Як зупинити атаку DDOS – включає основні інструменти

Що таке DDoS-атака?

DDoS-атака – це кібератака, яка використовує експлуатовані комп’ютери та пристрої IoT для передачі хвилі трафіку в мережу. Великий об’єм трафіку заважає мережі і не дозволяє законним пристроям мати можливість спілкуватися один з одним. Коли мережа стає занадто перевантаженою, користувачі не можуть отримати доступ до Інтернету.

Оцінено, що DDoS-атаки становлять від 20 000 до 40 000 доларів на годину. Переважний підхід до побиття DDoS-атак має важливе значення для перебування в Інтернеті. Перш ніж ми розберемося, як зупинити DDoS-атаку, спершу потрібно окреслити, що таке DDoS-атака.

Жахлива річ щодо DDoS-атак полягає в тому, що вони можуть трапитися з будь-яким. Навіть багатонаціональні організації з відданими професіоналами з кібербезпеки не застраховані від нападу.

Існує незліченна кількість прикладів того, як великі постачальники збивали з путівки опортуністичний нападник:

- 28 лютого 2023 року на Github напав гігантський напад DDoS, який досяг максимуму в 1,35 ст.

- 30 вересня 2023 року атака DDoS вимкнула Національну лотерею Великобританії в офлайн

- 21 жовтня 2016 року на Діна напав ботнет Mirar, який пересилав трафік через порт 53

- 31 грудня 2015 року сайти BBC, включаючи BBC iPlayer, були зірвані внаслідок атаки DDoS 602 Гбіт / с

Якщо ви знайдете інструменти і не маєте часу прочитати всю публікацію, ось наш підсумковий список найкращих інструментів для зупинки DDoS-атак:

- Менеджер подій SolarWinds Security (БЕЗКОШТОВНА ПРОБЛЕМА) Система запобігання вторгнень на основі хоста, яка закриє доступ до джерел, виявлених, що здійснюють DDoS-атаку. Працює на Windows Server.

- Брандмауер для веб-застосунків Sucuri (НАВЧАЙТЕ БІЛЬШЕ) Крайовий сервіс, який захищає ваші веб-сервери, стоячи перед ними та фільтруючи шкідливу діяльність із загального трафіку.

- Paessler PRTG Network Monitor (БЕЗКОШТОВНА ПРОБЛЕМА) Монітор мережі, сервера та додатків все в одному, що включає аналізатори трафіку, які попереджають про виникнення надмірних обсягів трафіку. Працює на Windows Server.

Як працює DDoS-атака?

Щоб встановити мережу в автономному режимі, зловмиснику потрібно використовувати групу пристроїв для запуску атаки. Для цього зловмисник має намір заразити мережу комп’ютерів шкідливим програмним забезпеченням. Мережа заражених комп’ютерів утворює ботнет. Ботнет – це мережа пристроїв, підконтрольних зловмиснику, які зловмисник може використовувати для затоплення мережі трафіком.

Якщо в мережу надсилається достатня кількість трафіку, він припиняється. Звіт DDoSTrends Verisign встановив, що середній піковий розмір DDoS-атаки – 11,2 Гбіт / с. Зважаючи на шкоду, яку може спричинити успішна атака, важливо, щоб підприємства могли захистити себе від цих атак.

Чому люди запускають DDoS-атаки?

На жаль, існує багато причин, через які люди та групи здійснюють DDoS-атаки. Деякі зловмисники мотивовані тим, що виключають конкурентів із дії, тоді як інші мотивовані політичними причинами. Жменька просто шукає, щоб викликати неприємності заради цього.

Не рідкість люди платять за те, що кіберзлочинці запускають ботнет від свого імені. Хоча існує багато причин DDoS-атак, кінцевий результат однаковий; перебої в обслуговуванні та простої.

Зрештою, розуміння того, чому зловмисники запускають атаки, не так важливо, як знати, як зупинити атаку. Чітко визначені процедури кібербезпеки дадуть вам шанс захистити себе незалежно від того, хто намагається напасти на вас, і можуть допомогти вам не відставати, якщо настане час.

Типи DDoS-атак

Захист від DDoS-атак починається з підвищення обізнаності про типи DDoS-атак, з якими можна зіткнутися. Взагалі DDoS-атаки можна розділити на три основні типи; об’ємні атаки, протокольні атаки і Атаки на рівні додатків. Кожна з цих атак працює по-різному:

Атаки на основі обсягу

Атаки на основі томів – це тип DDoS-атаки, який покладається на гучність, щоб зірвати послугу. До таких типів атак належать напади пакетних потоків, як Повені УДП, і ICMP повені. У разі нападу потоку UDP зловмисник надсилає пакети UDP у випадкові порти на комп’ютері чи мережі. Хост продовжує шукати програму, яку слухають у порту, але нічого не знаходить. Кінцевий результат – перевантажена мережа.

Протоколи атаки

Протокольні атаки – це атаки DDoS, які використовують протоколи для монополізації ресурсів сервера. Поширені протокольні атаки Пінг смерті, SYN повені і атаки смірфу. У випадку а SYN повінь, зловмисник надсилає підроблені повідомлення SYN, щоб ініціювати рукостискання TCP з машиною, не закриваючи з’єднання.

Атаки шару додатків

Атаки рівня додатків орієнтуються на верхній шар моделі OSI у спробі споживати сервер та мережеві ресурси. Атаки на прикладний шар популярні, оскільки зловмиснику потрібно брати лише невеликий пропускну здатність, щоб мати великий ефект. Повільна швидкість і низькі та повільні атаки aповторні типи атак на рівні додатків, з якими стикаються компанії. Низька і повільна атака – це те, коли трафік використовується для націлювання на програми або ресурси сервера.

Стратегія запобігання атакам DDoS

Як тільки ви дізнаєтеся, що таке DDoS-атака, ви можете почати розробляти стратегію запобігання майбутнім атакам. Ефективна стратегія DDoSprevention має кілька основних компонентів:

- Інструмент аналізу журналів

- Брандмауер додатків для веб-сайтів

- Аналізатор NetFlow

- Прокат в будинку DDoSexperts

Інструмент DDoSPrevention №1: виявлення атак з інструментами управління журналом

Менеджер подій SolarWinds Security (БЕЗКОШТОВНА ПРОБЛЕМА)

Захист від DDoS-атак, перш ніж вони відбудуться, стосується наочності. Прозорість даних ваших журналів показує, що відбувається у вашому локальному середовищі. Менеджер подій SolarWinds Security забезпечує рішення в режимі реального часу управління журналом, яке показує дані журналу в режимі реального часу тож ви можете бачити незвичну активність у вашій мережі.

Інструмент також має сповіщення з автоматизованими відповідями для відключення DDoS-атак після їх запуску. Щоб переконатися, що ви не вразливі до відомих поганих акторів, Менеджер подій SolarWinds Security сканує списки відомих шкідливих пристроїв і може автоматично створити попередження або заблокувати IP-адресу прямо.

Автоматичні відповіді ефективні для зменшення впливу нападників, скорочуючи час реакції. Чим менший час реакції, тим краще ви зможете мінімізувати збитки від нападу.

Якщо DDoS-атака потрапляє через вашу захисну силу, ви можете використати аналіз першопричини, щоб побачити, звідки виникла атака. Аналіз кореневих причин допомагає налаштувати процедури безпеки, щоб переконатися, що майбутні атаки не впливатимуть на вашу службу. Ви можете завантажити безкоштовну пробну версію тут.

SolarWinds Security Event ManagerЗавантажте 30-денну безкоштовну пробну версію

Інструмент захисту DDoS №2: Захист веб-сайту від DDoS-атаки за допомогою WAF

Брандмауер для веб-застосунків Sucuri (НАВЧАЙТЕ БІЛЬШЕ)

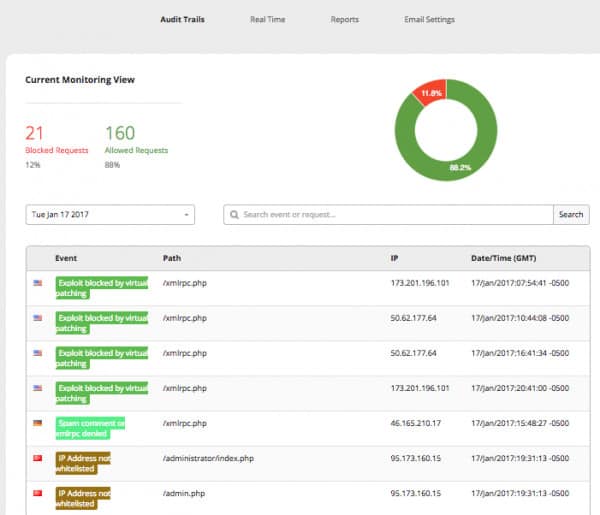

А Брандмауер веб-додатків (WAF) має лежати в основі вашої стратегії захисту DDoS. Брандмауер веб-додатків фільтрує та відстежує трафік HTTP, щоб знайти шкідливу діяльність. Після того, як розпізнається поганий трафік, брандмауер може його заблокувати і передати чорний список IP-адрес залучених машин.

Брандмауери веб-додатків мають важливе значення для блокування поганого трафіку від DDoS-атаки, яка потенційно може привести ваш веб-сайт в офлайн. Сухарі WAF це стандартний брандмауер веб-додатків, який постачається із антивірусним веб-сайтом. Інструмент був розроблений спеціально для захищати від DDoS-атак на шари 3,4, і 7 мережі.

Для захисту від зловмисників Sucuri дозволяє налаштувати власні набори правил для фільтрації підозрілого трафіку та блокування ботнетів від спроб споживання вашої пропускної здатності. Як додатковий бонус, Sucuri також може блокувати зловмисне програмне забезпечення, атаки з нульовим днем і жорстокі хаки.

Плани FirewallView для веб-додатків Sucuri & Деталі

Інструмент захисту DDoS №3: Використання аналізатора NetFlow для збору підозрілих трафіків

Paessler PRTG Network Monitor (БЕЗКОШТОВНА ПРОБЛЕМА)

Найбільший ризик для вашої мережі – це обсяг трафіку, який надсилає зловмисник. Кількість трафіку, яку може зібрати Botnet, визначає ступінь тяжкості атаки. Аналізатори NetFlow чудово підбирають шипи руху, які вказують на атаку.

Аналізатори NetFlow люблять Paessler PRTG Network Monitor може показувати коливання мережевого трафіку та показувати, коли ви атакуєте. The NetFlow V5, NetFlow V9, і Датчики IPFIX може показати вам, чи надсилається ваш зловмисний трафік. Є графіки ваших даних про трафік в реальному часі, де ви можете спостерігати за незвичними піками трафіку.

Можна навіть налаштування порогів оповіщення так що вам надсилається сповіщення, якщо трафік досягає певного рівня. Прозорість мережевого трафіку допомагає вам стрибнути у відповідь, як тільки атака потрапить у вашу мережу.

Paessler PRTG Network MonitorЗавантажте 30-денну безкоштовну пробну версію

Наймання в «Домових експертів DDoS» або постачальника захисту програм менеджера

Якщо у вас є бюджет, щоб собі це дозволити, наймання фахівців з кібербезпеки для боротьби з DDoS-атаками також може бути дуже корисним. Досвідчені фахівці з кібербезпеки ознайомляться з типом атак, якими користуються кіберзлочинці, і зможуть визначити, де вразлива ваша організація. Досвідчені фахівці з кібербезпеки особливо корисні для боротьби з атаками, які завдають більш жорсткого рівня 7, до яких зловмисники все частіше вдаються..

Однак, якщо ви не можете дозволити собі власний персонал, ви можете отримати хороші результати, інвестуючи в керованого постачальника безпеки, який забезпечує постійний моніторинг руху та перевірку проникнення..

Робота з керованим постачальником безпеки надасть перевагу експертних вказівок, але без деяких накладних витрат, пов’язаних із наймом штатного працівника. Керований постачальник послуг безпеки – це відмінний варіант для отримання додаткового досвіду, залишаючись економічно ефективним.

Інші найкращі практики для боротьби з DDoS-атаками

Існує ряд найкращих практик, які можна включити, щоб працювати разом із вашими захисними заходами. Це такі:

- Перевищення пропускної здатності сервера

- Використовуйте мережу поширення вмісту (CDN)

- Захистіть вашу мережу

Перевищення пропускної здатності сервера

Надмірне забезпечення – це практика придбання більшої пропускної здатності сервера, ніж потрібно для щоденних операцій. Маючи більшу пропускну спроможність, ви надаєте більший опір проти нападу. Причина полягає в тому, що зловмиснику потрібно направити більший обсяг трафіку, щоб порушити вашу послугу. Надмірне забезпечення може допомогти протистояти деяким атакам меншої гучності.

Використовуйте CDN

DDoS-атаки працюють, орієнтуючись на ваш хостинг-сервер, але якщо ви поширюєте свої дані на декілька глобальних серверів, немає жодної точки відмови. Якщо немає жодної точки відмови, це означає, що ви не можете перейти в офлайн через один сервер, оскільки у вас все ще будуть доступні інші сервери для роботи. CDN – це відмінний метод збереження стійкості до атак.

Захистіть вашу мережу

Переконайтесь, що ваша мережа захищена від зловмисників, дуже важливо для уникнення нападу. Щоб захистити вашу мережу, вам слід не лише сканувати мережеву інфраструктуру, але й використовувати систему виявлення вторгнень поряд із рішенням для управління журналом, щоб шукати вразливості.

Навчіть своїх співробітників

Навчання працівників щодо небезпеки кібератак та способів захисту мережевих пристроїв є першорядним для запобігання пошкодженню вашої мережі. Ваші працівники будуть людьми на місцях, коли станеться напад. Навчання їх, як виявити зловмисне програмне забезпечення або підозрілу активність та як реагувати на атаку, мінімізує потенційну шкоду від нападу.

Поради щодо реагування на DDoS-атаку

Навіть маючи найкращу в світі стратегію, ви не можете запобігти проникненню DDoS-атаки через мережу. Важливо скласти план, як реагувати, як тільки ви дізнаєтесь, що відбувається напад. Як ви відреагуєте, коли напад буде активований, визначить, скільки шкоди заподіяно та як довго ви перебуваєте в офлайн-режимі. Ось кілька порад щодо реагування на DDoS-атаку:

-

Знайте ознаки нападу

Перше, що вам потрібно для оперативного реагування на напад – це навчити себе та своїх працівників про ознаки нападу. Не можуть пристрої отримати доступ до Інтернету? Чи є в мережі тонна незвичного трафіку? Можливість виявити знаки нападу прискорить ваші відповіді. Співробітники не можуть розпочати дії, щоб вирішити напад, якщо вони не визнають, що напад відбувся!

Інструмент контролю пропускної здатності може бути важливим для пошуку великої кількості трафіку у вашій мережі. У вас є невелике вікно часу, перш ніж ваш сервер перевантажений, щоб очистити журнали серверів, щоб допомогти залишатися в мережі.

-

Діагностуйте походження нападу

Щоб ефективно реагувати, вам потрібно знати, звідки йде атака та який тип атаки. Швидке відновлення операцій у вашій мережі неможливо, якщо ви не знаєте, звідки йде атака. Якщо ви не зможете сказати походження, вас змусять забити удар і чекати, коли атака пройде.

-

Проаналізуйте атаку після події

Як тільки атака пройшла, настав час оцінити, що сталося. Визначте, чи були у вашому процесі відповіді вразливості чи недоліки. Чи може ваш інструмент контролю пропускної здатності мати кращу видимість? Чи може спілкування вашої команди покращитись чи час реакції швидше? Визначення цих областей для вдосконалення – це чудовий спосіб переконатися, що ви готові, якщо ви коли-небудь стикаєтеся з іншою DDoS-атакою.

Запорука успішної оборони: запобігання та швидке реагування

Запобігання та швидке реагування є основними елементами оборонної стратегії DDoS. Такі інструменти, як рішення для управління журналами, брандмауери веб-сайтів або мережеві аналізатори допоможуть вам скоріше зловити атаки, але їх недостатньо самостійно, щоб зупинити атаки, які впливають на ваш нижній рядок.

Велика ступінь вашого опору атаці буде залежати від того, наскільки швидко ваша команда реагує під тиском. Побудова культури співробітників, яка підкреслює кібербезпеку та визнає, як боротися з DDoS-атакою, зменшить збиток, якщо зловмисник проскочить мережу.