Pelanggaran kepercayaan pihak berkuasa sijil memperlihatkan kelemahan dalam hierarki amanah Internet

Pada akhir Mac 2015, terdapat pelanggaran keselamatan utama yang melibatkan sijil digital tanpa kebenaran yang meniru Google. Insiden ini mempunyai implikasi yang meluas untuk bagaimana orang biasa menentukan siapa yang boleh dipercayai di Internet.

Dalam siaran ini, kami akan cuba menjelaskan mengapa perkara ini berakhir kepada pengguna seperti anda.

Apa yang berlaku, secara ringkas

Google mengesan pemalsuan kualiti tinggi sijil SSL untuk domain Google. Pemalsuan itu begitu baik sehingga mereka dapat menipu kebanyakan penyemak imbas, mungkin membiarkan penyerang menyamar Google dan domain lain, yang berpotensi bahkan menipu pengguna ke dalam mengekspos kata laluan mereka. Syukurlah, pemalsuan itu hanya wujud dalam persekitaran ujian tertutup.

Mengeluarkan sijil digital palsu itu-walaupun dalam persekitaran ujian-sepatutnya hampir mustahil, berkat proses yang ketat di tempat untuk mengesahkan identiti pemegang sijil. Fakta bahawa ini berlaku kerana itu adalah masalah yang sangat besar, dan ini bermakna ia boleh berlaku sekali lagi, dan ia mungkin telah berlaku sebelum untuk organisasi lain tetapi tidak disedari.

Google bertindak balas dengan mengemas kini penyemak imbas Google Chrome untuk tidak lagi mempercayai pihak berkuasa sijil tertentu yang terlibat (dipanggil CNNIC); ia mengeluarkan sijil akar CNNIC dari produknya. Mozilla (pencipta Firefox) tidak akan mempercayai semua sijil CNNIC yang baharu sehingga penggunaan semula CNNIC yang berjaya untuk dimasukkan ke dalam kedai root.

Penyegar: Inilah yang berlaku apabila anda melawat tapak dengan sijil SSL yang sah

Ia akan membantu untuk mempunyai pemahaman tahap tinggi tentang apa yang berlaku apabila kita pergi ke laman web menggunakan https dan penyemak imbas kami menunjukkan tanda semak hijau atau kunci mengatakan laman web ini selamat.

- Anda mengetik https://www.google.com ke dalam penyemak imbas web anda.

- Penyemak imbas web anda mengakses direktori awam yang dipanggil DNS untuk mencari alamat IP yang harus digunakan untuk menghubungi google.com.

- Pelayar web anda menghubungi pelayan di alamat IP yang diterima dari DNS.

- Pelayan bertindak balas dengan sijil SSL.

- Penyemak imbas web anda menggunakan sijil SSL ini untuk mencapai dua perkara yang sangat penting:

- Ia mengesahkan identiti pelayan. Dalam kes ini, ia mengesahkan bahawa pelayan itu benar-benar dikendalikan oleh Google; dan

- Ia menyediakan saluran komunikasi yang disulitkan, supaya data yang dihantar antara penyemak imbas dan pelayan disulitkan. Siapa pun yang mendengar di rangkaian boleh melihat bahawa anda berkomunikasi dengan Google, tetapi tidak dapat melihat kandungan komunikasi anda.

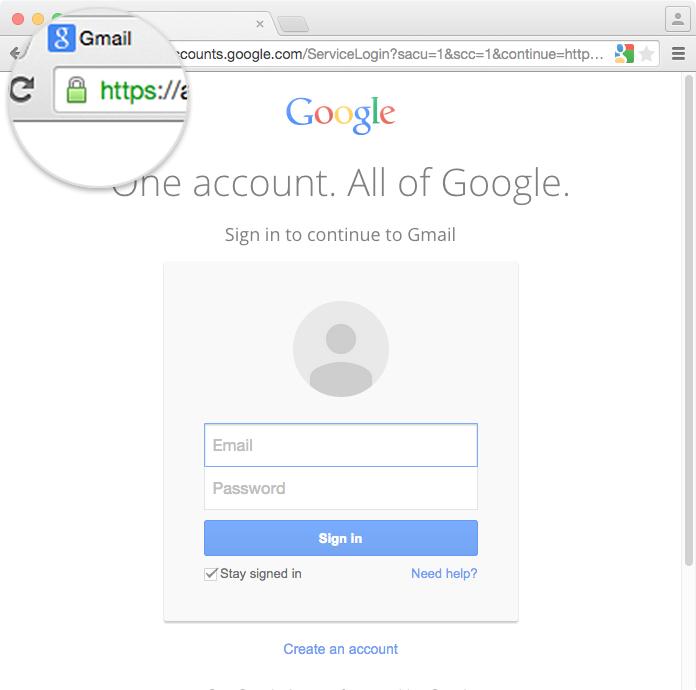

Jika sijil SSL sah, penyemak imbas anda akan menunjukkan tanda semak hijau biasa atau kunci pada bar alamat.

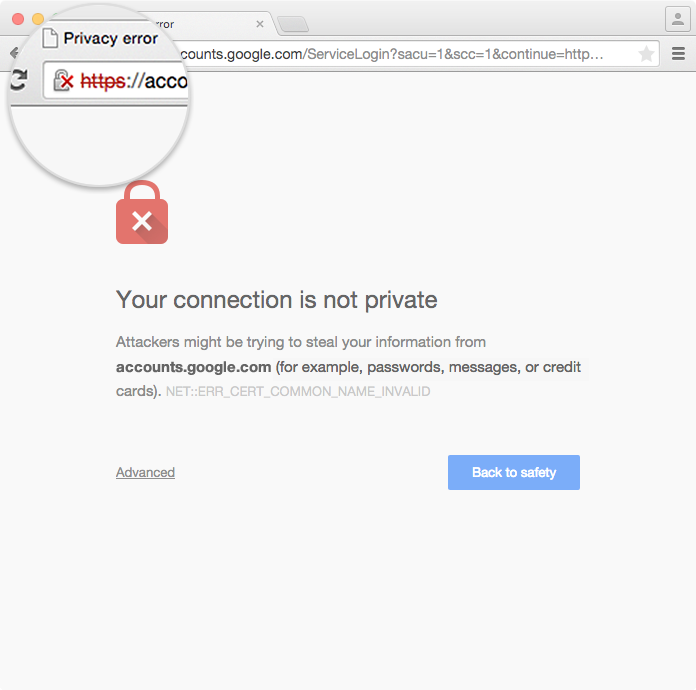

Walau bagaimanapun, jika penyerang berjaya menipu pelayar saya untuk menghubungi pelayan palsu, pelayar anda akan melihat bahawa sijil SSL itu tidak sah, dan ia akan menunjukkan amaran keselamatan anda.

Inilah yang berlaku apabila sijil SSL adalah pemalsuan yang berkualiti tinggi (petunjuk: pelayar anda tidak akan melihat)

Inilah sebab mengapa pengumuman dari Google sangat penting: MCI Holdings berjaya mencipta sijil SSL palsu untuk Google yang sangat realistik yang dapat menipu kebanyakan pelayar web memikirkan bahawa laman web di pelayan palsu sebenarnya Google. Ini sepatutnya tidak pernah berlaku. Tetapi apabila ia berlaku, inilah yang akan kelihatan seperti:

- Anda mengetik https://www.google.com ke dalam penyemak imbas anda.

- Penyerang menipu pelayan DNS anda untuk memberi anda alamat IP yang salah untuk google.com. Mereka boleh melakukan ini dengan menggunakan bug di penghala rumah anda, router lain dalam rangkaian, bug di pelayan DNS itu sendiri (lazimnya dijalankan oleh ISP anda), atau pelbagai cara lain.

- Pelayar web anda menghubungi pelayan palsu.

- Pelayan palsu bertindak balas dengan sijil SSL palsu. Walau bagaimanapun, sijil itu palsu palsu yang berkualiti tinggi yang dianggap oleh pelayar anda.

- Penyemak imbas anda akan menunjukkan tanda semak hijau atau kunci dalam bar alamat.

-

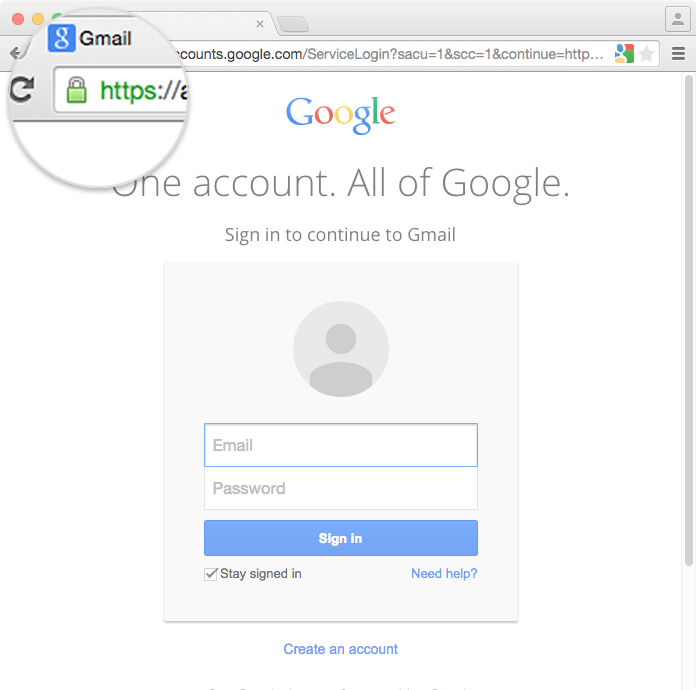

Apabila sijil SSL adalah kualiti yang tinggi, pemalsuan tidak dapat dikesan, anda dan penyemak imbas anda akan memikirkan itu sebenarnya GMail …

-

- Anda menaip nama pengguna dan kata laluan Google anda ke dalam klon GMail yang berkualiti tinggi, dengan itu menghantarnya ke penyerang, yang kini mendapat kawalan ke atas semua data Google anda termasuk e-mel, dokumen, foto, kenalan, dan apa-apa lagi yang berkaitan dengan akaun Google anda.

Bagaimanakah penyemak imbas web memutuskan sama ada sijil SSL sah??

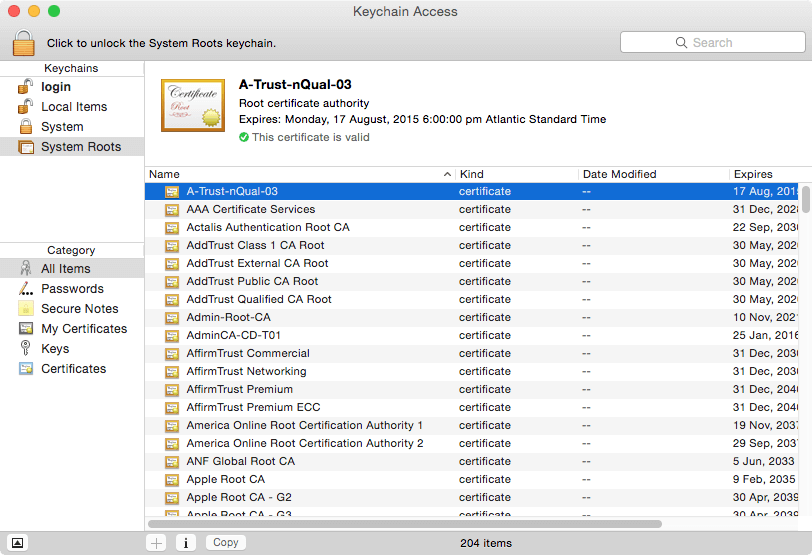

Setiap sistem operasi, telefon pintar, dan penyemak imbas web dipasangkan dengan senarai beberapa syarikat atau kerajaan yang tandatangan digitalnya akan dipercaya secara automatik, kecuali jika dikonfigurasi sebaliknya (lebih lanjut mengenai hal ini nanti). Syarikat-syarikat yang dipercayai ini dipanggil Pihak Berkuasa Sijil, atau CA, dan harus memenuhi kriteria terperinci agar menjadi bagian dari daftar tersebut.

Jika sebuah laman web membentangkan sijil yang ditandatangani oleh mana-mana pihak berkuasa sijil yang dipercayai ini, pelayar web akan menafsirkannya sebagai “Saya melihat tandatangan pihak berkuasa sijil ini yang saya pra-konfigurasi untuk dipercayakan. Ia telah menandatangani sijil pelayan ini. Ini bermakna ia telah mengesahkan orang di belakang pelayan itu dan mengesahkan mereka benar-benar siapa yang mereka tuntut. Oleh itu, saya akan mempercayai sijil ini juga, dan menunjukkan tanda semak hijau atau kunci kepada pengguna saya. “

Ia membantu memikirkan pihak berkuasa sijil sebagai analogi dengan badan-badan yang dipercayai pusat yang mengeluarkan dokumen identiti seperti pasport. Apabila anda memohon pasport, anda perlu membawa dokumen sokongan seperti sijil kelahiran anda, lesen pemandu anda, dan gambar, dan anda mungkin perlu melakukannya sendiri supaya mereka boleh mengesahkan bahawa anda adalah orang dalam foto anda. Apabila anda melancong, anda menggunakan pasport anda sebagai dokumen identiti anda. Kerajaan, hotel, dan syarikat penerbangan percaya bahawa anda adalah orang yang pasport anda mengesahkan anda.

Anda boleh memikirkan kuasa sijil seperti analogi dengan pejabat penerbit pasport, dan anda boleh memikirkan sijil digital sebagai pasport, atau dokumen identiti, untuk laman web. Pasport adalah (idealnya) sukar untuk dijalin, dan mempunyai tarikh tamat tempoh. Dengan cara yang sama, sijil digital harus (idealnya) sukar dijalin, dan mereka juga mempunyai tarikh tamat tempoh. Melewati tarikh tamat tempoh, pasport dan sijil digital menjadi tidak sah.

Kami tidak boleh mengambil siapa penyemak imbas dan komputer kami amanah

Anda mungkin terbiasa dengan beberapa pihak berkuasa sijil bahawa komputer anda secara automatik dikonfigurasikan secara automatik, seperti Symantec dan GoDaddy. Tetapi adakah anda tahu bahawa sistem operasi atau penyemak imbas anda mungkin termasuk sijil akar untuk organisasi yang jauh seperti Pejabat Pos Hong Kong, sebuah organisasi dari Belanda yang dipanggil Staat der Nederlanden Root CA, dan pelbagai kerajaan di seluruh dunia? (Sekiranya anda ingin tahu, senarai organisasi yang dipercayai oleh Firefox).

Risiko adalah apa yang berlaku apabila salah satu pihak berkuasa sijil menandatangani a palsu sijil dari peniru melalui kelalaian (yang sepertinya telah berlaku dengan kejatuhan CNNIC / MCS Holdings / Google), atau berpotensi bahkan melalui kebencian.

Adakah masa untuk menimbang semula siapa yang kita percayai di Internet?

Amanah di Internet mengalir secara transitif. Kami mempercayai pemaju sistem operasi kami dan pelayar web kami; kami mempercayai syarikat seperti Google yang mengendalikan data kami di Internet; dan kami mempercayai beberapa pihak berkuasa perakuan untuk mengesahkan identiti pelbagai laman web dan hanya mengeluarkan sijil SSL kepada pemilik sah mereka.

Kes sijil Google yang dipalsukan menonjolkan pentingnya mengkaji semula pihak berkuasa sijil yang kami perlukan penyemak imbas kami untuk dipercayai. Bergantung pada laman web yang biasanya anda lawati, set perakuan sijil yang sebenarnya anda bergantung pada mungkin lebih kecil daripada set yang dipercayai sebelumnya pada komputer anda.

Inilah yang anda boleh lakukan mengenai perkara ini:

- Pertimbangkan melumpuhkan sesetengah sijil akar yang datang sebelum dikonfigurasikan pada komputer anda. Sebagai contoh, jika anda tidak biasanya melayari laman web di Belanda, mungkin bijak untuk mematikan pihak berkuasa yang disebut “Kerajaan Belanda, PKIoverheid” bahawa penyemak imbas anda mungkin ditetapkan untuk dipercayai saat ini. Kami juga mencadangkan melumpuhkan sijil akar untuk CNNIC.

- Pertimbangkan untuk menjadikan Chrome penyemak imbas lalai anda, kerana Google mempunyai rekod prestasi yang berhati-hati dan bertindak segera untuk mempercayai pelanggaran.

- Ikuti projek seperti Projek Ketelusan Sijil Google, yang mencipta penyelesaian teknikal untuk menyaksikan sijil palsu lebih cepat. Dalam beberapa bulan dan tahun yang akan datang, projek sedemikian akan mewujudkan pemalam dan penambahbaikan kepada penyemak imbas dan sistem pengendalian untuk menyelesaikan beberapa masalah ini, tetapi penyelesaian tersebut tidak tersedia sepenuhnya hari ini.

- Sementara itu, ingat untuk menggunakan VPN. Ia melindungi anda dari beberapa kemungkinan cara penyerang boleh cuba menggunakan sijil SSL palsu pada anda. Sebagai contoh, VPN menjadikannya lebih sukar bagi penyerang untuk merosakkan hasil DNS anda.

Bacaan lanjut:

Apakah Pihak Berkuasa Sijil? & Hierarki amanah? | GlobalSign

Projek Ketelusan Sijil Google

Apabila sijil SSL adalah kualiti yang tinggi, pemalsuan tidak dapat dikesan, anda dan penyemak imbas anda akan memikirkan itu sebenarnya GMail …

Apabila sijil SSL adalah kualiti yang tinggi, pemalsuan tidak dapat dikesan, anda dan penyemak imbas anda akan memikirkan itu sebenarnya GMail …