Криптографія відкритого ключа: що це таке, як це працює та як використовувати його для шифрування електронної пошти та файлів

Коротка історія криптографії

У своєму найпростішому сенсі криптографія – це процес маскування справжнього змісту повідомлення таким чином, що розшифрувати може лише відправник і одержувач. Ці сторони використовують певний тип пристрою для виконання шифрування та дешифрування. Ці пристрої можуть приймати різні форми, але їх зазвичай називають клавішами. Термін Криптографія походить від двох грецьких слів означає приховано і писати. Перший приклад використання криптографії був знайдений у 1900 р. В гробницях старого Єгипетського царства (2686–2181 рр. До н.е.), хоча деякі історики заперечують, що знайдені ієрогліфи слід тлумачити як криптографію. Більш конкретний приклад можна побачити в зашифрованому глиняному рецепті з Месопотамії близько 1500 р. До н.

У сучасний час криптографією в основному користувалися лише уряди та інші великі актори. До 1970-х років сучасне шифрування не було доступне для широкої публіки. Уряд США настільки побоювався цього, що класифікував шифрування як допоміжну військову техніку та зробив її вивезення за межі країни незаконним. Це було майже неможливо застосувати, тому обмеження були послаблені у 90-х роках, але США все ще мають обмеження на масовий експорт криптографії, що перевищує 64 біти. Термін біт означає розмір ключів, які використовуються для шифрування. Більш детально про біт ключа та ключовий простір далі в цій статті.

Однією з найбільших проблем, яка стикалася з широким прийняттям криптографії, була проблема обміну ключами. Для того, щоб дві сторони могли обмінюватися криптографічними повідомленнями, вони обом повинні мати ключ або ключі. Оскільки кожен, хто має ключі, міг розшифрувати повідомлення, це вимагало перенесення ключів якимось безпечним способом; зазвичай через зустріч віч-на-віч, щоб переконатися, що ключі не були порушені. Для того, щоб шифрування було корисним для широкої громадськості та мало широке використання, мусив існувати спосіб обміну зашифрованими повідомленнями між людьми, які ніколи не зустрічалися і, власне, могли бути абсолютно не обізнані про існування один одного.

Цей процес зараз існує і є невід’ємною частиною криптографії відкритого ключа. Криптографія відкритого ключа включає два ключі: приватний ключ, який можна використовувати для шифрування, розшифрування та цифрового підпису файлів, і відкритий ключ, який можна використовувати для шифрування та перевірки цифрових підписів. Детальніше про це в розділі «Симетричні та асиметричні ключі».

Концепція «несекретної» криптографії була задумана в GCHQ у Великобританії у 70-х роках і передала тоді АНБ. Жодна організація не змогла розробити її достатньо для практичного використання, тому вона лежала в спокої, і лише в 1976 році Вітфілд Діффі і Мартін Гелман на MIT розробили практичний метод ключової згоди, який зробив криптографію відкритого ключа реальністю. До цього часу Інтернет був достатньо розроблений для обміну файлами, і це стало основним методом розповсюдження відкритих ключів.

Симетричні та асиметричні ключі

Ключі потрібно використовувати принаймні двічі в будь-якій зашифрованій розмові. Ключ потрібно використовувати для шифрування розмови відправника, а ключ також потрібно використовувати на іншому кінці для розшифровки розмови. До появи криптографії відкритого ключа, ключ, використовуваний для шифрування та дешифрування, був однаковим; вони були симетричними. Це поставило проблему, про яку я говорив раніше. Для того, щоб дві сторони могли обмінятися зашифрованими повідомленнями, вони повинні були обмінятися цим ключем у минулому за допомогою якогось безпечного методу, який гарантував, що інші люди не скопіювали його. Це досить велике перешкоду для подолання, і це сприяло відсутності прийняття широкою громадськістю.

Шифрування відкритих ключів вирішило цю проблему за допомогою використання асиметричних ключів. Зараз користувачі генерують два ключі, не один. Приватний ключ, який повинен залишатися таємним і ніколи не ділитися, і Публічний ключ, яким можуть ділитися та бачити всі. Відправники можуть зашифрувати інформацію, використовуючи широко доступний відкритий ключ одержувача. Інформацію можна розшифрувати лише приватним ключем одержувача. І навпаки, якщо одержувач повинен відповісти, тоді відкритий ключ відправника використовується для шифрування відповіді, щоб переконатися, що лише він може розшифрувати її. Таким чином, роль відправника та одержувача змінюється в кожній частині розмови. Хоча це може здатися складним, існує ціла інфраструктура, влучно названа інфраструктурою відкритих ключів (PKI), яка робить пошук відкритого ключа та використання приватного ключа дуже простим. Я обговорюю це в розділі “Поточні впровадження” цієї статті.

Враховуючи це пояснення, ви можете задатися питанням, чому хто-небудь більше не буде використовувати Симетричне шифрування. Основна причина – швидше шифрувати та розшифровувати. Якщо ви просто надсилаєте кілька сторінок документів або електронних листів, різниці немає. Але якщо ви шифруєте гігабайти або терабайти даних на жорсткому диску, це може призвести до великої зміни. Симетричне шифрування також вважається сильнішим, ніж асиметричне шифрування, але обидва їх досить важко розірвати, щоб це не було практичним питанням для більшості людей.

Простір ключів та довжина ключа

Усі клавіші не створені рівними. Клавіші створюються із заданою кількістю бітів, яка визначає довжину ключа та пробіл ключів.

Довжина ключа відноситься до того, скільки бітів було використано для створення ключа. Ключовий простір – це пул ключів, який міг би правдоподібно зашифрувати шифротекст. Чим більший ключ, тим більший простір ключів. Наприклад, якби я сказав вам, що я думаю про трицифрове число, ви, зрештою, з’ясуєте число, про яке я думаю, бо в нашій системі нумерації всього 900 трицифрових чисел (999 – 99 = 900). У цьому випадку простір ключів становить 900. У криптографії простір ключів виражається так:

2н

… Де n дорівнює кількості біт, використаних для створення ключа

Фон:

- keylength = кількість бітів, використаних для створення ключа. Також називається розміром або бітом ключа. Чим довше клавіша, тим більша область клавіш.

- клавіша = кількість можливих клавіш

Це число зростає експоненціально великим із дуже малою кількістю ітерацій. Наприклад, тепер давній і легко зламаний 40-бітний ключ має простір клавіш з 1,099,511,627,776 можливих ключів. Сьогоднішні 2048-бітні та більші клавіші вважаються нездійсненними для грубої сили в цей час.

Брутове вимушення зашифрованого повідомлення відрізняється від грубої примусової входу на веб-сайт. В останньому випадку напад має форму спроби великої кількості комбінацій імен користувача та пароля в надії наткнутися на дійсну пару. У криптографії грубе примушування зашифрованого повідомлення означає спробувати всі клавіші в заданому просторі клавіш, знаючи, що одна з них правильна.

Фон:

Зашифрована інформація називається шифротекстом, а розшифрований текст називається простим текстом.

Слово про розбиття криптографії

Шифрування працює. Дуже важко зламати. Існує причина, чому уряди приймають закони, щоб змусити людей розблокувати свої телефони та розкрити паролі у соціальних мережах: сучасне шифрування використовує настільки великий простір, що альтернативний метод отримання доступу до цих речей полягає у спробі зламати шифрування, яке є майже неможливо.

Голлівуд зруйнував ідею захисту шифрування. Ми бачимо, що Фелісіті Смук та Анжела Чорногорія щоденно розбивають криптографію національних держав на таких шоу, як “Стрілка та кістки”. Правда набагато більше схожа на Еліота Олдерсона містера Робота, що намагається прорватися до маршрутизатора WPS для споживачів, який кожен може придбати у Costco, оскільки на це знадобиться тижнів, які самі по собі натякають на інші способи, ніж груба сила, щоб зламати це. Шифрування працює.

Сказавши це, є кілька застережень:

Виявлення ключа до будь-якого зашифрованого тексту – теоретично гарантований успіх. Як і в моєму прикладі 900, існує відома кількість клавіш, тому грубе форсування зашифрованого тексту – це просто питання проходження кожної можливої клавіші, оскільки одна з них правильна. Однак через велику довжину ключів, що використовується сьогодні, нам не вистачає обчислювальної сили для проходження масивних ключових просторів, що існують у реалістичних часових межах, тому такий тип атаки не дуже здійсненний. Це може зайняти роки, щоб зашифрований шифротекст зашифрований навіть з помірно сильними клавішами.

Через цю складність з великими клавішними просторами груба сила рідко застосовується проти шифрування. Скоріше, алгоритм, який використовується для створення шифрування, досліджується, щоб шукати слабкі сторони, які виявлять недоліки. Або математичні атаки використовуються для визначення та спроби більш ймовірних клавіш. Будь-яка з цих типів спроб прагне зменшити ключовий простір, щоб напад грубої сили вкотре став здійсненним.

Якби була шкала труднощів для порушення шифрування, вона б оберталася, як вентилятор. Обчислювальна потужність збільшується щодня, і з кожним збільшенням можна спробувати експоненціально більшу кількість клавіш за один і той же часовий проміжок, що збільшує ймовірність успіху за допомогою методів грубої сили. З іншого боку, у міру збільшення потужності обчислювальної машини можна створити складніші та більші клавіші, щоб виконувати в першу чергу більш сильне шифрування..

Нарешті, ніколи не забувайте, що комусь пощастить. Тільки тому, що є ключовий простір мільярдів можливостей для шматка шифротексту, це не означає, що ви не можете пощастити і натиснути клавішу з першої спроби.

Як це можна використовувати

Шифрування електронної пошти

Електронна пошта не є захищеним чи приватним носієм. Інтернет був побудований для невеликого набору довірених користувачів, і тому він не був побудований з якимись реальними механізмами безпеки, притаманними йому. З часом, оскільки Інтернет став заповнений дуже великою кількістю дуже недовірених користувачів, протоколи безпеки були змінені, намагаючись захистити Інтернет. Електронна пошта не є винятком, і вона взагалі не має вбудованої безпеки.

Передумови: Термін “протокол” відноситься до узгодженого набору стандартів щодо того, як щось буде працювати.

В якості прикладу електронної пошти є протокол, який диктує, як діятимуть сервери електронної пошти, типи повідомлень, які вони надсилатимуть для встановлення з’єднання для надсилання чи отримання електронної пошти, та формат самого повідомлення. Протоколи необхідні, оскільки вони дозволяють створювати спеціальні Інтернет-сервіси, які зможуть належним чином функціонувати з іншими частинами Інтернету. Оскільки весь Інтернет залежить від дотримання цих протоколів, змінити встановлений протокол дуже важко. Ось чому старі протоколи, такі як електронна пошта, не змінилися, щоб забезпечити кращу конфіденційність. Натомість простіше змінити спосіб передачі або змінити вміст повідомлень, які не потрібні для доставки.

Що стосується електронної пошти, протокол передачі – це TCP / IP, але зараз багато серверів електронної пошти підтримують шифрування TLS. Це створює зашифрований тунель між поштовими серверами, щоб ваша електронна пошта була безпечно зашифрована всередині цього тунелю під час переходу з вашого поштового сервера до місця призначення. Однак, як тільки він досяг свого призначення, він просто сидить на поштовому сервері простим текстом. Крім того, ви не маєте особливого контролю над тим, чи отримує сервер електронної пошти, який отримує ваш отримувач, підтримує зашифровані з’єднання, тож ваш електронний лист може подорожувати Інтернетом як незашифрований звичайний текст.

Додавання шифрування до електронної пошти захищає від обох недоліків. Зашифрований електронний лист захищений під час транзиту, незалежно від того, чи має вторинний зашифрований TLS тунель для проїзду. Крім того, шифрування електронної пошти гарантує, що доставлена електронна пошта сидить на поштовому сервері одержувача як зашифрована крапка, яку можна розшифрувати лише приватним ключем одержувача..

Шифрування файлів

Шифрування файлу принципово те саме, що електронна пошта. Зашифрований електронний лист – це процес шифрування прямого електронного листа в шифротекст. Відкритий ключ одержувача використовується для шифрування. Шифрування файлів виконує однаковий процес у будь-якому файлі; він шифрує файл так, що його можна розшифрувати лише приватним ключем, який відповідає відкритому ключу, який використовується для його шифрування. Якщо ви маєте намір надіслати зашифрований файл комусь іншому, то для шифрування потрібно використовувати їх відкритий ключ. Якщо ви просто шифруєте файли для власного використання, вам слід скористатися власним приватним ключем. Шифрування файлів широко використовується в таких речах, як служби резервного копіювання та служби зберігання файлів, щоб переконатися, що вміст файлів не може читати інші. У цих випадках зазвичай клієнтське програмне забезпечення створює нове ключове слово, і це ключ використовується для шифрування, щоб процес був прозорим для вас.

Підпис за невідмову

Неприйняття – це термін, що означає, що щось не можна заперечувати. У криптографії термін конкретно позначає використання цифрових підписів у повідомленнях або файлах, які можуть бути використані для підтвердження того, що він походить від джерела, яке, як він стверджує, походить.

У криптографії відкритого ключа цифрові підписи створюються секретним приватним ключем, і одержувачі можуть використовувати широкодоступний відкритий ключ підписувача для підтвердження того, що підпис дійсний. Тому, якщо хтось викрав приватний ключ відправника та не використовував його, цифрові підписи забезпечують міру достовірності того, що повідомлення або файл надходили від джерела, на який він стверджує..

Типовий приклад використання підпису – це повідомлення електронною поштою, щоб одержувачі знали, що можуть довіряти електронній пошті саме тому, від кого вона пише. Підписи також використовуються для підписання файлів таким же чином.

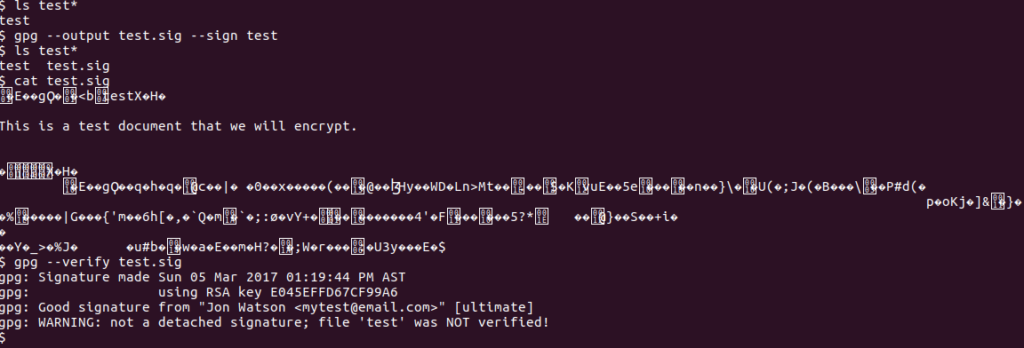

GnuPG – це широкодоступна програма відкритого ключа для більшості операційних систем. Я перегляну командний рядок та графічні додатки для цього пізніше в цій статті. Усі команди однакові, коли використовуються в командному рядку або терміналі, тому для підписання файлу використовуйте перемикач -s:

gpg -s тест

Зверніть увагу, як файл не зашифрований – простий текст все ще читається. Але до кінця додано цифровий підпис.

Якщо ви отримаєте підписаний файл, ви можете скористатися командою –verify, щоб переконатися, що файл підписав особа, яка претендує на його підпис. Відправник підписав файл своїм приватним ключем, тому для підтвердження підпису вам знадобиться відкритий ключ відправника.

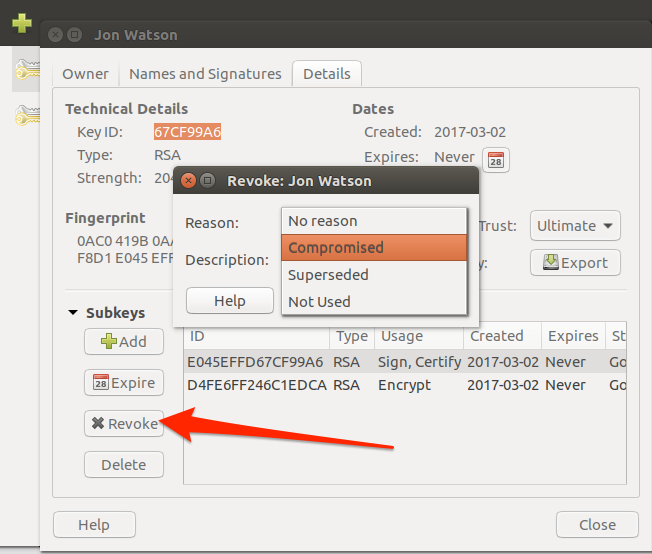

Відкликання ключів

Може настати час, коли ваш приватний ключ був зламаний, викрадений або не повинен використовуватись з інших причин. У такому випадку відбувається процес відкликання відповідного відкритого ключа. Відкликаний ключ більше ніхто не повинен використовувати для шифрування повідомлень.

Щоб хтось не міг самовільно відкликати ваш відкритий ключ, відкликання здійснюється методом сертифікату, який підписується вашим приватним ключем. Потім цей сертифікат відкликання надається спільним сховищам відкритих відкритих ключів в Інтернеті, щоб повідомити людей про те, що ви скасували ваш відкритий ключ. Зазвичай, ви одночасно генеруєте нове ключове слово та завантажуєте новий відкритий ключ у сховища. Це дозволить людям отримати ваш новий відкритий ключ одночасно, коли вони зрозуміють, що ваш старий відкритий ключ більше не слід використовувати.

Щоб відкликати ключ в Ubuntu, виберіть його і натисніть кнопку “Скасувати”. Виберіть причину та натисніть кнопку ОК.

У командному рядку перемикач –gen-revoke генерує сертифікат відкликання:

Броньований вихід ASCII вимушений.

—–ПОЧАТИ ПГП ПУБЛІЧНИЙ КЛЮЧНИЙ БЛОК—–

Коментар: Це сертифікат про відкликання

iQEfBCABCAAJBQJEvE3GAh0CAAoJEOBF7 / 1nz5mmwOsH / jmnR4X7dbaOTv3rrRBKHFkLX7gTfo8K1AmwJiShI3Wl9yPxrqFstLcZPoW67il0K457eBWXojFUNUX5Esnqhfpqs8ryBGb8LazP / Z / 3vItl9LKAjhfqapoLlkUIPNC7uoXUIzAY7lnzee99NShADSktqtEZLsvoCeqwh6nOTlR79QWyfUNengFcZye5t3FvtqpVS6unz1leVnMXOMq5veYAu3v / TwAAvPTS / qbdf1PmrLI0 // K82eSOqO4X5XHhH8gCl6ZqKjYZQ68fhStEWWT1hrRaJZvMP + Ve + f2gZwcmqGyvO + veqiCGXBo8eiROu1aiBbYzvc6Y21c + qM8hic == JRyx

—–КОНЕЧНИЙ БЛОК КОНТАКТУ ПГП—–

Сертифікат про відкликання створено.

Будь ласка, перенесіть його на носій, який ви можете сховати; якщо Маллорі отримає доступ до цього сертифіката, він може використовувати його, щоб зробити ваш ключ непридатним. Розумно роздрукувати цей сертифікат і зберігати його на усякий випадок, якщо ваш носій стане нечитабельним. Але будьте обережні: система друку вашого апарату може зберігати дані та надавати їх доступним для інших!

Передумови: Зверніть увагу на використання імені Mallory у попереджувальному повідомленні. Для ілюстрації певних понять у криптографії відкритого ключа використовуються справжні імена, а не довільні імена, такі як користувач 1 або користувач 2. Імена Аліса та Боб використовуються для позначення відправника та одержувачів, а Маллорі використовується для позначення нападника, який намагається вкрасти ваш криптографічний текст. Є й інші усталені імена з відомими ролями, які можуть зробити цікавим читання.

Підписування ключів для отримання довіри

Оскільки кожен може створити пару ключів, використовуючи будь-яку інформацію, яку бажає, підробити ключ дуже просто. Є два основні способи, які створюють довіру до екосистеми відкритого ключа. Перший полягає в тому, що ключі призначаються адресам електронної пошти. Хоча технічно можна створити пару ключів для будь-якої адреси електронної пошти у світі, це не принесе мені великої користі, якщо я не маю доступу до цього облікового запису електронної пошти. Відповіді на мій зашифрований електронний лист закінчуватимуться в недоступному обліковому записі електронної пошти, а не надсилаються мені назад. Другий метод – через підписання ключа.

Будь-який користувач PGP має можливість цифрового підпису публічних ключів інших людей. Механіки для цього знаходяться в розділі «Генеруючі та підписуючі ключі» далі у цій статті, але ця передумова проста. Підписуючи чужий ключ, ви вказуєте, що довіряєте, що цей ключ належить цій особі. Ваш приватний ключ використовується для підписання чужих ключів, що служить умові, що ви фактичний автор підпису.

Відкритий ключ, який має підписи, вважається довіреним більше, ніж ключ без будь-якого підпису. Кожен підпис означає, що підписувач довіряє цьому ключу, щоб він надав довіру, що він легітимний. Однак підписи дійсно цінні лише в тому випадку, якщо ви особисто довіряєте підписникам. Ключ з десятками підписів від невідомих вам людей, напевно, не є більш надійним, ніж ключ, у якому зовсім немає підписів..

Деякі ключові підписувачі сприймають свою роль дуже серйозно і підпишуть ключі інших людей лише після зустрічі в реальному житті та отримання дійсної ідентифікації.

Поточні реалізації

Щоб використовувати шифрування відкритого ключа, вам потрібно створити пару приватних та відкритих ключів. Коли ви встановите цей набір, існують різні способи їх використання.

Інструмент досить хороша конфіденційність (PGP) доступний для всіх операційних систем, і є різні його реалізації. Я розкрию одну таку реалізацію для кожної з трьох великих операційних систем.

Генерація та підпис ключів

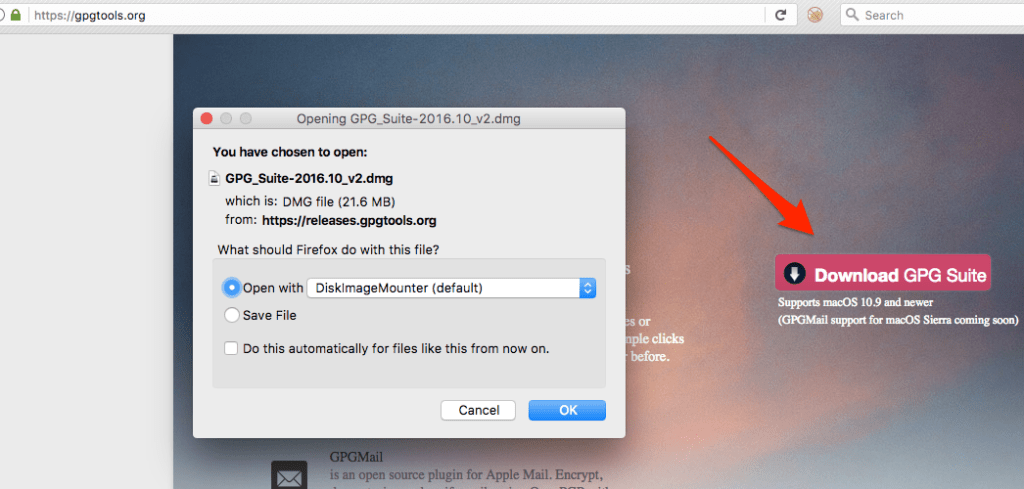

macOS / OSX

Відвідайте веб-сайт інструментів GPG та завантажте пакет GPG.

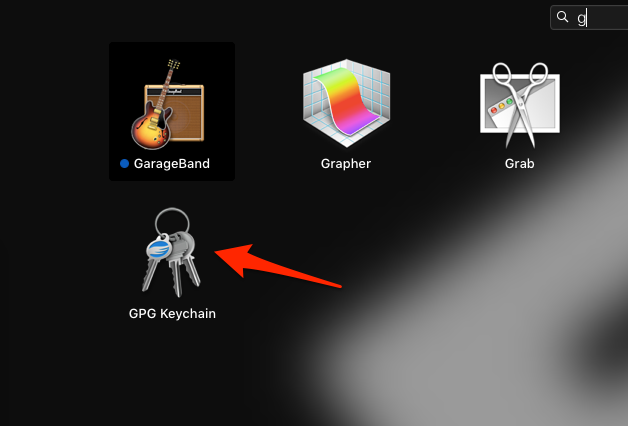

Після встановлення знайдіть додаток GPG Keychain у своєму Launchpad і запустіть його.

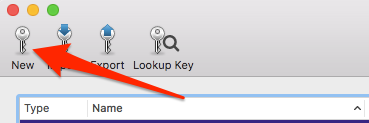

Клацніть піктограму Створити, щоб створити нову пару приватних та відкритих ключів. Ключі завжди прив’язані до електронних адрес.

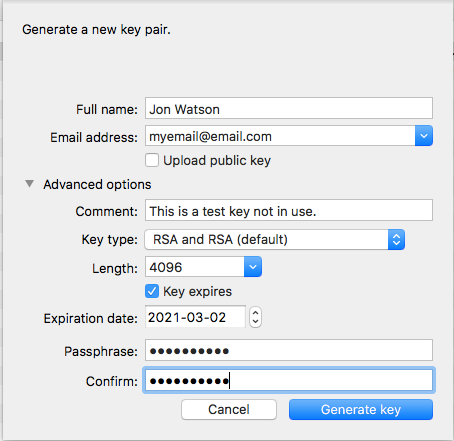

Заповніть дані. Зауважте, що ви можете мати кілька ключів для однієї адреси електронної пошти, але більшості з нас не потрібно стільки клавіш. Коли люди спробують знайти ваш відкритий ключ, щоб зашифрувати дані, які надсилаються вам, вони це зроблять, шукаючи ключ, який відповідає вашій адресі електронної пошти. Якщо у вас є більше одного ключа для будь-якої вказаної адреси електронної пошти, це спричиняє плутанину щодо того, який ключ використовувати.

Я не перевірив параметр Завантажити відкритий ключ, оскільки я створюю лише тестовий ключ для цілей цієї статті. Якщо ви створюєте справжню клавішу для використання, слід встановити цей прапорець. Він автоматично завантажить ваш відкритий ключ у сховища ключових даних в Інтернеті, тобто інші програми та люди можуть його знайти, коли їм це потрібно.

Термін дії ключа також рекомендується, але не обов’язковий. Безпека надходить у шари, а звичайний термін дії будь-якого виду аутентифікації або маркера безпеки є хорошою ідеєю.

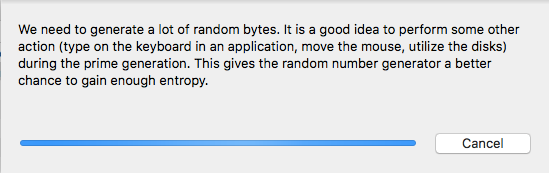

Хороша генерація ключів вимагає певної кількості випадковості. У комп’ютерному мовленні це називається ентропією. Кількість доступної ентропії на комп’ютері є одним із визначальних факторів того, скільки часу потрібно для створення ключа. Більшість процесів генерації ключів попросять вас виконати такі дії, як переміщення миші під час генерації ключів, щоб створити більше ентропії.

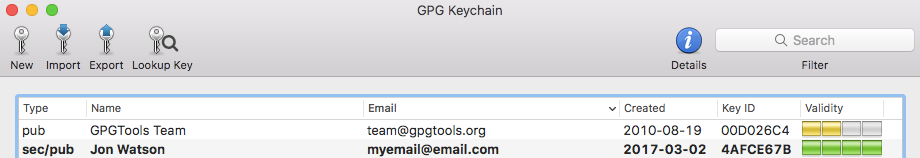

Після створення завершено, я можу побачити свою нову пару ключів у вікні головного ключа. У цьому переліку слід зазначити кілька речей.

- Ключ команди GPGTools, який був попередньо встановлений у мій брелок GPG, є лише відкритим ключем, як позначається пабом у стовпці Тип. Мій новий ключ – це повна пара з приватним та відкритим ключем, яка позначається Тип sec / pub, де sec означає захищеність.

- Також зверніть увагу на стовпець “Валідність”. Це те саме, що вже було обговорено питання довіри, і вказує, наскільки ймовірно, що вони належать до того, хто, на його думку, належить. Створена мною клавіатура повністю довіряє мені, бо я її створив. Клавіші GPGTool Team не надто довіряють, оскільки його ще ніхто не підписав.

- Дійсність ключа визначається на основі кожного користувача. Наприклад, моєму новому відкритому ключу в даний момент ніхто не вірить, оскільки він не може бути впевнений, звідки він узятий. Отже, вона не відображатиметься з чотирма зеленими смугами в чиїйсь іншій системі; це було б у кращому випадку два жовті смуги.

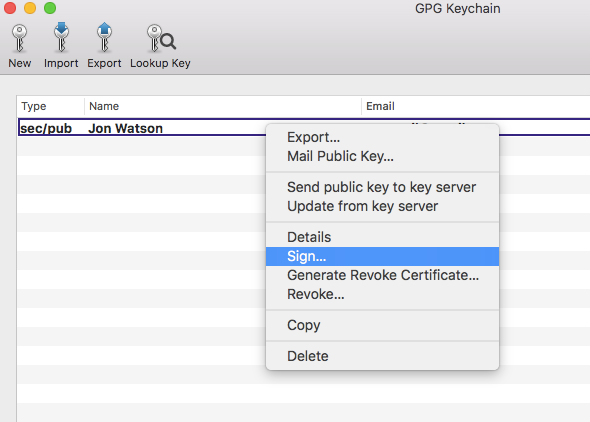

Щоб підписати ключ та збільшити його дійсність, клацніть правою кнопкою миші та виберіть опцію меню Підписати.

Цей процес додасть мій підпис до ключа, що вказує на ступінь довіри до цього ключа. У меню правої клавіші доступні інші варіанти, щоб зробити такі дії, як завантаження відкритого ключа, якщо ви цього не робили, або надіслати електронний лист кому-небудь відкритим ключем. Детальний підручник з брелока GPG вийшов за межі цієї статті, тому тепер, коли у нас є робоча клавіша на macOS / OSX, ми можемо використовувати її.

Ubuntu Linux

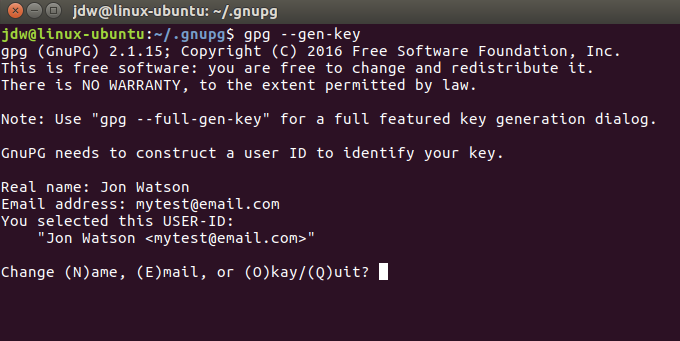

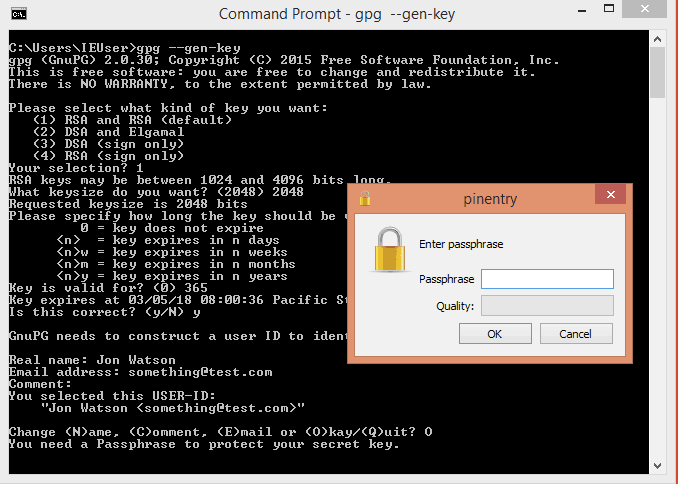

Ubuntu поставляється з попередньо встановленим GPG. Просто набравши gpg –gen-ключ у вікні терміналу, розпочнеться процес генерації ключів.

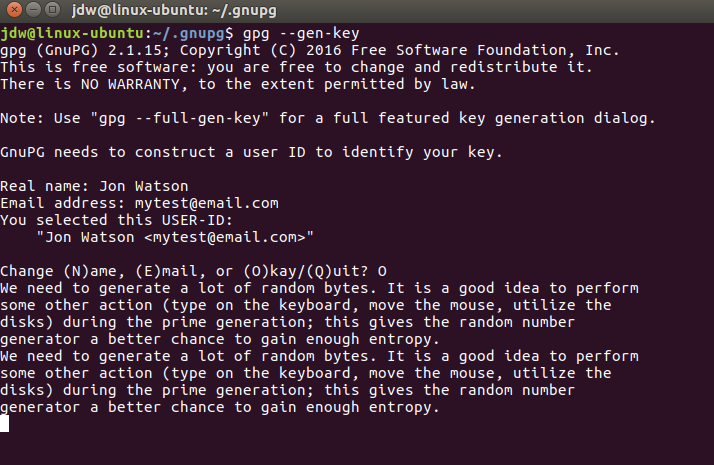

Почнеться генерація ключів, і вам доведеться знову створити ентропію:

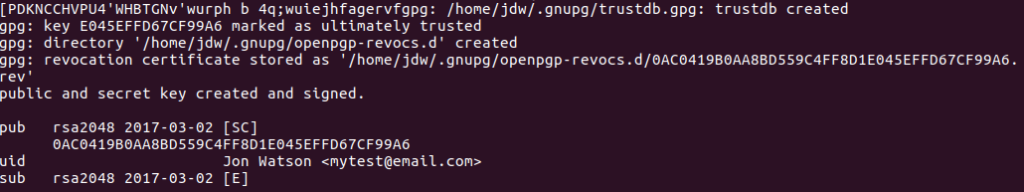

Обидва ключі будуть згенеровані, лобковий ключ буде підписаний і в кінцевому підсумку довіряється, а також буде підготовлена сертифікація про відкликання.

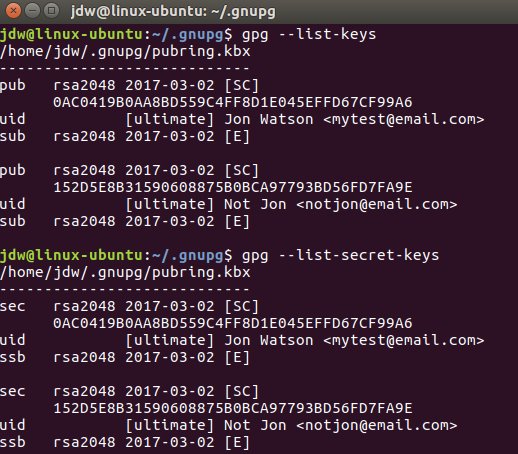

Щоб переглянути ваші нові ключі, використовуйте gpg –list-keys, щоб переглянути відкритий ключ, а gpg –list-secret-ключі, щоб показати приватний ключ.

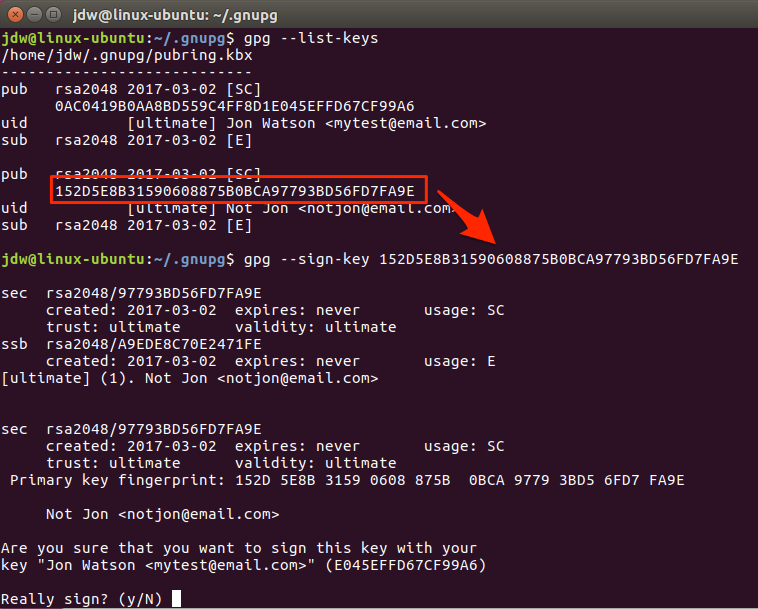

Щоб підписати ключ, використовуйте збір ідентифікатора відкритого ключа з ключа, який ви хочете підписати, а потім використовуйте команду gpg –sign-key.

GPG знає, що я буду використовувати приватний ключ [email protected] для підписання цього ключа, оскільки це єдиний інший приватний ключ у моєму брелоку. Якби у мене було більше приватних ключів, мені потрібно було б вибрати ключ, який я хочу використовувати для підписання.

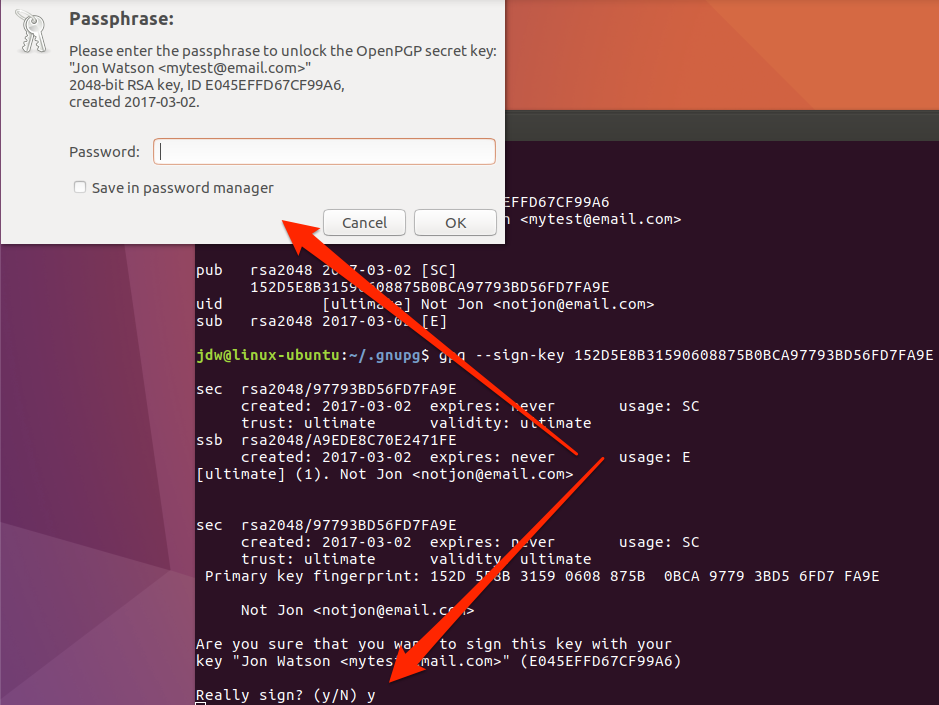

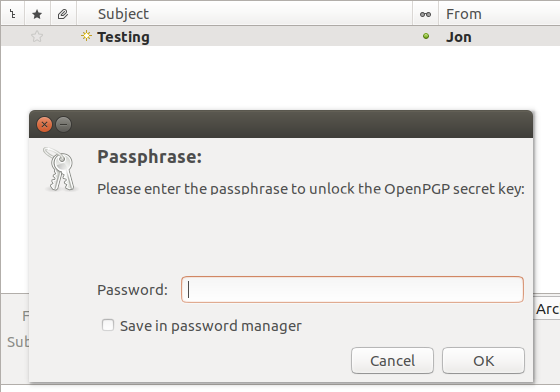

Щоб використовувати приватний ключ для будь-якої функції, він повинен бути розблокований із парольною фразою, яка була надана під час генерації ключа.

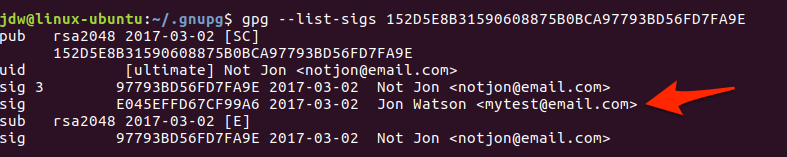

Ви можете побачити підписи ключа, використовуючи команду gpg –list-sigs.

Додаткові команди GPG перераховані у довідковому файлі, який можна переглянути за допомогою команди gpg –help.

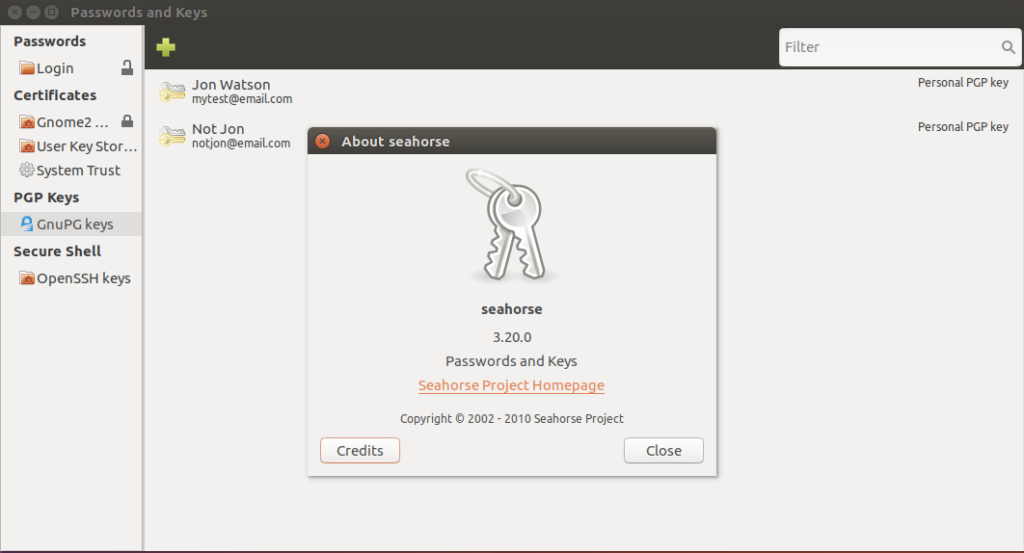

Якщо ви віддаєте перевагу графічний інтерфейс на Ubuntu, для GPG існує безліч пакетів для переднього плану. Seahorse поставляється разом з Ubuntu, але дивно називається паролями та ключами, тому його не очевидно знайти.

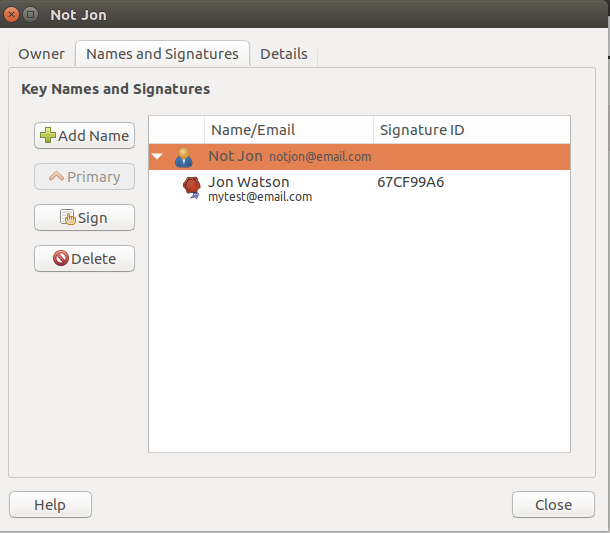

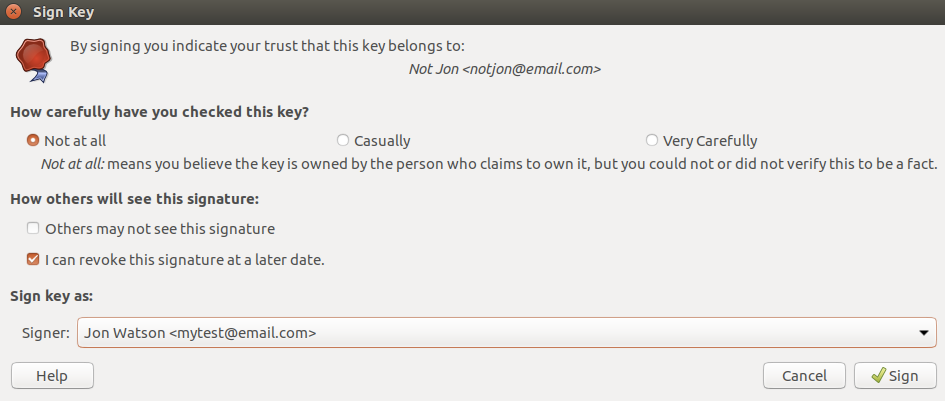

Двічі клацнувши клавішу, ви можете побачити більше деталей про неї та отримати доступ до конфігурації підпису.

Варіанти перевірки дещо відрізняються від MacChain GPG Keychain, але основи однакові. Вам потрібно буде вказати, наскільки добре ви перевірили ключ і з яким приватним ключем ви хочете його підписати.

Windows

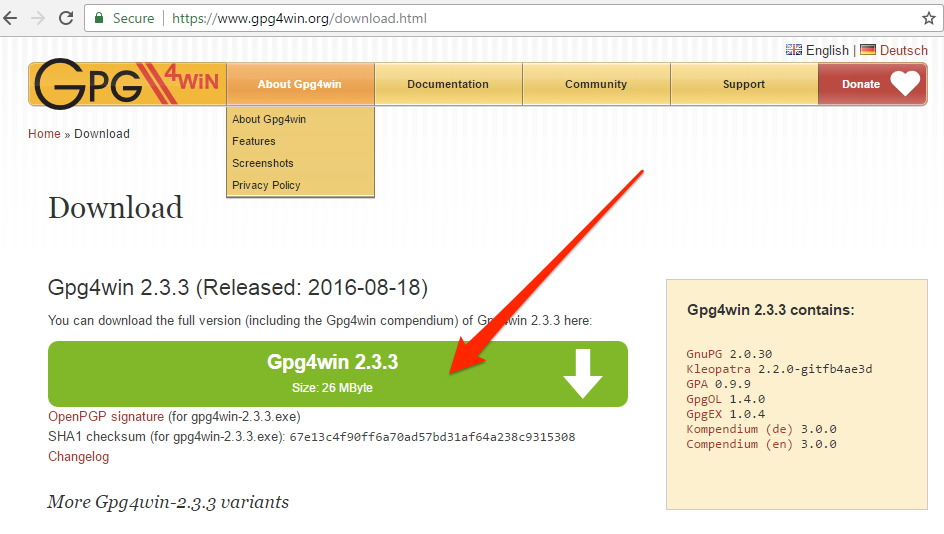

Завантажте програму GnuPG з веб-сайту GnuPG..

Запустіть інсталяційну програму, а потім введіть gpg –gen-keys, щоб створити нове ключове слово.

Тепер, коли у вас є ключі, ви можете використовувати їх для шифрування файлів та електронної пошти.

Електронна пошта

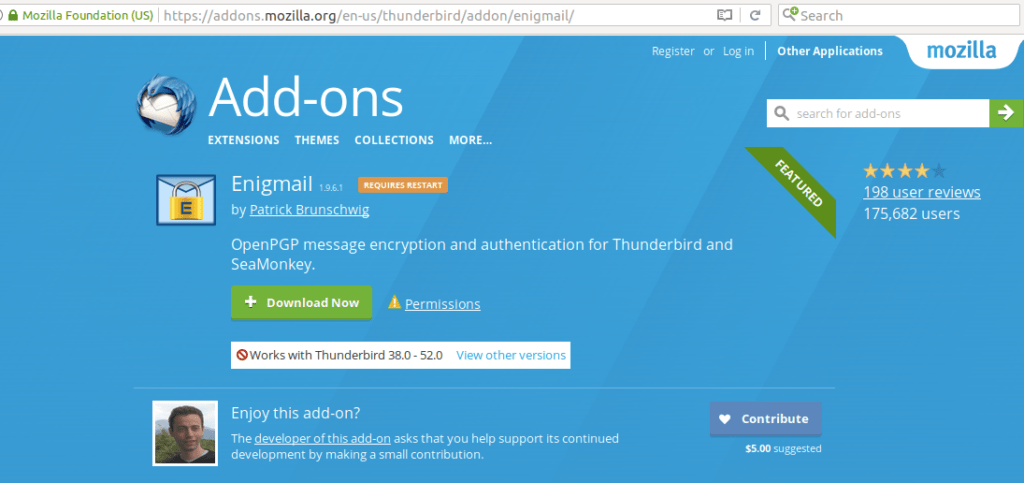

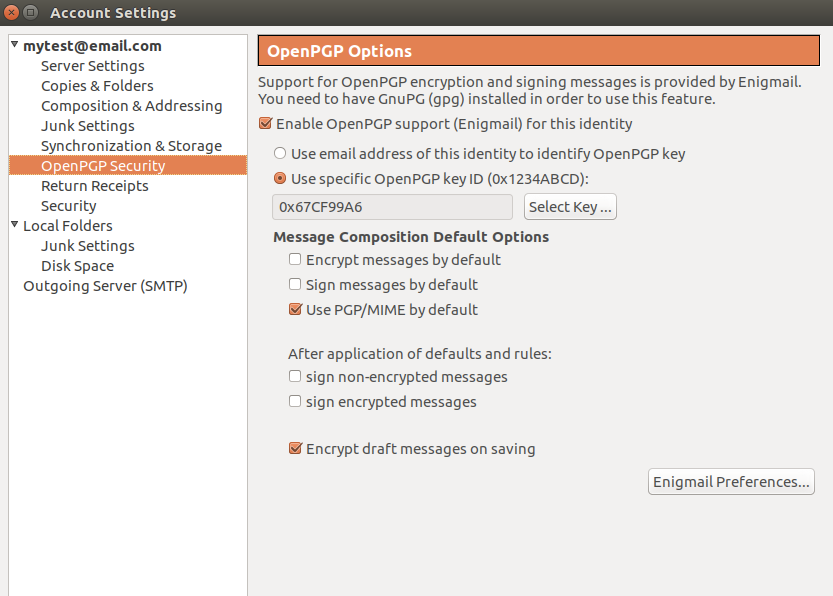

Найпростішим способом шифрування електронної пошти є використання клієнта електронної пошти, який підтримує шифрування, або підтримує додаткові додатки. Mozilla Thunderbird з додатком Enigmail добре працює в усіх операційних системах. Щоб встановити додаток Enigmail, відвідайте магазин Mozilla та завантажте його.

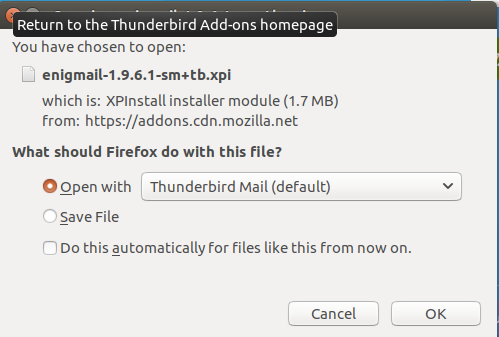

Якщо ви користуєтеся браузером Firefox, він розпізнає додаток Thunderbird та запропонує автоматично встановити його.

Якщо ваша система не розпізнає це як розширення Thunderbird, ви можете дотримуватися інструкцій із встановлення вручну, наданих на сторінці завантаження.

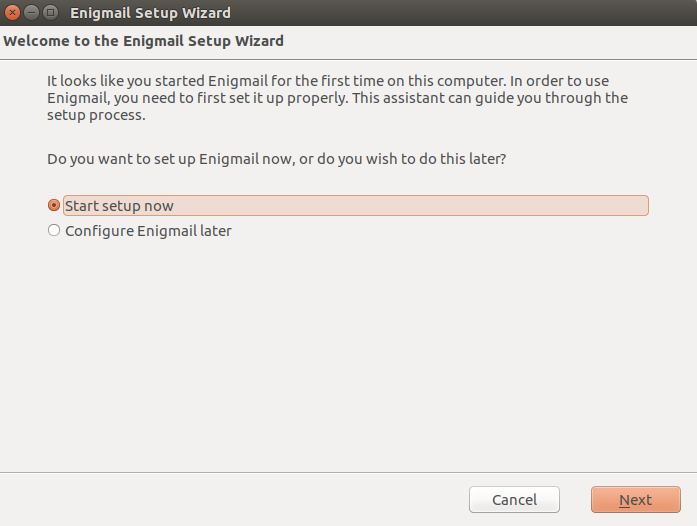

Після встановлення додатка та перезавантаження Thunderbird запуститься майстер налаштування.

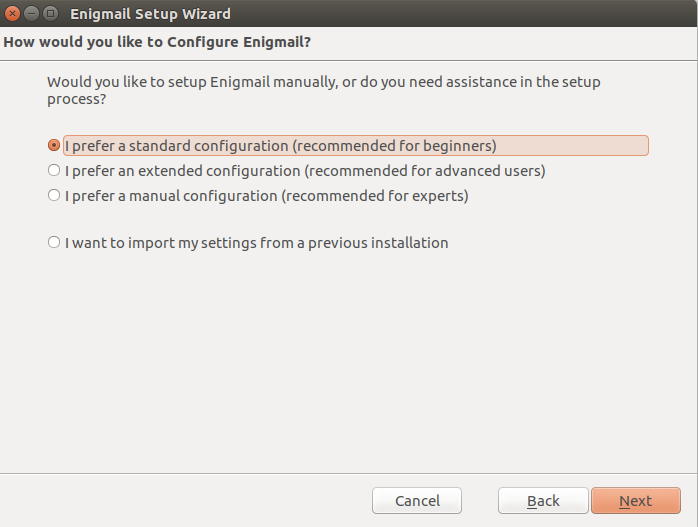

Стандартна установка повинна бути достатньою, щоб встати та працювати.

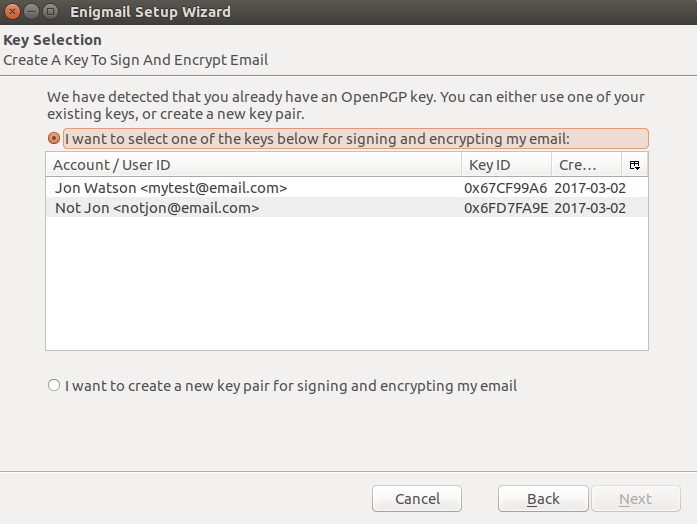

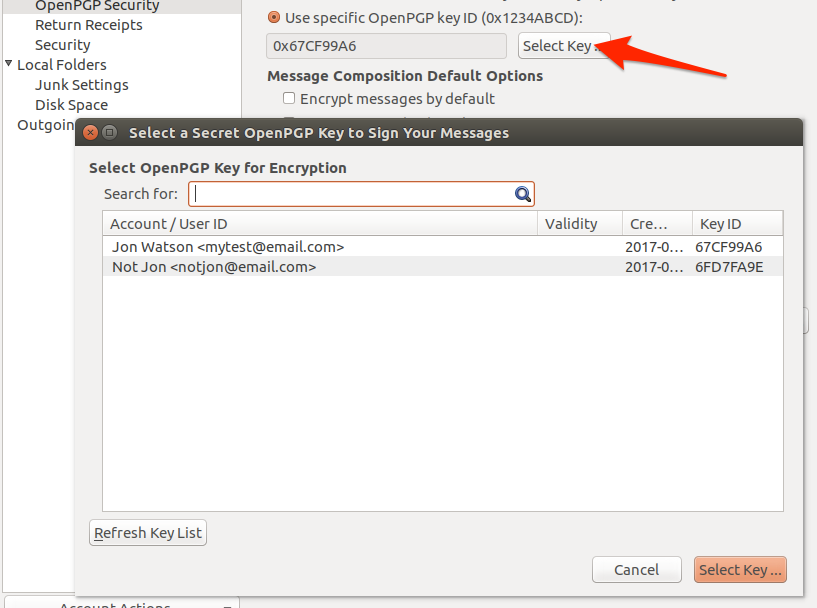

Enigmail виявить існуючу установку OpenGPG та перелічить наявні пари ключів у вашій системі. Ви також можете обрати для створення нового ключового ключа в цей момент, але ми будемо використовувати існуючу для цієї статті.

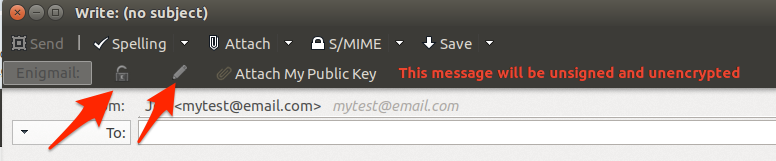

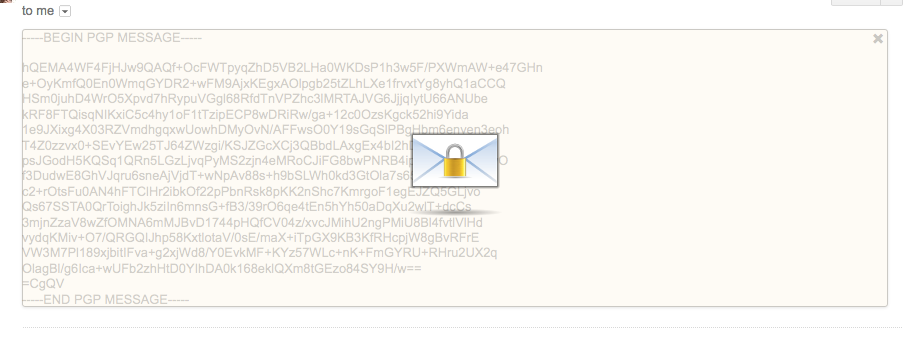

Після завершення роботи майстра налаштування у вікні композиції з’являться нові параметри шифрування.

Тепер ви можете зашифрувати або підписати повідомлення електронною поштою, вибравши відповідну кнопку. Піктограма блокування зашифрує повідомлення за допомогою відкритого ключа одержувача. Піктограма олівця цифровим чином підпише повідомлення за допомогою приватного ключа, який ви встановили в налаштуваннях Engimail.

Ви можете змінити використаний ключ, натиснувши на Виберіть і вибрати інший ключ від брелока.

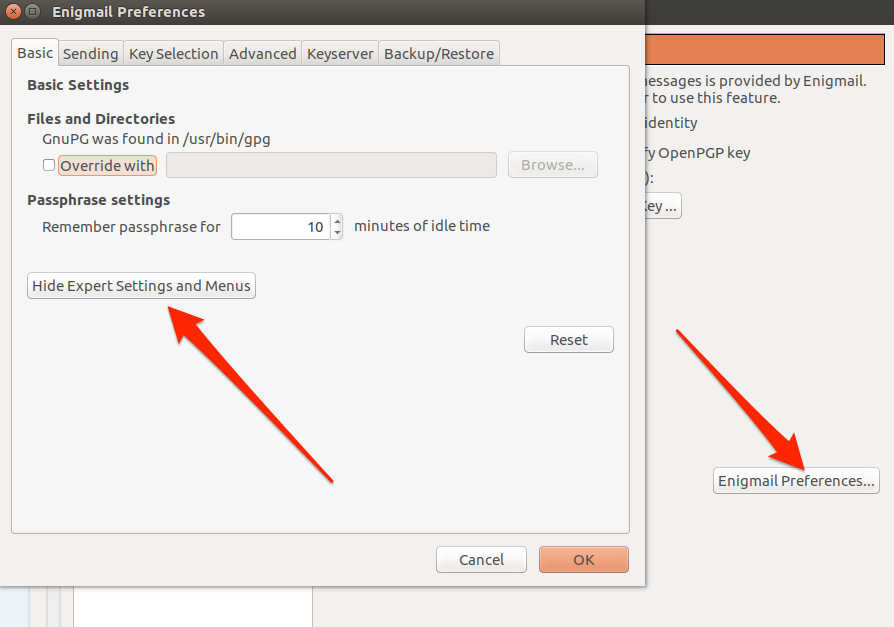

Загальні параметри Enigmail, які набувають чинності для всіх облікових записів, можна отримати, вибравши Enigmail Налаштування … кнопка, а потім Відображення параметрів і меню експертів кнопка.

Візьміть на замітку Ключ-сервер вкладка. Тут міститься список серверів, які зберігають відкриті ключі в Інтернеті. Саме ця настройка дозволяє Enigmail отримати відкритий ключ того, кому ви пишете електронний лист, якщо у вас його ще немає. Engimail запитає ці сервери на публічний ключ одержувача для вас, і якщо він знайде такий, він завантажить його та додасть до вашого брелока.

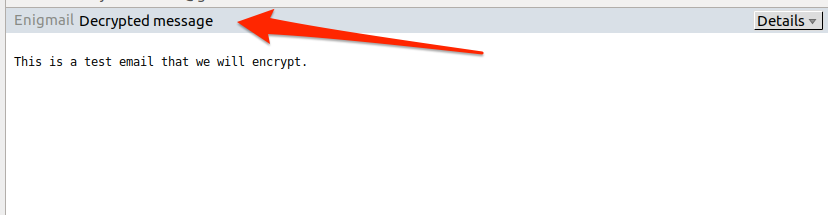

Коли ви отримаєте та зашифруєте електронний лист, вам потрібно буде ввести пароль вашого приватного ключа. Це тимчасово розблокує ваш приватний ключ, щоб з його допомогою можна було розшифрувати електронний лист.

Навіть під час розшифрування Thunderbird надалі повідомлятиме вам, що електронний лист було розшифровано.

Веб-пошта

У наші дні багато людей використовують веб-пошту замість виділених клієнтів електронної пошти, таких як Thunderbird. Деякі постачальники електронної пошти підтримують шифрування безпосередньо на своїх веб-сайтах. І Proton Mail, і Hush Mail дозволяють надати власні ключі та використовувати для шифрування та дешифрування електронної пошти. Більш загальне рішення – це надбудова Mailvelope для Firefox та Chrome.

Mailvelope оживе, коли виявить шифрування і відобразить на сторінці неясне накладання. Якщо натиснути накладку, вам буде запропоновано ввести пароль вашого приватного ключа. Щойно ви надасте це, ваш електронний лист буде розшифровано. На сайті Comparitech тут знайдеться швидкий посібник Mailvelope.

Перевагою використання Mailvelope над спеціалізованими провайдерами електронної пошти є гнучкість. Ви можете використовувати Mailvelope з будь-яким постачальником веб-пошти.

Шифрування файлів

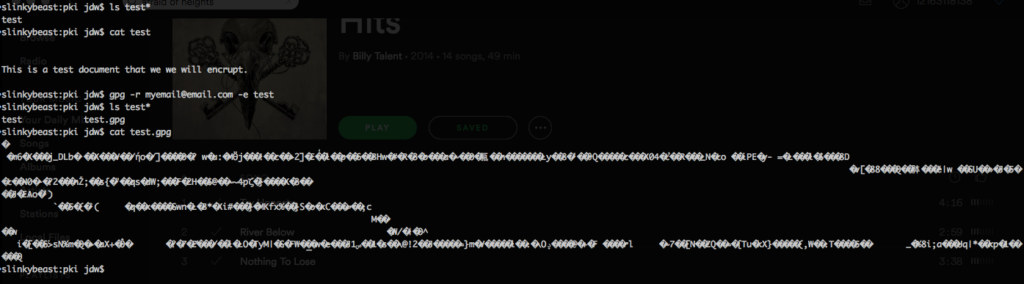

Використовуйте перемикач -e, щоб повідомити GPG для шифрування файлу:

gpg -r [email protected] -е тест

Зверніть увагу, як отриманий зашифрований шифротекстовий файл має те саме ім’я, що і звичайний текстовий файл, але з розширенням gpg. Спроба прочитати це виявляє, що тепер це зашифрований гріш, який неможливо прочитати.

Оригінальний файл залишається незмінним. Якщо ваш намір полягає в підтримці лише зашифрованої версії файлу, вам слід видалити файл простого тексту вручну. Однак майте на увазі, що, оскільки ви використовували відкритий ключ одержувача для шифрування файлу, ви не зможете його знову розшифрувати. Лише приватний ключ одержувача може розшифрувати файл зараз.

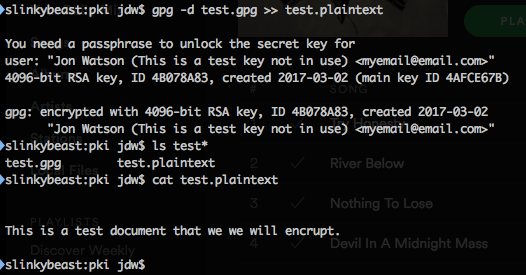

Якщо у вас є приватний ключ, який відповідає відкритому ключу, ви можете використовувати перемикач -d, щоб розшифрувати файл.

gpg -d тест

Як і шифрування, розшифровка не створює файл. Він буде відображати вміст файлу, але не записувати звичайний тестовий файл. Для збереження розшифрованого тексту ви можете скопіювати та вставити його у файл або скористатися оператором переадресації у Unix-подібних системах.