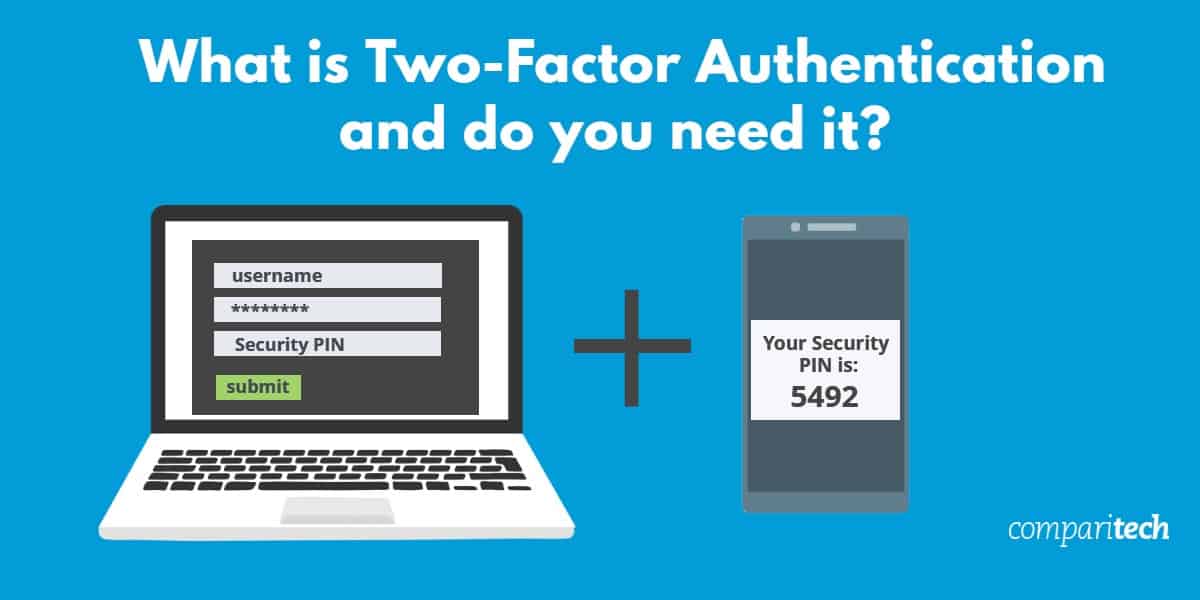

Xác thực hai yếu tố (2FA) là gì và bạn có cần nó không?

Xác thực hai yếu tố (2FA) đề cập đến một quá trình đăng nhập đòi hỏi nhiều hơn là mật khẩu. Nếu mật khẩu của bạn bị xâm phạm bằng cách nào đó, 2FA có thể ngăn kẻ tấn công đăng nhập vào tài khoản của bạn bằng cách yêu cầu hình thức xác minh thứ hai.

Xác minh hai bước (2SV) và xác thực đa yếu tố (MFA) là các thuật ngữ thường được sử dụng thay thế cho xác thực hai yếu tố, mặc dù có một số khác biệt mà chúng tôi sẽ nhận được sau này. Bạn có thể gặp 2FA khi đăng nhập vào thiết bị hoặc tài khoản, chẳng hạn như:

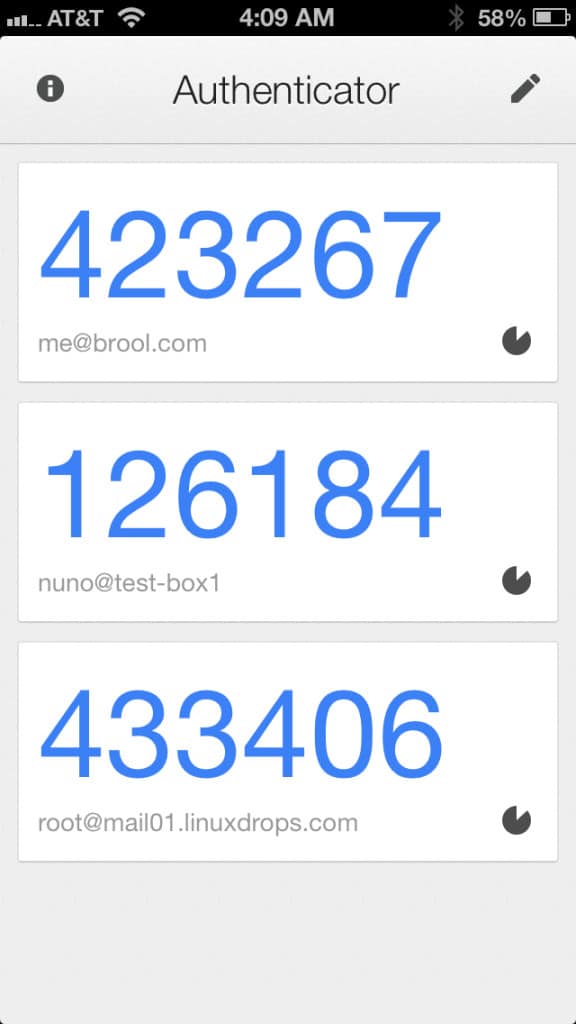

- Số PIN một lần được gửi qua SMS, email hoặc ứng dụng xác thực như Google Authenticator hoặc Authy

- Thiết bị xác thực phần cứng, chẳng hạn như khóa USB, phải được chèn trước khi đăng nhập

- Quét sinh trắc học, chẳng hạn như quét vân tay hoặc võng mạc, ngoài mật khẩu

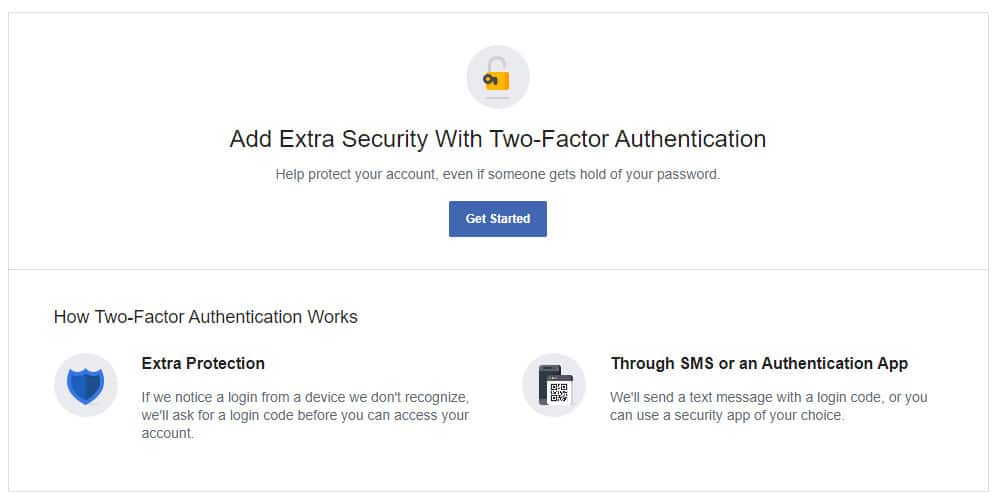

2FA có thể được thiết lập cho nhiều tài khoản trực tuyến và chúng tôi thực sự khuyên bạn nên làm như vậy. Thông thường, điều này liên quan đến việc nhập số PIN khi đăng nhập từ thiết bị hoặc địa điểm mới hoặc sau khi phiên trước đó của bạn hết hạn. Nó có vẻ như là một gánh nặng, nhưng 2FA đi một chặng đường dài trong việc bảo vệ tài khoản khỏi tin tặc.

Làm thế nào để xác thực hai yếu tố hoạt động trong thực tế?

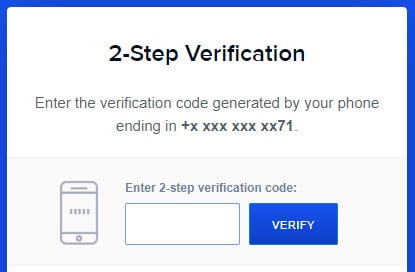

Nếu 2FA được bật cho tài khoản của bạn, rất có thể bạn sẽ gặp phải nó khi đăng nhập từ một thiết bị mới hoặc từ một vị trí khác so với trước đây. Bạn có thể nhập tên người dùng và mật khẩu như bình thường và sau đó bạn sẽ được yêu cầu chứng minh danh tính bằng cách nhập một hình thức xác minh thứ hai mà chỉ bạn mới có thể cung cấp.

Không phải tất cả các phương pháp xác minh người dùng đều như nhau. Từ an toàn nhất đến kém an toàn nhất:

- Một thiết bị xác thực phần cứng chẳng hạn như khóa bảo mật YubiKey hoặc Titan. Đây là những thiết bị USB mà bạn phải cắm vào thiết bị của mình để đăng nhập.

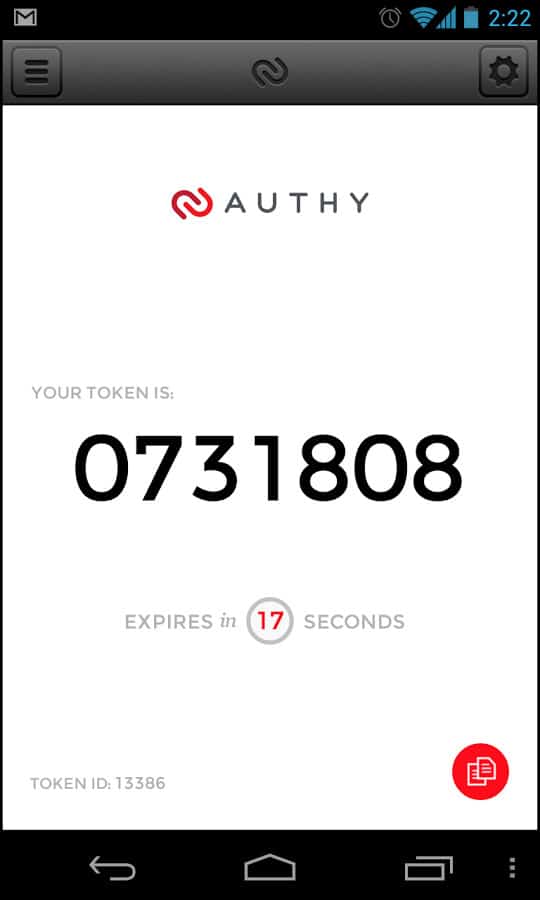

- An ứng dụng xác thực chẳng hạn như Google Authenticator hoặc Authy. Những ứng dụng này tạo số PIN tạm thời trên điện thoại thông minh của bạn.

- Một quét sinh trắc học chẳng hạn như quét mặt, vân tay hoặc quét võng mạc. Tính bảo mật của quét sinh trắc học rất khác nhau tùy thuộc vào phương pháp được sử dụng, chất lượng của phần mềm xác thực và phần cứng được sử dụng cho đầu vào.

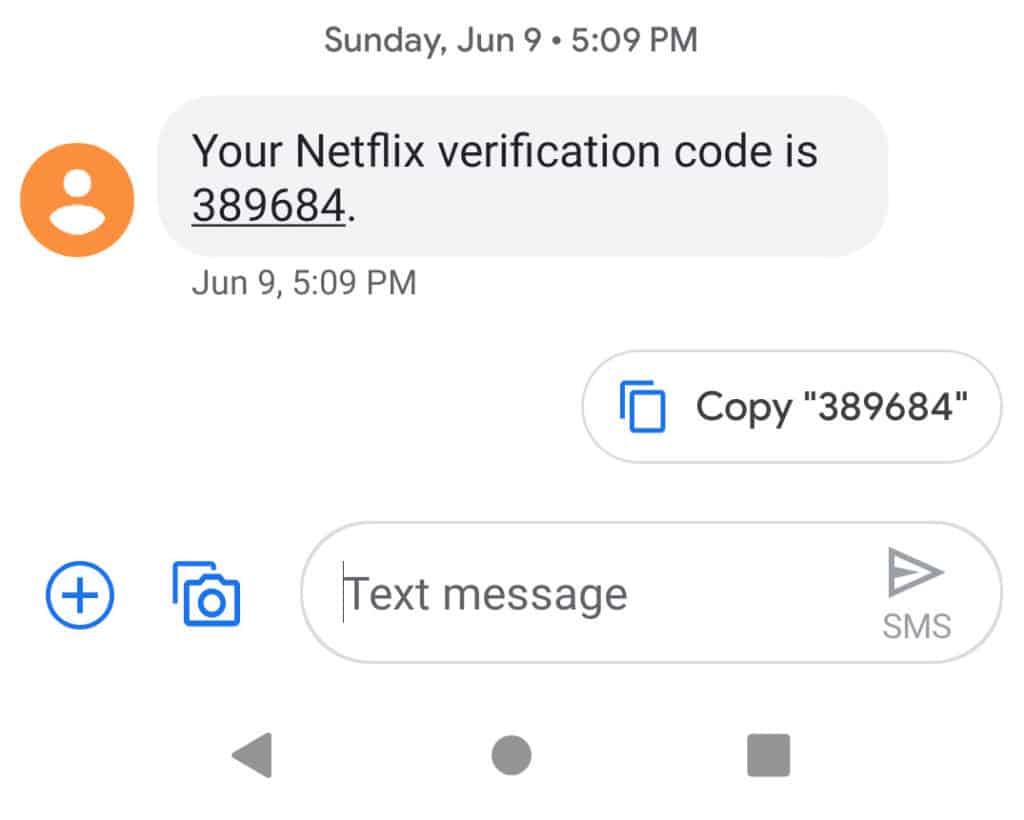

- Một Số PIN được gửi qua SMS vào điện thoại của bạn SMS không được mã hóa và dễ bị tấn công hoán đổi SIM, do đó, điều này được coi là kém an toàn.

- Một Số PIN được gửi qua email. Tùy chọn này ít an toàn nhất vì tài khoản email thường có thể được truy cập từ bất cứ đâu, trái ngược với các phương pháp khác yêu cầu bạn phải có một thiết bị cụ thể. Hơn nữa, email không được mã hóa.

Ngay cả khi tài khoản của bạn hỗ trợ 2FA, nó có thể không được bật theo mặc định. Điều này là do có một quy trình đăng ký cần thiết để thiết lập 2FA cho mỗi trang web. Nếu không có quá trình đăng ký đó, người dùng sẽ bị khóa khỏi tài khoản của họ. Bạn sẽ muốn đi sâu vào cài đặt bảo mật hoặc đăng nhập tài khoản của mình và hy vọng tìm thấy cài đặt 2FA.

Tin nhắn SMS (văn bản) xác thực hai yếu tố

Ưu điểm của việc sử dụng phương thức SMS là nó gần như phổ biến và được gắn với thẻ SIM chứ không phải điện thoại của bạn. Hầu như tất cả các điện thoại di động đều chấp nhận tin nhắn văn bản, ngay cả điện thoại của câm chết tiệt không cài đặt ứng dụng trên chúng. Nếu bạn đổi điện thoại hoặc điện thoại của bạn bị hỏng hoặc mất, bạn chỉ cần đưa thẻ SIM của mình vào một điện thoại khác và bạn sẽ rất tốt để đi.

Nhược điểm chính là để tin nhắn SMS được thông qua, bạn phải ở trong phạm vi di động. Ngoài ra, khách du lịch toàn cầu có thể gặp sự cố với phương thức SMS nếu họ thay đổi thẻ SIM ở các quốc gia khác nhau vì mỗi thẻ SIM sẽ có một số điện thoại khác nhau.

Một nhược điểm nâng cao hơn đối với SMS 2FA là nó không quá khó để kẻ xấu xâm nhập hệ thống SMS và chặn mã hoặc sử dụng kỹ thuật xã hội để gọi cho nhà cung cấp dịch vụ di động của bạn và gán số của bạn cho thẻ SIM của họ. Kiểu bất chính này thường được dành riêng cho những người đang bị kẻ tấn công cố tình nhắm mục tiêu hơn là một cuộc tấn công bình thường của cuộc tấn công nhà máy. Có rất nhiều biện pháp phòng ngừa an ninh có thể làm cho bạn nếu bạn đã thu hút sự chú ý của những kẻ xấu tinh vi như thế.

Ứng dụng xác thực hai yếu tố

Có rất nhiều ứng dụng 2FA trên thị trường. Phổ biến nhất là Google Authenticator, nhưng các đối thủ như Authy và LastPass cũng có ứng dụng 2FA. Kiểu phân tách sản phẩm này không giúp được gì cho việc áp dụng 2FA vì các công ty phải dành thời gian để quyết định sử dụng nền tảng 2FA nào. Khách hàng cũng phải sẵn sàng cài đặt một ứng dụng 2FA khác trên điện thoại của họ nếu một dịch vụ sử dụng nền tảng 2FA khác với các nền tảng khác.

Đối với các ứng dụng 2FA lớn nhất là họ không cần bất kỳ loại kết nối internet hoặc di động nào để hoạt động. Họ chỉ đơn giản là hiển thị các mã cần thiết khi cần thiết. Mặt trái của các ứng dụng 2FA là nếu bạn làm mất hoặc làm hỏng điện thoại của bạn đến mức bạn có thể nhận được mã từ nó, bạn sẽ gặp khó khăn khi truy cập vào tài khoản của mình.

Một nhược điểm nhỏ khác của ứng dụng 2FA là mỗi dịch vụ cần được thiết lập riêng lẻ. Điều này thường có nghĩa là bạn chỉ cần quét mã vạch QR bằng ứng dụng nhưng nó có thể được tham gia nhiều hơn cho một số triển khai của công ty.

Các dịch vụ tốt nhất cung cấp cả SMS và ứng dụng 2FA, nhưng các dịch vụ đó rất ít và xa.

Xác thực là gì, dù sao đi nữa?

Để bạn có thể truy cập vào một cái gì đó như email của bạn, hệ thống email phải được thỏa mãn hai điều. Tôi đã mô tả chúng chi tiết hơn trong phần chú giải ở phần cuối, nhưng quan điểm cấp cao là thế này:

Chứng thực; đôi khi viết tắt AuthN, có nghĩa là bạn là người bạn nói bạn là.

Ủy quyền; đôi khi viết tắt AuthZ, có nghĩa là bạn được phép đọc email của bạn.

Điều gì khác biệt giữa sự khác biệt giữa xác thực hai yếu tố và xác minh hai bước?

Nhiều sinh viên khoa học máy tính và các nhà triết học sẽ tranh luận điều này vào nửa đêm về sáng và trong khi có một sự khác biệt tinh tế, trong thực tế, nó không phải là một vấn đề quá lớn.

Điểm chính của vấn đề là không có khái niệm xác minh nào trong chế độ xác thực / ủy quyền. Chúng tôi có xác thực và chúng tôi có ủy quyền. Việc giới thiệu thuật ngữ mơ hồ, xác minh, có thể dẫn đến sự nhầm lẫn về sự khác biệt giữa những gì ai đó biết và những gì ai đó có.

Hơn nữa, xác minh có nghĩa là gì? Điều đó có nghĩa là người đó đã được xác định (AuthN) hay có nghĩa là người đó được phép truy cập một số tài nguyên (AuthZ)? Chúng tôi đã có đủ từ cho các khái niệm này rồi.

Một điểm nhầm lẫn thứ cấp bắt nguồn từ sự phân biệt giữa những gì một người có và những gì một người biết. Về mặt mệnh giá, người ta dễ dàng nghĩ rằng thứ gì đó giống như yếu tố thứ hai sinh trắc học sử dụng dấu vân tay sẽ cấu thành thứ gì đó mà người dùng có (họ có dấu vân tay của họ). Nhưng, việc sử dụng dấu vân tay làm cơ chế mở khóa điện thoại đã được tranh luận trong hệ thống tòa án Mỹ. Một số thẩm phán cảm thấy rằng dấu vân tay là lời khai ngầm và lời khai là thứ mà ai đó biết, không phải là thứ họ có.

Cả hai khái niệm này đều nằm dưới sự xác thực của nhiều yếu tố (MFA) và cả hai đều yêu cầu bạn phải có một cái gì đó khác ngoài mật khẩu. Nó không quan trọng cho dù thứ gì khác là dấu vân tay, dãy số một lần hay Yubikey.

Tại sao chúng ta cần một cái gì đó ngoài mật khẩu?

Tên người dùng thường khá dễ khám phá; trong nhiều trường hợp, nó chỉ là địa chỉ email được công bố rộng rãi của chúng tôi hoặc trong trường hợp diễn đàn, nó là tên hiển thị mà mọi người đều có thể nhìn thấy. Điều đó có nghĩa là sự bảo vệ thực sự duy nhất bạn có đối với người nào đó đăng nhập vì bạn là điểm mạnh của mật khẩu của bạn.

Có ba cách chính mà kẻ xấu lấy được mật khẩu của bạn. Đầu tiên là chỉ cần đoán nó. Bạn có thể nghĩ rằng có một cơ hội thành công rất khó xảy ra nhưng thật đáng buồn là nhiều người sử dụng mật khẩu cực kỳ yếu. Tôi thấy rất nhiều mật khẩu trong cuộc sống công việc hàng ngày của tôi và có quá nhiều Chucks trên thế giới với mật khẩu chuck123.

Cách thứ hai là sử dụng một cuộc tấn công từ điển. Phần lớn các mật khẩu còn lại cho hàng tỷ tài khoản trên thế giới bao gồm vài nghìn từ. Kẻ xấu chạy các cuộc tấn công từ điển chống lại các trang web biết rằng hầu hết các tài khoản trên trang web đó sẽ sử dụng một trong những mật khẩu phổ biến đó.

Cách thứ ba là đánh cắp dữ liệu. Vi phạm dữ liệu thường để lộ mật khẩu được lưu trữ trên máy chủ của công ty.

Các trang web và hệ thống sử dụng 2FA yêu cầu yếu tố thứ hai ngoài mật khẩu của bạn để đăng nhập. Theo mệnh giá, điều đó có vẻ ngớ ngẩn. Nếu mật khẩu rất dễ bị xâm phạm, bao nhiêu giá trị có thể chỉ cần thêm mật khẩu thứ hai mang vào bảng? Nó có một câu hỏi hay mà 2FA giải quyết. Trong hầu hết các trường hợp, 2FA có dạng mã số thay đổi mỗi phút hoặc chỉ có thể được sử dụng một lần. Do đó, ai đó quản lý để nhận được mật khẩu của bạn đã thắng có thể đăng nhập vào tài khoản của bạn trừ khi họ cũng đã quản lý để lấy mã 2FA hiện tại của bạn.

Bằng cách này, 2FA loại bỏ sự yếu kém của con người trong việc tạo mật khẩu yếu và sử dụng lại chúng trên các dịch vụ. Nó cũng bảo vệ chống lại dữ liệu tài khoản bị đánh cắp bởi vì ngay cả khi kẻ xấu quản lý để đánh cắp tất cả tên người dùng và mật khẩu cho một trang web, anh ta vẫn không thể đăng nhập vào bất kỳ tài khoản nào nếu không có mã 2FA cần thiết cho mỗi người dùng.

Tại sao tôi muốn sử dụng xác thực hai yếu tố?

Hãy xem xét rằng hầu hết các vụ hack mật khẩu xảy ra qua internet. Một tương tự, nhưng có thể sử dụng, là một vụ cướp ngân hàng. Trước khi có internet, việc cướp ngân hàng rất khó khăn. Bạn phải có một phi hành đoàn, yêu cầu ngân hàng tìm thời điểm tốt nhất để cướp nó, lấy một số vũ khí và ngụy trang, và sau đó thực sự thực hiện vụ cướp mà không bị bắt.

Ngày nay, cùng một tên cướp ngân hàng có thể ngồi trên khắp thế giới và cố gắng vũ trang tài khoản ngân hàng web của bạn mà không hề hay biết. Nếu anh ấy có thể vào được tài khoản của bạn, anh ấy sẽ chuyển sang tiếp theo. Ở đó, hầu như không có rủi ro bị bắt và nó hầu như không có kế hoạch.

Với sự ra đời của 2FA, tên cướp ngân hàng đó gần như không có cơ hội thành công. Ngay cả khi anh ta đoán đúng mật khẩu của bạn, anh ta sẽ phải nhảy lên máy bay, theo dõi bạn và đánh cắp thiết bị 2FA của bạn để vào. Một khi trở ngại vật lý được đưa vào trình tự đăng nhập, nó sẽ trở nên khó khăn hơn kẻ xấu thành công.

2FA yêu cầu bạn cung cấp hai thứ: thứ bạn biết và thứ bạn có. Thứ bạn biết là mật khẩu của bạn. Thứ bạn có là mã số. Do mã số thay đổi thường xuyên, nên bất kỳ ai cũng có thể cung cấp mã chính xác bất cứ lúc nào gần như chắc chắn sở hữu thiết bị tạo mã. 2FA đang chứng tỏ là rất kiên cường trước các cuộc tấn công mật khẩu vũ lực, đó là tin tốt. Tin xấu là tỷ lệ chấp nhận rất chậm. Mỗi dịch vụ riêng lẻ phải quyết định triển khai 2FA – đó không phải là thứ bạn có thể tự quyết định sử dụng trên mọi trang web. Mặc dù hiện tại số lượng trang web ngày càng tăng hỗ trợ 2FA, nhưng nhiều trang khác thì không. Đáng ngạc nhiên, các trang web rất quan trọng như trang web ngân hàng và chính phủ đã rất chậm chấp nhận 2FA.

Liên quan: Thật là một cuộc tấn công vũ phu

Xác thực hai yếu tố trong doanh nghiệp

2FA có tỷ lệ chấp nhận tốt hơn trong các tập đoàn so với các dịch vụ công cộng. Nhiều công ty có nhân viên từ xa đã triển khai mạnh mẽ 2FA. Cơ chế 2FA phổ biến và trưởng thành nhất cho các tập đoàn là RSA SecurID. Nó đã xuất hiện trong nhiều năm và có thể được cài đặt dưới dạng một ứng dụng hoặc được cung cấp dưới dạng một phần cứng giống như một thanh USB với màn hình hiển thị mã. Một ứng cử viên mạnh mẽ khác trong những ngày này là Okta. Okta bắt đầu tập trung vào Đăng nhập một lần (SSO) có nghĩa là người dùng chỉ phải đăng nhập một lần và sau đó có thể truy cập nhiều dịch vụ của bên thứ ba. Nhiều tập đoàn sử dụng SSO rất nhiều và bây giờ Okta cung cấp 2FA, nó đang trở nên phổ biến hơn.

Bảng chú giải

Xác thực (AuthN): Bạn là người bạn nói bạn là ai. Đây là nơi tên người dùng và mật khẩu của bạn phát huy tác dụng. Bất cứ ai trình bày cả hai điều đó đều được coi là bạn. Tuy nhiên, chỉ cần được xác thực không có nghĩa là bạn sẽ được phép đọc email của mình.

Ủy quyền (AuthZ): Khi bạn đã xác thực (hệ thống biết bạn là ai), thì nó có thể xác định những gì bạn được phép truy cập. Trong trường hợp đăng nhập vào email của bạn, thực sự chỉ có một việc bạn làm ở đó. Nhưng, hãy xem xét một kịch bản văn phòng nơi bạn có thể đọc một số ổ đĩa mạng được chia sẻ, nhưng không phải là các ổ đĩa khác. Nó quét lớp AuthZ để xác định những gì bạn được phép làm nhưng nó có thể làm điều đó cho đến khi bạn có thể xác thực.

Sử dụng 2FA là một biện pháp bảo mật rất tốt và bạn nên xem xét kích hoạt nó ở mọi nơi bạn có thể. Trang web Two Factor Auth.org có một dự án thú vị cố gắng liệt kê các công ty hỗ trợ 2FA và cung cấp một cách dễ dàng để công khai sự xấu hổ mà các công ty không làm. Nếu một dịch vụ bạn hiện đang sử dụng không hỗ trợ 2FA, bạn có thể tìm thấy một dịch vụ thay thế.

Xem thêm: Trình kiểm tra độ mạnh của mật khẩu, một cách thú vị để kiểm tra mật khẩu của bạn tốt như thế nào (từ chối áp dụng!).