Giải thích mã hóa VPN: IPSec vs SSL

Rất nhiều bài viết khác trên mạng so sánh và đối chiếu VPN IPSec và SSL theo quan điểm của một quản trị viên mạng phải thiết lập chúng. Bài viết này, tuy nhiên, sẽ xem xét cách các nhà cung cấp VPN thương mại lớn sử dụng SSL và IPSec trong các dịch vụ tiêu dùng của họ, nhằm cung cấp quyền truy cập vào web chứ không phải mạng công ty.

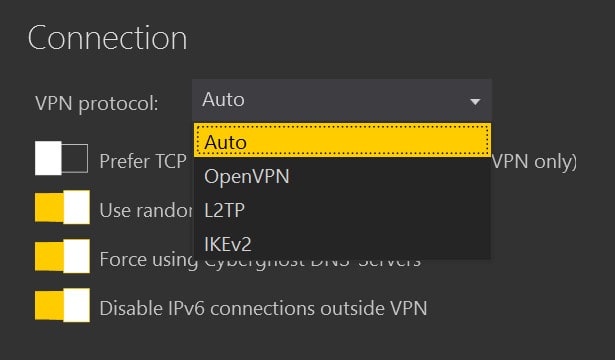

Giao thức VPN sử dụng Mã hóa IPSec bao gồm L2TP, IKEv2 và SSTP. OpenVPN là giao thức phổ biến nhất sử dụng mã hóa SSL, cụ thể là thư viện OpenSSL. SSL cũng được sử dụng trong một số VPN dựa trên trình duyệt.

Bài viết này so sánh và đối chiếu mã hóa IPSec và SSL từ quan điểm của người dùng cuối VPN. Nếu bạn muốn giải thích cơ bản hơn về hai giao thức, hãy xem hướng dẫn chuyên sâu của chúng tôi về các loại mã hóa phổ biến.

Khái niệm cơ bản về mã hóa VPN

Mã hóa VPN làm xáo trộn nội dung lưu lượng truy cập internet của bạn theo cách mà nó chỉ có thể được xáo trộn (giải mã) bằng cách sử dụng khóa chính xác. Dữ liệu gửi đi được mã hóa trước khi nó rời khỏi thiết bị của bạn. Sau đó, nó được gửi đến máy chủ VPN, giải mã dữ liệu bằng khóa thích hợp. Từ đó, dữ liệu của bạn được gửi đến đích, chẳng hạn như một trang web. Mã hóa ngăn không cho bất kỳ ai tình cờ chặn dữ liệu giữa bạn và máy chủ VPN Các nhà cung cấp dịch vụ internet, cơ quan chính phủ, tin tặc wifi, v.v … không thể giải mã nội dung.

Lưu lượng truy cập đến trải qua quá trình tương tự ngược lại. Nếu dữ liệu đến từ một trang web, đầu tiên nó sẽ đến máy chủ VPN. Máy chủ VPN mã hóa dữ liệu, sau đó gửi nó đến thiết bị của bạn. Thiết bị của bạn sau đó giải mã dữ liệu để bạn có thể xem trang web bình thường.

Tất cả điều này đảm bảo rằng người dùng VPN Dữ liệu internet của Internet vẫn ở chế độ riêng tư và nằm ngoài tầm tay của bất kỳ bên trái phép nào.

Sự khác biệt giữa các loại mã hóa khác nhau bao gồm:

- Độ mạnh mã hóa, hoặc phương thức và mức độ mà dữ liệu của bạn bị xáo trộn

- Cách các khóa mã hóa được quản lý và trao đổi

- Những giao diện, giao thức và cổng họ sử dụng

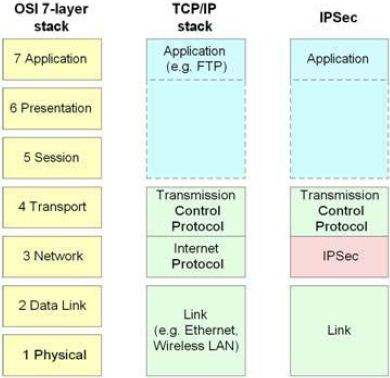

- Những lớp OSI họ chạy trên

- Dễ triển khai

- Hiệu suất (đọc: tốc độ)

Bảo vệ

Nói ngắn gọn: Cạnh nhẹ có lợi cho SSL.

Các kết nối IPSec yêu cầu khóa chia sẻ trước tồn tại trên cả máy khách và máy chủ để mã hóa và gửi lưu lượng cho nhau. Việc trao đổi khóa này tạo cơ hội cho kẻ tấn công bẻ khóa hoặc chiếm giữ khóa được chia sẻ trước.

SSL VPN không có vấn đề này vì họ sử dụng mật mã khóa công khai để đàm phán bắt tay và trao đổi khóa mã hóa an toàn. Nhưng TLS / SSL có một danh sách dài các lỗ hổng riêng của nó như Heartbleed.

Một số VPN SSL cho phép các chứng chỉ không đáng tin cậy, tự ký và không xác minh khách hàng. Điều này đặc biệt phổ biến trong các tiện ích mở rộng trình duyệt SSL SSL không có khách hàng. Các VPN này cho phép mọi người kết nối từ bất kỳ máy nào đều dễ bị tấn công bởi người trung gian (MITM). Tuy nhiên, đây không phải là trường hợp với hầu hết các máy khách OpenVPN bản địa.

SSL thường yêu cầu các bản vá thường xuyên hơn để cập nhật, cho cả máy chủ và máy khách.

Việc thiếu mã nguồn mở cho các giao thức VPN dựa trên IPSec có thể là mối lo ngại cho những người cảnh giác với các gián điệp và kẻ rình mò của chính phủ. Vào năm 2013, Edward Snowden tiết lộ chương trình của Cơ quan An ninh Quốc gia Hoa Kỳ đã tích cực cố gắng chèn các lỗ hổng vào các hệ thống mã hóa thương mại, hệ thống CNTT, mạng và các thiết bị liên lạc điểm cuối được sử dụng bởi các mục tiêu. NSA bị cáo buộc đã nhắm mục tiêu IPSec để thêm các kênh phụ và kênh phụ có thể bị tin tặc khai thác.

Cuối cùng, bảo mật mạnh có nhiều khả năng là kết quả của các quản trị viên mạng lành nghề và có đầu óc hơn là lựa chọn giao thức.

Tường lửa ngang

Nói ngắn gọn: VPN dựa trên SSL thường tốt hơn để vượt qua tường lửa.

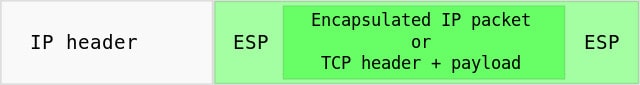

Tường lửa NAT thường tồn tại trên các bộ định tuyến wifi và phần cứng mạng khác. Để bảo vệ chống lại các mối đe dọa, họ loại bỏ bất kỳ lưu lượng truy cập internet nào được nhận ra, bao gồm các gói dữ liệu không có số cổng. Các gói IPSec được mã hóa (gói ESP) không có số cổng được gán theo mặc định, điều đó có nghĩa là chúng có thể bị bắt trong tường lửa NAT. Điều này có thể ngăn VPN IPSec hoạt động.

Để giải quyết vấn đề này, nhiều VPN IPSec gói gọn các gói ESP bên trong các gói UDP, do đó dữ liệu được gán một số cổng UDP, thường là UDP 4500. Trong khi điều này giải quyết vấn đề truyền tải NAT, tường lửa mạng của bạn có thể không cho phép các gói trên cổng đó. Quản trị viên mạng tại khách sạn, sân bay và các địa điểm khác chỉ có thể cho phép lưu lượng truy cập trên một vài giao thức bắt buộc và UDP 4500 có thể không nằm trong số đó.

Lưu lượng SSL có thể di chuyển qua cổng 443, mà hầu hết các thiết bị nhận ra là cổng được sử dụng cho lưu lượng HTTPS an toàn. Hầu như tất cả các mạng đều cho phép lưu lượng HTTPS trên cổng 443, vì vậy chúng tôi có thể giả sử nó mở. OpenVPN sử dụng cổng 1194 theo mặc định cho lưu lượng UDP, nhưng nó có thể được chuyển tiếp qua các cổng UDP hoặc TCP, bao gồm cả cổng TCP 443. Điều này tạo ra SSL hữu ích hơn để vượt qua tường lửa và các hình thức kiểm duyệt khác chặn lưu lượng dựa trên các cổng.

Tốc độ và độ tin cậy

Nói ngắn gọn: Cả hai đều nhanh chóng hợp lý, nhưng IKEv2 / IPSec đàm phán các kết nối nhanh nhất.

Hầu hết các giao thức VPN dựa trên IPSec mất nhiều thời gian hơn để đàm phán kết nối so với các giao thức dựa trên SSL, nhưng đây không phải là trường hợp với IKEv2 / IPSec.

IKEv2 là một giao thức VPN dựa trên IPSec đã có mặt trong hơn một thập kỷ, nhưng hiện tại, nó đang là xu hướng của các nhà cung cấp VPN. Thúc đẩy triển khai của nó là khả năng kết nối lại nhanh chóng và đáng tin cậy bất cứ khi nào kết nối VPN bị gián đoạn. Điều này làm cho nó đặc biệt hữu ích cho các máy khách iOS và Android di động không có kết nối đáng tin cậy hoặc những người thường xuyên chuyển đổi giữa dữ liệu di động và wifi.

Đối với thông lượng thực tế, nó Vượt lên. Chúng tôi đã thấy tranh luận từ cả hai phía. Trong một bài đăng trên blog, NordVPN nói rằng IKEv2 / IPSec có thể cung cấp thông lượng nhanh hơn so với các đối thủ như OpenVPN. Cả hai giao thức thường sử dụng mật mã AES 128 bit hoặc 256 bit.

Lớp UDP bổ sung mà nhiều nhà cung cấp đưa vào lưu lượng IPSec để giúp nó vượt qua tường lửa thêm chi phí phụ, có nghĩa là nó đòi hỏi nhiều tài nguyên hơn để xử lý. Nhưng hầu hết mọi người đã giành chiến thắng nhận thấy một sự khác biệt.

Trên hầu hết các VPN tiêu dùng, thông lượng được xác định chủ yếu bởi sự tắc nghẽn của máy chủ và mạng thay vì giao thức VPN.

Xem thêm: VPN nhanh nhất

Dễ sử dụng

Nói ngắn gọn: IPSec là phổ quát hơn, nhưng hầu hết người dùng sử dụng nhà cung cấp VPN Các ứng dụng của won đã nhận được sự khác biệt rất lớn.

IKEv2, SSTP và L2TP là các giao thức VPN dựa trên IPSec tích hợp trên hầu hết các hệ điều hành chính, điều đó có nghĩa là nó không nhất thiết phải có một ứng dụng bổ sung để khởi động và chạy. Hầu hết người dùng VPN tiêu dùng vẫn sẽ sử dụng ứng dụng nhà cung cấp để kết nối, mặc dù.

SSL hoạt động theo mặc định trong hầu hết các trình duyệt web, nhưng ứng dụng của bên thứ ba thường là cần thiết để sử dụng OpenVPN. Một lần nữa, điều này thường được ứng dụng của nhà cung cấp VPN chăm sóc.

Theo kinh nghiệm của chúng tôi, IKEv2 có xu hướng cung cấp trải nghiệm liền mạch hơn OpenVPN từ quan điểm người dùng cuối. Điều này phần lớn là do IKEv2 kết nối và xử lý các gián đoạn nhanh chóng. Điều đó đang được nói, OpenVPN có xu hướng linh hoạt hơn và có thể phù hợp hơn với những người dùng có thể thực hiện những gì họ muốn với IKEv2.

Khi nói đến VPN công ty cung cấp quyền truy cập vào mạng công ty thay vì internet, sự đồng thuận chung là IPSec thích hợp hơn cho VPN tại chỗ và SSL tốt hơn cho truy cập từ xa. Lý do là IPSec hoạt động ở Lớp Mạng của mô hình OSI, cho phép người dùng truy cập đầy đủ vào mạng công ty bất kể ứng dụng. Khó khăn hơn để hạn chế quyền truy cập vào các tài nguyên cụ thể. Mặt khác, SSL VPN cho phép doanh nghiệp kiểm soát truy cập từ xa ở mức chi tiết cho các ứng dụng cụ thể.

Quản trị viên mạng vận hành VPN có xu hướng tìm quản lý khách hàng dễ dàng hơn và ít tốn thời gian hơn với SSL so với IPSec.

IPSec vs SSL VPN: kết luận

Nói chung, đối với người dùng VPN có cả hai tùy chọn, chúng tôi khuyên bạn nên sử dụng IKEv2 / IPSec trước, sau đó chuyển sang OpenVPN nếu có bất kỳ sự cố nào xảy ra. Tốc độ mà IKEv2 có thể đàm phán và thiết lập các kết nối sẽ mang lại sự cải thiện chất lượng cuộc sống rõ ràng hơn cho người dùng VPN trung bình, hàng ngày trong khi cung cấp bảo mật và tốc độ tương đương, nhưng nó có thể không hoạt động trong mọi trường hợp.

OpenVPN / SSL cho đến gần đây được coi là sự kết hợp VPN tốt nhất cho hầu hết người dùng VPN tiêu dùng. OpenVPN, sử dụng thư viện OpenSSL để mã hóa và xác thực, khá nhanh, rất an toàn, nguồn mở và có thể vượt qua tường lửa NAT. Nó có thể hỗ trợ giao thức UDP hoặc TCP.

IKEv2 / IPSec giới thiệu một thách thức mới đối với OpenVPN, cải thiện L2TP và các giao thức dựa trên IPSec khác với các kết nối nhanh hơn, ổn định hơn và hỗ trợ tích hợp trên hầu hết các thiết bị tiêu dùng mới hơn.

Cả SSL và IPSec đều tự hào về phả hệ bảo mật mạnh mẽ với tốc độ thông lượng tương đương, bảo mật và dễ sử dụng cho hầu hết khách hàng của các dịch vụ VPN thương mại.

Sou IPsec in de netwerklaag Lần bởi Soufiane Hamdaoui được cấp phép theo CC BY-SA 3.0