Paano protektahan ang iyong sarili laban sa hindi nakikitang fingerprint ng browser

Ano ang browser fingerprint?

Ang isang karaniwang pamamaraan ng pagsisiyasat sa pagpapatupad ng batas ay ang pagkolekta ng mga fingerprint sa pinangyarihan ng isang krimen. Sa oras ng pagkolekta, hindi alam kung sino ang mga daliri ng mga daliri, kaya ang layunin ay pakyawan ng koleksyon para sa pag-aaral sa paglaon. Ang mga fingerprint na iyon ay kalaunan ay tumugma sa isang database ng mga fingerprint na may kilalang mga may-ari upang makilala ang mga tiyak na tao.

Pag-fingerprint ng Browser, a.k.a. canvas fingerprinting, gumagana sa parehong paraan: ang pakyawan na koleksyon ng maraming mga puntos sa pagkakakilanlan ng browser hangga’t maaari sa isang website na maaaring mamaya ay maitugma sa mga katangian ng browser ng mga kilalang tao. Sa parehong uri ng fingerprinting, maaaring hindi ipakita ng pagsusuri ang pagkilala ng isang tao ngunit maaari pa ring ipakita na ang parehong tao ay nagsagawa ng iba’t ibang mga aktibidad.

Karamihan sa mga taong mahilig sa privacy ay nakakaalam na ang pangunahing paraan kung saan maaari silang makilala sa online ay sa pamamagitan ng paggamit ng kanilang IP address. TCP / IP, ang protocol suite na ginagamit ng internet, ay kinakailangan na ipadala ang iyong IP address sa bawat kahilingan upang malaman ng web server kung saan ipadala ang tugon.

Ang Virtual Private Networks (VPN) ay naging tanyag sa mga nakaraang taon bilang isang paraan upang maitago ang iyong tunay na IP address sa pamamagitan ng paghiram ng isang IP address mula sa iyong VPN provider na ibinahagi ng maraming tao. Ito ay epektibo na nagtatago ng iyong tunay na IP address. Ang trapiko sa log ng web server ay simpleng ipinapakita ang VPNs IP address. Ngunit ano pa ang ipinadadala ng iyong browser na hindi maalis ng isang VPN? Karamihan sa iyon ay nakasalalay sa iyong pagsasaayos ng browser, ngunit ang ilan sa mga ito ay hindi maaaring matulungan. Ang pagwasto ng data sa mga kahilingan ng iyong browser ay maaaring payagan ang isang tao na makilala ka, kahit gumagamit ka ng VPN.

Paano nagawa ang fingerprinting?

Ang koleksyon ng data ay maaaring gawin sa dalawang paraan; sa server at sa pamamagitan ng mga teknolohiyang panig ng kliyente tulad ng JavaScript at Adobe Flash®.

Koleksyon ng Side-Server

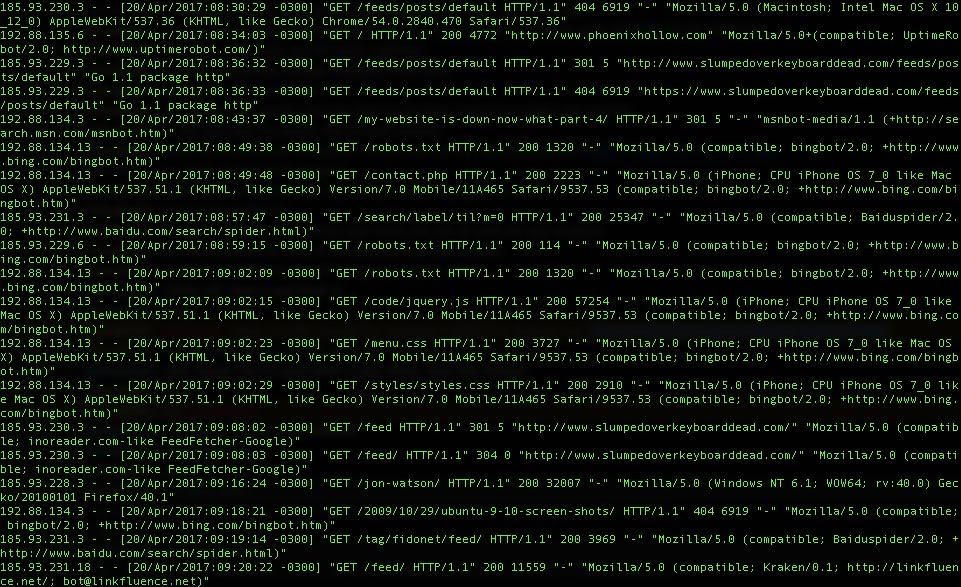

Ang mga pag-access sa website ng mga log sa server ay maaaring mangolekta ng data na ipinadala ng iyong browser. Sa isang minimum, iyon ay karaniwang protocol at URL na hiniling, ang humihiling ng IP address, ang referer (sic) at ang string ng ahente ng gumagamit..

Tingnan ang isang karaniwang pag-access sa pag-access ng Nginx ng isang kahilingan gamit ang browser ng Safari. Mukhang ganito:

11.22.33.4 – – [18 / Abr / 2023: 08: 04: 17 -0300] "GET / paggamit-expressvpn-with-ubuntu-linux-mint-or-debian-linux/HTTP/1.1" 200 12539 "-" "Mozilla / 5.0 (Macintosh; Intel Mac OS X 10_12_4) AppleWebKit / 603.1.30 (KHTML, tulad ng Gecko) Bersyon / 10.1 Safari / 603.1.30"

Ang aking IP address, browser at operating system ay kasama sa kahilingan. Ang browser at operating system ay kasama sa string ng ahente ng gumagamit na ito ay bahagi ng kahilingan:

Mozilla / 5.0 (Macintosh; Intel Mac OS X 10_12_4) AppleWebKit / 603.1.30 (KHTML, tulad ng Gecko) Bersyon / 10.1 Safari / 603.1.30"

Kung na-load ko ang parehong pahina gamit ang Chrome, ang pagkakaiba lamang ay ipinapakita ngayon ng ahente ng gumagamit bilang Chrome. Ipinapakita ng log ang parehong IP at ang parehong operating system. Ang dalawang puntos ay hindi sapat upang gumuhit ng isang konkretong paghahambing, ngunit sapat na upang ipahiwatig na ang dalawang kahilingan na ito ay maaaring magmula sa iisang tao.

11.22.33.4 – – [18 / Abr / 2023: 08: 05: 36 -0300] "GET / using-expressvpn-with-ubuntu-linux-mint-or-debian-linux / HTTP / 1.1" 200 12581 "-" "Mozilla / 5.0 (Macintosh; Intel Mac OS X 10_12_4) AppleWebKit / 537.36 (KHTML, tulad ng Gecko) Chrome / 57.0.2987.133 Safari / 537.36"

Maaari ding mai-configure ang mga web server upang mag-log ng mas maraming data sa mga pag-access ng mga log sa pamamagitan ng paggamit ng mga detalye ng pag-format ng log.

Bilang karagdagan sa maaaring maitala sa mga log ng pag-access sa web server, nagpadala rin ang mga browser ng isang serye ng mga header. Kailangang malaman ng web server kung anong mga uri ng nilalaman at compression na nauunawaan ng browser. Sobrang pangkaraniwan para sa mga cookies na ipinagpapalit sa pagitan ng mga browser at web server. Sa mga tool ng nag-develop ng aking browser ng Chrome, nakikita ko na ang mga header na ito ay ipinadala din kasama ang aking kahilingan at maaari pang magamit sa fingerprint ng browser:

: awtoridad: slumpedoverkeyboarddead.com

: pamamaraan: GET

: landas: / gamit-expressvpn-with-ubuntu-linux-mint-or-debian-linux /

: scheme: https

tanggapin: teksto / html, aplikasyon / xhtml + xml, aplikasyon / xml; q = 0.9, imahe / webp, * / *; q = 0.8

tatanggap-encoding: gzip, deflate, sdch, br

wikang tumatanggap: en-US, en; q = 0.8

cookie: _ga = GA1.2.251051396.1499461219; _gat = 1

dnt: 1

referer: https: //slumpedoverkeyboarddead.com/

pag-upgrade-kawalan ng katiyakan-kahilingan: 1

ahente ng gumagamit: Mozilla / 5.0 (Macintosh; Intel Mac OS X 10_12_4) AppleWebKit / 537.36 (KHTML, tulad ng Gecko) Chrome / 57.0.2987.133 Safari / 537.36

Koleksyon ng Side-Client

Iyon ang impormasyong nasa gilid ng server na madaling nakolekta, ngunit ang aming matandang kaibigan sa kliyente na JavaScript at Adobe Flash® ay ipagkanulo, higit pa tungkol sa iyong browser. Mayroong isang bilang ng mga site sa internet na magpapakita kung magkano ang data na ibibigay ng iyong browser kapag tinanong.

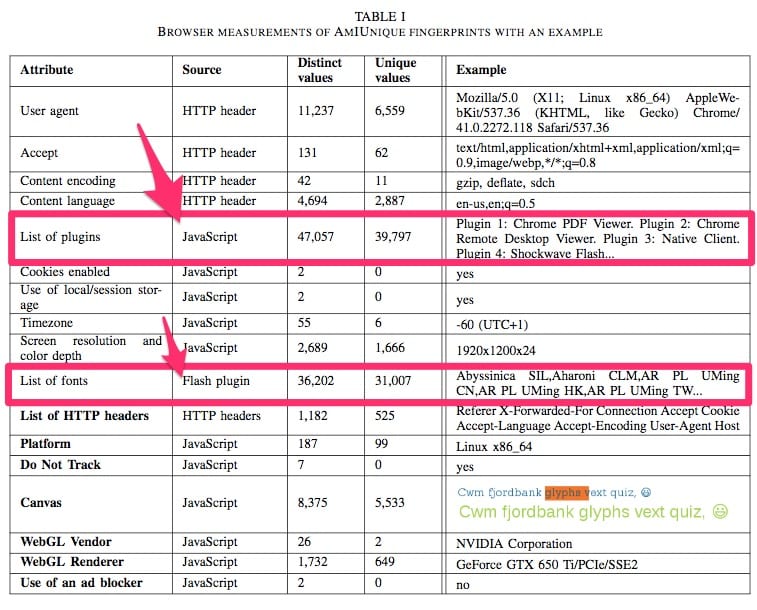

Halimbawa, natututo ako mula sa Am I Unique? na ang aking browser ay magbibigay ng isang nakakatakot na listahan ng impormasyon mula sa aking browser tulad ng:

- magagamit ang bawat font sa aking system

- ang listahan ng mga plugin na na-install ko

- ang resolusyon ng aking screen

- ang wika ng aking sistema

- kung tatanggap ng aking browser ang cookies

- at iba pa. Ang buong listahan ng kung ano ang Kinokolekta ng Am I Unique, at marami pa ang posible.

Ang talahanayan sa ibaba ay kinuha mula sa isang Am I Unique paper1 na inilathala noong Marso ng 2016. Tandaan na ang dalawang pinakamayaman na lugar ng koleksyon ng data ay ang client-side JavaScript at Adobe Flash®

Isaalang-alang ang halimbawa sa itaas kung saan ipinakita ng mga log ng server ang aking IP, browser at operating system. Magdagdag ngayon sa listahan ng impormasyon na suplay ng JavaScript at Adobe Flash®, at maaari mong simulan upang makita kung gaano kadali ang pagwasto ng mga pagbisita. Kung ang dalawang pagbisita ay nagbabahagi nang eksakto sa parehong hanay ng data maliban sa IP address, halimbawa, posible pa ring masiraan na ang mga pagbisita na iyon ay mula sa parehong tao. Ito ay isang kapaki-pakinabang na pamamaraan kapag ang isang tao ay gumagamit ng isang VPN na ginagawang hindi gaanong kapaki-pakinabang ang kanilang IP address bilang isang punto ng pagkakakilanlan.

Kapag gumagamit ng isang VPN, ang tanging punto ng data na nagbabago ay ang IP address ng requester. Nagpapakita ba ang Am I Unique na maaari itong mangolekta ng 21 puntos ng mga puntos ng data, kahit na hindi kasama ang tatlong mga puntos ng data mula sa mga log ng server. Samakatuwid, ang paggamit ng isang VPN upang mabago ang isang punto ng data (ang iyong IP address) ay nag-iiwan ng 23 puntos ng data para sa paghahambing.

Walang pandaigdigang pamantayan para sa fingerprinting ng tao sa pagpapatupad ng batas, ngunit tiyak na ang anumang fingerprint na may 23 na tumutugma na puntos ay maituturing na mabibigat na ebidensya.

I-update: Inihayag ng Firefox na haharangin nito ang mga pagtatangka ng fingerprint na canvas ng website na nagsisimula sa bersyon 58. Mapapansin mo sa graphic sa itaas na ang impormasyon ng canvas mula sa aking browser ay naglalagay sa akin sa isang medyo maliit na pool ng mga browser. Sa pamamagitan ng pag-isyu ng mga tiyak na kahilingan ng canvas sa isang browser at pag-hashing ng mga resulta, maaaring mapaliit ang mga website sa isang napaka natatanging fingerprint. Simula sa Firefox 58, sasabihin ng browser ang mga gumagamit upang aprubahan ang mga kahilingan sa canvas bago pinahihintulutan ang mga ito.

Paano gumagana ang paghahambing?

Karamihan sa mga taong nasa isip sa privacy ay nasa mindset na ang mas kaunting impormasyon na ibinigay mo, mas mahusay ang iyong privacy. Totoo ito sa isang mundo kung saan maaari kang pumili ng hindi gawin ang mga bagay. Halimbawa, kung hindi ko nais na magkaroon ng anumang personal na impormasyon sa Facebook, pipiliin kong huwag gumamit ng Facebook. Gayunpaman, imposible na hindi magamit ang internet sa lahat ng mga araw na ito, kaya kailangan mong iwanan ang mga fingerprint. Samakatuwid, ang layunin dito ay gawing mahirap para sa iyong mga pribadong aktibidad na maiugnay sa iyong mga pampublikong aktibidad. Ang pagpapanatili ng paghihiwalay na ito ay pumipigil sa sinumang kumikilala sa iyo, nang personal, na may data mula sa mga aktibidad na nais mong panatilihing pribado.

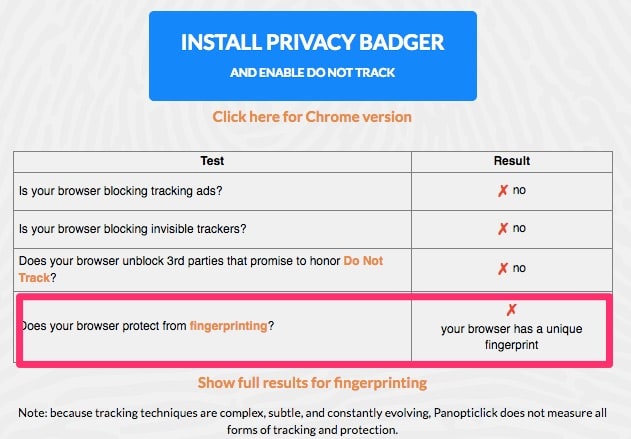

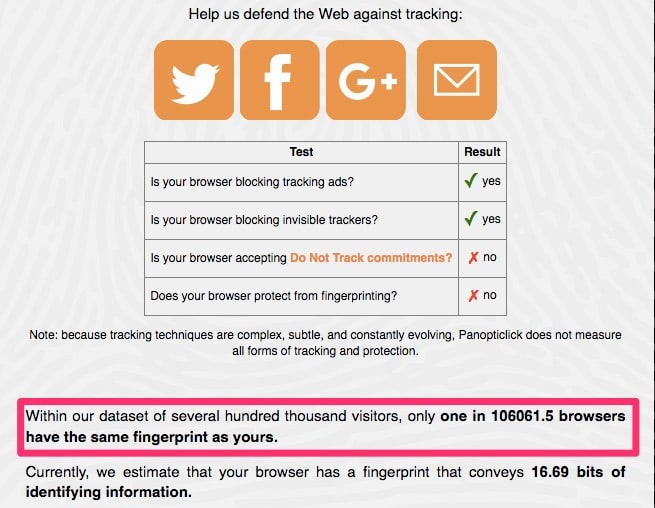

Gayunpaman, ang mga mahusay na diskarte sa privacy tulad ng pag-lock ng iyong browser upang hindi papayag ang javascript, cookies, at mga kahilingan sa webRTC ay gagawa lamang ng iyong browser na natatangi dahil kakaunti ang ginagawa ng mga tao. Halimbawa, gamit ang Electronic Frontier Foundation na Panopticlick makikita natin ang pagkakaiba sa dalawang mga pagsasaayos. Sa pinagana ang Javascript, ang aking browser ay madaling masusubaybayan:

Sa naka-off ang javascript, nasusubaybayan pa rin ang aking browser, ngunit nagiging natatangi ito na tumutugma lamang ito sa 1 sa halos 100,000 na browser. Kapag isinasaalang-alang mo na mayroong bilyun-bilyong mga gumagamit ng internet, ang pagiging isa sa 100,000 ay medyo natatangi.

Mahalagang tandaan na mayroon talagang napakakaunting data ng fingerprinting na magagamit upang subukan. Habang mayroong isang bilang ng mga site tulad ng Am I Unique (352,000 na mga tala sa oras na ito), Panopticlick (470,161 na talaan), at iba pa, mayroon silang isang medyo maliit na halaga ng data upang makatrabaho. Gayundin, malamang na ang karamihan sa data na iyon ay nagmula sa mga gumagamit ng pag-iisip sa privacy kaysa sa pangkalahatang populasyon sa internet, kaya ang mga istatistika ay marahil hindi masyadong sumasalamin sa average na gumagamit ng internet. Ang totoong panganib ay nagmumula sa posibilidad na ang mga site tulad ng Facebook, na may 1.86 bilyong buwanang regular na mga gumagamit, ay nag-iipon ng napakalaking database ng data ng fingerprinting browser. Kapag napakapopular na mga site tulad na nagsisimulang mangolekta ng data ng fingerprint ng browser, ang multo ng hindi nakikita sa pagsubaybay sa internet ay nagiging tunay.

Ang mas natatangi sa iyong browser, mas madali itong makilala sa buong mga site. Kaya, sa kasong ito, hindi talaga magbabayad upang i-lock ang iyong browser. Sa kabilang banda, ang pag-surf sa web gamit ang isang hindi secure na browser ay isang peligrosong aktibidad sa mga araw na ito, kaya kung ano ang pinakamahusay na solusyon?

Paano mo maprotektahan ang iyong sarili

Dahil walang magagawa na ligtas na gamitin ang parehong browser upang gawin ang parehong pribado at pampublikong aktibidad sa internet, ang pinakamahusay na proteksyon laban sa fingerprinting ngayon ay ang paghiwalayin ang dalawang aktibidad na iyon. Gumamit ng isang system o browser para sa iyong mga pang-araw-araw na gawain at isang hiwalay para sa iyong pribadong aktibidad. Mas mainam na pumunta pa ng isang hakbang at gumamit ng isang hindi nagpapakilalang tool tulad ng Whonix para sa iyong mga pribadong aktibidad upang matiyak ang isang mas malaking paghihiwalay sa pagitan ng iyong pribado at pampublikong aktibidad..

OpSec (Operational Security)

Ang OpSec ay ang proseso ng pagkolekta ng malaking halaga ng magagamit na impormasyon tungkol sa isang tao na tila walang kaugnayan sa unang sulyap, ngunit maaaring masuri upang magbigay ng ilang tiyak na impormasyon. Ang isang napaka-halatang halimbawa ay pag-log in sa iyong Facebook account habang gumagamit ng isang tool sa privacy tulad ng Tor. Kapag nag-log in ka, nakumpirma mo na ang iyong pagkilala nang hindi nangangailangan ng isang kalaban na pag-aralan ang fingerprint ng iyong browser.

Walang katapusan sa mga blunders ng OpSec na maaaring gawing mas madali ang ugnayan ng iyong mga pampubliko at pribadong aktibidad sa internet, ngunit narito ang ilang mga panimulang punto.

- Ang iyong pribadong mga aktibidad sa internet ay hindi dapat kasali sa paggamit ng anumang site na ginagamit mo rin sa iyong pampublikong buhay sa internet. Ang correlation ng account, tulad ng halimbawa ng Facebook, ay magbawas mismo sa iyong mga pagtatangka sa privacy.

- Ang iyong mga pribadong aktibidad ay dapat iwasan ang pagbuo ng mga mensahe. Pinoprotektahan ito laban sa stylometric analysis. Kung hindi maiwasan na mag-compose ng mga mensahe dapat mong hinahangad na mabago nang malaki ang istilo ng iyong pagsusulat.

- Gumamit ng isang ganap na magkakaibang sistema ng computer na permanenteng nakakonekta sa isang hindi nagpapakilalang tool tulad ng Tor o isang mapagkakatiwalaang VPN para sa iyong pribadong aktibidad. Makakatulong ito upang maiwasan ang hindi sinasadyang pagtagas ng data tulad ng mga query sa DNS o mga kahilingan sa WebRTC.

- Kung gumagamit ka ng isang VPN para sa iyong pribado at pampublikong aktibidad sa internet, kumonekta sa ibang VPN server para sa bawat uri ng aktibidad. Maaari mo ring gamitin ang isang VPN kasama ang Tor, kung saan mayroong ilang mga VPN na gumagana nang mas mahusay sa Tor kaysa sa iba.

- Huwag gumamit muli ng mga username, email address, o anumang iba pang impormasyon sa account mula sa iyong mga pampublikong aktibidad sa loob ng iyong pribadong aktibidad. Pinoprotektahan ito laban sa pag-iwan ng isang hindi sinasadyang tugaygayan ng mga tinapay na tinapay tulad ng isa na nakatulong na makilala ang may-ari ng ilegal na Silk Road market.

Ang paghihiwalay sa iyong mga aktibidad tulad nito ay hindi mapipigilan ang alinman sa iyong pampubliko o pribadong mga aktibidad mula sa pagiging fingerprint sa ilang antas, ngunit maiiwasan nito ang ugnayan sa pagitan ng dalawang uri ng mga aktibidad. Maaaring masasabi ng isang tagamasid na ang parehong tao ay gumawa ng mga pribadong aktibidad na iyon, ngunit hindi gaanong magagawang itali ang taong iyon sa iyong pagkatao sa publiko.

Pag-finger ng browser ng Browser at ang GDPR

Ang GDPR at darating na regulasyon ng ePrivacy ay malamang na mag-regulate ng browser fingerprint ng browser, pati na rin ang iba pang paraan ng pagsubaybay sa mga gumagamit tulad ng cookies. Ang GDPR ay hindi kailanman binabanggit ang browser fingerprinting ng malinaw, ngunit ito ay sinasadya; natutunan ng mga mambabatas mula sa nakaraang karanasan upang panatilihing neutral ang mga patakaran ng anumang tiyak na teknolohiya. Ang regulasyon ng ePrivacy, sa kabilang banda, ay malinaw na binabanggit ang mga fingerprint ng aparato.

Sa halip, ang GDPR ay tumutukoy lamang sa personal na data tulad ng anumang impormasyon na maaaring maiugnay sa isang natukoy na indibidwal. Kasama dito ang maraming mga tagatukoy kabilang ang cookies, IP address, advertising ID, at, oo, fingerprinting. Ipinaliwanag ng Electronic Frontier Foundation na ang “pagkilala ay hindi nangangailangan ng pagtaguyod ng pagkakakilanlan ng isang gumagamit:

“Ito ay sapat na ang isang data ng pagproseso ng entidad ay hindi direktang makilala ang isang gumagamit, batay sa mga data na walang pangalan, upang maisagawa ang ilang mga aksyon batay sa naturang pagkakakilanlan (halimbawa, upang ipakita ang iba’t ibang mga ad sa iba’t ibang mga gumagamit, batay sa kanilang mga profile). Ito ang tinutukoy ng mga awtoridad ng EU bilang singling-out, linkability, o pagkilala. “

Sinasabi ng GDPR ang anumang nilalang na nagpoproseso ng personal na data ay dapat patunayan na mayroon silang isang lehitimong dahilan upang gawin. Bukod dito, ang ePrivacy Directive na malamang na magkakabisa sa 2023 ay mangangailangan ng mga website at mga app na makukuha ang pahintulot ng mga gumagamit bago sumubaybay sa kanila. Sa itaas ng mga ito, ang mga negosyo na dapat na payagan ng mga fingerprint ang mga gumagamit na makita kung anong impormasyon ang kanilang nakolekta pati na rin ang saklaw, layunin, at ligal na batayan nito.

“Pagsukat ng Browser ng AmIUnique fingerprint na may isang halimbawa”. Pierre Laperdrix, Walter Rudametkin, Benoit Baudry. Kagandahan at hayop: Pag-iba ng mga modernong browser sa web upang makabuo ng natatanging mga fingerprint ng browser. 37th IEEE Symposium sa Seguridad at Pagkapribado (S&P 2016), Mayo 2016, San Jose, Estados Unidos.