Mga kilalang code at ciphers sa pamamagitan ng kasaysayan at ang kanilang papel sa modernong pag-encrypt

Nagtatago kami ng mga mensahe hangga’t nagpadala kami ng mga mensahe. Ang orihinal na ploy ay ang paggamit ng stealth; ang mga mabilis at stealthy messenger ay nagdala ng mga mensahe pabalik-balik. Ang pangunahing paraan ng pagpapanatili ng mga mensahe mula sa mga prying mata ay hindi lamang nahuli. Kapag nahuli, ang mga nilalaman ng mensahe ay magtatapos sa mga bisig ng mga masasamang tao. Mula roon, ang masamang tao ay maaaring basahin lamang ang mensahe at pagkatapos ay malaman kung ano ang iyong pinlano, o magpanggap na ang inilaan na tumatanggap at magpadala ng isang maling sagot kaya pinapatay ang orihinal na pag-atake ng Man In The Middle (MITM).

Ang susunod na pagsulong sa pag-secure ng mga komunikasyon ay upang itago ang totoong nilalaman ng mensahe sa ilang paraan. Kung ang isang mensahe ng ganitong uri ay nakagambala, ang masamang tao ay hindi mabasa ito at samakatuwid ang impormasyon ay walang silbi sa kanila. Ang sining ng pagtatago ng nilalaman ng isang mensahe ay naging kilala bilang cryptography na kung saan ay isang portmanteau ng mga salitang Greek para sa mga nakatago at pagsusulat.

Ang mga pamamaraan ng pag-encrypt ng teksto ay walang hanggan tulad ng aming mga haka-haka. Gayunpaman, ang praktikal na aplikasyon ng anumang naibigay na pamamaraan ng pag-encrypt ay limitado. Ang mga pamamaraan upang i-encrypt at i-decrypt ay dapat malaman sa parehong mga partido at dapat silang mahigpit na sapat na ang mga pamamaraan ay hindi mahuhulaan ng mga masasamang tao. Ang dalawang tila simpleng mga isyu ay naganap na mga sistema ng pag-encrypt magpakailanman. Ang laro ng pagpapanatiling mga ciphers na naka-encrypt na nagtatrabaho laban sa hindi nagtatapos na pagsalakay ng mga masasamang tao upang sirain ang mga parehong sistema ay humantong sa isang mayaman at kawili-wiling kasaysayan ng mga ciphers.

Panimula sa Cipher Terminology

Ang Cryptography ay isang mayaman na paksa na may isang napaka-kagiliw-giliw na kasaysayan at hinaharap. Upang masulit ang artikulong ito, mas mahusay na magkaroon ng isang pangunahing pagkakahawak sa ilang mga termino at konsepto. Ang susunod na seksyon ay makakatulong sa na, at maaari mong huwag mag-atubiling laktawan ito at babalik ito kung ang pangangailangan ay lumitaw.

I-block ang Cipher

Ang isang bloke ng cipher ay nag-encrypt ng isang mensahe ng isang hanay ng mga piraso (isang bloke) nang sabay-sabay.

Code

Ang mga code ay mas kumplikadong mga kapalit kaysa sa isang cipher na nangangahulugan ng paglilipat ng mga code sa halip na tuwid na pagpapalit ng teksto, hal. Ang agila ay nakadaong na. Ang mga pagpapatakbo ng code ay nangangailangan ng isang sanggunian ng ilang uri, karaniwang tinutukoy bilang isang Book Book. Dahil sa masalimuot na katangian ng transportasyon at pagpapanatili ng mga code ng code, ang mga code ay nahulog sa pangkalahatang paggamit sa modernong kriptograpya na pabor sa mga ciphers.

Cipher

Ang mga Ciphers ay kapalit ng plaintext para sa ciphertext. Walang kahulugan na inilarawan sa proseso, ito ay isang pang-matematika o mekanikal na operasyon na idinisenyo upang lamang mapusok ang plaintext. EG: ang “pag-ikot 13” algorithm (ROT13) kung saan ang mga titik ay itinalaga ang titik na 13 spot pagkatapos nito sa alpabeto. Nagreresulta ito sa A = N, B = O, atbp Upang i-encrypt o i-decrypt ang isang mensahe, kailangan lamang malaman ng isang tao ang algorithm.

Tekstong Cipher

Ang ciphertext ay ang hindi mabasa, naka-encrypt na form ng plaintext. Ang sinumang sumusubok na basahin ang ciphertext ay kailangang i-decode muna ito. Ang pag-decode ng ciphertext ay nagpapakita ng nababasa na plaintext.

Keyspace

Ang bilang ng mga posibleng mga susi na maaaring magamit upang lumikha ng ciphertext. Sa teoryang, ang paghihirap sa matapang na pagpilit sa ciphertext ay nagiging mas mahirap habang tumataas ang keyspace.

Hash

Ang isang hash ay isang cipher na ginagamit upang magbigay ng isang fingerprint ng ilang data sa halip na isang cipher text ng data na iyon. Ang mga ciphers ng Hash ay kumuha ng ilang mensahe bilang input at output ng isang mahuhulaan na fingerprint batay sa mensahe na iyon. Kung ang mensahe ay nabago sa anumang paraan, gaano man kalaki, ang daliri ay dapat magkakaiba nang malaki. Ang pinaka-karaniwang paggamit ng hashes ay upang mapatunayan na ang isang lokal na kopya ng ilang mga file ay isang tunay na pagpaparami ng orihinal na file.

Ang mga tanda ng isang mahusay na cipher ng hashing ay:

- Ito ay deterministik; nangangahulugang ang parehong mensahe ay tumatakbo sa pamamagitan ng parehong hash cipher ay palaging magreresulta ng parehong daliri, at

- Mayroon itong mababang antas ng banggaan; nangangahulugang ang iba’t ibang mga mensahe na tumatakbo sa parehong hash cipher ay dapat makagawa ng ibang fingerprint.

Monoalphabetic Ciphers

Ang isang cipher na gumagamit ng isang solong alpabeto at karaniwang isang simpleng paglilipat. Halimbawa, ang letrang A ay kakatawan ng titik F.

Madali itong nasira na mayroon kaming mga libro ng Cryptogram sa mga tindahan ng gamot sa tabi ng mga Crosswords para sa kasiyahan ngayon.

Ang ilang mga halimbawa ng Monoalphabetic ciphers ay:

- Caesar cipher

- Pigpen cipher

- Playfair cipher

- Morse code (sa kabila ng pangalan nito)

Plain ng Teksto

ang plaintext ay tumutukoy sa nababasa na teksto ng isang mensahe. Ang plaintext ay naka-encrypt sa ciphertext at maaaring mai-decry ng tatanggap pabalik sa plaintext.

Mga Polyhersic na Cipher

Ito ay isang transpositional cipher, ngunit hindi katulad ng mga monoalphabetic ciphers, higit sa isang alpabeto ang ginagamit. May mga signal na naka-embed sa ciphertext na nagsasabi sa tatanggap kapag nagbago ang alpabeto.

Ang ilang mga halimbawa ng mga cipher ng Polyalphabetic ay:

- Alberti cipher

- Vigenère cipher

Stream Cipher

Ang isang stream cipher ay nag-encrypt ng isang mensahe ng isang character nang paisa-isa. Ang makina Enigma ay isang halimbawa ng isang stream cipher.

Simetriko / Asymmetric Keys

Sa lahat ngunit ang pinaka-walang kabuluhan na mga sistema ng pag-encrypt, kinakailangan ang isang susi upang i-encrypt at i-decrypt ang mga mensahe. Kung ang parehong key ay ginagamit para sa parehong mga layunin, kung gayon ang susi na ito ay tinutukoy bilang simetriko. Kung ang iba’t ibang mga susi ay ginagamit upang i-encrypt at mag-decrypt, tulad ng kaso sa Public Key Cryptography, kung gayon ang mga susi ay sinasabing hindi simetriko.

Ang mga simetriko na susi ay karaniwang itinuturing na bahagyang mas malakas kaysa sa mga asymmetrical key. Ngunit, mayroon silang pasanin na nangangailangan ng isang ligtas na pamamaraan kung saan mailipat ang mga susi sa lahat ng mga kalahok ng mensahe nang maaga gamitin.

Cryptanalysis

Mayroong dalawang mga paraan upang matuklasan ang plaintext mula sa ciphertext. Ang unang paraan ay upang i-decrypt ang ciphertext gamit ang inaasahang pamamaraan ng decryption. Ang pangalawang paraan ay ang paggamit ng pagsusuri upang matuklasan ang plaintext nang hindi pagkakaroon ng key encryption. Ang huli na proseso ay kolektibong tinutukoy bilang paglabag sa crypto na mas maayos na tinutukoy bilang cryptanalysis.

Kadalasang Pagtatasa

Sinusuri ng Cryptanalysis ang ciphertext at sinisikap na makahanap ng mga pattern o iba pang mga tagapagpahiwatig upang maihayag ang plaintext sa ilalim. Ang pinakakaraniwang ginagamit na diskarteng cryptanalysis ay ang dalas na pagsusuri. Sa wikang Ingles, mayroong 26 na titik at ang dalas ng mga titik sa karaniwang wika ay nalalaman. Ang mga banal tulad ng A at E ay mas madalas na bumabalik kaysa sa mga letra tulad ng Z at Q. Ang pagkuha ng isang hakbang na pabalik, ang buong mga salita tulad ng ANG at AN ay nagpapakita ng mas madalas kaysa sa mga salitang tulad ng ANT o BLUE.

Upang labanan laban sa dalas ng salita, ang ciphertext ay maaaring masira sa karaniwang mga bloke sa halip na naiwan sa kanilang likas na anyo. Halimbawa:

Ibinigay ang plaintext:

PAANO GUSTO NG MAGING WOOD AY MABUTI NG MABUTI NA CHUCK KUNG KUNG Isang MAGING BATA NA NAGSUSULIT NG MAGING BATA

at pag-apply ng isang Caesar Cipher gamit ang isang 16 na pag-ikot ay tinatapos namin ang sumusunod na plaintext:

XEM CKSX MEET MEKBT Q MEET SXKSA SXKSA YV Q MEET SXKSA SEKBT SXKSA MEET

Ang kadalasang pagsusuri ay nagbibigay sa amin ng ilang mga pahiwatig tungkol sa plaintext:

- Ang mga pariralang MEET at SXKSA ay paulit-ulit na nagpapakita ng paulit-ulit

- Ang mga titik Q ay nagpapakita ng nag-iisa nang dalawang beses na isang malakas na tagapagpahiwatig na ang Q ay alinman sa A o isang I

- Ang salitang MEET ay halos tiyak na magkaroon ng dalawang patinig sa gitna dahil mayroong napakakaunting mga salita na may dalawa sa parehong mga katinig sa posisyon na iyon.

- Ang isang kapintasan sa rotational ciphers ay walang sulat na maaaring katumbas ng kanyang sarili, samakatuwid maaari nating alisin ang aktwal na salitang MEET bilang plaintext.

- Kung ipinapalagay natin na ang Q ay alinman sa A o isang I, kung gayon maaari rin nating isipin na ang E ay hindi alinman sa A o isang I at hindi ito maaaring maging isang E. Dahil sigurado kami na ang E ay isang patinig, na umalis sa amin ng E pagiging alinman sa O o U. Mula roon ay nangangailangan ng kaunting pagsisikap upang masubukan ang mga pagpipilian na iyon at kalaunan ay magtatapos sa isang malamang na salitang MAGANDA.

- Kung tama ang WOOD, pagkatapos ay maaari nating baguhin ang parehong mga titik sa ibang salita: E = 0, M = W, T = D, Q = A, at magpatuloy sa paggawa ng aming paraan sa pamamagitan ng ciphertext.

- Ang isa pang paraan upang magpatuloy ay upang subukan kung ito ay isang simpleng cipher na pag-ikot. Upang magawa iyon, gugugulin namin ang offset mula sa isang litratong ciphertext at isang sulat na plaintext tulad ng M = W. Na nagbibigay sa amin ng 16, at kung pagkatapos ay baligtarin ang bawat titik na 16 na mga puwang sa alpabeto, ang natitirang bahagi ng plaintext ay gagawa ng alinman kahulugan, o hindi pa rin ito maiintindihan.

Ngayon isaalang-alang ang parehong halimbawa kung ginagamit ang mga karaniwang bloke. Ang ciphertext ay magiging ganito:

XEMCK SXMEE TMEKB TQMEE TSXKS ASXKS AYVQM EETSX KSASE KBTSX KSAME ET

Habang hindi ito imposible ang pag-analisa ng dalas, ginagawa itong mas mahirap. Ang unang hakbang sa pag-tackle ng ganitong uri ng cipher ay ang pagtatangka upang masira ito muli sa natural na pagsasalita. Posible pa rin na makita ang mga pag-uulit tulad ng MEET at SXKSA ngunit mas mahirap na pumili ng mga salitang nakapag-iisa tulad ng kung ano ang kinakatawan ng Q.

Kung gusto mo ang ganitong uri ng bagay, tingnan ang iyong lokal na tindahan ng gamot o seksyon ng magazine ng libro. Mayroong karaniwang mga libro ng laro sa crypto sa parehong seksyon tulad ng mga aklat ng crossword.

Paggamit ng Superseded Cryptographic Key

Sa modernong paggamit, ang mga susi ng krograpiya ay maaaring mag-expire at mapalitan. Sa mga malalaking sistema tulad ng mga ginamit ng militar, ang mga susi ng kriptograpya ay pinalitan sa mga oras ng bawat oras, araw-araw, lingguhan, buwanang, o taun-taon. Kapag pinalitan ang isang susi, ang naunang susi ay sinasabing masusupil. Ang mga superseded key ay dapat sirain dahil ipinakita nila ang isang napaka-mahalagang tool sa cryptanalysis. Kung ang isang kalaban ay nakolekta at nakolekta na naka-encrypt na mga komunikasyon at maaaring kalaunan ay i-decrypt ang mga komunikasyon na ito sa pamamagitan ng pagkakaroon ng superseded key na ginamit upang i-encrypt ang mga ito, na nagbibigay ng mayabong lupa para sa cryptanalysis ng mga kasalukuyang araw na mensahe.

Sa komersyal na internet sa panahon ng post-Snowden, madaling isipin ang pagkuha ng NSA na superseded SSL key at babalik upang i-decrypt ang malawak na trove ng data na nakuha sa pamamagitan ng mga programa tulad ng PRISM.

Pag-compute ng dami at cryptanalysis

Ang mga kompyuter ngayon ay hindi nagbago nang malaki mula nang umpisa. Sa pangunahing antas, ang mga computer ay nagpapatakbo sa mga bit na kung saan ay mga solong puwang na maaaring maglaman ng alinman sa halaga 1 o ang halaga 0. Ang bawat proseso na naganap sa isang computer, kasama ang pag-encrypt at pag-decryption ng mga mensahe, ay kailangang maihulog hanggang sa simpleng pundasyon.

Sa kabaligtaran, ang mga computer na Quantum ay nagpapatakbo gamit ang mga konsepto ng pisika ng superposition at entanglement sa halip na mga compits upang makalkula. Kung napatunayan na magagawa, ang dami ng computing ay malamang na masisira ang anumang modernong sistema ng crypto sa isang bahagi ng oras na kinakailangan ngayon. Sa kabaligtaran, ang computing ng Quantum ay dapat ding suportahan ang mga bagong uri ng encryption na magdadala sa isang bagong bagong panahon ng kriptograpiya.

Paglala ng kasaysayan

Ang paunang monoalphabetic at polyalphabetic ciphers ay may parehong problema: gumamit sila ng isang static, hindi kailanman binabago ang susi. Ito ay isang problema dahil kapag ang isang kaaway ay nauunawaan kung paano maglagay ng isang diagram ng pigpen, halimbawa, maaari niyang i-decrypt ang bawat solong mensahe na naka-encrypt gamit ang algorithm na.

Mga key ng pag-encrypt

Upang matanggal ang teksto nang higit pa, binuo ang konsepto ng pagbabago ng mga susi. Gamit ang Caesar Cipher, maaaring baguhin ng isang tao ang ciphertext sa pamamagitan lamang ng pagdaragdag ng halaga ng pag-ikot. Halimbawa:

Gamit ang Caesar Cipher upang i-encrypt ang pariralang FLEE TO THE HILLS PARA SA LAHAT AY NAWALA

Pag-ikot ng 10 ciphertext:

PVOO DY DRO RSVVC PYB KVV SC VYCD

Pag-ikot ng 4 na cpher text:

JPII XS XLI LMPPW JSV EPP MW PSWX

Ang bentahe ng pag-apply ng isang di-makatarungang susi sa plaintext ay ang isang tao na nakakaalam kung paano gumagana ang Caesar Cipher ay hindi pa magagawang i-decrypt ang teksto nang hindi alam kung anong halaga ng pag-ikot ay ginamit upang i-encrypt ito.

Habang ang halimbawa sa itaas ay isang simpleng halimbawa dahil sa walang kabuluhan na katangian ng Caesar Cipher upang magsimula sa, ang paglalapat ng mas kumplikadong mga susi ay maaaring mahigpit na madaragdagan ang seguridad ng ciphertext.

Makabuluhang Ciphers

Sa buong kasaysayan ay maraming uri ng mga ciphers. Pangunahin nila ang nagsisimula bilang isang tool sa militar at ang mga militaryo pa rin ang pinakamabigat na mga gumagamit ng kriptograpiya ngayon. Mula sa mga ugat ng militar, nakita natin na upang maging matagumpay ang isang cipher ay kailangang magkaroon ng mga katangiang ito.

- paglaban sa cryptanalysis

- sapat na kakayahang umangkop upang dalhin sa pamamagitan ng messenger sa mga magaspang na kondisyon

- madaling gamitin sa isang maputik, madugong larangan ng digmaan

Ang anumang cipher na madaling makita sa error sa pag-encrypt o pag-decryption sa larangan ng digmaan o madaling nahulog sa interception at inspeksyon ay hindi nagtagal. Tandaan na ang isang error sa pag-encrypt ay maaaring mag-render ng isang buong mensahe na ganap na hindi mabasa ng tatanggap.

Ang ilan sa mga mas kilalang mga ciphers ay sumusunod sa susunod na seksyon.

Scytale – 120 AD

Ito ay isang monoalphabetic, symmetrical cipher system. Ang nagpadala at tagatanggap ay dapat na kapwa may pagmamay-ari ng isang silindro ng kahoy na eksakto ang parehong diameter. Sa bisa, ito ang susi.

Ang nagpadala ay tumatagal ng isang mahabang makitid na piraso ng tela at coils ito sa paligid ng scytale. Pagkatapos ay isinulat niya ang mensahe sa karaniwang format na kanan-kaliwa sa tela. Ang tela ay pagkatapos ay tinanggal mula sa scytale at mukhang isang mahabang strip ng tela na maaaring mai-scrape at itago sa pinakamaliit ng mga lugar para sa transportasyon.

Ang tatanggap lamang ay kailangang balutin ang tela sa paligid ng kanilang pagtutugma ng scytale at magiging malinaw ang mensahe. Habang ang simpleng cipher na ito ay mahuhulog nang mabilis sa cryptanalysis, ang premise ay lamang ng isang scytale ng eksaktong parehong diameter ay maaaring i-decrypt ang mensahe.

Vigenère – 1553

Orihinal na inilarawan ni Giovan Bellaso noong 1553, ang Vigenère cipher ay muling naranasan ng ilang beses, na pinakahuli ni Blaise de Vigenère noong ika-19 na siglo. Ito ay isa sa mga unang cipher na polyalphabetic. Ito ay simetriko pa rin sa kalikasan, ngunit sapat na matigas na pumutok na ito ay nanatiling ginagamit sa loob ng higit sa tatlong siglo.

Pinapayagan ng mga cipher ng Polyalphabetic ang paggamit ng maraming mga titik sa panahon ng pag-encrypt, na lubos na pinatataas ang pangunahing puwang ng ciphertext. Mas maaga na mga bersyon ng mga polyalphabetic ciphers ay nangangailangan ng mahigpit na pagsunod sa mga lugar kung saan magbabago ang alpabeto. Ang pagpapatupad ni Bellaso ng cipher na ito ang nagpapahintulot sa nagpadala na magbago ng mga titik sa mga arbitrary na lugar sa proseso ng pag-encrypt. Ang signal ng isang pagbabago sa alpabeto ay kailangang sumang-ayon nang maaga sa pagitan ng nagpadala at tagatanggap, samakatuwid ito ay pa rin isang simetriko na pamamaraan ng pag-encrypt.

Ang Vigenère cipher ay ginamit sa pagsasanay kamakailan bilang Digmaang Sibil ng Amerika. Gayunpaman, mahusay na nauunawaan na paulit-ulit na sinira ng Union ang mga mensahe na iyon dahil ang pamunuan ng Confederacy ay lubos na umasa sa napakakaunting mga pangunahing parirala upang mag-signal ng mga pagbabago sa alpabeto.

Pigpen Cipher – 1700’s

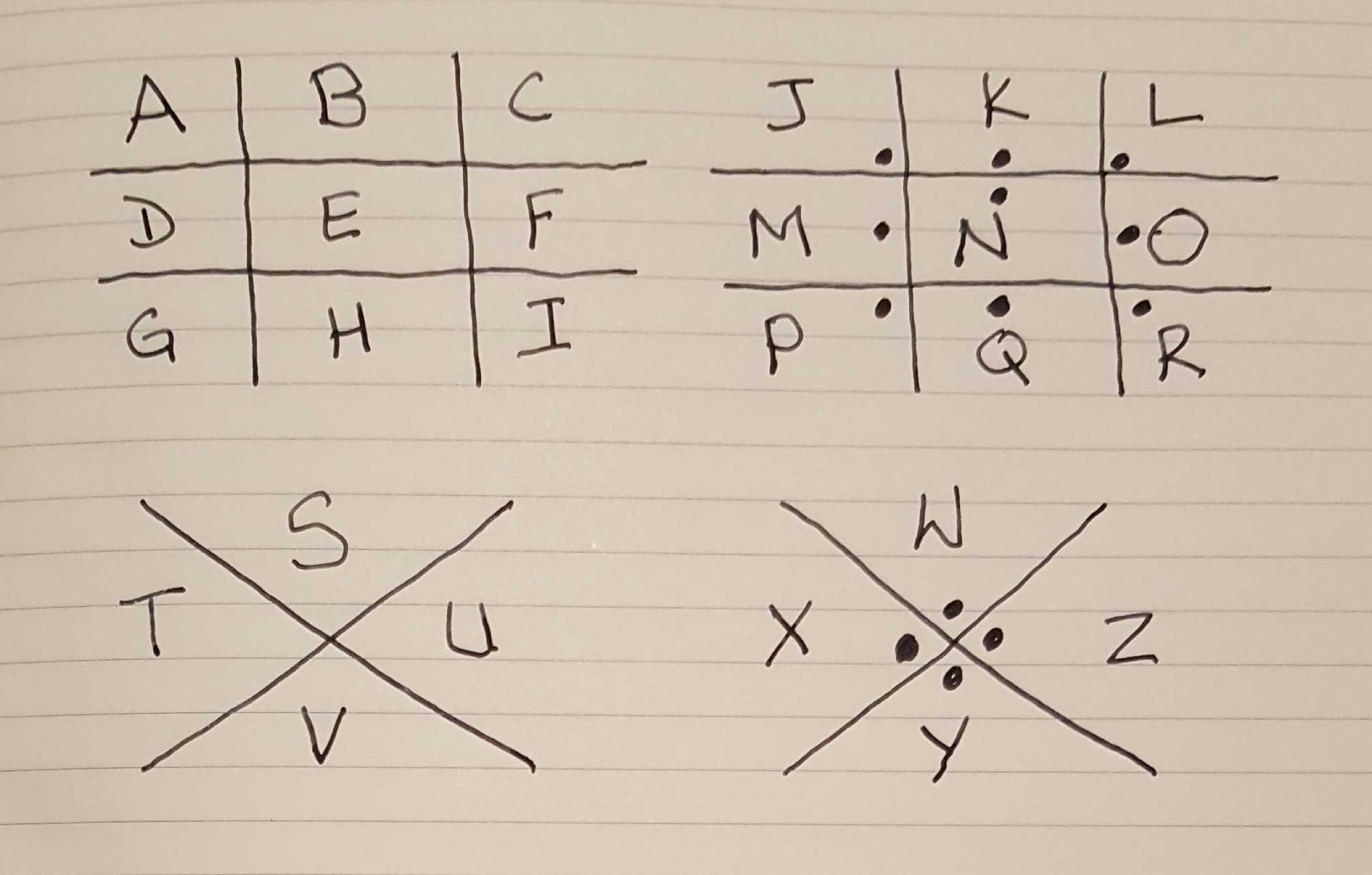

Kilala rin bilang Cipher ng Freemason, ang Pigpen Cipher ay isa pang simetriko na monoalphabetic substitution cipher. Ang pag-encrypt at decryption ay ginagawa sa pamamagitan ng pagtula ng 4 na grids. Ang dalawang grids ay naglalaman ng 9 na puwang tulad ng isang tic-tac-toe board, at ang dalawang grid ay kahawig ng isang malaking titik X at naglalaman ng 4 na puwang sa bawat isa. Sama-sama, mayroong 26 puwang upang magkatugma sa 26 na titik sa alpabetong Latin. Ang mga seksyon ay lahat ng natatanging pagkakakilanlan sa pamamagitan ng isang kumbinasyon ng hugis ng seksyon at ang pagkakaroon, o kawalan, ng isang tuldok sa loob nito. Ang mga mensahe ay naka-encrypt sa pamamagitan ng paggamit ng section identifier sa halip na ang aktwal na liham.

Gumawa ako ng isang susi ng Pigpen cipher dito:

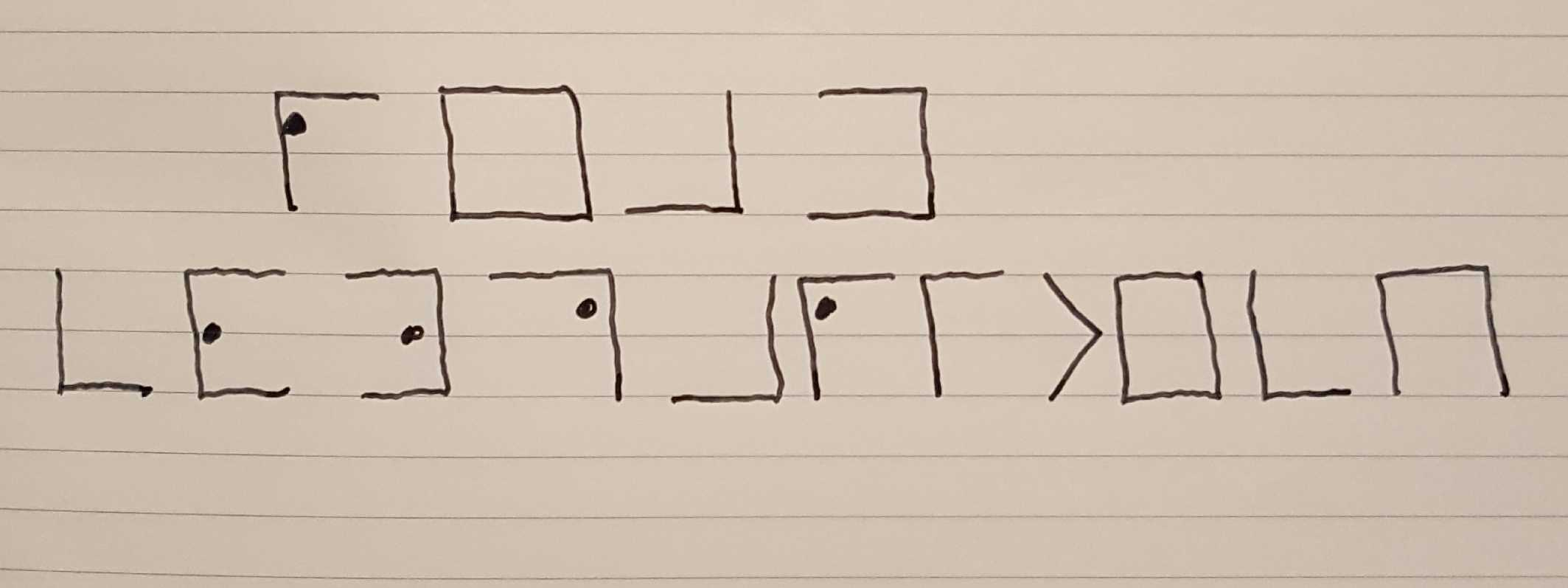

Ang decryption ay ginagawa sa pamamagitan ng paglalagay ng parehong grid, at ibabalik ang identifier ng seksyon sa liham. Samakatuwid, isang pariralang pasimple ng READ COMPARITECH na naka-encrypt sa serye ng mga larawan na ito:

Playfair cipher – 1854

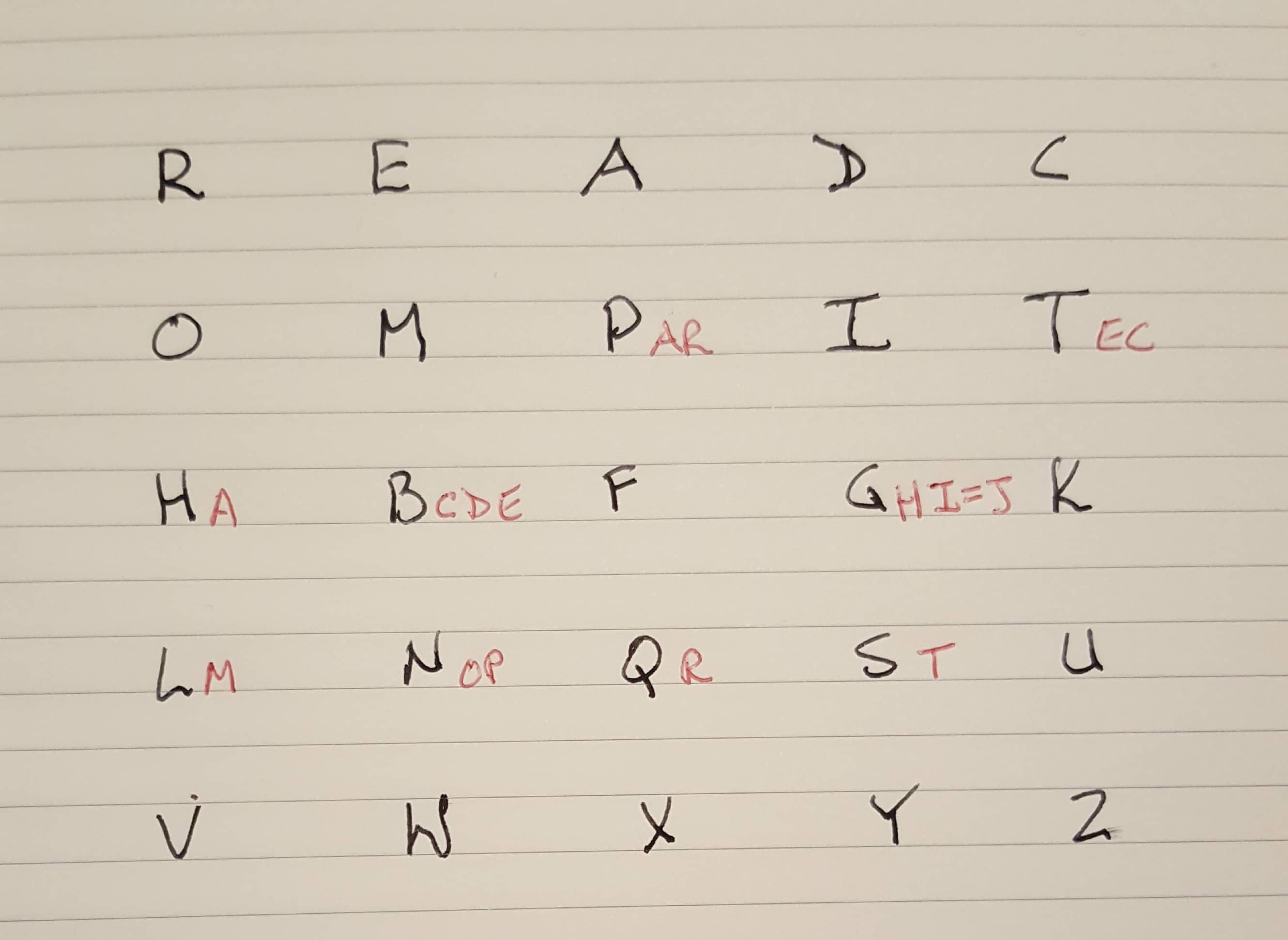

Ang Playfair cipher ay gumagamit ng 26 bi-gramo (dalawang titik) sa halip na 26 monograms bilang ang key encoding. Malawak na pinatataas nito ang pangunahing puwang ng ciphertext at ginagawang mahirap ang pagsusuri sa dalas. Ang mga mensahe na naka-encode na naka-encode ay nilikha sa pamamagitan ng pagbuo ng isang 5 sa pamamagitan ng 5 grid ng mga titik na nabuo ng isang random na maikling parirala, at pagkatapos ay pinupunan ang natitirang grid na may mga hindi paulit-ulit na mga titik mula sa alpabeto. Ang grid na ito ay bumubuo ng susi at sinumang nagnanais na i-decrypt ang mensahe ay dapat muling itayo ang parehong grid. Maaari mong ibukod mula sa na ang tatanggap ay dapat ding malaman ang parehong maikling parirala na ginamit upang i-encrypt ang mensahe na kung saan ay mas mahirap matukoy kaysa sa isang simpleng pag-ikot na numero.

Napagtanto ng mga mambabasa ng Astute na 5 x 5 = 25, ngunit mayroong 26 na titik sa alpabetong Latin. Upang mapaunlakan ito, ang mga titik na ako at si J ay karaniwang ginagamit nang palitan. Ang alinman sa dalawang iba pang mga titik ay maaaring magamit din, ngunit ang impormasyong iyon ay kailangang iparating sa tatanggap upang matiyak na na-decode nila ng maayos ang mensahe.

Kapag itinayo ang grid, ang mga gumagamit ay kailangang malaman lamang ng 4 simpleng mga patakaran upang i-encrypt o i-decrypt ang mensahe. Mahirap na maunawaan ang susi sa isang nakasulat na artikulo kaya nilikha ko ang isang Playfair grid upang maipakita. Ginamit ko ang pariralang READ COMPARITECH bilang pangunahing parirala. Matapos isulat iyon, sinimulan kong isulat ang alpabeto upang punan ang natitirang grid. Alalahanin na ang bawat titik ay maaari lamang sa grid nang isang beses at ako at si J ay mapagpapalit. Na nagbibigay sa akin ng isang key ng Playfair tulad ng imahe sa ibaba. Ang mga liham na pula ay tinanggal dahil nakalabas na sa grid.

Tandaan na ang phase READ COMPARITECH ay ang random na parirala upang mabuo ang grid. Hindi ito ang naka-encrypt na teksto. Ang nagreresultang grid na ito ay gagamitin upang i-encrypt ang iyong plaintext.

Isang oras pad (OTP) – 1882

Ang Isang Time Pad (OTP) ay tumutukoy sa isang symmetric encryption system gamit ang mga susi na binago sa bawat solong mensahe. Kung ang mga susi ay tunay na isang oras, kung gayon ang ciphertext ay magiging labis na lumalaban sa cryptanalysis. Ang mga susi na ito ay literal na isinulat sa mga pad ng papel na orihinal at dahil ang bawat susi ay ginagamit lamang minsan, ang suportang pangalang Isang Oras Pad.

Sa pagsasagawa, mahirap mag-deploy ng maayos ang OTP. Bilang isang symmetrical system, hinihiling nito ang nagpadala at lahat ng mga tatanggap na magkaroon ng parehong OTP book. Mayroon din itong isang makabuluhang kawalan sa isang mensahe na hindi maaaring mas mahaba kaysa sa pad na ginagamit. Kung ito ay, kung gayon ang mga bahagi ng pad ay kailangang magamit muli, na makabuluhang nagpapahina sa ciphertext sa cryptanalysis.

Ang mga OTP ay ginagamit pa rin ngayon sa ilang mga militaryo para sa mabilis, pantaktika na mga mensahe sa bukid.

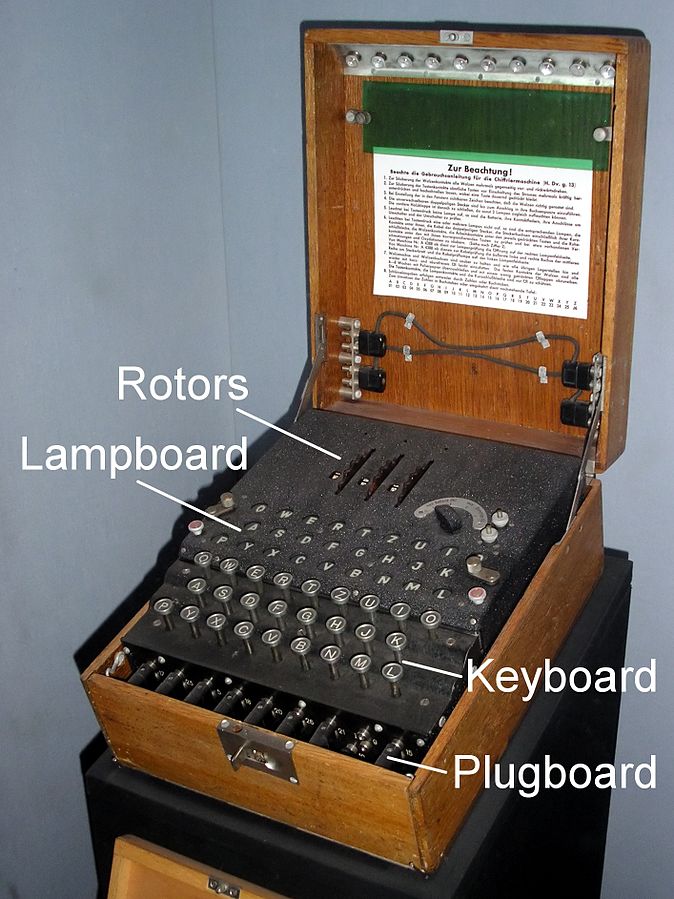

Engima – 1914

Nilikha ng mamamayang Aleman na si Arthur Scherbius pagkatapos ng WW1 para sa mga komersyal na layunin, ang makina ng Enigma ay isang makina ng cipher ng polyalphabetic stream. Ang makina ay binubuo ng isang keyboard, isang light panel at ilang mga adjustable rotors. Itatakda ng mga operator ang posisyon ng mga rotors at pagkatapos ay i-type ang isang mensahe sa keypad. Habang nai-type ang bawat titik, ang isang kaukulang sulat ay magpapaliwanag sa light pad. Ito ang naka-encrypt na liham na bumubuo sa ciphertext. Dapat malaman ng mga tagatanggap ang tamang mga setting ng rotors na gagamitin, at pagkatapos ay gumanap sila ng parehong proseso. Gayunpaman, tulad ng pag-type ng tatanggap sa bawat titik ng ciphertext, ang kaukulang sulat na magpapaliwanag ay ang payak na liham.

Pinahusay ng militar ng Aleman ang makina sa pamamagitan ng pagdaragdag ng isang plugboard at samakatuwid ay itinuturing na hindi mabagal at ginamit ang Enigma para sa lahat. Ang Cipher Bureau ng Polish General Staff ay sinira ang military military na si Enigma noong 1932. Nagawa nilang baligtarin ang inhinyero ang makina mula sa impormasyong nakuha ng hindi magandang operational security (OpSec) ng mga gumagamit ng Aleman Enigma. Gayunpaman, hindi nila nagawang mag-decrypt ng mga mensahe hanggang sa ibinahagi ng Pranses ang impormasyong Enigma na nakakuha mula sa isa sa kanilang mga espiya sa Aleman..

Ang Polisiyang Cipher Bureau ay nabasa ang trapiko ng Aleman na Enigma nang maraming taon hanggang sa patuloy na pagsulong ng Aleman sa system na napakahirap nito. Sa puntong iyon, bago pa sumiklab ang WWII, ang UK at Pransya ay dinala sa fold at ang monitoring at decryption ng Enigma traffic ay naging bahagi ng Project Ultra.

Karaniwang tinatanggap na ang kakayahan ng Allies na i-decrypt ang trapiko ng Enigma ay pinaikling ang kinalabasan ng WWII ng ilang taon.

SHA Family Hash Ciphers 1993 – 2012

Ang SHA ay isang pamilya ng mga algorithm na ginagamit para sa hashing kaysa sa pag-encrypt at inilathala ng National Institute of Standards and Technology (NIST). Ang orihinal na cipher na SHA na inilathala noong 1993 ay itinalaga ngayon na SHA-0 upang magkasya sa mga pangngalang kombensyon ng mga kasunod na bersyon.

Parehong SHA-0 at SHA-1 (nagretiro noong 2010) ay ipinakita na hindi matugunan ang karaniwang mga hall ng hash (nakalista sa seksyon ng terminolohiya) at hindi na ginagamit. Ang HMAC-SHA1 ay itinuturing pa ring hindi naputol ngunit ang SHA-1 sa lahat ng mga lasa ay dapat itapon sa pabor ng mas mataas na mga bersyon kung saan praktikal.

Ang kasalukuyang mga ciphers ng SHA-SHA-2 at SHA-3 (2012) ay parehong ginagamit pa rin ngayon.

MD5 Hash – 1991

Ang MD5 ay isang hashing algorithm na binuo noong 1991 upang matugunan ang mga isyu sa seguridad sa MD4. Sa pamamagitan ng 2004 ang MD5 ay talagang nasira sa pamamagitan ng isang pagsisikap ng maraming tao na nagpapakita na ang MD5 ay napaka-mahina sa isang Birthday Attack

Ang mga fingerprint ng MD5 ay ibinigay pa rin ngayon para sa pagpapatunay ng file o mensahe. Ngunit dahil nasira ito ng kriptograpiko, ang mga hashes ng MD5 ay maaasahan lamang upang makita ang hindi sinasadya na mga pagbabago sa file o mensahe. Ang mga sinasadyang pagbabago ay maaaring maging mask dahil sa kahinaan ng algorithm.

Mga modernong Ciphers

Ang Cryptography ay malawak na ginagamit sa internet ngayon. Ang isang mahusay na pakikitungo sa aming mga aktibidad sa internet ay naka-encrypt gamit ang TLS (Transport Layer Security) at ang mga susi ay ipinagpalit gamit ang isang asymmetrical process.

Ang mga computer ay mahusay na mahusay sa pagproseso ng data gamit ang mga algorithm. Kapag ang mga computer ay dumating sa pinangyarihan, sumabog ang pag-unlad ng cipher. Ang mga kompyuter ay hindi lamang isang mahusay na tool para sa paglikha ng mga kriptograpikong ciphers, kapaki-pakinabang din ang mga ito para sa pagsira sa mga kriptograpikong ciphers sa pamamagitan ng cryptanalysis. Nangangahulugan ito na ang pagtaas sa kapangyarihan ng computer ay palaging inilahad ng mga bagong ciphers na binuo at ang mga lumang ciphers ay nagretiro dahil madali silang masira.

Dahil sa walang katapusang labanan ng kapangyarihan ng computing, ang mga computer na gumagamit ng internet ay karaniwang sumusuporta sa isang malaking listahan ng mga ciphers sa anumang oras. Ang listahang ito ng mga ciphers ay tinatawag na isang cipher suite at kapag kumonekta ang dalawang computer, ibinabahagi nila ang listahan ng mga ciphers na pareho nilang sinusuportahan at isang karaniwang cipher ay sinang-ayunan upang maisagawa ang pag-encrypt sa pagitan nila. Ang prosesong ito ay umiiral upang matiyak ang pinakamalaking interoperability sa pagitan ng mga gumagamit at server sa anumang oras.

Ang mga Ciphers tulad ng Enigma at DES (Data Encryption Standard) ay nasira at hindi na itinuturing na ligtas para sa paggamit ng cryptographic. Sa ngayon, ang RSA (Rivest, Shamir, Adleman) at AES (Advanced Encryption Standard) ay itinuturing na ligtas, ngunit bilang pagtaas ng lakas ng computing, mahuhulog din ang isang araw at ang mga bagong ciphers ay kailangang maiunlad upang ipagpatuloy ang paggamit ng kriptograpiya sa web.

Public Key Cryptography

Ang Public Key Cryptography ay isang sistemang walang simetrya na malawakang ginagamit ngayon ng mga tao at computer na magkamukha. Ang susi na ginamit upang i-encrypt ang data ngunit hindi decrypt ito ay tinatawag na public key. Ang bawat tatanggap ay may sariling pampublikong susi na malawak na magagamit. Dapat gamitin ng mga nagpadala ang pampublikong susi ng inilaang tatanggap upang mai-encode ang mensahe. Pagkatapos ay maaaring gamitin ng tatanggap ang kanilang kasama na lihim na key na tinatawag na pribadong key upang i-decrypt ang mensahe.

Ang RSA ay ang pinagbabatayan na cipher na ginamit sa Public Key cryptography. Ang RSA cipher ay nagpaparami ng dalawang napakalaking kalakhang numero nang magkasama bilang bahagi ng proseso ng pangunahing henerasyon. Ang lakas nito ay nakasalalay sa katotohanan na ang isang kalaban ay kinakailangang tama na salikin ang produkto sa dalawang pangunahing numero na orihinal na ginamit. Kahit na sa lakas ng pag-compute ngayon na hindi magagawa sa karamihan ng mga kaso. Maaari mong maalala na ang factorization ay ang proseso ng pagbawas ng isang numero sa dalawang pinakamaliit na numero na maaaring dumami nang magkasama upang makabuo ng orihinal na numero. Ang mga pangunahing numero ay may dalawang mga kadahilanan lamang, 1 at kanilang sarili. Inilarawan ko ang Public Key Cryptography nang mas detalyado dito..

Ang mga Asymmetrical ciphers ay mas mabagal kaysa sa simetriko na mga ciphers, ngunit ang Public Key na pagpapatupad ng asymmetrical crypto ay may isang natatanging kalamangan: yamang ang pampublikong susi ay hindi magagamit upang mag-decrypt ng mga mensahe, maaari itong maiparating sa nagpadala nang walang anumang mga pananggalang. Sa gayon, hindi na kailangang palitan ang dalawang partido ng mga susi bago palitan ang kanilang unang naka-encrypt na mensahe.

Para sa mga maliliit na bagay tulad ng mga email, ang asymmetrical na kriptograpiya ay maayos, ngunit para sa malaking sukat na pag-encrypt tulad ng buong disk o mga file backup, napakabagal. Karamihan sa mga malakihang sistema ng crypto ngayon ay gumagamit ng isang mestiso na diskarte; ang asymmetrical crypto ay ginagamit upang makipagpalitan ng mga simetriko na susi, at pagkatapos ay ang mga simetriko na susi ay ginagamit para sa aktwal na mga proseso ng pag-encrypt at decryption.

Hindi naputol na ciphertext

Dahil sa aming kapangyarihan sa pag-compute ngayon, maaaring hindi kapani-paniwala na malaman na mayroong ilang mga matatandang ciphertext na hindi pa nai-decrypted.

Ang panghuling Sulat ng Zodiak Killer

Ang Zodiak Killer ay isang serial killer na na-terrorize ng California sa loob ng maraming taon sa huli na 60’s. Ang nagpapatay ay nagpadala ng 4 na cipher na mensahe sa pulisya sa oras na ito, kung saan ang ika-apat ay nananatiling hindi naputol ngayon.

Mayroong ilang mga pag-angkin na nasira ng mga tao ang huling cipher na iyon, ngunit wala namang tumayo upang suriin.

Tatlong panghuling mensahe ng Enigma

Hindi pa lahat ng mga mensahe ng Enigma ay na-decrypted pa. Habang mayroong maliit na halaga ng militar sa paggawa nito, mayroong isang proyekto ng Enigma @ Home na naglalayong i-decrypt ang ilang natitirang mga mensahe mula 1942. Tulad ng iba pang mga proyekto sa bahay tulad ng SETI @ Home, ang proyekto ay gumagamit ng ekstrang mga siklo ng CPU sa mga computer ng mga miyembro sa subukang i-decrypt ang mga huling mensahe.

Anong susunod?

Ang pag-compute ay isang batang agham pa rin. Nag-o-operating pa rin kami ng “bersyon 1”, nangangahulugan na ang aming mga computer ay limitado pa rin sa mga pag-andar ng mga binago-at-zeros. Ang dami ng computing ay malamang na ang susunod na malaking bagay sa pag-compute at panimula itong magbabago kung paano gumagana ang computing sa halip na dagdagan lamang ang lakas ng pagproseso upang mahawakan ang higit pa at mga zero. Ang mga mekanika ng dami ay may kakaibang kakaibang tinatawag na “superposition”, na nangangahulugang ang isang bagay ay maaaring nasa higit sa isang estado hanggang sa ito ay sinusunod. Ang pinakatanyag na eksperimento sa pag-iisip na naglalarawan ng superposisyon ay ang Schrodinger’s Cat, kung saan ang pusa sa isang kahon ay parehong buhay at patay hanggang sa ito ay bumagsak sa isa sa mga estado nang napagmasdan.

Sa pag-compute na ito ay nangangahulugan na ang mga qubits (quantum bits) ay maaaring magkaroon ng dalawang estado sa halip na isang estado ng binary. Habang ang isang bit ay maaari lamang maging 1 o 0, ang isang qubit ay maaaring pareho sa pamamagitan ng konsepto ng superposition. Hindi lamang ito gumagawa ng mahirap na matematika tulad na ginamit upang salikin ang malalaking numero na halos walang kahalagahan upang maisagawa, maaari rin itong magsabi sa pagtatapos ng Main-In-The-Middle pag-atake.

Ang isa pang pag-aari ng paghahatid ng dami ay ang konsepto ng “panghihimasok”. Ang pagkagambala ay ang pag-uugali ng mga subatomic electrons na dumaan sa isang hadlang at pagkatapos ay muling pagbawi sa kabilang panig. Magagawa lamang ang pagkagambala kung walang nagmamasid dito (puno, kagubatan, kahit sino?). Kung kaya’t hindi ito imposible para sa isang tao na makagambala sa isang mensahe na ipinasa sa isang sistemang quantum nang hindi natuklasan. Ang landas ng mga electron ay mababago sa pamamagitan ng pagiging sinusunod at pagkagambala ay hindi na mangyayari, kaya ipinapahiwatig ang mensahe ay na-obserbahan. Ang pinakamahusay na computer ng Quantum sa oras na ito ay may ilang mga qubits, ngunit ang teknolohiya ay mabilis na umuusbong.

“Scytale” ni Lurigen. CC Share-A-Like 3.0