10 hệ thống phát hiện vi phạm tốt nhất

Bạn có thể nghĩ rằng bạn đã biết về các hệ thống phát hiện vi phạm. Hệ thống phát hiện xâm nhập (IDS) và hệ thống ngăn chặn xâm nhập (IPS) đã được khoảng một thời gian bây giờ. Tuy nhiên, nếu đây là những gì bạn đã nghĩ về khi bạn đọc các hệ thống phát hiện vi phạm, bạn đang nhìn sai hướng. Cả hai không giống nhau.

Trong khi các hệ thống phát hiện xâm nhập cố gắng ngăn chặn các cuộc đột nhập mạng của người ngoài, các hệ thống phát hiện vi phạm tìm kiếm hoạt động phần mềm độc hại trên mạng. Phát hiện vi phạm là một thuật ngữ mới cho một vấn đề cũ. Sự khác biệt giữa BDS và tường lửa là phát hiện vi phạm hoạt động trong mạng, trong khi tường lửa là công cụ ranh giới cố gắng chặn phần mềm độc hại tại điểm xâm nhập.

Không có thời gian để đọc qua tất cả các chi tiết ngay bây giờ? Đây là danh sách mười hệ thống phát hiện vi phạm tốt nhất của chúng tôi:

- Vi phạm Trình đánh giá rủi ro dựa trên đám mây và trình quét vi phạm hệ thống từ UpGuard.

- Crowdstrike Falcon Ngăn chặn Nền tảng bảo vệ điểm cuối dựa trên đám mây được gọi là hệ thống chống vi-rút thế hệ mạng.

- Máy dò tìm xu hướng sâu Micro Một thiết bị phần cứng bảo vệ mối đe dọa được đánh giá cao bao gồm giám sát giao thức và cổng liên tục cộng với theo dõi sự kiện phần mềm.

- Giám sát hoạt động dữ liệu của Imperva Bảo vệ dữ liệu trong cơ sở dữ liệu và tệp, tại chỗ và trên đám mây.

- FortiSandbox Một hệ thống phát hiện mối đe dọa tiên tiến chủ động có sẵn dưới dạng thiết bị, dưới dạng VM hoặc dịch vụ dựa trên đám mây.

- Thay đổi theo dõi Phát hiện các thay đổi trái phép đối với một hệ thống có thể tương ứng với một thay đổi dự kiến là một phần của quy trình quản lý thay đổi.

- Bảo mật nội bộ Một giám sát bảo vệ mối đe dọa có trụ sở tại Singapore. Có sẵn từ đám mây hoặc để cài đặt tại chỗ.

- HackWatchman Một BDS từ Activereach tạo ra một thiết bị ma hoạt động như một honeypot để thu hút bất kỳ kẻ xâm nhập nào vào mạng.

- Hậu vệ cuối cùng Công cụ bảo vệ vi phạm cho các hệ thống email, mạng, tài nguyên đám mây và thiết bị IoT.

- SpyCloud Khóa tài khoản người dùng hệ thống và đặc biệt nổi bật là tài khoản bị bỏ rơi nhưng trực tiếp.

Định nghĩa về BDS nghe có vẻ giống như một hệ thống chống vi-rút. Nó là. Tuy nhiên, một chương trình chống vi-rút kiểm tra trên một máy tính để biết phần mềm độc hại đã biết nhưng hoạt động của đồng hồ BDS trên mạng và trên toàn hệ thống CNTT. Một BDS có thể được thực hiện như một phần mềm hoặc như một thiết bị phần cứng.

Các mối đe dọa bảo mật được phát hiện bởi BDS có hành vi rộng hơn một chút so với các hoạt động được phát hiện bởi một hệ thống chống phần mềm độc hại thông thường. Phần mềm độc hại mà BDS tìm kiếm có thể là một phần của bộ phần mềm tấn công, do kẻ xâm nhập khởi chạy thủ công.

Mỗi chương trình riêng lẻ có vẻ tương thích với các hoạt động bình thường của doanh nghiệp. Nó có thể là việc thực thi phần mềm hợp pháp đã có trên hệ thống của bạn. BDS không chỉ nhìn vào từng quy trình riêng lẻ nhưng phát hiện các kết hợp chương trình có thể được kết hợp cho mục đích xấu.

Mười hệ thống phát hiện vi phạm tốt nhất

Định nghĩa về BDS là mới và do đó, có rất nhiều nhà cung cấp cho loại hệ thống này..

Bạn có thể đọc thêm về từng công cụ này trong các phần sau.

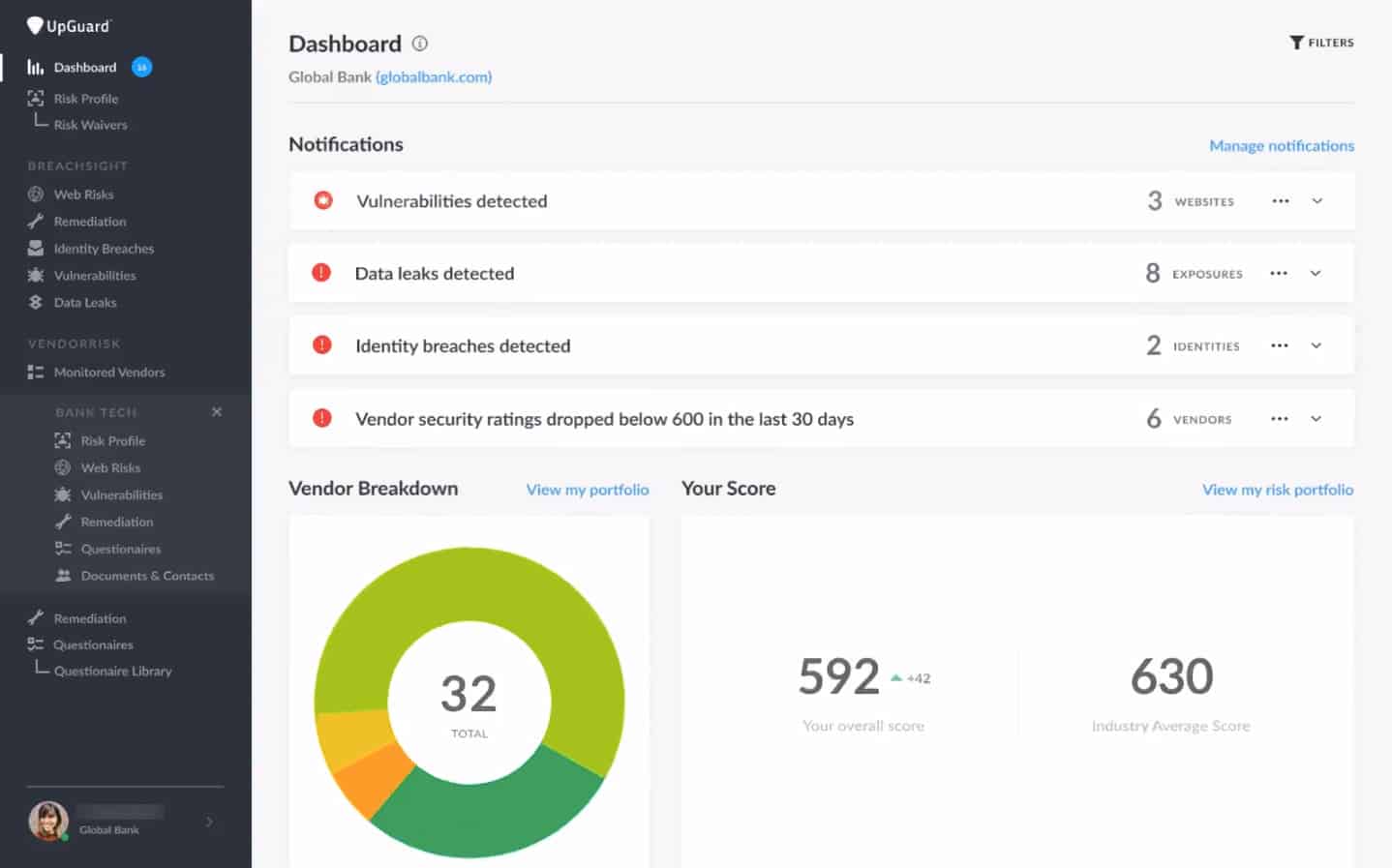

1. Vi phạm UpGuard

BreachSight là một hệ thống vi phạm dữ liệu rất có thẩm quyền từ UpGuard, nơi sản xuất một loạt các sản phẩm bảo mật lý tưởng cho các nhà bán lẻ trực tuyến.

Hệ thống BreachSight có bảng điều khiển quản lý hấp dẫn có thể truy cập trực tuyến. Toàn bộ hệ thống được phân phối từ đám mây nên bạn không cần lo lắng về không gian máy chủ để lưu trữ hệ thống an ninh mạng.

Hệ thống an ninh đã khắc phục bảo vệ dữ liệu từ hai góc độ:

- Lỗ hổng rò rỉ dữ liệu

- Công bố thông tin

Máy quét lỗ hổng chạy liên tục. Nó cảnh báo người quản lý dữ liệu của bất kỳ nỗ lực truy cập dữ liệu đáng ngờ nào. Nó cũng sẽ làm nổi bật các điểm yếu bảo mật hệ thống cần phải được tắt. Máy quét tìm kiếm các quy trình đang chạy và quét mã cho các chương trình, tìm kiếm mục đích xấu.

BreachSight có thể phát hiện khi thông tin đăng nhập của nhân viên đã được tiết lộ. Người bảo vệ thông tin đăng nhập kiểm tra hoạt động bất ngờ và cảnh báo cho quản trị viên hệ thống của công ty để thu hồi thông tin đăng nhập bị nghi ngờ bị xâm phạm.

Hệ thống BreachSight bao gồm các tập lệnh khắc phục tự động. Tất cả các bước được ghi lại đầy đủ. Các hồ sơ phát hiện và khắc phục vi phạm tạo thành một kho lưu trữ có giá trị, mà bạn sẽ cần để chứng minh việc tuân thủ các tiêu chuẩn bảo mật bảo vệ dữ liệu.

Gói các biện pháp phát hiện vi phạm bao gồm quyền truy cập vào các chuyên gia an ninh mạng tại các văn phòng UpGuard. Các chuyên gia tư vấn này sẽ hướng dẫn nhóm quản trị hệ thống của bạn trong việc diễn giải dữ liệu được nêu ra bởi ứng dụng. Nhật ký sự kiện vi phạm đó thậm chí có thể xác định các bên chịu trách nhiệm về vi phạm, cho phép công ty của bạn khởi kiện để thu hồi các tổn thất hoặc ít nhất là để chính quyền xử lý thủ phạm.

Đây là một hệ thống phát hiện vi phạm tuyệt vời, nhưng bạn sẽ cần tự kiểm tra nó trước để hiểu nó sẽ phù hợp với chiến lược bảo vệ dữ liệu của bạn như thế nào. Bạn có thể nhận bản demo miễn phí của hệ thống tại trang web UpGuard.

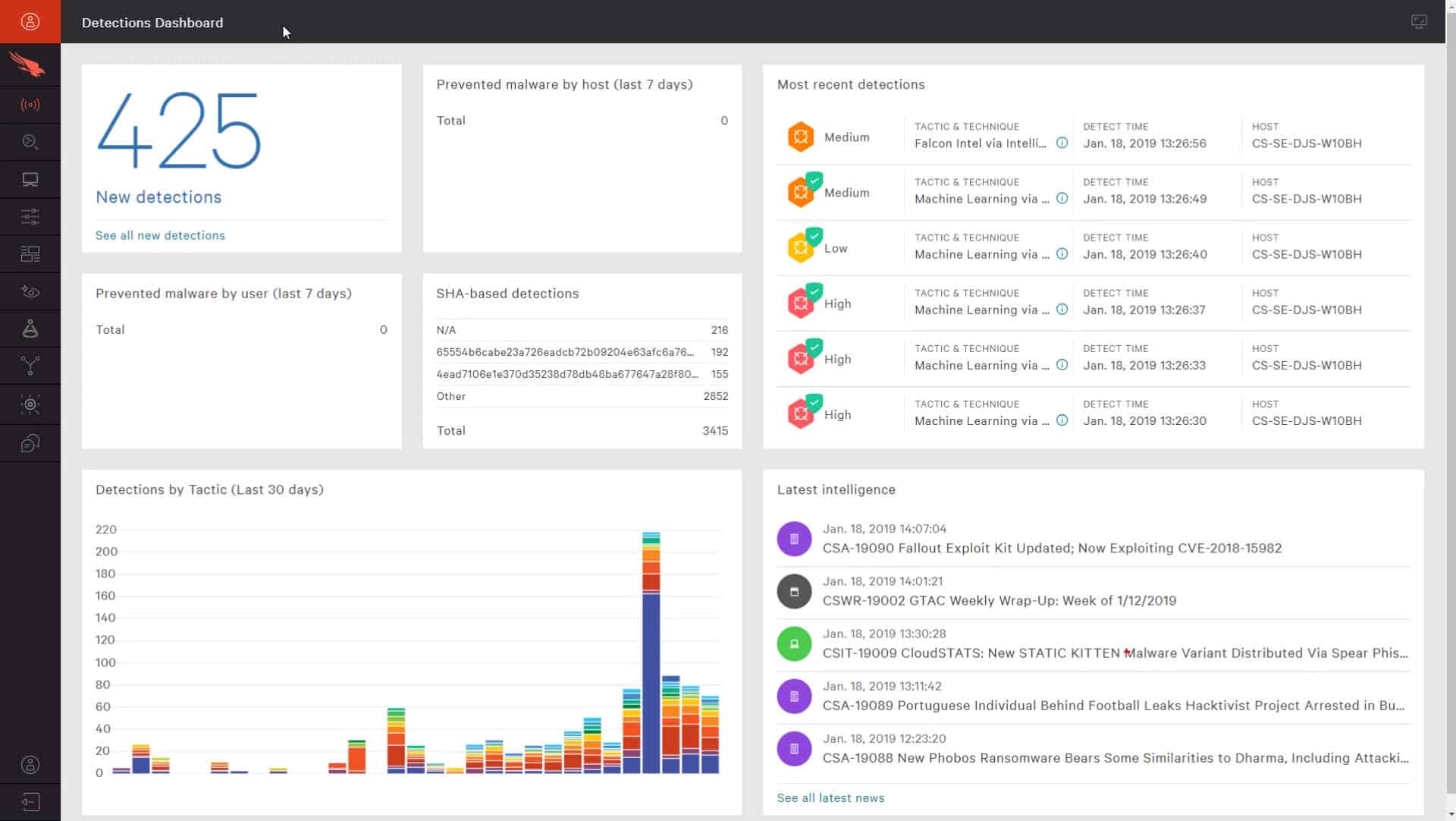

2. Ngăn chặn Falcon Crowdstrike

Crowdstrike Falcon Falcon Ngăn chặn là một loạt các gói ở bốn cấp độ dịch vụ: Pro, Enterprise, Premium và Complete.

Crowdstrike tiếp thị phạm vi Falcon Ngăn chặn như một phần mềm diệt virus thế hệ tiếp theo. Thuật ngữ này là chính xác, nhưng Falcon đi xa hơn nhiều so với chỉ là một trình quét phần mềm độc hại. Đây là một hệ thống phát hiện vi phạm. Falcon không chỉ quét phần mềm độc hại đã biết. Nó có các hệ thống phát hiện có thể bắt được phần mềm đang thực hiện các hành động bất ngờ ngay cả khi chương trình đó trước đó đã bị phát hiện và bị đánh dấu là phần mềm độc hại. Nó cũng có thể phát hiện các kết hợp của phần mềm hợp lệ, được ủy quyền có thể chỉ ra sự xâm nhập khi được thực hiện theo một trình tự cụ thể.

Triết lý đằng sau tất cả các hệ thống phát hiện vi phạm là không ngăn chặn phần mềm độc hại xâm nhập vào mạng – các dịch vụ cạnh được cho là để làm điều đó. Mục đích của các hệ thống này là để bắt phần mềm độc hại quản lý để tránh tường lửa và kiểm soát truy cập.

Falcon Ngăn chặn rút lui khỏi mạng cho đến các điểm cuối của nó. Bạn không nên bỏ qua tường lửa và kiểm soát truy cập, nhưng bạn nên sử dụng Falcon làm dự phòng trong trường hợp các hệ thống đó bị lỗi.

Mặc dù đây là một dịch vụ dựa trên đám mây, nhưng sự bảo vệ của nó không bị phá vỡ nếu internet bị ngắt kết nối. Phần mềm ngăn chặn Falcon bao gồm các đặc vụ tại chỗ không bị cắt đứt khi họ có thể tiếp cận bộ điều khiển trên máy chủ Crowdstrike.

Hệ thống này bao gồm các hành động bảo vệ tự động và các đường kiểm toán để giúp người dùng hiểu một vectơ tấn công được phối hợp và lặp lại. Dấu vết kiểm toán cũng là một nguồn tốt về bằng chứng tuân thủ các tiêu chuẩn bảo vệ dữ liệu.

Crowdstrike cung cấp bản dùng thử miễn phí 15 ngày cho hệ thống Ngăn chặn Falcon để bạn có thể đưa nó qua các bước đi của nó và quyết định sự phù hợp của nó đối với chiến lược bảo vệ dữ liệu của công ty bạn.

3. Thanh tra Trend Micro Deep Discovery

Trend Micro là một thương hiệu chống vi-rút lớn. Tất cả các nhà cung cấp AV hiện đang tiến lên để cung cấp các dịch vụ an ninh mạng toàn diện hơn. Trend Micro đã phát triển một hệ thống phát hiện vi phạm sẽ giúp nó vượt lên trước đối thủ.

Đây là một thiết bị mà bạn cắm vào mạng của mình, giống như tường lửa. Donith thay thế các dịch vụ bảo vệ ranh giới của bạn bằng Deep Discovery Inspector vì thiết bị này chú ý đến hướng hoạt động trong mạng.

Sức mạnh của công cụ này nằm ở khả năng nắm bắt các tương tác giữa phần mềm Trojan và các bộ điều khiển bên ngoài của nó.

Một tính năng rất đặc biệt của các cuộc tấn công mà các hệ thống phát hiện vi phạm được thiết kế để chặn là phần mềm dường như không liên quan bị thao túng để hoạt động trong buổi hòa nhạc cho mục đích xấu. Deep Discovery Inspector nhằm mục đích phát hiện lực lượng kiểm soát ra lệnh cho phần mềm hợp pháp đóng góp vào các vi phạm dữ liệu.

Hệ thống này hoạt động ở cấp độ mạng và tìm kiếm sự kết hợp đáng ngờ của các sự kiện. Nó bao gồm các điểm cuối, ứng dụng web và email và lưu lượng truy cập mạng để xây dựng hồ sơ phân tích mối đe dọa. Nó không sử dụng chiến thuật AV truyền thống để tham chiếu đến cơ sở dữ liệu đặc tính của phần mềm độc hại. Do đó, nó có thể phát hiện các cuộc tấn công vào số 0 ngày của chín mươi. Nó tiếp cận các ứng dụng, bao gồm email và máy chủ web để tìm ra chiến lược tấn công trước khi chúng có cơ hội tiếp cận mục tiêu.

Đây là một hệ thống phát hiện vi phạm sáng tạo từ một trong những hoạt động an ninh mạng hàng đầu thế giới.

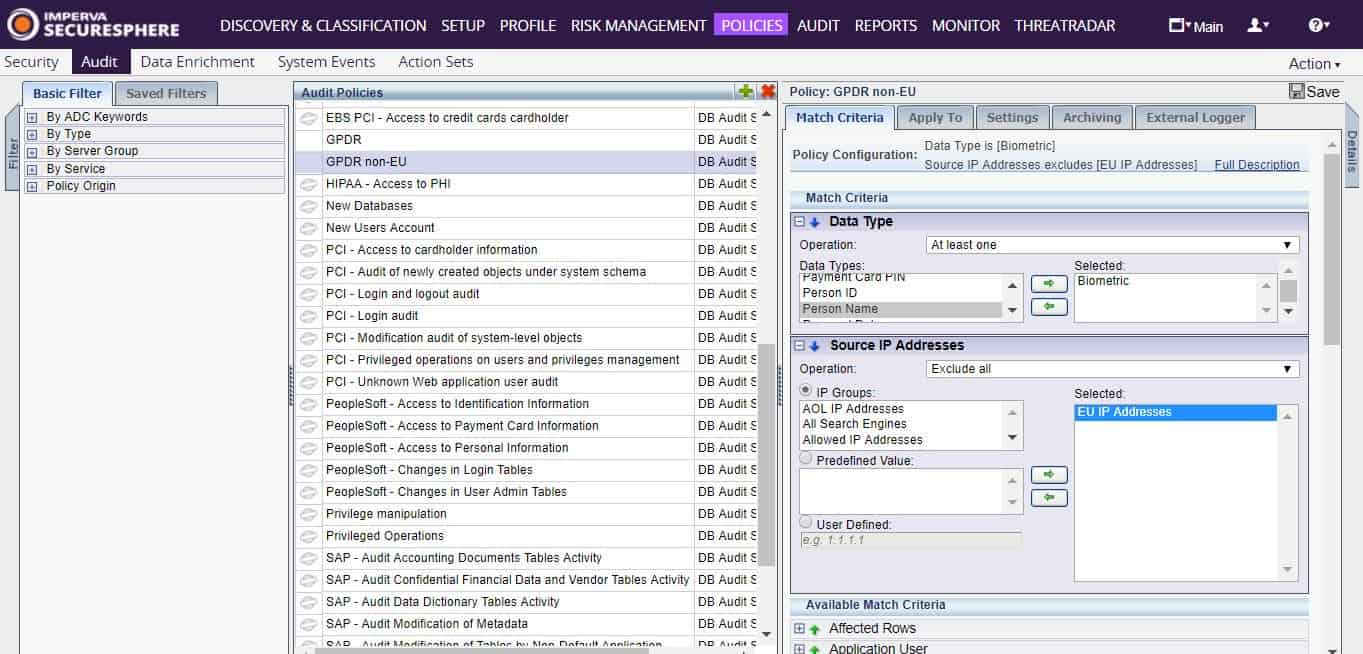

4. Giám sát hoạt động dữ liệu của Imperva

Giám sát hoạt động dữ liệu bao gồm mọi loại lưu trữ dữ liệu từ cơ sở dữ liệu đến tệp và bộ biện pháp bảo mật hệ thống này bao gồm tất cả chúng.

Imperva nhấn mạnh tầm quan trọng của khả năng dịch vụ của mình để chứng minh sự tuân thủ các tiêu chuẩn bảo mật dữ liệu. Là quản trị viên hệ thống, bạn có hai ưu tiên bảo vệ dữ liệu: bảo vệ dữ liệu và chứng minh rằng bạn đã làm mọi thứ có thể để bảo vệ dữ liệu đó. Bằng chứng rất quan trọng nếu bạn cần chứng minh sự tuân thủ các tiêu chuẩn bảo mật dữ liệu để giành được doanh nghiệp mới và giữ cho doanh nghiệp của bạn có lợi nhuận.

Hệ thống giám sát các sự kiện liên quan đến lưu trữ dữ liệu và báo cáo về hoạt động đáng ngờ trực tiếp trên màn hình bảng điều khiển. Màn hình lấy các nguồn cấp dữ liệu trực tiếp từ Imperva Data Risk Analytics để liên tục cập nhật cách khắc phục các vectơ tấn công của nó.

Giám sát hoạt động dữ liệu của Imperva có sẵn dưới dạng phần mềm tại chỗ hoặc dưới dạng dịch vụ dựa trên đám mây. Công ty không cung cấp bản dùng thử miễn phí, nhưng bạn có thể lấy bản demo của hệ thống để đánh giá xem nó có đáp ứng nhu cầu bảo mật dữ liệu của công ty bạn hay không.

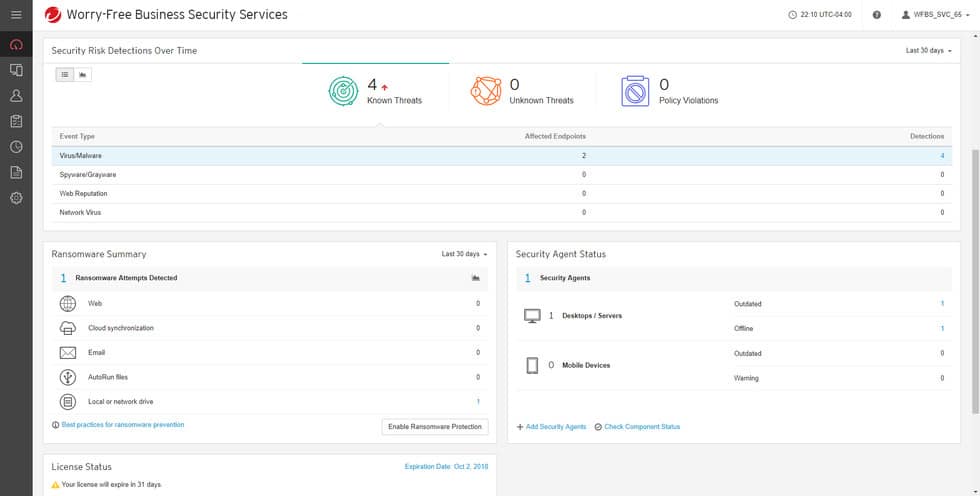

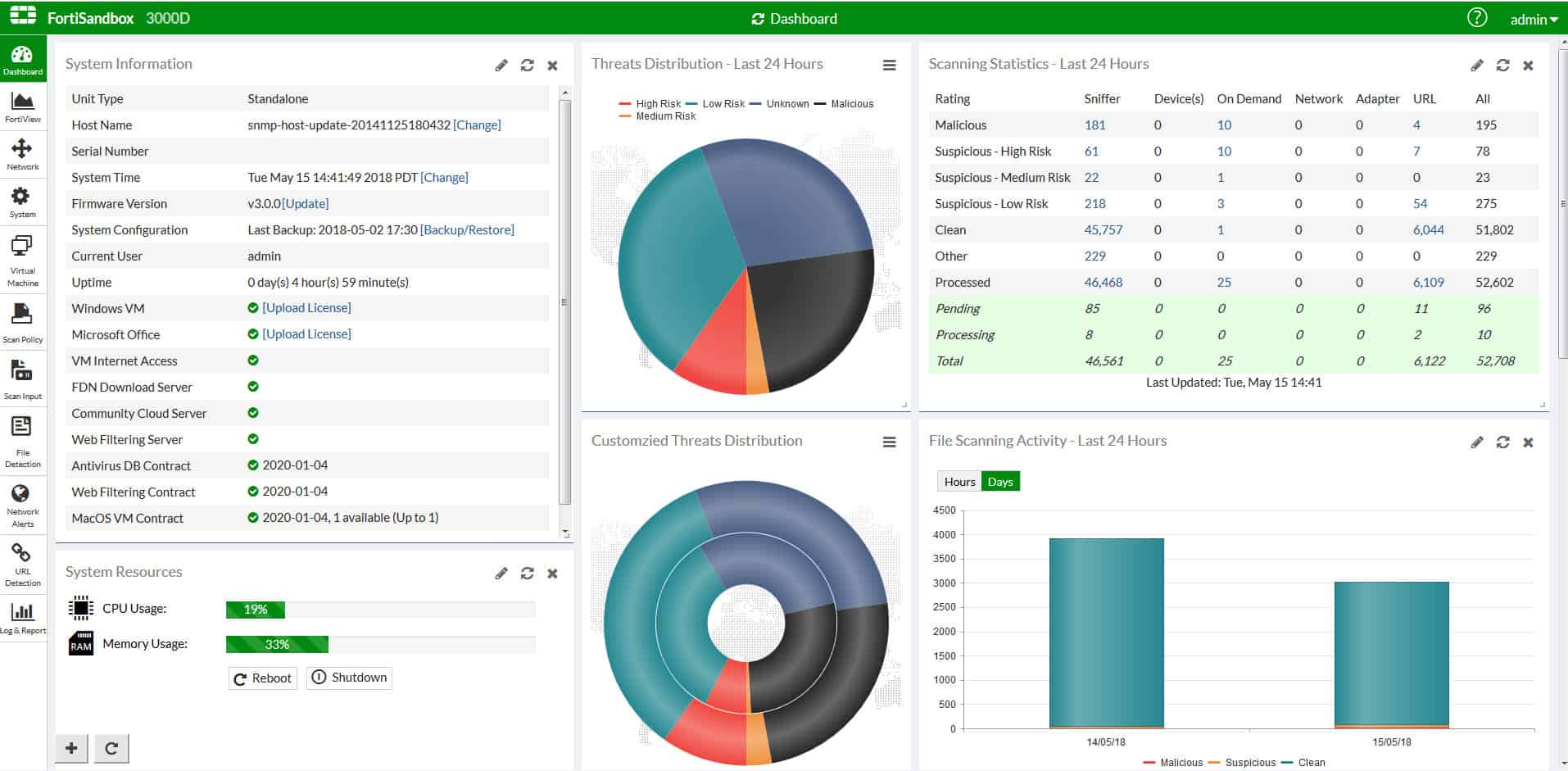

5. Fortinet FortiSandbox

Fortinet chuyên về bảo mật mạng chống lại các mối đe dọa từ Internet. FortiSandbox có sẵn dưới dạng thiết bị, vì phần mềm tại chỗ chạy trên máy ảo hoặc dưới dạng dịch vụ đăng ký dựa trên đám mây.

Các hệ thống phát hiện vi phạm bắt đầu với giả định rằng bảo mật truy cập mạng có thể bị đánh bại. Chiến lược FortiSandbox liên quan đến việc cô lập phần mềm mới và theo dõi phản ứng của nó với các tài nguyên và dịch vụ của mạng. Đây là một cách tiếp cận kiểm dịch cho phép phần mềm hoạt động đầy đủ nhưng thiết lập các điểm lưu trữ để cho phép khôi phục toàn bộ hệ thống.

FortiSandbox tương tác với tất cả các cấp trên mạng của bạn từ tường lửa và cổng đến điểm cuối. Gói bao gồm các dịch vụ giảm thiểu cũng như phát hiện mối đe dọa. Đây là phần mềm tương đương với Trust Trust nhưng xác minh. Fortinet cung cấp bản demo miễn phí của FortiSandbox.

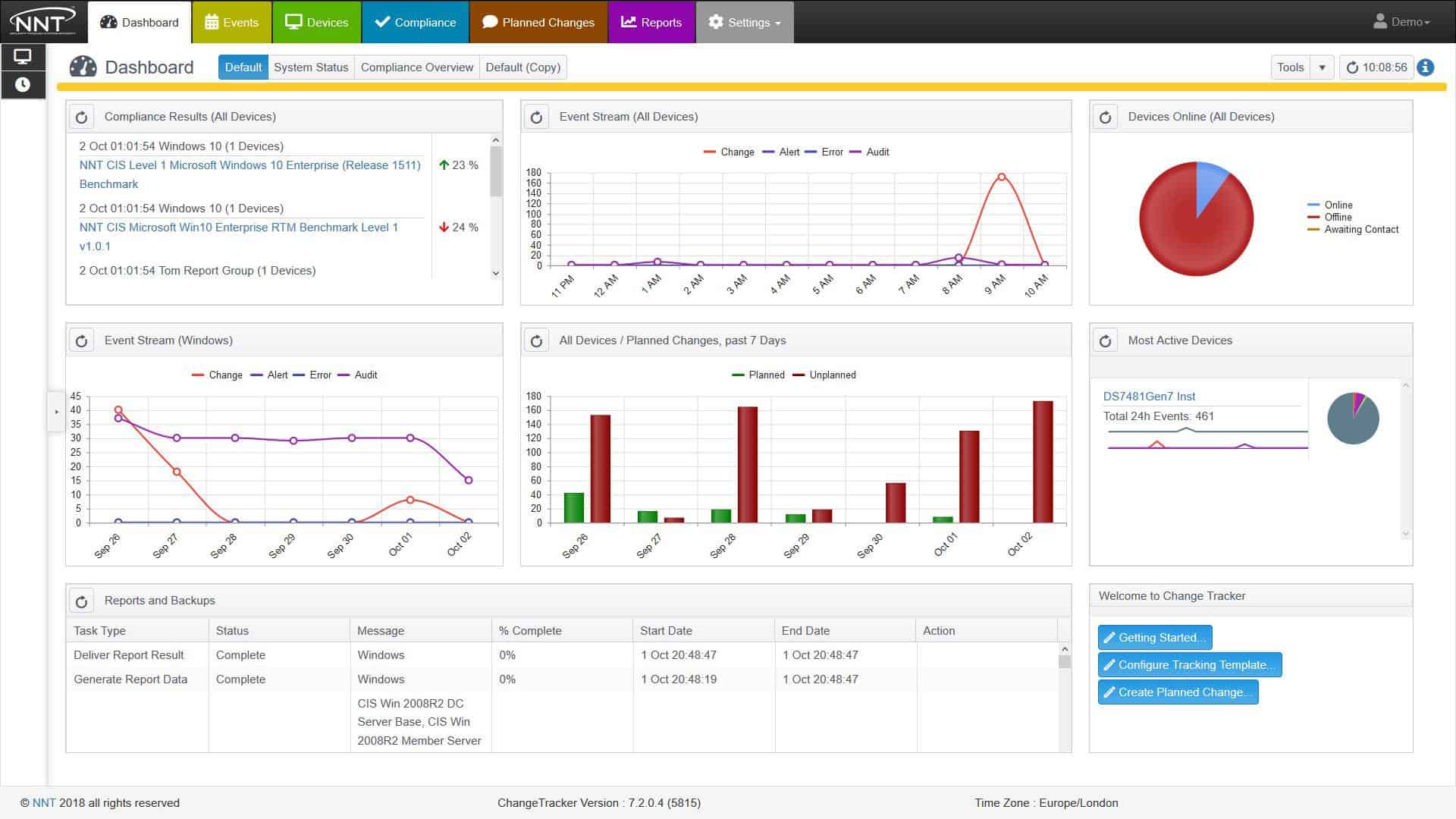

6. Trình theo dõi thay đổi NNT

Phiên bản mới nhất của Change Tracker được gọi là Ben7 R2. 7. Công cụ này đặc biệt quan tâm đến các khai thác có thể được đưa vào các quy trình thay đổi hệ thống. Công cụ này được thiết kế để thực thi các yêu cầu của tiêu chuẩn quản lý hệ thống CNTT, đặc biệt là ITIL.

Dự án cải tiến luôn được thực hiện với một thái độ tích cực. Thay đổi hệ thống chỉ là tốt hơn. Tuy nhiên, trong khi nhóm đang làm việc cho một tương lai mới tươi sáng, những người khác có thể có ý định độc hại và sử dụng dự án nâng cấp làm màn hình khói cho cơ hội xâm nhập.

Change Tracker theo dõi các khai thác có thể phát sinh trong một dự án phát triển. Nó giữ quyền kiểm soát cấu hình thiết bị trong khi mọi người chú ý hướng tới sự phát triển. Công cụ xem xét các thay đổi cấu hình trái phép, tạo cảnh báo khi phát hiện và tự động quay lại cấu hình được ủy quyền khi phát hiện bất kỳ thay đổi nào.

NNT cung cấp bản dùng thử Change Tracker miễn phí.

7. Bảo mật nội bộ

InsiderSecurance là một hệ thống phát hiện vi phạm SaaS có trụ sở tại Singapore. Dịch vụ này là sự pha trộn giữa phần mềm và chuyên môn của con người vì công ty cung cấp phân tích chuyên môn thực sự về các hồ sơ sự kiện đe dọa được nêu lên trên mạng của bạn.

Nền tảng này cung cấp khả năng phát hiện vi phạm nhanh chóng và khắc phục tự động cũng như phân tích con người trực tuyến, người đưa ra hướng dẫn bảo mật. Ngoài việc phát hiện phần mềm giả mạo, dịch vụ này giám sát hoạt động của người dùng được ủy quyền để phát hiện các cuộc tấn công nội bộ. Về cơ bản, mọi hoạt động thực hiện phần mềm trên hệ thống của bạn đều được kiểm tra về mục đích và hệ thống bảo mật sẽ quay trở lại người khởi tạo bất kỳ hoạt động độc hại nào.

Dịch vụ trực tuyến này có thể cứu bạn khỏi bị truy tố trong trường hợp vi phạm hệ thống. Bạn có thể xem cách nó hoạt động bằng cách yêu cầu bản demo.

8. Diễn viên HackWatchman

Hệ thống phát hiện vi phạm ActiveReach được gọi là HackWatchman. Đây là một dịch vụ phát hiện vi phạm được quản lý, vì vậy bạn không nên ngồi trước bảng điều khiển cả ngày. Nhân viên ActiveReach thực hiện tất cả các công việc giám sát cho bạn và thông báo cho bạn nếu có bất kỳ vi phạm nào xảy ra.

Giải pháp bảo vệ này là duy nhất. Nó xác định các thiết bị lưu trữ dữ liệu quan trọng và bắt chước chúng. Ý tưởng là thu hút tin tặc ra khỏi vị trí lưu trữ dữ liệu thực của bạn đối với phiên bản bóng ma được tạo bởi HackWatchman.

Hệ thống HackWatchman bao gồm các thiết bị vật lý gắn với thiết bị được giám sát. Điều này báo cáo lại cho các máy chủ ActiveReach nơi các nhà phân tích kết hợp thông qua các bản ghi sự kiện ngay khi họ đến. Nó đòi hỏi kỹ năng để tìm ra gốc dương tính giả và phát hiện các kiểu tấn công. Chiến lược Activereach cung cấp các nhiệm vụ phát hiện vi phạm cho các chuyên gia an ninh mạng có kinh nghiệm.

Mặc dù việc sử dụng các nhà phân tích của con người dường như là một bước lùi, nhưng nó đã vượt qua được vấn đề liên tục báo cáo sai lệch tích cực, có thể tràn ngập một bộ phận CNTT điển hình. Activereach cung cấp bản demo miễn phí của hệ thống HackWatchman.

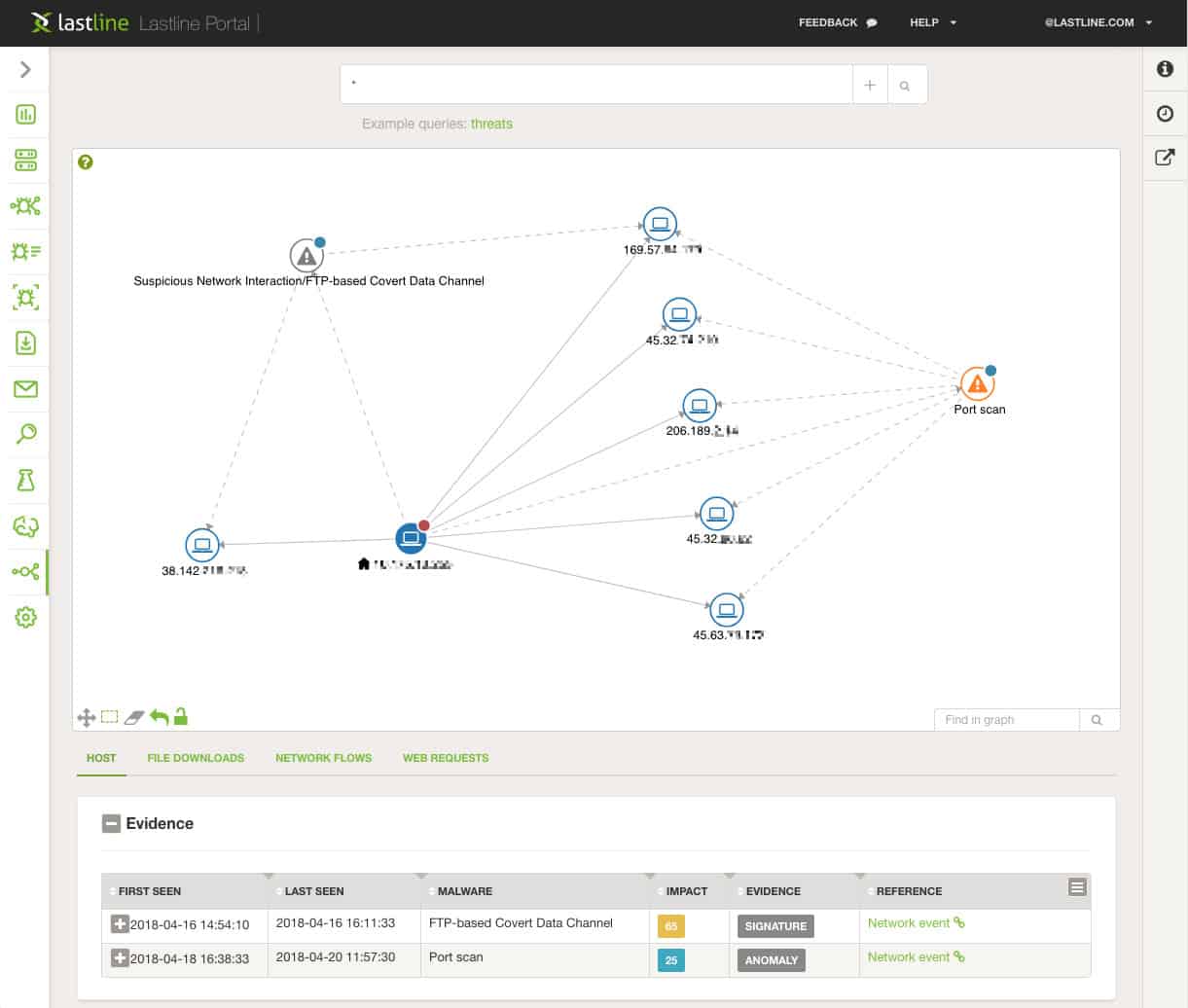

9. Hậu vệ cuối cùng

Lastline sử dụng các phương thức AI trong hệ thống Defender. Mặc dù phương pháp học máy tự động của nó, Defender không phải là một giải pháp sẵn có. Cài đặt bắt đầu với một tư vấn. Bước tiếp theo là một đề xuất trình bày một giải pháp phù hợp.

Công ty có một số lượng lớn người dùng hiện có trên toàn cầu, bao gồm hàng triệu tài khoản người dùng. Người mua hậu vệ nằm rải rác trên khắp Bắc Mỹ, Châu Âu, Châu Á và Châu Úc.

Defender có sẵn trong các gói chuyên gia tập trung vào mạng, trên hệ thống email, tài nguyên đám mây và trên các thiết bị IoT. Phần tử AI của gói giúp lọc ra các kết quả dương tính giả, vì vậy nhóm quản trị hệ thống của bạn đã giành chiến thắng bị choáng ngợp bởi các cảnh báo không liên quan hoặc được kích hoạt sai.

Lastline cung cấp bản demo của phần mềm trên trang web của mình.

10. SpyCloud

SpyCloud tập trung vào hoạt động của các tài khoản được ủy quyền và đảm bảo rằng họ không bị tấn công. Trong những ngày mà lừa đảo phổ biến, khó có phần mềm giám sát nào có thể chặn các hoạt động độc hại. Nếu phần mềm được cài đặt bởi người dùng được ủy quyền hoặc nếu tài khoản người dùng hợp lệ khởi chạy một loạt các chương trình hợp pháp, thì các hệ thống AV truyền thống gần như không thể bảo vệ hệ thống của bạn.

SpyCloud xoay quanh vấn đề quyết định bộ xử lý nào đang chạy hợp lệ và có mục đích xấu. Thay vì giám sát tất cả các sự kiện trên mạng, nó tập trung vào các hoạt động của ý định người dùng. Nó kiểm tra các yếu tố như vị trí đăng nhập khớp với vị trí đã biết của người dùng và cũng phát hiện truy cập đồng thời không khả thi bởi cùng một tài khoản.

Bảo vệ dữ liệu

Bảo vệ dữ liệu ngày càng trở nên khó khăn hơn mỗi ngày. Bạn có thể chỉ dựa vào tường lửa và chương trình chống vi-rút truyền thống để ngăn chặn tiết lộ dữ liệu hoặc vi phạm hệ thống.

Ngày nay, tin tặc biết cách lừa nhân viên cung cấp thông tin đăng nhập của họ, vì vậy chỉ cần nhìn vào quyền truy cập của người ngoài vào hệ thống của bạn để bảo vệ các cửa hàng dữ liệu của công ty bạn. Bạn cần phần mềm bảo vệ dữ liệu tinh vi hơn, chẳng hạn như hệ thống phát hiện vi phạm.