PCAP: Pakete ng Pakete, kung ano ito at kung ano ang kailangan mong malaman

Pakete ng Pakete o PCAP (Kilala rin bilang libpcap) ay isang interface ng application programming (API) na kumukuha ng live na data packet data mula sa mga Layer ng modelo ng OSI 2-7. Ang mga analyster ng network tulad ng Wireshark ay lumikha ng mga file ng pcap upang mangolekta at magrekord ng data ng packet mula sa isang network. Ang PCAP ay dumating sa isang hanay ng mga format kasama Libpcap, WinPcap, at PCAPng.

Ang mga file na PCAP na ito ay maaaring magamit upang matingnan ang mga packet network ng TCP / IP at UDP. Kung nais mong i-record ang trapiko sa network, kailangan mong lumikha ng isang .pcapfile. Maaari kang lumikha ng isang .pcapfile sa pamamagitan ng paggamit ng isang network analyzer o packet sniffing tool tulad ng Wireshark o tcpdump. Sa artikulong ito, titingnan namin kung ano ang PCAP, at kung paano ito gumagana.

Bakit kailangan kong gumamit ng PCAP?

Ang PCAP ay isang mahalagang mapagkukunan para sa pagsusuri ng file at upang subaybayan ang iyong trapiko sa network. Pinapayagan ka ng mga tool sa pagkolekta ng packet tulad ng Wireshark na mangolekta ng trapiko sa network at isalin ito sa isang format na mabasa ng tao. Maraming mga kadahilanan kung bakit ginagamit ang PCAP upang masubaybayan ang mga network. Ang ilan sa mga pinaka-karaniwang kasama ang pagsubaybay sa paggamit ng bandwidth, pagkilala sa mga server ng rogue DHCP, pagtuklas ng malware, resolusyon ng DNS, at tugon ng insidente.

Para sa mga administrator ng network at mga mananaliksik ng seguridad, ang pagsusuri ng packet file ay isang mabuting paraan upang makita ang mga panghihimasok sa network at iba pang kahina-hinalang aktibidad. Halimbawa, kung ang isang mapagkukunan ay nagpapadala ng maraming mga nakakahamak na trapiko sa network, maaari mong makilala na sa ahente ng software at pagkatapos ay gumawa ng aksyon upang matanggap ang pag-atake.

Paano Gumagana ang isang Packet Sniffer?

Upang makuha ang mga file na PCAP kailangan mong gumamit ng isang packet sniffer. Kinukuha ng isang packet sniffer ang mga packet at ipinakita ang mga ito sa paraang madaling maunawaan. Kapag gumagamit ng isang PCAP sniffer ang unang bagay na kailangan mong gawin ay kilalanin kung anong interface ang nais mong i-sniff. Kung ikaw ay nasa isang aparato ng Linux maaari itong maging et0 o wlan0. Maaari kang pumili ng isang interface sa utos ifconfig.

Kapag alam mo kung anong interface ang nais mong mag-sniff pagkatapos ay maaari mong piliin kung anong uri ng trapiko na nais mong subaybayan. Halimbawa, kung nais mo lamang na subaybayan ang mga packet ng TCP / IP pagkatapos maaari kang lumikha ng mga patakaran upang gawin ito. Maraming mga tool ang nag-aalok ng mga filter na nagbibigay-daan sa iyo upang makontrol kung ano ang trapiko na nakolekta mo.

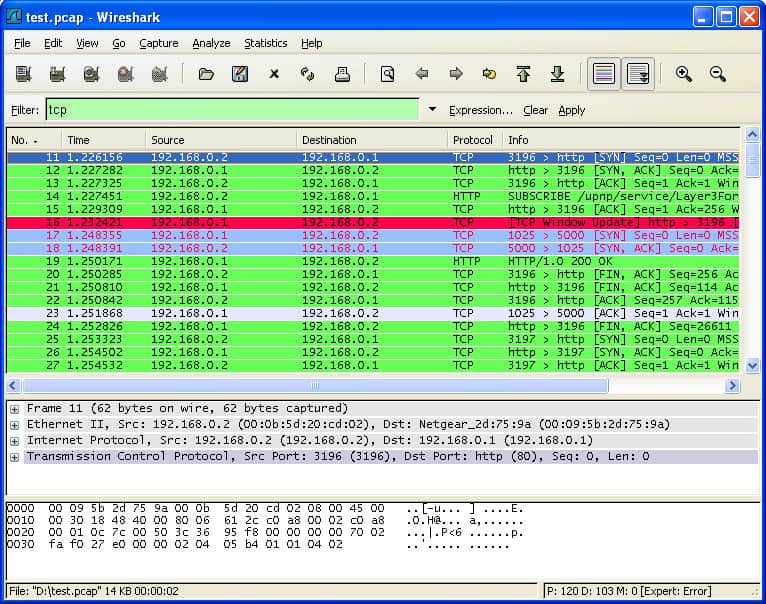

Halimbawa, pinapayagan ka ng Wireshark na i-filter ang uri ng trapiko na nakikita mo gamit ang mga filter ng filter at pagpapakita ng mga filter. Pinapayagan ka ng mga pagkuha ng mga filter na mai-filter kung ano ang trapiko na kinukuha mo at ipinapakita ang mga filter na mai-filter sa kung ano ang trapiko na nakikita mo. Halimbawa, maaari mong i-filter ang mga protocol, daloy, o host.

Kapag nakolekta mo ang na-filter na trapiko maaari kang magsimulang maghanap para sa mga isyu sa pagganap. Para sa higit pang na-target na pagsusuri maaari mo ring i-filter batay sa mga mapagkukunan na mga port at patutunguhan na mga port upang subukan ang mga partikular na elemento ng network. Ang lahat ng mga nakunan na impormasyon ay maaaring magamit upang malutas ang mga isyu sa pagganap ng network.

Mga Bersyon ng PCAP

Tulad ng nabanggit sa itaas, maraming iba’t ibang mga uri ng mga file ng PCAP, kabilang ang:

- Libpcap

- WinPcap

- PCAPng

- Npcap

Ang bawat bersyon ay may sariling mga kaso ng paggamit at iba’t ibang uri ng mga tool sa pagsubaybay sa network ay sumusuporta sa iba’t ibang mga form ng mga file ng PCAP. Halimbawa, ang Libpcap ay isang portable open-source c / C ++ library na idinisenyo para sa mga gumagamit ng Linux at Mac OS. Pinapayagan ng Libpcap ang mga administrador na makunan at mag-filter ng mga packet. Ang mga tool na sniffing ng packet tulad ng tcpdump ay gumagamit ng format na Libpcap.

Para sa mga gumagamit ng Windows, mayroong format na WinPcap. Ang WinPcap ay isa pang portable na packet capture library na idinisenyo para sa mga aparato ng Windows. Maaari ring makuha ang WinpCap at i-filter ang mga packet na nakolekta mula sa network. Mga tool tulad ng Wireshark, Nmap, at Snort gumamit ng WinPCap upang masubaybayan ang mga aparato ngunit ang protocol mismo ay hindi na ipinagpaliban.

Ang Pcapng o .pcap Susunod na Format ng File ng Pagkuha ng Capture ay isang mas advanced na bersyon ng PCAP na default sa Wireshark. Maaaring makunan at mag-imbak ng data ang Pcapng. Ang uri ng data pcapng nangongolekta ay may kasamang pinalawig na katumpakan ng timestamp, mga komento ng gumagamit, at makuha ang mga istatistika upang mabigyan ang karagdagang impormasyon.

Ang mga tool tulad ng Wireshark ay gumagamit ng PCAPng dahil maaari itong magrekord ng mas maraming impormasyon kaysa sa PCAP. Gayunpaman, ang problema sa PCAPng ay hindi ito katugma sa maraming mga tool tulad ng PCAP.

Ang Npcap ay isang portable packet sniffing library para sa Windows na ginawa ng Nmap, isa sa mga kilalang vendor na packet sniffing. Ang library ay mas mabilis at mas ligtas kaysa sa WinpCap. Ang Npcap ay may suporta para sa Windows 10 at loopback packet capture injection upang maaari mong ipadala at sniff loopback packet. Ang Npcap ay sinusuportahan din ng Wireshark.

Mga Bentahe ng Packet Capturing at PCAP

Ang pinakamalaking kalamangan ng pagkuha ng packet ay nagbibigay ng kakayahang makita. Maaari mong gamitin ang data ng packet upang matukoy ang ugat ng mga problema sa network. Maaari mong subaybayan ang mga mapagkukunan ng trapiko at makilala ang data ng paggamit ng mga application at aparato. Binibigyan ka ng data ng PCAP ng impormasyong real-time na kailangan mong hanapin at malutas ang mga isyu sa pagganap upang mapanatili ang gumaganang network pagkatapos ng isang kaganapan sa seguridad.

Halimbawa, maaari mong matukoy kung saan ang isang piraso ng malware ay lumabag sa network sa pamamagitan ng pagsubaybay sa daloy ng malisyosong trapiko at iba pang mga nakakahamak na komunikasyon. Kung walang PCAP at isang tool ng pagkuha ng packet, magiging mas mahirap na subaybayan ang mga packet at pamahalaan ang mga panganib sa seguridad.

Bilang isang simpleng format ng file, ang PCAP ay may kalamangan na maging katugma sa halos anumang packet sniffing program na maaari mong isipin, na may isang hanay ng mga bersyon para sa Windows, Linux, at Mac OS. Maaaring makuha ang pagkuha ng packet sa halos anumang kapaligiran.

Mga Kakulangan sa Pakete ng Packet at PCAP

Bagaman ang pagkuha ng packet ay isang mahalagang pamamaraan sa pagsubaybay na mayroon itong mga limitasyon. Pinapayagan ka ng pagtatasa ng packet na subaybayan ang trapiko sa network ngunit hindi sinusubaybayan ang lahat. Maraming mga cyberattacks na hindi inilunsad sa pamamagitan ng trapiko sa network, kaya kailangan mong magkaroon ng iba pang mga hakbang sa seguridad sa lugar.

Halimbawa, ang ilang mga umaatake ay gumagamit ng mga USB at iba pang mga pag-atake na batay sa hardware. Bilang kinahinatnan, ang pagsusuri ng file ng PCAP ay dapat gumawa ng bahagi ng iyong diskarte sa seguridad sa network ngunit hindi ito dapat lamang ang iyong linya ng pagtatanggol.

Ang isa pang makabuluhang hadlang sa pagkuha ng packet ay ang pag-encrypt. Maraming mga cyber attackers ang gumagamit ng naka-encrypt na komunikasyon upang ilunsad ang mga pag-atake sa mga network. Pinigilan ng pag-encrypt ang iyong packet sniffer na hindi mai-access ang data ng trapiko at makilala ang mga pag-atake. Nangangahulugan ito na ang mga naka-encrypt na pag-atake ay madulas sa ilalim ng radar kung umaasa ka sa PCAP.

Mayroon ding isyu kung saan matatagpuan ang packet sniffer. Kung ang isang packet sniffer ay nakalagay sa gilid ng network pagkatapos ay malimitahan nito ang dami ng kakayahang makita ng isang gumagamit. Halimbawa, maaaring hindi makita ng gumagamit ang pagsisimula ng isang pag-atake ng DDoS o pagsiklab ng malware. Bukod dito, kahit na nangongolekta ka ng data sa gitna ng network mahalaga na tiyakin na nakolekta mo ang buong pag-uusap sa halip na data ng buod.

Bukas na Source Tool ng Pagsusuri ng Pakete: Paano Ginagamit ng Wireshark ang mga File ng PCAP?

Ang Wireshark ay ang pinakapopular na traffic analyzer sa buong mundo. Ginagamit ng Wireshark ang mga file ng pcap upang maitala ang data ng packet na nakuha mula sa isang scan ng network. Ang data ng packet ay naitala sa mga file na may .pcap file na extension at maaaring magamit upang makahanap ng mga problema sa pagganap at cyberattacks sa network.

Sa madaling salita, ang file ng PCAP ay lumilikha ng isang talaan ng data ng network na maaari mong tingnan sa pamamagitan ng Wireshark. Pagkatapos ay masuri mo ang katayuan ng network at makilala kung mayroong anumang mga isyu sa serbisyo na kailangan mong tumugon.

Mahalagang tandaan na ang Wireshark ay hindi lamang ang tool na maaaring magbukas ng mga file ng pcap. Ang iba pang malawak na ginagamit na alternatibo ay kinabibilangan ng tcpdump at WinDump, mga tool sa pagsubaybay sa network na gumagamit din ng PCAP upang kumuha ng isang magnifying glass sa pagganap ng network.

Halimbawa ng Tool ng Pagtatasa ng Pakete ng Pakete

Ang Monitor ng Pagganap ng SolarWinds Network (FREE TRIAL)

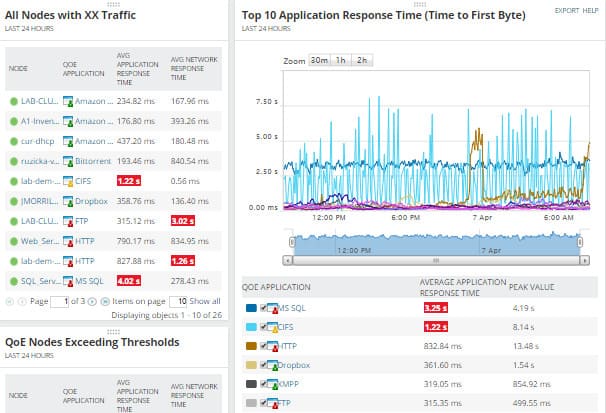

SolarWinds Network Performance Monitor ay isang halimbawa ng tool sa pagsubaybay sa network na maaaring makuha ang data ng PCAP. Maaari mong mai-install ang software sa isang aparato at pagkatapos ay subaybayan ang data ng packet na nakuha mula sa buong network. Ang data ng packet ay magbibigay-daan sa iyo upang masukat ang oras ng pagtugon ng network at mag-diagnose ng mga pag-atake.

Maaaring tingnan ng gumagamit ang data ng packet sa pamamagitan ng Marka ng dashboard ng Karanasan, na kasama ang isang buod ng pagganap ng network. Ang mga graphic na display ay ginagawang mas madaling matukoy ang mga spike sa trapiko o malisyosong trapiko na maaaring magpahiwatig ng isang pag-atake sa cyber.

Ang layout ng programa ay nagbibigay-daan sa gumagamit upang makilala ang mga application sa pamamagitan ng dami ng trapiko na kanilang pinoproseso. Mga salik tulad ng Average na Oras ng Pagtugon sa Network, Average na Oras ng Resulta ng Application, Kabuuang Dami ng Data, at Kabuuan # ng Mga Transaksyon tulungan ang gumagamit na patuloy na mapabilis sa mga pagbabago sa network habang nabubuhay sila. Mayroon ding 30-araw na libreng pagsubok na magagamit para sa pag-download.

SolarWinds Network Performance MonitorDownload ang 30-araw na LIBRENG Pagsubok

Pagtatasa ng File ng PCAP: Pag-atake ng Pag-atake sa Trapiko sa Network

Ang packet sniffing ay isang kinakailangan para sa anumang samahan na mayroong isang network. Ang mga file ng PCAP ay isa sa mga mapagkukunan na maaaring magamit ng mga administrador ng network upang kumuha ng mikroskopyo sa pagganap at matuklasan ang mga pag-atake. Ang pagkuha ng mga packet ay hindi lamang makakatulong upang makarating sa ilalim ng ugat na sanhi ng mga pag-atake ngunit makakatulong din sa pag-troubleshoot ng tamad na pagganap.

Buksan ang mapagkukunan ng pagkuha ng mga tool tulad ng Wireshark at tcpdump bigyan ang mga tagapangasiwa ng network ng mga tool upang matanggap ang mahinang pagganap ng network nang hindi gumagastos ng isang kapalaran. Mayroon ding isang hanay ng mga tool sa pagmamay-ari para sa mga kumpanya na nais ng isang mas advanced na karanasan sa pagtatasa ng packet.

Sa pamamagitan ng lakas ng mga file ng PCAP, maaaring mag-log in ang isang gumagamit sa isang packet sniffer na mangolekta ng data ng trapiko at makita kung saan natupok ang mga mapagkukunan ng network. Ang paggamit ng tamang mga filter ay gagawing mas madali upang maalis ang puting ingay at mag-hone sa pinakamahalagang data.