Що таке ботнет і як уникнути того, щоб бути його частиною

Ботнет – це група комп’ютерів, якими керує хакер. Метод управління поєднує дві ключові переваги для хакера. По-перше, це посилює шкоду, яку вони можуть заподіяти, по-друге, атаки не походять із власного комп’ютера, що робить їх майже неможливими відстежити.

Якщо ваш комп’ютер заражений зловмисним програмним забезпеченням, це не тільки зробить вас жертвою кіберзлочинності, але й мимоволі, співучасником. У цій статті ви дізнаєтесь, як створюються ботнети, що вони роблять, і як ви можете запобігти контролю хакером за комп’ютером..

Що роблять ботнети?

Ботнети можна використовувати для будь-якого типу хакерської атаки. Однак вони в основному використовуються в тих стратегіях атаки, які потребують обсягу трафіку. Ботнет може містити від 100 000 до півночі від 5 мільйонів комп’ютерів-зомбі.

Три основні цілі ботнетів – це шахрайство з натисканням, розповсюдження спаму та електронна пошта DDoS.

Натисніть шахрайство

Одна модель ціноутворення електронної комерції стягує з рекламодавців невелику суму кожного разу, коли хтось натискає на їх рекламу на веб-сторінці. Деякі інтернет-публікації стягують плату за показ сторінки, тобто кількість завантажень сторінки, що містить рекламу, у браузер.

Ці два способи оплати за показ реклами в Інтернеті можуть бути зловживали. Навіть якщо сторонні системи відстеження можуть перевірити повідомлення про кількість кліків або показів, немає негайного способу оцінити якість цих контактів. Отже, неможливо сказати, чи веб-серфер натиснув на посилання, оскільки вона справді зацікавлена в тому, щоб дізнатися більше, чи її обдурили. Так само неможливо сказати, чи справді цей клік був зроблений мишею, чи породжений програмою.

Походження кожного відвідувача можна перевірити, оскільки кожен комп’ютер, підключений до Інтернету, має унікальну адресу, і дії, які виконуються на сайті з цих адрес, можна реєструвати.

Отже, у заяві про діяльність буде вказано різну адресу джерела для кожної події. Однак, під час шахрайства в кліках, ці сотні тисяч відвідувачів сторінки були фактично комп’ютерами-зомбі в ботнеті, якими керував хакер, а зовсім не справжніми споживачами..

Спам-повідомлення

Чи отримували ви коли-небудь відповіді від друзів на запитання, чому ви надіслали електронний лист із рекомендацією попередньо затвердженої кредитної картки або таблетки для посилення сексуальної доблесті? Звичайно, ви не надсилали ці електронні листи – хакер потрапив у ваш обліковий запис і надіслав електронною поштою спам усім людям у вашому списку контактів.

Бонетні мережі використовуються для збору облікових даних для входу через фішинг-листи. Ці електронні листи виглядають так, як вони надходять від вашого постачальника веб-пошти, і вони повідомляють, що ви повинні перейти за посиланням та ввійти знову. Це посилання перенесе вас до копії сторінки для входу, яка належить хакеру. Коли ви входите, ви даєте хакеру свої облікові дані, щоб увійти до свого облікового запису електронної пошти.

Підроблений запит на вхід називається “фішинг”, і він також використовувався для спроб навести людей на передачу даних про вхід для широкого спектру онлайн-сервісів, включаючи eBay, PayPal, Amazon та Інтернет-банкінг.

У наш час цими умоглядними електронними листами керують через ботнети. Злом облікових записів електронної пошти для доставки спаму також здійснюється через ботнети. У фішинг-кампанії ботнет забезпечує анонімність хакера. Однак при доставці спаму, привабливість ботнету є більшою за обсягом. Ідентифікатор відправника завжди можна простежити, встановивши, хто рекламодавець заплатив за доставку реклами електронною поштою.

DDoS-атаки

«Розподілений відмова в обслуговуванні» або DDoS-атака є найпоширенішим використанням ботнетів. Коли ви отримуєте доступ до веб-сторінки, ваш браузер надсилає запит на хост-сервер сайту. Браузер буде чекати лише так довго. Якщо відповідь не буде отримана протягом декількох секунд, браузер надішле вам одне із ряду повідомлень про помилки, щоб повідомити про те, що запит вичерпано або сторінка недоступна.

У більшості випадків ці повідомлення про помилки не належним чином пояснюють ситуацію. Насправді, хост тієї веб-сторінки, яку ви хотіли, може потрапити під DDoS-атаку.

Хости веб-сайтів можуть відповідати відразу на стільки запитів. Сайти, які очікують багато трафіку, ставлять балансири навантажень перед своїми серверами. Ці пристрої розподіляють трафік рівномірно по масиву серверів. Однак якщо попит на сторінки, що містять хост, перевищує можливості системи відповідати, запити, що надходять, ставлять у чергу або просто ігнорують, якщо немає системи черг на місці.

Велика кількість запитів, які можуть бути надіслані одночасно через ботнет, переповнює навіть найбільші масиви сервера хостів та системи черги. Справжні запити підштовхуються до задньої частини черги, що ваш веб-переглядач відмовляється чекати відповіді та повідомляє, що сторінка недоступна.

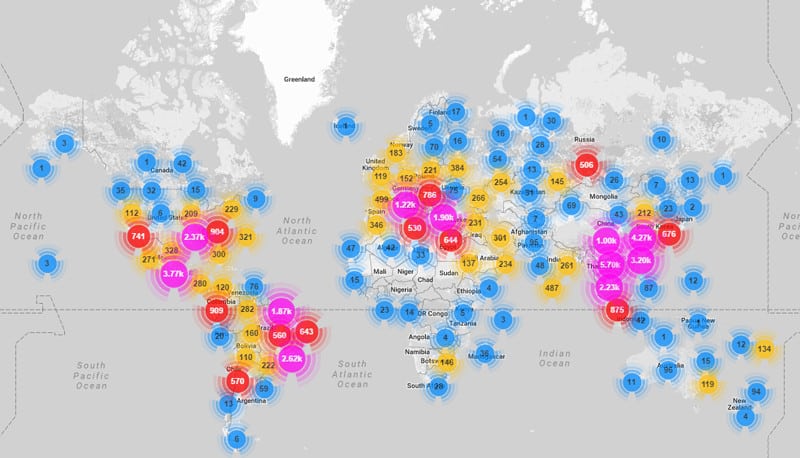

DDoS-атаки стали настільки масштабними, що приваблюють міжнародні заголовки. Атака 2016 року на систему Інтернет-адресації заблокувала Amazon, Twitter та Netflix. Цю атаку зробив ботнет Мірай. Російський уряд часто використовує атаки DDoS для дестабілізації демократій у своїх колишніх державах-супутниках. У 2016 році на веб-сайт Болгарської виборчої комісії за один день надійшло 530 мільйонів запитів на сторінку, незважаючи на те, що все населення країни становить лише 7,2 мільйона.

Сервери Sony були заблоковані через атаку DDoS у 2014 році, яка заблокувала онлайн-геймерів. За даними компанії кібербезпеки Akamai, сектор онлайн-ігор та азартних ігор є найбільшою ціллю DDoS-атак. Багато серверів ігор постійно атакуються, а DDoS-атаки на окремих гравців стають все більш поширеними.

Ботнет-індустрія

Власник ботнету називається ботмайстром або бот-гердером.

Ботмайстер – не єдина людина, яка може використовувати ботнет. Деякі ботмейстери ніколи фактично не запускають власні атаки. Натомість, деякі ботнети просто призначені для прокату послуг. Навіть хакери, які мають порядок денний для своїх ботнетів, також орендують свої вільні години як інфраструктуру кіберзлочинності. Багато ботнетних атак платять і розпочинають люди, які навіть не запускають ботнет.

Тривалість атаки

Виникнення та еволюція ботнет-індустрії може пояснити зміни характеристик атак. Дослідження Akamai висвітлює деякі цікаві деталі. Хоча обсяг трафіку атак постійно збільшується, середня тривалість атаки, здається, зменшується. Ймовірно, це пов’язано з новим ринком для галузі: напади на людей, а не на корпорації.

Спочатку послуги з оренди ботнету були доступні за 24 години. Однак прямий для публічного підхід створив наявність атак, які тривають лише одну годину, 20 хвилин, а то й п’ять хвилин.

Короткі спалахи атак – це саме те, що потрібно геймерам та гравцям у покер, щоб вибити ключового суперника та виграти гру. Ці послуги DDoS для прокату стають широко доступними на відомих платформах продажів. Ця нова розробка в галузі може також пояснити відкриття Akamai, що більшість атак спрямовані на онлайн-ігри та окремих геймерів.

Зараз коротку атаку можна придбати за 5 доларів, що приносить ціну оренди нападу в межах бюджету мстивих підлітків.

Типи Botnet

Ботнети – не єдиний метод, який хакери можуть використовувати для запуску атаки. Хмарні сервіси зберігання також є корисними джерелами клонів для атаки та потрапляння на DNS, час або поштовий сервер із підробленими адресами джерела можуть збільшити обсяг трафіку, спрямований на цільовий комп’ютер, у 20.

Хмарні та рефлекторні атаки є складнішими і, швидше за все, використовуватимуться в рамках окремих атак, а не в службі прокату. Ботнетам потрібен час, щоб зібрати, і як тільки ці зомбі-комп’ютери були заражені, хакер має ще багато чого, крім видачі команд атаки.

Це означає, що витрати на підтримку ботнету є незначними, і ботовик навряд чи піде від нього, поки є зайві гроші, які потрібно вичавити з їх системи. Ось чому вартість атаки DDoS за найм постійно падає. Короткі дешеві атаки роблять DDoS доступним для споживчого ринку та допомагають хакерам знайти нові джерела доходу у все більш переповненому пулі постачальників.

Троянці та зомбі

Ви, напевно, знаєте, що таке комп’ютерний вірус. Це зловмисне програмне забезпечення, яке потрапляє на ваш комп’ютер через Інтернет або на інфіковану USB-накопичувач або DVD. Брандмауери блокують вхідні запити на з’єднання. Це був оригінальний спосіб, коли віруси прокрадаються на ваш комп’ютер через Інтернет. Однак брандмауери не блокують вхідні повідомлення, якщо вони відповідають на вихідний запит.

Хакери розробили троянців, щоб вони могли відкрити з’єднання з-за брандмауера та пустити будь-яку іншу програму на комп’ютер. Усі основні виробники програмного забезпечення випускають оновлення для своїх додатків. Їх програми періодично проводять реєстрацію на своїх домашніх серверах і шукають інструкції. Якщо доступне оновлення, ця програма буде завантажена на ваш комп’ютер. Троянці використовують ті ж методи роботи. Після того, як хакер має на своєму комп’ютері троянець, він може розмістити на своєму сервері більше зловмисного програмного забезпечення, яке троянин завантажить та встановить автоматично.

Початковому троянцю потрібно лише дуже невелику програму. Його завдання – просто ініціювати завантаження. Більш масштабні, складніші та згубні програми з’являються пізніше. Одна з цих новіших програм може зробити ваш комп’ютер “зомбі”. Зомбі-комп’ютери є членами ботнету. Отже, ботнет – це група комп’ютерів-зомбі.

Зомбі йде на один етап далі, ніж троянець. Він не тільки шпигує за вашою діяльністю та надсилає ваші приватні дані своєму контролеру, але й запускає атаки на інші комп’ютери за командою. По суті, ваш комп’ютер стає ретрансляційною станцією для атаки. Сіль цієї стратегії полягає в тому, що якщо хтось коли-небудь простежить джерело нападу, ви будете звинувачені, а не хакер.

Виявлення зомбі

Важко визначити, чи ваш комп’ютер був включений в ботнет. Хоча атака генерує дуже великі обсяги трафіку, внесок кожного зомбі не дуже оподатковує. У кожній атаці окремому зомбі може бути призначено лише одне повідомлення. Саме узгоджена кількість фальшивих повідомлень запитів із сотень тисяч джерел робить атаки DDoS настільки ефективними, тому ви можете не помітити жодних порушень продуктивності на своєму комп’ютері.

Ще одним фактором, який ускладнює участь вашого комп’ютера в ботнеті, важко виявити невідомість імен процесів, використовуваних вашим комп’ютером. Ви можете переглянути активні процеси у своєму диспетчері завдань, але знайти лише неспецифічні назви завдань, такі як “Хост обслуговування” або “Система”. Частота, з якою легальне програмне забезпечення шукає оновлення, завантаження та встановлення, також може спричиняти великі обсяги активності на вашому комп’ютері, коли воно не працює..

На щастя, кілька сервісів допоможуть визначити активність ботнету на вашому комп’ютері. До цих трьох онлайн-сервісів виявлення ботнету вільний доступ:

IP сканер Simda Botnet Касперського

Цей сайт швидко перевіряє наявність заражених IP-адрес Касперського. Антивірусна компанія сканує Інтернет на трафік ботнету і записує адреси тих комп’ютерів, які виявили участь у DDoS-атаках. Отже, як тільки ви підключитесь до сторінки, ви зможете побачити, чи брав ваш комп’ютер участь в атаці. Якщо вас немає в списку, ви можете бути впевнені, що ваш комп’ютер не є частиною ботнету.

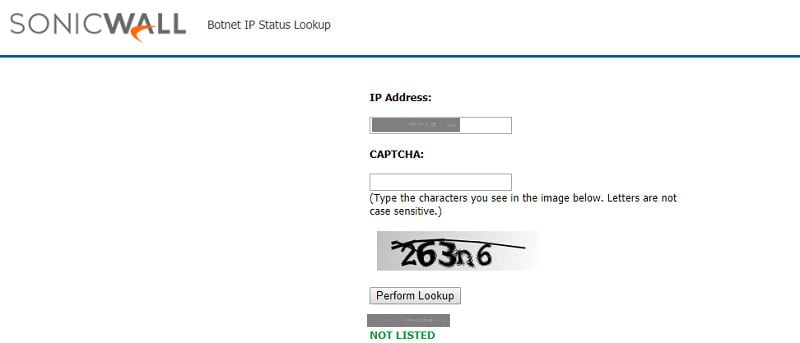

Пошук IP-адрес Botnet від Sonicwall

Утиліта Sonicwall працює за тією ж логікою, що і шашка Касперського, шукаючи адреси у списку зомбі. Однак у цьому засобі є одна невелика різниця: він автоматично не визначає вашу IP-адресу. Ви можете знайти свою власну IP-адресу просто за допомогою Googling: “Який мій IP?” Однак ви також отримаєте можливість перевірити статус адрес, крім вашої.

RUBotted

Це виявлення ботнетів є продуктом авторитетної компанії з кібербезпеки Trend Micro. Що цікаво, ви не можете отримати автономну утиліту виявлення на власному веб-сайті компанії, але ви можете отримати її від Cnet. Trend Micro інтегрував функціональність системи виявлення RUBotted у свій інструмент для видалення безкоштовного програмного забезпечення ботнету, який називається HouseCall (див. Нижче). Цей інструмент запускається при запуску системи та продовжує працювати як фоновий процес, щоб попереджати про потенційну зомбіфікацію ботнету.

Видалення програми Botnet

Очищення та дотримання цього способу – це процес у три етапи. Потрібно виявити, чи ваш комп’ютер вже є частиною ботнету, видалити керуючу програму, а потім встановити блокатори, які не дозволяють зловмисному програмному забезпеченню вимкнутись із вашого пристрою. Деякі утиліти будуть виконувати всі ці функції.

HouseCall

Це програма очищення Trend Micro, яка спочатку віддячила RUBotted. Однак тепер утиліта включає методи виявлення, це означає, що якщо ви встановите HouseCall, вам також не знадобиться RUBotted. Цей безкоштовний сервіс також клобує віруси, хробаки, трояни та інші форми шкідливих програм.

Нортон Power Eraser

Це безкоштовний інструмент Norton від торгової марки Symantec. Цей очищувач виходить за рамки звичайних процедур вашого типового інструменту для видалення зловмисних програм. Вам потрібно буде перезавантажити під час операції з очищення. Компанія визнає, що ця утиліта є трохи надмірною, іноді ідентифікуючи законні програми як зловмисне програмне забезпечення. Однак краще бути в безпеці, ніж шкодувати.

Швидкий засіб для видалення зомбі

Цей безкоштовний очисник ботнет був розроблений на замовлення Міністерства електроніки та інформаційних технологій Індії. Це лише один приклад того, як уряди країн, що розвиваються, та країн, що розвиваються, заохочують технологічні підприємства розробляти програмне забезпечення, що блокує ботнет, та поширювати його безкоштовно.

Захист від зомбі

На щастя, більшість компаній, що працюють з операційною системою та браузерами, знають про зловмисне програмне забезпечення ботнету, і вони постійно вимикають недоліки в безпеці, щоб ускладнити всі види зловмисного програмного забезпечення на комп’ютер і створити хаос. Отже, перша стратегія, яку вам потрібно розгорнути, щоб захистити комп’ютер або мобільний пристрій від зараження, це переконатися, що ви завжди оновлюєтесь до останніх версій програмного забезпечення.

Більшість оновлень програмного забезпечення безкоштовні, тому варто дозволити відомим додаткам автоматично оновлюватись. Однак основні нові версії цих систем іноді випускаються як окремі продукти, а це означає, що вам доведеться купувати її знову.

Що ще гірше, деякі старіші версії програмного забезпечення стають «депропорційними», і старші комп’ютери можуть не працювати з останньою версією операційної системи. У цих випадках краще просто придбати новий комп’ютер.

Окрім того, щоб ваш комп’ютер та програмне забезпечення були в курсі оновлень, ось деякі інші стратегії розгортання.

Захистіть свій wifi

Підроблені точки доступу до Wi-Fi та відкриті точки доступу можуть дати хакерам доступ до вашого мобільного пристрою чи ноутбука

Це дозволить їм завантажувати ботнет та троянські програми. Якщо ви хочете зайти в кафе чи бар, у якому є безкоштовний wifi, будьте уважні, до якої мережі ви підключитесь. Їх може бути більше одного. Будь-який пристрій з бездротовою мережевою карткою може створити точку доступу до wifi. Це включає в себе інші комп’ютери та телефони, а не лише маршрутизатори.

Ви можете помітити, що при відкритті списку доступних мереж перераховано кілька пристроїв

Зазвичай вони мають імена, які дають вам уявлення про те, чи є точковими точками, створеними сусідніми телефонами чи ноутбуками. Однак кожен може легко змінити назву мережі (SSID), щоб вона виглядала так, ніби це офіційна послуга, що надається приміщеннями.

Надавши підробленій точковій точці схоже ім’я для бізнесу (наприклад, “Starbucks Wifi”) та використовуючи той самий пароль, що і офіційний гарячий пункт, хакер може наштовхнути вас на з’єднання.

Початкова фаза з’єднання передбачає обмін ключами безпеки, які захистять передачу даних між вами та гарячою точкою від снайперів. Однак точка доступу керує цим процесом, тому, якщо хакер призначить ключ, який ваш пристрій використовуватиме для сеансу, він може перехопити та прочитати всі дані, надіслані та отримані через мережу. Це дає можливість впровадити зловмисне програмне забезпечення, яке може включати програмне забезпечення ботнету.

Відкриті точки доступу не потребують введення пароля

Ваш ноутбук або мобільний пристрій продовжуватиме пошук сигналів Wi-Fi навіть у режимі сну. Він завжди намагатиметься підключитися, коли тільки може.

Щоб запобігти цьому сценарію, вимкніть Wi-Fi на своєму мобільному пристрої чи ноутбуці, перш ніж виходити з дому. Увімкніть його знову, коли доїдете до пункту призначення та отримаєте доступ до надійної точки доступу.

Встановіть VPN з автоматичним захистом Wi-Fi.

Програмне забезпечення створює зашифрований тунель, який може розшифрувати лише клієнтська програма на вашому пристрої та його домашній сервер. Це означає, що навіть якщо ви закінчите зв’язок через хакерську точку, жоден ботнет чи троянська програма не можуть вторгнутись у ваш комп’ютер, телефон чи планшет.

Мобільні пристрої – це актуальна прихильність серед хакерів, які шукають зомбі ботнету. Наприкінці 2023 року вірус WireX за кілька тижнів зробив зомбі ботнету 150 000 пристроїв Android.

Увімкніть брандмауер та антивірус

Встановіть брандмауер, отримайте антивірусну програму і продовжуйте їх включати

Хоча безкоштовний антивірус зазвичай не є корисним, виробник вашої операційної системи, швидше за все, має інтегрований брандмауер та антивірусні варіанти, які нічого не коштують використовувати.

Часом вас може розчарувати брандмауер, що блокує доступ до певних утиліт і не дозволяє завантажувати круте безкоштовне програмне забезпечення. Однак зверніть увагу на ці рекомендації, оскільки вони спрямовані на те, щоб ваш комп’ютер не мав троянців та програм управління зомбі.

Отримайте захист від DDoS

VPN надають конфіденційність в Інтернеті

Деякі постачальники VPN розширили свої послуги, щоб додати захист від DDoS. NordVPN, ExpressVPN, VyprVPN, PureVPN і TorGuard – лише деякі компанії, здатні поглинати дуже великі обсяги DDoS-атак.

Ця послуга була б ідеальною для геймерів та азартних гравців, які часто стають здобиччю до атак у вирішальні моменти гри. У цьому випадку вас представляє інтернет-адреса, надана компанією VPN. Весь трафік, спрямований на вас, спрямовується спочатку на сервер VPN, який має можливість поглинати зайві запити. Справжні запити передаються вам зашифрованим тунелем.

Рішення VPN також є хорошим варіантом для малого бізнесу, який працює з власними веб-серверами

У цьому випадку вам потрібно буде придбати спеціальну службу IP-адреси у VPN. Ця IP-адреса реєструється як хост вашого веб-сайту. Вам потрібно підтримувати постійне з’єднання з сервером VPN, якому призначена ваша IP-адреса.

Коли DDoS-атаки на ваш веб-сайт трапляються, вони спочатку проходять через VPN-сервер, який фільтрує підроблені запити, передаючи справжні запити веб-сторінок на ваш сервер за зашифрованим тунелем.

Захист шифрування між вами та сервером VPN є важливою частиною захисту DDoS. Ви не хочете, щоб хакери відкривали вашу справжню IP-адресу, оскільки тоді вони могли обійти VPN-сервер і атакувати ваш хост-сервер безпосередньо.

Більш складні рішення для більшого бізнесу пропонують Cloudflare, Akamai та Incapsula

Ці компанії також використовують VPN-з’єднання між своїми серверами та клієнтами. Знову ж таки, як і у випадку захисту VPN DDoS, для клієнта отримується друга IP-адреса, яка вказує на захисний сервер.

Cloudflare примітний своїми сторінками-викликами. Коли ви побачите попередній екран на веб-сайті, який очікує, що ви заявите “Я не робот”, це Cloudflare в дії.

Існує багато різних типів DDoS-атак, і коли обсяг трафіку зростає до небезпечних рівнів на IP-адресу, захищену однією з цих служб пом’якшення DDoS, компанії починають перенаправляти весь трафік на “скрубер”. Ці сервери вивчають вхідні запити на характеристики діяльності ботнету і скидають будь-які підозрілі запити, передаючи клієнту справжній трафік.

Завантажуйте торренти з обережністю

Будьте дуже уважні до того, що завантажуєте

Торрентери зазвичай не розгортають необхідного скептицизму і завантажують що завгодно. Будьте особливо обережні щодо торент-сайтів, які вимагають встановити утиліту для завантаження, перш ніж вона дозволить вам отримати доступ до файлів.

Ніколи не завантажуйте файли, які не мають розпізнаваних розширень файлів

Виконані програми не закінчуються лише “.exe”.

Уникайте стислих файлів, яким потрібен певний розпаковувач, щоб отримати доступ

Навіть стандартні ZIP-файли, до яких ваша операційна система вже знає, як отримати доступ, можуть приховувати програми. Якщо ви заглянете в завантажений zip-файл і побачите розширення, які ви не впізнаєте, видаліть увесь поштовий файл і шукайте інше джерело.

Будьте уважні до встановлення програм

Навчіться дивитись подарунковій коні в рот

Це особливо актуальна порада, що стосується програмного забезпечення, оскільки троянці були названі по трюку, застосованому в Стародавній Греції. Обложене місто одного ранку виявило чудову і величезну дерев’яну статую коня біля їхніх воріт і взяла її всередину, щоб помилуватися нею. Вночі ворожі солдати, заховані всередині споруди, вислизнули та вбили всіх жителів міста на своїх ліжках. Це був троянський кінь, і троянське зловмисне програмне забезпечення копіювало його успіх.

Можливо, ви побачите корисну утиліту, яка доступна безкоштовно. Ви завантажуєте файл, відкриваєте інсталятор, а потім натискаєте майстра встановлення, доки програма не буде готова до використання. Додаток може бути справді корисним інструментом, і він може працювати дуже добре. Однак процес автоматичної установки також міг би перенести троян на ваш комп’ютер, який запрошує в ботнет-програми без вашого відома.

Деякі справжні виробники програмного забезпечення також використовують цей метод, щоб отримати дратівливі панелі інструментів на комп’ютер, змінити налаштування для показу реклами у вашому браузері та змінити пошукову систему за замовчуванням..

Ці майстри встановлення часто запитують вас, чи бажаєте ви внести ці зміни чи встановити додаткове програмне забезпечення. Багато людей просто натискають ці екрани встановлення, і тому насправді погоджуються встановити дотепні додатки, шпигунські програми та зловмисне програмне забезпечення.

Переконайтеся, що ви встановлюєте програми лише з веб-сайту виробників програмного забезпечення

Перед установкою перегляньте огляди програми, щоб переконатися, що це не афера чи троян, перш ніж натиснути кнопку завантаження.

Завантаження електронної книги може містити заражені PDF-файли

Ви можете завітати на сайт з великою кількістю інформації та побачити пропозицію безкоштовної електронної книги, яка дозволить вам читати складну тему в режимі офлайн на щоденному маршруті. Це звичайний маркетинговий інструмент і розроблений як стимул для надання ваших контактних даних. Однак будьте уважні щодо завантаження PDF-файлів.

Структура PDF може приховувати програми

Це особливо ризиковано, якщо ваша система налаштована на відкриття PDF-файлів у вашому браузері. Закрийте цю опцію для початківців. Також переконайтеся, що ви відключили JavaScript у переглядачі PDF.

Перш ніж завантажити електронну книгу, переконайтесь, що вам не потрібно завантажувати спеціальну програму для читання

Будьте підозрілі до файлів, які потребують нестандартних читачів з того самого сайту, щоб відкрити їх. Уникайте заархівованих файлів, для яких потрібна власна утиліта декомпресії.

Перевірте в Інтернеті інформацію про веб-сайт, з якого надходить PDF-файл, і подивіться, чи не повідомляв хтось про інші після завантаження файлу.

Вкладення електронної пошти можуть містити шкідливе програмне забезпечення

Не завантажуйте файли, додані до спекулятивних електронних листів, які надходять від людей, яких ви не знаєте

Якщо друг або колега надсилає вам незвичайний файл, спочатку поговоріть із цією людиною, перш ніж завантажити та відкрити його. Електронний лист, що містить вкладення, може насправді не надісланий цією особою. Це може бути продукт ботнету, який потрапив до облікового запису електронної пошти вашого друга і надіслав електронне повідомлення під своїм ім’ям.

Фішингові афери – не єдиний спосіб, коли хакери можуть отримати вашу інформацію про вхід для вашого облікового запису електронної пошти та інших онлайн-служб

Секретна програма під назвою “кейлоггер” може записувати все, що ви вводите, та відправляти ваше ім’я користувача та пароль у базу даних хакера без вашого відома. Кейлоггери можуть бути встановлені троянськими програмами, що маскуються як вкладення електронної пошти.

Атака речей

Практично будь-який споживчий продукт із написом «розумний» перед його найменуванням має в собі комп’ютерний чіп і може підключатися до Інтернету. Розумне обладнання може спілкуватися з виробничою компанією для оновлень програмного забезпечення та моніторингу продуктивності. Ці продукти, що активуються Інтернетом, включають телевізори, холодильники, електролічильники, камери безпеки і навіть автомобілі.

Обладнання Plug ‘n Play включає принтери, маршрутизатори, ігрові приставки, приставки, годинник, іграшки, дрони та кухонне обладнання. Ці пристрої виконують процедури виявлення мережі при першому включенні. Вони виявлять сумісне обладнання поблизу та налаштують себе належним чином.

Будь-який продукт, який можна оновлювати через Інтернет або спілкуватися з іншими пристроями у вашому домі через ваш wifi-роутер, є частиною того, що називається “Інтернет речей”. IoT-пристрої можуть бути зламані.

Ботнет Mirai, який напав на Sony в 2016 році, не складався з зомбі-комп’ютерів, він складався з розумних пристроїв – зокрема, камер безпеки та відеореєстраторів. Аналіз інкапсули одного нападу Міраї показав, що брало участь менше 50 000 пристроїв, і все ж цей ботнет та його імітатори можуть завдати глобальної шкоди Інтернету.

Недбалі процедури, реалізовані творцями цих продуктів, зробили можливим хакерський доступ. Часто виробники використовують одне і те ж ім’я та пароль облікового запису для цих пристроїв, щоб полегшити доступ до їх обслуговування. Як тільки хакери виявлять пароль для однієї частини обладнання, до кожної копії цієї моделі можна отримати доступ у всьому світі, створивши дуже великий і легко керований ботнет.

Маршрутизатори Wifi постачаються зі стандартним обліковим записом адміністратора, який покупці рідко змінюють. Ви можете захистити свій маршрутизатор від викрадення хакерами, перейшовши до розділу облікового запису користувача на маршрутизаторі та змінивши пароль. Якщо маршрутизатор не є свіжим з коробки, він вже може бути заражений шкідливим програмним забезпеченням. Відновіть його до заводських налаштувань, щоб стерти всі зміни програмного забезпечення перед тим, як змінити пароль адміністратора та підключити пристрої.

Прошивку на смарт-пристроях захистити набагато складніше, оскільки вона часто недоступна і не має консолі адміністратора. Виробники не завжди хочуть, щоб ви міняли облікові дані доступу до цих гаджетів, оскільки вони не мають процедур в рамках своїх контактних процедур обслуговування для обліку конфіденційності, ініційованої користувачем. У цих випадках ви повинні покластись на те, що виробник буде досить розумним, щоб створити облікові дані доступу, які неможливо зламати. Якщо у вас немає впевненості, що ваша потенційна покупка може бути імунізована, перегляньте інші моделі. Виробники ухиляються від продукції або планують, або виходять з бізнесу.

Якщо все інше не вдається, спробуйте IoT-версію програми Trend Micro для його утиліти проти зловмисного програмного забезпечення HouseCall. Це безкоштовно, тому ви не витрачаєте гроші. Царство IoT є новим для кібербезпеки. Слід очікувати, що з часом буде створено більше утиліт проти бот-мереж, який допоможе захистити домашню техніку та пристосування з підтримкою відкриття..

Криптовалютні ботнети

Криптовалюти на сьогодні є гарячою темою інвестицій. На початок 2023 року існувало 1,384 різних криптовалют. Ви можете придбати криптовалюту, але акуратний спосіб заробити гроші з системи – це шахта. Криптовалюти покладаються на формулу, що називається “блокчейн”. Цей алгоритм дозволяє розширити віртуальну грошову масу, а машини для видобутку валюти виконують це завдання.

Ви можете заробляти валюту на видобутку грошей, але комп’ютери, які вам потрібні для їх створення, коштують багато, щоб придбати, і вони спалюють багато електроенергії. Минуло багато часу, щоб ваші інвестиції почали окуплятися.

Пастухи Botnet мають краще рішення, яке значно скорочує термін окупності обладнання для видобутку криптовалют – вони використовують ресурси інших людей замість того, щоб купувати власні.

Не всі криптовалюти можна видобувати через ботнет. Однак цифрова валюта Monero ідеально підходить для діяльності ботнету. У січні 2023 року було виявлено, що Смомінуру поневолили 526 000 зомбі-комп’ютерів і використали їх обробну потужність для створення Monero на суму 3,6 мільйонів доларів.

Зазвичай власники зомбі-ботнетів відчувають незначні порушення. Однак важка обробка, необхідна для видобутку криптовалют, була б помітною. Smominru – це лише остання в ряді ботнетів видобутку криптовалют. Зважаючи на те, що вартість запуску гірничих комп’ютерів досягла того, що рентабельність переслідування знижується, можна очікувати, що ця афера стане набагато більшою хакерською діяльністю.

Висновок

Хороша новина, що з’являється з хакерського світу, – це те, що зомбі-комп’ютери стають справою минулого. Погана новина полягає в тому, що мобільні пристрої в даний час є великими цілями, і ваші побутові прилади тепер швидше потраплять в поробку в ботнет.

Захист усіх ваших пристроїв з підтримкою Інтернету є важливим. Хоча вам може бути цікавіше захистити себе від нападу, а не вилучати обладнання з ботнету, обидві ці дії є двома аспектами однієї проблеми. Якби всі в світі зробили свої комп’ютери, розумну електроніку та мобільні пристрої менш вразливими для дистанційного керування, ви мали б меншу ймовірність нападу.

Простота, з якою можна зібрати ботнети, створює надмірно забезпечений ринок, що змушує хакерів вивчати нові маркетингові стратегії та знижувати ціни. Це призводить до того, що DDoS-атаки стають доступнішими, а отже, і більш поширеними. Якщо придбання зомбі стає важче, а дохід, отриманий ботнетами, зменшується до того, коли хакерські зусилля недостатньо винагороджуються, то DDoS-атаки ставатимуть рідше.

Якщо ви хочете підтримувати відкритий доступ до своїх улюблених веб-сайтів і не захищатись від завантаження з онлайн-ігри в критичний момент, вам потрібно вжити заходів, щоб стати частиною рішення. Хто знає, наступного разу, коли ви втратите доступ до Інтернету, цілком може статися, що на вас просто напав власний холодильник.

Зображення: Клавіатура DDoS від Arielinson, ліцензована під CC BY-SA 4.0