Các chương trình loại bỏ, phát hiện và quét rootkit miễn phí tốt nhất

Phần mềm độc hại rootkit là gì?

Rootkit là một phần mềm độc hại đặc biệt khó chịu, không hoạt động giống như virus điển hình của bạn. Rootkit tự chèn vào trung tâm của hệ điều hành; thường ở hoặc dưới mức nhân. Điều này làm cho chúng cực kỳ khó phát hiện và đôi khi không thể gỡ bỏ. Các chương trình chống vi-rút cụ thể chuyên phát hiện và loại bỏ rootkit. Dưới đây chúng tôi liệt kê năm chương trình chống rootkit tốt nhất.

Một số nền tảng về lý do tại sao rootkit rất xấu

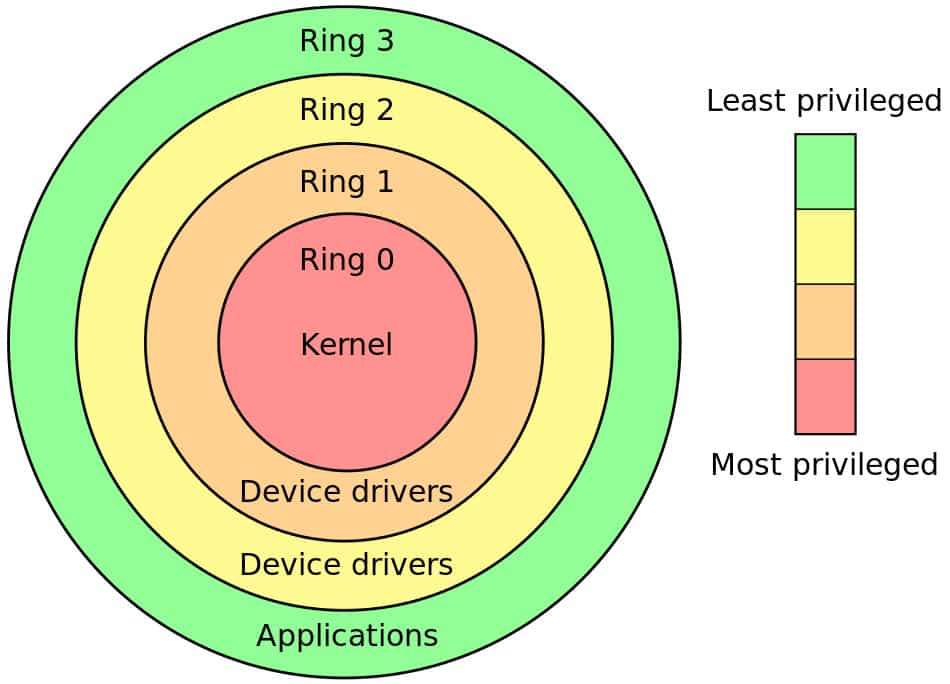

Trong một ngày bạn có thể sử dụng nhiều chương trình khác nhau trên máy tính của mình. Các lớp chương trình khác nhau cần các quyền khác nhau để thực hiện công việc của họ. Trái tim của hệ điều hành, hạt nhân, cần phải có quyền kiểm soát tuyệt đối đối với mọi phần cứng và phần mềm trong máy tính để thực hiện công việc của mình. Mặt khác, các ứng dụng mà con người chúng ta tương tác trực tiếp, như bộ xử lý văn bản và trình duyệt web, cần kiểm soát tương đối ít để thực hiện công việc của họ. Về mặt khái niệm, các mức điều khiển khác nhau này được minh họa trong mô hình vòng bảo vệ với hạt nhân toàn năng có Ring Zero và các ứng dụng của con người ở các vòng ngoài. Rootkit thường tự cài đặt vào Ring Zero và do đó thừa hưởng mức truy cập cao nhất có thể.

Rootkit được đặt tên như vậy bởi vì các rootkit đầu tiên nhắm vào các hệ điều hành giống Unix. Người dùng đặc quyền nhất trên các hệ thống này được đặt tên là root, ergo a rootkit là một ứng dụng cung cấp quyền truy cập root vào hệ thống. Tên bị kẹt bất kể hệ điều hành và ngày nay, ngay cả Windows rootkit cũng mang tên đó mặc dù không có người dùng root như vậy trên hệ thống.

Mặc dù có những ví dụ về lợi ích, hoặc ít nhất là lành tính, rootkit, chúng thường được coi là độc hại. Sau khi cài đặt, rootkit có khả năng thay đổi hầu như mọi khía cạnh của hệ điều hành và cũng hoàn toàn che giấu sự tồn tại của nó khỏi hầu hết các chương trình chống vi-rút. Rootkit kernel rất khó phát hiện và đôi khi cách duy nhất để đảm bảo máy tính sạch sẽ là cài đặt lại hoàn toàn hệ điều hành. Cài đặt lại sẽ vẫn không giúp chống lại các rootkit phần mềm bất chính thậm chí còn có thể sống trong BIOS hệ thống và tồn tại cài đặt lại hệ điều hành.

Các loại Rootkit

Rootkit kernel

Rootkit kernel hoạt động tại Ring Zero và được đưa vào kernel. Trong thực tế, điều đó có nghĩa là các mô-đun hạt nhân cho Linux, macOS và các hệ điều hành tương tự Unix khác và Thư viện liên kết động (DLL) cho các hệ thống Windows. Chúng hoạt động ở cùng cấp độ và tư thế bảo mật như hạt nhân, điều này khiến chúng gần như không thể phát hiện hoặc loại bỏ nếu bị phát hiện.

Rootkit không gian người dùng

Các phần của hệ điều hành được truy cập bởi các chương trình bạn sử dụng trong ngày của bạn được gọi chung là không gian người dùng hoặc vùng người dùng. Những thuật ngữ đó đơn giản có nghĩa là những vùng nhớ và vùng tệp đó không được ưu tiên và các ứng dụng có thể truy cập vào những thứ đó mà không cần có mức độ cấp phép cao.

Theo định nghĩa, rootkit hoạt động trong không gian người dùng không có quyền truy cập kernel nên chúng gặp bất lợi trong việc tránh bị phát hiện. Rootkit không gian người dùng thường được nhắm mục tiêu vào các ứng dụng cụ thể. Khi ứng dụng đó chạy, rootkit sẽ vá ứng dụng hợp pháp trong bộ nhớ không gian người dùng và chiếm quyền điều khiển hoạt động của nó. Loại rootkit này dễ triển khai hơn, nhưng cũng dễ phát hiện hơn và dễ tự từ bỏ hơn bằng cách gây ra sự cố hệ thống.

Bootkits

Đây là những rootkit có khả năng khởi động. Hệ điều hành máy tính của bạn có khả năng khởi động, nếu không máy tính sẽ không thể khởi động. Một rootkit điển hình tự tải trong chuỗi khởi động hệ điều hành. Một bootkit không cần một hệ điều hành để làm điều đó vì bootkit có thể tự khởi động tất cả, sau đó tải hệ điều hành sau đó.

Mục đích chung của bootkits là lật đổ những thứ như xác minh chữ ký số trên các mô-đun hạt nhân. Điều này cung cấp cho kẻ tấn công khả năng tải lén các mô-đun và tệp đã sửa đổi trong quá trình khởi động, cung cấp quyền truy cập vào máy.

Phần mềm rootkit

Phần sụn là thuật ngữ cho một cái gì đó nằm giữa phần cứng và phần mềm. Phần cứng là thứ cần được bắt vít vật lý vào máy tính, trong khi phần mềm chỉ là mã được đưa vào máy tính, chẳng hạn như trình xử lý văn bản. Phần sụn là phần cứng, thường là một loại chip nào đó, có khả năng tải phần mềm vào nó. Không giống như cài đặt phần mềm thông thường chỉ thêm mã vào máy tính, cập nhật phần mềm chương trình cơ sở thường liên quan đến việc thay thế toàn bộ cơ sở mã trên chip trong một cú trượt bằng một quá trình được gọi là nhấp nháy.

Loại rootkit này thường thấy trong BIOS máy tính hoặc các thiết bị dành riêng cho mục đích như bộ định tuyến và điện thoại di động. Vì rootkit sống trong phần sụn, định dạng ổ cứng máy tính và cài đặt lại hệ điều hành sẽ không có tác dụng và sẽ không xóa rootkit.

Rootkit đến từ đâu?

Rootkit thường được cài đặt bởi những kẻ tấn công độc hại thông qua các vectơ phổ biến giống như bất kỳ phần mềm độc hại nào. Lừa đảo vẫn là một cách rất thành công để lừa người dùng cài đặt rootkit. Mặc dù người dùng sẽ được nhắc cho phép cài đặt rootkit, nhiều người trong chúng ta đã trở nên tê liệt trước những lời nhắc liên tục này và sẽ cho phép nó.

Trong trường hợp hiếm hơn, một công ty có uy tín có thể bao gồm một rootkit trong phần mềm của riêng mình. Trong một loạt các quyết định khủng khiếp được công bố rộng rãi vào năm 2005, Sony BMG đã bao gồm một rootkit trong các đĩa CD của mình để ngăn chặn việc sao chép. Điều đó dẫn đến việc mất một vụ kiện hành động trị giá hàng triệu đô la do những bất an cố hữu mà rootkit chứa ở trên và vượt ra ngoài mục đích dự định là công cụ Quản lý quyền kỹ thuật số (DRM).

5 chương trình loại bỏ, phát hiện và quét rootkit miễn phí

Có một số chương trình chống tân binh nhắm mục tiêu vào một rootkit cụ thể, chẳng hạn như Kaspersky, TDSSKiller, nhưng chúng tôi sẽ đối phó với các trình phát hiện rootkit chung hơn. Nếu bạn ở vị trí không thể chấp nhận được đã bị nhiễm rootkit đã xác định, bạn có thể muốn tìm kiếm để xem nhà cung cấp phần mềm chống vi-rút có một công cụ cụ thể cho rootkit đó không.

chkrootkit (Kiểm tra Rootkit)

Ưu điểm: Có thể chạy sau nhiễm trùng

Nhược điểm: Không hỗ trợ Windows.

Hệ điều hành được hỗ trợ: Linux, FreeBSD, OpenBSD, NetBSD, Solaris, HP-UX, Tru64, BSDI và macOS

Kiểm tra Rootkit Rootkit (chkrootkit) là một trình phát hiện rootkit mã nguồn mở đã có từ rất lâu. Phiên bản hiện tại của bài viết này đã được phát hành vào tháng 5 năm 2023 và có thể phát hiện 69 rootkit khác nhau.

Bạn sẽ cần một quản trị viên hệ thống dày dạn để giải mã đầu ra chkrootkit. Ngoài ra, đúng như tên gọi của nó, chkrootkit chỉ kiểm tra rootkit; Nó có thể loại bỏ chúng. Nó kiểm tra các tệp hệ thống của bạn để tìm các dấu hiệu phổ biến của rootkit, chẳng hạn như:

Các tệp nhật ký đã xóa gần đây

Các tệp nhật ký là công cụ tuyệt vời để phân tích những gì đã xảy ra với một hệ thống. Tuy nhiên, vì rootkit có khả năng sửa đổi bất kỳ tệp hệ thống nào có nghĩa là nó có khả năng sửa đổi nội dung tệp nhật ký hoặc xóa nhật ký hoàn toàn. chkrootkit cố gắng phát hiện nếu các tệp nhật ký quan trọng khác nhau ghi lại thông tin đăng nhập như wtmp và utmp đã bị thay đổi hoặc bị xóa gần đây hoàn toàn.

Trạng thái của giao diện mạng

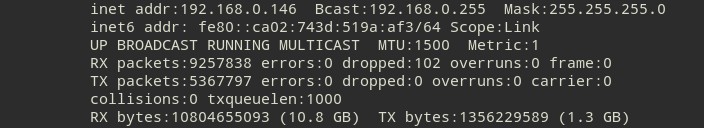

Mạng TCP / IP về cơ bản vượt qua các gói trên internet. Ở mỗi giai đoạn của hành trình, mỗi gói được gửi đến địa chỉ giao thức internet (IP) hoặc địa chỉ điều khiển truy cập phương tiện (MAC) cục bộ. Bộ định tuyến trên internet hoặc các mạng khác sử dụng địa chỉ IP đích gói dữ liệu để đưa nó đến mạng thích hợp. Khi gói đến mạng đích, địa chỉ MAC được sử dụng để phân phối cuối cùng đến thẻ mạng thích hợp hoặc bộ điều khiển giao diện mạng (NIC).

Trong quá trình hoạt động bình thường, một NIC sẽ chỉ chấp nhận các gói được gửi đến địa chỉ MAC của chính nó hoặc lưu lượng phát sóng và nó sẽ loại bỏ bất kỳ gói nào khác. Nó có thể đặt giao diện mạng vào chế độ lăng nhăng, điều đó có nghĩa là giao diện mạng sẽ chấp nhận tất cả các gói bất kể gói tin nào được gửi đến.

Chế độ lăng nhăng thường chỉ được sử dụng trong phân tích mạng để thực hiện đánh hơi gói hoặc các loại kiểm tra lưu lượng khác. Sẽ là bất thường khi một NIC hoạt động theo cách đó trong suốt quá trình hoạt động hàng ngày. chkrootkit sẽ phát hiện nếu có bất kỳ card mạng nào trên hệ thống đang hoạt động ở chế độ lăng nhăng.

Trojan mô-đun hạt nhân có thể tải (trojan LKM)

Như được đề cập trước đó trong bài viết này, loại rootkit khó phát hiện và dọn dẹp nhất là rootkit mô-đun kernel. Chúng hoạt động ở mức thấp nhất của máy tính trong Ring Zero. Các rootkit này có cùng mức cấp phép cao như chính kernel của hệ điều hành. chkrootkit có một số khả năng phát hiện loại rootkit này.

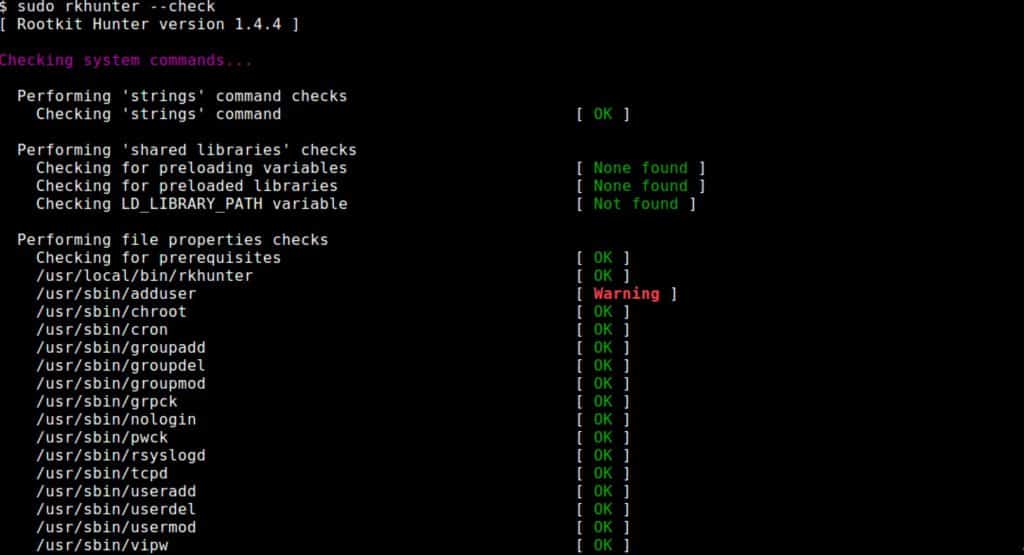

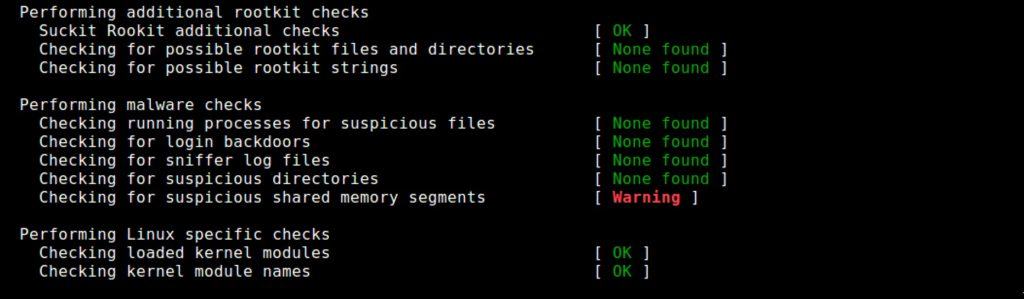

rkhunter (Thợ săn Rootkit)

Ưu điểm: Sản phẩm trưởng thành

Nhược điểm: Phải được cài đặt trước nhiễm trùng

Hệ điều hành được hỗ trợ: Hệ điều hành giống Unix như Linux

Từ rkhunter README: Gian Rootkit Hunter là một công cụ dựa trên máy chủ, thụ động, hậu sự cố, dựa trên đường dẫn. Đó là một câu nói hay, nhưng nó cho chúng ta biết rất nhiều.

Nó là máy chủ lưu trữ có nghĩa là nó được thiết kế để quét máy chủ được cài đặt, chứ không phải máy chủ từ xa ở nơi khác trên mạng.

Hậu sự cố có nghĩa là nó không làm gì để làm cứng hệ thống chống lại nhiễm trùng rootkit. Nó chỉ có thể phát hiện nếu một cuộc tấn công đã xảy ra hoặc đang diễn ra.

rkhunter chủ yếu phát hiện rootkit bằng cách tìm kiếm những thay đổi không được nhận ra trong các tệp quan trọng. Trước khi có thể nhận ra các thay đổi, nó phải biết tất cả các tệp đó sẽ trông như thế nào khi chúng sạch sẽ. Do đó, nó rất quan trọng rằng rkhunter phải được cài đặt trên một hệ thống sạch để nó có thể xác định đường cơ sở sạch để sử dụng cho các lần quét tiếp theo. Chạy rkhunter trên một hệ thống đã bị nhiễm sẽ bị hạn chế sử dụng vì nó sẽ không có chế độ xem hoàn chỉnh về hệ thống sạch sẽ trông như thế nào.

Hầu hết các chương trình chống vi-rút sử dụng phương pháp phỏng đoán ở một mức độ nào đó, điều đó có nghĩa là chúng tìm kiếm những thứ trông giống như vi-rút, ngay cả khi nó không nhận biết cụ thể mọi vi-rút. rkhunter không có khả năng tìm kiếm những thứ giống như rootkit; nó là dựa trên đường dẫn có nghĩa là nó chỉ có thể tìm kiếm rootkit mà nó đã biết.

OSSEC

Ưu: Phần mềm trưởng thành với lượng người dùng lớn. Có thể sử dụng sau nhiễm trùng

Nhược điểm: Nhằm vào người dùng cao cấp; hoàn thành hệ thống phát hiện xâm nhập máy chủ chứ không chỉ là máy quét rootkit

Hệ điều hành được hỗ trợ: Linux, BSD, Solaris, macOS, AIX (tác nhân), HP-UX (tác nhân), Windows XP, 2003 server, Vista, 2008 server, 2012 server (agent)

OSSEC là một Hệ thống phát hiện xâm nhập máy chủ (HIDS) được thành lập như một dự án nguồn mở. Nó được mua lại bởi Third Brigade, Inc., sau đó được Trend Micro mua lại. Xu hướng là chủ sở hữu hiện tại và OSSEC vẫn là Phần mềm nguồn mở miễn phí / Libre (FLOSS).

Kiến trúc cơ bản là trình quản lý OSSEC được cài đặt trên máy chủ trung tâm giống Unix, sau đó nói chuyện với các tác nhân từ xa trên các hệ thống đích. Chính kiến trúc tác nhân này cho phép OSSEC hỗ trợ một loạt các hệ điều hành như vậy. Ngoài ra, một số thiết bị như bộ định tuyến và tường lửa có thể được sử dụng một cách vô nghĩa có nghĩa là không cần cài đặt phần mềm nào trên chúng vì chúng vốn có khả năng nói chuyện trực tiếp với người quản lý OSSEC.

Phát hiện rootkit OSSEC là sự kết hợp của phân tích dựa trên tệp và các thử nghiệm khác trên toàn bộ hệ thống. Một số điều mà OSSEC kiểm tra là:

- giao diện mạng ở chế độ lăng nhăng không được báo cáo như vậy bởi các công cụ khác như netstat.

- các cổng không được báo cáo trong sử dụng, nhưng OSSEC không thể liên kết với.

- so sánh đầu ra của các công cụ nhận dạng pid với đầu ra của các công cụ cấp hệ thống như ps.

- phát hiện các tập tin đáng ngờ hoặc ẩn.

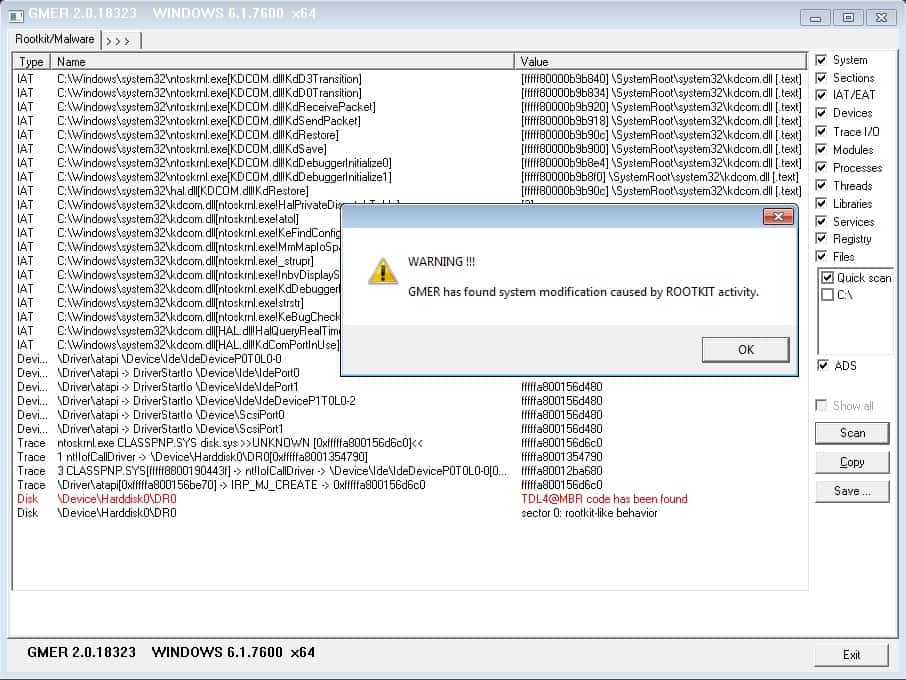

GMER

Ưu: Có thể loại bỏ một số rootkit thay vì chỉ phát hiện. Có thể sử dụng sau nhiễm trùng.

Nhược điểm: Chỉ dành cho Windows

Hệ điều hành được hỗ trợ: Windows XP / VISTA / 7/8/10

GMER là trình phát hiện và loại bỏ rootkit chạy trên Windows XP / VISTA / 7/8/10. Nó đã xuất hiện từ năm 2006 và phiên bản hiện tại hỗ trợ Windows 10. 64 bit. Nó được tạo bởi một lập trình viên có tên Przemysław G 4.0.3k, cho chúng ta một gợi ý về nguồn gốc tên của nó.

Không giống như chkrootkit và rkhunter, GMER không chỉ có thể phát hiện rootkit mà còn loại bỏ một số trong số chúng. Có một phiên bản GMER tích hợp với Avast! phần mềm chống vi-rút cung cấp bảo vệ toàn diện khá tốt cho cả nhiễm vi-rút và rootkit.

GMER không có bất kỳ kiến thức đặc biệt nào về hệ thống mà nó đang quét. Điều này có nghĩa là nó có thể là quét sau sự kiện và phát hiện rootkit ngay cả khi nó không có trên hệ thống trước khi bị nhiễm rootkit.

Thay vì so sánh các tệp hoặc đường dẫn để phát hiện rootkit, GMER tập trung vào các tạo phẩm tập trung vào Windows như các quy trình ẩn, dịch vụ ẩn và mô-đun sửa đổi. Nó cũng tìm kiếm các hook là các ứng dụng độc hại tự gắn vào các quy trình hợp pháp để che giấu sự tồn tại của chúng.

Mã nguồn mở

Nhược điểm: Cần được cài đặt và khởi tạo trước khi bị nhiễm

Ưu: Sản phẩm trưởng thành với lượng người dùng lớn

Hệ điều hành được hỗ trợ: Các hệ thống dựa trên Linux

Mã nguồn mở Tripwire là một hệ thống phát hiện xâm nhập dựa trên máy chủ (HIDS). Sự tương phản ở đây được so sánh với một hệ thống phát hiện xâm nhập mạng (NIDS). Tripwire quét một hệ thống tệp máy tính cục bộ và so sánh các tệp của nó với một tập hợp các tệp đã biết, tốt.

Giống như rkhunter, Tripwire phải được cài đặt trên một hệ thống sạch trước khi có bất kỳ nhiễm trùng nào. Sau đó, nó quét hệ thống tệp và tạo băm hoặc thông tin nhận dạng khác về các tệp trên hệ thống đó. Các lần quét Tripwire sau đó có thể nhận các thay đổi đối với các tệp đó và thông báo cho người quản trị hệ thống về những thay đổi đó.

Có hai phiên bản của Tripwire; các sản phẩm thương mại từ Tripwire, Inc. và phiên bản Nguồn mở ban đầu được cung cấp bởi Tripwire, Inc. vào năm 2000. Phiên bản thương mại cung cấp một loạt các sản phẩm rộng hơn bao gồm làm cứng, báo cáo và hỗ trợ cho các hệ điều hành không có Linux.

Trong khi Tripwire không phải là một trình phát hiện rootkit mỗi se, nó có thể phát hiện hoạt động của rootkit ảnh hưởng và thay đổi các tệp trên hệ thống. Nó không có bất kỳ khả năng nào để loại bỏ rootkit, hoặc thậm chí nói chắc chắn liệu rootkit có tồn tại hay không. Một quản trị viên lành nghề sẽ phải giải thích các kết quả quét để xác định xem có cần thực hiện bất kỳ hành động nào không.

Bảo vệ hệ thống của bạn

Hãy nhớ rằng rootkit là phần mềm độc hại. Nó thực sự là phần mềm độc hại xấu, nhưng nó vẫn chỉ là phần mềm độc hại. Các thực hành tốt nhất sẽ bảo vệ hệ thống của bạn khỏi mọi loại vi-rút sẽ đi một chặng đường dài để bảo vệ hệ thống của bạn chống lại rootkit:

- Đảm bảo người dùng có số lượng quyền ít nhất họ cần để thực hiện công việc của mình

- Hướng dẫn người dùng cách tránh trở thành nạn nhân lừa đảo

- Cân nhắc việc vô hiệu hóa ổ đĩa USB và CD để tránh mọi người mang phần mềm độc hại từ nhà

- Đảm bảo phần mềm chống vi-rút đang chạy trên tất cả các hệ thống và được cập nhật

- Sử dụng tường lửa để ngăn chặn lưu lượng truy cập không mong muốn xâm nhập hoặc thoát khỏi hệ thống của bạn

Ngoài các bước chung đó, bảo vệ rootkit đòi hỏi một lập trường chủ động. Cài đặt trình phát hiện rootkit ngay bây giờ, khởi chạy nó và chạy nó ít nhất hàng ngày nếu không thường xuyên hơn. Mặc dù có một sự thật là nếu một hệ thống bị nhiễm rootkit thì hệ thống đó có thể là rác, thì tình huống bất chính hơn là rootkit tồn tại trên hệ thống của bạn trong nhiều tháng hoặc nhiều năm mà bạn không biết. Rootkit có thể âm thầm chuyển dữ liệu quý giá của bạn ra khỏi trang web mà không có bất kỳ manh mối nào mà nó xảy ra cho đến khi bạn đọc về nó trên tờ báo buổi sáng. Nếu bạn đã triển khai một trình phát hiện rootkit, bạn sẽ có cơ hội được cảnh báo rằng điều này sẽ xảy ra ngay khi thực tế.

Nhẫn đặc quyền Hertzsprung tại Wikipedia tiếng Anh

Bạn cũng có thể thích phần mềm chống vi-rútFakeFake – nó là gì, làm gì và làm thế nào để giảm thiểu mối đe dọa Phần mềm chống vi-rút miễn phí Phần mềm chống vi-rút miễn phí? thiết bị dựa trên