Nmap шпаргалка

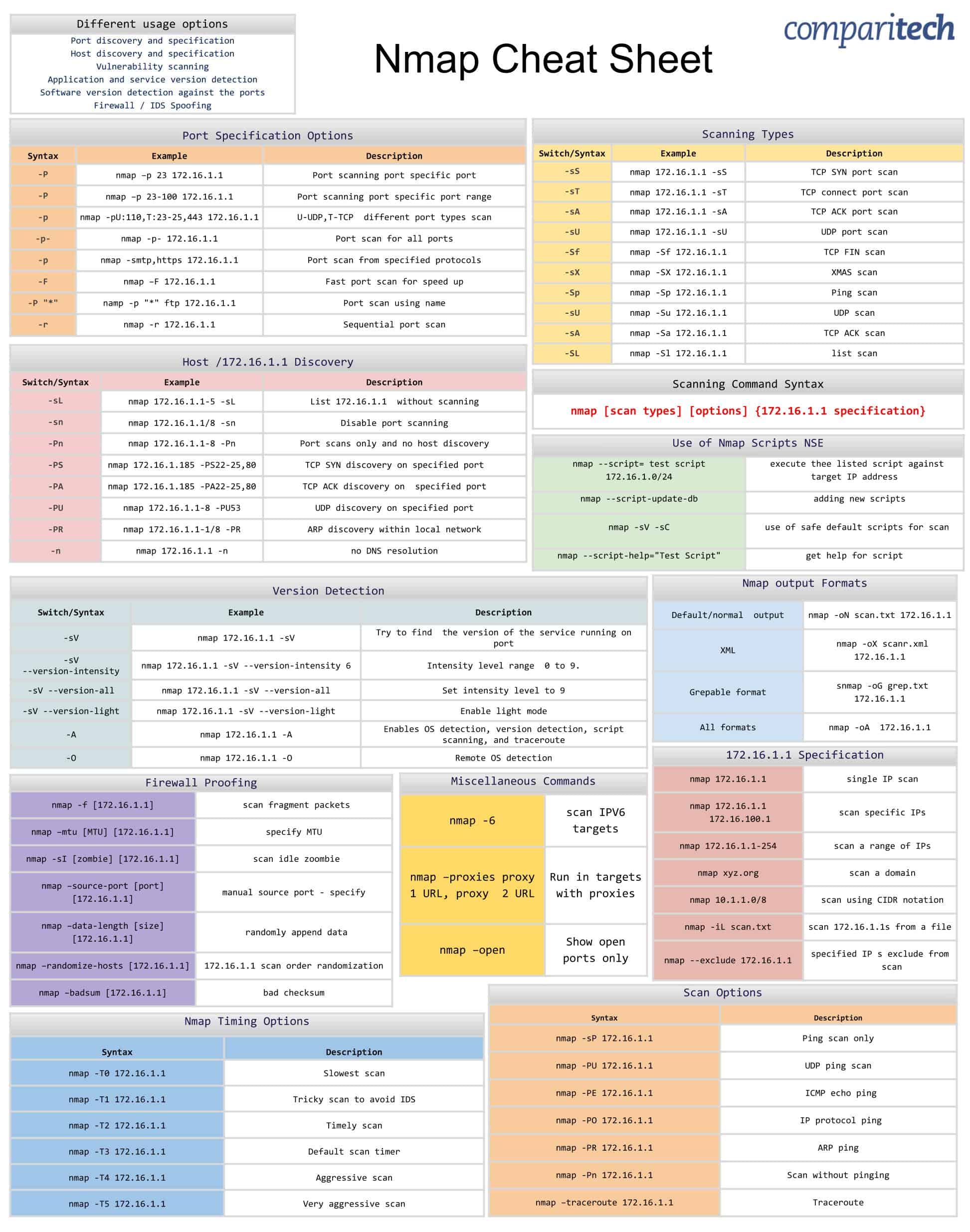

Усі таблиці, що містяться в шпаргалках, також представлені в таблицях, нижче яких легко скопіювати та вставити.

Чит-лист Nmap охоплює:

- Різні варіанти використання Nmap

- Синтаксис командного сканування

- Параметри специфікації порту

- Відкриття хоста /172.16.1.1

- Типи сканування

- Виявлення версій

- 172.16.1.1 специфікація

- Використання сценаріїв NMAP NSE

- Захист брандмауера

- Формати виводу NMAP

- Параметри сканування

- Параметри часу NMAP

- Різні команди

Переглянути або завантажити зображення шпаргалки JPG

Клацніть правою кнопкою миші зображення нижче, щоб зберегти файл JPG (ширина 1945 х висота 2470 у пікселях) або натисніть тут, щоб відкрити його на новій вкладці браузера. Як тільки зображення відкриється в новому вікні, вам може знадобитися натиснути на зображення, щоб збільшити його та переглянути повнорозмірний jpeg.

Переглянути або завантажити PDF-файл шпаргалки

Ви можете завантажити PDF-файл шпаргалки тут. Якщо він відкриється на новій вкладці браузера, просто клацніть правою кнопкою миші PDF та перейдіть до вибору завантаження.

Що включено в шпаргалку

Наступні категорії та предмети були включені в шпаргалку:

Різні варіанти використання Nmap

| Відкриття та специфікація портів Відкриття та специфікація хоста Сканування вразливості Виявлення версій додатків та служб Виявлення версії програмного забезпечення проти портів Брандмауер / IDS підробляння |

Синтаксис командного сканування

| nmap [типи сканування] [параметри] {специфікація 172.16.1.1} |

Параметри специфікації порту

| Синтаксис | Приклад | Опис |

| -П | nmap –p 23 172.16.1.1 | Порт, який сканує порт конкретного порту |

| -П | nmap –p 23-100 172.16.1.1 | Діапазон портів, що сканує порт |

| -p | nmap -pU: 110, T: 23-25,443 172.16.1.1 | U-UDP, T-TCP сканування різних типів портів |

| -p- | nmap -p- 172.16.1.1 | Сканування портів для всіх портів |

| -p | nmap -smtp, https 172.16.1.1 | Сканування портів із заданих протоколів |

| -Ж | nmap –F 172.16.1.1 | Швидке сканування портів для пришвидшення |

| -П "*" | намп -п "*" ftp 172.16.1.1 | Сканування портів за допомогою імені |

| -r | nmap -r 172.16.1.1 | Послідовне сканування портів |

Відкриття хоста /172.16.1.1

| Перемикач / синтаксис | Приклад | Опис |

| -sL | nmap 172.16.1.1-5 -sL | Список 172.16.1.1 без сканування |

| -sn | nmap 172.16.1.1/8 -sn | Вимкнути сканування портів |

| -Пн | nmap 172.16.1.1-8 -Pn | Порт сканує лише без виявлення хосту |

| -PS | nmap 172.16.1.185 -PS22-25,80 | Виявлення TCP SYN на вказаному порту |

| -ПА | nmap 172.16.1.185 -PA22-25,80 | Відкриття TCP ACK на вказаному порту |

| -ПУ | nmap 172.16.1.1-8 -PU53 | Виявлення UDP на вказаному порту |

| -PR | nmap 172.16.1.1-1 / 8 -PR | Відкриття ARP в локальній мережі |

| -н | nmap 172.16.1.1 -n | відсутність роздільної здатності DNS |

Типи сканування

| Перемикач / синтаксис | Приклад | Опис |

| -sS | nmap 172.16.1.1 -sS | Сканування порту TCP SYN |

| -сТ | nmap 172.16.1.1 -sT | Сканування портів TCP підключення |

| -sA | nmap 172.16.1.1 -sA | Сканування порту TCP ACK |

| -sU | nmap 172.16.1.1 -sU | Сканування портів UDP |

| -Сф | nmap -Sf 172.16.1.1 | TCP FIN сканування |

| -sX | nmap -SX 172.16.1.1 | XMAS сканування |

| -Sp | nmap -Sp 172.16.1.1 | Пінг-сканування |

| -sU | nmap -Su 172.16.1.1 | Сканування UDP |

| -sA | nmap -Sa 172.16.1.1 | TCP ACK сканування |

| -SL | nmap -Sl 172.16.1.1 | сканування списку |

Виявлення версій

| Перемикач / синтаксис | Приклад | Опис |

| -sV | nmap 172.16.1.1 -sV | Спробуйте знайти версію послуги, що працює на порту |

| -sV – інтенсивність перетворення | nmap 172.16.1.1 -sV – інтенсивність перетворення 6 | Діапазон рівня інтенсивності від 0 до 9. |

| -sV – всеверсія | nmap 172.16.1.1 -sV – перетворення-все | Встановіть рівень інтенсивності на 9 |

| -sV – світловерсія | nmap 172.16.1.1 -sV – світловерсія | Увімкнути режим світла |

| -А | nmap 172.16.1.1 -A | Вмикає виявлення ОС, виявлення версій, сканування скриптів та трасування |

| -О | nmap 172.16.1.1 -O | Віддалене виявлення ОС |

172.16.1.1 специфікація

| nmap 172.16.1.1 | одиночне сканування IP |

| nmap 172.16.1.1 172.16.100.1 | сканування конкретних IP-адрес |

| nmap 172.16.1.1-254 | сканувати діапазон IP-адрес |

| nmap xyz.org | сканувати домен |

| nmap 10.1.1.0/8 | сканування за допомогою позначення CIDR |

| nmap -iL scan.txt | сканування 172.16.1.1s з файлу |

| nmap –виключити 172.16.1.1 | вказані IP-адреси виключити із сканування |

Використання сценаріїв NMAP NSE

| nmap –script = тестовий скрипт 172.16.1.0/24 | виконати вказаний скрипт проти цільової IP-адреси |

| nmap –script-update-db | додавання нових сценаріїв |

| nmap -sV -sC | використання безпечних сценаріїв за замовчуванням для сканування |

| nmap –script-help ="Тестовий сценарій" | отримати допомогу для сценарію |

Захист брандмауера

| nmap -f [172.16.1.1] | сканування пакетів фрагментів |

| nmap –mtu [MTU] [172.16.1.1] | вкажіть MTU |

| nmap -sI [зомбі] [172.16.1.1] | сканування простою зомбі |

| nmap – ресурс-порт [порт] [172.16.1.1] | порт джерела вручну – вкажіть |

| nmap – довжина даних [розмір] [172.16.1.1] | довільно додавати дані |

| nmap –randomize-hosts [172.16.1.1] | 172.16.1.1 рандомізація порядку сканування |

| nmap –badsum [172.16.1.1] | погана контрольна сума |

Формати виводу NMAP

| Вихід за замовчуванням / нормальний вихід | nmap -oN scan.txt 172.16.1.1 |

| XML | nmap -oX scanr.xml 172.16.1.1 |

| Формат, який можна отримати | snmap -oG grep.txt 172.16.1.1 |

| Усі формати | nmap -oA 172.16.1.1 |

Параметри сканування

| Синтаксис | Опис |

| nmap -sP 172.16.1.1 | Тільки сканування пінг |

| nmap -PU 172.16.1.1 | UDP пінг-сканування |

| nmap -PE 172.16.1.1 | ICMP ехо-пінг |

| nmap -PO 172.16.1.1 | Пінг-протокол IP |

| nmap -PR 172.16.1.1 | ARP пінг |

| nmap -Pn 172.16.1.1 | Сканувати без пінг |

| nmap –трасовка 172.16.1.1 | Слідуйте |

Параметри часу NMAP

| Синтаксис | Опис |

| nmap -T0 172.16.1.1 | Найбільш повільне сканування |

| nmap -T1 172.16.1.1 | Хитра сканування, щоб уникнути ІДС |

| nmap -T2 172.16.1.1 | Своєчасне сканування |

| nmap -T3 172.16.1.1 | Таймер сканування за замовчуванням |

| nmap -T4 172.16.1.1 | Агресивне сканування |

| nmap -T5 172.16.1.1 | Дуже агресивне сканування |

Різні команди

| nmap -6 | сканування цілей IPV6 |

| nmap –проксі проксі-сервера 1, URL-адреса проксі-сервера 2 | Бігайте в цілі з проксі |

| nmap –відкрити | Показати лише відкриті порти |

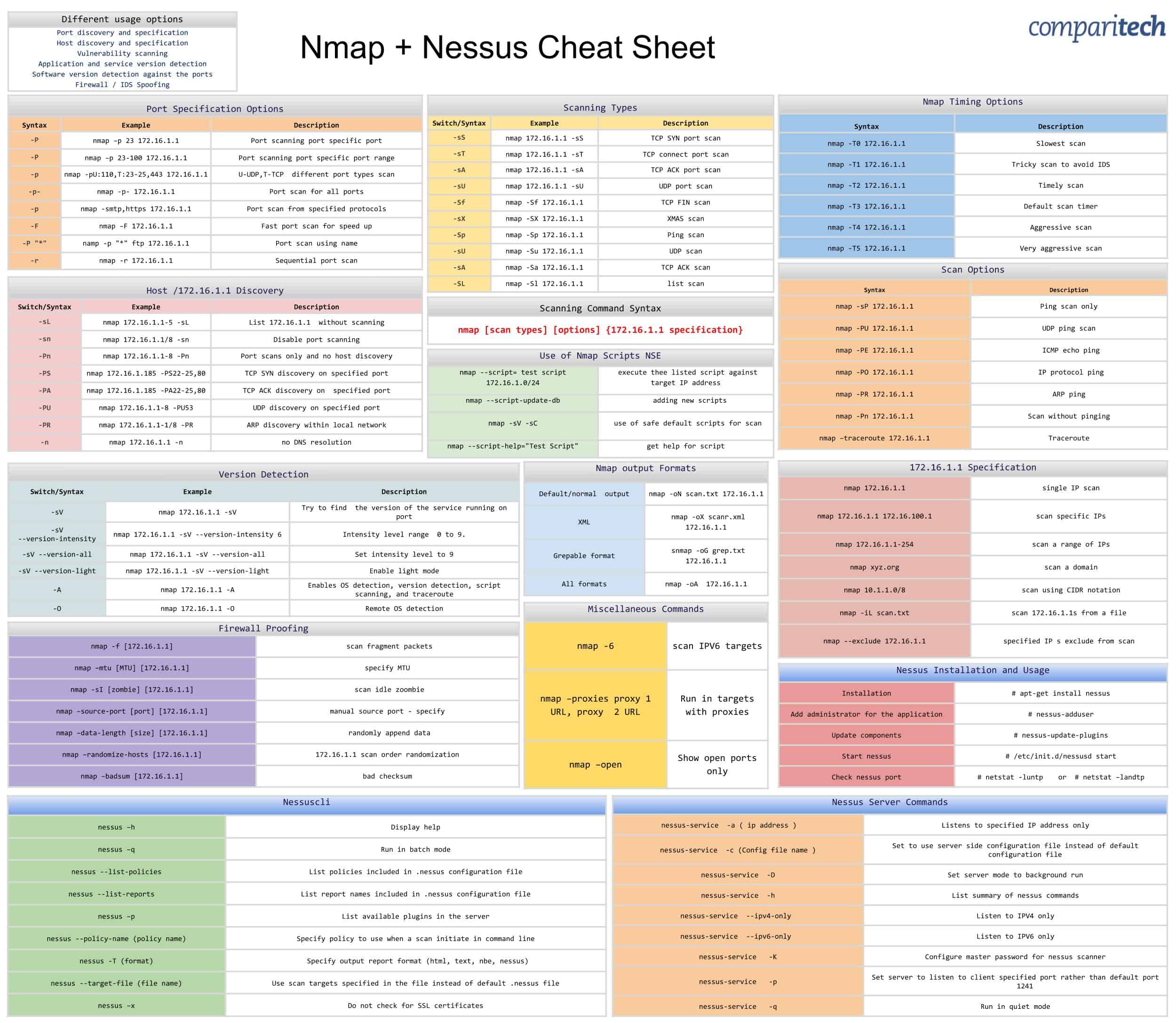

Nmap + Nessus шпаргалка

Якщо ви також використовуєте Nessus з Nmap, замість цього завантажте цей чіт-лист, оскільки він містить усі таблиці, включені до шпаргалки Nmap плюс три додаткові таблиці Nessus. Клацніть на зображення нижче, щоб відкрити JPG у новому вікні, де ви можете зберегти його. Ви також можете завантажити файл PDF тут.

Установка та використання Nessus

| Установка | # apt-get install nessus |

| Додати адміністратора програми | # nessus-аддусер |

| Оновіть компоненти | # nessus-update-плагіни |

| Початок ніс | # /etc/init.d/nessusd start |

| Перевірте порт Nessus | # netstat -luntp або # netstat –landtp |

Нессуслі

| nessus –h | Показати довідку |

| nessus –q | Запуск у пакетному режимі |

| nessus – список-поліси | Список політик, включених у файл конфігурації .nessus |

| nessus – список-звіти | Перелічіть імена звітів, включених у файл конфігурації .nessus |

| nessus –p | Список доступних плагінів на сервері |

| nessus – назва політики (назва політики) | Вкажіть політику, яку слід використовувати при ініціюванні сканування в командному рядку |

| nessus -T (формат) | Вкажіть формат звіту про вихід (html, text, nbe, nessus) |

| nessus –target-файл (назва файлу) | Використовуйте цілі сканування, вказані у файлі, замість файлу .nessus за замовчуванням |

| nessus –x | Не перевіряйте наявність сертифікатів SSL |

Команди сервера Nessus

| nessus-service -a (IP-адреса) | Слухає лише вказану IP-адресу |

| nessus-service -c (Налаштування імені файлу) | Установіть, щоб використовувати конфігураційний файл на стороні сервера замість файлу конфігурації за замовчуванням |

| nessus-сервіс -D | Встановіть режим роботи сервера на фоновому режимі |

| nessus-служба -h | Список списку команд nessus |

| сервіс nessus – тільки дляipv4 | Слухайте лише IPV4 |

| сервіс nessus – тільки дляipv6 | Слухайте лише IPV6 |

| nessus-сервіс -K | Налаштуйте головний пароль для сканера nessus |

| nessus-сервіс -p | Встановіть сервер для прослуховування вказаного клієнтом порту, а не порта 1241 за замовчуванням |

| nessus-сервіс -q | Запуск у тихому режимі |