Mã hóa PGP là gì và nó hoạt động như thế nào?

PGP (Pretty Gtốt Pmã hóa đối thủ) đã trở thành chủ đạo của quyền riêng tư và bảo mật internet vì một lý do chính: nó cho phép bạn gửi tin nhắn được mã hóa cho ai đó mà không phải chia sẻ mã trước. Có rất nhiều điều nữa, nhưng đây là khía cạnh cơ bản khiến nó trở nên hữu ích.

Hãy để nói rằng bạn cần gửi một tin nhắn nhạy cảm cho một người bạn mà không có ai phát hiện ra nội dung của nó. Một trong những giải pháp tốt nhất là thay đổi nó bằng một mã bí mật mà chỉ bạn và bạn bè biết, để nếu có ai chặn được tin nhắn, họ có thể đọc nội dung.

Các hệ thống như thế này hoạt động tốt trong nhiều loại mã hóa khác nhau, nhưng có một lỗ hổng lớn: Làm thế nào bạn có thể gửi tin nhắn được mã hóa cho ai đó nếu bạn đã có cơ hội chia sẻ mã với họ?

Nếu bạn đã chia sẻ mã trước đó và sử dụng nó để mã hóa tin nhắn của mình, thì bạn của bạn sẽ không có cách nào để giải mã tin nhắn được mã hóa khi họ nhận được. Nếu bạn gửi mã cùng với tin nhắn được mã hóa, thì bất kỳ ai chặn tin nhắn đều có thể truy cập nội dung dễ dàng như người nhận.

Đó là một câu hỏi hóc búa mà PGP đã cố gắng giải quyết bằng một thứ gọi là mã hóa khóa công khai (đừng lo lắng, chúng tôi sẽ đề cập đến những gì sẽ xảy ra sau này), cho phép người dùng của nó gửi tin nhắn được mã hóa và bảo mật cho mọi người ngay cả khi họ chưa từng gặp nhau trước đây, chứ đừng nói đến việc có thể tìm ra mã.

Mã hóa PGP còn làm gì khác?

Chức năng cốt lõi của PGP sâu là cho phép người dùng gửi tin nhắn an toàn mà không cần giới thiệu trước, nhưng điều đó không phải là tất cả. Nó cũng cho phép người nhận xác minh xem một tin nhắn là xác thực hay nếu nó đã bị giả mạo. Nó thực hiện điều này bằng cách sử dụng một cái gì đó gọi là chữ ký số, mà chúng tôi sẽ đề cập sau trong bài viết này.

Trên hết, PGP có thể được sử dụng để mã hóa những thứ khác ngoài email. Bạn có thể sử dụng nó để mã hóa ổ cứng, tin nhắn tức thời, tập tin và hơn thế nữa. Mặc dù đây là tất cả các tính năng quan trọng, bài viết này sẽ chủ yếu tập trung vào việc sử dụng mã hóa PGP cho email, PGP, sử dụng rộng rãi nhất.

Tại sao PGP quan trọng?

Bạn có thể không nhận thức được, nhưng email là một cách rất an toàn để giao tiếp. Khi email của bạn rời khỏi tài khoản của bạn và được gửi qua internet, nó sẽ chuyển qua các mạng nằm ngoài tầm kiểm soát của bạn. Nó có thể bị chặn và giả mạo, tất cả mà không có bạn hoặc người nhận kiến thức.

Nếu bạn cần gửi một cái gì đó có giá trị hoặc nhạy cảm, email bình thường chỉ là phù hợp. Tin nhắn cá nhân của bạn có thể bị cướp bởi những tin tặc có thể sử dụng nó để thực hiện hành vi gian lận danh tính, trong khi các tin nhắn quan trọng của chính phủ có thể rơi vào tay các điệp viên. Một người theo dõi người thậm chí có thể đọc mọi thứ đi qua hộp thư đến của họ.

Những mối nguy hiểm này là một phần lý do tại sao PGP được phát minh ra để mang lại một số lợi ích riêng tư và bảo mật cho Wild West, đó là liên lạc qua email. Nó là viết tắt của Quyền riêng tư khá tốt, điều có thể không truyền cảm hứng cho rất nhiều sự tự tin cho một cái gì đó mà mọi người dựa vào để giữ an toàn cho thông tin liên lạc của họ.

Mặc dù tên là lấy cảm hứng từ một chương trình phát thanh, cửa hàng hư cấu có tên là Ralph, Pretty Good G tạp hóa PGP là một hình thức mã hóa không có bất kỳ cách nào bị phá vỡ công khai. Điều này có nghĩa là miễn là nó được sử dụng đúng cách, bạn có thể tin tưởng vào tính bảo mật, quyền riêng tư và tính toàn vẹn của tin nhắn và tệp của bạn.

Lịch sử của PGP

PGP là một chương trình mã hóa được tạo bởi Paul Zimmerman trở lại thời kỳ đen tối của năm 1991. Zimmerman, một nhà hoạt động chống hạt nhân trung thành, ban đầu tạo ra chương trình để những người có cùng chí hướng có thể giao tiếp và lưu trữ các tệp một cách an toàn hơn. Thuật toán mã hóa đầu tiên có tên là Bass BassOmatic, được đặt tên bởi Zimmerman theo tên Đêm thứ bảy trực tiếp phác họa.

Zimmerman đã phát hành PGP miễn phí qua FTP, biến nó thành hình thức mã hóa khóa công khai đầu tiên với tính khả dụng rộng rãi. Nó lan truyền nhanh chóng trên Usenet, đặc biệt là trong hòa bình và các nhà hoạt động chính trị khác. Từ những gốc rễ này, việc sử dụng nó đã phát triển ra bên ngoài cho những người muốn có sự riêng tư và bảo mật hơn cho việc liên lạc của họ.

Sau khi mã hóa PGP lan ra bên ngoài Hoa Kỳ, Dịch vụ Hải quan Hoa Kỳ (USCS) bắt đầu một cuộc điều tra về Zimmerman, bởi vì PGP sau đó được phân loại là mật mã có độ bền cao. Vào thời điểm đó, loại mật mã này được coi là một dạng đạn dược và yêu cầu phải có giấy phép để được xuất khẩu.

Khi PGP tiến ra nước ngoài, USCS đã quan tâm đến người tạo ra nó để bắt đầu phân phối quốc tế. Rất may cho Zimmerman, sau vài năm điều tra và một số thao tác pháp lý giàu trí tưởng tượng, cuối cùng không có khoản phí nào được đặt ra.

Qua nhiều năm, các phiên bản mới của PGP đã liên tục được phát hành để cải thiện tính bảo mật và khả năng sử dụng của nó. Một số thay đổi này bao gồm tái cấu trúc hệ thống chứng chỉ, thực hiện các thuật toán đối xứng và bất đối xứng mới và phát triển kiến trúc dựa trên proxy mới.

Trên đường đi, đã có một số vụ mua lại kết thúc bằng việc Symantec Corporation mua PGP Corporation và hầu hết tài sản ban đầu của nó với giá 300 triệu đô la (229,7 triệu bảng Anh). Bây giờ họ sở hữu nhãn hiệu cho PGP và sử dụng nó trong các sản phẩm của họ, chẳng hạn như Dòng lệnh Symantec và Mã hóa email trên máy tính để bàn Symantec.

Xem thêm:

Mã và mật mã nổi tiếng trong lịch sử

Tài nguyên mã hóa: Danh sách lớn các công cụ và hướng dẫn

OpenPGP

Những ngày đầu của PGP đã gặp khó khăn với những bất đồng về bằng sáng chế dựa trên việc sử dụng thuật toán mã hóa RSA. Để phát triển PGP, tiếp tục mà không gặp phải các vấn đề cấp phép này, nhóm đằng sau nó đã thiết lập về việc tạo ra một tiêu chuẩn không độc quyền có thể được sử dụng một cách cởi mở và tự do.

Năm 1997, họ đã tiếp cận Lực lượng đặc nhiệm kỹ thuật Internet (IETF) với đề xuất phát triển tiêu chuẩn và đặt tên là OpenPGP. Đề xuất đã được chấp nhận và OpenPGP trở thành một tiêu chuẩn Internet. Điều này cho phép mọi người triển khai OpenPGP vào phần mềm của họ.

OpenPGP đang tích cực được phát triển theo đặc tả RFC 4880. Tiêu chuẩn này đưa ra các thuật toán mã hóa, định dạng, thành phần và các tính năng khác mà các chương trình phải sử dụng để tuân thủ OpenPGP.

Những chương trình sử dụng OpenPGP?

Mã hóa PGP được sử dụng trong một số chương trình độc quyền, chẳng hạn như các sản phẩm Symantec đã đề cập ở trên. Nhờ sự phát triển của tiêu chuẩn OpenPGP, nó cũng có sẵn trong một số triển khai miễn phí.

Nổi bật nhất trong số này là Gpg4win, đây là bộ công cụ mã hóa miễn phí dành cho Windows. Mã hóa PGP có thể được sử dụng trên Mac OS với một chương trình như GPG Suite, Android với K-9 Mail và iOS với Canary Mail. Có thể tìm thấy nhiều tùy chọn tuân thủ OpenPGP hơn trên trang web OpenPGP.

Mã hóa PGP hoạt động như thế nào?

Đầu tiên, hãy để che đậy các khái niệm chính, sau đó chúng tôi sẽ đưa ra một ví dụ để cung cấp cho bạn một sự hiểu biết cụ thể hơn. Mã hóa PGP dựa trên một số yếu tố chính mà bạn sẽ cần phải tìm hiểu để hiểu cách thức hoạt động của nó. Những cái quan trọng nhất là mật mã khóa đối xứng, mật mã khóa công khai, chữ ký số và web tin cậy.

Mật mã khóa đối xứng

Mật mã khóa đối xứng liên quan đến việc sử dụng cùng một khóa để mã hóa và giải mã dữ liệu. Trong PGP, một khóa ngẫu nhiên, một lần được tạo, được gọi là khóa phiên. Các khóa phiên mã hóa tin nhắn, đó là phần lớn dữ liệu cần được gửi.

Loại mã hóa này tương đối hiệu quả, nhưng nó có vấn đề. Làm thế nào để bạn chia sẻ khóa phiên với người nhận của bạn? Nếu bạn gửi nó cùng với email của bạn, thì bất cứ ai chặn tin nhắn đều có thể truy cập nội dung dễ dàng như người nhận của bạn. Không có khóa, người nhận của bạn sẽ chỉ nhìn thấy bản mã.

Mật mã khóa công khai

PGP giải quyết vấn đề này bằng mật mã khóa công khai, còn được gọi là mật mã bất đối xứng. Trong loại mã hóa này có hai khóa: a khóa công khai và một riêng tư.

Mỗi người dùng có một. Khóa công khai của phóng viên tiềm năng của bạn có thể được tìm thấy bằng cách tìm kiếm thông qua các máy chủ quan trọng hoặc bằng cách hỏi trực tiếp người đó. Khóa công khai được người gửi sử dụng để mã hóa dữ liệu, nhưng họ không thể giải mã nó.

Khi dữ liệu đã được mã hóa bằng khóa công khai của người nhận, nó chỉ có thể được giải mã bằng khóa riêng. Đây là lý do tại sao các khóa công khai được trao tự do, nhưng các khóa riêng cần được bảo vệ cẩn thận. Nếu khóa riêng của bạn bị kẻ tấn công xâm phạm, nó cho phép họ truy cập tất cả các email được mã hóa PGP của bạn.

Trong PGP, mã hóa khóa công khai không được sử dụng để mã hóa tin nhắn, chỉ một lần khóa phiên đã được tạo ra để mã hóa nó. Tại sao? Bởi vì mã hóa khóa công khai đơn giản là quá kém hiệu quả. Nó sẽ mất quá nhiều thời gian và sử dụng một lượng lớn tài nguyên tính toán.

Do phần thân của thông điệp thường chứa phần lớn dữ liệu, PGP sử dụng mã hóa khóa đối xứng kinh tế hơn cho việc này. Nó bảo lưu mã hóa khóa công khai bị mất cho khóa phiên, làm cho toàn bộ quá trình hiệu quả hơn.

Theo cách này, tin nhắn được mã hóa thông qua các phương tiện thiết thực hơn, trong khi mã hóa khóa công khai được sử dụng để phân phối khóa phiên một cách an toàn cho người nhận của bạn. Vì chỉ có khóa riêng của họ mới có thể giải mã khóa phiên và khóa phiên là cần thiết để giải mã tin nhắn, nên nội dung được bảo mật khỏi những kẻ tấn công.

Chữ ký số

Chữ ký bằng văn bản của chúng tôi thường được sử dụng để xác minh rằng chúng tôi là người mà chúng tôi nói chúng tôi là. Chúng không thể đánh lừa được, nhưng chúng vẫn là một cách hữu ích để ngăn chặn gian lận. Chữ ký số tương tự nhau, sử dụng mật mã khóa công khai để xác thực rằng dữ liệu đến từ nguồn mà nó tuyên bố và nó không bị giả mạo.

Quá trình này làm cho chữ ký số về cơ bản không thể giả mạo trừ khi khóa riêng đã bị xâm phạm. Chữ ký số có thể được sử dụng cùng với mã hóa tin nhắn PGP hoặc riêng. Tất cả phụ thuộc vào những gì bạn đang gửi và tại sao.

Nếu tin nhắn nhạy cảm và không nên đọc bởi bất kỳ ai trừ người nhận, bạn cần sử dụng mã hóa. Nếu tin nhắn phải được gửi nguyên vẹn và không có thay đổi, thì chữ ký số sẽ cần được sử dụng. Nếu cả hai đều quan trọng, bạn nên sử dụng chúng cùng nhau.

Chữ ký số hoạt động bằng cách sử dụng thuật toán để kết hợp khóa riêng của người gửi với dữ liệu mà họ đang xác thực. Bản rõ của tin nhắn của bạn được cung cấp thông qua một hàm băm, là một thuật toán biến đổi các đầu vào thành một khối dữ liệu có kích thước cố định, được gọi là tóm lược thông điệp.

Thông báo sau đó được mã hóa bằng khóa riêng của người gửi. Thông báo được mã hóa này là cái được gọi là chữ ký số. Trong mã hóa PGP, chữ ký số được gửi cùng với nội dung thư (có thể được mã hóa hoặc bằng văn bản gốc).

Xác minh chữ ký số

Khi ai đó nhận được email có chữ ký điện tử, họ có thể kiểm tra tính xác thực và tính toàn vẹn của nó bằng cách sử dụng khóa chung của người gửi. Toàn bộ quá trình thường được thực hiện bởi phần mềm PGP của người nhận, nhưng chúng tôi sẽ đưa ra các bước sơ bộ để cung cấp cho bạn ý tưởng về những gì thực sự xảy ra..

Đầu tiên, một hàm băm được sử dụng trên tin nhắn đã nhận được. Điều này cung cấp thông báo của email ở dạng hiện tại.

Bước tiếp theo là tính toán thông báo gốc từ chữ ký số đã được gửi. Các người gửi khóa công khai là để giải mã chữ ký số. Điều này cung cấp cho thông báo tiêu hóa chính xác như khi nó được ký bởi người gửi.

Để xác định xem tin nhắn có xác thực hay không và có bị giả mạo hay không, tất cả chương trình người nhận phải làm là so sánh thông báo tiêu hóa từ email họ nhận được so với thông báo mà họ nhận được từ chữ ký số.

Nếu thông điệp đã bị thay đổi bởi chỉ một ký tự hoặc dấu chấm câu, thì thông báo tiêu hóa sẽ hoàn toàn khác. Nếu thông báo tiêu hóa don xếp hàng, thì người nhận sẽ biết rằng có vấn đề với tin nhắn.

Nếu hai thông báo không giống nhau, có ba thủ phạm có khả năng:

- Các Khóa chung được sử dụng để giải mã chữ ký số không được liên kết với khóa riêng được sử dụng để mã hóa nó. Điều này có nghĩa là người gửi có thể không phải là người họ nói.

- Các chữ ký số có thể là giả.

- Các tin nhắn đã được thay đổi kể từ khi nó được ký.

Nếu bạn nhận được một tin nhắn được ký điện tử và các bản tóm tắt don dòng xếp hàng, bạn nên nghi ngờ. Nó có thể là một lỗi vô tội vì khóa công khai sai đã vô tình được sử dụng, nhưng nó cũng có thể là một tin nhắn lừa đảo hoặc một tin nhắn đã bị giả mạo.

Trang web của niềm tin

Làm thế nào để bạn biết rằng một khóa công khai thực sự thuộc về người nói nó làm? Không thể một người nào đó chỉ đăng lên khóa công khai của riêng họ và tuyên bố rằng họ là Giáo hoàng trong nỗ lực truy cập tất cả các email được mã hóa PGP sắp tới của anh ta (giả sử anh ta hiểu biết về công nghệ đủ để sử dụng PGP)?

Rất may, tất cả đã được nghĩ đến trước thời hạn và các giải pháp đã được đưa ra. Nếu không, một cái gì đó quá đơn giản sẽ làm suy yếu hoàn toàn toàn bộ hệ thống. Để ngăn chặn loại hoạt động này, web tin cậy được phát triển.

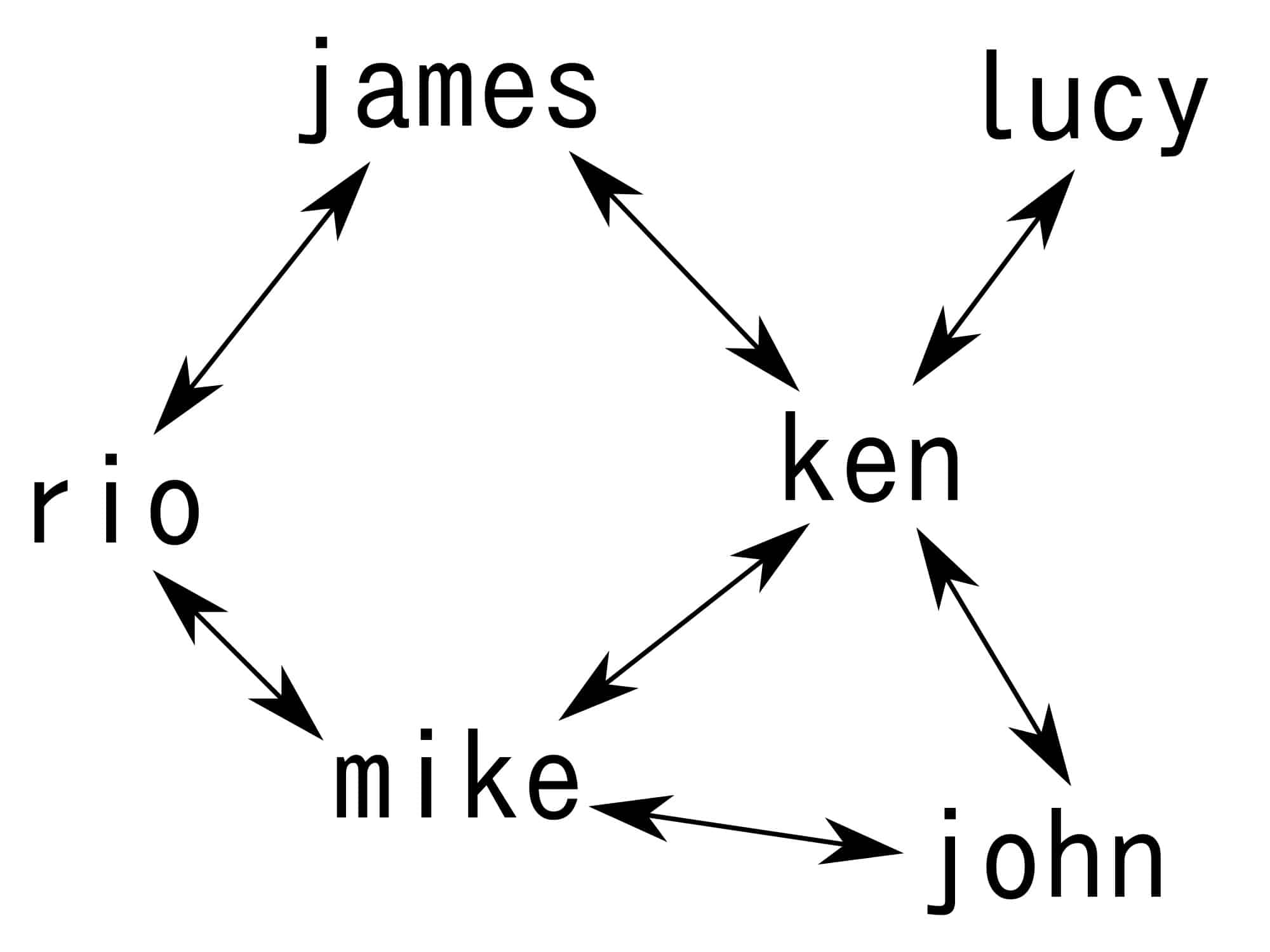

Mạng tin cậy phát triển như một cách đánh giá rằng mỗi khóa công khai và ID người dùng PGP thực sự được kết nối với người hoặc tổ chức mà họ được cho là đại diện. Web của một ủy thác kết nối thực thể đời thực với khóa chung bằng cách sử dụng bên thứ ba để ký tên người dùng. Chứng chỉ số PGP. Phần tốt nhất? Nó làm tất cả mà không có một cơ quan trung ương có thể sụp đổ hoặc bị hỏng.

Chứng chỉ kỹ thuật số chứa thông tin nhận dạng người dùng, khóa công khai của họ và một hoặc nhiều chữ ký điện tử. Nếu bạn biết cá nhân người dùng PGP, bạn có thể xác nhận rằng khóa chung của họ được liên kết với danh tính thực tế của họ. Bạn có thể đặt niềm tin vào họ và ký điện tử chứng nhận của họ, điều này cho thấy ít nhất một người chứng nhận danh tính của họ. Họ cũng có thể làm điều tương tự cho bạn.

Nếu cả hai bạn gặp một người dùng PGP mới và ký kỹ thuật số chứng chỉ của họ để xác minh danh tính của họ, bạn bắt đầu xây dựng một mạng nhỏ, nơi bốn bạn có thể tin tưởng vào các liên kết giữa các khóa công khai và danh tính, dựa trên sự tin cậy của mỗi người có trong những người khác mà họ được liên kết đến.

Tăng ca, điều này xây dựng một mạng lưới tin cậy được kết nối với nhau, với rất nhiều người chứng nhận cho nhau bằng chữ ký số xác minh quyền sở hữu của họ đối với khóa công khai.

Đôi khi người dùng mới có thể gặp khó khăn khi tìm ai đó ký chứng chỉ của họ và xác minh mối quan hệ giữa họ và khóa chung của họ. Sẽ rất khó khăn nếu họ không biết những người dùng PGP khác ngoài đời thực..

Điều này đã được giải quyết một phần bởi bên ký kết, đó là những cuộc gặp gỡ ngoài đời thực, nơi người dùng có thể đánh giá xem các khóa có thuộc về người nói không. Nếu mọi thứ kiểm tra với giấy tờ tùy thân, họ sẽ ký điện tử vào giấy chứng nhận cá nhân khi họ về nhà.

Có mức độ tin cậy khác nhau, bao gồm toàn bộ và một phần. Những người có nhiều chữ ký điện tử trên chứng chỉ của họ thể hiện sự tin tưởng hoàn toàn được coi là đáng tin cậy hơn nhiều so với những người chỉ có một vài chữ ký tín nhiệm một phần.

Trang web của niềm tin cho phép người dùng tự đánh giá xem họ có tin tưởng vào chứng chỉ kỹ thuật số của một phóng viên tiềm năng hay không. Nếu tin nhắn họ muốn gửi cực kỳ nhạy cảm, họ có thể quyết định rằng rủi ro là quá lớn để gửi nó cho một người chỉ tin tưởng một phần.

Cơ quan cấp chứng chỉ

Chứng chỉ kỹ thuật số PGP không phải là cách duy nhất mà danh tính có thể được liên kết với khóa công khai của họ. Giấy chứng nhận X.509 cũng có thể được sử dụng. Đây là một tiêu chuẩn chứng chỉ phổ biến cũng được sử dụng cho các mục đích khác. Sự khác biệt chính giữa chứng chỉ PGP và chứng chỉ X.509 là chứng chỉ PGP có thể được ký bởi bất kỳ ai, trong khi chứng chỉ X.509 phải được ký bởi cái được gọi là cơ quan cấp chứng chỉ.

Chứng chỉ PGP cũng có thể được ký bởi các cơ quan cấp chứng chỉ, nhưng chứng chỉ X.509 chỉ có thể được ký bởi các cơ quan cấp chứng chỉ hoặc đại diện của họ. Chứng chỉ X.509 cũng mang một loạt thông tin nhận dạng chủ sở hữu cùng với khóa công khai, nhưng chúng cũng có ngày bắt đầu và ngày hết hạn.

Trái ngược với chứng chỉ PGP mà người dùng có thể tự tạo, Chứng chỉ X.509 chỉ khả dụng khi đăng ký với cơ quan cấp chứng chỉ. Các chứng chỉ này cũng chỉ có một chữ ký số duy nhất từ nhà phát hành, trái ngược với nhiều chữ ký mà chứng chỉ PGP có thể có từ những người dùng khác.

Mã hóa tập tin đính kèm

PGP cũng có thể được sử dụng để mã hóa tệp đính kèm của bạn. Có một vài cách để làm điều này, nhưng nó sẽ phụ thuộc vào việc thực hiện của bạn. Nói chung, phương pháp tốt nhất là với PGP / MIME, phương thức này sẽ mã hóa các tệp đính kèm và nội dung thư cùng nhau. Điều này ngăn chặn rò rỉ siêu dữ liệu xảy ra nếu mỗi phân đoạn được mã hóa riêng.

Mã hóa PGP đang hoạt động

Hãy để cùng nhau đưa tất cả những điều này vào một ví dụ để cho thấy các yếu tố này hoạt động như thế nào trong mối quan hệ với nhau. Để làm cho mọi thứ thú vị hơn, hãy để Lừa nói bạn là một người thổi còi từ một quốc gia chuyên chế, người đã phát hiện ra một trường hợp tham nhũng cực đoan.

Bạn muốn nhận được thông điệp cho các nhà báo, nhưng bạn lo sợ cho sự an toàn của chính bạn. Điều gì sẽ xảy ra nếu chính phủ phát hiện ra rằng bạn là người đã rò rỉ thông tin và họ gửi người sau bạn?

Cuối cùng bạn quyết định rằng việc phát hành thông tin ra công chúng là điều nên làm, nhưng bạn muốn làm điều đó theo cách bảo vệ bạn nhiều nhất có thể. Bạn tìm kiếm trực tuyến và tìm một nhà báo nổi tiếng với loại công việc này và luôn bảo vệ nguồn tin của họ.

Bạn không muốn gọi cho họ hoặc gửi email cho họ một cách bình thường, điều đó quá rủi ro. Bạn đã nghe về PGP trước đó và quyết định thử sử dụng nó để bảo vệ thông điệp của bạn. Bạn tải xuống một chương trình như Gpg4win và định cấu hình chương trình đó với email tuân thủ OpenPGP.

Khi mọi thứ đã ổn định, bạn tìm kiếm nhà báo Lùi khóa công khai. Bạn tìm thấy nó trên trang web của họ hoặc bằng cách tìm kiếm một máy chủ khóa. Khóa công khai của họ có rất nhiều chữ ký tin cậy trên chứng thư số, vì vậy bạn biết nó hợp pháp.

Bạn nhập khóa công khai của nhà báo, sau đó sử dụng email tuân thủ OpenPGP của bạn để bắt đầu. Bạn gõ tin nhắn:

Susan Peterson thân mến,

Tôi có một số thông tin về một vụ bê bối tham nhũng lớn ở Hoa Kỳ Mozambabwe. Hãy cho tôi biết nếu bạn quan tâm và tôi sẽ gửi cho bạn thêm chi tiết.

Thêm chữ ký số của bạn

Nếu bạn lo lắng về việc email bị giả mạo, bạn có thể thêm chữ ký số. Một hàm băm biến bản rõ thành một tóm lược thông điệp, được mã hóa bằng khóa riêng của bạn. Chữ ký số sẽ được gửi cho nhà báo bên cạnh thông điệp.

Mã hóa tin nhắn

Khi điều này kết thúc, PGP sẽ nén bản rõ. Điều này không chỉ làm cho quá trình hiệu quả hơn mà còn giúp làm cho nó có khả năng chống phân tích mật mã cao hơn.

Khi tệp được nén, PGP sẽ tạo một lần khóa phiên. Khóa phiên này được sử dụng để mã hóa hiệu quả bản rõ với mật mã khóa đối xứng, biến phần thân của tin nhắn thành bản mã. Khóa phiên sau đó được mã hóa bằng khóa công khai của nhà báo. Điều này mã hóa khóa công khai ngốn nhiều tài nguyên hơn, nhưng nó cho phép bạn gửi khóa phiên một cách an toàn cho nhà báo.

Bản mã, khóa phiên được mã hóa và chữ ký số sau đó được gửi cho nhà báo. Khi nhà báo nhận được tin nhắn, nó sẽ trông giống như thế này:

wcBMA97wCTwe / j6yAQf9EIv17btMUCL8BwIn4bAf / gE3GVdPmpfIQLSpOa1yN9d8

KI9K8xs9MAEF7fgl94 / nXg0h9e1KcTjgi81ULMRMkDjIoYd33TQTMqXnRQu4b5mU

hOKn + BGJ2LNeWI / tLLCXHfN27x3RkDHZR7q8UupnukVlArCt + 1ck + Fph0xE9G3UG

JF5KmQWm9n + 1fWMzynj9vy4CBERtOgc5ktVNJOek4Mr + 14vz9NykbBwgJthpDaFK

HtRgVimokTCxVckIc3aLK9dXPUBCh9D3GpUw6ruEn17 / PWvveAnLDmbsfpGxizlF

uC8OWRgaKSdgZhZBqyFS0Wb6B39gWgoK9xh4 / Ma90dLADAEbDAN6eRqvhYhADWW+

fLkFU3q8 If0CYZY1tIeXLa46IxqiQaBPQfOQ7MfG5gAWAV5AHdd6ehWMKfy1Yoye

K3ikc18BZMRCLMmEilI + pDrIpcii5LJSTxpzjkX4eGaq1 / gyJIEbpkXRLr5OSKmN

m / pS1ylm5XvapQCpDo7DAAFZ13QpLmGf54gMZOTFYGZzg7EMcShL5nZ4y16GJ2DK

qlpLCcVluNzJDEBnlYaVEGzrHJNgpNldNDjYn2NN780iJuronSwzyMP7NPTm0A ==

= iO3p

Giải mã tin nhắn

Nhà báo sử dụng khóa riêng của họ để giải mã khóa phiên. Khóa phiên sau đó giải mã phần thân của tin nhắn, đưa nó trở lại dạng ban đầu:

Susan Peterson thân mến,

Tôi có một số thông tin về một vụ bê bối tham nhũng lớn ở Hoa Kỳ Mozambabwe. Hãy cho tôi biết nếu bạn quan tâm và tôi sẽ gửi cho bạn thêm chi tiết.

Xác minh chữ ký số

Nếu nhà báo nghi ngờ về tính toàn vẹn của tin nhắn hoặc tin rằng nó có thể không được gửi bởi bạn, họ có thể xác minh chữ ký điện tử. Họ chạy tin nhắn họ nhận được thông qua một hàm băm, cung cấp cho họ tóm lược thông điệp của email họ nhận được.

Nhà báo sau đó sử dụng của bạn khóa công khai và của bạn chữ ký số để cung cấp cho họ tóm lược thông điệp như khi bạn gửi tin nhắn Nếu hai thông báo là giống hệt nhau, thì họ biết rằng tin nhắn là xác thực. Từ thời điểm này, bạn và nhà báo sẽ có thể liên lạc ngược và chuyển tiếp với PGP để thảo luận chi tiết về vụ bê bối tham nhũng.

Mã hóa PGP an toàn đến mức nào?

Theo như an ninh của nó đi, Các phiên bản hiện tại của PGP về cơ bản là kín khí, miễn là chúng được sử dụng đúng cách. Có một số lỗ hổng lý thuyết đối với các phiên bản cũ hơn, nhưng các phiên bản hiện tại không được công khai biết là có bất kỳ phương tiện nào bị phá vỡ với công nghệ đương đại và các kỹ thuật phân tích mật mã mới nhất. Khả năng bất cứ ai có một phương tiện bí mật để phá PGP cũng không đáng kể, vì vậy, nó khá an toàn khi sử dụng PGP một cách tự tin, miễn là bạn sử dụng đúng cách.

Khi PGP đã được phát triển, nhiều thuật toán mã hóa đã được thêm vào để tăng cường bảo mật. Bất cứ khi nào bất kỳ lỗ hổng nhỏ nào được phát hiện, chúng đều nhanh chóng được các nhà phát triển vá lỗi. Mối lo ngại lớn nhất không phải là bản thân mã hóa PGP bị phá vỡ, vì nó sẽ rất khó khăn cho bất kỳ quốc gia hình sự hoặc quốc gia nào làm như vậy.

Thay thế, Nó rất có khả năng kẻ tấn công sử dụng các phương tiện khác để khám phá thông tin liên lạc của bạn. Điều này có thể bao gồm sử dụng keylogger để tìm ra khóa riêng của bạn hoặc lục soát nhà của bạn để xem khóa riêng của bạn đã được ghi ở đâu đó chưa.

Mặc dù vậy, đã có một số lỗ hổng trong các triển khai OpenPGP khác nhau. Vào đầu năm 2023, một điểm yếu đã được tìm thấy có thể được sử dụng để hiển thị bản rõ của các email đã được mã hóa. Được đặt tên là EFAIL, nó liên quan đến những kẻ tấn công trước tiên chặn email được mã hóa mục tiêu và thay đổi nó để khiến người nhận email của người nhận cuối cùng gửi tin nhắn cho kẻ tấn công sau khi nó được giải mã.

Kẻ tấn công không thực sự giải mã email và kỹ thuật này không liên quan đến việc phá vỡ mã hóa PGP. Mặc dù vậy, người dùng PGP cần lưu ý và thực hiện các biện pháp phù hợp để giảm thiểu rủi ro.

Bất cứ ai sử dụng PGP nên thay đổi cài đặt trong ứng dụng email của họ để ngăn việc tự động tải hình ảnh bên ngoài và nội dung khác. Họ cũng nên tắt JavaScript và HTML khi xem email được mã hóa. Với các biện pháp này, mã hóa PGP vẫn an toàn để sử dụng.

Những hạn chế của mã hóa PGP là gì?

Mặc dù mã hóa PGP là một công cụ quan trọng trong kho vũ khí bảo mật, nhưng với mọi biện pháp phòng vệ khác, nó lại không hoàn hảo.

Khả năng sử dụng

Một trong những nhược điểm lớn của nó là nó không chính xác thân thiện với người dùng, đặc biệt là so với hầu hết các ứng dụng mà chúng ta dành cả ngày để sống.

Điều này đưa ra những thách thức cho những người muốn bảo vệ email của họ, nhưng thiếu trình độ kỹ thuật cao. Nó có thể là một trong những điều mà họ chỉ cần học để giữ an toàn cho thông tin liên lạc của họ. Mặt khác, các ứng dụng nhắn tin được mã hóa như Signal có thể phù hợp hơn với nhu cầu của họ.

Cũng đã có nhiều phiên bản PGP khác nhau trong những năm qua, mỗi phiên bản có thuật toán và tính năng mới. Bởi vì điều này, Các phiên bản cũ hơn của PGP won đã có thể mở các tin nhắn đã được mã hóa bởi các hệ thống mới hơn. Ngay cả với khóa chính xác, nó vẫn giành được công việc của Patrick, vì họ sử dụng các thuật toán khác nhau.

Điều này có nghĩa là điều quan trọng là đảm bảo rằng cả người gửi và người nhận đều biết phiên bản và cài đặt nào đang được sử dụng, để họ có thể giải quyết trên một hệ thống hoạt động chung cho họ.

PGP không ẩn danh theo mặc định

Người dùng PGP cần lưu ý rằng Nó không mã hóa mọi khía cạnh của email của họ. Nó mã hóa văn bản nội dung, nhưng bất kỳ ai chặn email PGP vẫn có thể xem chi tiết dòng tiêu đề và tin nhắn, cũng như thông tin về cả người gửi và người nhận.

Trong khi bản thân tin nhắn có thể là riêng tư, sự tương tác không ẩn danh. Người dùng cần xem xét điều này khi đánh giá xem nó có phải là công cụ phù hợp cho công việc hay không. Để bắt đầu, họ nên tránh đặt bất cứ thứ gì quá cụ thể vào dòng chủ đề.

Xem xét ví dụ của chúng tôi từ trên, người tố giác vẫn cần xem xét các rủi ro liên quan đến PGP. Nếu vụ bê bối tham nhũng gây ra sự phẫn nộ lớn của chính phủ, thì nó không thực tế khi tưởng tượng các đặc vụ chính phủ đột nhập vào email của nhà báo.

Nếu họ chỉ tìm thấy một tương tác với một công dân của Hoa Kỳ Mozambabwe, thì họ sẽ không có bất kỳ kỹ năng kiểu Sherlock nào để họ trừ đi rằng người này có lẽ là người thổi còi. Các đặc vụ không cần phải có khả năng truy cập nội dung tin nhắn để có độ tin cậy cao, hoặc ít nhất là đủ để đưa người đó vào thẩm vấn.

Mã hóa PGP là một phần không thể thiếu trong giao tiếp bảo mật cao

Các loại hạt và bu lông đằng sau mã hóa PGP hơi phức tạp, nhưng nó là một khía cạnh quan trọng của email an toàn. Những người sử dụng nó cần phải hiểu cách thức hoạt động của nó, ít nhất là theo nghĩa rộng. Nếu không họ có thể đưa ra các giả định không chính xác hoặc sử dụng nó không đúng cách, gây nguy hiểm cho nội dung tin nhắn của họ và có lẽ cả tính mạng của họ.

Là một tóm tắt nhanh, mã hóa PGP tận dụng một loạt các kỹ thuật để cung cấp liên lạc email an toàn và riêng tư. Bao gồm các nén, mã hóa khóa công khai, mã hóa đối xứng, chữ ký số và web tin cậy.

Cùng nhau, những điều này cho phép người dùng gửi tin nhắn được mã hóa một cách hiệu quả. Nó cũng cho phép họ kiểm tra xem một tin nhắn có xác thực và không bị thay đổi hay không. Tiêu chuẩn OpenPGP được hình thành để mọi người có thể sử dụng miễn phí, giúp biến nó thành hình thức mã hóa email phổ biến nhất. Trong khi Mã hóa PGP không hoàn hảo, miễn là bạn nhận thức được những hạn chế của nó, nó là một trong những cách an toàn hơn mà bạn có thể giao tiếp trực tuyến.

Bây giờ, bạn có thể tự hỏi làm thế nào để sử dụng PGP? Chúng tôi đã giúp bạn hiểu rõ về hướng dẫn của chúng tôi về cách mã hóa email.

Bàn phím có đèn phía dưới bởi Colin được cấp phép theo Muff