ЧИТАЙТЕ: Недолік безпеки Bluetooth дозволяє хакерам викрасти динаміки

Bluetooth – дешевий і всюдисущий. Динаміки та гарнітура, розумні годинники, контролери ігор та пристрої IoT всі покладаються на нього для спілкування. Але нова хвиля інструментів Bluetooth хакери відбирають протоколи, і наше власне тестування показує, що пристрої небезпечні.

Ми розглянули сім моделей бездротових колонок різних виробників і виявили їх усі вразливі до нещодавно розкритих Кочей Nпереговори оf Батака Bluetooth (KNOB). Хакери можуть отримати повний контроль над пристроєм Bluetooth, не попереджуючи потерпілого, або здійснити більш підступні атаки, такі як моніторинг розмови через гарнітуру Bluetooth.

Результати тестування безпеки Bluetooth показують критичний ризик

Нам вдалося протестувати 7 моделей динаміка Bluetooth, і ми виявили всі 7 вразливими для атаки. Ми протестували моделі, які містять 5 динаміків Harman Kardon та JBL, які зараз знаходяться на прилавках магазину, а також 2 старих моделі. Ми намагалися вибирати динаміки з різних цінових точок.

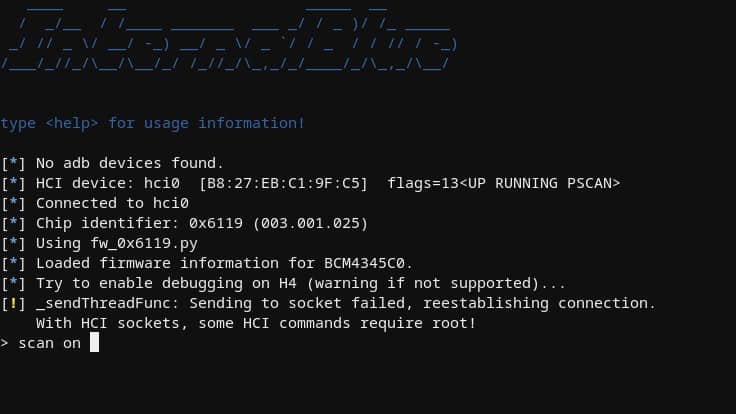

Для тестування KNOB ми використовували вкорінений Huawei Nexus 5 під управлінням Android Nougat, а для викрадення динаміка ми використовували Raspberry Pi 3B +. Обидва пристрої використовували версію доказової концепції KNOB, яка виправляла ROM, щоб примусити надзвичайно низьке шифрування. Єдиним пристроєм, який ми активно компрометували, був Harman Kardan Onyx Studio 2, але всі пристрої узгоджували 1-байтну ентропію та є вразливими.

| Харман Кардон | Onyx Studio 2 | 3.0 | Так |

| Харман Кардон | Onyx Studio 3 | 4.1 | Так |

| Харман Кардон | Онікс Студія 5 | 4.2 | Так |

| Харман Кардон | Онікс Студія 6 | 4.2 | Так |

| JBL | Переверніть 5 | 4.2 | Так |

| JBL | Xtreme 2 | 4.2 | Так |

| JBL | Заряд 4 | 4.2 | Так |

Не дивно, що кожен диктор, який ми протестували, зазнав впливу, оскільки експлуатація KNOB атакує сам стандарт Bluetooth. Як повідомляється, кожен пристрій, що використовує чіпсети, виготовлені до 2023 року, є вразливим. Ми очікуємо пристрої, на яких працює Bluetooth 5.1 і вище, не повинні бути вразливими якщо вони відповідають оновленому стандарту.

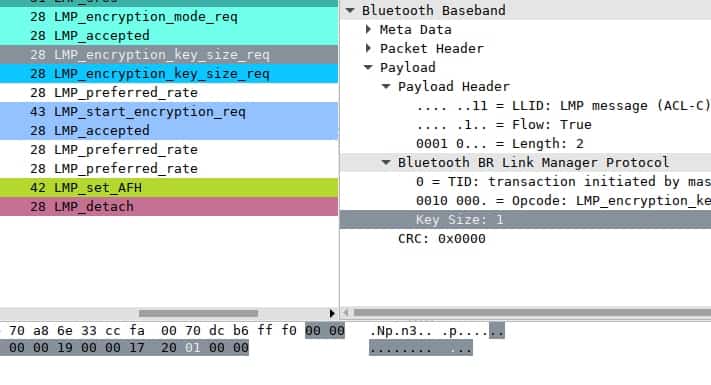

Тим не менше, було бажання бачити, що кожен тест повертається позитивним. Ми побачили, що з’єднання після з’єднання приймає 1-байт ентропії, використовуючи опубліковану перевірку концепції та моніторинг трафіку в Wireshark.

Навіть найновіший пристрій, «Onyx Studio 6» Хармана Кардона, є вразливим, незважаючи на те, що він виготовлений після повідомлення KNOB. Ми вважаємо, що виробники мають інвентар з чіпсетів, який все ще використовується, незважаючи на ризик безпеки.

Яка атака Bluetooth KNOB?

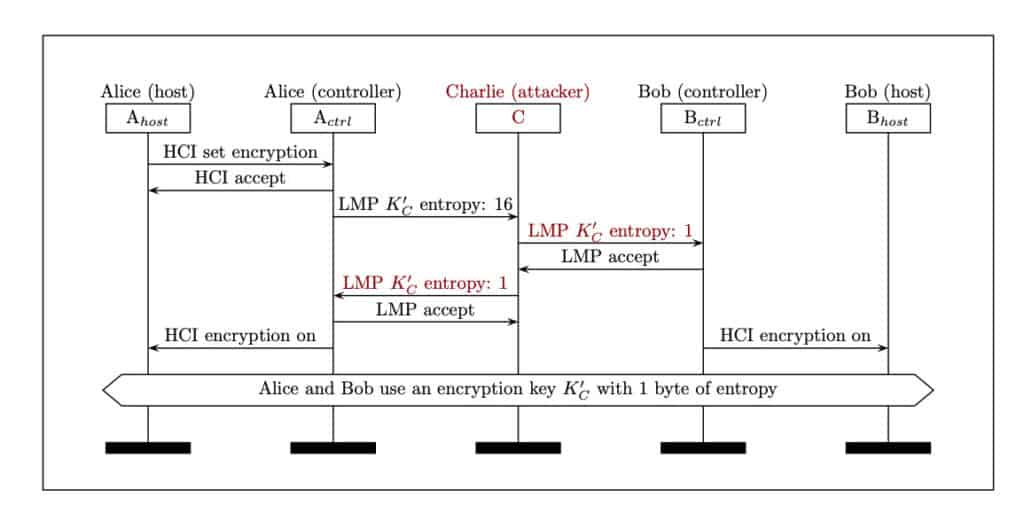

Bluetooth – дуже ввічливий стандарт. Коли два пристрої пари, вони починають домовлятися. Одне з речей, про яке вони погоджуються, – це шифрування. Пристрої Bluetooth можуть запитувати посилання різних рівнів безпеки. На практиці це збільшує сумісність пристрою та термін експлуатації, гарантуючи, що старі пристрої все ще можуть спілкуватися з новими телефонами, і навпаки.

Але атака використовує недолік, який дозволяє зловмиснику змусити два пристрої використовувати слабке шифрування. Успішна атака KNOB зменшує ентропію ключа посилання до 1-байт. Рівень ентропії диктує, наскільки сильно змінюється ключ шифрування з часом, і це головне для безпеки Bluetooth. Оскільки ключ змінюється так повільно, шкідливі користувачі легко можуть його зламати.

Команда, що стоїть за KNOB, Даніеле Антоніолі, Нілс Оле Тіппенгауер та Каспер Расмуссен, презентували цей експлуатування в USENIX протягом літа. Наслідки вразливості є приголомшливими; мільярди пристроїв Bluetooth, ймовірно, вразливі до ключових атак переговорів.

У своєму дописі команда каже (моє наголос): «Атака KNOB – це серйозна загроза безпеці та конфіденційності усіх користувачів Bluetooth. Ми були здивовані, коли виявили такі фундаментальні проблеми у широко використовуваному та 20-річному стандарті ».

Ескалація атаки

Коли КНОБ відкрив двері, ми вирішили посилити атаку на крок далі. У контрольованому середовищі нам вдалося скористатися нашим доступом до розшифрованого посилання та викрасти сеанс Bluetooth.

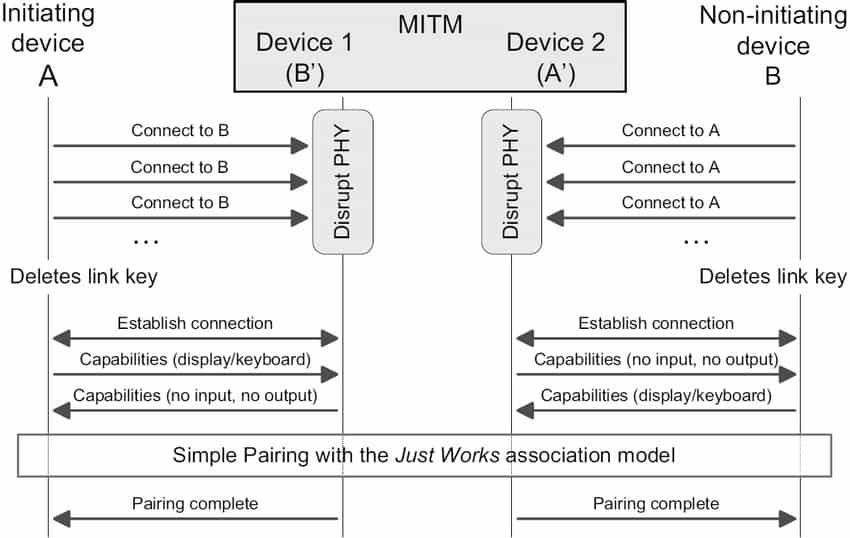

Налаштування людини в середині

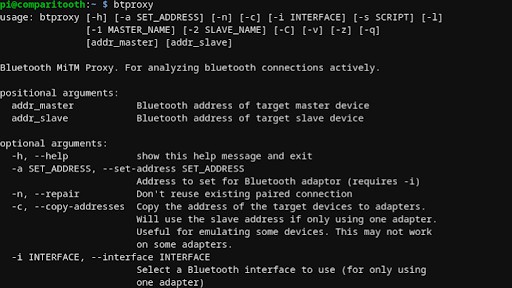

Нам вдалося посилити атаку, встановивши ретрансляцію для MitM після використання KNOB, щоб зламати шифрування посилання. Використовуючи загальнодоступні інструменти, ми клонували цільовий пристрій і встановили ретранслятор MitM.

Завдяки повному виходу ретранслятора та пакетам Bluetooth, ми змогли зіграти роль зловмисника, перехопивши та змінивши дані, спрямовані на динамік.

Слід зазначити, що пристрій, на який ми атакували, був найстарішим, до якого ми мали доступ, Harman Kardon Onyx Studio 2, що працює під управлінням Bluetooth 3.0 та A2DP 1.3. Можливо, що новіші версії пристрою реалізують пакет інших контрзаходів, щоб ускладнити подібну атаку.

Викрадення сесії

Для того, щоб завершити викрадення, ми написали сценарій Python для зміни сесії, що проходить через наш Ман iн твін Мреле iddle (MitM), а потім повторно передають змінені пакети. У цьому випадку ми замінили аудіопотік, що надсилається на динамік.

Насправді нам вдалося взяти під контроль динаміка та змінити пісню, що відтворюється. Потерпілий не відключається від сеансу Bluetooth. Посилання все ще активне, але воно передає інформацію на ретрансляційний пристрій, який ми управляємо замість динаміка.

Поки зловмисник піклується про збереження потоку даних ретрансляції, немає ознак, що сеанс піддається атаці з точки зору жертви, окрім зміни музики.

Що відбувається із захистом Bluetooth?

Не випадково зараз з’являється величезна нова вразливість Bluetooth. Нещодавно були випущені нові інструменти, які дають хакерам чітке уявлення про трафік Bluetooth під час подорожі по повітрю.

Деякі з цих утиліт все ще нерівні по краях, але вони швидко вдосконалюються. І, що ще важливіше, вони усунули необхідність надзвичайно дорогого обладнання, що раніше було єдиним варіантом для хакерів Bluetooth.

Ці утиліти відкривають дослідження безпеки Bluetooth для мас. Замість дорогого рішення «все в одному», як-от Ellisys Bluetooth Explorer, дослідники використовують дешеві та доступні пристрої, що працюють у режимі налагодження.

Ми вважаємо, що це може бути початком великої зміни моря в сегменті безпеки Bluetooth, і користувачі повинні знати, що за допомогою цих ланцюжків інструментів розробляється більше подвигів..

Сучасний набір інструментів хакера Bluetooth

У рамках дослідження безпеки Bluetooth ми створили сучасну лабораторію тестування. Ми використовували наступні програмні пакети разом із Raspberry Pi 3B + та вкоріненим смартфоном Nexus 5 для проведення досліджень.

внутрішній клей перевірено, що надає дослідникам низький рівень доступу до пристроїв Bluetooth. На думку залучених дослідників, це було ключовим для розвитку нападу KNOB. Internalblue може реєструвати трафік, скидати пам’ять, відправляти пакети, просувати інструкції по збірці, встановлювати точки прориву тощо.

gatttool – це утиліта для вивчення БBluetooth Lсов Еnergy (BLE) пристроїв, новіший вихід основного стандарту Bluetooth з певними функціями енергозбереження. Дослідники цікавляться стандартом BLE, оскільки він дозволяє неодноразовим користувачам опитувати пристрої на інформацію.

btproxy допомагає дослідникам створити ретранслятор MitM для аналізу трафіку між двома пристроями. Зловмисники використовують це програмне забезпечення для підслуховування пристроїв Bluetooth та введення власних даних у з’єднання.

Ці утиліти, а також кілька спеціалізованих інструментів, є величезним надбанням для дослідників, і вони виявляють критичні недоліки в безпеці Bluetooth.

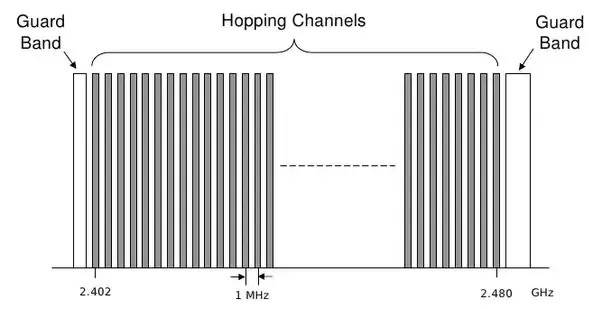

Перескакування каналів – це благодать Bluetooth

Якщо є один фактор, який не дозволяє цим подвигам стати щоденною неприємністю, це стійкість Bluetooth. Для того, щоб виконати KNOB, зловмисник повинен бути присутнім на момент спарювання. В іншому випадку зловмиснику доводиться намагатися змусити пристрої повторно поєднуватися під час їх присутності.

Ці атаки повторного сполучення важко здійснити. У деяких випадках вони передбачають використання апаратної вразливості, але єдиний гарантований спосіб змусити пристрої знову з’єднуватися та з’єднуватись – це перервати їх з’єднання, підриваючи спектр із шумом.

На щастя, Bluetooth має надійні системи для запобігання повторним нападам. Спектр Bluetooth розділений на 79 окремих діапазонів 1 МГц. Пристрої перескакують через ці діапазони 1600 разів на секунду навмання. Щоб генерувати достатньо шуму, щоб гарантувати перерву, зловмисник повинен викрити себе, використовуючи потужний багатоканальний заклик частоти.

Ці пристрої є незаконними. Їх регулярно виявляють правоохоронці за допомогою тріангуляції та інших методів, і їх використання є головним ризиком. Для нашого тестування ми не проводили жодних атак повторного сполучення. Натомість ми встановили, що достатньо вмотивований нападник може здійснити таку атаку.

Тривожні наслідки KNOB

Наша атака на цих ораторів підкреслює один нешкідливий спосіб, коли хакери можуть використовувати свій контроль над Bluetooth, але не помиляйтесь: двері залишилися широко відкритими. У своїй роботі автори нападу KNOB поділилися занепокоєнням, що вразливість може бути усунена дуже серйозно.

Наприклад, можливо атакувати Інтернет-адаптер Bluetooth і нюхати трафік. Або атакуйте гарнітуру Bluetooth, яка використовується для видачі команд віртуального помічника, а потім вводите шкідливі команди або стежте за реакціями.

Ми також стурбовані зростаючим використанням Bluetooth як механізму аутентифікації. Наприклад, деякі електричні скутери, орендовані програмами Rideshare, використовують Bluetooth для з’єднання облікового запису користувача зі скутером. Напади на ці механізми аутентифікації можуть спричинити крадіжку чи шахрайство.

Наслідки цієї вразливості надзвичайно тривожні. Кожен повинен вважати, що з’єднання Bluetooth є небезпечним.

Що можуть зробити споживачі щодо недоліків безпеки Bluetooth?

Дуже важливо, щоб люди припиняли купувати та використовувати старіше обладнання Bluetooth. Навряд чи виробники зможуть виправити значну кількість постраждалих пристроїв. Пристрої Bluetooth, як правило, важко оновити, а в деяких випадках неможливо взагалі проклеїти прошивку.

По можливості спробуйте підключитися до старих пристроїв Bluetooth за допомогою офіційного додатка виробника та запустіть оновлення. Якщо оновлення недоступні, будьте в курсі ризиків і спробуйте дотримуватися певних вказівок здорового глузду:

- Не підтримуйте чутливих розмов на пристрої Bluetooth

- Вимкніть Bluetooth на телефоні та комп’ютері, коли він не використовується

- Не покладайтеся на Bluetooth для контролю доступу до сайту

- Шукайте пристрої, що використовують Bluetooth 5.1 і вище

- Не використовуйте пристрої Bluetooth для спілкування з віртуальними помічниками

- Уникайте використання Інтернет-адаптерів Bluetooth

По мірі виявлення вад безпеки Bluetooth споживачі повинні бути в курсі ризиків, пов’язаних із цими пристроями. KNOB – лише перша з багатьох виникаючих загроз, і те, що впливає на сам стандарт, є поганим знаком для стану безпеки Bluetooth в цілому.