Який найкращий режим захисту WPA2: AES, TKIP або обидва?

Захищений доступ Wi-Fi 2 (WPA2) – це a програма сертифікації безпеки розроблений Альянсом Wi-Fi для захисту бездротових комп’ютерних мереж. Залежно від типу та віку вашого бездротового маршрутизатора, у вас буде кілька варіантів шифрування. Два основні для WPA2-Personal (видання, яке використовуються домашніми або малими бізнес-користувачами) Розширений стандарт шифрування (AES) і старші Протокол тимчасової ключової цілісності (TKIP), або а поєднання обох.

У цій статті ми пояснимо що таке AES і TKIP і запропонувати, який варіант слід вибрати для своїх пристроїв, що підтримуються WPA2. Вам потрібно вибрати найкращий режим шифрування не лише з міркувань безпеки, але й тому, що неправильний режим може сповільнити ваш пристрій. Якщо ви вибрали більш старий режим шифрування, навіть якщо ваш Wi-Fi роутер підтримує швидший тип шифрування, передача даних автоматично сповільнюватиметься, щоб бути сумісною зі старими пристроями, з якими він підключається..

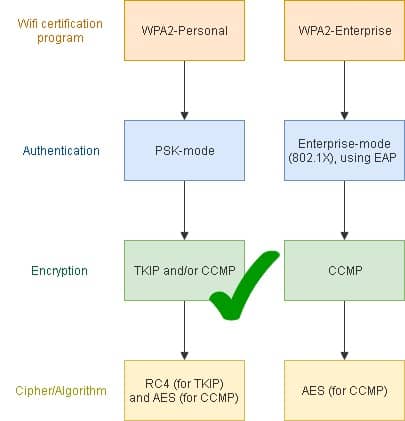

Ми також пояснимо деякі умови безпеки Wi-Fi, пов’язані з WPA2, напр. ті, що згадуються на нижченаведеній діаграмі, орієнтовані насамперед на WPA2-Personal. Наприклад, терміни сертифікати, стандарти, протоколи та програми іноді (заплутано) використовуються взаємозамінно, а часто неправильно. Чи є AES протоколом чи типом шифрування? WPA2 – це протокол чи стандарт? (Оповіщення про спойлер: AES – це стандарт, а WPA2 – сертифікація.) Добре бути трохи поблажливішими до термінології wifi, якщо ви знаєте, що ці терміни означають насправді. Ця стаття відповідає рекорду. І так, ми дуже вільно використовуємо термін “режим”, щоб описати параметри шифрування та аутентифікації WPA2.

WPA2 101 – короткий огляд (дуже)

Існує дві версії WPA2: персональні (для домашнього та офісного використання) та корпоративні (для корпоративного використання) видання. У цій статті ми зупинимось на першій, але порівняємо її з версією Enterprise, яка допоможе проілюструвати те, що WPA2-Personal не робить.

Наскільки надійні загальні сертифікати безпеки Wi-Fi?

«Бездротова мережа сама по собі незахищена. У перші дні бездротових мереж виробники намагалися зробити це максимально простим для кінцевих користувачів. Налаштована конфігурація більшості бездротових мережних пристроїв забезпечувала простий (але небезпечний) доступ до бездротової мережі “. (Джерело: Манекени)

Наскільки безпечний WPA2 порівняно з іншими широко використовуваними сертифікатами Wi-Fi? Доки WPA3 не став довго, WPA2 вважався, KRACKs і всі, найбільш безпечним варіантом. Поточні вразливості WPA2 можуть бути ефективно виправлені, але все ж потрібно вибрати найкращий тип шифрування для вашого пристрою wifi та ваших вимог використання. Наприклад, якщо ви малий бізнес зі старими пристроями, можливо, вам знадобиться пожертвувати швидкістю заради безпеки або оновити свої пристрої. Якщо ви велика організація, ви можете вирішити взагалі вирвати WPA2 і якнайшвидше почати планувати впроваджувати WPA3.

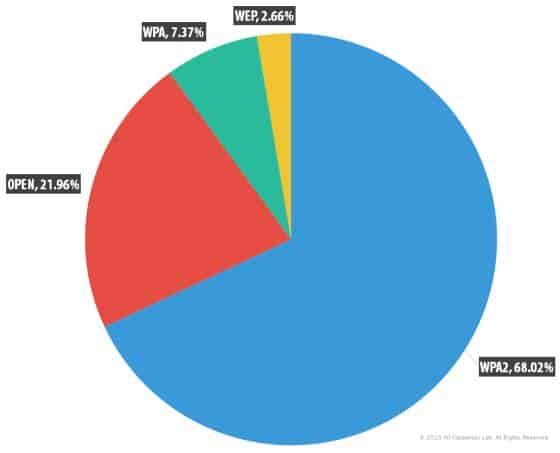

Стандарти підключення до шифрування Wi-Fi, які використовуються в загальнодоступних точках доступу до Wi-Fi у всьому світі (Джерело: Kaspersky Security Network (KSN))

Наскільки безпечні основні сертифікати Wi-Fi, які використовуються сьогодні?

- відчинено – Безпеки взагалі немає

- Провідні еквівалентні конфіденційності (WEP) – Дуже ненадійний і використовує шифр RC4, спочатку сприйнятий за те, що він дуже швидкий і простий у виконанні. Колись популярна – за версією WayBack Machine, Skype використовувала модифіковану версію близько 2010 року – вона з тих пір вважається дуже небезпечною. WEP використовує метод аутентифікації, коли всі користувачі поділяють один і той же ключ, тому якщо один клієнт порушений, всі в мережі піддаються ризику. WPA-PSK (попередньо розділений ключ) має таку ж проблему. За даними Webopedia, WEP є незахищеним, оскільки, як і інші трансляції Wi-Fi, він надсилає повідомлення за допомогою радіохвиль, чутливих до підслуховування, фактично забезпечуючи безпеку, рівну дротовому з’єднанню. Шифрування не перешкоджає хакерам перехоплювати повідомлення, а проблема з WEP полягає в тому, що він використовує статичне шифрування (одна клавіша для всіх пакетів для всіх пристроїв у мережі), що наражає на небезпеку всі пристрої, що може бути приємним великим заходом для хакерів. Потім злодії можуть спробувати розшифрувати дані у вільний час в режимі офлайн. Одне з речей WPA – це створити унікальний ключ для кожного пристрою, обмежуючи ризик для інших клієнтів, коли один пристрій у мережі порушений..

- WPA – Використовує неефективне TKIP протокол шифрування, який не є захищеним. TKIP сам використовує шифр RC4, а AES не є обов’язковим для WPA. Хороша метафора того, як працює WPA, походить з допису Super User: «Якщо ви вважаєте іноземну мову як вид шифрування, WPA трохи схожа на ситуацію, коли всі машини, підключені до цієї мережі WPA, говорять однаковою мовою, але це мова, чужа іншим машинам. Тому, звичайно, машини, підключені до цієї мережі, можуть атакувати один одного і чути / бачити всі пакети, надіслані / отримані всіма іншими. Захист існує лише від хостів, які не підключені до мережі (наприклад, оскільки вони не знають секретного пароля). “

- WPA2 – Розумно захищений, але вразливий до жорстоких та словникових атак. Використання AES шифрування та запроваджує режим лічильника за допомогою коду аутентифікації ланцюга блоку шифру (CCMP), сильне шифрування на основі AES. Він сумісний із TKIP. Постачальники випустили патчі для багатьох її вразливостей, наприклад КРАК. Один з найважливіших недоліків безпеки у версії WPA2 Налаштування Wi-Fi (WPS), що дозволяє користувачам швидко налаштувати безпечну бездротову домашню мережу. За даними США-Серта, “Вільно доступні інструменти для атаки можуть відновити PIN-код WPS за 4-10 годин”. Він радить користувачам перевіряти наявність оновленого програмного забезпечення від свого постачальника, щоб підключити цю вразливість. WPA2-Enterprise є більш безпечним, але є деякі недоліки.

- WPA3 – Ще занадто нова для джерела значущих даних про використання, але наразі вважається найбільш безпечним варіантом

AES, TKIP або обидва, і як вони працюють?

TKIP

Згідно з Вікіпедією, TKIP був розроблений для того, щоб “замінити” вразливий тоді “стандарт” WEP без необхідності вносити зміни в апаратне забезпечення, на якому працював стандарт Wired Equivalent Privacy (WEP). Він використовує шифр RC4.

Network World пояснює, що TKIP насправді не замінює WEP; це “Обгортка”. На жаль, він обернувся навколо принципово небезпечної WEP, тому причина була задумана як тимчасовий захід, оскільки ніхто не хотів викинути всі зроблені інвестиції в обладнання, і його вдалося швидко розгорнути. Останньої останньої причини було достатньо, щоб продавці та менеджери бізнесу сприйняли це із захопленням. У свій день TKIP посилила безпеку WEP:

- Змішування базового ключа, MAC-адреси точки доступу (AP) та серійного номера пакету – “Операція змішування призначена для забезпечення мінімального попиту на станції та точки доступу, але має достатню криптографічну силу, щоб її не можна було легко зламати”.

- Збільшення довжини ключа до 128 біт – “Це вирішує першу проблему WEP: занадто коротка довжина ключа”.

- Створення а унікальний 48-розрядний серійний номер який збільшується для кожного надісланого пакету, щоб жодна дві клавіші не були однаковими – “Це вирішує ще одну проблему WEP, яку називають «атаками зіткнення,”, Що може статися, коли однаковий ключ використовується для двох різних пакетів.

- Зниження ризику повторних атак з вищезгаданим розширеним вектором ініціалізації (IV) – «Тому що 48-бітний номер послідовності потребуватиме тисячі років, щоб повторитись, ніхто не може відтворювати старі пакети з бездротового з’єднання– вони будуть виявлені як неправильні, оскільки порядкові номери будуть неправильними. “

Наскільки насправді TKIP вразливий? За словами Cisco, TKIP вразливий до розшифровки зловмисників пакетів. Однак зловмисник може вкрасти лише ключ аутентифікації, а не ключ шифрування.

“За допомогою відновленого ключа, лише захоплені пакети можуть бути підроблені в обмеженому вікні не більше 7 спроб. Зловмисник може розшифровувати лише один пакет одночасно, в даний час зі швидкістю один пакет за 12-15 хвилин. Крім того, пакети можна розшифрувати лише тоді, коли вони надсилаються з точки бездротового доступу (AP) до клієнта (однонаправлений). “

Проблема полягає в тому, що якщо білі капелюхи виявляють більші вектори для вставки атак, то й чорні шапки.

Є вниз, коли TKIP використовується з PSK. “При аутентифікації 802.1X секрет сеансу є унікальним і надійно передається на станцію сервером аутентифікації; при використанні TKIP із загальнодоступними ключами секрет сеансу однаковий для всіх і ніколи не змінюється – отже, вразливість використання TKIP із загальнодоступними ключами. “

AES

AES (заснований на алгоритмі Rjiandael) – це блоковий шифр (“S” насправді означає стандарт і є ще одним випадком заплутаної термінології), що використовується протоколом під назвою CCMP. Він перетворює простий текст у шифротекст і має ключові довжини 28, 192 або 256 біт. Чим довша довжина ключа, тим більш непереборними зашифровані дані хакерами.

Експерти з питань безпеки, як правило, погоджуються, що AES не має суттєвих недоліків. AES лише кілька разів успішно атакувались дослідниками, і ці напади були переважно бічними каналами.

AES – це шифрування вибору для федерального уряду США та NASA. Щоб отримати більше заспокоєнь, відвідайте крипто-форум Stack Exchange. Для детально пояснених технічних деталей про те, як працює AES, що виходить за межі цієї статті, відвідайте eTutorials.

Терміни та абревіатури Wifi, які ви повинні знати

Сертифікати та стандарти

Хоча WPA2 є програмою сертифікації, її часто називають стандартом, а іноді і протоколом. “Стандарт” та “протокол” – це описи, які часто використовуються журналістами та навіть розробниками цих сертифікатів (і ризикує бути педантичними), але умови можуть бути трохи оманливими, коли мова йде про розуміння того, як стандарти та протоколи стосуються wifi сертифікація, якщо не прямо неправильна.

Ми можемо використати аналогію того, як транспортний засіб сертифікований як дорожній. Виробник матиме інструкції, які визначають безпеку стандарти. Коли ви купуєте машину, то й було сертифікована як безпечне керування організацією, яка визначає стандарти безпеки транспортних засобів.

Отже, хоча WPA2 слід називати сертифікацією, це може бути вільно назвати стандартом. Але, називаючи це протоколом, плутає значення фактичних протоколів – TKIP, CCMP і EAP – у безпеці Wi-Fi.

Протоколи та шифри

Ще один шар плутанини: AES – абревіатура для розширеного шифрування Стандартний. На думку користувача Stack Exchange, TKIP насправді не є алгоритмом шифрування; використовується для забезпечення передачі пакетів даних за допомогою унікальних ключів шифрування. Користувач, Лукас Кауфман, каже: “TKIP реалізує більш досконалу функцію змішування клавіш для змішування сеансового ключа з вектором ініціалізації для кожного пакету”. Між іншим, Кауффман визначає EAP як “систему аутентифікації”. Він правильний тим, що EAP вказує спосіб передачі повідомлень; вона сама по собі їх не шифрує. Ми знову торкнемось цього в наступному розділі.

Використовуйте WPA2 та інші сертифікати Wi-Fi протоколи шифрування для захисту даних Wi-Fi. WPA2-Personal підтримує кілька типів шифрування. WPA і WPA2 є сумісними назад із WEP, який підтримує лише TKIP.

Ялівець називає протоколи шифрування, такі як AES і TKIP, як шифрові шифри. Шифр – це просто алгоритм, який визначає, як виконується процес шифрування.

За інформацією спільноти AirHeads:

“Ви часто бачите TKIP та AES, на які посилається, під час захисту клієнта WiFi. Дійсно, на нього слід посилатися як на TKIP та CCMP, а не на AES. TKIP і CCMP – протоколи шифрування. AES і RC4 – це шифри, CCMP / AES і TKIP / RC4. Ви можете бачити, що продавці змішують шифр з протоколом шифрування. Якщо складання іспиту простий спосіб запам’ятати різницю, це запам’ятати TKIP і CCMP, що закінчуються в „P” для протоколу шифрування. [sic] “

Як і EAP, хоча це ідентифікація, а не протокол шифрування.

Суть:

- WPA2-Персональний – Підтримує CCMP (який більшість людей називають AES) та TKIP.

- WPA2-Enterprise – Підтримує протокол CCMP і протокол розширюваної автентифікації (протокол розширюваної автентифікації (EAP).

Шифрування та автентифікація WPA2

Автентифікація – PSK проти 802.1X

Як і WPA, WPA2 підтримує аутентифікацію IEEE 802.1X / EAP та PSK.

WPA2-Персональний – PSK – це механізм аутентифікації, який використовується для перевірки користувачів WPA2-Personal, що здійснюють з’єднання Wi-Fi. Він був розроблений головним чином для загального домашнього та офісного використання. PSK не потребує налаштування сервера аутентифікації. Користувачі входять у систему за допомогою загальнодоступного ключа, а не з ім’ям користувача та паролем, як у виданні Enterprise.

WPA2-Enterprise – Оригінальний стандарт IEEE 802.11 («достойний» стандарт для сертифікації Wi-Fi) був випущений у 1997 р. Пізніші версії часто розроблялися для покращення швидкості передачі даних та догнання нових технологій безпеки. Останні версії WPA2-Enterprise відповідають 802.11 i. Її основний протокол аутентифікації є 802.1X, що дозволяє автентифікувати пристрої Wi-Fi за допомогою імені користувача та пароля або за допомогою сертифіката безпеки. Аутентифікація 802.1X розгорнута на Сервер AAA (зазвичай RADIUS) що забезпечує функцію централізованої аутентифікації та управління користувачем. EAP є стандартом, що використовується для передачі повідомлень та аутентифікації клієнта та сервера для автентифікатора перед доставкою. Ці повідомлення захищені за допомогою таких протоколів, як SSL, TLS та PEAP.

Шифрування – «насіння» та ПМК

WPA2-Персональний – PSK поєднує парольну фразу (загальнодоступний ключ) та SSID (який використовується як “Насіння” і видно всім у діапазоні) для створення ключів шифрування. Створений ключ – a Основний ключ (PMK) – використовується для шифрування даних за допомогою TKIP / CCMP. PMK заснований на відомому значенні (парольна фраза), тому кожен, хто має це значення (включаючи працівника, який покидає компанію), може захопити ключ і потенційно використати грубу силу для розшифрування трафіку.

Кілька слів про насіння та SSID.

- SSID – Усі імена мережі, які відображаються у списку точок доступу Wi-Fi, є SSID. Програмне забезпечення, що аналізує мережу, може шукати SSID, навіть ті, які нібито приховані. За словами Стіва Райлі від Microsoft, «SSID – це мережеве ім’я, а не – повторюю, не – пароль. Бездротова мережа має SSID, щоб відрізняти її від інших бездротових мереж поблизу. SSID ніколи не був призначений для приховування, і тому ви не будете надавати вашій мережі будь-якого захисту, якщо ви спробуєте його приховати. Це порушення специфікації 802.11, щоб зберігати свій SSID прихованим; поправка до специфікації 802.11i (яка визначає WPA2, обговорена пізніше) навіть зазначає, що комп’ютер може відмовитись від зв’язку з точкою доступу, яка не транслює свій SSID. “

- Насіння – Довжина SSID та SSID маніпулюється перед тим, як перетворитися на мотузку, щоб стати частиною створеної ПМК. Довжина SSID та SSID використовуються як насіння, які ініціалізують генератор псевдовипадкових чисел, який використовується для соління парольної фрази, створюючи хешований ключ. Це означає, що паролі хешируються по-різному в мережах з різними SSID, навіть якщо вони мають один і той же пароль.

Хороша парольна фраза може зменшити потенційний ризик, пов’язаний із використанням SSID як насіння. Парольну фразу слід генерувати випадковим чином і часто змінювати, особливо після використання точки доступу до wifi та коли працівник покидає компанію.

WPA2-Enterprise – Після того, як сервер RADIUS пройшов аутентифікацію клієнта, він повертає випадковий випадок 256-розрядна ПМК що CCMP використовує для шифрування даних лише для поточного сеансу. “Насіння” невідоме, і кожен сеанс вимагає нової ПМК, тому грубі напади – це марна трата часу. WPA2 Enterprise може, але зазвичай не використовувати PSK.

Який тип шифрування найкращий для вас, AES, TKIP чи обох? (Вирішено)

Оригінальне запитання, поставлене в цій статті, було, якщо ви використовуєте AES, TKIP або обидва для WPA2?

Вибір типу шифрування на маршрутизаторі

Ваш вибір (залежно від вашого пристрою) може включати:

- WPA2 з TKIP – Ви повинні вибрати цю опцію, лише якщо ваші пристрої занадто старі для підключення до нового типу шифрування AES

- WPA2 з AES – Це найкращий (і за замовчуванням) вибір для нових маршрутизаторів, які підтримують AES. Іноді ти лише побачиш WPA2-PSK, що зазвичай означає, що ваш пристрій підтримує PSK за замовчуванням.

- WPA2 з AES та TKIP – Це альтернатива для застарілих клієнтів, які не підтримують AES. Коли ви використовуєте WPA2 з AES та TKIP (що ви можете зробити, якщо спілкуєтесь із застарілими пристроями), ви можете відчувати більш низькі швидкості передачі. AirHead Community пояснює це тим, що “групові шифри завжди опускатимуться до найнижчого шифру”. AES використовує більше обчислювальної потужності, тому, якщо у вас багато пристроїв, ви можете помітити зниження продуктивності в офісі. Максимальна швидкість передачі для мереж, що використовують паролі WEP або WPA (TKIP), становить 54 Мбіт / с (Джерело: CNet).

- WPA / WPA2 – Подібно до опції безпосередньо вгорі, ви можете вибрати це, якщо у вас є кілька старих пристроїв, але це не так безпечно, як параметр лише для WPA2

На вашому пристрої замість WPA2 може відображатися опція “WPA2-PSK”. Ви можете ставитися до цього як до одного і того ж.

Поради щодо посилення безпеки PSK

Коментар Терренса Коемана щодо Stack Exchange допомагає прояснити читання про те, чому WPA2-Enterprise є більш безпечним, ніж WPA2-Personal. Він також пропонує наведені нижче поради:

- Встановіть свій SSID (“насіння” PMK) на випадкову рядок стільки цифр, скільки вам дозволено, що зробить PMK менш уразливим для атак з грубою силою.

- Створіть довгий випадковий PSK і регулярно його міняйте

- Унікальний SSID може зробити вас вразливим до злодіїв, які можуть легше шукати вас на Wigle. Якщо ви справді параноїк, вам варто скористатися VPN.

Що далі? WPA3 випущено

За словами NetSpot, “Мабуть, єдиний недолік WPA2 – це скільки потужності для обробки мережі потрібно для захисту вашої мережі. Це означає, що для уникнення зниження продуктивності мережі потрібно більш потужне обладнання. Ця проблема стосується старих точок доступу, які були впроваджені до WPA2 і підтримують WPA2 лише через оновлення програмного забезпечення. Більшість нинішніх точок доступу оснащені більш здатним обладнанням ». І більшість постачальників продовжують постачати патчі WPA2.

WPA2 буде поступово припинено WPA3, випущеним у червні 2023 року після виявлення вразливості безпеки під назвою KRACK у WPA2 попереднього року. Очікується, що розгортання займе деякий час (можливо, до кінця 2023 року), поки постачальники сертифікують та постачають нові пристрої. Незважаючи на те, що патчі для вразливості KRACK були випущені, WPA2 загалом не настільки безпечний, як WPA3. Для початку слід переконатися, що ви обрали найбільш безпечний метод шифрування. Скептик Діон Філіпс, пише для InfiniGate, вважає: “… сумнівно, що поточні бездротові пристрої будуть оновлені для підтримки WPA3, і набагато більше шансів, що наступна хвиля пристроїв буде передана через процес сертифікації”.

Ти зрозумів; врешті-решт, ймовірно, вам доведеться придбати новий роутер. Тим часом, щоб бути безпечним, ви можете зафіксувати та захистити WPA2.

Ще не було зафіксованих повідомлень про атаки KRACK, але сертифікація WPA3 забезпечує набагато більшу безпеку, ніж просто підключення вразливості KRACK. Наразі факультативна програма сертифікації, вона з часом стане обов’язковою, оскільки її приймають більше постачальників. Дізнайтеся більше про WPA2 та 3 з статті Comparitech про те, що таке WPA3 та наскільки це безпечно?

Дізнайтеся більше про безпеку Wi-Fi

- Чудовим технічним вступом до TKIP, AES та проблемним використанням оманливої термінології є чудовий технічний вступ до TKIP, AES та The TKIP Hack

- Якщо вас турбує WPA2, а ваші пристрої підтримують лише TKIP, виберіть надійну VPN

- Зрозумійте основи криптографії

- Дізнайтеся, як захистити свій wifi-роутер – підказки для типового користувача та всіх, хто має конфіденційні дані для захисту

Дивись також:

Посібник з ресурсів шифрування

Поліпшення власної кібербезпеки

Зображення першої сторінки для протоколу WPA Марко Верх. Ліцензовано за CC BY 2.0