Nhiễm độc / giả mạo ARP: Cách phát hiện và ngăn chặn

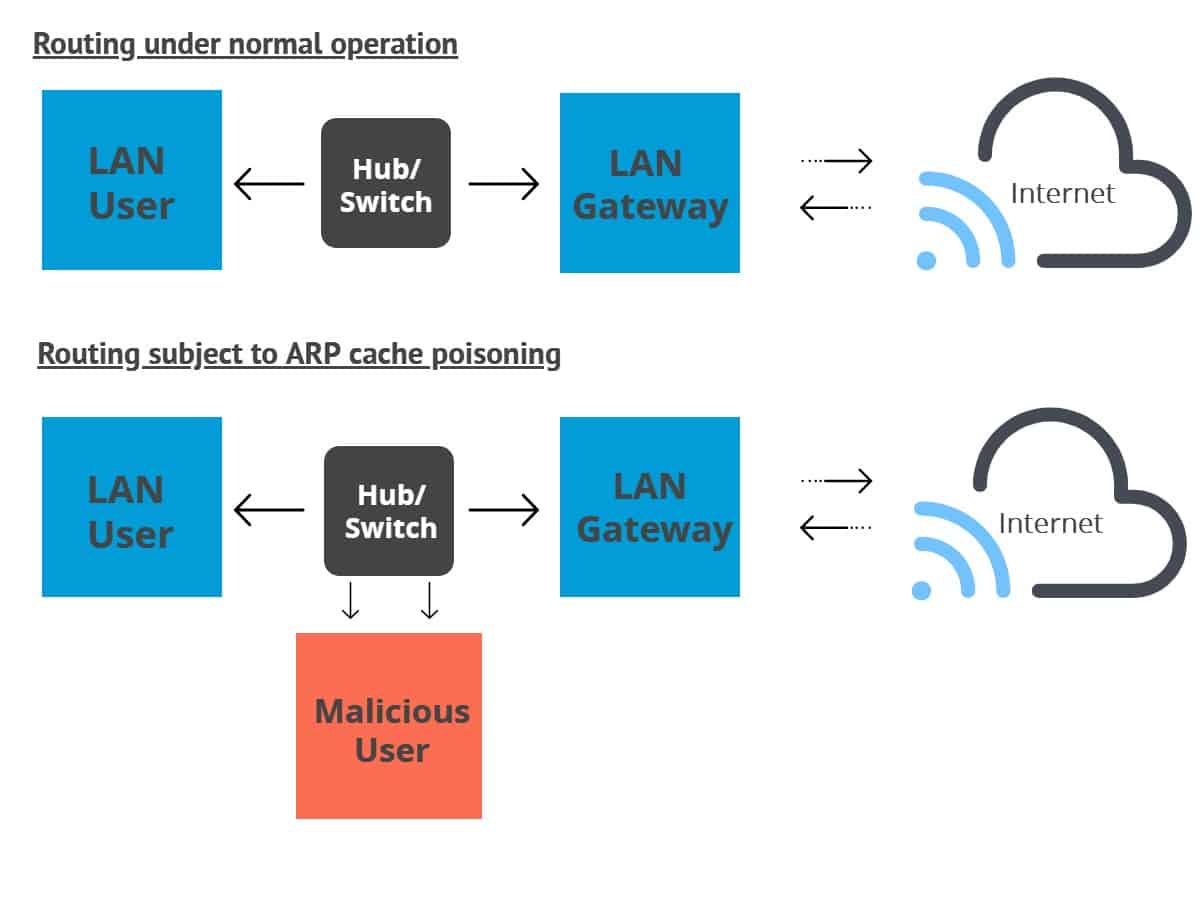

Thay vào đó, các cuộc tấn công này cố gắng chuyển hướng lưu lượng truy cập từ máy chủ dự định ban đầu sang kẻ tấn công. Ngộ độc ARP thực hiện điều này bằng cách liên kết địa chỉ Kẻ tấn công Media Media (MAC) của kẻ tấn công với địa chỉ IP của mục tiêu. Nó chỉ hoạt động đối với các mạng sử dụng ARP.

Ngộ độc ARP là một loại tấn công trung gian có thể được sử dụng để dừng lưu lượng mạng, thay đổi hoặc chặn nó. Kỹ thuật này thường được sử dụng để bắt đầu các vi phạm tiếp theo, như chiếm quyền điều khiển phiên hoặc từ chối dịch vụ.

Giao thức phân giải địa chỉ (ARP) là gì?

ARP là một giao thức liên kết một địa chỉ IP nhất định với địa chỉ lớp liên kết của máy vật lý có liên quan. Vì IPv4 vẫn là giao thức internet được sử dụng phổ biến nhất, ARP thường thu hẹp khoảng cách giữa địa chỉ IPv4 32 bit và địa chỉ MAC 48 bit. Nó làm trong cả hai hướng.

Mối quan hệ giữa một địa chỉ MAC nhất định và địa chỉ IP của nó được giữ trong một bảng được gọi là bộ đệm ARP. Khi một gói hướng tới máy chủ trên mạng LAN đến cổng, cổng sẽ sử dụng ARP để liên kết MAC hoặc địa chỉ máy chủ vật lý với địa chỉ IP tương quan của nó.

Các máy chủ sau đó tìm kiếm thông qua bộ đệm ARP của nó. Nếu nó định vị địa chỉ tương ứng, địa chỉ được sử dụng để chuyển đổi định dạng và độ dài gói. Nếu tìm thấy đúng địa chỉ, ARP sẽ gửi một gói yêu cầu hỏi các máy khác trên mạng cục bộ nếu họ biết địa chỉ chính xác. Nếu một máy trả lời với địa chỉ, bộ đệm ARP được cập nhật với nó trong trường hợp có bất kỳ yêu cầu nào trong tương lai từ cùng một nguồn.

Ngộ độc ARP là gì?

Bây giờ bạn đã hiểu thêm về giao thức cơ bản, chúng ta có thể đề cập đến ngộ độc ARP sâu hơn. Giao thức ARP được phát triển để có hiệu quả, dẫn đến nghiêm trọng thiếu an ninh trong thiết kế của nó. Điều này giúp người nào đó dễ dàng thực hiện các cuộc tấn công này, miễn là họ có thể truy cập mạng cục bộ của mục tiêu.

Ngộ độc ARP liên quan đến việc gửi giả mạo các gói trả lời ARP tới một cổng qua mạng cục bộ. Những kẻ tấn công thường sử dụng các công cụ giả mạo như Arpspoof hoặc Arppoison để thực hiện công việc dễ dàng. Họ đặt địa chỉ IP của công cụ khớp với địa chỉ mục tiêu của họ. Sau đó, công cụ sẽ quét mạng LAN đích cho các địa chỉ IP và MAC của máy chủ lưu trữ.

Khi kẻ tấn công có địa chỉ của máy chủ, chúng bắt đầu gửi các gói ARP giả mạo qua mạng cục bộ đến máy chủ. Các tin nhắn lừa đảo cho người nhận biết rằng địa chỉ MAC kẻ tấn công nên được kết nối với địa chỉ IP của máy họ đang nhắm mục tiêu.

Điều này dẫn đến việc người nhận cập nhật bộ đệm ARP của họ bằng địa chỉ Kẻ tấn công. Khi người nhận liên lạc với mục tiêu trong tương lai, tin nhắn của họ thực sự sẽ được gửi đến kẻ tấn công thay thế.

Tại thời điểm này, kẻ tấn công đang bí mật ở giữa các liên lạc và có thể tận dụng vị trí này để đọc lưu lượng và đánh cắp dữ liệu. Kẻ tấn công cũng có thể thay đổi tin nhắn trước khi chúng đến mục tiêu hoặc thậm chí dừng hoàn toàn việc liên lạc.

Kẻ tấn công có thể sử dụng thông tin này để thực hiện các cuộc tấn công tiếp theo, như tấn công từ chối dịch vụ hoặc chiếm quyền điều khiển phiên:

- Từ chối dịch vụ – Các cuộc tấn công này có thể liên kết một số địa chỉ IP riêng biệt với địa chỉ MAC của mục tiêu. Nếu đủ địa chỉ đang gửi yêu cầu đến mục tiêu, nó có thể bị quá tải bởi lưu lượng truy cập, làm gián đoạn dịch vụ của nó và làm cho nó không thể sử dụng được.

- Chiếm quyền điều khiển phiên – Việc giả mạo ARP có thể được tận dụng để đánh cắp ID phiên, tin tặc sử dụng để xâm nhập vào hệ thống và tài khoản. Khi họ có quyền truy cập, họ có thể phóng tất cả các loại tàn phá chống lại các mục tiêu của họ.

Cách phát hiện ngộ độc ARP

Ngộ độc ARP có thể được phát hiện theo nhiều cách khác nhau. Bạn có thể sử dụng Dấu nhắc lệnh của Windows, một bộ phân tích gói nguồn mở như Wireshark hoặc các tùy chọn độc quyền như XArp.

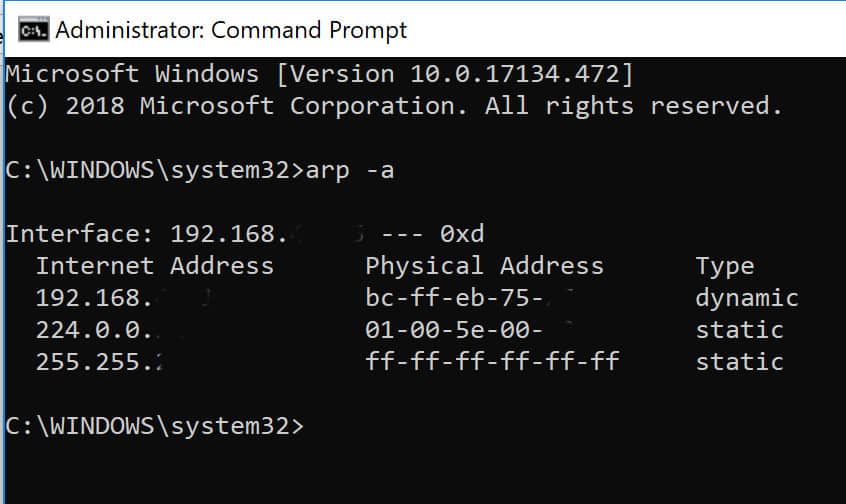

Dấu nhắc lệnh

Nếu bạn nghi ngờ mình có thể đang bị tấn công bằng thuốc độc ARP, bạn có thể kiểm tra Command Prompt. Đầu tiên, mở Command Prompt với tư cách quản trị viên. Cách dễ nhất là nhấn Phím Windows để mở menu bắt đầu. Gõ vào “cmd“, sau đó nhấn Crtl, Ca và Đi vào đồng thời.

Thao tác này sẽ hiển thị Dấu nhắc Lệnh, mặc dù bạn có thể phải bấm Đúng để cho phép ứng dụng thực hiện các thay đổi. Trong dòng lệnh, nhập:

arp -1

Điều này sẽ cung cấp cho bạn bảng ARP:

* Các địa chỉ trong hình trên đã bị bôi đen một phần vì lý do riêng tư.*

Bảng hiển thị các địa chỉ IP ở cột bên trái và địa chỉ MAC ở giữa. Nếu bảng chứa hai địa chỉ IP khác nhau có chung địa chỉ MAC, thì có lẽ bạn đang trải qua một cuộc tấn công ngộ độc ARP.

Ví dụ, hãy để nói rằng bảng ARP của bạn chứa một số địa chỉ khác nhau. Khi bạn quét qua nó, bạn có thể nhận thấy rằng hai trong số các địa chỉ IP có cùng địa chỉ vật lý. Bạn có thể thấy một cái gì đó như thế này trong bảng ARP của bạn nếu bạn thực sự bị đầu độc:

Địa chỉ Internet Địa chỉ vật lý

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-dc-39-ab

Như bạn có thể thấy, cả địa chỉ MAC thứ nhất và thứ ba đều khớp. Điều này chỉ ra rằng chủ sở hữu của địa chỉ IP 192.168.0.106 rất có thể là kẻ tấn công.

Sự lựa chọn khác

Wireshark có thể được sử dụng để phát hiện ngộ độc ARP bằng cách phân tích các gói, mặc dù các bước nằm ngoài phạm vi của hướng dẫn này và có lẽ tốt nhất dành cho những người có kinh nghiệm với chương trình.

Các máy phát hiện ngộ độc ARP thương mại như XArp giúp quá trình này dễ dàng hơn. Họ có thể đưa ra cảnh báo khi bắt đầu ngộ độc ARP, điều đó có nghĩa là các cuộc tấn công được phát hiện sớm hơn và thiệt hại có thể được giảm thiểu.

Cách phòng chống ngộ độc ARP

Bạn có thể sử dụng một số phương pháp để ngăn ngừa ngộ độc ARP, mỗi phương pháp đều có những mặt tích cực và tiêu cực riêng. Chúng bao gồm các mục ARP tĩnh, mã hóa, VPN và đánh hơi gói.

Mục ARP tĩnh

Giải pháp này liên quan đến rất nhiều chi phí quản trị và chỉ được khuyến nghị cho các mạng nhỏ hơn. Nó liên quan đến việc thêm một mục ARP cho mọi máy trên mạng vào từng máy tính.

Ánh xạ các máy với các bộ địa chỉ IP và MAC tĩnh giúp ngăn chặn các cuộc tấn công giả mạo, bởi vì các máy có thể bỏ qua các phản hồi ARP. không may, giải pháp này chỉ có thể bảo vệ bạn khỏi các cuộc tấn công đơn giản hơn.

Mã hóa

Các giao thức như HTTPS và SSH cũng có thể giúp giảm khả năng tấn công ngộ độc ARP thành công. Khi lưu lượng được mã hóa, kẻ tấn công sẽ phải đi đến bước bổ sung để đánh lừa trình duyệt mục tiêu để chấp nhận một chứng chỉ bất hợp pháp. Tuy nhiên, mọi dữ liệu được truyền bên ngoài các giao thức này sẽ vẫn dễ bị tổn thương.

VPN

VPN có thể là một biện pháp bảo vệ hợp lý cho các cá nhân, nhưng nhìn chung chúng không phù hợp với các tổ chức lớn hơn. Nếu đó chỉ là một người duy nhất thực hiện kết nối nguy hiểm tiềm tàng, chẳng hạn như sử dụng wifi công cộng tại sân bay, thì VPN sẽ mã hóa tất cả dữ liệu di chuyển giữa máy khách và máy chủ thoát. Điều này giúp giữ an toàn cho họ, bởi vì kẻ tấn công sẽ chỉ có thể nhìn thấy bản mã.

Nó có một giải pháp ít khả thi hơn ở cấp độ tổ chức, bởi vì các kết nối VPN sẽ cần được đặt giữa mỗi máy tính và mỗi máy chủ. Điều này không chỉ phức tạp để thiết lập và duy trì, mà mã hóa và giải mã trên quy mô đó cũng sẽ cản trở hiệu suất của mạng.

Bộ lọc gói

Các bộ lọc này phân tích từng gói được gửi qua mạng. Họ có thể lọc ra và chặn các gói độc hại, cũng như những người có địa chỉ IP đáng ngờ. Bộ lọc gói cũng có thể cho biết nếu một gói tuyên bố đến từ mạng nội bộ khi nó thực sự bắt nguồn từ bên ngoài, giúp giảm khả năng cuộc tấn công thành công.

Bảo vệ mạng của bạn khỏi ngộ độc ARP

Nếu bạn muốn mạng của mình được an toàn trước nguy cơ ngộ độc ARP, kế hoạch tốt nhất là kết hợp các công cụ phát hiện và phòng ngừa được đề cập ở trên. Các phương pháp phòng ngừa có xu hướng có sai sót trong các tình huống nhất định, vì vậy ngay cả môi trường an toàn nhất cũng có thể bị tấn công.

Nếu các công cụ phát hiện hoạt động cũng được áp dụng, thì bạn sẽ biết về ngộ độc ARP ngay khi nó bắt đầu. Miễn là quản trị viên mạng của bạn nhanh chóng hành động một khi được cảnh báo, bạn thường có thể tắt các cuộc tấn công này trước khi thiệt hại nhiều.

Thiết kế hình ảnh dựa trên giả mạo ARP bởi 0x55534C trong CC3.0