Paano mag-set up ng isang nakatagong serbisyo sa Tor o .onion website

Background ng Tor

Ang Onion Router (Tor) ay isa sa mga kilalang tool sa privacy ng Internet. Binuo ng iba’t ibang sangay ng Kagawaran ng Depensa ng Estados Unidos noong kalagitnaan ng 1990s. Ang salitang ‘sibuyas na ruta’ ay ginagamit upang matulungan ang paggunita sa paraan ng paggawa nito. Ang trapiko sa network ay nai-ruta sa Tor network, pagkatapos ay nag-bounce sa iba pang mga Tor node sa loob ng network bago ito lumabas pabalik sa malinaw na net (ibig sabihin, ang regular na internet). Ang paunang packet ay kalabisan naka-encrypt at bawat Tor node kasama ang paraan lamang decrypts ang layer na kailangan nito upang malaman kung ano ang gagawin sa packet. Dahil sa naka-layter na encryption na ito, walang solong Tor node ang nakakaalam sa parehong mapagkukunan at patutunguhan ng anumang network packet.

May isa pang paraan upang magamit ang Tor. Sa halip na gamitin ito sa paraang tulad ng VPN upang makapasok, mag-scramble, at pagkatapos ay labasan ang Tor, posible na magpatakbo ng mga serbisyo tulad ng mga website sa loob mismo ng network ng Tor. Sa kasong ito, ang trapiko ng network ay pumapasok sa network ng Tor, ngunit hindi lalabas. Sakop ng artikulong ito ang mga pangunahing hakbang na kasangkot sa pagbuo ng isang serbisyo sa Tor.

Mayroong dalawang pangunahing mga kadahilanan upang magpatakbo ng isang serbisyo na nakatagong Tor:

- Upang magpatakbo ng isang serbisyo na nais mong itago at manatiling nakatago at hindi nakatali sa iyo sa anumang paraan. Ito ang Silk Road Model. Ang Silk Road ay isang iligal na pagtakbo sa pamilihan bilang isang nakatagong serbisyo sa mga network ng Tor. Dahil nagbebenta ito ng mga iligal na kalakal, ang mga operator ay may interes na manatiling nakatago. Gayunpaman, maraming mga ligal na site na pinapatakbo ng mga taong nais manatiling nakatago para sa pampulitika o iba pang dahilan.

- Upang magbigay ng isang ligtas at hindi nagpapakilalang paraan upang maabot sa iyo ng iyong mga bisita, kahit na hindi ka nagmamalasakit sa site na maiugnay sa iyo. Ito ang Facebook Model. Nagpapatakbo ang Facebook ng isang serbisyo sa Tor sa https://www.facebookcorewwwi.onion. Malinaw, walang pagtatangka na itago na isang serbisyo sa Tor Facebook; ang mga may-ari at mga operator na kung saan ay kilala.

Habang ang hangarin ng artikulong ito ay ang huling kaso, ang parehong may maraming mga pagpapatakbo sa seguridad (OpSec) na aalala na kailangan mong tugunan. Ang pag-set up lamang ng isang web server at pag-install ng Tor marahil ay hindi sapat upang mapanatili ang hiwalay sa iyong site at ang iyong pagkakakilanlan nang matagal. Gaano kahalaga iyon sa iyo ay naaayon sa iyong antas ng paranoia.

Pag-install ng kliyente ng Tor

Maaari lamang mai-access ang mga nakatagong serbisyo sa Tor sa pamamagitan ng mga nakakonektang sistema ng Tor. Tulad ng kakailanganin mong maglunsad ng VPN upang makakuha ng pag-access sa ilang mga naka-block na nilalaman ng geo, kakailanganin mong ilunsad ang Tor upang ma-access ang mga nakatagong serbisyo. Sa kabutihang palad, ang pag-install at pagpapatakbo ng kliyente ng Tor ay naging napakadali dahil sa pagsusumikap ng Tor Project sa mga nakaraang taon.

Tingnan din: Pinakamahusay na VPN para sa Tor

Ang artikulong ito ay hindi tungkol sa isang end-to-end na secure na setup ng kliyente ng Tor. Kailangan lang naming makakuha ng isang kliyente ng Tor na tumatakbo upang magpatuloy sa paglikha ng isang nakatagong serbisyo sa Tor. Samakatuwid, pagkatapos mong sundin ang mga pangunahing tagubilin sa setup ng kliyente ng Tor sa artikulong ito, maaari mong suriin ang mga rekomendasyon ng Tor Project para sa paggamit ng iyong kliyente ng Tor nang maayos upang mapanatili ang hindi pagkakilala.

Maraming mga kliyente ng Tor para sa isang iba’t ibang mga platform. Sinulat ni Dave Albaugh Ang pangwakas na gabay sa paggamit ng Tor para sa hindi nagpapakilalang pag-browse na naglalaman ng isang medyo kumpleto na listahan. Sa artikulong ito, titingnan lamang namin ang pag-install ng kliyente ng Tor sa malaking tatlong operating system; Windows, macOS / OSX, at Linux. Gayundin, ang isang serbisyong nakatagong Tor ay maaaring patakbuhin sa Windows o anumang system na tulad ng Unix at sasapakin ako sa isang pangunahing pag-setup ng Linux.

Ang pinakamadaling paraan upang makuha ang kliyente ng Tor na tumatakbo sa anumang system ay ang pag-install ng Tor Browser Bundle. Naglalaman ito ng isang matigas na bersyon ng Firefox at lumilikha ng isang proxy ng SOCKS5 sa port ng localhost host 9150 na maaaring magamit ng iba pang mga proxy na may kamalayan tulad ng SSH. Kailangan namin ang SS-protektado ng Tor upang mai-set up ang aming nakatagong serbisyo.

Pag-install ng browser ng Tor para sa Windows

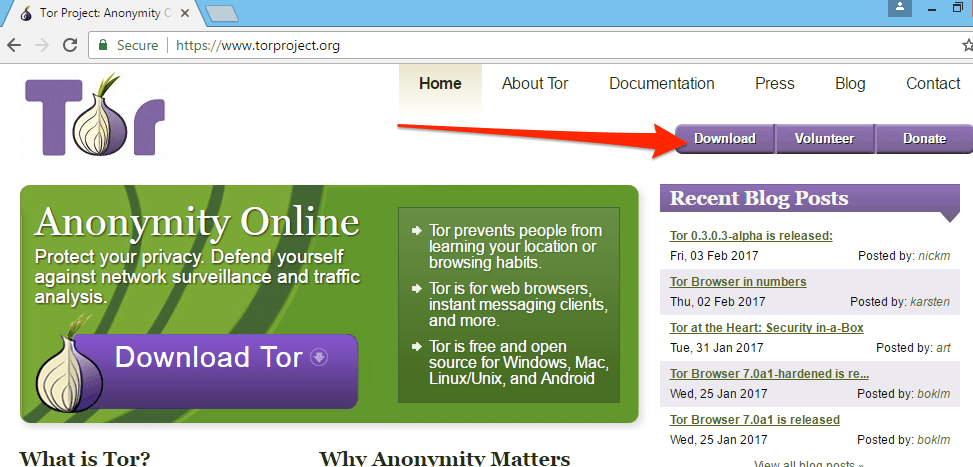

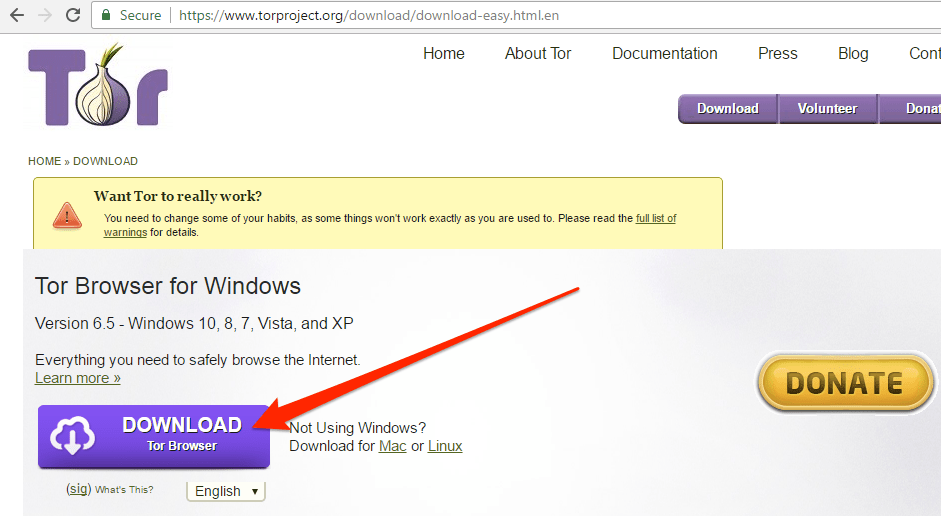

Upang mai-install ang kliyente ng Tor para sa Windows, bisitahin nang direkta ang Tor site. Tiyakin na mag-download ka mula sa tunay na website ng torproject.org. Maraming mga kalaban ng Tor at sa gayon maraming mga nakompromiso na bersyon ng kliyente ng Tor sa Internet. Ang pag-download nang direkta mula sa torproject.org ay nagsisiguro makakakuha ka ng isang bersyon na walang tampuhan. Mayroon ding pirma ng GPG para sa bawat pag-download sa site ng Tor na maaari mong ihambing sa iyong pag-download para sa higit pang kumpiyansa.

I-click ang pindutan ng Pag-download at piliin ang bersyon ng Windows:

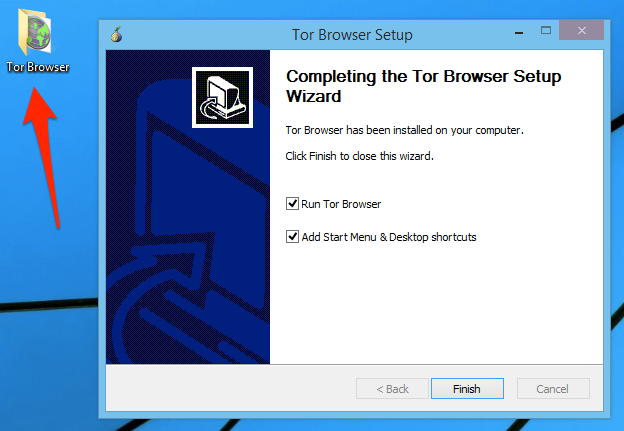

I-double-click ang nai-download na file upang simulan ang proseso ng pag-install. Hihilingin kang pumili ng isang wika at lokasyon ng pag-install na katulad ng iba pang pamantayang proseso ng pag-install ng Windows. Kapag kumpleto ang pag-install makikita mo ang isang bagong Tor Browser sa iyong desktop.

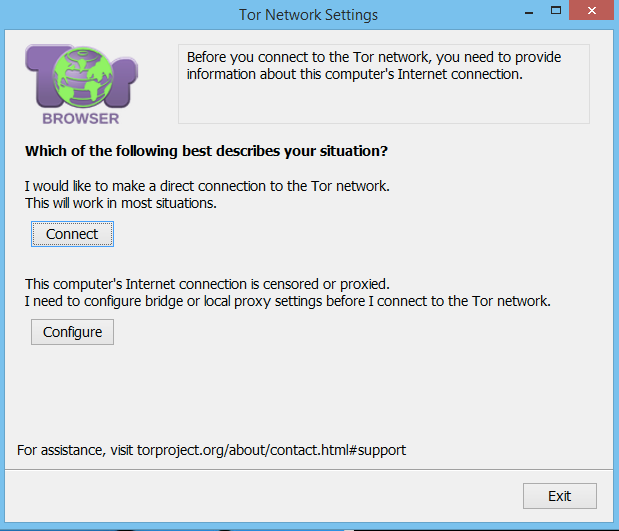

Tatanungin ka ng unang proseso ng pagtakbo kung anong uri ng pag-setup ng Tor ang kakailanganin mo. Pansinin kung paano ang pagpipilian ng Direktang koneksyon ay may isang pindutan ng Kumonekta habang ang tulay o lokal na opsyon na proxy ay may pindutan ng I-configure.

Sa karamihan ng mga kaso, ang direktang pagpipilian ng koneksyon ay technically gagana, ngunit mayroong dalawang mga sitwasyon kung saan nais mong piliin ang pangalawang pagpipilian. Ang isang direktang koneksyon ay magbibigay pa rin ng hindi pagkakilala, ngunit magiging malinaw sa isang tagamasid na gumagamit ka ng Tor na hindi mo nais. Gayundin, ang ilang mga ISP at network ay maaaring aktibong harangan ang mga koneksyon sa Tor, o maaaring kailanganin mong i-configure ang isang proxy upang ma-access ang Tor. Kung ang alinman sa mga naaangkop, nais mong piliin ang pangalawang pagpipilian upang mag-set up ng isang tulay o i-configure ang isang proxy.

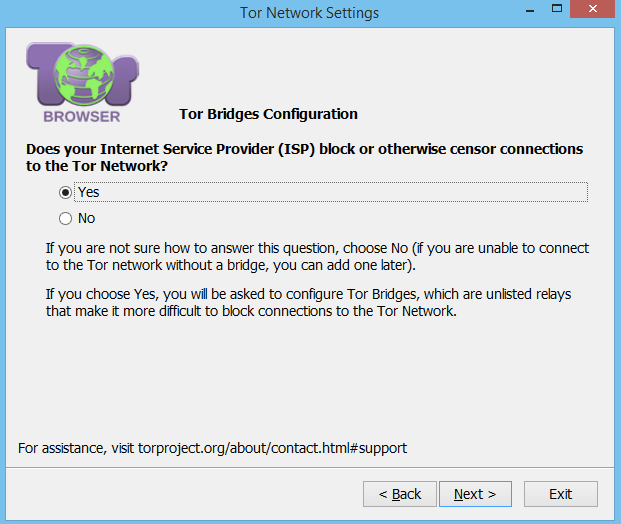

Pag-setup ng tulay at proxy

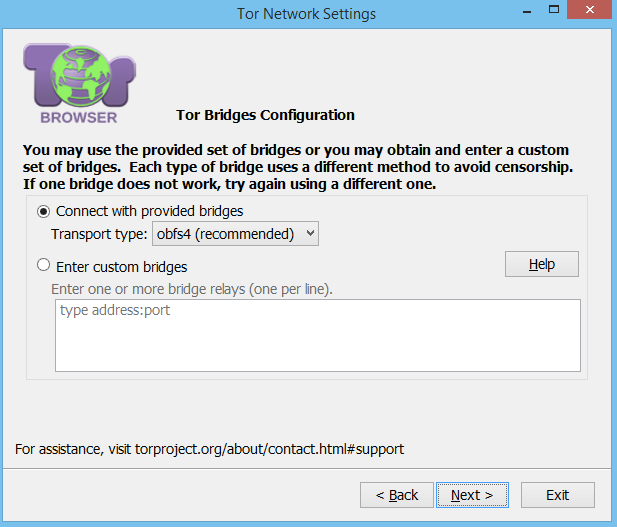

Ang pagpili ng oo sa tanong na ito ay magbubukas ng isang screen kung saan maaari mong paganahin ang mga tulay. Ang mga node ng Tor ay nai-publish kaya ang sinumang nagnanais na harangan ang pag-access sa Tor sa kanilang network ay kailangan lamang i-block ang mga kahilingan na nakalaan para sa mga kilalang node. Ang tulay ay isang hindi pa nai-publish na node ng Tor, samakatuwid ang mga koneksyon dito ay malamang na hindi mai-block dahil hindi ito isang kilalang node. Maliban kung mayroon kang kailangang tukuyin ang iyong sariling mga tulay, piliin ang pagpipilian sa Pagkonekta sa ibinigay na mga tulay.

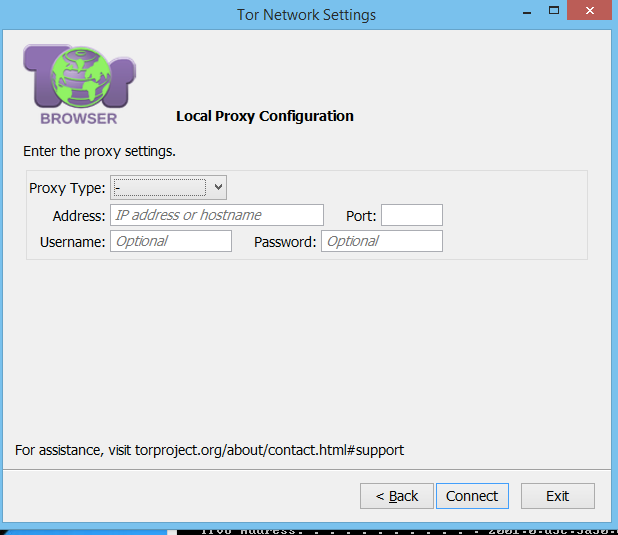

Pagkatapos ay dadalhin ka sa pahina ng pagsasaayos ng proxy.

Ang pagpili ng hindi sa tanong na ito ay lalampas sa screen ng pagsasaayos ng tulay at dadalhin ka nang direkta sa screen ng pagsasaayos ng proxy.

Ipasok ang iyong tukoy na impormasyon sa proxy at i-click ang pindutan ng Kumonekta. Makakakonekta ka sa network ng Tor at ilulunsad ang Tor browser.

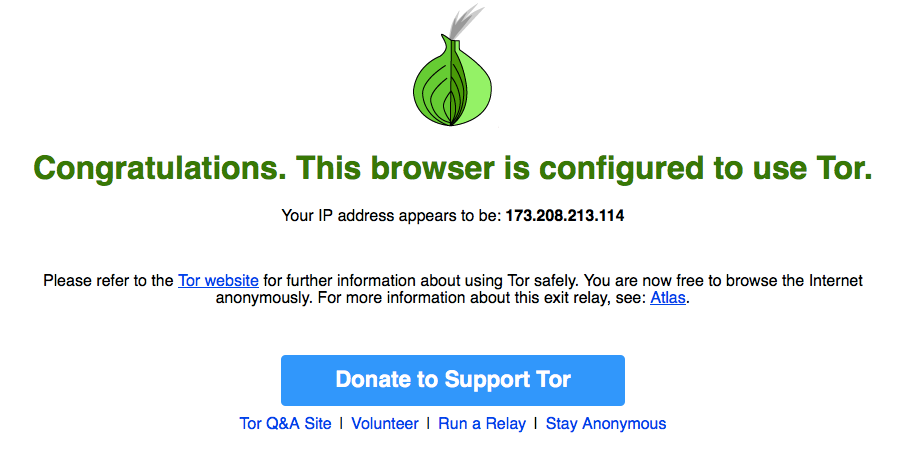

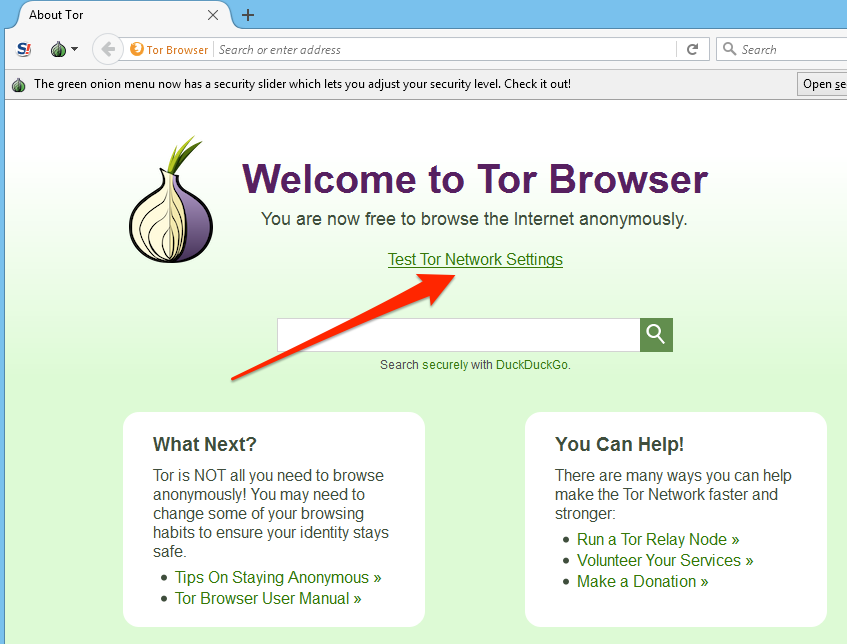

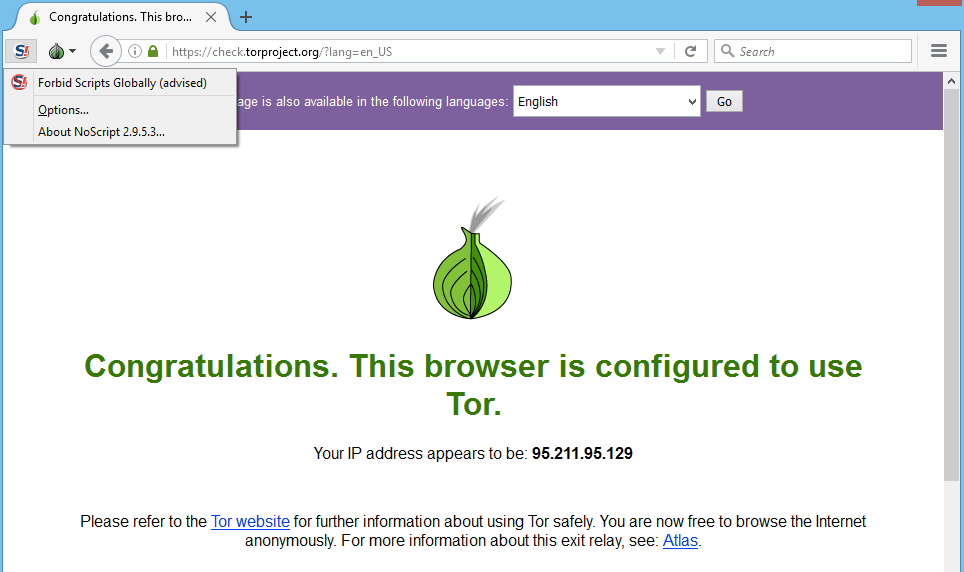

I-click ang link sa Mga Setting ng Network ng Test Tor upang kumpirmahin na nakakonekta ka. Ang IP Address na nakikita mong ipinapakita ay hindi dapat maging sarili mo.

Kung interesado ka sa exit node na iyong naatasan, i-click ang link na Atlas upang matuklasan ang higit pa tungkol dito.

Ang pag-install ng browser ng Tor para sa macOS / OSX

Upang mai-install ang client ng Tor sa macOS / OSX, bisitahin ang tunay na pahina ng pag-download ng Tor Project at piliin ang pagpipilian ng Tor Browser para sa Mac.

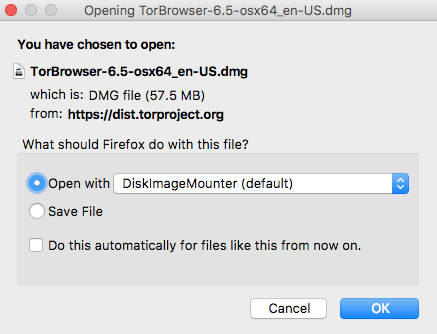

Sasabihan ka upang buksan ang file ng imahe at ilipat ito sa iyong folder ng aplikasyon:

Magagawa mo mahahanap ang application ng Tor Browser sa Launchpad. Ang unang proseso ng pagtakbo ay magdadala sa iyo sa pamamagitan ng parehong tulay at proxy wizard na ginawa ng Windows bersyon. Kapag nakumpleto mo nang maayos ito, i-click ang pindutan ng Connect. Ang Paglulunsad ng Tor ay ilulunsad. I-click ang link sa Mga Setting ng Network ng Test Tor upang matiyak na gumagana ito nang tama at nagpapakita ng ilang iba pang IP address.

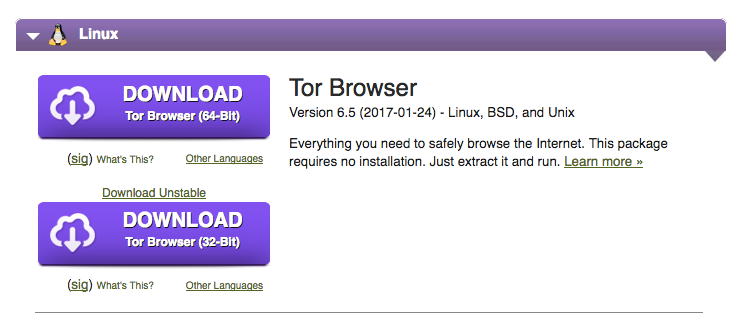

Pag-install ng browser ng Tor para sa Linux

Ang browser ng Linux Tor ay isang solong binary ehekutibo na walang proseso ng pag-install.

Kunin ang naka-zip file na tar at ito ay gagawa ng direktoryo ng tor-browser_en-US na may isang file na pinangalanan ang start-tor-browser.desktop sa loob nito. Patakbuhin ang file na iyon mula sa shell o i-double-click ito sa iyong file manager upang ilunsad ang Tor Browser. Ito ay ilulunsad ang kasalukuyang pamilyar na unang proseso ng pagtakbo na magpapahintulot sa iyo na mag-set up ng anumang mga tulay o proxies na maaaring kailanganin mo, at pagkatapos ay kumonekta sa Tor. Ang mga detalyadong tagubilin sa pag-setup ay nasa seksyon ng Pag-install ng browser ng Tor para sa Windows ng artikulong ito.

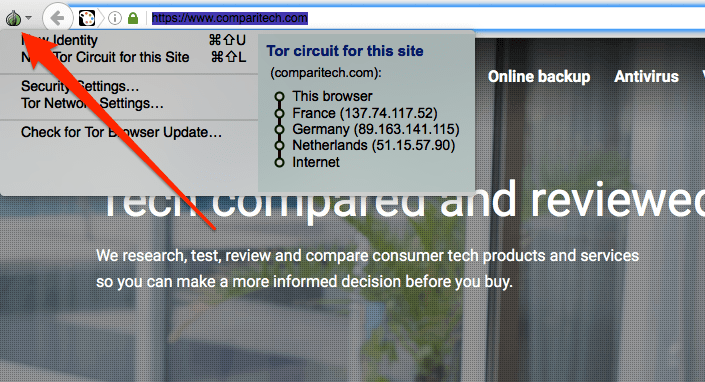

Ang pag-click sa sibuyas na icon sa tabi ng browser address bar ay magbubunyag ng impormasyon tungkol sa Tor circuit na naitatag para sa iyo. Ang circuit ay ang ruta sa pamamagitan ng Tor na kinuha ng iyong kahilingan. Halimbawa, upang matingnan ang website ng Comparitech mula sa Canada, pumasok ako sa network ng Tor sa Pransya, nag-bounce sa pamamagitan ng Alemanya, at lumabas sa malinaw na net sa The Netherlands.

Pagse-set up ng isang serbisyo sa Tor

Ang mga serbisyo ng Tor ay gumagamit ng isang tiyak na istraktura ng URL. Sa malinaw na lambat na nakasanayan namin na makita ang Mga Nangungunang Antas na Mga Domingo (TLD) tulad ng .com, .net, at isang napakaraming iba. Ang isang TLD na hindi umiiral sa malinaw na net ay .onion at, sa kabaligtaran, ito lamang ang TLD na umiiral sa network ng Tor. Ibig sabihin, kung susubukan mong kumonekta sa isang serbisyo sa Tor tulad ng site sa Facebook ng Tor sa https://www.facebookcorewwwi.onion nang hindi nakakonekta sa Tor, hindi mo magagawa. Dahil sa kombensyang ito sa pagbibigay ng pangalan, ang ilang mga tao ay tumutukoy sa mga serbisyo sa Tor bilang mga site ng sibuyas.

Mga pagsasaalang-alang sa seguridad sa panahon ng pag-setup

Magtatayo kami ngayon ng isang serbisyo sa Tor gamit ang murang Linux VPS. Narito ang unang aralin sa OpSec: dahil hindi ako interesado sa Silk Road Model, bibili lang ako ng isang VPS mula sa isang provider ng ulap na magpakailanman ay maiugnay ako sa ilang paraan sa server na ito. Dapat mong gamitin ang isang server na sumasalamin sa iyong antas ng pag-aalala tungkol sa pagiging nauugnay dito.

Ang isa pang pagsasaalang-alang ay ang pagkonekta sa server na ito sa iyong ISP IP address ay maiugnay sa iyo sa serbisyong ito. Kung alalahanin ito para sa iyo, mayroong dalawang pangunahing paraan sa paligid nito. Kung mayroon kang ilang iba pang angkop na pamamaraan upang kumonekta sa sistemang ito nang hindi gumagamit ng SSH maaari mong mai-set up ang iyong mga serbisyo sa Tor gamit ang pamamaraang iyon at huwag kang mag-alala tungkol dito. Ngunit, kung wala kang paraan upang kumonekta sa server na ito bukod sa SSH, maaari mong gamitin ang SOCKS5 proxy na ibinigay ng Tor Browser upang ma-ruta ang iyong trapiko sa SSH. Alinmang pamamaraan ay dapat hadlangan ang iyong ISP IP address mula sa pagiging nauugnay sa server na ito.

SSH gamit ang Tor proxy

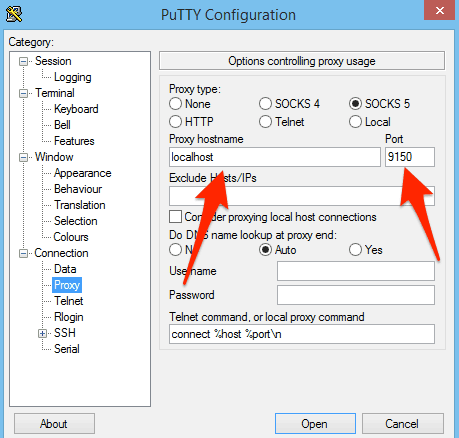

Kung gumagamit ka ng PuTTY, maaari mong mai-configure iyon sa panel ng Proxy:

Gamit ang Linux o macOS, maaari mong gamitin ang SSH gamit ang argumento ng ProxyCommand gamit ang tamang $ SERVERIP at $ USERNAME para sa iyong server. Ang paggamit ng isang IP sa halip ng anumang hostname na maaaring nilikha mo ay dapat maiwasan ang mga leaks ng DNS:

$ ssh $ SERVERIP -l $ USERNAME -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p"

Nakikita ko ito sa mga log ng server:

Peb 5 16:34:34 host-172-20-0-101 sshd [11269]: Natanggap na password para sa $ USERNAME mula 65.19.167.131 port 22323 ssh2

At maaari naming kumunsulta sa Tor Atlas upang kumpirmahin na ang 65.19.167.131 IP ay isang Tor exit node sa US, kaya lahat ay mukhang maganda.

Kapag na-install ang Tor sa server, maaari ka ring magpasya na mag-set up ng isang SSH Tor service at pagkatapos ay kumonekta gamit ang .onion name para sa iyong serbisyo. Ang utos na iyon ay ganito at dahil sa mga kahilingan ng Tor proxies, ang lokal na IP ay nakikita sa mga SSH log.

$ ssh $ YOURSERVICENAME.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p" $USERID@$YOURSERVICENAME.onion password: Huling pag-login: Linggo Peb 5 20:47:10 2023 mula 127.0.0.1

Pag-install ng Tor

Idagdag ang repositoryo ng Tor sa iyong mga mapagkukunan ng pag-install. Maaaring makuha ang Tor sa iyong mga pamamahagi ng mga repos, ngunit maaaring mawala ito sa oras. Mas mahusay na lumikha ng isang repo file tulad ng /etc/yum.repos.d/tor.repo kasama ang aktwal na repo ng proyekto ng Tor gamit ang mga sumusunod na mga entry:

[tor] name = Tor repo enable = 1 baseurl = https: //deb.torproject.org/torproject.org/rpm/el/6/$basearch/ gpgcheck = 1 gpgkey = https: //deb.torproject.org/ torproject.org/rpm/RPM-GPG-KEY-torproject.org.asc

Pagkatapos ay i-install ang Tor:

sudo yum install tor

Maaari mong makita ang mga pakete ng Debian at Ubuntu sa https://deb.torproject.org/torproject.org/dists/ direktoryo; i-update ang pagsasaayos sa itaas kung kinakailangan para sa iyong pamamahagi.

Tingnan ang / etc / tor / torrc file. Ang pinakamababang minimum na kakailanganin mong paganahin sa file na ito ay ang sumusunod:

RunAsDaemon 1 DataDirectory / var / lib / tor

Maaari mo ring nais na ruta ang iyong mga query sa DNS sa pamamagitan ng Tor. Pipilitin nito ang lahat ng iyong DNS sa pamamagitan ng Tor sa pamamagitan ng pagdaragdag nito sa iyong torrc fle (gumamit ng ilang halaga para sa VirtualAddrNetworkIPv4 na may katuturan sa iyong server):

VirtualAddrNetworkIPv4 10.192.0.0/10 AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 127.0.0.1 DNSPort 53

Upang gawin ang gawaing iyon, kakailanganin mo ring sabihin sa iyong server upang malutas ang DNS sa localhost. Na maaaring gawin sa pamamagitan ng pagbabago ng /etc/resolv.conf upang sabihin sa iyong system na lutasin ang paggamit ng localhost sa halip na kahit anong nameservers ito ay na-configure para sa ngayon.

nameserver 127.0.0.1

Pagkatapos ay i-restart ang iyong resolver:

sudo ang serbisyo ng network ng sudo

Mayroong higit pang impormasyon sa DNS at pag-prox sa pangkalahatan sa pahina ng Tor Project dito.

Paghahanda ng aktwal na serbisyo (web, SSH)

Ang isang serbisyo ng Tor ay maaaring literal na anumang uri ng serbisyo na nakikita mong tumatakbo sa malinaw na lambat. Gumagamit ako ng isang web server bilang isang halimbawa, gamit ang makinis na Nginx (binibigkas na Engine X) web server. Tatakbo si Tor sa harap ng Nginx at proxy lahat ng mga kahilingan. Gumagamit ako ng CentOS para sa mga tagubiling ito upang ang karamihan sa mga utos na ito ay gagana para sa anumang Red Hat batay distro. Maaari kang gumamit ng apt sa halip na yum sa mga sistemang nakabase sa Debian tulad ng Ubuntu, at ang mga file na binabanggit ko ay maaaring nasa bahagyang magkakaibang lokasyon.

I-install ang Nginx gamit ang tagapamahala ng package ng iyong pamamahagi.

sudo yum install nginx

Alalahanin na ang Tor ay pupunta sa mga kahilingan sa proxy para sa web server. Nangangahulugan ito na ang Nginx ay dapat makinig lamang sa mga lokal na pantalan. Kung nakikinig din si Nginx sa mga interface ng network na nakakabit sa Internet, pagkatapos tatakbo ang panganib ng iyong nakatagong serbisyo na magagamit sa malinaw na net. Upang itali lamang ang Nginx sa localhost lamang, hanapin ang default.conf file at i-update ang default na stanza ng server. Sa mga distrito na nakabase sa RPM, ang default na file ng pagsasaayos ay karaniwang narito:

sudo vi /etc/nginx/conf.d/default.conf

Magdagdag ng localhost sa default na makinig ng direktoryo upang ganito ang hitsura:

pakinggan ang localhost: 80 default_server; pangalan ng server _; ugat / usr / magbahagi / nginx / html;

I-restart ang Nginx:

sudo serice nginx restart

Subukan ang parehong localhost port 80 at ang internet na ma-access ang port 80. Sa mismong server:

# curl -IL localhost HTTP / 1.1 200 OK Server: nginx / 1.10.2 Petsa: Araw, 05 Peb 2023 20:13:33 GMT Nilalaman-Uri: teksto / html Nilalaman-Haba: 3698 Huling-Nabago: Mon, 31 Oct 2016 12:37:31 GMT Koneksyon: panatilihing-buhay na ETag: "58173b0b-e72" Tanggapin-Ranges: mga bait

Off ang server:

$ curl -IL 170.75.162.213 curl: (7) Nabigong kumonekta sa 170.75.162.213 port 80: Ang koneksyon ay tumanggi

Sa kabila ng maaaring may ilang mga pagtagas ng impormasyon sa mga header na dapat na pakikitungo, ang pag-setup ng koneksyon ay mukhang maganda. Higit pa sa mga header sa seksyong OpSec mamaya.

Ang susunod na hakbang ay upang sabihin sa Tor na makinig para sa trapiko sa panlabas na interface ng network sa port 80 at pagkatapos ay proxy na trapiko sa iyong lokal na pag-install ng Ngxx.

sudo vim / etc / tor / torrc

Idagdag ang mga sumusunod na linya sa dulo. Ang format ng direktoryo ng HiddenServicePort ay ang port na nais mong tanggapin ng Tor ang mga koneksyon, at pagkatapos ang IP: PORT upang i-proxy ang kahilingan na. Sa kasong ito, nais naming makinig si Tor sa karaniwang HTTP port 80 at pagkatapos ay muling bumalik ang aming proxy sa aming halimbawa ng Nginx sa port 80 sa localhost. Maaari kang magpababa mula sa ito na maaari ka ring proxy hiwalay na mga pagtatapos sa likod at hindi lamang mga lokal na serbisyo kasama ang Tor.

NakatagongServiceDir / var / lib / tor / http_hs / HiddenServicePort 80 127.0.0.1:80

I-restart ang tor:

sudo service tor restart

Upang malaman ang pangalan ng iyong bagong serbisyo sa HTTP Tor, tingnan ang file ng hostname ng HiddenServiceDir na tinukoy sa torrc file. Ito ang aktwal na pangalan ng serbisyo ng HTTP na nabuo para sa artikulong ito, ngunit malamang na hindi na ito gagana sa oras ng paglalathala:

pusa / var / lib / tor / http_hs / hostname

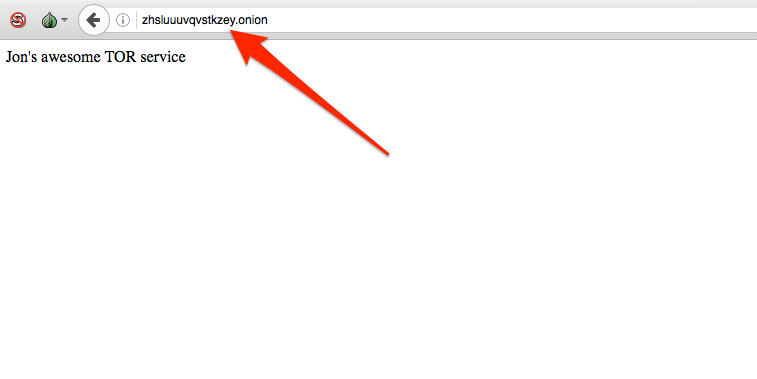

zhsluuuvqvstkzey.onion

Sa 10 minuto o higit pa, gagamitin ito sa Tor at magagawa mong dalhin ito sa Tor browser.

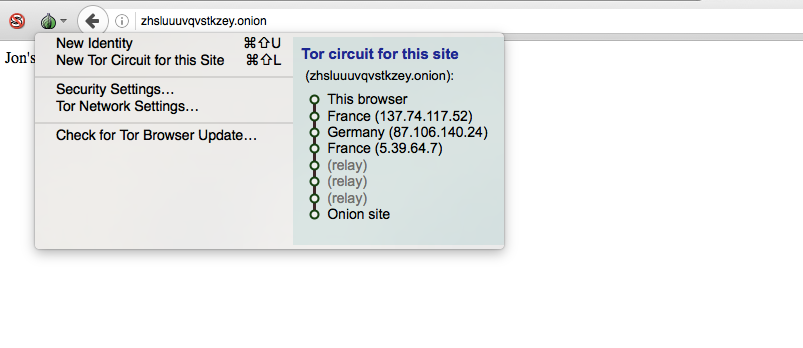

Pansinin ang iba’t ibang circuit circuit na ginagamit ng isang serbisyo ng sibuyas. Hindi nito inilalabas ang Tor sa Internet tulad ng naunang halimbawa ng paggamit ng Tor upang maabot ang Comparitech site. Ito ay dahil ang .onion site ay nakatira lamang sa loob ng Tor.

Maaari ka nang magdagdag ng maraming mga serbisyo tulad ng isang serbisyo sa Tor SSH o kung ano pa man. I-install lamang ang serbisyo na nais mong gamitin, at pagkatapos ay idagdag ang dalawang nakatagong direkta ng HiddenService sa iyong torrc at i-restart ang Tor.

sudo vim / etc / tor / torrc

NakatagongServiceDir / var / lib / tor / ssh_hs / HiddenServicePort 22 127.0.0.1:22

I-restart ang Tor upang makabuo ng mga key at pangalan ng serbisyo:

sudo service tor restart sudo cat / var / lib / tor / ssh_hs / hostname oxxcatqaha6axbcw.onion

SSH mula sa ilang iba pang makina gamit ang iyong pangalan ng sibuyas:

ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p"

[email protected] password: Huling pag-login: Linggo Peb 5 20:53:20 2023 mula 127.0.0.1

Kapag nakumpirma mo na maaari mong SSH gamit ang pangalan ng sibuyas, magandang oras upang isara ang SSH mula sa malinaw na net. Uncomment ang linya na ito sa iyong / etc / ssh / sshd_config file:

#ListenAddress 0.0.0.0

At baguhin ito upang mabasa:

MakinigAddress 127.0.0.1

At i-restart ang SSH:

sudo service ssh restart

Panatilihing nakatago ang iyong nakatagong serbisyo (OpSec)

Ang Operational Security (OpSec) ay ang konsepto na madaling makolekta, at tila walang kaugnayan, ang impormasyon ay maaaring makabuo ng ilang partikular na impormasyon. Ang Tor mismo ay napakahusay sa hindi nagpapakilalang trapiko, ngunit ang mga tao ay kakila-kilabot sa OpSec. Dahil doon, maraming tao na gumamit ng Tor para sa kasamaan ay matagumpay na nakilala.

Ang pinakamataas na profile na Tor kaso ay malamang ang Silk Road black market Tor site. Ang mga administrador ng parehong henerasyon ng site na iyon ay naaresto pati na rin ang ilang mga nagtitinda. Habang ang mga magagandang detalye ay marahil ay hindi kailanman malalaman nang lubos, sa karamihan ng mga kaso ang pagiging hindi nagpapakilala ay nasisira ng madulas na OpSec sa halip na isang kahinaan sa Tor mismo. Gayunpaman, may mga kaso kung saan ang Tor network mismo ay maaaring nakompromiso.

May mga ulat na ang mga kalaban ng Tor ay nagpapatakbo ng mga Tor node. Ang ideya na kung ang isang kaaway ay nagpapatakbo ng sapat na relay at exit node pagkatapos ang malakihang pagsusuri ng trapiko ay maaaring gumanap upang makilala ang mga indibidwal na gumagamit. Ang FBI Operation Onymous na bumagsak sa Silk Road 2.0 pati na rin ang 400 iba pang mga site ay malamang na nagpapatakbo ng mga Tor node bilang bahagi ng koleksyon ng pagsisiyasat ng data. Ang isang bilang ng mga relays na Tor na binago upang baguhin ang mga header upang ipakita ang impormasyon ng daloy ng trapiko ay lumitaw sa network ng Tor na humahantong sa mga pag-aresto. Nabanggit din na 129 sa 400 na mga site ang na-host ng isang web provider provider. Ito ay maaaring mangahulugan na ang hosting provider ay may mahinang OpSec, o nangangahulugang ito ay nakipagtulungan sa pagpapatupad ng batas sa pamamagitan ng pagbibigay ng impormasyong panloob na server na hindi magagamit sa normal na mga gumagamit ng Tor..

Anuman ang kaso, kung nais mong manatiling mai-disassociated mula sa iyong Tor na nakatagong serbisyo, mayroon kang isang napakalaking gawain sa unahan mo. Ang badyet at pagpapasiya ng iyong kalaban ay malamang na ang pagtukoy ng kadahilanan ng tagumpay kaysa sa anumang mga hakbang na personal mong gawin. Ngunit, hindi iyon dahilan upang maging tamad. Sinulat ni Ben Tasker ang isang mapag-isipang piraso sa Tor OpSec na nagbabasa. Narito ang ilan sa mga bagay na dapat mong suriin upang matiyak na hindi ka naglabas ng impormasyon na maaaring magamit upang makilala ka.

Teknikal na OpSec

Ang seguridad ay pinakamahusay na ginanap sa mga layer; walang pilak bullet isang sukat naaangkop sa lahat ng modelo ng seguridad. Nakita namin ito sa arkitekturang Tor sa na walang solong node ay may sapat na impormasyon upang makompromiso ang isang gumagamit. Gayundin, kapag nagse-set up ang iyong Tor server at serbisyo, hindi ka dapat magtiwala sa kanila na mai-configure sa isip ang iyong partikular na kaso ng paggamit.

Firewall

In-configure namin ang aming dalawang halimbawang mga serbisyo sa Tor upang makinig lamang sa interface ng localhost. Dapat ito ay sapat upang maiwasan ang mga ito na makukuha sa malinaw na net. Ngunit, maaaring mangyari ang mga bagay na wala sa iyong kontrol upang makatuwiran upang magdagdag ng isang layer ng seguridad at firewall off ang buong server sa lahat ng mga port. Pipigilan nito ang iyong mga serbisyo na biglang maging magagamit sa malinaw na net dahil sa isang maling pag-upgrade o pagkakamali ng tao.

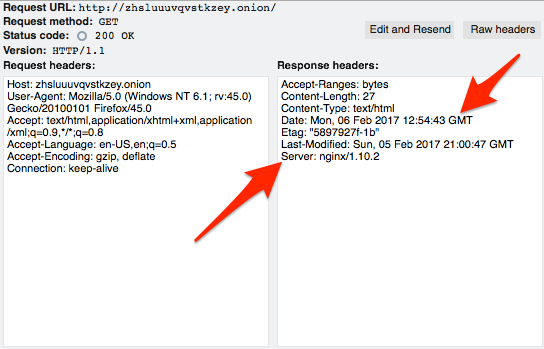

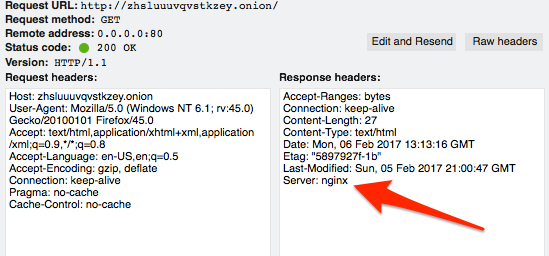

Mga header ng aplikasyon

Mayroong dalawang mga kadahilanan upang maalis ang maraming mga header hangga’t maaari sa lahat ng iyong mga serbisyo. Una, maaari silang aktwal na magbahagi ng impormasyon tungkol sa iyong system na makakatulong upang matukoy kung nasaan ito. Pangalawa, kahit na hindi nila ibinahagi ang mga tukoy na impormasyon tulad nito, ang lahat ng data ay maaaring magamit sa isang pagtatangka upang mag-fingerprint ng isang server at kalaunan ay maiugnay ito sa ilang iba pang, kilala, server upang makilala ito.

Maaari mong alisin ang string ng bersyon ngin sa pamamagitan ng paggamit ng direktoryo ng server_tokens sa server, lokasyon, o http na seksyon ng iyong file ng pagsasaayos ng Nginx.

sudo vim /etc/nginx/conf.d/default/com

Inilagay ko ito sa seksyon ng server:

ang server {server_tokens off; pakinggan ang localhost: 80 default_server; pangalan ng server _; …

Ngayon ang bersyon ay nawala:

Maaari kang pumunta nang mas malayo sa Nginx sa pamamagitan ng paggamit ng module ng Mga header. Gamit ito, maaari mong itakda o alisin ang isang mas malawak na iba’t ibang mga header.

SSH

Ang isang espesyal na pagsasaalang-alang sa SSH ay ang fingerprint ng pagkakakilanlan ng server. Kapag kumonekta ka muna sa isang SSH server, bibigyan ka ng kaalaman na ang iyong system ay hindi makumpirma ang pagkakakilanlan ng remote na system, na ipinakita sa key fingerprint ng server, at tinanong kung ano ang nais mong gawin. Karamihan sa atin ay tinatanggap ito at pagkatapos ay ang pampublikong susi ng server ay nakaimbak sa aming kilalang_host file. Ang kasunod na mga pagtatangka upang kumonekta sa serbisyong iyon ay hindi ka nag-udyok pa sa amin:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p" Ang pagiging tunay ng host ‘oxxcatqaha6axbcw.onion ()’ hindi maitatag. Ang RSA key fingerprint ay SHA256: FroAZ5QibIdWgYyCajY3BxMQjR5XGQFwS1alTOarmQc. Sigurado ka bang nais mong magpatuloy sa pagkonekta (oo / hindi)? oo Babala: Patuloy na idinagdag ‘oxxcatqaha6axbcw.onion’ (RSA) sa listahan ng mga kilalang host. Ang password ng [email protected]:

Ang linyang ito ay idinagdag sa aking know_host file:

oxxcatqaha6axbcw.onion ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjY7dlVzhN5mEnmBZMsNSLbr

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Zo + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cW

KB7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

Kaya, sa susunod na mag-log in ako sa hakbang na ito ay hindi ginanap:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p" [email protected]’s password: Huling pag-login: Mon Peb 6 13:25:50 2023 mula 127.0.0.1

Ang problema sa ito ay namamalagi sa aking kilalang_host file. Dahil nakakonekta ako sa aking server nang mas maaga gamit ang pampublikong IP at aking Tor proxy, mayroon na akong isang entry para sa fingerprint ng sibuyas sa ilalim ng ibang IP address:

170.75.162.213 ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjY7dlVzhN5mEnmBZMsNSLbr9B3

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Zo + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cWK

B7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

Ito ay isang medyo malakas na korelator. Halos tiyak na ang IP address 170.75.162.213 ay nagho-host sa aking serbisyo sa Tor sa oxxcatqaha6axbcw.onion batay sa impormasyong ito.

Ito ay dalawang halimbawa lamang ng mga paraan kung saan ang iyong serbisyo ay maaaring ma-fingerprinted para sa pagkilala sa paglaon. Marahil ay walang paraan upang maisaalam ang bawat posibleng paraan ng pagkilala sa iyong serbisyo ngunit ang mga header ng aplikasyon at pag-uugali ay mahusay na mga paksa ng payong upang suriin.

Pag-uugali OpSec

Mayroong mga di-teknikal na paraan na ang iyong serbisyo ay maaaring nakatali sa iyo.

Uptime

Ang iyong serbisyo ay maaaring masubaybayan para sa oras ng oras. Maraming mga serbisyo sa Tor ang hindi naka-host sa mga tradisyunal na sentro ng data at ang aking magagamit ay sporadically lamang. Ang pagwawasto sa oras ng pag-correlate ay maaaring magbigay ng mga pahiwatig sa oras ng operator o iskedyul ng trabaho.

Data ng account

Walang kaunting kahulugan sa paggamit ng Tor para sa hindi nagpapakilala kung naka-access ka sa isang site at pagkatapos ay mag-log in na may makikilalang impormasyon. Si Ross Ulbricht, na nahatulan bilang Dread Pirate Roberts ng Silk Road (v 1.0), ay pansamantalang ginulo ng mga ahente ng FBI sa isang silid-aklatan at ang isa pang ahente ng FBI ay kinuha ang kanyang laptop at tumakbo. Si Ulbricht ay naka-log in sa kanyang Silk Road DRP account. Malinaw na, Ulbricht ay nakilala at naitayo, ngunit ang maliit na piraso ng panlipunang inhinyero ang nagpahintulot sa FBI na mahuli siyang naka-log in sa account ng taong hinahanap nila..

Pagkaugnay ng username

Maraming mga tao ang gumagamit ng mga humahawak o pseudonym sa internet upang itago ang kanilang tunay na pagkakakilanlan. Sa ilang mga kaso, pinipili nila ang isang hawakan nang maaga at malamang na dumikit ito, o hindi bababa sa muling paggamit nito paminsan-minsan. Ito ay masamang OpSec.

Habang wala itong kinalaman sa Tor partikular, nagsisilbing isang magandang halimbawa kung paano magagamit ang data sa kasaysayan ng account upang makilala ang mga tao. Ang administrator ng email ni Hillary Clinton na si Paul Combetta ay na-target ng mga gumagamit ng Reddit bilang ‘stonetear’ ng gumagamit na humihingi ng impormasyon tungkol sa kung paano mababago ang mga tatanggap ng email sa tuwing ang balita ng pribadong email ng Clinton ay na-surf. Mayroong isang mahaba at madaling pagsubaybay sa kasaysayan ng Combetta gamit ang hawakan nito kaya’t nagbigay ng halos hindi pagkilala sa anuman.

Tulad ng teknolohiya alalahanin ng OpSec, marahil walang limitasyon sa uri ng pag-uugali na maaaring makolekta at maiugnay upang makilala ang operator ng isang serbisyo sa Tor. Kailangang mauubusan ng mga ideya at pera ang iyong kalaban bago mo magawa.