Ano ang WPA3, ligtas ba ito at dapat ko bang gamitin ito?

Ano ang WPA3? Ang Wi-Fi Protected Access (WPA) ay madalas na tinutukoy bilang isang pamantayan sa seguridad o protocol na ginamit upang i-encrypt at maprotektahan ang mga network ng wi-fi tulad ng isa marahil na ginagamit mo sa bahay o trabaho, ngunit ito ay talagang isang programa ng sertipikasyon ng seguridad na binuo ng Wi -Fi Alliance upang ma-secure ang mga wireless network ng computer.

Ang WPA3, na inilabas noong Hunyo 2023, ay ang kahalili sa WPA2, na inilalarawan ng mga eksperto sa seguridad na “nasira.” Ang layunin ng pagbuo ng WPA3 ay upang mapagbuti ang WPA sa mga tuntunin ng pagiging simple ng paggamit at nadagdagan ang lakas ng cryptographic. Tulad ng hinalinhan nito, nagmumula ito sa mga edisyon ng Personal at Enterprise, ngunit ang bersyon na ito ay nagpapabuti sa WPA2 na may mas matatag na pagpapatunay at mga tampok ng encryption, at isang solusyon sa built-in flaw sa WPA2, KRACK. Kasama rin dito ang pag-andar upang gawing simple, at mas mahusay na ma-secure, ang koneksyon ng IoT wifi na aparato.

Ang problema

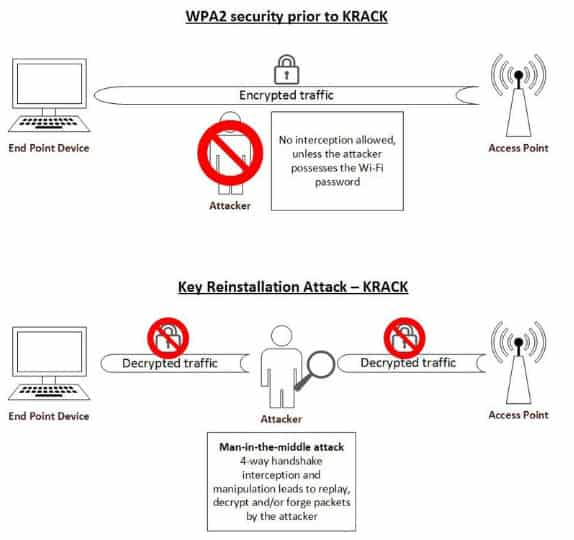

Ang flack ng KRACK (Key Reinstallation Attack) ay maaaring ikinategorya bilang isang matinding pag-atake sa muling pag-atake, at isang anyo ng pag-atake ng isang tao. Ang pangunahing problema sa WPA2, na itinampok ng pagtuklas ng KRACK, ay isang kapintasan sa pamantayang sertipikasyon ng WPA2 mismo at hindi isang kahinaan na dulot ng masamang pagsasaayos ng produkto o pagpapatupad ng serbisyo..

Kami ay sumisid mas malalim sa KRACK mamaya, ngunit ang ilalim na linya ay anumang tamang pagpapatupad ng WPA2 ay malamang na masugatan; ang kahinaan ay likas sa WPA2 protocol.

Ang solusyon

Bilang tugon sa debotong ito, noong Hunyo 2023, inihayag ng Wi-Fi Alliance® ang pagpapakilala ng seguridad ng Wi-Fi CERTIFIED WPA3 ™, isang pamantayan sa sertipikasyon ng wifi na:

- Nakikipag-usap sa kahinaan ng KRACK

- Mga upgrade ng WPA2 na may karagdagang tampok ng seguridads. Mahalaga ito sapagkat maraming mga butas sa seguridad ng wifi na mas kaakit-akit sa mga hacker, at mas madaling masira, kaysa sa KRACK.

Ano ang WPA3? Ang sertipikasyon ng WPA3 para sa mga aparato ng wifi ay maaaring malambing na ihambing sa isang sertipikadong daan para sa iyong sasakyan. Kung walang sertipikasyon, hindi maiangkin ng mga vendor ng hardware ang pagsunod sa mga pamantayan sa seguridad ng Wi-Fi Alliance.

Ito ay maaaring ilang oras bago makuha ang WPA3 ng kumpletong buy-in ng mga gumagamit ng wifi; Samantala, “Ang mga aparato ng WPA2 ay magpapatuloy na makikipag-ugnay at magbibigay ng kinikilala na seguridad,” ayon sa Wi-Fi Alliance. Ang WPA2 ay patuloy na ipinag-uutos para sa lahat ng mga aparato na sertipikadong wifi sa panahon ng paglipat.

Ano ang WPA3 at ito ay ligtas?

Ang artikulong ito ay titingnan kung paano ang WPA3 ay nagpapabuti sa seguridad ng WPA2, at ilagay ang KRACK sa pananaw. Habang ang WPA3 ay tiyak na tamang ruta ng seguridad na dadalhin sa hinaharap, dapat tiyakin ng mga gumagamit na ipatupad nila ang multi-faceted, layered na diskarte sa seguridad upang maprotektahan ang lahat ng aspeto ng kanilang wifi network. Ang WPA3 ay hindi sapat upang ganap na protektahan ang mga network ng wifi, bagaman ang mga pagpapabuti bukod sa KRACK patch ay napunta sa isang mahabang paraan patungo sa pag-plug ng iba pang mga butas sa seguridad ng wifi. Tatalakayin din natin ang ilan sa mga pintas na na-level sa WPA3. Sa wakas, hawakan namin ang ilan sa mga paraan na maaaring magsagawa ng ligtas na wifi ang mga gumagamit at negosyo sa bahay. Ligtas ba ang WPA3? Alamin natin.

Ang lawak ng kahinaan ng KRACK

Ang pagkatuklas ng KRACK ay nagdulot ng ilang mga kaguluhan sa komunidad ng IT, ang kadahilanan na napakaraming mga wifi na aparato ang gumagamit ng WPA2, at marami pa ang gumagamit ng mga aparatong ito upang kumonekta sa internet. Ayon kay Wigle, noong Enero 2023, mayroong higit sa 400 milyong mga koneksyon sa wireless sa buong mundo. Ang KRACK ay maaaring gumawa ng isang malaking porsyento ng mga ito mahina laban sa pag-atake. (Sa pamamagitan ng paraan, wala pang dokumentadong pag-atake ng KRACK sa ligaw.)

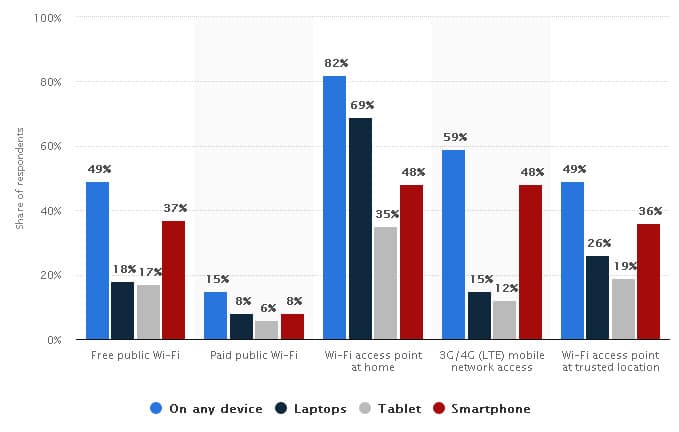

Wireless internet access ayon sa mga gumagamit ng internet sa buong mundo hanggang Hunyo 2015, sa pamamagitan ng aparato (Pinagmulan: Statista)

Gaano kaligtas ang kasalukuyang mga pamantayan sa pag-encrypt ng wifi?

- Wired Equivalent Privacy (WEP) – Tunay na hindi maaasahan ngunit ginagamit pa rin. Ayon sa Kaspersky Labs, kakailanganin ng mga hacker ng ilang minuto lamang upang masira ang mga network na protektado ng WEP.

- Buksan ang mga network – Walang seguridad.

- Pag-access ng Proteksyon ng Wi-Fi (WPA) – Noong 2002, ang WPA ay inilaan upang maging isang tagapamagitan lamang upang mapalitan ang WEP, at pinalitan ng WPA2 noong 2004. Ang problema sa WPA ay ang paggamit ng hindi epektibo na TKIP encryption protocol na hindi ligtas.

- Wi-Fi Protected Access 2 (WPA2)

- Ang Personal makatwirang secure ang bersyon ngunit mahina laban sa lakas-lakas at pag-atake sa diksyunaryo. Pinahihintulutan nito ang pag-agaw ng mga komunikasyon (handshakes) sa pagitan ng access point at aparato sa simula ng isang wifi session.

- Ang Enterprise ang bersyon ay sa isang lawak na protektado mula sa mga pagkagambala sa kamay dahil gumagamit ito ng mga karagdagang pamamaraan ng pahintulot ng kumpanya.

- Wi-Fi Protected Access 3 (WPA3) – Pinalitan ang WPA2 hanggang Enero 2023 bagaman kakailanganin ng ilang oras upang gumulong. Nagbibigay ito ng pinakamahusay na seguridad ng wifi sa ngayon.

Alalahanin na LAMANG mga aparato na protektado ng WPA2 ay madaling maapektuhan sa isang pag-atake ng KRACK. Ang isang bukas, hindi secure na network ay hindi naka-encrypt at mahina sa halos anumang uri ng pag-atake, ngunit hindi sa mga tuntunin ng KRACK dahil hindi ito gumagamit ng WPA2.

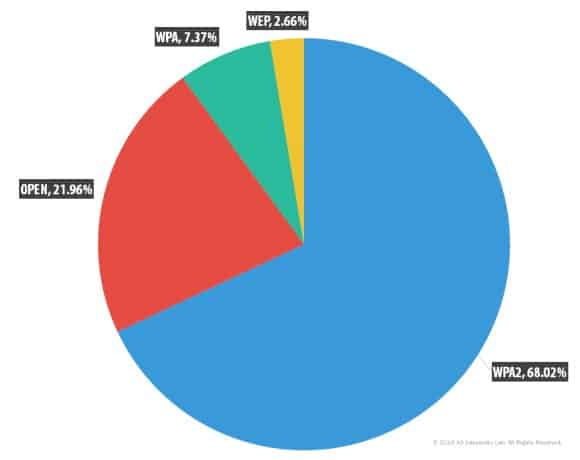

Mga uri ng pag-encrypt na ginamit sa pampublikong wifi hotspots buong mundo (Pinagmulan: Kaspersky Security Network (KSN))

Isang pagkakatulad ng KRACKing

Mga bahid sa pag-uusap ng handshaking – ang punto kung saan ang access point (AP) at ang meet-meet-at-pagbati ng router upang kumpirmahin ang mga kredensyal ng kliyente – namamalagi sa gitna ng kahinaan ng WPA2. Kami ay magsagawa ng isang mas malalim na pagtingin sa kung bakit sa susunod na seksyon kung saan namin tuklasin kung ano ang WPA3.

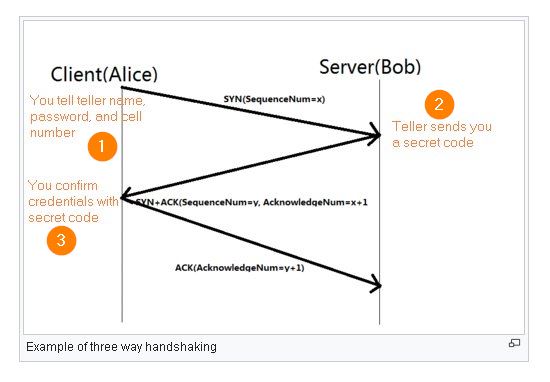

Upang itakda ang eksena, narito isang pagkakatulad para sa handshake proseso (kung pinapayagan mo ang imahinasyon ng isang maliit na lisensya.)

Ang paglalarawan ng isang three-way handshake tulad ng inilarawan sa pagkakatulad sa ibaba (Pinagmulan: Wikipedia, na may mga pagbabago)

-

- Ipagpanggap namin na ikaw ay nasa bangko at hinihiling ng nagsasabi sa iyong pangalan, password, at numero ng telepono bago sila bibigyan ng pera. Sumang-ayon ka at ng bangko sa pamamaraang pangseguridad na ito upang mapatunayan kung sino ang sinabi mong ikaw ay kapag nag-withdraw ka ng pera.

- Ibinibigay mo sa nagsasabi ang iyong pangalan, password, at numero ng cell. Sa bangko na ito, ang susunod na hakbang sa proseso ay upang ipadala ang bangko sa iyong telepono a lihim na code na gagamitin mo upang kumpirmahin ang iyong pagkakakilanlan.

- Samantala, hindi alam sa iyo, ang isang tao sa likuran mo sa pila ay nakakaligaw at narinig ang iyong pangalan at password, at pinaka-mahalaga sa iyong lihim na code.

- Matapos mong iwanan ang bangko ang mga eavesdropper ay tumatakbo hanggang sa nagsasabi at, habang ang iyong lihim na code ay may bisa pa rin, bawiin ang huli ng iyong mga pondo gamit ang iyong ninakaw na pangalan, password at lihim na code.

Marahil ay nakita mo ang mahinang punto sa senaryo sa itaas; ang seguridad ay nakompromiso sa ilang yugto kapag itinatag ang iyong mga kredensyal; hindi kapag ang iyong mga kredensyal ay overhead, ngunit dahil nang umalis ka sa bangko ang iyong lihim na code ay may bisa pa rin. Kung hindi pa, ang iyong pangalan, password, numero ng cell phone, at lihim na code ay hindi magagamit sa eavesdropper.

Mayroong isang twist sa kuwentong ito: ang nagsasabi at ang eavesdropper ay nasa mga cahoots. Ang pekeng tagapagbalita na ito ay sa katunayan nasira ang tunay na nagsasabi (na nasa tanghalian) at ito ay isang pag-atake ng tao. Parehong kriminal ngayon ang iyong mga kredensyal.

Ang problemang ito, tulad ng makikita natin, ay tinutukoy ng WPA3.

Paano mahina ang WPA2?

Ang pangunahing kahinaan sa WPA2 ay ang four-way na handshake ginagamit nito upang ma-secure ang mga koneksyon sa wifi gamit ang isang Pre-Shared Key (PSK). (Sa WPA3, ang PSK ay pinalitan ng isang magkasabay na Authentication ng Equals (SAE).

Sa bahaging ito, gagamitin namin ang pagkakatulad mula sa nakaraang seksyon upang makatulong na mailarawan ang problema.

Pre-Shared Key (PSK)

Ang paunang bahagi ng tseke ng seguridad na iyong napasa sa bangko sa pagkakatulad sa itaas ay maaaring malambing kumpara sa WPA2-PSK, pagpapatunay na nangangailangan ng isang indibidwal na kumokonekta sa isang wifi network (humingi ng pera sa bangko sa aming metapora) gamit ang isang passphrase. Ang isang PSK ay tumutukoy sa isang “ibinahaging lihim”, sa kasong ito, isang password.

Mga Tala:

- WPA2 nang walang PSK ay isang opsyon na ginamit kung nais mong gumamit ng isang pagpapatunay server. Ang isang negosyo ay dapat pumili ng pagpipiliang ito kung nais nitong magtalaga ng natatanging mga susi sa mga aparato ng empleyado. Kung ang isang susi ay nakompromiso, ang negosyo ay kakailanganin lamang upang makabuo ng isang bagong susi para sa isang aparato. Pipigilan nito ang iba pang mga aparato na nakompromiso ng isang nawala o ninakaw na susi, na maaari nilang maging kung ang lahat ng mga aparato ay ginamit ang parehong key.

- Ano ang pagkakaiba sa pagitan ng WPA2-PSK at WPA2-Personal? Ang mga termino ay ginagamit nang palitan bagaman WPA2-Personal nagpapahiwatig ang paggamit ng AES, habang ang WPA2-PSK nagpapahiwatig isang pagpipilian sa pagitan ng mas matatandang TKIP at AES. Tulad ng ipinaliwanag sa isang blog sa Cisco, pinapayagan ng ilang mga aparato ang WPA na may AES at WPA2 kasama ang TKIP. Opsyonal ang AES sa WPA ngunit sa WPA2, ang AES ay sapilitan at opsyonal ang TKIP. Ang parehong mga termino ay tumutukoy sa paggamit ng PSK na kung ano ang nakikilala sa WPA2-Personal mula sa WPA2-Enterprise.

Apat na paraan ng handshake

Ang kredensyal na pagpapatunay sa telecommunications ay tinatawag na handshaking. Sa bangko, ikaw at ang tagapagbalita ay nagpalitan ng isang tatlong hakbang na handshake upang maitaguyod ang iyong mga kredensyal, ang lihim na code ay ang pangwakas na pagkakamay sa proseso.

Ang lahat ng mga wifi network ay gumagamit ng a four-way na handshake.

Sa ilustrasyon sa ibaba, ang spoofed wifi access point ay ang pekeng tagapagbalita na iyong nakitungo sa bangko.

Ang paglalarawan kung paano ang isang pag-atake ng KRACK ay nakikipag-ugnay sa isang apat na paraan na pagkakamay (Pinagmulan: Enisa)

Si Rowell Dionicio, na sumulat para sa Packet6, ay nagpapaliwanag: “Ang mananalakay ay sasamsam ng isang tunay na punto ng pag-access at linlangin ang isang kliyente sa pagsali sa rogue access point ngunit pinapayagan ang Wi-Fi pagpapatunay na makumpleto. Upang hilahin ang pag-atake ng KRACK, ang mananalakay ay magre-replay ng isang mensahe sa loob ng 4-Way Handshake. Ang kapintasan dito ay ang aparato ng biktima ay tatanggapin ang pag-replay ng isa sa mga mensaheng ito kung hindi ito dapat. Sa gayon pinapayagan ang attacker na gumamit ng isang dating ginamit na key. Ang isang susi ay dapat gamitin lamang ng isang beses at ito ay ang malas na mga target na atake ng KRACK. “

Nagpapatuloy si Dionicio: “Ang teknikal na pag-aayos sa isang KRACK Attack ay upang maiwasan ang muling paggamit ng mga halaga ng dice. Hindi dapat tanggapin ng mga aparato ang mga dating key.”

Magbasa ng isang mas teknikal na paliwanag ng hindi paggamit muli ni Mathy Vanhoef, tagasaliksik ng KRACK.

Ligtas ba ang WPA3? Sigurado, ngunit may mga pagpapabuti rin sa WPA2

Ang pag-anunsyo ng WPA3 ay gumawa ng ilang mga alon ngunit kakailanganin ng ilang oras upang gumulong. Samantala, ang ilang mga pagpapahusay ng WPA2 ay ilalagay din:

- Ang pagpapatupad ng pag-ampon ng Protected Management Frames (PMF) sa lahat ng mga aparato na ‘Wi-Fi CERTIFIED’

- Tinitiyak ang mga vendor na regular na suriin ang mga sertipikadong aparato (Source: Commisum)

- Pag-standard sa 128-bit na kriptograpikong suite (Source: Commisum)

Ano ang dalawang bersyon ng WPA3?

Ang WPA ay dumating sa dalawang bersyon na batay sa mga kinakailangan ng end-user (gamit sa bahay o negosyo.) Sa harap nito, hindi gaanong pagkakaiba sa pagitan ng WPA3-Personal at WPA3-Enterprise, bagaman ang huli ay mas ligtas na tulad nito dinisenyo upang maprotektahan ang mga sensitibong data at malalaking negosyo.

Mabilis nating ibubuod ang dalawang bersyon tulad ng inilarawan ng Wi-Fi Alliance. Para sa mga nagsisimula, parehong mga bersyon:

- Gumamit ng pinakabagong mga pamamaraan ng seguridad

- Hindi papayag ang napapanahong mga protocol ng legacy

- Kinakailangan ang paggamit ng Protected Management Frame (PMF). “Ang mga balangkas na aksyon sa pamamahala ng hindi masinop ay protektado mula sa parehong pag-aalis at pag-alis, at ang mga frame ng aksyon ng multicast management ay protektado mula sa pagtawad,” ayon sa Wi-Fi Alliance. Sa madaling sabi, inilarawan ng Wikipedia ang mga frame ng pamamahala bilang, “mga mekanismo na nagpapagana ng integridad ng data, pagiging tunay ng data, at proteksyon ng replay.” Maaari kang makahanap ng isang teknikal na paglalarawan kung paano sila gumagana sa website ng Cisco.

WPA3-Personal

Ang bersyon na ito ay nagbibigay ng pagpapatunay na batay sa password na may mahusay na seguridad kahit na ang mga gumagamit ay pumili ng maikli o mahina na mga password. Hindi ito nangangailangan ng isang pagpapatunay server at ito ang pangunahing mga gumagamit ng protocol sa bahay at mga maliliit na negosyo na ginagamit.

- Gumagamit ng 128-bit na pag-encrypt

- Gumagawa ng paggamit ng isang Simultaneous Authentication of Equals (SAE) na handshake na pinoprotektahan laban sa mga pag-atake ng malupit

- Ang Incorporates Forward Secrecy ay nangangahulugan na ang isang bagong hanay ng mga susi ng pag-encrypt ay nalilikha tuwing nakagawa ang koneksyon sa WPA3, kaya kung ang paunang password ay nakompromiso, hindi mahalaga

- Ang seguridad ng Bolsters sa mga pampublikong network

- Madaling namamahala ng mga konektadong aparato

- Pinapayagan ang Likas na Pagpili ng Password, na inaangkin ng Wi-Fi Alliance ay mas madali para sa mga gumagamit na matandaan ang mga passphrases

WPA3-Enterprise

Nagbibigay ng labis na proteksyon para sa mga network ng negosyo na nagpapadala ng sensitibong data, halimbawa, mga gobyerno, mga organisasyon ng pangangalagang pangkalusugan, at mga institusyong pampinansyal. May kasamang opsyonal na 192-bit na minimum na lakas ng seguridad na mode, na nakahanay sa Komersyal na Pambansang Seguridad ng Algorithm (CNSA) Suite mula sa Committee on National Security Systems. Ito ay isang kahilingan ng pamahalaan ng US.

Ang pangunahing pagkakaiba sa pagitan ng WPA3-Personal at WPA3-Enterprise ay nasa antas ng pagpapatunay. Ang personal na bersyon ay gumagamit ng PSK at ang bersyon ng Enterprise isang cocktail ng mga tampok na pumapalit sa IEEE 802.1X mula sa WPA2-Enterprise. Bisitahin ang Wi-Fi Alliance para sa teknikal na detalye.

Para sa higit pang Eric Geier, pagsulat para sa Cisco Press, ipinaliwanag kung paano maaaring gumawa ng mga negosyo ang paglipat sa WPA3-Enterprise.

Mga tampok na Bagong WPA3

Apat na lugar ng pagpapabuti

Apat na mga bagong tampok sa WPA3 ay dinisenyo upang mapabuti sa WPA2. Gayunpaman, isa lamang dito ay sapilitan para sa sertipikasyon ng WPA3: ang handhake ng dragon. Nasa ibaba ang isang maikling buod ng mga pangunahing tampok. Susubukan naming mas detalyado sa ibang bahagi ng seksyon na ito.

- Mas ligtas na handshake – Ang sabay-sabay na pagpapatunay ng Equals (SAE) protocol (aka ang pagkakahawak ng Dragonfly) ay nangangailangan ng isang bagong pakikipag-ugnay sa network sa tuwing ang isang aparato ay humihiling ng isang susi sa pag-encrypt, pagbagal ng rate ng isang pagtatangka na pag-atake at paggawa ng isang password na mas lumalaban sa diksyunaryo at astig na puwersa. pag-atake. Pinipigilan din nito ang offline na pag-decryption ng data.

- Ang pagpapalit ng wi-fi na protektado ng pag-setup (WPS) – isang mas simpleng paraan upang ligtas na magdagdag ng mga bagong aparato sa isang network gamit ang Wi-Fi Device Provisioning Protocol (DPP), na nagbibigay-daan sa iyo upang ligtas na magdagdag ng mga bagong aparato sa isang network gamit ang isang QR code o isang password. Madaling Kumonekta ginagawang madali ang pag-setup para sa konektadong mga aparato sa bahay at IoT.

- Hindi siguradong pag-encrypt – Mas mahusay na proteksyon kapag gumagamit ng pampublikong hotspot na ginagamit Buksan ang Wi-Fi Open na nagbibigay ng hindi tiyak na pag-encrypt, isang pamantayang tinatawag na Opportunistic Wireless Encryption (OWE).

- Mas malaking sukat ng sesyon ng sesyon – Susuportahan ng WPA3-Enterprise ang mga sukat na sukat na katumbas ng 192-bit na seguridad sa panahon ng yugto ng pagpapatunay, na magiging mahirap masira.

Tingnan natin ang mas detalyadong pagtingin sa litanya ng mga akron na nabanggit sa itaas.

Ang sabay-sabay na pagpapatunay ng Mga Katumbas (SAE) laban sa mga pag-atake ng brute force

Ang SAE ay isang ligtas, batay sa key na palitan ng password ginamit ng WPA3-Personal na bersyon upang maprotektahan ang mga gumagamit mula sa mga pag-atake ng brute force. Ito ay angkop sa mga network ng mesh, na nakuha ang kanilang pangalan mula sa paraan na lumikha sila ng wifi coverage. Inilarawan ng Comparitech ang pag-setup nang simple: “Sa pamamagitan ng paglalagay ng ilang mga aparato sa paligid ng iyong bahay, ang bawat isa ay nagpapadala ng isang wireless signal, lumikha ka ng isang ‘mesh’ o network ng wireless na saklaw sa paligid ng iyong tahanan. Makakatulong ito upang maalis ang mga patay o mahina na mga spot. ”

Ang mga pakinabang ng SAE:

- Batay sa pagpapalit ng key ng IEFT Dragonfly, isang modelo ng cryptographic para sa pagpapatunay gamit ang isang password o passphrase, na lumalaban sa parehong aktibo at pasibo na pag-atake, at pag-atake sa offline na diksyunaryo.

- Pinapagana Ipasa ang lihim na hindi pinapayagan ang isang umaatake mula sa pag-record ng isang naka-encrypt na paghahatid na maaaring ma-decode ng kalaunan kung ang wireless network password ay makompromiso sa hinaharap

- Pinapayagan lamang isang hulaan ng password sa bawat session. Kahit na ang mga umaatake ay nakawin ang data na may pag-asa ng pag-crack ng password sa kanilang paglilibang sa offline, maiiwasan nila ang isang tampok na hula dahil kailangan nilang “tanungin” ang wifi router sa bawat oras kung tama ang kanilang hula. Mahalaga, nililimitahan nito ang isang umaatake sa mga pag-atake sa real-time. Mayroong ilang mga katanungan kung ang tampok na ito ay maaaring limitahan ang mga lehitimong gumagamit din. Sa totoong mundo, ang mga lehitimong gumagamit ay hindi malamang na gumawa ng 100 awtomatikong sunud-sunod na mga hula sa loob ng isang segundo, tulad ng ginagawa ng mga hacker, at ang isang aplikasyon ay maaaring mai-code upang payagan ang isang limitadong bilang ng mga hula bago ito simulan ang pagbagal ng serbisyo. Ang tampok na ito ay nagpapatigas din ng seguridad ng mga mahina na password.

Pagbibigay ng aparato ng Protocol (DPP) para sa pamamahala ng mga network at aparato ng IoT

Wi-Fi CERTIFIED Madaling Kumonekta ™ (na pumapalit ng Serbisyo ng Paglaan ng WPA2) ay tumutulong sa iyo na ikonekta ang lahat ng iyong mga aparato, kahit na ang mga walang interface na madaling gamitin sa user upang i-type ang iyong password (hal. Google Home o iyong matalinong refrigerator), gamit ang isang solong intermediate na aparato.

Inilarawan ng Wi-Fi Alliance kung paano ito gumagana: Ang isang may-ari ng network ay pumipili ng isang aparato bilang gitnang punto ng pagsasaayos. Habang ang isang aparato na may magandang GUI ay pinakamadali, maaari mong gamitin ang anumang aparato na mai-scan ang isang mabilis na tugon (QR) code o gumamit ng NFC bilang aparato ng configurator. Pagpapatakbo ng DPP – isang isang sukat na sukat-lahat ng pamamaraan ng pagpapatala – mula sa aparatong ito ay nag-uugnay sa lahat ng mga na-scan na aparato at binibigyan sila ng mga kredensyal na kinakailangan upang ma-access ang network. Tandaan: Ito ay isang opsyonal na tampok at magagamit lamang sa mga aparato na Madaling Kumonekta.

Matapos na na-enrol ang isang aparato ng Wi-Fi, ginagamit nito ang pagsasaayos nito upang matuklasan at kumonekta sa network sa pamamagitan ng isang access point (Pinagmulan: Wi-Fi Alliance)

Opportunistic Wireless Encryption (OWE) para sa mas ligtas na hotspot surfing

Ang OWE ang driver sa likod ng Buksan ang WiFi Buksan tampok, ipinatupad sa protektahan ang mga gumagamit sa mga pampubliko / panauhin na hotspots at maiwasan ang pag-aalis ng tubig. Pinalitan nito ang lumang 802.11 “bukas” pamantayan sa pagpapatunay. Sa OWE, ang iyong data ay naka-encrypt kahit na hindi ka nagpasok ng isang password. Ito ay dinisenyo upang magbigay ng naka-encrypt na paglilipat ng data at komunikasyon sa mga network na hindi gumagamit ng mga password (o gumamit ng isang ibinahaging password) gamit ang Indibidwal na Data Protection (IDP); sa kakanyahan, ang bawat pahintulot na sesyon ay may sariling token ng pag-encrypt. Nangangahulugan ito na ang data ng bawat gumagamit ay protektado sa sarili nitong vault. Ngunit, gumagana din ito sa mga network na protektado ng password, tinitiyak na kung ang isang magsasalakay ay makakakuha ng password sa network, hindi pa rin sila magkakaroon ng access sa naka-encrypt na data sa mga aparato ng network (tingnan ang SAE sa itaas.)

Sigurado ka mahina laban sa KRACK?

Ang lahat ay hindi pagkapahamak at kadiliman. Ang sinumang gumagamit ng wifi ay mahina, ngunit iwanan natin ang problema sa pananaw. Ang isang hacker ay maaari lamang makagambala sa hindi naka-encrypt na trapiko sa pagitan ng iyong aparato at router. Kung ang data ay maayos na naka-encrypt gamit ang HTTPS, hindi ito mabasa ng isang umaatake.

Ang ilang katiyakan mula kay Brendan Fitzpatrick, Bise Presidente, Cyber Risk Engineering, sumulat para kay Axio:

- Ang pag-atake ay hindi maaaring mailunsad nang malayuan, ang isang nagsasalakay ay kailangang nasa pisikal na saklaw ng isang partikular na wifi network.

- Ang pag-atake ay nagaganap lamang sa panahon ng apat na paraan ng pagkakamay.

- Ang wifi passphrase ay hindi inihayag sa panahon ng pag-atake at ang pag-atake ay hindi pinapagana na sumali sa network.

- Kung ang pag-atake ay matagumpay ay maaaring ang manlusob ay potensyal na i-decrypt ang trapiko sa pagitan ng biktima at ng kanilang access point.

- Sa kasalukuyan, ang pag-atake ay nakatuon lamang sa gilid ng kliyente ng handshake.

Sa isang post sa blog, tala ni Robert Graham, “Hindi matatalo ng KRL ang SSL / TLS o VPN.” Idinagdag niya: “Ang iyong home network ay mahina. Maraming mga aparato ang gumagamit ng SSL / TLS, kaya ayos, tulad ng iyong echo ng Amazon, na maaari mong patuloy na gamitin nang hindi nababahala tungkol sa pag-atake na ito. Ang iba pang mga aparato, tulad ng mga lightbulbs ng Phillips, ay maaaring hindi protektado. Ang solusyon? Patch na may mga update mula sa iyong vendor.

Ano ang software at aparato ay mahina laban sa KRACK?

Ayon kay Matty Vanhoef, ang Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys, at iba pa, lahat ay maaaring maapektuhan ng ilang pagkakaiba-iba ng mga pag-atake. Ang mga bersyon ng Linux at Android 6.0 at mas mataas ay partikular na masugatan.

Maaari kang makahanap ng isang listahan ng mga apektadong tindera sa web page ng Cert Software Engineering Institute, Vulnerability Notes Database. Nagbibigay ang site ng mga link sa impormasyon ng nagbebenta tungkol sa mga patch at pag-aayos.

Anong uri ng mga kahinaan ng pag-atake ang hindi sapat na ligtas na mailantad ang mga network?

Hindi lamang ito ang panganib na maging KRACK. Ang isang hindi ligtas na wifi network ay humihiling na atakehin at WPA3 ay makakatulong upang mapawi ang mga panganib. Inilarawan ng US-Cert ang mga potensyal na pag-atake sa mga senaryo:

- Piggybacking – Ang karaniwang panloob na saklaw ng wifi ay 150 – 300 talampakan. Kung nakatira ka malapit sa iyong kapit-bahay, ang iyong koneksyon ay maaaring bukas sa mga umaatake … o kahit na ang geek anak na susunod na pintuan na gumagamit ng iyong wifi upang i-download ang kanyang mga pelikula.

- Pag-aalaga – Isang uri ng piggybacking kung saan ang mga potensyal na umaatake ay nagmamaneho sa paligid ng mga kapitbahayan na may isang antena na naghahanap para sa hindi ligtas na mga wireless network.

- Ang pag-atake ng kambal – Sa isang masamang kambal na pag-atake, ang isang mang-atake ay ginagaya ang isang punto sa pag-access sa publiko, pagse-set up ang kanilang broadcast signal upang maging mas malakas kaysa sa isang nabuo ng lehitimong access point. Naturally, kumokonekta ang mga gumagamit sa mas malakas na signal, ang kriminal. Ang data ng biktima ay madaling basahin ng hacker. Laging suriin ang pangalan at password ng isang wifi hotspot bago ka kumonekta.

- Wireless sniffing – Iwasan ang mga pampublikong access point na hindi ligtas at kung saan ang data ay hindi naka-encrypt. Gumagamit ang mga kriminal ng “sniffer” upang makahanap ng sensitibong impormasyon tulad ng mga password o numero ng credit card.

- Hindi awtorisadong pag-access sa computer – Pinahihintulutan ng isang hindi secure na hotspot ang isang umaatake na ma-access ang anumang mga direktoryo at mga file na hindi mo sinasadya na magagamit para sa pagbabahagi. Laging harangan ang pagbabahagi ng file sa publiko.

- Balikat surfing – Sa mga pampublikong lugar, mag-ingat para sa mga lurkers, mga umaatake na nanonood sa iyo na nagta-type habang naglalakad sila nang nakaraan o video ang iyong session. Maaari kang bumili ng isang protektor ng screen upang maiwasan ito.

Pagnanakaw ng mga mobile device – Ito ay hindi lamang ang network na naglalagay ng panganib para sa iyong data. Kung ang iyong aparato ay ninakaw kapag nagtatrabaho ka sa isang hotspot, ito ay isang araw ng bonanza para sa mga kriminal. Tiyaking ang iyong data ay palaging protektado ng password at naka-encrypt ang impormasyon na naka-encrypt. Kasama rito ang data sa mga portable na aparato sa imbakan.

Ang ilang mga pag-iingat

Mga salita ng babala mula sa mga tagahanap ng flank ng KRACK

Si Mathy Vanhoef, Postdoctoral Researcher sa Computer Security sa KU Leuven at isa sa mga mananaliksik na natuklasan ang KRACK, sa kanyang website ay may ilang mga pag-iingat tungkol sa WPA3 na nagkakahalaga ng pag-iisip.

- Pag-handset ng SAE – Kung ang handsfake ng SAE ay hindi maingat na ipinatupad, maaaring masugatan sa mga pag-atake sa mga side-channel, na inilarawan ng Wikipedia bilang mga pag-atake batay sa impormasyon tungkol sa isang pagpapatupad ng software. Lumilitaw ang mga mapagsamantalang kahinaan na nagmula sa hindi tamang mga pagsasaayos ay hindi maiiwasan kahit na sa WPA3.

- Hindi siguradong pag-encrypt – Habang ang paggamit ng Opportunistic Wireless Encryption (OWE) ay magpapalakas sa privacy ng gumagamit sa mga bukas na network, iminumungkahi ni Vanhoef na ang mga pasibo na pag-atake lamang (kung saan ang trapiko ng mga hacker ay maiiwasan). Ang mga aktibong pag-atake (ang mga gumagamit ng dummy access point sa mga gumagamit ng lansihin) ay paganahin pa rin ang isang kalaban na makaharang sa trapiko. Ipinaliwanag ni Vanhoef:

Ang isang pagkukulang ng OWE ay walang mekanismo upang magtiwala sa isang Access Point sa unang paggamit. Hambing ito, halimbawa, SSH: sa unang pagkakataon na kumonekta ka sa isang SSH server, maaari kang magtiwala sa pampublikong susi ng server. Pinipigilan nito ang isang kalaban mula sa paghawak sa trapiko sa hinaharap. Gayunpaman, sa OWE walang pagpipilian upang magtiwala sa isang partikular na AP sa unang paggamit. Kaya’t kung nakakonekta ka sa isang partikular na AP dati, ang isang kalaban ay maaari pa ring mag-set up ng isang pekeng AP at gawin kang kumonekta dito sa hinaharap.

- Nawalang pagkakataon – Isa lamang sa apat na tampok na itinuturo ng Wi-Fi Alliance sa build-up sa WPA3 ay talagang ipinag-uutos para sa WPA3. “Sa kasamaang palad, ang programa ng sertipikasyon ng WPA3 ay nag-uutos lamang sa suporta ng bagong pagkakahawak ng dragonfly. Ayan yun. Ang iba pang mga tampok ay alinman sa opsyonal o isang bahagi ng iba pang mga programa ng sertipikasyon. Natatakot ako na sa praktika na ito ay nangangahulugan lamang na ipatutupad ng mga tagagawa ang bagong pagkakamay, isampal ang isang label na “sertipikadong WPA3”, at gawin ito, “sabi ni Vanhoef. Ang end-result ay ang end-user ay hindi talaga alam kung anong mga tampok ang kasama at kung paano sila ligtas.

(Pinagmulan: Mathy Vanhoef at Frank Piessens. 2023. Mga Pag-install ng Mga Pangunahing Pag-install ng Pangunahing Pag-install: Pagpilit sa Hindi Muling Paggamit muli sa WPA2. Sa Mga Pamamagitan ng 24th ACM Conference sa Computer and Communications Security (CCS). ACM.)

Ano ang dapat sabihin ng mga cynics, kabilang ang mga developer ng IT, tungkol sa WPA3?

Sumali sa mga pag-uusap sa blog ni Bruce Schneiner, DD-WRT, Security Stack Exchange, o Community Spiceworks para sa ilang mga kagiliw-giliw na input sa kung ang WPA3 ba talaga ang panghuli panacea para sa mga kahinaan sa seguridad sa wifi. At, kung ang kahinaan ay nagkakahalaga ng paggastos ng labis na pagtulog. Ang ilang mga kontribusyon:

- “Inaasahan ko na makakatulong ang WPA3. Sa isang saglit – hanggang sa ang mga masamang lalaki ay nakakahanap ng isa pang butas.”

- “A mahusay na stream ng kita para sa mga nagtitinda ng hardware sino ang titigil sa pag-patch ng kasalukuyang gear at iginiit na bibilhin mo ang mga bagong WAP kung nais mo ang WPA3. “

- “Ang pinaka-pagkabigo na aspeto ng WPA3 ay tulad ng lahat ng nakaraang mga pamantayan sa wifi (WEP, WPA, WPA2, kahit na WPS), ang isang ito ay naging na binuo ng isang sarado, mga miyembro-lamang, consortium […] Ang lahat ng mga pangako ng anunsyo ng WPA3 ay ang pagsara ng proseso sa WPA4 ay maaari na ngayong magsimula. “

- “Ang pag-atake na vector gamit ang KRACK ay napakaliit (at magpapatuloy na bumaba) upang mapalawak ang mga pag-atake na ito. “Ang mga bukas na network, halimbawa, ay hindi masugatan sa KRACK ngunit mas panganib sa malisyosong pag-atake kaysa sa mga network ng WPA2. Sa panahon ng pagsulat, walang pag-atake ng KRACK, sa katunayan, na-dokumentado; Nagtalo ang mga eksperto, iyon ay dahil ang pagsisikap ay napakahusay para sa mga cybercriminals kung maraming malambot na target sa paligid.

Sa paninigang iyon, isagawa ang ligtas na wifi, manatiling kaalaman, at simulan ang pag-save para sa isang bagong router. Ayon kay Dion Phillips, ang pagsulat para sa InfiniGate, “… nagdududa na ang mga kasalukuyang wireless na aparato ay mai-update upang suportahan ang WPA3 at mas malamang na ang susunod na alon ng mga aparato ay ilalagay sa proseso ng sertipikasyon. Iyon ay sinabi, ang mga aparato ng kliyente ay kakailanganin ding mapatunayan sa parehong paraan upang makamit ang bagong sertipikasyon. “

Ang mga eksperto ay sumasang-ayon na ang pag-rollout ay huli na sa pagtatapos ng 2023. Kailangan mong bumili ng isang bagong router ngunit ang WPA3 ay pabalik-balik na katugma kaya hindi mo kailangang i-upgrade ang lahat ng iyong mga konektadong aparato, maliban kung sila ay tunay na matanda.

Paano mo maprotektahan ang iyong sarili?

Paano maprotektahan ang mga negosyo sa kanilang sarili? (Nalutas)

Ang Mathew Hughes ay may ilang mga praktikal na mungkahi na naawa sa ilang mga salita.

- Mag-install ng patch na pabalik na katugma – Sa kasamaang palad, sabi ni Hughes, hindi lamang maraming mga tao ang nagpapabagal sa pag-install ng mga patch, maraming mga tagagawa ang mabagal sa pagpapalabas ng mga ito.

- I-install ang isang VPN, isang naka-encrypt na lagusan sa pagitan ng mga aparato, na pinipigilan ang pag-aalis ng mga tagalabas – Para sa ilang mga tao, sabi niya, maaaring hindi praktikal ito dahil hindi nila ma-access ang ibang mga konektadong aparato sa kanilang network.

- Gumamit SSL / TLS – Nagbibigay ito ng isang dagdag na layer ng pag-encrypt upang pigilin ang mga magnanakaw at mga eavesdropper dahil naka-encrypt ito ng mga packet sa session layer sa halip na sa layer ng network (na maaaring ma-target ng mga KRACK na umaatake.)

- I-update ang mga aparato at software – Tiyaking gumulong ang iyong departamento ng IT ng regular na mga pag-update ng software at mga patch para sa lahat ng mga aparato ng kumpanya kabilang ang mga BYOD. Makipag-ugnay sa mga tagagawa upang matiyak na sila ay talagang naglabas ng mga patch na tumutugon sa flank ng KRACK.

At saka, secure ang iyong router – Tiyaking naka-lock ang iyong router, ligtas mula sa mga panloob na banta o mga tagalabas na dumadalaw sa gusali. Mayroon ding isang bilang ng mga default sa iyong router na maaari mong baguhin upang patigasin ang seguridad, hal. paghihigpitan sa papasok na trapiko, pag-disable ng hindi nagamit na mga serbisyo, pagbabago ng default na impormasyon sa pag-login, at pagbabago ng SSID sa mga mas lumang aparato. Suriin ang iyong router firewall ay pinagana (hindi ito palaging awtomatikong ginagawa.) Gumamit ng SSID upang lumikha ng hiwalay na mga punto ng pag-access para sa iyong mga kawani at customer. I-off ang WiFi Protected Setup (WPS), na ginamit upang tumulong sa mga pagpapares na aparato.

Gayundin, basahin ang mga kaugnay na tip para sa mga network sa bahay sa ibaba.

Mga tip sa seguridad ng Wifi para sa mga network ng bahay at mga aparato ng IoT (Nai-resolusyon)

-

- Magsanay ng pangunahing kahulugan ng seguridad sa wifi – Basahin ang gabay ng Comparitech upang ma-secure ang iyong home wifi network.

- Itigil ang paggamit ng wifi – Kumonekta sa internet sa pamamagitan ng isang eternet o data (3 / 4G) na koneksyon sa bahay, o gumamit ng mobile data, lalo na para sa mga sensitibong transaksyon.

- I-update ang mga aparato at software – Na kasama ang lahat ng iyong mga aparato pati na rin ang iyong router. Makipag-ugnay sa mga tagagawa upang matiyak na sila ay talagang naglabas ng mga patch na tumutugon sa flank ng KRACK.

- Huwag paganahin ang pagbabahagi ng file – Habang nakatutukso na ibahagi ang mga larawan sa mga kaibigan at pamilya, subukang iwasang gawin ito sa isang pampublikong lugar. Dapat ka ring lumikha ng isang direktoryo para sa pagbabahagi ng file at higpitan ang pag-access sa iba pang mga direktoryo. Palaging protektahan ang password ng anumang ibinabahagi mo.

-

- Huwag magsagawa ng mga sensitibong transaksyon sa mga pampublikong lugar – Gawin ang iyong online banking sa bahay.

- I-install ang HTTPS Kahit saan – Ang HTTPS Kahit saan mula sa Electronic Frontier Foundation (EFF) ay isang bukas na mapagkukunan ng Firefox, Chrome, at Opera extension na nag-encrypt ng mga komunikasyon sa karamihan sa mga website. Ang extension ay hindi isang opsyon na hindi ligtas na ligtas kung ang isang website ay hindi nag-aalok ng pag-encrypt ng HTTPS, ngunit kung magagamit ito, sisiguraduhin ng HTTPS Kahit saan ito ang nilalaman na inihahatid nito.

- Gumamit ng a VPN – Habang ang mga VPN ay nagbibigay ng mahusay na seguridad para sa iyong data, siguraduhin na ang iyong tagapagbigay ng serbisyo ay nakatuon sa seguridad na ikaw ay at kinikilala ang iyong karapatan sa privacy. Iniulat ni Bryan Clark sa The Next Web article, PureVPN, na inaangkin na hindi nito pinapanatili ang mga log o pagkilala sa impormasyon ng mga gumagamit nito, ay misteryosong tila may dumating na sapat na impormasyon na naka-log upang paganahin ang FBI at makasakay ng isang stalker. Napanatili ba ng iyong VPN ang mga log? Sa isang malalim na pag-aaral, inihayag ng Comparitech ang katotohanan tungkol sa 123 mga patakaran sa pag-log sa VPN.

- Mag-set up ng isang home wifi router – Pinapayagan ka ng isang virtual na router na ibahagi ang iyong koneksyon sa internet sa iba pang mga kalapit na aparato. Ito ay mas madali kaysa sa iniisip mo, na katulad ng pag-set up ng isang wifi hotspot sa iyong smartphone.

- I-secure ang iyong router – Mayroong isang bilang ng mga default sa iyong router na maaari mong baguhin upang patigasin ang seguridad, hal. paghihigpitan sa papasok na trapiko, pag-disable ng hindi nagamit na mga serbisyo, at pagbabago ng SSID sa mga mas lumang aparato.

- Kumpirma na ang iyong ISP ay napapanahon – Maraming mga gumagamit ng wifi sa bahay ang gumagamit ng router na ibinigay ng kanilang ISP. Kung gagawin mo, kumpirmahin ang iyong ISP na naka-patched sa lahat ng kanilang mga aparato.

- Iwasan ang mga pampublikong wifi hotspots – O, hindi bababa sa malaman kung paano mabawasan ang mga panganib ng paggamit ng pampublikong wifi.

- Mano-manong suriin ang mga URL ay ligtas – Ang mga URL ng HTTP ay gumagamit ng SSL encryption upang maprotektahan ang mga bisita sa kanilang site. Ang mga URL ng HTTP ay hindi. Maaari mong makita kung ang isang URL ay ligtas sa address bar. Gayundin, paganahin ang Palaging gumamit ng isang ligtas na koneksyon (HTTPS) pagpipilian sa iyong aparato.

- Gumamit ng mga secure na password – Ang Comparitech ay may ilang mga mungkahi sa paglikha ng malakas na mga password. Palaging palitan ang mga default na password, tulad ng “Admin” o “123”.

- Panatilihing napapanahon ang antivirus software – Pumili ng kagalang-galang na antivirus software at panatilihin itong naka-patched. Mayroon ding maraming mga libreng antivirus application sa paligid.

- Patayin mo – Patayin ang iyong koneksyon sa wifi kapag hindi mo ginagamit ito at huwag paganahin ang awtomatikong pagkonekta.

- Gumamit ng seguridad ng multi-layered – Panatilihing na-update ang firewall ng iyong operating system at gumamit ng dalawang-factor na pagpapatunay upang ma-access ang iyong mga account sa internet.

- Gumamit ng Advanced na Encryption Standard (AES) encryption – Suriin na ang iyong home network ay gumagamit ng WPA2 gamit ang AES encryption, hindi ang TKIP. Ang parehong mga pagpipilian sa pag-encrypt ay mahina laban sa pag-decryption ng trapiko sa pamamagitan ng KRACK, ngunit ang AES ay hindi mahina laban sa iniksyon ng packet.

Kailangan ko ba ng WPA3?

Mas mahusay na maging ligtas kaysa sa paumanhin, kaya oo, ginagawa mo. Ngunit, sa panahon ng paglipat (ang panahon kung saan patunayan ng mga vendor ang kanilang mga aparato) maaari mong i-patch ang WPA2.

Ang pagbabago ng iyong WPA2 password ay hindi maprotektahan ka laban sa isang atake ng KRACK na nakatuon sa pangunahing pamamahala. Gayunpaman, ginagawang kahulugan ng seguridad na palaging pumili ng malakas na mga password.

Ngunit, sapat na ba ito?

Si John Wu, sa isang artikulo sa LinkedIn, ay nagsasabing hindi sapat ang WPA3 upang matiyak ang kabuuang seguridad ng wifi dahil ang mga hacker ay gumagamit ng iba pang mga pamamaraan upang atakehin ang mga pamamaraan ng wifi. “Ang kamakailang virus ng VPNFilter ay hindi sinamantala ang anuman sa mga pagkukulang sa WPA2. Sa halip, ang pag-atake ay naka-target sa mga kilalang kahinaan sa interface ng web ng mga browser ng WiFi, mga malalayong port na nakabukas na may hard-coded na mga password, software na hindi na-update, at mahina ang konektadong mga aparato ng IoT. “

Ang solusyon? Gumamit ng mga checklist sa itaas kung paano protektahan ang iyong mga koneksyon sa wifi bilang isang gabay sa paglikha ng isang layered na diskarte sa seguridad ng wifi. Nangunguna sa listahan? Manatiling napapanahon sa mga patch.