Ano ang isang pagsasamantala kit (na may mga halimbawa) at paano ginagamit ang mga cybercriminals?

Ang mga eksploit na kit (o pagsasamantala sa mga pack) ay mga awtomatikong programa na ginagamit ng mga umaatake upang samantalahin ang mga kilalang kahinaan sa mga system o aplikasyon. Maaari silang maging ginamit upang palihim na ilunsad ang pag-atake habang ang mga biktima ay nagba-browse sa web, na may layunin na i-download at isagawa ang ilang uri ng malware.

Dahil ang pinagsamantalahan kit ay gumagana sa background, maaaring mahirap malaman kung ikaw ay nai-atake. Gayunpaman, may mga hakbang na makakatulong sa iyo na maprotektahan laban sa mga pag-atake na ito, tulad ng pag-iwas sa hindi kilalang mga link at pagpapanatiling software hanggang sa kasalukuyan.

Sa artikulong ito, ipinapaliwanag namin ang higit pa tungkol sa kung ano ang pagsasamantala sa mga kit, kung paano sila gumana, at kung paano ginagamit ang mga cybercriminals. Magbibigay din kami ng mga tip para maiwasan ang pag-atake at ang nagreresulta na payload ng malware.

Ano ang isang pagsasamantala kit

Ang isang pagsasamantala kit ay isang pakete na ginagamit ng mga cybercriminals upang maihatid ang malware. Susubukan namin ang mga detalye kung paano isinasagawa ang isang pag-atake sa ibaba, ngunit ang gist ay na ang isang biktima ay bumibisita sa isang nakompromiso na website, at kung mayroon silang ilang mga kahinaan sa loob ng software sa kanilang computer, maaaring isagawa ang pagsasamantala. Bilang resulta, ang pag-download ng malware at naisakatuparan sa aparato ng biktima.

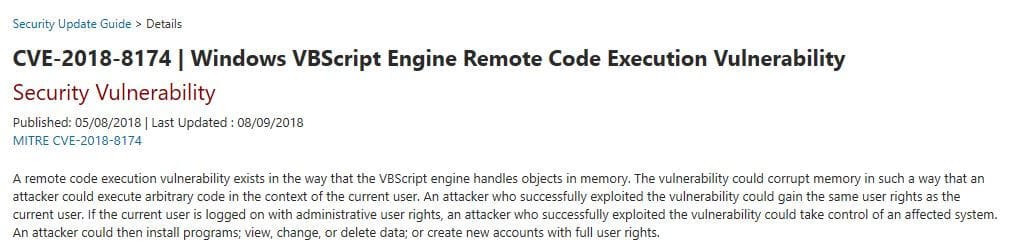

Ang isang kahinaan sa software ay isang error o bug sa code na nagbibigay-daan sa isang umaatake sa panghihimasok sa aplikasyon sa ilang paraan, halimbawa, sa kaso ng mga pagsasamantala, sa pamamagitan ng pagpapatakbo ng isang hindi awtorisadong gawain. Ang mga kilalang kahinaan ay pinangalanan sa isang listahan ng sanggunian ng Mga Karaniwang Vulnerability at Exposures (CVE). Halimbawa, ang CVE-2023-8174 ay isang mataas na sinamantala na kahinaan sa Internet Explorer.

Ang mga karaniwang target para sa pagsasamantala ay mga tanyag na software na may maraming kilalang kahinaan, tulad ng Adobe Flash, Oracle Java, at Internet Explorer. Ang mas tanyag na application ay, ang mas mataas na pagkakataon na ang isang umaatake ay nakakaakit ng isang angkop na biktima.

Ito rin kung saan ang mga mapagsamantalang kit ay darating lalo na madaling gamitin para sa kanilang mga gumagamit. Ang mga eksploit na kit ay nagta-target ng maraming mga kahinaan sa parehong oras at binubuo ang lahat ng kailangan ng kriminal upang maisagawa ang pag-atake. Kung ang isang nagsasamantala ay hindi angkop, ang isa ay maaaring, dagdagan ang pagkakataon ng cybercriminal na magsagawa ng isang matagumpay na pag-atake.

Ang katotohanan na ang mga bagay na ito ay dumating bilang pre-built kit ay ginagawang madali silang maipatupad at mas kaakit-akit para sa mga kriminal na may kaunting kaalaman sa teknikal.

Paano ipinatupad ang isang pagsasamantala

Mayroong maraming mga yugto na kinakailangan para sa isang pagsasamantala upang maging matagumpay:

- Magtatag ng pakikipag-ugnay sa kapaligiran ng host sa pamamagitan ng isang landing page.

- Mag-redirect sa isang alternatibong pahina ng landing at makita ang mga kahinaan sa host na maaaring samantalahin.

- Isakatuparan ang pagsasamantala upang maikalat ang malware.

- Makibalita sa kapaligiran ng host sa pamamagitan ng pagpapatupad ng malware.

Ang pinagsamantalang kit ay naglalaman ng lahat ng code na kinakailangan upang isagawa ang bawat yugto. Kung ang isang yugto ay hindi matagumpay, senyales na ang pagtatapos ng pag-atake sa partikular na aparato. Narito, titingnan natin nang mas detalyado ang mga yugtong ito at suriin kung ano ang mga kinakailangang pamantayan sa bawat isa.

1. Magtatag ng contact

Ang unang yugto ng pagsasamantala ay gumagamit ng isang landing page ng isang website na na-kompromiso. Hinihikayat ang mga biktima na bisitahin ang site na ito, halimbawa, sa pamamagitan ng isang email link, isang popup, o isang maligno (malisyosong ad).

Sa sandaling ang nag-click ang biktima sa link sa site o pumapasok sa URL sa kanilang browser, ang unang contact ay naitatag.

Sa puntong ito, maaaring may ilang mga gumagamit na hindi nakakatugon sa ilang mga pamantayan, tulad ng mga nasa maling lokasyon (madalas na tinutukoy batay sa IP address o mag-install ng mga tseke ng wika). Ang mga gumagamit na ito ay na-filter at para sa kanila, tapos na ang atake.

2. Pag-redirect

Ang natitirang mga biktima ay nai-redirect sa isang alternatibong landing page na hindi na tunay na website. Ang code na naka-embed sa landing page na ito pagkatapos ay magpapatuloy upang matukoy kung ang aparato ng biktima ay may mga mahina na application na nakabase sa browser na naaayon sa mga sinasamantala sa kit.

Kung walang mga kahinaan na napansin (iyon ay, ang lahat ay napapanahon at lahat ng mga butas ay naka-patched), pagkatapos ay tumigil ang pag-atake. Ngunit kung ang isang kahinaan ay matatagpuan, pagkatapos magpapadala ang website ng trapiko sa pagsasamantala.

3. Pag-expire

Ang dahilan para sa nangangailangan ng kahinaan ay ang pagsasamantala kit ay kailangang magpatakbo ng malware sa host environment (aparato ng biktima). Ang application na natagpuan mahina laban ay ginagamit upang i-download ang malware.

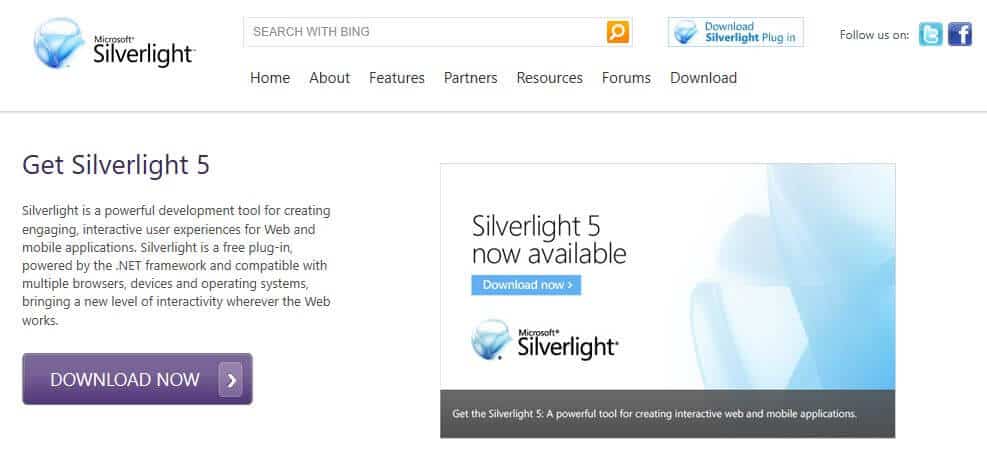

Ang paraan ng pagsasagawa ng expolit ay nakasalalay sa aplikasyon. Halimbawa, kung ang mga web browser mismo ang target, ang pagsasamantala ay nasa anyo ng code na naka-embed sa loob ng web page. Ang isa pang halimbawa ay karaniwang naka-target na aplikasyon ng Microsoft Silverlight, kung saan ang pagsasamantala ay isang file.

Ang salitang pinagsasamantalang kit ay nangangahulugan na maraming mga pagsasamantala na naka-bundle sa isang pakete. Target nito ang maraming kahinaan, na ginagawang mas madali ang pagpapatupad at isang nadagdagang pagkakataon ng tagumpay para sa kriminal.

4. impeksyon

Matapos ang matagumpay na pagsasamantala, Ang malware ay isinasagawa sa kapaligiran ng biktima. Tulad ng kung ano ang epekto ng malware, maraming iba’t ibang mga sitwasyon. Maaaring gamitin ang mga kit upang maikalat ang iba’t ibang uri ng malware, kabilang ang ransomware at Trojan.

Ang isang tanyag na paggamit para sa pagsasamantala sa mga kit ay ang pagpapatupad ng software sa pagmimina ng cryptocurrency. Ang pag-hijack ng mga mapagkukunan ng computer ng biktima para magamit sa pagmimina ng bitcoin at iba pang mga cryptocurrencies, nang walang pahintulot ng gumagamit.

Mga halimbawa ng pagsasamantala sa mga kit

Dahil sa mga patch ng seguridad ng mga developer ng software, ang bawat pagsasamantala ay magkakaroon ng isang limitadong habang-buhay. Gayunpaman, ang mga developer ng kit ay may mga update ng kanilang sarili upang ang mga bagong bersyon ng isang naibigay na kit ay magsamantala sa mga bagong kahinaan. Tulad ng mga ito, ang ilang mga kit ay paikot-ikot.

Ang Adobe Flash ay nagsasamantala sa mga kit ay napakapopular sa nakaraan, sa pag-phaseout ng software na naiulat na nagiging sanhi ng isang matarik na pagbaba sa pagsasamantala ng kit. Ang mas kamakailang mga pag-aaral ay nakakita ng isang paglipat sa mga pagsasamantala sa produkto ng Microsoft. Na sinabi, ang isang kit ay maaaring mag-target ng higit sa isang application sa isang pagkakataon. Maaari rin itong magamit upang maikalat ang higit sa isang uri ng malware.

Narito ang ilang mga halimbawa ng pagsasamantala:

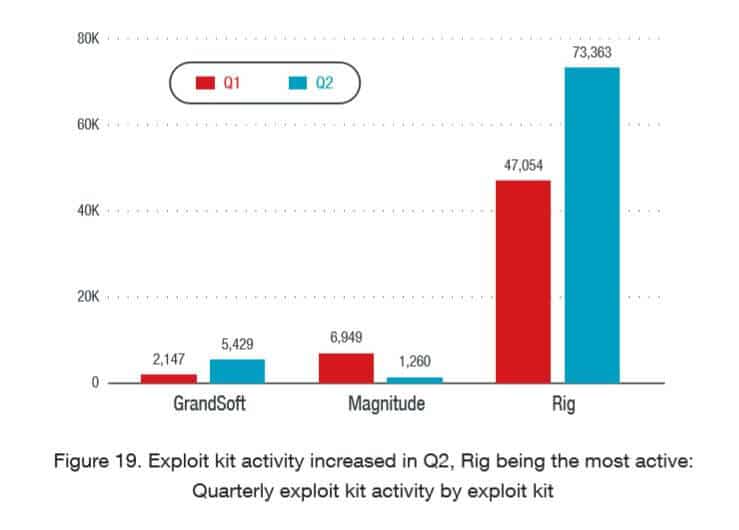

RIG

Kabilang sa pinakapopular na mga kit sa pagsasamantala sa 2023, ang RIG ay gumagamit ng iba’t ibang mga pamamaraan ng pamamahagi at nagreresulta sa mga payload. Ginamit ito upang maikalat ang mga minero ng barya, banking Trojans, ransomware, at iba pa.

GrandSoft

Habang ito ay kinikilala bilang isang mas lumang kit, muling nabuhay sa 2023. Ang GrandSoft ay kilala upang ipamahagi ang ransomware (partikular ang GrandCrab), Trojans (AZORult at QuantLoader sa partikular), at mga minero.

Pagkamamahalan

Ang mga target sa magnitude ay pumili ng mga bansang Asyano at naghahatid ng isang tiyak na kargamento. Ito ay sa paligid ng mahabang panahon, ngunit binago ang form nito. Ginamit nito upang maisama ang mga pagsasamantala para sa Flash Player ngunit naangkop lamang sa pag-atake sa mga kahinaan sa Internet Explorer. Ang Target ng bersyon ng Magnitude EK sa Timog Korea (sa pamamagitan ng pagsuri sa IP address at wika, bukod sa iba pang mga bagay) at naghahatid ng isang espesyal na ransomware na tinatawag na Magniber.

Nukleyar

Habang hindi pa ito nakakapag-balita sa balita, ang Nukleyar na kit ng pagsasamantala ay isang beses na isang malaking tagagawa ng pera para sa mga tagalikha nito. Ang isang ulat ng security firm na Checkpoint ay natagpuan na ang kit ay binuo ng isang tao sa Russia, at ang koponan sa likod nito ay gumagawa ng halos $ 100,000 bawat buwan mula sa kit sa oras.

Ang Nuklear ay higit pa sa isang “pagsasamantala-bilang-isang-serbisyo” kung saan iupahan ng mga kriminal ang kit. Gagawin nila gumamit ng isang control panel kung saan maaari silang mag-upload ng malware at subaybayan ang kanilang mga resulta.

Bakit matagumpay ang pagsasamantala?

Isinasaalang-alang ang mga umaatake ay gumagamit ng kilalang mga kahinaan, maaari kang magtaka kung paano nananatiling nakalantad ang mga kahinaan na ito, na nagpapahintulot sa mga pag-atake na matagumpay.

Ang isang ulat ng 2023 Trend Micro [PDF] ay nagbubawas ng kaunti sa isa sa mga pangunahing dahilan:

“Ang patuloy na pagsalakay ng mga bagong natuklasang mga kahinaan ay ginagawang mas mahirap para sa mga negosyo na makamit. Kadalasan, dahil sa dami ng mga kahinaan at ang mapagkumpetensyang prayoridad na mapanatili ang magagamit na network, kailangan nilang gumawa ng mga praktikal na tradeoff sa pamamagitan ng pagtalaga ng kahalagahan sa ilang mga kahinaan at pag-iwan ng bukas na mga patch sa ibang mga kahinaan sa ibang pagkakataon. “

Mahalaga, mayroong simpleng masyadong maraming upang ayusin ang lahat sa isang go. Kahit na ang mga kahinaan ay na-patch at ang mga kumpanya tulad ng Microsoft at Adobe ay naglabas ng mga update, ang mga kumpanya ay hindi maaaring palaging mai-update ang kanilang mga system kaagad.

Kailangan nilang unahin kung aling mga pag-update ang kailangang mangyari muna at umaasa na gumawa sila ng mga tamang desisyon, dahil naghihintay ang mga cybercriminals na samantalahin ang bawat kahinaan. Katulad nito, para sa mga indibidwal, kung ang isang tao ay nag-aalis ng isang pag-update o nakaligtaan ito sa ilang kadahilanan, kung gayon mayroong mas malaking posibilidad na ang isang mapagsamantala ay matagumpay.

Ang isang pares ng iba pang mga kadahilanan ay nagpahiram sa tagumpay ng mga kit ng pagsasamantala, ang isa na ang paunang pakikipag-ugnay ay madaling gawin, halimbawa, sa pamamagitan ng isang pag-click sa isang rogue ad o isang link sa isang email. At pangalawa, sa sandaling natagpuan ang paunang pakikipag-ugnay, mahirap sabihin na ang anumang bagay na hindi nangyayari.

Paano maprotektahan laban sa pagsasamantala sa mga kit

Dahil napakahirap malaman kung ang mga nagsasamantala sa mga kit ay gumagana at ang katunayan na iba sila, mas mahusay na iwasan ang mga ito sa una. Narito ang ilang mga tip upang matulungan:

- Panatilihing napapanahon ang software. Ang isa sa mga pinakamahalagang kadahilanan na regular na na-update ng software ay ang pag-patch ng mga kahinaan sa seguridad.

- Huwag i-click ang mga link ng spammy. Tulad ng dati, dapat mong iwasan ang pagbukas ng mga email mula sa sinumang hindi mo kilala at tiyak na hindi mag-click sa mga kahina-hinalang link.

- Iwasan ang mga ad at popup. Pagdating sa mga popup at ad, maaari itong maiwasan na mag-click, dahil marami sa mga ito ay idinisenyo upang linlangin ka sa paggawa nito (halimbawa, ang “malapit” na pindutan ay mahirap hanapin o gumagalaw ang ad). Ang isang adblocker ay maaaring maging kapaki-pakinabang, dahil mapipigilan nito ang mga ad at popup na lumitaw sa unang lugar.

- Gumamit ng isang antivirus. Ang isang antivirus ay hindi niloloko ng anumang paraan, ngunit maaari itong makakita at mag-alis ng maraming kilalang mga banta, kasama ang mga virus at iba pang mga uri ng malware na makakapunta sa iyong aparato.

Credit ng larawan: “Crack Wall” ni Michael Krause na lisensyado sa ilalim ng CC BY 2.0