Ano ang isang pag-atake ng relay (na may mga halimbawa) at paano mo mapipigilan ang mga ito?

Ano ang isang pag-atake ng relay? Ito ay katulad ng isang pag-atake ng tao sa loob o gitna. Ang lahat ng tatlong mga uri ng pag-atake ay nagsasangkot sa interception ng impormasyon na may mapanlinlang na layunin tungkol sa kanilang paggamit sa hinaharap, hal.

- Ang mga signal ng radio o mga mensahe ng pagpapatotoo sa pagitan ng dalawang aparato (o mga tao) ay maaaring hijack

- Isang humihinto ang pag-atake ay maaaring tangkain upang hanapin, makagambala, at mag-imbak ng isang senyas nang direkta mula sa isang solong aparato, hal. isang sasakyan key fob, na patuloy na naglalabas ng mga signal ng radyo upang suriin ang kalapitan ng sasakyan ng may-ari nito

- Ang isang kriminal ay maaaring magpadala ng isang senyas sa aparato ng biktima upang manloloko ito sa pagpapadala ng isang tugon na maaari nilang magamit upang mapatunayan ang isa pang aparato o aplikasyon

Upang ipaliwanag kung ano ang isang pag-atake ng relay, tingnan ang dalawang magkatulad na uri ng pag-atake, ang man-in-the-middle at replay attack, at ihambing ang mga ito sa isang relay attack.

Ang mga pag-atake na ito ay halos magkapareho, ang MITM na ang pinaka-karaniwang ginagamit na term, kung minsan ay hindi tama. Ang bawat pag-atake ay may mga elemento ng iba pa, depende sa senaryo. Nasa ibaba ang ilang mga banayad na pagkakaiba-iba na nakikilala ang bawat uri ng pag-atake, kung minsan ay kaunti lamang, mula sa iba. Ang pangalan ng bawat pag-atake ay nagmumungkahi ng pangunahing pamamaraan o hangarin nito: paghawak at pagbabago ng impormasyon upang manipulahin ang isang patutunguhang aparato; muling pag-replay ng mga ninakaw na impormasyon upang gayahin o masira ang isang tunay na aparato; o isinalin ang ninakaw na impormasyon upang linlangin ang isang patutunguhang aparato.

- Pag-atake ng tao – Ang data ay naharang sa pagitan ng dalawang partido at maaaring matingnan at mabago bago ibabalik ng taga-atake ang data (kung minsan ay binago) ng tatanggap (o ibang) tatanggap. Sa klasikal, ang isa sa mga tunay na partido ay nagsisimula sa komunikasyon. Halimbawa, ang isang magnanakaw ay maaaring makagambala sa isang komunikasyon sa pagitan ng iyong aparato at isang server, at baguhin ang mensahe, hal. hadlangan ang iyong pag-access sa server. Ang mga pag-atake ng MITM ay maaaring makontrol ang mga pag-uusap sa pagitan ng dalawang partido, na ginagawa nilang iniisip na nakikipag-usap sila sa bawat isa kapag ang bawat partido ay talagang nakikipag-usap sa go-pagitan, ang nagsasalakay. Ang SMB relay attack ay isang bersyon ng isang pag-atake ng MITM.

- Pag-atake ng replay – Hindi tulad ng pag-atake ng tao-sa-gitna, sa replay na pag-atake ang kriminal ay nagnanakaw ng mga nilalaman ng isang mensahe (e.g. isang mensahe ng pagpapatunay) at ipinapadala ito sa orihinal, nilalayong patutunguhan. Halimbawa, maaaring makuha ng isang magnanakaw ang signal mula sa liblib na iyong ginagamit upang buksan ang iyong keyless front door, itago ito, at gamitin ito sa ibang pagkakataon upang buksan ang pinto habang wala ka, i.e. i-replay ang mensahe. Ang isa pang halimbawa ay kung saan ang isang umaatake ay nakikipag-ugnay sa mga kredensyal na ipinadala mula sa isang gumagamit ng network sa isang host at tinanggihan ang mga ito upang ma-access ang isang server, na nakalilito ang host upang lumikha ng isang bagong session para sa attacker.

Sa kaibahan, sa isang pag-atake ng relay ang isang magsasalakay ay nakikipag-ugnay sa komunikasyon sa pagitan ng dalawang partido at pagkatapos, nang hindi tinitingnan o manipulahin ito, ibinabalik ito sa isa pang aparato. Halimbawa, maaaring makuha ng isang magnanakaw ang signal ng radyo mula sa pangunahing fob ng iyong sasakyan at ihatid ito sa isang kasabwat na maaaring magamit ito upang buksan ang pintuan ng iyong sasakyan. Ang pangunahing pagkakaiba sa pagitan ng isang MITM at isang pag-atake ng relay ay, sa huli, alinman ang nagpadala o ang tumatanggap ay kailangang magsimula ng anumang komunikasyon sa pagitan ng dalawa. Sa ilang mga kaso, ang isang magsasalakay ay maaaring baguhin ang mensahe ngunit kadalasan lamang sa lawak ng pagpapalakas ng signal.

Tatlong halimbawa ng mga pag-atake ng relay

- Pagnanakaw ng relay ng sasakyan

- Ang SMB (Server Message Block) ay nag-atake

- Mga pag-atake ng contact card

1. Pagnanakaw ng relay ng sasakyan

Kapag ang mga sasakyan ay ang target, ang mga pag-atake ng relay ay minsang tinukoy bilang i-relay ang mga pagnanakaw, wireless key fob hacks, o SARA (Signal Amplification Relay Attacks). Sa SARA, ginagamit ng mga magnanakaw signal boosters sa:

- Palawakin ang saklaw ng mga signal ng radyo na na-relay sa pagitan ng mga kasabwat na matatagpuan sa isang distansya mula sa bawat isa, sa ganitong paraan na pinapayagan ang mga magnanakaw na higit na mapamamahalaang

- Ang mga kotseng kotse sa pag-iisip ng kanilang mga pangunahing fobs ay mas malapit kaysa sa aktwal na sila, tulad ng marami, kung hindi, karamihan sa mga modelo ng kotse ay awtomatikong buksan kapag ang kanilang mga fobs ay nasa saklaw

Ang mga hack ng relay ng sasakyan ay tumataas

Bagaman ang ilang mga istatistika para sa uri ng pag-atake na ito ay magagamit, ang mga tagagawa ng motor at mga propesyonal sa cybersecurity ay nagsabing dumarami ito, na nagmumungkahi na ito ay kumikita at / o isang medyo madaling pag-atake upang maisagawa.

Ang tracker, isang kumpanya sa pagsubaybay sa sasakyan ng UK, ay nagsabi, “80% ng lahat ng mga sasakyan na ninakaw at nakuhang muli ng firm noong 2023 ay ninakaw nang hindi ginagamit ang mga susi ng may-ari.” Sa US, 765,484 na mga kotse ang ninakaw noong 2016 ngunit kung gaano karami ang mga keyless na sasakyan ay hindi sigurado tulad ng ginagawa at ang mga modelo ay hindi naitala. Tinatantya ng Business Wire (paywall) na ang merkado ng seguridad ng kotse ay nagkakahalaga ng $ 10 bilyon sa pagitan ng 2023 at 2023.

Ang potensyal para sa mga pag-atake ng relay sa mga sasakyan ay naiulat na hindi babalik sa 2011, nang ipinahayag ng mga mananaliksik ng Swiss na matagumpay silang na-hack sa sampung mahahalagang kotse. Sa oras na ito, inisip ng mga eksperto sa seguridad na ang banta sa kriminal ay may mababang panganib dahil ang kagamitan, sa mga panahong iyon, ay napakamahal. Ngayon, nangangailangan ito ng napakaliit na paggasta sa kapital. Ang mga aparato upang isagawa ang pag-atake ng relay ay mura at malayang magagamit sa mga site tulad ng eBay at Amazon.

Paano gumagana ang mga walang susi na kotse?

Ang isang tradisyunal na susi ng kotse ay pinalitan ng kung ano ang kilala bilang isang fob o remote, bagaman ang ilang mga tao ay tinatawag na ito (nakalilito) isang susi. Tawagan natin ito ng isang pangunahing fob. Ang pangunahing fob ay kumikilos bilang isang transmiter, na nagpapatakbo sa dalas ng halos 315 MHz, na nagpapadala at tumatanggap ng naka-encrypt na signal ng radyo ng RFID. Ang saklaw ng paghahatid ay nag-iiba sa pagitan ng mga tagagawa ngunit karaniwang 5-20 metro. Ang mga antenna sa kotse ay nagagawa ring magpadala at makatanggap ng mga naka-encrypt na signal ng radyo. Ang ilang mga sasakyan ay gumagamit ng Bluetooth o NFC upang mag-relay ng mga signal mula sa isang cell phone papunta sa isang kotse.

Tulad ng ipinaliwanag sa Wikipedia, ang isang Remote Keyless System (RKS) “ay tumutukoy sa isang kandado na gumagamit ng isang elektronikong remote control bilang isang susi na isinaaktibo ng isang handheld aparato o awtomatikong sa pamamagitan ng kalapitan.”Depende sa modelo ng sasakyan, ang key fob ay maaaring magamit upang simulan ang kotse (Remote Keyless Ignition system), ngunit kung minsan ay bubuksan lamang nito ang kotse (Remote Keyless Entry system) at ang driver ay kailangang pindutin ang isang pindutan ng pag-aapoy. Magisip sa isip, ang ilang mga umaatake ay hindi nais na nakawin ang sasakyan; maaaring pagkatapos lamang nila ang anumang bagay na mahalaga sa loob, tulad ng isang laptop sa back seat.

Paano isinasagawa ang isang pag-atake ng relay sa iyong sasakyan?

Ang mga pangunahing fobs ay laging nakikinig para sa mga signal na nai-broadcast mula sa kanilang sasakyan ngunit ang pangunahing fob ay kailangang maging malapit sa kotse upang matukoy ang antena ng kotse at awtomatikong i-unlock ang kotse. Ang mga kriminal ay maaaring gumamit ng mga kagamitan sa pagpapalakas ng radyo upang mapalakas ang signal ng isang fob na wala sa hanay ng kotse (hal. sa loob ng bahay ng may-ari), matakpan ang signal, at ihatid ito sa isang aparato na nakalagay malapit sa kotse. Pagkatapos ay ipinapadala ng aparatong ito ang “bukas na linga” na mensahe na natanggap nito sa kotse upang mai-unlock ito.

Mga uri ng pag-atake ng relay ng sasakyan

Ang laro ng paghihintay

Ayon sa Daily Mail, ang kanilang mga reporter ay bumili ng isang aparato sa radyo na tinatawag na HackRF online at ginamit ito upang buksan ang isang luho na Range Rover sa loob ng dalawang minuto.

“Na-presyo sa £ 257, pinapayagan ng aparato ang mga kriminal na humarang sa signal ng radyo mula sa susi habang binubuksan ng may-ari ng kotse ang sasakyan. Nai-download ito sa isang laptop at ipinadala ng mga kawatan ang ninakaw na signal upang masira kapag iniwan ito ng may-ari. “

Relay Station Attack (RSA)

Ang mga pangunahing fobs ay tinatawag na minsan mga key na malapit dahil nagtatrabaho sila kapag ang may-ari ng kotse ay nasa loob ng kanilang sasakyan. Iniulat ni Jalopnik, ang mga mananaliksik sa kompanya ng seguridad ng Tsina na si Qihoo 360 ay nagtayo ng dalawang mga gadget sa radyo para sa isang kabuuang $ 22, na magkasama na pinamamahalaang sakupin ang tunay na susi ng kotse at linlangin ang isang kotse sa pag-iisip na ang fob ay malapit na.

Sa eksperimento ng Qihoo 360, pinamamahalaang din ng mga mananaliksik na baligtarin ang signal ng radyo. Ginawa nila ito sa pamamagitan ng pagrekord ng signal, pag-demodulate nito, at pagkatapos ay ipadala ito sa isang mas mababang dalas, na pinapagana ng mga mananaliksik na mapalawak ang saklaw nito, hanggang sa 1000 talampakan ang layo.

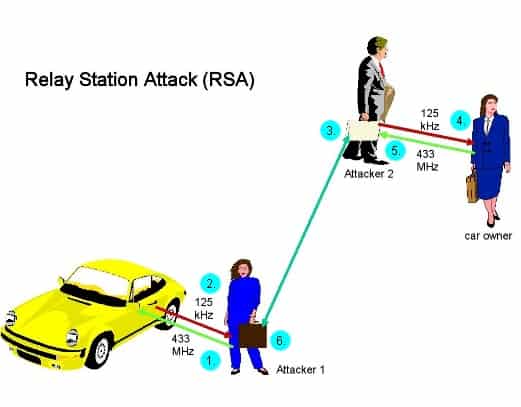

Pag-atake ng istasyon ng relay (Pinagmulan: bahagyang nabago mula sa Wikipedia)

Sa senaryo sa itaas:

- Ang unang magnanakaw ay nagpapadala ng isang senyas sa isang kotse, na nagpapahiwatig ng isang pangunahing fob

- Tumugon ang kotse na may kahilingan para sa pagpapatunay

- Ang signal na ito ay ipinadala sa pangalawang magnanakaw, na nakalagay malapit sa totoong key fob, hal. sa isang restawran o mall

- Ang pangalawang magnanakaw ay ibinabalik ang senyas na ito sa fob

- Ang fob ay tumugon sa mga kredensyal nito

- Inihatid ng pangalawang magnanakaw ang signal ng pagpapatunay sa unang magnanakaw na gumagamit nito upang i-unlock ang kotse

Remote panghihimasok

Maaaring hadlangan ng mga umaatake ang signal kapag na-lock mo ang iyong kotse nang malayuan gamit ang isang fob. Kung nangyari ito, maliban kung susuriin mo ang mga pintuan, maaari kang lumakad palayo sa pag-lock ng kotse.

2. SMB (Server Message Block) na pag-atake

Ang kahinaan ng transportasyon ng Windows ng transportasyon

Ang SMB ay isang protocol ng transportasyon na ginagamit para sa pagbabahagi ng file at printer, at upang ma-access ang mga malalayong serbisyo tulad ng mail mula sa mga makina ng Windows. Isang SMB relay attack ay isang anyo ng pag-atake ng isang tao na ginamit upang samantalahin ang isang (dahil bahagyang naka-patched) kahinaan ng Windows.

Ang isang computer ng Windows sa isang domain ng Aktibong Directory ay maaaring tumagas sa mga kredensyal ng isang gumagamit kapag bumisita ang gumagamit sa isang web page o magbukas din ng isang email sa Outlook. Ang NT LAN Manager Authentication (ang network authentication protocol) ay hindi nagpapatunay sa server, tanging ang kliyente lamang. Sa sitwasyong ito, awtomatikong nagpapadala ang Windows ng mga kredensyal ng kliyente sa serbisyo na sinusubukan nilang ma-access. Ang mga taga-atake ng SMB ay hindi kailangang malaman ang password ng isang kliyente; maaari lamang nilang hijack at ibalik ang mga kredensyal na ito sa isa pang server sa parehong network kung saan mayroong account ang kliyente.

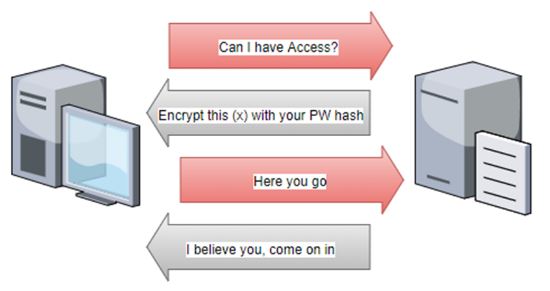

Pagpapatotoo ng NTLM (Pinagmulan: Secure na Mga Ideya)

Ito ay tulad ng pakikipag-date

Si Leon Johnson, Penetration Tester sa Rapid 7, ay nagpapaliwanag kung paano ito gumagana sa isang nakakatawa, tunay na pagkakatulad sa mundo. Sa sitwasyong ito, ang dalawang lalaki ay nasa isang partido at ang isa ay nagtuturo ng isang magandang babae. Sa pagiging medyo nahihiya, ang unang chap, si Joe, ay nagtanong sa kanyang kaibigan na si Martin, na pumunta at makipag-chat sa batang babae na si Delilah, at marahil makuha ang kanyang numero. Sinabi ni Martin na masaya siyang obligahin at may kumpiyansa na umakyat kay Delilah, humihiling sa kanya ng isang ka-date. Sinabi ni Delilah na nakikipag-date lamang siya sa mga driver ng BMW. Binibigyan ni Martin ang kanyang sarili ng high-five at bumalik sa Joe upang hilingin sa kanya ang kanyang mga (susi) na kotse. Pagkatapos ay bumalik siya sa Delilah kasama ang patunay na siya ang uri ng taong gusto niyang mag-date. Nagtakda ng date sina Delilah at Martin para magkita at pagkatapos ay umalis na siya. Bumalik si Martin kay Joe, ibinalik ang kanyang mga susi, at sinabi sa kanya na si Delilah ay hindi interesado sa isang ka-date.

Ang punong-guro ay pareho sa isang pag-atake sa network: Si Joe (ang biktima na may mga kredensyal na target ng server na tinawag na Delilah bago pinahihintulutan ang sinumang ma-access) ay nais na mag-log in kay Delilah (na nais ng taga-atake na iligal na masira), at si Martin ang man- nasa gitna (ang umaatake) na pumapasok sa mga kredensyal na kailangan niya upang mag-log in sa server ng target ng Delilah.

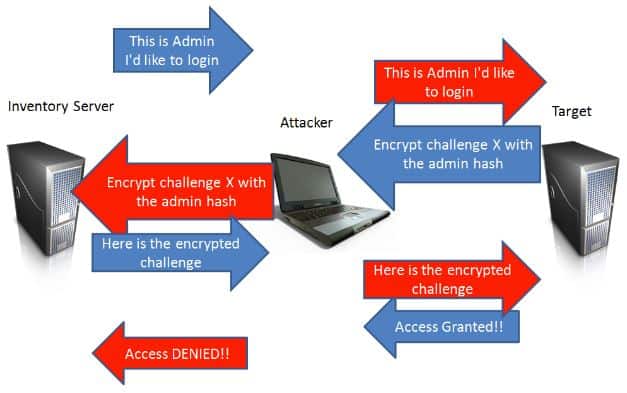

Sa diagram sa ibaba mula sa SANS Penetration Testing, ang Imbentaryo ng Server ay si Joe, ang Attacker ay si Martin, at ang Target ay si Delilah. Kung ikaw ay isang in-house na etikal na hacker, baka gusto mong subukan ang pag-atake na ito sa Metasploit.

Paano gumagana ang isang SMB Relay Attack (Pinagmulan: SANS Penetration Testing)

3. Mga pag-atake ng contactless card

Ang isang contactless smart card ay isang kredensyal na laki ng credit card. Gumagamit ito ng RFID upang makipag-usap sa mga aparato tulad ng mga sistema ng PoS, ATM, mga sistema ng control control ng gusali, atbp. Ang hindi makontak ang mga matalinong kard ay mahina laban sa pag-atake dahil ang isang numero ng PIN ay hindi kinakailangan mula sa isang tao upang mapatunayan ang isang transaksyon; ang card ay kailangang maging malapit sa isang mambabasa ng kard. Maligayang pagdating sa Teknolohiya Tapikin.

Problema sa Grand Master Chess

Minsan ginagamit ang problema sa Grand Master Chess upang mailarawan kung paano gumagana ang isang pag-atake ng relay. Sa isang akademikong papel na inilathala ng Information Security Group, na may pamagat Ang Praktikal na Relay Attack sa Mga contact na Walang contact sa pamamagitan ng Paggamit ng NFC Mobile Phones, ipinaliwanag ng mga may-akda: Isipin ang isang taong hindi alam kung paano maglaro ng chess na hinahamon ang dalawang Grand Masters sa isang postal o digital na laro. Sa sitwasyong ito, maihahatid ng mapaghamon ang bawat galaw ng Master sa iba pang Guro, hanggang sa ang isa ay nanalo. Hindi rin nalalaman ni Master na sila ay nagpapalitan ng mga galaw sa pamamagitan ng isang middleman at hindi direkta sa pagitan ng bawat isa.

Ninanakaw na mga kredensyal

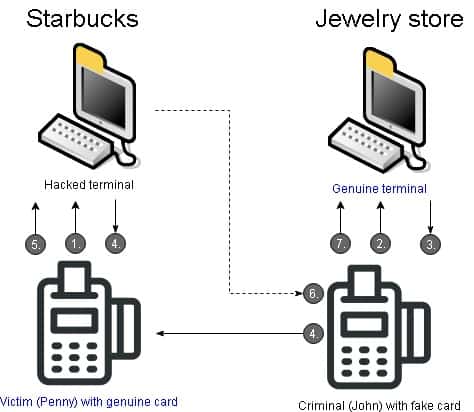

Sa mga tuntunin ng isang pag-atake ng relay, ipinapakita ng Suliran ng Chess kung paano masisiyahan ng isang umaatake ang isang kahilingan para sa pagpapatunay mula sa isang tunay na terminal ng pagbabayad sa pamamagitan ng pag-agaw ng mga kredensyal mula sa isang tunay na contactless card na ipinadala sa isang hacked terminal. Sa halimbawang ito, iniisip ng tunay na terminal na nakikipag-ugnayan sa totoong kard.

- Ang pag-atake ay nagsisimula sa isang pekeng terminal ng pagbabayad o isang tunay na na-hack, kung saan ang isang hindi mapag-aalinlang na biktima (Penny) ay gumagamit ng kanilang tunay na contactless card upang magbayad para sa isang item.

- Samantala, ang isang kriminal (John) ay gumagamit ng isang pekeng card upang magbayad para sa isang item sa isang tunay na terminal ng pagbabayad.

- Tumugon ang tunay na terminal sa pekeng kard sa pamamagitan ng pagpapadala ng kahilingan sa card ni John para sa pagpapatunay.

- Medyo marami sa parehong oras, ang hacked terminal ay nagpapadala ng isang kahilingan sa card ni Penny para sa pagpapatotoo.

- Tumugon ang tunay na kard ni Penny sa pamamagitan ng pagpapadala ng mga kredensyal sa hacked terminal.

- Ipinapadala ng hacked terminal ang mga kredensyal ni Penny sa card ni John.

- Ang card ni John ay inilalagay ang mga kredensyal na ito sa tunay na terminal.

Mahina Penny ay malalaman mamaya sa hindi malilimot Linggo ng umaga siya bumili ng isang tasa ng kape sa Starbucks siya din bumili ng isang mamahaling kuwintas na brilyante na hindi niya makita.

Sa ilalim ng mga protocol ng pag-encrypt ng network ay walang pagtatanggol laban sa ganitong uri ng pag-atake dahil ang (ninakaw) na mga kredensyal ay nagmumula sa isang lehitimong mapagkukunan. Ang mang-aatake ay hindi kailangan kahit na malaman kung ano ang hitsura ng kahilingan o tugon, dahil ito ay simpleng mensahe na naitala sa pagitan ng dalawang lehitimong partido, isang tunay na kard at tunay na terminal.

Paano mo maiiwasan ang mga pag-atake ng relay?

Distansya ng paghawak ng distansya para sa mga contact contact card

Noong 2007, ipinakita ng mga mananaliksik sa Cambridge na sina Saar Drimer at Steven Murdoch kung paano maaaring gumana ang isang contact contact card at iminungkahing distansya na paghatak (pag-igting ng window ng pagkakataon) bilang isang posibleng solusyon. Sa isang papel na pananaliksik – Chip & Ang pag-atake ng PIN (EMV) ay nag-atake – sinabi ng duo na ang pamamaraan ng paghawak ng distansya ay maaaring maiwasan ang panganib ng mga pag-atake ng relay sa mga contactless card sa pamamagitan ng pagsukat kung gaano katagal ang kinakailangan ng isang card upang tumugon sa isang kahilingan mula sa isang terminal para sa pagkilala..

“Dahil ang impormasyon ay hindi maaaring maglakbay nang mas mabilis kaysa sa bilis ng ilaw, ang maximum na distansya sa pagitan ng card at terminal ay maaaring kalkulahin. Sa pamamagitan ng maingat na pagdidisenyo ng mga pamamaraan ng komunikasyon na ginagamit ng card, ang pagtatantya na ito ay maaaring gawin tumpak at matiyak na ang mga relay na pag-atake sa kahit na mga maikling distansya (sa paligid ng 10m para sa aming prototype) ay napansin. “

Ang mga bangko ay hawakan tungkol sa seguridad, ngunit ang distansya sa paghawak ay tila ipinatupad ng MasterCard noong 2016.

Ayon sa mga mananaliksik sa Birmingham University, ang pagbubuklod ng distansya ay hindi isang praktikal na pagpipilian para sa pagnanakaw ng contactless card bilang pagsasama ng mga bagong protocol sa umiiral na imprastraktura ay magiging kumplikado at magastos. At saka:

“Tulad ng mga pakikipag-ugnay sa pakikipag-ugnay ay maaari lamang magamit para sa maliit na halaga nang walang PIN, at ang paggamit ng dalubhasang kagamitan ay maaaring magtaas ng hinala (at sa gayon ang pagkakataon na mahuli) ang pag-atake na ito ay nag-aalok ng isang hindi magandang ratio ng panganib / gantimpala.”

Paano mo maiiwasan ang isang pag-atake sa SMB?

Ayon sa Fox IT, ang tanging solusyon sa pag-atake ng SMB ay upang huwag paganahin ang NTLM nang ganap at lumipat sa Kerebos. Kung hindi mo maaaring (marahil ay nagpapatakbo ka ng software ng legacy), ang mga sumusunod na mungkahi sa pagsasaayos mula sa Fox IT ay maaaring makatulong na mapawi ang panganib ng pag-atake. Nagbibigay ang mga link ng mga hakbang-hakbang na tagubilin tungkol sa kung paano i-configure ang mga workstation ng Microsoft.

- Paganahin Pag-sign ng SMB – Ang lahat ng mga mensahe ay dapat na naka-sign sa pamamagitan ng client machine sa yugto ng pagpapatunay. Bilang mga pag-atake ng susi / password, hindi nila mai-access ang server kahit na pinamamahalaan nila upang maibalik ang kahilingan.

- Paganahin EPA (Pinahusay na Proteksyon para sa Pagpapatunay) – Tinitiyak ng pamamaraan na ito ang kliyente at server na gumamit ng parehong koneksyon sa TLS at nangangailangan ng pag-sign ito ng kliyente

- Paganahin ang pag-sign LDAP (Lightweight Directory Access Protocol) – Katulad sa pag-sign ng SMB, ngunit ang setting na ito, ayon sa Fox IT, “ay hindi maiiwasan ang mga pag-atake ng relay sa LDAP sa TLS.” Ang babalang ito ay binigkas ng Preempt: “… habang ang pag-sign ng LDAP ay pinoprotektahan mula sa kapwa Man-in-the-Middle (MitM) at pagiging kredensyal na pagpasa, pinoprotektahan ng LDAPS mula sa MitM (sa ilalim ng ilang mga pangyayari) ngunit hindi pinoprotektahan mula sa kredensyal na pagpasa sa lahat.” Ang solusyon, ayon sa Preempt, ay upang i-download ang Microsoft patch para sa kahinaan na ito.

- Paganahin SPN (Pangunahing Pangalan ng Serbisyo) target na pagpapatunay ng pangalan – Patunayan ang target na pangalan laban sa kung saan ito ay pagpapatunay sa pangalan ng server

- Gumamit lamang ng HTTPS – Kapag ang mga panloob na website ay binisita sa HTTP, ang pagpapatunay ay halos imposible at nadagdagan ang pagkakataon ng isang pag-atake ng relay

- Hindi pagpapagana ng awtomatikong intranet detection – Pinapayagan lamang ang mga koneksyon sa mga napaputi na site

- Hindi pagpapagana ng WPAD (Windows Proxy Auto Detection) – Tinutugunan ng patch ng Microsoft MS16-077 ang karamihan sa mga kahinaan sa WPAD ngunit inirerekumenda ang tampok na ito

- Hindi pagpapagana ng LLMNR / NBNS – Ito ang mga hindi ligtas na protocol ng resolusyon ng pangalan na maaaring payagan ang mga pag-atake na mas madali upang masira ang mga tunay na URL

Bisitahin ang Microsoft para sa higit pang mga mungkahi sa kung paano higpitan at pamahalaan ang paggamit ng NTLM sa iyong samahan.

Pag-iwas sa isang pag-atake ng relay sa iyong kotse

- Panatilihin ang fob’s na-update ang software

- Susubukan ng isang magsasalakay na ma-clone ang dalas ng iyong remote. Pagpapanatiling iyong remote sa isang proteksiyon RFID bulsa pipigilan ang dalas mula sa mga umaatake na nakikinig para sa signal nito.

- Huwag iwanan ang isang naka-lock na key malapit sa isang window o sa mesa ng hall. Ang mga magnanakaw ay patuloy na nagmamaneho sa paligid ng mga kapitbahayan na naghahanap ng isang signal ng radyo. Ang isang mababang-tech na pagpipilian upang kalasag ang iyong remote ay upang balutin ito sa pilak na foil, o ilagay ito sa isang metal na lata o kahit na ang iyong microwave. Babala: kung hindi mo sinasadyang microwave ang iyong susi, maaari mong masira ang microwave at ang susi.

- Kung kaya mo, patayin ang iyong malayong lugar

- Gumamit ng idinagdag na proteksyon, hal. panatilihin ang iyong sasakyan sa isang naka-lock na garahe, o gumamit ng low-tech na lock steering o wheel clamp. Ang huling mungkahi ay lubos na nakakatawa, iminumungkahi ng mga gumagamit sa mga forum sa komunidad: “Oo, nais ko ang walang halong pagpasok. Kaya madaling gamiting at uso. kailangan lang i-lug ang 10Kg object sa paligid din. “

- Bumili ng isang hawla ng Faraday, kahon, supot, pitaka, o kaso mula sa Amazon (oo, ang parehong mga lalaki mula sa mga kriminal ay maaaring bumili ng kagamitan upang mag-hack sa iyong sasakyan)

- Mag-install ng isang port lock ng OBD (On-Board Diagnostic). Ang mga magnanakaw ay maaaring masira sa mga port ng OBD, na namamahala ng iba’t ibang data sa iyong sasakyan at maaaring mag-diagnose ng mga pagkakamali at mga pagkakamali, at, pinakamalala, kontrolado ang ilang mga bahagi ng kotse.

- Pagdating sa break-in ng sasakyan, maaaring ito ay isang kaso pabalik sa hinaharap: pigilan ang pagnanakaw nang simple sa pamamagitan ng pagtiyak ng mga mahahalagang bagay ay hindi nakikita. Iniulat ng The Daily Standard, ang mga magnanakaw ay madalas na mas malamang na mai-target ang mga nilalaman ng isang sasakyan kaysa sa mismong sasakyan. Marami ang natutuwa na maka-iskor ng ilang dolyar patungo sa isang bisyo sa droga. Sa paligid ng $ 22, ang isang aparato ng pagnanakaw ng relay ay medyo maliit na pamumuhunan.

- Ang Tesla ay may isang mobile app na nag-uugnay sa isang kotse sa pamamagitan ng Bluetooth sa isang smartphone upang buksan ito. Ang ibang mga modelo ay may pagpipilian upang paganahin ang pangangailangan para sa isang PIN bago magsimula ang kotse. Maaari mong i-on ang pag-activate ng PIN pag-disable ng passive entry.

- Suriin ang iyong mga pintuan ng kotse ay naka-lock at hindi hinadlangan ng mga kriminal ang lock command na inilabas mo sa liblib nang umalis ka sa kotse.

Ang Cybersecurity ay tulad ng larong ping pong

Ang mga bagong teknolohiya ay niyakap ng mga kriminal, na kung saan ang mga balikat ay hindi ang mabigat na gawain ng pag-agaw ng mga patch sa tuwing natagpuan ang isang bagong kahinaan, o pag-configure ng mga bagong paraan upang makaligtaan ang mga butas sa seguridad. Sa isang taong nagpapanatili ng balita sa cybersecurity, ang marka sa pagitan ng mga propesyonal sa cybersecurity at mga kriminal ay kasalukuyang 1: 1:

- Kapag si Captcha ay matalino upang sabihin kung ang isang bisita sa website ay tao o hindi. Ngayon, inilalagay ng mga kriminal ang mga imahe at puzzle ng Captcha sa mga tindahan ng pawis ng Captcha kung saan malutas ng mga tao ang mga palaisipan at ibabalik ang mga resulta sa mga bot ng nagsasalakay. Ang mga trabaho sa pawis ng tindahan ay nai-advertise sa mga freelance na website at ang komisyon ay batay sa kung gaano karaming mga Captchas ang isang freelancer ay maaaring malutas sa isang tiyak na tagal ng panahon.

- Kapag ginamit lamang para sa mga maikling distansya na komunikasyon, ayon sa RFID Journal, sa mga araw na ito ng isang RFID reader (na kilala rin bilang isang interogator) “gamit ang isang beam-steerable phased-array antenna ay maaaring mag-interrogate ng mga passive tags sa layo na 600 talampakan o higit pa.”

- Kapag ang pag-hack ng kagamitan ay mahal. Ngayon, ang mga tagagawa ng mga kagamitan sa pag-hack tulad ng mga kit-theft kit ay nagpapakita ng kanilang mga paninda na legal na online; ang mga aparatong ito ay ligal na bibilhin ngunit labag sa ilegal na paggamit ng pandaraya. Walang pakialam ang mga magnanakaw.

- Kapag pinagsamantalahan ang mga toolkit na binili sa Deep Web, ginagawang madali ang cybercrime ngunit nangangailangan ng isang maliit na kapital. Ngayon, ang bukas na mapagkukunan ng software sa internet, tulad ng Metasploit, na ginamit ng puting sumbrero ng sumbrero upang subukan para sa mga kahinaan sa kanilang mga system, ay libre at malugod na pagdaragdag sa toolkit ng isang hacker.

- Hanggang sa 2014, isang artikulo sa Info ng World na nagsabing, “ang encryption ay (halos) patay.” Habang ang pag-encrypt ay naninirahan at isang pangunahing hadlang sa karamihan ng mga cybercrimes, hindi nauugnay sa mga kriminal na nagsasagawa ng mga pag-atake ng relay.

Upang mapanatili ang cybercrime, mas maraming mga propesyonal sa cybersecurity ang kinakailangan. Ayon sa CSO, ang bilang ng mga hindi natapos na mga trabaho sa cybersecurity ay aabot sa 3.5 milyon sa 2023. Sa oras na iyon, ang mga bagong uri ng pag-atake ay maaaring magkaroon ng superseded relay na pag-atake sa mga balita sa headline.

Kaugnay:

100+ Nakasisindak na Mga istatistika ng Cybercrime at Cybersecurity & Mga Uso

Paghahanap ng iyong unang trabaho sa cybersecurity

Larawan para sa Betaalpas en logo contactloos betalen ni nieuws sa pamamagitan ng Flickr. May lisensya sa ilalim ng CC NG 2.0