Ano ang isang botnet at kung paano maiwasan ang pagiging bahagi ng isa

Ang isang botnet ay isang pangkat ng mga computer na kinokontrol ng isang hacker. Pinagsasama ang pamamaraan ng kontrol ng dalawang pangunahing bentahe para sa hacker. Una, pinalalakas nito ang pinsala na magagawa nila, at pangalawa, ang mga pag-atake ay hindi nagmula sa kanilang sariling computer, na ginagawang imposible silang masubaybayan.

Kung ang iyong computer ay nahawahan ng malware, hindi lamang ito magiging isang biktima ng cybercrime, ngunit hindi sinasadya, isang kasabwat din. Sa artikulong ito malalaman mo kung paano nilikha ang mga botnets, kung ano ang ginagawa nila, at kung paano mo mapipigilan ang iyong computer na kontrolado ng isang hacker.

Ano ang ginagawa ng mga botnets?

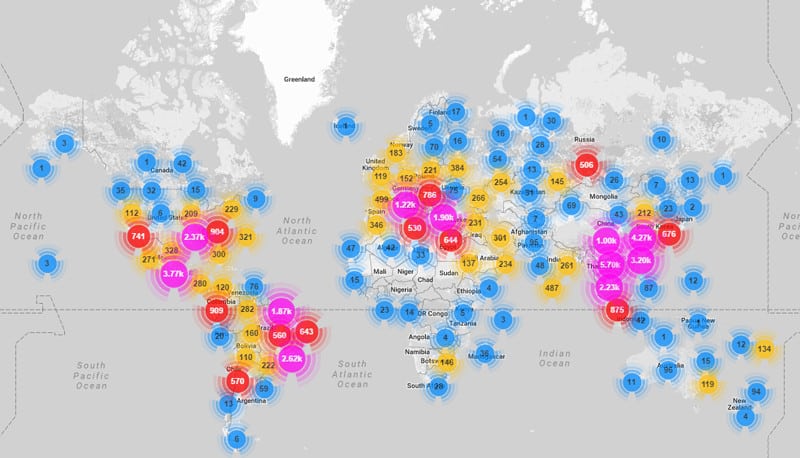

Maaaring magamit ang mga bote para sa anumang uri ng pag-atake ng hacker. Gayunpaman, kadalasang ginagamit ang mga ito sa mga diskarte sa pag-atake na nangangailangan ng dami ng trapiko. Ang isang botnet ay maaaring maglaman kahit saan mula 100,000 hanggang hilaga ng 5 milyong computer na sombi.

Ang tatlong pangunahing layunin ng mga botnets ay ang pag-click sa pandaraya, pamamahagi ng email sa spam, at pag-atake ng DDoS.

Mag-click sa pandaraya

Ang isang modelo ng pagpepresyo ng e-dagang na pagsingil sa mga advertiser ng isang maliit na halaga sa bawat oras na may nag-click sa kanilang mga patalastas sa isang web page. Ang ilang mga online publication publication bawat bawat impression ng pahina, na kung saan ay ang bilang ng beses na ang pahina na naglalaman ng advert ay nai-load sa isang browser.

Ang dalawang paraan ng pagbabayad upang ipakita ang ad sa online ay bukas para sa pang-aabuso. Kahit na mai-verify ng mga third-party na system ng pagsubaybay ang naiulat na bilang ng mga pag-click o impression, walang agarang paraan upang suriin ang kalidad ng mga contact na iyon. Kaya, imposibleng sabihin kung ang isang web surfer ay nag-click sa isang link dahil sa tunay na interesado siyang matuto nang higit pa, o na-trick sa pag-click. Pareho, imposibleng sabihin kung ang pag-click na iyon ay talagang ginawa ng isang mouse, o nabuo ng isang programa.

Ang pinagmulan ng bawat bisita ay maaaring suriin dahil ang bawat computer na nakakonekta sa internet ay may natatanging address at ang mga pagkilos na isinagawa sa isang site mula sa mga adres na iyon ay maaaring mai-log.

Kaya, ang pahayag ng aktibidad ay magpapakita ng iba’t ibang mga address ng mapagkukunan para sa bawat kaganapan. Gayunpaman, sa pag-click sa pandaraya, ang mga daan-daang libong mga bisita sa isang pahina ay talagang ang mga computer na sombi sa isang botnet na pinangungunahan ng isang hacker at hindi tunay na mga mamimili.

Spam email

Nakatanggap ka na ba ng mga tugon mula sa mga kaibigan na nagtatanong kung bakit nagpadala ka ng isang email na nagrekomenda ng isang pre-naaprubahan na credit card, o mga tabletas upang mapataas ang sekswal na katapangan? Siyempre hindi mo ipinadala ang mga emails – isang hacker ang pumasok sa iyong account at nagpadala ng email ng spam sa lahat ng mga tao sa iyong listahan ng mga contact.

Ang mga botelya ay ginagamit upang mangalap ng mga kredensyal sa pag-login sa pamamagitan ng mga phishing emails. Ang mga email na ito ay nagmumula sa iyong webmaster provider at sinabi sa iyo na dapat mong sundin ang isang link at mag-log in muli. Dadalhin ka ng link na iyon sa isang kopya ng pahina ng pag-login, na pag-aari ng hacker. Kapag nag-log in, binibigyan mo ang hacker ng iyong mga kredensyal upang makapasok sa iyong email account.

Ang pekeng kahilingan sa pag-login ay tinatawag na “phishing” at ginamit din ito upang subukang linlangin ang mga tao sa paghahatid ng mga detalye sa pag-login para sa isang malawak na hanay ng mga serbisyo sa online, kasama ang eBay, PayPal, Amazon, at online banking.

Sa ngayon, ang mga haka-haka na emails ay pinamamahalaan sa pamamagitan ng mga botnets. Ang pag-hack ng mga email account upang maihatid ang spam ay natapos din sa pamamagitan ng mga botnets. Sa isang kampanya sa phishing, ang botnet ay nagbibigay ng anonymity ng hacker. Kapag naghahatid ng spam, gayunpaman, ang pang-akit ng isang botnet ay higit pa sa dami. Ang pagkakakilanlan ng nagpadala ay maaaring palaging masubaybayan sa pamamagitan ng pagsubaybay sa kung sino ang nagbabayad ng advertiser upang maihatid ang ad sa pamamagitan ng email.

Pag-atake ng DDoS

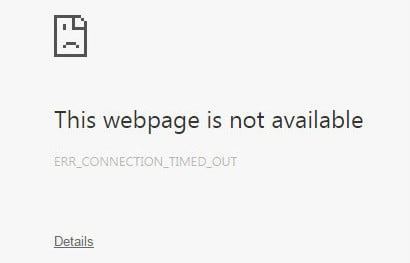

Ang “ipinamamahaging pagtanggi ng serbisyo,” o pag-atake ng DDoS ay ang pinaka-karaniwang paggamit ng mga botnet. Kapag na-access mo ang isang web page, ang iyong browser ay nagpapadala ng isang kahilingan sa host server ng site. Hihintayin lang ng browser ang haba. Kung walang natanggap na tugon sa loob ng ilang segundo, bibigyan ka ng browser ng isa sa isang saklaw ng mga mensahe ng error upang ipaalam sa iyo na humiling ang pag-hiling o hindi magagamit ang pahina.

Sa karamihan ng mga kaso, ang mga error na mensahe ay hindi maayos na ipinapaliwanag ang sitwasyon. Sa katunayan, ang host ng web page na nais mo ay maaaring maging sa ilalim ng isang pag-atake ng DDoS.

Ang mga host ng website ay maaari lamang tumugon sa napakaraming mga kahilingan nang sabay-sabay. Ang mga site na inaasahan ng maraming trapiko ay naglalagay ng mga balanse ng pag-load sa harap ng kanilang mga server. Ang mga aparatong ito ay namamahagi ng trapiko nang pantay-pantay sa isang hanay ng mga server. Gayunpaman, kung ang demand para sa mga pahina na hawak ng isang host ay lumampas sa kapasidad para sa system na tumugon, ang pagdating ng mga kahilingan ay mailalagay sa isang pila, o mapansin lamang kung walang sistema ng pag-pila sa lugar.

Ang laki ng mga kahilingan na maaaring maipadala nang sabay-sabay sa pamamagitan ng isang botnet ay sumasaklaw kahit na ang pinakamalaking mga host host arrays at queuing system. Ang tunay na mga kahilingan ay itulak hanggang ngayon sa likuran ng pila na ang iyong browser ay huminto sa paghihintay ng isang tugon at sinabi sa iyo na hindi magagamit ang pahina.

Ang mga pag-atake sa DDoS ay naging napaka-ambisyoso na sila ay nakakaakit ng mga internasyonal na pamagat. Isang atake sa 2016 sa isang sistema ng pagtugon sa internet na naharang sa Amazon, Twitter, at Netflix. Ang atake na ito ay ginawa ng Mirai botnet. Ang gobyerno ng Russia ay gumagamit ng mga pag-atake ng DDoS nang madalas upang matiyak ang mga demokrasya sa mga dating estado ng satellite. Noong 2016, ang website ng Bulgarian Electoral Commission ay nakatanggap ng 530 milyong mga kahilingan sa pahina sa isang araw, kahit na ang buong populasyon ng bansa ay 7.2 milyon lamang.

Ang mga server ng Sony ay naharang sa pamamagitan ng isang pag-atake ng DDoS noong 2014, na naka-lock ang mga online na manlalaro. Ayon sa cybersecurity firm na Akamai, ang sektor ng online gaming at pagsusugal ang pinakamalaking target ng mga pag-atake ng DDoS. Maraming mga server ng laro ang patuloy na umaatake at ang mga pag-atake ng DDoS sa mga indibidwal na manlalaro ay nagiging pangkaraniwan.

Industriya ng Botnet

Ang may-ari ng isang botnet ay tinatawag na botmaster o isang bot herder.

Ang botmaster ay hindi lamang ang taong maaaring gumamit ng botnet. Ang ilang mga botmasters ay hindi talaga naglulunsad ng kanilang sariling mga pag-atake. Sa halip, ang ilang mga botnets ay inilaan lamang upang maging isang serbisyo para sa pag-upa. Maging ang mga hacker na may mga agenda para sa kanilang mga botnets ay magrenta rin ng kanilang ekstrang oras bilang imprastraktura ng cybercrime. Maraming mga pag-atake ng botnet ang binabayaran at inilulunsad ng mga taong hindi tumatakbo kahit na ang botnet.

Tagal ng pag-atake

Ang paglitaw at paglaki ng industriya ng botnet ay maaaring ipaliwanag ang pagbabago ng mga katangian ng mga pag-atake. Ang pananaliksik ng Akamai ay nagtatampok ng ilang mga kagiliw-giliw na detalye. Bagaman ang dami ng trapiko sa mga pag-atake ay patuloy na tumataas, ang average na haba ng pag-atake ay tila bumababa. Ito ay marahil dahil sa isang bagong merkado para sa industriya: pag-atake sa mga indibidwal kaysa sa mga korporasyon.

Orihinal na, ang mga serbisyo ng botnet-for-rent ay magagamit sa mga bloke ng 24 na oras. Gayunpaman, isang direktang diskarte sa publiko ay lumikha ng pagkakaroon ng mga pag-atake na tumagal lamang ng isang oras, 20 minuto, o kahit limang minuto.

Ang mga maikling pagsabog ng pag-atake ay kung ano ang kailangan ng mga manlalaro at poker player na kumatok ng isang pangunahing kalaban at manalo sa laro. Ang mga serbisyong DDoS-for-hire na ito ay nagiging malawak na magagamit sa mga kilalang platform ng benta. Ang bagong pag-unlad na ito sa industriya ay maaari ring account para sa pagtuklas ng Akamai na ang karamihan ng mga pag-atake ay nakadirekta patungo sa online gaming at indibidwal na mga manlalaro.

Ang isang maikling pag-atake ay maaari na ngayong mabili ng $ 5, na nagdadala ng presyo ng pag-upa ng isang pag-atake sa loob ng badyet ng mga naghihiganti na mga tinedyer.

Mga uri ng botnet

Ang mga bote ay hindi lamang ang paraan na magagamit ng mga hacker upang maglunsad ng isang pag-atake. Ang mga serbisyo sa pag-iimbak ng Cloud ay kapaki-pakinabang din na mapagkukunan ng mga clones ng pag-atake at paghagupit sa isang DNS, oras, o mail server na may mga nasabing mga address ng mapagkukunan na maaaring dagdagan ang dami ng trapiko na nakadirekta sa isang target na computer sa pamamagitan ng isang kadahilanan na 20.

Ang mga pag-atake na batay sa cloud at reflector ay mas kumplikado at mas malamang na magamit sa mga pag-atake ng bespoke kaysa sa isang serbisyo sa pag-upa. Ang mga botelya ay gumugol ng oras upang mag-ipon, at sa sandaling nahawaan ang mga computer na sombi na iyon, ang hacker ay may kaunti pang magagawa maliban sa mga isyu ng pag-atake sa pag-atake.

Nangangahulugan ito na ang gastos ng pagpapanatili ng isang botnet ay marginal at ang bot herder ay malamang na hindi makalakad palayo rito samantalang mayroong labis na pera na maiipit sa kanilang sistema. Ito ang dahilan kung bakit patuloy na bumabagsak ang gastos ng isang pag-atake ng DDoS-for-hire. Ang maikli, murang pag-atake ay ginagawang ma-access ang DDoS sa isang merkado ng mamimili at makakatulong sa mga hacker na makahanap ng mga bagong mapagkukunan ng kita sa isang masikip na pool ng supplier.

Mga Trojan at zombie

Marahil alam mo kung ano ang isang virus sa computer. Ito ay isang piraso ng malware na nakukuha sa iyong computer sa internet o sa isang nahawahan na USB stick o DVD. Hinaharang ng mga firewall ang mga papasok na kahilingan ng koneksyon, na kung saan ay ang orihinal na paraan na naagaw ng mga virus sa iyong computer sa internet. Gayunpaman, hindi hadlangan ng mga firewall ang mga papasok na mensahe kung tumutugon sila sa isang papalabas na kahilingan.

Binuo ng mga hacker ang mga Trojans upang mabuksan nila ang isang koneksyon mula sa likod ng isang firewall at hayaan ang anumang iba pang programa sa computer. Ang lahat ng mga pangunahing tagagawa ng software ay nagpapalabas ng mga update para sa kanilang mga app. Ang kanilang mga programa ay regular na mag-check in sa kanilang mga home server at naghahanap ng mga tagubilin. Kung mayroong magagamit na pag-update, mai-download ang program na iyon sa iyong computer. Ginagamit ng mga Trojan ang parehong mga pamamaraan ng pagpapatakbo. Kapag ang isang hacker ay may isang Trojan sa iyong computer, maaari siyang maglagay ng mas maraming malware sa kanyang server, na awtomatikong mai-download at mai-install ng Trojan.

Ang unang Trojan ay kailangan lamang maging isang napakaliit na programa. Ang gawain nito ay upang simulan ang pag-download. Ang mas malaki, mas kumplikado, at nakasisirang mga programa ay darating mamaya. Ang isa sa mga mas bagong programa ay maaaring gawin ang iyong computer na isang “sombi.” Ang mga computer ng zombie ay mga miyembro ng botnet. Kaya, ang isang botnet ay isang pangkat ng mga computer ng zombie.

Ang zombie ay pupunta sa isang yugto nang higit pa kaysa sa isang Trojan. Hindi lamang ito mga tiktik sa iyong mga aktibidad at ipinapadala ang iyong pribadong data sa controller nito, ngunit ilulunsad din nito ang mga pag-atake sa iba pang mga computer na utos. Mahalagang ang iyong computer ay nagiging isang istasyon ng relay para sa pag-atake. Ang apdo ng diskarte na ito ay na kung may sinumang nakakita ng mapagkukunan ng pag-atake, masisisi ka at hindi ang hacker.

Ang pagtuklas ng zombie

Mahirap makita kung ang iyong computer ay co-opted sa isang botnet. Bagaman ang isang pag-atake ay bumubuo ng napakalaking dami ng trapiko, ang kontribusyon ng bawat sombi ay hindi masyadong pagbubuwis. Sa bawat pag-atake, ang indibidwal na sombi ay maaaring utusan lamang na magpadala ng isang mensahe. Ito ay ang coordinated na baha ng mga pekeng mensahe ng kahilingan mula sa daan-daang libong mga mapagkukunan na ginagawang epektibo ang mga pag-atake ng DDoS, kaya hindi mo mapansin ang anumang kapansanan sa pagganap sa iyong computer.

Ang isa pang kadahilanan na nagpapahirap sa pakikilahok ng iyong computer sa isang botnet na mahirap makita ay ang kawalan ng kadalisayan ng mga pangalan ng proseso na ginagamit ng iyong computer. Maaari mong tingnan ang mga aktibong proseso sa iyong Task Manager, ngunit makahanap lamang ng mga hindi tiyak na mga pangalan ng gawain tulad ng “Serbisyo ng Host” o “System.” Ang dalas kung saan ang lehitimong software ay naghahanap para sa mga update, pag-download, at mai-install ang mga ito ay maaari ring account para sa mataas na dami ng aktibidad sa iyong computer kapag dapat itong idle.

Sa kabutihang palad, ang ilang mga serbisyo ay makakatulong sa iyo na makilala ang aktibidad ng botnet sa iyong computer. Ang tatlong mga online na serbisyo ng botnet detection ay libre upang ma-access:

Simda Botnet IP Scanner ng Kaspersky

Ang site na ito ay gumagawa ng isang mabilis na tseke laban sa Kaspersky database ng mga nahawaang IP address. Ang kumpanya ng anti-virus ay nai-scan sa internet para sa trapiko ng botnet at nag-log ng mga address ng mga computer na natagpuan na nakikilahok sa mga pag-atake ng DDoS. Kaya, sa sandaling kumonekta ka sa pahina, makikita mo kung ang iyong computer ay nakibahagi sa isang pag-atake. Kung wala ka sa listahan, maaari kang maging mas tiwala na ang iyong computer ay hindi bahagi ng isang botnet.

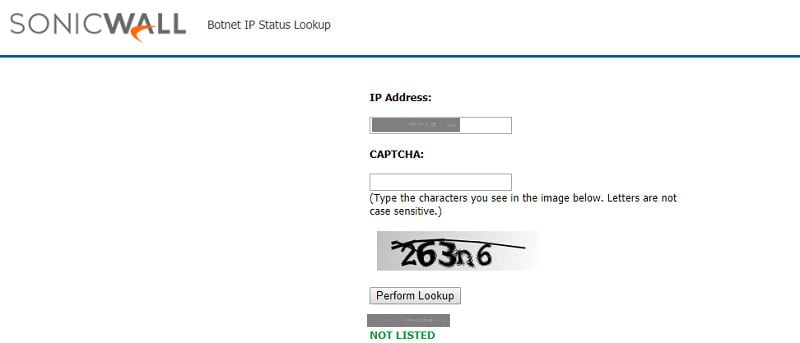

Sonicwall’s Botnet IP Lookup

Gumagamit ang utility ng Sonicwall sa parehong logic bilang ang Kaspersky checker sa pamamagitan ng paghanap ng mga address sa isang listahan ng mga zombies. May isang maliit na pagkakaiba sa pasilidad na ito, bagaman: hindi ito awtomatikong nakita ang iyong IP address. Maaari mong mahanap ang iyong sariling IP address sa pamamagitan lamang ng Googling, “Ano ang aking IP?” Gayunpaman, nakakakuha ka rin ng pagkakataon upang suriin ang katayuan ng mga address bukod sa iyong sarili.

RUBotted

Ang botnet detection na ito ay produkto ng kagalang-galang kumpanya ng cybersecurity Trend Micro. Nakakapagtataka, hindi ka makakakuha ng utility ng pag-aalisa ng pagkakaugnay mula sa sariling website ng kumpanya, ngunit maaari mo itong makuha mula sa Cnet. Ang Trend Micro ay isinama ang pag-andar ng RUBotted detection system sa kanyang libreng botnet software pagtanggal ng tool, na kung saan ay tinatawag na HouseCall (tingnan sa ibaba) .Ang tool na ito ay naglulunsad sa system start up at pinapanatili ang operating bilang isang background na proseso upang maalerto ka sa potensyal na botnet zombification.

Ang pagtanggal ng programa sa Botnet

Ang pagkuha ng malinis at pananatiling paraan ay isang proseso ng tatlong yugto. Kailangan mong makita kung ang iyong computer ay bahagi na ng isang botnet, alisin ang pagkontrol sa programa, at pagkatapos ay i-install ang mga blocker na nagpapanatili sa malware ng iyong aparato. Ang ilang mga kagamitan ay isasagawa ang lahat ng mga pagpapaandar na ito.

HouseCall

Ito ang programa ng paglilinis ng Trend Micro na orihinal na pinupuri ang RUBotted. Gayunpaman, ngayon ang utility ay nagsasama ng mga pamamaraan ng pagtuklas, na nangangahulugang kung na-install mo ang HouseCall, hindi mo rin kakailanganin ang RUBotted. Ang libreng serbisyo na ito ay clobbers virus, bulate, Trojans, at iba pang mga form ng malware.

Norton Power Eraser

Ito ay isang libreng tool ng Norton mula sa tatak ng consumer ng Symantec. Ang tagapaglinis na ito ay lumampas sa karaniwang mga pamamaraan ng iyong pangkaraniwang tool sa pag-alis ng malware. Kakailanganin mong i-reboot sa panahon ng operasyon sa paglilinis. Inamin ng kumpanya ang utility na ito ay isang maliit na sobrang pagkakamali, kung minsan ay kinikilala ang mga lehitimong mga programa bilang malware. Gayunpaman, mas mahusay na maging ligtas kaysa sa paumanhin.

Mabilis na Pagalingin na Tool ng Pag-alis ng Zombie

Ang libreng botnet cleaner na ito ay binuo sa pinakamataas ng Ministry of Electronics ng India at IT. Ito ay isa lamang halimbawa kung paano ang mga pamahalaan sa mga advanced at pagbuo ng mga ekonomiya ay naghihikayat sa mga tech na negosyo na bumuo ng botnet blocking software at ipamahagi ito nang libre.

Proteksyon ng zombie

Sa kabutihang palad, ang karamihan sa operating system at mga kumpanya ng browser ay may kamalayan sa botnet malware at patuloy silang nagsasara ng mga kahinaan sa seguridad upang mas mahirap para sa lahat ng mga uri ng malware na makarating sa iyong computer at lumikha ng pagkabagabag. Kaya, ang unang diskarte na kailangan mong i-deploy upang maprotektahan ang iyong computer o mobile na aparato mula sa impeksyon ay tiyaking palagi kang mag-upgrade sa pinakabagong mga bersyon ng software.

Karamihan sa mga pag-update ng software ay walang bayad, kaya sulit na pinapayagan ang kilalang mga app na awtomatikong i-update. Gayunpaman, ang mga pangunahing bagong bersyon ng mga sistemang ito ay minsan ay pinakawalan bilang hiwalay na mga produkto, na nangangahulugang kailangan mong bilhin ito muli.

Mas masahol pa, ang ilang mas lumang mga bersyon ng software ay naging “hindi suportado” at ang mga matatandang computer ay maaaring hindi may kakayahang magpatakbo ng pinakabagong bersyon ng operating system. Sa mga kasong ito, mas mahusay na bumili lamang ng isang bagong computer.

Maliban sa pagpapanatili ng iyong computer at software hanggang sa kasalukuyan, narito ang ilang iba pang mga diskarte upang maibahagi.

Protektahan ang iyong wifi

Ang mga pekeng wifi hotspots at bukas na mga hotspot ay maaaring magbigay ng mga hacker ng pag-access sa iyong mobile device o laptop

Papayagan silang mag-download ng mga programa ng botnet at Trojan. Kung nais mong pumunta sa isang café o bar na walang libreng wifi, mag-ingat sa kung aling network ang kumonekta sa iyo. Maaaring may higit sa isa. Ang anumang aparato na may isang wireless network card ay maaaring lumikha ng isang wifi hotspot. Kasama na ang iba pang mga computer at telepono, hindi lamang mga router.

Maaari mong mapansin na kapag binuksan mo ang listahan ng mga magagamit na mga network, maraming mga aparato ang nakalista

Ang mga ito ay karaniwang may mga pangalan na nagbibigay sa iyo ng isang ideya kung ang mga ito ay mga hotspots na nilikha ng mga kalapit na telepono o laptop. Gayunpaman, ang sinumang madaling mapagbago ang pangalan ng network (SSID) upang lumitaw na tila ito ay isang opisyal na serbisyo na ibinibigay ng lugar.

Sa pamamagitan ng pagbibigay ng isang pekeng hotspot ng isang katulad na pangalan sa negosyo (hal. “Starbucks Wifi”) at gamit ang parehong password bilang opisyal na hotspot, ang hacker ay maaaring linlangin ka sa pagkonekta.

Ang paunang yugto ng koneksyon ay nagsasangkot ng pagpapalitan ng mga susi sa seguridad, na protektahan ang paghahatid ng data sa pagitan mo at ng hotspot mula sa mga snoopers. Gayunpaman, kinokontrol ng hotspot ang proseso na iyon, kaya kung ang hacker ay nagtatalaga ng susi na gagamitin ng iyong aparato para sa session, pagkatapos ay maaari niyang maharang at basahin ang lahat ng data na ipinadala at natanggap sa pamamagitan ng network. Pinapagana nito ang pagpapakilala ng malware, na maaaring magsama ng botnet software.

Ang mga bukas na hotspot ay hindi hinihiling sa iyo na magpasok ng isang password

Ang iyong laptop o mobile device ay patuloy na naghahanap ng mga signal ng wifi kahit na ito ay nasa mode ng pagtulog. Laging subukan na kumonekta sa tuwing magagawa ito.

Upang maiwasan ang sitwasyong ito, patayin ang wifi sa iyong mobile device o laptop bago ka umalis sa bahay. I-on ito muli kapag nakarating ka sa iyong patutunguhan at may access sa isang pinagkakatiwalaang hotspot.

Mag-install ng isang VPN na may awtomatikong proteksyon ng wifi.

Lumilikha ang software ng isang naka-encrypt na tunel na tanging ang programa ng kliyente sa iyong aparato at ang home server nito ay maaaring mag-decrypt. Nangangahulugan ito na kahit na tinapos mo ang iyong koneksyon sa isang hotspot ng hacker, walang botnet o Trojan program ang maaaring sumalakay sa iyong computer, telepono, o tablet.

Ang mga mobile device ay kasalukuyang fad sa mga hacker na naghahanap ng mga botnet zombies. Sa pagtatapos ng 2023, ang virus ng WireX ay gumawa ng mga botnet zombies na 150,000 mga aparato ng Android sa loob ng isang linggo.

Paganahin ang firewall at antivirus

Mag-install ng isang firewall, kumuha ng isang antivirus program at panatilihin ang mga ito

Bagaman ang libreng anti-virus ay karaniwang walang kabutihan, ang tagagawa ng iyong operating system ay malamang na isinama ang mga pagpipilian sa firewall at anti-virus na walang gastos na gagamitin.

Sa mga oras, maaari kang mabigo sa pamamagitan ng iyong pag-block ng firewall sa pag-access sa ilang mga kagamitan at pinipigilan ka mula sa pag-download ng cool na libreng software. Gayunpaman, bigyang-pansin ang mga rekomendasyong ito dahil ang mga ito ay naglalayong mapanatili ang iyong computer na walang mga Trojan at mga programa ng control ng sombi.

Kumuha ng proteksyon ng DDoS

Nagbibigay ang VPN ng privacy sa internet

Ang ilang mga tagapagbigay ng VPN ay nagpalawak ng kanilang mga serbisyo upang idagdag sa proteksyon ng DDoS. Ang NordVPN, ExpressVPN, VyprVPN, PureVPN, at TorGuard ay ilan lamang sa mga kumpanyang nakakakuha ng napakalaking dami ng pag-atake ng DDoS.

Ang serbisyong ito ay magiging perpekto para sa mga manlalaro at sugarol na madalas na biktima ng pag-atake sa mga mahahalagang sandali ng isang laro. Sa sitwasyong ito, ikaw ay kinakatawan ng isang internet address na ibinigay ng kumpanya ng VPN. Ang lahat ng trapiko patungo sa iyo ay pupunta muna sa VPN server, na may kapasidad na sumipsip ng mga sobrang kahilingan. Ang tunay na mga kahilingan ay maipasa sa iyo sa isang naka-encrypt na tunel.

Ang solusyon ng VPN ay isang mahusay din na pagpipilian para sa mga maliliit na negosyo na nagpapatakbo ng kanilang sariling mga web server

Sa kasong ito, kakailanganin mong bumili ng isang dedikadong serbisyo ng IP address mula sa VPN. Ang IP address na iyon ay nakarehistro bilang host ng iyong website. Kailangan mong mapanatili ang isang permanenteng koneksyon sa VPN server na inilaan ng iyong IP address.

Kapag naganap ang mga pag-atake ng DDoS sa iyong website, dumaan muna sila sa VPN server, na sinasala ang pekeng mga kahilingan, habang ipinapasa ang mga tunay na kahilingan sa web page sa iyong server pababa ng isang naka-encrypt na lagusan.

Ang proteksyon ng pag-encrypt sa pagitan mo at ng VPN server ay isang mahalagang bahagi ng proteksyon ng DDoS. Hindi mo nais na ang mga hacker na matuklasan ang iyong totoong IP address dahil pagkatapos ay maaari nilang mai-bypass ang VPN server at direktang atake ang iyong host server.

Ang mas sopistikadong solusyon para sa mas malalaking negosyo ay inaalok ng Cloudflare, Akamai, at Incapsula

Ang mga kumpanyang ito ay nagtatrabaho din sa mga koneksyon sa VPN sa pagitan ng kanilang mga server at kanilang mga kliyente. Muli, tulad ng proteksyon ng VPN DDoS, ang isang pangalawang IP address ay nakuha para sa kliyente at tumuturo sa proteksyon ng server.

Ang Cloudflare ay kilala sa mga pahina ng hamon nito. Kapag nakakita ka ng isang pre-screen sa isang website na inaasahan mong ipahayag ang “Hindi ako isang robot,” iyon ang Cloudflare na kumikilos.

Maraming iba’t ibang mga uri ng pag-atake ng DDoS at kapag ang dami ng trapiko ay tumataas sa mapanganib na mga antas sa isang IP address na protektado ng isa sa mga serbisyong pagpapagaan ng DDoS, ang mga kumpanya ay sumipa sa isang pagkakaiba-iba ng lahat ng trapiko sa “mga scrubber.” Sinusuri ng mga server na ito ang mga papasok na kahilingan para sa mga katangian ng aktibidad ng botnet at ibagsak ang anumang kahina-hinalang kahilingan, habang ipinapasa ang tunay na trapiko sa kliyente.

I-download ang mga torrent nang may pag-iingat

Mag-ingat sa iyong nai-download

Karaniwang hindi nagpapalawak ang mga Torrent ng kinakailangang pag-aalinlangan at mag-download ng anupaman. Maging maingat tungkol sa mga torrent site na nangangailangan sa iyo na mag-install ng isang utility ng downloader bago ito payagan na makakuha ka ng access sa mga file.

Huwag kailanman mag-download ng mga file na walang kinikilalang mga extension ng file

Ang mga maipapatupad na programa ay hindi lamang magtatapos sa “.exe.”

Iwasan ang mga naka-compress na mga file na nangangailangan ng isang tiyak na unzipper upang makakuha ng access

Kahit na ang mga karaniwang file ng zip na alam ng iyong operating system kung paano mai-access ang maaaring magtago ng mga programa. Kung tumingin ka sa isang nai-download na file ng zip at makita ang mga extension ng file na hindi mo kinikilala, tanggalin ang buong zip file at maghanap ng ibang mapagkukunan.

Mag-ingat sa mga installer ng app

Alamin upang tumingin ng isang kabayo ng regalo sa bibig

Ito ay isang partikular na nauugnay na piraso ng payo sa kaso ng software dahil ang mga Trojan ay pinangalanan pagkatapos ng isang trick na nagtatrabaho sa Ancient Greece. Ang isang kinubkob na lungsod ay natuklasan ang isang kamangha-manghang at napakalaking estatwa ng kahoy ng isang kabayo sa labas ng kanilang mga pintuan isang umaga at kinuha ito sa loob upang humanga rito. Sa gabi, ang mga sundalo ng kaaway na nakatago sa loob ng istraktura ay nadulas at pinatay ang lahat ng mga bayanfolk sa kanilang mga kama. Ito ang kabayo ng Trojan, at kinopya ng Trojan malware ang tagumpay nito.

Maaari kang makakita ng isang kapaki-pakinabang na utility na magagamit nang libre. Nagda-download ka ng file, buksan ang installer at pagkatapos ay mag-click sa pamamagitan ng install wizard hanggang sa mayroon kang handa na gamitin na app. Ang app ay maaaring isang tunay na kapaki-pakinabang na tool at maaari itong gumana nang maayos. Gayunpaman, ang awtomatikong proseso ng pag-install ay maaari ring dumulas sa isang Trojan sa iyong computer na mag-aanyaya sa mga programang botnet nang wala ang iyong kaalaman.

Ang ilang mga tunay na tagagawa ng software ay gumagamit din ng pamamaraang ito upang makakuha ng mga nakakainis na toolbar sa iyong computer, baguhin ang iyong mga setting upang maipakita ang mga adverts sa iyong browser, at baguhin ang iyong default na search engine.

Ang mga pag-install ng mga wizards ay madalas na tatanungin ka kung nais mong gawin ang mga pagbabagong ito o mai-install ang dagdag na software. Maraming mga tao ang nag-click lamang sa pamamagitan ng mga pag-install ng mga screen at sa gayon ay talagang sumasang-ayon na mai-install ang mga pesky extra, spyware, at malware.

Siguraduhin na mag-install ka lamang ng mga app mula sa website ng mga tagagawa ng software

Suriin ang mga pagsusuri ng programa bago ka mag-install upang matiyak na hindi ito scam o isang Trojan bago mo pindutin ang pindutan ng pag-download.

Ang mga pag-download ng ebook ay maaaring maglaman ng mga nahawaang PDF

Maaari kang bumisita sa isang site na maraming impormasyon at makita ang isang alok ng isang libreng ebook na magbibigay-daan sa iyo upang basahin ang isang komplikadong paksa sa offline sa iyong pang-araw-araw na pag-commute. Ito ay isang pangkaraniwang tool sa marketing at dinisenyo bilang isang insentibo para sa iyo upang maibigay ang iyong mga detalye sa contact. Gayunpaman, mag-ingat sa pag-download ng mga PDF.

Ang istraktura ng isang PDF ay maaaring itago ang mga programa

Mapanganib ito lalo na kung ang iyong system ay naka-set up upang buksan ang mga PDF sa iyong browser. Isara ang pagpipilian na iyon para sa mga nagsisimula. Gayundin, siguraduhin na hindi mo pinagana ang JavaScript sa iyong PDF viewer.

Bago ka mag-download ng isang ebook, tiyaking hindi mo kailangang mag-download ng isang espesyal na programa ng mambabasa

Maging kahina-hinala sa mga file na nangangailangan ng mga hindi pamantayang mambabasa mula sa parehong site upang mabuksan ang mga ito. Iwasan ang mga naka-zip na file na nangangailangan ng isang proprietary utility na decompression.

Suriin ang online para sa impormasyon tungkol sa website na nagmula sa PDF at tingnan kung may ibang naiulat na mga problema pagkatapos mag-download ng file.

Ang mga kalakip ng email ay maaaring maglaman ng malware

Huwag mag-download ng anumang mga file na naka-attach sa mga haka-haka na email na nagmula sa mga taong hindi mo kilala

Kung ang isang kaibigan o kasamahan ay nagpapadala sa iyo ng isang hindi pangkaraniwang file, kausapin muna ang taong iyon bago i-download at buksan ito. Ang email na naglalaman ng kalakip ay maaaring hindi talaga ipinadala ng taong iyon. Maaaring ito ay produkto ng isang botnet na nakarating sa email account ng iyong kaibigan at ipinadala ang email sa ilalim ng kanilang pangalan.

Ang mga pham scam ay hindi lamang ang paraan na makukuha ng mga hacker ang iyong impormasyon sa pag-login para sa iyong email account at iba pang mga serbisyo sa online

Ang isang lihim na programa na tinatawag na isang “keylogger” ay maaaring maitala ang lahat ng iyong nai-type at ipadala ang iyong username at password sa database ng hacker nang walang iyong kaalaman. Maaaring mai-install ang mga keylogger ng mga programang Trojan na masquerading bilang mga kalakip ng email.

Pag-atake ng mga Bagay

Medyo magkano ang anumang produkto ng mamimili na may salitang “matalino” sa harap ng pangalan nito ay may isang computer chip sa loob nito at maaaring kumonekta sa internet. Ang mga kagamitan sa Smart ay maaaring makipag-usap sa kumpanya ng pagmamanupaktura para sa mga update sa firmware at monitoring monitoring. Ang mga produktong ito na na-aktibo sa internet ay kasama ang mga TV, fridges, metro ng kuryente, mga camera ng seguridad, at kahit na mga kotse.

Kasama sa mga kagamitan sa Pag-play ng Plug ang mga printer, router, game console, set-top box, relo, laruan, drone, at kagamitan sa kusina. Ang mga aparatong ito ay nagpapatakbo ng mga pamamaraan ng pagtuklas ng network sa unang pagkakataon na iyong pinasasalamatan. Makikita nila ang malapit na mga katugmang kagamitan at i-configure ang kanilang sarili nang naaangkop.

Anumang produkto na maaaring mai-update sa internet o maaaring makipag-usap sa iba pang mga aparato sa iyong tahanan sa pamamagitan ng iyong wifi router ay bahagi ng kung ano ang kilala bilang “Internet of Things.” Ang mga IoT aparato ay maaaring mai-hack.

Ang Mirai botnet na sumalakay sa Sony noong 2016 ay hindi binubuo ng mga computer na sombi, binubuo ito ng mga matalinong aparato – lalo na ang mga security camera at mga manlalaro ng DVR. Ang isang pagsusuri ng Incapsula ng isang pag-atake ng Mirai ay nagsiwalat na mas mababa sa 50,000 mga aparato ang lumahok, at gayon pa man ang botnet na ito at ang mga imitator nito ay maaaring magdulot ng global na pinsala sa web.

Ang mga madulas na pamamaraan na ipinatupad ng mga tagalikha ng mga produktong ito ay posible na ma-access ang hacker. Kadalasan, ginagamit ng mga tagagawa ang parehong default na pangalan ng account at password para sa mga gadget na gawing mas madali ang pag-access sa kanilang pagpapanatili. Kapag natuklasan ng mga hacker ang password para sa isang piraso ng kagamitan, ang bawat kopya ng modelong iyon ay maaaring ma-access sa buong mundo, na lumilikha ng isang napakalaking at madaling direksyon na botnet.

Ang mga Wifi router ay nagpapadala ng isang karaniwang admin account, na bihirang binago ng mga mamimili. Maaari mong maprotektahan ang iyong router mula sa pag-hijack ng mga hacker sa pamamagitan ng pag-navigate sa seksyon ng account ng gumagamit sa iyong router at pagbabago ng password. Kung ang router ay hindi sariwa sa labas ng kahon, maaari na itong mahawahan ng malware. Ibalik ito sa mga setting ng pabrika nito upang puksain ang lahat ng mga pagbabago sa software bago mo mabago ang password ng administrator at kumonekta ng mga aparato.

Ang firmware sa mga matalinong aparato ay mas mahirap maprotektahan dahil madalas itong hindi naa-access at walang admin console. Hindi nais ng mga tagagawa na baguhin mo ang mga kredensyal sa pag-access sa mga gadget na ito dahil wala silang mga pamamaraan sa loob ng kanilang mga nakagawiang contact contact upang account para sa privacy na sinimulan ng gumagamit. Sa mga kasong ito, kailangan mong umasa sa tagagawa na sapat na matalino upang lumikha ng mga kredensyal sa pag-access na hindi mai-hack. Kung wala kang tiwala na ang iyong potensyal na pagbili ay maaaring mabakunahan, mag-browse sa iba pang mga modelo. Ang mga tagagawa ng mga maiiwasang produkto ay makukuha sa plano o mawawala sa negosyo.

Kung nabigo ang lahat, subukang subukan ang bersyon ng IoT ng Trend Micro ng utility ng HouseCall na anti-malware. Ito ay libre upang magamit, kaya hindi ka nag-aaksaya ng iyong pera. Ang kaharian ng IoT ay bago sa cybersecurity. Dapat mong asahan, sa paglipas ng panahon, mas maraming mga anti-botnet utility ang gagawin upang makatulong na maprotektahan ang iyong internet na konektado at pagtuklas na pinagana ng mga gamit sa bahay at gadget.

Mga botnets ng Cryptocurrency

Ang mga Cryptocurrencies ay isang mainit na paksa ng pamumuhunan sa ngayon. Sa simula ng 2023 mayroong 1,384 iba’t ibang mga cryptocurrencies sa pagkakaroon. Maaari kang bumili ng isang cryptocurrency, ngunit ang isang maayos na paraan upang kumita ng pera sa labas ng system ay sa akin. Ang mga cryptocurrency ay umaasa sa isang formula na tinatawag na “blockchain.” Pinapayagan ng algorithm na ito para sa pagpapalawak ng virtual na suplay ng pera at mga pagmimina ng pera ng pera na isinasagawa ang gawaing iyon.

Maaari kang gumawa ng pera ng pagmimina ng pera, ngunit ang mga computer na kailangan mong lumikha ng mga ito ay nagkakahalaga ng maraming bilhin at sila ay nagsunog ng maraming kuryente. Kailangan ng mahabang panahon para masimulan ang iyong pamumuhunan.

Ang mga herbal ng botnet ay may isang mas mahusay na solusyon na malaki na maikli ang oras ng pagbabayad ng kagamitan sa pagmimina ng cryptocurrency – gumagamit sila ng mga mapagkukunan ng ibang tao sa halip na bumili ng kanilang sariling.

Hindi lahat ng mga cryptocurrencies ay maaaring minahan ng isang botnet. Gayunpaman, ang Monero digital na pera ay angkop para sa aktibidad ng botnet. Noong Enero 2023, natuklasan na pinang-alipin ni Smominru ang 526,000 mga computer na sombi at ginamit ang kanilang kapasidad sa pagproseso upang makabuo ng $ 3.6 milyong halaga ng Monero.

Karaniwan ang mga may-ari ng mga botnet zombies ay nakakaranas ng kaunting kapansanan sa pagganap. Gayunpaman, ang mabigat na pagproseso na kinakailangan para sa pagmimina ng cryptocurrency ay kapansin-pansin. Ang Smominru lamang ang pinakabagong sa isang string ng mga cryptocurrency na botnets ng pagmimina. Dahil sa ang gastos ng pagpapatakbo ng mga computer ng pagmimina ay umabot sa punto kung saan ang kakayahang kumita ng pagtugis ay mapawi, maaari mong asahan na ang scam na ito ay maging isang mas malaking aktibidad sa pag-hack.

Konklusyon

Ang mabuting balita na umuusbong mula sa mundo ng hacker ay ang mga computer ng zombie ay nagiging isang bagay ng nakaraan. Ang masamang balita ay ang mga mobile na aparato ay kasalukuyang mga malalaking target at ang iyong mga gamit sa bahay ay mas malamang na maging alipin sa isang botnet.

Mahalaga ang pagprotekta sa lahat ng iyong mga aparato na pinagana sa internet. Bagaman maaari kang maging mas interesado sa pagprotekta sa iyong sarili mula sa pag-atake sa halip na alisin ang iyong kagamitan mula sa isang botnet, ang parehong mga aktibidad na ito ay dalawang aspeto ng parehong isyu. Kung ang lahat sa mundo ay gumawa ng kanilang mga computer, matalinong elektroniko, at mga mobile device na hindi gaanong nasugatan sa remote control, mas malamang na maiatake ka..

Ang kadalian sa kung saan ang mga botnets ay maaaring tipunin ay lumilikha ng isang labis na ibinibigay na merkado na pinipilit ang mga hacker na galugarin ang mga bagong diskarte sa pagmemerkado at kunin ang mga presyo. Nagreresulta ito sa mga pag-atake ng DDoS na nagiging mas naa-access, at samakatuwid ay mas laganap. Kung ang pagkuha ng mga zombie ay nagiging mas mahirap at ang kita na nabuo ng mga botnets ay binabawasan hanggang sa punto kung saan ang pagsusumikap ng hacker ay hindi sapat na gantimpala, kung gayon ang mga pag-atake ng DDoS ay magiging mas madalas.

Kung nais mong mapanatili ang bukas na pag-access sa iyong mga paboritong website at bantayan laban sa pagiging booting out ng isang online game sa isang kritikal na sandali, kailangan mong gumawa ng aksyon upang maging bahagi ng solusyon. Sino ang nakakaalam, sa susunod na mawalan ka ng pag-access sa internet, maaaring maging tama na sinalakay ka lamang ng iyong sariling refrigerator.

Larawan: DDoS Keyboard ni Arielinson na lisensyado sa ilalim ng CC BY-SA 4.0