Cách thiết lập honeypot trên mạng của bạn

Honeypot là tài nguyên hệ thống thông tin có giá trị nằm ở việc sử dụng trái phép hoặc bất hợp pháp tài nguyên đó. – Lance Spitzner

Như bạn có thể đoán, lưu lượng truy cập bị thu hút – và sau đó chuyển hướng đi hoặc nghiên cứu kỹ hơn, tùy thuộc vào mục đích – thuộc loại độc hại; xuất phát từ tin tặc, phần mềm độc hại và vi-rút.

Tại sao bạn cần một honeypot trên mạng của bạn?

Lý do chính bạn cần một honeypot trên mạng của bạn là vì thông tin mà nó mang lại; một cái gì đó mà không có hệ thống phát hiện hoặc ngăn chặn xâm nhập có thể cung cấp cho bạn. Được trang bị thông tin và cảnh báo họ đăng ký, quản trị viên mạng sẽ nhận thức được các loại tấn công mà họ nhắm đến và có kiến thức trước để tìm ra những gì họ cần làm để tăng cường phòng thủ.

Với điều đó đang được nói, có hai loại honeypots:

Honeypot doanh nghiệp – đây là một honeypot được thiết lập trong môi trường sản xuất và phục vụ như một công cụ cho nghiên cứu các cuộc tấn công với mục đích sử dụng kiến thức để tăng cường hơn nữa an ninh mạng.

Nghiên cứu honeypot – đây là một honeypot được sử dụng bởi các nhà nghiên cứu và với hy vọng nghiên cứu các phương pháp tấn công và các đặc điểm khác như động cơ tấn công. Sau đó, ví dụ, sử dụng kiến thức để tạo ra các giải pháp phòng thủ (chống vi-rút, chống phần mềm độc hại, v.v.) có thể ngăn chặn các cuộc tấn công tương tự trong tương lai.

Các kiểu dữ liệu mà honeypot thu được từ (hoặc khoảng) những kẻ tấn công có thể bao gồm, nhưng không giới hạn ở:

- Các tên người dùng, vai trò, và đặc quyền mà những kẻ tấn công sử dụng

- Các Các địa chỉ IP của mạng hoặc máy chủ đang sử dụng cho cuộc tấn công

- Dữ liệu nào đang được truy cập, thay đổi hoặc là đã xóa

- Các tổ hợp phím thực tế Những kẻ tấn công loại ra, cho phép quản trị viên thấy chính xác những gì họ đang làm

Honeypots cũng giúp với việc giữ sự chú ý của tin tặc chuyển hướng từ mạng chính, ngăn chặn toàn bộ lực lượng của một cuộc tấn công, cho đến khi các quản trị viên sẵn sàng áp dụng biện pháp đối phó thích hợp.

Cuối cùng, chúng tôi cần đề cập đến những ưu và nhược điểm của việc sử dụng honeypot trên mạng của bạn (đây là một cho mỗi bên):

Ưu điểm của việc sử dụng mạng honeypot

Đây là một biện pháp bảo mật chi phí thấp có thể mang lại thông tin giá trị cao về những kẻ tấn công của bạn.

Nhược điểm của việc sử dụng mạng honeypot

Không dễ để thiết lập và định cấu hình và sẽ rất điên rồ khi thử và làm như vậy nếu không có chuyên gia trong tay; nó có thể gây phản tác dụng và khiến mạng bị tấn công tồi tệ hơn. Mặc dù vậy, không cần phải nói rằng mật ong được cho là cách tốt nhất để bắt một tin tặc hoặc một cuộc tấn công giống như nó đang xảy ra. Nó cho phép quản trị viên thực hiện từng bước toàn bộ quá trình, theo dõi tất cả trong thời gian thực với mỗi cảnh báo.

Hướng dẫn cài đặt honeypot ở đâu

Trong bài viết này chúng tôi sẽ tập trung vào chiến lược cần thiết để triển khai thành công honeypot trên mạng của bạn thay vì cài đặt từng bước thực tế của các giải pháp phần mềm. Nhưng, đối với những người bạn cần xem các giải pháp honeypot đang được cài đặt, có một số trang web và video tuyệt vời trên mạng. Khuyến nghị của chúng tôi sẽ là:

- các cửa sổ – đối với hầu hết thế giới, đây là hệ điều hành (HĐH) được lựa chọn. Và tại Phân tích bảo mật, bạn có thể thiết lập một honeypot cho hệ điều hành này và kết hợp đám mây (Amazon AWS) trong mạng của bạn.

- Linux – nếu bạn là người thực hành, Linux, người thích đi dưới mái nhà và mày mò dưới mui xe, đây là một trang web tốt cho thấy cách honeypot được cài đặt trong môi trường HĐH đó: Hacking Blogs.

Tất nhiên, trong thế giới ngày nay, các hướng dẫn, kênh và cộng đồng kỹ thuật số trực tuyến trên YouTube như GitHub, thực sự rất khó để cài đặt một honeypot. Đó là chiến lược và quản lý thực sự là một phần thách thức.

Các giải pháp phần mềm honeypot tốt nhất hiện có là gì?

Đối với bất cứ ai đang tìm kiếm, có vô số giải pháp phần mềm để lựa chọn khi nói đến giải pháp honeypot. Dưới đây, chúng tôi có ba trong số những cái phổ biến hơn để bạn lựa chọn:

- Cảm biến KF – đây là một honeypot dựa trên Windows, bắt đầu theo dõi mạng của bạn ngay khi nó được thiết lập. Nó là một bộ công cụ chính thức được thiết kế để mô phỏng một honeypot – trong số nhiều tính năng hữu ích khác. Tuy nhiên, đặc điểm đáng quý của Hệ thống phát hiện xâm nhập dựa trên máy chủ (IDS) này là nó có cấu hình cao giúp quản trị viên dễ dàng bảo vệ các mạng riêng lẻ của họ.

- Glastopf – điều tốt nhất về honeypot này là nó là một giải pháp phần mềm nguồn mở, có nghĩa là, giống như tất cả các giải pháp hợp tác, đó là trí tuệ của nhiều chuyên gia cũng sẽ tiếp tục phát triển và cải thiện theo thời gian.

Glastopf là một honeypot ứng dụng web Python là trình giả lập mạng tương tác thấp. Một tính năng thú vị của công cụ này là nó thậm chí có thể mô phỏng các ứng dụng dễ bị tấn công SQL SQL.

- Ghost USB – điều làm cho honeypot này nổi bật là nó đặc biệt tập trung sự chú ý vào phần mềm độc hại lây lan qua các thiết bị lưu trữ USB. Đây là một vấn đề lớn khi xem xét rằng các ổ USB được sử dụng bởi nhân viên và người dùng được ủy quyền tiếp tục gây ra những lo ngại nghiêm trọng.

Sau khi cài đặt, Ghost USB mô phỏng thiết bị lưu trữ USB và tự phát trên mạng, với mục đích lừa bất kỳ phần mềm độc hại nào – lan truyền bằng cách sử dụng các thiết bị tương tự – để lây nhiễm. Sau khi được phát hiện và quan sát bí mật, quản trị viên có thể dễ dàng thực hiện các bước cần thiết và biện pháp phòng ngừa.

Mặc dù ba giải pháp honeypot này đáp ứng phần lớn nhu cầu bảo mật mạng, bạn có thể tìm thấy một danh sách đầy đủ hơn các giải pháp cho các nhu cầu mạng và bảo mật khác nhau tại đây.

Chiến lược Honeypot

Có hai loại chiến lược triển khai honeypot bạn có thể áp dụng:

Phương pháp tương tác thấp

Trong phương pháp này, bạn sẽ sử dụng dữ liệu giả, thư mục và cơ sở dữ liệu làm mồi nhử với mục đích giám sát các cuộc tấn công để xem điều gì sẽ xảy ra trong kịch bản vi phạm dữ liệu thực tế. Tất nhiên, họ sẽ có quyền truy cập vào các bộ thông tin ngoại vi khác như địa chỉ IP, tên người dùng và mật khẩu – qua đó các quản trị viên luôn chú ý. Đây là những gì bạn muốn làm nếu bạn muốn kiểm tra một số khía cạnh của tính xâm nhập ngoại vi mạng của bạn và bảo mật cho các quy trình ủy quyền của bạn, ví dụ.

Phương pháp tương tác cao

Trong thiết lập này, bạn sẽ cho phép những kẻ tấn công tương tác với dữ liệu, phần mềm (bao gồm cả hệ điều hành), dịch vụ và phần cứng có vẻ như thực tế nhất có thể. Mục đích ở đây là để đánh giá và nắm bắt các kỹ năng của những kẻ tấn công. Thiết lập này chủ yếu được sử dụng trong các tình huống nghiên cứu trong đó kết quả của các nghiên cứu được sử dụng để cải thiện khả năng phòng thủ của chống vi-rút và chống phần mềm độc hại.

Bảo trọng!

Phải, bây giờ chúng ta hãy xem xét một số vấn đề bạn sẽ cần lưu ý và cẩn thận trước khi bắt đầu thực hiện honeypot của mình.

Vấn đề pháp lý

Cho dù đó là để che giấu phía sau của bạn trong trường hợp bạn bị khách hàng kiện vì mất dữ liệu của họ hoặc để đảm bảo bất kỳ khoản phí nào bạn mang theo chống lại kẻ xâm nhập, bạn sẽ cần phải tháo gỡ dây pháp lý của mình. Mặc dù chúng tôi không phải là pháp nhân, chúng tôi vẫn có thể nói với bạn rằng bạn sẽ cần phải biết và cẩn thận với ba khía cạnh pháp lý này:

- Cái bẫy – những kẻ xâm nhập có thể tuyên bố rằng họ đã không biết rằng họ không nên truy cập mạng của bạn hoặc tài sản và dữ liệu trên mạng. Họ có thể phản bác lại rằng bạn đã dán nhãn cho nó đủ rõ ràng và, thậm chí còn đi xa hơn, sử dụng hệ thống phòng thủ của bẫy ent.

- Riêng tư – thực hiện một honeypot cần phải được thực hiện hết sức thận trọng; điểm này không thể được nhấn mạnh đủ. Một cổng bị mở do nhầm lẫn hoặc tài khoản quản trị viên đã bị xâm phạm có thể mở các vùng lũ cho các cuộc tấn công vào mạng chính của bạn. Điều này, đến lượt nó, có thể khiến dữ liệu cá nhân của bất kỳ khách hàng nào của bạn gặp nguy hiểm. Nếu những kẻ tấn công có thể chia sẻ nó với thế giới, bạn có thể thấy mình là mục tiêu của một vụ kiện vì vi phạm lòng tin vì các khách hàng nói rằng họ đã không cho phép bạn chia sẻ dữ liệu của họ.

- Trách nhiệm – một cách khác bạn có thể tự mình (hoặc mạng của bạn) vào nước nóng là nếu những kẻ xâm nhập quyết định lật ngược tội phạm lại bằng cách lưu trữ nội dung độc hại trên các máy chủ bị xâm nhập của bạn và tệ hơn nữa là hướng lưu lượng truy cập đến địa chỉ IP của bạn. Lưu trữ và phân phối nội dung như nội dung khiêu dâm trẻ em có thể khiến bạn thấy bên trong phòng xử án thực sự nhanh chóng.

Lời khuyên: nếu bạn tìm thấy bất kỳ nội dung liên quan như vậy trên máy chủ của bạn hoặc được truy cập qua mạng của bạn, điều đầu tiên bạn cần làm là liên hệ với chính quyền.

Bị phát hiện – bởi những kẻ xâm nhập

Thiết lập một honeypot yêu cầu ẩn danh cho mạng thực đó là đằng sau nó Không có gì có thể gây ra rủi ro cho nó hơn là những kẻ xâm nhập phát hiện ra rằng đó thực sự là một honeypot mà họ đang đối phó chứ không phải là thỏa thuận thực sự. Bởi vì, với nhận thức đó, họ có thể coi đó là một thách thức để tiếp tục tìm cách vi phạm mạng chính. Và do đó, điều quan trọng là không có dấu hiệu nhận biết nào cảnh báo họ về thực tế rằng họ đang bị theo dõi trên mạng honeypot. Các dấu hiệu phổ biến thường làm mất mánh khóe – và do đó nên tránh – là:

- Nếu mạng quá dễ bị tấn công hoặc có quyền truy cập vào, nó sẽ khiến họ nghi ngờ hoặc khiến họ nghĩ rằng nó không đủ liên quan để bảo đảm những nỗ lực của họ.

- Nếu có quá nhiều dịch vụ không cần thiết đang chạy hoặc một quá nhiều cổng được mở, nó sẽ trái với thực tế khi các thiết bị truy cập Internet thông thường thường bị tước các dịch vụ không liên quan và chỉ mở các cổng yêu cầu.

- Nếu cấu hình của các giải pháp phần mềm đang chạy vẫn trong cài đặt mặc định của chúng, mà hầu như không bao giờ xảy ra trong một mạng trực tiếp.

- Nếu có ít lưu lượng truy cập đi qua mạng chỉ ra rằng không có gì quan tâm về nó và thuộc về một thương hiệu lớn.

- Nếu quá nhiều nỗ lực đã được đưa vào làm cho nó trông giống như họ bước vào một cửa hàng kẹo với các thư mục có tên là Mật khẩu, mật mã, mật mã, mật mã

- Nếu các máy chủ được kết nối với mạng có vẻ trống hoặc có nhiều đĩa trốngkhông gian nó sẽ cho thấy rằng chúng không có giá trị.

Nói tóm lại, mạng honeypot của bạn và các thiết bị trên đó sẽ mô phỏng kết nối ngoài đời thực, mặc dù có dữ liệu và lưu lượng giả. Đặt mình vào đôi giày kẻ tấn công và nhìn vào mạng của bạn từ góc nhìn của họ.

Bảo vệ bản thân tốt!

Đừng quên rằng bạn đang bước vào hang sư tử khi bạn chọn thiết lập honeypot. Do đó, đây là một vài điểm bạn cần luôn đảm bảo được bảo hiểm:

- Không bao giờ sử dụng dữ liệu thực – nó không quan trọng việc sắp xếp nó là gì, tạo dữ liệu rác trông như thật và sử dụng nó làm mồi nhử.

- Không bao giờ kết nối honeypot của bạn với mạng chính của bạn – không có cách nào mà những kẻ tấn công có thể truy cập mạng của bạn thông qua honeypot của bạn; hãy chắc chắn rằng nó được cách ly và giữ nó theo cách đó.

- Sử dụng máy ảo – phần cứng an toàn nhất bạn có thể đặt trên honeypot của mình là một phần mềm ảo; nếu bạn bị tấn công, tất cả những gì bạn cần làm là khởi động lại và tạo lại nó.

- Tường lửa và bộ định tuyến nên là cách duy nhất để truy cập honeypot của bạn – tất cả lưu lượng truy cập đến phải đi qua chúng trước khi chúng vào mạng giả mạo; cấu hình TẤT CẢ số cổng trên chúng để trỏ đến honeypot.

- Tên người dùng và vai trò phải là duy nhất cho honeypot – sẽ thật điên rồ khi sử dụng cùng một mạng có quyền truy cập vào mạng chính của bạn; tạo thông tin đăng nhập mới và chỉ sử dụng chúng cho honeypot.

- Luôn luôn kiểm tra, thử nghiệm và kiểm tra – không bao giờ để một honeypot sống mà không ném mọi thứ bạn có vào nó; thực tế, mời các chuyên gia cố gắng vượt qua nó và vào mạng chính của bạn trước khi bạn cho phép nó đối mặt với Internet.

Một chiến lược tốt để áp dụng ở đây là đảm bảo không ai ngoại trừ quản trị viên có thể truy cập honeypot và thậm chí sau đó, họ nên sử dụng tài khoản đăng nhập chuyên dụng không có đặc quyền trên mạng thực. Hoặc, tốt hơn, một trong số đó không tồn tại trên đó.

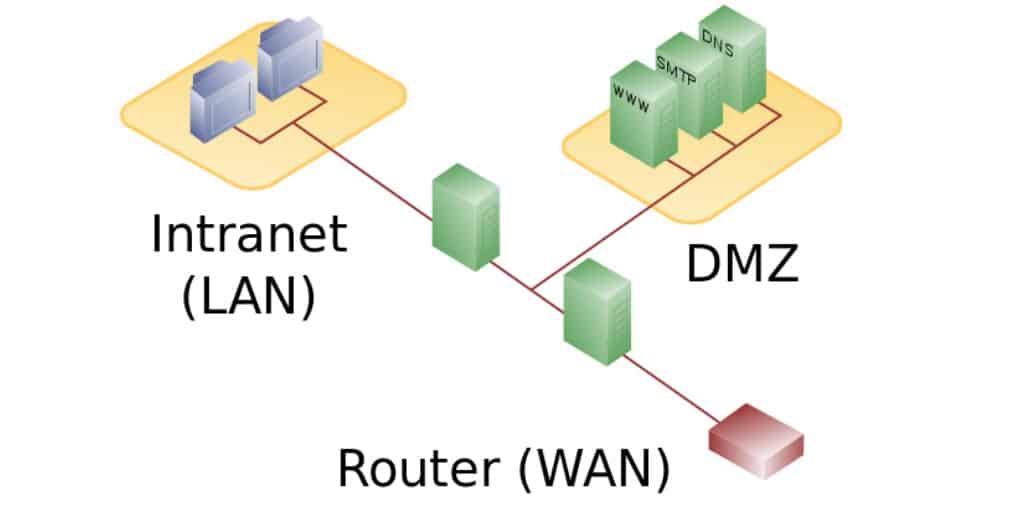

Vị trí của honeypot

Có thể cho rằng, nơi lý tưởng để tạo ra honeypot của bạn là trong khu vực phi quân sự (DMZ). Đây là khu vực nằm ngoài mạng chính của bạn, nhưng vẫn ở phía sau bộ định tuyến phải đối mặt với Internet.

Ghi công hình ảnh: vi: Người dùng: Pbroks13 [Miền công cộng], qua Wikimedia Commons

Sau đó, một lần nữa, bạn nên biết rằng không phải tất cả các cuộc tấn công đến từ Internet. Trên thực tế, các nghiên cứu đã chỉ ra rằng các số liệu thống kê về mối đe dọa của người trong cuộc về mối đe dọa nội bộ – những người đến từ phía sau tường lửa của bạn và bởi những người được ủy quyền sử dụng mạng của bạn – khá đáng sợ ở mức trên 30 phần trăm. cài đặt một honeypot nội bộ. Bằng cách này, quản trị viên mạng sẽ hiểu rõ hơn về các nỗ lực độc hại – hoặc các lỗi đơn giản của con người gây ra. Video sau đây sẽ giúp giải thích các mục đích, ưu điểm và nhược điểm của việc đặt honeypot ở các vị trí khác nhau trên mạng:

Mật ong

Một cách tốt để quan sát các chiến thuật của kẻ xâm nhập là đặt mật ong trên máy chủ hoặc cơ sở dữ liệu. Mật ong là các tệp hoặc tập dữ liệu có vẻ thú vị đối với kẻ tấn công nhưng thực chất là bản sao giả của thỏa thuận thực.

Các honeytokens cũng có thể là các tập tin nhúng hoặc tập dữ liệu trong những gì có vẻ là một máy chủ hoặc cơ sở dữ liệu hợp pháp. Nó giúp quản trị viên dễ dàng theo dõi dữ liệu trong trường hợp bị đánh cắp – giống như người bị đánh cắp và cách bị đánh cắp – vì một mật ong khác nhau được đặt ở mỗi vị trí.

Ví dụ về loại honeytoken này bao gồm địa chỉ email và tên người dùng hoặc ID đăng nhập. Nếu kẻ tấn công có được quyền truy cập vào những mẩu thông tin này, sẽ dễ dàng biết được cơ sở dữ liệu nào họ đã vi phạm, đến lượt mình, sẽ giúp tìm ra cách họ quản lý để làm điều đó.

Khi được sử dụng đúng cách và được thiết lập theo nhiều cách khác nhau, honeytokens và honeynets (hai hoặc nhiều honeypot trên cùng một mạng) có thể vẽ ra một bức tranh khá rõ ràng cho các quản trị viên.

Khi các mối đe dọa đã xảy ra và sau đó được xác định bởi honeypot, các cảnh báo có thể được định cấu hình để đáp ứng các nỗ lực truy cập, sửa đổi hoặc xóa dữ liệu hoặc ngay cả khi các gói và tải trọng độc hại được phát hiện trên mạng.

Suy nghĩ cuối cùng về việc thiết lập honeypot trên mạng của bạn

Như chúng ta đã thấy, honeypot sẽ giúp bạn chống lại các cuộc tấn công bằng cách vẽ một bức tranh rõ ràng hơn về những kẻ tấn công của bạn và các phương pháp mà chúng có thể sử dụng để cố gắng vi phạm. Đặt nó vào đúng vị trí và cấu hình nó tốt sẽ giúp tăng cường bảo mật mạng của bạn và bất kỳ lỗi nào khi làm như vậy có thể dẫn đến sự sụp đổ của mạng chính của bạn.

Và vì thế,…

Luôn nhớ rằng: bản thân honeypot KHÔNG phải là giải pháp bảo mật mạng. Trên thực tế, đây là một công cụ phục vụ như một phương tiện để tiếp cận một giải pháp mạng an toàn. Học hỏi từ nó và thắt chặt các ốc vít bằng các giải pháp giám sát và bảo vệ mạng khác trong khi đảm bảo bạn có mạng sống khác giải pháp an ninh mạng làm bản sao lưu.