10 công cụ phát hiện phần mềm RAT tốt nhất – cộng với hướng dẫn dứt khoát với các ví dụ

Một Trojan truy cập từ xa (RAT) là một loại phần mềm độc hại cho phép tin tặc kiểm soát máy tính của bạn. Các hoạt động gián điệp mà tin tặc có thể thực hiện khi RAT được cài đặt khác nhau từ khám phá hệ thống tập tin của bạn, xem các hoạt động trên màn hình, và thu hoạch thông tin đăng nhập.

Tin tặc cũng có thể đang sử dụng địa chỉ internet của bạn làm mặt trận cho các hoạt động bất hợp pháp, mạo danh bạn và tấn công các máy tính khác. Virus được tải xuống thông qua RAT sẽ lây nhiễm các máy tính khác, đồng thời gây thiệt hại cho hệ thống của bạn bằng cách xóa hoặc mã hóa phần mềm thiết yếu.

Chúng tôi nhận được rất nhiều chi tiết về từng công cụ phát hiện xâm nhập và các ví dụ RAT bên dưới, nhưng nếu bạn không có thời gian để đọc toàn bộ, thì đây là danh sách các công cụ phát hiện xâm nhập tốt nhất cho phần mềm RAT:

- Quản lý sự kiện bảo mật SolarWinds (THỬ MIỄN PHÍ) vượt ra ngoài phát hiện RAT với các tác vụ khắc phục tự động giúp bạn chặn các hoạt động RAT

- Khịt mũi stalwart công nghiệp trong NIDS lần đầu tiên được đưa ra bởi Cisco

- OSSEC HIDS mã nguồn mở đạt được những điều sau cho khả năng thu thập dữ liệu

- Anh bạn NIDS miễn phí cho Unix, Linux và Mac OS

- Suricata giám sát hoạt động của giao thức IP, TLS, TCP và UDP

- Sagan Không phải là IDS độc lập, tốt cho việc tự động hóa các tập lệnh

- Hành tây an ninh sự hợp nhất nguồn mở của các công cụ nguồn mở khác trong danh sách này

- Phụ tá chuyên phát hiện rootkit và so sánh chữ ký tập tin

- OpenWIPS-NG ưa thích cho việc đánh hơi gói không dây

- Samhain tuyệt vời để cài đặt cảnh báo, nhưng không có khả năng khắc phục sự cố thực sự

Các công cụ và APT phần mềm RAT

RAT là các công cụ thường được sử dụng trong một loại tấn công lén lút, được gọi là Mối đe dọa liên tục nâng cao, hoặc là ĐÚNG CÁCH. Kiểu xâm nhập này không tập trung vào việc làm hỏng thông tin hoặc đột kích máy tính để lấy dữ liệu. Thay thế, APT bao gồm các lượt truy cập thường xuyên vào mạng của bạn có thể kéo dài qua nhiều năm. RAT cũng có thể được sử dụng để định tuyến lại lưu lượng truy cập thông qua mạng công ty của bạn để che giấu các hoạt động bất hợp pháp. Một số nhóm tin tặc, chủ yếu ở Trung Quốc, thậm chí đã tạo ra một mạng tin tặc chạy qua các mạng công ty trên thế giới và họ cho thuê quyền truy cập vào đường cao tốc tội phạm mạng này cho các tin tặc khác. Cái này được gọi làVPN đất nungNghiêng và nó được tạo điều kiện bởi RATs.

Cuộc xâm lược sớm

RAT đã âm thầm tồn tại hơn một thập kỷ. Công nghệ này được phát hiện đã góp phần vào việc cướp bóc công nghệ của Hoa Kỳ bởi tin tặc Trung Quốc trở lại vào năm 2003. Lầu năm góc đã mở một cuộc điều tra, được gọi là Mưa Titan, trong đó phát hiện hành vi trộm cắp dữ liệu từ các nhà thầu quốc phòng Mỹ, với dữ liệu thử nghiệm được phát triển và phân loại được chuyển đến các địa điểm ở Trung Quốc.

Bạn có thể nhớ lại sự cố ngừng điện lưới Bờ Đông Hoa Kỳ năm 2003 và 2008. Những điều này cũng được truy trở lại Trung Quốc và cũng được tạo điều kiện bởi các RAT. Nói tóm lại, một hacker có thể đưa RAT lên hệ thống có thể kích hoạt tất cả các phần mềm mà người dùng của các máy tính đó có sẵn theo ý của họ.

Chiến tranh lai

Một hacker có RAT có thể chỉ huy các nhà máy điện, mạng điện thoại, cơ sở hạt nhân hoặc đường ống dẫn khí đốt. RAT không chỉ đại diện cho rủi ro an ninh của công ty, mà chúng còn có thể cho phép các quốc gia hiếu chiến làm tê liệt một quốc gia kẻ thù.

Những người sử dụng RAT ban đầu cho các hoạt động gián điệp và phá hoại công nghiệp là tin tặc Trung Quốc. Qua nhiều năm, Nga đã đánh giá cao sức mạnh của RAT và đã tích hợp chúng vào kho vũ khí quân sự của nó. Các APT hiện chính thức là một phần của chiến lược tấn công của Nga được biết đến với tên gọi làchiến tranh lai.Giáo dục

Khi Nga chiếm lãnh thổ từ Georgia vào năm 2008, họ đã sử dụng các cuộc tấn công DDoS để chặn các dịch vụ internet và APT sử dụng RAT để thu thập thông tin tình báo, kiểm soát và phá vỡ các phần cứng và tiện ích thiết yếu của quân đội Gruzia. Nga sử dụng RAT để gây bất ổn cho Ukraine và các nước vùng Baltic tiếp tục cho đến ngày nay.

Nga sử dụng các nhóm tin tặc bán chính thức, như vậy APT28. Một nhóm tin tặc khác, được gọi là APT15 thường xuyên được sử dụng bởi chính phủ Trung Quốc. Tên của các nhóm này giải thích chiến lược chính của họ, mối đe dọa dai dẳng tiên tiến, tên lửa được tạo điều kiện bởi RATs.

Sự gia tăng căng thẳng thuế quan thương mại năm 2023 đã chứng kiến một sự bứt phá mới trong hoạt động của tin tặc Trung Quốc, đặc biệt là nhóm APT15 bán quân sự. Những rắc rối giữa Hoa Kỳ và Bắc Triều Tiên đã ầm ầm từ năm 2015 cũng đã gây ra sự gia tăng hoạt động APT được hỗ trợ bởi RAT bắt nguồn từ Bắc Triều Tiên.

Vì vậy, trong khi tin tặc trên toàn thế giới sử dụng RAT để theo dõi các công ty và đánh cắp dữ liệu và tiền của họ, vấn đề RAT hiện đã trở thành vấn đề an ninh quốc gia đối với nhiều quốc gia, đặc biệt là Hoa Kỳ. Chúng tôi đã bao gồm một số ví dụ về các công cụ RAT bên dưới.

Bảo vệ chống lại phần mềm Trojan truy cập từ xa

Các hệ thống chống vi-rút don lồng làm rất tốt chống lại RAT. Thông thường, sự lây nhiễm của máy tính hoặc mạng không bị phát hiện trong nhiều năm. Các phương pháp che giấu được sử dụng bởi các chương trình song song để che giấu các thủ tục RAT khiến chúng rất khó phát hiện. Các mô-đun bền bỉ sử dụng các kỹ thuật rootkit có nghĩa là RAT rất khó thoát khỏi. Đôi khi, giải pháp duy nhất để loại bỏ RAT máy tính của bạn là xóa sạch tất cả phần mềm của bạn và cài đặt lại hệ điều hành.

Hệ thống ngăn chặn RAT rất hiếm vì phần mềm RAT chỉ có thể được xác định khi nó hoạt động trên hệ thống của bạn. Cách tốt nhất để quản lý vấn đề RAT là sử dụng hệ thống phát hiện xâm nhập. So sánh có một hướng dẫn về các hệ thống phát hiện xâm nhập, cung cấp cho bạn một lời giải thích đầy đủ về cách các hệ thống này hoạt động và một loạt các công cụ được đề xuất.

Các công cụ phát hiện phần mềm RAT tốt nhất

Ở đây chúng tôi xem xét các công cụ phát hiện phần mềm RAT tốt nhất:

1. Trình quản lý sự kiện bảo mật SolarWinds (THỬ MIỄN PHÍ)

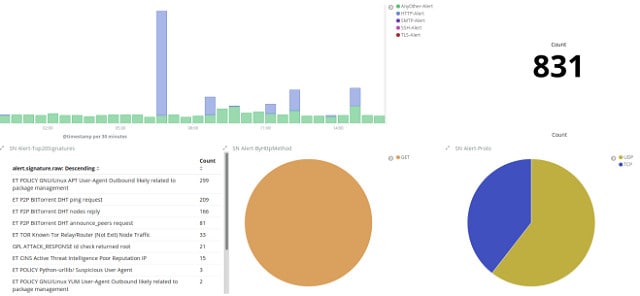

Các hệ thống phát hiện xâm nhập là các công cụ quan trọng để ngăn chặn sự xâm nhập của phần mềm có thể trốn tránh sự phát hiện của các tiện ích chống vi-rút và tường lửa. Các Quản lý sự kiện bảo mật SolarWinds là một hệ thống phát hiện xâm nhập dựa trên máy chủ. Tuy nhiên, có một phần của công cụ hoạt động như Hệ thống phát hiện xâm nhập dựa trên mạng. Đây là Trình phân tích nhật ký Snort. Bạn có thể đọc thêm về Snort bên dưới, tuy nhiên, bạn nên biết ở đây rằng nó là một sniffer gói được sử dụng rộng rãi. Bằng cách sử dụng Snort làm công cụ thu thập dữ liệu để cung cấp cho Trình phân tích nhật ký Snort, bạn sẽ có được cả phân tích dữ liệu trực tiếp và lịch sử từ Trình quản lý sự kiện bảo mật.

Khả năng kép này cung cấp cho bạn dịch vụ Quản lý sự kiện và thông tin bảo mật (SIEM) đầy đủ. Điều này có nghĩa là bạn có thể xem các sự kiện bắt Snort trực tiếp và cũng kiểm tra chữ ký xâm nhập gói chéo được xác định thông qua các bản ghi tệp nhật ký.

Trình quản lý sự kiện bảo mật vượt ra ngoài phát hiện RAT vì nó bao gồm các tác vụ khắc phục tự động giúp bạn chặn các hoạt động RAT. Công cụ này tuân thủ một loạt các tiêu chuẩn bảo mật dữ liệu, bao gồm PCI DSS, HIPAA, SOX, và DISA STIG.

Trình quản lý sự kiện bảo mật SolarWinds có thể được cài đặt trên Windows Server. Tiện ích này không được sử dụng miễn phí, nhưng bạn có thể sử dụng nó trên dùng thử 30 ngày.

SolarWinds Security Event Manager Tải xuống bản dùng thử MIỄN PHÍ 30 ngày

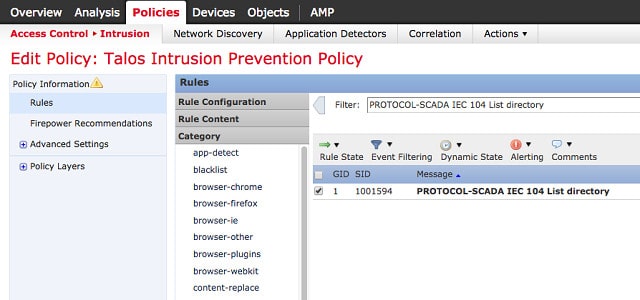

2. Khịt mũi

Snort là miễn phí để sử dụng và nó là công ty hàng đầu trong ngành NIDS, mà là một Hệ thống phát hiện xâm nhập mạng. Hệ thống này được tạo ra bởi hệ thống Cisco và nó có thể được cài đặt trên các cửa sổ, Linux, và Unix. Snort có thể thực hiện các chiến lược phòng thủ, khiến nó trở thành Hệ thống ngăn chặn xâm nhập. Nó có ba tùy chọn chế độ:

- Chế độ sniffer – một sniffer gói sống

- Trình ghi nhật ký gói – ghi lại các gói vào một tệp

- Phát hiện xâm nhập – bao gồm một mô-đun phân tích

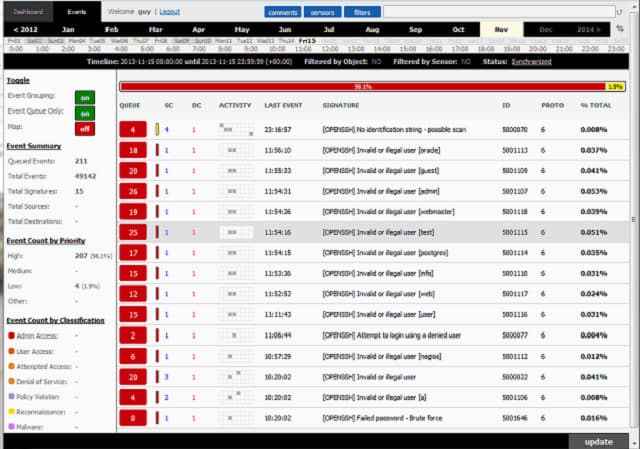

Chế độ IDS của Snort áp dụng trên mạngchính sách cơ sởĐể dữ liệu. Đây là các quy tắc cảnh báo cung cấp phát hiện xâm nhập. Các chính sách có thể được mua miễn phí từ trang web của Snort, có nguồn gốc từ cộng đồng người dùng, hoặc bạn có thể viết của riêng bạn. Các sự kiện đáng ngờ mà Snort có thể nêu bật bao gồm quét cổng tàng hình, tấn công tràn bộ đệm, Tấn công CGI, Đầu dò SMB, và Hệ điều hành vân tay. Snort có khả năng của cả hai phương pháp phát hiện dựa trên chữ ký và hệ thống dựa trên sự bất thường.

Phần đầu của Snort là rất tốt và hầu hết dữ liệu giao diện người dùng từ Snort đến các bảng điều khiển và công cụ phân tích tốt hơn, chẳng hạn như Hắt hơi, CĂN CỨ, Mực, và Anaval.

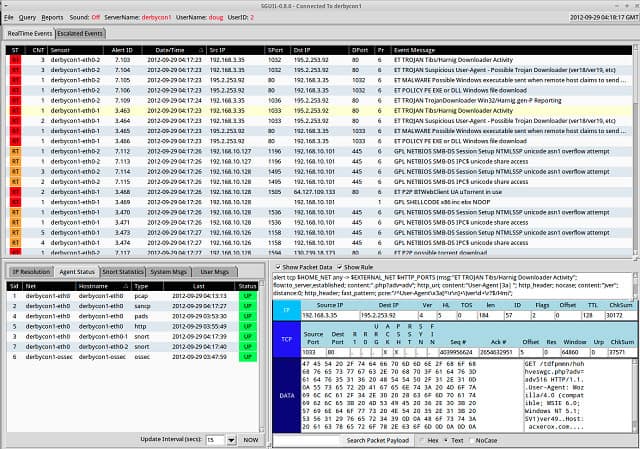

3. OSSEC

OSSEC là viết tắt của Bảo mật HIDS mã nguồn mở. Một TRẺ EM là một Hệ thống phát hiện xâm nhập máy chủ, mà kiểm tra các sự kiện trên máy tính trong một mạng thay vì cố gắng phát hiện sự bất thường trong lưu lượng mạng, đó là những gì hệ thống phát hiện xâm nhập mạng làm OSSEC là nhà lãnh đạo HIDS hiện tại và nó có thể được cài đặt trên Unix, Linux và hệ điều hành Mac các hệ điều hành. Mặc dù nó có thể chạy trên máy tính Windows nhưng nó có thể chấp nhận dữ liệu từ chúng. OSSEC kiểm tra nhật ký sự kiện để tìm kiếm các hoạt động RAT. Phần mềm này là một dự án nguồn mở được sở hữu bởi công ty an ninh mạng, Xu hướng micro.

Đây là một công cụ thu thập dữ liệu, mà không có một giao diện người dùng rất thân thiện. Nói chung, giao diện người dùng cho hệ thống này được cung cấp bởi các công cụ khác, chẳng hạn như Splunk, Kibana, hoặc là Graylog. Công cụ phát hiện của OSSEC dựa trên chính sách, đó là những điều kiện cảnh báo có thể phát sinh trong dữ liệu. Bạn có thể có được các gói chính sách được viết sẵn từ những người dùng OSSEC khác người cung cấp các gói của họ miễn phí trên diễn đàn cộng đồng người dùng OSSEC. Bạn cũng có thể viết chính sách của riêng bạn.

4. Bro

Bro là một NIDS miễn phí có thể được cài đặt trên Unix, Linux, và hệ điều hành Mac. Đây là một hệ thống giám sát mạng bao gồm các phương pháp phát hiện xâm nhập. IDS thu thập dữ liệu gói vào một tệp để phân tích sau. NIDS hoạt động trên dữ liệu trực tiếp bỏ lỡ một số định danh xâm nhập nhất định vì tin tặc đôi khi chia tin nhắn RAT trên nhiều gói. vì thế, các lớp ứng dụng NIDS, như Bro có khả năng phát hiện tốt hơn bởi vì họ áp dụng phân tích trên các gói. Bro sử dụng cả hai phân tích dựa trên chữ ký và phát hiện dựa trên sự bất thường.

Các Công cụ tổ chức sự kiện Bro Danh sách nghe nhạc được sử dụng để kích hoạt các sự kiện, như kết nối TCP mới hoặc yêu cầu HTTP và ghi lại chúng. Kịch bản chính sách sau đó tìm kiếm thông qua các nhật ký đó để tìm kiếm các mẫu trong hành vi, chẳng hạn như hoạt động bất thường và phi logic được thực hiện bởi một tài khoản người dùng. Bro sẽ theo dõi hoạt động HTTP, DNS và FTP. Nó cũng thu thập thông báo SNMP và có thể được sử dụng để phát hiện các thay đổi cấu hình thiết bị và thông báo Bẫy SNMP.

5. Suricata

Suricata là một NIDS có thể được cài đặt trên các cửa sổ, Linux, hệ điều hành Mac, và Unix. Đây là một hệ thống dựa trên phí áp dụng phân tích lớp ứng dụng, vì vậy nó sẽ phát hiện chữ ký được trải rộng trên các gói. Màn hình Suricata IP, TLS, TCP, và UDP hoạt động giao thức và tập trung vào các ứng dụng mạng chính, như FTP, HTTP, ICMP, và SMB. Nó cũng có thể kiểm tra TLS chứng chỉ và tập trung vào HTTP yêu cầu và DNS các cuộc gọi. Ngoài ra còn có một cơ sở trích xuất tập tin cho phép phân tích các tập tin bị nhiễm virus.

Suricata có một mô-đun kịch bản tích hợp cho phép bạn quy tắc kết hợp và có được một hồ sơ phát hiện chính xác hơn. IDS này sử dụng cả hai phương pháp phát hiện dựa trên chữ ký và bất thường. Các tệp quy tắc VRT được viết cho Khịt mũi cũng có thể được nhập vào Surcata vì IDS này tương thích với nền tảng Snort. Điều này cũng có nghĩa là Hắt hơi, CĂN CỨ, Mực, và Anaval có thể phục vụ như kết thúc trước để Suricata. Tuy nhiên, GUI Suricata rất tinh vi và bao gồm các biểu diễn dữ liệu đồ họa, do đó bạn có thể không cần sử dụng bất kỳ công cụ nào khác để xem và phân tích dữ liệu.

6. Sagan

Sagan là một hệ thống phát hiện xâm nhập dựa trên máy chủ miễn phí có thể được cài đặt trên Unix, Linux, và hệ điều hành Mac. Bạn có thể chạy Sagan trên Windows nhưng bạn có thể cung cấp nhật ký sự kiện Windows vào nó. Dữ liệu được thu thập bởi Khịt mũi, Suricata, hoặc là Anh bạn có thể được nhập vào Sagan, cung cấp cho công cụ phân tích dữ liệu của tiện ích này NIDS quan điểm cũng như bản địa của nó TRẺ EM khả năng. Sagan cũng tương thích với các hệ thống kiểu Snort khác, chẳng hạn như Hắt hơi, CĂN CỨ, Mực, và Anaval, mà tất cả có thể cung cấp một mặt trước để phân tích dữ liệu.

Sagan là một công cụ phân tích nhật ký và nó cần được sử dụng cùng với các hệ thống thu thập dữ liệu khác để tạo ra một hệ thống phát hiện xâm nhập đầy đủ. Tiện ích bao gồm một Định vị IP, để bạn có thể theo dõi các nguồn của các hoạt động đáng ngờ đến một vị trí. Nó cũng có thể nhóm các hoạt động của các địa chỉ IP đáng ngờ để xác định các cuộc tấn công nhóm hoặc phân tán. Các mô-đun phân tích làm việc với cả phương pháp phát hiện chữ ký và dị thường.

Sagan có thể tự động thực thi các tập lệnh để khóa mạng khi nó phát hiện các sự kiện cụ thể. Nó thực hiện các nhiệm vụ phòng ngừa thông qua tương tác với các bảng tường lửa. Vì vậy, đây là một hệ thống ngăn chặn xâm nhập.

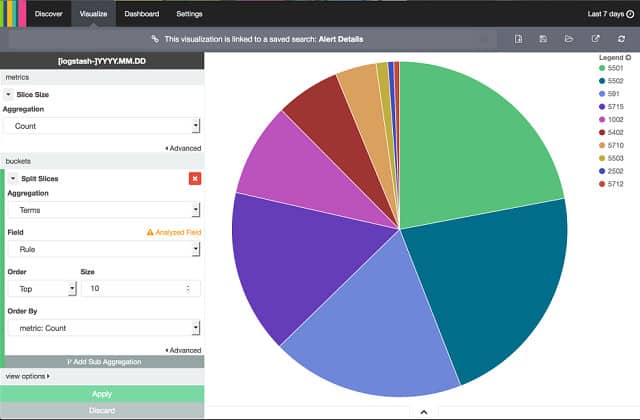

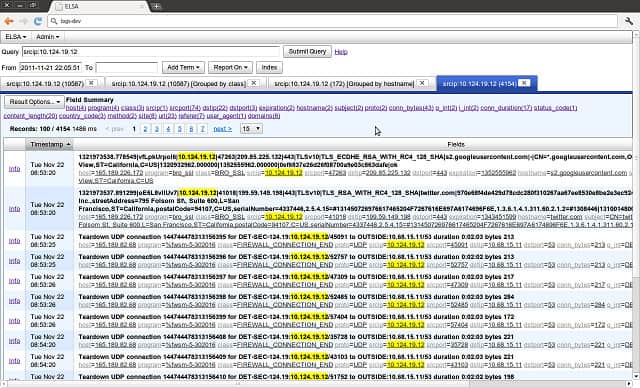

7. Hành tây an ninh

Security Onion được phát triển bằng cách ghép mã cho Khịt mũi, Suricata, OSSEC, Anh bạn, Hắt hơi, Sguil, Squert, Kibana, ELSA, Xplico, và NetworkMiner, đó là tất cả các dự án nguồn mở. Công cụ này là một NIDS dựa trên Linux miễn phí bao gồm TRẺ EM chức năng. Nó được viết để chạy cụ thể trên Ubuntu.

Phân tích dựa trên máy chủ kiểm tra các thay đổi tệp và phân tích mạng được thực hiện bởi một sniffer gói, có thể hiển thị truyền dữ liệu trên màn hình và ghi vào tệp. Công cụ phân tích của Security Onion rất phức tạp vì nó kết hợp các quy trình của rất nhiều công cụ khác nhau. Nó bao gồm giám sát trạng thái thiết bị cũng như phân tích lưu lượng. Có cả hai quy tắc cảnh báo dựa trên chữ ký và bất thường Bao gồm trong hệ thống này. Giao diện của Kibana cung cấp bảng điều khiển cho Security Onion và nó bao gồm các biểu đồ và biểu đồ để dễ dàng phân tích dữ liệu.

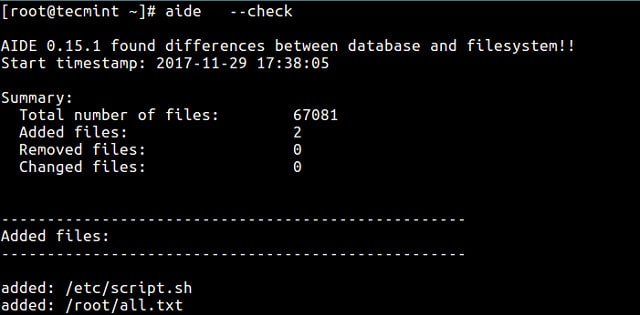

8. Trợ lý

AIDE là viết tắt của từMôi trường phát hiện xâm nhập nâng cao.” Đây là một HIDS miễn phí chạy trên hệ điều hành Mac, Unix, và Linux. IDS này tập trung vào phát hiện rootkit và so sánh chữ ký. Các mô-đun thu thập dữ liệu cư trú cơ sở dữ liệu về đặc điểm được lượm lặt từ các tệp nhật ký. Cơ sở dữ liệu này là một ảnh chụp nhanh trạng thái hệ thống và mọi thay đổi trong cảnh báo kích hoạt cấu hình thiết bị. Những thay đổi đó có thể bị hủy bằng cách tham chiếu đến cơ sở dữ liệu hoặc cơ sở dữ liệu có thể được cập nhật để phản ánh các thay đổi cấu hình được ủy quyền.

Kiểm tra hệ thống được thực hiện theo yêu cầu và không liên tục, nhưng nó có thể được lên kế hoạch như một công việc chron. Cơ sở quy tắc của AIDE sử dụng cả hai phương pháp giám sát dựa trên chữ ký và bất thường.

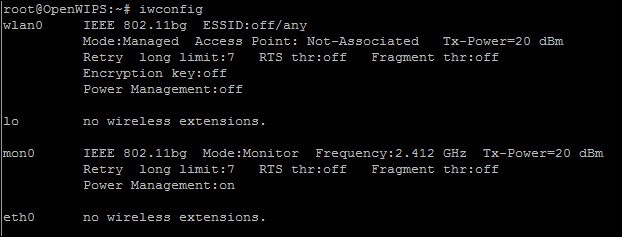

9. OpenWIPS-NG

OpenWIPS-NG đến từ các nhà phát triển của Máy bay-NG. Trên thực tế, nó tích hợp Aircrack-NG như là gói sniffer không dây. Aircrack-NG là một công cụ hacker nổi tiếng, vì vậy hiệp hội này có thể khiến bạn cảnh giác một chút. WIPS là viết tắt của ngôn ngữHệ thống ngăn chặn xâm nhập không dây” và nó chạy trên Linux. Đây là một tiện ích miễn phí bao gồm ba yếu tố:

- Cảm biến – gói sniffer

- Máy chủ – quy tắc lưu trữ và phân tích dữ liệu

- Giao diện – giao diện người dùng.

Cảm biến cũng một máy phát, vì vậy nó có thể thực hiện các hành động phòng chống xâm nhập và làm tê liệt truyền không mong muốn. Các máy chủ thực hiện phân tích và cũng đưa ra các chính sách can thiệp để ngăn chặn các cuộc xâm nhập được phát hiện. Các mô-đun giao diện hiển thị các sự kiện và thông báo cho người quản trị hệ thống. Đây cũng là nơi cài đặt có thể được điều chỉnh và các hành động phòng thủ có thể được điều chỉnh hoặc ghi đè.

10. Samhain

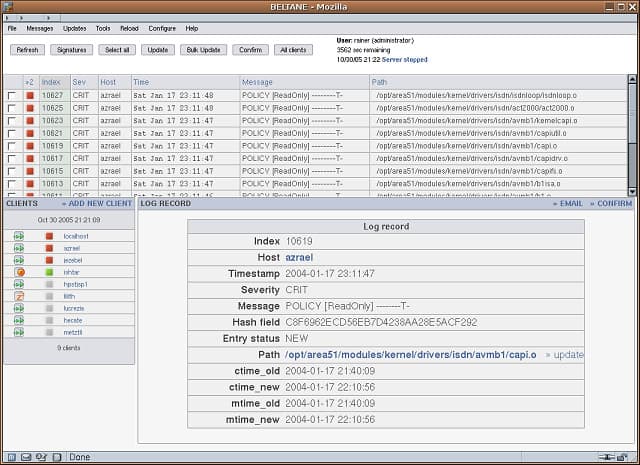

Samhain, được sản xuất bởi Samhain Design Labs ở Đức, là một hệ thống phát hiện xâm nhập dựa trên máy chủ miễn phí cài đặt trên Unix, Linux, và hệ điều hành Mac. Nó sử dụng các tác nhân chạy tại các điểm khác nhau trên mạng, báo cáo lại cho một mô-đun phân tích trung tâm. Mỗi đại lý thực hiện kiểm tra tính toàn vẹn của tập tin, giám sát tệp nhật ký, và giám sát cảng. Các quy trình tìm kiếm virus rootkit, lừa đảo SUID (quyền truy cập của người dùng) và quy trình ẩn.

Giao tiếp mạng giữa các tác nhân và bàn điều khiển là được bảo vệ bởi mã hóa. Các kết nối để phân phối dữ liệu tệp nhật ký bao gồm các yêu cầu xác thực, trong đó ngăn chặn kẻ xâm nhập chiếm quyền điều khiển hoặc thay thế quá trình giám sát.

Samhain sẽ nêu bật các dấu hiệu cảnh báo về sự xâm nhập nhưng nó không có bất kỳ quy trình giải quyết nào. Bạn sẽ cần giữ các bản sao lưu của tệp cấu hình và danh tính người dùng để thực hiện hành động để giải quyết các vấn đề mà màn hình Samhain tiết lộ. Samhain giữ các quy trình của mình bị ẩn bởi công nghệ tàng hình, gọi là “steganographyĐể tránh những kẻ xâm nhập thao túng hoặc giết chết IDS. Các tệp nhật ký trung tâm và sao lưu cấu hình được ký bằng khóa PGP để ngăn chặn sự giả mạo của những kẻ xâm nhập.

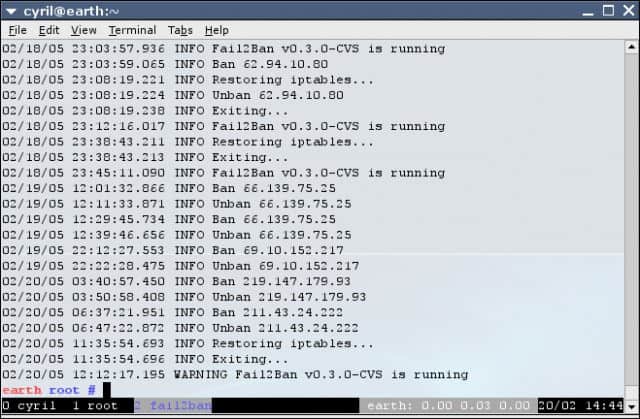

11. Fail2Ban

Fail2Ban là một hệ thống ngăn chặn xâm nhập dựa trên máy chủ miễn phí chạy trên Unix, Linux, và Mac OS X. IDS phân tích các tệp nhật ký và cấm các địa chỉ IP hiển thị hành vi đáng ngờ. Khóa tự động xảy ra trong các quy tắc tường lửa Netfilter / IPtables hoặc PF và bảng hosts.deny của TCP Wrapper. Những khối này thường chỉ kéo dài một vài phút, nhưng đủ để phá vỡ kịch bản bẻ khóa mật khẩu tự động tiêu chuẩn. Tình huống cảnh báo bao gồm các nỗ lực đăng nhập thất bại quá mức. Một vấn đề với Fail2Ban là nó tập trung vào các hành động lặp đi lặp lại từ một địa chỉ. Điều này không cung cấp cho nó khả năng đối phó với các chiến dịch bẻ khóa mật khẩu phân tán hoặc các cuộc tấn công DDoS.

Phạm vi giám sát của hệ thống được xác định bởi một loạt cácbộ lọc.Các hướng dẫn này hướng dẫn IPS về các dịch vụ cần giám sát. Bao gồm các Postfix, Apache, Courier Mail Server, Lighttpd, sshd, vsftpd và qmail. Mỗi bộ lọc được kết hợp với một hành động để thực hiện trong trường hợp phát hiện tình trạng cảnh báo. Sự kết hợp giữa bộ lọc và hành động được gọi là mộtnhà giam.Giáo dục

Các chương trình và ví dụ về RAT

Có một số hệ thống truy cập từ xa có thể có các ứng dụng hợp pháp, nhưng nổi tiếng là các công cụ chủ yếu được sử dụng bởi tin tặc như là một phần của Trojan; những được phân loại là Trojans truy cập từ xa. Chi tiết về các RAT nổi tiếng nhất được giải thích bên dưới.

Quay lại

Quay lại Orifice, còn được gọi là BO là một RAT do người Mỹ sản xuất đã có từ năm 1998. Đây là cháu của RAT và đã được tinh chỉnh và điều chỉnh bởi các nhóm tin tặc khác để tạo ra các hệ thống RAT mới hơn. Hệ thống ban đầu khai thác điểm yếu trong Windows 98. Các phiên bản mới hơn chạy trên các hệ điều hành Windows mới hơn là Trở lại năm 2000 và Deep Back Orifice.

RAT này có thể ẩn mình trong hệ điều hành, điều này ban đầu gây khó khăn cho việc phát hiện. Tuy nhiên, ngày nay, hầu hết các hệ thống chống vi-rút có các tệp thực thi Back Orifice và hành vi tắc nghẽn được ghi lại trong cơ sở dữ liệu của chúng như chữ ký để tìm ra. Một tính năng hay của phần mềm này là nó có một giao diện điều khiển dễ sử dụng mà kẻ xâm nhập có thể sử dụng để điều hướng xung quanh hệ thống bị nhiễm. Phần tử từ xa có thể được trượt vào máy tính mục tiêu thông qua một Trojan. Sau khi cài đặt, chương trình máy chủ này giao tiếp với bảng điều khiển máy khách bằng các thủ tục mạng tiêu chuẩn. Quay lại Orifice được biết là sử dụng số cổng 21337.

Quái thú

The Beast RAT tấn công các hệ thống Windows từ Windows 95 cho đến Windows 10. Điều này sử dụng cùng kiến trúc máy chủ-máy khách mà Back Orifice tiên phong với phần máy chủ của hệ thống là phần mềm độc hại được cài đặt lén lút trên máy tính mục tiêu. Khi phần tử máy chủ hoạt động, tin tặc có thể truy cập vào máy tính nạn nhân theo ý muốn thông qua chương trình máy khách. Máy khách kết nối với máy tính mục tiêu tại cổng số 6666. Máy chủ cũng có thể mở các kết nối trở lại máy khách và sử dụng số cổng 9999. Beast được viết vào năm 2002 và vẫn được sử dụng rộng rãi.

Bifrost

Trojan này bắt đầu lây nhiễm với việc cài đặt chương trình xây dựng máy chủ. Ban đầu, chương trình này chỉ liên lạc với máy chủ Command and Control và chờ hướng dẫn. Trojan lây nhiễm các hệ thống Windows từ Windows 95 đến Windows 10. Tuy nhiên, khả năng của nó bị giảm trên các phiên bản Windows XP trở lên.

Sau khi được kích hoạt, trình tạo máy chủ sẽ thiết lập chương trình máy chủ trên máy tính đích. Điều này cho phép tin tặc, sử dụng một chương trình máy khách tương ứng để có quyền truy cập vào máy tính bị nhiễm và thực hiện các lệnh theo ý muốn. Phần mềm máy chủ được lưu trữ trong C: \ Windows \ Bifrost \ server.exe hoặc là C: \ Tệp chương trình \ Bifrost \ server.exe. Thư mục và tập tin này Đang ẩn và vì thế Một số hệ thống chống vi-rút không phát hiện được Bifrost.

Trình xây dựng máy chủ không kết thúc hoạt động của nó sau khi máy chủ được tạo. Thay vào đó, nó hoạt động như một hệ thống bền bỉ và sẽ tạo lại máy chủ ở một vị trí khác và với một tên khác nếu cài đặt máy chủ ban đầu được phát hiện và loại bỏ. Trình xây dựng máy chủ cũng sử dụng các phương thức rootkit để che giấu các quy trình máy chủ và làm cho hệ thống xâm nhập hoạt động rất khó phát hiện.

Kể từ Windows Vista, khả năng phá hủy hoàn toàn của Bifrost đã bị chậm lại vì nhiều dịch vụ mà phần mềm độc hại sử dụng yêu cầu đặc quyền hệ thống. Tuy nhiên, nếu người dùng bị lừa cài đặt trình xây dựng máy chủ được ngụy trang với các đặc quyền hệ thống, hệ thống Bifrost có thể hoạt động đầy đủ và sẽ rất khó để xóa.

Liên quan: Các chương trình loại bỏ, phát hiện và quét rootkit miễn phí tốt nhất

Bóng đen

Blackshades là một công cụ hack ngoài luồng được bán cho các tin tặc bởi các nhà phát triển của nó với giá 40 đô la một pop. FBI ước tính rằng các nhà sản xuất của họ đã kiếm được tổng cộng 340.000 đô la khi bán phần mềm này. Các nhà phát triển đã ngừng hoạt động và bị bắt vào năm 2012 và làn sóng bắt giữ thứ hai vào năm 2014 đã bắt giữ hơn 100 người dùng Blackshades. Tuy nhiên, vẫn còn các bản sao của hệ thống Blackshades đang lưu hành và nó vẫn đang được sử dụng. Blackshades nhắm mục tiêu Microsoft Windows từ Windows 95 đến Windows 10.

Bộ công cụ bao gồm các phương thức lây nhiễm, chẳng hạn như mã độc để nhúng vào các trang web kích hoạt thói quen cài đặt. Các yếu tố khác tuyên truyền RAT bằng cách gửi liên kết đến các trang web bị nhiễm bệnh. Chúng được gửi đến các liên hệ truyền thông xã hội của người dùng bị nhiễm.

Phần mềm độc hại cho phép tin tặc truy cập vào hệ thống tệp máy tính mục tiêu và tải xuống và thực thi các tệp. Sử dụng chương trình bao gồm các chức năng botnet giúp máy tính mục tiêu khởi chạy các cuộc tấn công từ chối dịch vụ. Máy tính bị nhiễm cũng có thể được sử dụng như một máy chủ proxy để định tuyến lưu lượng truy cập của hacker và cung cấp bìa nhận dạng cho các hoạt động khác của hacker.

Bộ công cụ Blackshades rất dễ sử dụng và cho phép những người thiếu kỹ năng kỹ thuật trở thành tin tặc. Hệ thống cũng có thể được sử dụng để tạo các cuộc tấn công ransomware. Một chương trình che giấu thứ hai được bán cùng với Blackshades giúp chương trình được ẩn đi, cho phép nó khởi chạy lại khi bị giết và trốn tránh sự phát hiện của phần mềm chống vi-rút.

Trong số các cuộc tấn công và sự kiện đã được truy tìm đến Blackshades là một chiến dịch gây rối năm 2012 nhắm vào lực lượng đối lập Syria.

Xem thêm: Số liệu thống kê và sự kiện Ransomware 2023-2023

Cẩm nang loại bỏ ransomware: Xử lý các chủng ransomware thông thường

DarkComet

Tin tặc người Pháp Jean-Pierre Lesueur đã phát triển DarkComet vào năm 2008, nhưng hệ thống đã thực sự sinh sôi nảy nở cho đến năm 2012. Đây là một hệ thống tin tặc khác nhắm vào hệ điều hành Windows từ Windows 95 cho đến Windows 10. Nó có giao diện rất dễ sử dụng và cho phép những người không có kỹ năng kỹ thuật thực hiện các cuộc tấn công của hacker.

Phần mềm cho phép gián điệp thông qua keylogging, chụp màn hình và thu hoạch mật khẩu. Tin tặc kiểm soát cũng có thể vận hành các chức năng điện của máy tính từ xa, cho phép một máy tính được bật hoặc tắt từ xa. Các chức năng mạng của máy tính bị nhiễm cũng có thể được khai thác để sử dụng máy tính như một máy chủ proxy để lưu lượng truy cập kênh và che dấu danh tính hacker hacker trong các cuộc đột kích vào các máy tính khác.

DarkComet đã gây chú ý với cộng đồng an ninh mạng vào năm 2012 khi phát hiện ra rằng một đơn vị tin tặc châu Phi đã sử dụng hệ thống này để nhắm mục tiêu vào chính phủ và quân đội Hoa Kỳ. Đồng thời, các cuộc tấn công DarkComet bắt nguồn từ châu Phi đã được phát động chống lại các game thủ trực tuyến.

Lesueur từ bỏ dự án vào năm 2014 khi phát hiện ra DarkComet được chính phủ Syria sử dụng để do thám công dân của mình. Dân chúng nói chung đã sử dụng VPN và các ứng dụng trò chuyện an toàn để chặn sự giám sát của chính phủ, vì vậy các tính năng phần mềm gián điệp của DarkComet cho phép chính phủ Syria phá vỡ các biện pháp an ninh đó.

Mirage

Mirage là RAT chính được sử dụng bởi nhóm tin tặc Trung Quốc được nhà nước bảo trợ có tên là APT15. Sau một chiến dịch gián điệp rất tích cực từ năm 2009 đến 2015, APT15 đột nhiên im lặng. Bản thân Mirage đã được sử dụng bởi nhóm từ năm 2012. Việc phát hiện biến thể Mirage vào năm 2023 báo hiệu rằng nhóm đã hoạt động trở lại. RAT mới này, được gọi là MirageFox đã được sử dụng để do thám các nhà thầu của chính phủ Anh và được phát hiện vào tháng 3 năm 2023. Mirage và MirageFox từng hoạt động như một tác nhân trên máy tính bị nhiễm bệnh. Phần Trojan của bộ xâm nhập sẽ thăm dò địa chỉ Lệnh và Điều khiển để được hướng dẫn. Những hướng dẫn sau đó được thực hiện trên máy tính nạn nhân.

Mirage RAT ban đầu được sử dụng cho các cuộc tấn công vào một công ty dầu khí ở Philippines, quân đội Đài Loan, một công ty năng lượng của Canada, và các mục tiêu khác ở Brazil, Israel, Nigeria và Ai Cập. Mirage và MirageFox đi vào hệ thống mục tiêu thông qua giáo lừa đảo các chiến dịch. Đây thường được nhắm mục tiêu vào các giám đốc điều hành của một công ty nạn nhân. Trojan được phân phối nhúng trong PDF. Mở tệp PDF khiến tập lệnh thực thi và chúng cài đặt RAT. Hành động đầu tiên của RAT, là báo cáo lại cho hệ thống Chỉ huy và Kiểm soát bằng cách kiểm tra các khả năng của hệ thống bị nhiễm. Thông tin này bao gồm tốc độ CPU, dung lượng bộ nhớ và mức sử dụng, tên hệ thống và tên người dùng.

Báo cáo hệ thống ban đầu cho thấy dường như các nhà thiết kế của Mirage đã tạo ra RAT để đánh cắp tài nguyên hệ thống thay vì truy cập dữ liệu trên hệ thống đích. Không có cuộc tấn công Mirage điển hình bởi vì dường như mỗi sự xâm nhập đều được điều chỉnh theo các mục tiêu cụ thể. Việc cài đặt RAT có thể được thực hiện bằng một chiến dịch tìm kiếm thực tế và kiểm tra hệ thống. Ví dụ, cuộc tấn công năm 2023 vào nhà thầu quân sự NCC của Anh có được quyền truy cập vào hệ thống thông qua dịch vụ VPN ủy quyền của công ty.

Thực tế là mỗi cuộc tấn công được nhắm mục tiêu cao có nghĩa là rất nhiều chi phí phải trả do nhiễm Mirage. Chi phí cao này cho thấy rằng Các cuộc tấn công Mirage thường chỉ nhắm vào các mục tiêu có giá trị cao mà chính phủ Trung Quốc muốn phá hoại hoặc từ đó đánh cắp công nghệ.

Các mối đe dọa Trojan truy cập từ xa

Mặc du nhiều hoạt động RAT dường như được định hướng bởi chính phủ, sự tồn tại của bộ công cụ RAT xâm nhập mạng một nhiệm vụ mà bất cứ ai cũng có thể thực hiện. Vì vậy, hoạt động của RAT và APT sẽ không bị giới hạn trong các cuộc tấn công vào quân đội hoặc các công ty công nghệ cao.

RAT kết hợp với phần mềm độc hại khác giữ kín, có nghĩa là Cài đặt phần mềm chống vi-rút trên máy tính của bạn không đủ để ngăn chặn tin tặc kiểm soát hệ thống của bạn bằng các phương pháp này. Điều tra hệ thống phát hiện xâm nhập để đánh bại chiến lược hacker này.

Bạn đã trải qua một sự xâm nhập mạng dẫn đến thiệt hại hoặc mất dữ liệu? Bạn đã thực hiện chiến lược ngăn chặn xâm nhập để giải quyết vấn đề RAT chưa? Để lại tin nhắn trong phần Nhận xét bên dưới để chia sẻ kinh nghiệm của bạn.