Como configurar o pfSense com o ExpressVPN (OpenVPN)

Este tutorial irá mostrar-lhe como configurar o ExpressVPN no seu dispositivo pfSense, usando uma configuração do pfSense OpenVPN.

Para os fins deste tutorial, assumiremos que você está configurando sua rede para uma configuração de rede genérica 192.168.1.0/24.

Nota: Este guia foi testado na seguinte versão do pfSense: 2.3.3-RELEASE (amd64)

Faça o download dos arquivos de configuração da VPN

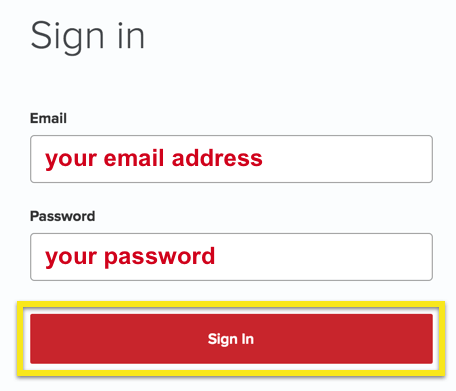

Faça login na sua conta ExpressVPN.

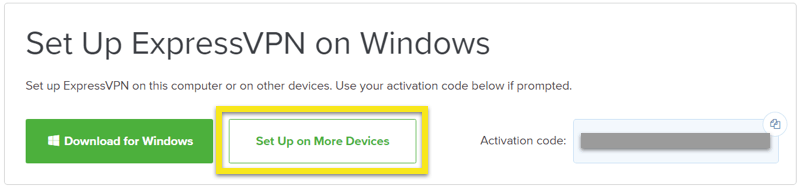

Depois de fazer login no site, clique em Configurar em mais dispositivos.

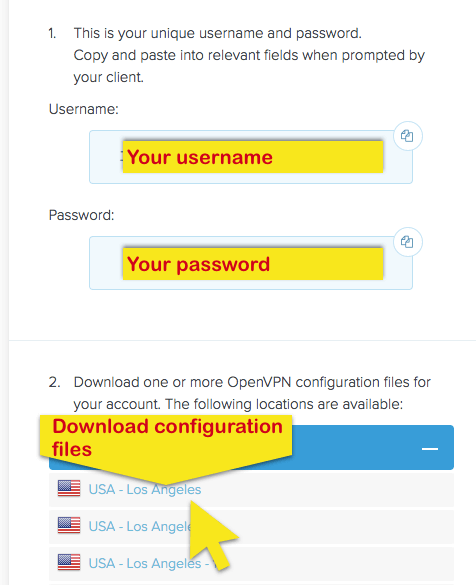

Clique em Configuração manual no lado esquerdo da tela e selecione o OpenVPN guia à direita.

Você verá primeiro o seu nome do usuário e senha e então uma lista de Arquivos de configuração OpenVPN.

Sob seu nome de usuário e senha, faça o download do arquivo de configuração do OpenVPN para o local ao qual você deseja se conectar. Mantenha este arquivo à mão, pois você extrairá informações para a instalação do pfSense.

Definir configurações do pfSense

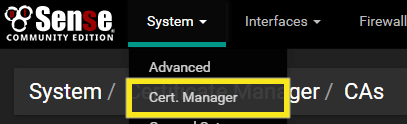

Para definir as configurações da VPN pfSense, faça login no seu dispositivo pfSense e navegue até Sistema > Cert. Gerente.

Em “CAs”, clique no ícone Adicionar botão.

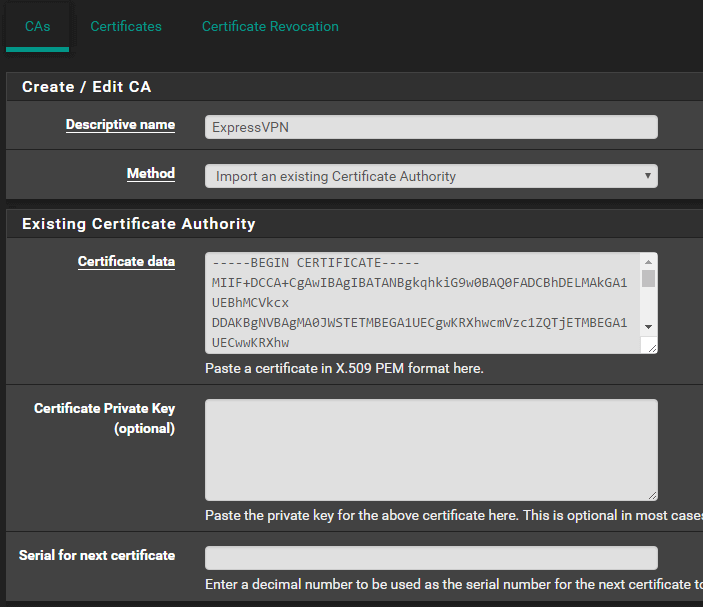

Digite o seguinte:

- Nome descritivo: ExpressVPN

- Método: Importar uma autoridade de certificação existente

- Dados do certificado: abra o arquivo de configuração OpenVPN que você baixou e abra-o com seu editor de texto favorito. Procure o texto que está dentro da parte do arquivo. Copiando a sequência inteira de —– COMEÇAR CERTIFICADO—– para ENVIAR CERTIFICADO.

- Chave privada de certificado (opcional): deixe em branco

- Serial para o próximo certificado: deixe em branco

Depois de inserir as informações, sua tela deve ficar assim:

Clique Salve .

Fique nesta página e clique em Certificados no topo.

Na parte inferior da tela, clique em Adicionar.

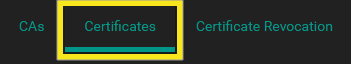

Em “Adicionar um novo certificado”, digite o seguinte:

- Método: Importar um certificado existente

- Nome descritivo: ExpressVPN Cert (ou algo significativo para você)

- Dados do certificado: abra o arquivo de configuração OpenVPN que você baixou e abra-o com seu editor de texto favorito. Procure o texto que está dentro da parte do arquivo. Copie a sequência inteira de —– COMEÇAR CERTIFICADO—– para ENVIAR CERTIFICADO

- Dados da chave privada: com o editor de texto ainda aberto, procure o texto que está dentro da pasta parte do arquivo. Copie a sequência inteira de – COMECE A CHAVE PRIVADA DA RSA – para ENVIAR CHAVE PRIVADA RSA-

Depois de inserir as informações, sua tela deve ficar assim:

Clique Salve .

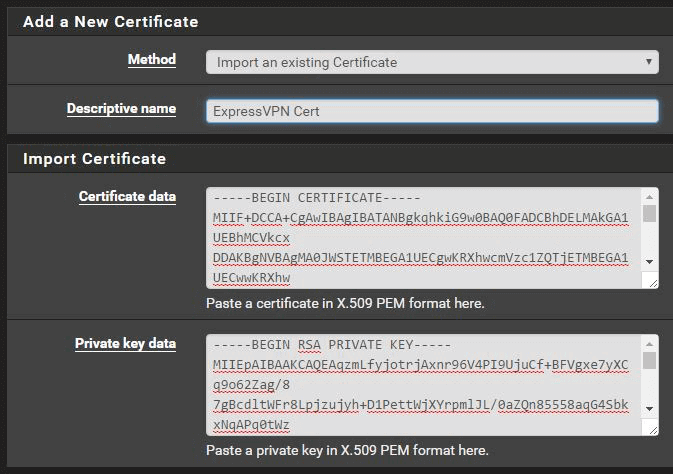

Na parte superior da tela, navegue até VPN > OpenVPN.

Selecione Clientes.

Na parte inferior da tela, clique em Adicionar.

Digite as seguintes informações:

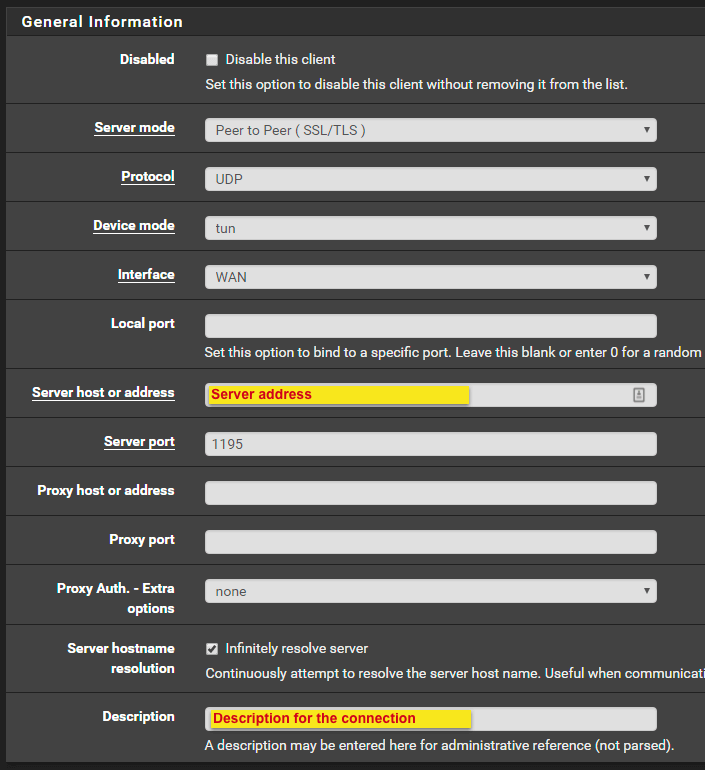

Informação geral:

- Desativado: deixe essa caixa desmarcada

- Modo servidor: Ponto a ponto (SSL / TLS)

- Protocolo: UDP

- Modo de dispositivo: tun

- Interface: WAN

- Porta local: deixe em branco

- Host ou endereço do servidor: abra o arquivo de configuração do OpenVPN que você baixou e abra-o com o seu editor de texto favorito. Procure o texto que começa com controlo remoto, seguido por um nome de servidor. Copie a string do nome do servidor para este campo (por exemplo, server-address-name.expressnetw.com)

- Porta do servidor: copie o número da porta do arquivo de configuração do OpenVPN para esse campo (por exemplo, 1195)

- Host ou endereço de proxy: deixe em branco

- Porta proxy: deixe em branco

- Autenticação de Proxy. – Opções extras – nenhuma

- Resolução do nome do host do servidor: Marque esta caixa

- Descrição: Algo significativo para você. por exemplo, ExpressVPN Dallas

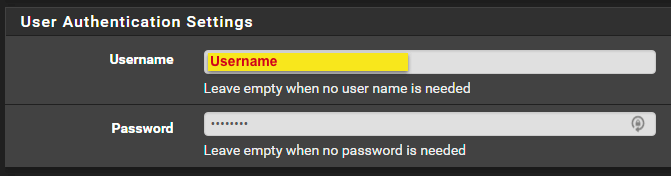

Configurações de autenticação do usuário

- Nome de usuário: seu nome de usuário ExpressVPN

- Senha: sua senha ExpressVPN

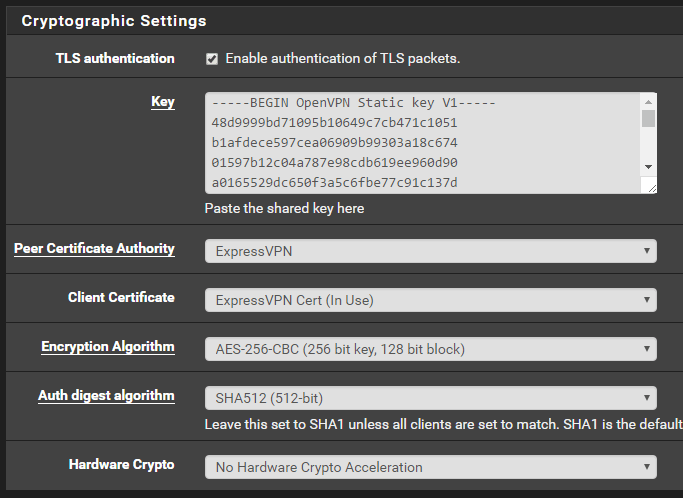

Configurações criptográficas

- Autenticação TLS: Marque esta caixa

- Chave: abra o arquivo de configuração OpenVPN que você baixou e abra-o com seu editor de texto favorito. Procure o texto que está dentro do parte do arquivo. Ignore as entradas “chave estática do OpenVPN de 2048 bits” e comece a copiar a partir de —– COMEÇA a chave estática OpenVPN V1—– para ENVIAR chave estática OpenVPN V1

- Autoridade de certificação de mesmo nível: selecione a entrada “ExpressVPN” que você criou anteriormente no Cert. Etapas do gerente

- Certificado de cliente: selecione a entrada “ExpressVPN Cert” que você criou anteriormente no Cert. Etapas do gerente

- Algoritmo de criptografia: abra o arquivo de configuração OpenVPN que você baixou e abra-o com seu editor de texto favorito. Procure o texto cifra. Neste exemplo, a configuração do OpenVPN é listada como “cifra AES-256-CBC”, portanto, selecionaremos “AES-256-CBC (chave de 256 bits, bloco de 128 bits) no menu suspenso

- Algoritmo de síntese de autenticação: abra o arquivo de configuração OpenVPN que você baixou e abra-o com seu editor de texto favorito. Procure o texto auth seguido pelo algoritmo depois. Neste exemplo, vimos “auth SHA512”, por isso vamos selecionar “SHA512 (512 bits)” na lista suspensa

- Criptografia de hardware: a menos que você saiba que seu dispositivo suporta criptografia de hardware, deixe isso em Sem aceleração de criptografia de hardware

Etapas adicionais para o pfSense 2.4:

- Desmarque Gerar automaticamente uma chave TLS

- Defina o Modo de uso como Autenticação TLS

- Desmarque Habilitar parâmetros criptográficos negociáveis

- Ignore o Algoritmos NCP seção

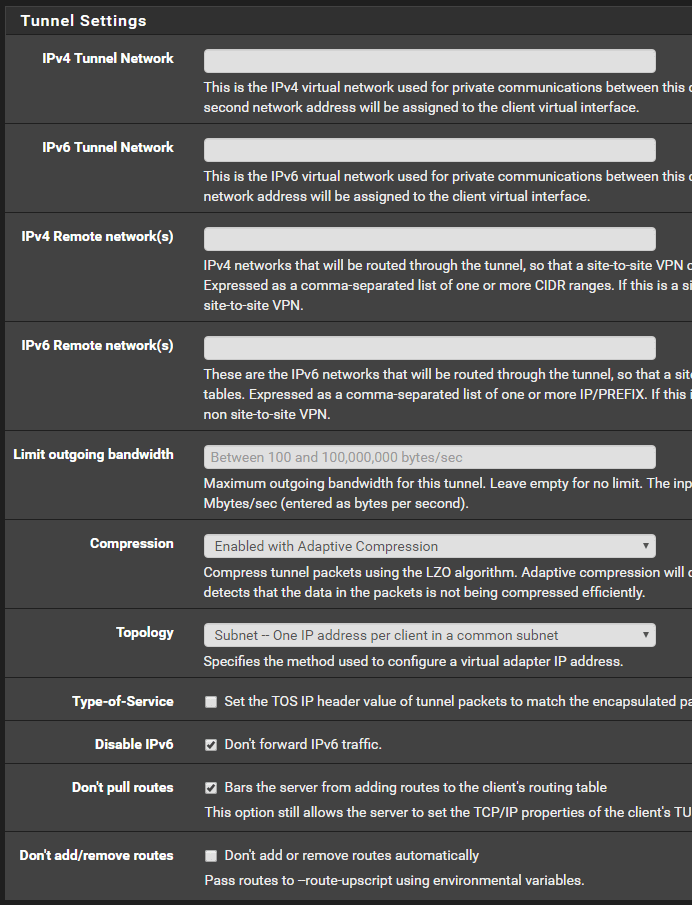

Configurações do túnel

- Rede de túneis IPv4: deixe em branco

- Rede de túneis IPv6: deixe em branco

- Rede (s) remota (s) IPv4: deixe em branco

- Rede (s) remota (s) IPv6: deixe em branco

- Limitar a largura de banda de saída: a seu critério, mas para este tutorial – deixe em branco.

- Compactação: ativada com compactação adaptável

- Topologia: deixe o padrão “Sub-rede – um endereço IP por cliente em uma sub-rede comum”

- Tipo de serviço: deixe desmarcada

- Desative o IPv6: Marque esta caixa

- Não puxe rotas: Marque esta caixa

- Não adicione / remova rotas: deixe desmarcada

Etapas adicionais para o pfSense 2.4:

- Defina Compactação como Compressão LZO adaptável

- Observe que não há mais caixa de seleção para “Desativar IPv6”

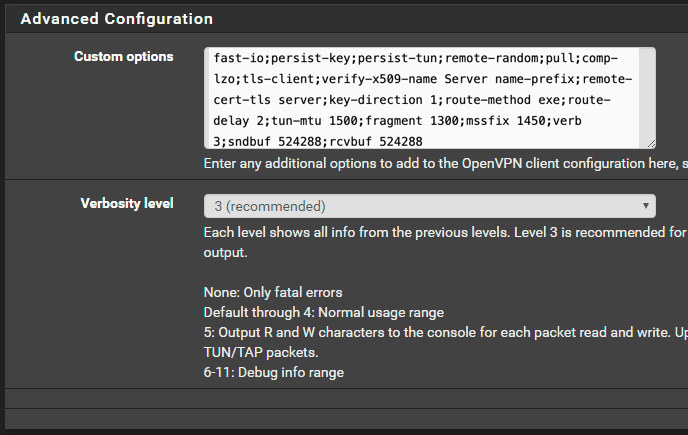

Configuração avançada

- Opções personalizadas: essas opções são derivadas da configuração do OpenVPN que você está consultando. Iremos retirar todas as opções personalizadas que não usamos anteriormente. Copie e cole o seguinte:

fast-io; persist-key; persist-tun; remote-random; pull; comp-lzo; tls-client; verifique-x509-name Nome do servidor prefixo; remote-cert-tls server; key-direction 1; route- método exe; route-delay 2; tun-mtu 1500; fragmento 1300; mssfix 1450; verbo 3; sndbuf 524288; rcvbuf 524288 - Nível de verbosidade: 3 (recomendado)

Etapas adicionais para o pfSense 2.4:

- Verifica E / S rápida UDP

- Buffer de recebimento de envio: 512 KB

- Criação de gateway: Apenas IPV4

Clique Salve .

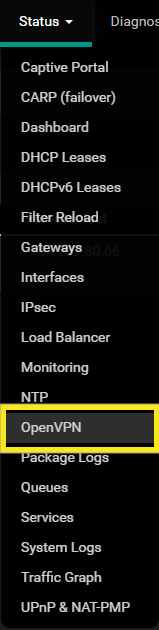

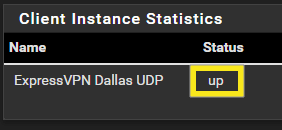

Confirme o sucesso da conexão

Agora você deve poder confirmar que sua conexão OpenVPN foi bem-sucedida. Navegar para Status > OpenVPN.

Em “Estatísticas da instância do cliente”, na coluna “Status”, você verá a palavra acima, indicando que o túnel está online.

Etapas adicionais para rotear a WAN através do túnel

Agora que o túnel está online, você precisa informar todo o seu tráfego para que o NAT esteja corretamente. Na parte superior da tela, selecione Interfaces e clique (atribuir).

Clique no + botão. Uma nova interface será criada. Certificar-se de que ovpnc1 está selecionado e clique em Salve .

Navegar para Interfaces > OVPNC1:

Digite o seguinte:

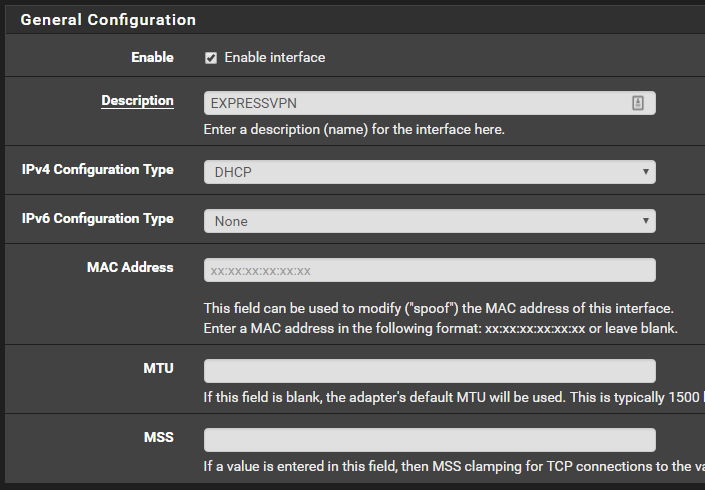

Configuração geral

- Habilitar: Marque esta caixa

- Descrição: Algo significativo para você. por exemplo, EXPRESSVPN

- Tipo de configuração IPv4: DHCP

- Tipo de configuração IPv6: Nenhum

- Endereço MAC: Deixe em branco

- MTU: deixe em branco

- MSS: deixe em branco

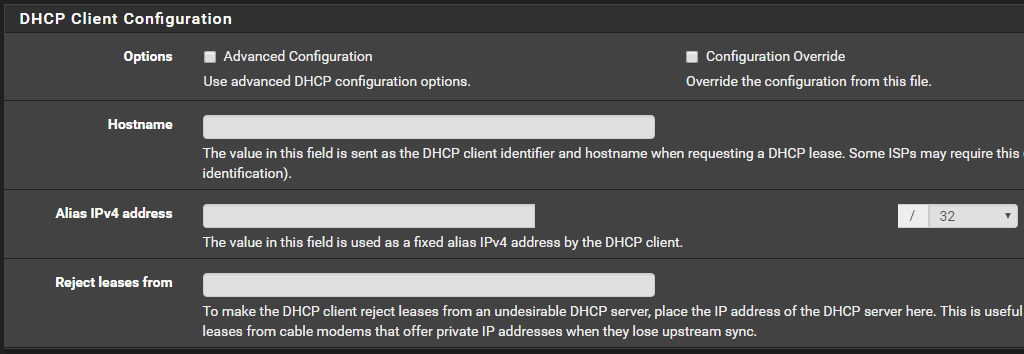

Configuração do Cliente DHCP

- Opções: deixar desmarcada

- Nome do host: deixe em branco

- Endereço IPv4 alternativo: deixe em branco

- Rejeitar concessões de: deixe em branco

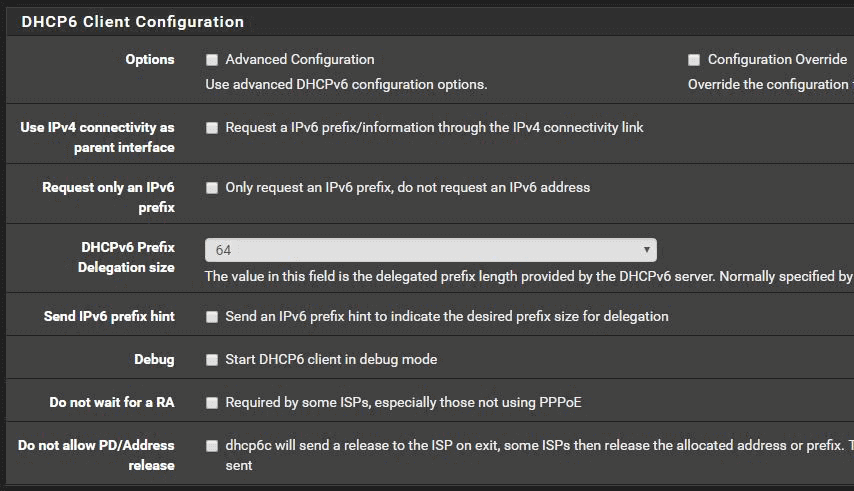

Configuração do Cliente DHCP6

- Opções: deixar desmarcada

- Use a conectividade IPv4 como interface pai: deixe desmarcada

- Solicite apenas um prefixo IPv6: deixe desmarcado

- Tamanho da delegação de prefixo DHCPv6: deixe o padrão em 64

- Enviar dica de prefixo IPv6: deixe desmarcada

- Depuração: deixe desmarcada

- Não espere por um RA: deixe desmarcada

- Não permitir liberação de PD / endereço: deixe desmarcada

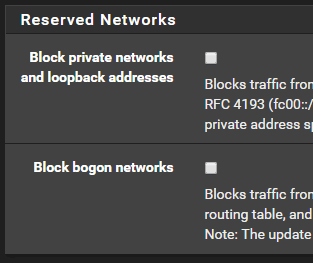

Redes reservadas

- Bloquear redes privadas e endereços de loopback: deixe desmarcada

- Bloquear redes falsas: deixe desmarcada

Clique Salve .

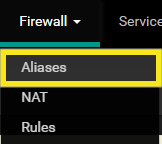

Navegar para Firewall > Apelido.

Em “IP”, clique em Adicionar.

Você fornecerá à sua rede doméstica um “Alias” que permite que um nome amigável faça referência à sua rede.

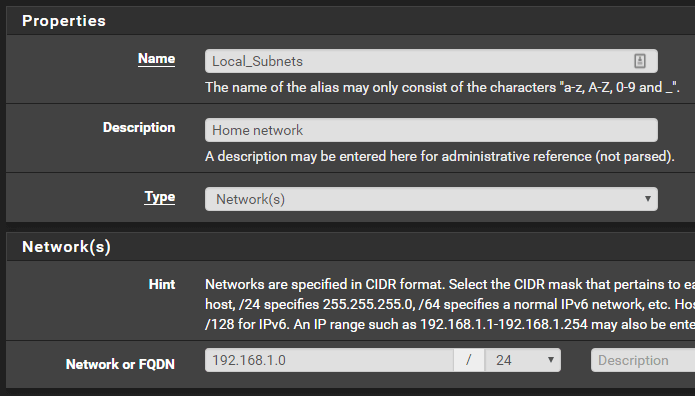

Propriedades

- Nome: Algo significativo para você. Para este tutorial, usaremos “Local_Subnets”

- Descrição: Algo significativo para você

- Tipo: Rede (s)

Rede (s)

- Rede ou FQDN: 192.168.1.0 / 24

Clique Salve .

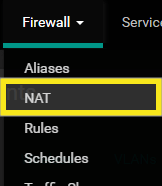

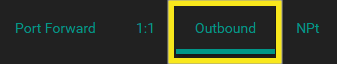

Navegar para Firewall > NAT.

Clique em Saída no topo.

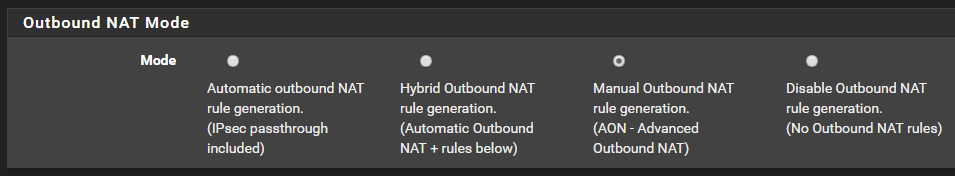

Para “Modo NAT de saída”, selecione Geração de regra NAT de saída manual.

Clique Salve e depois clique Aplicar mudanças.

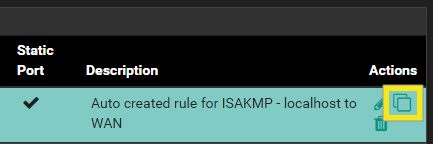

Debaixo Mapeamentos, você estará dizendo ao seu tráfego para onde ir quando ele sair da sua rede. Você essencialmente copiará as quatro conexões WAN padrão existentes e as modificará para usar sua nova interface virtual EXPRESSVPN.

No lado direito da tela, clique no botão cópia de próximo à primeira entrada da conexão WAN. É o ícone com um quadrado sobreposto a outro quadrado.

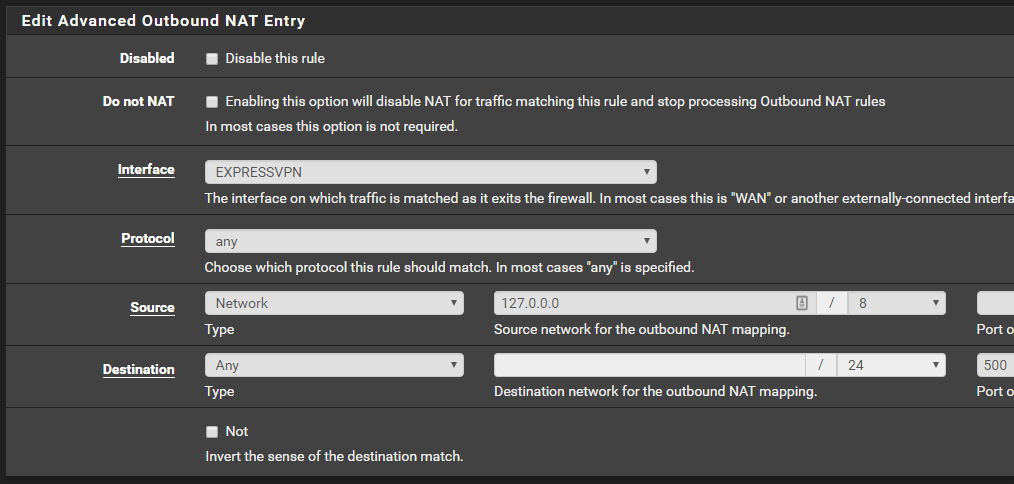

Na janela que aparece, a única seleção que você estará alterando é a seção “Interface”. Clique no menu suspenso e mude de WAN para EXPRESSVPN.

Clique Salve .

Repita as etapas acima para as outras três regras da WAN existentes..

Depois que todas as quatro regras EXPRESSVPN forem adicionadas, clique no botão Salve botão e clique Aplicar mudanças mais uma vez no topo.

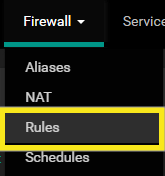

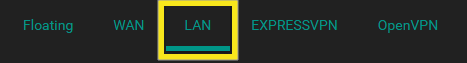

Por fim, você precisa criar uma regra para redirecionar todo o tráfego local através do gateway EXPRESSVPN criado anteriormente. Navegar para Firewall > Regras:

Clique em LAN.

Clique no Adicionar botão com a seta para cima (o botão da extrema esquerda).

Digite o seguinte:

Editar regra de firewall

- Açao: Passar

- Desativado: deixe desmarcado

- Interface: LAN

- Endereço: IPv4

- Protocolo: Qualquer

Fonte

- Fonte: Selecione Host único ou alias e digite o nome do alias que você criou para sua rede anteriormente. Para este tutorial, usamos “Local_Subnets”.

Destino

- Destino: qualquer

Opções Extra

- Log: deixe desmarcada

- Descrição: insira algo significativo para você. Neste tutorial, inseriremos “LAN TRAFFIC -> EXPRESSVPN ”

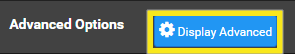

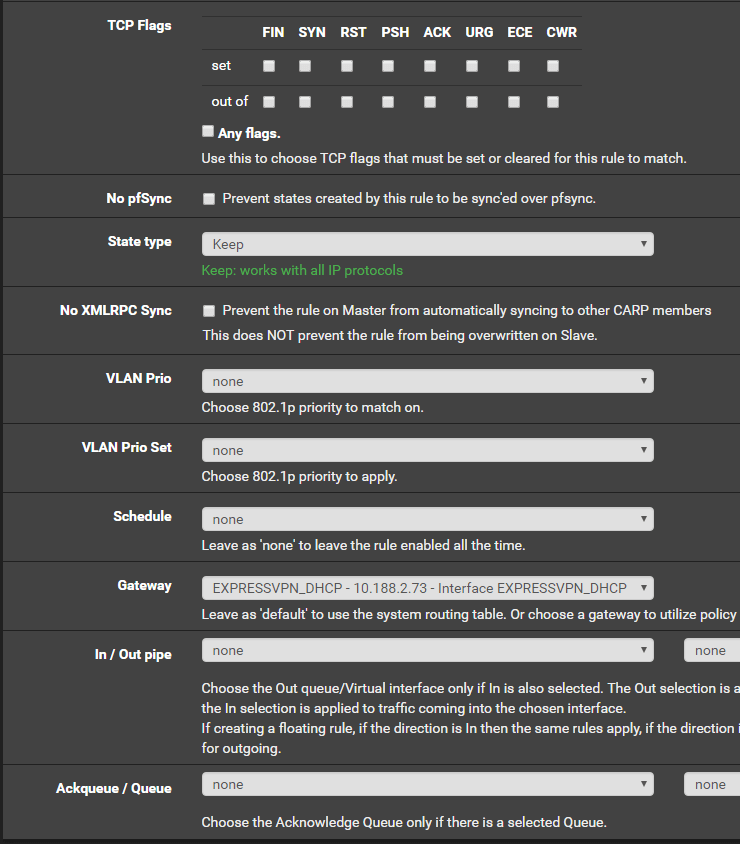

Clique no azul Display Advanced botão.

Opções avançadas

Deixe tudo de novo nessas janelas que apareceram em branco e procure Porta de entrada. Altere para “EXPRESSVPN_DHCP”

Clique Salve .

Você terminou! Agora você deve começar a ver o tráfego fluindo através de sua nova regra criada, confirmando que o tráfego está se movendo através do túnel ExpressVPN que você criou.