Pagsisimula sa SSH: Ano ang kailangan mong malaman?

Ligtas na Mga Pinanggalingan ng Shell

“SSH“Naninindigan para sa Secure Shell. Ito ay parehong isang application at isang protocol. Ang isang protocol ay isang pamantayan o hanay ng mga karaniwang code na hindi magkakaibang magagamit ng mga developer upang lumikha ng mga katugmang programa nang walang direktang pakikipagtulungan; isang application ay isang maipapatupad na programa na gumaganap ng isang function.

Ang SSH ay orihinal na binuo para sa operating system ng Unix. Ang isang shell ay a Tagapagsalin ng Command Line (CLI) na nagbibigay ng mga utos na mai-type ng mga gumagamit Unix computer. Ang orihinal na shell ay ang shell ng Bourne, na dinaglat sa “sh.” Ang “sh” pagbibigay ng pangalan sa kombensiyon ay pinagtibay ng mga gumagawa ng iba pang mga shell: Korn shell ay “ksh,” ang Almquist na shell ay “abo,” at ang Debian-Almquist na shell ay “dash,” halimbawa. Kaya, ang pagdadaglat ng “Secure Shell” ay sumusunod sa isang pamantayang ginagamit para sa lahat ng mga uri ng shell sa pagdadaglat na “SSH.”

Sinasaklaw namin ang pinakamahusay na mga tool at kumuha ng ilang detalye sa ibaba, narito ang aming buod listahan ng pinakamahusay na SSH tool:

- ZOC Mac at Windows tool para sa pag-access sa mga malayuang computer na may isang terminal emulator para sa paglilipat ng file ng SCP

- JuiceSSH Tumatakbo sa Android, mahusay para sa pag-access sa remote session habang nasa paglipat.

- Termius Libreng SSH client para sa iOS na may E2E encryption para sa ligtas na mga sesyon ng malay.

- SecPanel Libreng magaan na kliyente para sa mga Linux Gnome na kapaligiran, mahusay para sa mga paglilipat ng file.

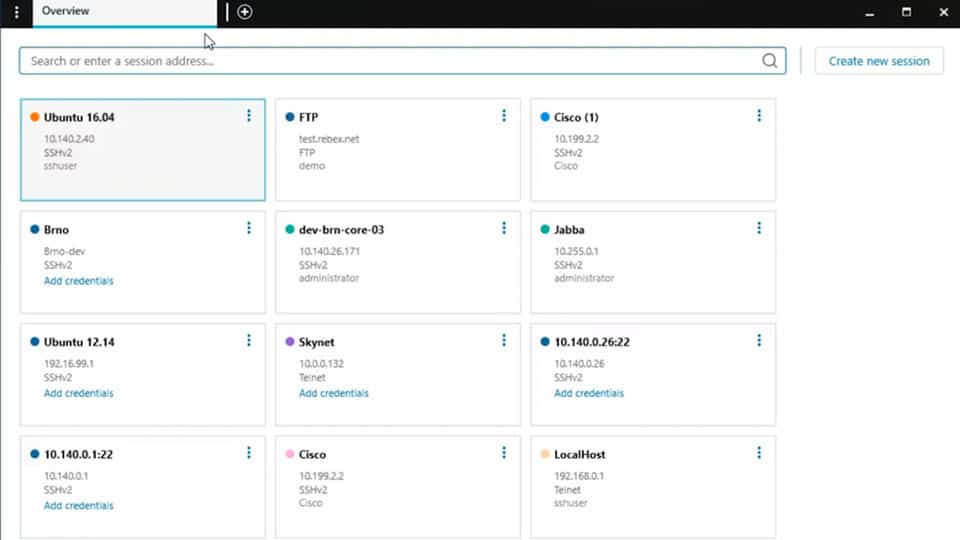

- SolarWinds Solar-PuTTY (LIBRE TOOL) Ang terminal ng emulator na may SSH, ay nagbibigay-daan sa pag-tab sa maraming mga pagkakataon.

Pag-unlad ng SSH

Ang Secure Shell ay lumilikha ng isang kapaligiran ng command line kasama ang mga utos na ipinatupad sa isang malayong computer, sa halip na sa computer na nakaupo ka. Ito ay isang katulad na pamamaraan ng pagpapatakbo sa FTP, ang File Transfer Protocol.

Habang ang mga utos ng SSH ay naisakatuparan sa isang malayuang computer, ang gumagamit ay kailangang mag-log in sa liblib na aparato upang lubos na magamit ang Secure Shell. Ang SSH ay dinisenyo bilang isang ligtas na kapalit ng rsh at rlogin, na mga karaniwang system ng Unix para sa malayong pag-access na walang mga hakbang sa seguridad. Ang pag-encrypt ng koneksyon ay isang mahalagang bahagi ng SSH mula sa pagsisimula nito.

Ang orihinal na developer ng SSH, Tatu Ylönen, ay nagtatag ng isang kumpanya, na tinawag Security ng SSH Communications noong 1995. Ang pamantayan ay orihinal na ipinamamahagi bilang freeware, ngunit ang kumpanya ay unti-unting lumipat sa isang komersyal na modelo at sisingilin para sa isang pagpapatupad ng software ng protocol. Gayunpaman, ang balangkas para sa protocol ay nasa sirkulasyon at iba pa ang mga developer ng OpenBSD (isang lasa ng Unix) ay bumalik sa isang libreng bersyon ng SSH at lumikha ng kanilang sariling tinidor. Kasabay nito, ang Internet Task Force ng Internet inatasan ang isang protocol na mabuo na naka-code at pagkatapos ay inangkop ang orihinal na kahulugan ng SSH.

Salamat sa dalawang magkakatulad na pagsisikap na lumikha ng mga libreng bersyon ng SSH, mayroon na ngayong tatlong uri ng system. Ang orihinal na bersyon ay kilala bilang SSH1. Ang IETF protocol ay tinukoy bilang SSH2. Kahit sino ay maaaring gumamit ng IETF protocol, na magagamit nang libre, bilang isang template upang bumuo ng kanilang sariling pagpapatupad ng SSH. Ang SSH1 at SSH2 ay minsan ding nakasulat bilang SSH-1 at SSH-2.

Ang bersyon ng SSH na nilikha ng mga developer ng OpenBSD ay kilala bilang OpenSSH. Ito ang batayan para sa maraming mga programang SSH GUI na tumatakbo sa mga kapaligiran na tulad ng Windows. Ang OpenSSH ay itinayo na ngayon Windows bilang ng Windows 10 bersyon 1709. Ang SSH ay itinayo rin ngayon sa mga operating system ng lahat ng Linux flavors, Mac OS, LibrengBSD, NetBSD, OpenBSD, Solaris, at OpenVMS Unix.

Nag-aalok ang SSH Communications Security ng isang bayad-para sa kliyente ng SSH, na tinawag SSH Tectia at hindi pinahintulutan ang pag-access sa code nito mula noong 1996. Ang sistema ng SSH1, na nasa sirkulasyon pa rin mula pa noong 1995 at hindi pa ito umusbong mula noon. Kung inaalok ka ng isang pagpipilian ng mga bersyon ng SSH, dapat kang pumili para sa SSH2 o OpenSSH.

Gumagamit para sa SSH

Ang pangunahing gamit para sa SSH ay bilang isang ligtas na paraan upang kumonekta sa isang malayong server. Ang kakayahang ito ng SSH ay talagang nagiging mas mahalaga sa mundo ng IT nitong mga nakaraang taon salamat sa mabilis na paggamit ng Cloud server space rental.

Kasama sa SSH2 at OpenSSH ang mga secure na utility transfer transfer. Ang paglipat ng mga file sa buong internet ay naging isang pangunahing layunin ng paggamit ng mga koneksyon sa malalayong distansya at sa gayon ang kawalan ng anumang mga pamamaraan ng seguridad sa malawak na ipinatupad na protocol ng paglilipat ng FTP ay ginagawang talagang mahalaga ang SSH file transfer system. Ang dalawang uri ng mga ligtas na sistema ng paglilipat na maaari mong magamit sa SSH ay SFTP, na nangangahulugang “SSH File Transfer Protocol“At SCP, na nangangahulugang”Secure Copy.”

Ang parehong SFTP at SCP ay magsisilbi sa iyo nang maayos kapag kailangan mong protektahan ang iyong server mula sa pag-atake at maiwasan ang mga snooper na basahin ang mga nilalaman ng iyong mga file habang nasa transit sila. Pareho sa mga utility na ito ay nangangailangan ng pagpapatunay ng gumagamit at parehong pag-encrypt ng data sa transit. Ang mga serbisyong pangseguridad ay ibinigay ng SSH.

Kung pinamamahalaan mo ang isang WAN at kailangan mong mag-log in sa mga malalayong server at maglipat ng mga file papunta at mula sa mga ito, pagkatapos ay gagamitin mo nang regular ang SSH, SFTP, at SCP. Ang pagkakaiba sa pagitan ng SCP at SFTP ay ang una ay isang utos lamang ng kopya na maaari kopyahin ang isang file sa o mula sa isang malayong lokasyon. Sa SFTP, nakakakuha ka rin ng isang wikang utos na nagpapagana sa iyo palitan ang pangalan, lumikha, ilipat, o tanggalin ang mga file sa liblib na server at lumikha din at magtanggal ng mga direktoryo. Hindi mo makuha ang mga kakayahang iyon sa SCP. Gayunpaman, dahil ang pangunahing wika ng utos ng SSH ay kasama ang lahat ng mga pagpapaandar na ito, madali kang gumana nang maayos sa isang kumbinasyon ng SSH at SCP na magagamit mo.

Ang mga VPN ay tanyag sa pagkuha ng mga nakaraang mga paghihigpit sa rehiyon sa mga website. Limitado ang mga panrehiyong paghihigpit sa mga video streaming website at pinipigilan nila ang mga tao na makakuha ng pag-access mula sa ibang bansa. Sa kasamaang palad, maraming mga pamahalaan ang sumasalungat sa paggamit ng mga VPN at subukan na harangan sila. Maaari mong protektahan ang iyong VPN trapiko sa SSH. Sa madaling sabi, nag-aalok ang SSH ng isang mahusay na paraan upang maprotektahan ang anumang uri ng transaksyon na nais mong maisagawa sa internet.

Paano Kumuha ng SSH

Ang SSH ay marahil na binuo sa iyong operating system. Upang suriin, buksan ang isang window window at uri ssh sa prompt. Hindi ito ang tamang paraan upang magamit ang utility dahil dapat kang magdagdag ng mga parameter sa utos. Gayunpaman, kung magagamit ang SSH sa iyo, ang resulta ng utos ay magiging tugon na nagpapakita ng istraktura ng utos.

Kung wala kang SSH Unix, Mac OS, o Linux system, maaari mong mai-install OpenSSH, na magagamit na ngayon para lamang sa anumang operating system. Kung nais mong mai-install ito Windows, kailangan mo ring i-install Cygwin upang tularan Unix sa iyong kompyuter. Kasama dito ang SCP at SFTP. Gayunpaman, ang interface ay hindi masyadong user-friendly at mayroong mas mahusay na SSH server na magagamit ngayon.

Ang pinakamahusay na SSH tool

Maraming napakahusay na mga interface ng SSH na magagamit sa merkado ngayon. Ang mga app na ito ay mas madaling gamitin kaysa sa utility utility line. Kaya, kung hindi mo nais na pumunta sa command line upang magamit ang SSH, o hindi mo lamang SSH sa iyong operating system, makikita mo na ang isa sa mga madaling gamitin na SSH system ay ang sagot.

Narito ang aming listahan ng ang pinakamahusay na SSH tool:

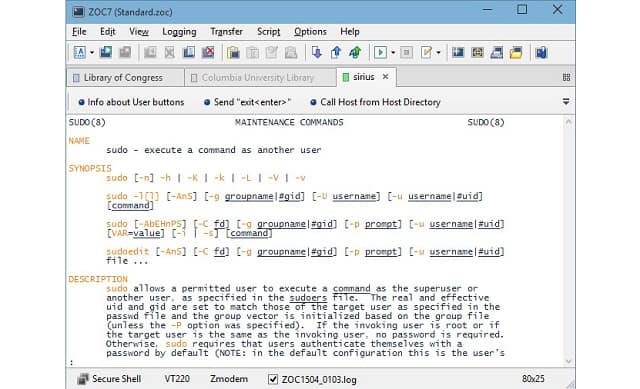

1. ZOC

Ang ZOC ay isang pagpipilian para sa iyo kung nais mong ma-access ang mga malayuang computer nang ligtas sa SSH mula sa isang Mac. Ang tool ay tatakbo sa Windows pati na rin sa Mac OS. Pinagsasama ng utility na ito ang isang terminal emulator para sa direktang pag-access at SCP para sa mga paglilipat ng file. Pinapayagan ka ng naka-tab na interface na ma-access ang ilang mga bukas na sesyon at binibigyan ka ng screen ng Mga Pagpipilian ng mga pagpipilian sa kung aling mga pamantayan sa pag-emulate ng terminal na maaari mong gamitin. ZOC ay maaaring ipatupad ang TN3270, TN5250, VT220, Xterm, VT220, Wyse, at Ang pagtanggal ng terminal ng QNX pamantayan.

Ang mga negosyo ay kailangang magbayad para sa ZOC, ngunit maaari mo itong makuha libre para sa gamit sa bahay.

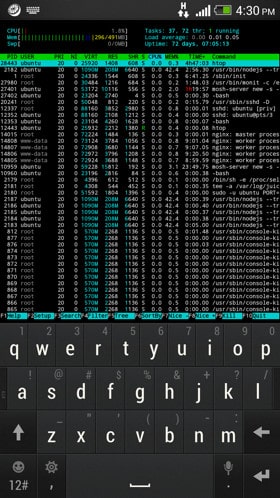

2. JuiceSSH

Ang pasilidad na SSH na ito ay tumatakbo Android mga aparato, upang ma-secure mong ma-access ang mga malayuang computer habang naglalakbay ka. Ito ay isang mahusay na tool para sa pag-check in sa iyong computer sa trabaho o sa iyong computer sa bahay. Ang kakayahang ligtas na ma-access ang iba pang mga computer ay nagbibigay sa iyo ng pagkakataon na lubos na mapalawak ang iyong paggamit ng mga mobile device na may limitadong imbakan. Ito rin ay isang mahusay na pasilidad para sa mga patakaran ng BYOD at mga kumpanya. Ito ay dahil ang pagkakasangkot sa SSH ay nagpapataw ng pagpapatunay ng gumagamit at ang encryption na ginamit sa mga koneksyon ay bumubuo para sa mga kahinaan sa seguridad ng mga panlabas na wifi system.

Kaugnay: Ultimate gabay sa BYOD

Ang JuiceSSH ay partikular na mabuti para sa pagprotekta sa lahat ng mga aktibidad sa iyong Android device, kahit na ang mga awtomatikong nagpapatupad sa background. Ang tampok na ito ay partikular na binuo ng pag-sync ng Cloud sa isip, upang ma-access mo ang mga file sa mga server ng ulap at kahit na gumana sa mga kopya sa offline kapag ikaw ay nasa mga lugar na walang serbisyo sa internet. Maaari mong i-download at i-install ang JuiceSSH nang libre mula sa Google Play.

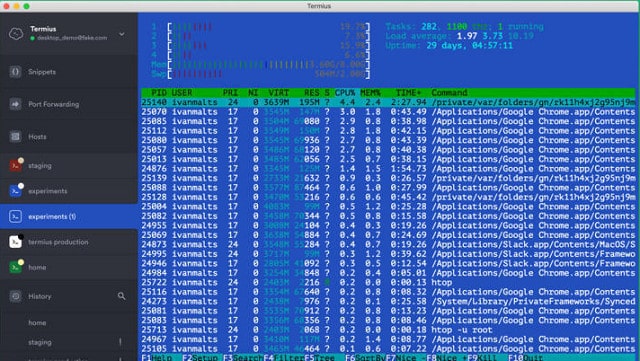

3. Termius

Kung nais mo ng isang SSH client para sa iOS, marahil ang iyong pinakamahusay na pagpipilian ay Termius. Hindi ito ang tanging SSH client system na magagamit para sa iOS at marahil hindi ang pinakamahusay – Ang Prompt 2 marahil ay may pagkakaiba na iyon. Gayunpaman, ang Termius ay isa sa napakakaunting mga kliyente ng SSH na maaari mong magamit nang libre. Ang utility na ito ay nagbibigay-daan sa iyo upang kumonekta sa iyong computer sa bahay o magtrabaho kahit sa mga pampublikong wifi network dahil kasama dito buong koneksyon encryption at pagpapatunay ng gumagamit bago ka ma-access ang malayong computer.

Ang kliyente ng SSH ay maaaring kumonekta sa anumang iba pang operating system. Kasama rin si Termius Mosh, na kung saan ay isang alternatibong ligtas na sistema ng koneksyon para sa mga aparato ng iOS. Sakupin ni Termius ang mga pag-sync ng mga function sa mga server ng ulap at kasama rin dito ang isang pagpapatupad ng SFTP upang masakop ang iyong mga paglilipat ng file. Ang Termius ay magagamit para sa Windows, Linux, Mac OS, at Android. Maaari mong gamitin ang app nang libre sa isang aparato. Hindi kasama ang bersyon na iyon ng SFTP o secure na pag-sync. Ang bayad na bersyon ay napaka-mura at binabayaran para sa isang buwanang subscription. Pinapayagan ka ng planong iyon na patakbuhin ang app sa maraming mga aparato na gusto mo, at kasama nito ang lahat ng mga tampok na Termius.

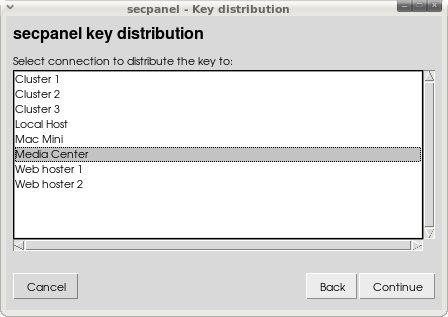

4. SecPanel

Ang SecPanel ay isang libreng SSH client para sa Mga Linux na Gnome. Ang tool na ito ay nag-aalok ng isang interface ng GUI na ginagawang ma-access ang isang malayuang computer nang mas madaling karanasan kaysa sa paggamit ng tool ng libreng linya ng Linux. Hindi ipinatupad ng SecPanel ang SSH; ito ay isang front-end upang ma-access ang katutubong bersyon ng SSH na itinayo sa operating system ng Linux. Ginagamit nito ang libreng sistema ng OpenSSH.

Ang interface ng SecPanel ay hindi kumplikado at wala itong maraming format na naka-tab na koneksyon na inaalok ng ibang SSH utilities. Gayunpaman, ang pakinabang nito ay ang programa ay may napakaliit na bakas ng paa at hindi gumagamit ng maraming memorya o CPU.

Binibigyan ka rin ng interface ng SecPannel ng access sa SCP at SFTP upang mabigyan ka ng mga secure na kakayahan sa paglilipat ng file.

5. SolarWinds Solar-PuTTY (LIBRE TOOL)

Mga SolarWinds Ang Solar-PuTTY ay isang mahusay na terminal emulator at isang mahusay na pagpipilian para sa mga nangangailangan na makakuha ng access sa mga malayuang computer nang regular at nangangailangan ng proteksyon sa seguridad ng SSH. Ang tool ay isang produkto ng SolarWinds, na kung saan ay isa sa mga nangungunang tagagawa ng mundo ng mga tool sa pangangasiwa ng mundo.

Pinapayagan ka ng window emulator window na ikonekta ang maraming mga session sa parehong interface. Ang console ay naka-tab, kaya maaari kang lumipat mula sa isang session sa isa pa sa pamamagitan ng pag-click sa isang tab para sa bawat isa. Ang application ay maaaring mapanatili ang mga koneksyon sa maraming iba’t ibang mga malayuang computer nang sabay-sabay.

Kasama sa tool ang pagpapatupad ng SCP at SFTP, kaya maaari mo itong gamitin upang mailipat ang mga file sa mga malalayong computer pati na rin ang pag-access sa kanila. Ang kaakit-akit na pagtatanghal ng application ay madali sa mata at makakatulong sa iyo na awtomatiko ang iyong mga gawain sa pangangasiwa sa pamamagitan ng pagsuporta sa paglilipat ng script at pagpapatupad.

Ang Ang Solar-PuTTY naka-install ang application Windows mga kapaligiran at maaari mo itong makuha nang libre.

SolarWinds Solar-PuTTYDownload ang 100% LIBRE Tool

Mga Utos ng SSH

Ang mga utos na magagamit sa SSH ay halos kapareho sa karaniwang mga utos ng Unix. Sa katunayan, sa karamihan ng mga kaso, eksaktong pareho sila. Kung hindi ka pamilyar sa pagtatrabaho sa command line, mas malamang na ma-access mo ang SSH sa pamamagitan ng isang console na tulad ng Windows. Karamihan sa mga graphical interface para sa SSH point point ay nag-aalok at mag-click sa mga interpretasyon ng mga karaniwang utos. Gayunpaman, magagamit ang SSH bilang utility utility line at kahit sa mga computer ng Windows; kakailanganin mong gamitin ang mga utos na tulad ng Unix sa loob ng SSH na kapaligiran. Ito ay kapaki-pakinabang na magkaroon ng isang listahan ng mga utos ng SSH upang makakuha ng higit na kontrol sa mga gawain na maaari mong gawin sa isang malayuang computer na may SSH.

SSH Command cheat Sheet

ls: listahan ng mga file at folder sa kasalukuyang direktoryo. Gumamit ls -al upang makita rin ang mga katangian

cd: Direktoryo ng pagbabago. Gumamit cd ~ upang makapunta sa iyong direktoryo sa bahay, cd – upang pumunta sa nakaraang direktoryo, cd .. upang pumunta sa direktoryo ng magulang

pwd: ipakita ang kasalukuyang pangalan ng direktoryo ng buong landas nito

hawakan: lumikha ng isang file, kasama ang bagong filename bilang isang parameter, hal. hawakan afile.txt

rm: magtanggal ng isang file, hal. rm afile.txt. Gumamit ng isang wildcard upang tanggalin ang maraming mga file nang sabay-sabay, limitado sa pagtanggal ng lahat ng pagtutugma ng mga file sa kasalukuyang direktoryo, hal. rm * .txt. Maaari mong tanggalin ang mga file sa ibang direktoryo hangga’t mayroon kang mga pahintulot para sa folder na iyon, hal. rm /usr/bigbob/note.txt. Maaari ka ring gumamit ng isang wildcard upang matanggal ang maraming mga file sa isang malayong direktoryo.

rm -rf: tanggalin ang isang direktoryo at ang lahat ng mga nilalaman nito, hal. rm thatdir

mv: palitan ang pangalan o ilipat ang isang file sa ibang direktoryo. Sa pamamagitan ng default ang mga pangalan ng pinagmulan at target ay dapat nasa kasalukuyang direktoryo, ngunit ang alinman ay maaaring nasa ibang direktoryo, hal. mv afile.txt bfile.txt o mv /usr/bigbob/afile.txt /user/alicef/afile.txt

mkdir: lumikha ng isang bagong direktoryo. Ang pangalan ng bagong direktoryo ay ibinibigay bilang isang parameter, hal. mkdir doc

cp: kopyahin ang isang file mula sa filename1 sa filename2 na may isang landas ng direktoryo na opsyonal na idinagdag sa harap ng alinman o pareho ng filename, e.g. cp afile.txt ../afolder/bfile.txt. Ang wildcard * maaaring magamit, ngunit ang pangalawang parameter ay dapat na isang direktoryo at hindi isang bagong pangalan ng file, hal. cp * .txt archiveir

cp -R: kopyahin ang lahat ng mga nilalaman ng isang direktoryo sa isa pang direktoryo, hal. cp -R firstdir otherdir

wc: ulat ng count ng salita sa bilang ng mga salita, linya, at mga character sa isang file. Gamitin ang pagpipilian-upang makakuha lamang ng isang bilang ng mga salita, -l para sa bilang ng mga linya, o -c para lamang sa isang bilang ng character, hal.. wc afile.txt o wc -l afile.txt

pusa: itapon ang mga nilalaman ng isang file, na may pangalan ng file bilang mga pagpipilian sa parameter, hal. pusa afile.txt. Isama -n upang maglagay ng isang numero ng pagkakasunud-sunod sa harap ng bawat linya, hal. pusa -n afile.txt. Posible rin na makuha ang mga nilalaman ng isang file pagkatapos ng isa pang ipinakita sa screen, hal. pusa afile.txt bfile.txt

pusa >: lumikha ng isang file at sumulat dito. Pagkatapos ng utos, pindutin ang Bumalik at magsimulang mag-type. Lahat ng iyong isusulat ay mai-save sa bagong file, kasama ang pagbabalik ng karwahe, hanggang sa pindutin mo CTRL-D, hal. pusa > afile.txt

higit pa: pusa na may pause dito. Ipapakita ang mga nilalaman ng isang screenful sa bawat oras. Pindutin ang spacebar upang makuha ang susunod na seksyon ng file; pindutin ang q upang lumabas bago matapos ang file, hal. mas afile.txt

ulo: ipakita ang unang 20 linya ng isang file. Ang bilang ng mga linya ay maaaring tinukoy ng isang pagpipilian, hal. ulo afile.txt o ulo -50 afile.txt. Mag-ingat na gamitin lamang ang utos sa mga file na naglalaman ng payak na teksto

buntot: ipakita ang huling 20 linya ng isang file o ang bilang ng mga linya na tinukoy sa isang pagpipilian, hal. buntot afile.txt o buntot -50 afile.txt. Gumamit ng buntot -f upang makakuha ng live na view ng mga bagong file na idinagdag sa isang file, hal. buntot -f afile.txt

du: paggamit ng disk. Gumamit ng-upang makuha ang kabuuang paggamit ng disk ng kasalukuyang direktoryo. Subukan ang -sh * upang makuha ang puwang ng disk na ginagamit ng bawat elemento sa direktoryo, hal. du o du -sh *.

file: pinangalanan ang uri ng file. Maaaring magamit gamit ang isang wildcard upang makakuha ng isang listahan ng lahat ng mga file sa kasalukuyang direktoryo, hal. file afile.txt o file *.

kasaysayan: ilista ang huling 50 utos na isinagawa mula sa account na iyon. Gamitin ang pagpipilian na -c upang i-clear ang kasaysayan, hal. kasaysayan -c

hanapin: ilista ang lahat ng mga pagkakataon ng mga file o direktoryo na tumutugma sa isang naibigay na pamantayan, hal. hanapin / -name na “malayo” hahanapin ang lahat ng mga file sa computer na may pangalang “malayo,” hanapin * -d nakalista ang lahat ng mga pangalan ng direktoryo sa computer.

huling: Ipinapakita ang kamakailang mga pag-login sa computer na may username ng bawat pag-access. Gumamit ng isang pagpipilian sa numero upang tukuyin kung gaano karaming mga logins ang maipakita, idagdag ang isang pagpipilian upang makita ang hostname ng bawat pag-login, hal.. huling -10 o huling -10 -a

w: ipakita ang lahat ng mga gumagamit na kasalukuyang naka-log in at kung saan sila naka-log in.

netstat: Ipinapakita ang lahat ng kasalukuyang mga koneksyon sa network. Gumamit ng isang pagpipilian upang makita ang mapagkukunan at patutunguhan na mga port o upang makita ang ruta ng mga ruta ng mga IP na nakakonekta sa server, hal.. netstat -an o netstat -rn

tuktok: Ipinapakita ang mga proseso ng live na system. Habang ang display ay kasalukuyang, gamitin Shift-M upang mag-order sa pamamagitan ng paggamit ng memorya o Shift-P upang mag-order sa pamamagitan ng paggamit ng CPU.

ps: katayuan ng proseso. Ipinapakita nito ang mga nagpapatakbo na proseso at ang kanilang mga tagatukoy ng proseso (PID). Gumamit ng pagpipilian U upang ilista ang lahat ng mga live na proseso para sa isang naibigay na gumagamit, hal. ps U bigbob. Gumamit ng opsyon na aux upang makita ang lahat ng mga proseso ng system, na opsyonal sa isang hierarchy kung ang – pagpipilian sa kagubatan ay idinagdag, hal. ps aux o ps aux – kagubatan.

pumatay: Itigil ang isang proseso ng system. Maaari kang magdagdag ng isang “signal,” upang mas lumakas ang pagkakasunud-sunod. Mayroong maraming mga pagpipilian para sa parameter na ito, ngunit ang pinakamatibay ay 9. Kailangan mong bigyan ang PID ng proseso na nais mong patayin at maaari mong makuha ito sa pamamagitan ng pagpapatakbo ng ps o tuktok, e.g. pumatay ng 492 o pumatay -9 492, kung saan 492 ang PID ng proseso na nais mong wakasan.

grep: kinikilala ang isang string ng teksto sa isang file o file, hal. grep aword /usr/bigbob/*.txt. Gumamit ng -v na pagpipilian upang ipakita ang lahat ng mga linya sa isang file na hindi naglalaman ng pattern, hal. grep aword afile.txt.

vi: isang kilalang text editor na orihinal na isinulat para sa Unix. Ang pagpasok ng utos ay magbubukas ng isang kapaligiran na may kasamang sariling wika ng utos.

nano: isang simpleng editor na may sariling kapaligiran.

pico: isa pang text editor.

Paglutas ng SSH

Tulad ng anumang mga kagamitan sa networking, Hindi laging gumagana ang SSH sa kahon. May mga setting sa iba pang kagamitan at software na tumatakbo sa iyong network na maaaring makagambala sa pagganap ng SSH o kahit na i-block ito. Kaya, maaaring kailanganin mong mga pagkabigo sa koneksyon sa pagkabigo at pagkaantala.

Ang kalinawan ng impormasyon na nakukuha mo mula sa mga error na mensahe ay lubos na tumutulong sa pagkuha sa ugat ng problema. Gayunpaman, ang ilang mga aplikasyon ay hindi binuo upang matulungan ang mga end user at kasunod, hindi inaakala ng kanilang mga developer na wastong paggamit ng kanilang oras upang magdagdag ng kaliwanagan sa pag-uulat ng error. Sa kasamaang palad, ang SSH ay isa sa naturang aplikasyon.

Ang pinakatanyag na mensahe ng error na malamang na haharapin mo sa SSH ay “Hindi tinanggap ang koneksyon.”Nahaharap sa blangko na pader na ito, kailangan mong siyasatin ang lahat ng mga setting ng iyong network at ang server na sinusubukan mong kumonekta upang makakuha ng SSH nagtatrabaho.

Ang kliyente ng SSH ay dapat mag-ulat pabalik na may mas makabuluhang mensahe ng error. Gayunpaman, ang software na ginagamit mo ay maaaring hindi ang pinakamalawak na pagpapatupad ng protocol.

Nasa ibaba ang isang listahan ng mga pinaka-karaniwang error at ang kanilang mga solusyon. Kung nakuha mo ang mensahe ng “Koneksyon na Tumanggi”, kailangan mong ipagpalagay na iniuulat ng iyong kliyente ang pangkalahatang mensahe ng error na ito dahil hindi ipinatupad ng mga developer ang mas tumpak na mga mensahe ng error. Sa kasong iyon, pagsubok upang makita kung ang pagkakamali ay sanhi ng isa sa mga mas tiyak na mga problema. Narito ang mga error na mensahe na malamang na makatagpo mo:

- Walang pahintulot

- Tumatanggi ang pagpapatunay

- Babala: Nagbago ang pagkakakilanlan ng host

- Port 22: Tumanggi ang koneksyon

- Mga error sa network: Nagdulot ng koneksyon ang pag-abort ng software

- Mga error sa network: Pag-reset ng koneksyon ng peer

- Error sa network: nag-time out ang koneksyon

Ang unang tatlong mga pagkakamali maiugnay sa iyong account sa server na sinusubukan mong kumonekta sa. Ang unang solusyon sa problema ng “Walang pahintulot“O”Tumatanggi ang pagpapatunay“Ay tiyaking hindi ka nakagawa ng mga pagkakamali sa pagbaybay nang pumasok sa username at password. Ang iba pang mga kadahilanan para sa mga error na pagpapatotoo na nauugnay sa account. Maaaring kinansela ng administrator ng system ang iyong account, o binago ang password para sa iyo. Kaya, kung sigurado ka na hindi ka pa nakagawa ng typo, kontakin ang administrator ng malayong server upang suriin ang katayuan ng iyong account.

“Nagbago ang pagkakakilanlan ng host“Ay tumutukoy sa SSL security certificate ng server. Tandaan na hindi sinasabi ng mensahe na hindi wasto ang sertipiko. Kung nagpapatakbo ka ng malayong host, malalaman mo kung nagbago ang sertipiko. Kung sinusubukan mong kumonekta sa computer ng ibang tao, tingnan sa administrator kung ang host ay may bagong sertipiko ng seguridad. Kung ito ay, tanggapin lamang ang mensahe ng error at payagan na magpatuloy ang mga koneksyon. Ito ay nagkakahalaga na patunayan ang pagbabago ng sertipiko kaysa sa pagtanggap lamang ng babala nang walang taros dahil ang mensahe na ito ay mayroong upang alertuhan ka sa isang posible “lalaki sa gitna“Pag-atake.

Ang natitirang apat na mga mensahe ng error sa itaas na listahan ay nauugnay sa lahat ilang mga punto ng pagkabigo sa pagitan ng SSH app sa iyong computer at ang remote server, na nangangahulugang kailangan mong tingnan ang bawat elemento ng hardware at software na nagbibigay ng koneksyon.

“Port 22: Tumanggi ang koneksyon“Ay isang catch-lahat ng mensahe ng error na nagpapalawak lamang sa tuwid na pasulong”Hindi tinanggap ang koneksyon“Mensahe na ipinapakita ng ilang mga kliyente. Karaniwan, kailangan mong suriin ang lahat upang mahanap ang sanhi ng error na ito.

Ang tatlong mga “error sa Network” na mensahe ay nagbibigay sa iyo ng higit pa upang magtrabaho. Sa lahat ng mga kasong ito alinman sa iyong computer o sa remote host nag-time out at isinara ang koneksyon, o nagkaroon ng pagkagambala sa serbisyo sa internet. Kung bumagsak ang koneksyon dahil sa mga pagkakamali sa linya, kung gayon marami kang magagawa tungkol sa problema maliban lamang sa muling pagkonekta.

Ang isang pag-timeout ay mas malamang na sanhi ng hindi aktibo sa koneksyon. Maghanap ng isang “panatilihing buhay“Pagpipilian sa iyong SSH interface upang maiwasan ang problemang ito mula sa naganap. Ang mensahe “Nabigo ang sumulat: sirang pipe“Ay din ng isang isyu sa oras. Ang mabuting balita tungkol sa mga pagkakamaling ito ay hindi sila nagpapahiwatig ng isang malubhang problema. Kailangan mo lang kumonekta ulit.

Para sa “Hindi tinanggap ang koneksyon“Suriin ng mga problema ang mga error sa mga sumusunod na lugar:

Ang salungatan sa IP address: tumakbo arping, arp -a, o arp-scan upang maghanap para sa mga dobleng address.

Block ng firewall: ilista ang SSH bilang isang pinahihintulutang aplikasyon sa iyong patakaran sa firewall at / o payagan ang trapiko sa port 22.

Hindi magagamit ang server: suriin na ang remote host ay talagang nabubuhay alinman sa pamamagitan ng pagkonekta sa ito sa pamamagitan ng ibang application o sa pamamagitan ng pagkontak sa administrator ng server.

Ang error sa port ng server: Ang SSH daemon sa server ay maaaring nakakaranas ng mga problema; subukang kumonekta sa port 22 sa server sa pamamagitan ng site ng pagsusulit ng koneksyon ng SSH server.

Ang error sa SSH port: paggamit netstat upang matiyak na sshd ay gumagana at nakikinig sa port 22. Kung nakikinig ito sa anumang iba pang port, patayin ang proseso at suriin ang mga setting ng port sa iyong SSH interface.

Error ng SSH daemon: kung ang daemon ay hindi gumagana, isara ang iyong SSH application at buksan muli ito. Kung hindi pa tumatakbo ang daemon ng SSH, muling i-install ang iyong mga aplikasyon sa SSH.

Kung wala sa mga nabanggit na mabilis na solusyon ang gumagana, kailangan mong suriin kung ang trapiko lamang mula sa iyong aplikasyon ng SSH ay naharang o kung mayroong isang pangkalahatang error sa network. Maaari itong maging sa iyong sariling network o sa koneksyon sa internet mula sa iyong computer hanggang sa server na nais mong makipag-ugnay.

Mga SSH FAQ

Kailangan ko bang mag-install ng isang application upang magamit ang SSH?

Kailangan mong magkaroon ng isang SSH program sa iyong computer at hindi ito awtomatikong magagamit sa lahat ng mga operating system. Gayunpaman, ito ay binuo sa Windows 10, ang lahat ng mga lasa ng Linux, Mac OS, FreeBSD, NetBSD, OpenBSD, Solaris, at OpenVMS Unix. Kung ayaw mong gumamit ng isang application na may harap ng GUI sa harap, maaari mong i-install ang OpenSSH. Ito ay isang libreng protocol, na kung saan ay talagang pagpapatupad ng SSH na itinayo sa mga operating system. Maaari kang makipag-ugnay sa mga elemento ng programa nito mula sa iyong sariling mga pasadyang programa.

Magagamit ba ang SSH para sa Unix?

Hindi. May mga pagpapatupad na nakalista sa gabay na ito na gumagana sa Windows, Linux, Mac OS, iOS, at Android. Ang Orihinal na OpenSSH ay isinulat para sa OpenBSD Unix, ngunit mayroon ding isang Portable na bersyon na tatakbo sa Windows, Linux, at Mac OS.

Ang SSH ba ay isang programa?

Hindi. Ang SSH ay isang protocol, na nangangahulugang isang hanay ng mga patnubay. Maaari itong ipatupad ng mga indibidwal hangga’t sinusunod nila ang mga patakaran na inilatag sa protocol kapag isinulat nila ang programa. Karamihan sa mga pagpapatupad ay lumikha ng isang suite ng mga programa, na bawat isa ay nagtutupad ng isang function ng protocol. Kapag nagpatakbo ka ng isang SSH application sa iyong computer, isang tseke ng mga proseso ng pagpapatakbo ay magpapakita sa iyo ng maraming mga programa ng SSH na tumatakbo.

Saan ako makakakuha ng kahulugan ng SSH2?

Ang mga pagtutukoy para sa SSH2 ay magagamit nang libre mula sa mga website ng Internet Engineering Taskforce. Makakakita ka ng isang koleksyon ng mga dokumento sa site na iyon na nauugnay sa SSH2 protocol. Gayunpaman, ang pangunahing dokumento ay RFC 4251.

Aling port ang ginagamit ng SSH?

Ang SSH ay naatasan ng TCP port 22.

Mayroon bang UDP SSH?

Walang katumbas ng UDP dahil kailangan ng SSH ang mga pamamaraan ng pagtatatag ng session ng TCP.

Hindi matukoy ang isang drive kasama ang SCP

Kung kailangan mong maglagay ng isang identifier ng drive sa simula ng isang file path (e.g. “C: \”) ikaw ay mahihirapan sa SCP dahil ang colon ay isang espesyal na karakter para sa utility na iyon. Kaya, kailangan mong lumipat sa drive na iyon bago patakbuhin ang utos ng scp. Kung kailangan mong tukuyin ang ibang direktoryo sa iyong kinalalagyan, gumamit ng mga kamag-anak na landas ng file sa halip na isang ganap na landas na nagmula sa sulat ng drive.

Maaari ba akong gumamit ng port forwarding sa mga koneksyon sa SSH?

Kailangan mong tiyakin na ang SSH daemon ay aktibo sa liblib na server upang patakbuhin ang pagpapasa ng SSH port. Kailangan mo ring suriin na ang iyong pagpapatupad ng SSH ay nagbibigay-daan sa iyo upang tukuyin ang isang hindi pamantayang port sa pagsisimula. Ito ay nasa anyo ng isang opsyon na linya ng command na -D, na nagbibigay-daan sa iyo upang mai-tag ang isang numero ng port papunta sa address ng patutunguhan, na pinaghiwalay ng isang colon. Pipilitin nito ang koneksyon upang lumipat sa isang non-standard na port kapag kumokonekta sa malayong computer.

Maaari ko bang protektahan ang mga pagpapadala ng email sa SSH?

Maaari kang magtatag ng isang link sa email ng iyong kaukulang tagapagbalita sa SSH at pagkatapos ay i-pipe down ang mga email na mensahe. Gayunpaman, ang teksto ng iyong mail ay hindi pa mai-encrypt habang nagpapahinga sa server at ang phase ng pagkuha mula sa email client ay hindi saklaw ng iyong SSH connection. Mas mainam na pumili ng isang email provider na may kasamang end-to-end encryption.

Maaari ko bang protektahan ang mga POP at IMAP na mga fetch kasama ang SSH?

Maaari mong balutin ang mga email sa email mula sa mail server sa mail client sa iyong computer kung ang mail server ay nagpapatakbo ng isang SSH pagpapatupad – hindi ito pamantayan sa karamihan sa mga nagbibigay ng email. na kung saan ay tinukoy din bilang ‘tunneling.’ Ang pamamaraang ito ay hindi rin maprotektahan ang iyong mga papasok na email kapag sila ay residente sa email server. Bilang karagdagan, hindi ito masakop ang paglalakbay ng iyong mga papasok na email mula sa mga nagpadala sa iyong email server.

Maaari ko bang balutin ang mga hindi protektadong aplikasyon sa SSH?

Kung ang malayuang server ay maaaring magpatupad ng isang pag-pause function, tulad ng pagtulog (), maaari mong simulan ang isang SSH tunnel sa linya ng utos nang hindi pinapasok ang kapaligiran ng command SSH. Pagkatapos ay maaari mong itakda ang iyong pangalawang application na tumatakbo sa parehong lokal na port na iyong tinukoy sa utos ng paglulunsad ng SSH.

Ang pagpipilian sa pagtulog ay nagbibigay sa iyo ng oras upang mag-type sa pangalawang utos bago lumabas ang paunang oras ng koneksyon para sa hindi aktibo. Upang makontrol kung aling lokal na port ang pag-encrypt ay tatakbo, dapat mong gamitin ang pagpipilian na -L sa utos ng SSH. Pinapayagan ka ng opsyon na ito na tukuyin ang parehong lokal na port at ang malayong port sa format ::.

Paano ko mapipigilan ang koneksyon mula sa tiyempo?

Maaari mong panatilihing bukas ang koneksyon sa SSH sa pamamagitan ng isang “panatilihing buhay” na utos. Sa OpenSSH ito ay ipinatupad sa config file ng alinman sa server o kliyente. Sa server, dapat mong paganahin ClientAliveInterval sa file na tinawag sshd_config o sa kliyente, paganahin ServerAliveInterval nasa ssh_config file.

Paano ako makakakuha ng mga makahulugang mensahe ng error sa SSH?

Gumamit ng mode ng pandiwa. Ito ang pagpipilian na -v na idinagdag mo sa utos. Kaya, para sa kliyente, gamitin ssh -v at para sa server, tumakbo sshd -v. Para sa paggamit ng SSH2 -d2.

Nakakakuha ako ng mensahe ng error na “Tumanggi ang koneksyon”

Ang SSH daemon sa server na sinusubukan mong kumonekta ay hindi tumatakbo. Ang isa pang posibilidad ay hindi ito pakikinig sa karaniwang port, o hindi ito pakikinig sa port na iyong tinukoy para sa koneksyon.

Nakakuha ako ng mensahe ng errorAng antas ng kompresyon ay dapat mula sa 1 (mabilis) hanggang 9 (mabagal, pinakamahusay)“

Pumunta sa iyong config file at itakda CompressionLevel sa isang numero mula 1 hanggang 9.

Hindi kopyahin ng SCP ang isang file sa remote host na may parehong pangalan

Huwag kalimutan na maglagay ng isang colon (“:”) sa dulo ng linya kung nais mong mapanatili ang pangalan ng file kapag ipinadala ito:

scp fname.log server.remotehost.com:

Hindi gumagana ang mga character ng SCP wildcard

Inilalawak ng SCP ang mga wildcards sa lokal na makina bago ipadala ang utos, kaya hindi mo magagawang gumamit ng mga wildcards upang mag-refer sa mga grupo ng mga file sa liblib na computer nang hindi nakatakas sa kanila. Pinipigilan ng Escaping ang wildcard sa interpretasyon nito sa lokal.

Halimbawa:

scp server.remotehost.com :\*.log .

Hindi kukunin ng SCP ang mga variable na variable ng kapaligiran ng host

Isinalin ng SCP ang mga variable ng kapaligiran sa lokal bago ipadala ang utos sa malayong computer. Ilagay ang buong nilalaman ng utos sa iisang quote ngunit iwanan ang target sa labas ng mga quote:

scp ‘server.remotehost.com :$MAIL’ .

Paggamit ng SSH

Kapag napili mo ang isang pagpapatupad ng SSH, kakailanganin mong maging pamilyar sa paraan ng paggana ng interface. Maraming mga gumagawa ng SSH application ang nagtatayo sa ilang mga extra upang mabigyan ang kanilang produkto ng pagkakaiba sa merkado. Maaari mong makita na ito ay ang mga karagdagang tampok na gumawa ka lumago nakasalalay sa isang SSH interface at mawalan ng interes sa pagpapatuloy ng iyong paghahanap sa lahat ng magagamit na mga produkto.

Antabayanan libreng aplikasyon at libreng pagsubok ng mga bayad na SSH server upang maaari mong subukan ang ilang mga pagpipilian bago ka manirahan sa isang tiyak na server. Mayroon ka bang paboritong SSH application? Mag-iwan ng mensahe sa Mga Komento seksyon sa ibaba upang maibahagi ang iyong mga karanasan.

Tingnan din:

Pinakamahusay na mga alternatibong PuTTy para sa mga kliyente ng SSH

SFTP utos cheat sheet

Paano itago ang iyong trapiko sa OpenVPN na may isang lagusan ng SSH

Larawan: Security code ng seguridad mula sa Pixabay. Pampublikong Domain.