9 Pinakamahusay na Mga Kasangkapan sa SIEM: Isang Gabay sa Impormasyon sa Seguridad at Pamamahala ng Kaganapan

Ano ang Impormasyon sa Seguridad at Pamamahala ng Kaganapan (SIEM)?

Ang SIEM ay nakatayo para sa Impormasyon sa Seguridad at Pamamahala ng Kaganapan. Nagbibigay ang mga produkto ng SIEM ng real-time na pagtatasa ng mga alerto sa seguridad na nabuo ng mga aplikasyon at hardware sa network.

Sinasaklaw namin ang bawat produkto nang detalyado sa ibaba, ngunit kung sakaling maikli ang panahon, narito ang isang buod ng aming listahan ng pinakamahusay na mga tool sa SIEM:

- Tagapamahala ng Kaganapan ng SolarWinds Security (FREE TRIAL) Ang mahusay na hitsura ng interface na may maraming mga graphic na data ng visualization ay nasa harap ng isang malakas at komprehensibong tool na SIEM na tumatakbo sa Windows Server.

- PamahalaanEngine EventLog Analyzer (FREE TRIAL) Isang tool na SIEM na namamahala, nagpoprotekta, at nag-log ng mga file ng log. Ang sistemang ito ay naka-install sa Windows, Windows Server, at Linux.

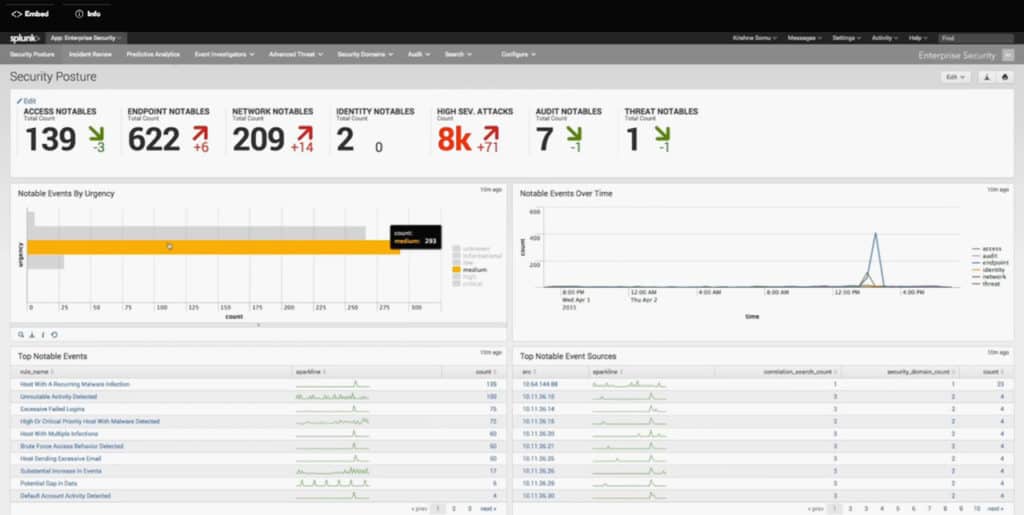

- Seguridad ng Splunk Enterprise Ang tool na ito para sa Windows at Linux ay isang pinuno sa mundo sapagkat pinagsasama nito ang pagtatasa ng network kasama ang pamamahala ng log kasama ang isang mahusay na tool sa pagsusuri.

- OSSEC Ang sistema ng Open-source HIDS Security na malayang gamitin at kumikilos bilang isang serbisyo ng Security Information Management.

- Ang Platform ng Intelligence ng LogRhythm Security Ang teknolohiyang nakagapos ng AI-based na teknolohiya ay underpins ang trapiko at tool sa pag-analisa ng log para sa Windows at Linux.

- Pamamahala ng Pinag-isang Security ng AlienVault Mahusay na halaga ng SIEM na tumatakbo sa Mac OS pati na rin sa Windows.

- RSA NetWitness Lubhang komprehensibo at naayon sa malalaking mga organisasyon ngunit medyo marami para sa mga maliliit at katamtamang laki ng mga negosyo. Tumatakbo sa Windows.

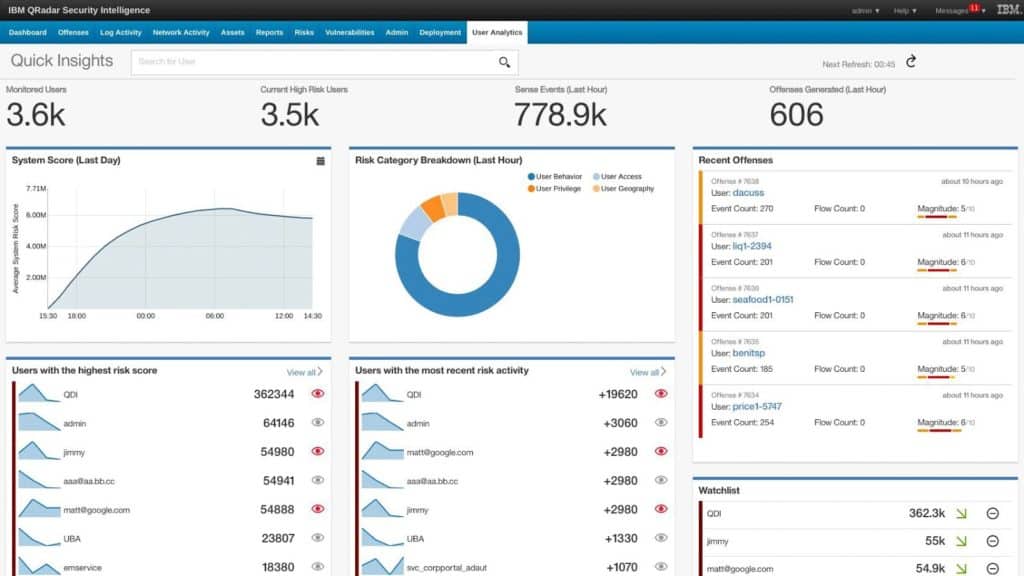

- IBM QRadar Ang tool na humantong sa merkado ng SIEM na tumatakbo sa mga kapaligiran ng Windows.

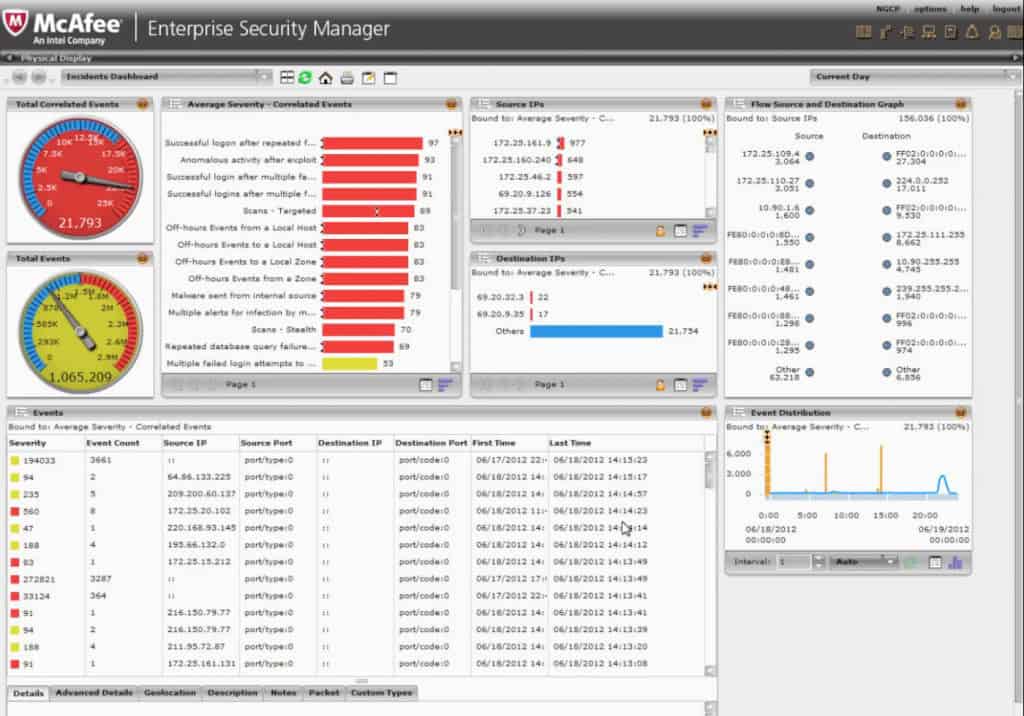

- McAfee Enterprise Security Manager Mga sikat na tool na SIEM na nagpapatakbo sa iyong mga tala sa Aktibong Directory upang kumpirmahin ang seguridad ng system. Tumatakbo sa Mac OS pati na rin ang Windows.

Habang mas maraming mga negosyo ang nagpapatakbo sa online, lalong mahalaga na isama ang mga tool sa cybersecurity at pagtuklas ng banta upang maiwasan ang pagbagsak. Sa kasamaang palad, maraming mga hindi ligal na cyber attackers ang aktibo sa web, naghihintay lamang na hampasin ang mga mahina na sistema. Ang mga produkto ng Security Information at Event Management (SIEM) ay naging pangunahing bahagi ng pagkilala at pagtugon sa mga pag-atake sa cyber.

Ang term na ito ay medyo ng isang payong para sa mga pakete ng software ng seguridad na nagmula sa Log Management Systems hanggang sa Security Log / Pamamahala ng Kaganapan, Pamamahala ng Impormasyon sa Seguridad, at pagwawasto ng Security Event. Mas madalas kaysa sa mga tampok na ito ay pinagsama para sa proteksyon ng 360-degree.

Habang ang isang system ng SIEM ay hindi kalokohan, ito ay isa sa mga pangunahing tagapagpahiwatig na ang isang samahan ay may malinaw na tinukoy na patakaran sa cybersecurity. Siyam na beses sa sampu, ang mga pag-atake sa cyber ay walang malinaw na nagsasabi sa isang antas ng ibabaw. Upang makita ang mga pagbabanta, mas epektibo ang paggamit ng mga file ng log. Ang higit na mahusay na mga kakayahan sa pamamahala ng pag-log ng mga SIEM ay ginawa silang isang sentro ng hub ng transparency sa network.

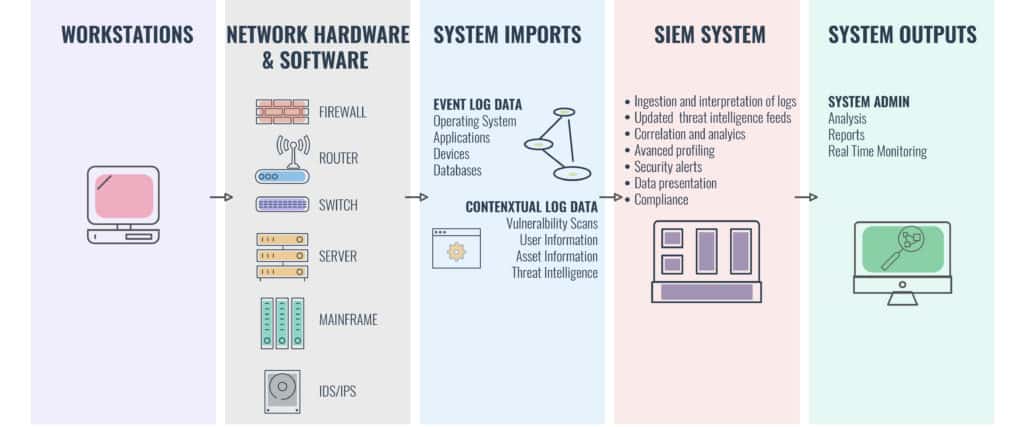

Karamihan sa mga programa ng seguridad ay nagpapatakbo sa isang micro scale, na tumutugon sa mas maliit na mga banta ngunit nawawala ang mas malaking larawan ng mga pagbabanta sa cyber. Ang isang Intrusion Detection System (IDS) lamang ay maaaring bihirang magawa kaysa sa pagsubaybay sa mga packet at mga IP address. Gayundin, ipinapakita lamang ng iyong mga tala ng serbisyo ang mga sesyon ng gumagamit at mga pagbabago sa pagsasaayos. Inilalagay ng SIEM ang mga sistemang ito at iba pa na magkasama upang magbigay ng isang kumpletong pangkalahatang-ideya ng anumang insidente sa seguridad sa pamamagitan ng pagsubaybay sa real-time at pagsusuri ng mga log ng kaganapan.

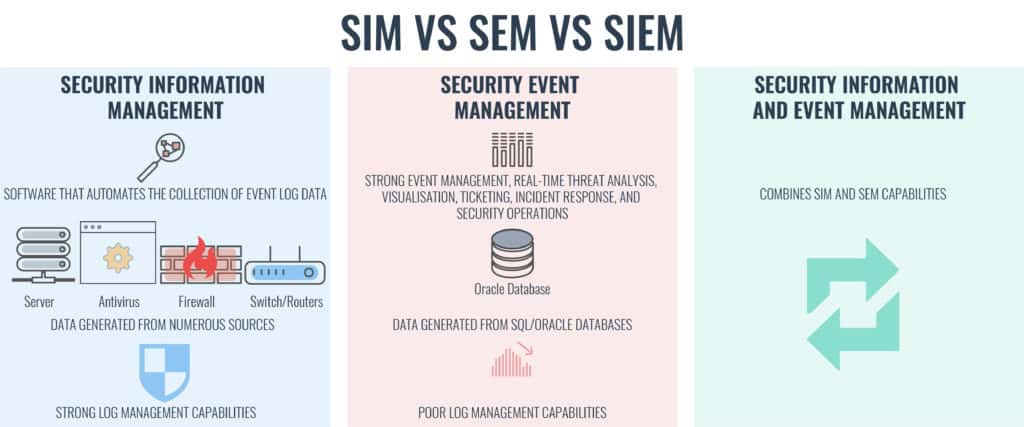

Ano ang Security Information Management (SIM)?

Ang pamamahala ng impormasyon ng seguridad (SIM) ay ang koleksyon, pagsubaybay at pagsusuri ng data na may kaugnayan sa seguridad mula sa mga log sa computer. Tinukoy din bilang pamamahala ng log.

Ano ang Security Event Management (SEM)?

Ang pamamahala ng kaganapan sa seguridad (SEM) ay ang pagsasagawa ng pamamahala ng kaganapan sa network kasama ang real-time na pagbabanta ng pagbabanta, paggunita at pagtugon sa insidente.

SIEM vs SIM vs SEM – ano ang pagkakaiba?

Ang SIEM, SIM at SEM ay madalas na ginagamit nang magkakapalit ngunit mayroong ilang mga pangunahing pagkakaiba.

| Pangkalahatang-ideya | Koleksyon at pagsusuri ng data na may kaugnayan sa seguridad mula sa mga log sa computer. | Real-time na pagtatasa ng banta, paggunita at tugon ng insidente. | Ang SIEM, tulad ng iminumungkahi ng pangalan, ay pinagsasama ang mga kakayahan ng SIM at SEM. |

| Mga Tampok | Madaling i-deploy, malakas na mga kakayahan sa pamamahala ng log. | Mas kumplikado upang mag-deploy, higit na mahusay sa pagsubaybay sa real-time. | Higit pang mga complext upang mag-deploy, kumpletong pag-andar. |

| Halimbawa ng Mga Tool | OSSIM | NetIQ Sentinel | Mag-log ng SolarWinds & Tagapamahala ng Kaganapan |

Mga kakayahan ng SIEM

Ang mga pangunahing kakayahan ng SIEM ay ang mga sumusunod:

- Koleksyon ng Mag-log

- Normalisasyon – Pagkolekta ng mga troso at pag-normalize sa kanila sa isang standard na format)

- Mga Abiso at Mga Alerto – Inaalam ang gumagamit kapag ang mga banta sa seguridad ay nakikilala

- Deteksyon sa Insidente ng Seguridad

- Banta ng daloy ng tugon sa pagbabanta – Workflow para sa paghawak ng mga nakaraang kaganapan sa seguridad

Itinala ng SIEM ang data mula sa buong panloob na network ng mga tool ng mga gumagamit at kinikilala ang mga potensyal na isyu at pag-atake. Ang system ay nagpapatakbo sa ilalim ng isang istatistikong modelo upang pag-aralan ang mga entry sa log. Ipinapamahagi ng SIEM ang mga ahente ng koleksyon at ginugunita ang data mula sa network, aparato, server, at mga firewall.

Ang lahat ng impormasyong ito ay ipinapasa sa isang management console kung saan maaari itong masuri upang matugunan ang mga umuusbong na banta. Hindi bihira ang mga advanced na system ng SIEM na gumamit ng mga awtomatikong tugon, pag-uugali ng pag-uugali ng entidad at orchestration ng seguridad. Tinitiyak nito na ang mga kahinaan sa pagitan ng mga tool sa cybersecurity ay maaaring masubaybayan at matugunan ng teknolohiya ng SIEM.

Kapag naabot ang kinakailangang impormasyon sa management console, tiningnan ito ng isang analyst ng data na maaaring magbigay ng puna sa pangkalahatang proseso. Mahalaga ito sapagkat nakatutulong ang feedback upang turuan ang SIEM system sa mga tuntunin ng pag-aaral ng makina at pagtaas ng pagiging pamilyar nito sa nakapaligid na kapaligiran.

Kapag natukoy ng system ng SIEM ang isang banta, pagkatapos ay nakikipag-ugnayan ito sa iba pang mga sistema ng seguridad sa aparato upang ihinto ang hindi kanais-nais na aktibidad. Ang pakikipagtulungang kalikasan ng mga system ng SIEM ay gumagawa ng mga ito ng isang tanyag na solusyon sa scale ng negosyo. Gayunpaman, ang pagtaas ng malawak na banta sa cyber ay gumawa ng maraming maliliit at mid-sized na mga negosyo na isaalang-alang ang mga merito ng isang system ng SIEM..

Ang pagbabagong ito ay medyo kamakailan dahil sa malaking gastos ng pag-aampon sa SIEM. Hindi lamang dapat kang magbayad ng isang malaking laki para sa system mismo; kailangan mong maglaan ng isa o dalawang miyembro ng kawani upang bantayan ito. Bilang isang resulta, ang mas maliit na mga organisasyon ay hindi gaanong masigasig tungkol sa pag-ampon sa SIEM. Ngunit nagsimula itong magbago dahil maaaring mag-outsource ang mga SME sa mga pinamamahalaang service provider.

Bakit Mahalaga ang SIEM?

Ang SIEM ay naging pangunahing sangkap ng seguridad ng mga modernong samahan. Ang pangunahing dahilan ay ang bawat gumagamit o tracker ay umalis sa likuran ng isang virtual na trail sa data ng log ng isang network. Ang mga system ng SIEM ay idinisenyo upang magamit ang data ng log na ito upang makabuo ng pananaw sa mga nakaraang pag-atake at mga kaganapan. Ang isang sistema ng SIEM ay hindi lamang kinikilala na ang isang pag-atake ay nangyari, ngunit nagbibigay-daan sa iyo upang makita kung paano at kung bakit ito nangyari din.

Tulad ng pag-update at pag-update ng mga organisasyon sa lalong kumplikadong mga imprastruktura ng IT, ang SIEM ay naging mas mahalaga sa mga nagdaang taon. Taliwas sa tanyag na paniniwala, ang mga firewall at antivirus packages ay hindi sapat upang maprotektahan ang isang network sa kabuuan. Ang mga pag-atake sa Zero ay maaari pa ring tumagos sa mga panlaban ng isang system kahit na sa mga hakbang na ito sa seguridad.

Tinutukoy ng SIEM ang problemang ito sa pamamagitan ng pag-alok ng aktibidad ng pag-atake at pagtatasa nito laban sa nakaraang pag-uugali sa network. Ang isang sistema ng SIEM ay may kakayahang makilala sa pagitan ng mga lehitimong paggamit at isang malisyosong pag-atake. Makakatulong ito upang madagdagan ang proteksyon ng insidente ng system at maiwasan ang pinsala sa mga system at virtual na pag-aari.

Ang paggamit ng SIEM ay tumutulong din sa mga kumpanya na sumunod sa iba’t ibang mga regulasyon sa pamamahala ng cyber industriya. Pamamahala ng log ay ang pamantayang pamamaraan ng industriya ng aktibidad sa pag-awdit sa isang network ng IT. Ang mga system ng SIEM ay nagbibigay ng pinakamahusay na paraan upang matugunan ang kinakailangang regulasyon at magbigay ng transparency sa mga log upang makabuo ng mga malinaw na pananaw at pagpapabuti.

Ang Mahahalagang Mga tool sa SIEM

Hindi lahat ng mga system ng SIEM ay itinayo pareho. Bilang isang resulta, walang isang-laki-akma-lahat ng solusyon. Ang isang solusyon ng SIEM na tama para sa isang kumpanya ay maaaring hindi kumpleto sa isa pa. Sa seksyong ito, binabali namin ang mga pangunahing tampok na kinakailangan para sa isang system ng SIEM.

Pamamahala ng Data ng Log

Tulad ng nabanggit sa itaas, ang pamamahala ng data ng log ay isang pangunahing sangkap ng anumang sistema ng sistema ng SIEM. Ang isang system ng SIEM ay kailangang i-pool ang data ng log mula sa iba’t ibang iba’t ibang mga mapagkukunan, ang bawat isa ay may sariling paraan ng pagkategorya at pag-record ng data. Kung naghahanap para sa isang system ng SIEM, nais mo ang isa na may kakayahang gawing epektibo ang data (maaaring mangailangan ka ng isang third-party na programa kung ang iyong system ng SIEM ay hindi namamahala nang maayos ang data ng log).

Kapag ang data ay na-normalize, pagkatapos ito ay nai-rate at ihambing laban sa dati nang naitala na data. Pagkatapos ay makikilala ng system ng SIEM ang mga pattern ng malisyosong pag-uugali at itaas ang mga abiso upang alertuhan ang gumagamit na gumawa ng aksyon. Ang data na ito ay maaaring hahanapin ng isang analyst na maaaring tukuyin ang mga bagong pamantayan para sa mga alerto sa hinaharap. Makakatulong ito upang mapaunlad ang mga panlaban ng system laban sa mga bagong banta.

Pag-uulat ng Pagsunod

Sa mga tuntunin ng kaginhawaan at mga kinakailangan sa regulasyon, ang pagkakaroon ng isang SIEM na may malawak na mga tampok sa pag-uulat sa pagsunod ay napakahalaga. Sa pangkalahatan, ang karamihan sa mga system ng SIEM ay may ilang uri ng sistema ng pagbuo ng ulat ng onboard na makakatulong sa iyo upang sumunod sa iyong mga kinakailangan sa pagsunod.

Ang mapagkukunan ng mga kinakailangan ng mga pamantayan na kailangan mong sumunod upang maging isang pangunahing impluwensya sa kung saan ang system ng SIEM na iyong nai-install. Kung ang iyong mga pamantayan sa seguridad ay idinidikta ng mga kontrata ng customer, wala kang gaanong daan sa kung saan ang system ng SIEM – kung hindi ito suportado ng kinakailangang pamantayan, kung gayon hindi ito magiging anumang nakasanayan mo. Maaaring kailanganin mong ipakita ang pagsunod sa PCI DSS, FISMA, FERPA, HIPAA, SOX, ISO, NCUA, GLBA, NERC CIP, GPG13, DISA STIG o isa sa maraming iba pang pamantayan sa industriya.

Banta sa Intelligence

Kung nangyayari ang isang paglabag o pag-atake, maaari kang lumikha ng isang ulat na detalyado kung paano ito nangyari nang malawakan. Pagkatapos ay maaari mong gamitin ang data na ito upang pinuhin ang mga panloob na proseso at gumawa ng mga pagsasaayos sa iyong imprastraktura ng network upang matiyak na hindi ito mangyayari muli. Ginagamit nito ang teknolohiya ng SIEM na pinapanatili ang iyong imprastraktura ng network na umuusbong upang matugunan ang mga bagong banta.

Pinakamahusay na Mga Kondisyon ng Alert sa Pag-tune

Ang pagkakaroon ng kakayahang magtakda ng pamantayan para sa mga alerto sa seguridad sa hinaharap ay mahalaga para sa pagpapanatili ng isang epektibong sistema ng SIEM sa pamamagitan ng intelligence intelligence. Ang pagpino ng mga alerto ay ang pangunahing paraan na pinapanatili mo ang iyong system ng SIEM na na-update laban sa mga bagong banta. Ang mga makabagong pag-atake ng cyber ay umuusbong araw-araw, kaya ang paggamit ng isang system na idinisenyo upang magdagdag ng mga bagong alerto sa seguridad ay huminto sa iyo mula sa pag-iwan sa kaliwa.

Nais mo ring tiyakin na makahanap ka ng isang platform ng SIEM software na maaaring limitahan ang bilang ng mga alerto sa seguridad na natanggap mo. Kung napuno ka ng mga alerto ang iyong koponan ay hindi magagawang upang matugunan ang mga alalahanin sa seguridad sa isang napapanahong paraan. Nang walang pagniningas ng mga alerto sa pag-tune ay mapapailalim ka sa pag-iimbak sa maraming mga kaganapan mula sa mga firewall hanggang sa panghihimasok na mga log.

Dashboard

Ang isang malawak na sistema ng SIEM ay hindi maganda kung mayroon kang isang mahinang dashboard sa likod nito. Ang pagkakaroon ng isang dashboard na may isang simpleng interface ng gumagamit ay ginagawang mas madali upang matukoy ang mga banta. Sa pagsasagawa, naghahanap ka ng isang dashboard na may visualization. Malayo kaagad nitong pinapayagan ang iyong analyst na makita kung ang anumang anomalya ay nagaganap sa display. Sa isip, nais mo ang isang system ng SIEM na maaaring mai-configure upang ipakita ang tukoy na data ng kaganapan.

Ang pinakamahusay na mga tool sa SIEM

Pagdating sa pagbili ng isang SIEM solution, ang merkado ay may maraming pagpipilian. Mula sa mas malalaking kumpanya tulad ng IBM, Intel at HE, hanggang sa SolarWinds at Manage Engine, mayroong isang solusyon para sa halos bawat laki at istilo ng kumpanya. Mayroong kahit na mga libreng pagpipilian ng open source, bagaman ang mga open source na proyekto ay karaniwang may napakababang badyet ng pag-unlad, na nangangahulugang ang mga pagpipilian na ito ay marahil hindi ang pinakamahusay.

Bago pumili ng tool na SIEM, mahalagang suriin ang iyong mga layunin. Halimbawa, kung naghahanap ka ng isang tool na SIEM upang matugunan ang mga kinakailangan sa regulasyon, ang pagbuo ng mga ulat ay isa sa iyong pinakamahalagang prayoridad.

Sa kabilang banda, kung nais mong gumamit ng isang system ng SIEM upang manatiling protektado laban sa mga umuusbong na pag-atake, kailangan mo ng isa na may mataas na paggana ng normalization at malawak na mga pasilidad na tinukoy ng gumagamit. Sa ibaba tinitingnan namin ang ilan sa mga pinakamahusay na tool sa SIEM sa merkado.

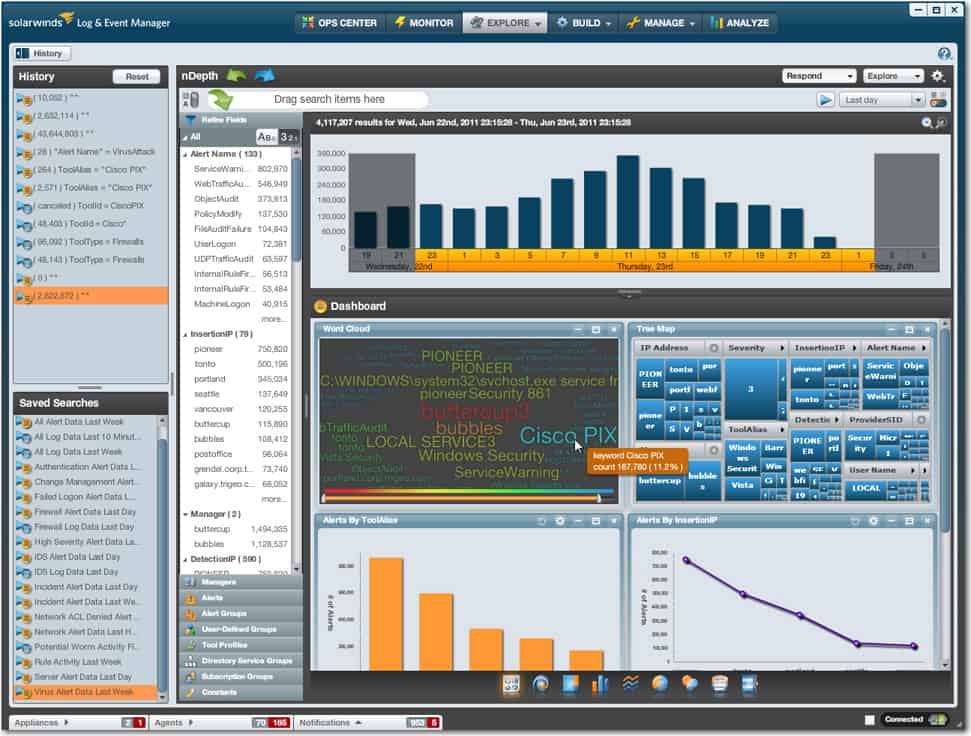

1. Tagapamahala ng Kaganapan ng SolarWinds Security (FREE TRIAL)

Operating System: Windows

Sa mga tuntunin ng mga tool sa antas ng entry na antas, Tagapamahala ng Kaganapan ng SolarWinds Security (SEM) ay isa sa mga pinaka-mapagkumpitensya na mga handog sa merkado. Ang SEM ay naglalaman ng lahat ng mga pangunahing tampok na iyong inaasahan mula sa isang system ng SIEM, na may malawak na mga tampok sa pamamahala ng log at pag-uulat. Ang detalyadong real-time na tugon ng insidente ng SolarWind ay ginagawang isang mahusay na tool para sa mga naghahanap upang samantalahin ang mga log ng kaganapan sa Windows upang aktibong pamahalaan ang kanilang mga imprastraktura sa network laban sa mga banta sa hinaharap..

Ang isa sa mga pinakamahusay na bagay tungkol sa SEM ay ang detalyado at madaling gamitin na disenyo ng dashboard. Ang pagiging simple ng mga tool sa paggunita ay ginagawang madali para sa gumagamit na makilala ang anumang anomalya. Bilang isang welcome bonus, nag-aalok ang kumpanya ng 24/7 na suporta, kaya maaari kang makipag-ugnay sa kanila para sa payo kung nagpapatakbo ka sa isang error.

PILIPINO NG EDITOR

Isa sa mga pinaka mapagkumpitensya na mga tool sa SIEM sa merkado na may malawak na hanay ng mga tampok sa pamamahala ng log. Ang tugon ng real-time na insidente ay ginagawang madali upang aktibong pamahalaan ang iyong imprastraktura at ang detalyado at madaling maunawaan na dashboard ay ginagawang isa sa pinakamadaling gamitin sa merkado. Sa suporta ng 24/7, ito ay isang malinaw na pagpipilian para sa SIEM.

I-download: Ganap na gumagana ng 30 araw na LIBRE na pagsubok sa SolarWinds.com

Opisyal na Site: https://www.solarwinds.com/security-event-manager/

OS: Windows

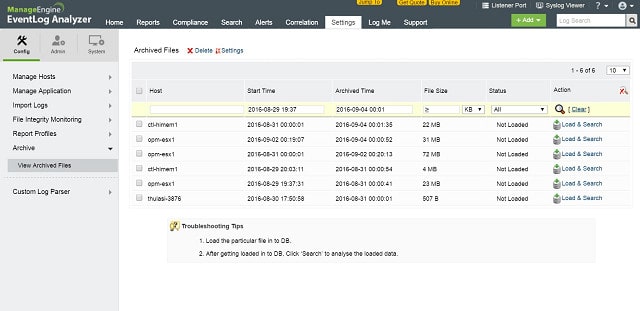

2. PamahalaanEngine EventLog Analyzer (FREE TRIAL)

Operating System: Windows at Linux

Ang PamahalaanEngine Eventlog Analyzer ay isang kasangkapan sa SIEM dahil nakatuon ito sa pamamahala ng mga troso at pag-aagaw ng seguridad at impormasyon ng pagganap mula sa kanila.

Ang tool ay maaaring magtipon ng log ng Kaganapan sa Windows at mga mensahe ng Syslog. Pagkatapos ay ayusin ang mga mensaheng ito sa mga file, umiikot sa mga bagong file kung saan naaangkop at nag-iimbak ng mga file na iyon sa mga may pangalan na direktoryo para sa madaling pag-access. Pinoprotektahan ng EventLog Analyzer ang mga file na ito mula sa pag-tamper.

Ang sistemang ManageEngine ay higit pa sa isang log server, bagaman. Mayroon ito pag-andar ng analitikal ipapaalam sa iyo ang hindi awtorisadong pag-access sa mga mapagkukunan ng kumpanya. Susuriin din ng tool ang pagganap ng mga pangunahing aplikasyon at serbisyo, tulad ng Web server, database, DHCP server, at pag-print ng mga pila.

Ang mga module ng pag-awdit at pag-uulat ng EventLog Analyzer ay lubos na kapaki-pakinabang para sa pagpapakita ng pagsunod sa mga pamantayan sa proteksyon ng data. Ang engine ng pag-uulat ay nagsasama ng mga format para sa pagsunod Ang PCI DSS, FISMA, GLBA, KAYA, HIPAA, at ISO 27001.

Ang ManageEngine ay gumawa ng tatlong mga edisyon ng EventLog Analyzer, kabilang ang isang libreng bersyon, na nagtitipon ng mga log mula sa hanggang sa limang mapagkukunan. Nag-aalok ang ManageEngine ng isang 30-araw na libreng pagsubok ng Premium Edition. Ang isang bersyon na nakabatay sa network, na tinatawag na Distribution Edition ay magagamit din para sa isang 30-araw na libreng pagsubok.

Pamahalaan angEngine Eventlog AnalyzerDownload ang 30-araw na LIBRENG Pagsubok

3. Splunk Enterprise Security

Operating System: Windows at Linux

Hati ay isa sa mga pinakatanyag na solusyon sa pamamahala ng SIEM sa buong mundo. Ang itinatakda nito mula sa kumpetisyon ay na isinama nito ang analytics sa gitna ng SIEM nito. Ang data ng network at machine ay maaaring masubaybayan sa isang real-time na batayan habang ang sistema ay nag-scour para sa mga potensyal na kahinaan. Ang mga function ng Enterprise Security ay nagpapakita ng mga alerto na maaaring pinuhin ng gumagamit.

Sa mga tuntunin ng pagtugon sa mga banta sa seguridad, ang interface ng gumagamit ay hindi mapaniniwalaan o kapani-paniwala simple. Kapag nagsasagawa ng isang pagsusuri sa insidente, ang gumagamit ay maaaring magsimula sa isang pangunahing pangkalahatang pangkalahatang ideya bago mag-click sa mga malalim na anotasyon sa nakaraang kaganapan. Gayundin, ang Asset Investigator ay gumagawa ng isang mahusay na trabaho sa pag-flag ng mga nakakahamak na aksyon at maiwasan ang pinsala sa hinaharap. Kailangan mong makipag-ugnay sa vendor para sa isang sipi kaya malinaw na ito ay platform na idinisenyo sa isip ng mga mas malalaking organisasyon.

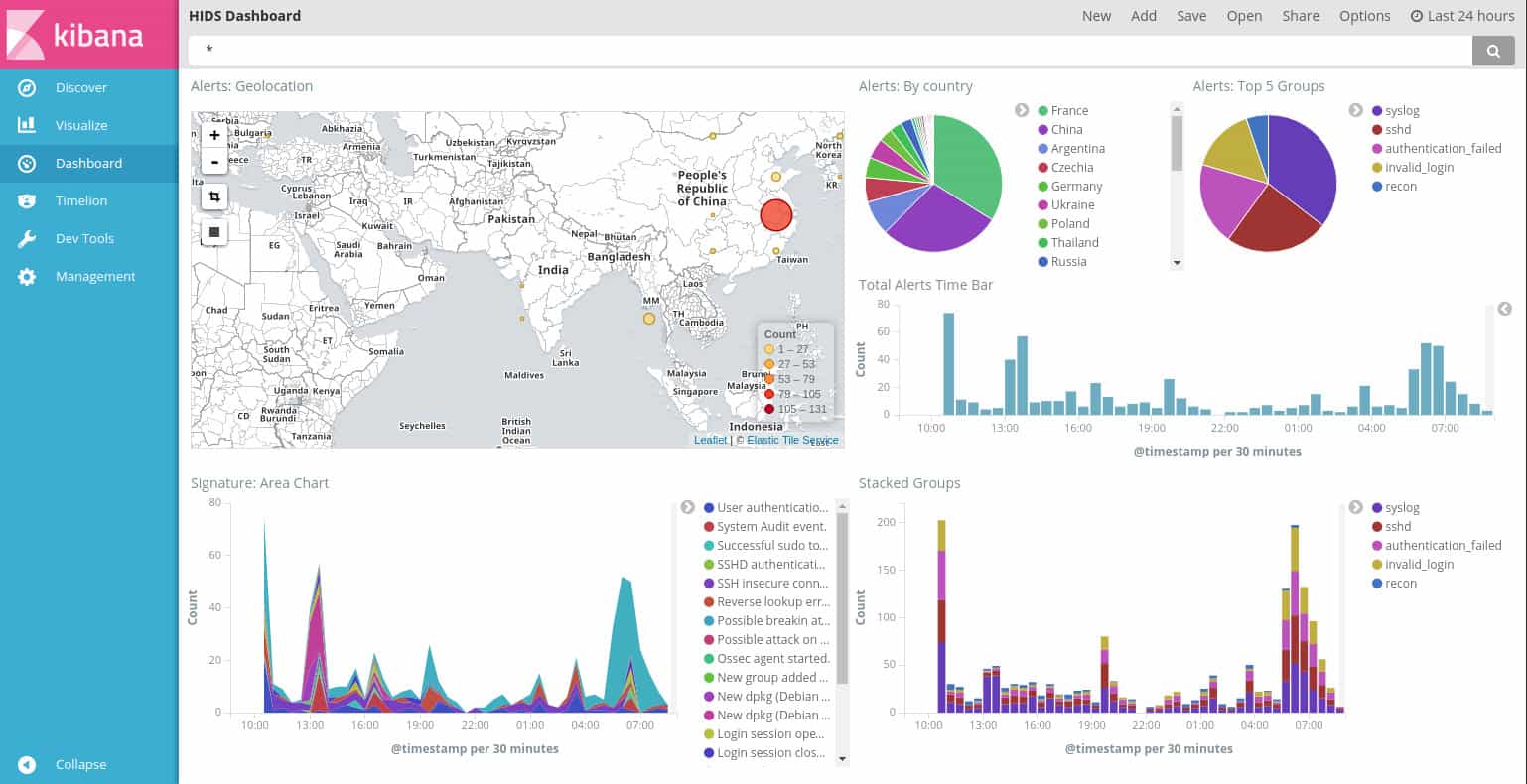

4. OSSEC

Operating System: Windows, Linux, Unix, at Mac

OSSEC ay ang nangungunang host-based na panghihimasok sa sistema ng pag-iwas (mga bata). Hindi lamang ang OSSEC ay isang napakagandang mga BATA, ngunit libre itong gamitin. Ang mga pamamaraan ng mga bata ay mapagpapalit sa mga serbisyong isinagawa ng mga sistema ng SIM, kaya ang OSSEC ay umaangkop din sa kahulugan ng isang kasangkapan sa SIEM.

Ang software ay nakatuon sa impormasyong magagamit sa mga file ng log upang maghanap para sa ebidensya ng panghihimasok. Pati na rin ang pagbabasa sa pamamagitan ng mga file ng log, sinusubaybayan ng software ang mga tseke ng file upang makita ang pag-tamper. Alam ng mga hacker na maaaring ihayag ng mga file ng log ang kanilang pagkakaroon sa isang system at subaybayan ang kanilang mga aktibidad, napakaraming mga advanced na panghihimasok sa malware ang magbabago ng mga file ng log upang maalis ang ebidensya.

Bilang isang libreng piraso ng software, walang dahilan na hindi mai-install ang OSSEC sa maraming mga lokasyon sa network. Sinusuri lamang ng tool ang mga file ng log na residente sa host nito. Alam ng mga programmer ng software na ang iba’t ibang mga operating system ay may iba’t ibang mga sistema ng pag-log. Kaya, susuriin ng OSSEC ang mga log ng Kaganapan at mga pagtatangka sa pag-access sa pagpapatala sa mga rekord ng Windows at Syslog at mga pagsubok sa pag-access sa mga aparato ng Linux, Unix, at Mac OS. Pinapagana ng mas mataas na mga pag-andar sa software na ito upang makipag-usap sa kabuuan ng isang network at pagsamahin ang mga talaan ng log na nakilala sa isang lokasyon sa isang gitnang tindahan ng log ng SIM..

Bagaman libre ang paggamit ng OSSEC, pagmamay-ari ito ng isang komersyal na operasyon – Trend Micro. Ang front end para sa system ay mai-download bilang isang hiwalay na programa at hindi ito napakahusay. Karamihan sa mga gumagamit ng OSSEC ay pinapakain ang data nito sa Greylog o Kibana bilang isang front end at bilang isang analysis engine.

Ang pag-uugali ng OSSEC ay idinidikta ng “mga patakaran,” na mga lagda ng aktibidad na hahanapin sa mga file ng log. Ang mga patakarang ito ay magagamit nang libre mula sa forum ng komunidad ng gumagamit. Ang mga negosyo na mas gusto lamang gumamit ng ganap na suportadong software ay maaaring mag-subscribe sa isang pakete ng suporta mula sa Trend Micro.

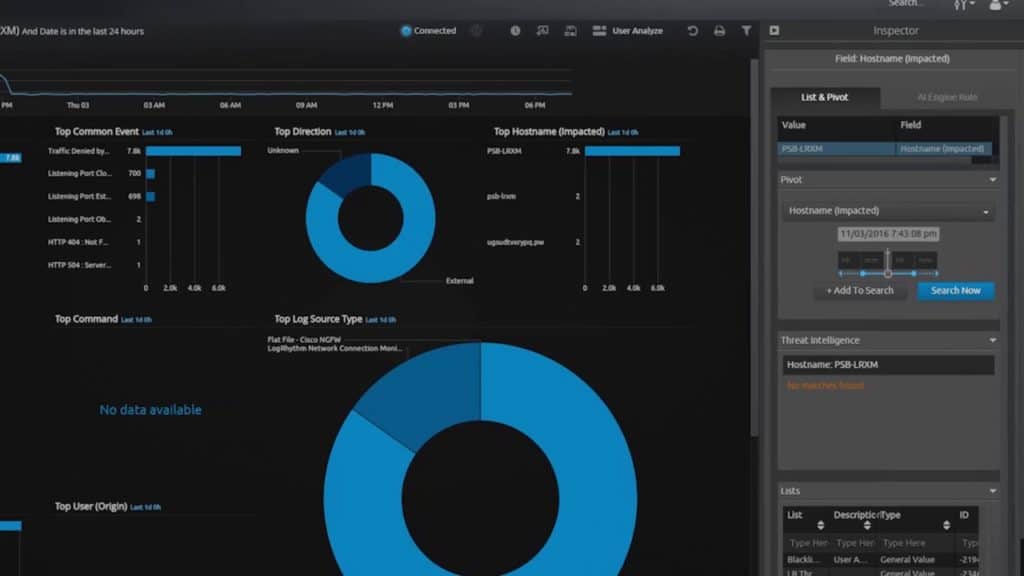

5. Platform ng Intelligence ng LogRhythm Security

Operating System: Windows at Linux

LogRhythm matagal nang itinatag ang kanilang sarili bilang mga payunir sa loob ng sektor ng solusyon sa SIEM. Mula sa pag-aaral ng pag-uugali hanggang sa pag-ugnay sa pag-log at artipisyal na intelihensiya, mayroon ang lahat ng ito ng platform. Ang sistema ay katugma sa isang napakalaking hanay ng mga aparato at uri ng log. Sa mga tuntunin ng pag-configure ng iyong mga setting, karamihan sa aktibidad ay pinamamahalaan sa pamamagitan ng Deployment Manager. Halimbawa, maaari mong gamitin ang Windows Host Wizard upang mabuksan ang mga log sa Windows.

Ginagawa nitong mas madali upang mapaliitin kung ano ang nangyayari sa iyong network. Sa una, ang interface ng gumagamit ay may curve sa pag-aaral, ngunit makakatulong ang malawak na manu-manong pagtuturo. Ang icing sa cake ay ang manual manual ay nagbibigay ng mga hyperlink sa iba’t ibang mga tampok upang matulungan ka sa iyong paglalakbay. Ang tag ng presyo ng platform na ito ay ginagawang isang mahusay na pagpipilian para sa mga medium-sized na organisasyon na naghahanap upang ipatupad ang mga bagong hakbang sa seguridad.

6. Pamamahala ng Pinag-isang Security ng AlienVault

Operating System: Windows at Mac

Bilang isa sa mas mapagkumpitensyang presyo na mga solusyon sa SIEM sa listahang ito, AlienVault ay isang kaakit-akit na alay. Sa core nito, ito ay isang tradisyunal na produkto ng SIEM na may built-in na panghihimasok sa panghihimasok, pagsubaybay sa pag-uugali, at pagtatasa ng kahinaan. Ang AlienVault ay mayroong onboard analytics na iyong inaasahan para sa isang platform ng scale na ito.

Ang isa sa mga natatanging aspeto ng platform ng AlienVault ay ang Open Threat Exchange (OTX). Ang OTX ay isang web portal na nagpapahintulot sa mga gumagamit na mag-upload ng “mga tagapagpahiwatig ng kompromiso” (IOC) upang matulungan ang iba pang mga gumagamit ng banta. Ito ay isang mahusay na mapagkukunan sa mga tuntunin ng pangkalahatang kaalaman at pagbabanta. Ang murang presyo ng system na SIEM na ito ay ginagawang perpekto para sa maliit na midsize ng mga negosyong naghahanap upang mapukaw ang kanilang mga impormasyong pangseguridad.

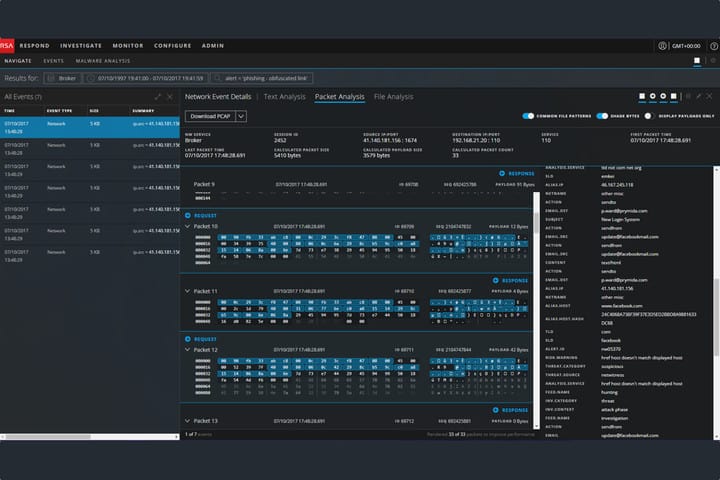

7. RSA NetWitness

Operating System: Red Hat Enterprise Linux

RSA NetWitness ay isa sa mga higit pang mga gitnang pagpipilian ng SIEM na magagamit sa merkado. Kung naghahanap ka ng isang kumpletong solusyon sa analytics ng network, huwag tumingin nang higit pa kaysa sa RSA Netwitness. Para sa mga mas malalaking organisasyon, ito ay isa sa mga malawak na tool na magagamit sa merkado. Gayunpaman, kung naghahanap ka ng isang produkto na madaling gamitin, baka gusto mong tumingin sa ibang lugar.

Sa kasamaang palad, ang paunang pag-setup ay maaaring lubos na pag-ubos kung ihahambing sa iba pang mga produkto sa listahang ito. Na sinabi, ang kumpletong dokumentasyon ng gumagamit ay makakatulong sa iyo sa proseso ng pag-setup. Ang mga gabay sa pag-install ay hindi makakatulong sa lahat ngunit nagbibigay sa iyo ng sapat na impormasyon upang magkasama.

8. IBM QRadar

Operating System: Red Hat Enteprise Linux

Sa mga nakaraang taon o higit pa, ang sagot ng IBM sa SIEM ay itinatag ang sarili bilang isa sa mga pinakamahusay na produkto sa merkado. Nag-aalok ang platform ng isang suite ng pamamahala ng log, analytics, koleksyon ng data, at mga tampok ng pagtuklas ng panghihimasok upang makatulong na mapanatiling maayos at tumatakbo ang iyong network. Ang lahat ng pamamahala ng log ay dumadaan sa isang tool: QRadar Log Manager. Pagdating sa analytics, ang QRadar ay isang malapit-kumpletong solusyon.

Ang system ay may panganib na pagmomolde ng mga analytics na maaaring gayahin ang mga potensyal na pag-atake. Maaari itong magamit upang masubaybayan ang iba’t ibang mga pisikal at virtual na kapaligiran sa iyong network. Ang IBM QRadar ay isa sa mga kumpletong handog sa listahang ito at isang mahusay na pagpipilian kung naghahanap ka ng maraming nalalaman na solusyon sa SIEM. Ang magkakaibang pag-andar ng pamantayang system ng system ng SIEM na ito ang naging pamantayang industriya para sa maraming mas malalaking organisasyon.

9. Manager ng Security Security ng McAfee

Operating System: Windows at Mac

McAfee Enterprise Security Manager ay itinuturing na isa sa mga pinakamahusay na platform ng SIEM sa mga tuntunin ng analytics. Maaaring mangolekta ang gumagamit ng iba’t ibang mga log sa buong malawak na hanay ng mga aparato sa pamamagitan ng Sistema ng Aktibong Directory. Sa mga tuntunin ng normalisasyon, ang correlation engine ng McAfee ay nagtitipon ng magkakaibang mga mapagkukunan ng data nang madali. Ginagawa nitong mas madaling makita kung kailan nagaganap ang isang security event.

Sa mga tuntunin ng suporta, ang mga gumagamit ay may pag-access sa parehong McAfee Enterprise Technical Support at McAfee Business Technical Support. Maaaring piliin ng gumagamit na bisitahin ang kanilang site sa pamamagitan ng isang Suporta ng Account Manager ng dalawang beses sa isang taon kung pipiliin nila ito. Ang platform ng McAfee ay naglalayong sa mga mid-malalaking kumpanya na naghahanap ng isang kumpletong solusyon sa pamamahala ng kaganapan sa seguridad.

Pagpapatupad ng SIEM

Hindi mahalaga kung ano ang tool na SIEM na pinili mong isama sa iyong negosyo, mahalagang gumamit ng isang SIEM solution nang dahan-dahan. Walang mabilis na paraan ng pagsubaybay upang maipatupad ang isang system ng SIEM. Ang pinakamahusay na pamamaraan upang pagsamahin ang isang platform ng SIEM sa iyong kapaligiran sa IT ay upang dalhin ito nang paunti-unti. Nangangahulugan ito na ang pag-ampon ng anumang solusyon sa isang batayan-sa-piraso na batayan. Dapat mong layunin na magkaroon ng parehong pag-monitor ng real-time na pag-andar at pag-andar ng log.

Ang paggawa nito ay nagbibigay sa iyo ng kakayahang kumuha ng stock ng iyong kapaligiran sa IT at upang maayos ang proseso ng pag-aampon. Ang pagpapatupad ng isang system ng SIEM ay unti-unting makakatulong sa iyo na makita kung aalis ka ba sa iyong mga malisyosong pag-atake. Ang pinakamahalagang bagay ay tiyakin na mayroon kang isang malinaw na pagtingin sa mga hangarin na nais mong tuparin kapag gumagamit ng isang system ng SIEM.

Sa buong gabay na ito, makakakita ka ng iba’t ibang iba’t ibang mga nagbibigay ng SIEM na nag-aalok ng iba’t ibang iba’t ibang mga produkto sa pagtatapos. Kung nais mong hanapin ang serbisyo na nararapat para sa iyo, maglaan ng oras upang magsaliksik ng mga magagamit na pagpipilian at makahanap ng isa na nakahanay sa iyong mga layunin sa organisasyon. Sa mga unang yugto, nais mong maghanda para sa pinakapangit na sitwasyon ng kaso.

Ang paghahanda para sa pinakamasamang kaso ay nangangahulugang handa ka upang matugunan kahit na ang pinakapangit na pag-atake. Sa huli, mas mahusay na hindi overprotected laban sa mga pag-atake sa cyber kaysa sa hindi maprotektahan. Kapag napili mo ang isang tool na nais mong gamitin, mangako sa pag-update. Ang isang sistema ng SIEM ay kasing ganda lamang ng mga pag-update nito. Kung hindi mo mapigilan na ma-update ang iyong mga log at pinuhin ang iyong mga abiso, magiging handa ka kapag sumulpot ang isang umuusbong na banta.