7 pinakamahusay na sistema ng pag-iwas sa panghihimasok (IPS)

Mga sistema ng pag-iwas sa panghihimasok, kilala din sa Mga IPS, nag-aalok ng patuloy na proteksyon para sa data at mga mapagkukunan ng IT ng iyong kumpanya. Ang mga sistemang pangseguridad na ito ay gumagana sa loob ng samahan at bumubuo para sa mga blind spot sa tradisyonal na mga hakbang sa seguridad na ipinatutupad ng mga firewall at antivirus system.

Ang pagprotekta sa hangganan ng iyong network ay maiiwasan ang isang malaking bilang ng mga pag-atake ng hacker. Mahalaga pa rin ang pag-install ng mga firewall at antivirus. Ang mga hakbang na ito sa pangangalaga ay naging epektibo sa pagpigil sa nakakahamak na code mula sa pagpunta sa isang network. Gayunpaman, naging matagumpay nila iyon ang mga hacker ay nakahanap ng iba pang mga paraan upang makakuha ng pag-access sa imprastruktura ng computing ng kumpanya.

Ang post na ito ay makakakuha ng lalim sa bawat isa sa mga tool na itinampok sa ibaba. Kung mayroon ka lamang oras para sa isang buod, narito ang aming listahan ng pinakamahusay na IPS’s:

- Tagapamahala ng Kaganapan ng SolarWinds Security (FREE TRIAL) Ang tool na pangseguridad na ito ay gumagamit ng parehong network-based at host-based na panghihimasok na pamamaraan ng pag-iwas at tumatagal ng pag-iwas. Mga Pag-install sa Windows Server.

- Hati Malawakang ginagamit na tool sa pagsusuri ng network na may mga tampok sa pag-iwas sa panghihimasok. Magagamit para sa Windows, Linux, at sa Cloud.

- Sagan Libreng sistema ng pag-iwas sa panghihimasok na mina-log ang mga file para sa data ng kaganapan. Mga pag-install sa Unix, Linux, at Mac OS, ngunit maaaring magtipon ng mga mensahe ng log mula sa mga windows system.

- OSSEC Ang Open Source HIDS Security ay lubos na iginagalang at malayang gamitin. Tumatakbo sa Windows, Linux, Mac OS, at Unix, ngunit hindi kasama ang isang interface ng gumagamit.

- Buksan ang WIPS-NG Ang open-source utos na linya ng utos para sa Linux na nakakakita ng panghihimasok sa mga wireless network.

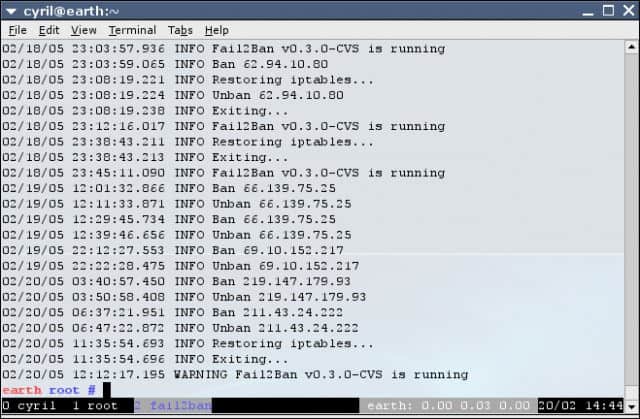

- Fail2Ban Libreng lightweight IPS na tumatakbo sa linya ng command at magagamit para sa Linux, Unix, at Mac OS.

- Zeek Network-based na panghihimasok sistema ng pagtuklas na nagpapatakbo sa live na data ng trapiko. Ang tool na ito ay naka-install sa Linux, Unix, at Mac OS at malayang gamitin.

Mga kahinaan sa seguridad

Ang anumang sistema ay kasing lakas lamang ng pinakamahina nitong link. Sa karamihan ng mga diskarte sa seguridad ng IT, ang kahinaan ay nakasalalay sa elemento ng tao ng system. Maaari mong ipatupad ang pagpapatunay ng gumagamit na may malakas na mga password, ngunit kung isulat ng mga gumagamit ang mga password at panatilihing malapit ang tala sa isang aparato na may access sa network, maaari mo ring hindi maabala ang pagpapatupad ng pagpapatunay ng gumagamit.

Maraming mga paraan na mai-target ng mga hacker ang mga empleyado ng isang kumpanya at linlangin ang mga ito sa pagsisiwalat ng kanilang mga detalye sa pag-login.

Phishing

Ang phishing ay naging pangkaraniwan. Natuto ang lahat na maging maingat sa mga email ng babala mula sa mga bangko o mga platform ng kalakalan tulad ng eBay, PayPal, o Amazon. Ang isang kampanya sa phishing ay nagsasangkot isang pekeng Web page mula sa isang online service. Ang hacker ay nagpapadala ng mga email at mas malaki sa lahat ng mga email sa isang listahan na binili sa internet. Hindi mahalaga kung ang lahat ng mga adres na iyon ay nabibilang sa mga kostumer ng gayong serbisyo. Hangga’t ang ilan sa mga taong narating ay may mga account na may tricked website, kung gayon ang hacker ay nakatayo ng isang pagkakataon.

Sa mga pagtatangka sa phishing, ang biktima ay ipinakita sa isang link sa loob ng isang email na humahantong sa isang pekeng pahina ng pag-login na mukhang ang karaniwang screen ng pagpasok ng serbisyo na tinulad. Kapag sinubukan ng biktima na mag-log in, ang username at password ay pumasok sa database ng hacker at ang account ay nakompromiso nang hindi napagtanto ng gumagamit ang nangyari.

Spearphishing

Target ng mga hacker ang mga empleyado ng kumpanya na may pham scam. Sinasanay din nila ang spearphishing, na kung saan ay medyo mas sopistikado kaysa sa phishing. Sa pamamagitan ng spearphishing, ang pekeng email at pahina ng pag-login ay partikular na idinisenyo upang maging tulad ng site ng kumpanya na na-hack at ang mga email ay idirekta partikular sa mga empleyado ng kumpanya. Ang mga pagtatangka ng spearphishing ay madalas na ginagamit bilang phase one ng isang break-in na pagtatangka. Ang paunang pass ng isang hack ay upang malaman ang mga detalye tungkol sa ilan sa mga empleyado ng isang kumpanya.

Doxxing

Ang impormasyong nakalap sa phase ng spearphishing ay maaaring ihalo kasama ang pananaliksik sa mga indibidwal sa pamamagitan ng pagsusuri sa kanilang mga pahina sa social media, o pagsasama sa kanilang mga detalye sa karera. Ang target na pananaliksik na ito ay tinatawag na doxxing. Sa pamamagitan ng impormasyon na gleaned, ang isang target na hacker ay maaaring makabuo ng mga profile ng mga pangunahing manlalaro sa isang negosyo at mapa ang mga relasyon ng mga taong iyon sa ibang mga tauhan ng kumpanya.

Ang doxxer ay naglalayong makakuha ng sapat na impormasyon upang matagumpay na gayahin ang isang empleyado. Sa pagkakakilanlan na ito, makakamit niya ang tiwala ng iba sa target na kumpanya. Sa pamamagitan ng mga trick na ito, malalaman ng hacker ang mga paggalaw ng kawani ng accounting ng kumpanya, mga executive nito, at mga kawani ng suporta sa IT..

Whaling

Kapag nakuha ng hacker ang tiwala ng iba’t ibang mga miyembro ng kawani, maaari niyang linlangin ang mga detalye sa pag-login sa sinuman sa negosyo. Sa maraming kumpiyansa at kaalaman sa paraan ng pagtatrabaho ng mga tao sa isang negosyo, maaari ring gawin ng isang artista magnakaw ng malaking halaga ng pera mula sa isang kumpanya nang hindi kahit na kinakailangang mag-log in sa system; mga order para sa mga bogus transfer ay maaaring ibigay sa telepono. Ang target na ito ng mga pangunahing tauhan sa isang negosyo ay tinatawag na whaling.

Mga diskarte sa pag-atake

Natuto ang mga hacker na gumamit ng phishing, spearphishing, doxxing, at whaling upang makakuha ng paligid ng mga firewall at antivirus software. Kung ang isang hacker ay mayroong password ng admin, magagawa niya mag-install ng software, i-set up ang mga account ng gumagamit, at alisin ang mga proseso ng seguridad at makakuha ng pag-access sa buong network, kagamitan nito, server, database, at mga application na walang humpay.

Ang mga bagong diskarte sa pag-atake ay naging pangkaraniwan na ang mga kumpanya ng seguridad ng kumpanya ay kailangang magplano ng mga panlaban na ipagpalagay na ang mga sistema ng mga panukalang batas sa seguridad ay na-kompromiso.

Sa mga nagdaang taon, ang advanced na patuloy na pagbabanta (APT) ay naging isang pangkaraniwang diskarte para sa mga hacker. Sa sitwasyong ito, ang isang hacker ay maaaring gumastos ng maraming taon na may pag-access sa isang network ng kumpanya, pag-access ng data sa kalooban, gamit ang mga mapagkukunan ng kumpanya upang patakbuhin ang mga VPN sa pamamagitan ng gateway ng kumpanya. Maaari ring gamitin ng hacker ang mga server ng kumpanya para sa masidhing aktibidad tulad ng pagmimina ng cryptocurrency.

Ang mga APT ay hindi napapansin dahil ang hacker ay nasa system bilang isang awtorisadong gumagamit at tinitiyak din niyang tanggalin ang anumang talaan ng log na nagpapakita ng kanyang nakakahamak na aktibidad. Ang mga hakbang na ito ay nangangahulugang kahit na nakita ang panghihimasok, maaari pa rin itong imposible upang masubaybayan at i-proslaim ang panghihimasok.

Mga sistema ng pagtuklas ng panghihimasok

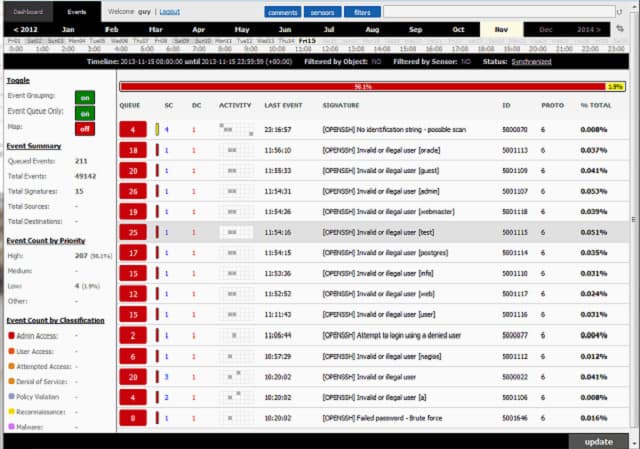

Ang isang mahalagang elemento ng mga sistema ng pag-iwas sa panghihimasok ay ang Sistema ng Pagkuha ng panghihimasok (IDS). Ang isang IDS ay idinisenyo upang maghanap para sa hindi pangkaraniwang aktibidad. Ang ilang mga pamamaraan ng pagtuklas ay gayahin ang mga diskarte na ginagamit ng mga firewall at antivirus software. Ang mga ito ay tinawag pagtukoy batay sa lagda paraan. Naghahanap sila ng mga pattern sa data upang makita ang mga kilalang tagapagpahiwatig ng aktibidad ng panghihimasok.

Ang isang pangalawang pamamaraan ng IDS ay tinatawag anomalya na nakabase sa pagtuklas. Sa diskarte na ito, ang software sa pagsubaybay ay naghahanap para sa mga hindi pangkaraniwang aktibidad na alinman ay hindi akma sa lohikal na pattern ng pag-uugali ng gumagamit o software o hindi makatuwiran kapag sinusuri sa konteksto ng inaasahang tungkulin ng isang partikular na gumagamit. Halimbawa, hindi mo aasahan na makakita ng isang gumagamit sa Kagawaran ng Mga Tauhan na naka-log in na binabago ang pagsasaayos ng isang aparato sa network.

Ang isang intruder ay hindi kinakailangan na maging isang tagalabas. Maaari kang makakuha ng panghihimasok sa mga lugar ng iyong network ng mga empleyado na naggalugad na lampas sa mga pasilidad na inaasahan na kakailanganin nila ng access. Ang isa pang problema ay namamalagi sa mga empleyado na sinasamantala ang kanilang awtorisadong pag-access sa data at mga pasilidad upang masira o magnakaw ang mga ito.

Pag-iwas sa panghihimasok

Ang mga sistema ng pag-iwas sa panghihimasok ay gumagana sa pinakamataas na “mas maganda ang huli kaysa sa wala.”Sa isip, hindi mo nais ang anumang mga tagalabas na hindi makakuha ng hindi awtorisadong pag-access sa iyong system. Gayunpaman, tulad ng ipinaliwanag sa itaas, hindi ito isang perpektong mundo at maraming mga kahinaan na maaaring hilahin ng mga hacker upang linlangin ang mga awtorisadong gumagamit sa pagbibigay ng kanilang mga kredensyal.

Partikular, ang mga sistema ng pag-iwas sa panghihimasok mga extension sa mga sistema ng pagtuklas ng panghihimasok. Kumilos ang mga IPS sa sandaling nakilala ang kahina-hinalang aktibidad. Kaya, maaaring nagkaroon ng ilang mga pinsala na nagawa sa integridad ng iyong system sa oras na ang panghihimasok ay nakita.

Ang IPS ay maaaring magsagawa ng mga aksyon upang isara ang banta. Kasama sa mga pagkilos na ito ang:

- Pagpapanumbalik ng mga file ng log mula sa imbakan

- Pagsuspinde ng mga account sa gumagamit

- Pag-block ng mga IP address

- Mga proseso ng pagpatay

- Pag-shut down ng mga system

- Pagsisimula ng mga proseso

- Pag-update ng mga setting ng firewall

- Alerto, pag-record, at pag-uulat ng mga kahina-hinalang aktibidad

Ang responsibilidad ng mga gawain ng admin na nagagawa na posible ang marami sa mga pagkilos na ito ay hindi palaging malinaw. Halimbawa, ang proteksyon ng mga file ng log na may pag-encrypt at pag-back up ng mga file ng log upang maaari silang maibalik pagkatapos ng pag-tamper ay dalawang aktibidad ng proteksyon sa pagbabanta na karaniwang tinukoy bilang mga gawain ng sistema ng panghihimasok sa panghihimasok..

Mga Limitasyon ng mga sistema ng pag-iwas sa panghihimasok

Mayroong maraming mga potensyal na puntos ng kahinaan sa anumang sistema ng IT, ngunit ang isang IPS, bagaman napaka-epektibo sa pagharang sa mga nanghihimasok, ay hindi idinisenyo upang isara ang lahat ng mga potensyal na banta. Halimbawa, ang isang tipikal na IPS ay hindi kasama ang software patch management o configuration control para sa mga aparato ng network. Hindi pinamamahalaan ng IPS ang mga patakaran sa pag-access ng gumagamit o pinipigilan ang mga empleyado na kopyahin ang mga dokumento sa korporasyon.

Nag-aalok ang mga ID at IPS ng banta sa remediation ng banta sa sandaling sinimulan na ng isang intruder ang mga aktibidad sa isang network. Gayunpaman, ang mga sistemang ito ay dapat mai-install upang magbigay ng isang elemento sa isang serye ng mga hakbang sa seguridad upang maprotektahan ang impormasyon at mga mapagkukunan.

Inirerekumenda ang mga sistema ng pag-iwas sa panghihimasok

Mayroong isang malaking bilang ng mga tool ng IPS na magagamit sa ngayon. Marami sa mga ito ay libre. Gayunpaman, kakailanganin mo ng mahabang panahon upang pag-aralan at subukan ang bawat solong IPS sa merkado. Ito ang dahilan kung bakit pinagsama namin ang gabay na ito sa mga sistema ng pag-iwas sa panghihimasok.

1. Tagapamahala ng Kaganapan ng SolarWinds Security (LIBRENG SUBOK)

Ang Tagapamahala ng Kaganapan ng SolarWinds Security Kinokontrol ang pag-access sa mga file ng pag-log, tulad ng iminumungkahi ng pangalan. Gayunpaman, ang tool ay mayroon ding mga kakayahan sa pagsubaybay sa network. Hindi kasama ang package ng software ng isang kagamitan sa pagsubaybay sa network, ngunit maaari mong idagdag ang kakayahang ito sa pamamagitan ng paggamit ng libreng tool, Snort para sa pangangalap ng data ng network. Binibigyan ka ng setup na ito ng dalawang pananaw sa panghihimasok. Mayroong dalawang mga kategorya ng mga diskarte sa pagtuklas na ginagamit ng mga IDS: batay sa network at batay sa host.

Sinusuri ng isang host-based na intrusion detection system ang mga talaan na nakapaloob sa mga file ng log; nakita ng system na batay sa network ang mga kaganapan sa live na data.

Ang mga tagubilin upang makita ang mga palatandaan ng panghihimasok ay kasama sa package ng software ng SolarWinds – ang mga ito ay tinatawag na mga panuntunan sa ugnayan ng kaganapan. Maaari kang pumili na umalis sa system upang makita lamang ang panghihimasok at hadlangan nang manu-mano ang mga pagbabanta. Maaari mo ring maisaaktibo ang mga pag-andar ng IPS ng SolarWinds Security Event Event upang makakuha ng pagbabala sa pagbabanta awtomatikong awtomatikong.

Ang seksyon ng IPS ng SolarWinds Security Event Event ay nagpapatupad ng mga pagkilos kapag nakita ang mga banta. Ang mga workflows na ito ay tinawag Mga Aktibong Tugon. Ang isang tugon ay maaaring maiugnay sa isang tiyak na alerto. Halimbawa, ang tool ay maaaring sumulat sa mga talahanayan ng firewall upang harangan ang pag-access sa network sa isang IP address na nakilala bilang pagsasagawa ng mga kahina-hinalang kilos sa network. Maaari mo ring suspindihin ang mga account ng gumagamit, ihinto o simulan ang mga proseso, at isara ang hardware o ang buong sistema.

Maaari lamang mai-install ang SolarWinds Security Event Manager Windows Server. Gayunpaman, ang mga mapagkukunan ng data nito ay hindi limitado sa mga Windows log – maaari rin itong magtipon ng impormasyon sa banta mula sa Unix at Linux mga system na konektado sa host ng Windows system sa network. Maaari kang makakuha isang 30-araw na libreng pagsubok ng Tagapamahala ng Kaganapan ng SolarWinds Security upang subukan ito para sa iyong sarili.

Tagapamahala ng Kaganapan sa SolarWinds SecurityDownload ang 30-araw na LIBRE Pagsubok

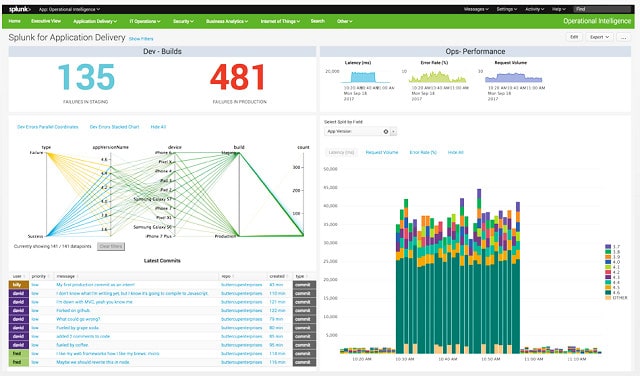

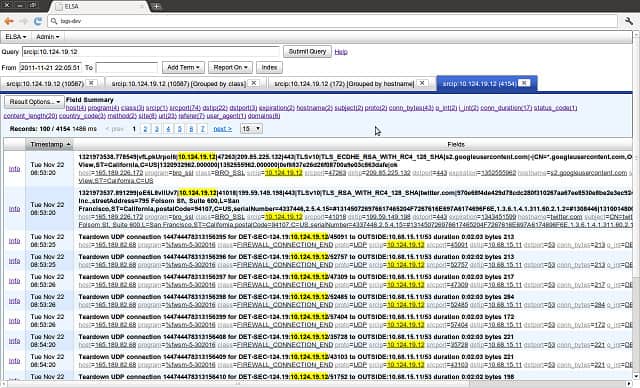

2. Splunk

Ang Splunk ay isang analyst ng trapiko sa network na may panghihimasok sa pag-iikot at mga kakayahan ng IPS. Mayroong apat na edisyon ng Splunk:

- Libre ang Splunk

- Splunk Light (30 araw na libreng pagsubok)

- Splunk Enterprise (60 araw na libreng pagsubok)

- Splunk Cloud (15-araw na libreng pagsubok)

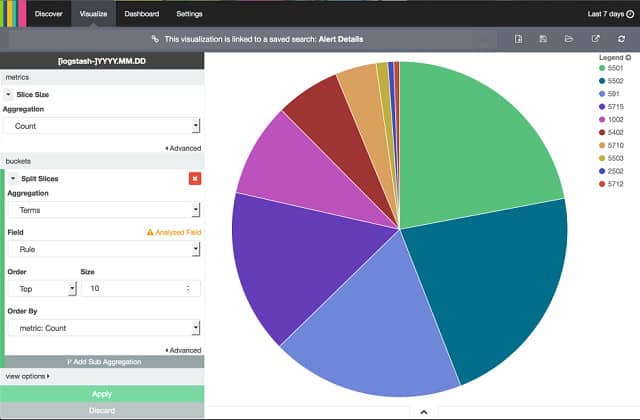

Lahat ng mga bersyon, maliban para sa Splunk Cloud ay tumatakbo Windows at Linux. Ang Splunk Cloud ay magagamit sa isang Software bilang isang serbisyo (SaaS) na batayan sa internet. Ang mga function ng IPS ng Splunk ay kasama lamang sa mga edisyon ng Enterprise at Cloud. Ang sistema ng pagtuklas ay nagpapatakbo ng pareho sa trapiko sa network at sa mga file ng log. Ang paraan ng pagtuklas ay naghahanap para sa mga anomalya, na mga pattern ng hindi inaasahang pag-uugali.

Ang isang mas mataas na antas ng seguridad ay maaaring makuha sa pamamagitan ng pagpili para sa Splunk Enterprise Security add-on. Magagamit ito sa pitong araw na libreng pagsubok. Pinahusay ng module na ito ang mga panuntunan sa pagtuklas ng anomalya sa AI at may kasamang higit na maipapatupad na mga aksyon para sa panghihimasok sa panghihimasok.

3. Sagan

Si Sagan ay isang libreng sistema ng pagtuklas ng panghihimasok na may mga kakayahan sa pagpapatupad ng script. Ang pasilidad upang ikonekta ang mga aksyon sa mga alerto ay ginagawang isang IPS. Ang mga pangunahing pamamaraan ng pagtuklas ng Sagan ay nagsasangkot sa pagsubaybay sa mga file ng log, na nangangahulugang ito ay isang host-based na panghihimasok ng sistema ng panghihimasok. Kung nag-install ka rin ng Snort at feed output mula sa packet sniffer papunta sa Sagan, makakakuha ka rin ng mga pasilidad sa pagtuklas na batay sa network mula sa tool na ito. Bilang kahalili, maaari mong feed ng data ng network na natipon Zeek (dating Bro) o Suricata sa tool. Maaari ring palitan ng Sagan ang data sa iba pang mga tool na katugma sa Snort, kasama Snorby, Balot, Anaval, at BASE.

Naka-install ang Sagan Unix, Linux, at Mac OS. Gayunpaman, nagagawa nitong kunin ang mga mensahe ng kaganapan mula sa konektado Windows mga sistema. Kabilang sa mga karagdagang tampok ang pagsubaybay sa lokasyon ng IP address at ipinamamahagi ang pagproseso.

4. OSSEC

Ang OSSEC ay isang napaka tanyag na sistema ng IPS. Ang mga pamamaraan ng pagtuklas nito ay batay sa pagsusuri sa mga file ng log, na ginagawang isang host-based na sistema ng pagtuklas ng panghihimasok. Ang pangalan ng tool na ito ay nakatayo para sa ‘Buksan ang Pinagmulan ng HIDS Security‘(Sa kabila ng kakulangan ng’ H ‘doon).

Ang katotohanan na ito ay isang bukas na mapagkukunan na proyekto ay mahusay dahil nangangahulugan din ito na ang software ay malayang gamitin. Sa kabila ng pagiging bukas na mapagkukunan, ang OSSEC ay talagang pag-aari ng isang kumpanya: Trend Micro. Ang downside ng paggamit ng libreng software ay hindi ka makakakuha ng suporta. Ang tool ay malawakang ginagamit at ang komunidad ng gumagamit ng OSSEC ay isang mahusay na lugar upang makakuha ng mga tip at trick sa paggamit ng system. Gayunpaman, kung hindi mo nais na panganib na umasa sa payo ng amateur para sa software ng iyong kumpanya, maaari kang bumili isang propesyonal na pakete ng suporta mula sa Trend Micro.

Ang mga panuntunan sa pagtuklas ng OSSEC ay tinatawag na ‘mga patakaran.’Maaari kang sumulat ng iyong sariling mga patakaran o kumuha ng mga pack ng mga ito nang libre mula sa komunidad ng gumagamit. Posible ring tukuyin ang mga pagkilos na dapat awtomatikong ipatupad kapag lumabas ang mga partikular na babala.

Nagpapatuloy ang OSSEC Unix, Linux, Mac OS, at Windows. Walang front end para sa tool na ito, ngunit maaari mo itong i-interface Kibana o Greylog.

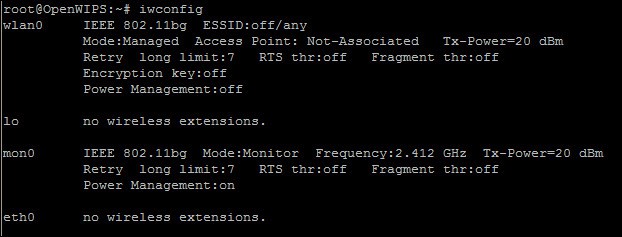

5. Buksan ang WIPS-NG

Kung partikular na kailangan mo ng isang IPS para sa mga wireless system, dapat mong subukin ang Open WIPS-NG. Ito ay libreng tool na makikilala ang panghihimasok at magpapahintulot sa iyo na mag-set up ng mga awtomatikong tugon.

Ang Open WIPS-NG ay isang open source na proyekto. Ang software ay maaari lamang patakbuhin Linux. Ang pangunahing elemento ng tool ay isang wireless packet sniffer. Ang elemento ng sniffer ay isang sensor, na gumagana pareho bilang isang data tagolekta at isang transmiter ng mga solusyon sa harangan ang panghihimasok. Ito ay isang napaka-karampatang tool dahil ito ay dinisenyo ng parehong mga tao na sumulat Aircrack-NG, na kilala bilang isang tool ng hacker.

Ang iba pang mga elemento ng tool ay isang programa ng server, na nagpapatakbo ng mga panuntunan sa pagtuklas, at isang interface. Maaari mong makita ang impormasyon ng wifi network at mga potensyal na problema sa dashboard. Maaari ka ring magtakda ng mga pagkilos upang awtomatikong sipa kapag nakita ang isang panghihimasok.

6. Fail2Ban

Ang Fail2Ban ay isang magaan na pagpipilian ng IPS. Ito libreng tool nakita ang panghihimasok sa pamamagitan ng mga pamamaraan na batay sa host, na nangangahulugan na sinusuri nito ang mga file ng log para sa mga palatandaan ng hindi awtorisadong aktibidad. Kabilang sa mga awtomatikong tugon na maaaring ipatupad ng tool ay isang IP address ban. Ang mga pagbabawal na ito ay karaniwang tumatagal lamang ng ilang minuto, ngunit maaari mong ayusin ang panahon ng pag-block sa dashboard ng utility. Ang mga panuntunan sa pagtuklas ay tinatawag na ‘mga filter‘At maaari kang makisalamuha isang aksyon sa remediation sa bawat isa sa kanila. Ang kumbinasyon ng isang filter at isang aksyon ay tinatawag na isang ‘kulungan.’

Maaaring mai-install ang Fail2Ban Unix, Linux, at Mac OS.

7. Zeek

Zeek (dating tinawag na Bro untill 2023) ay isa pang mahusay libreng IPS. Naka-install ang software na ito Linux, Unix, at Mac OS. Gumamit si Zeek mga pamamaraan ng pag-iwas sa intrusion batay sa network. Habang sinusubaybayan ang network para sa nakakahamak na aktibidad, binibigyan ka rin ni Zeek ng mga istatistika sa pagganap ng iyong mga aparato sa network at pagsusuri sa trapiko.

Ang mga patakaran ng pagtuklas ng Zeek ay gumana sa Application Layer, na nangangahulugang may kakayahang makita ito lagda sa buong packet. Si Zeek ay mayroon ding isang database ng nauugnay sa anomalya mga panuntunan sa pagtuklas. Ang yugto ng pagtuklas ng trabaho ni Zeek ay isinasagawa ng ‘event engine.’Sinusulat nito ang mga packet at kahina-hinalang mga kaganapan upang mag-file. Mga script ng patakaran maghanap sa mga naka-imbak na tala para sa mga palatandaan ng aktibidad ng panghihimasok. Maaari mong isulat ang iyong sariling mga script ng patakaran, ngunit kasama rin sila sa software na Zeek.

Pati na rin ang pagtingin sa trapiko sa network, Magbabantay si Zeek sa mga pagsasaayos ng aparato. Ang mga anomalya sa network at hindi regular na pag-uugali ng mga aparato sa network ay sinusubaybayan sa pamamagitan ng pagsubaybay ng Mga traps ng SNMP. Pati na rin ang regular na trapiko sa network, binibigyang pansin ni Zeek ang aktibidad sa HTTP, DNS, at FTP. Alerto ka rin ng tool kung nakita nito ang pag-scan ng port, na kung saan ay isang pamamaraan ng hacker na ginamit upang makakuha ng hindi awtorisadong pag-access sa isang network.

Pumili ng isang System ng Pag-iwas sa panghihimasok

Kapag binasa mo ang mga kahulugan ng mga tool ng IPS sa aming listahan, ang iyong unang gawain ay paliitin ang iyong pagpili ayon sa operating system ng server kung saan balak mong i-install ang iyong software ng seguridad.

Tandaan, ang mga solusyon na ito ay hindi pinapalitan ang mga firewall at antivirus software – nagbibigay sila ng proteksyon sa mga lugar na hindi mapapanood ng tradisyonal na pamamaraan ng seguridad ng system.

Ang iyong badyet ay isa pang kadahilanan sa pagpapasya. Karamihan sa mga tool sa listahang ito ay libre upang magamit.

Gayunpaman, ang mga peligro ng pagsampa kung ang mga hacker ay mahawakan ang data ng customer, supplier, at empleyado na nakaimbak sa system ng IT kumpanya, mawawala sa iyong kumpanya ng maraming pera. Sa konteksto na iyon, ang gastos ng pagbabayad para sa isang sistema ng pag-iwas sa panghihimasok ay hindi maganda.

Gumawa ng isang pag-audit ng mga kasanayan na mayroon ka sa site. Kung wala kang mga kawani na maaaring hawakan ang teknikal na gawain sa pag-set up ng mga panuntunan sa pagtuklas, malamang na mas mahusay kang pumili ng isang tool na suportado ng propesyonal.

Nagpapatakbo ka ba ng isang sistema ng pag-iwas sa panghihimasok? Alin ang ginagamit mo? Iniisip mo bang lumipat sa ibang IPS? Mag-iwan ng komento sa Mga Komento seksyon sa ibaba upang maibahagi ang iyong karanasan sa komunidad.

Larawan: Hacker Attack Mask mula sa Pixabay. Pampublikong Domain.