10 Pinakamahusay na Mga Solusyon sa Endpoint Protection

Ano ang Proteksyon ng Endpoint?

Ang proteksyon ng endpoint ay isang solusyon sa seguridad na tumutugon sa mga isyu sa seguridad ng pagtatapos, pag-secure at pagprotekta sa mga endpoints laban sa zero-day na pagsasamantala, pag-atake, at hindi sinasadyang pagtagas ng data na nagreresulta mula sa pagkakamali ng tao.

Nakakakuha kami ng maraming detalye sa bawat isa sa mga tool na gumawa ng listahang ito, ngunit kung wala kang oras upang mabasa hanggang sa huli, narito ang aming listahan ng 10 pinakamahusay na mga solusyon sa proteksyon ng endpoint:

- Ang pagbabanta ng SolarWinds (FREE TRIAL) Ang isang pinagsamang endpoint at network protection solution.

- Seguridad ng Bitdefender Gravity Zone Endpoint Proteksyon para sa mga aparato na maaaring pagsamahin sa proteksyon ng network.

- Sophos Intercept X Endpoint Isang sistema ng seguridad na nakabase sa AI.

- Security Security ng ESET Proteksyon ng endpoint na kasama ang mga tool sa proteksyon sa network.

- Trend Micro Apex One Isang timpla ng tradisyonal at makabagong pamamaraan ng proteksyon.

- Ang Symantec Endpoint Detection and Response Pagputol ng gilid ng malware at proteksyon ng panghihimasok

- Pagprotekta ng End End Panda Proteksyon para sa mga computer na naka-network, pinamamahalaan mula sa Cloud.

- CounterTack GoSecure ESL Mahuhulaan, proteksyon ng endpoint na hinihimok ng AI.

- Proteksyon ng Endpoint ng Malwarebytes Proteksyon na nakabase sa Cloud para sa mga computer sa isang network.

- Protektahan ang Silindro Ang proteksyon ng banta sa AI para sa mga pagtatapos.

Bakit ang proteksyon ng endpoint?

Sa sandaling ang mga gumagawa ng antivirus ay gumawa ng isang solusyon sa isang piraso ng malware, natuklasan ng mga hacker ang isa pang diskarte sa pag-atake. Ang mga bagong virus, na kung saan ang isang antidote ay hindi pa nilikha, ay tinatawag na “zero-day” na pag-atake. Ang mga hacker ay maaaring magpatuloy na magdulot ng pinsala sa mga computer ng mga negosyo at pangkalahatang publiko sa pamamagitan ng pagpapanatili ng isang pipeline ng paggawa ng virus.

Alam na palaging may ibang virus sa abot-tanaw upang makitungo, ang mga kumpanya ng cybersecurity ay pumili ng isang bagong diskarte. Sa halip na subukang kilalanin ang mga indibidwal na mga virus at magtrabaho sa mga bloke para sa kanila, ang mga kumpanya ay nakatuon ngayon sa pag-spot ng mga anomalyang pag-uugali at pag-lock ang mga pangunahing serbisyo sa mga computer at mga aparato sa computer upang maiwasan ang pag-ugat..

Ang bagong diskarte na ito ay mas malawak kaysa sa antivirus o antimalware diskarte ng isang application upang ipagtanggol ang isang computer. Marami hindi na kasama ang isang database ng virus, na, sa pamamagitan ng ilang mga kahulugan ng industriya, ay nangangahulugan na hindi sila karapat-dapat para sa label na “antivirus.” Ang isang bagong buzzword na umuusbong sa larangan ay ang “kapalit” na teknolohiya. Ang mga bagong suite ng cybersecurity na ito ay nagpapalitan ng mga antivirus system ng buo sa isang bagong baseline na batay sa AI at mga sistema ng pagtuklas ng paglihis.

Ang termino ng payong na inilapat sa lahat ng mga pagsisikap ng cybersecurity upang maprotektahan ang isang aparato na konektado sa isang network, kumpara sa network mismo, ay “proteksyon ng endpoint.”Ang pagsusuri na ito ay titingnan ang mga pinuno sa larangan ng pangangalaga sa endpoint at kung paano ang bawat isa sa mga nagbibigay ng cybersecurity ay lumapit sa gawain ng pagprotekta sa mga aparato ng gumagamit.

Walang isang format na solusyon para sa teknolohiyang kapalit. Ang tinukoy na tampok ng proteksyon ng endpoint ay batay sa aparato na na-access ng gumagamit. Sa ilang mga kaso, ang solusyon na iyon ay naihatid mula sa isang panlabas na mapagkukunan, ngunit ang priyoridad nito ay upang maprotektahan ang mga indibidwal na aparato, hindi isang buong sistema ng mga aparato na nakakonekta sa network.

Ang mga firewall ay hindi itinuturing na bahagi ng pangangalaga sa endpoint. Ito ay dahil idinisenyo silang protektahan ang mga network. Sa maraming mga pagpapatupad sa domestic, ang mga firewall ay tumatakbo sa isang computer at nagpapatakbo upang maprotektahan ang isang computer lamang. Gayunpaman, ang mga firewall ay idinisenyo upang harangan ang trapiko, samantalang ang proteksyon ng end point ay titingnan ang mga proseso na tumatakbo sa isang computer.

Mayroong ilang mga uri ng mga diskarte sa cybersecurity na nahuhulog kapwa sa proteksyon ng network at mga kategorya ng proteksyon ng endpoint. Ang isang halimbawa nito ay ang cyberdefense na nakatuon sa pagsusuri ng mga mensahe ng log file upang makita ang nakakahamak na aktibidad – ang diskarte na maaaring mailapat sa parehong network at proteksyon sa pointpoint.

Ang pinakamahusay na mga sistema ng proteksyon sa endpoint

Bagaman ang mga pag-atake sa mga aparato na pribado ay may malubhang pag-aalala, ang pangunahing pokus ng industriya ng cybersecurity ay sa mga solusyon upang ipagtanggol ang mga negosyo. Ang mga mamimili ng korporasyon ay nangangailangan ng proteksyon para sa lahat ng kanilang kagamitan, kabilang ang mga network at mga pagtatapos. Kaya, maraming mga sistema ng proteksyon ng endpoint ang bumubuo ng bahagi ng isang suite ng mga programa na sumasaklaw sa buong imprastraktura ng teknolohiya. Sa gabay na ito, ididetalye lamang namin ang mga modyul na nagpoprotekta sa mga pagtatapos.

Maaari mong basahin ang higit pa tungkol sa mga pagpipiliang ito sa mga sumusunod na seksyon.

1. Ang Monitor ng pagbabanta ng SolarWinds (FREE TRIAL)

Ang Ang pagbabanta ng SolarWinds ay isang mabuting halimbawa ng ebolusyon sa seguridad ng endpoint sa isang buong suite ng proteksyon sa pag-atake. Ito ay bahagi ng isang pangkalahatang serbisyo ng seguridad ng system, na pinamamahalaan mula sa Cloud. Ang tool ay gumagamit ng pag-analisa ng log at mga pamamaraan ng proteksyon na nagmula sa SIEM (Sistema ng Impormasyon at Pamamahala ng Kaganapan).

Ang pangunahing module ng Threat Monitor ay sinusuri ang mga file ng log para sa mga palatandaan ng babala. Halos sa bawat pagkilos na nagaganap sa iyong computer at sa iyong network ay bumubuo ng isang mensahe ng log. Ang mga mensahe ng log na ito ay hindi awtomatikong kinokolekta. Maraming mga negosyo ang binabalewala lamang ang kamangha-manghang mapagkukunan ng impormasyon ng system na i-highlight ang anomalous na aktibidad na sanhi ng mga nakakahamak na programa o hindi awtorisadong pag-access.

Ang Threat Monitor ay hindi lamang seguridad sa pagturo dahil saklaw din nito ang mga network. Kinokolekta ng serbisyo ang lahat ng mga mensahe ng kaganapan at iniimbak ang mga ito sa mga file para sa pagsusuri. Ang tool ay isang Intrusion Protection System (IPS) na maaaring makabuo ng mga karaniwang palatandaan na ang isang bagay ay hindi tama sa iyong system. Babalaan ka ng tradisyonal na proteksyon ng malware sa mga mapanganib na proseso. Ang IPS ay napupunta sa isang hakbang nang higit pa kaysa sa pag-block lamang sa mga proseso o pag-alis ng isang piraso ng software dahil maaari nitong mai-block ang mga nakakahamak na gumagamit din.

Ang SolarWinds ay gumagawa ng isang hanay ng mga tool sa seguridad ng system. Sa loob ng pangkat ng mga produktong ito ay isang kahalili sa Threat Monitor, na siyang Security Event Manager. Ang tool na ito ay may katulad na pag-andar sa Threat Monitor. Makikinabang ka rin mula sa Patch Manager. Ang pagpapanatiling up-to-date ng iyong software ay isang mahalagang gawain sa seguridad dahil ang mga software na bahay ay regular na gumagawa ng mga update sa kanilang mga produkto upang isara ang mga bagong natuklasang mga hacker. Lumilikha ang Patch Manager ng isang rehistro ng lahat ng iyong software at sinusubaybayan para sa mga update para sa mga ito. Ito ay awtomatikong i-rollout ang mga update para sa iyo.

Ang lahat ng mga produkto ng SolarWinds ay magagamit sa mga pagsubok at demo. Maaari kang makakuha ng isang 14-araw na libreng pagsubok ng Threat Monitor.

PILIPINO NG EDITOR

Subaybayan ang mga banta sa seguridad ng real-time, at tumugon at mag-ulat mula sa mga malalayong lokasyon. Ang interface ay simple ngunit malakas, madaling i-deploy at ganap na nasusukat.

I-download: Ang pagbabanta ng SolarWinds

Opisyal na Site: Ang SolarWinds.com

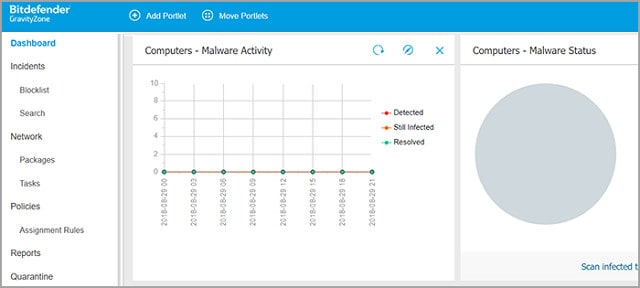

2. Bitdefender Gravity Zone Security Security

Ang Bitdefender ay isang tagagawa ng anti-virus (AV) mula pa nagsimula ito noong 2001. Kamakailan lamang, inilipat ng kumpanya ang mga sistema ng pagtatanggol nito mula sa tradisyonal na modelo ng antivirus hanggang sa komprehensibong mga pakete ng pagtatanggol ng system. Ang kumpanya ay gumagawa ng mga sistema ng pagtatanggol ng network pati na rin ang proteksyon ng endpoint.

Kasama sa GravityZone ang isang database ng deteksyon ng pirma, na katulad ng tradisyonal na pamamaraan ng pagtingin sa isang listahan ng mga katangian ng virus. Ang isa pang pagkakapareho sa tradisyonal na pagganap ng AV ay ang GravityZone ay nagtatapos sa mga proseso ng virus at tinanggal ang programa. Ang GravityZone ay nagdaragdag sa mga pamamaraan ng pagtuklas ng panghihimasok sa layer ng mga pagkilos na AV.

Sinusubaybayan ng tool para sa mga pagtatangka na ma-access ang aparato at hadlangan ang mga mapagkukunan ng komunikasyon na nagpapakita ng malisyosong hangarin. Sinusubaybayan din nito ang mga regular na aktibidad sa aparato na magtatag ng isang baseline ng tipikal na pag-uugali. Ang nakamamanghang aktibidad na lumihis mula sa baseng iyon ay nagtutulak ng mga hakbang sa pagtatanggol. Kasama sa mga hakbang ang pagsubaybay sa maliwanag na aktibidad ng pagsasamantala na nagpapakilala sa “zero-day“Pag-atake.

Sa tuktok ng resolusyon sa pagbabanta, palakasin ng security suite ang mga panlaban ng iyong aparato. Kasama sa module na ito ng suite ang isang patch manager upang awtomatikong mai-install ang mga update sa software. Naka-encrypt din ito ng lahat ng iyong mga disk upang makagawa ng data na hindi mabasa sa mga nanghihimasok. Kasama rin sa package ang proteksyon sa pagbabanta sa web, mga pagsusuri sa USB, at monitor ng application. Kasama rin sa package ang isang firewall.

Nag-aalok ang Bitdefender ng isang libreng pagsubok ng GravityZone.

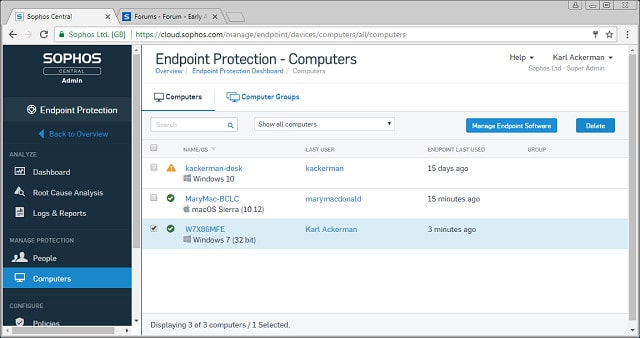

3. Sophos Intercept X

Ang Sophos ay isa sa mga nangungunang tagapagpatupad ng AI-pamamaraan sa industriya ng cybersecurity. Gumagamit ang Intercept X pag-aaral ng makina upang magtatag ng isang saligan ng regular na aktibidad sa isang aparato at pagkatapos ay bumubuo ng mga alerto kapag nakita nito ang mga kaganapan na hindi umaangkop sa mga regular na pattern ng trabaho. Ang elementong iyon ng sistema ng seguridad ay nakakakita ng malware at nakakahamak na panghihimasok. Isang pangalawang elemento automates ang mga tugon upang makita ang mga problema.

Ang iba pang mga elemento sa pakete ng Intercept X ay nakatuon sa mga tiyak na uri ng banta. Halimbawa, ang CryptoGuard ay isang sistema ng pagharang ng ransomware. Ang iba pang mga tool sa pack ay pinipigilan ang malware mula sa pag-sneak sa iyong aparato sa pamamagitan ng isang browser. Hinaharang ng system na ito ang mga pamamaraan na ginamit ng walang malay na malware, na tumutulo sa isang computer mula sa mga nahawaang web page. Ang isa pang tool ay sinusuri ang mga pag-download para sa mga virus at mai-block ang mga pag-download mula sa pagkumpleto kung ang isang virus ay na-sniff sa file habang nag-download ito. Katulad nito, sinusuri ng software ang lahat ng mga direktoryo para sa malware at susuriin din ang anumang mga USB memory sticks kapag nakakabit sila.

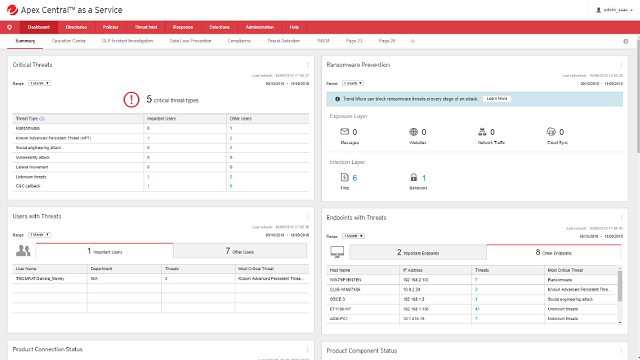

4. Trend Micro Apex One

Ang Trend Micro ay isang kilalang prodyuser ng AV na tumawid sa mas sopistikadong mga solusyon sa pangangalaga sa endpoint. Ang Apex One ay isang timpla ng luma at bago. Mayroon pa rin itong tradisyunal na sistema ng anti-malware sa puso nito, ngunit ang banta sa database ay naglilista ng mga kahinaan sa system kaysa sa mga pirma ng virus. Ang Apex One ay nagdagdag ng pagsubaybay sa pag-uugali upang mapabuti panlaban laban sa zero-day na pag-atake.

Ang banta sa pangangaso elemento ng package na ito ay isang host-based na intrusion detection system na may awtomatikong pagkilos sa pagtatanggol. Ang tool ay makikilala ang mga nakakahamak na proseso. Pinapatay nito ang program na iyon at ibukod ang programa na nagsimula nito. Tinatawag ng kumpanya na ito ang “virtual patching.” Sususpinde nito ang mga kakayahan ng may problemang programa hanggang sa magagamit ang isang patch upang isara ang pagsasamantala. Awtomatikong, ang proseso na iyon ay nag-aalis ng malware, dahil ang mga nakakahamak na programa ay hindi makakakuha ng isang pag-update upang matanggal ang nakakahabag na pag-uugali.

Ang Apex One ay nagbibigay ng pagtatanggol laban pag-cryptomining, ransomware, at hindi maruming malware pati na rin ang tradisyunal na mga Trojan at mga virus. Ito ay isang serbisyong nakabase sa Cloud, ngunit kakailanganin mong mag-install ng isang ahente sa iyong computer para masubaybayan ito ng system. Tumatakbo ito sa Windows at Windows Server.

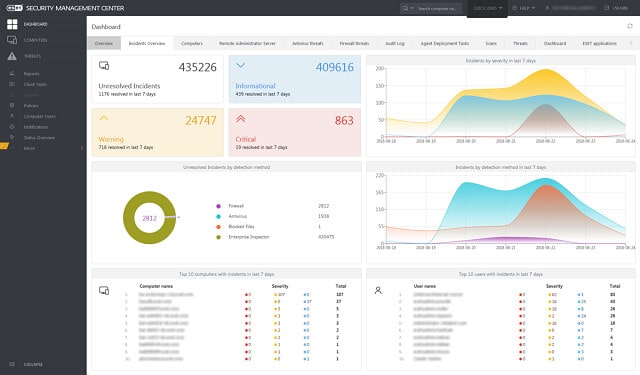

5. Seguridad ng Endet ng ESET

Pinoprotektahan ng ESET Endpoint Security ang mga computer ng iyong kumpanya mula sa nakakahamak na aktibidad na maaaring pumasok sa iyong network. Pinipigilan din nito ang anumang nakakahamak na software mula sa pagkonekta sa iyong network. Tinatawag itong “two-way firewall” at ito ang pangalawang linya ng pagtatanggol. Ang unang linya ng pagtatanggol ay isang Host-based Intrusion Prevention System (HIPS) na sinusubaybayan ang mga mensahe ng kaganapan sa mga file ng log sa iyong computer.

Ang HIPS ang pamamaraan ay naghahanap para sa mga pattern ng malisyosong pag-uugali. Ang mga sagot sa anumang natuklasan ay maaaring awtomatiko upang ang pinsala ay hindi magpapatuloy sa mga oras na ang dashboard ng sistema ng seguridad ay hindi binabantayan. Ang ilan sa mga aksyon na hinahanap ng sistema ng pagtuklas ay mga botnet na mensahe na bumubuo Pag-atake ng DDoS sa iba pang mga computer at ransomware.

Ang serbisyong pangseguridad na ito ay tumatakbo sa site at maaari itong mai-install sa Windows at Linux. Ang isang bersyon na batay sa Cloud ay magagamit. Gumagawa din ang ESET ng software ng proteksyon sa pag-atake ng network.

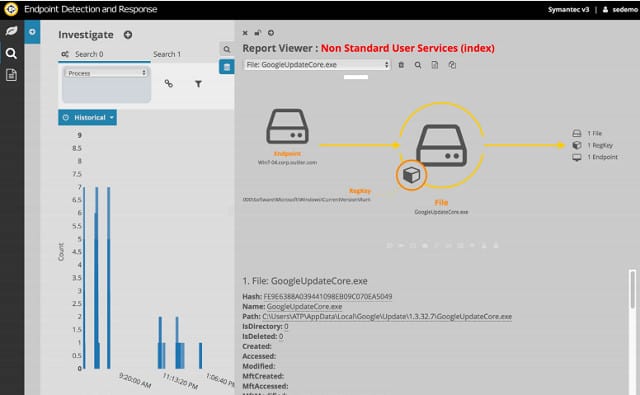

6. Symantec Endpoint Detection and Response

Nagtatrabaho ang Endmection at Response ng Symantec Mga pamamaraan ng AI upang subaybayan ang nakakahamak na aktibidad – ito ay tinatawag na “pagbabanta sa pagbabanta.” Ang system ay magagamit bilang isang module ng software, bilang isang appliance, at bilang isang serbisyo na batay sa Cloud. Kung pumili ka para sa bersyon ng Cloud, kailangan mo pa ring mag-install ng software ng ahente sa iyong site. Tumatakbo ito sa Windows at Windows Server. Ang software na nasa lugar ay tumatakbo sa Windows, Windows Server, Mac OS, at Linux. Ang Proteksyon at Tugon ng Endpoint ay isang pag-upgrade sa serbisyo ng pangunahing punto ng Proteksyon ng Symantec.

Ang system ay nagpapatupad ng mga pamamaraan ng SIEM upang suriin ang mga nag-aalala na mga kaganapan na nakasulat sa mga file ng log. Nagtatatag din ito ng isang pattern ng normal na pag-uugali sa aparato at nagtaas ng alerto kapag ang mga proseso sa computer ay lumihis mula sa talaang ito. Ang banta ng mangangaso patuloy na ini-scan ang memorya para sa nakakahamak na aktibidad. Pinapanatili nito ang isang talaan ng lahat ng mga pattern ng aktibidad para sa pang-matagalang pagsusuri. Pati na rin ang pagpapataas ng mga alerto, ang sistema ay maaari ring mag-trigger ng mga awtomatikong pagkilos upang isara ang mga nakakahamak na proseso sa sandaling sila ay batik-batik. Maaari kang makakuha ng Endpoint Detection and Response system sa isang libreng pagsubok.

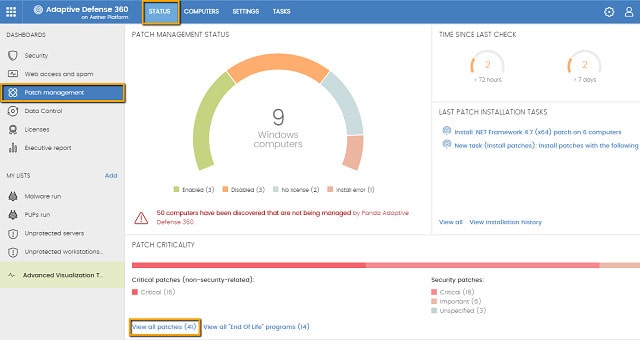

7. Proteksyon sa End End Panda

Ang Endpoint Protection mula sa Panda Security ay nakatuon sa pangangalaga ng lahat ng mga computer na konektado sa iyong network. Iyon ay, maaari mong makita ang lahat ng mga kaganapan sa seguridad sa lahat ng mga computer sa iyong network sa isang solong console, na ibinibigay mula sa Cloud. Ang proteksyon ay nagpapatakbo sa mga desktop computer, laptop, mobile device, at server; ang mga protektadong mga puntong ito ay maaaring tumatakbo sa Windows, Windows Server, Mac OS, Linux, o Android. Ang kumpanya ay tinatawag na “kolektibong intelihensiya.”

Susuriin ng system ang mga katayuan ng mga peripheral pati na rin ang mga direktang konektado na aparato. Nagtatatag ito ng isang baseline ng patakaran at pagkatapos ay awtomatikong bumababa ang mga proseso na hindi umaayon sa profile.

8. CounterTack GoSecure ESL

Ang GoSecure ay ang pangunahing tatak ng pagsisimula ng cybersecurity, CounterTack. Ang ESL ay naninirahan para sa Endpoint Security Lifestyle. Ito ay isang kahinaan sa monitor at hindi kasama ang anumang antivirus module. Gayunpaman, susubaybayan nito ang anumang third-party AV system na tumatakbo sa iyong mga dulo na naka-kalakip sa network.

Kasama sa mga tampok ng tool na ito ang pagkatuklas ng asset, pamamahala ng patch, pagsubaybay sa AV, pamamahala ng pagsasaayos, at pagtatasa ng kahinaan.

Ang saligan ng tool na ito ay na kailangan mo lamang na panatilihing mahigpit ang iyong system sa lahat ng software na napapanahon upang maprotektahan laban sa malware. Ang serbisyong ito ay naihatid mula sa Cloud.

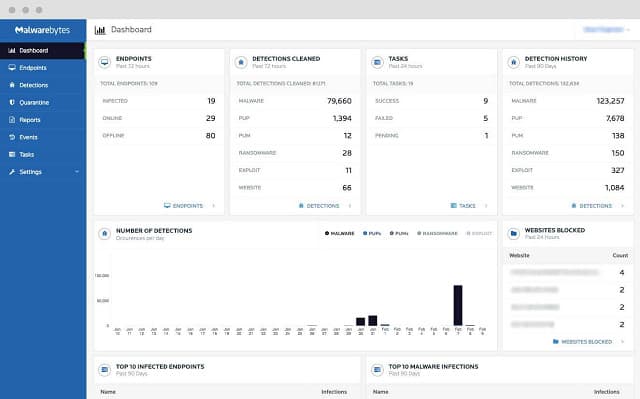

9. Malwarebytes Endpoint Protection

Ang Malwarebytes security system ay protektahan ang mga endpoints na tumatakbo sa Windows at Mac OS. Ito ay isang Cloud-based system, kaya kakailanganin nito ang pag-access sa iyong network sa pamamagitan ng iyong firewall.

Nakikipag-usap ang remote system sa isang ahente na naka-install sa isa sa iyong mga server. Hinahanap ng ahente ang mga computer sa iyong system upang mabasa sa pamamagitan ng mga listahan ng aktibong proseso, aktibidad sa pag-log. Pagkatapos ay pinapanatili nito ang isang tseke sa anumang hindi pangkaraniwang aktibidad na hindi umaayon sa pattern na ito ng normal na pag-uugali. Ang sistema ng pagtuklas ng malware ay nakasalalay din sa tradisyonal na pamamaraan ng AV ng isang database ng banta na nag-iimbak ng katangian ng pag-uugali ng kilalang mga virus.

Ang mga sagot sa natukoy na mga banta ay awtomatikong inilunsad. Ang proteksyon ay umaabot sa pag-block ng aktibidad ng botnet at ang pagtanggi na payagan ang mga browser na mai-load ang mga nahawaang web page.

Nag-aalok ang Malwarebytes ng isang libreng pagsubok ng Endpoint Protection.

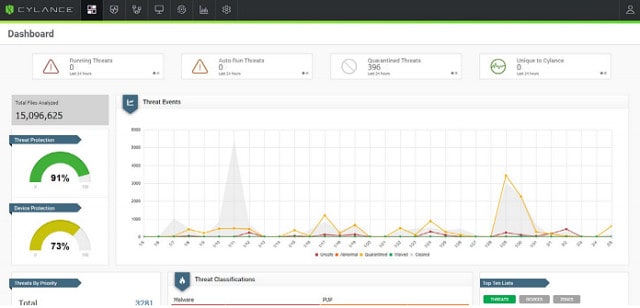

10. Protektahan ang cylance

Ang Cylance Protect ay isang sistema ng proteksyon ng endpoint na batay sa AI na nawawala sa pangangailangan para sa isang pagbabanta database. Mayroon kang pagpipilian ng pagkuha ng Cylance Protect software upang mai-install sa iyong sariling server, o pag-access ito bilang isang serbisyo na nakabase sa Cloud na may isang programang ahente na naka-install sa isa sa iyong mga site.

Ang serbisyo ng monitor ay nag-file ng mga operasyon sa iyong computer, hinaharangan ang pag-install ng mga nakakahamak na programa. Ito rin ay i-scan ang memorya para sa hindi awtorisadong aktibidad, na hahadlangan ang pagpapatakbo ng hindi maruming malware. Lahat sa lahat, ang diskarte sa Cylance ay idinisenyo upang maiwasan ang mga pag-atake ng zero-day sa pamamagitan ng pagpigil sa pangangailangan ng pagsusuri ng malware at pagbabahagi ng pagbabanta sa pagbabanta.

Ang pagbawi ng pagbabanta ay nangyayari kaagad. Ito ay tumatagal ng form ng pagharang sa papasok na trapiko mula sa isang kahina-hinalang address, pag-booting off intruders at pagpatay ng mga nakakahamak na proseso.

Proteksyon ng pagtatapos sa konteksto

Bilang isang gumagamit ng negosyo, ikaw ay pamamahala maraming endpoints sa loob ng iyong mga tanggapan at mga malayuang computer na pag-aari ng mga freelancer ng telecommuting at mga empleyado na nakabase sa bahay. Ang isang bukas na network na kinabibilangan ng mga remote at pagmamay-ari ng mga aparato ay mahina laban sa mas malaking panganib kaysa sa isang LAN LAN office.

Ang pangangalaga sa endpoint ay tiyak na kinakailangan. Gayunpaman, hindi ito dapat lamang ang iyong linya ng pagtatanggol laban sa mga malware at panghihimasok. Dapat mong isaalang-alang ang iyong imprastraktura ng IT sa kabuuan kapag nagpapatupad ng mga hakbang sa seguridad at tiyakin na ang iyong network ay protektado ng matibay na seguridad pati na rin sa pamamagitan ng pagpapakilala ng pangangalaga sa endpoint.