Що таке стеганографія та чим вона відрізняється від криптографії?

Стеганографія – це давня практика, яка передбачає приховування повідомлень та даних. Від свого скромного походження, яке передбачало фізичне приховування комунікацій та використання невидимих чорнила, він перейшов у цифрову сферу, що дозволяє людям ковзати критичну інформацію у начебто світські файли.

Вона може бути не такою популярною, як криптографія старшого брата, але стеганографія все ж має важливе застосування. Тож давайте заскочимо та обговоримо, що таке стеганографія, історія, що її стоїть, чим вона відрізняється від криптографії, її основні випадки використання та як її можна виявити.

Що таке стеганографія?

Простіше кажучи, стеганографія – це вивчення та практика приховування інформації. Це можна зробити фізично або цифровим способом, починаючи від блимання коду Морзе до приховування даних у файлах .mp3.

Історія стеганографії

Перший письмовий випадок стеганографії знаходимо в Історії від Геродота. Він пише, що це сталося під час Іонського повстання, повстання деяких грецьких міст проти перського правління приблизно в 500 р. До н. Гістієй, правитель Мілета був далеко від свого міста, виконуючи обов’язки радника перського царя.

Він хотів повернутися до Мілета, який знаходився під владою зятя Арістагораса, тому він планував влаштувати повстання в Іонії як привід для його повернення. Сюди входить стеганографія: Він поголив голову одного з своїх рабів і татуював повідомлення на шкірі голови.

Потім Гістієй чекав, коли волосся раба відростуть і приховує повідомлення, після чого відправив його до Арістагораса з вказівкою ще раз поголити голову раба і прочитати повідомлення. Прихований текст підказав йому повстати проти перського правління, яке розпочало повстання проти їх завойовників.

Геродот розповідає ще одну історію про стеганографію, що сталася через кілька років, коли спартанський цар Демарат направив, здавалося б, порожню воскову таблетку назад до Спарти. Під воском було приховано повідомлення, яке попереджало спартанців про заплановану вторгнення Ксеркса.

Геродот відомий своїми високими казками, тому ми не можемо бути впевнені, наскільки правдиві ці історії, але вони є найдавнішими записами стеганографії.

Не задовго було записано складніші форми стеганографії. У 4 столітті до нашої ери Еней Тактик згадав про техніку пробивання дірок. Філон Візантії першим обговорив невидимі чорнила, писав про них у ІІІ столітті до н. Його рецепт використовував жовчні горіхи для написання тексту та розчин мідного купоросу, щоб розкрити його.

Термін стеганографія вперше був використаний у книзі під назвою Стеганографія Іоганн Тритеміус. Слово поєднало грец стегано, що означає приховано, с графеїн, що означає писати.

Стеганографія була розумною книгою, яка нібито про магію та окультне, але використовувала криптографію та стеганографію, щоб приховати її справжню тематику, яка зосереджена на криптографії та стеганографії.

Стеганографія супроводжував Поліграфія, яка була вперше опублікована після смерті Тритемія у 1518 році. Це була більш проста книга про стеганографію та її практику.

Інший ключовий розвиток стеганографії припав на 1605 рік, коли Френсіс Бекон створив шифр Бекона. Ця методика використовувала два різних шрифти для кодування таємного повідомлення у начебто невинному тексті.

Мікродоти були вперше розроблені в другій половині 19 століття, але вони не використовувались для стеганографії до Першої світової війни. Вони передбачають скорочення повідомлення або зображення до розміру крапки, що дозволяє людям спілкуватися і передавати далі інформація, не знаючи їх супротивників.

Протягом багатьох років з’явився широкий спектр інших стеганографічних розробок та методик. Стеганографія продовжує практикуватися донині: версії з низькими технологіями часто використовуються тюремними бандами, а цифрові методи використовуються для приховування даних у зображеннях, аудіо та інших засобах масової інформації.

Стеганографія проти криптографау

Стеганографія орієнтована на приховування присутності інформації, тоді як криптографія більше переймається тим, щоб переконатися, що інформація не може бути доступною. При правильному використанні стеганографії, ніхто, крім призначених одержувачів, не повинен мати змогу скажіть, що відбувається якесь приховане спілкування. Це робить його корисною технікою для ситуацій, коли очевидний контакт небезпечний.

Навпаки, криптографія, як правило, використовується в ситуаціях, коли учасники не занепокоєні, якщо хтось дізнається, що вони спілкуються, але їм потрібно, щоб саме повідомлення було прихованим і недоступним для третіх сторін.

Переглянемо кілька прикладів, щоб зрозуміти відмінності. Якщо ви були політичним активістом, який потрапив у в’язницю і вам потрібно спілкуватися зі своєю організацією, логістика може бути складною. Влада може контролювати все, що відбувається у вашій камері та поза нею вам, мабуть, доведеться приховувати будь-яке спілкування, яке відбувається.

У такій ситуації стеганографія була б хорошим вибором. Це може бути складно з ресурсами, які у вас є, але ви можете написати звичайний звуковий лист із прихованим повідомленням, прихованим різними типами шрифту або іншими стеганографічними прийомами..

Скажімо, ви дипломат, який обговорює секретні деталі зі своєю країною. Нормально для дипломатів спілкуватися з чиновниками своєї нації, щоб самі комунікації не викликали підозр. Однак, оскільки зміст розмови є секретним, дипломат може захотіти використовувати криптографію та поговорити за зашифрованим рядком.

Якщо шпигуни чи зловмисники спробують перехопити розмову, вони будуть мають лише доступ до шифротексту, а не те, що насправді говорять дві сторони.

Давайте переглянемо деталі, щоб ще більше вивчити відмінності. Якби політичний активіст використовував криптовалюту для спілкування зі своєю організацією, влада, швидше за все, перехопила б її.

Чиновники побачили шифротекст і знали, що активіст намагався надсилати закодовані повідомлення, тоді вони, швидше за все, припинять його доставку та допитують активіста про це. Це може закінчитися дуже погано – побиттями, катуваннями або навіть смертю активіста. Ось чому стеганографія була б більш підходящою у такому сценарії.

І навпаки, за дипломатичними країнами часто спостерігають за дипломатами. Якщо дипломат намагався надсилати стеганографічно приховані повідомлення додому, їх можна було перехопити, проаналізувати і вміст може бути розкрито. У цій ситуації більш підходить криптографія, оскільки хоча перехоплювачі знають, що відбувається спілкування, вони не зможуть дізнатися, що це стосується.

Дивись також: Посібник для початківців з криптографії

Поєднання стеганографії & криптографія

Хоча ці два процеси часто виконуються окремо, вони також можуть бути разом поєднуючись, щоб отримати переваги, що надходять з обох полів. Якщо ви хочете приховати той факт, що спілкування відбувається, але також захистити повідомлення у випадку його виявлення, ви можете спершу зашифрувати його, а потім приховати його стеганографією.

Наприклад, скажімо, що ви хочете приховати повідомлення “Я йду додому” простим шифром Цезаря та невидимою чорнилом. Використовуючи шифр, ви можете перенести кожен символ на той, що йде за ним в алфавіті, даючи вам шифровий текст:

J’n hpjoh ipnf

Тепер, коли у вас є текст шифру, ви можете записати його на папері з лимонним соком або будь-якими невидимими чорнилами у вас під рукою. Поки ваш одержувач знає, де буде повідомлення, як його розкрити (в цьому випадку нагрівати) та як розшифрувати його, вони зможуть отримати доступ до таємного зв’язку.

Якщо хтось перехопить повідомлення, але не може виявити невидиму чорнило, то він не дізнається, що будь-яке спілкування відбулося. Якщо вони дійсно знають, що повідомлення є, але не можуть зламати код, то саме повідомлення все одно буде захищене, але перехоплювач буде знати, що щось надіслано. Вони не зможуть отримати доступ до вмісту повідомлення, якщо не зможуть зламати код.

Якщо ви хочете збільшити безпеку комунікацій, ви можете використовувати більш досконалі методи шифрування та стеганографії, такі як AES та сегментація складності бітової площини (BPCS) відповідно.

Використання стеганографії

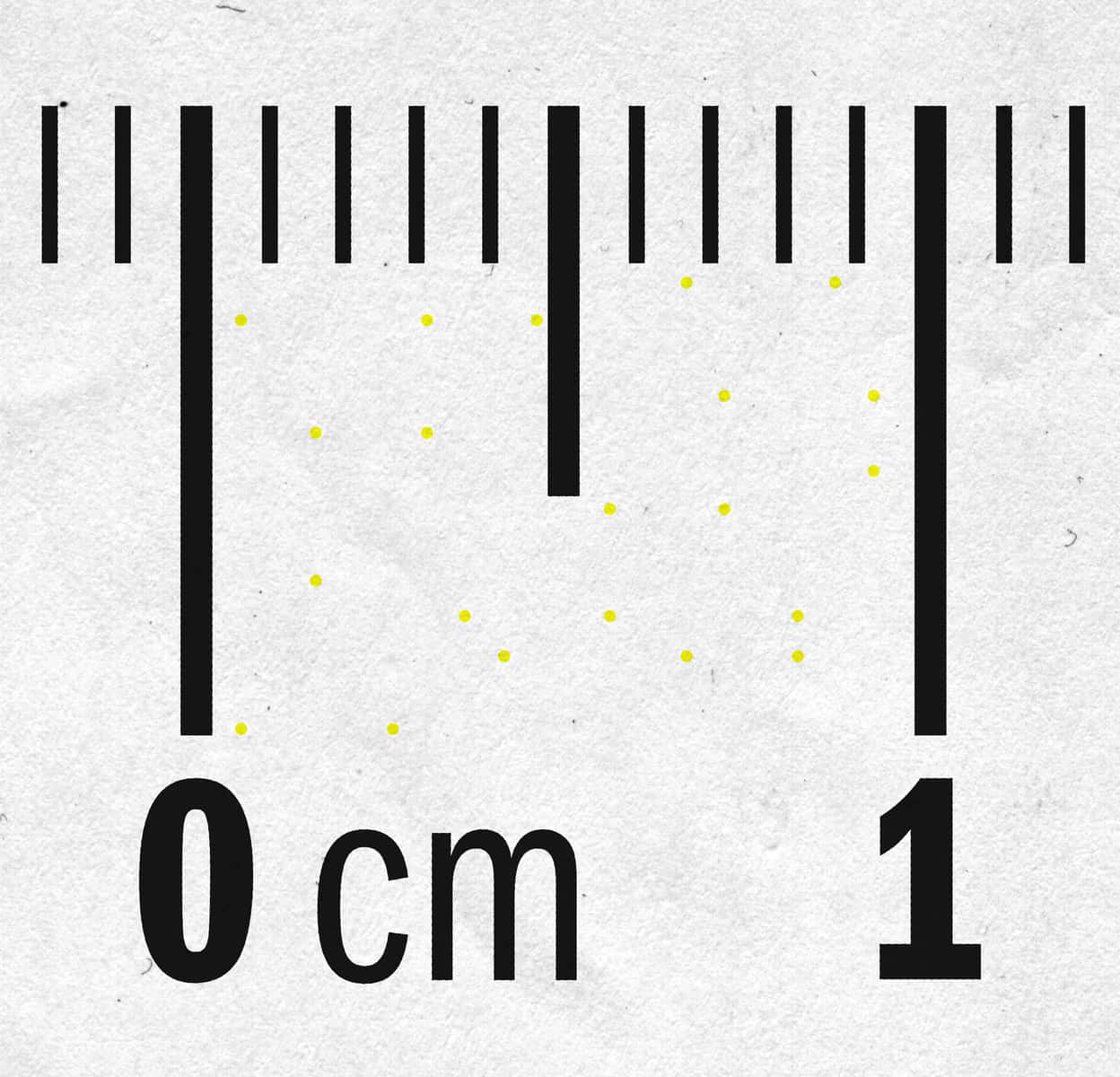

Стеганографія має ряд дивних застосувань, окрім очевидного приховування даних та повідомлень. Хакери використовують це для того, щоб приховати код в атаки зловмисних програм. Принтери використовують стеганографію а також приховування непомітних жовтих крапок, які визначають, який принтер створив документ і в який час. Стеганографічні методи також часто використовуються в водяний знак та відбиток пальців для підтвердження права власності та авторських прав.

Обмеження стеганографії

Стеганографія – корисна практика, але вона має ряд обмежень. Є два ключові фактори, які часто конкурують – перший наскільки очевидними та легкими є приховані дані для виявлення (чи то за сприйняттям людини, чи іншими формами аналізу), тоді як друга скільки даних можна приховати у заданому файлі чи фрагменті зв’язку.

Чим вищий відсоток даних хтось намагається приховати, тим простіше їх виявити. Скільки даних, які ви можете безпечно включити у певний файл, залежатиме від стеганографічної техніки, рівня ризику та очікуваного обсягу ретельного контролю..

Якщо дані заховані у зображеннях, людському оці все ще досить важко виявити аномалії, коли 20 відсотків даних були замінені, якщо припустити, що інформація була добре прихованою. З меншими відсотками зображення буде виглядати по суті однаково. Оскільки впаковано більше даних, якість починає погіршуватися, і ви навіть зможете побачити елементи прихованої картини.

Якщо у вас виникли проблеми з тим, як це виглядає, перегляньте приклади, починаючи з третьої сторінки, а потім ще раз зі сторінки 12 цієї статті, написаної Джоном Ортісом для Black Hat.

Якщо ми використовуємо 20 відсотків як орієнтир, то найкраще мати файл, що має принаймні п’ять разів більший за розмір даних, які ви хочете приховати. За допомогою цієї техніки з низьким рівнем ризику, ви хочете, щоб п’ять гігабайт файл на кожен гігабайт, який ви хочете приховати.

Це робить стеганографію відносно неефективною. Якщо ваша мета – збереження даних у безпеці та конфіденційності, а не приховування факту спілкування, криптографія, як правило, є кращим варіантом..

На додаток до проблеми ефективності, одержувач також повинен знати, де і як була прихована інформація, щоб вони могли отримати доступ до неї. Це, як правило, означає, що вам знадобиться доступ до захищеного каналу, щоб ви могли обговорювати ці деталі без жодного зловмисника, який їх перехоплював. Оскільки до безпечних каналів часто важко підійти, особливо в ситуаціях, де в першу чергу потрібна стеганографія, це може бути важкою проблемою для подолання.

Нарешті, намагаючись зберегти інформацію прихованою, важливо враховувати принцип Керкхоффа:

“А криптосистема має бути захищеним, навіть якщо все про систему, крім ключ, є громадські знання ».

Центральним є те, що воно є нерозумно використовувати систему, де єдиний захист – це недостатня обізнаність противника – вони можуть натрапити на або припустити, що є приховані дані, а потім з’ясувати способи їх вилучення.

Це залежить від ситуації, але якщо збереження інформації безпечною та недоступною для сторонніх сторін має надзвичайно важливе значення, то дані повинні бути зашифровані приватним ключем до того, як застосовувати стеганографічні методи.

Різні типи стеганографії

Існує занадто багато типів стеганографії, щоб охопити кожен, тому ми будемо дотримуватися більш часто використовуваних та цікавих форм, наводячи приклади того, як вони використовуються.

Фізична стеганографія

Стеганографія була розроблена задовго до комп’ютерів, тому існує цілий ряд нецифрових методів, які ми можемо використовувати для приховування інформації.

Невидима чорнило

Протягом історії невидима фарба була однією з найпоширеніших стеганографічних практик. Це працює за принципом, що повідомлення можна писати, не залишаючи видимих слідів, лише щоб виявити їх пізніше після певного звернення.

Широкий спектр речовин може використовуватися як невидимі чорнила. Деякі з них включають лимонний сік, коло, вино, оцет, молоко та мильну воду, все це може бути видно теплом. Пральні порошки, сонцезахисний крем, мило та слина – також непомітні чорнила, але вони виявляються замість цього ультрафіолетовим світлом.

Існує також ряд комбінацій, коли перший інгредієнт використовується для запису, а другий викликає хімічну реакцію, яка робить зображення видимим. До них відносяться крохмаль і йод, сульфат заліза і карбонат натрію, вода з оцту та червоної капусти, дими фенолфталеїну та аміаку, а також сіль і нітрат срібла.

Невидима чорнильна банка покладатися лише на те, коли супротивники не підозрюють, що це було використано. Якщо повідомлення вже перевіряються, це може бути не найкращим прийомом, оскільки розкрити повідомлення порівняно легко. Так само, якщо процес написання залишить після себе якісь ознаки, такі як інша текстура, подряпини або змінений відтінок, ворог може виявити невидиму чорнило.

Невидима чорнило була важливою частиною комунікаційного процесу Джорджа Вашингтона, коли він працював над поваленням англійців. Він створив шпигунську групу в 1778 році, і повідомлення часто надсилалися між членами. Вони часто пишуть законний список покупок із невидимим чорнильним повідомленням, прихованим під ним, на всякий випадок, якщо записка була перехоплена.

Вони використовували чорнило, розроблене доктором Джеймсом Джеєм. Вашингтон часто називав це «ліками» у своїх листах як прикриття. Листи також часто писали в коді, про всяк випадок, якщо британці натрапили на одне із повідомлень. Поєднання стеганографії з шифруванням додало ще один шар захисту.

Нульові шифри

Нульові шифри приховують свої реальні повідомлення серед, здавалося б, нормального тексту, використовуючи різні методи. Поширені приклади включають створення мирського тексту, де кожне n-е слово або навіть лист є частиною секретного повідомлення.

Наприклад, якщо ми використовуємо нульовий шифр, де кожне п’яте слово є нашим реальним повідомленням, ми можемо прийняти повідомлення типу:

Я не хочу жодного собак бо вони смердять і є невідомо, що є чудовий.

І знайдіть прихований текст:

“собаки чудові“

Крім того, ми можемо щось кодувати до першої літери кожного третього слова:

Якщо ви годїв, будучи таким аnxious, купіть puppy, або a pщоправда, це допоможе уун.

Містить секретне повідомлення:

“щасливий“

Ви можете створювати та використовувати нульові шифри відповідно до будь-якої схеми, про яку ви можете придумати, якщо ваш отримувач знає техніку. Однак створення прихованих повідомлень таким чином, що не викликає підозр, може бути дуже трудомістким і трудомістким процесом, тому нульові шифри – не найефективніший засіб таємного спілкування.

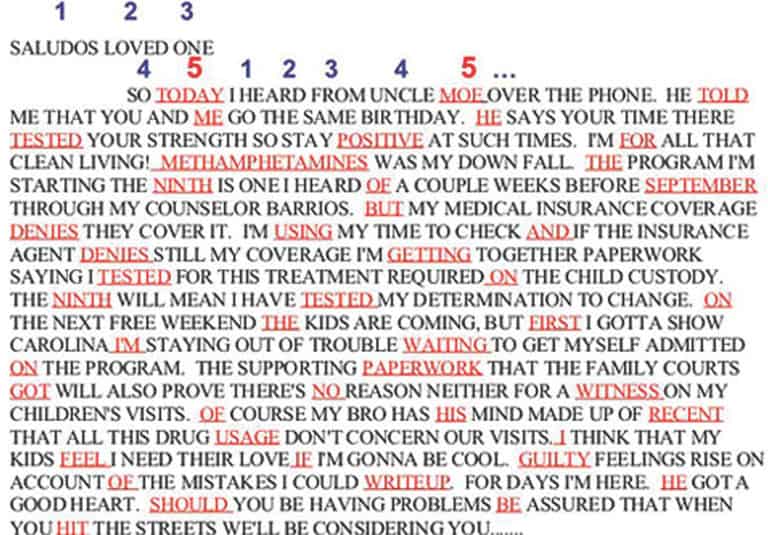

ФБР випустило цей зразок нульового шифру, який вони перехопили у в’язня:

Людство ФБР.

Увесь текст робить відправника здається, що він має досить бурхливе сімейне життя, але на перший погляд письменник не виступає за щось злочинне. Коли ви читаєте кожне п’яте слово, яке ФБР з вдячністю підкреслило для нас, воно стає набагато зловіснішим.

Він закінчується написом “ЯКЩО ВИНА ПІДПИСУВАННЯ, ЙОГО МОЖЕ БУТИ БУТИ”. Іншими словами, Моє повинен бути вбитий, якщо він буде засуджений. На щастя для Мо, стеганографія цього в’язня була недостатньо хорошою, і повідомлення було розшифровано ФБР.

Бекон – шифр

Ще одна схема ранньої стеганографії – шифр Бекона, винайдений філософом і політиком Френсісом Беконом у XVII столітті. Це було цікавим розвитком, адже воно приховує таємне повідомлення у форматі тексту, а не в його змісті.

Шифр Бекона – це стеганографічна техніка, а не криптографічна, оскільки повідомлення приховано начебто нормальним текстом, а не виглядає як змішання шифротексту в простому вигляді.

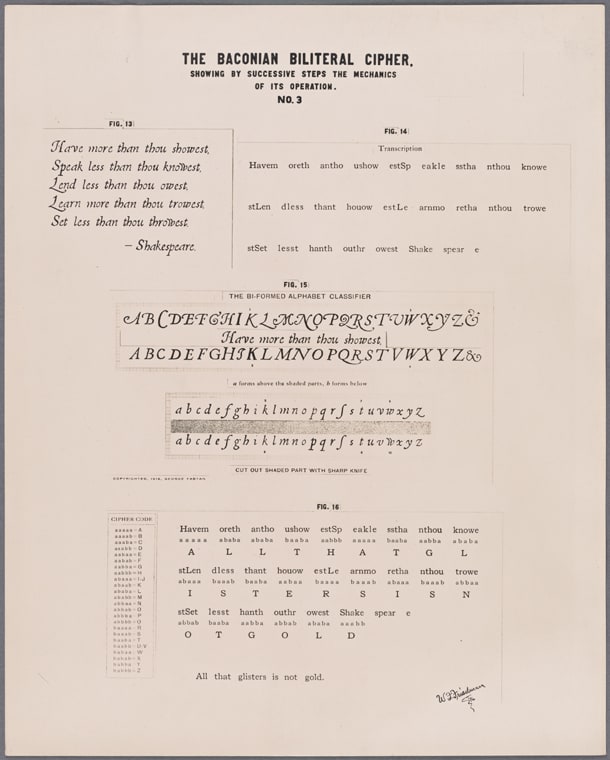

Подивіться на приклад нижче як на приклад:

Баконівський двосторонній шифр Публічна бібліотека Нью-Йорка, ліцензована за CC0.

Як бачите, у цьому прикладі є два різних стилі шрифту як для малих, так і для великих літер. Щоб приховати повідомлення за допомогою шифру Бекона, повідомлення невинного записується за допомогою комбінації двох різних стилів. Таємне повідомлення утворене блоками з п’яти літер. Конкретне розташування шрифтів у кожній групі з п’яти літер являє собою одну букву прихованого повідомлення.

На зображенні це може бути важко, але вірш у верхньому лівому куті “Майте більше, ніж ви показали, говоріть, щоб ви не знали …“Насправді містить таємне повідомлення. Щоб розкрити текст, прихований шифром Бекона, спочатку вірш потрібно розбити на блоки з п’яти літер:

Храм

oreth

анто

ushow

estSp тощо.

Наступним кроком є порівняйте стиль шрифту кожної літери і вирішити, чи підходить вона до першої групи, «а», або до другої, «б». Верхні та малі літери нашої першої групи, Havem ”, написані кожним шрифтом“ a ”. Відповідно до клавіші (яка є дрібним шрифтом внизу ліворуч), “Aaaaa” перекладається на букву “A”.

Якщо ми дотримуємось того самого процесу з другою групою з п’яти літер, «орет», перша пишеться в стилі «а», друга – в стилі «б», третя – «стиль» а, четверта, стиль « б ”, і заключний, стиль“ а ”. Пробіг “Ababa” означає код “L” відповідно до коду.

Якщо ми перекладемо всю поему таким чином, це виявить “ВСІ, ЩО ГЛИСТЕРИ НЕ ЗОЛОТИ”. Як бачимо, це досить новий процес приховування повідомлень. Якщо противник не знає шифру Бекона, пропустити повз них таємне повідомлення досить просто.

Шифр Бекона – це просто проста двійкова система, і вона не обмежується типами шрифту. Ви можете приховати повідомлення в системі a / b, змінивши відстань, розмір літер, написавши їх трохи вище або нижче рядка, або за допомогою інших тонких маніпуляцій.

Також може бути використаний інший метод кодування, що ще більше ускладнить ворогам розкриття прихованого тексту. Замість того, щоб “aaaaa” позначав “A”, ви можете замість цього “Aababababbabaaaa” або якийсь інший рядок стояти замість “A”. Очевидно, що це довше і набагато менш ефективно, і вам також доведеться переконатися, що ваш отримувач знає про новий метод кодування.

Шифр Бекона був прийнятий для приховування інформації багато разів протягом багатьох років. Останнім часом горезвісна біла верховна банда – Арійське братство використовувала її для кодування списків членів банди та наказування ударів по ворогам.

Мікродоти

Якщо ви хочете приховати повідомлення чи іншу інформацію, одним з найкращих прийомів є зробити його невидимим або хоча б максимально наближеним. Це школа думки за мікродотами. Вони були вперше розроблені в кінці 19 століття та вдосконалені протягом 20-го.

Фотографічні прийоми можуть зменшити зображення або текст до невеликої частки оригінального розміру. До 1925 року метод, розроблений Емануелем Голдбергом, був настільки складним, що звичайна друкована сторінка могла бути скорочена до сотої квадратного міліметра.

Мікродоти дозволяли людям приховувати велику кількість інформації без явного сліду. Шпигуни могли заховати їх від своєї особи, надсилати їх поштою або зберігати інформацію, що зберігається на них. Якщо противник вже не підозрілий, мікродоти виявити майже неможливо через їх крихітний характер.

Вони активно використовувались протягом Першої світової, Другої та Холодної війни. В одному з ключових випадків був причетний сербський потрійний агент Душко Попов. Він був заможним чоловіком, який проник у німецьку військову розвідувальну службу, Абвера.

Нацисти подавали йому інформацію, і після нападу британських на військово-морську базу в Таранто, вони зробили висновок, що японців цікавить, як відбувається напад. Його обробники надсилали йому повідомлення за допомогою мікродокумента, вказуючи йому поїхати до США і повідомити про захист Перл-Харбор для японців.

Попов перебував у США, він попередив американських чиновників про інтерес ворога до Перл-Харбор, хоча, схоже, ця інформація ніколи не робила його військовим. Цей проміжок призвів до того, що США засліпили атаку на Перл-Харбор.

Немає великої кількості інформації про те, як і як зараз використовуються мікродоти, хоча цього можна очікувати, враховуючи їх підпорядкований характер. Через розповсюдження цифрових комунікацій та інших методів малоймовірно, що мікродокументи все ще настільки широко використовуються, хоча можуть бути і нішеві програми.

Принтерна стеганографія

Приклад коду, який залишили принтери. Принтерська стеганографія Пархамр, ліцензований відповідно до CC0.

З 1980-х рр. Різні виробники принтерів запрограмували свої машини на роздрукувати серію майже непомітних жовтих крапок на кожній сторінці. Кожна крапка розміром становить лише десяту частину міліметра, а їх розташування кодується для відображення серійного номера принтера, а також його дати та часу.

Ця інформація повторюється знову і знову на всій сторінці, так що інформація може бути відновлена навіть у тому випадку, якщо знайдено лише частину сторінки або якщо друкований код пошкоджений через помилку принтера, вологості або інших проблем.

Цю стеганографічну практику нібито звикли зламати підробників валют – якщо влада вилучить банкноти, вони можуть зрозуміти, на якій машині вони були надруковані. Передбачається, що крапки також використовуються для розслідування винних у вчиненні інших злочинів, причому деякі міркування свідчать про те, що переможець реальності НСА був би спійманий цим методом, якби вона не допустила інших помилок.

Таємні точки були оприлюднені до 2004 року, коли PC World опублікував статтю, в якій говорилося, що голландські органи влади використовували коди, щоб спробувати розшукати банду, яка підробляла квитки на поїзд.

Існує ряд різних схем кодування. Було підтверджено, що більшість марок принтерів використовують хоча б один із них. На цьому етапі дослідники з EFF не впевнені, чи кожна модель принтера таємно приховує якусь інформацію, яка може бути використана для відстеження, коли і де був надрукований документ. Через це це вважається найбезпечнішим припустимо, що кожен принтер залишає слід.

У 2023 році дослідники з Дрезденського університету випустили програму, яка додає зайві жовті точки, розшифровуючи код. Це не дозволяє комусь відстежити, коли і де був надрукований документ. Програмне забезпечення було розроблене, щоб допомогти винуватцям та іншим активістам зберегти анонімність.

Програмне забезпечення має деякі обмеження, включаючи те, що воно повинно використовуватися з принтером, запрограмованим із тією ж технікою кодування жовтою крапкою. Оскільки використовується низка інших ідентифікаційних кодів, все ж є ймовірність того, що принтер людини залишить інші позначки на сторінці, які можна використовувати для їх ідентифікації.

Цифрова стеганографія

Як і майже все в нашому житті, стеганографія пробилася в цифрову сферу. Інформацію можна приховати в різних типах файлів, у різних мережевих майданчиках в Інтернеті і навіть у місцях, про які ви ніколи не підозрюєте, наприклад, змінюючи терміни між пакетами даних, що надсилаються через мережевий протокол.

Мультимедійні файли – одне з найпопулярніших місць для приховування інформації, оскільки їх великий розмір означає, що все більше секретних даних можна вставити всередину, не викликаючи підозр. Існує три окремих способи приховування інформації у файлах:

- За додавши його у файл, наприклад, у невикористаному просторі заголовка.

- За заміна частини інформації у файлі. Один з найпоширеніших способів зробити це – змінивши Найменш суттєвий біт (LSB). У графічних, звукових та інших файлах останні біти інформації в байті не обов’язково такі важливі, як початкові. Наприклад, 10010010 може бути відтінком синього. Якщо ми змінимо лише два останніх біта на 10010001, це може бути відтінок синього, майже такий же. Це означає, що ми можемо приховати наші секретні дані в останніх двох бітах кожного пікселя на зображенні, не помітно змінюючи зображення. Якщо ми змінимо перші біти, це істотно змінить.

- За створення нового, здавалося б, доброякісного файлу, що насправді є лише обкладинкою для стеганографічного тексту.

Відеостеганографія

Відео – це відносно великі файли, тому вони можуть приховати більше даних, ніж більшість альтернативних варіантів. Деякі з найпоширеніших методів включають безліч різних схем заміни найменш значущих бітів (поліноміальні рівняння, хеш-бази тощо). Крім того, дані також можуть бути вбудовані у кожен кадр, або також можна використовувати фільтрування та маскування даних. В Інтернеті доступний ряд програм відеостеганографії.

Один із найцікавіших випадків відеостеганографії був розкритий, коли влада Німеччини затримала підозрюваного члена Аль-Каїди у 2011 році. Офіцери обшукали чоловіка та знайшли у його нижній білизні флешку, а також карт пам’яті. Серед інших файлів було порнографічне відео під назвою Надрати дупу.

Оскільки його підозрювали в причетності до тероризму, влада дослідила відео далі, щоб виявити, що стеганографічні методи були використані для приховування більше ста документів Аль-Каїди. Вони включали посібники з підготовки тероризму та сюжети щодо майбутніх атак.

Як неісламське, як порнографія може здатися, це насправді досить розумна схема. Коли влада знаходить зашифровані файли, їх підозри часто виникають, цікаво, чому файл був зашифрований в першу чергу.

Якби вони змусили підозрюваного здати їх ключ і виявили, що ціль зашифрувала дитячі телепередачі, це здасться бідним. Влада знає, що щось є, і більше шансів додатково перевірити дані та виявити приховану інформацію.

Оскільки порнографія, як правило, є табу, особливо для мусульман, влада може переглядати вміст, а потім просто махнути людиною як сексуальний девіант, наповнений ганьбою, а не перевіряти дані далі. На щастя для світу, німецьких чиновників не обдурили.

Картина стеганографія

Дані можна приховати на зображеннях за допомогою різних методик. До них належать:

- Найменш суттєвий біт – Ми обговорювали це раніше в рамках проекту Розділ цифрової стеганографії.

- Сегментація складності бітової площини (BPCS) – Ця методика замінює складні дані прихованою інформацією таким чином, що вона не сприймається людським оком.

- Висока потужність ховається у JPEG – Це, по суті, адаптація щонайменше значущого біта, який компенсує стиснення, що бере участь у файлах JPEG.

У 2010 році російське шпигунське кільце було розбито владою США. У рамках свого комунікаційного процесу вони зашифровували б дані, використовували стеганографію, щоб сховати їх у зображеннях, а потім розміщувати їх на загальнодоступних веб-сайтах. Техніка зв’язку була виявлена після проведення обшуків у підозрюваному та виявлено, що на деяких комп’ютерах міститься програмне забезпечення для стеганографії.

Стеганографія також використовувалася для крадіжки інтелектуальної власності. У 2023 році інженер GE змовився з бізнес-партнером, що базується в Китаї, щоб викрасти фірмові таємниці, пов’язані з паровими та газовими турбінами. Спочатку він просто копіював файли на флешку. Його спіймали, і компанія заблокувала порти USB та заборонила використовувати флешки.

Що примітно, його не звільнили та отримали ще одну можливість красти файли. Він взяв дані з 40 файлів Matlab та Excel, використав стеганографію, щоб сховати їх на знімку сонця, а потім надіслав їх електронною поштою, перш ніж переслати їх своєму діловому партнеру. Його впіймав Г.Є., потім звинувачували в шести пунктах економічного шпигунства.

У тривожній тенденції стеганографія також стає все більш поширеною серед хакерів. Дослідники з Trend Micro проаналізували зусилля акаунта Twitter, який розмістив шкідливі меми у жовтні 2023 року.

Як тільки зловмисне програмне забезпечення працювало на пристрої, воно завантажувало меми з облікового запису Twitter, а потім витягувало шкідливу команду, приховану всередині них. Він зробив знімок екрана зараженого комп’ютера і відправив інформацію назад зловмиснику після того, як він зібрав дані про сервер управління з Пастебіна.

Аудіо стеганографія

Аудіо стеганографія також поставляється з цілим рядом різних методів. Як і у всіх видах стеганографії, важливо, щоб методи були надійними, вміли зберігати розумну частину прихованих даних і щоб будь-які зміни були якомога непомітнішими. Деякі з найбільш поширених методів включають:

- Найменше значне бітове кодування – Як і інші типи найменш значущих бітів, про які ми згадували, можна змінювати менш важливі частини аудіоданих, не роблячи явних відмінностей у тому, як звучить файл.

- Відлуння ховається – Дані також можна замаскувати під ехо.

- Вставка тонів – Оскільки важко виявити менші енергетичні тони, коли вони знаходяться поруч із значно потужнішими, ці менші енергетичні тони можна використовувати для приховування даних.

Польський дослідник використав аудіостеганографію у цікавому проекті. Пісню він взяв Ритм – танцюрист від Snap! а потім змінив темп. Коли ритм був уповільнений, він представляв тире в коді Морзе, а коли збій був прискорений, це означало крапку. Він використовував цю систему для написання “стеганографія – танцюрист!”

Потім він грав пісню до міксу професійних музикантів та мирян. З одновідсотковою невідповідністю, ніхто не помітив, що нічого не так. Лише близько двох відсотків професійні музиканти знали, що щось є, і приблизно три відсотки для всіх інших.

Його результати показують, що приховати інформацію в танцювальних піснях досить легко, не помічаючи нікого. Незважаючи на це, його метод не є особливо ефективним способом спілкування, оскільки він передав лише три слова за всю пісню.

Текст

Що стосується тексту, існує багато різних способів приховати інформацію. Однак, оскільки текстових файлів, як правило, досить мало, вони не особливо корисні для надсилання великої кількості даних. Один простий прийом передбачає відкриття Microsoft Word, введення секретного повідомлення, а потім зміну кольору тексту на білий.

Над білим тлом вашого текстового процесора це виглядатиме як нічого там. Потім ви можете зберегти його та надіслати своєму співавтору, переконуючись, що ви вкажете їх через захищений канал щодо доступу до інформації.

В іншому випадку вони можуть бути здивовані, чому ви постійно надсилаєте їм порожні документи. Це не дуже безпечний метод, тому що кожен, хто перехопить повідомлення, стане підозрілим щодо того, чому ви завжди надсилаєте порожні документи. Все, що їм потрібно зробити, – це вибрати текст, і ваш сюжет зіпсований.

спаммімік пропонує ще одну стеганографічну техніку спілкування таємно. Інструмент веб-сайту дозволяє вам це робити кодуйте повідомлення так, щоб воно виглядало як спам. Оскільки ми настільки звикли ігнорувати спам, таке повідомлення може легко пролетіти під радари і дозволяти вам спілкуватися, не виявляючи. Корисність програмного забезпечення є дискусійною, але, принаймні, це показує, що повідомлення можна приховати широким спектром способів – просто потрібно думати поза коробкою.

Приховування даних на простому сайті

Інтернет незбагненно великий, містить безліч дивної та безглуздої інформації. Це залишає багато можливостей приховувати таємні повідомлення на публіці, не викликаючи підозр.

Поки за двома людьми вже не пильно стежать, вони можуть легко розміщувати комунікації один з одним на популярних або незрозумілих веб-сайтах, не потрапляючи на них. Вони просто повинні переконатися, що їхні фактичні наміри не зрозумілі жодному з відвідувачів.

Подумайте лише про всі безглузді коментарі, які ви натрапляли на форуми чи соціальні медіа, та тисячі дописів у блогах, які абсолютно не мали сенсу. Ми схильні чи їх чистити, чи читати для власної розваги, але ніколи не вважаємо, що для них може бути щось більше, ніж розпуста.

Інтерцепт стверджує, що навіть АНБ займається цією практикою, використовуючи свій офіційний акаунт у Twitter для спілкування з російськими шпигунами. У ході підпільної операції “Інтерцепт” повідомляє, що деякі з учасників передали подробиці твітів НСА російським оперативникам ще до їх розміщення. Згідно з повідомленням, це виступало як підтвердження того, що вони насправді є представниками АНБ, а не просто шахраями.

Виявлення стеганографії

Стеганографію можна виявити неймовірно складно, особливо коли немає підстав бути підозрілим. В світі в Інтернеті стільки інформації проходить перед нашими очима, що ми просто не можемо витратити час або зусилля, щоб вивчити кожну аномалію, не кажучи вже про речі, які видаються законними.

Саме це робить так важко говорити про хорошу стеганографію. Усі приклади, про які ми говорили, були невдачами, оскільки тепер вони є загальнодоступними. Методи активно досліджуються, і технологія вдосконалюється, але сама її природа унеможливлює виявлення успішної стеганографії в дикій природі..

Також можуть існувати різноманітні методики, розроблені поза публічною сферою, розвідувальними агенціями, терористичними мережами та злочинними бандами. Ми насправді не можемо знати, якщо не натрапимо на їх приклади.

Незважаючи на це, багато аналітичних інструментів ми можемо застосувати, коли ми підозрюємо, що стеганографія використовується для приховування повідомлень. Однак правильний інструмент залежить від того, які методи в першу чергу приховували дані.

Виявлення фізичної стеганографії

Якщо мова йде про невидиму чорнило, методи виявлення залежать від того, який вид невидимого чорнила використовувався. Якщо це зроблено неякісно, на папері можуть з’явитися сліди подряпин, зміна його текстури або відмінні відображення, де написання було приховано.

Якщо підозрюється, що повідомлення містить невидиму чорнило, спершу його можна візуально оглянути і намазати на наявність будь-яких нерівностей. Наступний крок – пропустити його під ультрафіолетовим світлом, на якому показано кілька видів невидимих чорнила. Потім повідомлення може піддаватися впливу тепла, що може виявити інші види чорнила. Якщо ви все ще не знайшли повідомлення, піддаючи його випаровуванню йоду, можливо, вийде.

Якщо жодна з цих методик не працює, ви не можете довести, що повідомлення там немає – просто те, що навряд чи знайдеться. Ваш противник, можливо, використовує складне невидиме чорнильне рішення, про яке ви не знаєте.

Нульові шифри часто можна виявити за аномаліями в тексті. Вони іноді використовують дивні звороти фрази, коли творець намагається формувати своє таємне повідомлення у тексті обкладинки. Однак, якщо нульовий шифр зроблений добре, і у вас немає причин його уважно вивчати, це може бути просто для людей, щоб ковзати приховані повідомлення повз вас.

Аналогічно, шифр Бекона можна виявити, шукаючи аномалії. У підозрілому тексті перехоплювачі повинні вивчати шрифти, відстань, розмір та багато інших факторів. Ще раз, якщо це все добре, важко сказати, чи є секретне повідомлення.

Невеликий розмір мікродотів робить їх майже неможливими виявити, якщо тільки перехоплювач вже не насторожено. З іншого боку, оскільки ми знаємо, що принтери залишають коди на кожній сторінці, їх легко виявити.

Один із способів передбачає високоякісне сканування сторінки, а потім збільшення масштабів частини білого простору. Якщо ви інвертуєте кольори, це повинно зробити жовті точки більш очевидними. Після цього ви можете скористатися цим інструментом з Дрезденського університету, щоб спробувати розшифрувати точки.

Виявлення цифрової стеганографії

Цифрова стеганографія також може бути неймовірно складно розкрити. Якщо ви вже не підозріли або стеганографія зроблена погано, ви навряд чи серйозно перевіряєте чиїсь файли.

Один з найбільших підказок – це коли стеганографічне програмне забезпечення виявлено на чиємусь комп’ютері або в них є історія відвідування сайтів, пов’язаних із стеганографією. Це хороший показник того, що вони, можливо, приховують файли за допомогою стеганографії, і навіть можуть давати підказки, як вони це роблять.

Якщо доступна оригінальна версія файлу, виявлення стеганографічних модифікацій є відносно простим. Ви можете взяти хеш оригінального файлу та порівняйте його з підозрілим файлом. Якщо вони різні, то файл було змінено і він може містити приховані дані.

Якщо вищевказаний метод неможливий, стеганографію можна також виявити за допомогою статистичного аналізу. Хоча наші очі і вуха взагалі не можуть виявити приховану інформацію на зображеннях і аудіо, таємні дані часто можна легко виявити, шукаючи статистичні аномалії та невідповідності.

Виявлення стеганографії є лише частиною процесу. Якщо є підозра на стеганографію, а слідчий вважає майже впевненим, що вона містить приховану інформацію, вони все ще не зможуть розкрити дані. Вони можуть не мати правильних стеганографічних інструментів, вони не можуть розібратися в алгоритмі, або дані можуть бути заздалегідь зашифровані.

Якщо стеганографія виявлена перехоплювачем, це може означати або не означати збій для комунікаторів. Це залежить від їх первинної причини надсилання повідомлення. Якби абсолютно критично було, щоб спілкування залишалося непоміченим, то виявлення поставить під загрозу їхній план. В інших випадках комунікатори можуть бути безпечними, доки супротивник не може отримати доступ до самих даних..

Чи безпечна стеганографія для приховування повідомлень?

Стеганографія може бути корисною, але це його потрібно застосовувати в правильних ситуаціях – коли хочеш приховати той факт, що спілкування відбувається. При правильному використанні ви можете надсилати секретні повідомлення прямо під ніс ворогам.

За багатьох обставин стеганографія абсолютно непотрібна. Якщо не важливо, чи виявляють треті сторони, що ви спілкуєтесь, але деталі спілкування повинні залишатися таємницями, скористайтеся криптографією замість цього.

Стеганографія може бути неефективною і забирає багато часу, і вона все ще вимагає, щоб у вас був захищений канал, на якому ви зможете повідомляти, яка стеганографічна техніка використовується, а де дані приховані.

Шифрування набагато простіше, і набагато більше даних можна закодувати в одному просторі. За допомогою таких методів, як шифрування відкритим ключем, ви навіть можете спілкуватися без захищеного каналу.

Коли стеганографія використовується сама по собі, це безпека через невідомість, що може призвести до розкриття секретного повідомлення. Якщо ви хочете приховати повідомлення від супротивників, але також захистити його у випадку його виявлення, найкраще поєднати стеганографію з криптографією. Ця комбінація дає переваги обох методів і може захистити вас та ваші дані від компрометації.