Що таке шифрування PGP і як воно працює?

PGP (ПРетті Гood Пвірність) шифрування стало основою конфіденційності та безпеки Інтернету з однієї основної причини: це дозволяє надіслати кодоване повідомлення комусь, не маючи заздалегідь ділитися кодом. Існує набагато більше, але це є основним аспектом, який зробив це настільки корисним.

Скажімо, вам потрібно було надіслати чуйне чуйне повідомлення другові без того, щоб хтось інший відкривав його вміст. Одним з найкращих рішень було б змінити його секретним кодом, про який знаєте лише ви та друг, так що якщо хтось перехопить повідомлення, він не зможе прочитати вміст.

Такі системи добре працюють у багатьох різних типах шифрування, але є один головний недолік: Як можна надіслати кодоване повідомлення комусь, якщо ви ще не мали можливості поділитися кодом з ними?

Якщо ви раніше не ділилися кодом і використовували його для шифрування вашого повідомлення, то ваш друг не зможе розшифрувати закодоване повідомлення під час його отримання. Якщо ви надсилаєте код поряд із кодованим повідомленням, кожен, хто перехоплює повідомлення, може отримати доступ до вмісту так само легко, як і одержувач.

Це загадка, яку PGP вдалося вирішити за допомогою чогось названого шифрування відкритим ключем (не хвилюйтеся, ми розповімо про те, що це пізніше), що дозволяє його користувачам надсилати захищені та зашифровані повідомлення людям, навіть якщо вони ніколи раніше не зустрічалися, не кажучи вже про можливість впорядкувати код.

Що ще робить шифрування PGP?

Основна функція PGP – дозволити його користувачам надсилати захищені повідомлення без необхідності попереднього введення, але це не все, що він робить. Він також дозволяє одержувачам перевірити, чи є повідомлення автентичним чи воно було підроблене. Це робиться, використовуючи щось, що називається цифрові підписи, про які ми розповімо пізніше у статті.

Крім цього, PGP можна використовувати для шифрування інших речей, крім електронної пошти. Ви можете використовувати його для шифрування вашого жорсткого диска, миттєвих повідомлень, файлів тощо. Хоча це всі важливі функції, ця стаття в основному буде зосереджена на використанні шифрування PGP для електронної пошти, найбільш розповсюдженого використання PGP.

Чому важливо PGP?

Ви можете не знати, але електронна пошта – це не дуже безпечний спосіб спілкування. Коли ваш електронний лист виходить з вашого облікового запису і надсилається через Інтернет, він здійснює транзит через мережі, які не є вашими. Її можна перехоплювати та підробляти, все без вас чи знань одержувача.

Якщо вам потрібно надіслати щось цінне або чутливе, звичайне повідомлення електронної пошти просто не підходить. Ваші особисті повідомлення можуть хапати хакери, які можуть використовувати його для скоєння фальсифікацій особи, тоді як важливі урядові повідомлення можуть потрапити до рук шпигунів. Сталкер людини може навіть читати все, що проходить через папку “Вхідні”.

Ці небезпеки є частиною того, чому був придуманий PGP – щоб принести деякий вигляд конфіденційності та безпеки на Дикий Захід, тобто спілкування електронною поштою. Це означає Досить хороша конфіденційність, що може не вселяти впевненість у чомусь, на що люди покладаються, щоб забезпечити безпеку спілкування.

Незважаючи на назву, яку надихнув вигаданий магазин радіопрограми під назвою Досить хороший продуктовий продукт Ральфа – PGP – це форма шифрування, яка не має жодних загальновідомих способів зламати. Це означає, що за умови правильного використання ви можете бути впевнені в безпеці, конфіденційності та цілісності своїх повідомлень і файлів.

Історія PGP

PGP – програма шифрування, яка була створений Полом Циммерманом ще в темний вік Інтернету 1991 року. Циммерман, який був переконливим антиядерним активістом, спочатку створив програму, щоб однодумці могли безпечніше спілкуватися та зберігати файли. Перший алгоритм шифрування отримав назву “BassOmatic”, названий Циммерманом після a Субота вночі Live ескіз.

Zimmerman випустив PGP безкоштовно через FTP, що робить його першою формою криптографії з відкритим ключем з широкою доступністю. Він швидко поширився на Usenet, особливо серед миру та інших політичних активістів. З цього коріння його використання переросло у тих, хто бажає більшої конфіденційності та безпеки для своїх комунікацій.

Після шифрування PGP розповсюдився за межами США, митна служба США (USCS) розпочав розслідування щодо Циммермана, оскільки PGP тоді була класифікована як криптовалюта високої міцності. У той час цей тип криптографії вважався формою боєприпасів і вимагав ліцензії на експорт.

Як тільки PGP пробрався за кордон, USCS переймався своїм творцем для ініціювання його міжнародного розповсюдження. Вдячно за Циммермана, після декількох років розслідування та деяких фантастичних юридичних маневрів, не було висунуто жодних звинувачень..

За роки, нові версії PGP постійно випускаються для підвищення його безпеки та зручності використання. Деякі з цих змін включали реструктуризацію системи сертифікатів, реалізацію нових симетричних та асиметричних алгоритмів та розробку нової архітектури на основі проксі.

По дорозі було здійснено ряд придбань, які закінчилися тим, що корпорація Symantec придбала PGP Corporation та більшість її первинних активів за 300 мільйонів доларів (229,7 мільйонів фунтів стерлінгів). Тепер вони володіють торговою маркою PGP і використовують її у своїх продуктах, таких як Symantec Command Line та Symantec Desktop Encryption Email.

Дивись також:

Відомі коди та шифри через історію

Ресурси шифрування: великий список інструментів та посібників

OpenPGP

Перші дні PGP зазнали патентних розбіжностей на основі використання алгоритму шифрування RSA. Для того, щоб розвиток PGP продовжувалося без цих проблем з ліцензуванням, команда, яка стояла за ним, почала створювати непатентований стандарт, який можна було б використовувати відкрито та вільно.

У 1997 році вони звернулися до Інженерної робочої групи (IETF) з пропозицією розробити стандарт і назвати його OpenPGP. Пропозиція була прийнята і OpenPGP став Інтернет-стандартом. Це дозволило будь-кому реалізувати OpenPGP у своєму програмному забезпеченні.

OpenPGP активно розробляється за специфікацією RFC 4880. Цей стандарт визначає алгоритми, формати, композицію та інші функції шифрування, які програми повинні використовувати, щоб бути сумісними з OpenPGP.

Які програми використовують OpenPGP?

Шифрування PGP використовується в ряді фірмових програм, таких як продукти Symantec, згадані вище. Завдяки розробці стандарту OpenPGP він також доступний у ряді безкоштовних реалізацій.

Найвідомішим з них є Gpg4win, який є безкоштовним набором інструментів шифрування для Windows. Шифрування PGP можна використовувати в Mac OS з такою програмою, як GPG Suite, Android з K-9 Mail та iOS з Canary Mail. Більше варіантів, сумісних з OpenPGP, можна знайти на веб-сайті OpenPGP.

Як працює шифрування PGP?

Спочатку давайте розберемося з ключовими поняттями, потім ми розглянемо приклад, щоб дати вам більш конкретне розуміння. Шифрування PGP покладається на кілька основних елементів, які вам знадобляться, щоб зрозуміти, як це працює. Найважливіші з них симетрична криптографія, криптографія з відкритим ключем, цифрові підписи і мережа довіри.

Симетрично-ключова криптографія

Криптографія симетричного ключа передбачає використання одного і того ж ключа для шифрування та розшифрування даних. У PGP генерується випадковий одноразовий ключ, який відомий як ключ сесії. The клавіша сеансу шифрує повідомлення, яка основна частина даних, яку потрібно надіслати.

Цей тип шифрування є відносно ефективним, але він має проблему. Як ви поділитесь сеансовим ключем зі своїм одержувачем? Якщо ви надсилаєте його поруч зі своїм електронним листом, то кожен, хто перехопить повідомлення, може отримати доступ до вмісту так само легко, як і ваш одержувач. Без ключа ваш отримувач бачитиме лише шифротекст.

Криптографія з відкритим ключем

PGP вирішує цю проблему з криптографією з відкритим ключем, також відомою як асиметрична криптографія. У такому вигляді шифрування є два ключі: a відкритий ключ і а приватний.

У кожного користувача є по одному. Публічний ключ вашого потенційного кореспондента можна знайти, скориставшись пошуком через ключові сервери або запитавши його безпосередньо. Відкриті ключі використовує відправник для шифрування даних, але він не може їх розшифрувати.

Після того, як дані зашифровані відкритим ключем одержувача, їх можна розшифрувати лише їх приватний ключ. Ось чому відкриті ключі передаються вільно, але приватні ключі потрібно ретельно берегти. Якщо зловмисник порушує ваш приватний ключ, він надає їм доступ до всіх зашифрованих PGP електронних листів.

У PGP шифрування відкритого ключа не використовується для шифрування повідомлення, а лише разове ключ сесії що було створено для його шифрування. Чому? Тому що шифрування відкритим ключем просто занадто неефективне. Це займе занадто багато часу і використовує більший обсяг обчислювальних ресурсів.

Оскільки тіло повідомлення зазвичай містить основну масу даних, PGP використовує для цього більш економічне шифрування симетричного ключа. Він зберігає незрозуміле шифрування відкритого ключа для ключа сеансу, роблячи весь процес більш ефективним.

Таким чином повідомлення шифрується за допомогою більш практичних засобів, тоді як шифрування відкритим ключем використовується для надійної доставки сеансового ключа вашому одержувачу.. Оскільки лише їх приватний ключ може розшифрувати сеансовий ключ, а ключ сеансу необхідний для розшифровки повідомлення, вміст захищено від зловмисників.

Цифрові підписи

Наші письмові підписи часто використовуються для підтвердження того, що ми є тим, ким ми кажемо, що є. Вони далеко не дурні, але вони все ще є корисним способом запобігання шахрайству. Цифрові підписи подібні, використовуючи криптографію з відкритим ключем для перевірки автентичності того, що дані надходять із джерела, на яке він претендує, і що вони не були підроблені.

Цей процес унеможливлює підробку цифрових підписів, якщо приватний ключ не буде порушений. Цифрові підписи можна використовувати поряд із шифруванням повідомлень PGP або окремо. Все залежить від того, що ви надсилаєте і чому.

Якщо повідомлення є чутливим і його не повинен читати ніхто, окрім одержувача, вам потрібно використовувати шифрування. Якщо повідомлення повинно бути доставлене неушкодженим та без змін, тоді потрібно буде використовувати цифровий підпис. Якщо обоє важливі, слід використовувати їх разом.

Цифрові підписи працюють за допомогою алгоритму для поєднання приватного ключа відправника з даними, які підтверджують автентичність. Простий текст вашого повідомлення передається через хеш-функція, який є алгоритмом, який перетворює входи в блок фіксованого розміру даних, який називається a дайджест повідомлень.

Потім дайджест повідомлень шифрується приватним ключем відправника. Цей зашифрований дайджест повідомлень – це те, що відомо як цифровий підпис. При шифруванні PGP цифровий підпис надсилається поряд із тілом повідомлення (яке може бути зашифроване або в простому тексті).

Перевірка цифрових підписів

Коли хтось отримує електронно-цифровий підпис, вони можуть перевірити її справжність та цілісність, використовуючи відкритий ключ відправника. Весь процес, як правило, виконується програмним забезпеченням PGP одержувача, але ми викладемо грубі кроки, щоб дати вам уявлення про те, що відбувається насправді.

По-перше, хеш-функція використовується в отриманому повідомленні. Це дає дайджест повідомлень електронної пошти у його поточній формі.

Наступним кроком є обчислення вихідного дайджесту повідомлень із цифрового підпису, який було надіслано. The відкритим ключем відправника є розшифровка цифрового підпису. Це дає дайджест повідомлень саме таким, яким він був, коли його підписав відправник.

Щоб визначити, чи є повідомлення автентичним і не підроблене, все, що потрібно зробити програмі одержувача – порівняти дайджест повідомлень з отриманого електронного листа з дайджестом повідомлення, отриманим з цифрового підпису.

Якщо повідомлення було змінено навіть одним символом або розділовим знаком, то дайджест повідомлення буде зовсім іншим. Якщо повідомлення з дайджестами не вирівнюються, одержувач дізнається, що в ньому є проблема.

Якщо дайджест двох повідомлень не однаковий, є три ймовірні винуватці:

- The відкритий ключ, який використовується для розшифрування цифрового підпису, не був пов’язаний із приватним ключем, який використовувався для його шифрування. Це означає, що відправник може бути не тим, про кого вони кажуть.

- The цифровий підпис може бути підробленим.

- The повідомлення було змінено з моменту його підписання.

Якщо ви отримаєте цифрово підписане повідомлення, а дайджести не вирівнюються, ви повинні бути скептично налаштовані. Це може бути невинною помилкою, оскільки випадково використаний неправильний відкритий ключ, але це також може бути повідомлення про шахрайство або повідомлення, яке було підроблене.

Мережа довіри

Як ви знаєте, що відкритий ключ насправді належить людині, яка каже, що це робить? Не могли б хтось просто опублікувати свій відкритий ключ і стверджувати, що він є Папою в спробі отримати доступ до всіх його вхідних електронних листів, що входять в PGP (якщо припустити, що він досить розумний, щоб використовувати PGP)?

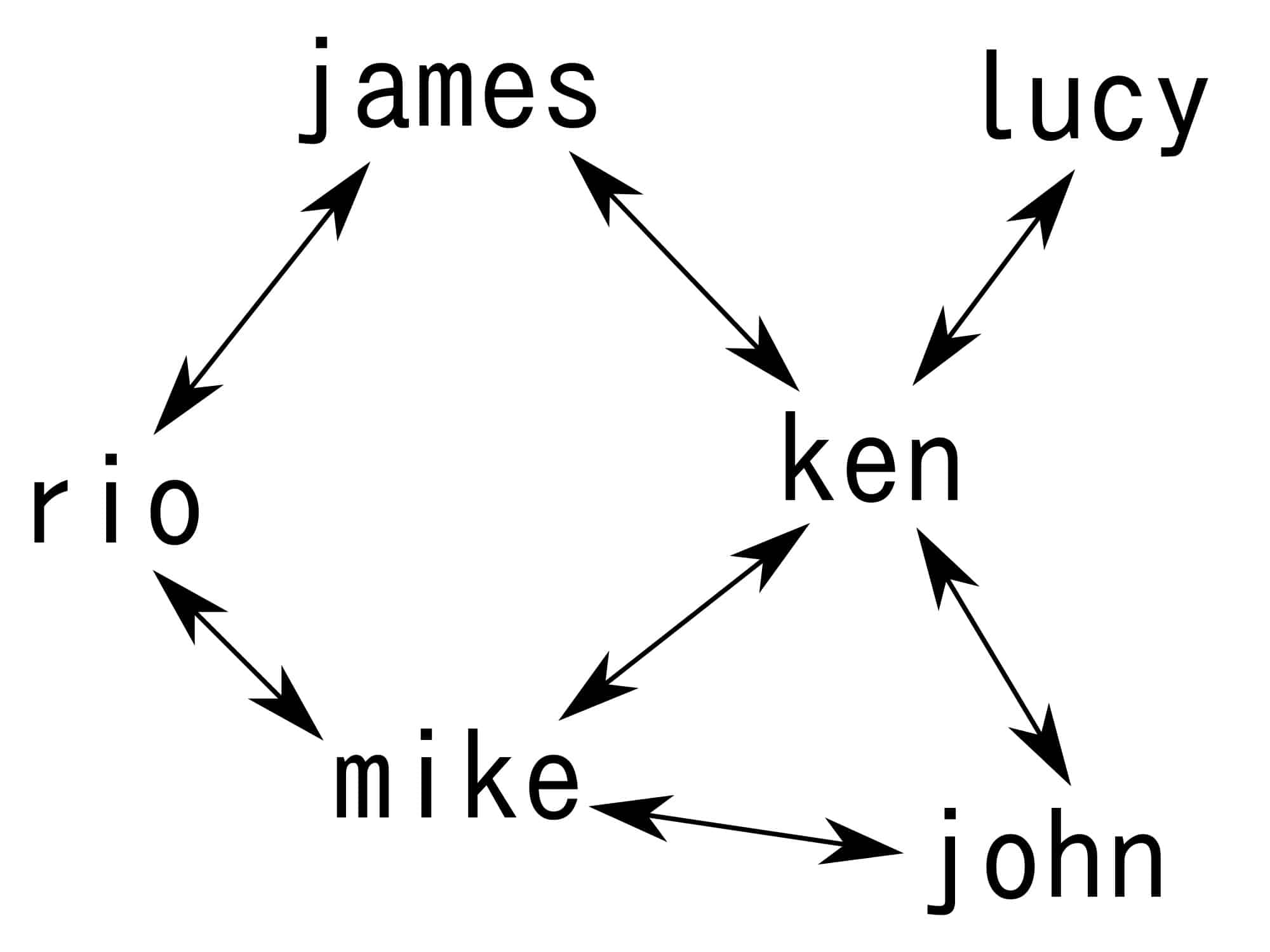

На щастя, все це було продумано достроково і рішення було введено в дію. Інакше щось таке просте повністю підірве всю систему. Щоб запобігти цьому виду діяльності, мережа довіри було розроблено.

Мережа довіри зростала як спосіб перевірити, що кожен відкритий ключ PGP та ідентифікатор користувача дійсно пов’язані з особою чи організацією, яку вони, як кажуть, представляють. Мережа довіри з’єднує реальну особу з відкритим ключем, використовуючи третю сторону для підписання користувача Цифровий сертифікат PGP. Найкраща частина? Це все це без центрального органу, який може руйнуватися або бути корумпованим.

Цифровий сертифікат містить ідентифікаційну інформацію користувача, їх відкритий ключ та один чи більше цифрових підписів. Якщо ви особисто знаєте користувача PGP, ви можете підтвердити, що їх відкритий ключ пов’язаний з його фактичною ідентичністю. Ви можете довіряти їм та цифрово підписувати їх сертифікат, який свідчить про те, що принаймні одна людина гарантує свою особу. Вони також можуть зробити те саме.

Якщо ви обидва зустрічаєте одного нового користувача PGP і цифровим чином підписуєте свої сертифікати, щоб підтвердити свою особу, ви починаєте будувати невелику мережу, в якій чотири з вас можуть довіряти зв’язкам між відкритими ключами та особами, виходячи з довіри кожної людини є в інших, з якими вони пов’язані.

Через деякий час, це будує взаємопов’язану мережу довіри, з великою кількістю людей, які поручають один одного цифровими підписами, які підтверджують право власності на відкритий ключ.

Іноді новим користувачам може бути важко знайти когось, щоб підписати свої сертифікати та перевірити зв’язок між собою та їх відкритим ключем. Це може бути особливо складно, якщо вони не знають інших користувачів PGP в реальному житті.

Це частково вирішено компанією партії підписання ключів, які в реальному житті зустрічаються, де користувачі можуть оцінити, чи належать ключі людині, яка каже, що це робить. Якщо все перевіряється з їх ідентифікацією, вони цифровим чином підписують посвідчення людини, коли вони повертаються додому.

Існує різні рівні довіри, включаючи повний та частковий. Ті, хто мають багато цифрових підписів на своїх сертифікатах, які представляють повну довіру, вважаються набагато надійнішими, ніж ті, у кого є лише пара часткових підписів.

Мережа довіри дозволяє користувачам оцінювати, чи довіряють вони цифровому сертифікату потенційного кореспондента. Якщо повідомлення, яке вони хочуть надіслати, є надзвичайно чутливим, вони можуть вирішити, що ризик занадто великий, щоб надіслати його тому, хто має лише часткову довіру.

Органи сертифікації

Цифрові сертифікати PGP – не єдиний спосіб пов’язування особистих даних із їх відкритими ключами. Сертифікати X.509 також можна використовувати. Це загальний стандарт сертифікатів, який також використовується для інших цілей. Основна відмінність між сертифікатами PGP та сертифікатами X.509 полягає в тому, що сертифікати PGP може підписати будь-хто, тоді як сертифікат X.509 повинен бути підписаний тим, що відомо як сертифікаційний орган.

Сертифікати PGP також можуть бути підписані органами з сертифікації, але сертифікати X.509 можуть бути підписані лише органами сертифікації або їх представниками. Сертифікати X.509 також містять ряд ідентифікаційної інформації власника поряд із відкритим ключем, але вони також мають дату початку та термін придатності.

На відміну від сертифікатів PGP, які користувач може виготовити самостійно, Сертифікати X.509 доступні лише за умови звернення до сертифікаційного органу. Ці сертифікати також мають лише один цифровий підпис від емітента, на відміну від багатьох підписів, які може мати сертифікат PGP від інших користувачів.

Шифрування вкладень

PGP також можна використовувати для шифрування ваших вкладень. Є кілька способів зробити це, але це буде залежати від вашої реалізації. Загалом, найкращий спосіб – це PGP / MIME, який буде шифрувати вкладені файли та тіло повідомлення разом. Це запобігає витоку метаданих, що відбувається, якщо кожен сегмент шифрується окремо.

Шифрування PGP в дії

Давайте зведемо все це в приклад, щоб показати, як ці елементи працюють один щодо одного. Щоб зробити речі більш цікавими, скажімо, що ви є фанатистом із тоталітарної країни, яка виявила крайній випадок корупції.

Ви хочете винести повідомлення журналістам, але ви боїтесь за власну безпеку. Що робити, якщо уряд дізнається, що ти був тим, хто просочився інформацією, і вони відправляють людей за тобою?

Ви зрештою вирішите, що оприлюднювати інформацію для громадськості – це правильно робити, але ви хочете робити це таким чином, щоб максимально захистити вас. Ви шукаєте в Інтернеті і знаходите журналіста, який відомий таким видом праці і завжди захищає їх джерела.

Ви не хочете просто телефонувати їм або надсилати їм електронною поштою, це занадто ризиковано. Ви раніше чули про PGP і вирішили спробувати використовувати його для захисту свого повідомлення. Ви завантажуєте таку програму, як Gpg4win, і налаштовуєте її на електронну пошту, сумісну з OpenPGP.

Як тільки все в порядку, ви шукаєте журналіста відкритий ключ. Ви знаходите його на їх веб-сайті або за допомогою пошуку сервера ключів. Їх публічний ключ є численним повноцінні підписи на цифровий сертифікат, тож ви знаєте, що це законно.

Ви імпортуєте публічний ключ журналіста, а потім для початку використовуйте електронну пошту, сумісну з OpenPGP. Ви вводите повідомлення:

Шановна Сьюзен Петерсон,

У мене є інформація про величезний корупційний скандал у Сполучених Штатах Мозамбабве. Повідомте мене, якщо ви зацікавлені, і я надішлю вам більше деталей.

Додавання цифрового підпису

Якщо ви турбуєтесь про підробку електронної пошти, можете додати свій цифровий підпис. А хеш-функція перетворює рівний текст у a дайджест повідомлень, який зашифрований вашим приватним ключем. Цифровий підпис буде надісланий журналісту поряд із повідомленням.

Шифрування повідомлення

Коли це закінчено, PGP стискає простий текст. Це не тільки робить процес більш ефективним, але й допомагає зробити його більш стійким до криптоаналізу.

Після стискання файлу PGP створює разове ключ сесії. Цей сеансний ключ використовується для ефективного шифрування простого тексту симетрично-ключова криптографія, перетворення тіла повідомлення в шифротекст. Потім ключ сеансу шифрується за допомогою відкритого ключа журналіста. Це шифрування відкритим ключем є більш голодним на ресурсах, але дозволяє надійно надіслати ключ сеансу журналісту.

Потім шифротекст, зашифрований ключ сесії та цифровий підпис надсилаються журналісту. Коли журналіст отримає повідомлення, воно виглядатиме приблизно так:

wcBMA97wCTWE / j6yAQf9EIv17btMUCL8BwIn4bAf / gE3GVdPmpfIQLSpOa1yN9d8

KI9K8xs9MAEF7fgl94 / nXg0h9e1KcTjgi81ULMRMkDjIoYd33TQTMqXnRQu4b5mU

hOKn + BGJ2LNeWI / tLLCXHfN27x3RkDHZR7q8UupnukVlArCt + 1ck + Fph0xE9G3UG

JF5KmQWm9n + 1fWMzynj9vy4CBERtOgc5ktVNJOek4Mr + 14vz9NykbBwgJthpDaFK

HtRgVimokTCxVckIc3aLK9dXPUBCh9D3GpUw6ruEn17 / PWvveAnLDmbsfpGxizlF

uC8OWRgaKSdgZhZBqyFS0Wb6B39gWgoK9xh4 / Ma90dLADAEbDAN6eRqvhYhADWW+

fLkFU3q8If0CYZY1tIeXLa46IxqiQaBPQfOQ7MfG5gAWAV5AHdd6ehWMKfy1Yoye

K3ikc18BZMRCLMmEilI + pDrIpcii5LJSTxpzjkX4eGaq1 / gyJIEbpkXRLr5OSKmN

m / pS1ylm5XvapQCpDo7DAAFZ13QpLmGf54gMZOTFYGZzg7EMcShL5nZ4y16GJ2DK

qlpLCcVluNzJDEBnlYaVEGzrHJNgpNldNDjYn2NN780iJuronSwzyMP7NPTm0A ==

= iO3p

Розшифрування повідомлення

Журналіст використовує їх приватний ключ, щоб розшифрувати ключ сеансу. Потім ключ сеансу розшифровує тіло повідомлення, повертаючи його в початковий вигляд:

Шановна Сьюзен Петерсон,

У мене є інформація про величезний корупційний скандал у Сполучених Штатах Мозамбабве. Повідомте мене, якщо ви зацікавлені, і я надішлю вам більше деталей.

Перевірка цифрового підпису

Якщо журналіст скептично ставиться до цілісності повідомлення або вважає, що воно, можливо, не надіслане вами, він може перевірити цифровий підпис. Вони виконують повідомлення, яке вони отримали через хеш-функція, що дає їм дайджест повідомлень отриманого електронного листа.

Тоді журналіст використовує ваше відкритий ключ і твій цифровий підпис щоб дати їм дайджест повідомлень як це було, коли ви надіслали повідомлення. Якщо дві дайджести повідомлень однакові, вони знають, що повідомлення є автентичним. З цього моменту ви та журналіст зможете спілкуватися з ПГП назад та вперед, щоб обговорити деталі корупційного скандалу.

Наскільки безпечним є шифрування PGP?

Що стосується її безпеки, Поточні версії PGP по суті є герметичними, якщо вони правильно використовуються. Існують деякі теоретичні уразливості щодо старих версій, але в сучасних версіях загальновідомо не існує жодних засобів зламати сучасні технології та новітні методи криптоаналізу. Ймовірність того, що хтось матиме таємний засіб зламати PGP, також незначна, тому досить безпечно використовувати PGP з упевненістю, якщо ви правильно ним користуєтесь..

По мірі розробки PGP додано більше алгоритмів шифрування для підвищення її безпеки. Щоразу, коли були виявлені незначні вразливості, розробники їх швидко виправляли. Найбільше хвилюється не в порушенні самого шифрування PGP, оскільки це було б недоцільно складно зробити для будь-якої кримінальної чи національної держави.

Натомість, набагато більше шансів, що зловмисник використовує інші засоби для розкриття ваших комунікацій. Це може включати використання кейлоггера, щоб з’ясувати ваш приватний ключ, або переадресувати будинок, щоб перевірити, чи ваш приватний ключ десь записаний.

Незважаючи на це, в різних реалізаціях OpenPGP були деякі вразливості. На початку 2023 року було виявлено слабку сторону, яку можна було використати для відображення зашифрованого простого тексту електронних листів. Оголошено EFAIL, він передбачає, що зловмисники спочатку перехоплюють зашифрований електронний лист цілі та змінюють його, щоб змусити клієнта електронної пошти остаточного одержувача відправити повідомлення зловмиснику, як тільки воно буде розшифровано.

Зловмисник фактично не розшифровує електронну пошту і сам ця методика не передбачає порушення шифрування PGP. Незважаючи на це, користувачі PGP повинні бути обізнані та вжити відповідних заходів для зменшення ризиків.

Будь-який користувач PGP повинен змінити налаштування свого клієнта електронної пошти, щоб запобігти автоматичному завантаженню зовнішніх зображень та іншого вмісту. Вони також повинні вимкнути JavaScript та HTML під час перегляду зашифрованих електронних листів. Завдяки цим заходам шифрування PGP все ще безпечне для використання.

Які обмеження шифрування PGP?

Хоча шифрування PGP є важливим інструментом арсеналу безпеки, як і будь-яка інша захист, це далеко не ідеально.

Корисність

Одним з його головних недоліків є те, що це не зовсім зручний для користувачів, особливо порівняно з більшістю програм, на яких ми проводимо щоденне життя.

Це представляє виклики тим, хто хоче захистити свої електронні листи, але їм не вистачає високої технічної грамотності. Це може бути одна з тих речей, які вони просто повинні вивчити, щоб забезпечити безпеку спілкування. В іншому випадку шифровані програми обміну повідомленнями, такі як Signal, можуть краще відповідати їх потребам.

Протягом багатьох років також було багато різних версій PGP, кожна з яких має нові алгоритми та функції. Через це, старіші версії PGP не зможуть відкривати повідомлення, зашифровані новішими системами. Навіть з правильним ключем він все одно не буде працювати, оскільки вони використовують різні алгоритми.

Це означає, що важливо переконатися, що і відправник, і одержувач знають, яка версія та налаштування використовуються, щоб вони могли влаштуватися в системі, яка взаємодіє для них.

PGP не є анонімним за замовчуванням

Користувачі PGP повинні знати про це це не шифрує кожен аспект їх електронних листів. Він шифрує текст тексту, але кожен, хто перехоплює електронні листи PGP, все одно зможе побачити деталі рядка теми та повідомлення, а також інформацію про відправника та одержувача.

Хоча саме повідомлення може бути приватним, взаємодія не є анонімною. Користувачі повинні враховувати це, оцінюючи, чи це правильний інструмент для роботи. Для початку вони повинні уникати надмірно специфічного у рядку теми.

Розглядаючи наш приклад зверху, особам, які подають порушення, все ж потрібно буде враховувати ризики, пов’язані з PGP. Якщо корупційний скандал спричинив величезне обурення уряду, не представляється нереальним уявити, як державні агенти прокрадаються на електронні листи журналіста.

Якби вони знайшли лише одну взаємодію з громадянином Мозамбабве, не було б у них ніяких навичок у стилі Шерлока, щоб вирахувати, що ця людина, ймовірно, є винуватцем. Агенти не повинні мати доступ до вмісту повідомлення, щоб мати високий ступінь довіри або хоча б достатньо, щоб привести цю особу на допит.

Шифрування PGP є невід’ємною частиною зв’язку високої безпеки

Гайки та болти шифрування PGP трохи складніші, але це важливий аспект безпечної електронної пошти. Тим, хто його використовує, потрібно зрозуміти, як це працює, принаймні в широкому сенсі. Інакше вони можуть робити неправильні припущення або використовувати їх неправильно, загрожуючи вмісту їхнього повідомлення та, можливо, навіть їхньому життю.

В якості швидкого резюме, шифрування PGP використовує цілий ряд методів забезпечення безпечного та приватного зв’язку електронною поштою. До них відносяться стиснення, шифрування відкритим ключем, симетричне шифрування, цифрові підписи та мережа довіри.

Вони разом дозволяють користувачам ефективно надсилати зашифровані повідомлення. Вони також дозволяють перевірити, чи є повідомлення автентичним та чи не було змінено. Стандарт OpenPGP був сформований так, що кожен міг користуватися ним безкоштовно, допомагаючи зробити його найпоширенішою формою шифрування електронної пошти. Поки Шифрування PGP не є ідеальним, поки ви знаєте про його обмеження, це один із безпечніших способів спілкування в Інтернеті.

Тепер вам може бути цікаво, як використовувати PGP? Ми розповіли вам про наш підручник щодо шифрування електронної пошти.

Клавіатура з підсвічуванням Колін, ліцензований відповідно до CC0