Як віддалено витерти (або заблокувати) ноутбук або ПК з Windows 10

Багато організацій та осіб почали приймати основні заходи безпеки, такі як вимагати більш жорстких паролів, впроваджувати двофакторну автентифікацію та керувати контролем доступу. Але звичайно забувати про захист найгірших сценаріїв. Один головний нагляд – це що станеться, якщо хтось втратить свій ноутбук або вкраде комп’ютер.

Якщо правильних гарантій немає, зловмисники можуть отримати всі дані на пристрої – особисті секрети, інтелектуальну власність, фінансову інформацію, цінні дані компанії, конфіденційні відомості про клієнта та багато іншого.

Це створює величезний ризик як для осіб, так і для організацій. Одне рішення – налаштувати віддалене протирання на пристроях. Це дозволяє адміністраторам видаляти дані, навіть якщо комп’ютер був загублений або вкрадений (хоча є деякі обмеження). Ще один корисний захід безпеки – це здійснити повне шифрування диска так що злодій не може отримати доступ до будь-яких даних на ноутбуці, якщо їм також не вдасться вкрасти ключ.

Кожна з цих методик може бути складнішою, ніж здається спочатку, і кожен з них має свої плюси і мінуси. Через це є певні випадки використання, коли один варіант кращий за інший, або обидва механізми можуть поєднуватися, якщо рівень загрози досить високий.

Що таке віддалене протирання?

Віддалене протирання дає змогу видаляти дані з ноутбука чи комп’ютера, не знаходячись перед пристроєм. Це важлива особливість, яку і громадяни, і компанії повинні розглянути можливість впровадження на всіх комп’ютерах, що містять чутливі або цінні дані.

Це потрібно встановити заздалегідь, але якщо включені можливості віддаленого витирання, власник може стерти дані та запобігти злочинцю вкрасти інформацію або використати дані для запуску подальших кібератак. Це може зробити віддалені серветки цінним інструментом для запобігання порушення даних.

Якщо ви вже розумієте важливість віддаленого витирання та інших механізмів захисту, таких як повне шифрування диска, перегляньте наступні розділи, щоб дізнатися, як їх налаштувати. Якщо ви все ще не впевнені, які атаки вони могли б запобігти, пропустіть наперед Чому слід увімкнути віддалене витирання або повне шифрування диска? розділ, щоб побачити, яка шкода може виникнути, коли ці заходи не введені.

Як віддалено витерти ноутбук

Різноманітні програми можуть віддалено стерти ПК. У цьому підручнику, ми будемо використовувати здобич, тому що це відкритий код, і вам не потрібно платити за його налаштування, хоча якщо пристрій викрадений, і ви вирішите його стерти, на цьому етапі вам доведеться заплатити за передплату. Важливо зауважити, що здобич потрібно налаштувати достроково – як тільки ноутбук уже загублений або викрадений, вже пізно встановлювати будь-яке програмне забезпечення для віддаленого витирання.

Перед тим, як ваш пристрій загублений або вкрадений

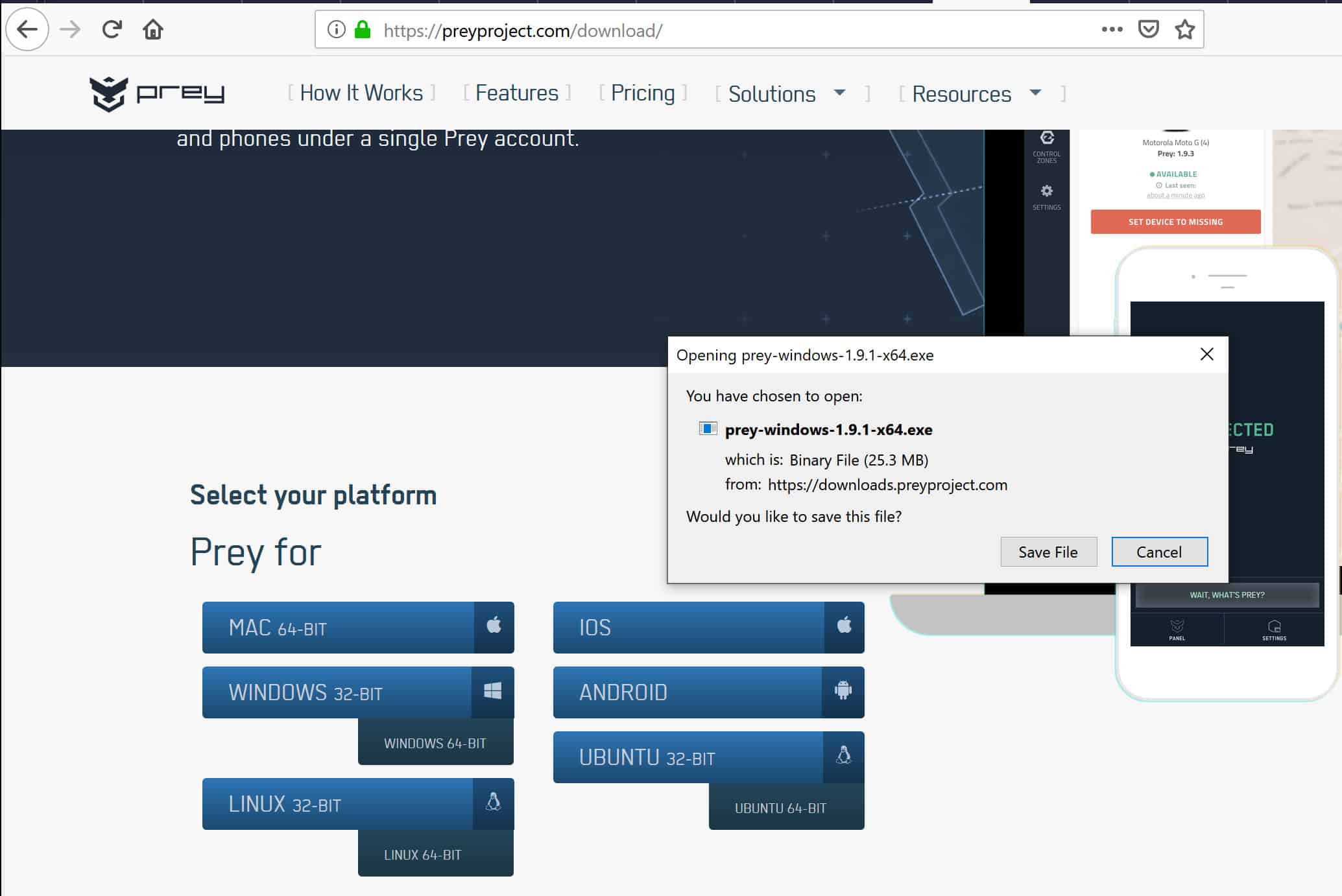

Для початку перейдіть на сторінку завантаження Prey та виберіть відповідну версію для свого ПК чи пристрою. У цьому підручнику ми будемо використовувати 64-бітну версію Windows. Після натискання на завантаження натисніть Зберегти файл у діалоговому вікні, що з’явиться:

Після закінчення завантаження файлу відкрийте його, щоб запустити майстра налаштування. Добравшись до екрана вітання, натисніть Далі, слідом за ним Я згоден коли спливає ліцензійна угода. На наступному екрані виберіть папку призначення, в яку хочете встановити програму Prey, або залиште її як опцію за замовчуванням. Клацніть Встановити.

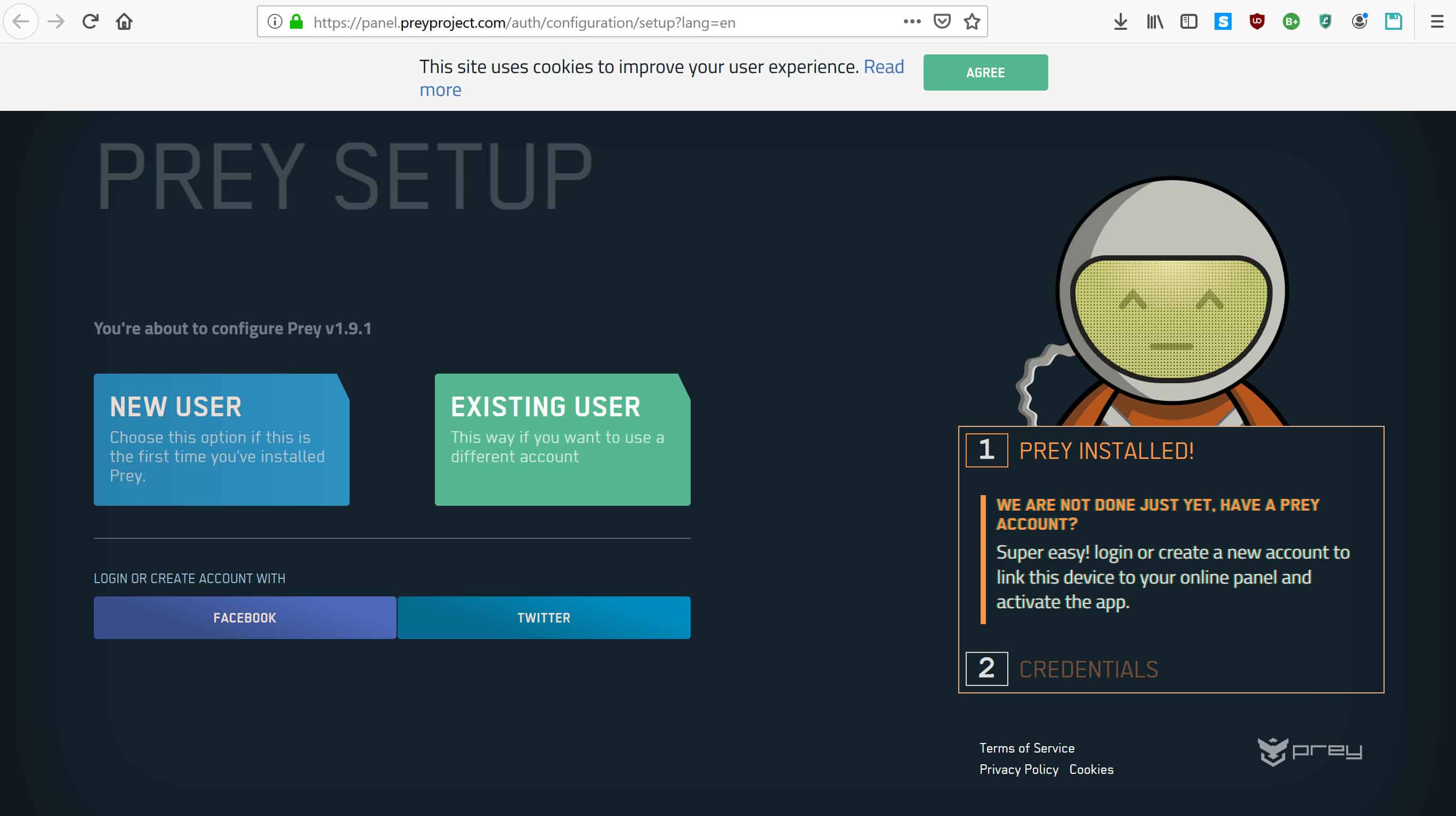

Коли майстер закінчить установку, переконайтеся, що ви позначите прапорець для запуску здобичі та натисніть кнопку Закінчити. Це відобразить таку сторінку у вашому веб-браузері:

Припускаючи, що це вперше налаштування здобичі, натисніть НОВИЙ КОРИСТУВАЧ, потім введіть своє ім’я, електронну адресу та пароль у поля, що з’являються. Установіть прапорець у ReCAPTCHA, щоб підтвердити, що ви не робот, а також прапорці, щоб вказати, що вам більше 16 років та прочитали умови. Клацніть на синій ПІДТРИМКА кнопка під ними.

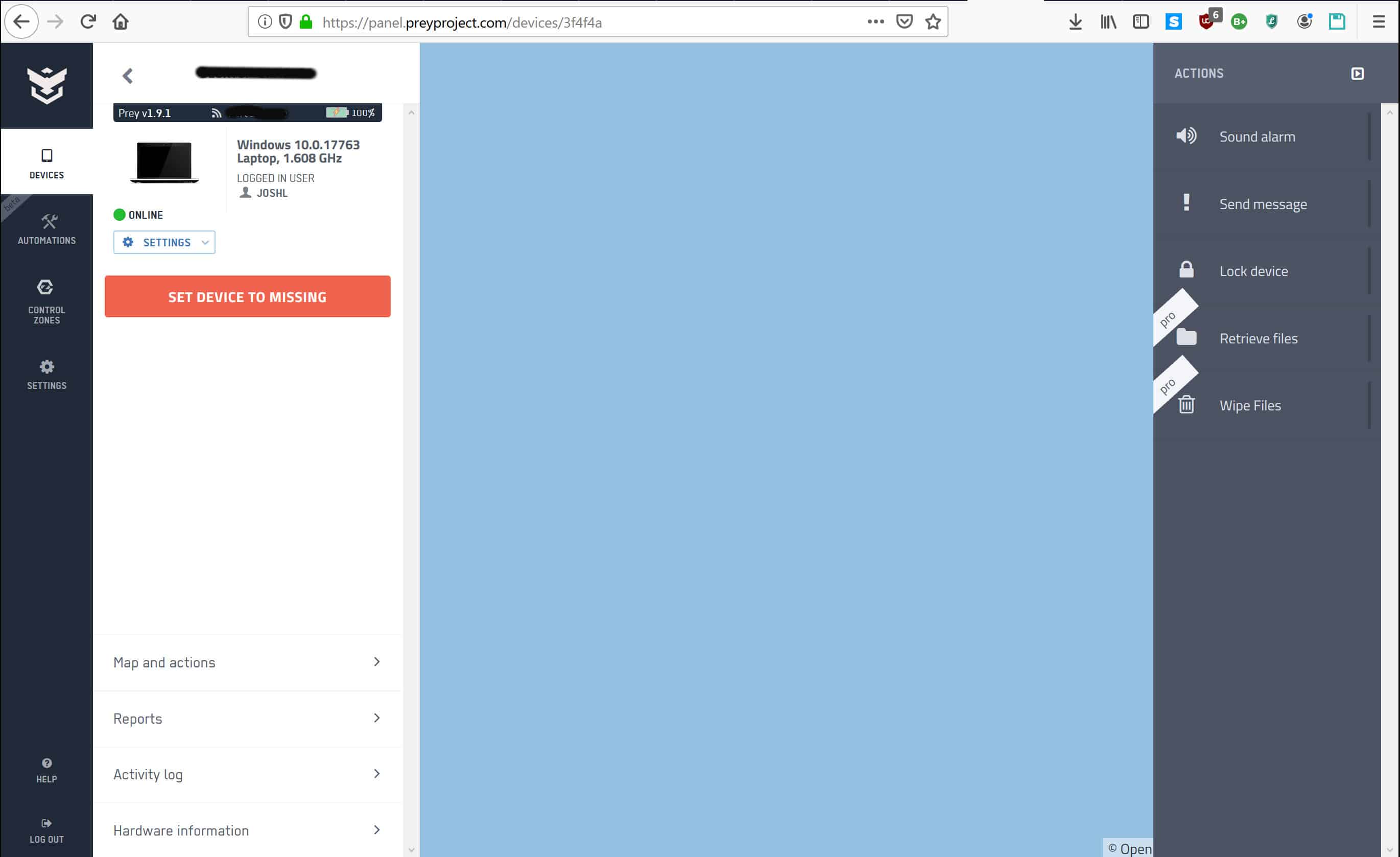

Це запустить панель управління Prey, яка покаже останнє відоме місце вашого пристрою:

Зауважте, що на цьому скріншоті карта переміщена на середину океану з міркувань конфіденційності. Зазвичай він показує вашу область із вікном, в якому відзначається ваше останнє відоме місцеположення.

Після того, як Prey працює і працює, він пропонує ряд функцій, таких як служби локації, віддалене блокування та віддалене протирання, якими ви можете користуватися за потреби.

Після того, як пристрій було втрачено або викрадено

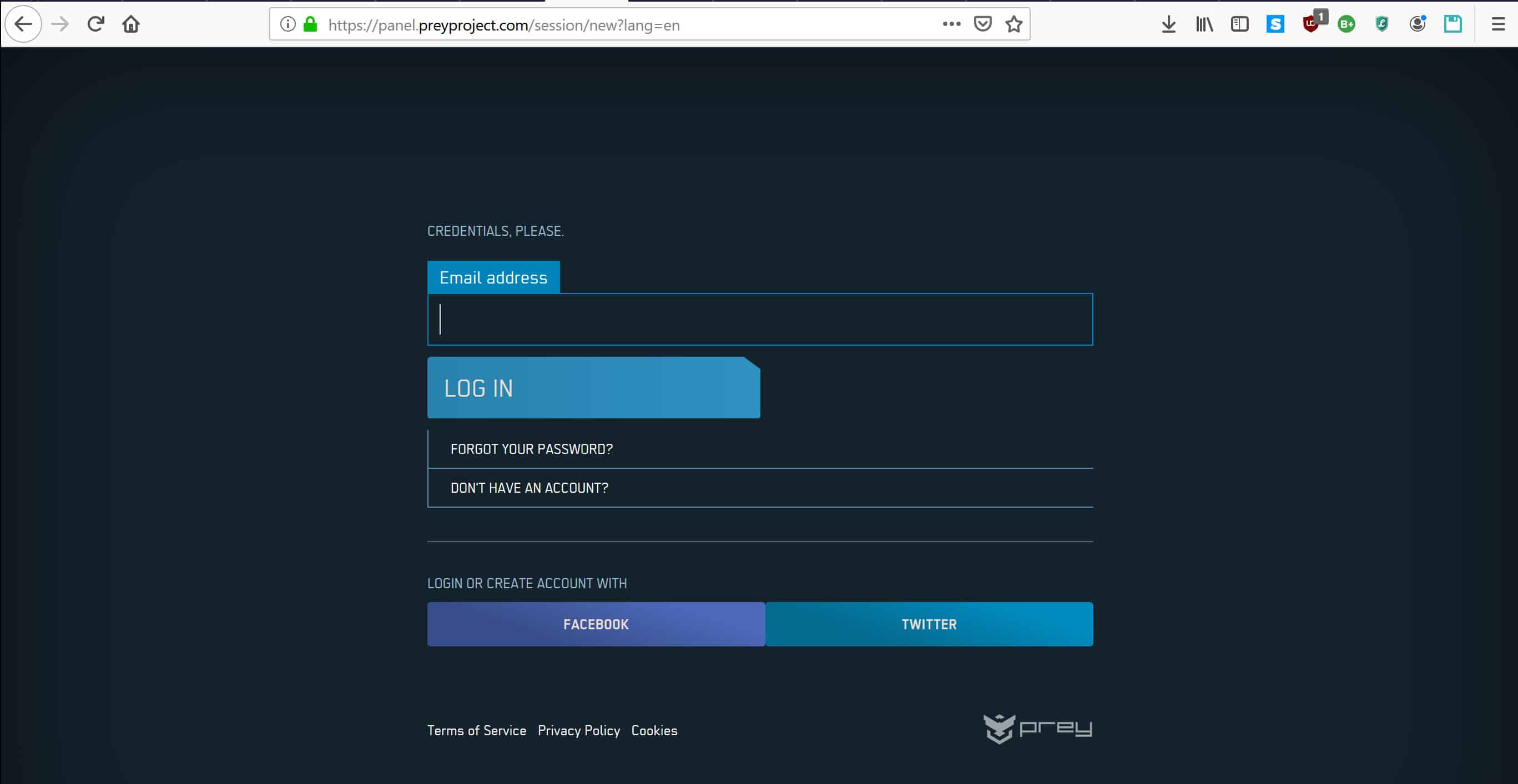

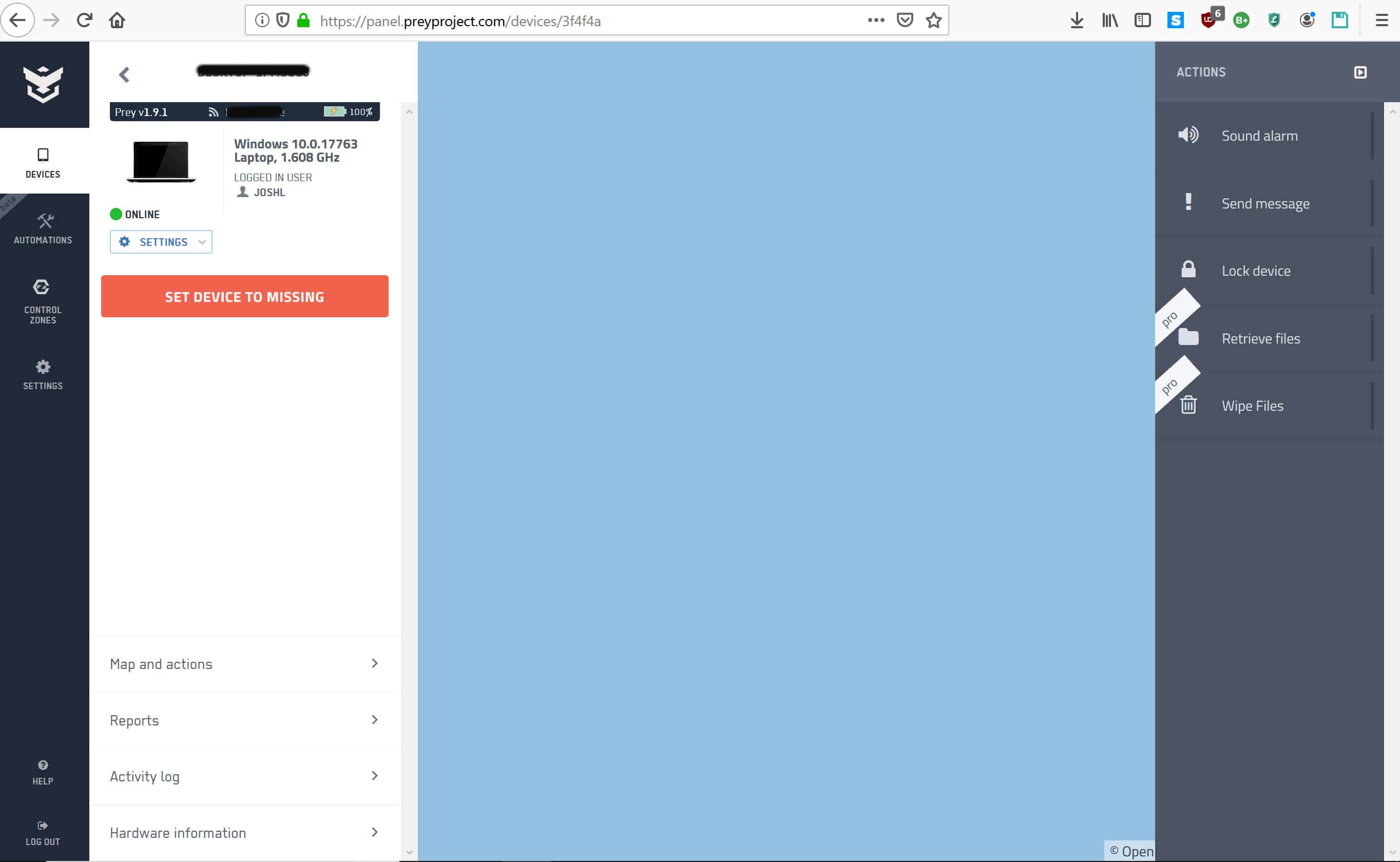

Скажімо, трагедія сталася, а ваш ноутбук або загублений, або вкрадений. Одним із заощаджуючих благодать є те, що ви мали передбачення встановити віддалений протираючий інструмент, як Prey, щоб обмежити будь-який потенційний збиток. Перший крок – це перейти на веб-сайт Prey, ввести свої дані та увійти:

Після входу в систему натисніть на відсутній пристрій. Він покаже, коли він востаннє був підключений до Інтернету та де він був. Якщо вам пощастить, що вас пограбував дратівливий злодій, вони вийдуть в Інтернет, розкриваючи місцезнаходження пристрою.

Потім ви можете використовувати цю інформацію для відстеження комп’ютера або передачі його в поліцію, щоб допомогти їм розслідувати їх. Дані про місцезнаходження також корисні у випадках, коли пристрій просто втрачено – якщо він все ще підключений до Інтернету. Панель управління Prey значно полегшує пошук.

Якщо пристрій було викрадено, важливо обмежити доступ злодія до файлів комп’ютера. У правому стовпці є кілька різних варіантів:

Якщо ви хочете віддалено витерти пристрій і назавжди видалити файли, натисніть Віддалене протирання внизу стовпця. На жаль, ця функція не доступна у вільному плані, тому вам потрібно буде підписатися на Prey Pro, щоб витерти пристрій.

Якщо ви ще не підписалися на Prey Pro і вам дійсно потрібно віддалено витерти комп’ютер, натисніть Оновіть свій план у спливаючому вікні та перейдіть за посиланнями, щоб витерти свій пристрій. Це видалить дані на комп’ютері, якщо вони все ще підключені до Інтернету.

Якщо ви хочете налаштувати віддалене витирання у випадку крадіжки, але не хочете підписуватися на Prey Pro, є ряд інших альтернативних програм. І Microsoft 365, і Microsoft Enterprise Mobility + Security поставляються з Intune, який можна налаштувати заздалегідь, щоб ви могли віддалено стирати будь-які втрачені чи викрадені пристрої. Інші компанії, такі як Absolute та Meraki, також пропонують рішення для віддаленого протирання.

Обмеження віддаленого протирання

Віддалене протирання здається ідеальним рішенням для збереження даних у безпечному випадку в гірших випадках, але його використання насправді обмежене, ніж ви можете подумати. Одним із важливих питань є затримка часу між потенційною крадіжкою та віддаленою стертою. Інша проблема полягає в тому, що пристрій потрібно підключити до Інтернету, щоб віддалений сервер працював.

Час між крадіжкою та стертою

Коли речі вкрадені, ми часто не помічаємо відразу. Ми можемо пройти години, дні чи навіть тижні, перш ніж ми зрозуміємо, що наш комп’ютер викрадено. Цей час затримки є критичним, оскільки хитрому злодію може отримати лише кілька хвилин для доступу до даних з викраденого ноутбука.

Навіть у тому рідкісному випадку, коли ви стаєте свідком викрадення вашого ноутбука і можете змагатись до входу в систему та видаляти комп’ютер, він може отримати доступ до даних перед вами. При менш сприятливих обставинах у них можуть бути дні, щоб проїхати файли та отримати доступ до всього, що вони бажають. На жаль, віддалені серветки не можуть зробити нічого, щоб зупинити злодія, який звертався до даних до того, як його було проведено.

Пристрій має бути в Інтернеті

Ще одне обмеження віддаленого протирання полягає в тому, що вкрадений пристрій потрібно працювати в мережі, щоб він працював. Будь-який злодій, який знає, що вони роблять, утримуватиме ноутбук у режимі офлайн саме з цих причин – вони не хочуть відстежувати пристрій або видаляти дані. Це означає, що ви ніколи не отримаєте шансу скористатися функцією віддаленого стирання, що ви доклали стільки зусиль для налаштування.

Якщо пристрій підключено до Інтернету після крадіжки, то, швидше за все, злодій любитель або просто краде сам ноутбук, щоб продати. У цих випадках малоймовірно, що вони націлюються на дані комп’ютера, тому віддалене видалення даних може не знадобитися.

Чи фактично видаляються дані?

Існує велика кількість думок щодо того, чи можна відновити дані після її стерти чи видалити. Це можливо чи ні, буде залежати від ряду факторів, зокрема від того, як відмивали накопичувач, чи це сучасний накопичувач чи старий, твердотільний накопичувач або жорсткий диск, а також від того, наскільки витончений зловмисник.

Згідно з дослідженням 2008 року, у більшості обставин достатньо одного протирання відповідним програмним забезпеченням, щоб дані не потрапляли в руки зловмисника. Однак якщо ви маєте справу з супротивником, який користується ресурсами, та старшим приводом або твердотільним накопичувачем, є ймовірність, що вони зможуть відновити дані після його стерти.

Захист викрадених пристроїв з повним шифруванням диска

У деяких ситуаціях, віддалені серветки не ефективні і не піддаються захисту захищеного або викраденого ноутбука. У багатьох випадках повне шифрування диска може бути кращою альтернативою, або його можна використовувати для доповнення можливостей віддаленого стирання.

Коли диск комп’ютера повністю зашифрований, це означає, що всі дані диска заблоковані криптографічним програмним забезпеченням або обладнанням. Це запобігає несанкціонованому доступу. Коли використовується повне дискове шифрування, до них можуть бути доступні лише користувачі, які мають ключ. В іншому випадку дані залишаються непридатними як шифротекст.

Повне шифрування диска – це відмінний метод захисту даних, особливо якщо пристрій втрачено або вкрадено. Навіть якщо пристрій опинився в чужих руках, потенційні злодії не можуть отримати доступ до даних, якщо вони також не мають ключа.

Цей підхід може бути вигідним порівняно з віддаленим протиранням, оскільки між злочинцями та часом, коли відбудеться віддалене видалення, злочинцям немає вільних можливостей..

Ще одна головна перевага полягає в тому, що пристрій не потребує підключення до Інтернету, щоб злодій не мав доступу до даних. Хоча дані все ще технічно знаходяться на комп’ютері, шифрування робить його недоступним без ключа – немає необхідності в Інтернет-з’єднанні для блокування або видалення даних з пристрою, оскільки вони за замовчуванням вже заблоковані..

Найпростіший спосіб реалізації повного шифрування диска в Windows 10 – це за допомогою BitLocker, хоча він доступний лише для користувачів Windows Pro, Enterprise та Education. Якщо ви перебуваєте в Windows 10 Home, Bitlocker недоступний. Наступний підручник також rприрівнюється до того, що ваш комп’ютер має чіп Trusted Platform Module (TPM), хоча є способи встановлення Bitlocker без одного.

Якщо BitLocker не є для вас варіантом, ви можете спробувати VeraCrypt, що є безкоштовною та відкритою програмою для шифрування повного диска з відкритим кодом. Деякі користувачі віддають йому перевагу над BitLocker, оскільки він дозволяє будь-кому перевіряти код, а організація, що стоїть за VeraCrypt, не має відношення до такої великої компанії, як Microsoft.

Налаштування повного шифрування диска за допомогою BitLocker

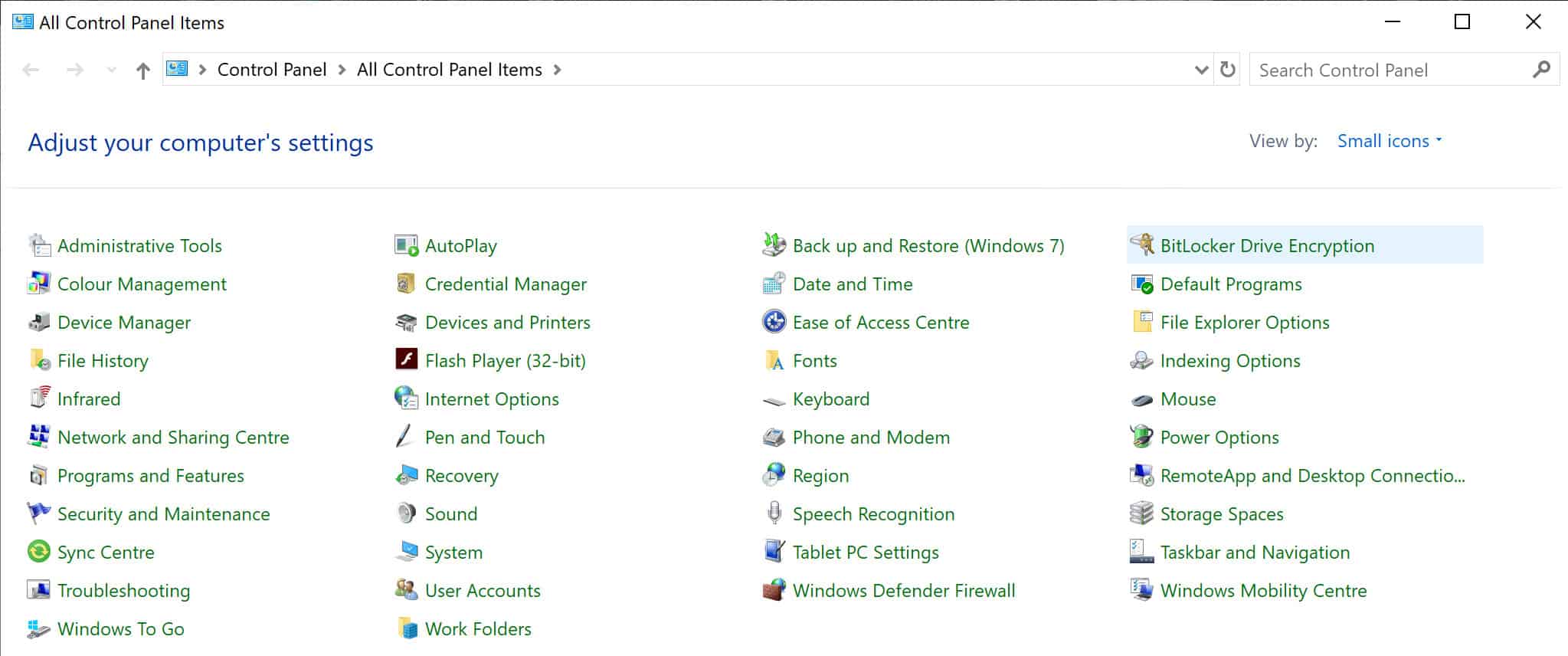

Перший крок – увійти в Windows за допомогою облікового запису адміністратора. Після входу в систему як адміністратор, перейдіть до Панель управління, потім виберіть Шифрування приводу BitLocker:

Клацніть Увімкніть BitLocker. Майстер BitLocker почне працювати, скануючи ваш комп’ютер, щоб переконатися, що він має чіп TPM та відповідає іншим вимогам. Якщо потрібні зміни в системі, майстер BitLocker порекомендує всі необхідні кроки.

Як тільки Bitlocker буде готовий, він запропонує вам або ключ USB, або пароль. Для більшості користувачів пароль буде найбільш практичним варіантом.

Важливо зазначити, що навіть найкращі засоби шифрування легко підриваються слабкими паролями. Якщо ви використовуєте короткий і простий пароль або той самий пароль для кожного свого облікового запису, ви не можете очікувати, що ваш зашифрований диск буде дуже захищеним. Перегляньте наш посібник зі створення та керування надійними паролями, щоб дізнатися, як можна покращити свою безпеку або використовувати наш генератор паролів.

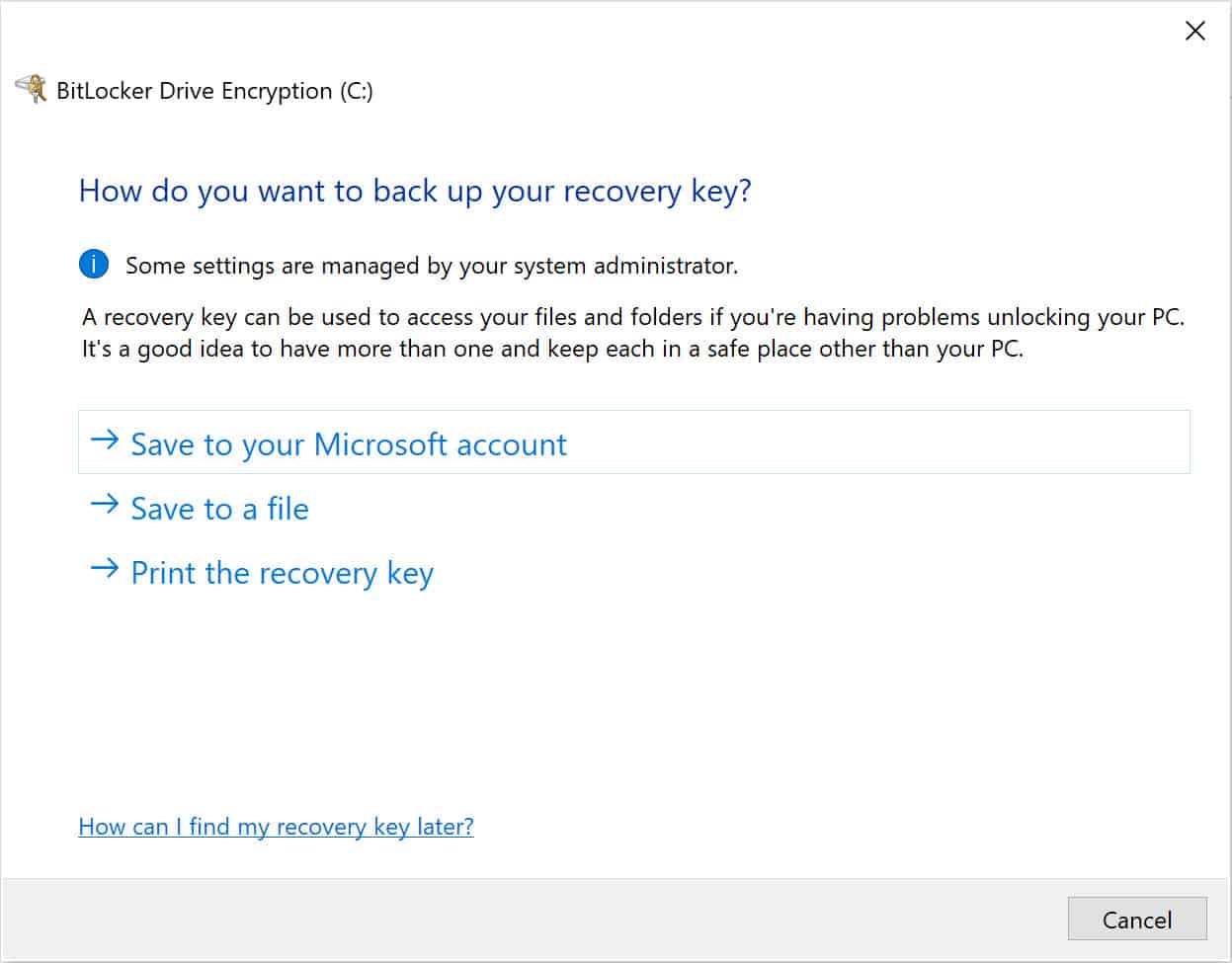

Введіть свій надійний пароль, а потім знову введіть його в наступному полі, щоб підтвердити, що ви правильно його ввели. Тоді вам буде показано наступний екран для основних варіантів відновлення:

Це вибір, який пропонує Microsoft у випадку, якщо ви забудете або втратите ключ. Це найкраще уникати Збережіть у своєму обліковому записі Microsoft оскільки електронна пошта не дуже безпечна. Кращі варіанти:

- Збережіть у файл – Ви можете зберегти ключ на USB, який ви використовуєте виключно для цієї мети. Покладіть його в сейф або обережно прихойте, і не підключайте USB до комп’ютера, якщо вам не потрібно відновити ключ.

- Роздрукуйте ключ відновлення – Ви можете зберегти резервну копію свого ключа, роздрукувавши його, а потім ретельно сховавши сторінку у своєму будинку.

На наступному екрані вас запитають, скільки вашого диска ви хочете зашифрувати. Шифруйте лише використаний простір на диску найкраще для нових комп’ютерів або накопичувачів. Якщо це вже використовуваний диск, вам краще вибрати Шифруйте весь диск так що весь диск зашифрований.

Потім можна вибрати режим шифрування. Оскільки в цьому прикладі ми використовуємо BitLocker для шифрування жорсткого диска комп’ютера, натисніть на Новий режим шифрування, яка спрямована на нерухомі, а не зовнішні жорсткі диски.

Після того, як ви пройшли всі ці етапи, BitLocker попросить вас перезавантажити комп’ютер для перевірки системи. Коли він завантажиться, вам буде запропоновано ввести пароль BitLocker, перш ніж ви отримаєте доступ до диска.

Вас запитають, “Ви готові зашифрувати цей диск?”. Натисніть на Продовжуйте і розпочнеться процес шифрування диска. Це може зайняти від декількох хвилин до декількох днів, залежно від того, скільки даних потрібно зашифрувати.

Після шифрування диска єдиний спосіб, коли ви зможете розблокувати його та отримати доступ до файлів – це введення пароля, який ви встановили раніше. Ось чому так важливо акуратно зберігати пароль.

Ви можете не лише забути пароль і матимете змогу отримати доступ до резервної копії, але й потрібно зберегти його прихованим, оскільки кожен, хто стикається з ним, має можливість отримати доступ до всіх ваших файлів.

Обмеження повного шифрування диска

Як і в більшості аспектів безпеки, також є деякі недоліки, які пов’язані з повним шифруванням диска. Однією з головних слабких сторін є те, що шифрування є сильним лише за умови дотримання належних правил паролів. Якщо хакер може знайти пароль або зламати його, то доступ до даних є тривіальним.

Це питання в багатьох сферах інформаційної безпеки, і його можна пом’якшити через такі практики, як:

- Використання складних паролів.

- Використання унікального пароля для кожного облікового запису.

- Використання менеджера паролів.

- Не залишаючи записаний пароль у зручних для пошуку місцях.

- Соціально-інженерна обізнаність та навчання.

Інше головне питання – це навіть найкращі методи шифрування не залишаються безпечними назавжди. Алгоритми, які ми використовуємо, передбачають компроміс між безпекою та зручністю використання. Чим безпечніший алгоритм, тим більше часу потрібно для шифрування та дешифрування, і тим більше обчислювальної потужності він використовує.

Для ефективності ми прагнемо реалізовувати алгоритми шифрування, захищені на середньострокове майбутнє. Якщо ми зашифрували дані з метою збереження їх у безпеці протягом наступного століття, це потребує занадто багато часу та обчислювальної потужності, щоб вони були корисними..

З часом наша технологія розвивається, потужність обробки стає дешевшою і відкриваються нові методи криптоаналізу. Алгоритми, які раніше вважалися безпечними, такі як DES, тепер можуть бути розшифровані мотивованими та добре забезпеченими супротивниками. Це означає, що будь-які старі дані, зашифровані за допомогою DES, можуть бути доступними.

На даний момент AES-256 розглядається як золотий стандарт симетричного шифрування. Коли вона реалізована правильно, вважається нездійсненним тріснути, навіть для наймогутніших організацій.

Однак, як і DES, в найближчі десятиліття технологія буде вдосконалюватися, і AES стане все більш практичним. Це означає, що дані, які наразі зашифровані за допомогою AES, з часом будуть небезпечними, що дозволяє нашим противникам отримати доступ до нього.

Звичайно, значна частина даних, які в даний час вважаються чутливими або цінними, до цього часу буде абсолютно нікчемною. Незважаючи на це, деякі дані все ще зберігають свою цінність, і в цих довгострокових випадках протирання накопичувачів є більш ефективним способом забезпечення безпеки на майбутнє, ніж повне шифрування диска.

Незважаючи на те, що цей сценарій може здатися параноїдним, проте просочені документи НСА означають, що організація може зберігати певні зашифровані дані, поки не знайде способу їх зламати. Звичайно, не варто турбуватися про рівень загрози, з якою стикається більшість людей та організацій, але є ситуації, коли в майбутньому необхідно враховувати потенціал розшифровки..

Поєднання віддаленого протирання з повним шифруванням диска

Існує багато сценаріїв, коли для захисту даних буде достатньо віддаленого витирання або повного шифрування диска. У ситуаціях, коли дані неймовірно цінні і, як очікується, зберігають свою цінність протягом десятиліть, можливо, найкраще поєднувати обидва механізми.

Якщо налаштовано як повне шифрування диска, так і віддалене витирання, злодій не зможе отримати доступ до даних відразу після початкової крадіжки (якщо вони вже не отримали пароль – знову ж, шанси на це можуть бути зменшені, прийнявши хороший пароль практики управління).

Якщо пристрій підключиться до Інтернету, то його також можна видалити віддалено, щоб запобігти надалі доступ до даних. Це забезпечує додатковий захист у випадку, якщо пароль коли-небудь виявиться, або розроблено нові методики для обходу шифрування в майбутньому.

Звичайно, пристрій все одно потребує підключення до Інтернету, щоб віддалений сервер працював, але, принаймні, поєднання цих двох підходів надає адміністраторам додатковий рівень захисту. Це також означає, що нападники мають більше можливостей зробити помилку.

Чому слід увімкнути віддалене витирання або повне шифрування диска?

Якщо віддалене витирання не ввімкнено, а інших гарантій немає, Зловмисники можуть мати доступ до будь-чого на ноутбуці чи ПК. Від масштабних порушень даних до крадіжок IP, цей нагляд може мати величезний вплив на бізнес та приватних осіб.

Це не просто теоретичні атаки. У минулому були численні приклади викрадених ноутбуків чи інших пристроїв, що призводять до катастроф. Деякі з них включають:

Порушення даних щодо ветеранів

Одне з найбільш згубних порушень, пов’язаних із ноутбуком, сталося у 2006 році. З дому аналітика даних було викрадено незашифрований ноутбук із даними 26,5 мільйонів американських ветеранів..

Дані включали номери соціального страхування, оцінки інвалідності та інші особисті дані. У 2009 році Департамент у справах ветеранів досяг угоди з постраждалими. Спочатку в судовому засіданні позов вимагав 1000 доларів за кожну особу, чиї дані були викрадені, однак вони дійшли згоди щодо загальної виплати всього 20 мільйонів доларів.

Крадіжка онкологічного центру М.Д. Андерсона

У період з 2012 по 2013 рік у доктора медичних наук Андерсона було викрадено ноутбук та два USB-накопичувачі. До крадіжок було включено незашифровані дані 34 800 пацієнтів. Хоча немає жодних доказів того, що до персональних даних зверталися сторонні особи, техаська компанія все одно була оштрафована на 4,3 мільйона доларів у 2023 році.

Компанія оскаржила рішення Департаменту охорони здоров’я та соціальних служб, але покарання залишив головуючий. Суддя Стівен Кессель відкинув аргументи доктора Андерсона, заявивши, що організація “… робила лише напівсердечні та неповні зусилля при шифруванні протягом наступних років”.

У рішенні судді було визнано, що не має значення, чи було до них доступ несанкціонованим. Він постановив, що компанія не захистила особисті дані від розголошення, зробивши її відповідальною.

Крадіжка ноутбука Coplin Health Systems

На початку 2023 року у медичної організації Західної Вірджинії був викрадений один із ноутбуків з автомобіля працівника. Ноутбук належав компанії Coplin Health Systems, він захищений паролем, однак дані не були зашифровані, а також не було включено віддалене витирання, що дозволило отримати доступ до даних 43 000 пацієнтів..

Інформація про пацієнта включала дані про стан здоров’я, номери соціального страхування та фінансову інформацію. На цьому етапі немає жодних доказів того, що хакери зловживають цими даними, але Coplin Health Systems все ж зобов’язаний був повідомити про них постраждалих, а також Управління з питань охорони здоров’я та управління людських служб. Це пояснюється тим, що ноутбуку не вистачало відповідних гарантій, а крадіжка все ще становила ризик для пацієнтів та їх даних.

Викрадений ноутбук з Еїру

Це не лише США, якщо крадіжка ноутбука настільки розгульна і згубна. У Ір, в Ірландській телекомунікаційній компанії, також був викрадений ноутбук працівника у 2023 році. Хоча ноутбук повинен був бути захищений паролем та зашифрований, помилкове оновлення безпеки за день до крадіжки призвело до того, що дані ноутбука були розшифровані під час його викрадення..

Недолік дозволив злодію отримати доступ до даних 37 000 клієнтів Ері. Дані включали імена, адреси електронної пошти, номери рахунків та номери телефонів, однак компанія зазначила, що фінансові дані не загрожують.

Компанія повідомила про інцидент Уповноваженому із захисту даних, а також постраждалим клієнтам. Цей інцидент показує, наскільки пильні компанії повинні бути захищеними своїми даними. Незважаючи на те, що недоліки в безпеці – це нещасна реальність, можливо, можливість віддаленого видалення даних може захистити дані від несанкціонованого доступу.

Крадіжка ноутбука Міністерства охорони здоров’я Канади

Наприкінці 2023 року у державного службовця Канади було викрадено ноутбук. Нешифрований ноутбук був узятий із заблокованого автомобіля, і він містив інформацію про стан здоров’я, що стосується близько 40 000 осіб з Північно-Західних Територій.

Між електронними повідомленнями та файлами ноутбук містив надзвичайно чутливу інформацію про здоров’я, включаючи записи про “… вакцинації проти ВПЛ, C. difficile (інфекції товстої кишки), мазки на соску, коклюш, аналізи крові на туберкульоз, інфекції, що передаються статевим шляхом та антибіотикорезистентні захворювання” серед інших.”

Крім даних про стан здоров’я, ноутбук також містив особисті дані, які могли бути використані для крадіжок особи та інших злочинів. Мабуть, пристрій залишилося незашифрованим, оскільки це був гібридний планшетний ПК та ноутбук, несумісний із програмним забезпеченням шифрування ІТ-відділу.

Ноутбук, необхідний для обробки такої конфіденційної інформації, ніколи не повинен видаватися працівникові без правильних заходів захисту, якими б важкими не були шифрування. Якщо це неможливо, замість цього слід видати захищений пристрій.

Крадіжка ноутбука Secret Service

З іншого боку, у 2023 році робочий ноутбук агента секретної служби був викрадений з автомобіля в Нью-Йорку. Незважаючи на крадіжку, ноутбук містив відповідні заходи безпеки для зменшення будь-якої можливої шкоди.

Секретна служба повністю шифрує ноутбуки своїх співробітників і не дозволяє їм містити будь-яку секретну інформацію. Вони також мають можливість віддаленого стирання, щоб зробити пристрої непотрібними для будь-яких зловмисників. У той час як неможливо запобігти виникненню крадіжок, проведення спеціальної політики щодо кібербезпеки може допомогти обмежити будь-які збитки, які можуть виникнути.

Віддалене витирання та повне шифрування диска мінімізують ризики

Перераховані вище випадки показують, скільки шкоди може наступити, якщо організації не встигнуть забезпечити свої пристрої достроково. У нас є тенденція недооцінювати ризики або уявляти, що певні сценарії з нами ніколи не трапляться – поки не пізно. Реальність полягає в тому, що наші ноутбуки часто містять дуже цінні дані і є головною ціллю для злодіїв.

Хоча це може здатись клопотом налаштувати віддалене витирання або повне шифрування диска на ваших комп’ютерах, це невелика ціна, яку варто заплатити порівняно з величезними витратами, які можуть спричинити порушення даних..

Дивись також:

- Жорсткі диски 3 на 5 містять дані попереднього власника

- Кібербезпекастатистика