Thật là một cuộc tấn công vũ phu (với các ví dụ) và cách bạn có thể bảo vệ chống lại một

Tấn công vũ phu là một phương pháp được sử dụng để lấy thông tin cá nhân của người dùng như tên người dùng, mật khẩu, cụm mật khẩu hoặc Số nhận dạng cá nhân (PIN). Các cuộc tấn công này thường được thực hiện bằng cách sử dụng tập lệnh hoặc bot để Đoán thông tin mong muốn cho đến khi một cái gì đó được xác nhận.

Các cuộc tấn công vũ phu có thể được thực hiện bởi bọn tội phạm để cố gắng truy cập dữ liệu được mã hóa. Mặc dù bạn có thể nghĩ rằng mật khẩu giữ thông tin của bạn an toàn, nghiên cứu đã chỉ ra rằng bất kỳ mật khẩu tám ký tự nào cũng có thể bị bẻ khóa trong vòng chưa đầy sáu giờ. Và đó là vào năm 2012 trên một máy tương đối rẻ tiền.

Một cuộc tấn công vũ phu cũng có thể là một cách hữu ích cho các chuyên gia CNTT để kiểm tra bảo mật của các mạng của họ. Thật vậy, một trong những biện pháp của sức mạnh mã hóa của hệ thống là thời gian để kẻ tấn công thành công trong một nỗ lực vũ phu.

Bởi vì lực lượng vũ phu chắc chắn không phải là hình thức tấn công tinh vi nhất, các biện pháp khác nhau có thể ngăn chúng thành công. Trong bài đăng này, chúng tôi khám phá các cuộc tấn công vũ phu chi tiết hơn, bao gồm một số ví dụ và sau đó tiết lộ cách bạn có thể bảo vệ chống lại chúng.

Giới thiệu về các cuộc tấn công vũ phu

Các cuộc tấn công vũ phu thường được gọi là nứt lực lượng vũ phu. Thật vậy, lực lượng vũ phu – trong trường hợp này là sức mạnh tính toán – được sử dụng để cố gắng bẻ khóa một mã. Thay vì sử dụng một thuật toán phức tạp, một cuộc tấn công vũ phu sử dụng tập lệnh hoặc bot để gửi dự đoán cho đến khi nó kết hợp với kết hợp hoạt động.

Có rất nhiều công cụ dễ dàng có sẵn để giúp tin tặc khởi động các nỗ lực vũ phu. Nhưng ngay cả việc viết một kịch bản từ đầu sẽ không quá căng thẳng cho một người thoải mái với mã. Mặc dù các cuộc tấn công này rất dễ thực hiện, tùy thuộc vào độ dài và bản chất của mật khẩu và sức mạnh tính toán được sử dụng, chúng có thể mất nhiều ngày, vài tuần hoặc thậm chí nhiều năm để thành công.

Trước khi chúng tôi xem xét cách phát hiện và ngăn chặn các cuộc tấn công vũ phu, chúng tôi cần lưu ý một số thuật ngữ khác bạn có thể gặp phải liên quan đến chủ đề này.

Tấn công vũ phu

Một cuộc tấn công vũ phu sử dụng một cách tiếp cận có hệ thống để đoán rằng không sử dụng logic bên ngoài. Các cuộc tấn công tương tự bao gồm một tấn công từ điển, trong đó có thể sử dụng một danh sách các từ trong từ điển để bẻ khóa mã. Các cuộc tấn công khác có thể bắt đầu với mật khẩu thường được sử dụng. Chúng đôi khi được mô tả là các cuộc tấn công vũ phu. Tuy nhiên, bởi vì họ sử dụng một số logic để quyết định lần lặp nào có thể là lần đầu tiên có khả năng nhất, chúng được gọi chính xác hơn là các cuộc tấn công vũ phu lai.

Tấn công vũ phu ngược

Một cuộc tấn công vũ phu ngược bao gồm sử dụng mật khẩu chung hoặc nhóm mật khẩu chống lại nhiều tên người dùng có thể. Điều này không nhắm mục tiêu một người dùng nhưng có thể được sử dụng để cố gắng truy cập vào một mạng cụ thể.

Cách bảo vệ tốt nhất chống lại kiểu tấn công này là sử dụng mật khẩu mạnh hoặc theo quan điểm của quản trị viên, yêu cầu mật khẩu mạnh được sử dụng.

Nhồi tín dụng

Nhồi tín dụng là một hình thức tấn công vũ phu duy nhất sử dụng cặp tên người dùng và mật khẩu bị vi phạm. Nếu biết một cặp tên người dùng / mật khẩu, kẻ tấn công có thể sử dụng nó để cố gắng truy cập vào nhiều trang web. Khi ở trong tài khoản người dùng, họ có toàn quyền kiểm soát tài khoản đó và truy cập vào bất kỳ chi tiết nào trong tài khoản đó..

Các biện pháp phòng ngừa như xác thực hai yếu tố và câu hỏi bảo mật có thể giúp ngăn ngừa thiệt hại bởi các loại tấn công này. Tuy nhiên, cách bảo vệ tốt nhất là người dùng không bao giờ sử dụng cùng một mật khẩu cho nhiều tài khoản.

Mục tiêu của một cuộc tấn công vũ phu

Sau khi tin tặc thực hiện đăng nhập thành công, tiếp theo là gì? Câu trả lời là toàn bộ mọi thứ có thể được thực hiện. Đây là một số trong những người chính:

- Ăn cắp hoặc lộ người dùng Thông tin cá nhân của bạn được tìm thấy trong các tài khoản trực tuyến

- Thu hoạch bộ thông tin đăng nhập để bán cho bên thứ ba

- Đặt làm chủ tài khoản để truyền bá nội dung giả mạo hoặc liên kết lừa đảo

- Ăn cắp tài nguyên hệ thống để sử dụng trong các hoạt động khác

- Định nghĩa một trang web thông qua việc truy cập vào thông tin đăng nhập của quản trị viên

- Truyền bá phần mềm độc hại hoặc nội dung spam hoặc chuyển hướng tên miền sang nội dung độc hại

Như đã đề cập, các cuộc tấn công vũ phu cũng có thể được sử dụng để kiểm tra các lỗ hổng trong hệ thống, vì vậy không phải lúc nào cũng độc hại.

Ví dụ về các cuộc tấn công vũ phu

Các cuộc tấn công vũ phu diễn ra mọi lúc và có rất nhiều ví dụ điển hình để nói đến. Chúng tôi có thể không tin thậm chí biết về nhiều cuộc tấn công đã qua và đang diễn ra, nhưng đây là một số ít được đưa ra ánh sáng trong những năm gần đây:

- Alibaba: Một cuộc tấn công vũ trang lớn năm 2016 vào trang web thương mại điện tử phổ biến đã ảnh hưởng đến hàng triệu tài khoản.

- Magento: Vào tháng 3 năm 2023, Magento đã phải cảnh báo người dùng rằng có tới 1.000 bảng quản trị đã bị xâm phạm do các cuộc tấn công vũ phu.

- Quốc hội Bắc Ailen: Cũng trong tháng 3 năm 2023, tài khoản của một số thành viên của Quốc hội Bắc Ireland đã bị truy cập bởi những kẻ tấn công vũ phu.

- Quốc hội Westminster: Một cuộc tấn công trước đó đã tấn công Quốc hội Westminster vào năm 2023, nơi có tới 90 tài khoản email bị xâm phạm.

- Firefox: Nó đã được tiết lộ vào đầu năm 2023 rằng tính năng mật khẩu chính của Firefox có thể dễ dàng bị tấn công. Điều này có nghĩa là trong chín năm qua, nhiều thông tin người dùng có thể đã bị lộ.

Mặc dù các cuộc tấn công vũ phu thường được sử dụng bởi bọn tội phạm, chúng có thể giúp kiểm tra hệ thống. Hơn nữa, họ có thể cung cấp tùy chọn sao lưu để khôi phục mật khẩu nếu các phương pháp khác đã hết.

Làm thế nào để phát hiện một cuộc tấn công vũ phu

Không có gì lạ khi nhận được email từ nhà cung cấp dịch vụ cho bạn biết rằng ai đó đã đăng nhập vào tài khoản của bạn từ một vị trí ngẫu nhiên. Khi điều này xảy ra, có thể bạn là nạn nhân của một cuộc tấn công vũ phu. Trong trường hợp này, khuyên bạn nên thay đổi mật khẩu ngay lập tức. Bạn thậm chí có thể muốn thay đổi mật khẩu cho các tài khoản nhạy cảm một cách thường xuyên, chỉ trong trường hợp bạn trở thành nạn nhân của một cuộc tấn công vũ phu không được phát hiện hoặc không được báo cáo.

Nếu bạn là một quản trị viên mạng, thì điều đó rất quan trọng đối với sự bảo mật của trang web và người dùng của bạn để xem xét các dấu hiệu của một cuộc tấn công vũ phu, đặc biệt là một cuộc tấn công thành công. Mặc dù một loạt các thông tin đăng nhập không thành công cũng có thể là từ một người dùng hay quên, rất có thể trang web đang bị tấn công. Dưới đây là một số dấu hiệu cần theo dõi:

- Nhiều lần đăng nhập thất bại từ cùng một địa chỉ IP. Mặc dù, đây có thể là kết quả của một máy chủ proxy đang được sử dụng bởi một tổ chức lớn.

- Đăng nhập cố gắng với nhiều tên người dùng từ cùng một địa chỉ IP. Một lần nữa, điều này có thể đơn giản là từ một tổ chức lớn.

- Nhiều lần đăng nhập cho một tên người dùng đến từ các địa chỉ IP khác nhau. Đây cũng có thể là một người sử dụng proxy.

- Ví dụ, một mẫu bất thường của các lần thử đăng nhập thất bại, theo mẫu tuần tự hoặc chữ số.

- Một lượng băng thông bất thường đang được sử dụng sau khi đăng nhập thành công. Điều này có thể báo hiệu một cuộc tấn công được thiết kế để đánh cắp tài nguyên.

Từ quan điểm người dùng, có thể rất khó để biết liệu tài khoản của bạn có bị xâm phạm bởi một cuộc tấn công vũ phu hay không. Nếu bạn nhận được thông báo sau khi tài khoản của bạn bị xâm phạm, cách hành động tốt nhất của bạn là kiểm tra tài khoản của bạn xem có bất kỳ thay đổi nào không do bạn thực hiện và thay đổi mật khẩu của bạn ngay lập tức.

Liên quan: Phải làm gì nếu tài khoản hoặc email của bạn bị hack

Bạn có thể làm gì để ngăn chặn một cuộc tấn công vũ phu

Các cuộc tấn công vũ phu có thể dễ dàng phát hiện chỉ vì số lượng lớn các lần thử đăng nhập. Bạn đã nghĩ rằng việc ngăn chặn một cuộc tấn công sẽ đơn giản như việc chặn địa chỉ IP mà các nỗ lực đăng nhập đang đến. Thật không may, nó không đơn giản vì tin tặc có thể sử dụng các công cụ vượt qua các nỗ lực thông qua các máy chủ proxy mở để chúng đến từ các địa chỉ IP khác nhau. Tuy nhiên, cho dù bạn là người dùng hay quản trị viên, bạn có thể ngăn chặn một cuộc tấn công vũ phu thành công bằng cách:

- Sử dụng hoặc yêu cầu mật khẩu mạnh

- Cho phép số lần đăng nhập giới hạn

- Sử dụng CAPTCHA

- Đặt thời gian trễ giữa các lần thử

- Đặt câu hỏi bảo mật

- Kích hoạt xác thực hai yếu tố

- Sử dụng nhiều URL đăng nhập

- Lừa phần mềm tấn công

Vì hầu hết các biện pháp phải được thực hiện bởi quản trị viên, phần này sẽ tập trung vào những thứ từ quan điểm đó. Người dùng vẫn nên lưu ý các khu vực mà họ có thể giúp củng cố hệ thống, chẳng hạn như bằng cách sử dụng mật khẩu mạnh và tận dụng mọi tính năng bảo mật tùy chọn.

1. Mật khẩu mạnh

Nếu bạn là một quản trị viên mạng, bạn có thể giúp ngăn chặn các cuộc tấn công vũ phu thành công bằng cách yêu cầu người dùng nhập mật khẩu mạnh. Ví dụ: bạn có thể yêu cầu một độ dài nhất định và mật khẩu chứa các tính năng cụ thể, chẳng hạn như kết hợp chữ in hoa và chữ thường cùng với số và ký tự đặc biệt.

Từ góc độ người dùng, một mật khẩu mạnh là bắt buộc. Sử dụng một mật khẩu phổ biến hoặc một từ đơn giản từ một từ điển sẽ giúp công cụ tấn công vũ phu hạ cánh dễ dàng hơn rất nhiều. Đến với một mật khẩu vững chắc có thể khó khăn, nhưng đây là một vài mẹo:

- Mật khẩu dài hơn sẽ tốt hơn vì nó sẽ mất một công cụ tuần tự lâu hơn để chạy qua các lần lặp.

- Sử dụng kết hợp chữ hoa và chữ thường, số và ký tự đặc biệt sẽ giúp mật khẩu mạnh hơn.

- Không bao giờ sử dụng cùng một mật khẩu cho các tài khoản khác nhau sẽ khiến bạn ít bị tổn thương hơn trước các loại tấn công nhất định.

Tất nhiên, đến và nhớ mật khẩu mạnh có thể khó khăn, nhưng có những công cụ để giúp bạn. Chúng bao gồm các công cụ tạo mật khẩu, công cụ kiểm tra độ mạnh mật khẩu và các công cụ quản lý mật khẩu như LastPass, KeePass, Dashlane và Mật khẩu dính.

2. Số lần thử đăng nhập có hạn

Một biện pháp phòng thủ chung chống lại một cuộc tấn công vũ phu là chỉ cần giới hạn số lần thử đăng nhập ở một số logic, có lẽ ở đâu đó trong khoảng từ năm đến mười. Nếu bạn làm điều này, chỉ cần nhớ cung cấp một số loại phương pháp phục hồi cho người dùng chính hãng theo đuổi trong trường hợp họ bị khóa.

Ví dụ: bạn có thể cung cấp tùy chọn khôi phục theo đó mật khẩu của họ có thể được thay đổi thông qua xác minh email. Hoặc bạn có thể cung cấp số liên lạc hỗ trợ hoặc email để liên lạc trong trường hợp khóa máy.

Bạn cũng có thể xem xét đặt giới hạn thời gian cho khối. Vì nhiều cuộc tấn công vũ phu sẽ xảy ra trong một khoảng thời gian ngắn, nên việc khóa tạm thời có thể là tất cả những gì cần thiết. Bạn có thể đặt thời gian khóa thành một hoặc hai giờ để giảm thiểu tác động tiêu cực đến trải nghiệm người dùng nói chung.

Hãy nhớ rằng đây là một lựa chọn không an toàn và đi kèm với nhiều vấn đề tiềm ẩn. Một trong những vấn đề với biện pháp này là một số công cụ vũ phu không chỉ bật mật khẩu mỗi lần mà còn thử một tên người dùng khác nhau cho mỗi lần thử.

Nếu các lần thử là dành cho các tài khoản khác nhau, một tài khoản sẽ thắng bị khóa. Hạn chế số lượng cố gắng cho từng địa chỉ IP sẽ có ý nghĩa logic, nhưng như đã đề cập ở trên, các địa chỉ IP khác nhau có thể được sử dụng cho mỗi lần thử, trong trường hợp đó, biện pháp này sẽ không hiệu quả. Một sự thay thế sẽ là chặn trên trình duyệt hoặc thiết bị sử dụng cookie.

Một vấn đề khác với chiến thuật này là khóa có thể được sử dụng để thu hoạch tên người dùng thực trong nỗ lực đoán tên người dùng nơi chỉ có tên người dùng thực sự cung cấp một thông báo khóa. Hơn nữa, một khóa thực sự có thể được sử dụng một cách chiến lược để chặn người dùng để ngăn họ truy cập vào tài khoản.

Với tất cả các vấn đề tiềm ẩn được xem xét, chiến lược cố gắng đăng nhập hạn chế chỉ nên được sử dụng trong các trường hợp thích hợp.

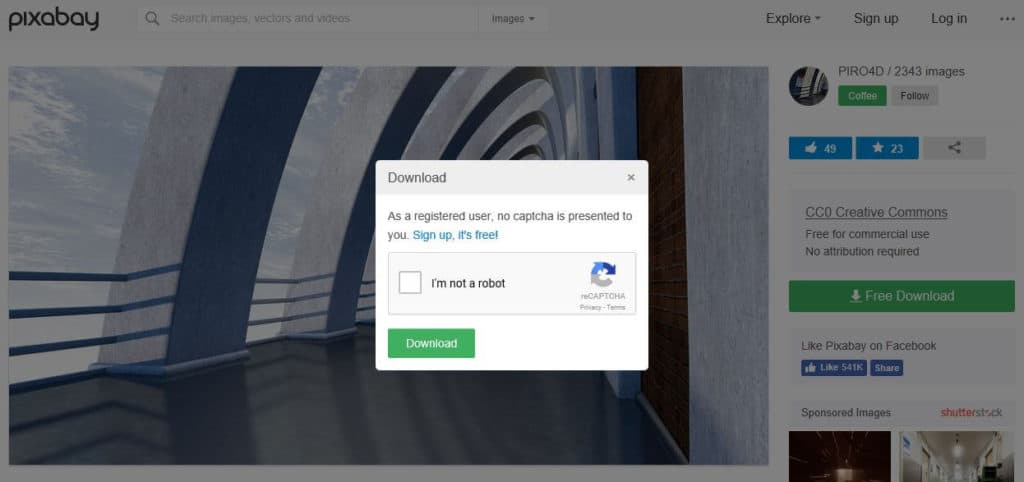

3. CAPTCHA

CAPTCHA (Các thử nghiệm Turing công cộng hoàn toàn tự động để phân biệt máy tính và con người) đã tồn tại hơn hai mươi năm. Chúng có thể được sử dụng để xác định xem một nỗ lực đăng nhập có được thực hiện bởi một con người không. Một số CAPTCHA chỉ yêu cầu người dùng nhập lại một số văn bản bị bóp méo, đánh dấu vào ô hoặc trả lời một câu hỏi toán học đơn giản.

Những người khác thì tinh vi hơn một chút và yêu cầu người dùng xác định đối tượng trong ảnh.

Không có gì đáng ngạc nhiên, sự đơn giản của CAPTCHA có nghĩa là chúng không khó bỏ qua. Tuy nhiên, ít nhất họ có thể đưa ra một rào cản cho những kẻ tấn công. CAPTCHA có thể được sử dụng kết hợp với các chiến thuật khác trong danh sách này, chẳng hạn như yêu cầu CAPTCHA sau một số lần thử đăng nhập thất bại nhất định.

4. Trì hoãn thời gian

Việc thực hiện trì hoãn thời gian vài giây giữa các lần thử đăng nhập nghe có vẻ thô sơ nhưng thực sự có thể rất hiệu quả. Một số cuộc tấn công vũ phu dựa trên một số lượng lớn các nỗ lực trong một khoảng thời gian ngắn với hy vọng nhanh chóng đạt được sự kết hợp đúng đắn. Một sự chậm trễ ngắn giữa các lần thử có thể nghiêm trọng làm chậm một cuộc tấn công đến mức mà nó không đáng để nỗ lực. Mặt khác, độ trễ có thể hầu như không đáng chú ý đối với người dùng trung bình.

Chiến thuật này đã giành chiến thắng trong tất cả các cuộc tấn công vì một số được thiết kế để cố tình làm chậm.

5. Câu hỏi bảo mật

Trong khi nhiều người dùng bemoan sử dụng các câu hỏi bảo mật, việc sử dụng chúng có thể gây đau đớn hơn cho những kẻ tấn công vũ phu. Ngay cả trong các cuộc tấn công được nhắm mục tiêu liên quan đến thông tin cá nhân cho một người dùng cụ thể, rất khó để vượt qua các câu hỏi bảo mật.

Để làm cho trải nghiệm người dùng tốt hơn, bạn có thể chỉ yêu cầu câu trả lời bảo mật sau một số lần thử đăng nhập thất bại cụ thể hoặc mỗi lần một thiết bị mới được sử dụng để đăng nhập. Hoặc, nếu bạn đã phát hiện một cuộc tấn công đang diễn ra, đây có thể là thời điểm tốt để yêu cầu tất cả người dùng trả lời câu hỏi bảo mật khi đăng nhập.

6. Xác thực hai yếu tố

Tùy thuộc vào bản chất dịch vụ của bạn, rất có thể bạn không muốn làm giảm trải nghiệm người dùng bằng cách thực thi quy tắc xác thực hai yếu tố. Tuy nhiên, thật tốt khi có thể cung cấp tính năng này như một tùy chọn cho người dùng có ý thức bảo mật hơn.

Bạn có thể chọn cung cấp quy trình hai bước đơn giản, ví dụ: thông tin đăng nhập được gửi qua email hoặc bạn có thể để người dùng quyết định giữa các tùy chọn khác nhau, bao gồm thông tin đăng nhập, phương tiện truyền thông xã hội, email, SMS, v.v..

Lưu ý rằng có hai hình thức xác thực loại khác nhau thường bị nhầm lẫn hoặc đơn giản được gói lại với nhau. Xác minh hai bước (2SV) thường liên quan đến mã xác minh hoặc liên kết, thường được gửi qua SMS hoặc email.

Xác thực hai yếu tố (2FA) thường sử dụng các hình thức xác minh khác nhau làm yếu tố thứ hai. Điều này có thể liên quan đến những thứ như thẻ khóa hoặc fob hoặc phương pháp nhận dạng sinh trắc học như dấu vân tay hoặc quét võng mạc.

7. URL đăng nhập duy nhất

Bởi vì thực sự không có bất kỳ lựa chọn cụ thể nào để ngăn chặn các nỗ lực vũ phu, nên nó khôn ngoan khi thực hiện nhiều chiến lược phòng thủ. Một số trong số này có thể đơn giản liên quan đến chiến thuật nghi binh. Một phương pháp như vậy là cung cấp các URL khác nhau để người dùng đăng nhập từ. Trong trường hợp này, mỗi người dùng sẽ có một URL đăng nhập duy nhất hoặc sẽ sử dụng một URL được chia sẻ với một nhóm người dùng khác.

Phương pháp này sẽ đặc biệt hữu ích trong việc ngăn chặn các cuộc tấn công được sử dụng để thu hoạch tên người dùng vì mỗi URL sẽ cung cấp một lượng thông tin hạn chế. Đây không phải là một phương thức hạng nhất bằng bất kỳ phương tiện nào, nhưng nó có thể làm chậm một cuộc tấn công.

8. Lừa hệ thống

Một chiến thuật nghi binh khác có thể là thay đổi mọi thứ để gây nhầm lẫn cho kẻ tấn công (hay đúng hơn là phần mềm đang được sử dụng). Ví dụ: một số bot được đào tạo để nhận ra lỗi, nhưng bạn có thể sử dụng chuyển hướng đến các trang thất bại khác nhau cho các lần đăng nhập thất bại đồng thời. Điều này có nghĩa là kẻ tấn công ít nhất sẽ cần phải đẩy mạnh mọi thứ bằng phần mềm tinh vi hơn.

Các tùy chọn khác bao gồm cho phép truy cập vào tài khoản, nhưng sau đó yêu cầu mật khẩu trên trang mới hoặc thậm chí cấp quyền truy cập vào tài khoản với khả năng rất hạn chế.

Ngoài ra, bạn có thể sử dụng một phương pháp đảo ngược và nhúng lỗi đăng nhập thất bại trong mã của trang web. Ngay cả với một lần thử đăng nhập thành công, một bot có thể bị lừa để cung cấp điều này như một lần thử thất bại. Hình thức che giấu này thường được sử dụng để gây khó khăn hơn cho một cuộc tấn công tự động để hiểu liệu một cuộc tấn công vũ phu đã thất bại hay thành công.

Các hình thức che giấu khác cũng có thể giúp bảo vệ chống lại một nỗ lực vũ phu. Chiến thuật này có thể đủ để loại bỏ người bình thường của bạn, người chỉ đơn giản là đang tìm kiếm một hệ thống yếu để thâm nhập. Nhưng những mánh khóe này có thể bị phá hủy bởi một kẻ tấn công quyết tâm và có thể đòi hỏi nhiều nỗ lực trả trước.

Điểm mấu chốt để bảo vệ chống lại các cuộc tấn công vũ phu

Như bạn có thể thấy, có nhiều lựa chọn để giúp ngăn chặn một cuộc tấn công thành công. Bởi vì bản chất của một cuộc tấn công vũ phu sẽ thay đổi tùy theo từng trường hợp cụ thể, nên thực sự có một phương pháp chăn để phòng ngừa. Vì vậy, tốt nhất nên cân nhắc sử dụng kết hợp nhiều chiến lược để tạo ra một tuyến phòng thủ vững chắc.

Liên quan:

Hơn 30 công cụ miễn phí để cải thiện bảo mật cho trang web của bạn và khách truy cập của bạn

Hướng dẫn miễn phí Jargon về bảo mật máy tính và internet

Tín dụng hình ảnh: Gino Crescoli (được cấp phép dưới CC BY 2.0)