Steganography là gì và nó khác với mật mã như thế nào?

Steganography là một thực hành cổ xưa bao gồm ẩn tin nhắn và dữ liệu. Từ nguồn gốc khiêm tốn của nó liên quan đến việc che giấu thông tin liên lạc vật lý và sử dụng loại mực vô hình, giờ đây nó đã chuyển sang lĩnh vực kỹ thuật số, cho phép mọi người đưa thông tin quan trọng vào các tệp dường như trần tục.

Nó có thể không phổ biến như mật mã anh trai của nó, nhưng steganography vẫn có các ứng dụng quan trọng. Vì vậy, hãy để Lốc nhảy vào và thảo luận về steganography là gì, lịch sử đằng sau nó, nó khác với mật mã như thế nào, các trường hợp sử dụng chính của nó và làm thế nào để phát hiện ra nó.

Steganography là gì?

Nói một cách đơn giản, steganography là nghiên cứu và thực hành che giấu thông tin. Nó có thể được thực hiện bằng vật lý hoặc kỹ thuật số, với các kỹ thuật từ nhấp nháy mã Morse đến ẩn dữ liệu trong các tệp .mp3.

Lịch sử của Steganography

Trường hợp đầu tiên bằng văn bản của steganography được tìm thấy trong Lịch sử bởi Herodotus. Ông viết rằng nó đã xảy ra trong cuộc nổi dậy Ionia, một cuộc nổi dậy của một số thành phố Hy Lạp chống lại sự cai trị của Ba Tư vào khoảng năm 500 trước Công nguyên. Histiaeus, người cai trị Miletus đã rời khỏi thành phố của mình, làm cố vấn cho nhà vua Ba Tư.

Anh ta muốn quay trở lại Miletus, nơi nằm dưới sự kiểm soát của con rể Aristagoras, vì vậy anh ta đã lên kế hoạch thực hiện một cuộc nổi dậy ở Ionia như một cái cớ cho sự trở lại của anh ta. Đây là nơi steganography đi vào: Anh ta cạo đầu một trong những nô lệ của mình và xăm một thông điệp lên da đầu.

Sau đó, Histiaeus chờ đợi mái tóc nô lệ mọc lại và giấu tin nhắn, sau đó gửi anh ta đến Aristagoras với hướng dẫn cạo đầu nô lệ một lần nữa và đọc tin nhắn. Các văn bản được che giấu nói với anh ta để chống lại sự cai trị của Ba Tư, khởi đầu cuộc nổi dậy chống lại những kẻ chinh phục của họ.

Herodotus kể một câu chuyện khác về steganography xảy ra vài năm sau đó, khi Vua Spartan, bộ máy Spartan đã gửi một viên sáp dường như trống trở lại Sparta. Ẩn dưới lớp sáp là một thông điệp cảnh báo người Sparta của Xerxes, kế hoạch xâm lược.

Herodotus được biết đến với những câu chuyện cao lớn của anh ấy, vì vậy chúng tôi có thể chắc chắn về những câu chuyện này có thật như thế nào, nhưng họ là những ghi chép sớm nhất về steganography chúng tôi có.

Nó đã không lâu trước khi các hình thức ghi hình tinh vi hơn được ghi lại. Vào thế kỷ thứ 4 trước Công nguyên, Aeneas Tacticus đã đề cập đến một kỹ thuật đấm lỗ. Philo của Byzantium là người đầu tiên thảo luận về loại mực vô hình, viết về họ trong thế kỷ thứ ba trước Công nguyên. Công thức của ông đã sử dụng hạt mật để viết văn bản và dung dịch đồng sunfat để tiết lộ nó.

Thuật ngữ steganography lần đầu tiên được sử dụng trong một cuốn sách gọi là Steganographia của tác giả Julian Trithemius. Từ kết hợp tiếng Hy Lạp steganos, có nghĩa là che giấu, với graphein, có nghĩa là viết.

Steganographia là một cuốn sách thông minh có chủ đích về ma thuật và điều huyền bí, nhưng đã sử dụng mật mã và steganography để che giấu vấn đề thực sự của nó, tập trung vào mật mã học và steganography.

Steganographia được theo dõi bởi Đa giác, được xuất bản lần đầu tiên sau cái chết của Trithemius vào năm 1518. Đây là một cuốn sách đơn giản hơn về steganography và thực tiễn của nó.

Một phát triển quan trọng khác trong steganography xuất hiện vào năm 1605, khi Francis Bacon nghĩ ra mật mã Bacon. Kỹ thuật này đã sử dụng hai kiểu chữ khác nhau để mã một tin nhắn bí mật thành một văn bản dường như vô hại.

Microdots được phát triển lần đầu tiên vào nửa sau của thế kỷ 19, nhưng chúng không được sử dụng nhiều cho việc ghi hình cho đến Thế chiến I. Chúng liên quan đến việc thu nhỏ một thông điệp hoặc hình ảnh xuống kích thước của một dấu chấm, cho phép mọi người giao tiếp và truyền lại thông tin mà không có đối thủ của họ biết.

Đã có một loạt các phát triển và kỹ thuật lập thể khác trong những năm qua. Steganography tiếp tục được thực hiện cho đến ngày nay, với các phiên bản công nghệ thấp thường được sử dụng bởi các băng đảng nhà tù và phương pháp kỹ thuật số được khai thác để ẩn dữ liệu trong hình ảnh, âm thanh và các phương tiện khác.

Steganography vs mật mãy

Steganography tập trung vào việc che giấu sự hiện diện của thông tin, trong khi mật mã quan tâm nhiều hơn đến việc đảm bảo rằng thông tin có thể được truy cập. Khi steganography được sử dụng đúng cách, không ai – ngoài những người nhận dự định – sẽ có thể nói rằng có bất kỳ giao tiếp ẩn đang diễn ra. Điều này làm cho nó trở thành một kỹ thuật hữu ích cho các tình huống khi tiếp xúc rõ ràng là không an toàn.

Ngược lại, mật mã có xu hướng được sử dụng trong các tình huống mà những người tham gia không quan tâm nếu ai đó phát hiện ra rằng họ đang liên lạc, nhưng họ cần ẩn tin nhắn và không thể truy cập được cho bên thứ ba.

Hãy để Lướt qua một số ví dụ để hiểu sự khác biệt. Nếu bạn là một nhà hoạt động chính trị, người đã bị cầm tù và bạn cần liên lạc với tổ chức của mình, hậu cần có thể là một thách thức. Chính quyền có thể giám sát mọi thứ đi vào và ra khỏi phòng giam của bạn, vì vậy bạn có thể sẽ phải che giấu mọi giao tiếp diễn ra.

Trong tình huống này, steganography sẽ là một lựa chọn tốt. Nó có thể là thách thức với các tài nguyên bạn có trong tay, nhưng bạn có thể viết một lá thư nghe đơn giản với một thông điệp ẩn được che giấu bằng các loại phông chữ khác nhau hoặc các kỹ thuật lập thể khác.

Ngoài ra, hãy để nói rằng bạn là một nhà ngoại giao thảo luận chi tiết bí mật với đất nước của bạn. Nó rất bình thường đối với các nhà ngoại giao để nói chuyện với các quan chức từ chính quốc gia của họ, vì vậy chính các thông tin liên lạc đã không đưa ra bất kỳ nghi ngờ nào. Tuy nhiên, vì nội dung của cuộc trò chuyện là bí mật hàng đầu, nhà ngoại giao có thể muốn sử dụng mật mã và nói chuyện qua một dòng mã hóa.

Nếu gián điệp hoặc kẻ tấn công cố gắng chặn cuộc trò chuyện, họ sẽ chỉ có quyền truy cập vào bản mã, và không phải những gì hai bên đang thực sự nói.

Hãy để những thứ khác lật lại để kiểm tra sự khác biệt hơn nữa. Nếu nhà hoạt động chính trị sử dụng mật mã để liên lạc với tổ chức của họ, chính quyền rất có thể đã chặn nó.

Các quan chức sẽ nhìn thấy bản mã và biết rằng nhà hoạt động này đang cố gửi các tin nhắn được mã hóa, sau đó rất có thể họ sẽ dừng việc gửi nó và thẩm vấn nhà hoạt động về nó. Điều này có thể kết thúc rất tồi tệ, trong các vụ đánh đập, tra tấn hoặc thậm chí là cái chết của nhà hoạt động xã hội. Đó là lý do tại sao steganography sẽ phù hợp hơn trong một kịch bản như vậy.

Ngược lại, các nhà ngoại giao thường được giám sát bởi các quốc gia sở tại của họ. Nếu một nhà ngoại giao cố gắng gửi các tin nhắn được giấu kín về nhà, họ có thể bị chặn, phân tích và nội dung có thể bị phát hiện. Trong tình huống này, mật mã là phù hợp hơn, bởi vì mặc dù những kẻ đánh chặn sẽ biết giao tiếp đang diễn ra, nhưng họ đã giành chiến thắng để có thể tìm hiểu những gì nó quan tâm.

Xem thêm: Hướng dẫn dành cho người mới bắt đầu về mật mã

Kết hợp chụp ảnh lập thể & mật mã

Mặc dù hai quá trình này thường được thực hiện riêng biệt, nhưng chúng cũng có thể được kết hợp với nhau để đạt được những lợi thế đến từ cả hai lĩnh vực. Nếu bạn muốn che giấu sự thật rằng giao tiếp đang diễn ra, nhưng cũng bảo vệ thông điệp trong trường hợp nó bị phát hiện, trước tiên bạn có thể mã hóa nó và sau đó che giấu nó bằng steganography.

Lấy ví dụ, hãy để nói rằng bạn muốn ẩn tin nhắn Tôi đang đi về nhà với một mật mã Caesar đơn giản và mực vô hình. Sử dụng mật mã, bạn có thể dịch chuyển từng ký tự sang ký tự theo sau trong bảng chữ cái, cung cấp cho bạn một bản mã:

Jnnn hpjoh ipnf

Bây giờ bạn đã có văn bản mật mã của mình, bạn có thể viết nó xuống mảnh giấy của bạn với nước chanh hoặc bất kỳ loại mực vô hình nào bạn có trong tay. Miễn là người nhận của bạn biết tin nhắn sẽ ở đâu, làm thế nào để tiết lộ nó (nhiệt, trong trường hợp này) và cách giải mã nó, họ sẽ có thể truy cập thông tin liên lạc bí mật.

Nếu bất cứ ai chặn tin nhắn nhưng có thể phát hiện ra mực vô hình, thì họ sẽ không biết rằng bất kỳ giao tiếp nào đã diễn ra. Nếu họ biết rằng có một tin nhắn nhưng có thể phá vỡ mã, thì bản thân tin nhắn vẫn sẽ được bảo mật, nhưng người chặn sẽ biết rằng có gì đó đã được gửi. Họ đã giành chiến thắng có thể truy cập nội dung của tin nhắn trừ khi họ có thể bẻ khóa mã.

Nếu bạn muốn tăng tính bảo mật của thông tin liên lạc, bạn có thể sử dụng các phương pháp mã hóa và bản sao tinh vi hơn, chẳng hạn như phân đoạn độ phức tạp của AES và mặt phẳng bit (BPCS), tương ứng.

Việc sử dụng steganography

Steganography có một số ứng dụng đáng ngạc nhiên, ngoài việc ẩn dữ liệu và tin nhắn rõ ràng. Tin tặc sử dụng nó để che giấu mã trong tấn công phần mềm độc hại. Máy in sử dụng steganography đồng thời, ẩn các chấm màu vàng không thể nhận biết để xác định máy in nào đã tạo tài liệu và vào thời gian nào. Kỹ thuật Steganographic cũng thường xuyên được sử dụng trong watermarking và dấu vân tay để chứng minh quyền sở hữu và bản quyền.

Những hạn chế của steganography

Steganography là một thực hành hữu ích, nhưng nó có một số hạn chế. Có hai yếu tố chính thường cạnh tranh – thứ nhất là rõ ràng và dễ dàng để phát hiện dữ liệu ẩn (cho dù bằng nhận thức của con người hoặc các hình thức phân tích khác), trong khi thứ hai là có bao nhiêu dữ liệu có thể được ẩn trong một tập tin nhất định hoặc một phần của giao tiếp.

Tỷ lệ phần trăm dữ liệu mà ai đó cố gắng che giấu càng cao thì càng dễ phát hiện. Bao nhiêu dữ liệu bạn có thể bao gồm một cách an toàn trong một tệp nhất định sẽ phụ thuộc vào kỹ thuật lập thể, mức độ rủi ro và số lượng kiểm tra dự kiến.

Nếu dữ liệu bị ẩn trong hình ảnh, nó vẫn khá khó để mắt người phát hiện ra sự bất thường khi 20% dữ liệu đã được thay thế, giả sử thông tin đã được giấu kỹ. Ở tỷ lệ phần trăm thấp hơn, hình ảnh sẽ trông giống nhau. Khi nhiều dữ liệu được đóng gói, chất lượng bắt đầu giảm và bạn thậm chí có thể nhìn thấy các yếu tố của hình ảnh ẩn.

Nếu bạn gặp khó khăn trong việc tìm hiểu xem nó trông như thế nào, hãy xem các ví dụ bắt đầu từ trang ba, và sau đó từ trang 12 trong bài viết này được viết bởi John Ortiz cho Black Hat.

Nếu chúng tôi sử dụng 20 phần trăm làm điểm chuẩn, thì tốt nhất là có một tệp mà LỚN ít nhất gấp năm lần kích thước của dữ liệu bạn muốn che giấu. Với kỹ thuật này ở mức rủi ro thấp, bạn sẽ muốn có một tệp năm gigabyte cho mỗi gigabyte mà bạn muốn ẩn.

Điều này làm cho steganography tương đối không hiệu quả. Nếu mục tiêu của bạn là giữ an toàn và bảo mật dữ liệu, thay vì che khuất sự thật rằng giao tiếp đang diễn ra, mật mã nói chung là một lựa chọn tốt hơn.

Trên hết là vấn đề hiệu quả, người nhận cũng cần biết thông tin đã được ẩn ở đâu và như thế nào để họ có thể truy cập nó. Điều này thường có nghĩa là bạn sẽ cần truy cập vào một kênh an toàn để bạn có thể thảo luận về các chi tiết này mà không có bất kỳ kẻ tấn công nào chặn chúng. Bởi vì các kênh an toàn thường khó xuất hiện, đặc biệt trong các tình huống yêu cầu chụp ảnh lập thể ở nơi đầu tiên, đây có thể là một vấn đề khó vượt qua.

Cuối cùng, khi cố gắng giấu thông tin, điều quan trọng là phải xem xét nguyên tắc của Kerckhoffs:

CúcMột hệ thống mật mã nên được an toàn ngay cả khi mọi thứ về hệ thống, ngoại trừ Chìa khóa, Là kiến thức công cộng

Điểm trung tâm là nó không khôn ngoan khi sử dụng một hệ thống mà sự bảo vệ duy nhất là kẻ thù thiếu nhận thức – họ có thể vấp ngã hoặc suy luận rằng có dữ liệu ẩn, sau đó tìm ra cách để trích xuất nó.

Tùy thuộc vào tình huống, nhưng nếu việc giữ thông tin an toàn và không thể truy cập được cho các bên trái phép là điều tối quan trọng, thì dữ liệu phải được mã hóa bằng khóa riêng trước khi áp dụng kỹ thuật lập thể.

Các loại khác nhau của steganography

Có quá nhiều loại steganography để bao quát từng loại, vì vậy chúng tôi sẽ sử dụng các hình thức thú vị và được sử dụng phổ biến hơn, đưa ra các ví dụ về cách chúng được sử dụng.

Steganography vật lý

Steganography được phát triển tốt trước máy tính, vì vậy có một loạt các kỹ thuật phi kỹ thuật số mà chúng ta có thể sử dụng để ẩn thông tin.

Mực vô hình

Trong suốt lịch sử, mực vô hình là một trong những thực hành steganographic phổ biến nhất. Nó hoạt động theo nguyên tắc rằng một tin nhắn có thể được viết mà không để lại bất kỳ dấu hiệu rõ ràng nào, chỉ được tiết lộ sau khi áp dụng một điều trị nhất định.

Một loạt các chất có thể được sử dụng như mực vô hình. Một số trong số này bao gồm nước chanh, cola, rượu vang, giấm, sữa và nước xà phòng, tất cả đều có thể nhìn thấy bằng nhiệt. Chất tẩy rửa, kem chống nắng, xà phòng và nước bọt cũng là loại mực vô hình, nhưng chúng được tiết lộ bằng tia cực tím thay thế.

Ngoài ra còn có một số kết hợp trong đó thành phần đầu tiên được sử dụng để viết và lần thứ hai gây ra phản ứng hóa học làm cho hình ảnh có thể nhìn thấy. Chúng bao gồm tinh bột và iốt, sắt sunfat và natri cacbonat, giấm và nước bắp cải đỏ, phenolphthalein và khói amoniac, cũng như muối và bạc nitrat.

Mực vô hình có thể chỉ được dựa vào khi đối thủ không cho nghi ngờ rằng nó đã được sử dụng. Nếu các tin nhắn đã được sàng lọc, nó có thể không phải là kỹ thuật tốt nhất, bởi vì nó có thể dễ dàng phát hiện ra các tin nhắn. Tương tự như vậy, nếu quá trình viết để lại bất kỳ dấu hiệu nào, chẳng hạn như một kết cấu khác, vết xước hoặc ánh sáng bị thay đổi, mực vô hình có thể bị kẻ thù phát hiện.

Mực vô hình là một phần quan trọng của quá trình giao tiếp của George Washington, khi ông làm việc để lật đổ người Anh. Ông đã tạo ra một nhóm gián điệp vào năm 1778 và các tin nhắn sẽ thường xuyên được gửi giữa các thành viên. Họ thường viết một danh sách mua sắm hợp pháp với một thông điệp mực vô hình ẩn bên dưới, chỉ trong trường hợp ghi chú bị chặn.

Họ đã sử dụng một loại mực được phát triển bởi Tiến sĩ James Jay. Washington thường gọi nó là ‘y học trong các lá thư của mình như một trang bìa. Các chữ cái cũng thường được viết bằng mã, chỉ trong trường hợp người Anh bắt gặp một trong những tin nhắn. Kết hợp steganography với mã hóa đã thêm một lớp bảo vệ.

Mật mã Null

Mật mã Null ẩn các thông điệp thực sự của họ giữa văn bản dường như bình thường, sử dụng một loạt các kỹ thuật khác nhau. Các ví dụ phổ biến bao gồm tạo một văn bản trần tục, trong đó mỗi từ thứ n, hoặc thậm chí là chữ cái, là một phần của thông điệp bí mật.

Ví dụ: nếu chúng tôi sử dụng một mật mã null trong đó mỗi từ thứ năm là thông điệp thực sự của chúng tôi, chúng tôi có thể nhận một thông báo như:

Tôi không muốn loài chó bởi vì họ bốc mùi và Chúng tôi không được biết đến là tuyệt quá.

Và tìm văn bản ẩn:

Cúcchó rất tuyệtGiáo dục

Ngoài ra, chúng ta có thể mã một cái gì đó vào chữ cái đầu tiên của mỗi từ thứ ba:

nếu bạn hđã ăn như vậy mộtlo lắng, mua một pkhó chịu, hoặc một pony, nó sẽ giúp yồ.

Chứa một thông điệp bí mật của:

Cúcvui mừngGiáo dục

Bạn có thể tạo và sử dụng mật mã null theo bất kỳ sơ đồ nào bạn có thể nghĩ đến, miễn là người nhận của bạn biết kỹ thuật này. Tuy nhiên, việc tạo ra các thông điệp ẩn theo cách không làm tăng sự nghi ngờ có thể là một quá trình rất tốn công sức và thời gian, do đó, mật mã null không phải là phương tiện giao tiếp bí mật hiệu quả nhất.

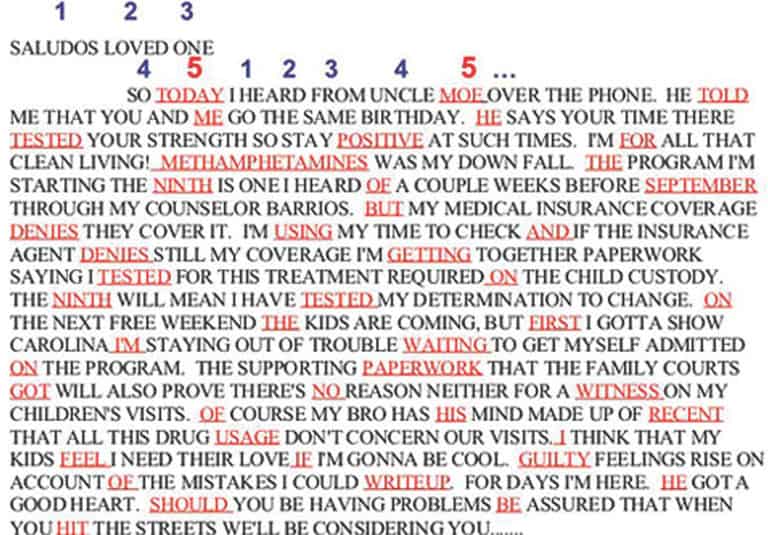

FBI đã phát hành mẫu mật mã null mà họ chặn được từ một tù nhân:

Phép lịch sự của FBI.

Toàn bộ văn bản làm cho người gửi có vẻ như anh ta có một cuộc sống gia đình khá sóng gió, nhưng trên bề mặt, nhà văn không ủng hộ bất cứ điều gì hình sự. Khi bạn đọc từng từ thứ năm, mà FBI đã nhấn mạnh rất nhiều cho chúng tôi, nó sẽ trở nên độc ác hơn nhiều.

Nó đóng cửa với NẾU HƯỚNG DẪN VIẾT, ANH NÊN THAM GIA. Nói cách khác, Moe nên bị giết nếu bị kết án. May mắn thay cho Moe, steganography tù nhân này đã không đủ tốt và thông điệp đã được FBI giải mã.

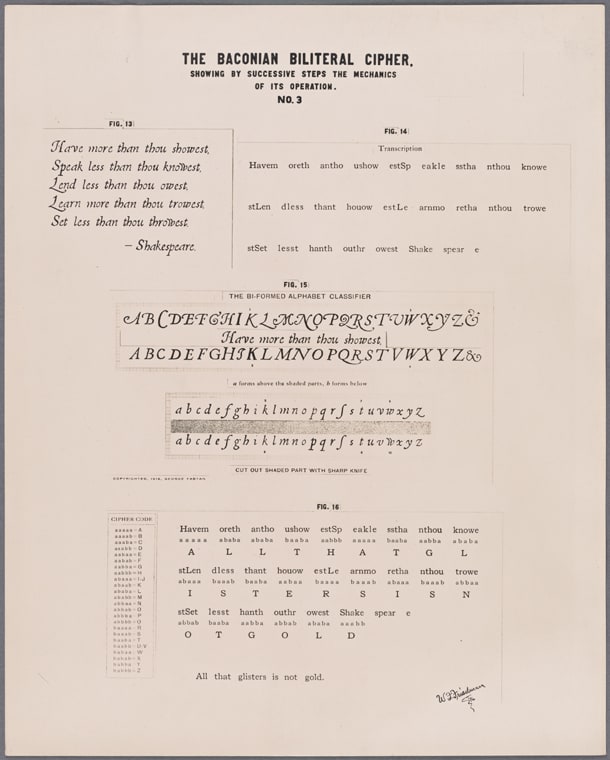

Mật mã Bacon

Một kế hoạch steganography đầu tiên là mật mã Bacon, được phát minh bởi nhà triết học và chính trị gia, Francis Bacon, vào thế kỷ XVII. Đó là một sự phát triển thú vị, bởi vì nó ẩn thông điệp bí mật trong định dạng của văn bản chứ không phải nội dung của nó.

Mật mã Bacon sườn là một kỹ thuật lập thể chứ không phải là mật mã vì thông điệp bị ẩn bởi văn bản dường như bình thường, thay vì xuất hiện như một mớ bòng bong trong chế độ xem đơn giản.

Nhìn vào hình ảnh dưới đây là một ví dụ:

Mật mã song phương Baconia bởi Thư viện công cộng New York được cấp phép theo Muff.

Như bạn có thể thấy, trong ví dụ này là hai kiểu phông chữ khác nhau cho cả chữ thường và chữ in hoa. Để ẩn tin nhắn bằng mật mã Bacon, một tin nhắn vô tội được viết bằng cách sử dụng kết hợp hai phong cách khác nhau. Thông điệp bí mật được hình thành bởi các khối gồm năm chữ cái. Sự sắp xếp cụ thể của các phông chữ trong mỗi nhóm năm chữ cái thể hiện một chữ cái của thông điệp ẩn.

Có thể khó nhìn thấy trong hình, nhưng bài thơ ở góc trên bên tráiCó nhiều hơn những gì bạn thể hiện, nói ít hơn những gì bạn biếtThực sự có chứa một thông điệp bí mật. Để khám phá văn bản được ẩn bởi mật mã Bacon, bài thơ trước tiên phải được chia thành các khối gồm năm chữ cái:

Có m

hoặc

antho

cách dùng

estSp, v.v..

Bước tiếp theo là so sánh kiểu chữ của mỗi chữ cái và quyết định xem nó có phù hợp với nhóm thứ nhất, một người hay không, hay nhóm thứ hai, là người bặt. Các chữ in hoa và in thường của nhóm đầu tiên của chúng tôi, Havem, mỗi chữ được viết bằng phông chữ Một chữ. Theo khóa (được in nhỏ ở phía dưới bên trái), Tiếng Aaaaa.

Nếu chúng ta làm theo cùng một quy trình với nhóm thứ hai gồm năm chữ cái, thì hay, chữ cái đầu tiên được viết theo phong cách, một thứ hai, kiểu thứ hai, thứ ba, phong cách của một người, thứ tư, phong cách bv, và trận chung kết, phong cách của một người khác. Một loạt Mã ababa phạm dịch sang tiếng Liêng theo mã.

Nếu chúng tôi dịch toàn bộ bài thơ theo cách này, nó sẽ tiết lộ TẤT CẢ NHỮNG GLISTERS KHÔNG PHẢI LÀ VÀNG. Như bạn có thể thấy, đó là một quy trình tương đối mới để ẩn tin nhắn. Nếu một kẻ thù không biết về mật mã Bacon, thì nó khá đơn giản để lướt một tin nhắn bí mật qua chúng.

Mật mã Bacon thực sự chỉ là một hệ thống nhị phân đơn giản, và nó không bị hạn chế đối với các loại phông chữ. Bạn có thể ẩn tin nhắn bằng hệ thống a / b bằng cách thay đổi khoảng cách, kích thước của các chữ cái, viết chúng ở trên hoặc dưới dòng một chút hoặc bằng các thao tác tinh tế khác.

Một phương pháp mã hóa khác cũng có thể được sử dụng, khiến kẻ thù của bạn khó phát hiện ra văn bản ẩn hơn. Thay vì có một số aaaaa, đại diện cho một số người khác, bạn có thể có một số aababababbabaaaaaa hoặc một số chuỗi khác thay thế cho một trò chơi thay thế. Rõ ràng, việc này dài hơn và kém hiệu quả hơn rất nhiều, và bạn cũng sẽ phải đảm bảo rằng người nhận của bạn biết về phương pháp mã hóa mới.

Mật mã Bacon đã được thông qua để che giấu thông tin nhiều lần trong những năm qua. Trong thời gian gần đây, băng đảng siêu quyền lực khét tiếng da trắng, Aryan Brotherhood, đã sử dụng nó để mã hóa danh sách các thành viên băng đảng và ra lệnh đánh vào kẻ thù của nó.

Microdots

Nếu bạn muốn ẩn tin nhắn hoặc thông tin khác, một trong những kỹ thuật tốt nhất là làm cho nó vô hình hoặc ít nhất là càng gần càng tốt. Đây là trường phái tư tưởng đằng sau microdots. Chúng được phát triển lần đầu tiên vào cuối thế kỷ 19 và được cải tiến trong suốt 20.

Kỹ thuật chụp ảnh có thể thu nhỏ hình ảnh hoặc văn bản xuống một phần rất nhỏ của kích thước ban đầu. Đến năm 1925, một phương pháp được phát triển bởiEmanuel Goldberg đã tinh vi đến mức một trang in thông thường có thể được thu nhỏ xuống còn một phần trăm milimét vuông.

Microdots cho phép mọi người che giấu một lượng lớn thông tin mà không có bất kỳ dấu vết rõ ràng nào. Các gián điệp có thể giấu chúng trên người của họ, gửi chúng qua thư hoặc giữ thông tin được lưu trữ trên chúng. Trừ khi một kẻ thù đã nghi ngờ, các microdots gần như không thể phát hiện ra, do bản chất nhỏ bé của chúng.

Chúng được sử dụng rất nhiều trong suốt Thế chiến I, Thế chiến II và Chiến tranh Lạnh. Một sự cố quan trọng liên quan đến điệp viên ba người Serbia Duško Popov. Ông là một người đàn ông giàu có, đã thâm nhập vào cơ quan tình báo quân đội Đức, Abwehr.

Đức quốc xã đã cung cấp thông tin cho anh ta, và sau cuộc đột kích của Anh vào căn cứ hải quân của Ý, Taranto, họ đã suy luận rằng người Nhật quan tâm đến cách thức cuộc tấn công diễn ra. Những người xử lý của anh ta đã gửi cho anh ta một tin nhắn thông qua một microdot, hướng dẫn anh ta đến Mỹ và báo cáo lại về sự bảo vệ của Trân Châu Cảng cho người Nhật.

Trong khi Popov ở Mỹ, ông đã cảnh báo các quan chức Hoa Kỳ về mối quan tâm của kẻ thù đối với Trân Châu Cảng, mặc dù có vẻ như thông tin này không bao giờ được gửi đến quân đội. Sự thất bại này đã khiến Mỹ bị mù quáng bởi cuộc tấn công Trân Châu Cảng.

Hiện tại có rất nhiều thông tin liên quan đến việc và cách thức các microdots được sử dụng, mặc dù điều này được dự kiến sẽ xem xét tính chất bí mật của chúng. Do sự phổ biến của truyền thông kỹ thuật số và các kỹ thuật khác, không có khả năng microdots vẫn được sử dụng nhiều như vậy, mặc dù có thể có các ứng dụng thích hợp.

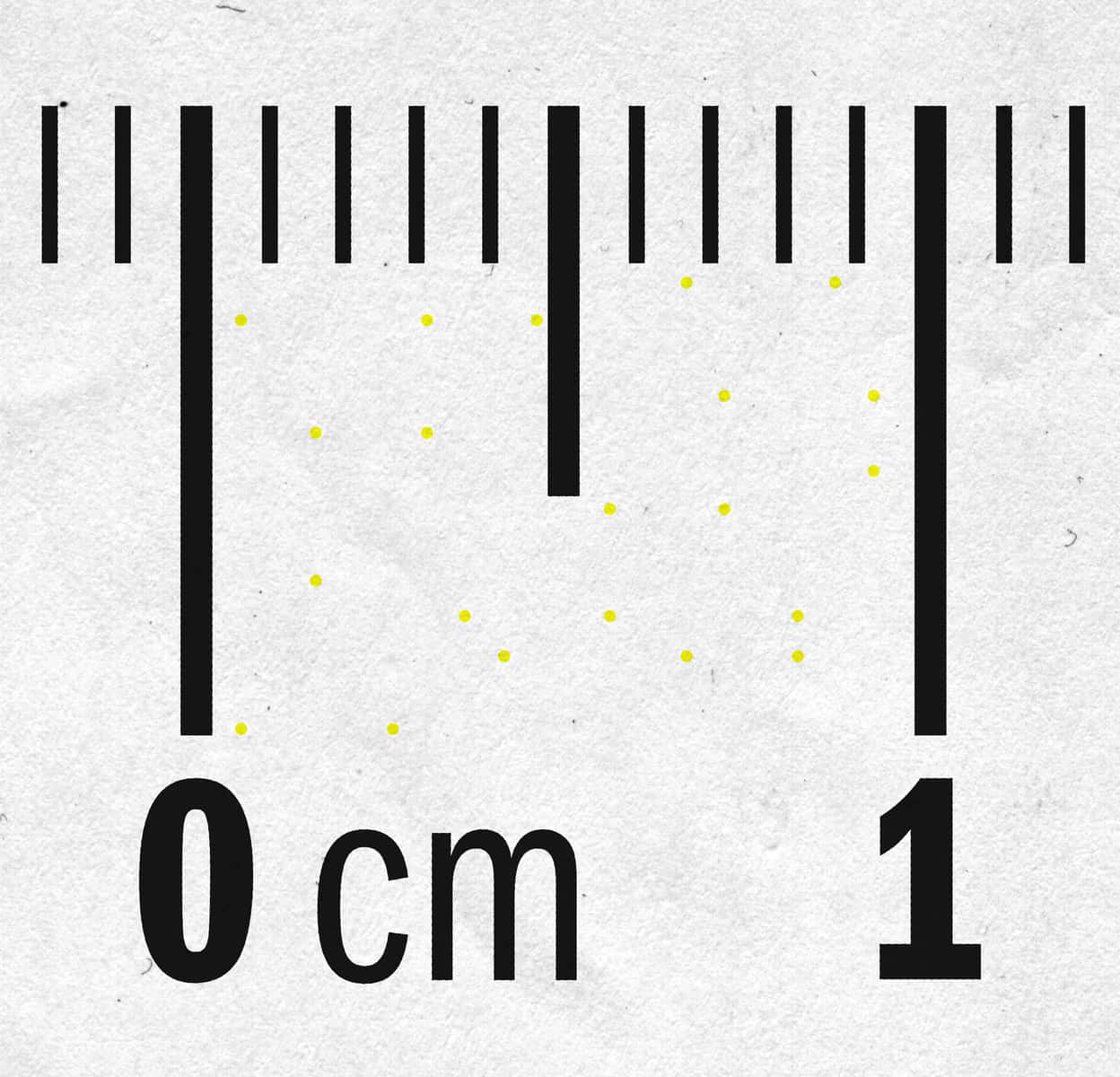

Máy in steganography

Một ví dụ về mã bị bỏ lại bởi máy in. Steganography máy in bởi Parhamr được cấp phép theo Muff.

Từ những năm 1980, các nhà sản xuất máy in khác nhau đã lập trình máy của họ in ra một loạt các chấm màu vàng gần như không thể nhận ra trên mỗi trang Mỗi dấu chấm chỉ có kích thước bằng một phần mười milimet và sự sắp xếp của chúng được mã hóa để hiển thị số sê-ri máy in, cũng như ngày và giờ của nó.

Thông tin này được lặp đi lặp lại nhiều lần trên trang, để thông tin có thể được phục hồi ngay cả khi chỉ tìm thấy một phần của trang hoặc nếu mã in bị hỏng do lỗi máy in, độ ẩm hoặc các vấn đề khác.

Thực hành steganographic này được sử dụng để trấn áp tiền giả – nếu nhà chức trách thu giữ các ghi chú, họ có thể tìm ra máy nào được in bằng. Nó giả định rằng các dấu chấm cũng được sử dụng để truy tìm thủ phạm của các tội ác khác, với một số suy đoán rằng Người chiến thắng thực tế người thổi còi NSA sẽ bị bắt bằng phương pháp này, nếu cô không phạm phải những sai lầm khác.

Dấu chấm bí mật mà weren công khai cho đến năm 2004, khi PC World xuất bản một bài báo nói rằng chính quyền Hà Lan đang sử dụng mã số để thử và truy tìm một băng đảng đang làm giả vé tàu.

Có một số chương trình mã hóa khác nhau. Hầu hết các thương hiệu máy in lớn đã được xác nhận sử dụng ít nhất một trong số họ. Ở giai đoạn này, các nhà nghiên cứu từ EFF aren, chắc chắn nếu mọi mô hình máy in đều bí mật che giấu một số loại thông tin có thể được sử dụng để theo dõi thời điểm và nơi tài liệu được in. Vì điều này, nó được coi là an toàn nhất giả sử rằng mọi máy in đều để lại dấu vết.

Năm 2023, các nhà nghiên cứu từ Đại học Dresden đã phát hành một chương trình có thêm các chấm màu vàng, xáo trộn mã. Điều này ngăn bất kỳ ai có thể theo dõi thời gian và nơi tài liệu được in. Phần mềm được phát triển để giúp người tố giác và các nhà hoạt động khác giữ được danh tính của họ.

Phần mềm này có một số hạn chế, bao gồm cả phần mềm phải được sử dụng với máy in được chương trình với chương trình mã hóa chấm màu vàng tương tự. Do có một loạt các mã nhận dạng khác đang được sử dụng, vẫn có khả năng một người in máy in để lại các dấu hiệu khác trên trang có thể được sử dụng để nhận dạng chúng.

Kỹ thuật số steganography

Giống như mọi thứ khác trong cuộc sống của chúng ta, steganography đã đi vào cõi số. Nó có thể ẩn thông tin trong các loại tệp khác nhau, trong một loạt các địa điểm trực tuyến và thậm chí ở những nơi bạn không bao giờ nghi ngờ, chẳng hạn như bằng cách thay đổi thời gian giữa các gói dữ liệu được gửi qua giao thức mạng.

Các tệp phương tiện là một trong những nơi phổ biến nhất để ẩn thông tin, bởi vì kích thước lớn của chúng có nghĩa là dữ liệu bí mật hơn có thể được nhét bên trong chúng mà không gây nghi ngờ. Có ba cách riêng biệt mà thông tin có thể được ẩn trong các tệp:

- Bởi thêm nó vào tập tin, chẳng hạn như trong không gian tiêu đề không được sử dụng.

- Bởi thay thế một phần thông tin trong tập tin. Một trong những cách phổ biến nhất để làm điều này là bằng cách thay đổi Ít nhất là bit đáng kể (LSB). Trong hình ảnh, âm thanh và các tệp khác, các bit thông tin cuối cùng trong một byte không nhất thiết phải quan trọng như các tệp bắt đầu. Ví dụ, 10010010 có thể là một màu xanh lam. Nếu chúng ta chỉ thay đổi hai bit cuối cùng thành 10010001, thì đó có thể là một màu xanh lam mà LỚN giống hệt nhau. Điều này có nghĩa là chúng ta có thể ẩn dữ liệu bí mật của mình trong hai bit cuối của mỗi pixel trong một ảnh mà không làm thay đổi đáng kể hình ảnh. Nếu chúng ta thay đổi các bit đầu tiên, nó sẽ thay đổi đáng kể.

- Bởi tạo một tập tin mới dường như lành tính, mà thực sự chỉ là một trang bìa cho văn bản steganographic.

Video steganography

Video là các tệp tương đối lớn, vì vậy chúng có thể ẩn nhiều dữ liệu hơn hầu hết các lựa chọn thay thế. Một số kỹ thuật phổ biến nhất bao gồm nhiều phương án khác nhau để thay thế các bit có ý nghĩa nhỏ nhất (phương trình đa thức, dựa trên hàm băm, v.v.). Ngoài ra, dữ liệu cũng có thể được nhúng vào từng khung hoặc lọc và che giấu dữ liệu cũng có thể được sử dụng. Có một loạt các chương trình steganography video có sẵn trực tuyến.

Một trong những trường hợp thú vị nhất của steganography video đã được phát hiện khi chính quyền Đức bắt giữ một thành viên nghi ngờ của al-Qaeda vào năm 2011. Các sĩ quan đã tìm kiếm người đàn ông và tìm thấy một ổ đĩa flash cũng như thẻ nhớ trong quần lót của anh ta. Trong số các tập tin khác là một video khiêu dâm được gọi là Đá vào mông.

Vì bị nghi ngờ có liên quan đến khủng bố, chính quyền đã điều tra thêm video để phát hiện ra rằng các kỹ thuật lập thể đã được sử dụng để che giấu hơn một trăm tài liệu al-Qaeda. Chúng bao gồm các hướng dẫn và âm mưu huấn luyện khủng bố cho các cuộc tấn công trong tương lai.

Có vẻ như không theo đạo Hồi như có nội dung khiêu dâm, nó thực sự là một kế hoạch khá thông minh. Khi nhà chức trách tìm thấy các tập tin được mã hóa, sự nghi ngờ của họ thường được nêu ra, tự hỏi tại sao tập tin được mã hóa ở nơi đầu tiên.

Nếu họ bắt buộc một nghi phạm giao chìa khóa của họ và phát hiện ra rằng mục tiêu đã mã hóa các chương trình truyền hình trẻ em trên truyền hình, thì nó có vẻ tanh. Chính quyền sẽ biết có gì đó đang xảy ra và có nhiều khả năng kiểm tra dữ liệu hơn nữa và khám phá thông tin ẩn.

Bởi vì nội dung khiêu dâm nói chung là điều cấm kỵ, đặc biệt đối với người Hồi giáo, chính quyền có thể xem nội dung, sau đó chỉ xua đuổi người khác như một sự lệch lạc tình dục chứa đầy sự xấu hổ, thay vì kiểm tra dữ liệu hơn nữa. May mắn cho thế giới, các quan chức Đức weren đã bị lừa.

Ảnh chụp màn hình

Dữ liệu có thể được ẩn trong hình ảnh với một loạt các kỹ thuật. Bao gồm các:

- Ít nhất là bit – Chúng tôi đã thảo luận điều này sớm hơn theo Phần steganography kỹ thuật số.

- Phân đoạn độ phức tạp của mặt phẳng bit (BPCS) – Kỹ thuật này thay thế dữ liệu phức tạp bằng thông tin ẩn theo cách có thể nhận biết được bằng mắt người.

- Dung lượng cao ẩn trong JPEG – Đây thực chất là một sự thích ứng của bit có ý nghĩa nhỏ nhất bù cho việc nén liên quan đến các tệp JPEG.

Năm 2010, một vòng gián điệp của Nga đã bị chính quyền Mỹ bắt giữ. Là một phần của quá trình liên lạc của họ, họ sẽ mã hóa dữ liệu, sử dụng chức năng ghi ảnh để ẩn nó trong ảnh, sau đó đăng chúng lên các trang web công cộng. Kỹ thuật giao tiếp được phát hiện sau khi các ngôi nhà nghi phạm bị đột kích và một số máy tính của họ bị phát hiện có chứa phần mềm steganography.

Steganography cũng đã được sử dụng để đánh cắp tài sản trí tuệ. Năm 2023, một kỹ sư GE đã âm mưu với một đối tác kinh doanh có trụ sở tại Trung Quốc để đánh cắp các bí mật của công ty liên quan đến tua bin hơi nước và khí đốt. Lúc đầu, anh ta chỉ sao chép các tập tin vào một ổ đĩa flash. Anh ta bị bắt và công ty đã chặn các cổng USB và cấm sử dụng ổ đĩa flash.

Đáng chú ý, anh ta đã bị sa thải, và được trao một cơ hội khác để đánh cắp các tập tin. Anh ta lấy dữ liệu từ 40 tệp Matlab và Excel, sử dụng chức năng ghi ảnh để ẩn nó trong một bức ảnh hoàng hôn, sau đó gửi email cho chính mình, trước khi chuyển tiếp cho đối tác kinh doanh của mình. Anh ta bị GE bắt, sau đó bị buộc tội sáu tội gián điệp kinh tế.

Trong một xu hướng đáng lo ngại, steganography cũng đang trở nên phổ biến hơn trong số các tin tặc. Các nhà nghiên cứu từ Trend Micro đã phân tích những nỗ lực của một tài khoản Twitter đã đăng các meme độc hại vào tháng 10 năm 2023.

Khi phần mềm độc hại đang chạy trên thiết bị, nó đã tải xuống các meme từ tài khoản Twitter, sau đó trích xuất một lệnh độc hại ẩn bên trong chúng. Nó chụp ảnh màn hình của máy tính bị nhiễm và gửi lại thông tin cho kẻ tấn công sau khi nó thu thập thông tin chi tiết về máy chủ điều khiển từ Pastebin.

Steganography âm thanh

Steganography âm thanh cũng đi kèm với một loạt các phương pháp khác nhau. Như với tất cả các loại steganography, điều quan trọng là các kỹ thuật phải mạnh mẽ, để có thể mang một phần dữ liệu ẩn hợp lý và cho bất kỳ thay đổi nào là không thể chấp nhận được. Một số kỹ thuật phổ biến nhất bao gồm:

- Ít mã hóa bit đáng kể – Giống như các loại bit có ý nghĩa nhỏ nhất khác mà chúng tôi đã đề cập, nó có thể thay đổi các phần ít quan trọng hơn của dữ liệu âm thanh mà không tạo ra bất kỳ sự khác biệt rõ ràng nào đối với cách âm thanh của tệp.

- Echo ẩn – Dữ liệu cũng có thể bị che trong tiếng vang.

- Chèn giai điệu – Vì nó khó phát hiện các âm năng lượng thấp hơn khi chúng ở gần những âm mạnh hơn nhiều, các âm năng lượng thấp hơn này có thể được sử dụng để che giấu dữ liệu.

Một nhà nghiên cứu người Ba Lan đã sử dụng chức năng ghi âm thanh trong một dự án thú vị. Anh ấy đã lấy bài hát Sự nhịp nhàng như một vũ công bởi Snap! và sau đó sửa đổi nhịp độ. Khi một nhịp bị chậm lại, nó đại diện cho một dấu gạch ngang trong mã Morse và khi một nhịp được tăng tốc, nó biểu thị một dấu chấm. Anh ta đã sử dụng hệ thống này để đánh vần bản sao Steganography là một vũ công!

Sau đó, ông chơi bài hát cho một sự kết hợp của các nhạc sĩ và giáo dân chuyên nghiệp. Với sự khác biệt về nhịp độ một phần trăm, không ai nhận thấy rằng bất cứ điều gì là không ổn. Chỉ khoảng hai phần trăm, các nhạc sĩ chuyên nghiệp biết rằng có gì đó đã tăng lên và khoảng ba phần trăm cho những người khác.

Kết quả của anh ta cho thấy, nó khá dễ dàng để che giấu thông tin trong các bài hát khiêu vũ mà không ai để ý. Mặc dù vậy, phương pháp của anh không phải là một cách giao tiếp đặc biệt hiệu quả, bởi vì nó chỉ truyền ba từ trên toàn bộ bài hát.

Bản văn

Khi nói đến văn bản, có nhiều cách khác nhau để ẩn thông tin. Tuy nhiên, vì các tệp văn bản thường khá nhỏ, chúng aren Đặc biệt hữu ích cho việc gửi một lượng lớn dữ liệu. Một kỹ thuật đơn giản liên quan đến việc mở Microsoft Word, gõ tin nhắn bí mật của bạn, sau đó thay đổi màu văn bản thành màu trắng.

Trên nền trắng của trình xử lý văn bản của bạn, nó sẽ trông giống như không có gì ở đó. Sau đó, bạn có thể lưu nó và gửi nó cho người đồng mưu của mình, đảm bảo rằng bạn hướng dẫn họ qua một kênh an toàn về cách truy cập thông tin.

Mặt khác, họ có thể bối rối tại sao bạn cứ gửi cho họ các tài liệu trống. Đây là một phương pháp rất an toàn, bởi vì bất kỳ ai chặn tin nhắn sẽ trở nên nghi ngờ về lý do tại sao bạn luôn gửi tài liệu trống. Tất cả những gì họ phải làm là chọn văn bản và cốt truyện của bạn bị thất bại.

spammimic cung cấp một kỹ thuật steganographic khác để giao tiếp trong bí mật. Công cụ trang web cho phép bạn mã hóa một tin nhắn để nó trông giống như thư rác. Vì chúng ta đã quá quen với việc bỏ qua thư rác, một tin nhắn như thế này có thể dễ dàng bay theo radar và cho phép bạn liên lạc mà không bị phát hiện. Tính hữu dụng của phần mềm còn nhiều tranh cãi, nhưng ít nhất, nó cho thấy các tin nhắn có thể bị ẩn theo nhiều cách – bạn chỉ cần suy nghĩ bên ngoài hộp.

Ẩn dữ liệu trong trang web đơn giản

Internet rộng lớn không thể hiểu nổi, chứa vô số thông tin lạ và vô nghĩa. Điều này để lại rất nhiều cơ hội để ẩn các tin nhắn bí mật ở nơi công cộng mà không gây ra bất kỳ nghi ngờ nào.

Chừng nào hai người aren đã được theo dõi chặt chẽ, họ có thể dễ dàng đăng thông tin liên lạc của mình với nhau trên các trang web phổ biến hoặc tối nghĩa mà không bị bắt. Họ chỉ cần đảm bảo rằng ý định thực sự của họ không rõ ràng với bất kỳ người xem nào.

Chỉ cần nghĩ về tất cả các bình luận vô lý mà bạn đã gặp trên các diễn đàn hoặc phương tiện truyền thông xã hội, và hàng ngàn bài đăng blog hoàn toàn vô nghĩa. Chúng ta có xu hướng gạt chúng ra hoặc đọc chúng để giải trí, nhưng không bao giờ nghĩ rằng có thể có một cái gì đó cho chúng nhiều hơn là sự mất trí.

Intercept tuyên bố rằng ngay cả NSA cũng đã tham gia thực hành, sử dụng tài khoản Twitter chính thức của mình để liên lạc với các điệp viên Nga. Trong một hoạt động bí mật, Intercept báo cáo rằng một số người tham gia đã rò rỉ các chi tiết của NSA Tweets cho các nhà điều hành Nga trước khi chúng được đăng. Theo báo cáo, điều này đóng vai trò xác nhận rằng trên thực tế họ là đại diện của NSA, và không chỉ là những kẻ lừa đảo.

Phát hiện steganography

Steganography có thể cực kỳ khó phát hiện, đặc biệt là khi không có lý do để nghi ngờ. Trong thế giới trực tuyến, rất nhiều thông tin xuất hiện trước mắt chúng ta, đơn giản là chúng ta có thể tiết kiệm thời gian hoặc công sức để xem xét kỹ lưỡng mọi sự bất thường, chứ đừng nói đến những điều có vẻ hợp pháp.

Đây là những gì làm cho nó rất khó để nói về steganography tốt. Tất cả những ví dụ mà chúng tôi đã nói đến đều thất bại, vì giờ đây chúng là kiến thức công khai. Kỹ thuật đang tích cực được nghiên cứu và công nghệ đang cải thiện, nhưng chính bản chất của nó làm cho không thể phát hiện ra bản sao thành công trong tự nhiên.

Cũng có thể có một loạt các kỹ thuật được phát triển bên ngoài phạm vi công cộng, bởi các cơ quan tình báo, mạng lưới khủng bố và các băng đảng tội phạm. Chúng tôi thực sự có thể biết, trừ khi chúng tôi bắt gặp các ví dụ về họ.

Mặc dù vậy, rất nhiều công cụ phân tích chúng ta có thể được áp dụng khi chúng ta nghi ngờ rằng steganography đang được sử dụng để ẩn tin nhắn. Tuy nhiên, công cụ phù hợp phụ thuộc vào kỹ thuật nào che giấu dữ liệu ở vị trí đầu tiên.

Phát hiện steganography vật lý

Khi nói đến mực vô hình, các phương pháp phát hiện phụ thuộc vào loại mực vô hình được sử dụng. Nếu nó được thực hiện kém, có thể có vết xước trên giấy, sự thay đổi trong kết cấu của nó hoặc sự phản chiếu khác nhau nơi chữ viết bị ẩn đi.

Nếu một tin nhắn bị nghi ngờ có chứa mực vô hình, trước tiên bạn có thể kiểm tra bằng mắt và ngửi xem có bất kỳ dấu hiệu bất thường nào không. Bước tiếp theo là truyền nó dưới ánh sáng cực tím, cho thấy một số loại mực vô hình. Thông điệp sau đó có thể được tiếp xúc với nhiệt, có thể tiết lộ các loại mực khác. Nếu bạn vẫn tìm thấy tin nhắn, việc tiếp xúc với khói i-ốt có thể là một mẹo nhỏ.

Nếu không có kỹ thuật nào trong số này hoạt động, bạn có thể chứng minh rằng không có tin nhắn ở đó – chỉ là không có khả năng là một. Kẻ thù của bạn có thể đang sử dụng một giải pháp mực vô hình tinh vi mà bạn không biết.

Mật mã Null thường có thể được phát hiện bởi sự bất thường trong văn bản. Đôi khi, họ sử dụng các cụm từ kỳ lạ khi người sáng tạo cố gắng đưa thông điệp bí mật của họ vào văn bản bìa. Tuy nhiên, nếu mật mã null được thực hiện tốt và bạn không có lý do gì để xem xét kỹ lưỡng nó, thì đó có thể là đơn giản để mọi người trượt tin nhắn ẩn qua bạn.

Tương tự như vậy, mật mã Bacon có thể được phát hiện bằng cách tìm kiếm sự bất thường. Trong văn bản đáng ngờ, đánh chặn nên kiểm tra phông chữ, khoảng cách, kích thước và nhiều yếu tố khác. Một lần nữa, nếu nó thực hiện tốt, thật khó để biết có tin nhắn bí mật nào không.

Kích thước cực nhỏ của microdots khiến chúng gần như không thể phát hiện, trừ khi thiết bị đánh chặn đã cảnh giác. Mặt khác, vì chúng tôi biết rằng các máy in để lại mã trên mỗi trang, nên nó rất dễ phát hiện ra chúng.

Một phương pháp liên quan đến việc quét trang chất lượng cao, sau đó phóng to một số khoảng trắng. Nếu bạn đảo ngược màu sắc, nó sẽ làm cho các chấm màu vàng rõ ràng hơn. Một khi bạn đã làm điều đó, bạn có thể sử dụng công cụ này từ Đại học Dresden để thử và giải mã các dấu chấm.

Phát hiện steganography kỹ thuật số

Steganography kỹ thuật số cũng có thể được cực kỳ khó để khám phá. Trừ khi bạn đã nghi ngờ, hoặc việc ghi ảnh đã được thực hiện kém, nếu không, bạn sẽ không thể kiểm tra các tệp tin của ai đó theo bất kỳ cách nghiêm túc nào.

Một trong những manh mối lớn nhất là khi phần mềm steganographic được phát hiện trên máy tính của ai đó, hoặc nếu họ có lịch sử truy cập các trang web liên quan đến steganography. Đây là một dấu hiệu tốt cho thấy họ có thể đang ẩn các tệp với bản sao và thậm chí có thể đưa ra manh mối về cách họ đang thực hiện.

Nếu phiên bản gốc của một tệp có sẵn, việc phát hiện các sửa đổi bản đồ tương đối đơn giản. Bạn có thể lấy băm tập tin gốc và so sánh nó với tập tin đáng ngờ. Nếu chúng khác nhau, thì tệp đã bị thay đổi và nó có thể bao gồm dữ liệu ẩn.

Nếu phương pháp trên là không thể, steganography cũng có thể được phát hiện thông qua phân tích thống kê. Mặc dù mắt và tai của chúng ta thường có thể phát hiện thông tin ẩn trong hình ảnh và âm thanh, nhưng dữ liệu bí mật thường có thể dễ dàng được phát hiện bằng cách tìm kiếm sự bất thường về thống kê và sự không nhất quán.

Phát hiện steganography chỉ là một phần của quá trình. Nếu steganography bị nghi ngờ và điều tra viên cảm thấy gần như chắc chắn rằng nó chứa thông tin ẩn, họ vẫn có thể không thể khám phá dữ liệu. Họ có thể không có các công cụ lập thể phù hợp, có thể không thể tìm ra thuật toán hoặc dữ liệu có thể đã được mã hóa trước.

Nếu steganography được phát hiện bởi một kẻ đánh chặn, điều này có thể hoặc không có nghĩa là thất bại cho các nhà truyền thông. Nó phụ thuộc vào lý do ban đầu của họ để gửi tin nhắn. Nếu điều tuyệt đối quan trọng là thông tin liên lạc vẫn không được chú ý, thì việc phát hiện sẽ thỏa hiệp với kế hoạch của họ. Trong các trường hợp khác, các bộ truyền thông có thể an toàn miễn là dữ liệu có thể được truy cập bởi kẻ thù.

Steganography có an toàn để ẩn tin nhắn không?

Steganography có thể hữu ích, nhưng nó cần nó để được áp dụng trong các tình huống phù hợp – khi nào bạn muốn che giấu sự thật rằng giao tiếp đang diễn ra. Khi được sử dụng đúng cách, bạn có thể gửi tin nhắn bí mật từ ngay dưới mũi kẻ thù của mình.

Trong nhiều trường hợp, steganography là hoàn toàn không cần thiết. Nếu nó không quan trọng cho dù các bên thứ ba phát hiện ra rằng bạn đang liên lạc, nhưng các chi tiết của giao tiếp phải được giữ bí mật, bạn nên sử dụng mật mã thay thế.

Steganography có thể không hiệu quả và tốn thời gian, và nó vẫn yêu cầu bạn phải có một kênh an toàn nơi bạn có thể giao tiếp kỹ thuật steganographic nào đang được sử dụng và nơi dữ liệu bị ẩn.

Mã hóa đơn giản hơn nhiều và có thể mã hóa nhiều dữ liệu hơn trong cùng một không gian. Với các kỹ thuật như mã hóa khóa công khai, bạn thậm chí có thể giao tiếp mà không cần kênh an toàn.

Khi steganography được sử dụng bởi chính nó, nó bảo mật thông qua che khuất, điều này có thể dẫn đến thông điệp bí mật được tiết lộ. Nếu bạn muốn ẩn một tin nhắn khỏi những kẻ thù, nhưng cũng bảo vệ nó trong trường hợp nó bị phát hiện, thì tốt nhất là kết hợp steganography với mật mã. Sự kết hợp này mang đến cho bạn những lợi thế của cả hai kỹ thuật và có thể bảo vệ bạn và dữ liệu của bạn khỏi bị xâm phạm.