Gói sniffing là gì và làm thế nào bạn có thể tránh nó?

Các hoạt động internet của bạn được truyền qua nhiều bộ định tuyến và chuyển mạch trên đường đến đích của chúng. Các gói đó dễ bị thu thập và phân tích tại mỗi điểm đó thông qua một quá trình gọi là đánh hơi gói. Bài viết này giải thích gói đánh hơi là gì và một số lời khuyên thiết thực về cách tránh nó.

Xem thêm: Trình thám thính gói và phân tích mạng tốt nhất

Có nhiều hình thức kết nối mạng và phổ biến nhất trong số tất cả là TCP / IP. Từ viết tắt đó là viết tắt của Giao thức điều khiển truyền qua Giao thức Internet, có nghĩa đơn giản là mạng gửi các gói TCP đến các máy tính đích sử dụng địa chỉ IP. Phần quan trọng của mô tả này là các gói từ. Trái ngược với những gì mắt chúng ta nói với chúng ta, những thứ như trang web và email không đi qua toàn bộ internet. Chúng được phân tách ở đầu gửi thành các gói dữ liệu nhỏ và được ghép lại ở đầu nhận trở lại định dạng ban đầu. Trong khi các gói dữ liệu đó đang truyền qua internet, chúng dễ bị nghe lén và thậm chí sửa đổi. Kỹ thuật này được gọi chung là đánh hơi gói và nó được thực hiện bởi các ISP, chính phủ, công ty quảng cáo và những kẻ xấu như nhau. Trong bài viết này, chúng tôi xem xét các cách để bảo vệ bạn khỏi việc đánh hơi gói tin.

Gói đánh hơi là gì?

Để hiểu cách thức phát hiện gói tin xảy ra, nó rất hữu ích để hiểu cách thức định tuyến internet hoạt động. Các trang web và email không được gửi qua internet nguyên vẹn như một tài liệu. Thay vào đó, phía gửi (máy tính của bạn) chia chúng thành nhiều gói dữ liệu nhỏ. Các gói này được gửi đến một địa chỉ IP ở đầu nhận, thường có nghĩa vụ xác nhận đã nhận mọi gói mà nó nhận được. Để hỗ trợ điều đó, mỗi gói chứa địa chỉ IP gửi và nhận cũng như nhiều thông tin khác.

Các gói này không được truyền từ người gửi đến người nhận trong một cú trượt ngã. Thay vào đó, mỗi gói đi qua internet trên đường đến đích bằng cách đi qua một số thiết bị điều khiển lưu lượng như bộ định tuyến và chuyển mạch. Mỗi khi một gói đi qua một trong các thiết bị điều khiển lưu lượng này, nó dễ bị bắt và phân tích.

Một lưu ý về định tuyến và hội tụ

Vai trò của bộ định tuyến trong quá trình này theo nghĩa đen là định tuyến lưu lượng đến đích. Các bộ định tuyến của internet có một số ý tưởng về địa chỉ IP đích ở đâu, hoặc ít nhất là họ biết nơi gửi gói tin nếu họ không kết nối trực tiếp đến đích. Kỹ thuật này được gọi là hội tụ vì các gói từ khắp nơi trên thế giới hội tụ về đích của chúng nhờ vào định tuyến. Hãy xem xét một điểm đến lớn như Facebook. Nó có lưu lượng truy cập đến từ khắp nơi trên thế giới. Khi các gói đó đến gần hơn với các máy chủ Facebook thực tế, lưu lượng khác nhau sẽ hội tụ vào một phần rất bận rộn của internet. Các bộ định tuyến tại các vị trí đó cần phải rất mạnh mẽ và an toàn.

Một so sánh dễ dàng hơn có thể là xem xét một đường cao tốc có hàng trăm đường dốc vào các thị trấn khác nhau. Tất cả các phương tiện giao thông dành cho thị trấn Quahog sẽ đưa lối ra Quahog ra khỏi đường cao tốc. Đó là một hình thức hội tụ ở chỗ những chiếc xe này chỉ là những chiếc xe riêng lẻ mà don dường như có bất cứ điểm gì chung cho đến khi tất cả chúng bắt đầu xuất phát tại Quahog. Nếu một người quan sát muốn kiểm tra tất cả những chiếc xe đi đến thị trấn đó, sẽ hợp lý nhất khi ngồi ở lối ra đường cao tốc Quahog vì 100% những chiếc xe đi theo lối ra đó là những chiếc xe đáng quan tâm. Thật vô nghĩa khi ngồi ở nơi khác trên đường cao tốc và kiểm tra xe ô tô vì chỉ một phần trong số đó được dành cho Quahog. Chương trình giám sát PRAM của NSA sử dụng kỹ thuật này; gói NSA sniffers xông park park tại các bộ định tuyến gần nhất với các nhà cung cấp internet lớn như Google và Facebook để thu thập càng nhiều lưu lượng truy cập cho các trang web đó càng tốt.

Ai đánh hơi gói?

Bất cứ ai có quyền truy cập vào bộ định tuyến đều có thể thực hiện thu thập gói và phân tích tiếp theo. Vì người dùng internet thường không biết lưu lượng truy cập của họ đang được định tuyến như thế nào, nên thực sự không thể biết ai có thể đang quan sát lưu lượng đó. Tuy nhiên, lịch sử đã cho thấy các diễn viên sau đây đã tham gia vào việc đánh hơi gói vì nhiều lý do trong nhiều năm qua.

Một lưu ý về bộ định tuyến

Hầu hết chúng ta có thể nghĩ về bộ định tuyến wifi trong nhà của chúng ta khi chúng ta nghe thấy bộ định tuyến từ. Điều đó hoàn toàn chính xác. Bộ định tuyến cấp tiêu dùng trong nhà bạn thực hiện công việc tương tự như các bộ định tuyến thương mại lớn trên internet. Bộ định tuyến gia đình của bạn chịu trách nhiệm chấp nhận lưu lượng truy cập từ các thiết bị kết nối internet khác nhau trong nhà của bạn và định tuyến chúng ra internet. Nó cũng chịu trách nhiệm chấp nhận lưu lượng phản hồi từ internet và định tuyến lại cho thiết bị cụ thể đã yêu cầu nó. Sự khác biệt thực sự duy nhất là các bộ định tuyến internet làm điều đó cho hàng triệu thiết bị, trong khi bộ định tuyến gia đình của bạn sẽ không thể thực hiện được một nhiệm vụ hoành tráng như vậy.

Cơ quan chính phủ

Hoa Kỳ

Các bài báo của Snowden tiết lộ một bộ máy giám sát khổng lồ, có tên PRISM, rằng Chính phủ Hoa Kỳ đã triển khai bí mật trong nhiều năm. Cụ thể, Cơ quan An ninh Quốc gia (NSA) đã thu thập thụ động lưu lượng truy cập internet dành cho các trang web lớn như Facebook, Google và các trang khác. NSA có các công cụ phân tích quy mô lớn như XKeyscore cho phép nó tìm kiếm thông qua các gói được thu thập sau đó.

Vương quốc Anh

Vương quốc Anh có một hệ thống giám sát bộ sưu tập thụ động tương tự có tên là Tempora. Vương quốc Anh có vị trí độc đáo ở chỗ hầu hết lưu lượng truy cập internet đến Vương quốc Anh thông qua cáp quang dưới biển. Điều này cung cấp một điểm nhập cảnh và đi đến và từ Vương quốc Anh và các thiết bị thu thập Tempora hoạt động tại các địa điểm này.

Hơn chục quốc gia khác cũng được biết là tiến hành giám sát internet hàng loạt. Tất cả giám sát internet sẽ yêu cầu một số hình thức thu thập và phân tích gói.

Các doanh nghiệp

Giám sát Internet không giới hạn ở các chính phủ. Hoạt động gián điệp công nghiệp đã trở thành một vấn đề trong nhiều thập kỷ và có một số tập đoàn sử dụng các kỹ thuật để xác định những gì đối thủ của họ đang làm. Các đại lý gián điệp kinh doanh nói chung không có sự bảo đảm của chính phủ để yêu cầu quyền truy cập vào các mạng và bộ định tuyến nội bộ để thu thập các gói. Do đó, hầu hết các hoạt động gián điệp ở cấp độ công nghiệp dựa trên internet có thể dựa vào các phương pháp đã được thử và đúng như lừa đảo để có quyền truy cập vào các mạng nội bộ. Khi đạt được dấu chân trong mạng đích, việc thu thập và phân tích các gói dữ liệu có thể đóng góp nhiều kiến thức.

Nhà quảng cáo

Các cơ quan quảng cáo nổi tiếng là vô đạo đức, đặc biệt là các cơ quan quảng cáo internet. Các cơ quan như thế này thường được thanh toán theo một trong hai cách: số lượng quảng cáo họ hiển thị (Chi phí cho mỗi nghìn – CPM) hoặc bằng số lần nhấp vào quảng cáo mà người quảng cáo thu được (Trả cho mỗi lần nhấp – PPC). Trong cả hai trường hợp, quảng cáo càng có nhiều hiển thị, những con số đó càng cao. Các nhà quảng cáo có thể sử dụng gói đánh hơi cho người dùng giám sát để đánh giá thị hiếu thị trường của họ, hoặc – thậm chí tệ hơn – để tiêm quảng cáo vào các gói đến khi họ đi qua,

Comcast được phát hiện là đang đánh hơi các gói trên mạng của mình để xác định vị trí tối ưu để đưa quảng cáo vào các trang web tùy ý mà người dùng đang xem.

Ngoài các vấn đề đạo đức về sửa đổi nội dung không thuộc về Comcast, cũng không nằm trong mạng của nó, nó không có nhiều trí tưởng tượng để suy đoán về những thứ khác có thể được đưa vào các gói trên đường đi. Quảng cáo Internet được biết là có chứa phần mềm độc hại trong nhiều trường hợp. Khi một diễn viên như nhà quảng cáo có thể chiếm quyền điều khiển lưu lượng truy cập cho máy tính của bạn và chèn nội dung tùy ý, phần lớn được biết là phần mềm độc hại, sẽ phá vỡ nhiều biện pháp bảo vệ mà bạn có thể tự đặt.

Một minh chứng tuyệt vời về điều này có trong Steal My Đăng nhập (don sắt sử dụng tên người dùng / mật khẩu thực để đặt thử nghiệm). Trang này cố gắng chứng minh làm thế nào kẻ tấn công có thể đánh cắp thông tin đăng nhập của bạn nếu họ có thể đưa một dòng mã vào trang đăng nhập. Trong khi Comcast đang tiêm quảng cáo qua javascript, kẻ tấn công có thể dễ dàng tiêm javascript mà âm thầm đánh cắp thông tin đăng nhập của bạn.

Kẻ xấu

Kẻ xấu luôn luôn không tốt. Nhiều người trong số họ có kỹ năng và có thể sử dụng nhiều phương pháp khác nhau để đánh cắp thông tin từ bạn. Lừa đảo vẫn là phương thức số một mà kẻ xấu có quyền truy cập vào thông tin như thông tin đăng nhập và dữ liệu tài chính. Nhưng, lừa đảo là chỉ sau một loại thông tin. Một công dân bình thường có thể bị lừa đảo vì thông tin thẻ tín dụng của họ rằng kẻ xấu sau đó có thể bán để kiếm lợi nhuận. Ngược lại, quản trị viên hệ thống tại ngân hàng có thể bị lừa đảo vì thông tin đăng nhập của họ. Kẻ xấu sau đó có thể ẩn trên mạng nội bộ của ngân hàng, đánh hơi các gói và thu thập dữ liệu tài chính trên tất cả các khách hàng của ngân hàng. Nhiều cuộc tấn công thâm độc và thâm nhập sâu bắt đầu bằng một email lừa đảo đơn giản.

Một vectơ rất phổ biến khác cho những kẻ xấu có quy mô nhỏ hơn là thiết lập một điểm truy cập không dây giả tại các địa điểm công cộng như quán cà phê và thu thập các gói dữ liệu của những người không ngờ tới đã kết nối với nó.

Phần mềm độc hại có thể chứa các trình thám thính gói theo dõi hoạt động trực tuyến của người dùng, gửi dữ liệu trở lại trung tâm điều khiển và kiểm soát tin tặc. Phần mềm độc hại VPNFilter, đã lây nhiễm nửa triệu bộ định tuyến không dây ở hơn 50 quốc gia, bao gồm một gói sniffer trong giai đoạn thứ ba. VPNFilter chặn các gói dữ liệu chứa thông tin đăng nhập và gửi chúng cho tin tặc qua mạng Tor.

Tại sao nó xấu cho tôi?

Có lưu lượng truy cập của bạn được xem là xấu vì một vài lý do rộng rãi và hàng trăm lý do nhỏ hơn.

Thông tin cá nhân

Xem xét bao nhiêu doanh nghiệp cá nhân bạn tiến hành trực tuyến. Hầu hết chúng ta làm ngân hàng, thiết lập các cuộc hẹn y tế, viết email với các chi tiết cá nhân và thực hiện các cuộc trò chuyện dài hạn với bạn bè và gia đình trực tuyến. Bao nhiêu thông tin bạn muốn trở thành công khai, hoặc ít nhất, được người khác đọc?

Thật dễ dàng để tưởng tượng kẻ xấu ăn cắp số thẻ tín dụng của bạn, nhưng còn thông tin tinh tế hơn thì sao? Công ty bảo hiểm của bạn có muốn biết bạn gần đây đã chụp động mạch không? Nhà tuyển dụng mới sắp trở thành người quen của bạn có muốn biết bạn chỉ cần sắp xếp một cuộc hẹn tại phòng khám gia đình không? Ngân hàng của bạn có muốn biết bạn gần đây đã mất việc không? Lý do chúng tôi gọi một lớp thông tin Thông tin cá nhân của người dùng là vì đó là thông tin cá nhân và chúng tôi kiểm soát việc phân phối kiến thức đó.

Vâng, bạn có một cái gì đó để che giấu

Có một nhóm người có lập trường rằng họ không quan tâm đến họ nếu họ được giám sát qua internet bởi vì tôi không có gì để che giấu. Thẳng thắn mà nói, điều này cho thấy một sự hiểu lầm cơ bản của vấn đề. Việc đánh hơi gói được thực hiện bởi những kẻ xấu cố gây hại nhiều như các cơ quan thực thi pháp luật. Vì không có cách nào để định cấu hình gói dữ liệu để cho phép cơ quan thực thi pháp luật đọc nó, nhưng không phải là kẻ xấu, nên thực sự không có kết luận nào khác ngoài việc chúng tôi làm tất cả.

Thông tin kinh doanh

Các doanh nghiệp thường tiến hành với một bức màn bí mật về những nỗ lực sắp tới của họ. Một doanh nghiệp đang đàm phán để mua một đối thủ cạnh tranh, hoặc để xây dựng một địa điểm mới tại một địa điểm chiến lược, có thể đột nhiên trở nên rất bất lợi nếu thông tin đó rơi vào tay kẻ xấu. Trong trường hợp bất động sản, một doanh nghiệp thường có một điểm đi, không có điểm nào khi một khoản đầu tư lớn được thực hiện. Nếu thông tin nhạy cảm bị rò rỉ sau thời điểm đó, thì doanh nghiệp có thể bị mất một số tiền lớn. Điều này có thể dẫn đến mất việc làm, và trong các khu vực nhỏ hơn, tác động kinh tế thực sự. Một trong những cách thông tin như thế này bị rò rỉ là thông qua gián điệp công nghiệp, có thể bao gồm các gói tin nhắn và email không an toàn đánh hơi.

Làm thế nào để bảo vệ bản thân trước việc đánh hơi gói

Để hiểu cách bảo vệ bản thân trước việc đánh hơi gói tin, điều quan trọng là phải biết lưu lượng truy cập của bạn trông như thế nào trong các tình huống khác nhau. Tôi sẽ tập trung vào web nhưng các nguyên tắc tương tự được áp dụng cho bất kỳ giao tiếp internet nào như email và nhắn tin. Sử dụng HTTP không được mã hóa đơn giản là tư thế bảo mật tồi tệ hơn có thể. Sử dụng HTTPS (phiên mã hóa SSL) mang lại sự bảo vệ nhiều hơn, nhưng không bảo vệ nhiều như VPN có thể cung cấp.

Đầu tiên, hãy để bắt đầu với một hình thức đăng nhập trên một trang web không được mã hóa chỉ bằng cách sử dụng HTTP. Tôi nghĩ rằng bây giờ có một kiến thức khá phổ biến là nếu bạn nhập dữ liệu vào một trang web không hiển thị HTTPS và / hoặc khóa trong thanh địa chỉ của nó, thì điều này không an toàn. Mặc dù vậy, một số lượng lớn các nhà khai thác trang web vẫn chưa triển khai HTTPS trên các trang đăng nhập của họ, khiến người dùng của họ rơi vào tình trạng bảo mật rất kém.

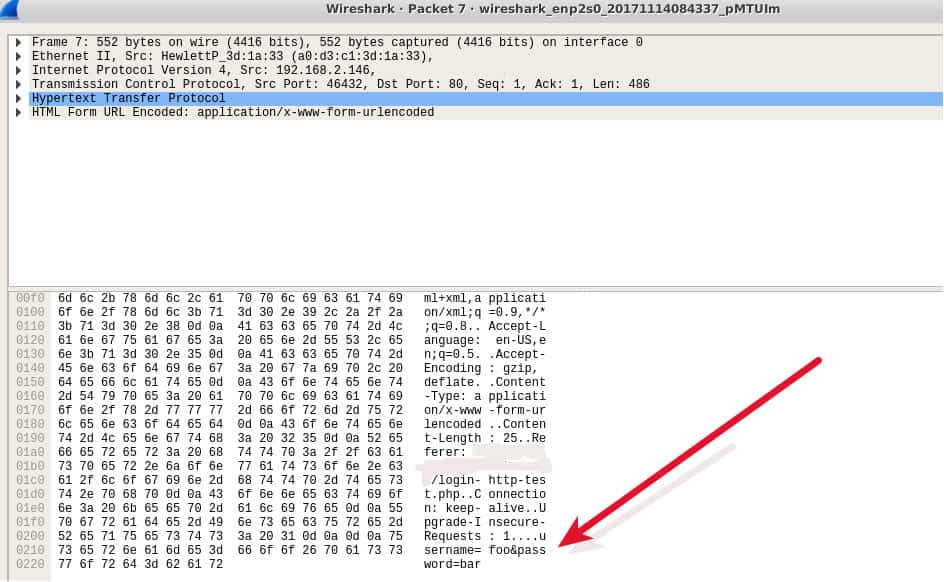

Tôi đã tạo một trang đăng nhập giả và đăng nhập bằng tên người dùng foo và thanh mật khẩu. Ảnh chụp màn hình này cho thấy chụp Wireshark của đăng nhập đó. Người quan sát có thể dễ dàng xem tên người dùng và mật khẩu của tôi và sử dụng nó sau để đăng nhập vào tài khoản của tôi.

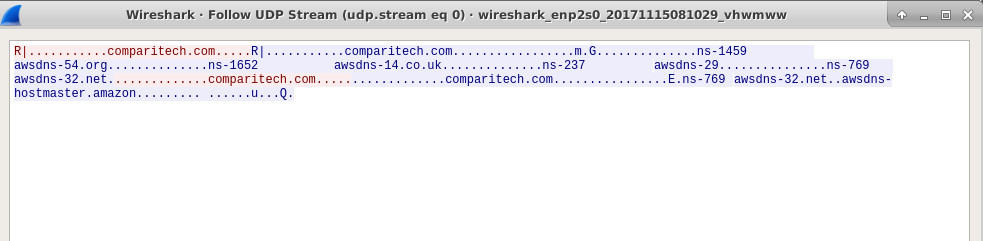

Tiếp theo, tôi đã truy cập trang web so sánh, điều này buộc người dùng phải HTTPS. Tôi đã gõ soitech.com vào trình duyệt của mình để bắt đầu. Điều đầu tiên xảy ra là hệ thống của tôi đã thực hiện tra cứu DNS không được mã hóa để lấy địa chỉ IP của soitech.com.

Thông tin này cho bất kỳ người quan sát nào tôi sắp truy cập trang web so sánh.

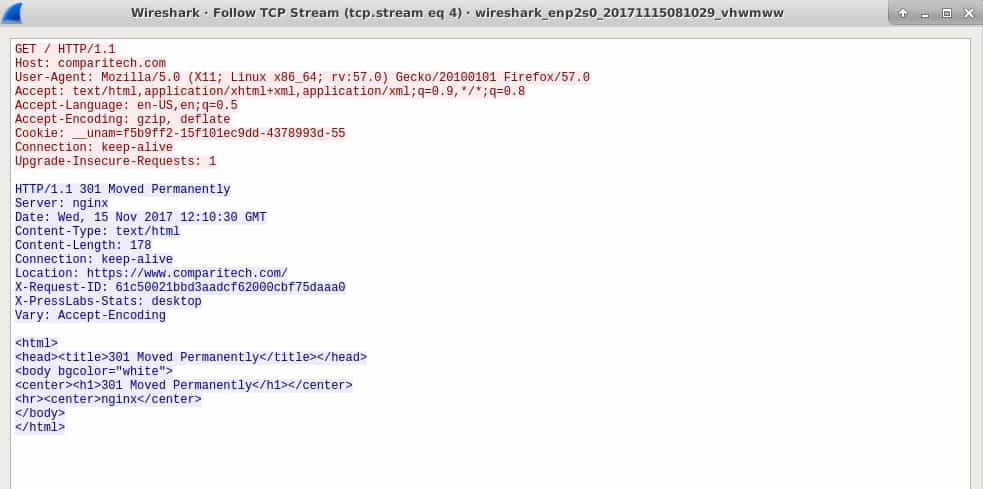

Trình duyệt của tôi sau đó đã cố gắng kết nối với soitech.com. Chúng tôi có thể thấy trang web sẽ không cho phép các kết nối HTTP không được mã hóa để nó gửi các tiêu đề trở lại trình duyệt của tôi để hướng dẫn nó thử lại bằng HTTPS:

Trình duyệt của tôi làm như vậy và từ đó phiên của tôi được mã hóa. Quá trình này tốt hơn một chút so với HTTP đơn giản vì lần đăng nhập tiếp theo của tôi vào trang web, cũng như tất cả các hoạt động khác của tôi trên trang web, hiện đã được mã hóa. Nhưng, quá trình này vẫn cung cấp cho người quan sát thông tin mà tôi đã truy cập trang web so sánh. Đây được gọi là dữ liệu meta và nó là mấu chốt của hầu hết các chương trình giám sát của chính phủ biện minh cho hoạt động gián điệp của họ. Các chương trình này cố gắng tuyên bố rằng siêu dữ liệu không có giá trị, nhưng rõ ràng điều đó không đúng. Biết nơi mọi người lên mạng có giá trị lớn.

Đây là một ảnh chụp màn hình về những gì một người quan sát có thể thấy về các hoạt động của tôi trên trang web bằng HTTPS. Nó rất khó mã hóa.

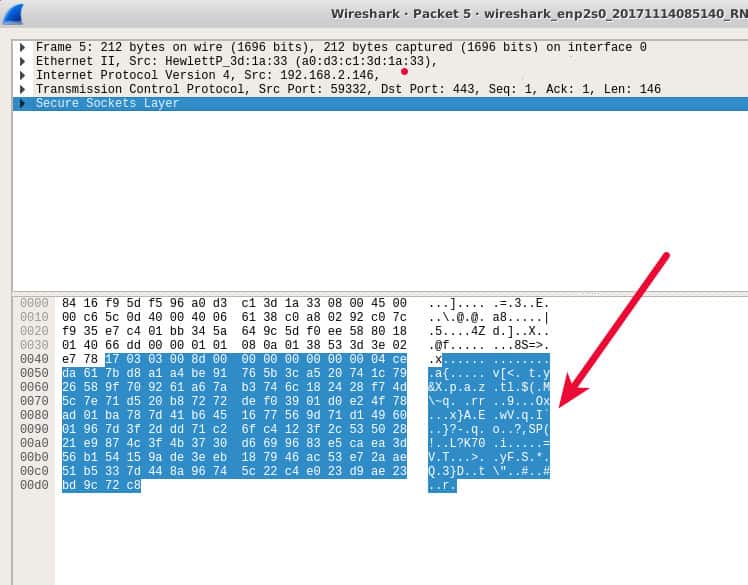

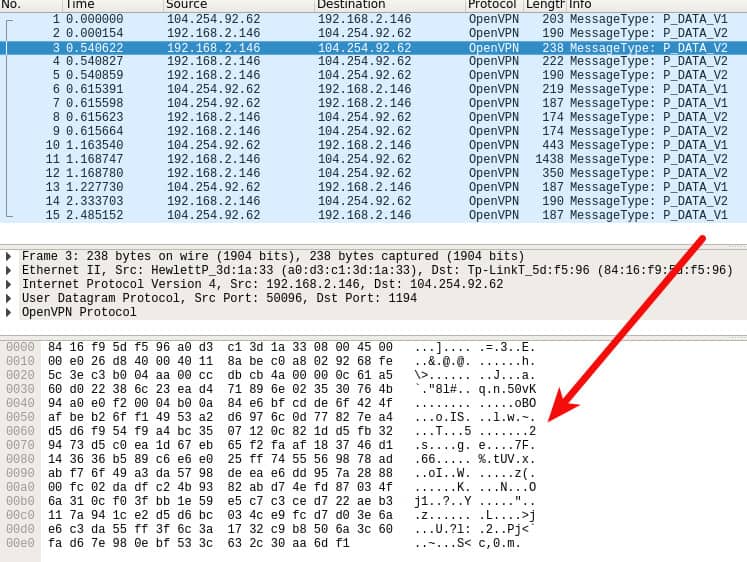

Cuối cùng, tôi đã bắt được một số gói khi VPN của tôi đang chạy. Trong trường hợp này, mọi thứ đều được mã hóa. Điều duy nhất mà một người quan sát có thể nhận được từ việc quan sát lưu lượng của tôi là một loạt các gói OpenVPN được mã hóa dành cho máy chủ OpenVPN.

Lưu lượng truy cập của tôi được mã hóa hàng loạt trên máy tính của tôi trước khi nó được gửi qua VPN và nó không được giải mã cho đến khi nó đến máy chủ VPN. Sau đó, máy chủ VPN sẽ loại bỏ lớp mã hóa mà nó đã thêm vào đầu gửi và sau đó gửi lưu lượng truy cập đến đích của nó thay mặt tôi.

Lưu ý rằng tôi cũng đang định tuyến DNS của mình thông qua VPN để ngay cả các truy vấn DNS của tôi được mã hóa và ẩn với người quan sát.

Dựa trên các ví dụ gói chụp này, các quy tắc để bảo vệ bạn khỏi việc đánh hơi gói là:

Sử dụng VPN mọi lúc

Các gói chụp ở trên cho thấy các kết nối VPN cung cấp sự bảo vệ hoàn chỉnh nhất. Lưu lượng truy cập của bạn được mã hóa hoàn toàn và, nếu bạn đảm bảo các truy vấn DNS của bạn cũng đi qua VPN của bạn, các điểm đến của bạn không thể được lấy.

Bên duy nhất có thể thấy lưu lượng truy cập của bạn là nhà cung cấp VPN của bạn vì họ cần xóa mã hóa VPN để xem lưu lượng sẽ đi đến đâu. Bạn cần phải có một số mức độ tin cậy đối với nhà cung cấp VPN của mình để đảm bảo họ không làm những việc như đăng nhập lưu lượng truy cập của bạn.

Bạn có thể tăng mức độ ẩn danh và quyền riêng tư bằng cách sử dụng Tor kết hợp với VPN. Có hai cách chính để làm như vậy như Paul Bischoff giải thích trong bài viết VPN tốt nhất cho người dùng Tor của chúng tôi ở đây.

Luôn sử dụng HTTPS khi khả dụng

Nếu bạn đang truy cập trang web bằng HTTP, hãy xem liệu nó có chấp nhận kết nối HTTPS hay không bằng cách nhập https: // vào thanh trình duyệt trước địa chỉ trang web. Nhiều trang web có chứng chỉ SSL tại chỗ, nhưng người duy trì trang web không tích cực buộc khách truy cập sử dụng nó. Electronic Frontier Foundation duy trì một tiện ích bổ sung cho trình duyệt cho Chrome, Firefox và Opera có tên HTTPS ở mọi nơi có thể làm điều này cho bạn. Nó sẽ cố gắng kết nối với mọi trang web bạn truy cập bằng HTTPS mà không có bất kỳ hành động bổ sung nào từ phía bạn.

Điều đáng lưu ý là bạn nên tiếp tục sử dụng HTTPS ngay cả khi bạn sử dụng VPN. Điều này là do tải trọng được mã hóa HTTPS chỉ có thể được giải mã bởi máy chủ web đích hoặc bởi trình duyệt của riêng bạn. Nhà cung cấp VPN sẽ phải giải mã mã hóa VPN mà nó đã thêm vào gói, nhưng nó đã thắng có thể giải mã chính gói HTTPS, điều đó có nghĩa là nhà cung cấp VPN của bạn chỉ có thể thu thập siêu dữ liệu.

Không bao giờ gửi dữ liệu biểu mẫu bằng HTTP

Nếu bạn trong một tình huống mà bạn chỉ đơn giản là không thể sử dụng VPN hoặc HTTPS, thì bạn nên tránh gửi dữ liệu đến một trang web. Cụ thể, điều này có nghĩa là không điền vào bất kỳ hộp biểu mẫu hoặc nhấp vào bất kỳ nút biểu mẫu nào trên trang web. Biểu mẫu gửi dữ liệu từ máy tính của bạn đến máy chủ web và những nơi phổ biến nhất mà chúng tôi thấy đây là trong biểu mẫu đăng nhập, biểu mẫu liên hệ và các trang khác thu thập thông tin từ bạn.

Bất cứ khi nào bạn gửi dữ liệu đến một trang web bằng cách sử dụng HTTP không được mã hóa, dữ liệu đó sẽ hiển thị rõ ràng cho người quan sát. Ảnh chụp màn hình đầu tiên trong phần này minh họa việc xem tên người dùng và mật khẩu của tôi trong gói HTTP dễ dàng như thế nào; mọi thông tin bạn gửi qua HTTP sẽ được hiển thị như nhau.