Chế độ bảo mật WPA2 tốt nhất là gì: AES, TKIP hoặc cả hai?

Truy cập được bảo vệ Wi-Fi 2 (WPA2) là một chương trình chứng nhận bảo mật được phát triển bởi Liên minh Wi-Fi để bảo mật mạng máy tính không dây. Tùy thuộc vào loại và tuổi của bộ định tuyến không dây, bạn sẽ có sẵn một vài tùy chọn mã hóa. Hai cái chính cho WPA2-Personal (phiên bản được sử dụng bởi người dùng gia đình hoặc doanh nghiệp nhỏ) là Tiêu chuẩn mã hóa nâng cao (AES) và người già Giao thức toàn vẹn khóa tạm thời (TKIP), hoặc một kết hợp của cả hai.

Trong bài viết này, chúng tôi sẽ giải thích AES và TKIP là gì và đề xuất tùy chọn nào bạn nên chọn cho các thiết bị hỗ trợ WPA2 của mình. Bạn cần chọn chế độ mã hóa tốt nhất không chỉ vì lý do bảo mật mà vì Chế độ sai có thể làm chậm thiết bị của bạn. Nếu bạn chọn chế độ mã hóa cũ hơn, ngay cả khi bộ định tuyến wifi của bạn hỗ trợ loại mã hóa nhanh hơn, việc truyền dữ liệu sẽ tự động chậm lại để tương thích với các thiết bị cũ hơn mà nó kết nối với.

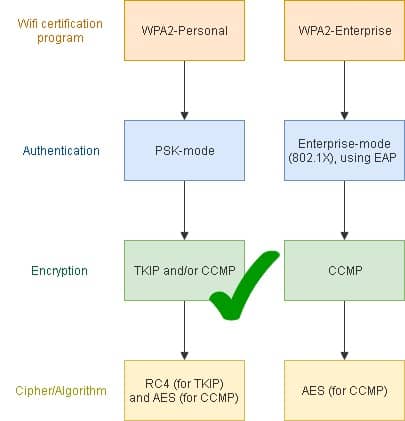

Chúng tôi cũng sẽ giải thích một số điều khoản bảo mật wifi liên quan đến WPA2, ví dụ. những người được đề cập trong sơ đồ dưới đây, tập trung chủ yếu vào WPA2-Personal. Ví dụ, các điều khoản chứng nhận, tiêu chuẩn, giao thức và chương trình đôi khi (gây nhầm lẫn) được sử dụng thay thế cho nhau và thường không chính xác. AES là một giao thức hoặc một loại mã hóa? WPA2 là một giao thức hay một tiêu chuẩn? (Cảnh báo spoiler: AES là một tiêu chuẩn và WPA2 là chứng nhận.) Bạn có thể khoan dung một chút về thuật ngữ wifi, miễn là bạn biết những thuật ngữ này thực sự có nghĩa gì. Bài viết này thiết lập kỷ lục thẳng. Và vâng, chúng tôi sử dụng thuật ngữ Chế độ trực tuyến, rất lỏng lẻo để mô tả cài đặt xác thực và mã hóa WPA2.

WPA2 101 – một tổng quan ngắn gọn (rất)

Có hai phiên bản WPA2: Phiên bản cá nhân (dành cho gia đình và văn phòng) và phiên bản Enterprise (dành cho doanh nghiệp). Trong bài viết này, chúng tôi sẽ tập trung vào phiên bản trước nhưng sẽ so sánh nó với phiên bản Enterprise, điều này sẽ giúp minh họa những gì WPA2-Personal không làm.

Làm thế nào đáng tin cậy là các chứng chỉ bảo mật wifi phổ biến?

Các mạng không dây của bản quyền là không an toàn. Trong những ngày đầu của mạng không dây, các nhà sản xuất đã cố gắng làm cho nó dễ dàng nhất có thể cho người dùng cuối. Cấu hình bên ngoài cho hầu hết các thiết bị mạng không dây cung cấp quyền truy cập dễ dàng (nhưng không an toàn) vào mạng không dây. (Nguồn: Người giả)

WPA2 an toàn như thế nào so với các chứng chỉ wifi thường được sử dụng khác? Cho đến khi WPA3 ra đời, WPA2 đã được xem xét, KRACK và tất cả, tùy chọn an toàn nhất. Lỗ hổng hiện tại của WPA2 có thể được vá một cách hiệu quả, nhưng bạn vẫn cần chọn loại mã hóa tốt nhất cho thiết bị wifi và yêu cầu sử dụng của mình. Ví dụ: nếu bạn là một doanh nghiệp nhỏ với các thiết bị cũ hơn, bạn có thể cần phải hy sinh tốc độ để bảo mật hoặc nâng cấp thiết bị của mình. Nếu bạn là một tổ chức lớn, bạn có thể quyết định bỏ WPA2 hoàn toàn và bắt đầu lên kế hoạch tung ra WPA3 càng sớm càng tốt.

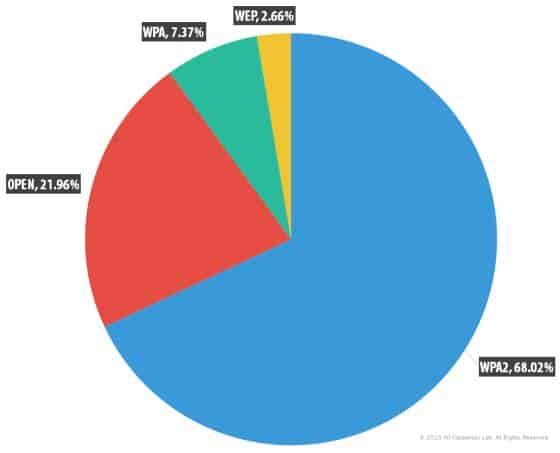

Các chuẩn kết nối mã hóa wifi được sử dụng trong các điểm truy cập wifi công cộng trên toàn cầu (Nguồn: Kaspersky Security Network (KSN))

Làm thế nào an toàn là các chứng chỉ wifi chính được sử dụng ngày hôm nay?

- Mở – Không có bảo mật nào cả

- Bảo mật tương đương có dây (WEP) – Rất không đáng tin cậy và sử dụng mật mã RC4, ban đầu được chấp nhận vì rất nhanh và đơn giản để thực hiện. Sau khi trở nên phổ biến – theo WayBack Machine, Skype đã sử dụng một phiên bản sửa đổi vào khoảng năm 2010 – từ đó nó được coi là rất không an toàn. WEP sử dụng một phương thức xác thực trong đó tất cả người dùng chia sẻ cùng một khóa, vì vậy nếu một khách hàng bị xâm phạm, mọi người trên mạng đều gặp rủi ro. WPA-PSK (Khóa chia sẻ trước) có cùng một vấn đề. Theo Webopedia, WEP không an toàn, giống như các chương trình phát sóng wifi khác, nó gửi tin nhắn bằng sóng vô tuyến dễ bị nghe lén, cung cấp hiệu quả bảo mật tương đương với kết nối có dây. Mã hóa không ngăn chặn tin tặc chặn tin nhắn và vấn đề với WEP là nó sử dụng mã hóa tĩnh (một khóa cho tất cả các gói cho tất cả các thiết bị trên mạng), gây nguy hiểm cho tất cả các thiết bị, một nguy cơ lớn đối với tin tặc. Những tên trộm sau đó có thể cố gắng giải mã dữ liệu lúc rảnh rỗi. Một trong những điều WPA làm là tạo một khóa duy nhất cho mỗi thiết bị, hạn chế rủi ro cho các máy khách khác khi một thiết bị trên mạng bị xâm phạm.

- WPA – Sử dụng không hiệu quả TKIP giao thức mã hóa, không an toàn. Bản thân TKIP sử dụng mật mã RC4 và AES là tùy chọn cho WPA. Một phép ẩn dụ tốt về cách thức hoạt động của WPA đến từ một bài đăng Siêu người dùng: Chế độ Nếu bạn nghĩ ngoại ngữ là một loại mã hóa, WPA hơi giống với tình huống tất cả các máy được kết nối với mạng WPA này đều nói cùng một ngôn ngữ, nhưng đó là một ngôn ngữ xa lạ với các máy khác. Vì vậy, tất nhiên, các máy được kết nối với mạng này có thể tấn công lẫn nhau và nghe / xem tất cả các gói được gửi / nhận bởi tất cả các gói khác. Việc bảo vệ chỉ chống lại các máy chủ không được kết nối với mạng (ví dụ: vì họ không biết mật khẩu bí mật).

- WPA2 – An toàn hợp lý nhưng dễ bị tấn công từ điển vũ phu và từ điển. Công dụng AES mã hóa và giới thiệu Chế độ truy cập với mã xác thực tin nhắn chuỗi khối mã hóa (CCMP), mã hóa dựa trên AES mạnh mẽ. Nó tương thích ngược với TKIP. Các nhà cung cấp đã phát hành các bản vá cho nhiều lỗ hổng của nó, ví dụ: KRACK. Một trong những phiên bản WPA2-Personal Hạn chế bảo mật chính là Thiết lập bảo vệ Wifi (WPS), cho phép người dùng nhanh chóng thiết lập một mạng gia đình không dây an toàn. Theo US-Cert, các công cụ tấn công có sẵn của Freely có thể khôi phục mã PIN WPS sau 4-10 giờ. Nó khuyên người dùng nên kiểm tra phần sụn được cập nhật từ nhà cung cấp của họ để khắc phục lỗ hổng này. WPA2-Enterprise an toàn hơn nhưng có một số nhược điểm.

- WPA3 – Vẫn còn quá mới để lấy dữ liệu sử dụng có ý nghĩa nhưng hiện được quảng cáo là tùy chọn an toàn nhất

AES, TKIP hoặc cả hai và cách chúng hoạt động?

TKIP

Theo Wikipedia, TKIP được thiết kế để thay thế tiêu chuẩn WEP, dễ bị tổn thương của WEP, mà không phải thay đổi phần cứng đang chạy theo tiêu chuẩn Bảo mật tương đương có dây (WEP). Nó sử dụng mật mã RC4.

Thế giới mạng giải thích TKIP không thực sự thay thế WEP; nó là một “vỏ bánh”. Thật không may, nó được bao bọc xung quanh WEP không an toàn về cơ bản, lý do nó được coi là một biện pháp tạm thời, bởi vì không ai muốn vứt bỏ tất cả các khoản đầu tư phần cứng mà họ đã thực hiện và nó có thể được triển khai nhanh chóng. Lý do cuối cùng là đủ để các nhà cung cấp và quản lý doanh nghiệp đón nhận nó một cách nhiệt tình. Vào thời của nó, TKIP đã tăng cường bảo mật WEP bằng cách:

- Trộn khóa cơ sở, địa chỉ MAC của Điểm truy cập (AP) và số sê-ri gói – Các hoạt động trộn được thiết kế để đặt ra nhu cầu tối thiểu cho các trạm và điểm truy cập, nhưng có đủ sức mạnh mật mã để không thể dễ dàng bị phá vỡ.

- Tăng độ dài khóa lên 128 bit – Điều này giải quyết vấn đề đầu tiên của WEP: độ dài khóa quá ngắn.

- Tạo ra một số sê-ri 48 bit duy nhất được tăng lên cho mỗi gói được gửi để không có hai khóa nào giống nhau – Cái này giải quyết một vấn đề khác của WEP, được gọi là tấn công va chạm,Có thể xảy ra khi cùng một khóa được sử dụng cho hai gói khác nhau.

- Giảm nguy cơ tấn công lại với vectơ khởi tạo mở rộng (IV) đã đề cập ở trên – Hiện vì số thứ tự 48 bit sẽ mất hàng nghìn năm để lặp lại chính nó, không ai có thể phát lại các gói cũ từ kết nối không dâyBạn sẽ bị phát hiện là không theo thứ tự vì các số thứ tự đã thắng được.

TKIP thực sự dễ bị tổn thương như thế nào? Theo Cisco, TKIP dễ bị giải mã gói bởi kẻ tấn công. Tuy nhiên, chỉ kẻ trộm mới có thể bị đánh cắp, chứ không phải khóa mã hóa.

Với khóa được khôi phục, chỉ các gói bị bắt có thể được giả mạo trong một cửa sổ giới hạn tối đa 7 lần thử. Kẻ tấn công chỉ có thể giải mã một gói tại một thời điểm, hiện tại với tốc độ một gói trong mỗi 12-15 phút. Ngoài ra, các gói chỉ có thể được giải mã khi được gửi từ điểm truy cập không dây (AP) đến máy khách (một chiều).

Vấn đề là, nếu những chiếc mũ trắng đang phát hiện ra những vectơ lớn hơn để chèn các cuộc tấn công, thì những chiếc mũ đen cũng vậy.

Đây là một Nhược điểm khi TKIP được sử dụng với PSK. Với máy chủ xác thực 802.1X, bí mật phiên là duy nhất và được truyền an toàn đến trạm bởi máy chủ xác thực; Khi sử dụng TKIP với các khóa được chia sẻ trước, bí mật phiên là giống nhau đối với mọi người và không bao giờ thay đổi, do đó lỗ hổng của việc sử dụng TKIP với các khóa được chia sẻ trước.

AES

AES (dựa trên thuật toán Rjiandael) là một thuật toán mã hóa khối (thực tế là Sọ là viết tắt của tiêu chuẩn và là một ví dụ khác của thuật ngữ khó hiểu) được sử dụng bởi giao thức có tên CCMP. Nó chuyển đổi văn bản gốc thành bản mã và có độ dài khóa là 28, 192 hoặc 256 bit. Độ dài khóa càng dài, dữ liệu được mã hóa càng khó hiểu bởi tin tặc.

Các chuyên gia bảo mật thường đồng ý AES không có điểm yếu đáng kể. AES chỉ bị tấn công thành công một vài lần bởi các nhà nghiên cứu và những cuộc tấn công này chủ yếu là tấn công bên lề.

AES là mã hóa của sự lựa chọn cho chính phủ Liên bang Hoa Kỳ và NASA. Để yên tâm hơn, hãy truy cập diễn đàn Stack Exchange từ Crypto. Để biết chi tiết kỹ thuật được giải thích rõ về cách AES hoạt động, nằm ngoài phạm vi của bài viết này, hãy truy cập eTutorials.

Các thuật ngữ và từ viết tắt của Wifi bạn nên biết

Chứng chỉ và tiêu chuẩn

Mặc dù WPA2 là một chương trình chứng nhận, nó thường được gọi là một tiêu chuẩn và đôi khi là một giao thức. Giao thức tiêu chuẩn và giao thức trực tuyến là các mô tả được sử dụng thường xuyên bởi các nhà báo và thậm chí các nhà phát triển của các chứng chỉ này (và có nguy cơ bị phạm tội), nhưng các thuật ngữ có thể gây hiểu nhầm một chút khi hiểu về các tiêu chuẩn và giao thức liên quan đến wifi như thế nào chứng nhận, nếu không hoàn toàn sai.

Chúng ta có thể sử dụng sự tương tự của một chiếc xe được chứng nhận là có thể đi được. Nhà sản xuất sẽ có hướng dẫn chỉ định an toàn tiêu chuẩn. Khi bạn mua xe, nó sẽ được chứng nhận an toàn khi lái xe bởi một tổ chức chỉ định các tiêu chuẩn về an toàn cho xe.

Vì vậy, trong khi WPA2 nên được gọi là chứng nhận, nó có thể được gọi là tiêu chuẩn. Nhưng, để gọi nó là một giao thức nhầm lẫn giữa ý nghĩa của các giao thức thực tế – TKIP, CCMP và EAP – trong bảo mật wifi.

Giao thức và mật mã

Một lớp nhầm lẫn khác: AES là từ viết tắt của Advanced Encoding Tiêu chuẩn. Và, theo một người dùng Stack Exchange, TKIP thực sự không phải là một thuật toán mã hóa; nó được sử dụng để đảm bảo các gói dữ liệu được gửi với các khóa mã hóa duy nhất. Người dùng, Lucas Kauffman, nói, TK TKIP thực hiện chức năng trộn khóa phức tạp hơn để trộn khóa phiên với một vectơ khởi tạo cho mỗi gói. Ngẫu nhiên, Kauffman định nghĩa EAP là một khung xác thực xác thực. Anh ta đúng trong đó EAP chỉ định cách truyền thông điệp; nó không tự mã hóa chúng. Chúng ta sẽ chạm vào điều này một lần nữa trong phần tiếp theo.

WPA2 và các chứng nhận wifi khác, sử dụng giao thức mã hóa để bảo mật dữ liệu wifi. WPA2-Personal hỗ trợ nhiều loại mã hóa. WPA và WPA2 tương thích ngược với WEP, chỉ hỗ trợ TKIP.

Juniper gọi các giao thức mã hóa như AES và TKIP là mật mã mã hóa. Mật mã chỉ đơn giản là một thuật toán xác định cách thực hiện quy trình mã hóa.

Theo Cộng đồng AirHead:

Bạn thường thấy TKIP và AES được tham chiếu khi bảo vệ máy khách WiFi. Thực sự, nó nên được gọi là TKIP và CCMP, không phải AES. TKIP và CCMP là các giao thức mã hóa. AES và RC4 là mật mã, CCMP / AES và TKIP / RC4. Bạn có thể thấy các nhà cung cấp đang trộn một mật mã với một giao thức mã hóa. Nếu làm bài kiểm tra một cách dễ dàng để ghi nhớ sự khác biệt là hãy nhớ kết thúc TKIP và CCMP trong ‘P, cho giao thức mã hóa. [sic]

EAP cũng vậy, mặc dù nó là một xác thực, không phải là một giao thức mã hóa.

Điểm mấu chốt:

- WPA2-Cá nhân – Hỗ trợ CCMP (mà hầu hết mọi người gọi là AES) và TKIP.

- WPA2-Doanh nghiệp – Hỗ trợ CCMP và Giao thức xác thực mở rộng (Giao thức xác thực mở rộng (EAP).

Mã hóa và xác thực WPA2

Xác thực – PSK so với 802.1X

Giống như WPA, WPA2 hỗ trợ xác thực IEEE 802.1X / EAP và PSK.

WPA2-Cá nhân – PSK là cơ chế xác thực được sử dụng để xác thực người dùng WPA2-Personal thực hiện kết nối wifi. Nó được thiết kế chủ yếu cho sử dụng nhà và văn phòng nói chung. PSK không cần thiết lập máy chủ xác thực. Người dùng đăng nhập bằng khóa chia sẻ trước thay vì tên người dùng và mật khẩu như với phiên bản Enterprise.

WPA2-Doanh nghiệp Tiêu chuẩn IEEE 802.11 ban đầu (tiêu chuẩn của IEEE Roadworthy cho chứng nhận wifi) được phát hành vào năm 1997. Các phiên bản sau này thường được phát triển để cải thiện tốc độ truyền dữ liệu và bắt kịp các công nghệ bảo mật mới. Các phiên bản WPA2- Enterprise mới nhất phù hợp với 802.11 Tôi. Giao thức xác thực cơ bản của nó là 802.1X, cho phép các thiết bị wifi được xác thực bằng tên người dùng và mật khẩu hoặc sử dụng chứng chỉ bảo mật. Xác thực 802.1X được triển khai trên một Máy chủ AAA (thường là RADIUS) cung cấp xác thực tập trung và chức năng quản lý người dùng. EAP là tiêu chuẩn được sử dụng để truyền tin nhắn và xác thực trình xác thực máy khách và máy chủ trước khi gửi. Các tin nhắn này được bảo mật thông qua các giao thức như SSL, TLS và PEAP.

Mã hóa – Hạt giống và các PMK

WPA2-Cá nhân – PSK kết hợp cụm mật khẩu (khóa chia sẻ trước) và SSID (được sử dụng làm cụm từ Hạt giống và hiển thị cho mọi người trong phạm vi) để tạo khóa mã hóa. Khóa được tạo – a Khóa cặp chính (PMK) – được sử dụng để mã hóa dữ liệu bằng TKIP / CCMP. PMK dựa trên một giá trị đã biết (cụm mật khẩu), vì vậy bất kỳ ai có giá trị đó (bao gồm cả nhân viên rời khỏi công ty) đều có thể nắm bắt khóa và có khả năng sử dụng vũ lực để giải mã lưu lượng.

Một vài từ về hạt giống và SSID.

- SSID – Tất cả các tên mạng xuất hiện trong danh sách các điểm truy cập wi-fi trên thiết bị của bạn là SSID. Phần mềm phân tích mạng có thể quét SSID, ngay cả những phần mềm được cho là ẩn. Theo Microsoft Rốt cuộc Steve Riley, Sau đó, SS An là một tên mạng, không phải – tôi nhắc lại, không phải – một mật khẩu. Mạng không dây có SSID để phân biệt với các mạng không dây khác trong vùng lân cận. SSID không bao giờ được thiết kế để ẩn và do đó won sẽ cung cấp cho mạng của bạn bất kỳ loại bảo vệ nào nếu bạn cố gắng che giấu nó. Nó vi phạm các đặc điểm kỹ thuật 802.11 để giữ SSID của bạn ẩn; bản sửa đổi thông số kỹ thuật 802.11i (định nghĩa WPA2, sẽ thảo luận sau) thậm chí còn tuyên bố rằng một máy tính có thể từ chối giao tiếp với một điểm truy cập không phát sóng SSID của nó.

- Hạt giống – Độ dài SSID và SSID được thao tác trước khi được đưa vào để trở thành một phần của PMK được tạo. Độ dài SSID và SSID được sử dụng làm hạt giống, khởi tạo trình tạo số giả ngẫu nhiên được sử dụng để tạo muối cho cụm mật khẩu, tạo khóa băm. Điều đó có nghĩa là mật khẩu được băm khác nhau trên các mạng có SSID khác nhau, ngay cả khi chúng có chung mật khẩu.

Một cụm mật khẩu tốt có thể giảm thiểu rủi ro tiềm ẩn liên quan đến việc sử dụng SSID làm hạt giống. Một cụm mật khẩu nên được tạo ngẫu nhiên và thay đổi thường xuyên, đặc biệt là sau khi sử dụng điểm phát wifi và khi nhân viên rời khỏi công ty.

WPA2-Doanh nghiệp – Sau khi máy chủ RADIUS xác thực ứng dụng khách, nó sẽ trả về ngẫu nhiên PMK 256-bit CCMP chỉ sử dụng để mã hóa dữ liệu cho phiên hiện tại. Không thể biết được hạt giống của người nghèo, và mỗi phiên đều yêu cầu một PMK mới, vì vậy các cuộc tấn công vũ phu là một sự lãng phí thời gian. WPA2 Enterprise có thể, nhưng thông thường, không sử dụng PSK.

Loại mã hóa nào là tốt nhất cho bạn, AES, TKIP hoặc cả hai? (Đã giải quyết)

Câu hỏi ban đầu được đặt ra trong bài viết này là bạn nên sử dụng AES, TKIP hoặc cả hai cho WPA2?

Chọn loại mã hóa trên bộ định tuyến của bạn

Lựa chọn của bạn (tùy thuộc vào thiết bị của bạn) có thể bao gồm:

- WPA2 với TKIP – Bạn chỉ nên chọn tùy chọn này nếu thiết bị của bạn quá cũ để kết nối với loại mã hóa AES mới hơn

- WPA2 với AES – Đây là lựa chọn tốt nhất (và mặc định) cho các bộ định tuyến mới hơn hỗ trợ AES. Đôi khi bạn sẽ chỉ nhìn thấy WPA2-PSK, điều này thường có nghĩa là thiết bị của bạn hỗ trợ PSK theo mặc định.

- WPA2 với AES và TKIP – Đây là một giải pháp thay thế cho các khách hàng cũ không hỗ trợ AES. Khi bạn sử dụng WPA2 với AES và TKIP (bạn có thể muốn thực hiện nếu giao tiếp với các thiết bị cũ), bạn có thể gặp tốc độ truyền chậm hơn. Cộng đồng AirHead giải thích điều này là do mật mã nhóm trên mạng sẽ luôn giảm xuống mức mật mã thấp nhất. AES sử dụng nhiều sức mạnh tính toán hơn, vì vậy nếu bạn có nhiều thiết bị, bạn có thể thấy giảm năng suất xung quanh văn phòng. Tốc độ truyền tối đa cho các mạng sử dụng mật khẩu WEP hoặc WPA (TKIP) là 54 Mbps (Nguồn: CNet).

- WPA / WPA2 – Tương tự như tùy chọn trực tiếp ở trên, bạn có thể chọn tùy chọn này nếu bạn có một số thiết bị cũ hơn, nhưng nó không an toàn như tùy chọn chỉ WPA2

Trên thiết bị của bạn, thay vì WPA2, bạn có thể được hiển thị tùy chọn Ecl WPA2-PSK ‘. Bạn có thể coi điều này là điều tương tự.

Mẹo để tăng cường bảo mật PSK

Nhận xét của Terrence Koeman, về Stack Exchange giúp cho việc đọc hiểu về lý do tại sao WPA2-Enterprise an toàn hơn WPA2-Personal. Ông cũng cung cấp các mẹo dưới đây:

- Đặt SSID của bạn (hạt giống PMK Thời gian trực tuyến) thành một chuỗi ngẫu nhiên có nhiều chữ số như bạn được phép, điều này sẽ khiến PMK ít bị tổn thương hơn trước các cuộc tấn công vũ phu

- Tạo một PSK ngẫu nhiên dài và thay đổi nó thường xuyên

- Một SSID độc đáo có thể khiến bạn dễ bị kẻ trộm tấn công, những người có thể dễ dàng tìm kiếm bạn trên Wigle hơn. Nếu bạn thực sự hoang tưởng, bạn nên xem xét sử dụng VPN thay thế.

Cái gì tiếp theo? WPA3 đã được phát hành

Theo NetSpot, có lẽ nhược điểm duy nhất của WPA2 là cần bao nhiêu sức mạnh xử lý để bảo vệ mạng của bạn. Điều này có nghĩa là phần cứng mạnh hơn là cần thiết để tránh hiệu suất mạng thấp hơn. Vấn đề này liên quan đến các điểm truy cập cũ hơn đã được triển khai trước WPA2 và chỉ hỗ trợ WPA2 thông qua nâng cấp firmware. Hầu hết các điểm truy cập hiện tại đã được cung cấp phần cứng có khả năng cao hơn. Và, hầu hết các nhà cung cấp tiếp tục cung cấp các bản vá WPA2.

WPA2 sẽ dần bị loại bỏ bởi WPA3, được phát hành vào tháng 6 năm 2023 sau khi xác định lỗ hổng bảo mật có tên KRACK trong WPA2 vào năm trước. Việc triển khai dự kiến sẽ mất một thời gian (có thể đến cuối năm 2023) trong khi các nhà cung cấp chứng nhận và giao các thiết bị mới. Mặc dù các bản vá cho lỗ hổng KRACK đã được phát hành, WPA2 gần như không an toàn về tổng thể như WPA3. Để bắt đầu, bạn nên đảm bảo bạn chọn phương thức mã hóa an toàn nhất. Skeptic Dion Phillips, viết cho InfiniGate, nghĩ rằng, hiện tại, nghi ngờ rằng các thiết bị không dây hiện tại sẽ được cập nhật để hỗ trợ WPA3 và nhiều khả năng làn sóng thiết bị tiếp theo sẽ được đưa vào quá trình chứng nhận.

Bạn đã nhận nó; Cuối cùng, có khả năng bạn sẽ phải mua một bộ định tuyến mới. Trong khi đó, để giữ an toàn, bạn có thể vá và bảo mật WPA2.

Chưa có báo cáo tài liệu nào về các cuộc tấn công KRACK nhưng chứng nhận WPA3 cung cấp bảo mật hơn nhiều so với việc chỉ cắm lỗ hổng KRACK. Hiện tại là một chương trình chứng nhận tùy chọn, nó sẽ trở thành bắt buộc khi nhiều nhà cung cấp chấp nhận nó. Tìm hiểu thêm về WPA2 và 3 với bài viết so sánh về WPA3 về WPA3 là gì và mức độ an toàn của nó?

Tìm hiểu thêm về bảo mật wifi

- Một giới thiệu kỹ thuật tuyệt vời, dài dòng, về TKIP, AES và việc sử dụng thuật ngữ gây hiểu lầm có vấn đề là Hack TKIP

- Nếu bạn lo ngại về WPA2 và các thiết bị của bạn chỉ hỗ trợ TKIP, hãy chọn VPN đáng tin cậy

- Hiểu những điều cơ bản của mật mã

- Tìm hiểu cách bảo mật bộ định tuyến wifi của bạn – gợi ý cho người dùng thông thường và bất kỳ ai có dữ liệu nhạy cảm để bảo vệ

Xem thêm:

Hướng dẫn tài nguyên mã hóa

Cải thiện an ninh mạng của riêng bạn

Hình ảnh trang đầu tiên cho Giao thức WPA của Marco Verch. Được cấp phép theo CC BY 2.0