Jak Tor naprawdę działa

Udawajmy, że komputery i internet nie istnieją, a ludzie nadal komunikują się z tym, co nazywamy teraz „tradycyjną pocztą”.

W tym przerażającym alternatywnym świecie ludzie nadal czytają książki. Ale jak możesz je kupić, skoro nie masz kłopotów z opuszczeniem domu? Możesz użyć żółtych stron, aby wyszukać adres wydawnictwa, a następnie wysłać im pocztówkę.

Na tej karcie możesz wyrazić chęć uzyskania książki, którą lubisz, i możesz podać własny adres, aby wydawca wiedział, gdzie wysłać.

Problem polega na tym, że wszyscy na trasie dostawy mogą zobaczyć, co każdy chce przeczytać. Mogą robić kopie wszystkiego lub po prostu prowadzić listy osób, które o to poprosiły.

Koperty chronią zawartość

Prostym poziomem ochrony byłoby umieszczanie wniosków w zapieczętowanych kopertach. Nie można otworzyć plomb bez ich zerwania, więc poczta może jedynie prowadzić listy dostarczanych towarów bez znajomości zawartości kopert.

Informacje te – na przykład dotyczące rozmiaru i wagi koperty oraz tożsamości nadawcy i odbiorcy – nazywane są metadanymi.

Metadane ujawniają wiele. Na przykład możesz stwierdzić, czy dostałeś mandat za przekroczenie prędkości tylko na podstawie koperty. Podobnie listonosz.

Jest to bardzo zbliżone do dzisiejszego funkcjonowania Internetu. Pieczęcie kryptograficzne idą o krok dalej, ponieważ nie można ich otworzyć. Niestety podstawowe szyfrowanie, takie jak Transport Layer Security (TLS), nie jest jeszcze standardem w sieci. (Możesz określić, kiedy jest to aktywne, ponieważ na pasku adresu pojawi się zielona kłódka).

Nie można otworzyć pieczęci bez ich zerwania.

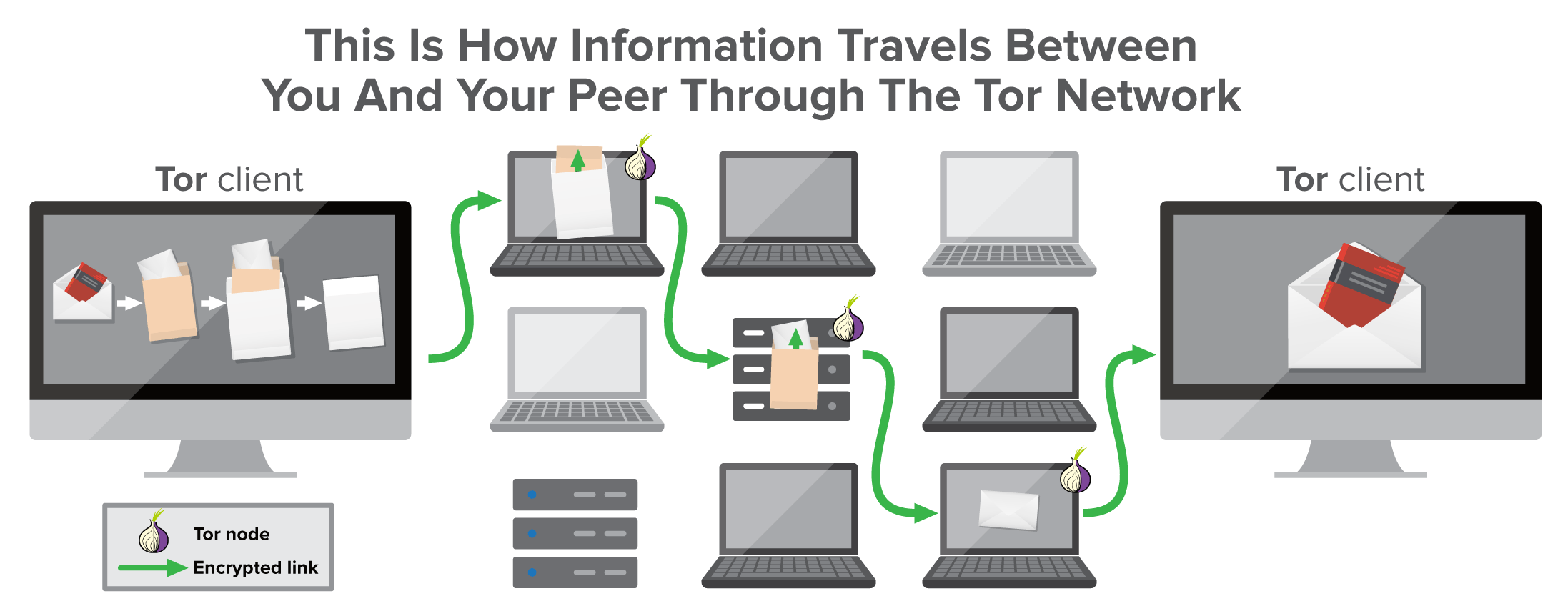

Obwody Tora opierają się na systemie węzłów

Aby anonimowo wysyłać żądania w sieci Tor, zaczynasz od ustanowienia obwodu Tor. Aby to zrobić, wysyłasz „zapieczętowaną pocztówkę” do losowego węzła Tora. Może to być adres mieszkalny lub komercyjny. Może to być dom twojego sąsiada lub duży budynek w odległym kraju. To jest twoje węzeł wejściowy, a cała zapieczętowana poczta zostanie wysłana na ten adres. Cała poczta, którą otrzymujesz, również będzie pochodzić z tego adresu.

Twój węzeł wejściowy przekieruje Twoją pocztę do innego węzła, który ponownie przekaże ją do innego węzła – węzeł wyjściowy. Tylko węzeł wyjściowy zna adres docelowego odbiorcy.

Poniżej wyjaśniono, jak działa system węzłów:

- Węzeł wejściowy może zobaczyć, kim jesteś, ale nie to, o co prosisz lub od kogo.

- Środkowy węzeł niczego nie widzi. Jest to ważne, ponieważ oddziela od siebie węzły wyjściowy i wejściowy.

- Węzeł wyjściowy może zobaczyć tylko to, o co prosisz, ale nie kim jesteś. Najlepiej będzie, gdy będziesz używać TLS do wysyłania żądania, aby węzeł wyjściowy mógł zobaczyć, od kogo chcesz, ale nie treść żądania.

Infografika przedstawiająca, w jaki sposób informacja przepływa przez sieć Tor. (kliknij, aby powiększyć i otworzyć w nowym oknie)

Tor jest prowadzony przez wolontariuszy

System taki jak Tor mógłby przynajmniej hipotetycznie współpracować z fizyczną pocztą, ale wysiłek wymagany do przekierowania poczty i pieczętowania kopert byłby gigantyczny. System Tor jest znacznie łatwiejszy do realizacji drogą elektroniczną, ale sieć wciąż polega na ochotnikach, którzy zarządzają węzłami Tora na swoich serwerach lub w domu.

Węzeł wyjściowy jest najbardziej delikatnym miejscem w tym łańcuchu. Jeśli połączenie z odwiedzaną witryną nie korzysta z szyfrowania TLS, nie ma gwarancji, że węzeł wyjściowy nie rejestruje treści twoich żądań, nie zmienia ich ani nie wprowadza do nich złośliwego oprogramowania. Jeśli Twój system nie jest poprawnie skonfigurowany, rzeczy takie jak pliki cookie lub treść Twojej komunikacji mogą nadal Cię zidentyfikować.

Użyj adresów .Onion, aby uniknąć węzłów wyjściowych

Istnieje sposób, aby całkowicie uniknąć używania węzłów wyjściowych. Ale aby to zadziałało, odwiedzana witryna musi mieć skonfigurowany adres .onion. Ten adres nie przypomina zwykłej nazwy domeny, ponieważ nie ma możliwości formalnej rejestracji. Domeny to zwykle ciągi alfanumeryczne generowane z publicznego klucza kryptograficznego. Korzystanie z takiej domeny nie tylko usuwa węzeł wyjściowy z równania, ale także uniemożliwia zarówno użytkownikowi, jak i stronie, dowiedzieć się, gdzie jest druga strona.

Dwie najpopularniejsze strony internetowe korzystające z tej opcji to Facebook https://facebookcorewwwi.onion/ i Blockchain.info https://blockchainbdgpzk.onion/

Facebook i Blockchain.info należą również do niewielkiej liczby witryn, które mają certyfikaty TLS wydane dla swoich witryn .onion. Nie powoduje to, że treść jest znacznie bardziej prywatna lub bezpieczna, ale może pomóc w ustaleniu, czy witryna, z którą jesteś połączony, naprawdę jest witryną, do której chciałeś dotrzeć. Do wielu witryn można dotrzeć wyłącznie za pośrednictwem adresu .onion, próbując pozostać nieocenionym i zachować ich lokalizację w tajemnicy. Ta część Internetu jest zwykle nazywana ciemną siecią.

Dalsza lektura

Dowiedz się więcej o Tor z tych artykułów:

- Przewodnik dla Tora dla początkujących

- Niezwykła historia Tora

- Jak korzystać z Tora, aby chronić swoją prywatność

- Szybki start do Tora

Polecane zdjęcie: lipowski / Dollar Photo Club