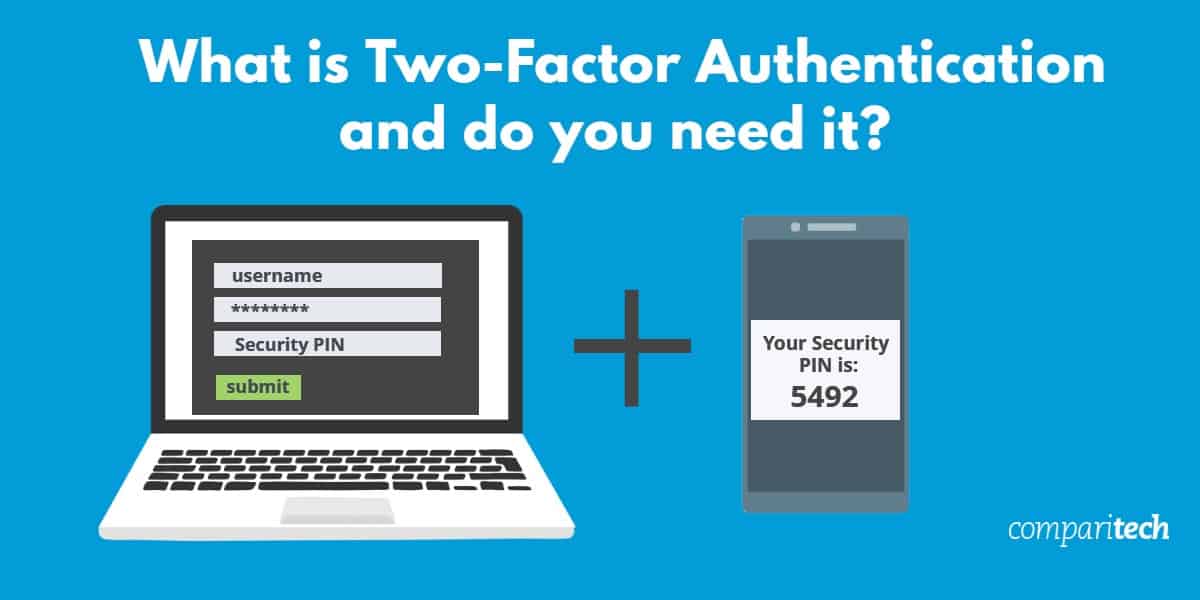

Що таке двофакторна автентифікація (2FA) і чи потрібна вона вам?

Двофакторна автентифікація (2FA) стосується процесу входу, який вимагає більше ніж просто пароль. Якщо ваш пароль якось порушений, 2FA може перешкодити злочинцю ввійти у ваш обліковий запис, вимагаючи другої форми підтвердження.

Двоетапна перевірка (2SV) і багатофакторна автентифікація (MFA) – це терміни, які часто використовуються взаємозамінно з двофакторною автентифікацією, хоча є деякі відмінності, про які ми підемо пізніше. Ви можете зіткнутися з 2FA під час входу в пристрій чи обліковий запис, наприклад:

- Одноразовий PIN-код, надісланий через SMS, електронну пошту чи додаток для автентифікації, наприклад Google Authenticator або Authy

- Пристрій апаратної автентифікації, наприклад ключ USB, який потрібно вставити перед входом у систему

- Біометричне сканування, наприклад сканування відбитків пальців або сітківки, крім пароля

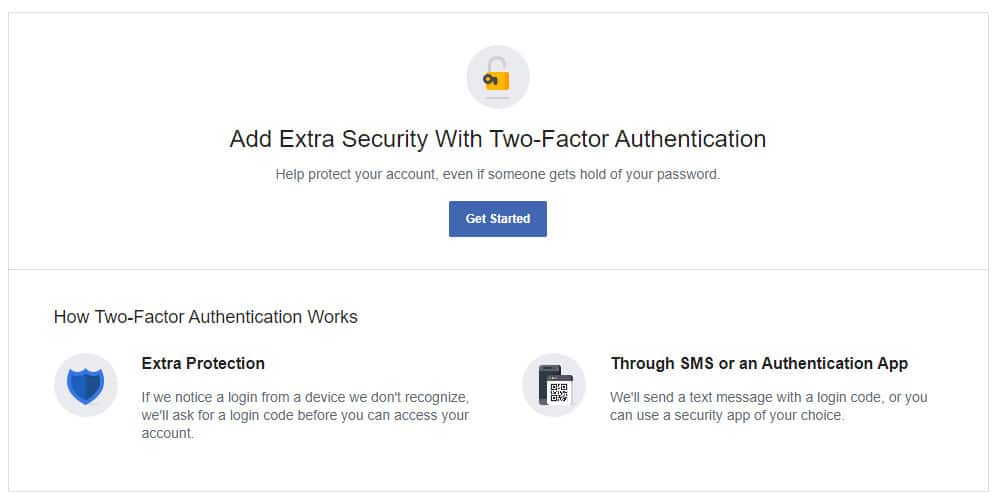

2FA можна налаштувати для багатьох онлайн-акаунтів, і ми настійно рекомендуємо це робити. Як правило, це включає введення PIN-коду під час входу з нового пристрою чи місця чи після закінчення попереднього сеансу. Це може здатися тягарем, але 2FA проходить довгий шлях захисту облікових записів від хакерів.

Як працює двофакторна автентифікація на практиці?

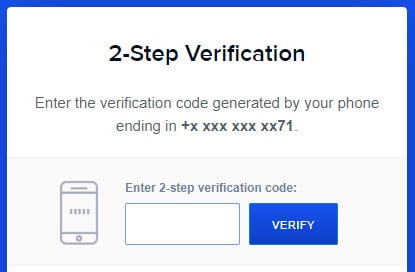

Якщо для вашого облікового запису ввімкнено 2FA, ви, швидше за все, зіткнетеся з ним під час входу з нового пристрою або з іншого місця, ніж раніше. Ви введете своє ім’я користувача та пароль, як зазвичай, і тоді вам потрібно буде підтвердити свою особу, ввівши другу форму підтвердження, яку ви можете надати лише ви.

Не всі методи перевірки користувача однакові. З найбезпечніший для найменш захищеного:

- А апаратний апарат для аутентифікації наприклад, ключ безпеки YubiKey або Titan. Це USB-пристрої, які потрібно підключити до пристрою, щоб увійти.

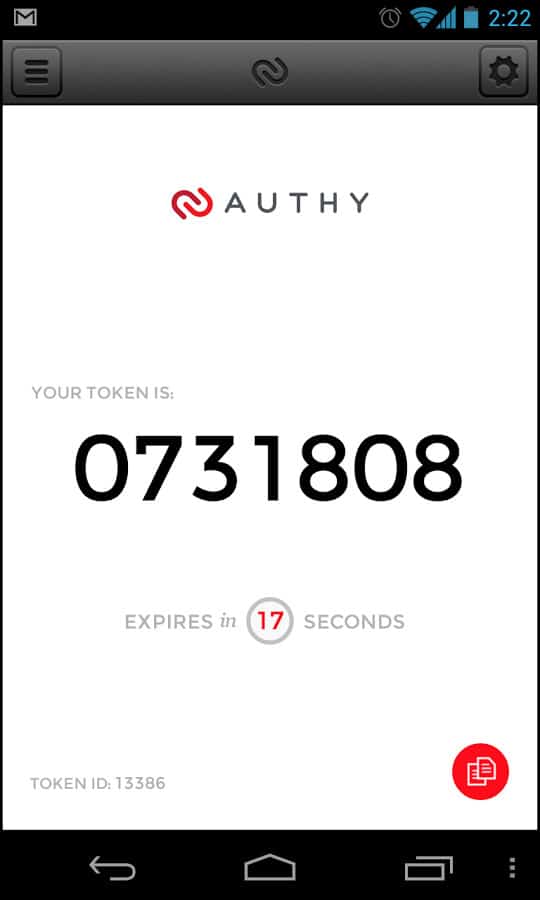

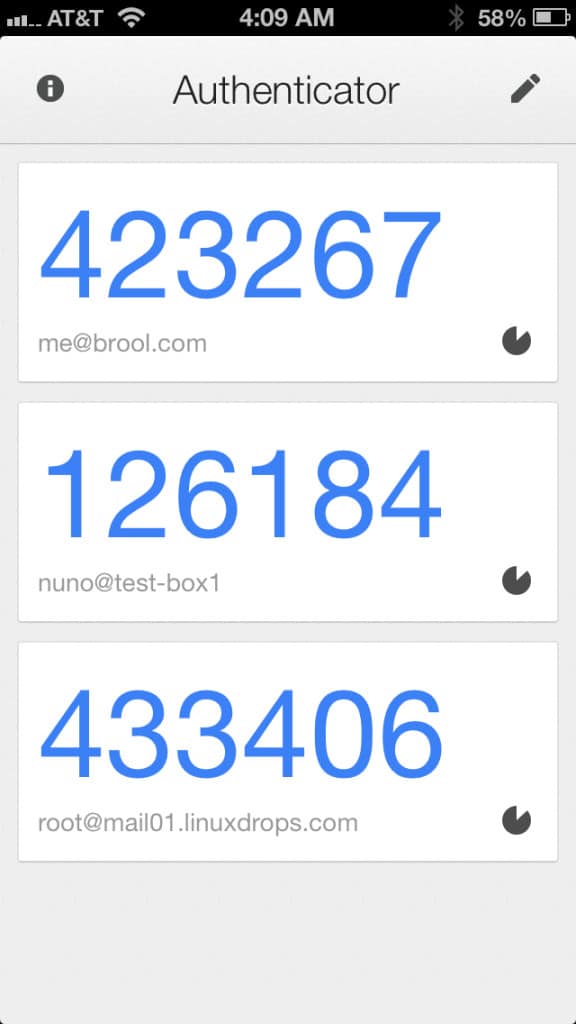

- An додаток для аутентифікації наприклад, Google Authenticator або Authy. Ці програми генерують тимчасові PIN-номери на вашому смартфоні.

- А біометричне сканування наприклад сканування обличчя, відбитків пальців або сітківки сітківки. Захищеність біометричних сканувань значно варіюється в залежності від використовуваного методу, якості програмного забезпечення для аутентифікації та обладнання, що використовується для введення даних.

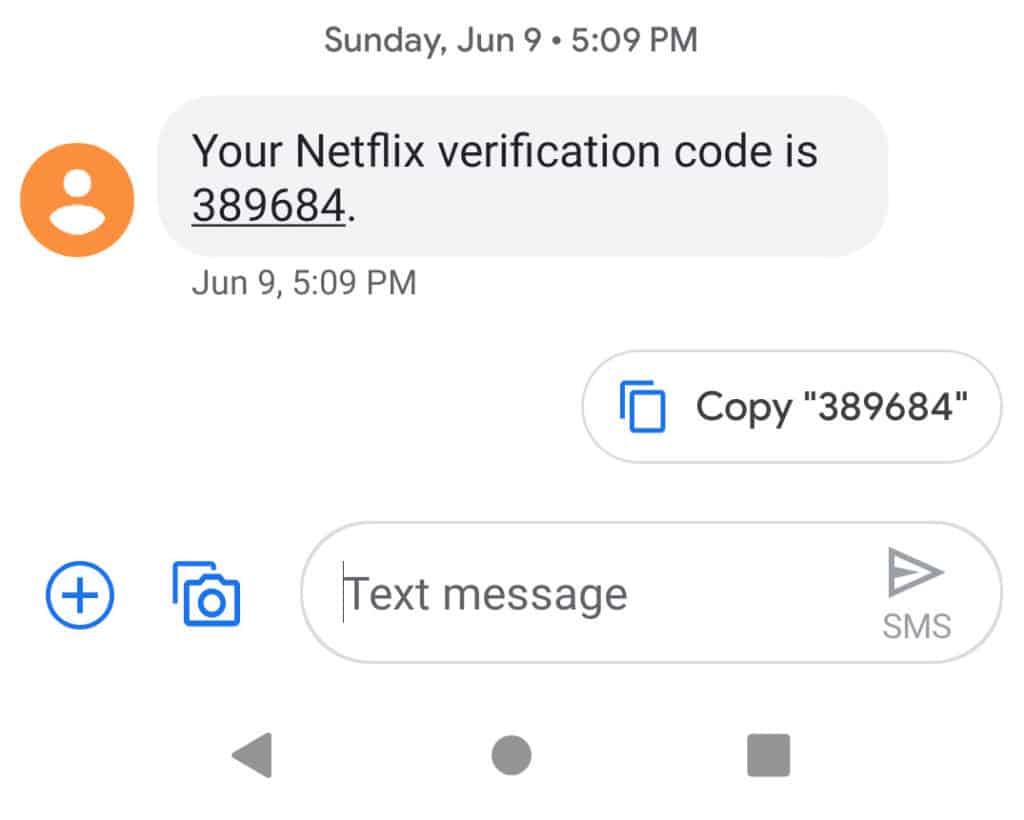

- А PIN-код, надісланий через SMS на ваш телефон. SMS не шифрується та є вразливим до атак заміни SIM, тому це вважається менш безпечним.

- А PIN-код, надісланий електронною поштою. Цей параметр є найменш захищеним, оскільки до облікових записів електронної пошти часто можна звертатися з будь-якого місця, на відміну від інших методів, які вимагають наявності певного пристрою. Крім того, електронна пошта не шифрується.

Навіть якщо ваш обліковий запис підтримує 2FA, він може бути не включений за замовчуванням. Це відбувається тому, що для налаштування 2FA для кожного сайту необхідний процес реєстрації. Без цього процесу реєстрації користувачі просто були б закриті зі свого облікового запису. Вам потрібно поглибитись у налаштуваннях безпеки або входу в обліковий запис і сподіватися знайти налаштування 2FA.

Двофакторна автентифікація SMS (текстового) повідомлення

Переваги використання методу SMS полягає в тому, що він майже універсальний і прив’язаний до вашої SIM-картки, а не до вашого телефону. Майже всі мобільні телефони приймають текстові повідомлення, навіть “німі” телефони, на яких не встановлено додатки. Якщо ви поміняєте телефон, або ваш телефон пошкоджений або загублений, ви можете просто перенести свою SIM-карту на інший телефон, і вам буде зручно їхати.

Основним недоліком є те, що для отримання SMS-повідомлень ви повинні знаходитись у межах стільникового зв’язку. Також у глобальних мандрівників можуть виникнути проблеми з методом SMS, якщо вони поміняють свої SIM-карти в різних країнах, оскільки кожна SIM-карта матиме інший номер телефону.

Більш просунутим недоліком SMS 2FA є те, що поганим хлопцям не дуже важко проникнути в систему SMS та перехопити коди або використовувати соціальну інженерію, щоб зателефонувати своєму мобільному оператору та призначити номер вашого SIM-картки. Цей тип недоброзичливості, як правило, зарезервований для людей, які навмисно нападають на нападника, а не звичайного виконання атаки млина. Немає жодних запобіжних заходів для безпеки, якщо ви привернули увагу витончених недобрих хлопців.

Двофакторні програми аутентифікації

На ринку є різноманітні програми 2FA. Найпопулярнішим є Google Authenticator, але такі конкуренти, як Authy та LastPass, також мають додатки 2FA. Цей тип розщеплення виробів не сприяє прийняттю 2FA, оскільки компанії доводиться витрачати час на вирішення, яку платформу 2FA використовувати. Клієнти також повинні бути готові встановити ще один додаток 2FA на свої телефони, якщо служба використовує іншу платформу 2FA, ніж інші.

Найбільшим профі для додатків 2FA є те, що їм не потрібен будь-який тип інтернету або стільникового підключення для функціонування. Вони просто відображають необхідні коди за потребою. Нижній бік додатків 2FA полягає в тому, що якщо ви втратите або пошкодите телефон настільки, що від нього не можете отримати код, вам буде важко потрапити до вашого облікового запису.

Ще одним невеликим недоліком програм 2FA є те, що кожну службу потрібно налаштувати індивідуально. Зазвичай це означає, що потрібно просто сканувати штрих-код QR-програми за допомогою програми, але він може бути більше залучений до деяких корпоративних реалізацій.

Найкращі сервіси пропонують як SMS, так і додаток 2FA, але цих послуг мало і далеко між ними.

Що таке автентифікація?

Для того, щоб ви отримали доступ до чогось типу електронної пошти, система електронної пошти повинна бути задоволена двома речами. Я описав їх більш докладно у словнику наприкінці, але перегляд високого рівня такий:

Аутентифікація; іноді скорочено AuthN означає, що ви є тим, ким ви кажете, що є.

Авторизація; іноді скорочено AuthZ означає, що вам дозволяється читати свою електронну пошту.

Яка різниця між двофакторною автентифікацією та двоступінчастою верифікацією?

Багато студентів та філософів з інформатики обговорюватимуть це в ранкові години ранку, і, хоча є тонка різниця, на практиці це не дуже велика.

Основним моментом є те, що в мові аутентифікації / авторизації немає поняття “верифікація”. У нас є автентифікація і у нас є авторизація. Введення неоднозначного терміна «верифікація» може призвести до плутанини щодо різниці між тим, що хтось знає, і тим, хто має.

Далі, що означає верифікація? Чи означає це, що особа була ідентифікована (AuthN) або це означає, що людині надається доступ до якогось ресурсу (AuthZ)? У нас вже є відповідні слова для цих понять.

Вторинна точка плутанини випливає з розрізнення того, що людина має, і того, що людина знає. За номіналом неважко подумати, що щось на зразок біометричного другого фактора, який використовує відбиток пальців, є тим, що має користувач (у них є їх відбиток). Але використання відбитків пальців як механізму розблокування телефону обговорювалося в судовій системі США. Деякі судді вважають, що відбиток пальців – це неявне свідчення, а показання – це те, що хтось знає, а не те, що вони мають.

Обидві ці концепції підпадають під парасольку багатофакторної автентифікації (MFA), і обидва вимагають від вас іншого, крім пароля. Не має значення, чи є щось інше – відбиток пальців, одноразова числова послідовність чи юбікей.

Для чого нам потрібно щось інше, ніж паролі?

Імена користувачів, як правило, досить легко знайти; у багатьох випадках це лише наша широко оприлюднена адреса електронної пошти або, у випадку форумів, це відображуване ім’я, яке кожен може бачити. Це означає, що єдиний реальний захист, який ви маєте від того, щоб хтось увійшов, як ви, – це сила вашого пароля.

Існує три основні способи, як погані хлопці отримують ваш пароль. Перший – це просто здогадатися. Ви можете подумати, що шанси на успіх є дуже малоймовірними, але, на жаль, багато людей використовують жахливо слабкі паролі. Я бачу багато паролів у своєму щоденному робочому житті, і в світі є дуже багато патронів із паролем chuck123.

Другий спосіб – використовувати атаку словника. Основна частина паролів, що залишилися для мільярдів рахунків у світі, складається з кількох тисяч слів. Погані хлопці проводять напади словників на сайти, знаючи, що більшість облікових записів на цьому веб-сайті будуть використовувати один із цих поширених паролів.

Третій спосіб – це викрадення даних. Порушення даних часто викриває паролі, що зберігаються на серверах компанії.

Сайти та системи, які використовують 2FA, потребують другого фактора, крім вашого пароля для входу. За номіналом це може здатися нерозумним. Якщо паролі так легко порушені, скільки значення може просто додати другий пароль до таблиці? Добре питання, що 2FA адресує. У більшості випадків 2FA має форму числового коду, який змінюється щохвилини або може бути використаний лише один раз. Тому хтось, кому вдасться отримати ваш пароль, не зможе увійти до вашого облікового запису, якщо їм також не вдалося отримати ваш поточний код 2FA.

Таким чином, 2FA усуває цю людську нестабільність у створенні слабких паролів та повторному використанні їх у сервісах. Він також захищає від викрадення даних облікових записів, тому що навіть якщо поганому хлопцеві вдасться вкрасти всі імена користувачів та паролі для сайту, він все одно не зможе увійти в будь-який з цих облікових записів без необхідного коду 2FA для кожного користувача.

Чому я хочу використовувати двофакторну аутентифікацію?

Вважайте, що більшість хакер паролів трапляються через Інтернет. Датова, але зручна аналогія – це пограбування банку. Перед Інтернетом пограбувати банк було дуже важко. Вам довелося взяти екіпаж, якщо банк знайде найкращий час, щоб його пограбувати, придбати зброю та маскування, а потім фактично здійснити пограбування, не потрапляючи.

Сьогодні той самий грабіжник банку може сидіти по всьому світу і намагатися жорстоко змусити свій банківський рахунок, навіть не знаючи про це. Якщо він не може потрапити у ваш рахунок, він просто перейде до наступного. Тут практично немає ризику потрапити, і це майже не потребує планування.

З впровадженням 2FA цей грабіжник банку практично не має шансів на успіх. Навіть якби він правильно відгадував ваш пароль, йому доведеться стрибати на літаку, відстежувати вас і вкрадати свій пристрій 2FA, щоб увійти. Після того, як фізична перешкода буде введена в послідовність входу, вона стає на порядки важче для поганий хлопець, щоб досягти успіху.

2FA вимагає від вас забезпечити дві речі: щось, що ви знаєте, і те, що у вас є. Те, що ви знаєте, це ваш пароль. У вас є числовий код. Оскільки числовий код змінюється так часто, кожен, хто може в будь-який момент надати правильний код, майже впевнено володіє пристроєм, що генерує код. 2FA виявляється дуже стійким до жорстоких атак з паролем, що є хорошою новиною. Погана новина – дуже повільний рівень прийняття. Кожна окрема служба повинна вирішити впровадити 2FA – це не те, що ви можете вирішити для себе на кожному сайті. Хоча зараз все більша кількість сайтів підтримує 2FA, багато інших цього не роблять. Дивно, але дуже критичні сайти, такі як банківські та урядові сайти, дуже повільно сприймають 2FA.

Пов’язані: Що таке напад грубої сили

Двофакторна аутентифікація на підприємстві

2FA має кращий рівень прийняття в корпораціях, ніж у державних службах. Багато компаній, які мають віддалених працівників, сильно впровадили 2FA. Найпоширенішим та зрілим механізмом 2FA для корпорацій є RSA SecurID. Це вже багато років, і його можна встановити як додаток або запропонувати як апаратний ключ, як USB-накопичувач із екраном із кодом. Ще один сильний суперник в ці дні – Окта. Okta почала зосереджуватися на єдиному вході (SSO), тобто користувачі повинні були увійти в систему лише один раз, а потім отримати доступ до багатьох служб сторонніх розробників. Багато корпорацій активно використовують SSO і тепер, коли Okta пропонує 2FA, вона стає все більш популярною.

Глосарій

Автентифікація (AuthN): ви є тим, ким ви кажете, що є. Тут грає ваше ім’я користувача та пароль. Кожен, хто представляє обидва ці речі, вважається ти. Однак те, що мати автентифікацію, не означає, що вам буде дозволено читати електронну пошту.

Авторизація (AuthZ): щойно ви пройшли автентифікацію (система знає, хто ви є), вона зможе визначити, що вам дозволено отримати доступ. Що стосується входу в електронну пошту, вам потрібно зробити лише одне. Але розглянемо сценарій офісу, де ви можете прочитати деякі спільні мережеві диски, а не інші. Саме рівень AuthZ визначає, що вам дозволяється робити, але він не може робити це, доки ви, ймовірно, не отримали автентифікацію.

Використання 2FA – це дуже хороший захід безпеки, і вам слід розглянути можливість її включення скрізь, де ви можете. На веб-сайті Two Factor Auth.org є цікавий проект, який намагається перерахувати компанії, які підтримують 2FA, і пропонує простий спосіб публічно ганьбити компанії, які цього не роблять. Якщо послуга, якою ви зараз користуєтеся, не підтримує 2FA, можливо, ви зможете знайти альтернативну послугу, яка це робить.

Дивись також: Перевірка міцності пароля – цікавий спосіб перевірити, наскільки хороший ваш пароль (застосовуються відмови від відповідальності!).