Як залишатися повністю анонімним та прихованим в Інтернеті

Підтримувати анонімність в Інтернеті – непросте завдання. Сьогоднішня орієнтована на рекламу та сильно обстежена інтернет-екосистема намагається досягти прямо протилежного результату. Будь то для національної безпеки або щоб продати вам смартфон, уряди та компанії хочуть знати все, що можуть щодо вас. Змусити їх втратити слід – справа не проста.

Можна залишатись анонімними в Інтернеті, але це стає складніше з часом. Жоден захід, який ви вживаєте, ніколи не буде ідеальним, але, якщо ви не злочинець з високими показниками, ви можете зробити це складніше, ніж варто, щоб хтось викрив вас.

Бути анонімним має свої переваги. Певні свободи стають невпізнанними та не відстежуваними. Це також вимагає жертв. Багато зручностей сучасної мережі були побудовані на основі профілювання, відстеження та аналізу поведінки користувачів.

Зважаючи на це, це кроки, які ви можете зробити, і інструменти, які вам знадобляться, щоб залишатись анонімними та прихованими в Інтернеті.

Тор

Жоден контрольний список анонімності не буде повним без Tor. Ця мережа волонтерських вузлів у всьому світі є синонімом анонімності. Tor, короткий термін “цибульний маршрутизатор”, дозволяє шифрувати інтернет-трафік і, кожного разу, коли ви підключаєтесь до веб-сервера, маршрутизуйте цей трафік через випадковий масив вузлів, перш ніж відправлятися до кінцевого пункту призначення.

Існує десятки способів використання Tor з багатьох різних пристроїв. Браузер Tor – найпопулярніший. Просто встановлення цього додатка на базі Firefox на вашому Mac чи ПК дозволить вам анонімно переглядати Інтернет. На пристроях Android спробуйте Orbot. Користувачі iOS не мають офіційної підтримки від проекту Tor, але браузер Onion здається пристойним варіантом.

У Tor є кілька недоліків. Для одного це повільно. Тор не підходить для потокової передачі відео чи файлів торрент. Ви можете переглядати Інтернет, і це в значній мірі через брак волонтерських ресурсів та конкуруючий трафік від інших користувачів.

По-друге, незважаючи на те, що ваш інтернет-трафік зашифрований і не відстежується, постачальник послуг Інтернету все ще може визначити, використовуєте ви Tor чи ні. Одного лише цього може бути достатньо, щоб викликати підозри, оскільки Тор часто використовується для злочинної діяльності в Інтернеті. Ваш Інтернет-провайдер може задушити вашу пропускну здатність, надіслати вам лист про припинення та відмову або повідомити про це владі, навіть якщо ви нічого не зробили неправильно.

З цієї причини ми радимо користувачам Tor використовувати інструмент обфускування, як Obfsproxy, увімкнути VPN під час використання Tor або обох. Obfsproxy – це проект Tor, який робить зашифрований трафік Tor схожим на звичайний незашифрований трафік, щоб він не привертав зайвої уваги. Детальніше про VPN, далі.

Нарешті, є чимало припущень, що уряд США успішно використовував аналіз трафіку на Тор принаймні кілька разів, що призвело до арештів, включаючи сумнозвісний страшний пірат Робертс на ринку незаконних товарів “Шовковий шлях”. Подейкують, що уряди також працюють та контролюють діяльність у кількох вузлах виходу з Тор. Жодне з цих звинувачень не має конкретних доказів, тому сприймайте це з великим зерном солі.

Жива ОС

Для перегляду цільової реклами та періодичних відвідувань DarkNet браузер підходить, але тим, хто потребує повної анонімності, знадобиться більш ядерний варіант. Хоча, наприклад, ніхто не може відстежувати вашу діяльність у веб-переглядачі Tor, швидше за все, у вас все-таки кілька програм, які працюють у фоновому режимі. Ці програми – текстові процесори, відеоплеєри, менеджери оновлень – надсилають дані в Інтернет. Подейкують, що влада використовувала незашифровані повідомлення про помилки в операційній системі Windows, щоб знайти людей. У Windows 10 входить літанія програмного забезпечення для відстеження, яке включено за замовчуванням.

Ви можете вимкнути всі ці налаштування та видалити всі свої програми, але це не дуже практично. Натомість ми рекомендуємо живу операційну систему. Живі операційні системи можна встановлювати на USB-накопичувачі або DVD-диски. Налаштувавши декілька налаштувань завантажувача комп’ютера, ви можете запустити повністю незалежну операційну систему з палець на щоденному ноутбуці.

Tails – це офіційна оперативна ОС від Tor Project. Весь інтернет-трафік – не лише веб-перегляд – проходить через мережу Tor. ОС не залишає слідів на вашому комп’ютері, а всі миттєві повідомлення, електронні листи та файли зашифровані. Він простий у використанні та розроблений для того, щоб бути ідіотом.

Якщо Хвости з будь-якої причини не здаються підходящими, інший варіант – Whonix. Whonix не є незалежною операційною системою. Натомість він працює у віртуальній машині на існуючій операційній системі. Він має всі переваги Tails (він також використовує мережу Tor), плюс він розроблений так, що витоки IP-адреси – які можна використовувати для відстеження користувачів – неможливі. Мінуси полягають у тому, що для запуску віртуальної машини потрібен досить потужний комп’ютер, і його досить складно налаштувати.

Інші варіанти також є на столі. Kali, Qubes і ZeusGuard – це всі альтернативи Tails і Whonix, які варто розглянути. Проведіть дослідження та з’ясуйте, що найкраще для вас.

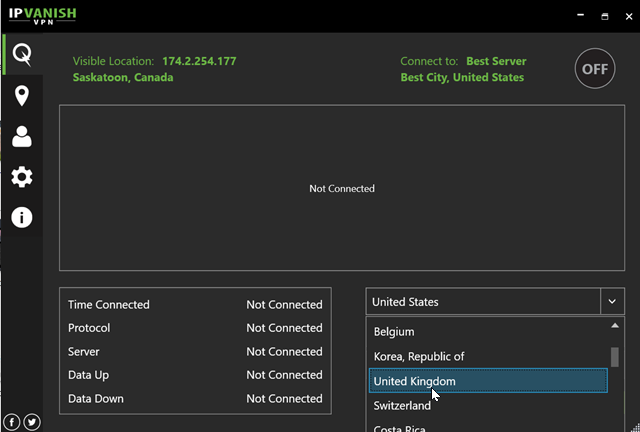

VPN без розминки

VPN або віртуальна приватна мережа шифрує весь інтернет-трафік пристрою, а потім здійснює маршрутизацію через посередницький сервер у місце, яке вибирає користувач. Кінцевим результатом є те, що IP-адреса пристрою маскується і треті сторони, включаючи Інтернет-провайдери, не можуть контролювати трафік.

Більшість постачальників VPN використовують спільні IP-адреси на своїх серверах. Кільком користувачам – десяткам, сотням і навіть тисячам – присвоюється одна IP-адреса. Це майже неможливо простежити активність однієї людини в басейні.

Однак VPN створені для конфіденційності, а не для анонімності, тому ми застерігаємо від використання їх поодинці, якщо ви хочете по-справжньому залишатися прихованими. Конфіденційність та анонімність часто йдуть рука об руку, але пам’ятайте про це важливе відмінність: анонімність означає, що ніхто не може вас ідентифікувати, але конфіденційність передбачає, що ви не бачите, що ви робите.

Використання VPN вимагає певного рівня довіри до вашого постачальника VPN та організацій, що розміщують їх сервери. Дуже небагато постачальників VPN мають власну інфраструктуру фізичного сервера. Ваш трафік шифрується на вашому локальному пристрої та залишається зашифрованим доти, доки він не надійде на VPN-сервер. Потім він розшифровується перед відправкою на місце призначення. На коротку мить ваша діяльність видима для постачальника VPN.

Ось чому ми настійно рекомендуємо VPN-адреси, що не входять у мережу “. Позначена політикою “logless”, “no-logs” або “zero-logs”, це означає, що постачальник VPN не зберігає ніякої інформації про вміст трафіку користувачів. Якщо припустити, що постачальник VPN говорить правду, це добре.

Але це не так просто. Деякі постачальники VPN стверджують, що вони не мають статусу, але насправді вони все ще зберігають метадані. Залежно від того, яким анонімним ви хочете бути, цей нюанс слід бути обережним. Метадані не містять ніякої інформації про вміст вашого трафіку, але вони можуть містити деталі, наприклад, коли ви використовували VPN, як довго, скільки переданих даних і навіть вашу оригінальну IP-адресу. Завжди переглядайте політику конфіденційності постачальника VPN щодо чортових деталей, таких як ця.

Навіть кілька справжніх нульових VPN-серверів вимагають від клієнтів довіри. Неможливо дізнатися, чи чесні вони, і як вони будуть реагувати, стикаючись з урядовою повісткою. Для найвищого рівня анонімності спробуйте поєднати свою VPN з Tor. Уникайте VPN, розташованих у Сполучених Штатах та Європі, де закони про збереження даних та урядові спецслужби можуть піддавати вашим даним ризик.

Просто запуск браузера Tor під час підключення до VPN ускладнює відстеження користувача вдвічі складніше. VPN також можна налаштувати вручну в операційних системах, таких як Tails.

Пов’язані: 20+ VPN, оцінені як конфіденційність.

DNS без розминки

Коли URL-адреса вводиться в браузер, на DNS-сервер надсилається запит на пошук IP-адреси, що відповідає URL-адресі. Навіть при використанні проксі-сервера, такого як VPN, ці запити DNS можуть бути надіслані поза зашифрованим тунелем на сервер за замовчуванням. За замовчуванням запити DNS зазвичай надсилаються та записуються на сусідній сервер, яким керується Інтернет-провайдер користувача.

Якщо це відбувається під час використання VPN, це називається витоком DNS. Багато постачальників VPN пропонують захист від витоку DNS, що забезпечує увесь Інтернет-трафік, включаючи запити DNS, спрямовуватися через VPN. Ці VPN зазвичай працюють із власними серверами DNS, які не записують, які веб-сайти ви відвідуєте, якщо вони відповідають критеріям logless, викладеним вище.

Навіть якщо VPN рекламує захист від витоку DNS, це твердження часто стосується лише витоків DNS IPv4. IPV6 запити DNS все ще можуть подорожувати в мережі за замовчуванням і отримувати їх як веб-серверами, так і Інтернет-провайдерами. Було б чудово, якби більше VPN встановлювали б DNS-сервери IPv6 для вирішення цієї ситуації, але на даний момент найкращим рішенням є просто відключити IPv6 в налаштуваннях Інтернету пристрою. Цей інструмент перевіряє наявність витоків DNS IPv6 та IPv4.

Якщо в VPN, який ви використовуєте, немає захисту від витоку DNS або ви взагалі не використовуєте VPN, спробуйте вибрати загальнодоступний сервер DNS без журналів. Ви можете змінити налаштування DNS свого пристрою, щоб запити не надсилалися через ваш Інтернет-провайдер. Ми рекомендуємо DNS.WATCH або OpenNIC.

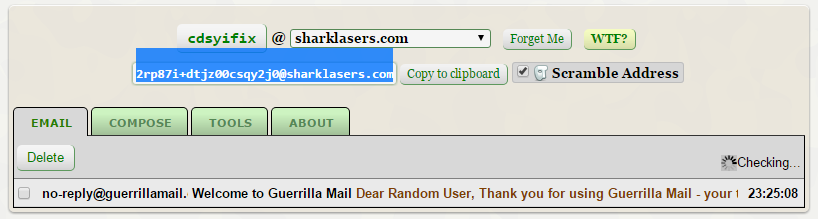

Електронні листи із записом

Само собою зрозуміло, що залишатись анонімним в Інтернеті – означає не входити в жоден з ваших існуючих облікових записів. Але оскільки багато додатків та веб-сайтів вимагають від користувачів реєстрації, вам знадобиться електронна адреса чи дві.

Кілька сервісів пропонують безкоштовні підроблені акаунти електронних рахунків. Для разової реєстрації та повідомлень ми рекомендуємо Guerilla Mail. Реєстрація не потрібна, і вона включає менеджер паролів, щоб допомогти запам’ятати паролі, пов’язані з цими обліковими записами.

Для більш довгострокового облікового запису електронної пошти, який не можна відстежувати, найкращий варіант, мабуть, ProtonMail. Ця зашифрована кінцева послуга є відкритим кодом та використовує додатки з нульовим знанням для Інтернету та мобільних пристроїв. На жаль, нові користувачі повинні подати заявку на запрошення через обмежену кількість серверів. ProtonMail заснований на пожертвах.

Якщо ви не хочете чекати на запрошення, Zmail – це ще одна альтернатива. Це дозволяє надсилати електронні листи з підроблених адрес.

Ніколи не використовуйте власний обліковий запис електронної пошти, коли намагаєтесь бути анонімним. Навіть не читайте електронну пошту та не входите в обліковий запис. Якщо ви хочете надіслати зашифрований електронний лист із облікового запису пальника, вам доведеться налаштувати нові клавіші PGP або S / MIME.

Криптовалюти

Якщо ви хочете зробити анонімну покупку чи пожертву, криптовалюти перевершують PayPal і, очевидно, кредитні картки. Це не означає, що ви можете просто відкрити гаманець Bitcoin з великою біржею, як Coinbase, і почати витрачати гроші, хоча.

Існує велика помилка, що біткойн завжди анонімний, адже насправді сама природа технології blockchain означає, що кожну транзакцію відстежують і перевіряють. Ця загальнодоступна книга може бути проаналізована, щоб гаманці, які ви використовуєте, і транзакції, які ви здійснюєте, могли бути пов’язані з вашою особою.

Аналізуючи активність, яку можна побачити будь-кому на загальнодоступному блок-ланцюзі, спостерігач цілком може зв’язати вашу особисту особистість з усіма використаними вами гаманцями, а отже, і всією історією транзакцій. Певним чином, це робить Bitcoin навіть менш приватним, ніж банківський рахунок.

Щоб обійти це, використовуйте гаманці, які змінюють вашу біткойн-адресу після кожної транзакції. Це робить вам складніше простежити. Скористайтеся послугою змішування біткойна, яка об’єднує ваші біткойни з іншими людьми та змішує їх, перш ніж здійснити платіж одержувачу.

Мабуть, найскладніша частина – це анонімне придбання біткойнів, в першу чергу, оскільки для цього потрібна фіатна валюта. Приватні угоди та однорангові обміни, як-от LocalBitcoins, не є необережними, але вони є найкращим засобом анонімного отримання рук на монетах.

Пам’ятайте, що Біткойн – не єдиний гравець у місті, хоча це найбільший. Також популярні Litecoin, DarkCoin та Dogecoin.

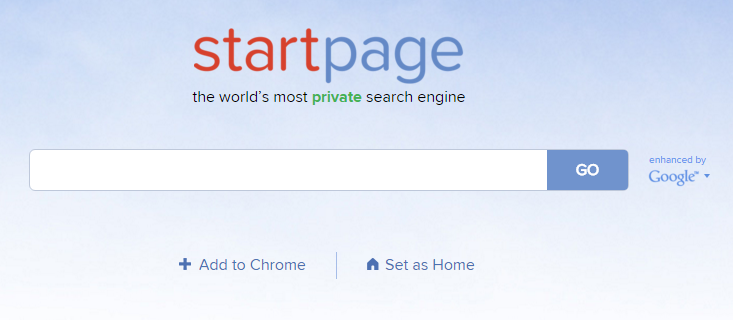

Пошукові системи

Google відслідковує кожен пошуковий запит та посилання, на яке ви натискаєте. Якщо ви використовуєте Tor, це не так важливо, але все-таки хороша ідея обрати альтернативу.

DuckDuckGo – це, мабуть, найпопулярніша пошукова система, яка не відстежує та не запитує користувачів. Його можна встановити як пошукову систему за замовчуванням у вашому браузері.

DuckDuckGo – це повністю незалежний веб-переглядач, тому, будьмо чесними, результати будуть не настільки ж хорошими, як Google. На щастя, є спосіб отримати результати Google без Google.

StartPage видаляє всю вашу ідентифікаційну інформацію та надсилає пошуковий запит в Google від вашого імені. Він не реєструє та не відстежує активність користувачів. Усі результати пошуку відображаються під проксі-посиланням під ними, що дозволяє вам перейти на будь-який сайт, зберігаючи конфіденційність через проксі.

Передача файлів

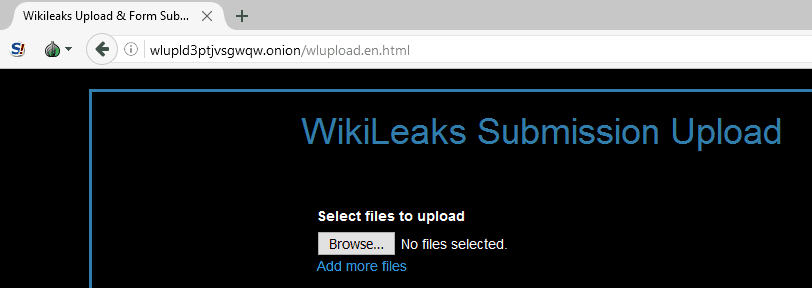

Може виникнути момент, коли вам потрібно буде анонімно надіслати файл, який є занадто великим для вкладення електронної пошти. Якщо ви є фанатом, який хоче випустити на публіку велику кількість проклятих документів, завантажувати файли в Dropbox просто не буде.

FileDropper – це просте і зручне рішення, яке дозволяє завантажувати до 5 Гб без необхідності реєстрації. WeTransfer – це ще один варіант, який дозволяє файли розміром до 2 Гб без реєстрації. Для цих типів послуг просто завантажте файл, а потім надішліть посилання тому, кому ви хочете його отримати.

Не забудьте отримати доступ до сайту за допомогою Tor та ділитися посиланнями електронною поштою із записом чи іншим анонімним методом, оскільки веб-сайт може збирати інформацію про відвідувачів сайту, незважаючи на те, що реєстрація не потрібна.

Вибирайте розширення свого браузера уважно

У браузері Tor є дуже мала підтримка розширень, і в цьому є вагомі причини. Рекламні компанії стають розумнішими щодо того, як вони відстежують користувачів. Один з найсучасніших методів називається дактилоскопія. Збираючи інформацію про веб-браузер – які розширення встановлені, який пристрій ви використовуєте, мову, яку ви читаєте тощо, – компанії з рекламних технологій можуть створити “відбиток пальця”, який ідентифікує користувача. Відбитки пальців вищі за IP-адреси, оскільки вони не змінюються, якщо користувач перемикає мережі Wi-Fi або підключається до VPN.

Багато розширень можуть допомогти зберегти вашу конфіденційність – ABP, Disconnect, Badger щодо конфіденційності, HTTPS Everywhere тощо, але вони також сприяють більш сформованому відбитку пальців. Це одна з кількох причин, через які так важко бути анонімним у такому популярному браузері, як FireFox або Chrome.

Якщо ви хочете перевірити, наскільки ваш браузер захищає вас від відстеження, перейдіть на веб-сайт Panopticlick. Цей інструмент, створений Фондом електронних кордонів (EFF), може показати вам неприємно докладно, як рекламне агентство може ідентифікувати ваш браузер за допомогою унікального відбитка пальця.

Окрім відбитків пальців, розширення браузера можуть спілкуватися із серверами у фоновому режимі без вашого відома, потенційно реєструючи метадані, які можуть допомогти визначити вас та вашу активність в Інтернеті.

Детальніше: 75+ безкоштовних інструментів для захисту конфіденційності в Інтернеті

Зашифровані комунікації

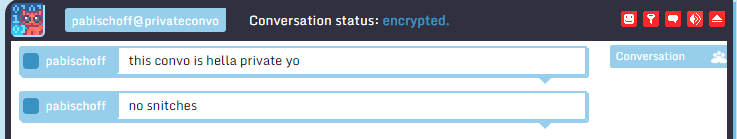

Окрім електронної пошти, ви також хочете покрити свої доріжки під час надсилання повідомлень та дзвінків. Шифрування більше орієнтоване на конфіденційність, ніж на анонімність; навіть якщо повідомлення зашифроване, snoop все ще знає, хто такий відправник та одержувач. Але якщо у вас виникають проблеми з анонімністю, ви можете також вжити всіх заходів обережності.

Signal – це провідний додаток для зашифрованих голосових дзвінків на смартфонах. Сюди також входять миттєві повідомлення. Користувачі можуть перевірити особи своїх контактів, порівнявши ключові відбитки.

Для зашифрованих текстових та медіа-повідомлень існує безліч безкоштовних та приватних варіантів. TorChat використовує зашифровані однорангові повідомлення в мережі Tor. Він не вимагає установки та може бути запущений з USB-накопичувача. Інші альтернативи включають Pidgin та CryptoCat.

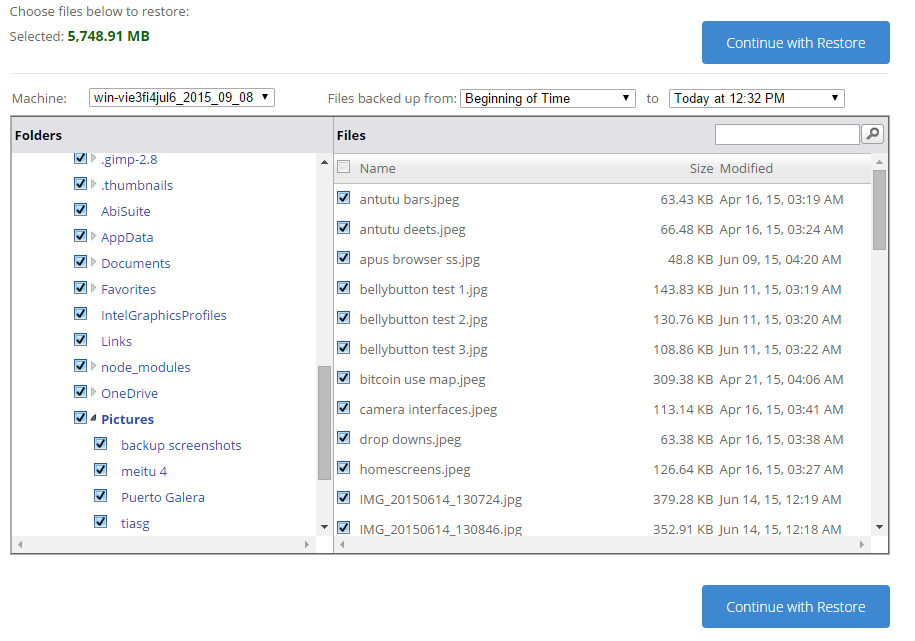

Зашифровані резервні копії

Навіть анонам потрібно створювати резервні копії та зберігати великі файли, а іноді дозволяти іншим людям отримувати доступ до них. Не тримайтеся подалі від Диска Google і Dropbox, оскільки вони не містять реальних засобів захисту конфіденційності, таких як шифрування, і не є анонімними..

Резервне копіювання найкраще проводити локально на зашифрованому зовнішньому жорсткому диску. Crashplan пропонує безкоштовну версію свого програмного забезпечення, що робить це легко.

Якщо ви хочете хмарне рішення, воно вимагатиме довіри постачальника. Знайдіть послугу «нульових знань», яка дозволяє встановити власний ключ шифрування. SpiderOak, iDrive, BackBlaze і Crashplan пропонують цю опцію, яка не дозволяє постачальнику розшифровувати ваші файли.

Якщо ви наполягаєте на тому, щоб використовувати Google Drive, Dropbox або інший незашифрований постачальник даних, ви завжди можете зашифрувати свої файли, перш ніж завантажувати їх у хмару.

Захистіть свою веб-камеру

Доведено, що веб-камери можна віддалено активувати та використовувати для шпигування користувачів. Глава ФБР та Марк Цукерберг обоє йдуть так далеко, що саме з цієї причини наносять стрічку на свої веб-камери.

Веб-камери, як правило, віддалено активуються через зловмисне програмне забезпечення, тому сканер вірусів у реальному часі та регулярні сканування системи можуть запобігти цьому. Якщо ваш ноутбук має світлодіодний індикатор, який вмикається, коли веб-камера активна, переконайтеся, що вона включена. Якщо ви не хочете ставити стрічку на веб-камеру, обов’язково закрийте ноутбук, коли він не використовується.

Докладніше про безпеку веб-камери тут.

Забезпечте свій маршрутизатор Wi-Fi

Багато хто з нас ніколи не заважає змінювати налаштування, які наші маршрутизатори wifi приходять із заводу. Незахищені маршрутизатори можуть зробити користувачів надзвичайно вразливими до сусідніх сопілок. Маршрутизатори можна використовувати для перехоплення, зчитування та модифікації інтернет-трафіку. Якщо ви перебуваєте в чужій Wi-Fi мережі, обов’язково використовуйте VPN.

Якщо ви хочете залишатись анонімними, важливо змінити облікові дані маршрутизатора, оновити мікропрограмне забезпечення, встановити найсильніший рівень шифрування (зазвичай WPA2), обмежити вхідний та вихідний трафік, вимкнути WPS, відключити невикористані сервіси, перевірити порт 32764, включити і читати журнали та виходити з маршрутизатора, коли закінчите.

Ви можете дізнатися більше про те, як зробити всі ці кроки та багато іншого в нашому посібнику із забезпечення бездротових маршрутизаторів.

iOS та Android не є оптимальними для анонімності

Якщо ви обираєте iOS та Android на основі більш анонімного, перейдіть на Android. Але вам не стане зручно і думайте, що можете бути абсолютно анонімними в будь-якому.

Набагато складніше бути анонімним на смартфоні, ніж на комп’ютері. Інструменти анонімності для Tor просто ще не визріли до моменту, коли вони добре працюють на мобільних пристроях. Apple і Google занадто глибоко вбудовані в ці пристрої. Можливо, ви зможете переглядати сайт цибулі з Orbot на Android, але це приблизно наскільки ви отримаєте. Немає офіційних браузерів Tor для iOS.

Немає операційних операційних систем, які можна використовувати за допомогою смартфонів типу TAILS для настільних ПК.

Смартфони мають номери IMEI, MAC-адреси та, можливо, вразливі вбудовані програми, які неможливо змінити і можуть бути використані для ідентифікації конкретного пристрою при підключенні до Інтернету. Оскільки виробники Android зазвичай модифікуються, важко перевірити та не відставати від потенційних вразливих ситуацій кожного пристрою. Apple і Google мають можливість відстежувати майже кожен телефон iOS та Android відповідно.

Додатки постійно спілкуються із серверами через Інтернет, передаючи дані назад і назад, які можна використовувати для відстеження користувачів. Навіть щось таке базове, як клавіатура, може використовуватися для моніторингу активності. Камери та мікрофони можна зламати, щоб шпигувати за користувачами. Кожен раз, коли пристрій отримує сигнал від стільникової башти, їх місце розташування може бути простежено. Простіше кажучи, на Android та iOS, що користувач не може бачити, є занадто багато, що може піти не так.

Хоча зробити смартфони абсолютно анонімними може бути марним зусиллям, їх можна зробити значно більш приватними. Пристрої Android можуть бути зашифровані, а телефони iPhone зашифровані за замовчуванням. Використовуйте VPN для шифрування інтернет-трафіку та встановіть послідовність самознищення, якщо пароль введено неправильно занадто багато разів.

Нарешті, такі компанії, як Silent Circle, спочатку мають на увазі смартфони на базі Android. Наприклад, Blackphone повністю зашифрований і працює кілька «віртуальних телефонів» для розподілу даних. Silent Circle також має послугу передплати, щоб зробити iPhone на приватному рівні. Знову ж таки, ключова відмінність полягає в тому, що цей телефон орієнтований на конфіденційність, а не на анонімність. Хоча вміст телефону захищено, те саме не обов’язково стосується особи користувача.

Пов’язані: Який найкращий VPN для користувачів iPhone та iPad?

Будьте обережні до Інтернету речей

Інтернет речей представляє цілком нову хвилю можливостей для хакерів та снайперів. На жаль, безпека була думкою для багатьох виробників IoT. Простий журнал, коли, наприклад, активований ваш розумний кондиціонер, може багато розповісти про розпорядок дня людини. Критики застерігають від таких пристроїв, як Amazon Echo, які завжди слухають інформацію, навіть коли вони деактивовані.

Залежно від вашої активності в Інтернеті, це може загрожувати анонімності користувача. Використовуйте пристрої IoT з обережністю.

Складіть контрольний список

Жоден інструмент анонімності, навіть Тор, не ідеальний. Але це не означає, що вони не ефективні. Хоча корпорація чи державне агентство, що добре фінансується, може витратити величезну кількість часу та грошей на аналіз трафіку в мережі Tor, щоб врешті-решт знайти людину, яку шукають, набагато ймовірніше, що людина помилиться і кине підказку десь уздовж шлях.

То як же уникнути помилок? Так само, як і хірурги та інші професійні групи з високим ризиком: зі списками. Кожен раз, коли ви хочете бути анонімним в Інтернеті, почніть з початку свого контрольного списку. Запишіть це на аркуші паперу, але не включайте в себе облікові дані для входу та іншу ідентифікаційну інформацію. Ось як можна виглядати на основі всього обговореного:

- Підключено до VPN без розмитнення

- Підключено до Інтернету через браузер Tor / хвости

- Параметри DNS налаштовані на використання DNS без розмитнення

- Вийшли з усіх онлайн-акаунтів

- Закрито всі програми та фонові послуги, підключені до Інтернету

- Усе відстеження в моєму браузері та ОС вимкнено та заблоковано

- Електронні листи надсилаються за допомогою облікових записів

- Нові облікові записи зареєстровані та увійшли в систему за допомогою електронних листів із записом

- Пошук за допомогою DuckDuckGo або StartPage

- Біткоїни правильно змішуються та використовують сторонній гаманець

Маючи стандартний протокол, ви зможете різко зменшити шанси помилитися. Не будьте впевнені в собі. Анонімність – це те, що ви можете отримати правильно 100 разів, але для того, щоб усе розсипалося, потрібно лише один промах.

Отримаєте більше порад? Повідомте нас у коментарях.

“Анонімний в Мексиці” від Phi Requiem, ліцензований за CC BY 2.0