Qubes, Whonix hoặc Tails: bạn nên sử dụng bản phân phối Linux nào để ẩn danh?

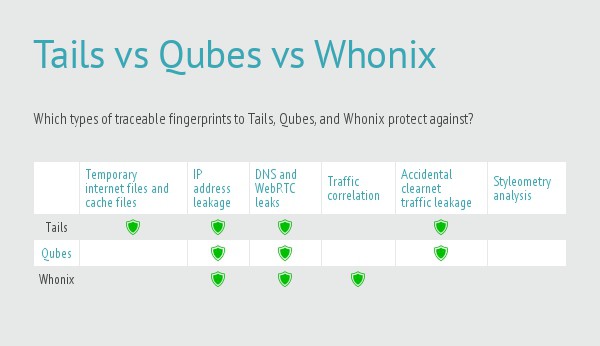

Có một loạt các hệ điều hành tập trung vào quyền riêng tư có sẵn. Hầu hết trong số chúng đều dựa trên Linux và, giống như chính Linux, thật khó để tìm ra sự khác biệt giữa nhiều tùy chọn như vậy. Nói chung, có hai loại hệ điều hành bảo mật / quyền riêng tư chính: những loại tập trung vào việc cung cấp ẩn danh và những loại có chứa các công cụ thâm nhập cho nghiên cứu máy tính. Bài viết này tập trung vào khía cạnh riêng tư và sẽ khám phá ba cách chính để đạt được điều này: hai cách sử dụng ảo hóa để tạo sự cô lập và phương pháp sử dụng Live CD cũ và đúng.

Live CD là CD có thể khởi động (hoặc ổ USB) mà bạn gắn vào máy tính trước khi khởi động. CD trực tiếp không cài đặt bất cứ thứ gì trên hệ thống máy chủ và nó không để lại tài liệu hay dấu vết nào khác khi tắt máy. Điều này đảm bảo rằng không có cách nào để bất kỳ phần mềm độc hại hoặc phần mềm theo dõi nào tồn tại được nhiều phiên. Chúng tôi sẽ sử dụng CD Live TAILS trong bài viết này.

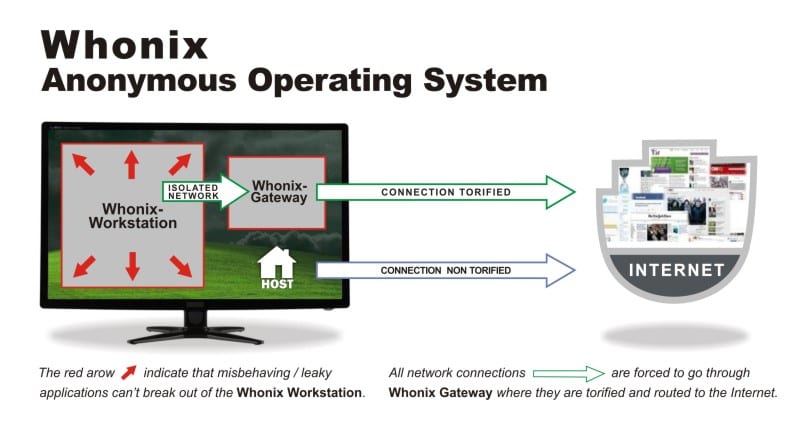

Để ảo hóa, chúng tôi sẽ xem xét Qubes OS và Whonix. Qubes OS tạo ra một loạt các máy ảo ngày càng đáng tin cậy để các hoạt động diễn ra trong một máy ảo không tin cậy có thể ảnh hưởng đến các ứng dụng trong các máy khác. Whonix có một hệ thống gồm hai phần, theo đó bạn thực hiện tất cả công việc của mình trong một máy trạm ảo. Nó định tuyến tất cả lưu lượng truy cập mạng của bạn thông qua cổng máy ảo khác kết nối với mạng Tor.

Cả ba phương pháp đều có ưu và nhược điểm.

Qubes OS – Một hệ điều hành an toàn hợp lý

Qubes OS được mô tả tốt nhất dưới dạng phân phối Xen chạy các miền Linux ảo. Xen là một siêu ảo loại 1 kim loại trần rất ổn định và trưởng thành. Kiểu ảo hóa này tương tự như những gì bạn có thể hình dung khi sử dụng một sản phẩm như VirtualBox với một điểm khác biệt quan trọng. Một trình ảo hóa loại 1 không có hệ điều hành nào chạy bên dưới nó có thể bị xâm phạm. Xen được cài đặt trên kim loại trần và sau đó có thể tạo và quản lý các máy ảo.

Kiến trúc này cho phép Qubes tạo các máy ảo riêng biệt (miền, theo cách nói Xen) để chạy các ứng dụng. Điều này đảm bảo rằng các ứng dụng rủi ro có thể ảnh hưởng đến các ứng dụng đáng tin cậy hoặc thậm chí ghi vào hệ thống tệp bên dưới. Mức độ phân tách này không cung cấp nhiều ẩn danh trong chính nó, nhưng nó cung cấp một mức độ bảo vệ đáng kể khỏi sự lây lan của phần mềm độc hại. Nếu bạn cuối cùng bị nhiễm phần mềm độc hại từ một trang web xấu hoặc do rơi vào tình trạng lừa đảo qua email, sẽ rất khó để phần mềm độc hại đó phát tán ra bên ngoài tên miền..

Qubes gọi những tên miền Xen này là qubes. Nó tạo ra một số dấu hiệu để gán các thể hiện ứng dụng. Ví dụ, lướt các trang web linh tinh mà bạn không có lý do để tin tưởng có lẽ được thực hiện tốt nhất trong qube không đáng tin cậy. Các hoạt động liên quan đến công việc trên các trang web và ứng dụng đáng tin cậy có thể được thực hiện trong vùng tin cậy. Vấn đề là mỗi qube chỉ có khả năng ảnh hưởng đến các ứng dụng trong cùng một qube.

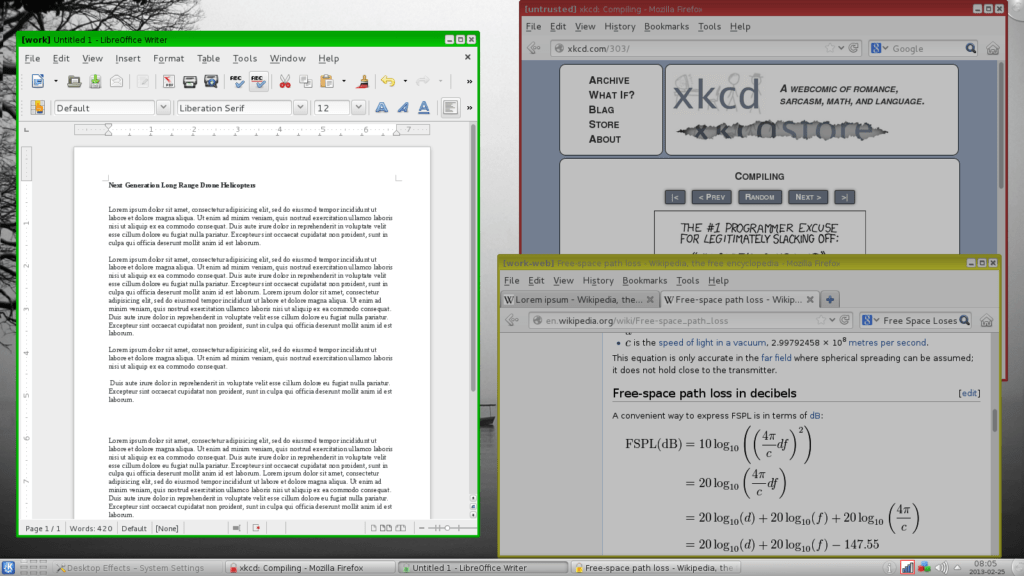

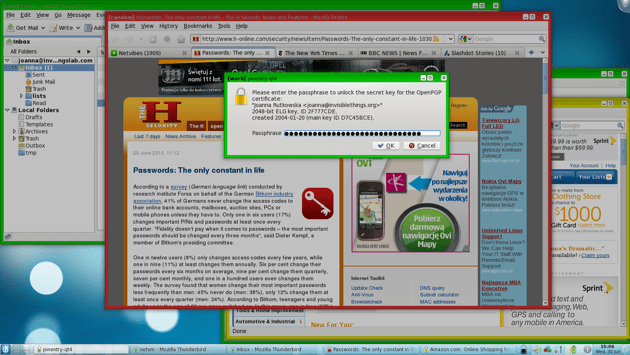

Để giúp dễ dàng giữ cho các qubes thẳng khi bạn sử dụng chúng, mỗi cửa sổ có một đường viền cửa sổ màu không thể bị lỗi của Cameron cho biết mức độ bảo mật của mỗi qube. Nhóm Qubes chỉ ra rằng các đường viền cửa sổ là không thể tha thứ được vì chúng được xây dựng ở cấp độ miền Xen (dom0), là miền đặc quyền Xen bắt đầu khi khởi động và nó quản lý tất cả các miền khác hoặc qubes trong trường hợp này. Các qubes không thể tương tác với dom0 và qubes không có đặc quyền nghĩa là chúng không thể tự truy cập các chức năng hệ thống cấp thấp.

Màu viền cửa sổ cung cấp một cách khá tức thì để xem mức độ tin cậy của mỗi cửa sổ. Trong ảnh chụp màn hình này, chúng ta có thể thấy viền màu đỏ (không đáng tin cậy), màu xanh lá cây (đáng tin cậy) và màu vàng (ở đâu đó ở giữa). Nó cũng dễ dàng nhận thấy rằng dấu nhắc mật khẩu là từ một ứng dụng trong miền đáng tin cậy (màu xanh lá cây) mặc dù nó được phủ lên trên một ứng dụng không tin cậy (màu đỏ). Một kỹ thuật lừa đảo rất phổ biến là sử dụng một trang web để tạo một hộp đăng nhập rất thực tế cho một số dịch vụ và cố gắng để mọi người nhập thông tin đăng nhập của họ. Nếu đó là trường hợp ở đây, hộp mật khẩu sẽ có viền màu đỏ, đó sẽ là tín hiệu của bạn rằng có điều gì đó rủi ro có thể xảy ra.

Một cách tuyệt vời để giải quyết một lớp ẩn danh tốt trên mô hình bảo mật vốn đã mạnh mẽ là sử dụng Whonix, được thảo luận sau, với Qubes. Vì HĐH Qubes chạy mỗi ứng dụng trong một qube riêng, cổng và máy trạm Whonix sẽ chạy trong các qubes riêng. Điều này tiếp tục trừu tượng chúng từ nhau. Nếu cổng Whonix hoặc máy trạm được chạy trong trạng thái riêng và bị xâm phạm bằng cách nào đó, họ sẽ không thể truy cập bất kỳ ứng dụng nào khác trên máy tính. Có hướng dẫn ở đây về cách tạo các mẫu HĐH Qubes cần thiết cho Whonix.

QubesOS ưu

- Việc tách ứng dụng thông qua việc sử dụng các máy ảo được đóng hộp cát đảm bảo rằng một ứng dụng được khai thác hoặc javascript độc hại có thể được chuyển qua các ứng dụng khác hoặc đến hệ điều hành máy chủ.

- Việc sử dụng Whonix trong QubesOS cung cấp một mức độ tách biệt hơn với internet bằng cách buộc tất cả lưu lượng truy cập internet của bạn thông qua cổng Whonix Tor

Nhược điểm của QubesOS

- Hệ điều hành Qubes rất khó kiểm tra vì nó không hoạt động tốt hoặc hoàn toàn không có trong một máy ảo.

- Có một đĩa CD Live không được hỗ trợ trên trang tải xuống. Nó có thể hoặc không thể làm việc cho hệ thống của bạn. Và, vì nó không được hỗ trợ, nên nó thực sự hoàn thành công việc của Live CD bằng cách cho phép bạn sử dụng nó để có được sự tự tin về cách cài đặt đầy đủ sẽ hoạt động. Do đó, bạn đã bị mắc kẹt khá nhiều với việc cài đặt Qubes toàn bộ hoặc không có gì vào máy của bạn để xem giá vé như thế nào.

Whonix – Ẩn danh trong hai phần

Whonix được thiết kế đặc biệt để cung cấp ẩn danh trong khi sử dụng internet. Nó bao gồm hai máy ảo, cổng và máy trạm. Máy trạm chỉ có thể nói chuyện với cổng và cổng kết nối với internet thông qua Tor. Cả hai đều là thiết bị máy ảo VirtualBox, vì vậy bạn có thể chạy nó trên bất kỳ hệ điều hành nào chạy VirtualBox.

Máy trạm và cổng Whonix được cấu hình để sử dụng mạng riêng trên máy chủ của bạn. Máy trạm định tuyến tất cả lưu lượng truy cập của nó đến cổng, sử dụng mạng Tor để truy cập internet. Tất cả hoạt động mạng được thực hiện trên máy trạm được thực hiện thông qua Tor.

Máy chủ không tham gia vào mạng riêng Whonix và do đó tiếp tục sử dụng kết nối internet thông thường của nó.

Ngoài việc đơn giản là ủy quyền tất cả các yêu cầu máy trạm thông qua Tor, cổng Whonix cũng bảo vệ chống lại việc được xác định bằng cách sử dụng các mạch Tor cho các ứng dụng khác nhau. Cổng thực hiện Stream Isolation để đảm bảo rằng các ứng dụng khác nhau trên máy trạm có các đường dẫn khác nhau thông qua Tor. Mặc dù điều này được cấu hình theo mặc định, bạn có thể tìm hiểu thêm về cách ly Tor trên wiki Whonix.

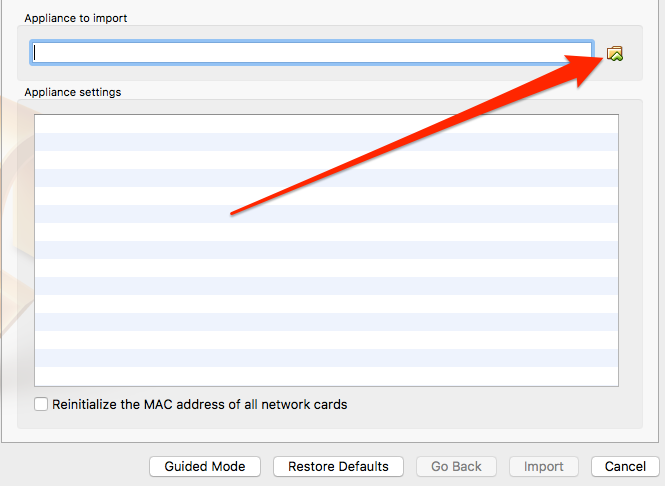

Tải xuống hai thiết bị từ trang web Whonix tại đây, sau đó nhập từng thiết bị một vào VirtualBox.

Chọn tập tin -> Thiết bị nhập khẩu:

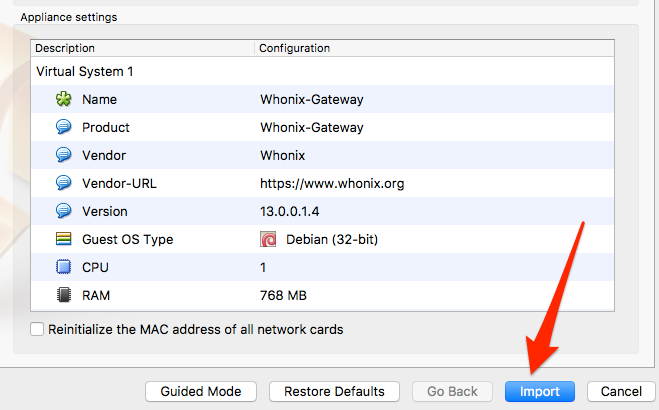

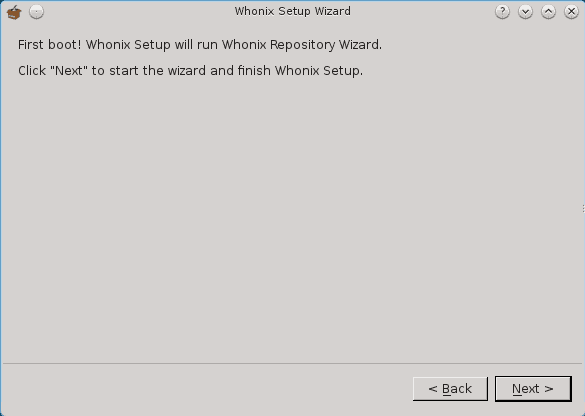

VirtualBox sẽ mất vài phút để đọc thiết bị và sau đó hiển thị các cài đặt của thiết bị. Bấm vào nút Nhập để hoàn tất nó, rồi bấm vào nút Bắt đầu để khởi chạy máy ảo cổng.

Cổng Whonix

Cổng có thể được chạy từ dòng lệnh. Nếu hệ thống của bạn có RAM dưới 2GB, có thể rất khó để chạy hai máy tính để bàn đầy đủ, vì vậy bạn có thể chọn chạy cổng không đầu. Tôi sẽ sử dụng máy tính để bàn cho cả máy trạm và cổng cho bài viết này vì nó dễ dàng hơn để chứng minh các khái niệm.

Trình hướng dẫn chạy đầu tiên hiển thị hai màn hình đầy cảnh báo về cách Whonix không nên dựa vào để cung cấp ẩn danh:

Whonix là phần mềm thử nghiệm. Đừng dựa vào nó để ẩn danh mạnh mẽ.

Đó là một chút bối rối vì trang chính của trang web Whonix nói rõ rằng nó cung cấp ẩn danh không an toàn:

Nó có thể ẩn danh trực tuyến thông qua việc sử dụng mạng Tor không an toàn, tự động và trên toàn máy tính để bàn.

Tôi nghĩ thông điệp cơ bản ở đây là có nhiều cách để bạn có thể phản bội danh tính của mình mà không liên quan gì đến các biện pháp bảo vệ kỹ thuật.

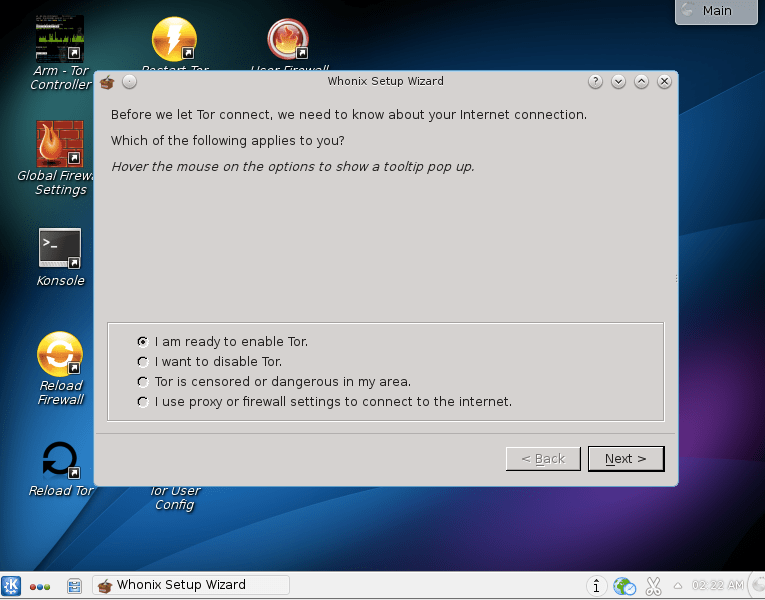

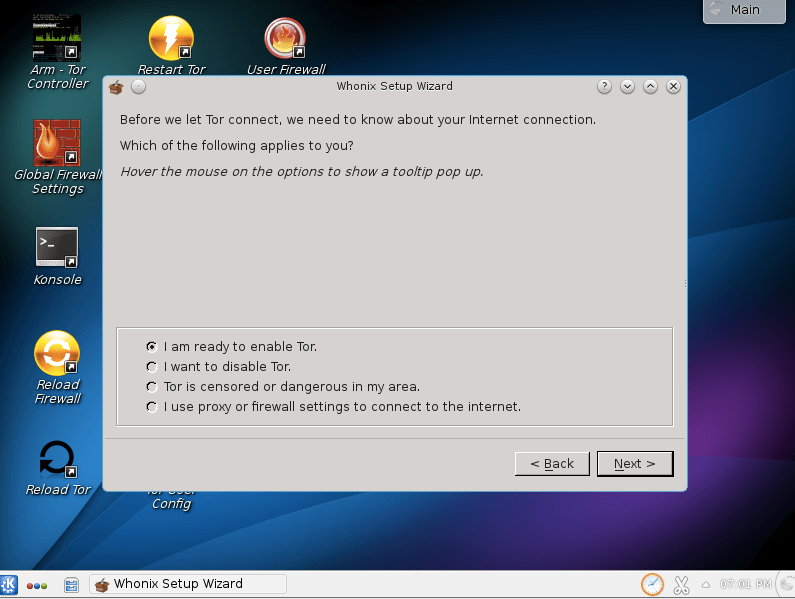

Bước tiếp theo là cấu hình cách cổng kết nối với mạng Tor. Các tùy chọn ở đây bắt chước các tùy chọn thiết lập Tor bình thường liên quan đến cầu và proxy. Khi bạn di chuột qua bất kỳ tùy chọn nào trong số này, Whonix sẽ hiển thị các thay đổi cần thiết trong tệp torrc của bạn để đạt được thay đổi đó. Nó sẽ không thực hiện bất kỳ thay đổi tự động cho bạn.

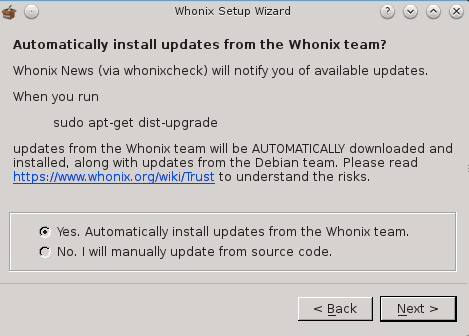

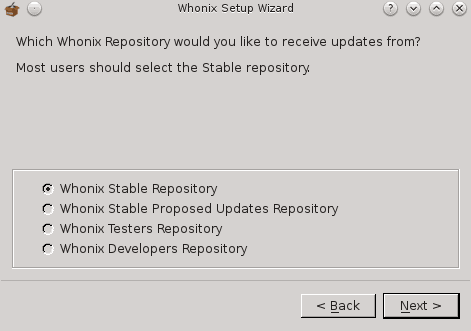

Bước tiếp theo là định cấu hình cách bạn thực hiện các cập nhật như thế nào.

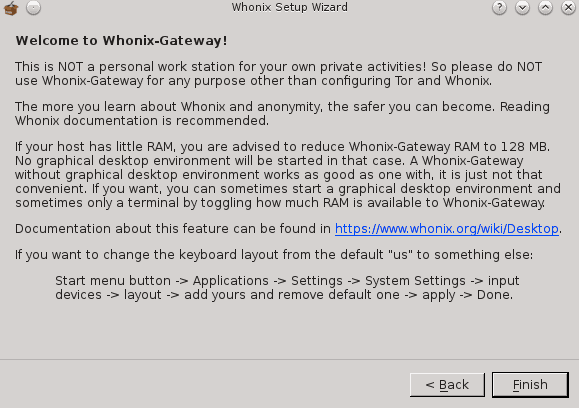

Và cuối cùng, một lời cảnh báo rằng đây là cổng Whonix và không nên được sử dụng làm máy trạm.

Máy trạm Whonix

Bây giờ, cổng Whonix của bạn đã được cài đặt và kết nối với Tor, đã đến lúc khởi chạy máy trạm. Nhập máy ảo máy trạm như bạn đã làm cổng và khởi động nó. Các Điều khoản và Điều kiện tương tự cam chịu và u ám được hiển thị. Sau đó, bạn có thể định cấu hình tùy chọn cập nhật của mình.

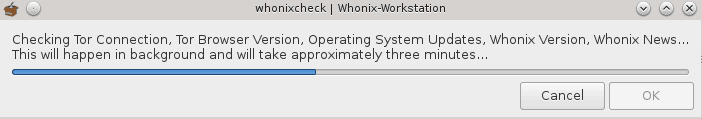

Hãy để bản cập nhật đầu tiên hoàn thành và máy trạm đã sẵn sàng để sử dụng:

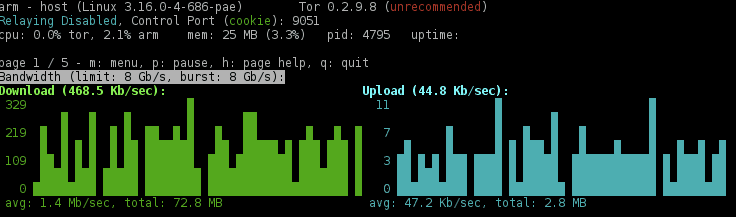

Nếu bạn muốn thấy cổng hoạt động của mình, hãy khởi chạy trình duyệt Tor trong máy trạm, sau đó khởi chạy Trình theo dõi chuyển tiếp ẩn danh Tor (ARM). Bạn sẽ thấy lưu lượng truy cập từ máy trạm đi qua cổng của bạn.

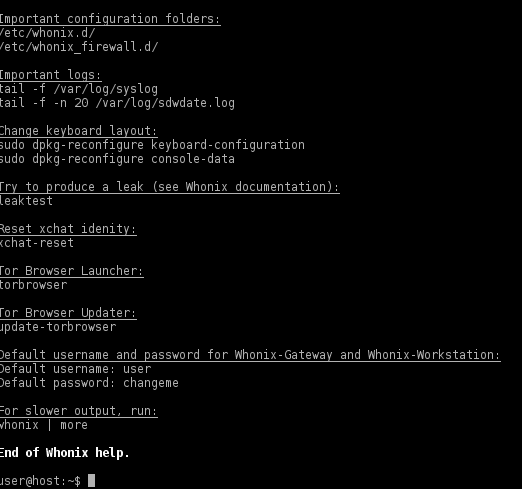

Đối với một số trợ giúp cơ bản, hãy mở một cửa sổ đầu cuối và chỉ cần gõ whonix. Một màn hình trợ giúp sẽ xuất hiện bao gồm thông tin đăng nhập mặc định của người dùng. Bạn có thể sử dụng chúng để sudo để root để xem giao diện mạng của bạn.

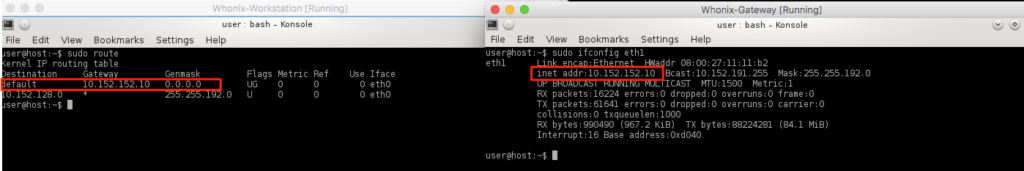

Kiểm tra nhanh các giao diện mạng cho thấy máy trạm đang sử dụng địa chỉ IP riêng như mong đợi và đang định tuyến tất cả lưu lượng truy cập của nó thông qua cổng.

Tắt cổng ngăn máy trạm không thể kết nối với internet.

Ưu điểm

- Sử dụng công nghệ VirtualBox đảm bảo rằng phạm vi rộng nhất của mọi người có thể sử dụng Whonix. VirtualBox có sẵn cho mọi hệ điều hành chính và miễn phí.

- Việc cài đặt và sử dụng mặc định là vô cùng dễ dàng. Không có kiến thức đặc biệt hoặc cấu hình được yêu cầu để đi làm.

Nhược điểm

- Trong khi máy trạm Whonix được tách ra khỏi máy tính chủ, không có sự phân tách nào nữa. Thực hiện cả hành vi rủi ro và không rủi ro trong máy trạm cũng nguy hiểm như thực hiện cả trên máy tính chủ.

- Do tính ẩn danh chỉ được cung cấp trong máy ảo của máy trạm, nên có thể dễ dàng quên sử dụng và cuối cùng sử dụng máy chủ một cách tình cờ.

Tails – Hệ thống sống ẩn danh Amnesic

Tails là một hệ điều hành trực tiếp được xây dựng ngoài Debian GNU / Linux. Không có quá trình cài đặt. Bạn khởi động máy tính của mình với nó và nó chạy từ phương tiện tạm thời bạn khởi động từ đó. Khi bạn tắt nó, nó sẽ quên (mất trí nhớ) và giúp bạn ẩn danh trong khi sử dụng nó (ẩn danh).

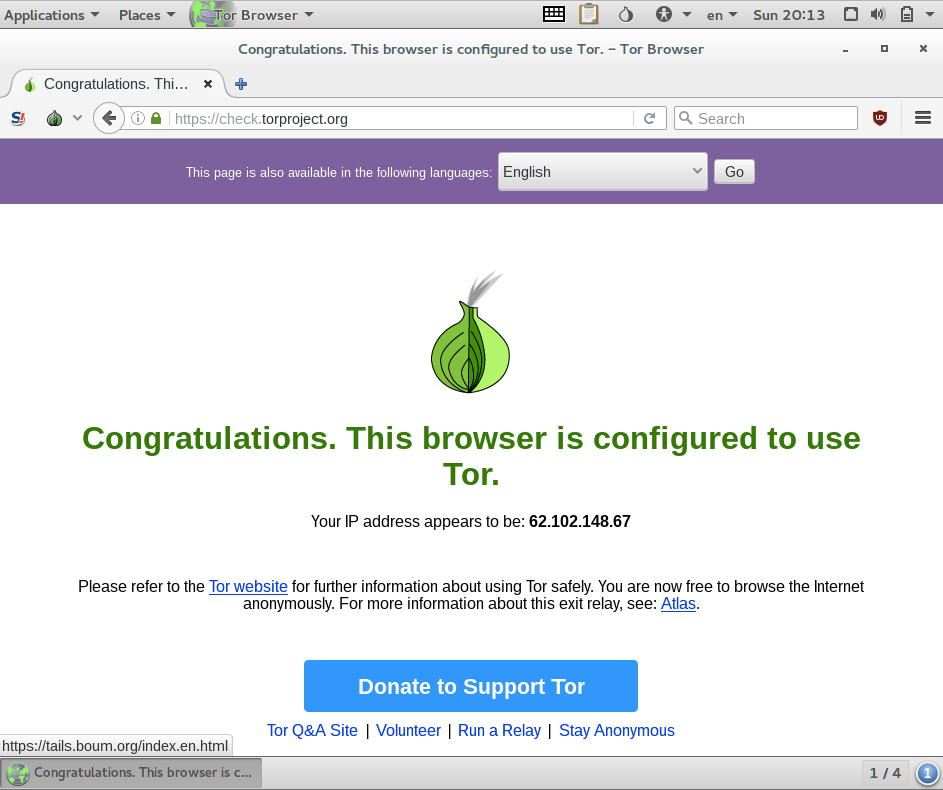

Tất cả các kết nối mạng được định tuyến thông qua mạng Tor và các ứng dụng cố gắng truy cập internet trực tiếp bị chặn. Tor được thiết lập theo mặc định, nhưng Tails cũng có thể được cấu hình để sử dụng mạng ẩn danh I2P.

Bắt đầu ở đây để bắt đầu quá trình tải xuống: https://tails.boum.org/install/index.en.html. Các hướng dẫn dường như có một chút liên quan; Tôi không chắc tại sao chúng bao gồm nhu cầu sử dụng nhiều thanh USB hoặc điện thoại di động để đọc hướng dẫn. Tôi chỉ đơn giản tải xuống tệp ISO Tails và tải nó vào VirtualBox như mọi thứ khác. Nếu bạn sẽ sử dụng Tails đúng cách, bạn sẽ cần ghi ISO đó vào một số phương tiện mà bạn có thể khởi động từ đó; thường là đĩa CD / DVD hoặc thẻ nhớ USB.

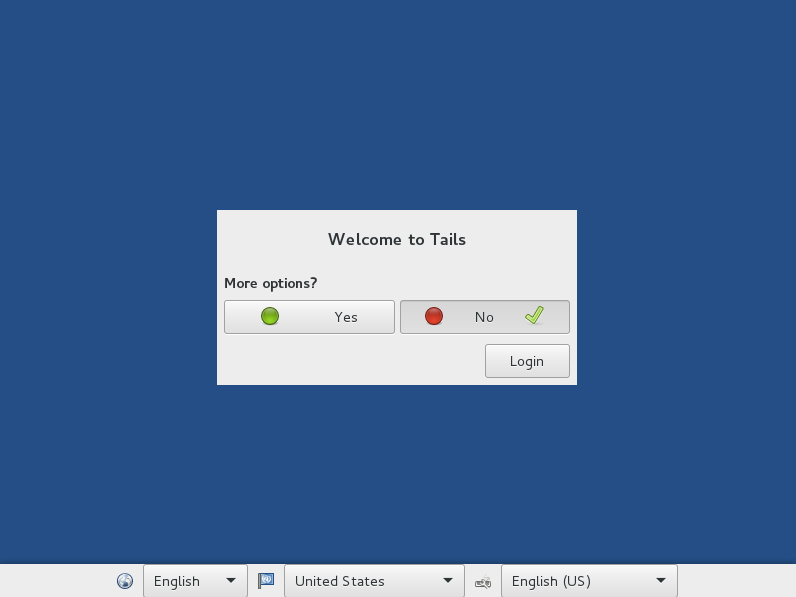

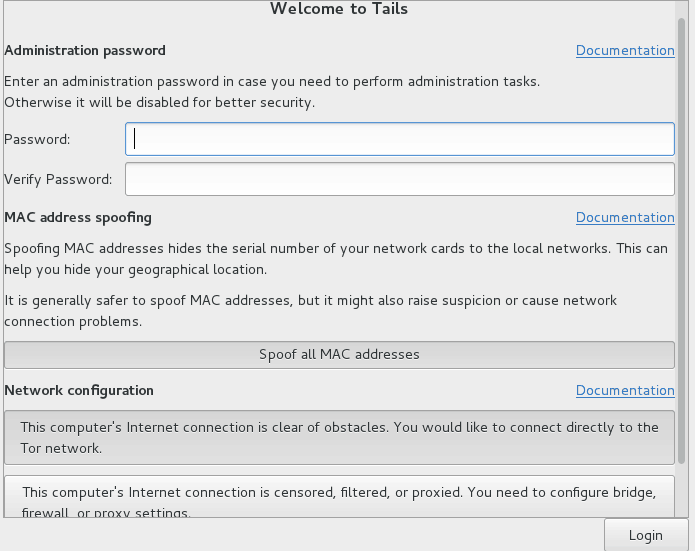

Lần khởi động đầu tiên sẽ hiển thị Tails Greeter nơi bạn có thể tùy chọn cấu hình một số tùy chọn trước khi tải màn hình nền.

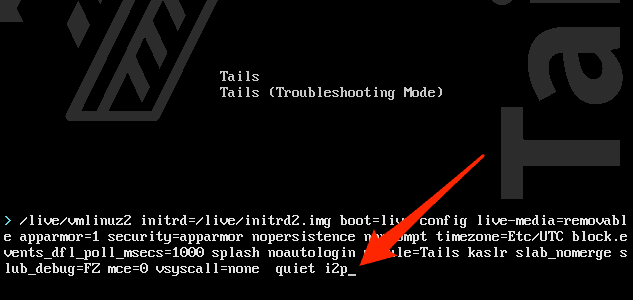

Để sử dụng Tails với I2P thay vì Tor, bạn sẽ cần khởi động lại. Khi menu bộ tải khởi động xuất hiện, nhấn nút Tab để hiển thị các tùy chọn khởi động hiện tại. Nhấn phím cách và sau đó thêm i2p vào các tùy chọn hiện có. Nhấn Enter để tiếp tục khởi động.

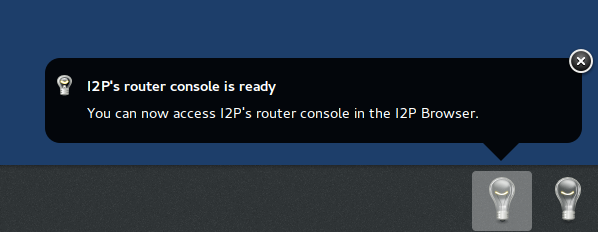

Bảng thông báo ở dưới cùng của máy tính để bàn sẽ cho bạn biết Tor hoặc I2P được cấu hình:

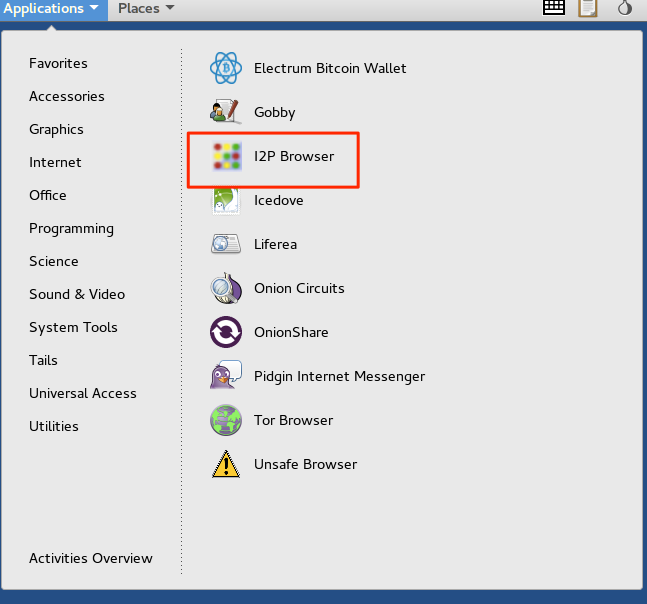

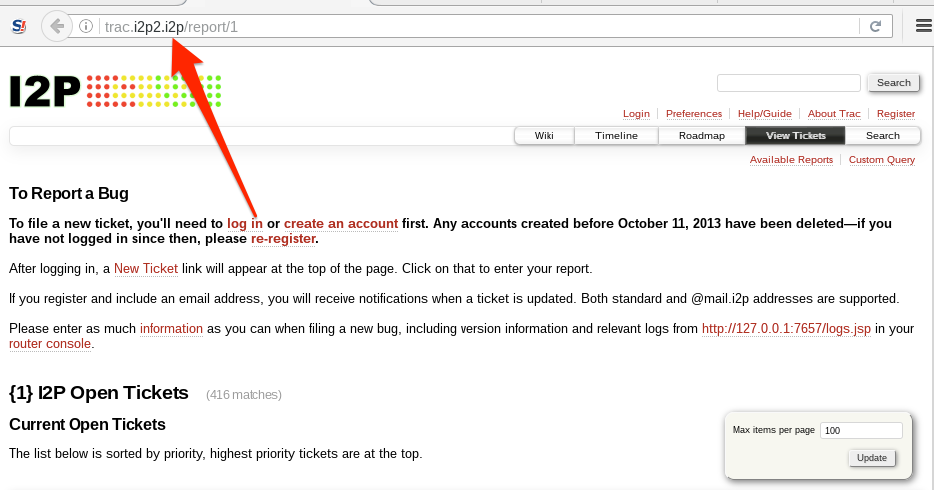

Khởi chạy trình duyệt I2P để xem trạng thái kết nối I2P của bạn bằng cách chọn Ứng dụng -> Tùy chọn menu Internet.

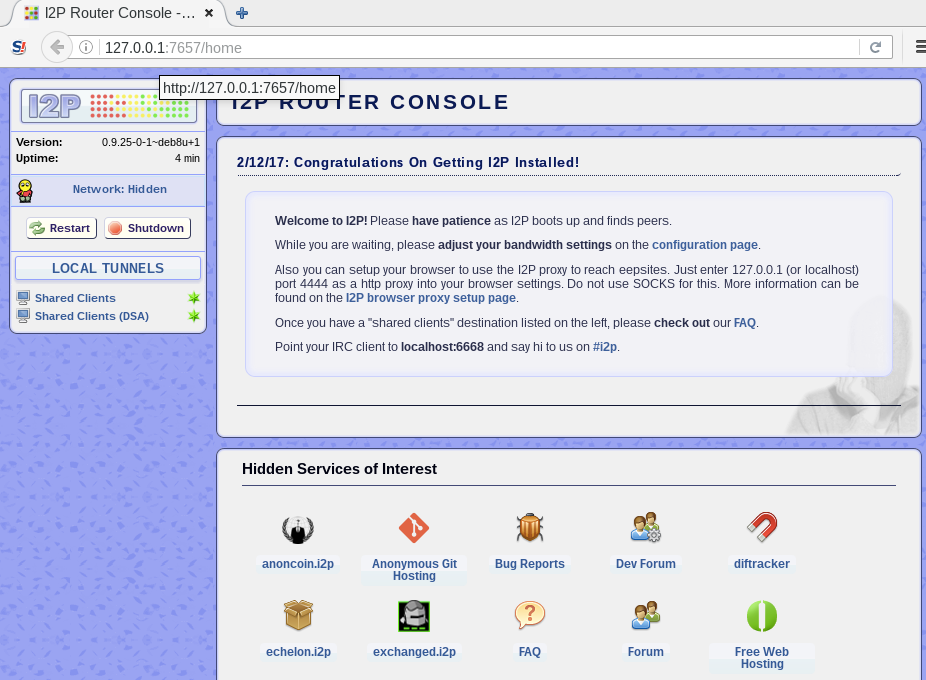

Đợi trong khi nó tải:

Giống như Tor có các trang web nội bộ sử dụng phần mở rộng .onion, I2P có các dịch vụ ẩn riêng sử dụng phần mở rộng .i2p.

Không giống như Tor, bộ định tuyến I2P sẽ không cho phép bạn truy cập các trang web rõ ràng theo mặc định. Bạn sẽ cần định cấu hình Outproxy để truy cập các trang internet thông thường trong khi sử dụng I2P.

Chỉ có HTTP, HTTPS và email Outproxies có sẵn. Nếu bạn cần một outproxy SOCKS để làm nhiều hơn với, thì bạn nên gắn bó với Tor.

Đuôi

- CD sống nói chung rất dễ sử dụng. Bạn có thể ghi một lần, sử dụng bất cứ nơi nào rất tiện dụng nếu bạn sử dụng nhiều máy tính không tin cậy.

- Cấu hình mặc định để sử dụng Tor cung cấp ẩn danh bên ngoài, đến mức Tor cung cấp cho nó.

Nhược điểm

- Tails không mã hóa các tài liệu được tạo trong phiên của nó theo mặc định, nhưng có tính năng âm lượng liên tục được mã hóa mà bạn có thể sử dụng cho việc này.

- Tất cả các đĩa CD trực tiếp không giải quyết vấn đề nguyên khối; hệ điều hành không có sự phân biệt nên các hoạt động rủi ro trong một ứng dụng có thể ảnh hưởng đến các ứng dụng khác.

Các bản phát hành CD trực tiếp khác

Live CD được xem là một trong những cách dễ nhất để cung cấp một số bảo mật và ẩn danh. Vì lý do đó, có rất nhiều đĩa CD Live có sẵn. Một vài người khác khiến tôi chú ý khi viết bài viết này là IprediaOS và TENS.

IprediaOS

Hệ điều hành Ipredia sử dụng mạng ẩn danh I2P thay vì mạng Tor vốn phổ biến trong số các bản phát hành khác. I2P có sẵn cho Windows, Linux, macOS và Android. IprediaOS có sẵn dưới dạng bản tải xuống Live CD có thể cài đặt bằng máy tính để bàn Gnome hoặc Máy tính để bàn X11 nhẹ (LXDE).

Tính ẩn danh đến từ việc sử dụng mạng I2P cũng như từ các ứng dụng được cài đặt sẵn. Các ứng dụng được cung cấp hỗ trợ ẩn danh BitTorrent, email, IRC và trình duyệt web. Giống như Tor có các trang web hành tây nội bộ, I2P có các trang web I2P nội bộ có tên eepSites với phần mở rộng .i2p.

Tải xuống đĩa CD Live có thể cài đặt từ trang Ipredia.

TENS – Bảo mật nút cuối đáng tin cậy

[Bảo mật nút cuối đáng tin cậy [(https://www.spi.dod.mil/lipose.htm). TENS được tạo bởi Bộ Quốc phòng Hoa Kỳ (DoD). Thật thú vị, Hoa Kỳ DoD ký chứng chỉ SSL của riêng mình. Trình duyệt của bạn rất có thể không có DoD được liệt kê là Cơ quan cấp chứng chỉ đáng tin cậy, do đó bạn có thể sẽ thấy các lỗi SSL khi bạn cố gắng truy cập trang web. Có vẻ an toàn khi làm như vậy dựa trên nghiên cứu của tôi, nhưng mức độ hoang tưởng của bạn sẽ chi phối hành động của bạn.

TENS khởi động vào RAM, không ghi bất cứ điều gì vào đĩa và do đó tạo ra một nút kết thúc tạm thời, đáng tin cậy trên hầu hết mọi máy tính. Lưu ý rằng mục đích của TENS là tạo nút END đáng tin cậy; nó được tạo ra để bảo vệ máy tính mà bạn kết nối với; Nó không được thiết kế để bảo vệ bạn.

Có một vài phiên bản khác nhau, hai trong số đó có sẵn cho công chúng. Public Deluxe đi kèm với Libre Office, trong khi phiên bản Công cộng tiêu chuẩn thì không. Phiên bản Professional chỉ dành cho nhân viên chính phủ Hoa Kỳ. Các bộ phận riêng lẻ có thể yêu cầu các bản dựng tùy chỉnh và đó là phương pháp được phê duyệt duy nhất để kết nối với các hệ thống DoD trên thiết bị phi chính phủ.

Xem thêm: Các dịch vụ VPN Linux tốt nhất là gì?