Cách thiết lập dịch vụ Tor ẩn hoặc trang web .onion

Nền Tor

Onion Router (Tor) là một trong những công cụ bảo mật Internet nổi tiếng nhất. Được phát triển bởi nhiều chi nhánh của Bộ Quốc phòng Hoa Kỳ vào giữa những năm 1990. Thuật ngữ ‘củ cải hành dữ liệu được sử dụng để giúp hình dung cách thức hoạt động của nó. Lưu lượng truy cập mạng được định tuyến vào mạng Tor, sau đó được chuyển qua các nút Tor khác trong mạng trước khi thoát ra khỏi mạng rõ ràng (nghĩa là internet thông thường). Các gói ban đầu được mã hóa dự phòng và mỗi nút Tor trên đường đi chỉ giải mã lớp mà nó cần để biết phải làm gì với gói. Do mã hóa lớp này, không có nút Tor nào biết cả nguồn và đích của bất kỳ gói mạng nào.

Có một cách khác để sử dụng Tor. Thay vì sử dụng nó theo cách giống như VPN để nhập, xáo trộn và sau đó thoát Tor, nó có thể chạy các dịch vụ như các trang web bên trong mạng Tor. Trong trường hợp này, lưu lượng truy cập mạng vào mạng Tor, nhưng không bao giờ thoát. Bài viết này sẽ đề cập đến các bước cơ bản liên quan đến việc xây dựng dịch vụ Tor.

Có hai lý do chính để chạy dịch vụ ẩn Tor:

- Để chạy một dịch vụ mà bạn muốn ẩn và vẫn bị ẩn và không bị ràng buộc với bạn dưới bất kỳ hình thức nào. Đây là Mô hình Con đường tơ lụa. Con đường tơ lụa là một thị trường bất hợp pháp được điều hành như một dịch vụ ẩn trên các mạng Tor. Bởi vì nó bán hàng hóa bất hợp pháp, các nhà khai thác đã có một lợi ích trong việc giấu kín. Tuy nhiên, có rất nhiều trang web hợp pháp được điều hành bởi những người muốn ẩn giấu vì lý do chính trị hoặc lý do khác.

- Để cung cấp một cách an toàn và ẩn danh cho khách truy cập của bạn tiếp cận với bạn, ngay cả khi bạn không quan tâm đến trang web được gán cho bạn. Đây là Mô hình Facebook. Facebook chạy một dịch vụ Tor tại https://www.facebookcorewwwi.onion. Rõ ràng, không có nỗ lực che giấu đó là dịch vụ Tor Facebook; chủ sở hữu và nhà khai thác nổi tiếng.

Mặc dù mục đích của bài viết này là trường hợp sau, cả hai đều có nhiều vấn đề bảo mật hoạt động (OpSec) mà bạn sẽ cần phải giải quyết. Chỉ cần thiết lập một máy chủ web và cài đặt Tor có thể đã thắng được là đủ để giữ cho trang web của bạn và danh tính của bạn tách biệt lâu dài. Điều đó quan trọng với bạn như thế nào là tương xứng với mức độ hoang tưởng của bạn.

Cài đặt máy khách Tor

Dịch vụ ẩn Tor chỉ có thể được truy cập thông qua các hệ thống được kết nối Tor. Giống như bạn sẽ cần khởi chạy VPN để có quyền truy cập vào một số nội dung bị chặn địa lý, bạn sẽ cần khởi chạy Tor để truy cập các dịch vụ ẩn. Rất may, việc cài đặt và chạy ứng dụng khách Tor đã trở nên cực kỳ dễ dàng do công việc khó khăn của Dự án Tor trong những năm qua.

Xem thêm: VPN tốt nhất cho Tor

Bài viết này không phải là về thiết lập máy khách Tor an toàn đầu cuối. Chúng ta chỉ cần chạy ứng dụng khách Tor để chuyển sang tạo dịch vụ Tor ẩn. Do đó, khi bạn đã làm theo các hướng dẫn thiết lập máy khách Tor cơ bản trong bài viết này, bạn có thể muốn xem lại các đề xuất Tor Project, sử dụng máy khách Tor của bạn đúng cách để duy trì tính ẩn danh.

Có nhiều khách hàng Tor cho nhiều nền tảng khác nhau. Dave Albaugh chấp bút Hướng dẫn cuối cùng về việc sử dụng Tor để duyệt ẩn danh có chứa một danh sách khá đầy đủ. Trong bài viết này, chúng tôi sẽ chỉ xem xét việc cài đặt máy khách Tor trên ba hệ điều hành lớn; Windows, macOS / OSX và Linux. Tương tự như vậy, một dịch vụ ẩn Tor có thể được chạy trên Windows hoặc bất kỳ hệ thống nào giống Unix và tôi sẽ dính vào một thiết lập Linux cơ bản.

Cách dễ nhất để khiến máy khách Tor chạy trên bất kỳ hệ thống nào là cài đặt Gói trình duyệt Tor. Nó chứa phiên bản Firefox cứng và tạo proxy SOCKS5 trên cổng máy chủ localhost 9150 mà các ứng dụng nhận biết proxy khác như SSH có thể sử dụng. Chúng tôi sẽ cần SSH được Tor bảo vệ để thiết lập dịch vụ ẩn của chúng tôi.

Cài đặt trình duyệt Tor cho Windows

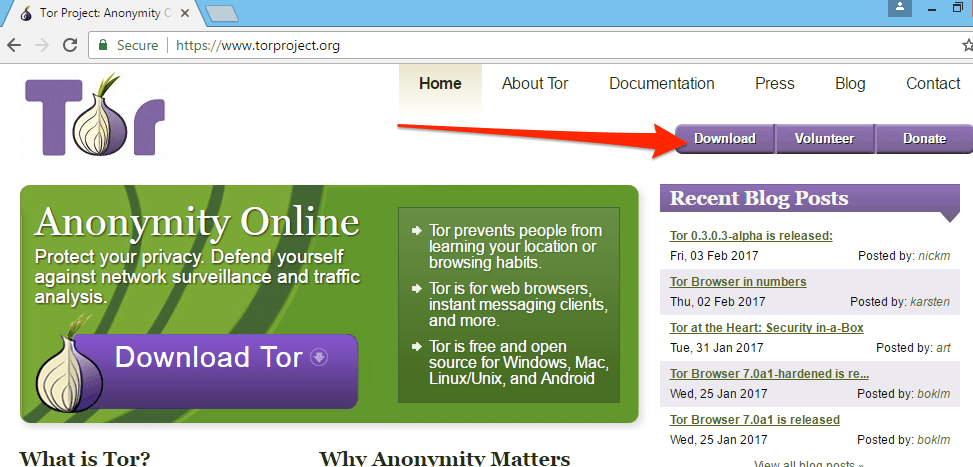

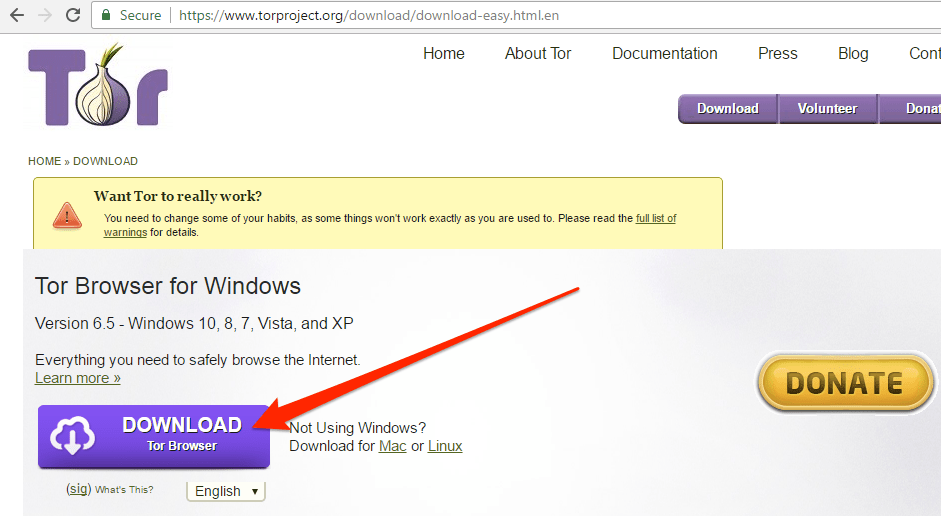

Để cài đặt ứng dụng khách Tor cho Windows, hãy truy cập trang web Tor trực tiếp. Đảm bảo bạn tải xuống từ trang web torproject.org thực sự. Có rất nhiều đối thủ của Tor và do đó nhiều phiên bản của máy khách Tor bị xâm phạm trên Internet. Tải xuống trực tiếp từ torproject.org đảm bảo bạn sẽ nhận được một phiên bản miễn phí giả mạo. Ngoài ra còn có chữ ký GPG cho mỗi lần tải xuống trên trang Tor mà bạn có thể so sánh với bản tải xuống của mình để tự tin hơn nữa.

Nhấp vào nút Tải xuống và chọn phiên bản Windows:

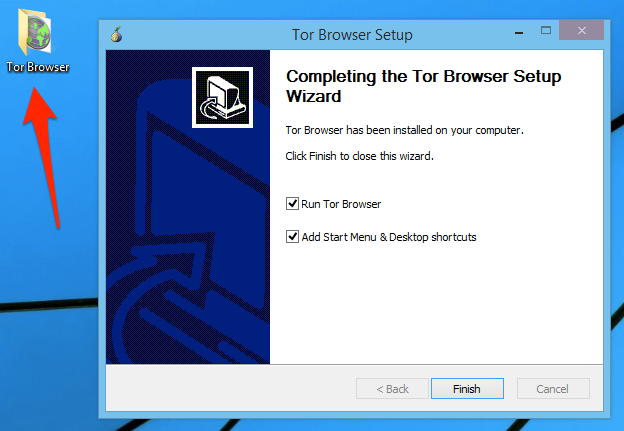

Bấm đúp vào tệp đã tải xuống để bắt đầu quá trình cài đặt. Bạn sẽ được yêu cầu chọn ngôn ngữ và vị trí cài đặt giống như mọi quy trình cài đặt Windows tiêu chuẩn khác. Khi quá trình cài đặt hoàn tất, bạn sẽ thấy Trình duyệt Tor mới trên máy tính để bàn của bạn.

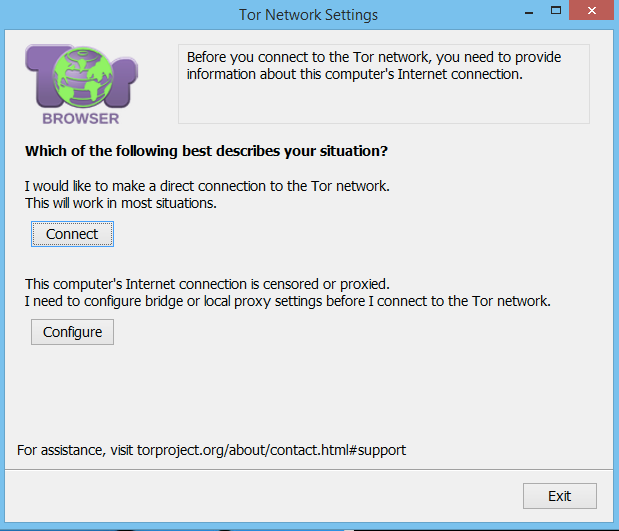

Quá trình chạy đầu tiên sẽ hỏi bạn loại thiết lập Tor mà bạn sẽ cần. Lưu ý cách tùy chọn Kết nối trực tiếp có nút Kết nối trong khi tùy chọn cầu nối hoặc proxy cục bộ có nút Cấu hình.

Trong hầu hết các trường hợp, tùy chọn kết nối trực tiếp sẽ hoạt động về mặt kỹ thuật, nhưng có hai tình huống bạn có thể muốn chọn tùy chọn thứ hai. Một kết nối trực tiếp vẫn sẽ cung cấp ẩn danh, nhưng sẽ rõ ràng đối với người quan sát rằng bạn có thể sử dụng Tor mà bạn có thể không muốn. Ngoài ra, một số ISP và mạng có thể chủ động chặn kết nối Tor hoặc bạn có thể cần định cấu hình proxy để truy cập Tor. Nếu bất kỳ ứng dụng nào được áp dụng, bạn sẽ muốn chọn tùy chọn thứ hai để thiết lập cầu nối hoặc định cấu hình proxy..

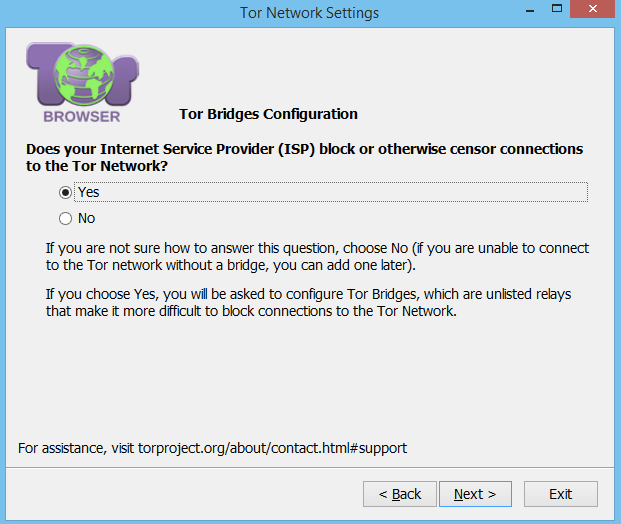

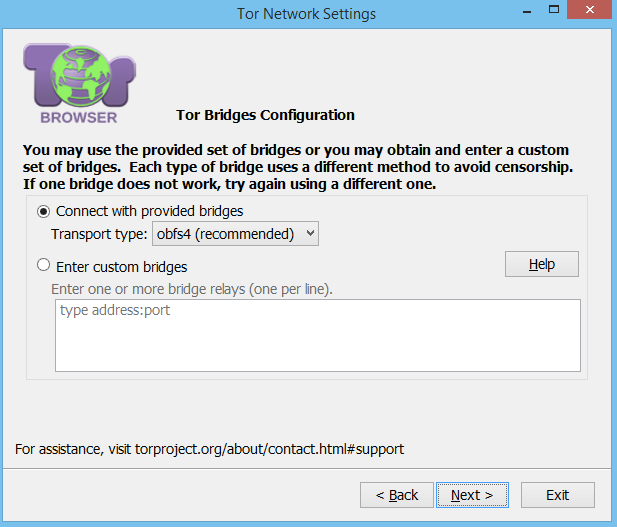

Cầu và thiết lập proxy

Chọn có cho câu hỏi này sẽ mở ra một màn hình nơi bạn có thể kích hoạt cầu nối. Các nút Tor được xuất bản để bất kỳ ai muốn chặn truy cập Tor trên mạng của họ chỉ cần chặn các yêu cầu dành cho các nút đã biết này. Một cây cầu chỉ đơn giản là một nút Tor chưa được công bố, do đó các kết nối đến nó có thể sẽ không bị chặn bởi vì nó không phải là một nút đã biết. Trừ khi bạn có một số nhu cầu chỉ định cầu nối của riêng mình, hãy chọn tùy chọn Kết nối với cầu được cung cấp.

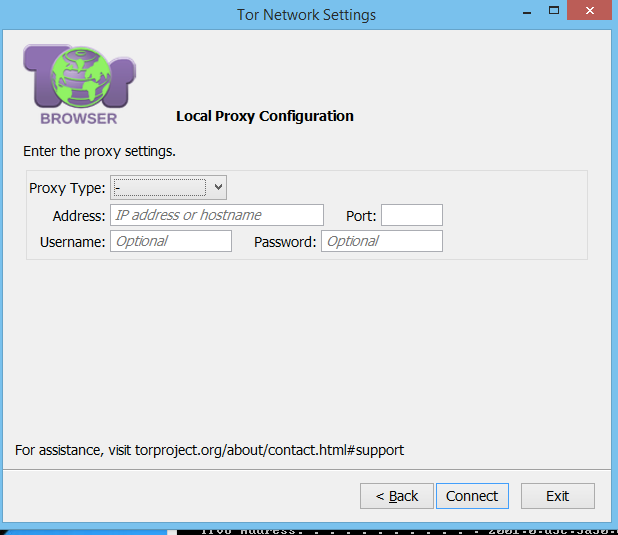

Sau đó, bạn sẽ được đưa đến trang cấu hình proxy.

Chọn không cho câu hỏi này sẽ bỏ qua màn hình cấu hình cầu và đưa bạn trực tiếp đến màn hình cấu hình proxy.

Nhập thông tin proxy cụ thể của bạn và nhấp vào nút Kết nối. Bạn sẽ được kết nối với mạng Tor và trình duyệt Tor sẽ khởi chạy.

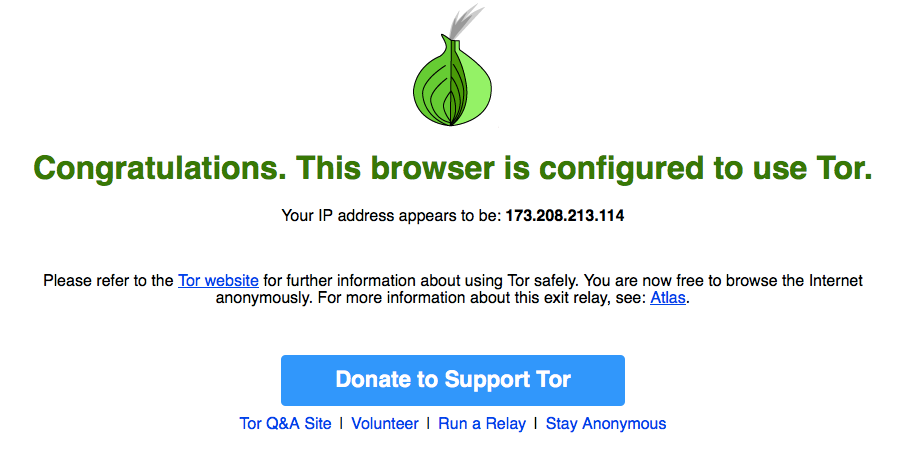

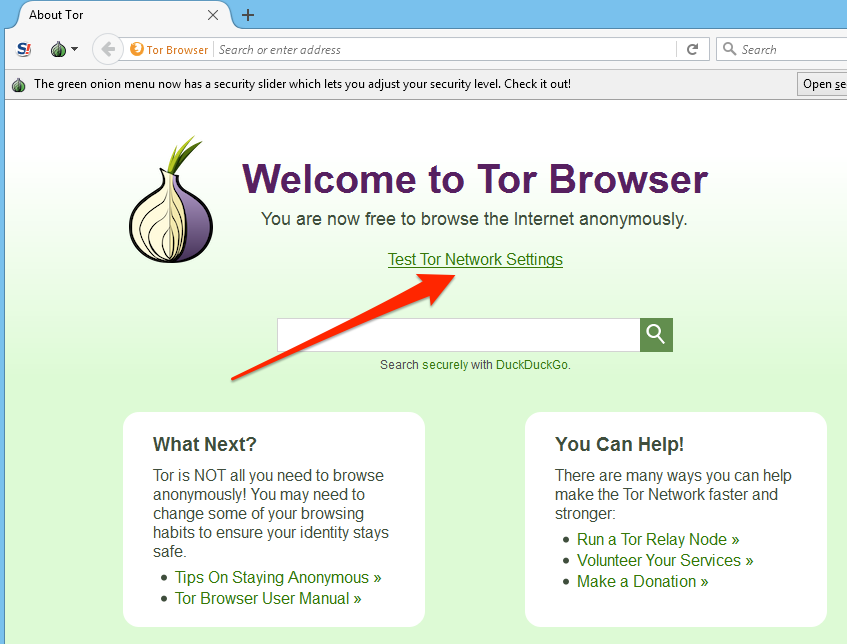

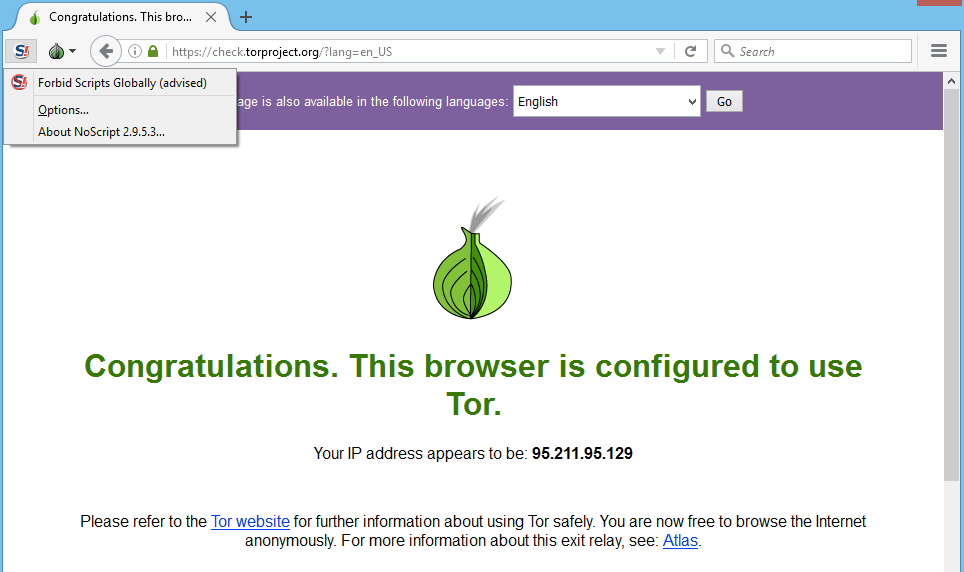

Nhấp vào liên kết Cài đặt mạng Test Tor để xác nhận rằng bạn đã kết nối. Địa chỉ IP bạn thấy được hiển thị không phải là địa chỉ của riêng bạn.

Nếu bạn quan tâm đến nút thoát mà bạn đã được chỉ định, hãy nhấp vào liên kết Atlas để khám phá thêm về nó.

Cài đặt trình duyệt Tor cho macOS / OSX

Để cài đặt ứng dụng khách Tor trên macOS / OSX, hãy truy cập trang tải xuống Tor Project thực sự và chọn tùy chọn Tor Browser cho Mac.

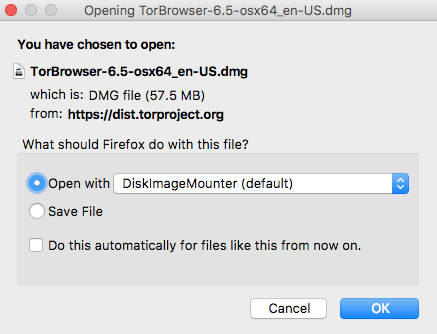

Bạn sẽ được nhắc mở tệp hình ảnh và di chuyển nó vào thư mục ứng dụng của bạn:

Sau đó, bạn có thể tìm thấy ứng dụng Tor Browser trong Launchpad. Quá trình chạy đầu tiên sẽ đưa bạn qua cùng một trình hướng dẫn proxy và cầu nối mà phiên bản Windows đã làm. Khi bạn đã hoàn thành đúng cách, hãy nhấp vào nút Kết nối. Trình duyệt Tor sẽ khởi chạy. Nhấp vào liên kết Cài đặt mạng Test Tor để đảm bảo nó hoạt động chính xác và hiển thị một số địa chỉ IP khác.

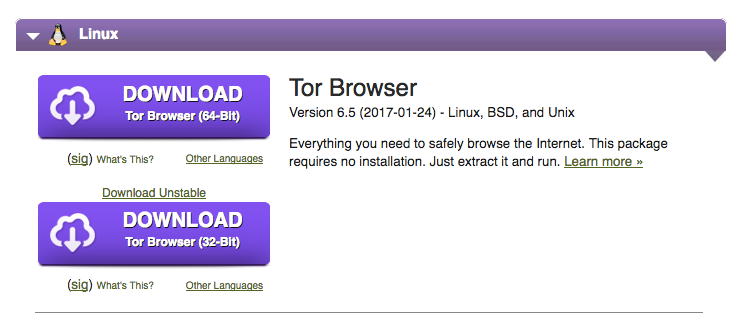

Cài đặt trình duyệt Tor cho Linux

Trình duyệt Linux Tor là một tệp thực thi nhị phân duy nhất không có quá trình cài đặt.

Giải nén tệp tar đã nén và nó sẽ tạo một thư mục tor-browser_en-US với một tệp có tên start-tor-browser.desktop trong đó. Chạy tệp đó từ trình bao hoặc bấm đúp vào tệp trong trình quản lý tệp của bạn để khởi chạy Trình duyệt Tor. Điều này sẽ khởi chạy quy trình chạy đầu tiên quen thuộc hiện nay cho phép bạn thiết lập bất kỳ cầu nối hoặc proxy nào bạn có thể cần, sau đó kết nối với Tor. Hướng dẫn chi tiết về thiết lập đó nằm trong phần Cài đặt trình duyệt Tor cho Windows của bài viết này.

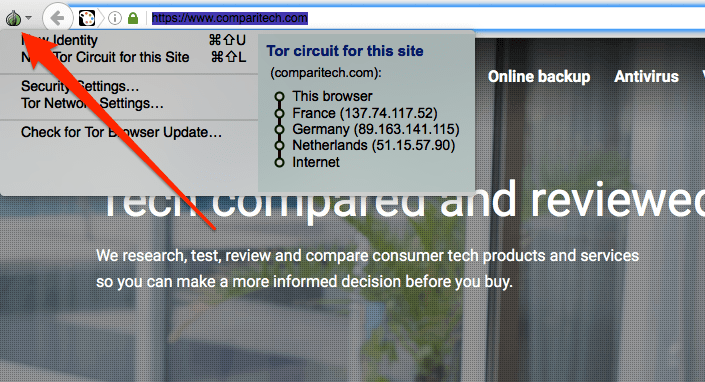

Nhấp vào biểu tượng củ hành bên cạnh thanh địa chỉ trình duyệt sẽ tiết lộ thông tin về mạch Tor đã được thiết lập cho bạn. Mạch là tuyến đường qua Tor mà bạn yêu cầu. Ví dụ: để xem trang web so sánh từ Canada, tôi đã truy cập mạng Tor ở Pháp, bị trả lại qua Đức và thoát khỏi mạng lưới rõ ràng ở Hà Lan.

Thiết lập dịch vụ Tor

Dịch vụ Tor sử dụng cấu trúc URL cụ thể. Trong mạng rõ ràng, chúng tôi đã từng thấy các Tên miền cấp cao (TLD) như .com, .net và vô số các tên miền khác. Một TLD không tồn tại trong mạng rõ ràng là .onion và ngược lại, đó là TLD duy nhất tồn tại trong mạng Tor. Có nghĩa là, nếu bạn cố gắng kết nối với dịch vụ Tor, chẳng hạn như trang Facebook Facebook Tor tại https://www.facebookcorewwwi.onion mà không được kết nối với Tor, bạn sẽ không thể. Do quy ước đặt tên này, một số người gọi dịch vụ Tor là trang web hành tây.

Cân nhắc bảo mật trong quá trình thiết lập

Bây giờ chúng tôi sẽ thiết lập một dịch vụ Tor bằng cách sử dụng VPS Linux giá rẻ. Đây là bài học đầu tiên trong OpSec: vì tôi không quan tâm đến Mô hình Con đường tơ lụa, tôi chỉ mua một VPS từ một nhà cung cấp đám mây sẽ liên kết tôi theo cách nào đó với máy chủ này. Bạn nên sử dụng một máy chủ phản ánh mức độ quan tâm của bạn về việc được liên kết với nó.

Một cân nhắc khác là việc kết nối với máy chủ này với địa chỉ IP ISP của bạn sẽ liên kết bạn với dịch vụ này. Nếu đó là một mối quan tâm cho bạn, có hai cách chính xung quanh điều này. Nếu bạn có một số phương pháp phù hợp khác để kết nối với hệ thống này mà không cần sử dụng SSH, bạn có thể thiết lập các dịch vụ Tor của mình bằng phương pháp đó và không bao giờ phải lo lắng về nó. Nhưng, nếu bạn không có cách nào để kết nối với máy chủ này ngoài SSH, bạn có thể sử dụng proxy SOCKS5 do Tor Browser cung cấp để định tuyến lưu lượng SSH của bạn. Một trong hai phương pháp sẽ ngăn địa chỉ IP ISP của bạn được liên kết với máy chủ này.

SSH sử dụng Tor proxy

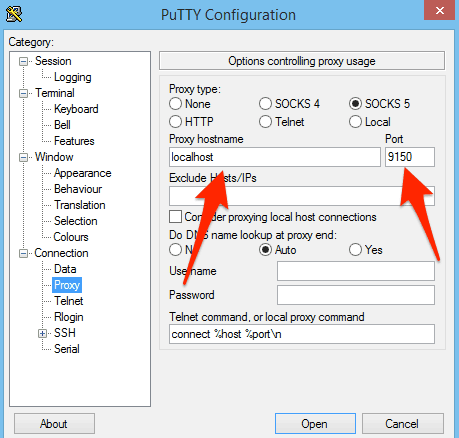

Nếu bạn sử dụng PuTTY, bạn có thể định cấu hình trong ngăn Proxy:

Sử dụng Linux hoặc macOS, bạn có thể sử dụng SSH với đối số ProxyCommand bằng cách sử dụng $ SERVERIP và $ USERNAME chính xác cho máy chủ của mình. Sử dụng IP thay vì bất kỳ tên máy chủ nào bạn có thể đã tạo sẽ ngăn rò rỉ DNS:

$ ssh $ SERVERIP -l $ USERNAME -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p"

Tôi thấy điều này trong nhật ký máy chủ:

Ngày 5 tháng 2 16:34:34 máy chủ-172-20-0-101 sshd [11269]: Mật khẩu được chấp nhận cho $ USERNAME từ 65.19.167.131 cổng 22323 ssh2

Và chúng tôi có thể tham khảo Tor Atlas để xác nhận rằng 65.19.167.131 IP là nút thoát Tor ở Hoa Kỳ, vì vậy mọi thứ đều ổn.

Khi Tor được cài đặt trên máy chủ, bạn cũng có thể quyết định thiết lập dịch vụ SSH Tor và sau đó kết nối bằng tên .onion cho dịch vụ của bạn. Lệnh đó trông giống như thế này và vì các yêu cầu của Tor proxy, IP localhost được nhìn thấy trong nhật ký SSH.

$ ssh $ YOUSERVICENAME.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p" Mật khẩu $USERID@$YOURSERVICENAME.onion: Đăng nhập lần cuối: Chủ nhật ngày 5 tháng 2 20:47:10 2023 từ 127.0.0.1

Cài đặt Tor

Thêm kho Tor vào nguồn cài đặt của bạn. Tor có thể có sẵn trong các bản phân phối của bạn, nhưng nó có thể bị lỗi thời. Nó có lẽ tốt nhất để tạo một tệp repo như /etc/yum.repos.d/tor.repo với repo dự án Tor thực tế bằng cách sử dụng các mục sau:

[tor] name = Tor repo enable = 1 baseurl = https: //deb.torproject.org/torproject.org/rpm/el/6/$basearch/ gpgcheck = 1 gpgkey = https: //deb.torproject.org/ torproject.org/rpm/RPM-GPG-KEY-torproject.org.asc

Sau đó cài đặt Tor:

sudo yum cài đặt tor

Bạn có thể tìm thấy các gói Debian và Ubuntu trong thư mục https://deb.torproject.org/torproject.org/dists/; cập nhật cấu hình ở trên khi cần thiết cho bản phân phối của bạn.

Hãy xem tập tin / etc / tor / torrc. Mức tối thiểu bạn có thể cần kích hoạt trong tệp đó là như sau:

RunAsDaemon 1 DataDirectory / var / lib / tor

Bạn cũng có thể định tuyến các truy vấn DNS của mình thông qua Tor. Điều này sẽ buộc tất cả DNS của bạn thông qua Tor bằng cách thêm nó vào torrc fle của bạn (sử dụng một số giá trị cho VirtualAddrNetworkIPv4 có ý nghĩa trên máy chủ của bạn):

VirtualAddrNetworkIPv4 10.192.0.0/10 AutomaphostsOnResolve 1 TransPort 9040 TransListenAddress 127.0.0.1 DNSPort 53

Để thực hiện công việc đó, bạn cũng sẽ phải thông báo cho máy chủ của mình giải quyết DNS trên localhost. Điều đó có thể được thực hiện bằng cách sửa đổi /etc/resolv.conf để báo cho hệ thống của bạn giải quyết bằng localhost thay vì bất kỳ máy chủ tên nào được cấu hình cho đến bây giờ.

máy chủ tên 127.0.0.1

Sau đó khởi động lại trình giải quyết của bạn:

khởi động lại mạng dịch vụ sudo

Có nhiều thông tin hơn về DNS và ủy quyền nói chung trên trang Tor Project tại đây.

Chuẩn bị dịch vụ thực tế (web, SSH)

Một dịch vụ Tor có thể là bất kỳ loại dịch vụ nào mà bạn thấy đang chạy trên mạng rõ ràng. Tôi sẽ sử dụng một máy chủ web làm ví dụ, sử dụng máy chủ web Nginx (phát âm là Engine X) bóng bẩy. Tor sẽ chạy trước Nginx và proxy tất cả các yêu cầu. Tôi đang sử dụng CentOS cho các hướng dẫn này vì vậy hầu hết các lệnh này sẽ hoạt động cho mọi phân phối dựa trên Red Hat. Bạn có thể sử dụng apt get thay vì yum trên các hệ thống dựa trên Debian như Ubuntu và các tệp tôi đề cập có thể ở các vị trí hơi khác nhau.

Cài đặt Nginx bằng trình quản lý gói phân phối của bạn.

sudo yum cài đặt nginx

Hãy nhớ lại rằng Tor sẽ yêu cầu proxy cho máy chủ web. Điều này có nghĩa là Nginx chỉ nên nghe trên các cổng localhost. Nếu Nginx cũng lắng nghe trên các giao diện mạng được gắn với Internet, thì bạn có nguy cơ dịch vụ ẩn của bạn có sẵn trên mạng rõ ràng. Để liên kết Nginx với localhost, hãy tìm tệp default.conf và cập nhật khổ máy chủ mặc định. Trong các bản phát hành dựa trên RPM, tệp cấu hình mặc định thường ở đây:

sudo vi /etc/nginx/conf.d/default.conf

Thêm localhost vào chỉ thị nghe mặc định để nó trông như thế này:

nghe localhost: 80 default_server; tên máy chủ _; root / usr / share / nginx / html;

Khởi động lại Nginx:

sudo serice nginx khởi động lại

Kiểm tra cả cổng localhost 80 và cổng truy cập internet 80. Trên chính máy chủ:

# curl -IL localhost HTTP / 1.1 200 OK Máy chủ: nginx / 1.10.2 Ngày: Chủ nhật, ngày 5 tháng 2 năm 2023 20:13:33 GMT Loại nội dung: văn bản / html Nội dung Độ dài: 3698 Sửa đổi lần cuối: Thứ hai, ngày 31 tháng 10 2016 12:37:31 GMT Kết nối: ETag vẫn còn sống: "58173b0b-e72" Phạm vi chấp nhận: byte

Tắt máy chủ:

$ curl -IL 170,75.162.213 curl: (7) Không thể kết nối với 170,75.162.213 cổng 80: Kết nối bị từ chối

Mặc dù có thể có một số rò rỉ thông tin trong các tiêu đề cần được xử lý, thiết lập kết nối có vẻ tốt. Tìm hiểu thêm về các tiêu đề trong phần OpSec sau.

Bước tiếp theo là yêu cầu Tor lắng nghe lưu lượng trên giao diện mạng bên ngoài trên cổng 80 và sau đó ủy quyền lưu lượng truy cập đến cài đặt Nginx cục bộ của bạn.

sudo vim / etc / tor / torrc

Thêm các dòng sau vào cuối. Định dạng của chỉ thị HiddenServicePort là cổng bạn muốn Tor chấp nhận kết nối và sau đó IP: PORT để ủy quyền yêu cầu. Trong trường hợp này, chúng tôi muốn Tor nghe trên cổng HTTP 80 tiêu chuẩn và sau đó ủy quyền trở lại đối tượng Nginx của chúng tôi trên cổng 80 trên localhost. Bạn có thể suy ra rằng bạn cũng có thể ủy quyền các back end riêng biệt và không chỉ các dịch vụ cục bộ với Tor.

HiddenServiceDir / var / lib / tor / http_hs / HiddenServicePort 80 127.0.0.1:80

Khởi động lại tor:

sudo dịch vụ tor khởi động lại

Để tìm ra tên của dịch vụ HTTP Tor mới của bạn, hãy tìm trong tệp tên máy chủ của HiddenServiceDir được chỉ định trong tệp torrc. Đây là tên dịch vụ HTTP thực tế được tạo cho bài viết này, nhưng có thể nó sẽ không còn hoạt động tại thời điểm xuất bản:

mèo / var / lib / tor / http_hs / tên máy chủ

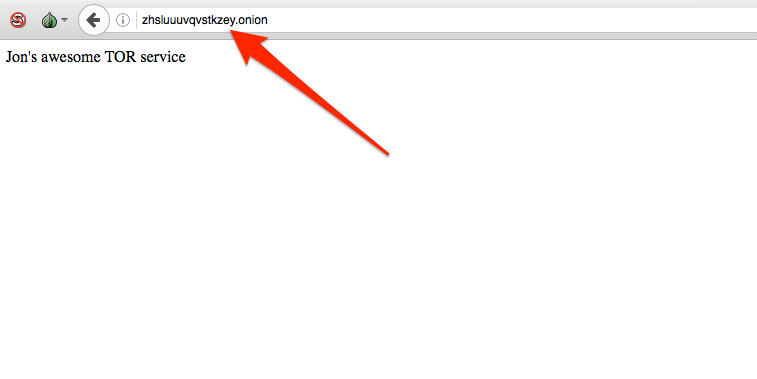

zhsluuuvqvstkzey.onion

Trong 10 phút hoặc lâu hơn, nó sẽ hoạt động trên Tor và bạn sẽ có thể đưa nó lên trong trình duyệt Tor.

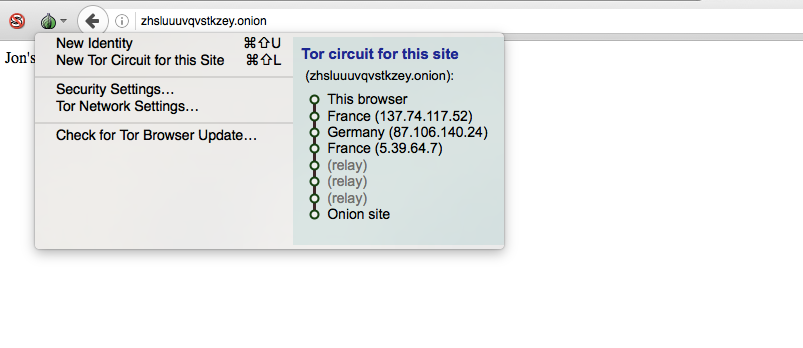

Lưu ý mạch Tor khác nhau mà dịch vụ hành tây sử dụng. Nó không thoát Tor ra Internet như ví dụ trước đây về việc sử dụng Tor để truy cập trang web so sánh đã làm. Điều này là do các trang web .onion chỉ nằm trong Tor.

Bây giờ bạn có thể thêm nhiều dịch vụ như dịch vụ Tor SSH hoặc bất cứ thứ gì khác. Chỉ cần cài đặt dịch vụ bạn muốn sử dụng, sau đó thêm hai lệnh HiddenService vào torrc của bạn và khởi động lại Tor.

sudo vim / etc / tor / torrc

HiddenServiceDir / var / lib / tor / ssh_hs / HiddenServicePort 22 127.0.0.1:22

Khởi động lại Tor để tạo các khóa và tên dịch vụ:

sudo dịch vụ tor khởi động lại sudo cat / var / lib / tor / ssh_hs / tên máy chủ oxxcatqaha6axbcw.onion

SSH vào từ một số máy khác bằng tên hành tây của bạn:

ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p"

Mật khẩu của [email protected]: Đăng nhập lần cuối: Chủ nhật ngày 5 tháng 2 20:53:20 2023 từ 127.0.0.1

Khi bạn đã xác nhận rằng bạn có thể SSH bằng cách sử dụng tên củ hành, đó là thời điểm tốt để tắt SSH khỏi mạng rõ ràng. Bỏ ghi chú dòng này trong tệp / etc / ssh / sshd_config:

#ListenĐịa chỉ 0.0.0.0

Và thay đổi nó để đọc:

Nghe bổ sung 127.0.0.1

Và khởi động lại SSH:

sudo dịch vụ ssh khởi động lại

Giữ dịch vụ ẩn của bạn ẩn (OpSec)

Hoạt động bảo mật (OpSec) là khái niệm thu thập dễ dàng có sẵn và dường như không liên quan, thông tin có thể tạo ra một số thông tin rất cụ thể. Bản thân Tor cực kỳ giỏi trong việc ẩn danh lưu lượng truy cập, nhưng con người rất tệ tại OpSec. Do đó, nhiều người đã sử dụng Tor cho tội ác đã được xác định thành công.

Trường hợp Tor cấu hình cao nhất có khả năng là trang Tor của chợ đen Silk Road. Các quản trị viên của cả hai thế hệ của trang web đó đã bị bắt cũng như một số nhà cung cấp. Mặc dù các chi tiết tốt có lẽ sẽ không bao giờ được biết đến đầy đủ, nhưng trong hầu hết các trường hợp, tính ẩn danh đang bị phá vỡ bởi OpSec cẩu thả thay vì một điểm yếu trong chính Tor. Tuy nhiên, có những trường hợp mạng Tor có thể đã bị xâm phạm.

Có báo cáo rằng đối thủ của Tor đang vận hành các nút Tor. Ý tưởng là nếu một đối thủ vận hành đủ các nút chuyển tiếp và thoát thì các phân tích lưu lượng quy mô lớn có thể được thực hiện để xác định người dùng cá nhân. Hoạt động của FBI Onymous đã đánh sập Silk Road 2.0 cũng như 400 trang web khác có khả năng chạy các nút Tor như một phần của bộ sưu tập dữ liệu điều tra của nó. Một số rơle Tor đã được sửa đổi để thay đổi tiêu đề để tiết lộ thông tin lưu lượng giao thông xuất hiện trong mạng Tor dẫn đến các vụ bắt giữ. Nó cũng lưu ý rằng 129 trong số 400 trang web được lưu trữ bởi một nhà cung cấp dịch vụ lưu trữ web duy nhất. Điều này có thể có nghĩa là nhà cung cấp dịch vụ lưu trữ có OpSec kém hoặc có thể có nghĩa là nó hợp tác với cơ quan thực thi pháp luật bằng cách cung cấp thông tin máy chủ nội bộ không có sẵn cho người dùng Tor bình thường.

Dù thế nào đi chăng nữa, nếu bạn muốn tách rời khỏi dịch vụ ẩn Tor của mình, bạn có một nhiệm vụ rất lớn trước mắt. Ngân sách và quyết tâm của đối thủ của bạn sẽ hoàn toàn có thể là yếu tố quyết định thành công thay vì bất kỳ bước nào bạn thực hiện. Nhưng, mà không có lý do gì để cẩu thả. Ben Tasker đã viết một đoạn suy nghĩ về Tor OpSec mà đọc. Dưới đây là một số điều bạn nên xem lại để đảm bảo bạn không bị rò rỉ thông tin có thể được sử dụng để nhận dạng bạn.

Kỹ thuật OpSec

Bảo mật được thực hiện tốt nhất trong các lớp; không có viên đạn bạc một kích thước phù hợp với tất cả các mô hình bảo mật. Chúng tôi thấy điều này trong kiến trúc Tor ở chỗ không một nút nào có đủ thông tin để thỏa hiệp người dùng. Tương tự như vậy, khi thiết lập máy chủ và dịch vụ Tor của bạn, bạn không nên tin tưởng chúng được cấu hình với trường hợp sử dụng cụ thể của bạn trong tâm trí.

Bức tường lửa

Chúng tôi đã cấu hình hai dịch vụ Tor mẫu của mình để chỉ nghe trên giao diện localhost. Điều này là đủ để ngăn chặn chúng có sẵn trong mạng rõ ràng. Nhưng, mọi thứ có thể xảy ra ngoài tầm kiểm soát của bạn, vì vậy sẽ rất hợp lý khi thêm một lớp bảo mật và tường lửa khỏi toàn bộ máy chủ trên tất cả các cổng. Điều này sẽ ngăn dịch vụ của bạn đột nhiên trở nên khả dụng trên mạng rõ ràng do nâng cấp sai lầm hoặc lỗi của con người.

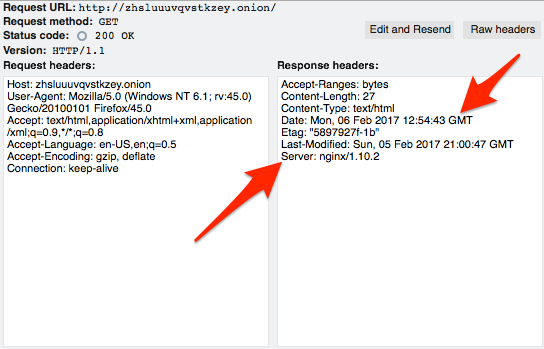

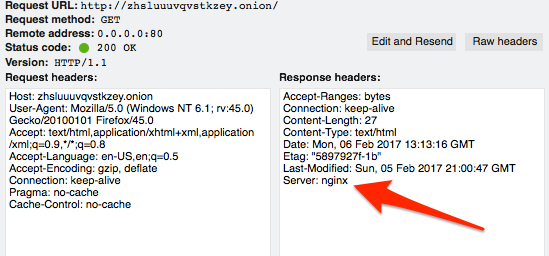

Tiêu đề ứng dụng

Có hai lý do để loại bỏ càng nhiều tiêu đề càng tốt trong tất cả các dịch vụ của bạn. Đầu tiên, họ thực sự có thể tiết lộ thông tin về hệ thống của bạn có thể giúp xác định vị trí của nó. Thứ hai, ngay cả khi họ không tiết lộ thông tin cụ thể như vậy, tất cả dữ liệu có thể được sử dụng trong nỗ lực lấy dấu vân tay của máy chủ và sau đó tương quan nó với một máy chủ khác, được biết đến để xác định thông tin đó.

Bạn có thể xóa chuỗi phiên bản Nginx bằng cách sử dụng lệnh server_tokens trong phần máy chủ, vị trí hoặc http của tệp cấu hình Nginx của bạn.

sudo vim /etc/nginx/conf.d/default/com

Tôi đặt nó trong phần máy chủ:

máy chủ {server_tokens tắt; nghe localhost: 80 default_server; tên máy chủ _; …

Bây giờ phiên bản đã biến mất:

Bạn có thể đi xa hơn với Nginx bằng cách sử dụng mô-đun Headers More. Với nó, bạn có thể đặt hoặc xóa nhiều loại tiêu đề hơn.

SSH

Một xem xét đặc biệt với SSH là dấu vân tay nhận dạng máy chủ. Khi bạn lần đầu tiên kết nối với máy chủ SSH, bạn sẽ được thông báo rằng hệ thống của bạn có thể xác nhận danh tính của hệ thống từ xa, được trình bày bằng dấu vân tay chính của máy chủ và hỏi bạn muốn làm gì. Hầu hết chúng ta chấp nhận nó và sau đó khóa công khai của máy chủ được lưu trữ trong tệp know_hosts của chúng tôi. Những nỗ lực tiếp theo để kết nối với dịch vụ đó không nhắc chúng tôi nữa:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p" Tính xác thực của máy chủ ‘oxxcatqaha6axbcw.onion ()’ không thể được thiết lập. Dấu vân tay của khóa RSA là SHA256: FroAZ5QibIdWgYyCajY3BxMQjR5XGQFwS1alTOarmQc. Bạn có chắc chắn muốn tiếp tục kết nối (có / không) không? có Cảnh báo: Đã thêm vĩnh viễn ‘oxxcatqaha6axbcw.onion’ (RSA) vào danh sách các máy chủ đã biết. Mật khẩu của [email protected]:

Dòng này được thêm vào tập tin know_hosts của tôi:

oxxcatqaha6axbcw.onion ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJ

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG3

Zo + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ7

KB7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

Vì vậy, lần tiếp theo tôi đăng nhập vào bước đó không được thực hiện:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p" Mật khẩu của [email protected]: Đăng nhập lần cuối: Thứ hai ngày 6 tháng 2 13:25:50 2023 từ 127.0.0.1

Vấn đề với điều này nằm ở tập tin know_hosts của tôi. Vì tôi đã kết nối với máy chủ của mình trước đó bằng IP công cộng và proxy Tor của mình, tôi đã có một mục nhập cho dấu vân tay đó dưới một địa chỉ IP khác:

170,75.162.213 ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjY7dlVNB

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG3

Zo + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ7

B7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

Đây là một tương quan khá mạnh mẽ. Nó gần như chắc chắn rằng địa chỉ IP 170,75.162.213 đang lưu trữ dịch vụ Tor của tôi tại oxxcatqaha6axbcw.onion dựa trên thông tin này.

Đây chỉ là hai ví dụ về cách dịch vụ của bạn có thể được lấy dấu vân tay để nhận dạng sau này. Có lẽ không có cách nào để liệt kê mọi cách có thể dịch vụ của bạn có thể được xác định nhưng các tiêu đề và hành vi của ứng dụng là những chủ đề tốt để xem xét.

OpSec hành vi

Có những cách phi kỹ thuật mà dịch vụ của bạn cũng có thể được gắn với bạn.

Thời gian hoạt động

Dịch vụ của bạn có thể được theo dõi cho thời gian hoạt động. Nhiều dịch vụ Tor không được lưu trữ trong các trung tâm dữ liệu truyền thống và tôi chỉ có sẵn một cách rời rạc. Các chu kỳ thời gian hoạt động tương quan có thể đưa ra manh mối về múi giờ hoặc lịch làm việc của nhà điều hành.

Dữ liệu tài khoản

Có một chút ý nghĩa trong việc sử dụng Tor để ẩn danh nếu bạn truy cập một trang web và sau đó đăng nhập bằng thông tin nhận dạng. Ross Ulbricht, bị kết án là tên cướp biển đáng sợ của Silk Road (v 1.0), đã bị các nhân viên FBI đánh lạc hướng trong một thư viện và một nhân viên FBI khác đã lấy máy tính xách tay của anh ta và chạy. Ulbricht đã đăng nhập vào tài khoản DRP Silk Road của mình. Rõ ràng, Ulbricht đã được xác định và đã được thiết lập, nhưng một chút kỹ thuật xã hội nhỏ bé đó đã cho phép FBI bắt anh ta đăng nhập vào tài khoản của người mà họ đang tìm kiếm.

Tên người dùng tương quan

Nhiều người sử dụng tay cầm hoặc bút danh trên internet để che giấu danh tính thực sự của họ. Trong một số trường hợp, họ chọn một tay cầm từ sớm và chỉ có xu hướng gắn bó với nó, hoặc ít nhất là sử dụng lại theo thời gian. Điều này thật tệ.

Mặc dù điều này không liên quan gì đến Tor, nhưng nó là một ví dụ điển hình về cách dữ liệu tài khoản lịch sử có thể được sử dụng để xác định người. Paul Combetta, quản trị viên email của Hillary Clinton, được người dùng Reddit nhắm đến là người dùng stonetear, người đang thu hút thông tin về cách sửa đổi người nhận email trong thời gian tin tức về máy chủ email riêng của Clinton. Có một lịch sử lâu dài và dễ dàng truy tìm Combetta bằng cách sử dụng tay cầm đó nên nó hầu như không ẩn danh.

Như với mối quan tâm của OpSec về công nghệ, có lẽ không có giới hạn đối với loại hành vi có thể được thu thập và tương quan để xác định nhà điều hành dịch vụ Tor. Đối thủ của bạn đơn giản sẽ phải hết ý tưởng và tiền bạc trước khi bạn làm.