Ano ang Tor? Paano gamitin ito nang ligtas at ligal (kasama ang 5 Tor alternatibo)

Ang pagputol ng privacy ng internet at hindi nagpapakilala ngayon ay Tor, The Onion Router. Binuo sa U.S. Naval Research Laboratory noong kalagitnaan ng 1990s bilang programa ng The Onion Routing, Tor ay naganap bilang isang susunod na henerasyon na pagpapatupad ng orihinal na proyekto.

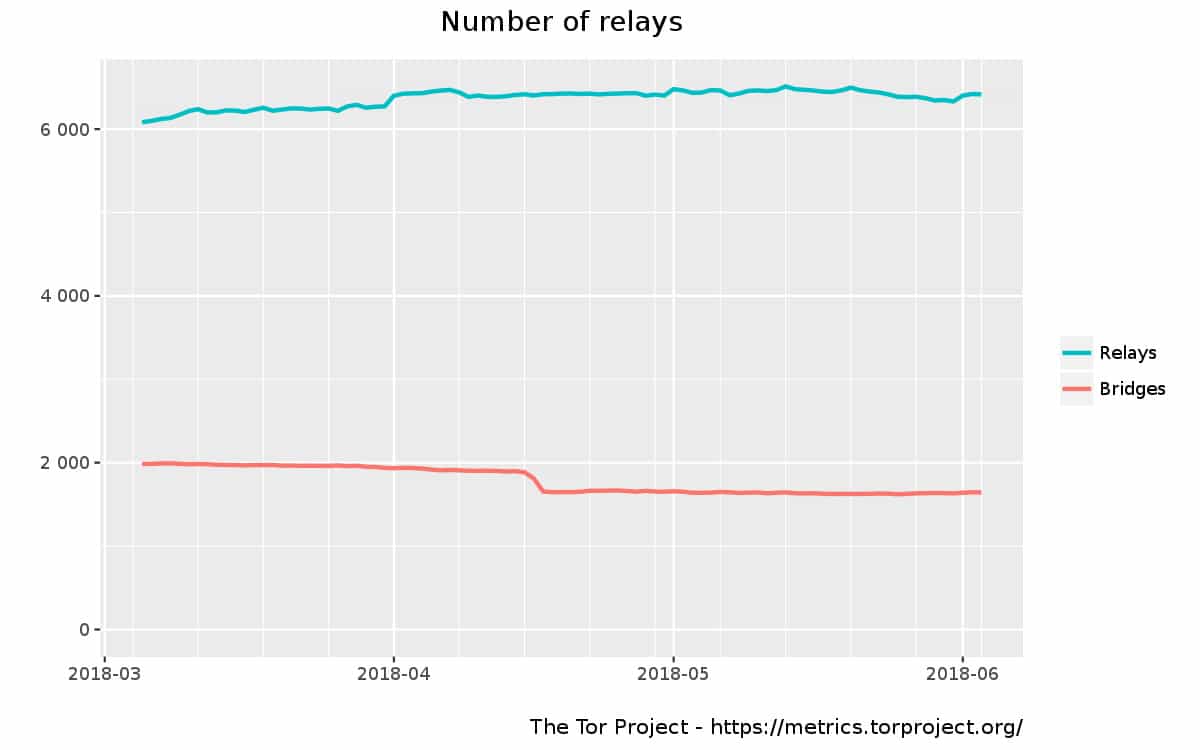

Ang Tor ay ang pinaka-malawak na ginagamit na software sa mundo para sa hindi nagpapakilalang pag-access sa internet. Ang Tor ay binubuo ng malapit sa 7,000 relay at malapit sa 3,000 tulay sa oras ng pagsulat, na ang lahat ay pinatatakbo ng mga boluntaryo.

Kung maayos na nakakonekta sa Tor, ang iyong kasaysayan ng web, online na mga post, instant na mensahe, at iba pang mga form sa komunikasyon ay hindi masusubaybayan sa iyo.

Paano gumagana ang Tor?

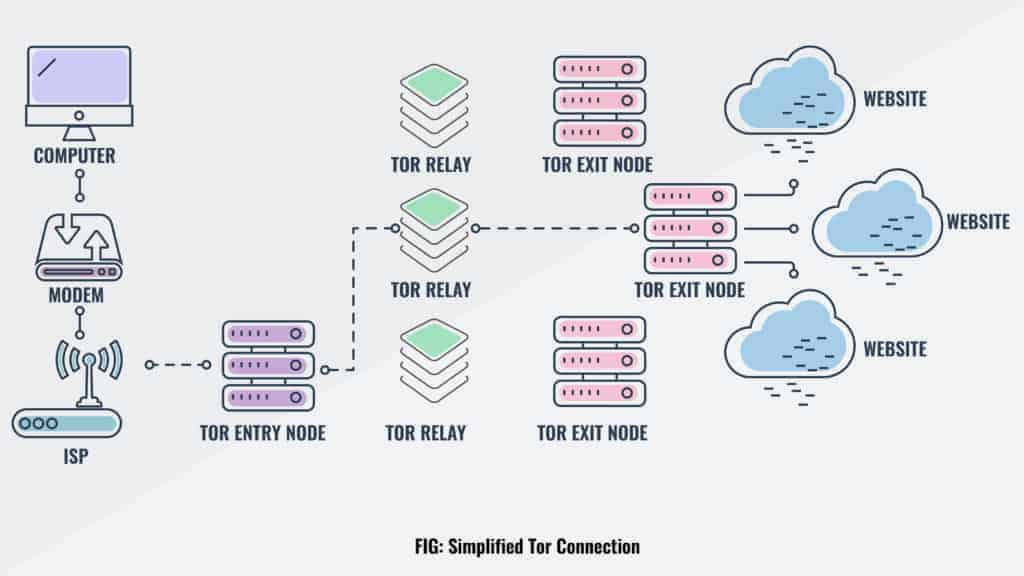

Ang Tor ay isang network na binubuo ng libu-libong boluntaryo mga node, tinatawag din relay. Ang isang relay ay isang computer sa loob ng Tor, na nakalista sa pangunahing direktoryo, na tumatanggap ng mga signal sa internet mula sa isa pang relay at ipinapasa ang signal na iyon sa susunod na relay sa landas. Para sa bawat kahilingan ng koneksyon (binisita ang website ng website) ang landas ay sapalarang nabuo. Wala sa mga relay ang nagtatala ng mga talaan ng mga koneksyon na ito, kaya walang paraan para sa anumang relay na mag-ulat sa trapiko na nahawakan nito.

Ang network ng Tor (o simpleng “Tor”) ay binubuo ng 7,000 relay at 3,000 tulay sa oras ng pagsulat.

Kapag kumonekta ka sa network ng Tor, sabihin, sa pamamagitan ng Tor browser, ang lahat ng data na iyong ipinadala at natatanggap ay dumadaan sa network na ito, dumadaan sa isang random na pagpili ng mga node. Ang Tor ay nai-encrypt ang lahat ng data na iyon nang maraming beses bago ito umalis sa iyong aparato, kasama na ang IP address ng susunod na node sa pagkakasunud-sunod. Ang isang layer ng encryption ay tinanggal bawat oras na ang data ay umabot sa isa pang node hanggang sa maabot nito ang panghuling exit node, isang proseso na tinatawag ruta ng sibuyas. Nangangahulugan ito na walang sinuman, kahit na ang mga tao na tumatakbo sa mga node, ay maaaring makita ang mga nilalaman ng data o kung saan ito patungo.

A tulay ay isang nakatagong relay, nangangahulugang hindi ito nakalista sa pangunahing direktoryo ng Tor ng mga relay. Ang mga ito ay ibinigay para sa mga taong hindi ma-access ang Tor na may normal na pag-setup. Ito ay maaaring dahil ang network na kanilang ginagamit ay may isang proxy (isang uri ng tagapamagitan sa pagitan ng computer ng gumagamit at ang internet gateway) na na-configure upang harangan ang trapiko ng Tor.

Ang huling relay sa landas ay ang exit node. Ang exit node ay ang tanging bahagi ng network na aktwal na kumokonekta sa server na sinusubukan ng gumagamit na ma-access at, samakatuwid, ang tanging kaunting nakikita ng server at maaari lamang itong mai-log ang IP address ng relay na iyon.

Ang sinumang sumali sa data ay hindi magagawang masunurin ito sa isang indibidwal. Pinakamahusay, maaari nilang matukoy ang pagpasok o exit node, ngunit hindi pareho. Ito ay imposible na subaybayan ang aktibidad ng kasaysayan at pag-browse ng gumagamit. Ang lahat ng mga relay at tulay ay tumatakbo, maniwala o hindi, sa pamamagitan ng mga boluntaryo-mga taong nagbibigay ng ilan sa kanilang bandwidth at kapangyarihan ng computing upang mapalawak ang mga kakayahan ng Tor.

Ang Tor ay naka-setup sa paraang ito upang pahintulutan ang isang gumagamit ng internet na mag-surf sa web nang hindi nagpapakilala sa pamamagitan ng pagtatago ng kanilang internet address (IP address) mula sa website at mga search engine na na-access nila sa pamamagitan ng Tor at sa pamamagitan ng pagtatago ng kanilang trapiko sa internet mula sa sinumang pagsubaybay sa kanilang pagtatapos ng koneksyon. Makikita lamang ng isang tagamasid na konektado ang gumagamit sa Tor, at hindi makita ang anumang iba pang mga website o mga mapagkukunang online na ipinadala sa computer ng gumagamit..

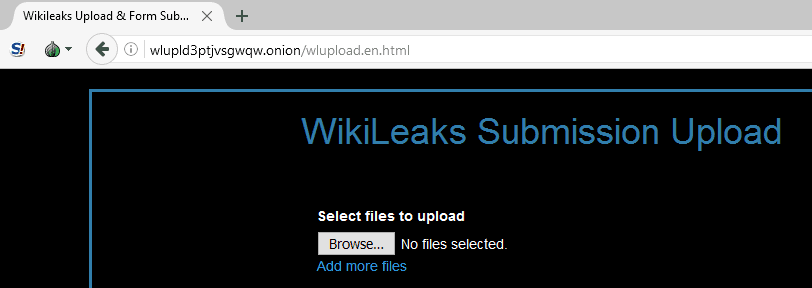

Gayundin, bilang isa pang bahagi ng pangkalahatang network, nag-aalok ang Tor ng ilang mga nakatagong serbisyo sa anyo ng mga site ng .onion at isang instant server ng pagmemensahe. Ang mga site ng .onion ay mga website na naka-host sa mga server ng Tor at nakatago sa pamamagitan ng sapalarang pagbuo ng mga landas sa kanila mula sa “mga pambungad na puntos” sa network. Pinapayagan nito ang mga gumagamit na ma-access ang mga site, ngunit hindi matukoy ang lokasyon ng mga server na nagho-host sa kanila.

Paano ko sisimulan si Tor?

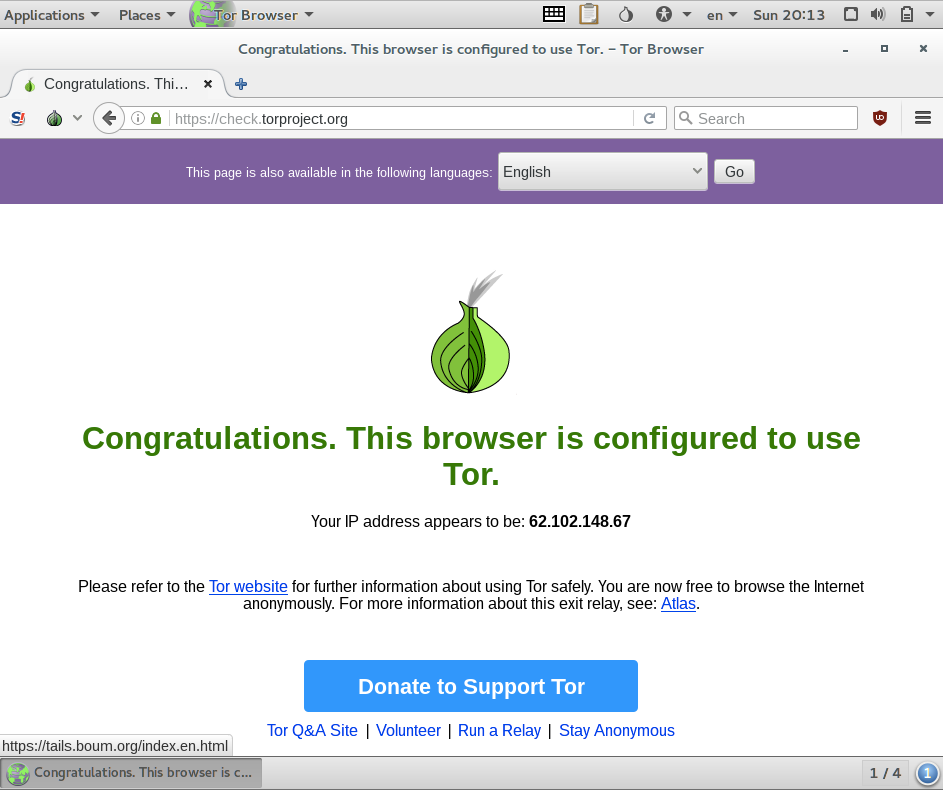

Ang browser ng Tor ay ang pinakamadali at pinakatanyag na paraan upang magamit ang Tor. Ito ay batay sa Firefox at gumagana tulad ng isang hubad na bersyon ng buto ng anumang iba pang web browser. Medyo plug-and-play ito; walang mga espesyal na pag-tweak o pagsasaayos upang simulan ang pag-browse nang hindi nagpapakilala pagkatapos ng paunang pag-setup.

Ang Tor ay natatangi dahil nagbibigay ito ng hindi nagpapakilalang pag-access sa parehong malinaw na net at ang DarkNet. Ang malinaw na lambat ay kung ano ang nakararami sa karamihan ng mga tao. Anumang bagay sa World Wide Web na ma-access mo sa iyong browser na hindi Tor ay itinuturing na “malinaw na lambat”. Kapag na-access mo ang mga website sa malinaw na net gamit ang Tor browser, ang website na iyon ay walang default na paraan ng pagkilala sa iyo dahil ang lahat ng iyong trapiko sa internet ay dumaan sa anonymity network ng Tor, nangangahulugan na makikita lamang ng website na bumibisita ka mula sa isang exit exit node.

Pag-access sa DarkNet

Pagkatapos doon ang DarkNet. Sa totoo lang, may ilang DarkNets, ngunit ang mai-access sa mga gumagamit ng Tor ay ang pinakapopular. Ang DarkNet ay binubuo ng mga nakatagong serbisyo, karamihan sa mga website na hindi naa-access sa iyong pang-araw-araw na browser. Ang mga serbisyong nakatagong Tor na ito ay maaaring makilala ng kanilang .sibuyas tuktok na antas ng mga domain na nakalagay sa dulo ng kanilang mga URL.

Ang mga tao lamang na nakakonekta sa network ng Tor ay maaaring ma-access ang mga nakatagong serbisyo ng Tor, ginagawa nila ito nang hindi nagpapakilala, at dapat din nilang malaman kung saan titingnan — Ang Google at iba pang mga search engine ay hindi nag-index ng mga website. Bilang karagdagan, pinoprotektahan din ng network ng Tor ang pagkakakilanlan ng mga taong lumikha ng mga serbisyo na nakatago sa Tor, kaya imposible na malaman kung sino ang nagmamay-ari o nagpapatakbo ng isang site na .onion.

Magbasa nang higit pa: Paano mai-access ang ligtas sa Darknet at Deep Web

Ito ang dahilan kung bakit ang DarkNet ay partikular na naaangkop sa krimen at may reputasyon sa pagiging maaring hindi naniniwala sa internet. Bagaman maraming Tor ang ligal at lehitimong mga gamit tulad ng tinalakay sa itaas, ang DarkNet na pinapaloob nito ay kung saan makakahanap ka rin ng mga pamilihan para sa ipinagbabawal na kalakal at serbisyo pati na rin ang mga blog at forum para sa mga extremist na grupo.

Mga limitasyon sa Tor

Ang web surfing sa loob ng browser ng Tor ay ganap na hindi nagpapakilala, ngunit iba pang mga aktibidad sa iyong computer ay hindi. Kung nais mong ikonekta ang iba pang mga application at serbisyo sa Tor network, nagsisimula ang mga bagay na mas kumplikado. Maaari kang makahanap ng isang listahan ng iba pang mga proyekto sa ibaba ang artikulong ito.

At kahit na ang network ng Tor ay hindi nagpapakilala sa iyong koneksyon sa internet, mananagot ka pa rin sa pagpapanatiling hindi nagpapakilalang sarili. Ang isang solong maling pag-iisip ay maaaring ilagay sa panganib ang iyong hindi nagpapakilala. Suriin ang aming gabay sa pagkamit ng kumpletong pagkakakilanlan habang online.

Tandaan na dahil ang iyong impormasyon ay nai-ruta sa pamamagitan ng isang serye ng mga nakalaang relay, ang bilis hindi magiging kung san ka sanay na. Mas mababa ito kaysa sa dati, sa totoo lang. Iyon ay dahil ang data ay tumatagal ng isang mas circuitous path kaysa sa normal at hahadlang sa pamamagitan ng:

- Ang bilis ng mga koneksyon sa internet ng iba’t ibang mga relay sa landas na iyon

- Ang dami ng trapiko sa mga relay na iyon

- Ang pangkalahatang kasikipan ng Tor sa partikular na oras

- Ang lahat ng normal na pagsisikip sa internet na nagbabago sa buong araw

Mariing hinihimok ng mga tao sa Tor Project ang kanilang mga gumagamit na pigilin ang pag-agos habang ginagamit ang Tor. Ang trapiko ng Torrent, kahit na sa pamamagitan ng Tor, hindi ito nagpapakilala at magsisilbi lamang sa (a) pabagalin ang network para sa lahat at (b) ganap na mapawi ang anumang hindi pagkakilala sa iyong naranasan. (Ang Torrenting ay isang paraan ng pagbabahagi ng malalaking chunks ng data sa pagitan ng mga kapantay na gumagamit ng mga espesyal na software na tinatawag na isang torrent client.) Mas mahusay kang gumamit ng isang secure na VPN para sa pag-stream, kaysa sa Tor.

Ang iyong internet provider o ang kumpanya kung saan ka nagtatrabaho hadlangan ang paggamit ng Tor sa kanilang network. Ito ay medyo madali upang makamit dahil ang network administrator ay kailangang i-blacklist lamang ang mga rel rel, na nakalista sa publiko. Saang kaso kakailanganin mong malaman ang tungkol sa paggamit ng mga tulay (nakatagong relay) o isang VPN upang makakuha ng pag-access.

Ang pangunahing kahinaan ni Tor ay ito ay madaling kapitan ng mga pag-atake sa pagtatasa ng trapiko, ngunit hindi ito eksaktong balita. Ang orihinal na mga dokumento ng disenyo ay nakabalangkas sa ganitong uri ng kahinaan. Iyon ay sinabi, si Tor ay hindi kailanman nilalayong tumayo sa isang malaking sukat na pag-atake ng mga lason na node.

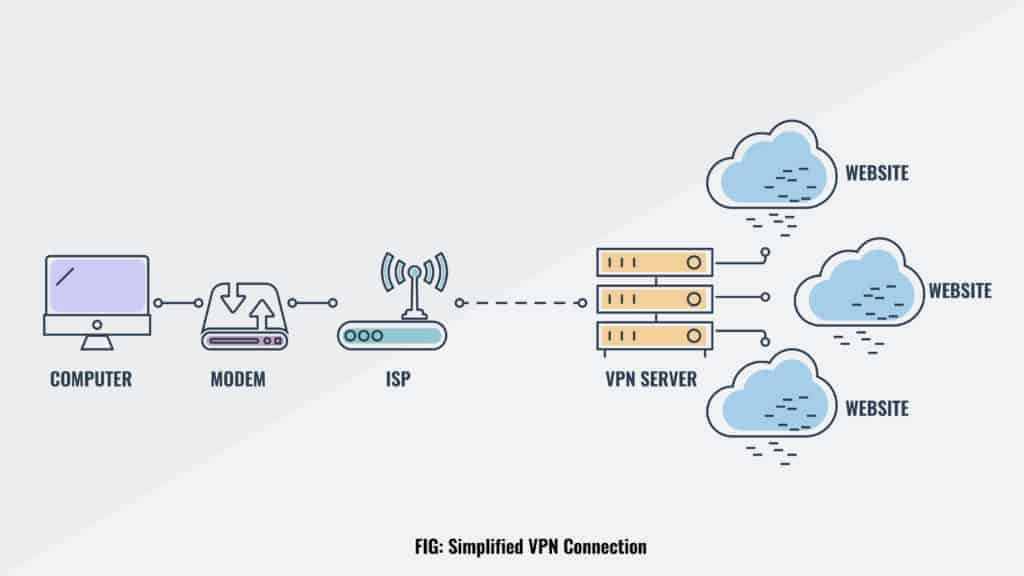

Ang pagsasama-sama ng Tor sa isang VPN

Ang pinakamahusay na paraan upang manatiling pribado ay ang paggamit ng parehong Tor at isang VPN nang magkasama. A VPN, o Virtual Private Network, ay isang naka-encrypt na lagusan sa internet mula sa iyong computer hanggang sa isang VPN server. Ang anumang web surfing na ginagawa mo sa isang VPN ay nagmumula sa VPN server, at hindi mula sa iyong computer.

Sa pamamagitan ng halimbawa, ang isang gumagamit sa New York, NY ay maaaring kumonekta sa isang VPN server sa Los Angeles at ang anumang mga website na kanyang mai-access ay makikita siya bilang isang gumagamit sa California, hindi New York. Ang kanyang ISP sa New York ay hindi makakakita ng anuman sa kanyang web traffic. Sa katunayan, ang lahat na makikita ng ISP ay na siya ay naka-encrypt na data na pabalik-balik sa pagitan ng kanyang computer at ang VPN server na siya ay konektado. Walang iba.

Ang isang VPN ay hindi nagpapakilala sa gumagamit (kahit na ang karamihan sa mga komersyal na serbisyo ng VPN ay nagdaragdag ng isang layer ng hindi nagpapakilala sa pamamagitan ng pagkakaroon ng mga gumagamit ng mga IP address). Nagbibigay lamang ito ng isang naka-encrypt na lagusan sa pagitan ng iyong computer at ng VPN server na nakakonekta ka. Sinuman ang nagpapatakbo ng server ng VPN ay maaaring technically magpakunwari sa iyong online na aktibidad, kahit na ang mga kagalang-galang na serbisyo ng VPN ay nagsasabing hindi ito gagawin sa kanilang mga polise sa privacy.

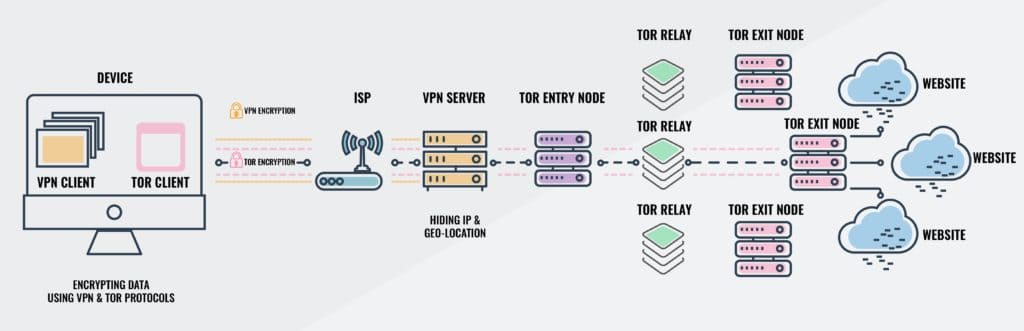

Ginagamit ang Tor upang gawin ang iyong koneksyon sa anumang mga website na binisita mo ng hindi nagpapakilalang. Nag-uugnay ang iyong computer sa isang node ng entry sa Tor, at ang lahat ng iyong trapiko pagkatapos ay hops sa pamamagitan ng isang tagapamagitan na relay sa isang exit node bago tuluyang maabot ang patutunguhan na website. Makikita ng iyong ISP na kumokonekta ka sa isang node ng entry sa Tor, na sapat na upang itaas ang kilay sa maraming mga kaso.

Ang solusyon ay tila sapat na simple. Kumonekta sa isang VPN, pagkatapos ay buksan ang browser ng Tor at mag-surf nang hindi nagpapakilala sa pribado. Hindi nakikita ng iyong ISP na nakakonekta ka sa Tor, at hindi mabasa ng iyong VPN ang mga nilalaman ng trapiko ng Tor.

Ang solusyon na ito ay lilitaw na lumikha ng kaunting pagkalito, bagaman, habang nagtataka ang mga tao kung mas mahusay na kumonekta sa VPN muna o Tor.

Ang mas madaling pagpipilian ay kumonekta sa iyong VPN at pagkatapos ay ilunsad ang Tor browser. Ang mas kumplikadong pagpipilian ay gawin ito sa iba pang paraan ng pag-ikot. Nangangailangan ito ng isang malayong secure na koneksyon ng shell sa VPN server o isang VPN client na may kakayahang ito na binuo bilang isang pagpipilian sa pagsasaayos. Malamang makikita mo ang isang bagay sa mga linya ng paggamit ng Tor bilang isang “proxy” para sa VPN client. Iyon ay dapat simulan ang ligtas na koneksyon sa pamamagitan ng Tor.

Tor sa VPN

Sa unang pag-setup, Tor sa VPN, nakikita ng iyong ISP na ang iyong computer ay nagpapadala at tumatanggap ng naka-encrypt na impormasyon na may isang tukoy na server, at iyon ang lahat. Nakikita lamang ng server ng VPN na ito ay konektado sa isang Tor entry node at na ang lahat ng iyong pag-surf ay hinahawakan ng network na iyon. Ang lahat ng mga website sa kabilang dulo ng Tor ay hindi nakakakita ng anumang personal na makikilalang impormasyon. Pinatatakbo ng NordVPN ang mga server na may pre-pre-enable ang Tor sa VPN upang hindi mo na kailangang gumamit ng Tor Browser, ngunit alalahanin na ang Chrome at iba pang mga karaniwang browser ay maaaring magbigay ng mga website ng ibang pagkakakilanlan.

VPN sa Tor

Sa pangalawang pag-setup, VPN sa Tor, nakikita ng iyong ISP na ang iyong computer ay nakikipag-usap sa isang node ng entry sa Tor. Nakukuha ng server ng VPN ang iyong impormasyon sa pag-login mula sa isang node sa exit ng Tor, na maaaring isaalang-alang na personal na makikilalang impormasyon, at sa gayon ay masisira ang hindi pagkakilala sa Tor. Ang mga website na kumonekta mo upang makita lamang ang address ng VPN server. Ang AirVPN at BolehVPN ay dalawa lamang sa mga nagbibigay ng VPN na nagpapahintulot sa mga gumagamit na kumonekta gamit ang VPN sa Tor.

Kung ang iyong tagapagkaloob ng VPN ay nagpapanatili ng mga tala ng aktibidad, ang anumang pakinabang na iyong natanggap mula sa koneksyon sa Tor ay nawala.

Maging bahagi ng network ng Tor

Kung nakita mong kapaki-pakinabang ang Tor at nais na suportahan ito, maaari kang magboluntaryo upang lumikha at mapanatili ang iyong sariling Tor node para magamit ng iba. Suriin ang aming tutorial sa kung paano bumuo ng iyong sariling rel rel, ngunit binalaan na ang paggawa nito ay may mataas na posibilidad na ang pagpapatupad ng batas at / o ang iyong service provider sa internet ay mapapansin at lapitan ka ng mga katanungan. Kakailanganin mo ang isang ekstrang server o computer na nakahiga sa paligid upang kumilos bilang node.

Maaari ka ring mag-set up ng iyong sariling Tor na nakatagong serbisyo, na mahalagang nangangahulugang lumikha ka ng isang website o serbisyo na magagamit lamang sa DarkNet. Muli, maaari itong makakuha ng hindi nararapat na atensyon mula sa iyong ISP at pagpapatupad ng batas, ngunit walang likas na ilegal tungkol dito. Suriin ang aming gabay sa kung paano mag-set up ng isang nakatagong serbisyo sa Tor.

Tandaan na ang pagpapatakbo ng isang Tor relay o nakatagong serbisyo ay nangangailangan ng medyo mas teknikal na kadalubhasaan kaysa sa pag-browse lamang sa web gamit ang Tor browser.

Legal ba si Tor?

Kahit na gamit Ang Tor ay ganap na ligal, simpleng pagkonekta sa ito ay sanhi ng hinala sa ilang mga lugar ng mundo. Wala pa ring nakakulong o nakakulong pa sa paggamit ng Tor. Ngunit may mga ulat ng mga tao na kinukuwestiyon ng kanilang ISP at lokal na pagpapatupad ng batas tungkol sa kanilang mga gawi sa pag-browse dahil lamang sa mga log ng ISP na kumokonekta sila sa Tor.

Ang mga nagpapatakbo ng isang rel rel ay binalaan na sa kalaunan ay makikipag-ugnay sila sa alinman sa kanilang ISP o lokal na pagpapatupad ng batas, marahil pareho, tungkol sa ilang hindi kilalang aktibidad sa online na naka-link sa IP address na ginamit ng kanilang relay. Sa ngayon, sa lahat ng mga pagkakataon, simpleng nagpapaalam sa mga nilalang na ang IP address na pinag-uusapan ay itinalaga sa isang node ng network ng Tor at na walang mga tala na napanatili sa server na iyon ay sapat na.

Sino ang gumagamit ng Tor?

Ang bilang ng mga taong nag-access sa internet sa pamamagitan ng Tor ay nagbabago halos araw-araw. Sa pagitan ng Agosto 2012 at Hulyo 2013 ang Oxford Internet Institute at University of Oxford ay kinakalkula na “mahigit sa 126,000 katao ang pumapasok sa Internet sa pamamagitan ng Tor araw-araw mula sa Estados Unidos.” Ito ay isinasalin sa isang lugar sa pagitan .025% at .05% ng mga gumagamit ng internet sa Estados Unidos.

Totoo sa kanilang pag-angkin, walang mga istatistika na magagamit mula sa mga tao sa TorProject tungkol sa kung ano ang ginagawa ng kanilang userbase sa online o kung anong uri ng nilalaman na kanilang ina-access. Ito ay isang ligtas na mapagpipilian na ang karamihan sa mga gumagamit ng Tor ay lehitimong sinusubukan lamang na mapanatili ang kanilang pagiging hindi nagpapakilala sa mga malinaw na kadahilanan.

- Mga mamamahayag sino ang nagpoprotekta sa kanilang mga mapagkukunan,

- Mga Whistleblowers sinusubukan na panatilihin ang kanilang mga trabaho,

- Mga opisyal sa pagpapatupad ng batas sinusubukan na subaybayan ang mga kriminal at hindi iputok ang kanilang takip sa proseso,

- Mga propesyonal sa Corporate IT pagsasagawa ng pagsubok sa seguridad sa kanilang sariling mga network,

- At isang bungkos ng iba pang mga gumagamit na nangangailangan ng hindi nagpapakilalang ibinigay ng Tor para gawin lamang ang kanilang mga trabaho.

Para sa isang mas maigsi na listahan ng mga posibleng lehitimong paggamit ng hindi nagpapakilala, tingnan ang paglalarawan ng Tor sa kanilang userbase.

Mga kahalili sa Tor

Isang bagay na malinaw na ang Tor ay hindi natapos. Sa kabila nito, ang ilan sa inyo ay nagtatanong na sa inyong sarili na “Ok. Ano pa ang nasa labas? ” Well, nasa swerte ka. Tulad ng nangyari ito ay may iba pang mga tool sa labas para sa mga nais na maiwasan ang masubaybayan. Narito ang ilan sa mga pinakatanyag na kasalukuyang magagamit.

I2P

Freenet

Hindi tulad ng Tor, ang Freenet ay hindi umaasa sa nakalaang mga punto ng pagpasok at exit. Sa halip, kumokonekta ang mga gumagamit sa Freenet sa pamamagitan ng mga computer ng kanilang mga kaibigan. Kung wala kang mga kaibigan sa Freenet, may pagpipilian kang kumonekta sa pamamagitan ng mga computer ng mga estranghero, ngunit itinuturing na hindi gaanong ligtas kaysa sa pagkonekta sa mga computer ng mga mapagkakatiwalaang kaibigan. Ang Freenet din ay isang serbisyo sa pamamahagi ng file kung saan ang mga naka-encrypt na file ay naka-imbak sa mga hard drive ng computer sa buong network. Dahil sa pag-encrypt, hindi malamang na matukoy ng isang gumagamit kung ano talaga ang file na iyon.

JonDoFox

GNUnet

Ang mga alternatibong Tor ay nasa pagbuo pa rin

Ang mga sumusunod na proyekto ay nasa pagbuo pa rin, ngunit nagtatrabaho patungo sa paglikha ng mas malakas na mga hindi nagpapakilalang mga network, ngunit para sa mas tiyak na mga aplikasyon. Ang Tor ay nilikha bilang isang uri ng pangkaraniwang, isang sukat na umaangkop sa lahat ng solusyon para sa hindi nagpapakilalang paggamit ng web. Ang mga proyektong ito ay mas nakatuon sa mga tiyak na aplikasyon ng paggamit ng web.

Aqua / Herd

Ang Aqua ay isang network ng pagbabahagi ng file na idinisenyo upang maging ganap na hindi nagpapakilalang, habang si Herd ay isang hindi nagpapakilalang Voice over IP network. Ang mga taga-disenyo ay nagtatrabaho ng isang paraan ng pagtanggal ng metadata mula sa trapiko sa network, na siyang pangunahing paraan ng pagsunod sa isang kliyente at ang server na nakikipag-usap sa kliyente.

Vuvuzela / Alpenhorn

Ang Alpenhorn ay ang pangalawang pag-ulit ng Vuvuzela, na pinangalanan pagkatapos ng sungay na karaniwang ginagamit sa mga tugma ng soccer sa Latin America at Africa. Ang Alpenhorn ay isang hindi nagpapakilalang, metadata libreng chat program na maaaring mai-scale sa milyon-milyong mga gumagamit, sa teorya. Asahan ang isang pampublikong beta sa malapit na hinaharap.

Dissent

Kung ang pagiging hindi nagpapakilala ay mas mahalaga sa iyo kaysa sa latency, pagkatapos ay nag-aalok ang Dissent ng ilan sa pinakamalakas na magagamit na anonymity. Dahil sa mas mataas na latency at mababang bandwidth, ang dissent ay pinakamahusay na ginagamit para sa pag-blog, micro-blogging o kahit na ang mga komunikasyon sa uri ng IRC. Ang paraan na gumagana si Dissent ay medyo simple, ngunit mabigat ang bandwidth. Kapag ang isang kliyente ay nagpapadala ng anuman, ang lahat ng iba pang mga kliyente ay nagpapadala ng isang pakete ng parehong sukat. Sa halip na gumamit ng ruta ng sibuyas, ang Dissent ay batay sa DC-nets, isang algorithm ng kriptographers. Pagsamahin iyon sa isang verifiable shuffle algorithm at tinatapos mo ang pinaka hindi nagpapakilalang disenyo na tinitingnan ng mga mananaliksik ngayon.

Riffle

Ang hindi nagpapakilalang pagbabahagi ng file ay higit na hinahanap. Si Riffle ay isa pang pagtatangka sa pagbibigay ng isang hindi nagpapakilalang paraan para sa isang gumagamit na magbahagi ng mga file ng anumang laki. Gayunman, hindi ito sinadya bilang isang kapalit para sa Tor, higit sa lahat dahil ang pagbabahagi ng file sa Tor ay nagpapakilala sa hindi pagkakilala. Ang ibig sabihin ni Riffle ay dagdagan ang Tor sa pamamagitan ng pagbibigay ng mga gumagamit ng Tor ng isang tunay na hindi nagpapakilalang paraan upang magbahagi ng mga file, nang hindi mabulabog ang network ng Tor. Inspirasyon ni Dissent, gumagamit din si Riffle ng isang shuffle algorithm ngunit ibinaba ang DC-net na kriptograpikong algorithm.

Riposte

Ang Riposte ay binigyang inspirasyon ni Dissent, ngunit nakatuon sa micro-blogging. Ang Micro-blogging ay kasalukuyang pinagmulan ng Twitter, Pinterest at iba pang mga serbisyo kung saan ina-update ng mga gumagamit ang kanilang “blog” na may maliit na snippet ng impormasyon tulad ng mga panipi mula sa mga sikat na tao o kahilingan para sa feedback o kahit na mga kahilingan na sumali sa mga network. Ang Riffle ay idinisenyo upang payagan ang isang gumagamit sa micro-blog nang hindi nagpapakilala sa gastos ng bilis ng internet. Kasunod sa mga yapak ng Dissent, ginagamit din ni Riposte ang pag-setup ng uri ng DC-net para sa pagtatago ng orihinal na paghahatid sa isang bagyo ng pagpapadala ng mga random na bits ng data ng parehong sukat.

Mga proyekto ng Tor

Sa wakas, bilang isang idinagdag na bonus, narito ang isang listahan ng lahat ng iba pang mga proyekto sa mga obra sa TorProject, lahat ay may interes sa pagpapanatili ng privacy ng internet para sa anumang at lahat na nais gamitin na gamitin ang kanilang mga produkto. Ang ilan sa mga ito ay sa halip halata at friendly na gumagamit, habang ang iba ay higit pa sa likuran. Ang isang pares ng iba’t ibang mga aklatan ng programming ay magagamit para sa mga developer ng software upang payagan ang kanilang mga produkto na makipag-usap sa The Onion Network.

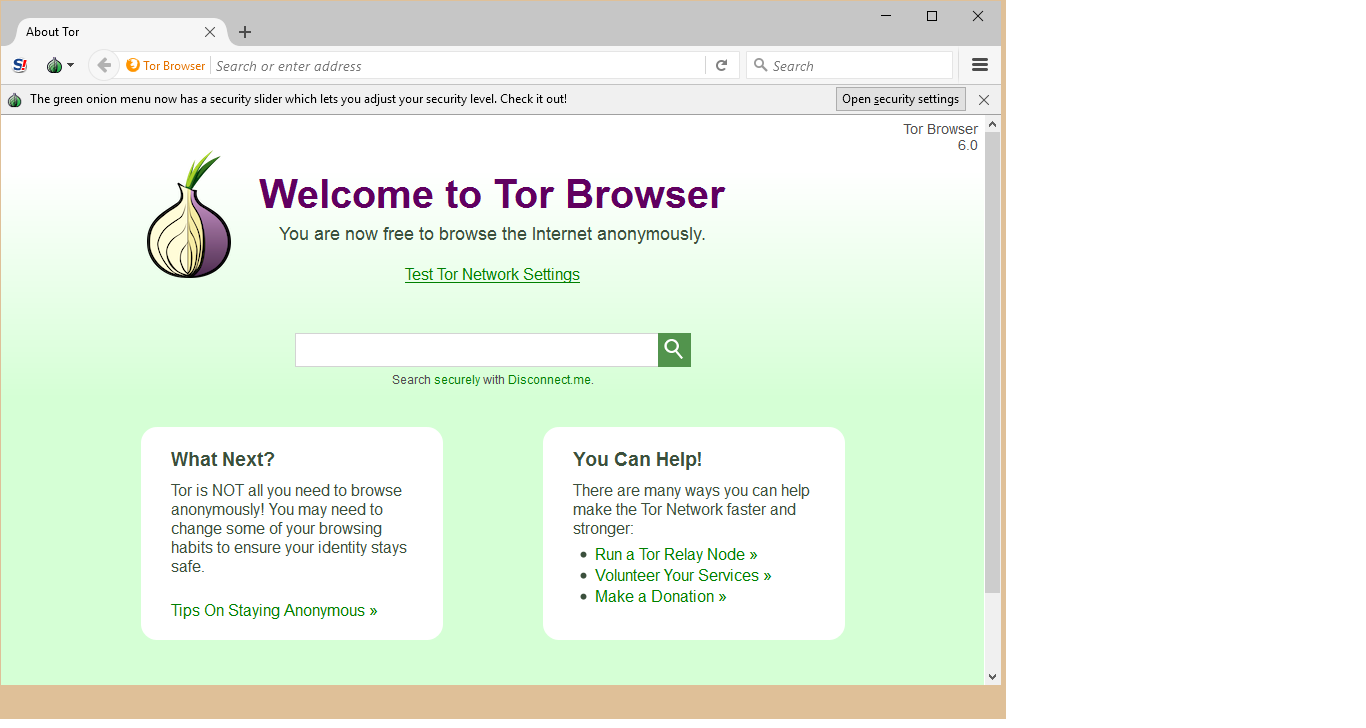

Ang browser ng Tor

Ito ang ginagamit ng karamihan sa mga tao upang ma-access ang Tor. Napakasimpleng makuha at gamitin. Ang browser ay talagang isang pasadyang bersyon ng Mozilla Firefox, at samakatuwid ay mukhang at nararamdaman tulad ng anumang iba pang web browser. Ang pagpapasadya ay idinisenyo upang hindi mag-iwan ng bakas ng iyong web surfing sa computer. I-download lamang ang naka-compress na file para sa iyong operating system, maging ito Windows, MacOS o Linux, kunin ito sa sarili nitong folder, patakbuhin ang maipapatupad na file sa loob ng folder na iyon at mag-surf sa nilalaman ng iyong puso nang kumpleto ang hindi pagkakilala. Kapag isinara mo ang browser, ang lahat ng mga bakas ng iyong pag-browse ay tinanggal mula sa memorya. Tanging ang iyong mga bookmark at pag-download ay naiwan.

.mga web site ng sibuyas

Orbot

OrFox

Mga goma

Braso

Atlas

Madali na Mga Transports

Stem

OONI

TorBirdy

Onionoo

Metrics Portal

Anino

Tor2Web

Tor Messenger

txtorcon