Посібник для малого бізнесу щодо захисту даних

Сьогодні практично неможливо вести будь-який бізнес без генерації чи збору даних. Деякі з цих даних є найважливішими даними, необхідними для підтримання життєдіяльності бізнесу, а деякі з них, безсумнівно, будуть особистими даними клієнта..

Щоб забезпечити здоров’я будь-якого бізнесу, потрібно вирішити обидва моменти. Дані про бізнес мають бути доступними та достатніми для підтримки діяльності бізнесу, але організації також зобов’язані зберігати приватні та захищені дані клієнтів..

Якщо бізнес втратив власні дані, він може опинитися не в змозі ефективно виконувати операції або зовсім. Це досить погано, але в основному впливає лише на сам бізнес.

Навпаки, якщо бізнес втратить дані своїх клієнтів, це могло б призводять до судових дій включаючи урядові розслідування та штрафи, а також цивільні справи та великі ушкоджуючі вироки. Навіть на ціну акцій компанії можуть негативно вплинути після порушення публічних даних. Ця стаття стосується обох аспектів.

Принципи захисту даних

Дані не просто з’являються; вона подорожує. Дані збираються десь, вони переносяться з пункту збору в пункт зберігання, обробляються певним чином, і вони переміщуються до точок доступу за потребою бізнесу. Цей процес може бути дуже складним або він може бути дуже простим. Простий приклад – замовлення на веб-сайті електронної комерції:

- Зібрано: Веб-сайт збирає особисту інформацію про доставку та платіжну інформацію на сторінці оформлення замовлення.

- Перенесено: Ці дані передаються на веб-сервер і, ймовірно, зберігаються в базі даних на цьому сервері.

- Обробляється: Ці дані можуть бути оброблені для підтримки допоміжних функцій, таких як зменшення запасів проданих предметів або для генерування упаковки.

- Доступний: Для заповнення замовників потрібно переглянути деякі дані, щоб виконати замовлення та підготувати його до доставки.

На кожному етапі цього процесу є можливості для несанкціонованого доступу або втрати даних. Продовжуючи приклад магазину електронної комерції на веб-сайті, наведемо декілька кроків, які можуть допомогти захистити ці дані.

Захист даних у дорозі

Даний тип замовлення “проходить” багато разів. Перший транзит – від веб-браузера клієнта до веб-сервера електронної комерції. Всупереч поширеній думці, ми не “відвідуємо” веб-сайт, скоріше веб-сайт приходить до нас. Веб-сторінки завантажуються на наші комп’ютери, де ми взаємодіємо з ними та відправляємо дані назад на веб-сервер.

У цьому випадку на останньому етапі заповнення даних кошика замовник ввів інформацію про свої кредитні картки на власному комп’ютері і тоді це передається на веб-сервер. Ця чутлива інформація про кредитні картки надсилається через Інтернет, що є дуже недружньою та небезпечною місциною.

Дані самі по собі марні; вона зазвичай переноситься багато разів протягом життя. Співробітники для того, щоб виконати замовлення, повинні знати, що було замовлено, судноплавні компанії повинні знати ім’я та адресу замовника, компанії з кредитних карток повинні знати, скільки стягувати рахунок.

Навряд чи все це відбувається в одному місці, а це означає, що ця інформація надсилається в декілька місць, а в деяких випадках, можливо, стороннім організаціям поза організацією, яка збирала дані в першу чергу. Кожен із цих переказів повинен здійснюватися захищеним методом.

Рішення

Найефективніший спосіб захисту даних про цю транзитну частину – це забезпечити, щоб ваш веб-сайт використовував сертифікат SSL ваш сайт використовує протокол HTTPS, принаймні на сторінках, які збирають конфіденційні дані.

Цей крок гарантує, що дані, які перебувають між вашим веб-сервером та браузером вашого клієнта, шифруються під час переходу через Інтернет. Якщо чутливі дані вашого клієнта перехопили недобрий хлопець, він не зміг би з цим багато чого зробити, оскільки це була б зашифрована пляма гнучкості.

Якщо з якихось причин неможливо використовувати шифрування SSL, ви можете додати шифрування майже до будь-якої передачі даних за допомогою віртуальної приватної мережі (VPN). Існує ряд речей, які слід враховувати під час вибору VPN для малого бізнесу, тому платити слід за дослідження.

Є й інші способи безпечної передачі даних, наприклад, за допомогою шифрування файлів перед відправкою. Зашифровані файли можна безпечно надсилати електронною поштою як вкладення, хоча конфіденційні дані ніколи не повинні надсилатися в тілі електронної пошти чи через незашифровані вкладення.

Старі, офлайн методи, такі як факси, не слід скидати з рахунків. Факсимільні пристрої, підключені до звичайних телефонних систем (POTS), не здійснюють транзит через Інтернет легко відстежувати і не забезпечують більшої безпеки, ніж електронна пошта. Важливо бути впевненим, що справжній факс використовується з обох кінців; сучасні послуги “електронна пошта на факс” або “хмарні” факсимільні послуги важко відрізнити від належних факсимільних з’єднань POTS. Недоліком першого є те, що ці сервіси використовують Інтернет для передачі даних, що виключає їх перевагу в конфіденційності.

Забезпечення збереженої інформації

Після того, як дані десь зберігаються, вони вважаються “в спокої”. Дані в спокої зберігаються на певній формі дискового накопичувача в базі даних, в окремих файлах, таких як PDF-документи, або в широкому спектрі інших форматів. Розглядаючи, як захистити свої дані в спокої, формат даних може мати важливе значення.

Є два основні способи, за якими можна отримати зловмисний доступ до даних у спокої. Поганий хлопець може використовувати законні засоби для доступу до таких даних, як крадіжка робочого пароля від працівника через фішинг.

Або машина, що зберігає самі дані, може бути атакована, а вміст диска скопійований в інше місце для подальшого вивчення. Користувачеві імена та паролі може бути важко виводити людей; іноді набагато простіше просто вкрасти весь комп’ютер з ресепшну, поки він без нагляду.

Якщо дані зберігаються в Інтернеті, наприклад, у магазині електронної комерції, можливо, буде простіше атакувати інший сайт на сервері, щоб отримати доступ до файлової системи та скопіюйте базу даних ніж спробувати вгадати пароль адміністратора Magento.

Іноді порушення даних є злочином можливостей – трапляються випадки викинутих комп’ютерів, які все ще містять конфіденційні дані на їх жорстких дисках.

Рішення

Дані, які не використовуються, повинні бути зашифровані, поки не знадобляться. Це добре працює для даних, до яких не потрібно часто звертатися. Це може бути важче керувати даними, до яких дуже часто звертаються різні люди чи системи.

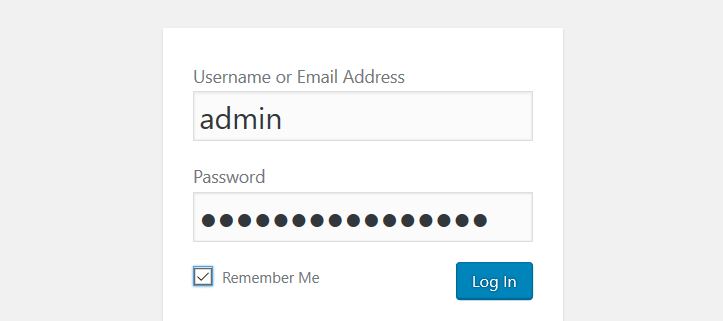

Для захисту від доступу за допомогою облікових даних для входу законні люди, які мають доступ до даних, повинні використовувати надійні паролі та індивідуальні акаунти. Кілька людей, які використовують одне ім’я користувача та пароль, роблять все, але неможливо визначити, як або коли відбулося порушення. Менеджерам паролів дуже просто створювати та отримувати надійні паролі, тому обміну паролями вже мало.

Захист від когось викрадення фізичної машини або віртуальної копії даних передбачає фізичну безпеку та контроль доступу.

- Фізична безпека: Ніколи не залишайте ноутбуки без нагляду. Багато працівників вважають, що корпоративний ноутбук не настільки важливий, як власний, оскільки корпоративний ноутбук буде просто замінений у разі його втрати. Однак дані про ноутбук компанії можуть бути безцінними і, втративши їх, можуть поставити під загрозу майбутнє компанії. Настільні комп’ютери повинні бути фізично замкнені на щось велике. Існує широкий спектр комп’ютерних замків (наприклад, замків Kensington), доступних саме для цієї мети. Усі диски комп’ютера, на ноутбуках чи інших пристроях, повинні бути зашифровані, щоб зробити це якомога важче для поганого хлопця відновлювати дані з нього.

- Управління доступом: Там, де це можливо, комп’ютери, які обробляють чутливі дані та пристрої зберігання даних, слід зберігати в обмеженій зоні. Не повинно бути персоналу, який не займається інформаційними технологіями, який має фізичний доступ до серверів зберігання файлів, наприклад, щоб сервер був розміщений у замкнутій кімнаті. Якщо широка громадськість знаходиться в приміщенні як частина звичайної підприємницької діяльності, то всі непотрібні комп’ютери та пристрої зберігання даних повинні бути вилучені із загального огляду. Злодії можуть вкрасти цілі банківські машини, врізавшись у стіни за допомогою фронтального навантажувача. Наскільки безпечно ваша зона прийому?

Захист даних від несанкціонованого доступу

Несанкціонований доступ відноситься до несанкціонованої особи, яка отримує доступ до даних. Це може означати поганого хлопця, який зумів проникнути в мережу, або законного працівника, який має доступ до даних, на які вони не мають права. Тут працюють два поняття: автентифікація та авторизація.

- Аутентифікація: Аутентифікація включає визначення ідентифікації користувача, але не має нічого спільного з тим, що йому дозволяється робити. У більшості випадків для входу в систему надається комбінація імені користувача та пароля. Власник цього імені користувача та пароля – законний працівник, і система повинна належним чином записувати, що ця людина ввійшла в систему.

- Авторизація: Авторизація відбувається після аутентифікації. Авторизація визначає, чи дозволено особі, яка має автентифікацію, доступ до ресурсу. Перш ніж визначити, чи може користувач отримати доступ до ресурсу, особа повинна бути аутентифікована для підтвердження своєї ідентифікації.

Ось приклад для ілюстрації: Ненсі входить у свою робочу станцію і тепер є автентифікованим користувачем. Потім вона надсилає документ на мережевий принтер, і він друкує, оскільки вона має право використовувати цей принтер. Потім Ненсі намагається отримати доступ до файлів персоналу компанії, і їй заборонено доступ, оскільки вона не має права переглядати ці файли.

Рішення

Для забезпечення ефективності процесів аутентифікації та авторизації, кожна комп’ютерна система повинна створювати журнали аудиту. Журнали аудиту – це слід, щоб слідчі могли піти назад у часі і побачити, хто ввійшов у різні системи та що вони намагалися робити під час входу..

Також важливо, щоб ніхто не ділив імена користувачів та паролі, як обговорювалося вище. Якщо імена користувачів та паролі поділяються між співробітниками, немає жодного способу запобігти несанкціонованому доступу чи з’ясувати, хто до чого звертався. Якщо всі використовують одне і те ж ім’я користувача, усі мають автентифікацію, і це ім’я користувача має бути дозволено робити все.

Розмови про контроль доступу неминуче орієнтуються на те, щоб запобігти поганим хлопцям. Однак це так Не менш важливо, щоб хороші хлопці не закривались. Якщо ви опинитесь в ситуації, коли системні адміністратори чи інші критичні люди заблоковані, така ситуація може швидко погіршитися, коли всі будуть заблоковані і бізнес не зможе продовжувати свою діяльність..

Кожна критична система повинна мати щонайменше двох адміністраторів або одного адміністратора та хоча б одну іншу особу, яка компетентна виконувати діяльність на рівні адміністратора, якщо надано правильні облікові дані.

Пом’якшення ризиків втрати даних

Вплив втрати даних може варіюватися від “я навіть не помічав” аж до “Мене покликали на слухання в Конгресі дати свідчення”. The втрата важливих бізнес-даних може калічити бізнес та завдають їй непоправної шкоди експлуатації. Крім того, втрата даних може спричинити збентеження, призвести до пошкодження репутації компанії і навіть різко вплинути на ціни на акції протягом років.

Термін “збиток” використовується в цьому сенсі для позначення знищених даних, а не даних, які були порушені та розкриті в інших місцях. Комп’ютери зберігають дані дуже рудиментарними способами, використовуючи магнетику, напівпровідникові мікросхеми або лазерні «ями» здебільшого. У кожного з цих методів є свої погані дні, і дані можуть бути просто зібрані та непотрібні.

Помилка людини, наприклад, перезапис важливих файлів або випадкове форматування жорсткого диска, також можуть назавжди знищити дані. Комп’ютери теж є не застрахований від фізичних лих а дані втрачені через системи пожежних спринклерів, що затоплюють офіси або електричні перенапруги, що пошкоджують приводи після ремонту.

У епоху невеликих обчислень люди щодня втрачають USB-накопичувачі і кидають свої телефони в туалети. У хвилину неуважності один працівник може натиснути шкідливе посилання в електронній пошті та розпочати атаку у всьому світі за викуп, яка безповоротно шифрує кожен окремий файл.

Іноді взагалі нічого не відбувається, а дисковий накопичувач просто добігає кінця життя та виходить з ладу. Існує буквально нескінченний перелік способів знищення даних.

Рішення

Приймаючи, що втрата даних є неминучим ризиком, має сенс забезпечити резервне копіювання критичних даних. Створення надійного плану резервного копіювання раніше було прихованим мистецтвом, яке могли зняти лише досвідчені системні адміністратори. У крайньому випадку це все ще може бути правдою, але в наші дні майже кожен бажаючий може придбати резервні резервні копії за кілька доларів на місяць. Ви можете задати кілька запитань майбутнім резервним компаніям, а також бути впевненим, що ваші резервні копії будуть зашифровані.

Якщо ваша інформація є особливо чутливою або галузеві правила не дозволяють створювати резервні копії у хмарі, є й інші варіанти.

Резервні копії, які зберігаються на сайті, можуть бути корисними для типів ситуацій із помилками людини, які потребують швидкого виправлення, наприклад відновлення одного файлу. Однак резервні копії на місці не допоможуть вам, якщо офіс затоплений, виникла пожежа або викрадені резервні копії..

Таким чином, резервні копії за межами сайтів є важливою частиною будь-якого плану резервного копіювання, і хоча хмарні сервіси резервного копіювання – це найпростіший спосіб досягти цього, немає причин, чому довірені працівники не можуть періодично приймати зашифровані резервні копії додому. Майте на увазі, що коли дані залишають приміщення, їх все одно потрібно захищати сильне шифрування має вирішальне значення.

Ваша галузь може також мати закони про збереження даних, що означає, що вам, можливо, доведеться зберігати старі дані, які ви більше не використовуєте, щоб відповідати вимогам. Чим довше зберігаються дані, тим більше можливостей для їх знищення. Тому довгострокові дані про збереження є ідеальним кандидатом для зберігання за межами місця.

Захист пристроїв, що належать працівникам

Основна проблема, яка ускладнює всі аспекти захисту даних, – це розповсюдження віддалених працівників або працівників із пристроями «Принести власний пристрій» (BYOD). Перевага може бути віддаленою роботою, оскільки це відкриває колектив талантів, щоб найняти найкращих працівників. Це також збільшує кількість місць, де дані компанії можуть бути втрачені або порушені.

BYOD та загалом віддалені пристрої несуть ризик втрати даних та витоку даних. Телефони та планшети невеликі, і ходять з нами скрізь, і вони часто губляться або пошкоджуються.

Рішення

В ідеалі віддалені працівники використовуватимуть обчислення віртуальної мережі (VNC) для доступу до своїх робочих столів в офісі. Навіть якщо віддалений працівник ніколи не відвідуватиме офіс, дозволяючи доступ лише через VNC забезпечує більший контроль над тим, що може зробити цей віддалений працівник.

Сервери VNC можуть бути налаштовані для заборони передачі файлів, і оскільки VNC не створює фактичного мережевого з’єднання, як це робить VPN, комп’ютер віддаленого працівника ніколи не підключається до робочої мережі. Це може допомогти запобігти поширенню зловмисного програмного забезпечення в мережу офісу, якщо комп’ютер віддаленого працівника заразився. Дозвіл доступу через VPN-з’єднання забезпечить більш простий доступ до більшої кількості офісних ресурсів, але також підвищений ризик зараження та крадіжки даних, оскільки віддалений комп’ютер фактично в деякій мірі ділиться офісною мережею..

Якщо ви дозволяєте BYOD, рекомендується впровадити систему управління мобільними пристроями (MDM), яка може робити такі речі, як віддалено витирайте всі дані з телефону і знайдіть телефон, якщо він зник.

Також бажано використовувати рішення MDM, яке передбачає сегрегацію даних. Обмін роботою та особистими контактами в одній адресовій книзі, наприклад, створює високий ризик витоку даних, оскільки легко отримати неправильний особистий контакт як одержувача та випадково надіслати конфіденційну інформацію про компанію.

Планування недоступності даних

У ході бізнесу можуть бути випадки, коли офіс недоступний. Невеликі події, такі як пожежа в офісній будівлі, можуть зробити ваш офіс недоступним протягом декількох днів. Великі події, такі як ураган Сенді в 2012 році, можуть зайняти підземні ділянки будівлі роками.

Планування подібних подій належить до концепції планування безперервності бізнесу (BCP). Планування BCP намагається відповісти на таке питання: “Як би ми вести бізнес, якщо наш офіс / сервери / магазин були недоступними протягом тривалого періоду часу?”

Рішення

Поза резервні копії можуть грати велику роль у плануванні BCP. Якщо існують поточні резервні копії за межами сайтів, працівники можуть працювати з дому чи в інших віддалених місцях, використовуючи ці дані, щоб продовжувати дію. Інші міркування можуть включати телефонні номери з відмовою, які можуть переадресовувати мобільні телефони співробітників, щоб тримати телефони відкритими.

Знаючи, як отримати доступ до своїх даних

Це може здатися дурним питанням. На жаль, ми можемо засвідчити з досвіду, що це не так. Багато малих підприємств покладаються на меліси третіх сторін, щоб доглядати їх дані протягом багатьох років, а в деяких випадках поняття не мають, де будь-який з них фактично зберігається. Частина будь-якого належного плану запобігання втраті даних – це знати, з чого починати ваші дані.

Розглянемо наш простий веб-сайт електронної комерції ще раз. Як мінімум, вона має наступне:

- Рахунок реєстратора: Реєстратор домену – це компанія, яка продає доменні імена. Сервери імен вашого домену контролюються вашим реєстратором домену. Сервери імен є важливим елементом управління вашим веб-сайтом, тому ви повинні знати, хто це, і мати облікові дані облікового запису.

- Рахунок хостингу: Файли вашого веб-сайту фізично перебувають на веб-сервері десь у світі. Компанія, яка надає вам таку послугу, – ваш веб-хостинг. Переконайтеся, що ви знаєте, хто ваш веб-хост, і що у вас є облікові дані облікового запису.

- Рахунок електронної пошти: Ваш веб-хост може також не бути вашим хостом електронної пошти. Багато компаній використовують сторонніх постачальників електронної пошти, таких як Google. Переконайтеся, що ви знаєте, де знаходиться ваш електронний лист, і що у вас є облікові дані облікового запису.

- Резервні копії: Якщо у вас вже є резервне копіювання, куди вони йдуть? Якщо у вас немає доступу до них і ви знаєте, як відновити файли, ці резервні копії не приносять вам великої користі.

Про всі ваші системи даних слід задавати однакові запитання, поки ви добре не зрозумієте, де всі ваші дані. Спроба знайти цю інформацію в надзвичайних ситуаціях – це найгірший час.

Окрім практичної необхідності знати ці речі, ваша галузь може також регулювати географічні регіони, де вам дозволяється зберігати дані.

Розгляд даних про клієнтів по країні

Дані клієнтів зазвичай потребують особливої уваги. Одне з них – втратити внутрішні електронні таблиці. Юридично це зовсім інша річ у тому, що дані ваших клієнтів будуть викрадені або використані неналежним чином. Понад 80 країн мають певне законодавство про конфіденційність, яке застосовується до підприємств, які збирають дані про клієнтів. Основні зобов’язання більшості цих актів поширюються на наступні моменти:

- Отримайте дозвіл на збір даних клієнтів, перш ніж це зробити.

- Зберіть якомога менше інформації.

- Використовуйте дані так, як у вас є дозвіл.

- Захистіть інформацію від несанкціонованого доступу.

- Зробити доступними дані для ваших клієнтів.

Ось дуже короткий огляд загального стану законодавства про конфіденційність у США, Великобританії, Канаді та Австралії. Це дає деякі підказки щодо того, який тип захисних організацій очікує надання даних про клієнтів, а також відчуття штрафних санкцій за порушення.

Австралія

Так само, як Канада та Великобританія, Австралія має федеральний закон про конфіденційність, влучно названий Закон про конфіденційність. Вперше він був прийнятий у 1988 році і з тих пір був змінений та розширений. Акт заснований на концепції 13 австралійських принципів конфіденційності.

Законодавство

Закон про конфіденційність спочатку охоплював лише обробку приватної інформації державними установами та державними підрядниками. З цього часу вона розповсюдилась і на приватний сектор.

Усі австралійські компанії, загальний обсяг продажів яких перевищує 3 000 000 AUD, мають зобов’язання згідно із законодавством про конфіденційність. Невеликий перелік підприємств, таких як сфера охорони здоров’я та фінансовий бізнес, також підлягає дії закону незалежно від загального обсягу продажів.

Надання клієнтам своєї інформації

Принцип 12 Закону про конфіденційність стосується “доступу до особистих даних та їх виправлення”. За кількома винятками, особа повинна надати запит на їх особисту інформацію, але не визначений термін, у який це можна зробити. Запити агентства повинні бути розглянуті протягом 30 днів, але якщо запитувачем є особа, то єдиною вимогою є “надання доступу до інформації таким чином, як цього вимагає особа, якщо це розумно і практично можливо”.

Штрафні санкції

Існують різні покарання за порушення Закону про конфіденційність, залежно від того, наскільки тяжке порушення. Грошові цінності за порушення не вказані в Законі про конфіденційність. Скоріше за порушення призначається ряд штрафних одиниць виходячи з тяжкості правопорушення. За серйозні порушення призначено 2000 одиниць покарання, тоді як менш тяжким правопорушенням призначається лише 120 штрафних одиниць.

Розділ 4АА Закону про злочини Австралії диктує вартість штрафу в австралійських доларах і періодично оновлюється. В даний час одна одиниця штрафу становить 210 AUD (за умови індексації), що означає, що тяжкі правопорушення можуть бути в межах 420 000 AUD. Насправді суди в Австралії іноді вимагають лише вибачення.

Канада

Законодавство

Федеральні правила Канади щодо захисту даних для підприємств містяться в Законі про захист персональної інформації та електронних документів (PIPEDA). Деякі провінції, такі як Альберта, Британська Колумбія та Квебек, мають свої власні провінційні акти захисту даних, які є досить схожими, що PIPEDA не застосовується до підприємств цих провінцій. Тому, залежно від того, в якій провінції ви займаєтесь бізнесом, вам потрібно буде ознайомитись з PIPEDA або одним із наступних провінційних законодавчих актів:

- Альберта: Закон про захист особистої інформації

- Британська Колумбія: Закон про захист особистої інформації

- Квебек: * Закон, що поважає захист особистої інформації в Росії

приватний сектор *

Крім того, у Канаді існує окремий Закон про конфіденційність, який контролює, яким чином федеральний уряд поводиться з особистою інформацією в державних установах.

PIPEDA вимагає від організацій отримати згоду перед збором особистої інформації. Однак цікаво зазначити, що PIPEDA не поширюється на осіб, які збирають особисті дані для особистого користування, або організацій, які збирають особисту інформацію для журналістського використання.

Управління уповноваженого з питань конфіденційності в Канаді веде огляд різних федеральних та провінційних актів щодо конфіденційності Канади.

Надання клієнтам своєї інформації

Інформацію, що зберігається у федеральних відомствах, можна запитати, заповнивши форму запиту на інформацію. Щоб подати запит на особисту інформацію, яку зберігає інший тип організації, зверніться до цієї організації. Провінційний або територіальний офіс омбудсмена може допомогти.

Штрафні санкції

Порушники PIPEDA можуть загрожувати штрафами до 100 000 доларів США за порушення за свідомо порушення дії.

Об’єднане Королівство

Законодавство

Закон про захист даних у Федеральному Королівстві Великобританії є належним чином названим Законом про захист даних. На відміну від Канади, Закон про захист даних Великої Британії застосовується в цілому як для бізнесу, так і для уряду.

Надання клієнтам своєї інформації

Громадяни Великобританії мають право з’ясувати, яку інформацію має організація про них. Однак не все інформацію потрібно оприлюднити. Дані, які не потрібно оприлюднювати, включають інформацію про:

- інформація про кримінальне розслідування

- військові записи

- податкові питання, або

- судові та міністерські призначення

Організації також можуть стягувати гроші за надання людям цієї інформації. Веб-сайт Управління комітету з питань інформації Великобританії може надавати поради та рекомендації, а також розслідувати скарги щодо обробки даних.

Штрафні санкції

Закон про захист даних Великобританії передбачає штрафи до 500 000 фунтів стерлінгів і навіть притягнення до відповідальності за порушення.

Сполучені Штати

Сполучені Штати дещо унікальні тим, що мають менше законодавства про конфіденційність на рівні федерального рівня, ніж більшість інших країн. Натомість більшість актів конфіденційності в США – галузеві чи державні. Тому може бути важко виявити закони, які можуть застосовуватися до будь-якого конкретного бізнесу. Хороше місце для початку – сторінка Конфіденційності та безпеки Федеральної торгової комісії США.

Законодавство

Закон про конфіденційність Сполучених Штатів 1974 р. Контролює, як федеральні органи можуть збирати, використовувати та розкривати інформацію. Частково в ньому зазначено:

Жодне агентство не повинно розголошувати будь-які записи, які містяться в системі записів будь-якими засобами зв’язку будь-якій особі чи іншому агентству, за винятком письмового запиту або за попередньою письмовою згодою особи, до якої записано стосується.

Потім в акті перераховано кілька винятків із цієї директиви. Деякі з них, такі як звільнення від “рутинного використання”, можуть здатися трохи широкими в 21 столітті.

Основна частина законів про конфіденційність США пов’язана з галузями промисловості або створюється на державному рівні. Тому важливо, щоб організація оцінила, у яких штатах вона буде вважатися діючою, а також, чи існують якісь галузеві норми конфіденційності, які застосовуються на будь-якому державному рівні.

Деякі великі закони про конфіденційність федерального США:

- Закон про переносність та підзвітність медичного страхування (HIPPA): цей акт стосується управління охорони здоров’я в США..

- Закон про захист конфіденційності в Інтернеті для дітей (COPPA): цей акт стосується онлайн-збору даних про дітей до 13 років у США.

- Справедливі та точні кредитні операції (FACTA): цей акт стосується зобов’язання кредитних бюро надавати громадянам США кредитну інформацію та засоби запобігання шахрайству..

Надання клієнтам своєї інформації

Закон про конфіденційність США передбачає, що люди мають право отримувати інформацію, яку мають про них федеральні організації. Щоб зробити запит, люди звернуться до відповідного агентства. Для приватного бізнесу вимога організації надавати записи фізичним особам покладається на існування законодавства, застосовного до цієї галузі чи держави. Знову ж таки, найкраще місце для початку, мабуть, буде веб-сайт Федеральної комісії з торгівлі США.

Штрафні санкції

Федеральний закон про конфіденційність містить штрафи, але оскільки закон про конфіденційність застосовується лише до федерального уряду США, що не стосується інших організацій. Покарання за порушення конфіденційності в США залежатиме від того, який акт був порушений та які покарання містяться в ньому.

Заключні коментарі

Швидкість, з якою відбувалися втрати та порушення даних за останні кілька років, викликає тривогу. Більшість із цих порушень можливі, оскільки організації просто не очікують цього. Атаки викупних програм у світовому масштабі досягають успіху, оскільки працівники все ще натискають шкідливі посилання в електронних листах. Підприємства втрачають можливість замовлення в Інтернеті на дні, а не на години, оскільки вони не знають, до кого звернутися, коли їх веб-сайт знижується. Все це можна дуже акуратно пом’якшити за допомогою шифрування, резервного копіювання та деяких системних знань.

Кредитний імідж: “Інтернет-кібер” від Герда Альтмана, що має ліцензію CC CC 2.0