Cookie Netflix miễn phí? Một số trang web cung cấp hướng dẫn để bỏ qua tài khoản truy cập và bảo mật Netflix miễn phí

Khi các dịch vụ phát trực tuyến tăng cường nỗ lực cắt giảm việc chia sẻ mật khẩu, một vụ hack tài khoản Netflix mới nổi có thể khiến công ty và người dùng phải lo lắng. Hàng chục trang web hiện cung cấp truy cập miễn phí vào Netflix, không cần mật khẩu.

Thay vào đó, vụ hack dựa vào một đường vòng dựa trên trình duyệt web dễ dàng để truy cập vào những người dùng khác có tài khoản dùng thử miễn phí hoặc trả phí. Có một chút Netflix hoặc các dịch vụ phát trực tuyến khác có thể làm được điều đó mà không ảnh hưởng đáng kể đến trải nghiệm người dùng.

Trong 12 tháng qua, ngày càng nhiều trang web bắt đầu quảng cáo công khai những gì họ gọi làBánh quy cao cấp NetflixMùi. Mã từ các tệp dựa trên trình duyệt này có thể được chia sẻ và khi được triển khai chính xác, bỏ qua hoàn toàn các phương thức bảo mật tài khoản Netflix, cho phép truy cập toàn bộ vào tài khoản Netflix cao cấp mà không cần mật khẩu hoặc thanh toán.

Sử dụng phương pháp này, bất kỳ ai cũng có thể dễ dàng trốn tránh việc trả tiền cho tài khoản Netflix. Chúng tôi đã phát hiện ra rằng ít nhất một số cookie phiên Netflix có sẵn miễn phí này truy cập vào các tài khoản dùng thử đã đăng ký có khả năng được tạo ra chỉ cho mục đích này. Tuy nhiên, chúng tôi cũng thấy phương pháp bỏ qua tài khoản này cũng có thể được sử dụng với dữ liệu người dùng Netflix bị đánh cắp từ các tài khoản trả phí.

Dựa trên những gì đã xảy ra vào năm 2023 sau mối đe dọa phần mềm độc hại ăn cắp cookie của Facebook, thay vào đó, một số cookie của Netflix miễn phí này bị đánh cắp và không được cung cấp qua tài khoản dùng thử miễn phí. Trong cả hai trường hợp, phương pháp này vi phạm Điều khoản dịch vụ của Netflix để chia sẻ tài khoản.

Thông qua nghiên cứu đang thực hiện của chúng tôi về Netflix, chúng tôi đã phát hiện ra:

- Hơn hai chục trang web thường xuyên đăng hoặc đã đăng dữ liệu cookie Netflix (thường được quảng cáo là cookie phiên phiên Netflix, cho phép mọi người bỏ qua các phương thức bảo mật tài khoản thông thường và truy cập trái phép Netflix

- Một số trang web cập nhật (hoặc yêu cầu cập nhật) bộ nhớ cache của cookie Netflix thường xuyên như mọi giờ

- Phần lớn các trang web này đã được đăng ký trong vòng 12 tháng qua, điều này có thể cho thấy một chiến dịch mới để tận dụng phương pháp bỏ qua này

- Nhiều trang web trong số này hiện xuất hiện cao trên kết quả Tìm kiếm của Google

Cookie liên tục Netflix là gì?

Hầu như mọi trang web hiện nay đều sử dụng những gì được gọi là cookie Cookies để lưu trữ thông tin khách truy cập. Khi bạn truy cập một trang web, các máy chủ của trang web thông báo cho máy tính hoặc thiết bị của bạn tạo và lưu trữ một tệp nhỏ có chứa thông tin về chuyến thăm của bạn. Nếu bạn đăng nhập vào tài khoản, tệp cũng sẽ chứa thông tin ẩn danh thông qua mã cho phép máy chủ biết bạn là ai khi truy cập trang web tiếp theo.

Cookie làm cho web hữu ích hơn và nhanh hơn đáng kể và tạo ra trải nghiệm duyệt web ít tốn thời gian hơn.

Các cookie liên tục như Netflix và nhiều dịch vụ phát trực tuyến khác sử dụng cho phép truy cập tài khoản của bạn mà không cần nhập lại tên người dùng và mật khẩu mỗi lần bạn truy cập. Chúng rất hữu ích cho những người truyền phát qua ứng dụng điện thoại thông minh hoặc máy tính bảng, thiết bị kết nối TV như Roku hoặc Amazon Fire TV hoặc qua TV thông minh.

Làm thế nào để cookie liên tục hoạt động?

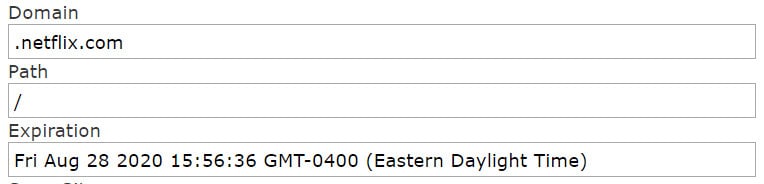

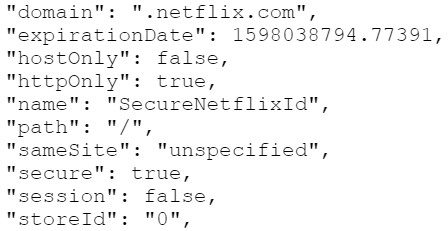

Khi bạn truy cập một trang web và đăng nhập vào tài khoản của mình, máy chủ của trang web chỉ đạo thiết bị của bạn tạo và lưu trữ một tệp nhỏ chứa thông tin thô sơ và bảo mật cờ Flag. Đáng chú ý, tệp cookie giữ thông tin về ngày tệp được tạo, khi tệp sẽ hết hạn, một ID duy nhất và các cờ bổ sung giúp bảo mật cookie khỏi một số loại hack và lạm dụng nhất định.

Ví dụ, đây là một phần của tệp cookie phiên của bạn có thể trông như thế nào sau khi bạn truy cập trang chủ Reddit:

{

"miền": ".reddit.com",

"ngày hết hạn": 1631368533.249147,

"máy chủ lưu trữ": sai,

"httpOnly": thật,

"Tên": "mã thông báo",

"con đường": "/",

"cùngSite": "không xác định",

"đảm bảo": thật,

"phiên": sai,

"cửa hàng": "0",

"giá trị": "eyJhY2Nlc3NUb2tlbiI6IjM0NzE3NjE3LVFNdDJnMHg3ei0zT2U3YkhpRzE1SWpSRS1ONCIsInRva2VuVHlwZSI6ImJlYXJlciIsImV4cGlyZXMiOiIyMDE5LTA5LTExVDE0OjU1OjM0LjUzOVoiLCJyZWZyZXNoVG9rZW4iOiIzNDcxNzYxNy1WRW9KOHdqOXE1U3YyMkRvZWtUTG5ldUo3N1kiLCJzY29wZSI6IiogZW1haWwiLCJ1bnNhZmVMb2dnZWRPdXQiOmZhbHNlfQ ==. 2",

"Tôi": 14

}

Các máy chủ của trang web cũng tạo một tệp tương tự với dữ liệu phiên của bạn.

Khi bạn rời đi và sau đó cố gắng truy cập lại hầu hết các trang web hoặc ứng dụng, thiết bị của bạn sẽ gửi cookie liên tục đến các máy chủ của trang web. Trang web xác minh ID duy nhất, truy cập chi tiết tài khoản của bạn so với ID mà nó đã lưu trữ và sau đó cho phép bạn ví von ngay cho bản lề TV sau giờ làm việc hoặc mua sắm trên Amazon.

Tất cả điều này thường xảy ra chỉ trong vài giây, đó là lý do tại sao bạn có thể nhấn vào ứng dụng Netflix hoặc truy cập trang web trong trình duyệt của bạn và đến màn hình chọn hồ sơ gần như ngay lập tức.

Cookie liên tục có thể được thiết kế để tồn tại trong hầu hết mọi khoảng thời gian. Các khoảng thời gian được mô tả trong cookie bằng giây và không có nhiều giới hạn trên hoặc dưới. Điều đó có nghĩa là cookie liên tục của bạn có thể tồn tại ở bất cứ đâu từ vài phút đến vài nghìn năm.

Cookie tồn tại được bao lâu tùy thuộc vào trang web hoặc dịch vụ mà bạn đang sử dụng, vì mỗi công ty ra lệnh cho các nhà phát triển web của mình thời gian tồn tại của cookie. Nó chỉ có khi những cookie đó được thiết kế để bám xung quanh sau khi bạn đã đóng trình duyệt hoặc ứng dụng của bạn mà chúng rơi vào danh mục được gọi là cookie liên tục của Hồi. Những cookie được thiết kế để xóa khi bạn rời khỏi trang web được gọi là cookie phiên Phiên bản (mặc dù hầu hết các trang web cung cấp cookie Netflix đều gọi chúng là cookie phiên bản không chính xác).

Các cookie liên tục của Netflix, thường được thiết kế để tồn tại trong khoảng 365 ngày, điều này cũng phổ biến trong nhiều trang web. Trừ khi bạn cố tình đăng xuất khỏi Netflix hoặc xóa cookie theo cách thủ công, các tệp đó sẽ tiếp tục cho phép bạn vào tài khoản Netflix cho đến khi cookie hết hạn.

Điều quan trọng, cookie Netflix của bạn và bất kỳ cookie liên tục nào khác không có mật khẩu và tên người dùng của bạn kèm theo. Nếu ai đó đánh cắp dữ liệu cookie Netflix của bạn, nó không thể được sử dụng để đánh cắp mật khẩu của bạn, mặc dù nó vẫn có thể được sử dụng để truy cập vào tài khoản của bạn. Vấn đề, thực sự, không phải là các cookie chứa mật khẩu an toàn, mà là chúng bỏ qua sự cần thiết của mật khẩu.

Nói chung, các tệp cookie bảo mật này chỉ nên tồn tại ở hai vị trí: mỗi máy tính hoặc thiết bị bạn sử dụng cho tài khoản của mình và các máy chủ của công ty có dịch vụ mà bạn truy cập. Vì vậy, mặc dù bạn phát Netflix từ nhiều thiết bị, mỗi thiết bị đó có cookie phiên riêng, duy nhất.

Mọi người bỏ qua bảo mật Netflix bằng cookie liên tục như thế nào?

Cookie liên tục được thiết kế để cho phép truy cập vào các tài khoản được bảo vệ bằng mật khẩu mà không cần nhập lại thông tin bảo mật tài khoản. Tuy nhiên, chúng không bị hạn chế đối với các thiết bị cụ thể và không chứa bất kỳ thông tin nào xác định hoặc mã hóa một thiết bị hoặc vị trí cụ thể đối với chúng. Điều đó có nghĩa là họ không chứa, ví dụ, địa chỉ MAC hoặc địa chỉ IP duy nhất.

Điều đó cũng có nghĩa là nếu ai đó sao chép và chia sẻ tệp cookie đó hoặc chỉ dữ liệu được lưu trữ trong đó, thì có thể sử dụng thông tin đó để truy cập vào tài khoản được bảo vệ bằng mật khẩu thông thường. Và với tần suất ngày càng tăng, đó chính xác là những gì mọi người đang làm.

Chỉnh sửa ThisCookie

Hầu hết người dùng web thiếu kiến thức kỹ thuật hoặc kỹ năng để chỉnh sửa dữ liệu cookie một cách khó khăn. Đó là nơi mà các plugin trình duyệt Chrome như Edit ThisCookie cho Chrome xuất hiện. Các plugin này giúp bạn dễ dàng nhập và xuất dữ liệu cookie mà không cần bất kỳ kỹ năng hoặc kinh nghiệm lập trình nào.

https://cdn.comparitech.com/wp-content/uploads/2023/09/netflixcookies.mp4

Trên thực tế, bằng cách sử dụng plugin trình duyệt này, người ta có thể nhập và xuất dữ liệu cookie hiện có trong vài giây. Khó khăn duy nhất, ít nhất là cho đến gần đây, sẽ có được một bàn tay trên một dữ liệu cookie phiên khác của người dùng Netflix.

Tuy nhiên, trong 12 tháng qua, Google đã bắt đầu lập chỉ mục cho hơn hai chục trang web cung cấp cookie phiên Net Netflix, hầu hết cũng cung cấp hướng dẫn cách sử dụng tiện ích mở rộng Edit ThisCookie Chrome để đưa cookie vào hiệu lực. Nhiều trang trong số này không chỉ bắt đầu xuất hiện cao trên các tìm kiếm của Google trong 12 tháng qua; hầu hết cũng được tạo ra trong vòng 12 tháng qua.

Ngoài ra, hầu hết các trang web này cố tình che giấu thông tin sở hữu của họ. Chúng tôi đã tìm thấy một trong những trang web mà chúng tôi có thể theo dõi lại một nhà phát triển cá nhân ở Ấn Độ. Tính đến thời điểm viết bài này, ông đã không trả lại một cuộc điều tra qua email để biết thêm thông tin về nơi các cookie này có nguồn gốc.

Liệu hack cookie liên tục Netflix có thực sự hoạt động không?

Trong khi tôi đã thử nghiệm phương pháp này từ bên trong từ trình duyệt web này sang trình duyệt khác trên cùng một máy tính (Chrome to Opera), chúng tôi đã xác minh rằng phương pháp này hoạt động với cookie thu được từ bên ngoài.

Chúng tôi đã trao đổi dữ liệu cookie Netflix giữa tôi và một biên tập viên so sánh khác. Ví dụ, bằng cách sử dụng Edit ThisCookie, tôi có thể truy cập vào tài khoản Netflix của biên tập viên cao cấp Paul Bischoff mà không cần thông tin đăng nhập của anh ấy. Tất cả những gì tôi đã làm là:

- Sao chép dữ liệu cookie của anh ấy (gửi cho tôi qua tệp văn bản)

- Sử dụng chức năng Nhập dữ liệu trên mạng Cameron trong plugin Edit ThisCookie Chrome

- Dán dữ liệu cookie

- Làm mới trang trình duyệt trỏ đến Netflix

Trong vài giây, tôi đã truy cập vào tài khoản của anh ấy. Tôi thấy tôi cũng có đặc quyền hoàn toàn, bao gồm tùy chọn thay đổi mật khẩu của anh ấy, địa chỉ email được liên kết với tài khoản và tùy chọn đăng xuất anh ấy ra khỏi thiết bị của anh ấy. Tôi cũng có thể thấy địa chỉ IP của các thiết bị được sử dụng gần đây nhất của anh ấy (thông tin có thể được sử dụng để tạo ra một cuộc tấn công DDoS hoặc trong một cuộc tấn công SWATing) và lịch sử duyệt web của anh ấy.

Netflix yêu cầu bạn nhập mật khẩu hiện tại nếu bạn muốn đổi sang mật khẩu mới. Nhưng bất cứ ai có quyền truy cập bất hợp pháp vào tài khoản của bạn đều có thể thấy địa chỉ email và số điện thoại của bạn. Thông tin này có thể được tham chiếu chéo với thông tin được hiển thị trong các lần vi phạm dữ liệu trong quá khứ, có thể dễ dàng lấy được trên trang web tối màu có khả năng cho phép tin tặc lấy được mật khẩu và chiếm đoạt tài khoản. Đó là lý do tại sao nó luôn luôn quan trọng để sử dụng một mật khẩu duy nhất cho mỗi tài khoản trực tuyến.

Điều duy nhất tôi không thể làm (rất may), là có quyền truy cập vào chi tiết thanh toán đầy đủ của anh ấy (chỉ tên thanh toán, 4 chữ số cuối của thẻ được sử dụng và ngày hết hạn của thẻ. Thậm chí, đó vẫn có thể là thông tin đủ để thuyết phục một đại diện ngân hàng ít sành điệu hơn để cung cấp thêm chi tiết tài khoản qua điện thoại.

Tôi cũng có thể thay thế chi tiết thanh toán của anh ấy bằng chi tiết của riêng tôi nếu tôi muốn chiếm hoàn toàn tài khoản của anh ấy.

Các trang web này lấy cookie Netflix ở đâu?

Có một số khả năng để xem xét. Nhiều trang web trong số này chia sẻ cookie liên tục Netflix tuyên bố là làm như vậy hợp pháp. Tuyên bố điển hình mà họ đưa ra là các cookie này được chia sẻ tự do và công bằng từ các cá nhân trả tiền cho các tài khoản hoặc đăng ký dùng thử miễn phí. Ở mức tối thiểu, điều đó có nghĩa là họ vi phạm nghiêm trọng Điều khoản dịch vụ (ToS) của Netflix về việc chia sẻ tài khoản. Và thực tế, trong thử nghiệm, chúng tôi đã tìm thấy ít nhất một tệp cookie được chia sẻ trên một trong những trang web này hoạt động để truy cập vào tài khoản dùng thử miễn phí.

Tuy nhiên, với rất nhiều trang web cung cấp cookie miễn phí và với nhiều người tuyên bố sẽ cập nhật chúng hàng ngày hoặc thậm chí hàng giờ, có khả năng một số cookie này có thể bị đánh cắp. Có một tiền lệ gần đây cho loại hoạt động này trong phần mềm độc hại Stresspaint ăn cắp cookie mà Facebook gặp phải vào năm 2023.

Frank Downs, Giám đốc Thực hành An ninh mạng tại ISACA, đồng ý. Đây có thể là kết quả của một số hành động khác nhau, anh ấy nói với chúng tôi.

Có thể, các trang web có thể chia sẻ thông tin cookie, nhưng có lẽ nhiều khả năng là có một lỗ hổng nghiêm trọng mà kẻ tấn công có thể khai thác đang lan rộng. Đây thậm chí có thể là một lỗ hổng được tiết lộ chưa được Netflix xử lý, chứ chưa nói đến tất cả các đối tác tận dụng các dịch vụ phát trực tuyến của Netflix.

Với uy tín của mình, Downs đã được chú ý. Theo một bài đăng Trung bình tháng 11 năm 2023 của một nhà nghiên cứu về an ninh mạng có tên là blueberryinfosec (Bbinfosec), Netflix thực sự nhận thức được lỗ hổng bảo mật và coi đó là phạm vi phạm vi. Nói cách khác: một vấn đề của người dùng cuối, không phải của họ. Trong bài đăng tháng 11 năm 2023 của mình, Bbinfosec đã giải thích cách anh báo cáo vấn đề với Netflix như một phần của chương trình tiền thưởng lỗi của nó.

Số lượng trang web chia sẻ cookie Netflix và phương pháp bỏ qua nói trên nhanh chóng tăng lên ngay sau khi Bbinfosec đăng báo cáo của mình.

Nếu có hành vi trộm cắp cookie lan rộng, vẫn còn là một bí ẩn về việc những cookie này có thể bị đánh cắp. Câu trả lời rất có thể là thông qua các thiết bị cũ hơn và kém an toàn hơn bị nhiễm phần mềm độc hại ăn cắp cookie hoạt động tương tự như Stresspaint, thông qua các cuộc tấn công XSS hoặc từ các thiết bị đang bị tấn công thông qua các cuộc tấn công Man-in-the-Middle (MiTM).

Gần 5 triệu trang web có thể được sử dụng để đánh cắp cookie Netflix

Để khám phá khả năng mở rộng của mối đe dọa tiềm tàng, so sánh dữ liệu cookie của người dùng Netflix để sử dụng bên ngoài.

Cụ thể hơn:

- Chúng tôi đã sử dụng Shodan để tìm kiếm 14.221 lỗ hổng XSS được công bố trên CVE, 204 trong số đó có máy chủ trực tuyến dễ bị tấn công

- Chúng tôi đã tìm thấy 28.173.468 trường hợp trong đó các dịch vụ đang chạy, như Apache, bị ảnh hưởng bởi các lỗ hổng XSS đó

- Lỗ hổng phổ biến nhất mà chúng tôi tìm thấy là CVE-2023-17082 trong PHP. Nó ảnh hưởng đến 4,8 triệu trang web

Do chính sách cookie của Netflix, kẻ tấn công có thể sử dụng bất kỳ dịch vụ dễ bị tổn thương nào mà chúng tôi tìm thấy để đánh cắp cookie phiên Netflix. Chúng tôi đã tự kiểm tra nó trong phòng thí nghiệm và có thể sử dụng một trang web bị xâm nhập và một lỗ hổng đã biết trong một phiên bản Firefox cũ để đánh cắp cookie phiên.

Netflix hỗ trợ các thiết bị cũ hơn

Tuy nhiên, vấn đề mở rộng ra ngoài các trang web dễ bị tổn thương. Các thiết bị cũ tạo ra mối đe dọa bảo mật khi có liên quan đến cookie.

Theo Thực tiễn an ninh mạng trực tiếp của ISACA, các hệ thống lỗi thời được sử dụng bởi các nạn nhân khiến họ dễ bị tấn công hơn.

Hầu hết người dùng Netflix có khả năng phát trực tuyến qua các thiết bị được cập nhật, nhưng Netflix vẫn hỗ trợ một số trình duyệt web cũ hơn phổ biến trong các hệ điều hành Windows 7 và Windows Vista. Chúng thiếu một số cờ bảo mật cookie được cập nhật gần đây có thể giúp ngăn chặn hành vi trộm cắp cookie.

Netflix hoạt động trên nhiều trình duyệt web cũ hơn và nhiều thiết bị kém an toàn hơn. Ứng dụng cũng có thể được tải xuống các thiết bị phát trực tuyến dựa trên Android giá rẻ được bán thông qua eBay hoặc Amazon. Những thiết bị đó có thể có phần mềm độc hại ăn cắp cookie được người bán cài đặt sẵn.

Ngoài ra, bất kỳ ai phát trực tuyến qua các thiết bị kết nối TV cũ hoặc thậm chí TV thông minh, có thể dễ bị ảnh hưởng hơn do cập nhật thiết bị ít thường xuyên hơn và kém hiệu quả hơn. Những người sử dụng các thiết bị như vậy rất dễ bị tấn công trong thời gian dài hơn, cung cấp một cửa sổ tấn công lớn hơn cho các tác nhân độc hại, theo Down Downs.

Mặc dù có thể một số chủ sở hữu trang web này và các nguồn của họ đang hoạt động với ý thức vị tha, nhưng cũng có thể một số người có thể đồng lõa với hành vi trộm cắp tài khoản Netflix. Dữ liệu cookie Netflix được quảng cáo và cung cấp có thể có nguồn gốc từ tin tặc và kiếm tiền thông qua quảng cáo trên trang trên các trang web này.

Trộm cắp cookie liên tục là mối đe dọa cho các trang web dựa trên tài khoản

Vào giữa năm 2023, công ty an ninh mạng Radware đã đưa ra cảnh báo về virus Virus Stresspaint. Couched bên trong một ứng dụng có tên tương tự có tên là Rel Relress Stress Paint, phần mềm độc hại kín đáo đánh cắp các nạn nhân cookie trình duyệt liên tục của Facebook. Sau khi lập trình viên Stresspaint, có được các tệp này, họ có thể nhanh chóng bỏ qua các phương thức bảo mật tài khoản Facebook bình thường, bao gồm các yêu cầu về tên người dùng và mật khẩu và xác thực đa yếu tố để truy cập trái phép các tài khoản Facebook.

Căng thẳng Stresspaint Cảnh báo là đáng báo động, nhưng cũng không phải là một cách tiếp cận mới để đánh cắp tài khoản. Về mặt kỹ thuật được gọi là phiên chiếm quyền điều khiển phiên bản vụng trộm, mối đe dọa bảo mật internet này là vấn đề được biết đến đối với hầu hết mọi trang web sử dụng tài khoản được bảo vệ bằng mật khẩu. Nhưng điều này đặc biệt khó giải quyết đối với các trang web phổ biến rộng rãi, như Netflix, sử dụng cookie liên tục hoặc cookie không tự động xóa sau khi bạn đóng trình duyệt web của mình.

Trên thực tế, việc tiếp quản tài khoản là một mối lo ngại rất thực tế với loại lạm dụng cookie này, vì Netflix không yêu cầu bạn nhập mật khẩu để truy cập cài đặt tài khoản của bạn.

Tuy nhiên, thí nghiệm trong nhà của chúng tôi chỉ gợi ý về vấn đề lớn hơn. Dường như có sự gia tăng đáng chú ý trong hoạt động liên quan đến việc bỏ qua bảo mật tài khoản Netflix bằng cookie phiên. Từ ngày 1 tháng 8 đến ngày 26 tháng 8 năm 2023, chúng tôi không tìm thấy trang web nào được Google lập chỉ mục cho thuật ngữ cookie phiên Netflix.

Chỉ 12 tháng sau, và trong cùng giai đoạn tìm kiếm 2023, chúng tôi đã tìm thấy khoảng một chục trang web tích cực đăng cookie phiên người dùng Netflix và hướng dẫn cách sử dụng chúng. Một số người cũng sử dụng các từ khóa, ví dụ như 100% làm việc và được cập nhật hàng giờ, và dựa trên đánh giá của các trang web, nhiều người dường như thường xuyên cập nhật danh sách cookie phiên của họ.

Ngoài khung thời gian tìm kiếm đó, chúng tôi đã tìm thấy hơn hai chục trang web với các bài viết được đăng vào cuối năm 2023 cho đến cuối tháng 8 (khi chúng tôi hoàn thành nghiên cứu) cung cấp hướng dẫn chỉnh sửa cookie và cookie Netflix. Hầu hết các trang web này chia sẻ cùng một công ty đăng ký trang web, có thể chỉ ra quyền sở hữu chung.

Netflix có mối đe dọa bảo mật mới trong tay không?

Netflix đã là một thương hiệu nổi tiếng trong gần một thập kỷ. Nó không có khả năng chiếm quyền điều khiển phiên hoặc thậm chí lạm dụng cookie Netflix thậm chí còn mới hơn. Tuy nhiên, các hoạt động chiếm quyền và chia sẻ tài khoản trong quá khứ có thể xảy ra thông qua web tối hoặc thông qua các kênh liên lạc riêng giữa các tin tặc.

Tuy nhiên, dường như có gì đó đã thay đổi vào cuối năm 2023.

Số lượng trang web cạnh tranh để xuất bản cookie phiên Netflix cập nhật tăng sinh trong 12 tháng qua. Mặc dù các trang web này cung cấp các cookie này miễn phí, nhưng họ kiếm tiền từ những nỗ lực của họ với các trang có nỗ lực thấp nhỏ giọt với quảng cáo trên trang. Nó có thể một số trang web này thậm chí có thể mang phần mềm độc hại hoặc tìm cách đánh cắp cookie Netflix với loại tấn công kịch bản chéo trang được đề cập trước đó.

Đồng thời, việc chiếm quyền điều khiển phiên này không có gì mới vì vấn đề Stresspaint của Facebook đã chỉ ra. Dựa trên các thiết kế hiện tại, hầu như bất kỳ trang web nào sử dụng cookie liên tục đều có thể bị hack hack thông qua dữ liệu cookie bị đánh cắp.

Về phần mình, Netflix đang sử dụng các biện pháp bảo mật cần thiết để giúp bảo vệ người dùng. Các máy chủ Netflix của chúng tôi được thiết kế để tạo cookie phiên với các cờ bảo mật tiêu chuẩn công nghiệp, bao gồm trong đó http: // Theo cách nói của giáo dân:

- HttpOnly ngăn mã trang web độc hại chia sẻ dữ liệu cookie lên JavaScripts (thường thông qua các cuộc tấn công được gọi là tiêm XSS hoặc tập lệnh chéo trang)

- Đảm bảo buộc trình duyệt web của bạn chỉ gửi cookie thông qua HTTPS

- SameSite không cho phép cookie gửi đến một trang web khác

Bằng cách phân tích các cookie mà chúng tôi đã tìm thấy thông qua các trang web cookie Netflix miễn phí này, chúng tôi thấy rằng công ty đang sử dụng tất cả các giao thức bảo vệ cookie hiện có ở cuối:

Tuy nhiên, nó cũng có thể có một loại virus khác trong việc thu thập dữ liệu cookie người dùng Netflix hoang dã. Các lỗ hổng trong bảo mật cookie hiện tại có thể cho phép tin tặc bỏ qua các cờ httpOnly và Secure, khiến một số cuộc tấn công Man-in-the-Middle vẫn có thể hoạt động và quét dữ liệu từ người dùng Netflix, đặc biệt là các luồng phát qua Wi-Fi công cộng.

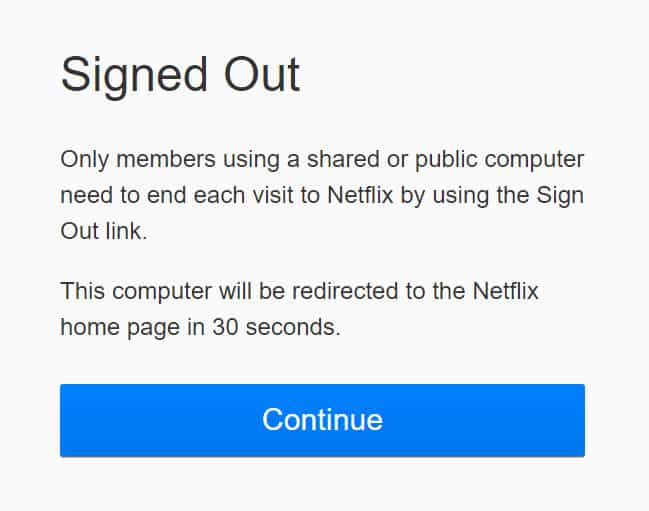

Tất cả những gì đã nói, sự siêng năng của Netflix có phần bị ảnh hưởng bởi việc nhắn tin từ công ty khiến người dùng không có mối quan tâm nào liên quan đến thông tin đăng nhập liên tục. Ví dụ: nếu bạn đăng xuất khỏi tài khoản Netflix trên trình duyệt web, bạn có thể thấy thông báo này trên màn hình đăng xuất:

Netflix tuyên bố rằng chỉ các thành viên sử dụng máy tính dùng chung hoặc máy tính công cộng cần kết thúc mỗi lần truy cập Netflix bằng cách sử dụng liên kết Đăng xuất. Tuy nhiên, hãy xem xét thực tế rất rõ rằng các cookie liên tục của Netflix có thể bị đánh cắp hoặc lạm dụng. Chúng tôi đã thấy bằng chứng về vấn đề này thông qua các vấn đề về phần mềm độc hại của Facebook và các thử nghiệm trong phòng thí nghiệm của chúng tôi. Đây có thể không phải là lời khuyên tốt nhất để Netflix cung cấp cho người dùng của mình, ngay cả khi nó thực sự hầu hết thời gian. Nó có thêm một vấn đề về mong muốn so với nhu cầu, trong trường hợp này.

Người dùng Netflix không cần phải đăng xuất, nhưng trong một số trường hợp, họ rất có thể muốn.

Cách bảo mật cookie Netflix của bạn

Với hàng chục triệu người dùng trên toàn thế giới, nó có thể không có tỷ lệ cao người dùng Netflix bị đánh cắp cookie liên tục. Tuy nhiên, những người có ý thức bảo mật có thể muốn thực hiện thêm một số bước để ngăn chặn việc chiếm đoạt tài khoản hoặc lạm dụng tài khoản.

Kiểm tra email của bạn để đăng nhập mới

Bất cứ khi nào một thiết bị mới đăng nhập vào tài khoản Netflix của bạn, dịch vụ sẽ gửi cho bạn một email để cho bạn biết. Kiểm tra email của bạn thường xuyên và tìm kiếm thông báo đăng nhập thiết bị mới từ Netflix. Kiểm tra các chi tiết thông báo và đảm bảo rằng thiết bị và vị trí có ý nghĩa. Chúng tôi thấy rằng bạn sẽ nhận được email đăng nhập mới ngay cả khi ai đó truy cập vào tài khoản của bạn bằng dữ liệu cookie bị đánh cắp.

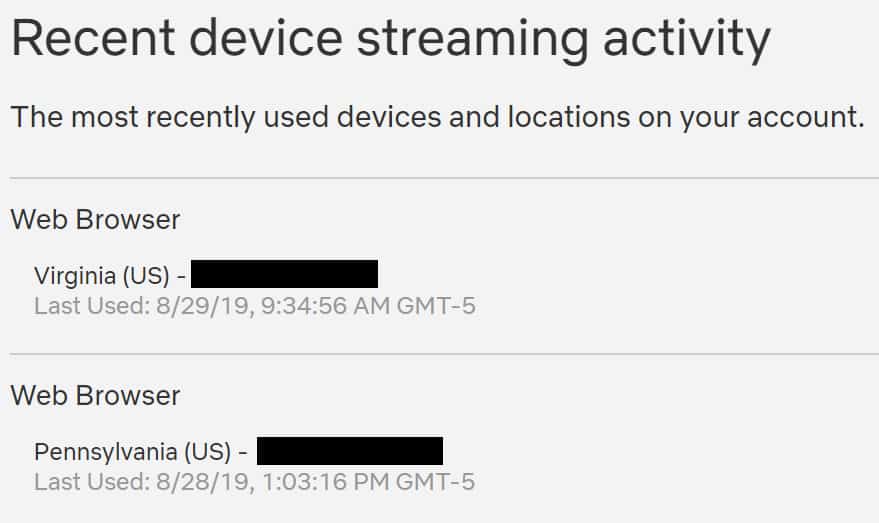

Kiểm tra lịch sử phát trực tuyến thiết bị gần đây của bạn

Trong cài đặt tài khoản Netflix của bạn, hãy tìm phần có tiêu đề Hoạt động phát trực tuyến thiết bị gần đây. Từ đó, xem lại hoạt động duyệt gần đây nhất và tìm kiếm bất kỳ kết nối nào có thể khác thường. Truy cập từ các địa chỉ IP ở các quốc gia hoặc tiểu bang khác mà bạn chưa từng truy cập trước đây có thể là cờ đỏ. Lưu ý rằng nếu bạn đã phát trực tuyến Netflix thông qua proxy, chẳng hạn như VPN, bạn có thể thấy các địa chỉ IP hoặc vị trí trông không quen thuộc.

Đăng xuất khỏi tất cả các thiết bị hiện tại thường xuyên

Nó có thể là một bất tiện ngắn hạn, nhưng bạn có thể giúp ngăn chặn lạm dụng tài khoản bằng cách đăng xuất khỏi tất cả các thiết bị thường xuyên. Rất may, Netflix cung cấp một tùy chọn tiện dụng trong cài đặt tài khoản của bạn, nó sẽ tự động đăng xuất khỏi tất cả các thiết bị cùng một lúc. Bạn càng có ít thiết bị với thông tin đăng nhập liên tục trên Netflix, khả năng bị đánh cắp và lạm dụng cookie càng thấp.

Sử dụng mật khẩu mạnh cho tài khoản Netflix của bạn

Mặc dù nó đã thắng bảo vệ bạn khỏi hành vi trộm cắp và lạm dụng cookie liên tục, nhưng nó vẫn quan trọng để sử dụng và duy trì mật khẩu mạnh, duy nhất cho tài khoản của bạn. Sử dụng trình tạo mật khẩu để tạo mật khẩu và sử dụng trình quản lý mật khẩu an toàn để lưu trữ mật khẩu của bạn để dễ dàng truy cập và tham khảo.

Chạy quét vi-rút trên thiết bị của bạn và sử dụng chương trình chống vi-rút thời gian thực

Nếu bạn nghi ngờ máy tính của mình hoặc các thiết bị khác có thể bị nhiễm, hãy chạy chương trình chống vi-rút để kiểm tra xem có bất kỳ phần mềm độc hại tiềm năng nào trên hệ thống của bạn không. Thật không may, bạn đã giành chiến thắng có thể chạy quét vi-rút trên các thiết bị được kết nối TV hoặc TV thông minh, nhưng khả năng bạn có vi-rút được cài đặt trên các thiết bị đó là rất nhỏ.

Chúng tôi cũng khuyên bạn nên cài đặt và sử dụng công cụ chống vi-rút thời gian thực để giúp bảo vệ chống lại nhiễm trùng trong tương lai. Và nếu bạn đặc biệt quan tâm đến các cuộc tấn công MiTM, hãy đảm bảo mật khẩu của bạn bảo vệ mạng WiFi tại nhà bằng mật khẩu mạnh và giám sát người dùng mạng gia đình của bạn đối với bất kỳ nhà cung cấp dịch vụ tự do tiềm năng nào. Đồng thời, giảm thiểu phát trực tuyến hoặc truy cập vào các trang web được bảo vệ bằng mật khẩu trong khi trên WiFi công cộng hoặc sử dụng VPN khi trên WiFi công cộng.

Nâng cấp thiết bị cũ của bạn

Như ISACA, Frank Frank Downs đã lưu ý, các thiết bị cũ là mối đe dọa bảo mật lớn, đặc biệt đối với các ứng dụng như Netflix sử dụng thông tin đăng nhập liên tục. Nếu bạn vẫn đang sử dụng các thiết bị cũ hơn, thì có lẽ tốt nhất là nâng cấp.

Hầu hết các thiết bị phát trực tuyến kết nối TV phổ biến như Apple TV, Roku và Amazon Fire TV thường xuyên đẩy các bản cập nhật phần mềm lên thiết bị của họ (thậm chí nhiều mẫu cũ hơn). Tuy nhiên, TV thông minh được biết là có các bản cập nhật ít thường xuyên hơn và đôi khi không có bản cập nhật nào cho các mẫu máy trong quá khứ. Bạn có thể tốt hơn khi sử dụng thiết bị phát trực tuyến kết nối TV cho Netflix và các dịch vụ khác cho phòng khách hoặc TV phòng ngủ của bạn.

Có một giải pháp cho mối đe dọa cookie liên tục?

Cơ sở hạ tầng hiện tại trên Internet được xây dựng xoay quanh tốc độ và sự tiện lợi, và cookie liên tục là một phần không thể thiếu. Dễ sử dụng phải trả giá bằng bảo mật và ở trạng thái hiện tại, các cookie liên tục chắc chắn có một lỗ hổng bảo mật có thể khó vượt qua nếu không có một số thay đổi lớn đối với cách tạo cookie.

Downs có một vài khuyến nghị cho những ai muốn bảo mật tốt hơn các hoạt động trực tuyến của họ. Một là sử dụng Brave Browser, một trình duyệt web tập trung vào bảo mật bao gồm nhiều tính năng bảo mật giúp ngăn chặn theo dõi và hoạt động web độc hại.

Người dùng Netflix cũng có thể muốn suy nghĩ cẩn thận về các hành vi duyệt web của riêng họ. Người dùng sử dụng nên chú ý mọi thứ có vẻ đáng ngờ và suy nghĩ kỹ trước khi nhấp.

Và đối với những người dùng muốn có mức bảo mật tối đa khi sử dụng Netflix và bất kỳ trang web nào khác, thì luôn có tùy chọn hạt nhân: chặn tập lệnh. Tuy nhiên, trên mạng, Down Down cho biết, trên mạng sẽ làm giảm trải nghiệm trực tuyến và người dùng nên sẵn sàng cho điều đó.

Cookie bị đánh cắp Netflix giúp tin tặc dễ dàng chiếm đoạt hoàn toàn tài khoản của người dùng. Ngoài ra, bất kỳ ai sử dụng tài khoản Netflix khác đều có thể thu thập đủ thông tin từ cài đặt của người dùng để hack vào các tài khoản cá nhân khác.

Sau khi thử nghiệm, chúng tôi không chỉ xác nhận rằng thủ thuật cookie liên tục này hoạt động mà cookie có thể bị đánh cắp. Đồng thời, có hàng triệu trang web trên mạng có thể được sử dụng để đánh cắp dữ liệu cookie của Netflix. Mặc dù các trang web cung cấp cookie Netflix tuyên bố là hoạt động hợp pháp và chúng tôi đã xác nhận ít nhất một số chỉ cung cấp cookie liên quan đến các bản dùng thử miễn phí, nhưng ở mức tối thiểu, họ sẽ phá vỡ ToS của Netflix và tệ hơn là có thể tham gia hoặc hỗ trợ tài khoản Netflix vi phạm bản quyền.

Aaron Phillips đã đóng góp cho câu chuyện này.