Ano ang packet sniffing at paano mo maiiwasan ito?

Ang iyong mga aktibidad sa internet ay ipinadala sa pamamagitan ng maraming mga ruta at lumipat sa ruta patungo sa kanilang patutunguhan. Ang mga packet na iyon ay madaling kapitan ng koleksyon at pagsusuri sa bawat isa sa mga puntong iyon sa pamamagitan ng isang proseso na tinatawag na packet sniffing. Ipinapaliwanag ng artikulong ito kung ano ang packiff sniffing at ilang praktikal na payo kung paano maiwasan ito.

Tingnan din: Pinakamagandang packet sniffer at mga analyzer ng network

Maraming mga anyo ng networking at ang pinaka-karaniwang sa lahat ay TCP / IP. Ang acronym na iyon ay nakatayo para sa Transmission Control Protocol sa Internet Protocol na nangangahulugan lamang na ang network ay nagpapadala ng mga packet ng TCP sa mga computer na patutunguhan gamit ang mga IP address. Ang kritikal na bahagi ng paglalarawan na ito ay ang mga salitang packet. Taliwas sa sinabi sa amin ng mga mata, ang mga bagay tulad ng mga web page at email ay hindi naglalakbay sa buong internet. Ang mga ito ay na-disassembled sa pagtatapos ng pagpapadala sa mga maliit na packet ng data at pinagsama-sama sa pagtanggap ng dulo pabalik sa kanilang orihinal na format. Habang ang mga data packet ay naglalakbay sa buong internet, ang mga ito ay madaling kapitan ng eavesdropping at kahit na pagbabago. Ang diskarteng ito ay tinatawag na kolektibong tinatawag na packet sniffing at isinasagawa ito ng mga ISP, pamahalaan, ad kumpanya, at mga masamang tao. Sa artikulong ito titingnan namin ang mga paraan upang maprotektahan ang iyong sarili mula sa packet sniffing.

Ano ang packet sniffing?

Upang maunawaan kung paano naganap ang packiff sniffing, makakatulong ito upang maunawaan kung paano gumagana ang pagruruta sa internet. Ang mga web page at email ay hindi ipinadala sa pamamagitan ng internet buo bilang isang dokumento. Sa halip, ang panig ng pagpapadala (iyong computer) ay binabasag ang mga ito sa maraming maliit na packet ng data. Ang mga packet na ito ay hinarap sa isang IP address sa pagtanggap ng pagtatapos na karaniwang may obligasyon na kilalanin ang pagtanggap ng bawat packet na natanggap nito. Upang gawin ang suporta na, ang bawat packet ay naglalaman ng pagpapadala at pagtanggap ng IP address pati na rin ng maraming iba pang impormasyon.

Ang mga packet na ito ay hindi napapasa mula sa nagpadala sa tagatanggap sa isang nahulog na swoop. Sa halip, ang bawat packet ay naglalakad sa internet en-ruta patungo sa patutunguhan nito sa pamamagitan ng pagdaan sa isang bilang ng mga aparato ng kontrol ng trapiko tulad ng mga router at switch. Sa bawat oras na ang isang packet ay dumadaan sa isa sa mga aparatong kontrol ng trapiko, ito ay madaling kapitan at makuha ang pagsusuri.

Isang tala tungkol sa pag-ruta at pagtagumpayan

Ang papel na ginagampanan ng mga ruta sa prosesong ito ay literal na ruta sa trapiko patungo sa patutunguhan nito. Ang mga router ng internet ay may ilang ideya kung nasaan ang patutunguhang IP address, o hindi bababa sa alam nila kung saan ipadala ang packet kung hindi sila direktang konektado sa patutunguhan. Ang diskarteng ito ay tinatawag na tagpo dahil ang mga packet mula sa buong mundo ay nagkakalakip sa kanilang patutunguhan sa pamamagitan ng kabutihan ng pag-ruta. Isaalang-alang ang isang malaking patutunguhan tulad ng Facebook. Mayroon itong trapiko na dumarating dito mula sa lahat sa buong mundo. Habang papalapit ang mga packet sa aktwal na mga server ng Facebook, ang magkakaibang trapiko ay nakikibahagi sa isang abalang seksyon ng internet. Ang mga router sa mga lokasyong iyon ay kailangang maging matatag at ligtas.

Ang isang mas madaling paghahambing ay maaaring isaalang-alang ang isang highway na may daan-daang mga off-rampa sa iba’t ibang mga bayan. Ang lahat ng trapiko na nakalaan para sa bayan ng Quahog ay lalabas sa Quahog sa kalsada. Iyon ay isang anyo ng tagpo sa mga kotse na ito ay mga indibidwal na kotse lamang na hindi lalabas na magkaroon ng anuman hanggang sa silang lahat ay magsimulang lumabas sa Quahog. Kung nais ng isang tagamasid na suriin ang lahat ng mga sasakyan na papunta sa bayan na iyon, mas pinakahusay na umupo sa exit ng Quahog mula sa 100% ng mga kotse na kumuha ng exit na iyon ay ang mga kotse ng interes. Hindi gaanong kahulugan ang umupo sa ibang lugar sa highway at suriin ang mga kotse dahil isang bahagi lamang ng mga ito ang nakalaan para sa Quahog. Ginagamit ng pamamaraang ito ang PRISM surveillance program ng NSA; ang “NSA packet sniffer” sa mga ruta na malapit sa mga malalaking tagabigay ng internet tulad ng Google at Facebook upang mangolekta ng mas maraming trapiko na nakalaan para sa mga site na iyon hangga’t maaari.

Sino ang nag-pack ng mga sniff?

Ang sinumang may access sa isang router ay maaaring magsagawa ng koleksyon ng packet at kasunod na pagsusuri. Yamang ang mga gumagamit ng internet sa pangkalahatan ay walang ideya kung paano na-ruta ang kanilang trapiko, hindi talaga posible na malaman kung sino ang maaaring obserbahan ang trapiko na iyon. Gayunpaman, ipinakita ng kasaysayan ang mga sumusunod na aktor na nasangkot sa packet sniffing para sa iba’t ibang mga kadahilanan sa mga nakaraang taon.

Isang tala tungkol sa mga router

Karamihan sa atin marahil ay nag-iisip tungkol sa wifi router sa aming mga bahay kapag naririnig namin ang salitang router. Iyon ay tama. Ang router na grade-consumer sa iyong bahay ay gumagawa ng parehong trabaho tulad ng malaking komersyal na mga router sa internet. Ang iyong home router ay may pananagutan para sa pagtanggap ng trapiko mula sa iba’t ibang mga aparatong nakakonekta sa internet sa iyong bahay at i-rampa ang mga ito sa internet. May pananagutan din sa pagtanggap ng trapiko ng pagtugon mula sa internet at i-rampa ito pabalik sa tukoy na aparato na humiling nito. Ang tanging tunay na pagkakaiba ay ginagawa ng mga router sa internet sa milyon-milyong mga aparato, samantalang ang iyong router sa bahay ay hindi magiging hanggang sa tulad ng isang napakalaking gawain.

Mga ahensya ng gobyerno

Estados Unidos

Ang mga papeles ng Snowden ay nagsiwalat ng isang napakalaking surveillance apparatus, na nagngangalang PRISM, na ang gobyerno ng Estados Unidos ay nagtago ng lihim sa loob ng maraming taon. Sa partikular, ang National Security Agency (NSA) ay pasimple na nangongolekta ng trapiko sa internet na nakalaan para sa mga malalaking internet site tulad ng Facebook, Google, at iba pa. Ang NSA ay may malakihang mga tool sa pagsusuri tulad ng XKeyscore na pinapayagan itong maghanap sa mga nakolekta na mga packet sa ibang araw.

United Kingdom

Ang United Kingdom ay may katulad na sistema ng pagsubaybay sa koleksyon ng pasibo na nagngangalang Tempora. Ang UK ay natatanging nakaposisyon sa karamihan ng trapiko sa internet na darating sa UK sa pamamagitan ng mga kable ng mga hibla ng optic cable. Nagbibigay ito ng isang solong punto ng pagpasok at egress papunta at mula sa UK at ang mga aparato ng koleksyon ng Tempora ay nagpapatakbo sa mga lokasyong ito.

Ang isa pang dosenang o iba pang mga bansa ay kilala rin upang magsagawa ng pagsubaybay sa masa sa internet. Ang lahat ng pagsubaybay sa internet ay mangangailangan ng ilang anyo ng koleksyon at pagsusuri ng packet.

Mga Negosyo

Ang pagsubaybay sa Internet ay hindi limitado sa mga pamahalaan. Ang industriyang espiyahe ay isang bagay sa loob ng ilang dekada at walang duda na ang ilang mga korporasyon ay gumagamit ng mga pamamaraan upang matukoy kung ano ang ginagawa ng mga kakumpitensya nito. Ang mga ahente ng espiyahe sa negosyo sa pangkalahatan ay hindi nagkakaroon ng luho ng mga warrants ng gobyerno na humiling ng pag-access sa mga panloob na network at mga router upang mangolekta ng mga packet. Samakatuwid, ang karamihan sa batay sa antas ng pang-industriya na batay sa internet ay malamang na umaasa sa sinubukan at totoong mga pamamaraan tulad ng phishing upang makakuha ng access sa mga panloob na network. Kapag ang isang yapak ay nakuha sa target na network ang koleksyon at pagsusuri ng mga packet ng data ay maaaring mag-ambag ng isang kayamanan ng kaalaman.

Mga Advertiser

Ang mga ahensya ng ad ay kilalang-kilala na walang prinsipyo, lalo na ang mga ahensya ng ad ad sa internet. Ang mga ahensya na tulad nito ay karaniwang binabayaran sa isa sa dalawang paraan: alinman sa bilang ng mga ad na ipinakita nila (Gastos Per Libo – CPM) o sa pamamagitan ng bilang ng mga ad na nag-click sa ad garner (Pay Per Click – PPC). Sa alinmang kaso, ang higit pang mga impression na nakukuha ng isang ad, mas mataas ang mga numero. Ang mga advertiser ay maaaring gumamit ng packet sniffing sa alinman sa mga gumagamit ng survey upang masukat ang mga panlasa ng kanilang merkado, o – kahit na mas masahol pa – upang mag-iniksyon ng mga ad sa papasok na mga packet habang sila ay dumadaan,

Natuklasan ang Comcast na mga sniffing packet sa network nito upang matukoy ang pinakamainam na lugar upang mag-iniksyon ng mga ad sa mga di-makatwirang mga web page na tinitingnan ng mga gumagamit nito..

Bukod sa mga etikal na isyu ng pagbabago ng nilalaman na hindi kabilang sa Comcast, o naninirahan sa kanyang network, hindi ito gaanong imahinasyon upang isipin ang iba pang mga bagay na maaaring mai-injected sa mga packet sa daan. Ang mga ad sa Internet ay kilala na naglalaman ng malware sa maraming mga kaso. Kapag ang isang aktor tulad ng isang advertiser ay maaaring makontrol ang trapiko na nakalaan para sa iyong computer at ipasok ang di-makatwirang nilalaman, na ang karamihan ay alam na malware, na nakakaiwas sa maraming mga proteksyon na maaari mong ilagay ang iyong sarili.

Ang isang mahusay na pagpapakita nito ay nakapaloob sa Steal My Login (huwag gumamit ng isang tunay na username / password na itinakda para sa pagsubok). Sinusubukan ng pahinang ito na ipakita kung paano maaaring nakawin ng isang umaatake ang iyong mga kredensyal sa pag-login kung nagawa nilang mag-iniksyon ng isang linya ng code sa pahina ng pag-login. Habang ang Comcast ay nag-iniksyon ng mga ad sa pamamagitan ng javascript, ang isang umaatake ay maaaring madaling mag-iniksyon ng javascript na tahimik na nakawin ang iyong mga kredensyal.

Mga bad guys

Ang mga masasamang tao ay palaging hindi nakabubuti. Marami sa kanila ay may kasanayan at may kakayahang gumamit ng iba’t ibang mga pamamaraan upang magnakaw ng impormasyon mula sa iyo. Ang Phishing ay nananatiling bilang isang pamamaraan kung saan ang mga masasamang tao ay nakakakuha ng access sa impormasyon tulad ng mga logins at data sa pananalapi. Ngunit, ang phishing ay hindi lamang pagkatapos ng isang uri ng impormasyon. Ang isang normal na mamamayan ay maaaring mailagay para sa kanilang impormasyon sa credit card na maaaring ibenta ng masamang tao para sa isang kita. Sa kaibahan, ang isang system administrator sa isang bangko ay maaaring mailagay para sa kanilang mga kredensyal sa pag-login. Ang masamang tao ay maaaring magtago sa panloob na network ng bangko, sniff packet, at mangolekta ng data sa pananalapi sa lahat ng mga customer ng bangko. Maraming nakakapang-insulto at malalim na pag-atake ay nagsisimula sa isang simpleng email sa phishing.

Ang isa pang pangkaraniwang vector para sa mas maliliit na scale masamang tao ay ang mag-set up ng isang pekeng wireless access point sa mga pampublikong lugar tulad ng mga coffee shop, at mangolekta ng mga data packet ng hindi nagtatakip na mga taong hindi sinasadyang nakakonekta dito.

Maaaring maglaman ng malware ang mga packet sniffer na sinusubaybayan ang aktibidad sa online ng mga gumagamit, na ibabalik ang data sa sentro ng command-and-control ng isang hacker. Ang VPNFilter Malware, na nahawahan ng kalahating milyong mga wireless na router sa higit sa 50 mga bansa, kasama ang isang packet sniffer sa ikatlong yugto nito. Ang VPNFilter ay nakikipag-ugnay sa mga packet ng data na naglalaman ng mga kredensyal sa pag-login at ipinapadala ito sa mga hacker sa network ng Tor.

Bakit masama sa akin?

Ang pagkakaroon ng napapanood sa iyong trapiko ay masama sa ilang malawak na mga kadahilanan, at daan-daang mga mas maliit na dahilan.

Personal na impormasyon

Isaalang-alang kung gaano karaming personal na negosyo ang iyong isinasagawa sa online. Karamihan sa atin ay gumagawa ng aming banking, nag-set up ng mga appointment sa medikal, sumulat ng mga email na may personal na mga detalye, at nagpapatuloy sa pang-matagalang chat sa aming mga kaibigan at pamilya online. Gaano karaming impormasyon na nais mong maging pampubliko, o hindi bababa sa, na basahin ng ibang tao?

Madaling isipin ang mga masasamang tao na nagnanakaw ng iyong mga numero ng credit card, ngunit ano ang tungkol sa mas banayad na impormasyon? Gusto bang malaman ng iyong kumpanya ng seguro na kamakailan lamang ay may angiogram ka? Nais bang malaman ng iyong employer na malapit nang maging bagong employer na nakapag-iskedyul ka lang ng isang appointment sa isang klinika ng pamilya? Gusto bang malaman ng iyong bangko na nawalan ka ng trabaho kamakailan? Ang dahilan kung bakit tinawag natin ang isang klase ng impormasyon na “personal na impormasyon” ay dahil ito ay personal, at para sa amin na kontrolin ang pamamahagi ng kaalamang iyon.

Oo, mayroon kang dapat itago

Mayroong isang pangkat ng mga tao na tumatakbo na hindi sila nagmamalasakit kung sila ay nasuri sa internet dahil “Wala akong itinatago.” Medyo lantaran, nagpapakita ito ng isang pangunahing hindi pagkakaunawaan sa problema. Ang pag-sniff ng packet ay isinasagawa ng mga masasamang tao na nagtatangkang gumawa ng pinsala tulad ng sa pamamagitan ng mga ahensya ng pagpapatupad ng batas. Dahil walang paraan upang mai-configure ang isang packet ng data upang payagan itong basahin ang pagpapatupad ng batas, ngunit hindi ang mga masasamang tao, walang ibang konklusyon kaysa sa ating lahat, sa katunayan, ay may isang bagay na itago.

Impormasyon ng negosyo

Ang mga negosyong pangkaraniwan ay nagsasagawa ng kanilang sarili ng isang belo ng lihim sa kanilang mga paparating na pagsusumikap. Ang isang negosyong nasa negosasyon upang bumili ng isang kakumpitensya, o upang makapagtayo ng isang bagong lokasyon sa isang madiskarteng lokasyon, ay maaaring biglang maging napakasama kung ang impormasyong iyon ay mahuhulog sa mga maling kamay. Sa kaso ng real estate, ang isang negosyo sa pangkalahatan ay may “go, no-go” point kapag ginawa ang isang malaking pamumuhunan. Kung ang sensitibong impormasyon ay naikalat pagkatapos ng puntong iyon posible para sa isang negosyo na mawalan ng malaking halaga ng pera. Maaari itong humantong sa pagkawala ng trabaho, at sa mas maliit na mga rehiyon, tunay na epekto sa ekonomiya. Ang isa sa mga paraan ng impormasyon na katulad nito ay sa pamamagitan ng pang-industriya na espiya, na maaaring isama ang packet sniffing insecure emails at mga mensahe.

Paano protektahan ang iyong sarili laban sa packet sniffing

Upang maunawaan kung paano protektahan ang iyong sarili laban sa packet sniffing, mahalagang malaman kung ano ang hitsura ng iyong trapiko sa iba’t ibang mga sitwasyon. Magtutuon ako sa web ngunit ang parehong mga prinsipyo ay nalalapat para sa anumang komunikasyon sa internet tulad ng email at pagmemensahe. Ang paggamit ng plain na hindi naka-encrypt na HTTP ay ang mas masamang posibleng pustura sa seguridad. Ang paggamit ng HTTPS (SSL naka-encrypt na mga sesyon) ay nag-aalok ng higit pang proteksyon, ngunit hindi gaanong proteksyon tulad ng maaaring magbigay ng VPN.

Una, magsimula tayo sa isang form ng pag-login sa isang hindi naka-link na website gamit lamang ang HTTP. Sa palagay ko ay pangkaraniwan na ang kaalaman sa ngayon na kung nagpapasok ka ng data sa isang website na hindi nagpapakita ng HTTPS at / o isang kandado sa address bar nito, na hindi ito secure. Sa kabila nito, ang isang nakagugulat na bilang ng mga operator ng website ay hindi pa rin ipinatupad ang HTTPS sa kanilang mga pahina sa pag-login, na iniiwan ang kanilang mga gumagamit sa isang napakahirap na estado ng seguridad.

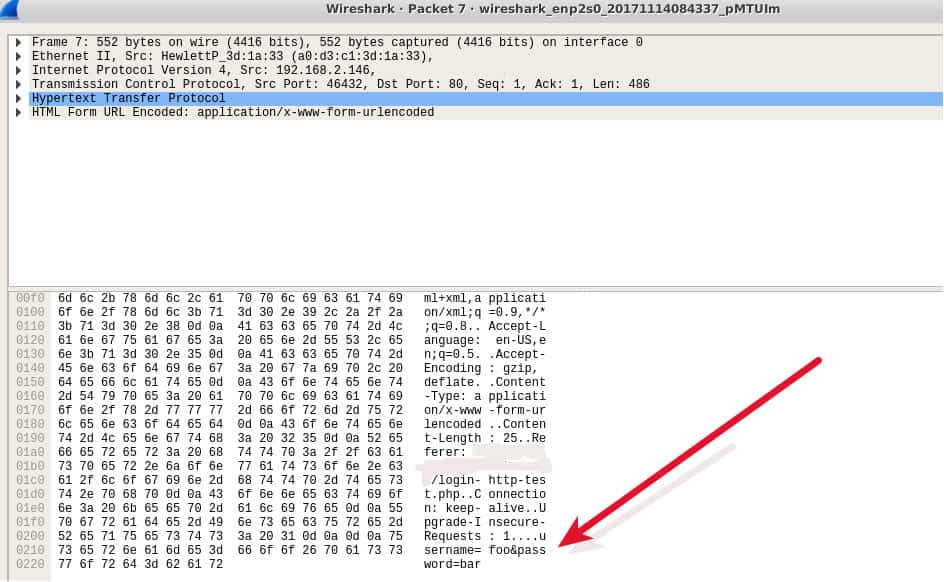

Gumawa ako ng isang pahina ng pag-login sa pag-login at naka-log in gamit ang username foo at password bar. Ipinapakita ng screenshot na ito ang pagkuha ng Wireshark ng pag-login na iyon. Ang isang tagamasid ay madaling makita ang aking username at password at magamit ito sa ibang pagkakataon upang mag-log in sa aking account.

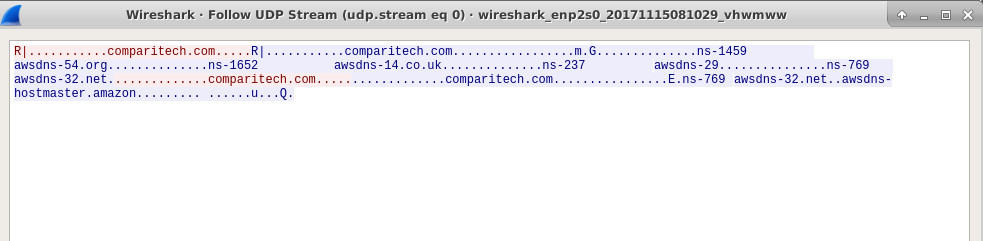

Susunod, binisita ko ang website ng Comparitech, na pinipilit ang mga gumagamit sa HTTPS. Nag-type ako ng comparitech.com sa aking browser upang simulan ito. Ang unang bagay na mangyari ay ang aking system ay gumawa ng isang hindi naka-encrypt na DNS lookup upang makuha ang IP address ng comparitech.com.

Ang impormasyong ito ay nagsasabi sa anumang tagamasid na malapit ako upang bisitahin ang website ng Comparitech.

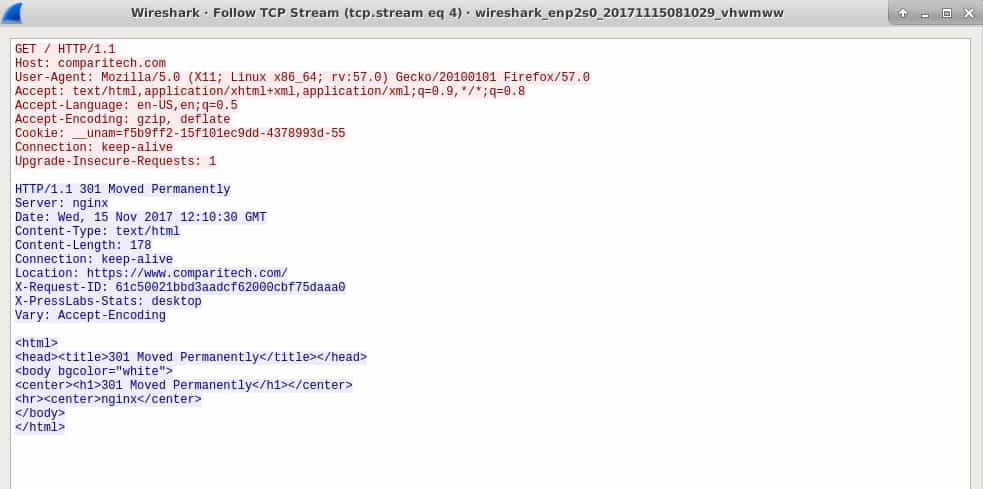

Sinubukan ng aking browser na kumonekta sa comparitech.com. Makikita natin ang website ay hindi papayagan ang mga hindi naka-link na mga koneksyon sa HTTP kaya’t pinapabalik nito ang mga header sa aking browser na nag-uutos dito na muling subukan gamit ang HTTPS:

Ginagawa ito ng aking browser at mula noon sa aking sesyon ay naka-encrypt. Ang prosesong ito ay isang maliit na mas mahusay kaysa sa simpleng HTTP dahil ang kasunod kong pag-login sa site, pati na rin ang lahat ng aking iba pang mga aktibidad sa site, ay naka-encrypt na ngayon. Ngunit, ang prosesong ito ay nagbigay pa rin ng isang tagamasid sa impormasyong dinalaw ko sa website ng Comparitech. Ito ay tinatawag na meta data at ito ang crux kung paano pinapayag ng karamihan sa mga programa ng pagmamanman ng pamahalaan ang kanilang tiktik. Sinubukan ng mga programang ito na ang metadata ay hindi mahalaga, ngunit malinaw na hindi totoo iyon. Ang pag-alam kung saan ang mga tao ay pumunta sa online ay may malaking halaga.

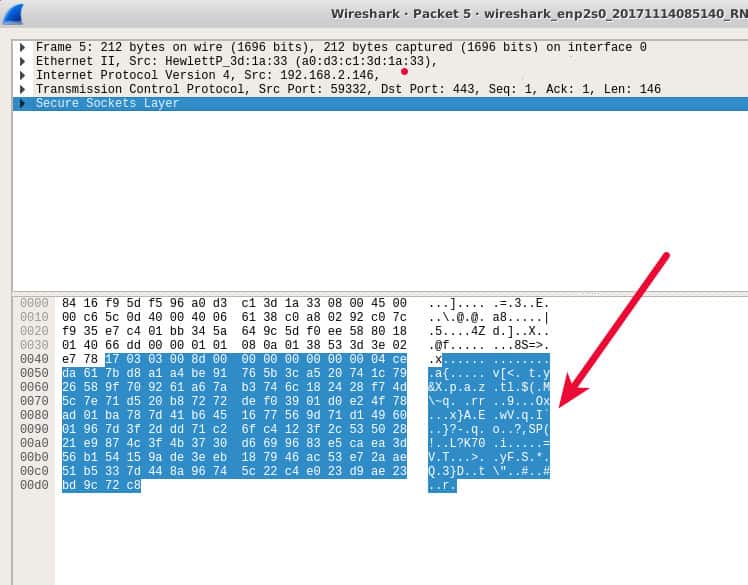

Ito ay isang screenshot ng kung ano ang maaaring makita ng isang tagamasid sa aking mga aktibidad sa site gamit ang HTTPS. Karamihan sa mga naka-encrypt na gibberish.

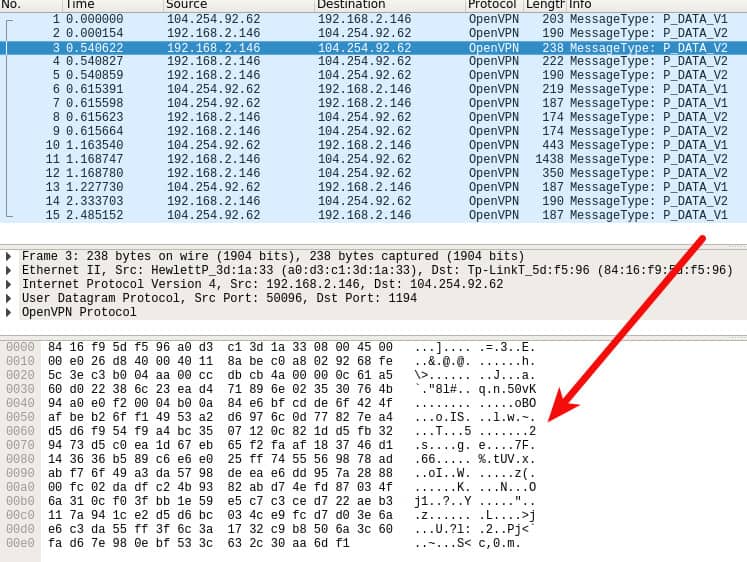

Sa wakas, nakakuha ako ng ilang mga packet kapag tumatakbo ang aking VPN. Sa kasong ito, ang lahat ay naka-encrypt. Ang tanging bagay na makukuha ng isang tagamasid mula sa pagmamasid sa aking trapiko ay isang bungkos ng naka-encrypt na mga OpenVPN packet na nakalaan para sa isang server ng OpenVPN.

Ang aking trapiko ay naka-encrypt nang maramihan sa aking computer bago ito maipadala sa pamamagitan ng VPN at hindi ito naka-decrypted hanggang sa dumating ito sa VPN server. Ang VPN server pagkatapos ay i-off ang layer ng pag-encrypt na idinagdag nito sa pagtatapos ng pagpapadala, at pagkatapos ay ipadala ang trapiko sa patutunguhan nito sa aking ngalan.

Tandaan na dinadala ko rin ang aking DNS sa pamamagitan ng aking VPN kaya kahit ang aking mga query sa DNS ay naka-encrypt at hindi nakikita ng isang tagamasid.

Batay sa mga halimbawang nakukuha ng packet, ang mga patakaran para sa pagprotekta sa iyong sarili mula sa packet sniffing ay:

Gumamit ng VPN sa lahat ng oras

Ang packet capture sa itaas ay nagpapakita na ang mga koneksyon sa VPN ay nagbibigay ng kumpletong proteksyon. Ang iyong trapiko ay ganap na naka-encrypt at, kung masiguro mo na ang iyong mga query sa DNS ay dumadaan din sa iyong VPN, ang iyong mga patutunguhan ay hindi maaaring makuha.

Ang nag-iisang partido na makakakita ng iyong trapiko ay ang iyong tagapagbigay ng VPN dahil kailangan nilang alisin ang encrypt ng VPN upang makita kung saan dapat pumunta ang trapiko. Kailangan mong magkaroon ng ilang antas ng tiwala sa iyong tagapagkaloob ng VPN upang matiyak na hindi nila ginagawa ang mga bagay tulad ng pag-log sa iyong trapiko.

Maaari mong dagdagan ang iyong antas ng hindi nagpapakilala at privacy sa pamamagitan ng paggamit ng Tor kasabay ng isang VPN. Mayroong dalawang pangunahing paraan kung paano gawin ito tulad ng paliwanag ni Paul Bischoff sa aming Pinakamahusay na VPNs para sa Mga Gumagamit ng Tor dito.

Palaging gumamit ng HTTPS kapag magagamit

Kung bumibisita ka sa isang website gamit ang HTTP, tingnan kung tatanggapin ba nito ang isang koneksyon sa HTTPS sa pamamagitan lamang ng pagtali sa https: // sa browser bar bago ang address ng site. Maraming mga website ang may mga sertipiko ng SSL, ngunit hindi aktibo ang tagapangalaga ng website na gamitin ang mga bisita. Ang Electronic Frontier Foundation ay nagpapanatili ng isang browser add-on para sa Chrome, Firefox, at Opera na nagngangalang HTTPS Kahit saan maaaring magawa ito para sa iyo. Susubukan nitong kumonekta sa bawat website na binibisita mo gamit ang HTTPS nang walang karagdagang aksyon sa iyong bahagi.

Kapansin-pansin na dapat mong ipagpatuloy ang paggamit ng HTTPS kahit na gumagamit ka ng VPN. Ito ay dahil ang isang payout na naka-encrypt na HTTPS ay maaari lamang mai-decry ng patutunguhang web server o sa pamamagitan ng iyong sariling browser. Kailangang mai-decrypt ng isang tagapagkaloob ng VPN ang pag-encrypt ng VPN na idinagdag nito sa packet, ngunit hindi nito magagawang i-decrypt ang packet ng HTTPS mismo na nangangahulugang makakapangolekta ng iyong VPN ang metadata.

Huwag kailanman magpadala ng data ng form gamit ang HTTP

Kung ikaw ay nasa isang sitwasyon kung saan hindi ka madaling gumamit ng VPN o HTTPS, dapat mong maiwasan ang pagpapadala ng data sa isang website. Partikular, nangangahulugan ito na huwag punan ang anumang mga kahon ng form o i-click ang anumang mga pindutan ng form sa isang website. Ang mga form ay nagpapadala ng data mula sa iyong computer sa web server at ang pinaka-karaniwang lugar na nakikita namin ito ay sa mga form ng pag-login, mga form ng contact, at iba pang mga pahina na nangongolekta ng impormasyon mula sa iyo.

Anumang oras na magpadala ka ng data sa isang website gamit ang hindi naka-encrypt na HTTP, ang data na iyon ay malinaw na nakikita ng isang tagamasid. Ang unang screenshot sa seksyong ito ay naglalarawan kung gaano kadali ang makita ang aking username at password sa isang packet ng HTTP; ang anumang impormasyong ipinadala mo sa HTTP ay magiging pantay na nakikita.