PCAP: Capture Packet, nó là gì và những gì bạn cần biết

Chụp gói hoặc là PCAP (còn được gọi là libpcap) là giao diện lập trình ứng dụng (API) thu thập dữ liệu gói mạng trực tiếp từ mô hình OSI Lớp 2-7. Các máy phân tích mạng như Wireshark tạo các tệp .pcap để thu thập và ghi dữ liệu gói từ mạng. PCAP có một loạt các định dạng bao gồm Libpcap, WinPcap, và PCAPng.

Các tệp PCAP này có thể được sử dụng để xem các gói mạng TCP / IP và UDP. Nếu bạn muốn ghi lại lưu lượng mạng thì bạn cần tạo .pcapfile. Bạn có thể tạo .pcapfile bằng cách sử dụng công cụ phân tích mạng hoặc công cụ đánh hơi gói tin như Wireshark hoặc tcpdump. Trong bài viết này, chúng tôi sẽ xem xét PCAP là gì và cách thức hoạt động của nó.

Tại sao tôi cần sử dụng PCAP?

PCAP là một tài nguyên quý giá để phân tích tệp và giám sát lưu lượng mạng của bạn. Các công cụ thu thập gói như Wireshark cho phép bạn thu thập lưu lượng truy cập mạng và dịch nó sang định dạng mà con người có thể đọc được. Có nhiều lý do tại sao PCAP được sử dụng để giám sát các mạng. Một số phổ biến nhất bao gồm giám sát việc sử dụng băng thông, xác định máy chủ DHCP lừa đảo, phát hiện phần mềm độc hại, độ phân giải DNS và phản hồi sự cố.

Đối với các quản trị viên mạng và các nhà nghiên cứu bảo mật, phân tích tệp gói là một cách tốt để phát hiện các cuộc xâm nhập mạng và hoạt động đáng ngờ khác. Ví dụ: nếu một nguồn đang gửi cho mạng nhiều lưu lượng độc hại, bạn có thể xác định rằng trên tác nhân phần mềm và sau đó thực hiện hành động để khắc phục cuộc tấn công.

Gói Sniffer hoạt động như thế nào?

Để chụp tập tin PCAP, bạn cần sử dụng gói sniffer. Một sniffer gói chụp các gói và trình bày chúng theo cách dễ hiểu. Khi sử dụng PCAP sniffer, điều đầu tiên bạn cần làm là xác định giao diện nào bạn muốn đánh hơi. Nếu bạn sử dụng thiết bị Linux thì đây có thể là eth0 hoặc là wlan0. Bạn có thể chọn một giao diện với lệnh ifconfig.

Khi bạn biết giao diện nào bạn muốn đánh hơi thì bạn có thể chọn loại lưu lượng truy cập bạn muốn theo dõi. Ví dụ: nếu bạn chỉ muốn giám sát các gói TCP / IP thì bạn có thể tạo quy tắc để thực hiện việc này. Nhiều công cụ cung cấp các bộ lọc cho phép bạn kiểm soát lưu lượng truy cập bạn thu thập.

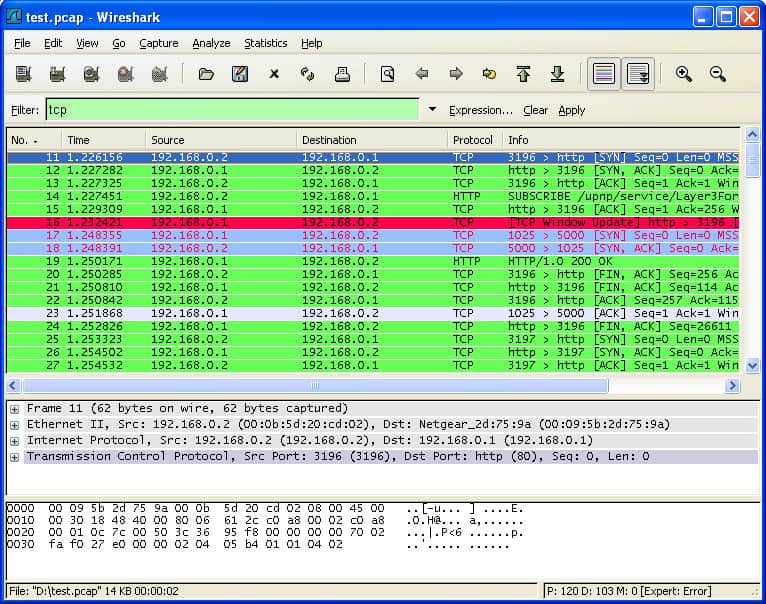

Ví dụ: Wireshark cho phép bạn lọc loại lưu lượng truy cập bạn thấy bằng các bộ lọc chụp và bộ lọc hiển thị. Bộ lọc chụp cho phép bạn lọc lưu lượng truy cập bạn chụp và bộ lọc hiển thị cho phép bạn lọc lưu lượng truy cập bạn nhìn thấy. Ví dụ: bạn có thể lọc các giao thức, luồng hoặc máy chủ.

Khi bạn đã thu thập lưu lượng đã lọc, bạn có thể bắt đầu tìm kiếm các vấn đề về hiệu suất. Để phân tích được nhắm mục tiêu nhiều hơn, bạn cũng có thể lọc dựa trên các cổng nguồn và cổng đích để kiểm tra các thành phần mạng cụ thể. Tất cả thông tin đã chụp có thể được sử dụng để khắc phục sự cố hiệu suất mạng.

Các phiên bản của PCAP

Như đã đề cập ở trên, có nhiều loại tệp PCAP khác nhau, bao gồm:

- Libpcap

- WinPcap

- PCAPng

- Npcap

Mỗi phiên bản có trường hợp sử dụng riêng và các loại công cụ giám sát mạng khác nhau hỗ trợ các dạng tệp PCAP khác nhau. Chẳng hạn, Libpcap là một thư viện c / C ++ mã nguồn mở di động được thiết kế cho người dùng Linux và Mac OS. Libpcap cho phép quản trị viên chụp và lọc các gói. Các công cụ đánh hơi gói như tcpdump sử dụng định dạng Libpcap.

Đối với người dùng Windows, có định dạng WinPcap. WinPcap là một thư viện chụp gói di động khác được thiết kế cho các thiết bị Windows. WinpCap cũng có thể chụp và lọc các gói được thu thập từ mạng. Công cụ như Dây đeo, Nmap, và Khịt mũi sử dụng WinPCap để giám sát các thiết bị nhưng bản thân giao thức đã bị ngưng.

Pcapng hoặc .pcap Định dạng tệp chụp thế hệ tiếp theo là phiên bản nâng cao hơn của PCAP được mặc định với Wireshark. Pcapng có thể chụp và lưu trữ dữ liệu. Loại thu thập dữ liệu pcapng bao gồm độ chính xác dấu thời gian mở rộng, nhận xét của người dùng và thống kê nắm bắt để cung cấp cho người dùng thông tin bổ sung.

Các công cụ như Wireshark đang sử dụng PCAPng vì nó có thể ghi lại nhiều thông tin hơn PCAP. Tuy nhiên, vấn đề với PCAPng là nó không tương thích với nhiều công cụ như PCAP.

Npcap là một thư viện đánh hơi gói di động cho Windows được sản xuất bởi Nmap, một trong những nhà cung cấp dịch vụ đánh hơi gói nổi tiếng nhất. Thư viện nhanh hơn và an toàn hơn WinpCap. Npcap có hỗ trợ cho Windows 10 và tiêm chụp lại gói loopback để bạn có thể gửi và đánh hơi các gói loopback. Npcap cũng được hỗ trợ bởi Wireshark.

Ưu điểm của Chụp gói và PCAP

Ưu điểm lớn nhất của việc bắt gói là nó cho phép khả năng hiển thị. Bạn có thể sử dụng dữ liệu gói để xác định nguyên nhân gốc của các sự cố mạng. Bạn có thể theo dõi các nguồn lưu lượng và xác định dữ liệu sử dụng của các ứng dụng và thiết bị. Dữ liệu PCAP cung cấp cho bạn thông tin theo thời gian thực mà bạn cần tìm và giải quyết các vấn đề về hiệu suất để giữ cho mạng hoạt động sau một sự kiện bảo mật.

Ví dụ: bạn có thể xác định nơi một phần mềm độc hại xâm phạm mạng bằng cách theo dõi luồng lưu lượng độc hại và các thông tin liên lạc độc hại khác. Không có PCAP và công cụ chụp gói, việc theo dõi gói và quản lý rủi ro bảo mật sẽ khó khăn hơn.

Là một định dạng tệp đơn giản, PCAP có lợi thế là tương thích với hầu hết mọi chương trình đánh hơi gói tin mà bạn có thể nghĩ ra, với một loạt các phiên bản dành cho Windows, Linux và Mac OS. Chụp gói có thể được triển khai trong hầu hết mọi môi trường.

Nhược điểm của Chụp gói và PCAP

Mặc dù chụp gói là một kỹ thuật giám sát có giá trị nhưng nó có những hạn chế. Phân tích gói cho phép bạn giám sát lưu lượng mạng nhưng không giám sát mọi thứ. Có rất nhiều cuộc tấn công mạng đã được đưa ra thông qua lưu lượng truy cập mạng, vì vậy bạn cần phải có các biện pháp bảo mật khác.

Ví dụ, một số kẻ tấn công sử dụng USB và các cuộc tấn công dựa trên phần cứng khác. Do đó, phân tích tệp PCAP sẽ tạo nên một phần của chiến lược bảo mật mạng của bạn nhưng nó không nên là tuyến phòng thủ duy nhất của bạn.

Một trở ngại đáng kể khác để chụp gói là mã hóa. Nhiều kẻ tấn công mạng sử dụng thông tin liên lạc được mã hóa để khởi động các cuộc tấn công vào mạng. Mã hóa ngăn gói sniffer của bạn không thể truy cập dữ liệu lưu lượng truy cập và xác định các cuộc tấn công. Điều đó có nghĩa là các cuộc tấn công được mã hóa sẽ trượt theo radar nếu bạn đang dựa vào PCAP.

Ngoài ra còn có một vấn đề với vị trí của sniffer gói. Nếu một sniffer gói được đặt ở rìa của mạng thì điều này sẽ giới hạn mức độ hiển thị của người dùng. Ví dụ: người dùng có thể không phát hiện ra sự bắt đầu của một cuộc tấn công DDoS hoặc sự bùng phát phần mềm độc hại. Hơn nữa, ngay cả khi bạn đang thu thập dữ liệu ở trung tâm của mạng, điều quan trọng là phải đảm bảo rằng bạn đang thu thập toàn bộ cuộc hội thoại thay vì dữ liệu tóm tắt.

Công cụ phân tích gói mã nguồn mở: Wireshark sử dụng tệp PCAP như thế nào?

Wireshark là công cụ phân tích giao thông phổ biến nhất trên thế giới. Wireshark sử dụng các tệp .pcap để ghi dữ liệu gói đã được lấy từ quá trình quét mạng. Dữ liệu gói được ghi lại Trong các tệp có phần mở rộng tệp .pcap và có thể được sử dụng để tìm các vấn đề về hiệu suất và tấn công mạng trên mạng.

Nói cách khác, tệp PCAP tạo một bản ghi dữ liệu mạng mà bạn có thể xem thông qua Wireshark. Sau đó, bạn có thể đánh giá trạng thái của mạng và xác định xem có bất kỳ vấn đề dịch vụ nào bạn cần phản hồi không.

Điều quan trọng cần lưu ý là Wireshark không phải là công cụ duy nhất có thể mở tệp .pcap. Các lựa chọn thay thế được sử dụng rộng rãi khác bao gồm tcpdump và WinDump, các công cụ giám sát mạng cũng sử dụng PCAP để lấy kính lúp để thực hiện mạng.

Ví dụ về công cụ phân tích gói độc quyền

Giám sát hiệu suất mạng SolarWinds (THỬ MIỄN PHÍ)

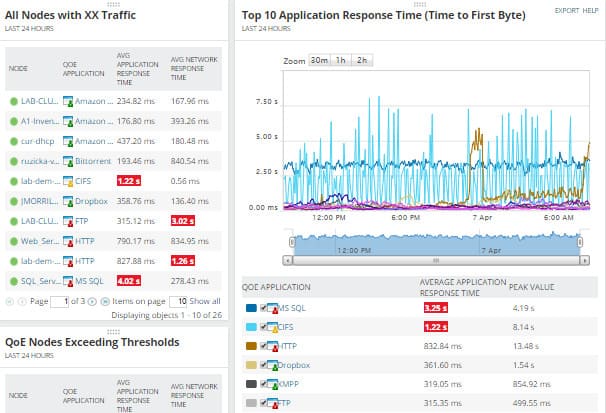

Giám sát hiệu suất mạng SolarWinds là một ví dụ về một công cụ giám sát mạng có thể thu thập dữ liệu PCAP. Bạn có thể cài đặt phần mềm trên thiết bị và sau đó theo dõi dữ liệu gói được lấy từ toàn bộ mạng. Dữ liệu gói sẽ cho phép bạn đo thời gian phản hồi của mạng và chẩn đoán các cuộc tấn công.

Người dùng có thể xem dữ liệu gói thông qua Bảng điều khiển chất lượng trải nghiệm, trong đó bao gồm một bản tóm tắt về hiệu suất mạng. Màn hình đồ họa giúp dễ dàng xác định các đột biến trong lưu lượng truy cập hoặc lưu lượng độc hại có thể chỉ ra một cuộc tấn công mạng.

Bố cục của chương trình cũng cho phép người dùng phân biệt các ứng dụng theo lượng lưu lượng truy cập mà họ đang xử lý. Các yếu tố như Thời gian đáp ứng mạng trung bình, Thời gian đáp ứng ứng dụng trung bình, Tổng khối lượng dữ liệu, và Tổng số giao dịch giúp người dùng theo kịp tốc độ với các thay đổi đối với mạng khi chúng xảy ra trực tiếp. Ngoài ra còn có bản dùng thử miễn phí 30 ngày để tải về.

Màn hình hiệu suất mạng SolarWinds Tải xuống bản dùng thử MIỄN PHÍ 30 ngày

Phân tích tệp PCAP: Bắt các cuộc tấn công trong lưu lượng mạng

Gói sniffing là điều bắt buộc đối với bất kỳ tổ chức nào có mạng. Các tệp PCAP là một trong những tài nguyên mà quản trị viên mạng có thể sử dụng để lấy kính hiển vi để thực hiện và khám phá các cuộc tấn công. Nắm bắt các gói không chỉ giúp đi đến tận cùng của nguyên nhân gốc của các cuộc tấn công mà còn giúp khắc phục hiệu suất chậm chạp.

Các công cụ chụp gói nguồn mở như Wireshark và tcpdump cung cấp cho các quản trị viên mạng các công cụ để khắc phục hiệu suất mạng kém mà không tốn nhiều tiền. Ngoài ra còn có một loạt các công cụ độc quyền cho các công ty muốn có trải nghiệm phân tích gói nâng cao hơn.

Thông qua sức mạnh của các tệp PCAP, người dùng có thể đăng nhập vào gói sniffer thu thập dữ liệu lưu lượng truy cập và xem nơi tài nguyên mạng được tiêu thụ. Sử dụng đúng bộ lọc cũng sẽ giúp loại bỏ tiếng ồn trắng dễ dàng hơn và tập trung vào dữ liệu quan trọng nhất.