Giải thích về hệ thống phát hiện xâm nhập dựa trên máy chủ – 6 công cụ HIDS tốt nhất được đánh giá

HIDS hoặc Hệ thống phát hiện xâm nhập máy chủ là gì?

HIDS là từ viết tắt của hệ thống phát hiện xâm nhập máy chủ. Nó sẽ giám sát máy tính / mạng mà nó được cài đặt để tìm kiếm cả xâm nhập và sử dụng sai. Nếu được tìm thấy, nó sẽ ghi nhật ký hoạt động và thông báo cho quản trị viên.

HIDS tương tự như sử dụng camera an ninh thông minh trong nhà bạn; nếu kẻ đột nhập vào nhà bạn, camera sẽ bắt đầu ghi và gửi cảnh báo đến thiết bị di động của bạn.

Dưới đây là danh sách của chúng tôi về sáu công cụ HIDS tốt nhất:

- Quản lý sự kiện bảo mật SolarWinds (THỬ MIỄN PHÍ) Một HIDS tuyệt vời với báo cáo toàn diện để tuân thủ các tiêu chuẩn bảo mật dữ liệu. Chạy trên máy chủ Windows nhưng cũng thu thập dữ liệu từ các hệ thống Linux và Unix.

- Papertrail (KẾ HOẠCH MIỄN PHÍ) Trình tổng hợp nhật ký dựa trên đám mây từ SolarWinds ở cả phiên bản miễn phí và trả phí.

- Trình phân tích nhật ký sự kiện ManageEngine (THỬ MIỄN PHÍ) Công cụ này kiểm tra dữ liệu tệp nhật ký từ Windows Server hoặc Linux và thêm thông tin về mối đe dọa từ các nguồn khác.

- OSSEC Bộ xử lý tệp nhật ký miễn phí thực hiện cả chiến lược phát hiện dựa trên máy chủ và mạng. Cài đặt trên Windows, Linux, Unix và Mac OS.

- Sagan Hệ thống phát hiện xâm nhập dựa trên máy chủ miễn phí sử dụng cả chiến lược dựa trên chữ ký và dị thường. Có thể chạy trên Linux, Unix và Mac OS.

- Splunk Hệ thống phát hiện xâm nhập dựa trên máy chủ miễn phí với phiên bản trả phí cũng bao gồm các phương pháp dựa trên mạng. Cài đặt trên Windows, Linux và Mac OS và bạn cũng là phiên bản dựa trên Đám mây.

Phát hiện xâm nhập đã trở thành một phương pháp bảo vệ quan trọng đối với các mạng nhằm chống lại các điểm yếu bảo mật vốn có trong bất kỳ hệ thống nào có chứa yếu tố con người. Cho dù chính sách truy cập người dùng của bạn mạnh đến mức nào, tin tặc luôn có thể khắc phục chúng bằng cách lừa nhân viên tiết lộ thông tin đăng nhập truy cập.

Tin tặc có quyền truy cập có thể chiếm một hệ thống công ty trong nhiều năm mà không bị phát hiện. Kiểu tấn công này được gọi là Mối đe dọa liên tục nâng cao (ĐÚNG CÁCH). IDS đặc biệt nhắm đến việc root APT.

Một công cụ HIDS tập trung vào giám sát các tệp nhật ký. Hầu hết các ứng dụng tạo thông điệp tường trình và lưu trữ các bản ghi này vào các tệp cho phép bạn tìm kiếm thông qua chúng theo thời gian và phát hiện các dấu hiệu xâm nhập. Một vấn đề lớn của việc thu thập mọi thông điệp tường trình trên hệ thống của bạn là bạn sẽ kết thúc với một lượng lớn dữ liệu. Lưu trữ thông điệp tường trình theo cách có thứ tự giúp bạn xác định đúng tệp để nhận dữ liệu theo ứng dụng và ngày. Vì vậy, bước đầu tiên để có thể nhận thông tin có ý nghĩa từ hệ thống đăng nhập của bạn là để tổ chức tên tệp và cấu trúc thư mục của máy chủ tệp nhật ký của bạn.

Bước tiếp theo trong việc thực hiện HIDS là nhận được một số phát hiện tự động. Một HIDS sẽ tìm kiếm thông qua các thông điệp tường trình cho sự kiện cụ thể Trông giống như họ có thể đã ghi lại hoạt động độc hại. Đây là cốt lõi của công cụ HIDS và phương pháp phát hiện chỉ định bản ghi nào cần truy xuất được thiết lập bởi chính sách và một cơ sở quy tắc.

Nhiều HIDS cho phép bạn viết quy tắc tạo cảnh báo của riêng bạn. Tuy nhiên, điều bạn thực sự tìm kiếm khi chọn hệ thống bảo mật là một bộ quy tắc được viết sẵn kết hợp chuyên môn của các chuyên gia bảo mật viết phần mềm.

Một HIDS chỉ tốt như các chính sách mà nó cung cấp. Bạn có thể được mong đợi để theo kịp tất cả các vectơ tấn công mới nhất đồng thời dành thời gian cho các công việc hàng ngày của công việc của bạn và không có bất kỳ điểm nào trong việc cố gắng biết mọi thứ nếu bạn có thể có được điều đó chuyên môn cung cấp cho bạn bởi công cụ HIDS.

Tầm quan trọng của tệp nhật ký

Khối lượng thông điệp nhật ký và sự kiện có thể áp đảo và thật hấp dẫn khi chỉ cần bỏ qua chúng. Tuy nhiên, rủi ro kiện tụng được kích hoạt do tiết lộ dữ liệu hoặc thiệt hại có thể gây ra cho doanh nghiệp thông qua mất dữ liệu có nghĩa là việc không bảo vệ dữ liệu hiện có thể hủy hoại doanh nghiệp của bạn.

Vấn đề bảo mật và bảo vệ dữ liệu giờ đã trở thành tích hợp vào yêu cầu hợp đồng và có nhiều tiêu chuẩn mà các ngành công nghiệp hiện nay tuân theo để trấn an các bên liên quan và giữ an toàn cho doanh nghiệp. Tuân thủ các tiêu chuẩn toàn vẹn dữ liệu bao gồm các yêu cầu để bảo trì tệp nhật ký.

Tùy thuộc vào tiêu chuẩn nào công ty bạn thực hiện, bạn sẽ cần lưu trữ tệp nhật ký trong một số năm. Vì vậy, quản lý tệp nhật ký đã trở thành một yêu cầu kinh doanh quan trọng. Trong khi bạn đang thiết lập một máy chủ đăng nhập, bạn cũng có thể tích hợp các biện pháp an ninh vào nó, và đó là những gì HIDS làm.

Đăng nhập bảo mật tập tin

Việc duy trì tính toàn vẹn của tệp nhật ký là một phần thiết yếu của HIDS. Thông điệp sự kiện có thể xác định sự xâm nhập và vì vậy các tệp nhật ký là mục tiêu cho tin tặc. Kẻ xâm nhập có thể che dấu vết của mình bằng cách thao tác các tệp nhật ký để xóa các bản ghi liên quan. vì thế, một máy chủ nhật ký sao lưu các tệp nhật ký và kiểm tra các thay đổi trái phép là quan trọng để tuân thủ các tiêu chuẩn bảo mật dữ liệu.

Hệ thống HIDS không thể bảo vệ hiệu quả tài nguyên của hệ thống của bạn nếu thông tin nguồn của nó bị xâm phạm. Việc bảo vệ các tệp nhật ký cũng mở rộng đến hệ thống xác thực của mạng của bạn. Không có hệ thống bảo vệ tự động nào của các tệp nhật ký có thể phân biệt giữa truy cập tệp nhật ký được ủy quyền và trái phép mà không giám sát tính bảo mật của quyền người dùng.

HIDS vs NIDS

Các hệ thống phát hiện xâm nhập dựa trên máy chủ không phải là phương pháp bảo vệ xâm nhập duy nhất. Hệ thống phát hiện xâm nhập được chia thành hai loại. HIDS là một trong những lĩnh vực đó, ngành còn lại là các hệ thống phát hiện xâm nhập dựa trên mạng.

Cả HIDS và NIDS đều kiểm tra tin nhắn hệ thống. Số tiền này cho cả hai nhìn vào thông điệp nhật ký và sự kiện. Tuy nhiên, NIDS cũng kiểm tra dữ liệu gói khi nó đi qua các mạng. Nguyên tắc phân chia trách nhiệm phát hiện xâm nhập giữa hai phương pháp này là NIDS thu thập dữ liệu trực tiếp để phát hiện và HIDS kiểm tra hồ sơ trong các tập tin.

Ưu điểm của NIDS là nó cung cấp phản hồi nhanh hơn HIDS. Ngay khi một sự kiện đáng ngờ xảy ra trên mạng, NIDS nên phát hiện ra nó và đưa ra cảnh báo. Tuy nhiên, tin tặc lén lút và liên tục điều chỉnh phương thức của mình để trốn tránh sự phát hiện. Một số mẫu hoạt động chỉ trở nên rõ ràng là độc hại khi được xem xét trong bối cảnh rộng hơn.

Việc lấy HIDS hay NIDS tốt hơn không phải là vấn đề lớn vì thực sự bạn cần cả hai.

Thuộc tính HIDS chính

Bằng cách phân tích dữ liệu lịch sử về các hoạt động, HIDS có thể phát hiện các mô hình hoạt động xảy ra theo thời gian. Tuy nhiên, ngay cả trên các mạng cỡ trung, khối lượng của các bản ghi nhật ký được tạo ra hàng ngày có thể rất lớn, Vì vậy, điều quan trọng là chọn một công cụ tìm kiếm và phân loại hiệu quả.

HIDS của bạn sẽ không có giá trị sử dụng nếu quá chậm. Nhớ lấy hồ sơ mới được tích lũy liên tục, vì vậy một HIDS tốc độ thường có thể tốt hơn một công cụ được trình bày rất tốt. Quản trị viên hệ thống thông minh thích thỏa hiệp về trình bày để có được tốc độ. Tuy nhiên, một công cụ HIDS vừa nhanh và được trình bày tốt là giải pháp tốt nhất trong tất cả.

HIDS và SIEM

Bạn sẽ gặp thuật ngữ SIEM rất nhiều khi bạn điều tra các hệ thống an ninh mạng. Từ viết tắt này là viết tắt của Quản lý sự kiện và thông tin bảo mật. Đây là một thuật ngữ tổng hợp phát triển bằng cách kết hợp Quản lý thông tin bảo mật (SIM) và Quản lý sự kiện an ninh (SEM). Quản lý thông tin bảo mật kiểm tra các tệp nhật ký và do đó, nó giống như HIDS. Quản lý sự kiện bảo mật giám sát dữ liệu trực tiếp, làm cho nó tương đương với NIDS. Nếu bạn triển khai hệ thống phát hiện xâm nhập lai, bạn sẽ tạo SIEM.

Hệ thống phòng chống xâm nhập

Là một hệ thống phát hiện xâm nhập, HIDS là một yếu tố quan trọng của bảo vệ mạng. Tuy nhiên, nó không cung cấp tất cả các chức năng mà bạn cần để bảo vệ dữ liệu của công ty bạn khỏi bị mất cắp hoặc hư hỏng. Bạn cũng cần có khả năng hành động dựa trên thông tin mà IDS cung cấp.

Khắc phục mối đe dọa có thể được thực hiện bằng tay. Bạn có thể có các công cụ quản lý mạng theo ý của bạn sẽ hỗ trợ bạn trong việc ngăn chặn những kẻ xâm nhập. Tuy nhiên, liên kết phát hiện và khắc phục với nhau tạo ra một Hệ thống ngăn chặn xâm nhập (IPS).

Cả hai chiến lược phát hiện xâm nhập và ngăn chặn xâm nhập đều hoạt động dựa trên giả định rằng không có hệ thống tường lửa hoặc chống vi-rút nào là không thể sai được. IDS là tuyến phòng thủ thứ hai và nhiều chuyên gia bảo mật CNTT cảnh báo rằng không ai nên dựa vào chiến lược bảo vệ mạng ở ranh giới của nó bởi vì bất kỳ hệ thống bảo mật nào cũng có thể bị phá hoại bởi lỗi của người dùng hoặc các hoạt động của nhân viên độc hại.

Hệ thống phòng chống xâm nhập của Hồi giáo là một chút sai lầm vì IPS không đóng các vi phạm an ninh một khi chúng đã được phát hiện thay vì làm cho một hệ thống kín nước đến mức không thể xâm nhập ở nơi đầu tiên.

Bảo vệ Đe dọa Nâng cao

Một thuật ngữ khác mà bạn có thể thấy khi giải quyết các mối đe dọa liên tục nâng cao là ATP. Đây là viết tắt của Advanced Threat Protection. Ở dạng cơ bản, hệ thống ATP giống như IDS. Tuy nhiên, một số nhà cung cấp ATP nhấn mạnh mối đe dọa tình báo là một đặc điểm xác định của hệ thống của họ. Trí thông minh đe dọa cũng là một phần của định nghĩa về IDS và hệ thống SIEM.

Trong HIDS, trí thông minh mối đe dọa dựa trên cơ sở quy tắc của các thuật ngữ tìm kiếm dữ liệu và kiểm tra hệ thống xác định hoạt động độc hại. Điều này có thể được cung cấp dưới dạng kiểm tra được mã hóa hoặc các quy tắc điều chỉnh được đặt làm chính sách. Trí thông minh đe dọa cũng có thể được hình thành trong IDS thông qua AI. Tuy nhiên, các chiến lược hình thành chính sách của các hệ thống tự động chỉ có thể toàn diện như các quy tắc suy luận được gắn chặt vào chúng khi chúng được tạo ra.

Các nhà cung cấp ATP nhấn mạnh các dịch vụ nhận thức mối đe dọa trung tâm của họ như là một tính năng xác định. Các dịch vụ này được cung cấp dưới dạng thuê bao bổ sung cho phần mềm ATP hoặc được bao gồm trong giá mua. Đây là một yếu tố chia sẻ thông tin cho phép nhà cung cấp phần mềm ATP phân phối các chính sách và quy tắc phát hiện mới dựa trên việc xác định thành công các vectơ tấn công mới của các tổ chức khác. Một số nhà cung cấp HIDS bao gồm dịch vụ này và một số HIDS được hỗ trợ bởi các cộng đồng người dùng có chung chính sách phát hiện mới. Tuy nhiên, các nhà cung cấp HIDS không mạnh về yếu tố phân phối thông tin về mối đe dọa này của các dịch vụ của họ như các nhà cung cấp ATP.

Phương pháp phát hiện HIDS

Cả HIDS và NIDS có thể được chia thành hai loại phụ theo phương pháp phát hiện của chúng. Đó là:

- Phát hiện dựa trên sự bất thường

- Phát hiện dựa trên chữ ký

Không có ánh xạ trực tiếp giữa NIDS và HIDS cho một trong hai chiến lược này. Đó là, không thể nói rằng NIDS phụ thuộc nhiều hơn vào một trong những phương pháp này và HIDS là tất cả về phương pháp phát hiện khác. Cả HIDS và NIDS đều có thể sử dụng một hoặc cả hai chiến lược phát hiện này.

Một HIDS với chiến lược dựa trên chữ ký hoạt động giống như các hệ thống chống vi-rút; một NIDS dựa trên chữ ký hoạt động như một tường lửa. Đó là, cách tiếp cận dựa trên chữ ký tìm kiếm các mẫu trong dữ liệu. Tường lửa tìm kiếm từ khóa, loại gói và hoạt động giao thức trên lưu lượng truy cập mạng đến và đi, trong khi NIDS thực hiện các kiểm tra tương tự đối với lưu lượng di chuyển trong mạng. Một chương trình chống vi-rút sẽ tìm kiếm các mẫu bit hoặc từ khóa cụ thể trong các tệp chương trình và HIDS cũng làm như vậy đối với các tệp nhật ký.

Sự bất thường sẽ là hành vi bất ngờ của người dùng hoặc quá trình. Một ví dụ về điều này sẽ là cùng một người dùng đăng nhập vào mạng từ Los Angeles, Hồng Kông và London trong cùng một ngày. Một ví dụ khác là nếu một bộ xử lý của máy chủ đột nhiên bắt đầu làm việc chăm chỉ vào lúc 2:00 sáng. Một HIDS dựa trên sự bất thường sẽ xem qua các tệp nhật ký để ghi lại các hoạt động bất thường này; một NIDS dựa trên sự bất thường sẽ cố gắng phát hiện ra những bất thường này khi chúng xảy ra.

Như với lựa chọn giữa HIDS và NIDS, quyết định xem có nên phát hiện dựa trên chữ ký hoặc IDS dựa trên bất thường hay không bằng cách đi đến cả hai.

Công cụ HIDS được đề xuất

Bạn có thể thu hẹp tìm kiếm của mình cho một hệ thống phát hiện xâm nhập dựa trên máy chủ bằng cách đọc qua các đề xuất của chúng tôi. Danh sách này đại diện cho giống tốt nhất cho từng khía cạnh của HIDS.

Bạn sẽ thấy công cụ miễn phí trong danh sách, một số trong đó có giao diện người dùng rất kém, nhưng lại lọt vào danh sách vì chúng có tốc độ xử lý dữ liệu rất nhanh. Bạn cũng sẽ tìm thấy các công cụ trong danh sách bao gồm các quy trình quản lý tệp nhật ký chung và được viết riêng để tuân thủ nổi tiếng tiêu chuẩn bảo mật dữ liệu. Các công cụ khác là toàn diện và cung cấp cho bạn mọi thứ bạn cần trong HIDS cả trong phần phụ trợ và trong giao diện.

1. Quản lý sự kiện bảo mật SolarWinds (THỬ MIỄN PHÍ)

SolarWinds đã tạo ra một HIDS có khả năng khắc phục tự động, biến đây thành một hệ thống ngăn chặn xâm nhập, Security Quản lý sự kiện. Công cụ này bao gồm các báo cáo kiểm toán tuân thủ để giúp bạn theo dõi với PCI DSS, SOX, HIPAA, ISO, NCUA, FISMA, FERPA, GLBA, NERC CIP, GPG13 và DISA STIG.

Các tính năng bảo vệ tệp nhật ký được tích hợp trong tiện ích này bao gồm mã hóa trong quá trình lưu trữ và lưu trữ, và giám sát tổng kiểm tra thư mục và tệp. Bạn có thể tin nhắn nhật ký chuyển tiếp và sao lưu hoặc lưu trữ toàn bộ thư mục và tập tin. Vì vậy, tính năng quản lý và toàn vẹn tệp nhật ký của công cụ này là đặc biệt.

Công cụ sẽ liên tục theo dõi các tệp nhật ký của bạn, bao gồm cả những tệp vẫn đang mở cho các bản ghi mới. Bạn không có vấn đề về thủ công, vì Trình quản lý sự kiện bảo mật sẽ tự động đưa ra cảnh báo Bất cứ khi nào một điều kiện cảnh báo được phát hiện. Ngoài ra còn có một công cụ phân tích trong gói cho phép bạn thực hiện kiểm tra thủ công về tính toàn vẹn dữ liệu và phát hiện sự xâm nhập bằng mắt người.

Mặc dù phần mềm này sẽ chỉ cài đặt trên Windows Server, nhưng nó sẽ thu thập dữ liệu nhật ký từ các hệ điều hành khác, bao gồm cả Linux và Unix. Bạn có thể làm được bản dùng thử miễn phí 30 ngày của người quản lý sự kiện bảo mật SolarWinds.

SolarWinds Security Event Manager Tải xuống bản dùng thử MIỄN PHÍ 30 ngày

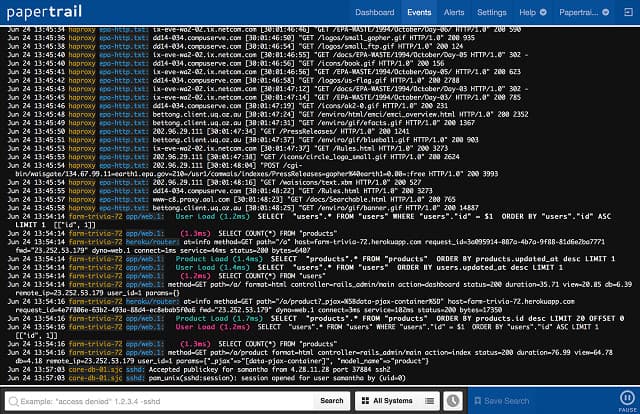

2. Papertrail (KẾ HOẠCH MIỄN PHÍ)

SolarWinds chạy một Dịch vụ quản lý nhật ký dựa trên đám mây, được gọi là Papertrail. Đây là một trình tổng hợp nhật ký tập trung lưu trữ tệp nhật ký của bạn. Papertrail có thể quản lý Nhật ký sự kiện Windows, Tin nhắn nhật ký hệ thống, Tệp nhật ký máy chủ Apache, Tin nhắn chương trình Ruby on Rails, và bộ định tuyến và thông báo tường lửa. Tin nhắn có thể được xem trực tiếp trong bảng điều khiển hệ thống khi chúng di chuyển đến các tệp nhật ký. Cũng như quản lý tệp nhật ký, công cụ bao gồm các tiện ích hỗ trợ phân tích.

Dữ liệu nhật ký được mã hóa cả trong quá trình và khi nghỉ ngơi và quyền truy cập vào tệp nhật ký được bảo vệ bằng xác thực. Các tệp của bạn được giữ trên máy chủ Papertrail và SolarWinds chăm sóc các bản sao lưu và lưu trữ, để bạn có thể tiết kiệm tiền mua, quản lý và bảo trì máy chủ tệp.

Papertrail sử dụng cả hai phương pháp phát hiện dựa trên chữ ký và dị thường và bạn được hưởng lợi từ các cập nhật chính sách đã học được từ các mối đe dọa nhắm vào các khách hàng Papertrail khác. Bạn cũng có thể tập hợp các quy tắc phát hiện của riêng bạn.

SolarWinds cung cấp Papertrail khi đăng ký với một loạt các kế hoạch, thấp nhất trong số đó là miễn phí.

SolarWinds Papertrail Log AggregatorĐăng ký gói MIỄN PHÍ tại đây

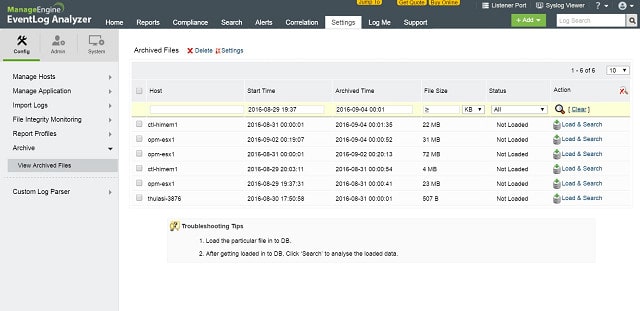

3. Trình phân tích nhật ký sự kiện ManageEngine (THỬ MIỄN PHÍ)

Trình phân tích nhật ký sự kiện ManageEngine từ Là cả HIDS và NIDS. Mô-đun quản lý nhật ký thu thập và lưu trữ Nhật ký hệ thống và SNMP tin nhắn. Siêu dữ liệu về mỗi thông báo Syslog cũng được lưu trữ.

Các tệp nhật ký được bảo vệ bởi cả nén và mã hóa và truy cập được bảo vệ bằng xác thực. Sao lưu có thể được khôi phục tự động khi bộ phân tích phát hiện giả mạo tệp nhật ký.

Bảng điều khiển có thể tùy chỉnh và các màn hình và tính năng khác nhau có thể được phân bổ cho các nhóm người dùng khác nhau. Báo cáo bao gồm kiểm toán tuân thủ đối với PCI DSS, FISMA và HIPAA trong số những người khác. Bạn cũng có thể kích hoạt cảnh báo tuân thủ hệ thống.

Trình phân tích nhật ký sự kiện chạy trên các cửa sổ hoặc là Linux và có thể tích hợp với các công cụ quản lý cơ sở hạ tầng ManageEngine. Một Phiên bản miễn phí của công cụ này có sẵn chỉ cho phép tối đa 5 nguồn nhật ký. Bạn cũng có thể tải xuống một dùng thử 30 ngày sau đó Phiên bản cao cấp. Để biết thêm tùy chọn giá, bạn có thể liên hệ với đội ngũ bán hàng của họ.

ManageEngine Trình phân tích nhật ký sự kiện Tải xuống bản dùng thử MIỄN PHÍ 30 ngày

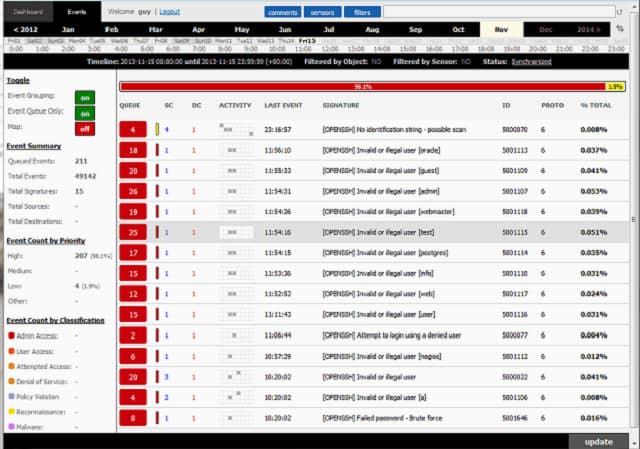

4. OSSEC

OSSEC là một HIDS mã nguồn mở miễn phí được sản xuất bởi Trend Micro. Nó cũng bao gồm các tính năng giám sát hệ thống thường được quy cho NIDS. Đây là một bộ xử lý dữ liệu tệp nhật ký rất hiệu quả, nhưng nó không đi kèm với giao diện người dùng. Hầu hết người dùng đặt Kibana hoặc là Graylog ở mặt trước của OSSEC.

Công cụ này sẽ tổ chức bạn lưu trữ tệp nhật ký và bảo vệ các tệp khỏi giả mạo. Phát hiện xâm nhập dựa trên sự bất thường và được thực hiện thông quachính sách.Các bộ quy tắc này có thể được mua miễn phí từ cộng đồng người dùng.

Phần mềm OSSEC có thể được cài đặt trên các cửa sổ, Linux, Unix, hoặc là hệ điều hành Mac. Nó theo dõi Nhật ký sự kiện Windows và cũng là cơ quan đăng ký. Nó sẽ bảo vệ tài khoản root trên Linux, Unix, và hệ điều hành Mac. Hỗ trợ có sẵn miễn phí từ cộng đồng người dùng đang hoạt động hoặc bạn có thể trả cho Trend Micro cho gói hỗ trợ chuyên nghiệp.

5. Sagan

Sagan là một HIDS miễn phí cài đặt trên Unix, Linux, và hệ điều hành Mac. Nó có khả năng thu thập Nhật ký sự kiện windows các tin nhắn, mặc dù nó không chạy trên Windows. Bạn có thể phân phối quá trình xử lý Sagan để giữ cho chi phí hoạt động trên máy chủ nhật ký của bạn. Hệ thống sử dụng cả hai phương pháp phát hiện dựa trên chữ ký và dị thường.

Bạn có thể đặt hành động xảy ra tự động khi phát hiện xâm nhập. Công cụ này có một vài tính năng độc đáo mà một số HIDS nổi bật hơn thiếu. Bao gồm các một cơ sở định vị địa lý IP điều đó sẽ cho phép bạn tăng cảnh báo khi các hoạt động của các địa chỉ IP khác nhau được truy tìm đến cùng một nguồn địa lý. Công cụ này cũng cho phép bạn thiết lập quy tắc liên quan đến thời gian để kích hoạt cảnh báo. Hệ thống được viết để tương thích với Khịt mũi, là một hệ thống phát hiện mạng, mang lại khả năng Saga NIDS khi kết hợp với bộ thu thập dữ liệu mạng. Sagan bao gồm một cơ sở thực thi kịch bản làm cho nó trở thành một IPS.

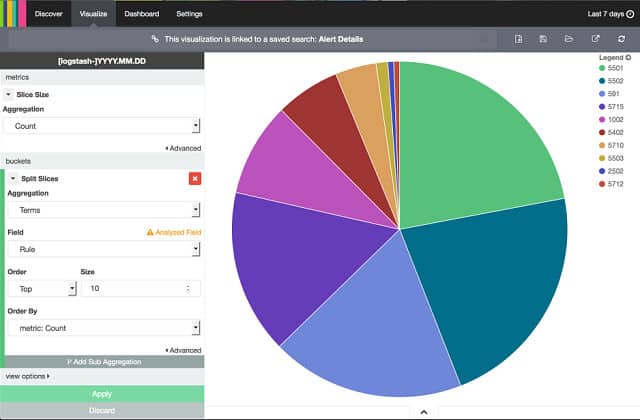

6. Splunk

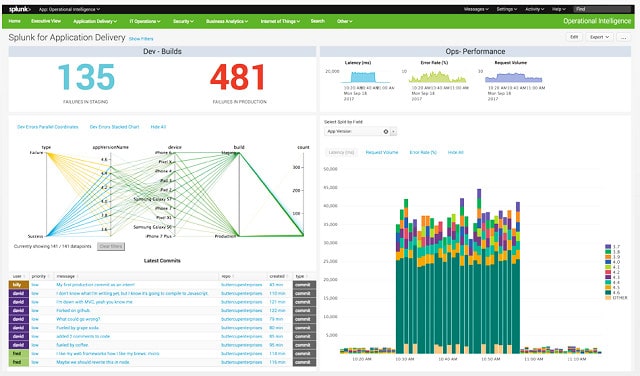

Splunk cung cấp cả tính năng HIDS và NIDS. Gói cơ sở của công cụ này là sử dụng miễn phí và nó không bao gồm bất kỳ cảnh báo dữ liệu dựa trên mạng nào, vì vậy nó là một HIDS thuần túy. Nếu bạn đang tìm kiếm một HIDS dựa trên bất thường, đây là một lựa chọn rất tốt Phiên bản hàng đầu của Splunk được gọi là Doanh nghiệp Splunk và có phiên bản Phần mềm dưới dạng dịch vụ (SaaS), được gọi là Đám mây loang. Giữa phiên bản miễn phí và phiên bản Enterprise nằm Ánh sáng chói, trong đó có một số hạn chế dịch vụ. Ngoài ra còn có một phiên bản trực tuyến của Splunk Light, được gọi là Đám mây ánh sáng.

Splunk có các tính năng tự động hóa quy trình làm việc khiến nó trở thành một hệ thống ngăn chặn xâm nhập. Mô-đun này được gọi là Khung hoạt động thích ứng và nó liên kết các kịch bản tự động để kích hoạt cảnh báo. Việc tự động hóa các giải pháp cho các vấn đề được phát hiện chỉ khả dụng với các tùy chọn trả phí cao hơn của Splunk.

Bảng điều khiển của Splunk rất hấp dẫn với trực quan hóa dữ liệu như biểu đồ đường và biểu đồ hình tròn. Hệ thống bao gồm máy phân tích dữ liệu trong tất cả các phiên bản của Splunk. Điều này cho phép bạn xem các bản ghi, tóm tắt, sắp xếp và tìm kiếm chúng và hiển thị chúng trong biểu đồ.

Tất cả các cấp Splunk chạy trên Windows, Linux và macOS. Bạn có thể dùng thử Splunk Light miễn phí 30 ngày, dùng thử Splunk Enterprise miễn phí 60 ngày và dùng thử Splunk Cloud miễn phí 15 ngày.

Chọn một HIDS

Có rất nhiều công cụ quản lý nhật ký với khả năng phân tích có sẵn trên thị trường mà bạn có thể mất một thời gian rất dài để đánh giá tất cả các tùy chọn HIDS của mình. Với danh sách trong hướng dẫn này, Bây giờ bạn có rất nhiều nghiên cứu được thực hiện và bước tiếp theo là tập trung vào những công cụ chạy trên hệ điều hành của máy chủ của bạn. Nếu bạn muốn sử dụng các dịch vụ dựa trên Đám mây, thì Papertrail và Splunk Cloud sẽ khiến bạn quan tâm nhất.

May mắn thay, tất cả các công cụ trong danh sách của chúng tôi đều miễn phí sử dụng hoặc có sẵn trên dùng thử miễn phí, vì vậy bạn có thể cài đặt một vài ứng cử viên để điều hành họ qua các cuộc đua của họ mà không gặp rủi ro tài chính nào.

Hiện tại bạn có vận hành HIDS không? Bạn đã chọn hệ thống nào? Bạn có nghĩ rằng điều quan trọng là phải trả tiền cho một công cụ hoặc bạn có hài lòng khi sử dụng một tiện ích miễn phí không? Để lại tin nhắn trong Bình luận phần bên dưới và chia sẻ kinh nghiệm của bạn với cộng đồng.

Hình ảnh: Bảo mật CNTT từ Pixabay. Phạm vi công cộng.