7 nền tảng trí tuệ đe dọa tốt nhất (TIPs)

Một Nền tảng tình báo đe dọa (TIP) nhằm mục đích chặn những kẻ tấn công lặp lại và xác định các vectơ xâm nhập phổ biến. Công nghệ mới nổi này là một tiến bộ trên các hệ thống tường lửa và chống vi-rút (AV) truyền thống. Một TIP sẽ bảo vệ thiết bị CNTT của bạn bằng cách áp dụng các chiến lược học tập dựa trên AI.

Một số công nghệ thay thế đã xuất hiện trong những năm gần đây để cải thiện khả năng bảo vệ của các hệ thống phần mềm độc hại truyền thống. Các chương trình chống phần mềm độc hại so sánh mã của các chương trình mới chạy trên máy tính với cơ sở dữ liệu chữ ký phần mềm độc hại được phát hiện trước đó.

Có rất nhiều thông tin về mỗi công cụ dưới đây, nhưng trong trường hợp bạn chỉ có thời gian để lướt qua nhanh, thì đây là danh sách bảy nền tảng tình báo mối đe dọa tốt nhất của chúng tôi:

- Quản lý sự kiện bảo mật SolarWinds (THỬ MIỄN PHÍ) Sử dụng chiến lược phát hiện mối đe dọa phân tích tệp nhật ký kết hợp với nguồn cấp dữ liệu cảnh báo mối đe dọa có nguồn gốc từ bên ngoài.

- ManageEngine Log360 (THỬ MIỄN PHÍ) Tìm kiếm các mối đe dọa trong dữ liệu tệp nhật ký từ Windows Server hoặc Linux và thêm thông tin về mối đe dọa từ ba nguồn.

- Màn hình đe dọa của SolarWinds (THỬ MIỄN PHÍ) Một dịch vụ dựa trên đám mây được tiếp thị cho MSP. Đây là một công cụ SIEM cho phép MSP thêm giám sát bảo mật vào danh sách dịch vụ của họ.

- Atera (THỬ MIỄN PHÍ) Một màn hình hệ thống được tạo cho MSP bao gồm kiểm toán phần mềm và phân tích nhật ký.

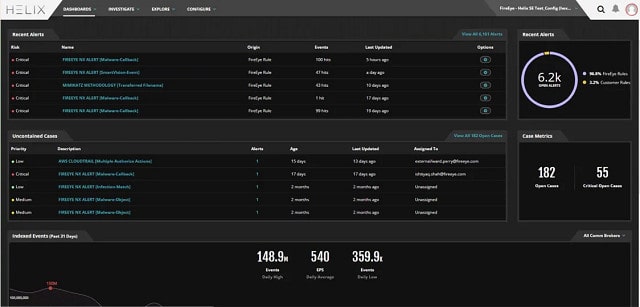

- Nền tảng bảo mật FireEye Helix Kết hợp bảng điều khiển phát hiện mối đe dọa SIEM dựa trên đám mây, phương pháp học AI và nguồn cấp dữ liệu tình báo mối đe dọa.

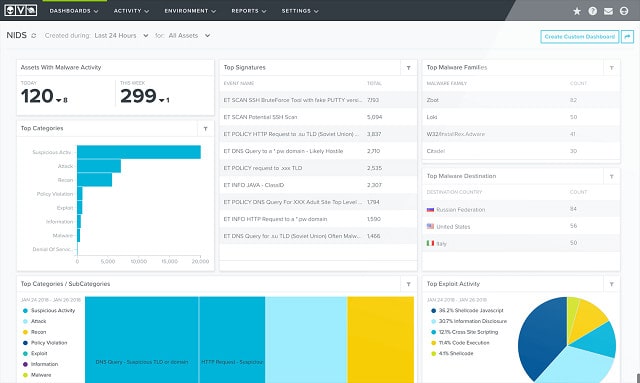

- Quản lý bảo mật hợp nhất AlienVault Bao gồm phát hiện mối đe dọa, phản ứng với tỷ lệ mắc và chia sẻ thông tin về mối đe dọa.

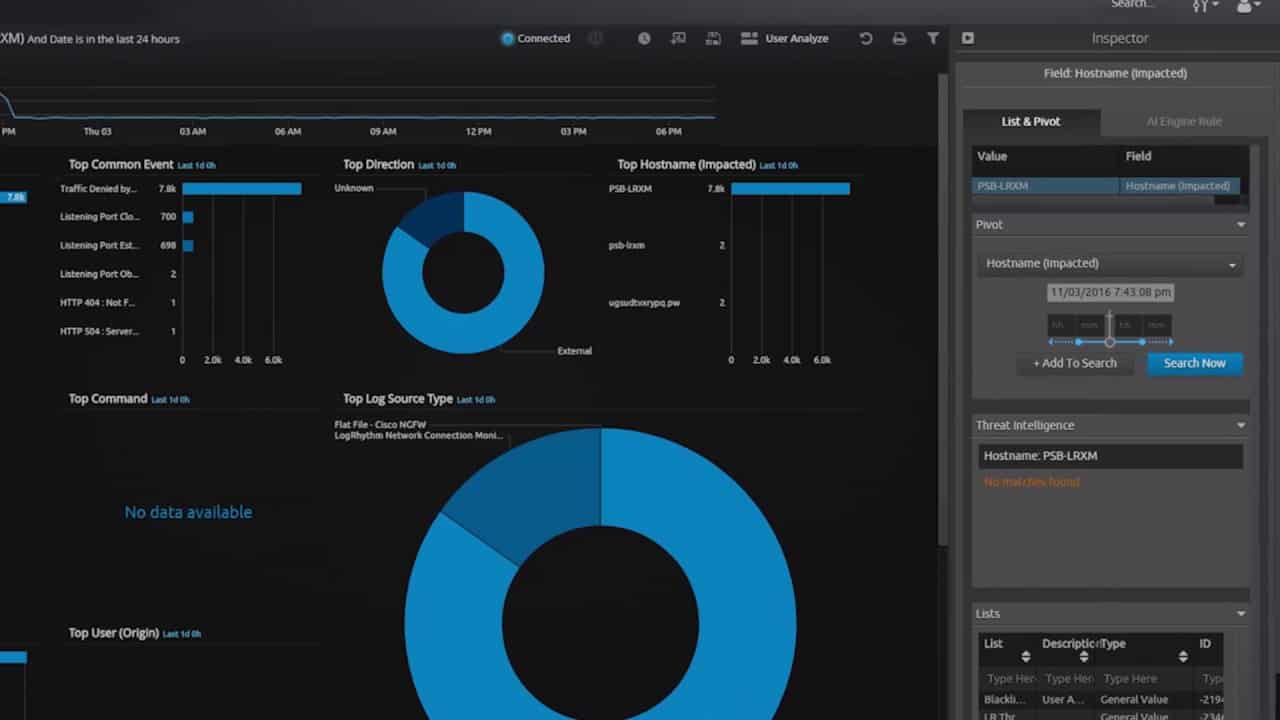

- LogRardi NextGen SIEMs Bao gồm giám sát trực tiếp dữ liệu lưu lượng và phân tích các bản ghi tệp nhật ký.

Trong mô hình chống phần mềm độc hại truyền thống, một phòng thí nghiệm nghiên cứu trung tâm điều tra các mối đe dọa mới để rút ra các mô hình xác định chúng. Các đặc điểm phần mềm độc hại này sau đó được phân phối cho tất cả các chương trình AV được cài đặt mà công ty đã bán cho khách hàng. Hệ thống chống phần mềm độc hại cục bộ duy trì cơ sở dữ liệu về mối đe dọa có chứa danh sách chữ ký này được lấy từ phòng thí nghiệm trung tâm.

Mô hình cơ sở dữ liệu mối đe dọa AV không còn hiệu quả trong việc bảo vệ máy tính. Điều này là do các nhóm tin tặc chuyên nghiệp hiện đang tham gia vào các dây chuyền sản xuất phần mềm độc hại với các mối đe dọa mới xuất hiện hàng ngày. Vì cần có thời gian để các phòng thí nghiệm nghiên cứu nhận thấy một loại virus mới và sau đó xác định các đặc điểm của nó, thời gian chính cho các giải pháp AV điển hình hiện tại quá dài để cung cấp sự bảo vệ hiệu quả.

Phát hiện một mối đe dọa

Một nền tảng tình báo mối đe dọa vẫn bao gồm một cơ sở dữ liệu mối đe dọa. Tuy nhiên, thay vì dựa vào người dùng báo cáo hành vi lạ cho trụ sở của nhà sản xuất AV, các hệ thống an ninh mạng mới nhằm mục đích chứa tất cả các nghiên cứu và khắc phục mối đe dọa trên mỗi thiết bị của khách hàng. Trong thực tế, mỗi cài đặt TIP trở thành gói phát hiện, phân tích và phân giải tổng hợp. Không còn cần thiết phải cập nhật cơ sở dữ liệu mối đe dọa từ phòng thí nghiệm trung tâm vì mỗi máy thực hiện công việc của nhóm nghiên cứu.

Mô hình thu thập dữ liệu AV phân tán này hiệu quả hơn nhiều trong việc chống lại các cuộc tấn công vào số 0 ngày của Google. Thuật ngữ không có ngày của Nô-lô đề cập đến các vi-rút mới chưa được xác định bởi các phòng thí nghiệm AV lớn trên thế giới và đối với đó, vẫn chưa có biện pháp phòng vệ hiệu quả. Mỗi máy không hoạt động một mình, tuy nhiên. Thông tin về các mối đe dọa mới được phát hiện được chia sẻ giữa những người dùng của một thương hiệu TIP cụ thể.

TIP sử dụng thủ tục phát hiện tại địa phương trong khi vẫn dựa vào cơ sở dữ liệu về mối đe dọa, được đóng góp bởi phân tích cục bộ cũng như tải xuống thường xuyên từ các phòng thí nghiệm của nhà cung cấp phần mềm. Các bản tải xuống đó được lấy từ các khám phá được thực hiện bởi cùng một TIP được cài đặt trên các trang web khác bởi các khách hàng khác.

Chọn một TIP

Mặc dù mỗi TIP sử dụng một bộ chiến lược tương tự để phát hiện các sự kiện độc hại, không phải tất cả các TIP đều hiệu quả như nhau. Một số nhà sản xuất tập trung vào một loại thiết bị cụ thể và một hệ điều hành cụ thể. Họ cũng có thể cung cấp các hệ thống bảo vệ cho các loại thiết bị và hệ điều hành khác, nhưng không có cùng mức độ thành công mà họ đạt được với sản phẩm cốt lõi của mình.

Thật dễ dàng để phát hiện ra một TIP tốt và các tuyên bố, tự hào và biệt ngữ ngành công nghiệp tối nghĩa được sử dụng trên các trang web quảng cáo của các nhà sản xuất của họ làm cho việc tìm kiếm TIP đúng là một bài tập rất mệt mỏi. May mắn thay, chúng tôi đã thực hiện các công việc cho bạn.

Nền tảng trí tuệ đe dọa tốt nhất

Dưới đây là mô tả chi tiết hơn về mỗi bảy TIP hàng đầu được đề xuất.

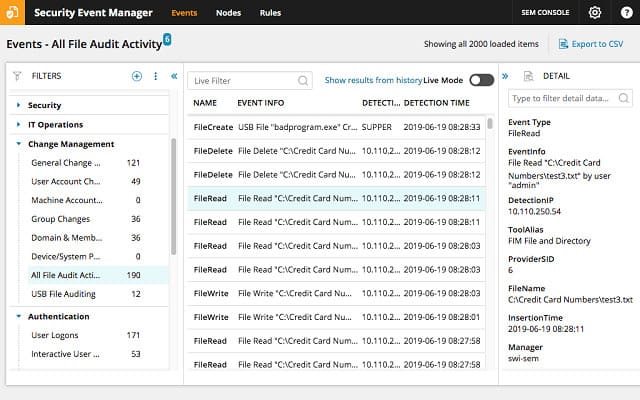

1. Trình quản lý sự kiện bảo mật SolarWinds (THỬ MIỄN PHÍ)

Quản lý sự kiện bảo mật (SEM) từ SolarWinds kết hợp theo dõi sự kiện trên mạng của bạn với một mối đe dọa thức ăn được cung cấp từ một nguồn bên ngoài. Công cụ này sẽ không chỉ phát hiện các mối đe dọa mà còn tự động kích hoạt các phản hồi để bảo vệ hệ thống của bạn.

Tại trung tâm của giải pháp bảo mật này, bạn sẽ tìm thấy một công cụ phân tích nhật ký. Điều này giám sát hoạt động mạng, tìm kiếm các sự kiện bất thường và nó cũng theo dõi các thay đổi đối với các tệp thiết yếu. Yếu tố thứ hai của TIP này từ SolarWinds là khung tình báo đe doạ trực tuyến.

Trình quản lý sự kiện bảo mật hoạt động từ cơ sở dữ liệu về các sự kiện đáng ngờ đã biết và đánh hơi mạng để đề phòng bất kỳ sự cố nào như vậy. Một số hoạt động đáng ngờ chỉ có thể được phát hiện bằng cách kết hợp dữ liệu từ các nguồn riêng biệt trên hệ thống của bạn. Phân tích này chỉ có thể được thực hiện thông qua phân tích nhật ký sự kiện và do đó không phải là một nhiệm vụ thời gian thực.

Mặc dù SEM bắt đầu với cơ sở dữ liệu chữ ký đe dọa ngoài luồng, công cụ này sẽ điều chỉnh và mở rộng kho lưu trữ hồ sơ mối đe dọa đó khi nó đang hoạt động. Quá trình học tập này cắt giảm sự xuất hiện khó chịu của trên mạngdương tính giả,Có thể khiến một số dịch vụ bảo vệ mối đe dọa đóng cửa hoạt động hợp pháp.

Trình phân tích nhật ký trong SEM liên tục tập hợp các bản ghi nhật ký từ các nguồn không tương thích và định dạng lại chúng thành một bố cục chung thần kinh. Điều này cho phép máy phân tích tìm kiếm mô hình hoạt động trên toàn bộ hệ thống của bạn bất kể cấu hình, loại thiết bị hoặc hệ điều hành.

Trình quản lý sự kiện bảo mật cài đặt vào máy chủ Windows và SolarWinds cung cấp hệ thống trên dùng thử 30 ngày. Thời gian dùng thử này sẽ cho bạn thời gian để thử các màn hình thiết lập quy tắc thủ công cho phép bạn tăng cường cơ sở dữ liệu tình báo mối đe dọa để phản ánh chính xác hơn các hoạt động tiêu biểu của trang web của bạn. Bạn cũng sẽ có thể cung cấp cho mô-đun báo cáo tuân thủ đầy đủ để đảm bảo rằng SEM đáp ứng tất cả các nhu cầu báo cáo của bạn.

SolarWinds Security Event Manager Tải xuống bản dùng thử MIỄN PHÍ 30 ngày

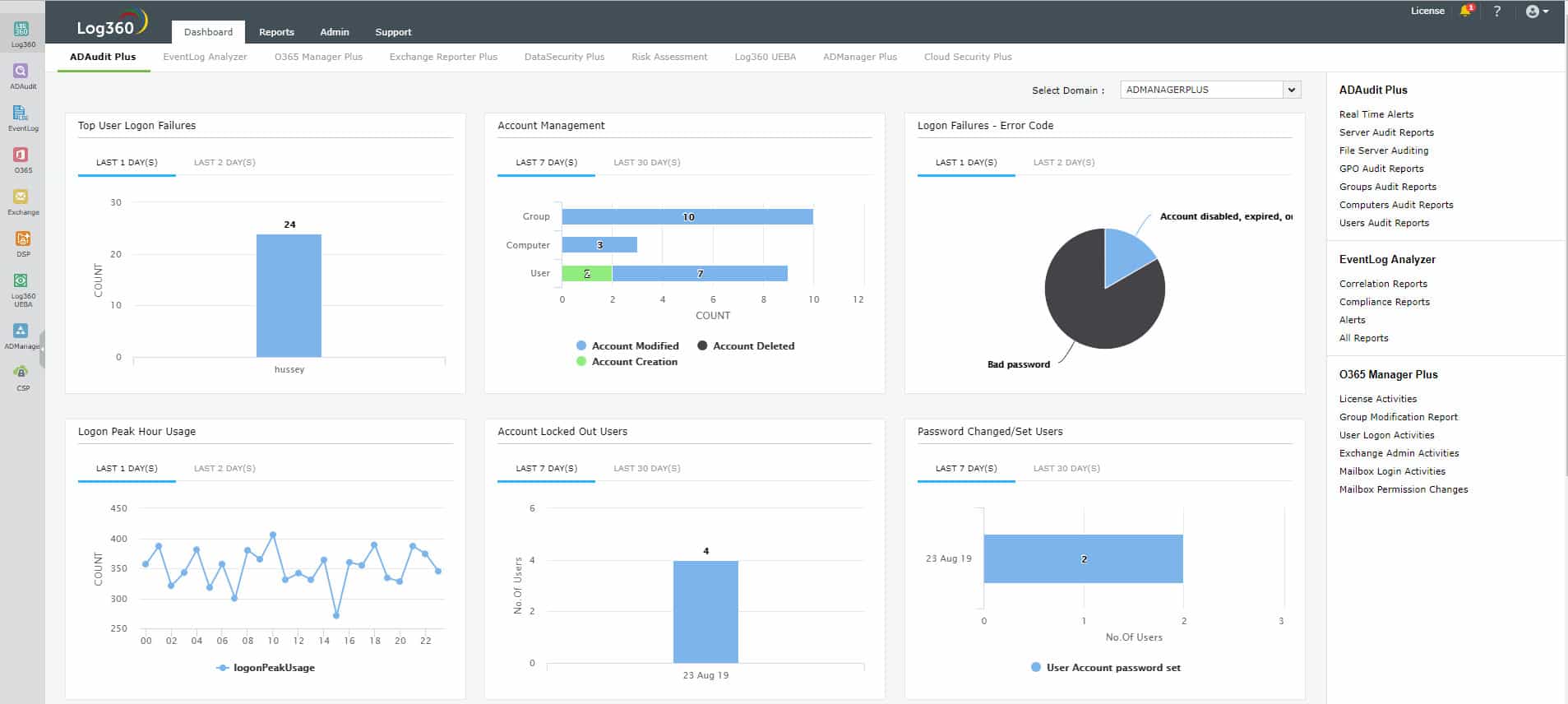

2. ManageEngine Log360 (THỬ MIỄN PHÍ)

ManageEngine Log360 là một TIP rất toàn diện, điều tra tất cả các nguồn dữ liệu nhật ký có thể để thắt chặt bảo mật hệ thống.

ManageEngine đã cung cấp một loạt các công cụ quản lý và phân tích nhật ký. Tuy nhiên, công ty đã quyết định bó chúng thành một mô-đun kết hợp bao gồm tất cả các nguồn thông tin hệ thống dựa trên tệp có thể. CNTT cũng tích hợp các nguồn thông tin bên ngoài như STIX / THUẾ-nguồn cấp dữ liệu dựa trên địa chỉ IP được liệt kê trong danh sách đen.

Cũng như kiểm soát Nhật ký sự kiện, công cụ tích hợp thông tin cư dân trong Thư mục hoạt động. Điều này giúp công cụ phát hiện của công cụ này kiểm tra xem ai có quyền thành công các tài nguyên được sử dụng trong các hoạt động ghi nhật ký tin nhắn. Công cụ giám sát các thay đổi trong Active Directory để đảm bảo rằng những kẻ xâm nhập không thể tự cấp quyền truy cập.

Khả năng tiếp cận của công cụ bảo mật này mở rộng ra web vì nó cũng thu thập các báo cáo kiểm toán từ AWS, Azure, và Trao đổi trực tuyến.

Bạn biết rằng Exchange, Azure, Nhật ký sự kiện và Active Directory đều là các sản phẩm của Microsoft. Tuy nhiên, Log360 không bị giới hạn trong việc giám sát các hệ thống dựa trên Windows. Nó cũng tập hợp các thông điệp đăng nhập được nêu lên trên Linux và Unix hệ thống, chẳng hạn như tin nhắn Syslog. Công cụ này sẽ kiểm tra tất cả các thông báo của IIS và Apache Web Server và nó bao gồm các thông điệp được tạo bởi Oracle cơ sở dữ liệu.

Hệ thống bảo mật chu vi và phần cứng mạng của bạn cũng có thông tin quan trọng để chia sẻ và vì vậy Log360 lắng nghe các thông điệp tường trình phát sinh tại tường lửa, bộ định tuyến và thiết bị chuyển mạch. Nếu bạn có bất kỳ hệ thống phát hiện và bảo vệ xâm nhập nào khác được cài đặt, Log360 sẽ tích hợp các phát hiện của họ vào các bản tóm tắt thông tin về mối đe dọa của nó.

Log360 không tạo ra các bản ghi về các bản ghi mà bạn có thể sẽ nhìn thấy. Hệ thống tạo ra cảnh báo thời gian thực, vì vậy nhóm của bạn sẽ được thông báo ngay khi phát hiện hoạt động đáng ngờ. Ngoài việc theo dõi, gói Log360 thường xuyên kiểm tra, tóm tắt và báo cáo về bảo mật của toàn bộ hệ thống CNTT của bạn.

Bạn có thể cài đặt phần mềm Log360 trên các cửa sổ và máy chủ Windows. ManageEngine cung cấp bản dùng thử miễn phí 30 ngày sau đó phiên bản chuyên nghiệp Đây là một Phiên bản miễn phí đó là giới hạn để thu thập dữ liệu nhật ký từ chỉ năm nguồn. Nếu bạn có những yêu cầu khác nhau, bạn có thể thảo luận về giá cả cho một gói phù hợp với nhu cầu của bạn.

ManageEngine Log360 Tải xuống bản dùng thử MIỄN PHÍ 30 ngày

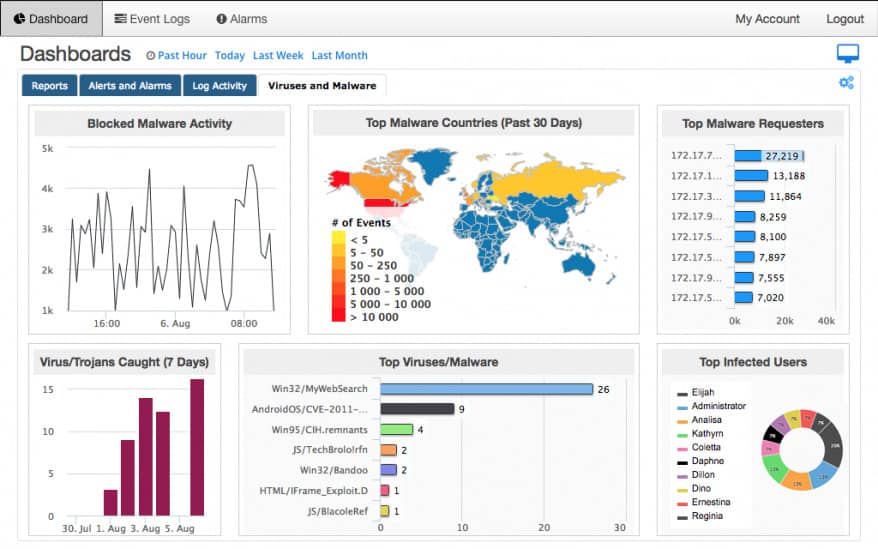

3. SolarWinds MSP Threat Monitor (THỬ MIỄN PHÍ)

Các Giám sát mối đe dọa là một sản phẩm của SolarWinds MSP cung cấp phần mềm và dịch vụ để hỗ trợ các nhà cung cấp dịch vụ được quản lý. Các MSP thường xuyên cung cấp các dịch vụ quản lý cơ sở hạ tầng CNTT và mạng và do đó, việc bổ sung giám sát an ninh là một sự mở rộng tự nhiên của các hoạt động thường xuyên của các MSP đó.

Đây là một thông tin bảo mật và quản lý sự kiện (SIEM) hệ thống. Một SIEM nhìn cả hoạt động trực tiếp trên hệ thống được giám sát và nó cũng tìm kiếm thông qua nhật ký hệ thống để phát hiện dấu vết của các hoạt động độc hại. Dịch vụ này có thể giám sát các hệ thống tại chỗ của các khách hàng MSP, và bất kỳ Azure hoặc là AWS máy chủ mà khách hàng sử dụng.

Ưu điểm của màn hình SolarWinds Threat Intelligence nằm ở khả năng thu thập thông tin từ mọi điểm của mạng và các thiết bị được kết nối với nó. Điều này cung cấp một cái nhìn toàn diện hơn về các cuộc tấn công hơn là một điểm thu thập duy nhất. Các mối đe dọa được xác định bằng các mẫu hành vi và cũng bằng cách tham chiếu đến cơ sở dữ liệu trung tâm SolarWinds Threat Intelligence, được cập nhật liên tục. Các cơ sở dữ liệu tình báo mối đe dọa được tổng hợp từ các hồ sơ về các sự kiện xảy ra trên toàn thế giới. Vì vậy, nó có thể phát hiện ra ngay lập tức khi tin tặc tiến hành các cuộc tấn công toàn cầu hoặc thử các thủ thuật tương tự chống lại nhiều nạn nhân khác nhau.

Các mức báo động của dịch vụ có thể được điều chỉnh bởi nhà điều hành MSP. Bảng điều khiển cho hệ thống bao gồm hình dung cho các sự kiện, chẳng hạn như quay số và biểu đồ, cũng như danh sách kiểm tra và sự kiện trực tiếp. Dịch vụ được phân phối từ đám mây và cũng vậy truy cập thông qua bất kỳ trình duyệt web. SolarWinds Threat Intelligence là một dịch vụ thuê bao, vì vậy nó hoàn toàn có thể mở rộng và phù hợp để sử dụng bởi các MSP ở mọi quy mô. Bạn có thể kiểm tra phần mềm trong 30 ngày dùng thử miễn phí.

SolarWinds Threat Monitor Bắt đầu dùng thử MIỄN PHÍ 30 ngày

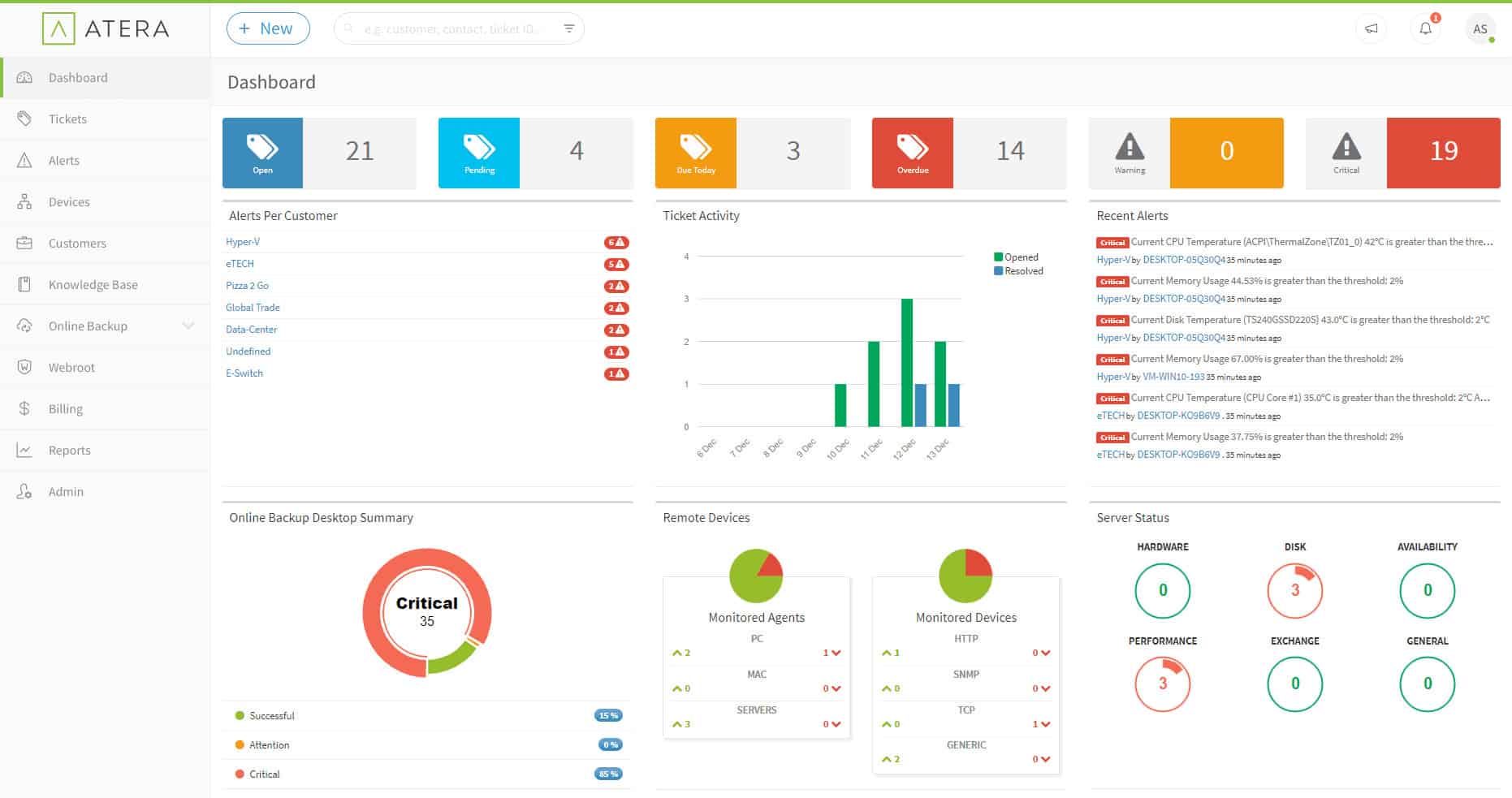

4. Atera (THỬ MIỄN PHÍ)

Atera là một nền tảng hỗ trợ được xây dựng cho nhà cung cấp dịch vụ được quản lý (MSP). Nó là được gửi từ đám mây, vì vậy MSP không cần cài đặt bất kỳ phần mềm nào tại cơ sở của mình và thậm chí không cần chạy bất kỳ cơ sở hạ tầng CNTT chính nào. Tất cả những gì nó cần là một máy tính có kết nối internet và trình duyệt web. Tuy nhiên, hệ thống giám sát cần phần mềm đặc biệt được cài đặt trên nó. Đây là một chương trình đại lý thu thập dữ liệu và liên lạc với các máy chủ Atera.

Là một dịch vụ từ xa, Atera có thể giám sát bất kỳ cơ sở khách hàng nào, kể cả dựa trên đám mây AWS và Azure may chủ. Dịch vụ này bao gồm quá trình tự động phát hiện, ghi lại tất cả các thiết bị được kết nối với mạng. Đối với các điểm cuối và máy chủ, hệ thống giám sát sẽ quét tất cả phần mềm, tạo một kho lưu trữ. Đây là một nguồn thông tin thiết yếu để quản lý giấy phép phần mềm và nó cũng là một dịch vụ bảo vệ mối đe dọa quan trọng. Khi kho phần mềm đã được biên dịch, nhà điều hành có thể kiểm tra phần mềm trái phép nào được cài đặt trên mỗi thiết bị và sau đó xóa phần mềm.

Các màn hình máy chủ kiểm tra các quy trình như một phần của các tác vụ thông thường và điều này sẽ làm nổi bật phần mềm độc hại đang chạy. Nhà điều hành có thể truy cập máy chủ từ xa và tiêu diệt các tiến trình không mong muốn.

Atera giám sát các bộ điều khiển quyền truy cập trên trang web của khách hàng, bao gồm Thư mục hoạt động. Công cụ Live Manager trong gói Atera cho phép truy cập vào Sự kiện Windows ghi nhật ký và cung cấp một nguồn có thể tìm kiếm các vi phạm an ninh có thể.

Thêm một dịch vụ bảo vệ mối đe dọa có trong gói Atera là dịch vụ quản lý bản vá. Điều này tự động cập nhật hệ điều hành và phần mềm ứng dụng chính khi chúng có sẵn. Dịch vụ quan trọng này đảm bảo rằng mọi biện pháp khai thác được sản xuất bởi các nhà cung cấp phần mềm đều được cài đặt nhanh nhất có thể.

Atera được tính phí bằng cách đăng ký với mức phí được đặt mỗi kỹ thuật viên. Người mua có thể chọn giữa gói thanh toán hàng tháng hoặc lãi suất hàng năm. Thời gian thanh toán hàng năm hoạt động rẻ hơn. Bạn có thể truy cập một dùng thử 30 ngày để đưa Atera qua những bước đi của nó.

AteraStart Dùng thử MIỄN PHÍ 30 ngày

5. Nền tảng bảo mật FireEye Helix

Nền tảng bảo mật FireEye Helix là một hệ thống bảo vệ hỗn hợp dựa trên đám mây cho các mạng và điểm cuối. Công cụ này bao gồm một cách tiếp cận SIEM theo dõi hoạt động của mạng và cũng quản lý và tìm kiếm các tệp nhật ký. Các mối đe dọa thức ăn được cung cấp bởi FireEyes hoàn thành giải pháp đa diện này bằng cách cung cấp cơ sở dữ liệu mối đe dọa được cập nhật cho hệ thống giám sát của bạn.

FireEyes là một công ty an ninh mạng nổi tiếng và nó sử dụng chuyên môn của mình để cung cấp thông tin về mối đe dọa trên đăng ký nền tảng. Định dạng và độ sâu của trí thông minh đó phụ thuộc vào kế hoạch được lựa chọn bởi khách hàng. FireEyes đưa ra các cảnh báo trên toàn ngành về các vectơ đe dọa mới, cho phép các nhà quản lý cơ sở hạ tầng lên kế hoạch phòng thủ. Nó cũng cung cấp một nguồn cấp dữ liệu tình báo mối đe dọa, dịch trực tiếp các quy tắc phát hiện và giải quyết mối đe dọa trong Nền tảng bảo mật Helix.

Gói Helix cũng bao gồmsách chơi,Đây là quy trình làm việc tự động, ban hành biện pháp khắc phục mối đe dọa một khi vấn đề đã được phát hiện. Những giải pháp này đôi khi bao gồm tư vấn về thực hành an toàn và hành động vệ sinh, cũng như phản hồi tự động.

6. Quản lý bảo mật hợp nhất AlienVault

Quản lý bảo mật hợp nhất AlienVault (USM) là một sản phẩm của TẠI&An ninh mạng, đã mua lại thương hiệu AlienVault vào năm 2023. AlienVault USM đã phát triển từ một dự án nguồn mở có tên là OSSIM, viết tắt của cụm từ quản lý thông tin bảo mật nguồn mở. OSSIM vẫn có sẵn miễn phí với AlienVault USM chạy cùng với tư cách là một sản phẩm thương mại.

OSSIM thực sự là một cách gọi sai vì hệ thống là một SIEM đầy đủ, bao gồm cả giám sát phân tích thông điệp tường trình với kiểm tra lưu lượng mạng thời gian thực. AlienVault USM cũng bao gồm cả hai yếu tố này. AlienVault có một số tính năng bổ sung không có sẵn trong OSSIM, chẳng hạn như hợp nhất nhật ký, quản lý lưu trữ tệp nhật ký và lưu trữ. AlienVault USM là dịch vụ đăng ký dựa trên đám mây đi kèm với hỗ trợ qua điện thoại và email đầy đủ, trong khi OSSIM có sẵn để tải xuống và dựa vào các diễn đàn cộng đồng để được hỗ trợ.

Một lợi ích chính có sẵn cho người dùng của cả các sản phẩm bảo mật miễn phí và trả phí là quyền truy cập vào Trao đổi mối đe dọa mở (OTX). Đây là nền tảng tình báo mối đe dọa do đám đông cung cấp lớn nhất thế giới. Thông tin có sẵn trên OTX có thể được tải xuống tự động vào AlienVault USM để cung cấp cơ sở dữ liệu về mối đe dọa cập nhật. Điều này cung cấp các quy tắc phát hiện và quy trình giải quyết cần thiết của SIEM. Truy cập OTX miễn phí cho tất cả mọi người.

7. LogRardi NextGen SIEM

LogRardi điều khoản của nó NextGen SIEM như khuôn khổ quản lý vòng đời mối đe dọa (TLM). Nền tảng này phục vụ hai sản phẩm LogRardi, đó là phạm vi Enterprise và XM. Cả hai sản phẩm này đều có sẵn dưới dạng thiết bị hoặc phần mềm. LogRardi Enterprise nhắm đến các tổ chức rất lớn, mà LogRardi XM phục vụ các doanh nghiệp vừa và nhỏ.

SIEM là viết tắt của Quản lý thông tin sự kiện bảo mật. Chiến lược dày đặc này kết hợp hai hoạt động, Quản lý thông tin bảo mật (SIM) và Quản lý sự kiện bảo mật (SEM). SEM giám sát lưu lượng trong thời gian thực, tìm kiếm các mẫu tấn công được lưu trữ trong cơ sở dữ liệu về mối đe dọa. SIM cũng đề cập đến cơ sở dữ liệu mối đe dọa nhưng so sánh các sự kiện được ghi trong tệp nhật ký với các mẫu được nêu trong quy tắc phát hiện mối đe dọa.

Phần mềm cho SIEM NextGen có thể được cài đặt trên các cửa sổ, Linux, hoặc là Unix. Cũng có thể giữ cho hệ thống quản lý mối đe dọa của bạn hoàn toàn độc lập với phần cứng của bạn bằng cách mua hệ thống làm thiết bị kết nối với mạng của bạn.

Chọn một TIP

Lĩnh vực an ninh mạng đang rất sôi động vào lúc này. Sự gia tăng các mối đe dọa xâm nhập làm tăng thêm nguy cơ phần mềm độc hại hiện nay đã buộc ngành công nghiệp phải suy nghĩ lại hoàn toàn cách tiếp cận của mình để bảo vệ hệ thống. Tình trạng này đã dẫn đến việc các nhà sản xuất AV lớn đầu tư số tiền lớn vào kỹ thuật AI sáng tạo và các chiến lược mới để chống lại tin tặc và khủng bố mạng.

Những người chơi mới trên thị trường tạo thêm áp lực cho danh tiếng của các nhà cung cấp an ninh mạng đã được thiết lập và giữ đẩy các giới hạn của công nghệ an ninh mạng. Các nền tảng tình báo đe dọa đóng một vai trò quan trọng trong cuộc chiến vì an ninh mạng bên cạnh các SIEM và các hệ thống ngăn chặn xâm nhập.

Mặc dù các TIP mới xuất hiện mọi lúc, chúng tôi tin tưởng rằng các nền tảng tình báo mối đe dọa được đề xuất trong danh sách của chúng tôi sẽ luôn đứng đầu. Điều này là do các công ty cung cấp cho họ có kinh nghiệm lâu năm trong lĩnh vực này và họ đã cho thấy rằng họ đã sẵn sàng đổi mới để đi trước các mối đe dọa.