7 hệ thống ngăn chặn xâm nhập tốt nhất (IPS)

Hệ thống phòng chống xâm nhập, cũng được biết đến như là IPS, cung cấp bảo vệ liên tục cho dữ liệu và tài nguyên CNTT của công ty bạn. Các hệ thống bảo mật này hoạt động trong tổ chức và bù đắp các điểm mù trong các biện pháp bảo mật truyền thống được thực hiện bởi tường lửa và hệ thống chống vi-rút.

Bảo vệ ranh giới của mạng của bạn sẽ ngăn chặn một số lượng lớn các cuộc tấn công của tin tặc. Việc cài đặt tường lửa và diệt virus vẫn còn quan trọng. Các biện pháp bảo vệ này đã trở nên rất hiệu quả trong việc ngăn chặn mã độc xâm nhập vào mạng. Tuy nhiên, họ đã thành công đến mức tin tặc đã tìm ra những cách khác để có quyền truy cập vào cơ sở hạ tầng điện toán của công ty.

Bài đăng này đi sâu vào từng công cụ được giới thiệu dưới đây. Nếu bạn chỉ có thời gian để tóm tắt, đây là danh sách IPS IPS tốt nhất:

- Quản lý sự kiện bảo mật SolarWinds (THỬ MIỄN PHÍ) Công cụ bảo mật này sử dụng cả phương pháp phát hiện xâm nhập dựa trên mạng và máy chủ và thực hiện hành động phòng ngừa. Cài đặt trên Windows Server.

- Splunk Các công cụ phân tích mạng được sử dụng rộng rãi có các tính năng ngăn chặn xâm nhập. Có sẵn cho Windows, Linux và trong Đám mây.

- Sagan Hệ thống ngăn chặn xâm nhập miễn phí khai thác các tệp nhật ký cho dữ liệu sự kiện. Cài đặt trên Unix, Linux và Mac OS, nhưng có thể thu thập thông điệp tường trình từ các hệ thống Windows.

- OSSEC Bảo mật HIDS mã nguồn mở rất được tôn trọng và sử dụng miễn phí. Chạy trên Windows, Linux, Mac OS và Unix, nhưng không bao gồm giao diện người dùng.

- Mở WIPS-NG Tiện ích dòng lệnh nguồn mở cho Linux phát hiện sự xâm nhập trên mạng không dây.

- Fail2Ban IPS nhẹ miễn phí chạy trên dòng lệnh và có sẵn cho Linux, Unix và Mac OS.

- Zeek Hệ thống phát hiện xâm nhập dựa trên mạng hoạt động trên dữ liệu lưu lượng truy cập trực tiếp. Công cụ này cài đặt trên Linux, Unix và Mac OS và miễn phí sử dụng.

Điểm yếu bảo mật

Bất kỳ hệ thống nào chỉ mạnh như liên kết yếu nhất của nó. Trong hầu hết các chiến lược bảo mật CNTT, điểm yếu nằm ở yếu tố con người của hệ thống. Bạn có thể thực thi xác thực người dùng bằng mật khẩu mạnh, nhưng nếu người dùng ghi lại mật khẩu và giữ ghi chú gần với thiết bị có quyền truy cập mạng, bạn cũng không cần phải thực thi xác thực người dùng.

Có nhiều cách mà tin tặc có thể nhắm mục tiêu vào nhân viên của một công ty và lừa họ tiết lộ chi tiết đăng nhập của họ.

Lừa đảo

Lừa đảo đã trở nên phổ biến. Mọi người đều học cách cảnh giác với các email cảnh báo từ các ngân hàng hoặc sàn giao dịch như eBay, PayPal hoặc Amazon. Một chiến dịch lừa đảo liên quan đến một trang web giả từ một dịch vụ trực tuyến. Tin tặc gửi email hàng loạt đến tất cả các email trong danh sách được mua trên internet. Không quan trọng liệu tất cả các địa chỉ email đó có thuộc về khách hàng của dịch vụ bắt chước hay không. Miễn là một số người được tiếp cận có tài khoản với trang web bị lừa, thì hacker sẽ có cơ hội.

Trong các nỗ lực lừa đảo, nạn nhân được trình bày với một liên kết trong một email dẫn đến một trang đăng nhập giả trông giống như màn hình nhập thông thường của dịch vụ bắt chước. Khi nạn nhân cố gắng đăng nhập, tên người dùng và mật khẩu đó sẽ xâm nhập vào cơ sở dữ liệu của hacker hacker và tài khoản bị xâm phạm mà người dùng không nhận ra điều gì đã xảy ra.

Spearphishing

Tin tặc nhắm vào nhân viên công ty với các trò lừa đảo. Họ cũng thực hành spearphishing, phức tạp hơn một chút so với lừa đảo. Với spearphishing, trang đăng nhập và email giả mạo sẽ được thiết kế đặc biệt giống như trang web của công ty bị hack và các email sẽ được gửi trực tiếp đến các nhân viên của công ty. Các nỗ lực spearphishing thường được sử dụng như giai đoạn một của một nỗ lực đột nhập. Vượt qua ban đầu của một vụ hack là để tìm hiểu chi tiết về một số nhân viên của một công ty.

Độc dược

Thông tin được thu thập trong giai đoạn spearphishing có thể được pha trộn cùng với nghiên cứu vào các cá nhân bằng cách kiểm tra các trang truyền thông xã hội của họ, hoặc xem qua các chi tiết nghề nghiệp của họ. Nghiên cứu mục tiêu này được gọi là doxxing. Với thông tin lượm lặt được, một hacker mục tiêu có thể xây dựng hồ sơ của những người chơi chính trong một doanh nghiệp và lập bản đồ mối quan hệ của những người đó với nhân viên công ty khác.

Doxxer sẽ nhắm đến việc có đủ thông tin để bắt chước thành công một nhân viên. Với danh tính này, anh ta có thể có được sự tin tưởng của những người khác trong công ty mục tiêu. Bằng những thủ thuật này, tin tặc có thể biết được các chuyển động của nhân viên kế toán của công ty, các giám đốc điều hành và nhân viên hỗ trợ CNTT của công ty.

Cá voi

Khi tin tặc đã chiếm được lòng tin của nhiều nhân viên khác nhau, anh ta có thể lừa chi tiết đăng nhập từ bất kỳ ai trong doanh nghiệp. Với rất nhiều sự tự tin và kiến thức về cách mọi người làm việc cùng nhau trong một doanh nghiệp, một nghệ sĩ lừa đảo thậm chí có thể ăn cắp số tiền lớn từ một công ty mà không cần phải đăng nhập vào hệ thống; đơn đặt hàng chuyển tiền giả có thể được cung cấp qua điện thoại. Mục tiêu này của nhân viên chủ chốt trong một doanh nghiệp được gọi là đánh bắt cá voi.

Chiến lược tấn công

Tin tặc đã học cách sử dụng lừa đảo, spearphishing, doxxing và săn bắt cá voi để đi xung quanh tường lửa và phần mềm chống vi-rút. Nếu một hacker có mật khẩu quản trị viên, anh ta có thể cài đặt phần mềm, thiết lập tài khoản người dùng và xóa quy trình bảo mật và có quyền truy cập vào toàn bộ mạng, thiết bị, máy chủ, cơ sở dữ liệu và các ứng dụng không bị cản trở.

Những chiến lược tấn công mới này đã trở nên phổ biến đến nỗi các quản trị viên bảo mật của công ty cần lên kế hoạch phòng thủ giả định rằng các biện pháp an ninh ranh giới hệ thống đã bị xâm phạm.

Trong những năm gần đây, Mối đe dọa liên tục nâng cao (ĐÚNG CÁCH) đã trở thành một chiến lược chung cho tin tặc. Trong kịch bản này, một hacker có thể mất nhiều năm với quyền truy cập vào mạng công ty, truy cập dữ liệu theo ý muốn, sử dụng tài nguyên của công ty để chạy VPN bao gồm cổng gateway của công ty. Tin tặc thậm chí có thể sử dụng các máy chủ của công ty trong các hoạt động chuyên sâu như khai thác tiền điện tử.

APT không bị phát hiện vì hacker đang ở trong hệ thống với tư cách là người dùng được ủy quyền và anh ta cũng đảm bảo xóa bất kỳ bản ghi nhật ký nào cho thấy hoạt động độc hại của mình. Những biện pháp này có nghĩa là ngay cả khi phát hiện sự xâm nhập, vẫn có thể không thể truy tìm và truy tố kẻ xâm nhập.

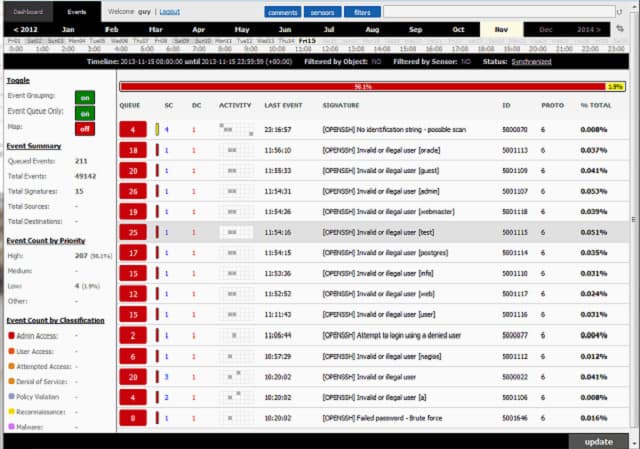

Hệ thống phát hiện xâm nhập

Một yếu tố thiết yếu của hệ thống phòng chống xâm nhập là Hệ thống phát hiện xâm nhập (ID). IDS được thiết kế để tìm kiếm hoạt động bất thường. Một số phương pháp phát hiện bắt chước các chiến lược được sử dụng bởi tường lửa và phần mềm chống vi-rút. Chúng được gọi là phát hiện dựa trên chữ ký phương pháp. Họ tìm kiếm các mẫu trong dữ liệu để phát hiện các chỉ số đã biết về hoạt động của kẻ xâm nhập.

Phương thức IDS thứ hai được gọi phát hiện dựa trên sự bất thường. Trong chiến lược này, phần mềm giám sát tìm kiếm các hoạt động bất thường hoặc don don phù hợp với mô hình logic của hành vi người dùng hoặc phần mềm hoặc don don có ý nghĩa khi được xem xét trong bối cảnh nhiệm vụ dự kiến của một người dùng cụ thể. Ví dụ: bạn sẽ mong muốn thấy một người dùng trong Phòng nhân sự đăng nhập như thay đổi cấu hình của thiết bị mạng.

Kẻ xâm nhập không nhất thiết phải là người ngoài cuộc. Bạn có thể xâm nhập vào các khu vực trong mạng của mình bằng cách nhân viên khám phá ra ngoài các cơ sở mà họ dự kiến sẽ cần truy cập. Một vấn đề khác nằm ở những nhân viên khai thác quyền truy cập dữ liệu và phương tiện được ủy quyền của họ để phá hủy hoặc đánh cắp chúng.

Phòng chống xâm nhập

Các hệ thống ngăn chặn xâm nhập hoạt động đến tối đamuộn còn hơn không.Một cách lý tưởng, bạn sẽ không muốn bất kỳ người ngoài nào truy cập trái phép vào hệ thống của bạn. Tuy nhiên, như đã giải thích ở trên, đây không phải là một thế giới hoàn hảo và có nhiều nhược điểm mà tin tặc có thể kéo để lừa người dùng được ủy quyền để cung cấp thông tin đăng nhập của họ.

Cụ thể, hệ thống phòng chống xâm nhập là mở rộng cho các hệ thống phát hiện xâm nhập. IPS hành động một khi hoạt động đáng ngờ đã được xác định. Vì vậy, có thể đã có một số thiệt hại đối với tính toàn vẹn của hệ thống của bạn tại thời điểm phát hiện sự xâm nhập.

IPS có thể thực hiện các hành động để tắt mối đe dọa. Những hành động này bao gồm:

- Khôi phục tệp nhật ký từ bộ lưu trữ

- Đình chỉ tài khoản người dùng

- Chặn địa chỉ IP

- Quá trình giết chết

- Tắt hệ thống

- Bắt đầu quá trình

- Cập nhật cài đặt tường lửa

- Thông báo, ghi lại và báo cáo các hoạt động đáng ngờ

Trách nhiệm của các tác vụ quản trị viên khiến cho nhiều hành động này trở nên khả thi không phải lúc nào cũng rõ ràng. Ví dụ: bảo vệ các tệp nhật ký bằng mã hóa và sao lưu các tệp nhật ký để có thể khôi phục chúng sau khi giả mạo là hai hoạt động bảo vệ mối đe dọa thường được xác định là các tác vụ của hệ thống phát hiện xâm nhập.

Hạn chế của hệ thống phòng chống xâm nhập

Có nhiều điểm yếu tiềm tàng trong bất kỳ hệ thống CNTT nào, nhưng IPS, mặc dù rất hiệu quả trong việc chặn kẻ xâm nhập, là không được thiết kế để đóng cửa tất cả các mối đe dọa tiềm năng. Ví dụ: IPS thông thường không bao gồm quản lý bản vá phần mềm hoặc kiểm soát cấu hình cho các thiết bị mạng. IPS won đã quản lý chính sách truy cập của người dùng hoặc ngăn nhân viên sao chép tài liệu của công ty.

IDS và IPS chỉ cung cấp cách khắc phục mối đe dọa khi kẻ xâm nhập đã bắt đầu các hoạt động trên mạng. Tuy nhiên, các hệ thống này nên được cài đặt để cung cấp một yếu tố trong một loạt các biện pháp bảo mật để bảo vệ thông tin và tài nguyên.

Đề nghị hệ thống ngăn chặn xâm nhập

Hiện tại có một số lượng lớn các công cụ IPS có sẵn. Nhiều trong số này là miễn phí. Tuy nhiên, bạn sẽ mất nhiều thời gian để nghiên cứu và thử mọi IPS trên thị trường. Đây là lý do tại sao chúng tôi tập hợp hướng dẫn này vào các hệ thống ngăn chặn xâm nhập.

1. Quản lý sự kiện bảo mật SolarWinds (THỬ MIỄN PHÍ)

Các Quản lý sự kiện bảo mật SolarWinds kiểm soát truy cập vào các tệp nhật ký, như tên cho thấy. Tuy nhiên, công cụ này cũng có khả năng giám sát mạng. Gói phần mềm không bao gồm một thiết bị giám sát mạng, nhưng bạn có thể thêm khả năng này bằng cách sử dụng công cụ miễn phí, Snort để thu thập dữ liệu mạng. Thiết lập này cung cấp cho bạn hai quan điểm về sự xâm nhập. Có hai loại chiến lược phát hiện được sử dụng bởi IDS: dựa trên mạng và dựa trên máy chủ.

Một hệ thống phát hiện xâm nhập dựa trên máy chủ kiểm tra các bản ghi có trong tệp nhật ký; hệ thống dựa trên mạng phát hiện các sự kiện trong dữ liệu trực tiếp.

Các hướng dẫn để phát hiện các dấu hiệu xâm nhập được bao gồm trong gói phần mềm SolarWinds – chúng được gọi là các quy tắc tương quan sự kiện. Bạn có thể chọn rời khỏi hệ thống để chỉ phát hiện sự xâm nhập và chặn các mối đe dọa bằng tay. Bạn cũng có thể kích hoạt các chức năng IPS của Trình quản lý sự kiện bảo mật SolarWinds để tự động khắc phục mối đe dọa.

Phần IPS của Trình quản lý sự kiện bảo mật SolarWinds thực hiện các hành động khi các mối đe dọa được phát hiện. Những quy trình công việc này được gọi là Phản hồi tích cực. Một phản ứng có thể được liên kết với một cảnh báo cụ thể. Ví dụ: công cụ có thể ghi vào bảng tường lửa để chặn truy cập mạng vào địa chỉ IP đã được xác định là thực hiện các hành vi đáng ngờ trên mạng. Bạn cũng có thể tạm ngưng tài khoản người dùng, dừng hoặc bắt đầu các quy trình và tắt phần cứng hoặc toàn bộ hệ thống.

Trình quản lý sự kiện bảo mật SolarWinds chỉ có thể được cài đặt trên máy chủ Windows. Tuy nhiên, nguồn dữ liệu của nó không bị giới hạn trong nhật ký Windows – nó cũng có thể thu thập thông tin về mối đe dọa từ Unix và Linux hệ thống kết nối với hệ thống máy chủ Windows qua mạng. Bạn có thể làm được bản dùng thử miễn phí 30 ngày sau đó Quản lý sự kiện bảo mật SolarWinds để tự kiểm tra.

SolarWinds Security Event Manager Tải xuống bản dùng thử MIỄN PHÍ 30 ngày

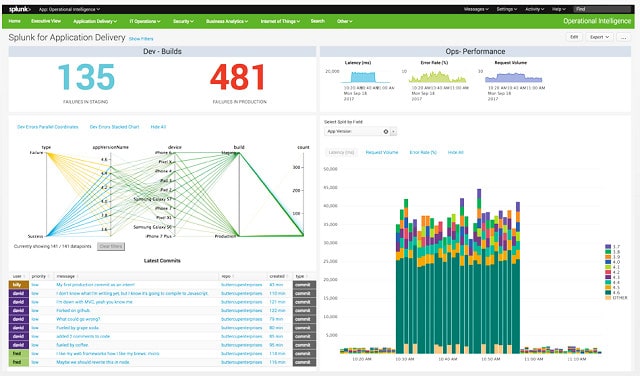

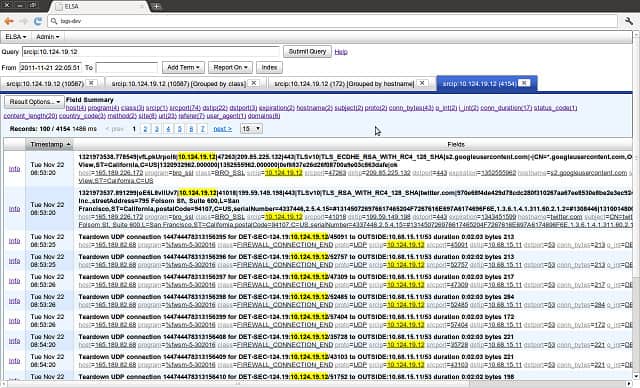

2. Splunk

Splunk là một bộ phân tích lưu lượng mạng có khả năng phát hiện xâm nhập và IPS. Có bốn phiên bản Splunk:

- Splunk miễn phí

- Splunk Light (dùng thử miễn phí 30 ngày)

- Splunk Enterprise (dùng thử miễn phí 60 ngày)

- Splunk Cloud (dùng thử miễn phí 15 ngày)

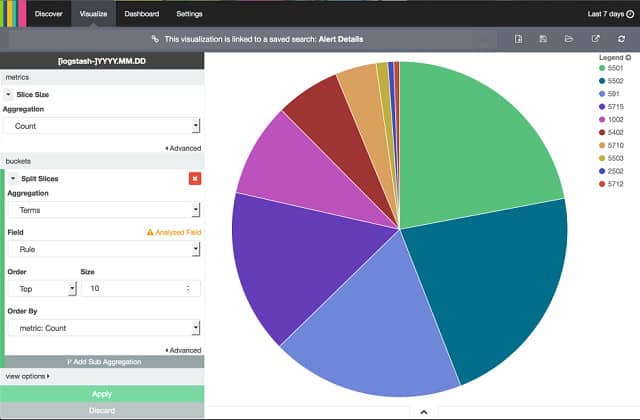

Tất cả các phiên bản, ngoại trừ Splunk Cloud chạy trên các cửa sổ và Linux. Splunk Cloud có sẵn trên một Phần mềm như là một dịch vụ (SaaS) cơ sở qua internet. Các chức năng IPS Splunk chỉ được bao gồm trong phiên bản Enterprise và Cloud. Hệ thống phát hiện hoạt động cả trên lưu lượng mạng và trên các tệp nhật ký. Phương pháp phát hiện tìm kiếm sự bất thường, đó là mô hình của hành vi không mong muốn.

Mức độ bảo mật cao hơn có thể đạt được bằng cách chọn bổ trợ Splunk Enterprise Security. Điều này có sẵn trong một thử nghiệm miễn phí bảy ngày. Mô-đun này tăng cường các quy tắc phát hiện bất thường với AI và bao gồm nhiều hành động thực thi hơn để khắc phục xâm nhập.

3. Sagan

Sagan là một hệ thống phát hiện xâm nhập miễn phí có khả năng thực thi tập lệnh. Các phương tiện để kết nối các hành động để cảnh báo làm cho điều này một IPS. Các phương pháp phát hiện chính của Sagan liên quan đến việc giám sát các tệp nhật ký, có nghĩa là đây là hệ thống phát hiện xâm nhập dựa trên máy chủ. Nếu bạn cũng cài đặt Snort và cung cấp đầu ra từ gói sniffer đó vào Sagan, bạn cũng sẽ nhận được các phương tiện phát hiện dựa trên mạng từ công cụ này. Ngoài ra, bạn có thể cung cấp dữ liệu mạng được thu thập với Zeek (trước đây là Bro) hoặc Suricata vào công cụ. Sagan cũng có thể trao đổi dữ liệu với các công cụ tương thích Snort khác, bao gồm Hắt hơi, Mực, Anaval, và CĂN CỨ.

Sagan cài đặt vào Unix, Linux, và hệ điều hành Mac. Tuy nhiên, nó cũng có thể nhận tin nhắn sự kiện từ kết nối các cửa sổ hệ thống. Các tính năng bổ sung bao gồm theo dõi vị trí địa chỉ IP và xử lý phân tán.

4. OSSEC

OSSEC là một hệ thống IPS rất phổ biến. Các phương pháp phát hiện của nó dựa trên việc kiểm tra các tệp nhật ký, làm cho nó trở thành hệ thống phát hiện xâm nhập dựa trên máy chủ. Tên của công cụ này là viết tắt củaMã nguồn mở HIDS SecurityTuy nhiên (mặc dù không có ‘Hạn ở đó).

Thực tế đây là một dự án nguồn mở rất tuyệt vời vì nó cũng có nghĩa là phần mềm này được sử dụng miễn phí. Mặc dù là nguồn mở, OSSEC thực sự thuộc sở hữu của một công ty: Xu hướng micro. Nhược điểm của việc sử dụng phần mềm miễn phí là bạn không nhận được hỗ trợ. Công cụ này được sử dụng rộng rãi và cộng đồng người dùng OSSEC là một nơi tuyệt vời để nhận các mẹo và thủ thuật sử dụng hệ thống. Tuy nhiên, nếu bạn không muốn mạo hiểm dựa vào lời khuyên nghiệp dư cho phần mềm công ty của mình, bạn có thể mua gói hỗ trợ chuyên nghiệp từ Trend Micro.

Các quy tắc phát hiện của OSSEC được gọi làchính sách.Bạn có thể viết chính sách của riêng mình hoặc nhận gói chúng miễn phí từ cộng đồng người dùng. Cũng có thể chỉ định các hành động nên được thực hiện tự động khi có cảnh báo cụ thể phát sinh.

OSSEC chạy trên Unix, Linux, hệ điều hành Mac, và các cửa sổ. Không có giao diện người dùng cho công cụ này, nhưng bạn có thể giao diện với Kibana hoặc là Graylog.

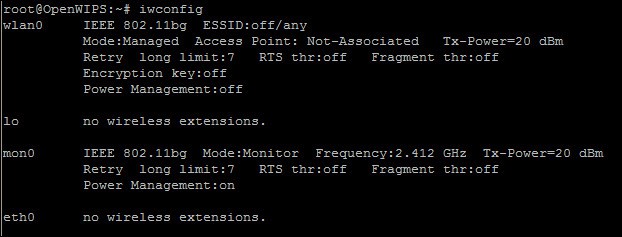

5. Mở WIPS-NG

Nếu bạn đặc biệt cần IPS cho các hệ thống không dây, bạn nên dùng thử Open WIPS-NG. Đây là một công cụ miễn phí điều đó sẽ phát hiện sự xâm nhập và cho phép bạn thiết lập phản hồi tự động.

Mở WIPS-NG là một dự án nguồn mở. Phần mềm chỉ có thể chạy trên Linux. Yếu tố chính của công cụ là một sniffer gói không dây. Phần tử sniffer là một cảm biến, hoạt động cả như một bộ thu thập dữ liệu và một bộ truyền các giải pháp để chặn xâm nhập. Đây là một công cụ rất có thẩm quyền vì nó được thiết kế bởi cùng những người đã viết Máy bay-NG, được biết đến như một công cụ hacker.

Các yếu tố khác của công cụ là một chương trình máy chủ, chạy các quy tắc phát hiện và giao diện. Bạn có thể thấy thông tin mạng wifi và các vấn đề tiềm ẩn trên bảng điều khiển. Bạn cũng có thể thiết lập hành động để tự động khởi động khi phát hiện xâm nhập.

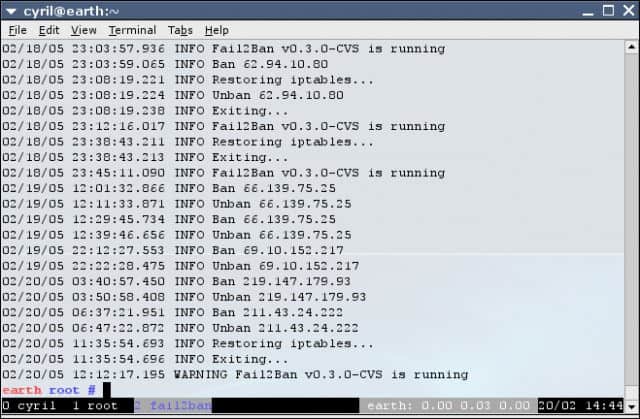

6. Fail2Ban

Fail2Ban là một tùy chọn IPS nhẹ. Điều này công cụ miễn phí phát hiện sự xâm nhập của phương pháp dựa trên máy chủ, có nghĩa là nó kiểm tra các tệp nhật ký cho các dấu hiệu của hoạt động trái phép. Trong số các phản hồi tự động mà công cụ có thể thực hiện là cấm địa chỉ IP. Các lệnh cấm này thường chỉ kéo dài một vài phút, nhưng bạn có thể điều chỉnh thời gian chặn trong bảng điều khiển tiện ích. Các quy tắc phát hiện được gọi làbộ lọcNghiêng và bạn có thể liên kết một hành động khắc phục với mỗi người trong số họ. Sự kết hợp giữa bộ lọc và hành động được gọi lànhà giam.Càng

Fail2Ban có thể được cài đặt trên Unix, Linux, và hệ điều hành Mac.

7. Zeek

Zeek (trước đây gọi là Bro cho đến năm 2023) là một điều tuyệt vời khác IPS miễn phí. Phần mềm này cài đặt trên Linux, Unix, và hệ điều hành Mac. Zeek sử dụng phương pháp phát hiện xâm nhập dựa trên mạng. Trong khi theo dõi mạng về hoạt động độc hại, Zeek cũng cung cấp cho bạn số liệu thống kê về hiệu suất của các thiết bị mạng của bạn và phân tích giao thông.

Các quy tắc phát hiện của Zeek hoạt động tại Lớp ứng dụng, có nghĩa là nó có thể phát hiện ra chữ ký trên các gói. Zeek cũng có một cơ sở dữ liệu về liên quan đến sự bất thường quy tắc phát hiện. Giai đoạn phát hiện công việc Zeek xông được thực hiện bởicông cụ sự kiện.Điều này ghi các gói và các sự kiện đáng ngờ vào tập tin. Kịch bản chính sách tìm kiếm thông qua các hồ sơ được lưu trữ cho các dấu hiệu của hoạt động xâm nhập. Bạn có thể viết các tập lệnh chính sách của riêng mình, nhưng chúng cũng được bao gồm trong phần mềm Zeek.

Cũng như xem xét lưu lượng mạng, Zeek sẽ theo dõi cấu hình thiết bị. Sự bất thường của mạng và hành vi bất thường của các thiết bị mạng được theo dõi thông qua giám sát Bẫy SNMP. Cũng như lưu lượng truy cập mạng thông thường, Zeek chú ý đến hoạt động HTTP, DNS và FTP. Công cụ cũng sẽ cảnh báo bạn nếu phát hiện quét cổng, đây là phương pháp của hacker được sử dụng để truy cập trái phép vào mạng.

Chọn một hệ thống ngăn chặn xâm nhập

Khi bạn đọc qua các định nghĩa của các công cụ IPS trong danh sách của chúng tôi, nhiệm vụ đầu tiên của bạn sẽ là thu hẹp lựa chọn của bạn theo hệ điều hành của máy chủ mà bạn định cài đặt phần mềm bảo mật.

Nhớ lại, những giải pháp này không thay thế tường lửa và phần mềm chống vi-rút – họ cung cấp bảo vệ trong các khu vực mà các phương thức bảo mật hệ thống truyền thống này không thể xem.

Ngân sách của bạn sẽ là một yếu tố quyết định. Hầu hết các công cụ trong danh sách này đều miễn phí sử dụng.

Tuy nhiên, những rủi ro bị kiện nếu tin tặc chiếm được dữ liệu của khách hàng, nhà cung cấp và nhân viên được lưu trữ trên hệ thống CNTT của công ty bạn, sẽ mất công ty của bạn rất nhiều tiền. Trong bối cảnh đó, chi phí trả cho một hệ thống ngăn chặn xâm nhập là không lớn.

Thực hiện kiểm toán các kỹ năng mà bạn có tại chỗ. Nếu bạn không có bất kỳ nhân viên nào có thể xử lý các nhiệm vụ kỹ thuật là thiết lập các quy tắc phát hiện, thì có lẽ bạn nên chọn một công cụ được hỗ trợ chuyên nghiệp.

Bạn hiện đang chạy một hệ thống ngăn chặn xâm nhập? Bạn dùng cái nào Bạn đang nghĩ đến việc chuyển sang một IPS khác? Để lại một bình luận trong Bình luận phần bên dưới để chia sẻ kinh nghiệm của bạn với cộng đồng.

Hình: Mặt nạ tấn công Hacker từ Pixabay. Phạm vi công cộng.