6 lựa chọn thay thế tốt nhất cho Microsoft Baseline Security Analyzer

Với Trình phân tích bảo mật của Microsoft cho thấy tuổi của nó, đã đến lúc thay thế. Bảo mật những ngày này là một cuộc chiến không ngừng giữa các bản vá nhanh chóng và các cá nhân độc hại đang cố gắng tìm kiếm các lỗ hổng và lỗ hổng trong phần mềm. Nó không cường điệu khi nói rằng ngay khi lỗ hổng bảo mật cuối cùng được vá, lỗ hổng tiếp theo được tìm thấy bởi các tin tặc sản xuất phần mềm độc hại mới gần như ngay lập tức sau đó. Những rủi ro bảo mật này đã trở thành mối đe dọa chính đối với các công ty cả lớn và nhỏ.

Trong phần còn lại của bài đăng này, chúng tôi đi sâu vào chi tiết về từng công cụ chúng tôi đã chọn, nhưng trong trường hợp bạn thiên đường có thời gian để xem qua toàn bộ bài viết, đây là danh sách tóm tắt về lựa chọn thay thế tốt nhất cho Microsoft Baseline Security Analyzer:

- Công cụ bảo mật mạng của SolarWinds với Bộ công cụ từ công cụ (TRIAL MIỄN PHÍ) – Bộ công cụ SolarWinds Engineering, bao gồm Trình quản lý sự kiện bảo mật, Trình quản lý bản vá và Trình theo dõi thiết bị người dùng để giúp bạn thắt chặt bảo mật hệ thống.

- Giám sát mạng PRTG (THỬ MIỄN PHÍ) – Gói công cụ giám sát mạng, máy chủ và ứng dụng này bao gồm một loạt các cảm biến sẽ giúp bạn thắt chặt bảo mật hệ thống.

- OpenVAS – Một hệ thống phát hiện lỗ hổng miễn phí, mã nguồn mở.

- Nữ tu sĩ – Phiên bản gốc của OpenVA, trình quét lỗ hổng này có sẵn trực tuyến hoặc để cài đặt tại chỗ.

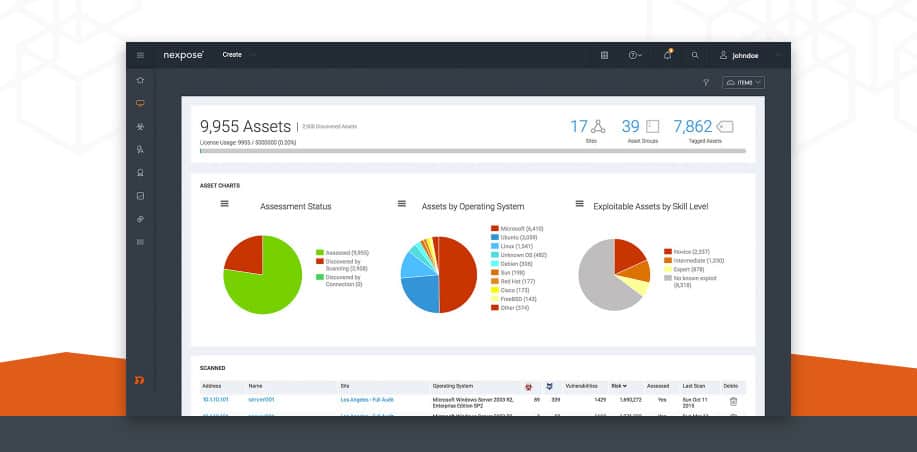

- Nexpose – Công cụ này tích hợp với Metasploit để cung cấp cho bạn quét lỗ hổng toàn diện.

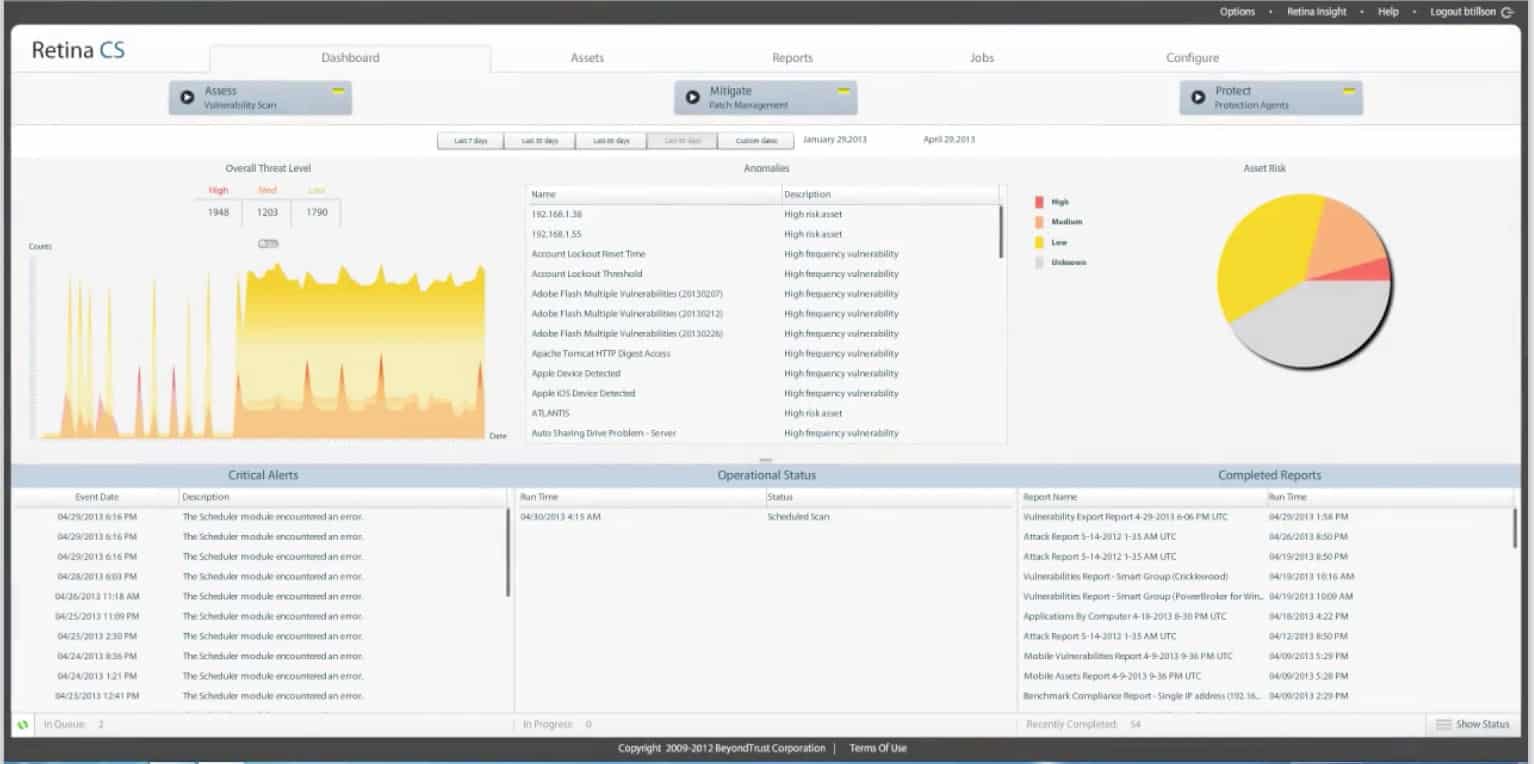

- Võng mạc CS – Trình phân tích lỗ hổng này bao gồm cấu hình tài sản tùy chỉnh và trình theo dõi rủi ro tiềm ẩn.

Trong suốt năm ngoái, vô số khai thác đã được phát hiện ở cả cấp độ phần mềm và phần cứng. Một số vi phạm nghiêm trọng đến mức có thể dẫn đến việc mất hoàn toàn tất cả dữ liệu an toàn từ các máy chủ bị nhiễm. Đây không phải là mối quan tâm đối với các doanh nghiệp nhỏ hoặc vừa có thể có bảo mật nhẹ hơn các doanh nghiệp lớn.

Bất cứ ai cũng có thể được nhắm mục tiêu bất kể kích thước. MacyTHER đã có khách hàng dữ liệu trực tuyến bị hack vào năm 2023. Một đối tác hỗ trợ của bên thứ ba dẫn đến việc khách hàng của Sears, Kmart và Delta Airlines bị đánh cắp thông tin thẻ tín dụng, vi phạm đã ảnh hưởng đến số lượng cá nhân không được tiết lộ. Bánh mì Panera, Adidas, UnderArmor, danh sách dài các vi phạm diễn ra vào năm 2023 bao gồm mọi lĩnh vực kinh doanh trên toàn cầu.

Một số ước tính vi phạm Infecec là kết quả của vá kém và kiểm tra lỗ hổng thường xuyên cao tới 80% của tất cả các vi phạm. Trên giấy tờ, việc vá các lỗ hổng nghe có vẻ như là một nhiệm vụ đơn giản, nhưng khi số lượng bản vá riêng lẻ cho bất kỳ doanh nghiệp cụ thể nào có thể đạt đến hàng ngàn, vấn đề trở nên rõ ràng. Quản lý các lỗ hổng phần mềm, phần cứng và cấu hình thủ công là một nhiệm vụ bất khả thi chắc chắn sẽ thất bại.

Nhập MBSA

Ngay cả thiết lập bảo mật cơ bản nhất cũng sẽ bao gồm công cụ đơn giản này do Microsoft phát triển để đảm bảo các sản phẩm của Microsoft được cập nhật và cung cấp bảo mật mạnh mẽ trước các khai thác phần mềm gần đây nhất. Có sẵn trong hơn một thập kỷ trên một loạt các sản phẩm của Microsoft, Microsoft Baseline Security Analyzer có thể nhanh chóng quét các máy chủ Microsoft trên mạng và giúp vá một loạt các sản phẩm của Microsoft bằng các bản phát hành bảo mật mới nhất để giảm thiểu khả năng vi phạm.

Thật không may, công cụ này cực kỳ hạn chế và sẽ chỉ đánh giá trạng thái của phần mềm Microsoft. Hầu hết các tổ chức sẽ chạy các công cụ được phát triển bởi nhiều nhà phát triển và Chỉ dựa vào MBSA để đánh giá lỗ hổng cũng giống như đặt thảm đỏ cho các tin tặc.

Mọi thứ từ cơ sở dữ liệu SQL đến các bộ chuyển mạch được cấu hình không đúng có thể là phương thức nhập ưa thích cho những người tìm cách đánh cắp dữ liệu hoặc tác động tiêu cực đến một mạng nhất định. Phạm vi giới hạn của MBSA bộ công cụ cung cấp bảo vệ bằng không từ quá nhiều điểm nhập cảnh tiềm năng.

Sự cần thiết phải có một giải pháp dễ bị tổn thương hơn

Khi một mạng lưới phát triển kích thước, nó nhanh chóng trở nên rõ ràng rằng giải pháp thủ công sẽ giảm xuống ở quy mô. Mặc dù, không có sự thay thế nào cho đội ngũ nhân viên lành nghề, hiểu biết, việc bổ sung nhân sự bằng các công cụ bổ sung để giúp phát hiện các lỗ hổng tiềm năng đi một chặng đường dài hướng tới một tiền đề an toàn hơn.

Máy quét lỗ hổng có nhiều chức năng, thông số kỹ thuật và mục tiêu thiết kế. Một số có thể có tính năng quét cấu hình chi tiết nhằm phát hiện điểm yếu trong cấu hình thiết bị có thể được khai thác để có quyền truy cập vào mạng. Những người khác có thể xem xét tập trung vào các lỗ hổng phần mềm đã biết, phát hiện các chuỗi tiêm SQL tiềm năng hoặc xác định các phiên bản phần mềm có cửa sổ bảo mật đã biết. Trí thông minh đe dọa thời gian thực ngày càng trở nên quan trọng như là một công cụ để phát hiện và ngăn chặn xâm nhập.

Những gì tổ chức của bạn cần sẽ thay đổi từ doanh nghiệp để kinh doanh. Một số lĩnh vực nhất định sẽ yêu cầu số lượng bảo mật thông tin tối đa tuyệt đối. Mọi thiết bị chuyển mạch, bộ định tuyến và thiết bị đầu cuối trong mạng sẽ cần mọi cánh cửa có thể đóng lại, ngay cả khi phải trả giá bằng khả năng sử dụng tiềm năng. Một ví dụ điển hình của việc này là bất kỳ tổ chức nào liên quan đến thông tin tài chính, hoặc các công ty nghiên cứu và thiết kế đòi hỏi sự bảo mật và bảo mật tối đa.

Bất cứ lúc nào, số lượng bảo mật tối đa tuyệt đối là cần thiết, sẽ có một sự đánh đổi trong khả năng sử dụng mạng. Mọi người trong tổ chức càng dễ dàng truy cập thông tin, khả năng xâm nhập sẽ cao hơn.

Nhiều máy quét lỗ hổng sẽ đánh giá các lỗ hổng được xác định theo thang điểm. Trong khi điều này khác nhau từ phần mềm đến phần mềm, ý tưởng là như nhau. Mỗi lỗ hổng được xếp hạng để giúp quản trị viên xác định lỗ hổng nào phải được đóng và lỗ hổng nào có khả năng bị bỏ ngỏ. Đóng mọi lỗ hổng trong mạng là gần như không thể, và thậm chí nếu có thể thì khả năng sử dụng mạng bị cản trở nghiêm trọng có khả năng không đáng để bảo mật hoàn hảo.

Các lựa chọn thay thế tốt nhất cho Microsoft Baseline Security Analyzer

Khi chọn các công cụ mà chúng tôi giới thiệu trong bài viết này, chúng tôi đã xem xét một số tiêu chí sau:

- Dễ cài đặt, tích hợp và sử dụng

- Nhà cung cấp danh tiếng trong ngành

- Phần mềm liên tục được bảo trì và cập nhật

- Cài đặt rộng rãi và hỗ trợ tài liệu, trợ giúp và nhân viên sẵn sàng

1. Công cụ bảo mật mạng của SolarWinds với Bộ công cụ kỹ sư (TRIAL MIỄN PHÍ)

Một tổ hợp các công cụ được SolarWinds thiết kế để cung cấp giải pháp kết nối mạng toàn diện, mỗi sản phẩm của SolarWinds có một trọng tâm cụ thể, khi được sử dụng cùng với các công cụ SolarWinds khác, sẽ đưa ra một cách tiếp cận toàn diện và gắn kết với quản lý mạng nói chung.

Quản lý sự kiện an ninh cung cấp báo cáo tuân thủ và giúp đảm bảo các mạng nhận được khắc phục nhanh và tương quan sự kiện theo thời gian thực. Một cửa hàng để theo dõi sự kiện chi tiết vượt trội trong việc xác định các mối đe dọa bảo mật tiềm ẩn, Security Event Manager cung cấp một tìm kiếm nâng cao và phân tích pháp y để đánh giá tác động của các sự cố bảo mật.

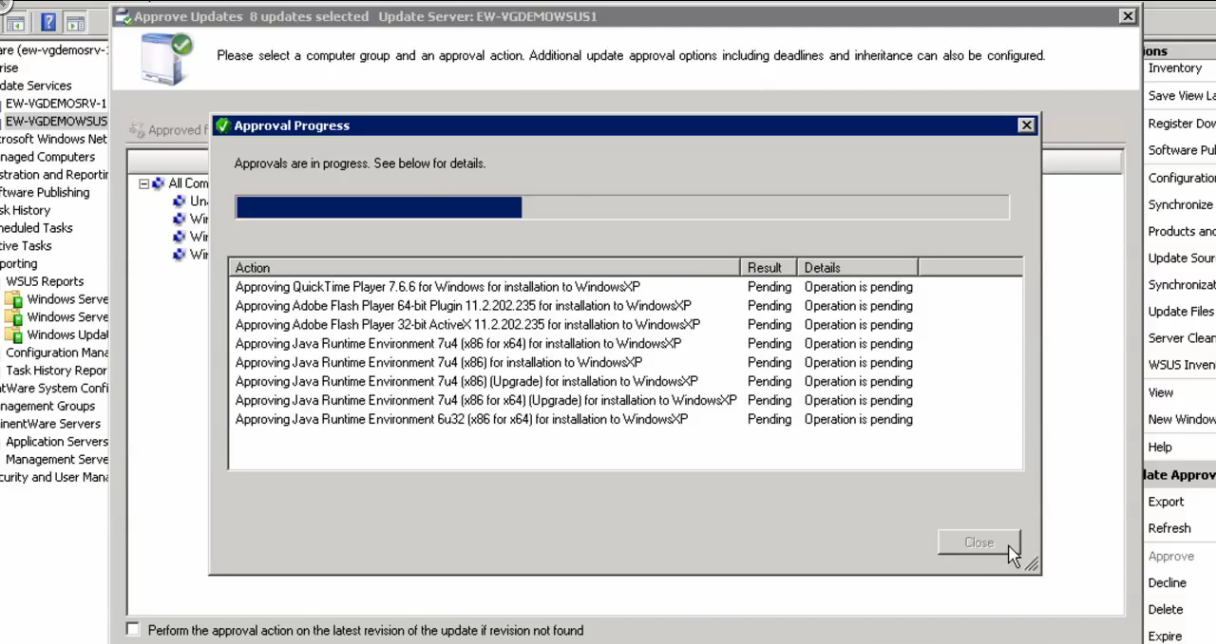

Quản lý bản vá được thiết kế đặc biệt để trở thành một giải pháp quản lý bản vá toàn diện cho các thiết bị mạng được kết nối, bảo vệ các lỗ hổng tiềm ẩn do phần mềm lỗi thời gây ra. Được sử dụng cùng với Trình quản lý cấu hình mạng, hai chương trình này có thể cung cấp chức năng của trình quét lỗ hổng truyền thống, phát hiện các tài sản cần cập nhật và xác định lỗi cấu hình có thể dẫn đến xâm nhập.

Cuối cùng, Theo dõi thiết bị người dùng SolarWinds cung cấp một lớp bảo mật bổ sung thông qua theo dõi và nhận dạng tài sản cẩn thận.

Khi được sử dụng cùng nhau, các sản phẩm này cung cấp một giải pháp quản lý và bảo mật mạng mạnh mẽ. Ngay cả khi được thực hiện riêng lẻ, họ vượt trội ở các chức năng theo quy định của họ. Bạn có thể tải xuống Bộ công cụ kỹ sư trên bản dùng thử miễn phí 14 ngày.

Bộ công cụ của SolarWinds Tải xuống bản dùng thử MIỄN PHÍ 14 ngày tại SolarWinds.com

2. Giám sát mạng Paessler PRTG (THỬ MIỄN PHÍ)

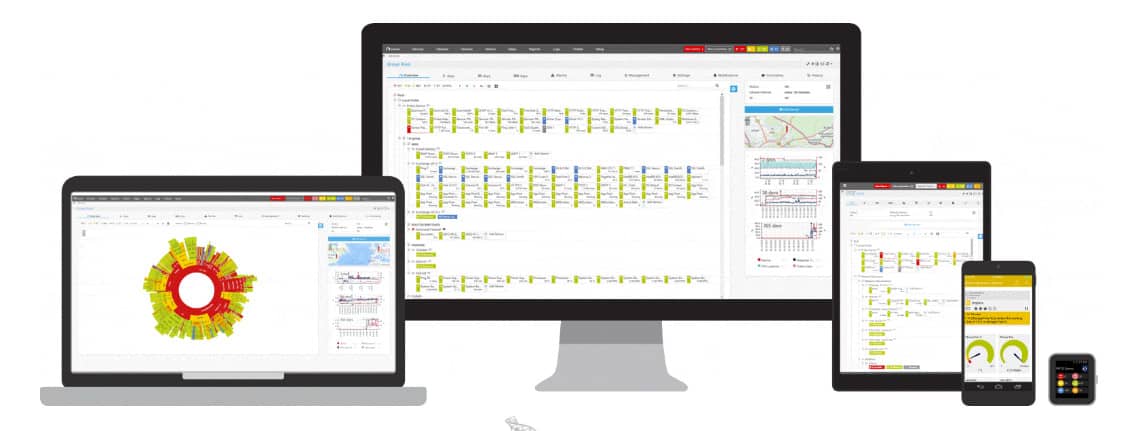

Một giải pháp quản lý mạng khác với các tùy chọn tính năng bảo mật, PRTG có một cách duy nhất về cả giá cả và triển khai. PRTG giám sát các mạng trên cơ sở cơ sở cảm biến trên mỗi bộ cảm biến, với mỗi thành phần của một tài sản nhất định đại diện cho một cảm biến. Giám sát cổng trên một công tắc cho lưu lượng, ví dụ, sẽ là một cảm biến duy nhất. Giá cho PRTG dựa trên tổng số cảm biến được triển khai, mang lại khả năng mở rộng linh hoạt cho những người sử dụng PRTG.

Các cảm biến này có thể cung cấp một loạt các chức năng và khi được triển khai ở đúng vị trí có thể cung cấp cho quản trị viên một giải pháp cho một số khu vực mạng khác nhau. Các cảm biến có thể được triển khai trên một tài sản nhất định theo dõi các cập nhật ứng dụng, ví dụ, để đảm bảo trạng thái vá cập nhật trên tài sản.

Những cảm biến này cũng có thể được triển khai trên các cổng mạng để giám sát lưu lượng. Phần mềm có thể chủ động theo dõi lưu lượng truy cập bất thường hoặc hành vi hệ thống và báo cáo lại cho quản trị viên hệ thống, giúp ngăn chặn sự xâm nhập trong các bản nhạc của họ.

Tính linh hoạt ấn tượng này làm cho PRTG trở thành một giải pháp tốt cho các doanh nghiệp vừa hoặc nhỏ muốn có một dịch vụ dễ bị tổn thương mạng đa năng, không chỉ tìm kiếm các lỗ hổng trong mạng. PRTG Network Monitor khả dụng trong 30 ngày dùng thử miễn phí.

Paessler PRTG Network Monitor Tải xuống bản dùng thử MIỄN PHÍ 30 ngày tại Paessler.com

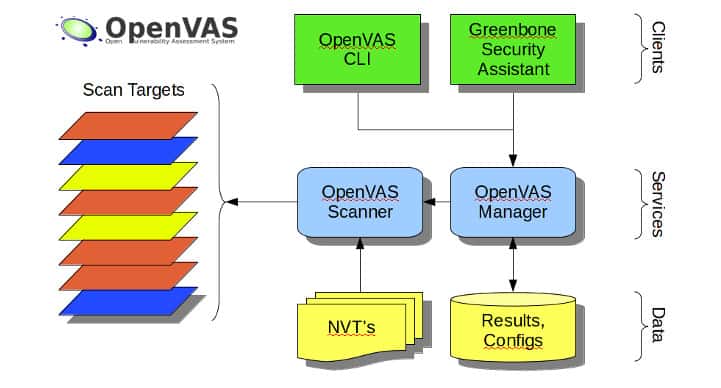

3. OpenVAS

Một trong những ứng dụng quét lỗ hổng mã nguồn mở đầu tiên hiện có, OpenVAS có một hồ sơ theo dõi mạnh mẽ để phát hiện lỗ hổng thông qua cải tiến liên tục và kiểm tra cộng đồng. Là một dự án nguồn mở, mã nguồn có sẵn miễn phí và có thể được điều chỉnh bởi quản trị viên đầy tham vọng, phù hợp với nhu cầu của họ.

Như thường thấy với các phần mềm nguồn mở khác, bản chất miễn phí của sản phẩm có nghĩa là thiếu hỗ trợ sản phẩm chính thức. Có một cái gì đó của một đường cong học tập khi sử dụng OpenVAS và để tận dụng tối đa phần mềm sẽ cần một chút thời gian để tìm hiểu cách thức hoạt động của nó. Có một kiến thức sâu rộng và hỗ trợ cộng đồng quan trọng có thể giúp người dùng mới điều chỉnh hồ sơ quét phù hợp với nhu cầu của họ và đảm bảo mức độ xác định lỗ hổng cao và giảm số lượng dương tính giả. Ngay cả với sự hỗ trợ của cộng đồng này, việc thiếu bất kỳ khóa đào tạo hoặc hỗ trợ sản phẩm chính thức nào cũng có thể là một nhược điểm khó chịu đối với một số người dùng.

Điều đó đang được nói, OpenVAS có một hồ sơ theo dõi tốt như một máy quét lỗ hổng và được một số tổ chức sử dụng làm phương tiện chính để bảo vệ mạng của họ.

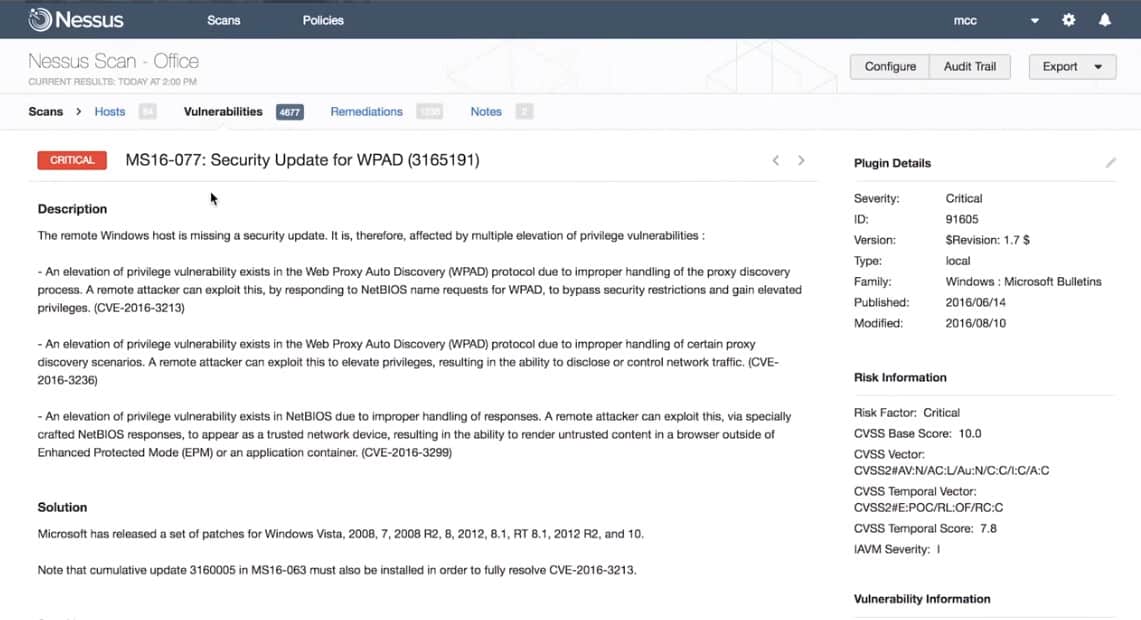

4. Nữ tu

Được phát triển bởi Tenable và cơ sở mã gốc cho OpenVAS, Nessus là một phần mềm khác có hồ sơ theo dõi dài về nhận dạng lỗ hổng. Nó cung cấp hỗ trợ sản phẩm mạnh mẽ và nhiều điểm mạnh của người anh em họ OpenVAS.

Nessus có tính năng quét mạng chủ động và thụ động và có thể được sử dụng để quét cả đám mây và tài sản cục bộ. Nó có một danh sách dài các hồ sơ quét tiêu chuẩn trong khi vẫn cung cấp một phạm vi tùy biến rộng trong các quy tắc quét. Ưu tiên dễ bị tổn thương cung cấp cho quản trị viên Thông tin họ cần để nhanh chóng đánh giá rủi ro bảo mật và thực hiện các bước thích hợp để khắc phục chúng.

Mô hình cấp phép Nessus rất linh hoạt và cho phép triển khai dựa trên tài sản thay vì IP riêng lẻ. Tenable cung cấp cả giải pháp quét SaaS dựa trên đám mây và triển khai phần mềm tại chỗ, cung cấp cho quản trị viên các tùy chọn triển khai. Tùy chỉnh thêm trong bảng điều khiển của phần mềm, cung cấp cho Nessus sự linh hoạt để phù hợp với bất cứ nơi nào nó cần.

Đối với những người thích các tính năng có trong OpenVAS, nhưng đang tìm kiếm một giải pháp bổ sung chuyên nghiệp hơn với sự hỗ trợ sản phẩm đầy đủ, Tenable Rush Nessus cung cấp một sự lựa chọn hấp dẫn.

5. Mục đích

Nexpose là một trình quét lỗ hổng được phát triển bởi Rapid7, nhà sản xuất khung Metasploit. Điểm bán hàng chính của phần mềm là khả năng dễ dàng tích hợp với Metasploit để kiểm tra lỗ hổng thực, trực tiếp trong một khuôn khổ khép kín. Điều này mang đến cho người dùng Nexpose một cách mạnh mẽ để kiểm tra chính xác các hệ thống của họ để biết rủi ro và giúp xác định các giải pháp nhanh chóng để khai thác tiềm năng.

Nexpose có hệ thống chấm điểm rủi ro theo ngữ cảnh của riêng mình nhằm mục đích cung cấp cho các quản trị viên một cách nhanh chóng để đánh giá mức độ rủi ro của các lỗ hổng được xác định. Các điểm số theo ngữ cảnh này cung cấp các ưu tiên rủi ro cho các vấn đề đã xác định và giúp người dùng giải quyết các thiếu sót cần chú ý ngay lập tức.

Giám sát trực tiếp và chủ động kết hợp với báo cáo khắc phục chi tiết cung cấp một danh sách ngắn các bước có thể hành động để bảo vệ an ninh mạng. Không giống như một số phần mềm chỉ liệt kê các lỗ hổng và rủi ro liên quan của chúng, Nexpose cung cấp một cách thông minh danh sách các bước thực tế mà quản trị viên có thể thực hiện để bảo mật hệ thống của họ.

Nexposeiêng độc đáo đảm nhận báo cáo khắc phục và tích hợp dễ dàng với Metasploit làm cho Nexpose trở thành một lựa chọn linh hoạt cho cả các chuyên gia bảo mật mới và có kinh nghiệm.

6. Võng mạc CS

Được thiết kế bởi BeyondTrust, Retina CS tuyên bố là phần mềm quản lý lỗ hổng duy nhất được thiết kế từ nền tảng của trò chơi với các phân tích lỗ hổng theo ngữ cảnh. Công cụ khám phá mạng dễ dàng Retina tựa có thể xác định mọi thứ từ tài sản mạng truyền thống đến thiết bị IoT và cơ sở hạ tầng đám mây.

Cấu hình tài sản tùy chỉnh và tiềm năng rủi ro cho phép người dùng giúp Retina CS xác định các ưu tiên bảo mật nhạy cảm theo ngữ cảnh của chính họ. Phân tích mối đe dọa trên các tài sản này cung cấp các bước khắc phục thực tế và lợi nhuận tiềm năng. Quản lý bản vá tích hợp và quét lỗ hổng cung cấp cho Retina CS bộ công cụ cần thiết để bảo vệ mạng.

Dự định mở rộng đến cấp độ doanh nghiệp, Retina CS có cả triển khai SaaS dựa trên đám mây và triển khai tại chỗ. Nó cũng có tính năng tuân thủ cấu hình để giúp đảm bảo các tổ chức lớn đáp ứng các tiêu chuẩn tuân thủ.

Một công cụ mạnh mẽ được thiết kế dành cho doanh nghiệp doanh nghiệp, Retina CS là một lựa chọn tốt cho các tổ chức lớn cần phân tích bảo mật theo ngữ cảnh.

Làm cho công cụ của bạn hoạt động

Điều quan trọng nhất, và quá thường xuyên bị bỏ quên, bước vào kiểm toán an ninh tốt là cấu hình phù hợp của hồ sơ quét và kiểm tra lỗ hổng tập trung. Nó đủ để bảo đảm phần dành riêng của mình trong bài viết này như một lời nhắc nhở cho quản trị viên. Máy quét lỗ hổng và phần mềm bảo mật thường sẽ đi kèm với các cấu hình quét mặc định hoặc cài đặt sẵn của riêng chúng được thiết kế dưới dạng các giải pháp quét chung có thể được sử dụng ngoài luồng. Tùy chỉnh các quy tắc quét này là rất quan trọng để kiểm tra phù hợp bất kỳ mạng hoặc nền tảng nào. Tương tự như vậy, tự mình thực hiện các bài kiểm tra đóng về các lỗ hổng có thể giúp bạn hiểu rõ hơn về việc xác định lỗ hổng nào cần được chú ý ngay lập tức.

Chọn đúng phần mềm

Quyết định sử dụng trình quét lỗ hổng nào có thể phụ thuộc vào một loạt các yếu tố:

Loại hình kinh doanh: Như đã nêu ở trên, nhu cầu bảo mật sẽ thay đổi từ doanh nghiệp này sang doanh nghiệp khác. Đánh giá mục tiêu bảo mật của bạn dựa trên cấu trúc, ngành và quy mô của tổ chức của bạn. Ngoài ra, giải quyết nếu bất kỳ chi nhánh cụ thể nào của tổ chức cần bảo mật cao hơn các chi nhánh khác.

Xác định tài sản: Lưu ý có bao nhiêu tài sản cần được theo dõi và đánh giá về các lỗ hổng, vị trí, chức năng cá nhân của chúng và tầm quan trọng đối với hoạt động chung. Một số ứng dụng hướng đến các tài sản cụ thể hơn. Điều quan trọng là phải lưu ý cả phần cứng và tài sản phần mềm, vì mỗi loại có thể có mối quan tâm hoặc rủi ro bảo mật cụ thể của riêng chúng. Các tài sản đối mặt với công chúng, chẳng hạn như máy chủ web dễ bị khai thác tấn công hơn các hệ thống văn phòng được bảo vệ tốt.

Xác định bảo mật hiện có: Hiểu các thực tiễn bảo mật và triển khai đã có sẵn rõ ràng là một bước quan trọng trong việc thêm một lớp kiểm tra bảo mật mới. Ví dụ, nếu bạn đã có một giải pháp bảo mật mạnh mẽ từ một nhà cung cấp nhất định, thì có thể nên thận trọng khi sử dụng các giải pháp tích hợp tốt với bảo mật hiện tại của bạn.

Đánh giá rủi ro bảo mật và mức độ bảo mật mong muốn: Một số tổ chức vốn dĩ sẽ cần một mức độ bảo mật cao hơn những tổ chức khác. Họ có thể có nhiều khả năng bị nhắm mục tiêu bởi các cuộc xâm nhập độc hại, hoặc tự nhiên, có một khuôn mặt công khai hơn nhiều. Đánh giá cả rủi ro tiềm ẩn của việc bị nhắm mục tiêu và mức độ bảo mật mong muốn cần thiết sẽ là yếu tố quyết định loại phần mềm dễ bị tổn thương nào thực hiện.

Khi bạn đã nắm bắt được những gì tổ chức của bạn sẽ cần trong một giải pháp bảo mật, đó là thời gian để bắt đầu nghiên cứu các tùy chọn tiềm năng. Danh sách được trình bày ở đây sẽ cung cấp một cái nhìn tổng quan ngắn gọn về các giải pháp đáng tin cậy trong ngành bảo mật thông tin, nhưng thực hiện nghiên cứu chuyên sâu của riêng bạn là rất quan trọng khi lựa chọn giải pháp phù hợp. Ngay cả một phần mềm được đánh giá tốt với sự hoan nghênh quan trọng từ nhiều nguồn có thể không phù hợp với tổ chức của bạn. Sử dụng danh sách kiểm tra ở trên kết hợp với xem xét cẩn thận từng lựa chọn phần mềm tiềm năng sẽ cung cấp cho bạn các công cụ bạn cần để chọn đúng phần mềm.