Ransomware là gì và làm thế nào để ngăn chặn và loại bỏ nó

Ransomware về cơ bản liên quan đến tống tiền kỹ thuật số trong đó phần mềm độc hại giữ các tệp hoặc hệ thống máy tính làm con tin cho đến khi nạn nhân trả phí. Ransomware phổ biến với số lượng tội phạm mạng ngày càng tăng, có thể là do dễ thực hiện và lợi tức đầu tư cao. Thêm vào đó là sự ra đời của tiền điện tử, điều này giúp những kẻ tấn công dễ dàng thoát khỏi tội ác của chúng hơn. Theo Daniel Tobok, Giám đốc điều hành của Cytellect Inc., một công ty loại bỏ an ninh mạng và ransomware, thì Ransomware thực sự là vũ khí được lựa chọn cho một tên tội phạm. Họ có thể thấy chúng tôi nhưng chúng tôi có thể thấy họ.

Ransomware có thể tốn kém cho các cá nhân, nhưng có thể đặc biệt có hại cho doanh nghiệp. Nó đã ước tính rằng tổng thiệt hại cho các doanh nghiệp ở Hoa Kỳ do ransomware tổng cộng là 5 tỷ đô la trong năm 2023. Thiệt hại có thể bao gồm chi phí liên quan đến việc trả tiền chuộc, mất dữ liệu, trả các dịch vụ chuyên nghiệp để cố gắng khôi phục dữ liệu, thời gian chết trong các cuộc tấn công, mất khách hàng sau các cuộc tấn công và hơn thế nữa.

Cách tốt nhất để giảm mối đe dọa của ransomware là ngăn chặn nó được cài đặt ngay từ đầu. Nhưng nếu bạn trở thành nạn nhân, bạn có nhiều lựa chọn. Trong hướng dẫn này, chúng tôi giải thích ransomware là gì và cách phòng ngừa và loại bỏ nó. Chúng tôi tập trung vào các phương pháp thực tế mà bạn có thể sử dụng, trong đó nhấn mạnh đến việc loại bỏ tiền chuộc, điều mà chúng tôi không khuyến khích.

Ransomware là gì và nó hoạt động như thế nào?

Một phần của việc loại bỏ nỗi sợ hãi từ ransomware liên quan đến việc hiểu cách thức hoạt động của nó. Như cựu Tổng thư ký LHQ Kofi Annan từng nói, Kiến thức là sức mạnh. Thông tin đang giải phóng.

Ransomware tương tự như một số dạng phần mềm độc hại khác, có thêm một chút tống tiền. Ransomware là một loại phần mềm độc hại, nhưng cũng có các loại ransomware khác nhau. Nó xâm nhập hệ thống máy tính theo cách tương tự như các dạng phần mềm độc hại khác. Ví dụ: bạn có thể:

- Tải xuống từ tệp đính kèm hoặc email độc hại

- Tải nó vào máy của bạn từ ổ đĩa flash USB hoặc DVD

- Tải xuống trong khi truy cập một trang web bị hỏng

Sau khi cài đặt trên hệ thống của bạn, phần mềm ransomware sẽ tắt các chức năng hệ thống được chọn hoặc từ chối quyền truy cập vào các tệp. Trong trường hợp máy Windows, nó thường vô hiệu hóa khả năng truy cập menu bắt đầu của bạn (theo cách đó bạn có thể truy cập các chương trình chống vi-rút hoặc cố gắng trở lại Chế độ an toàn).

Một yếu tố chính của nhiều loại ransomware là mã hóa. Các ransomware mã hóa các tập tin trên thiết bị của bạn để chúng không thể được mở mà không có mật khẩu. Để lấy được mật khẩu, bạn phải trả tiền chuộc cho kẻ tấn công.

Bất kỳ tệp nào cũng có thể được mã hóa bằng ransomware, mặc dù hầu hết các ransomware đều giành được nỗ lực mã hóa tất cả các loại tệp. Các mục tiêu phổ biến bao gồm tệp hình ảnh, tệp PDF và bất kỳ loại tệp nào được tạo bởi Microsoft Office (chẳng hạn như tệp Excel và Word). Phương thức phổ biến mà ransomware sẽ sử dụng là tìm kiếm các tệp trên các ổ đĩa chung và mã hóa bất kỳ hoặc hầu hết các tệp mà nó tìm thấy ở đó. Một số hình thức mã hóa ransomware mới hơn thậm chí còn được sử dụng để mã hóa các tệp chia sẻ mạng, một sự phát triển nguy hiểm cho các doanh nghiệp nói riêng.

Cho đến khi bạn xóa virus khỏi máy của bạn (hoặc trả tiền chuộc yêu cầu và hy vọng tên tội phạm sẽ xóa nó cho bạn), bạn sẽ giành được quyền truy cập vào các tệp đó. Một số ransomware thậm chí sẽ yêu cầu bạn thanh toán trong một khoảng thời gian nhất định, nếu không các tệp sẽ bị khóa vĩnh viễn hoặc virus sẽ xóa sạch hoàn toàn ổ cứng của bạn.

Liên quan: Cách khởi động Windows 7/8/10 ở chế độ an toàn

Tại sao ransomware rất hiệu quả?

Bất kể phương thức nào mà chương trình sử dụng để xâm nhập hệ thống của bạn, ransomware được thiết kế để tự ẩn bằng cách giả vờ là thứ gì đó mà nó không, thậm chí thay đổi tên tệp hoặc đường dẫn để làm cho máy tính và phần mềm chống vi-rút của bạn bỏ qua các tệp đáng ngờ. Sự khác biệt chính giữa ransomware và các dạng phần mềm độc hại khác là mục đích của ransomware vượt ra ngoài việc lừa đảo hoặc đánh cắp thông tin cá nhân một cách lén lút.

Nếu bất cứ điều gì, ransomware hoạt động giống như một con bò trong một cửa hàng Trung Quốc một khi nó đã tìm thấy hiệu quả trên hệ thống của bạn. Không giống như nhiều loại virus khác, thường được thiết kế xung quanh tàng hình cả trước và sau khi xâm chiếm hệ thống của bạn, các nhà thiết kế ransomware muốn bạn biết chương trình đang ở đó.

Sau khi chương trình được cài đặt, nó hoàn toàn chiếm lấy hệ thống của bạn theo cách mà bạn sẽ buộc phải chú ý đến nó. Nó có một chế độ xử lý rất khác so với các nhà thiết kế virus theo truyền thống và dường như đây là thiết kế virus kiếm tiền hiệu quả nhất cho đến nay.

Ransomware hoạt động thông qua sợ hãi, đe dọa, xấu hổ và tội lỗi. Một khi chương trình đã ở đó, nó bắt đầu một chiến dịch tiêu cực về thao túng cảm xúc để khiến bạn phải trả tiền chuộc. Quá thường xuyên những chiến thuật sợ hãi đó hoạt động, đặc biệt là đối với những cá nhân không nhận ra rằng có những lựa chọn thay thế để trả tiền.

Theo khảo sát năm 2016 của Malwarebytes về các doanh nghiệp lớn bị ảnh hưởng bởi ransomware, 40% nạn nhân đã trả tiền chuộc, trong khi một cuộc khảo sát của IBM về các doanh nghiệp vừa và nhỏ trong cùng năm đã báo cáo tỷ lệ cao hơn nhiều là 70%.

Các loại ransomware

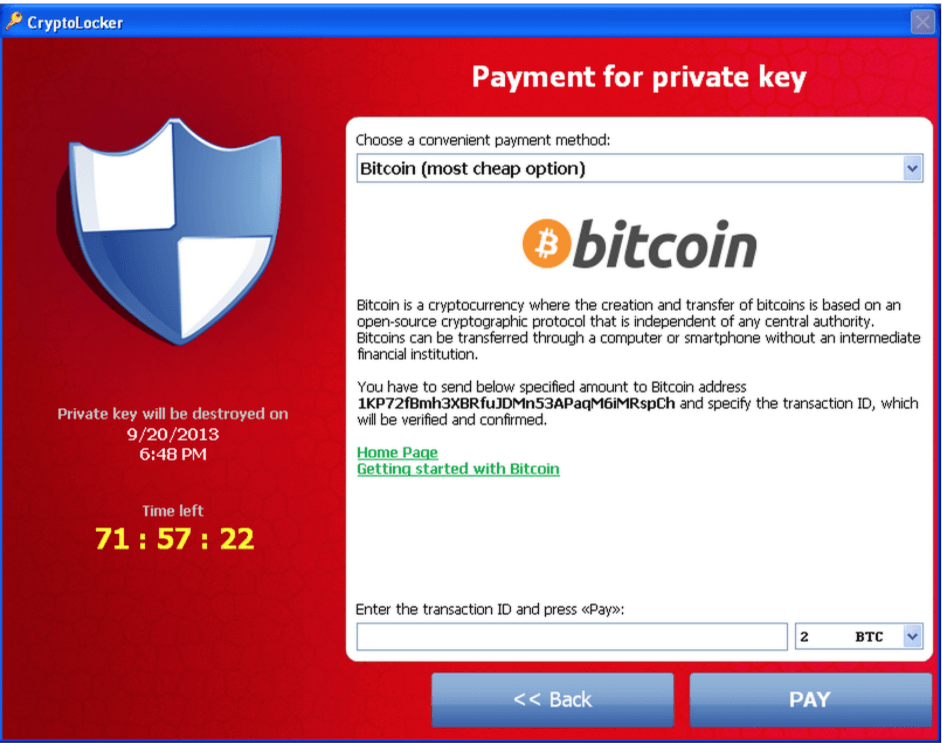

Ransomware đã xuất hiện từ những năm 1980, nhưng nhiều cuộc tấn công ngày nay sử dụng ransomware dựa trên trojan Cryptolocker hiện đại hơn. Ransomware mã hóa tập tin ngày càng là loại phổ biến nhất. Tuy nhiên, theo Malwarebytes, có một số loại ransomware mà bạn vẫn có thể gặp phải:

Mã hóa ransomware

Nếu ransomware tìm được đường vào máy của bạn, thì nó có khả năng sẽ thuộc loại mã hóa. Mã hóa ransomware đang nhanh chóng trở thành loại phổ biến nhất do lợi tức đầu tư cao cho tội phạm mạng sử dụng nó và việc bẻ khóa mã hóa hoặc loại bỏ phần mềm độc hại khó khăn như thế nào.

Mã hóa ransomware sẽ mã hóa hoàn toàn các tệp trên hệ thống của bạn và không cho phép bạn truy cập cho đến khi bạn đã trả tiền chuộc, thường là dưới dạng Bitcoin. Một số chương trình này cũng nhạy cảm với thời gian và sẽ bắt đầu xóa các tệp cho đến khi tiền chuộc được trả, làm tăng cảm giác cấp bách phải trả tiền.

Về loại ransomware này, Adam Kujawa, Trưởng phòng Tình báo tại Malwarebytes, đã nói điều này: Vượt qua nó quá muộn khi bạn bị nhiễm bệnh. Trò chơi kết thúc.

Sao lưu trực tuyến có thể là một trợ giúp tuyệt vời trong việc khôi phục các tập tin được mã hóa. Hầu hết các dịch vụ sao lưu trực tuyến bao gồm phiên bản để bạn có thể truy cập các phiên bản trước của tệp chứ không phải các phiên bản được mã hóa

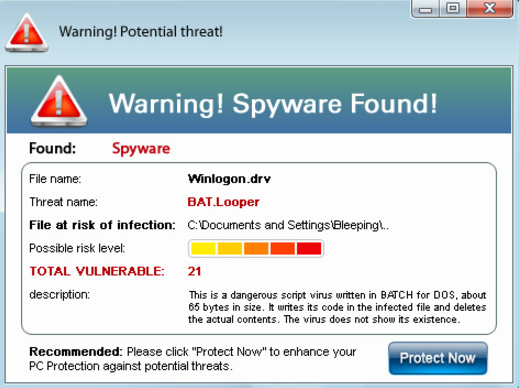

Sẹo

Scarcare là phần mềm độc hại cố gắng thuyết phục bạn rằng bạn có vi-rút máy tính cần loại bỏ ngay lập tức. Sau đó, nó sẽ cố gắng giúp bạn loại bỏ vi-rút bằng cách mua một chương trình loại bỏ phần mềm độc hại hoặc phần mềm độc hại đáng ngờ và thường là giả mạo. Scarcare rất hiếm thấy trong những ngày này, nhưng một số loại virus này vẫn tồn tại ngoài tự nhiên. Nhiều điện thoại di động mục tiêu.

Scarcare không mã hóa các tập tin mã hóa, mặc dù nó có thể cố gắng chặn quyền truy cập của bạn vào một số chương trình (như trình quét vi-rút và bản sửa lỗi). Tuy nhiên, sẹo là cách dễ nhất để thoát khỏi. Trên thực tế, trong hầu hết các trường hợp, bạn có thể loại bỏ phần mềm sẹo bằng các chương trình loại bỏ vi rút tiêu chuẩn hoặc các phương pháp khác mà không cần nhập Chế độ an toàn (mặc dù điều này vẫn có thể cần thiết hoặc được khuyến nghị).

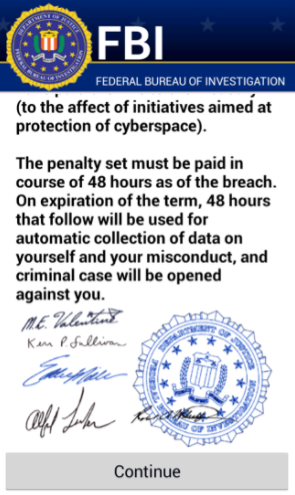

Khóa màn hình (hoặc virus màn hình khóa)

Khóa màn hình sẽ đưa ra một màn hình cảnh báo giới hạn khả năng truy cập các chức năng và tệp của máy tính. Chúng có thể được cài đặt vào máy của bạn hoặc tồn tại trong trình duyệt web. Thông thường, họ sẽ đi kèm với một tin nhắn tuyên bố đại diện cho một tổ chức thực thi pháp luật và mang một thông điệp nói rằng bạn sẽ phải đối mặt với những hậu quả pháp lý nghiêm trọng nếu bạn không trả tiền phạt ngay lập tức.

Cuối cùng, bạn có thể tải xuống vi-rút màn hình khóa thông qua một số cách khác nhau, bao gồm truy cập các trang web bị xâm nhập hoặc bằng cách nhấp vào và tải xuống tệp bị nhiễm có trong email. Khi được cài đặt trực tiếp vào máy tính, bạn có thể phải thực hiện khởi động lại cứng, mặc dù bạn cũng có thể thấy rằng bạn vẫn tiếp tục thông báo khóa màn hình ngay cả khi hệ điều hành tải lại.

Các khóa màn hình có xu hướng khóa bạn ra khỏi menu và các cài đặt hệ thống khác, nhưng không thể xóa hoàn toàn quyền truy cập vào các tệp của bạn. Điều này có nghĩa là một số phương pháp tấn công chính của phần mềm độc hại. Ngăn chặn bạn dễ dàng truy cập phần mềm loại bỏ vi-rút của bạn và đôi khi thậm chí có thể ngăn bạn khởi động lại máy tính của mình từ giao diện người dùng.

Khóa màn hình là một lý do tốt khác tại sao có sao lưu trực tuyến là vô cùng quan trọng. Trong khi trình khóa màn hình giành được mã hóa hoặc xóa các tập tin của bạn, bạn có thể thấy mình bị buộc phải thực hiện khôi phục hệ thống. Khôi phục hệ thống có thể không xóa các tệp quan trọng của bạn, nhưng nó sẽ đưa chúng trở lại trạng thái trước đó. Tùy thuộc vào trạng thái được khôi phục, điều đó vẫn có thể dẫn đến nhiều dữ liệu hoặc tiến trình bị mất. Sao lưu trực tuyến thường xuyên sẽ giúp ngăn ngừa mất dữ liệu mà việc thực hiện khôi phục hệ thống không đảm bảo, đặc biệt là nếu vi-rút đã ẩn trên hệ thống của bạn lâu hơn bạn nghĩ.

Làm thế nào để ngăn chặn ransomware

Giải mã các tập tin được mã hóa bằng ransomware là vô cùng khó khăn. Hầu hết các ransomware ngày nay sẽ sử dụng các phương thức mã hóa AES hoặc RSA, cả hai đều có thể cực kỳ khó bẻ khóa. Để đặt nó trong quan điểm, chính phủ Hoa Kỳ cũng sử dụng các tiêu chuẩn mã hóa AES cho các tài liệu được phân loại. Thông tin về cách tạo ra loại mã hóa này được biết đến rộng rãi, cũng như khó khăn trong việc bẻ khóa nó. Cho đến khi ai đó thực hiện được giấc mơ về điện toán lượng tử, việc bẻ khóa cho AES thực sự là không thể.

Đây là trường hợp, phương pháp tốt nhất để chống lại ransomware là không bao giờ cho phép nó xâm nhập vào hệ thống của bạn ngay từ đầu. Bảo vệ có thể được thực hiện bằng cách bảo vệ các khu vực yếu và thay đổi hành vi thường cho phép ransomware xâm nhập vào hệ thống của bạn. Dưới đây là một số thực tiễn tốt nhất để làm theo để ngăn chặn ransomware:

- Đầu tư vào sao lưu dữ liệu rắn. Điều này thật khó để nói. Sao lưu dữ liệu là điều tốt nhất duy nhất bạn có thể làm. Ngay cả khi bạn bị tấn công bởi ransomware, việc sao lưu dữ liệu hiệu quả và nhất quán có nghĩa là dữ liệu của bạn sẽ được an toàn, bất kể loại ransomware nào mà bạn tấn công với.

- Đầu tư vào phần mềm diệt virus hiệu quả. Trong trường hợp này, bạn không chỉ muốn phần mềm độc hại hoặc diệt vi-rút, nhưng phần mềm sẽ chủ động theo dõi và cảnh báo bạn về các mối đe dọa, kể cả bên trong các trình duyệt web. Bằng cách đó, bạn sẽ nhận được thông báo cho các liên kết đáng ngờ hoặc được chuyển hướng khỏi các trang web độc hại nơi ransomware có thể được lưu trữ.

- Không bao giờ nhấp vào liên kết email đáng ngờ. Hầu hết các ransomware lây lan qua email. Khi bạn tạo thói quen không bao giờ nhấp vào các liên kết đáng ngờ, bạn sẽ giảm đáng kể nguy cơ tải xuống ransomware và các vi-rút khác.

- Bảo vệ máy tính kết nối mạng. Một số ransomware hoạt động bằng cách chủ động quét các mạng và truy cập vào bất kỳ máy tính được kết nối nào cho phép truy cập từ xa. Đảm bảo rằng mọi máy tính trên mạng của bạn đều bị vô hiệu hóa truy cập từ xa hoặc sử dụng các phương pháp bảo vệ mạnh mẽ để tránh truy cập dễ dàng.

- Luôn cập nhật phần mềm. Các bản cập nhật cho Windows và các hệ điều hành và ứng dụng khác thường vá các lỗ hổng bảo mật đã biết. Cập nhật kịp thời có thể giúp giảm nguy cơ nhạy cảm với phần mềm độc hại, bao gồm cả ransomware.

Phải làm gì nếu bạn bắt được mã hóa giữa ransomware

Mã hóa là một quá trình sử dụng nhiều tài nguyên, tiêu tốn rất nhiều sức mạnh tính toán. Nếu bạn may mắn, bạn có thể bắt được mã hóa giữa ransomware. Điều này cần một con mắt sắc sảo và biết được lượng lớn hoạt động bất thường trông như thế nào trên máy tính của bạn. Mã hóa ransomware sẽ xảy ra trong nền, do đó, nó gần như không thể phát hiện ra điều này thực sự xảy ra trừ khi bạn đặc biệt tìm kiếm nó.

Ngoài ra, vi rút thực hiện mã hóa sẽ có khả năng ẩn bên trong một chương trình khác hoặc có tên tệp bị thay đổi được tạo ra trông vô hại, do đó bạn có thể không biết chương trình nào đang thực hiện hành động. Tuy nhiên, nếu bạn khám phá những gì bạn nghĩ là một tập tin mã hóa virus ransomware, đây là một số tùy chọn:

Đặt máy tính của bạn vào chế độ ngủ đông

Điều này sẽ dừng mọi quá trình đang chạy và tạo hình ảnh bộ nhớ nhanh cho máy tính và tệp của bạn. Không khởi động lại máy tính của bạn hoặc đưa nó ra khỏi chế độ ngủ đông. Trong chế độ này, một chuyên gia máy tính (từ bộ phận CNTT của bạn hoặc một công ty bảo mật được thuê) có thể gắn thiết bị này vào một máy tính khác ở chế độ chỉ đọc và đánh giá tình hình. Điều đó bao gồm việc khôi phục các tệp không được mã hóa.

Tạm dừng hoạt động mã hóa

Nếu bạn có thể xác định thao tác nào là thủ phạm, bạn có thể muốn tạm dừng hoạt động đó.

Trong Windows, điều này liên quan đến việc mở Quản lý công việc và tìm kiếm các hoạt động đáng ngờ. Cụ thể, hãy tìm các thao tác dường như thực hiện nhiều thao tác ghi vào đĩa.

Bạn có thể tạm dừng hoạt động từ đó. Nó tốt hơn nên tạm dừng hoạt động thay vì giết nó, vì điều này cho phép bạn điều tra quá trình chi tiết hơn để xem những gì nó thực sự làm. Bằng cách đó bạn có thể xác định tốt hơn liệu bạn có ransomware trên tay không.

Nếu bạn thấy rằng nó ransomware, hãy kiểm tra xem tập tin nào đang được tập trung vào. Bạn có thể tìm thấy nó trong quá trình mã hóa các tập tin nhất định. Bạn có thể sao chép các tệp này trước khi quá trình mã hóa kết thúc và di chuyển chúng đến một vị trí an toàn.

Bạn có thể tìm thấy một số đề xuất tuyệt vời khác của các chuyên gia bảo mật và máy tính trên Stack Exchange.

Loại bỏ ransomware: Cách loại bỏ phần mềm sẹo và khóa màn hình (virus màn hình khóa)

Khóa màn hình là rắc rối để loại bỏ hơn so với sẹo, nhưng không phải là vấn đề như ransomware mã hóa tập tin. Virus sẹo và virus màn hình khóa không hoàn hảo và thường có thể dễ dàng loại bỏ mà không mất phí. Bạn có hai lựa chọn chính:

- Thực hiện quét toàn bộ hệ thống bằng cách sử dụng trình dọn dẹp phần mềm độc hại theo yêu cầu có uy tín

- Thực hiện khôi phục hệ thống đến một điểm trước khi phần mềm sẹo hoặc khóa màn hình bắt đầu bật lên các tin nhắn.

Hãy cùng xem xét chi tiết cả hai điều này:

Tùy chọn 1: Thực hiện quét toàn bộ hệ thống

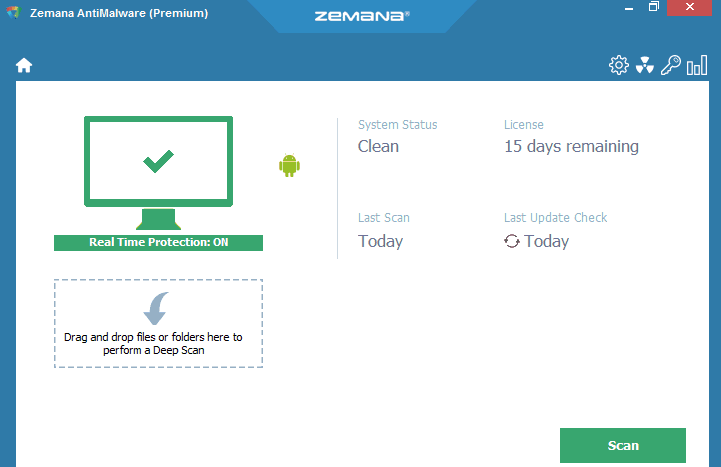

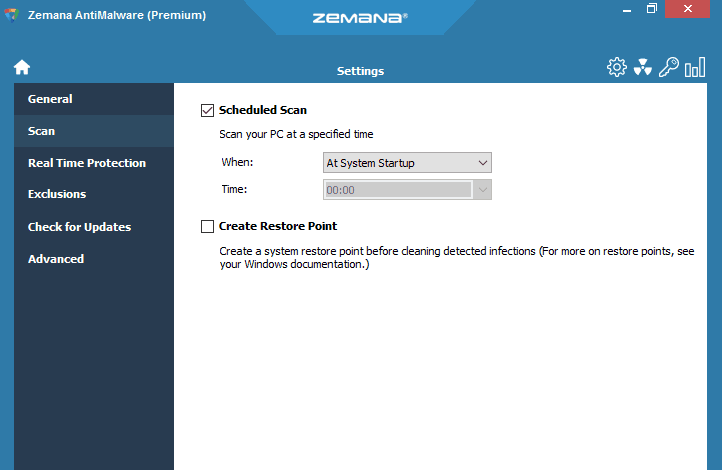

Đây là một quy trình khá đơn giản, nhưng trước khi thực hiện quét hệ thống, điều quan trọng là phải chọn một trình dọn dẹp phần mềm độc hại theo yêu cầu có uy tín. Một trình dọn dẹp như vậy là Zemana Anti-Malware hoặc người dùng Windows thậm chí có thể sử dụng công cụ Windows Defender tích hợp.

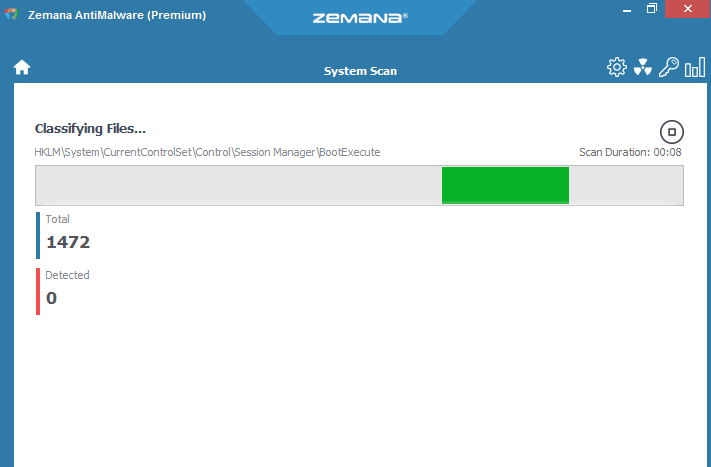

Để thực hiện quét toàn bộ hệ thống bằng Zemana Anti-Malware, hãy làm như sau:

- Mở màn hình chính Zemana Anti-Malware.

- Bấm vào Biểu tượng bánh răng ở trên cùng bên phải để truy cập cài đặt.

- Bấm vào Quét bên trái.

- Lựa chọn Tạo điểm khôi phục.

- Quay trở lại màn hình chính và nhấp vào màu xanh lá cây Quét nút phía dưới bên phải.

Đặt điểm khôi phục là cách thực hành tốt nhất để quét vi rút nói chung. Trong khi đó, quá trình quét vi-rút của bạn có thể gắn thẻ một số vấn đề là các vấn đề phát sinh vấn đề (ví dụ: các tiện ích mở rộng của Chrome thường gặp sự cố), trong khi bạn có thể tìm thấy các khu vực đáng lo ngại mà bạn mong đợi.

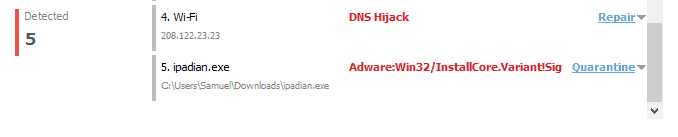

Trong trường hợp của tôi, một lần quét hệ thống Zemana gần đây đã phát hiện ra một vụ tấn công DNS tiềm năng. Rất tiếc! (Nó cũng phân loại sai một vài chương trình là phần mềm độc hại và phần mềm quảng cáo, vì vậy hãy cẩn thận kiểm tra xem tập tin nào bạn đang dọn dẹp và cách ly đúng cách.)

Để thực hiện quét toàn bộ hệ thống bằng Windows Defender, hãy làm như sau:

- Thực hiện tìm kiếm hệ thống nhanh chóng cho Windows Windows Defender.

- Truy cập Windows Defender và chọn Đầy phía bên phải.

- Bấm vào Quét.

Microsoft liên tục cải tiến phần mềm chống vi-rút Windows tích hợp của mình, nhưng nó không phải là một giải pháp tốt như một tùy chọn theo yêu cầu như Zemana hoặc nhiều chương trình chất lượng cao khác. Bạn có thể chọn chạy hai chương trình để trang trải các căn cứ của mình, nhưng lưu ý rằng chúng có thể được chạy đồng thời.

Khi giải quyết ransomware khóa màn hình, bạn có thể cần phải nhập Chế độ an toàn để làm cho phần mềm diệt virus theo yêu cầu hoạt động hoặc chạy khôi phục hệ thống của bạn đúng cách. Thậm chí, một số phần mềm sẹo đôi khi có thể ngăn bạn mở các chương trình loại bỏ vi-rút của bạn, nhưng chúng thường có thể ngăn bạn làm như vậy trong khi bạn tấn công Chế độ an toàn. Nếu bạn gặp sự cố, hãy khởi động lại máy tính của bạn Chế độ an toàn (một khả năng khác biệt nếu bạn có khóa màn hình), hãy xem hướng dẫn của chúng tôi về Cách khởi động Windows ở chế độ an toàn.

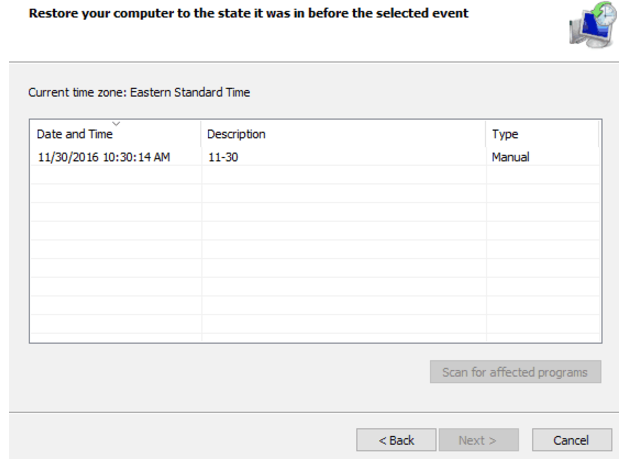

Tùy chọn 2: Thực hiện khôi phục hệ thống

Một tùy chọn khác là thực hiện khôi phục hệ thống đến một điểm trước khi phần mềm sẹo hoặc khóa màn hình bắt đầu bật lên các tin nhắn. Lưu ý rằng tùy chọn này giả định rằng bạn đã cài đặt máy tính của mình để tạo các điểm khôi phục hệ thống theo các khoảng thời gian định sẵn hoặc bạn đã thực hiện hành động này theo cách thủ công. Nếu bạn tấn công hướng dẫn này như một biện pháp phòng ngừa chống lại ransomware, tạo các điểm khôi phục từ thời điểm này trở đi sẽ là một ý tưởng tốt.

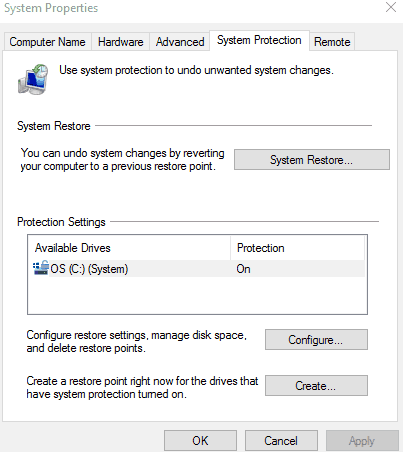

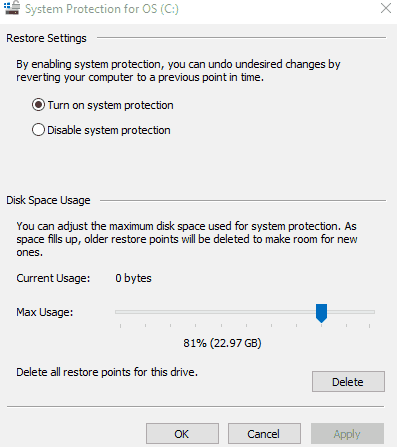

Dưới đây, cách tìm điểm khôi phục của bạn hoặc đặt điểm khôi phục mới trong Windows:

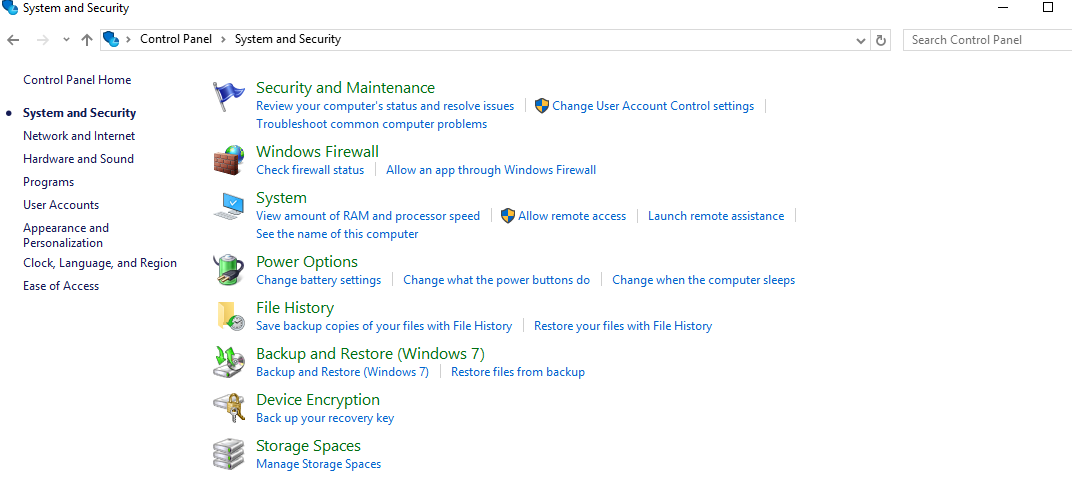

- Truy cập của bạn Bảng điều khiển (bạn có thể thực hiện việc này thông qua tìm kiếm hệ thống cho Bảng điều khiển của bảng điều khiển).

- Bấm vào Hệ thống và bảo mật.

- Bấm vào Hệ thống.

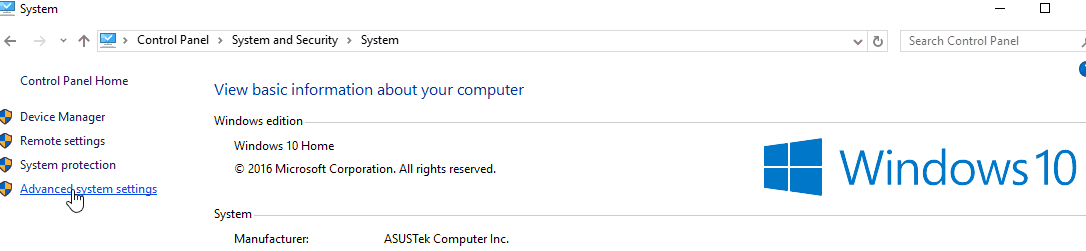

- Đi đến Thiết lập hệ thống nâng cao.

- Bấm vào Bảo vệ hệ thống tab và chọn Khôi phục hệ thống.

- Nếu bạn chưa bao giờ chạy sao lưu hệ thống, bấm vào Thiết lập sao lưu. Điều này sẽ mở ra các hoạt động sao lưu và giúp bạn bắt đầu. Khi đó, bạn sẽ cần chọn vị trí sao lưu của mình, các tệp bạn muốn sao lưu (hoặc bạn có thể để Windows chọn chúng cho bạn), lên lịch khi bạn muốn sao lưu của mình xảy ra và sau đó thực hiện sao lưu.

- Nếu nó cho thấy rằng bạn đã có một bản sao lưu tại chỗ, hãy chọn các tệp sao lưu từ điểm khôi phục gần đây nhất hoặc từ bất kỳ điểm khôi phục nào bạn muốn.

Quá trình khôi phục sao lưu có thể mất vài phút, đặc biệt nếu lượng dữ liệu được khôi phục là đáng kể. Tuy nhiên, điều này sẽ khôi phục hệ thống tệp của bạn đến một điểm trước khi vi rút được tải xuống và cài đặt.

Lưu ý rằng cả quá trình quét và khôi phục đều có thể làm chậm thời gian phản ứng, do đó, một ý tưởng hay là thực hiện cả hai.

Đại học Indiana cũng cung cấp một nền tảng kiến thức hữu ích với một vài phương pháp tiên tiến để giải quyết vấn đề rắc rối hơn. Chúng tôi cũng khuyên bạn nên kiểm tra Hướng dẫn đầy đủ về phần mềm độc hại và phòng chống Windows. Nó sẽ hướng dẫn bạn qua quy trình loại bỏ phần mềm độc hại và quy trình đó trông như thế nào với một số chương trình khác nhau.

Loại bỏ ransomware: Cách loại bỏ mã hóa tập tin ransomware

Khi phần mềm ransomware được mã hóa xâm nhập vào hệ thống của bạn, bạn sẽ gặp rắc rối nếu bạn muốn giữ bất kỳ dữ liệu nào chưa được lưu hoặc bất kỳ thứ gì đã được sao lưu (ít nhất là không trả tiền qua mũi cho nó). Đáng ngạc nhiên, nhiều tội phạm mạng khá vinh dự khi phát hành mã hóa sau khi họ đã nhận được thanh toán. Rốt cuộc, nếu họ không bao giờ làm thế, mọi người sẽ không trả tiền chuộc. Tuy nhiên, vẫn có cơ hội bạn có thể trả tiền chuộc và thấy các tệp của bạn không bao giờ được phát hành, hoặc có tội phạm yêu cầu thêm tiền.

Điều đó đang được nói, nếu bạn bị tấn công bằng một mảnh mã hóa ransomware khó chịu, thì don don hoảng loạn. Bên cạnh đó, không trả tiền chuộc. Bạn có hai tùy chọn thay thế để loại bỏ ransomware:

- Thuê một dịch vụ loại bỏ ransomware chuyên nghiệp: Nếu bạn có ngân sách để thuê một chuyên gia và coi việc phục hồi các tệp của bạn đáng đồng tiền, thì đây có thể là cách hành động tốt nhất. Nhiều công ty, bao gồm Phục hồi dữ liệu đã được chứng minh và Cytellect chuyên cung cấp dịch vụ loại bỏ ransomware. Lưu ý rằng một số khoản phí ngay cả khi việc xóa không thành công, trong khi những khoản khác không được.

- Cố gắng tự gỡ bỏ phần mềm ransomware: Điều này thường miễn phí để làm và có thể là một lựa chọn tốt hơn nếu bạn không có tiền để thuê một chuyên gia. Tự phục hồi các tệp của bạn thường sẽ bao gồm trước tiên loại bỏ phần mềm độc hại và sau đó sử dụng một công cụ để giải mã các tệp của bạn.

Nếu bạn muốn thử tự giải quyết vấn đề, đây là các bước cần thực hiện:

Bước 1: Chạy chương trình diệt vi-rút hoặc phần mềm độc hại để loại bỏ vi-rút mã hóa

Tham khảo lại các hướng dẫn loại bỏ phần mềm độc hại / vi-rút được cung cấp trong phần loại bỏ phần mềm sẹo / khóa màn hình ở trên. Quá trình loại bỏ trong bước này sẽ giống nhau, với một ngoại lệ: CHÚNG TÔI HÃY THAM GIA NGAY LẬP TỨC BẠN ĐỂ XÓA VIRUS NÀY TRONG CHẾ ĐỘ AN TOÀN MÀ KHÔNG CẦN MẠNG.

Có khả năng ransomware mã hóa tập tin mà bạn đã ký hợp đồng cũng đã xâm phạm kết nối mạng của bạn, vì vậy, cách tốt nhất là cắt đứt các tin tặc truy cập vào nguồn cấp dữ liệu khi loại bỏ vi rút. Lưu ý rằng điều này có thể không khôn ngoan nếu bạn xử lý một vài biến thể của ransomware WannaCry, kiểm tra một trang web vô nghĩa để xác định một kẻ giết người tiềm năng. Nếu các trang web đó được đăng ký (hiện tại là chúng), ransomware sẽ dừng mã hóa. Tình huống này rất không phổ biến, tuy nhiên.

Loại bỏ phần mềm độc hại là một điều quan trọng bước đầu tiên để đối phó với vấn đề này Nhiều chương trình đáng tin cậy sẽ hoạt động trong trường hợp này, nhưng không phải mọi chương trình chống vi-rút được thiết kế để loại bỏ loại phần mềm độc hại mã hóa tệp. Bạn có thể xác minh tính hiệu quả của chương trình loại bỏ phần mềm độc hại bằng cách tìm kiếm trang web của nó hoặc liên hệ với bộ phận hỗ trợ khách hàng.

Vấn đề thực sự bạn sẽ tìm thấy là các tệp của bạn sẽ được mã hóa ngay cả sau khi bạn loại bỏ vi-rút. Tuy nhiên, cố gắng giải mã các tệp mà không xóa phần mềm độc hại trước có thể dẫn đến các tệp được mã hóa lại.

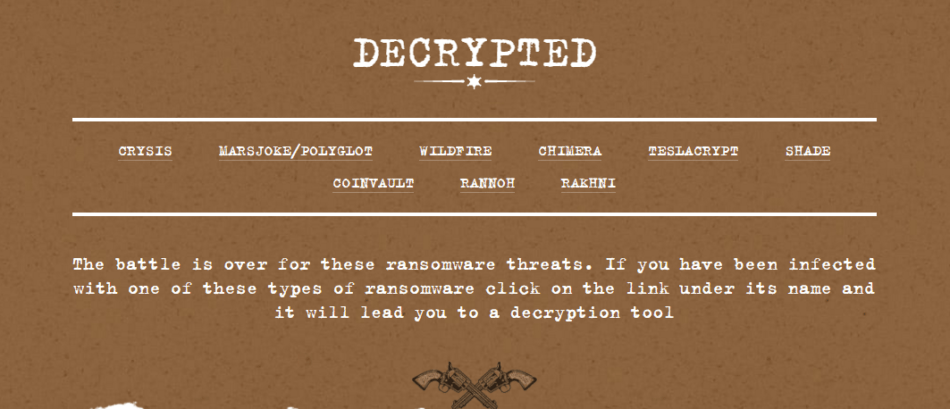

Bước 2: Cố gắng giải mã các tệp của bạn bằng công cụ giải mã ransomware miễn phí

Một lần nữa, bạn nên làm mọi thứ có thể để tránh phải trả tiền chuộc. Bước tiếp theo của bạn sẽ là thử một công cụ giải mã ransomware. Tuy nhiên, lưu ý rằng không có gì đảm bảo rằng sẽ có một công cụ giải mã ransomware sẽ hoạt động với phần mềm độc hại cụ thể của bạn. Điều này là do bạn có thể có một biến thể chưa bị bẻ khóa.

Kaspersky Labs và một số công ty bảo mật khác vận hành một trang web có tên No More Ransom! nơi mọi người có thể tải xuống và cài đặt bộ giải mã ransomware.

Kaspersky cũng cung cấp bộ giải mã ransomware miễn phí trên trang web của mình.

Đầu tiên, chúng tôi khuyên bạn nên sử dụng Không có thêm Cảnh sát trưởng tiền điện tử công cụ để đánh giá loại ransomware nào bạn có và liệu bộ giải mã hiện có tồn tại để giúp giải mã các tệp của bạn hay không. Nó hoạt động như thế này:

- Chọn và tải lên hai tệp được mã hóa từ PC của bạn.

- Cung cấp một trang web hoặc địa chỉ email được cung cấp theo yêu cầu tiền chuộc, ví dụ, nơi phần mềm chuộc đang hướng dẫn bạn đi để trả tiền chuộc.

- Nếu không có địa chỉ email hoặc trang web nào được cung cấp, hãy tải lên tệp .txt hoặc .html bằng ghi chú tiền chuộc.

Cảnh sát trưởng Crypto sẽ xử lý thông tin đó dựa trên cơ sở dữ liệu của nó để xác định xem có giải pháp nào tồn tại không. Tuy nhiên, nếu không có gợi ý nào được đưa ra, tuy nhiên hãy bỏ cuộc. Một trong những bộ giải mã vẫn có thể hoạt động, mặc dù bạn có thể phải tải xuống từng cái một. Đây sẽ là một quá trình chậm chạp và gian nan được thừa nhận, nhưng có thể đáng để xem các tệp đó được giải mã.

Có thể tìm thấy bộ công cụ giải mã đầy đủ trong tab Công cụ giải mã trên Không cần tiền chuộc! trang mạng.

Chạy các bộ giải mã tập tin thực sự khá dễ dàng. Hầu hết các bộ giải mã đều đi kèm với hướng dẫn cách làm từ nhà phát triển công cụ (hầu hết là từ EmsiSoft, Kaspersky Labs, Check Point hoặc Trend Micro). Mỗi quy trình có thể hơi khác nhau, do đó, bạn sẽ muốn đọc hướng dẫn cách thực hiện PDF cho từng quy trình nếu có.

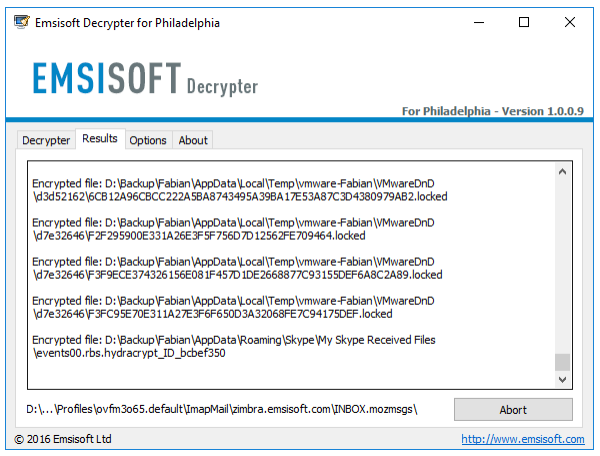

Dưới đây, một ví dụ về quy trình mà bạn đã thực hiện để giải mã phần mềm ransomware Philadelphia:

- Chọn một tệp được mã hóa trên hệ thống của bạn và một phiên bản của tệp đó mà hiện tại không được mã hóa (từ bản sao lưu). Đặt hai tệp này vào thư mục riêng của họ trên máy tính của bạn.

- Tải xuống bộ giải mã Philadelphia và di chuyển tệp thực thi vào cùng thư mục với các tệp được ghép nối của bạn.

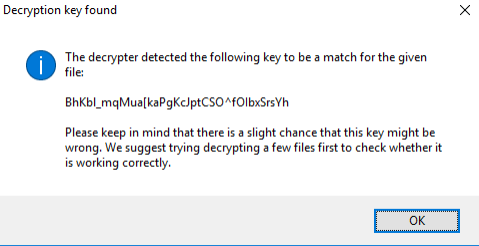

- Chọn cặp tệp và sau đó kéo và thả các tệp vào bộ giải mã thực thi. Bộ giải mã sau đó sẽ bắt đầu xác định các khóa chính xác cần thiết để giải mã tập tin.

- Quá trình này có thể mất khá nhiều thời gian, tùy thuộc vào độ phức tạp của chương trình

- Sau khi hoàn thành, bạn sẽ nhận được khóa giải mã cho tất cả các tệp được mã hóa bởi ransomware.

- Bộ giải mã sau đó sẽ yêu cầu bạn chấp nhận thỏa thuận cấp phép và cung cấp cho bạn các tùy chọn để giải mã các tệp từ đó. Bạn có thể thay đổi vị trí tùy thuộc vào vị trí các tệp hiện được lưu trữ, cũng như một số tùy chọn khác có thể cần thiết, tùy thuộc vào loại ransomware. Một trong những tùy chọn đó thường bao gồm khả năng giữ các tệp được mã hóa.

- Bạn sẽ nhận được một tin nhắn trong giao diện người dùng giải mã khi các tệp đã được giải mã.

Một lần nữa, quá trình này có thể không hoạt động, vì bạn có thể có ransomware mà không có bộ giải mã nào khả dụng. Nhiều cá nhân bị nhiễm bệnh chỉ cần trả tiền chuộc mà không xem xét các phương pháp loại bỏ, vì vậy nhiều phần mềm ransomware này vẫn được sử dụng, mặc dù đã bị bẻ khóa.

Tùy chọn sao lưu: Xóa hệ thống của bạn và thực hiện khôi phục dữ liệu hoàn chỉnh từ bản sao lưu dữ liệu

Bước 1 và 2 chỉ hoạt động khi được sử dụng cùng nhau. Nếu một trong hai không hoạt động cho bạn, bạn sẽ cần phải làm theo bước này. Hy vọng rằng, bạn đã có một bản sao lưu dữ liệu vững chắc và đáng tin cậy. Nếu vậy, don lồng vào sự cám dỗ để trả tiền chuộc. Thay vào đó, cá nhân hoặc có một chuyên gia CNTT (tốt nhất là tùy chọn này) xóa sạch hệ thống của bạn và khôi phục các tệp của bạn thông qua hệ thống sao lưu trực tuyến hoặc vật lý của bạn.

Đây cũng là một lý do tại sao sao lưu và phục hồi kim loại trần là quan trọng. Có một cơ hội tốt chuyên gia CNTT của bạn có thể cần phải thực hiện khôi phục hoàn toàn kim loại trần cho bạn. Điều này không chỉ bao gồm các tệp cá nhân của bạn, mà cả hệ điều hành, cài đặt và chương trình của bạn. Người dùng Windows cũng có thể cần xem xét thiết lập lại hệ thống hoàn chỉnh về cài đặt gốc. Microsoft cung cấp giải thích cho nhiều phương pháp và tùy chọn khôi phục tệp và hệ thống.

Lịch sử của ransomware

Như đã đề cập, ransomware không phải là một khái niệm mới và đã xuất hiện trong nhiều năm. Mặc dù dòng thời gian dưới đây không phải là danh sách đầy đủ của ransomware, nhưng nó cho bạn ý tưởng tốt về cách thức hình thức tấn công này đã phát triển theo thời gian.

1989 – Aids Trojan Trojan, hay còn gọi là PC Cyborg, trở thành trường hợp đầu tiên được biết đến của ransomware trên bất kỳ hệ thống máy tính nào.

2006 – Sau một thời gian gián đoạn kéo dài hàng thập kỷ, ransomware trở lại hàng loạt với sự xuất hiện của Gpcode, TROJ.RANSOM.A, Archiveus, Krotten, Cryzip và MayArchive. Tất cả đều đáng chú ý khi họ sử dụng các thuật toán mã hóa RSA tinh vi.

2008 – Gpcode.AK đến hiện trường. Sử dụng các khóa RSA 1024 bit, nó đòi hỏi một nỗ lực lớn, vượt quá khả năng của hầu hết người dùng, để phá vỡ.

2010 – WinLock đánh người dùng ở Nga, hiển thị tiêu với nội dung khiêu dâm cho đến khi người dùng thực hiện cuộc gọi $ 10 đến số điện thoại cao cấp.

2011 – Một Trojan không tên được khóa các máy Windows, hướng khách truy cập đến một bộ số điện thoại giả mà qua đó họ có thể kích hoạt lại hệ điều hành của mình.

2012 – Reveton thông báo cho người dùng máy của họ đã được sử dụng để tải xuống tài liệu bản quyền hoặc nội dung khiêu dâm trẻ em và yêu cầu thanh toán tiền phạt.

2013 – Sự xuất hiện của CryptoLocker khét tiếng hiện nay. Tăng mức mã hóa, rất khó để phá vỡ.

2013 – Locker bật lên, yêu cầu thanh toán $ 150 vào thẻ tín dụng ảo.

2013 – Khó phát hiện, CryptoLocker 2.0 bổ sung việc sử dụng Tor để thêm ẩn danh cho người viết mã hình sự đã tạo ra nó.

2013 – Cryptorbit cũng thêm Tor sử dụng vào tiết mục của nó và mã hóa 1.024 bit đầu tiên của mỗi tệp. Nó cũng sử dụng cài đặt một công cụ khai thác Bitcoin cho các nạn nhân sữa để kiếm thêm lợi nhuận.

2014 – CTB-Locker chủ yếu nhắm vào các máy có trụ sở ở Nga.

2014 – Một sự phát triển quan trọng khác, CryptoWall lây nhiễm các máy thông qua các quảng cáo trang web bị nhiễm và quản lý để ảnh hưởng đến hàng tỷ tệp trên toàn thế giới.

2014 – Một phần mềm ransomware thân thiện hơn, Cryptoblocker tránh các tệp Windows và nhắm mục tiêu các tệp có kích thước dưới 100 MB.

2014 – SynoLocker nhắm mục tiêu các thiết bị NAS Synology, mã hóa mọi tệp mà nó tìm thấy trên chúng.

2014 – TorrentLocker sử dụng email spam để phát tán, với các khu vực địa lý khác nhau được nhắm mục tiêu tại một thời điểm. Nó cũng sao chép địa chỉ email từ người dùng bị ảnh hưởng Sổ địa chỉ và cũng tự gửi spam cho các bên đó.

2015 – Một phần mềm ransomware khó phát hiện khác, CryptoWall 2.0 sử dụng Tor để ẩn danh và đến theo cách khác.

2015 – TeslaCrypt và VaultCrypt có thể được mô tả là ransomware thích hợp ở chỗ họ nhắm mục tiêu các trò chơi cụ thể.

2015 – CryptoWall 3.0 cải thiện so với người tiền nhiệm bằng cách đóng gói trong bộ dụng cụ khai thác.

2015 – CryptoWall 4.0 thêm một lớp khác vào mã hóa của nó bằng cách xáo trộn tên của các tệp được mã hóa.

2015 – Cấp độ ransomware tiếp theo thấy Chimera không chỉ mã hóa các tệp mà còn xuất bản chúng trực tuyến khi tiền chuộc không được trả.

2016 – Locky đến hiện trường, được đặt tên chủ yếu vì nó đổi tên tất cả các tệp quan trọng của bạn để chúng có phần mở rộng .locky.

2016 – Nằm trên BitTorrent, KeRanger là phần mềm ransomware đầu tiên được biết đến có đầy đủ chức năng trên Mac OS X.

2016 – Được đặt tên cho nhân vật phản diện Bond trong Casino Royale, kẻ bắt cóc trái phiếu tình yêu trái phiếu để tống tiền, chương trình LeChiffre lợi dụng các máy tính từ xa được bảo mật kém trên các mạng có thể truy cập. Sau đó nó đăng nhập và chạy thủ công trên các hệ thống đó.

2016 – Jigsaw sẽ mã hóa và sau đó xóa các tập tin liên tục cho đến khi tiền chuộc được trả. Sau 72 giờ, tất cả các tệp sẽ bị xóa.

2016 – SamSam ransomware hoàn thành với tính năng trò chuyện trực tiếp để giúp nạn nhân thanh toán tiền chuộc.

2016 – Phần mềm ransomware Petya sử dụng sự phổ biến của các dịch vụ chia sẻ tệp trên đám mây bằng cách tự phân phối thông qua Dropbox.

2016 – Con sâu ransomware đầu tiên xuất hiện dưới dạng ZCryptor, cũng lây nhiễm các ổ đĩa cứng ngoài và ổ đĩa flash gắn vào máy.

2023 – Crysis nhắm mục tiêu các ổ đĩa cố định, có thể tháo rời và mạng và sử dụng các phương thức mã hóa mạnh mẽ, khó bị bẻ khóa với khả năng tính toán của ngày hôm nay.

2023 – WannaCry được lan truyền thông qua email lừa đảo và qua các hệ thống được nối mạng. Độc đáo, WannaCry sử dụng cửa hậu NSA bị đánh cắp để lây nhiễm các hệ thống, cũng như một lỗ hổng khác trong Windows đã được vá hơn một tháng trước khi phát hành phần mềm độc hại (chi tiết bên dưới).

WansCry ransomware

Các ransomware WannaCry có lẽ là khét tiếng nhất trong những năm gần đây, chủ yếu là do số lượng máy tính bị cắt mà nó bị ảnh hưởng. Nó nhanh chóng trở thành phần mềm ransomware lan truyền nhanh nhất trong lịch sử của ransomware, ảnh hưởng đến 400.000 máy. Nói chung, WannaCry không đặc biệt độc đáo, đến nỗi nó đã lây nhiễm một số tên tuổi lớn và các cơ quan chính phủ quan trọng trên toàn thế giới và sử dụng một công cụ khai thác của Cơ quan An ninh Quốc gia (NSA) bị đánh cắp để làm điều đó.

Công cụ NSA bị đánh cắp là một phần lý do khiến WannaCry thành công trong việc truyền bá. Vấn đề đặt ra là thực tế là nhiều cơ quan và doanh nghiệp đã chậm triển khai bản vá Windows thích hợp có thể ngăn chặn việc khai thác này ngay từ đầu. Microsoft đã đẩy bản vá đó vào giữa tháng 3 năm 2023 nhưng WannaCry đã không bắt đầu lây nhiễm các hệ thống cho đến tháng 5.

Thật thú vị, biến thể đầu tiên của WannaCry đã bị cản trở bởi một nhà nghiên cứu an ninh mạng và blogger, trong khi đọc mã, đã phát hiện ra một khóa chuyển đổi được viết vào phần mềm độc hại. Biến thể đầu tiên của WannaCry chanh kiểm tra xem một trang web nhất định có tồn tại hay không, kết quả xác định liệu nó có tiếp tục hay không.

Các blogger bảo mật đã quyết định đi trước và đăng ký trang web với giá khoảng 10 đô la, điều này làm chậm đáng kể sự lây lan của virus. Tuy nhiên, những người tạo ra WannaCry đã nhanh chóng tung ra các biến thể mới (một trong số đó có một công cụ tiêu diệt trang web khác đã sớm được sử dụng để ngăn chặn biến thể đó).

Tổng cộng, nó đã ước tính rằng WannaCry đã kiếm được cho những người tạo ra nó khoảng 140.000 đô la bitcoin. Mặc dù đây không phải là một khoản tiền nhỏ, nhưng nó không ở đâu gần mức ước tính $ 325 triệu mà những người đứng sau phần mềm ransomware Phiên bản 3 Cryptowall năm 2015. Điều này có thể là do giáo dục tốt hơn về phần mềm ransomware hoặc lỗi virus, nhưng với số lượng người dùng bị ảnh hưởng, nó dường như mọi thứ có thể tồi tệ hơn.

CúcCryptolocker ransomwareCung của Christiaan Colen. CC Share-A-Like 3.0